X 9501-1:2019 (ISO/IEC 19086-1:2016)

(1)

目 次

ページ

序文 ··································································································································· 1

1 適用範囲························································································································· 3

2 引用規格························································································································· 4

3 用語及び定義 ··················································································································· 4

4 略語······························································································································· 7

5 クラウドサービスのためのSLAの概要 ················································································ 7

6 クラウドサービス合意書(cloud service agreement)とクラウドSLA(cloud SLA)との関係 ·········· 8

7 クラウドSLA管理のベストプラクティス ············································································· 9

7.1 一般事項 ······················································································································ 9

7.2 設計 ···························································································································· 9

7.3 評価及び承諾 ··············································································································· 10

7.4 実装及び実行 ··············································································································· 10

7.5 クラウドSLAに対する変更 ···························································································· 11

8 クラウドサービスレベル目標(3.5),クラウドサービス品質目標(3.6),メトリック(3.10),救済措置

(3.18)及び例外のロール ····································································································· 11

8.1 一般事項 ····················································································································· 11

8.2 メトリック ·················································································································· 11

8.3 SLO及びSQO·············································································································· 12

8.4 救済措置及び請求 ········································································································· 12

8.5 例外 ··························································································································· 13

9 クラウドSLAコンポーネント ··························································································· 13

9.1 一般事項 ····················································································································· 13

9.2 対象サービスコンポーネント ·························································································· 13

9.3 クラウドSLA定義コンポーネント ··················································································· 13

9.4 サービスモニタリングコンポーネント··············································································· 14

9.5 ロール及び責任コンポーネント ······················································································· 14

10 クラウドSLAのコンテンツ領域及びそれらのコンポーネント ················································ 14

10.1 一般事項 ···················································································································· 14

10.2 アクセシビリティコンテンツ領域 ··················································································· 14

10.3 可用性コンテンツ領域 ·································································································· 15

10.4 クラウドサービスパフォーマンスコンテンツ領域 ······························································ 15

10.5 個人識別可能情報の保護コンテンツ領域 ·········································································· 18

10.6 情報セキュリティコンテンツ領域 ··················································································· 19

10.7 サービス終了コンテンツ領域 ························································································· 19

10.8 クラウドサービスサポートコンテンツ領域 ······································································· 21

X 9501-1:2019 (ISO/IEC 19086-1:2016) 目次

(2)

ページ

10.9 ガバナンスコンテンツ領域 ···························································································· 23

10.10 クラウドサービスの特徴及び機能変更のコンテンツ領域 ···················································· 24

10.11 サービス信頼性コンテンツ領域 ····················································································· 24

10.12 データ管理コンテンツ領域 ·························································································· 27

10.13 証明,証明書及び監査コンテンツ領域············································································ 32

参考文献 ···························································································································· 33

X 9501-1:2019 (ISO/IEC 19086-1:2016)

(3)

まえがき

この規格は,工業標準化法第12条第1項の規定に基づき,一般社団法人情報処理学会(IPSJ)及び一般

財団法人日本規格協会(JSA)から,工業標準原案を具して日本工業規格を制定すべきとの申出があり,

日本工業標準調査会の審議を経て,経済産業大臣が制定した日本工業規格である。

この規格は,著作権法で保護対象となっている著作物である。

この規格の一部が,特許権,出願公開後の特許出願又は実用新案権に抵触する可能性があることに注意

を喚起する。経済産業大臣及び日本工業標準調査会は,このような特許権,出願公開後の特許出願及び実

用新案権に関わる確認について,責任はもたない。

日本工業規格 JIS

X 9501-1:2019

(ISO/IEC 19086-1:2016)

情報技術−クラウドコンピューティング−サービス

レベル合意書(SLA)の枠組−

第1部:概要及び概念

Information technology-Cloud computing-Service level agreement(SLA)

framework-Part 1: Overview and concepts

序文

この規格は,2016年に第1版として発行されたISO/IEC 19086-1を基に,技術的内容及び構成を変更す

ることなく作成した日本工業規格である。

なお,この規格で点線の下線を施してある参考事項は,対応国際規格にはない事項である。

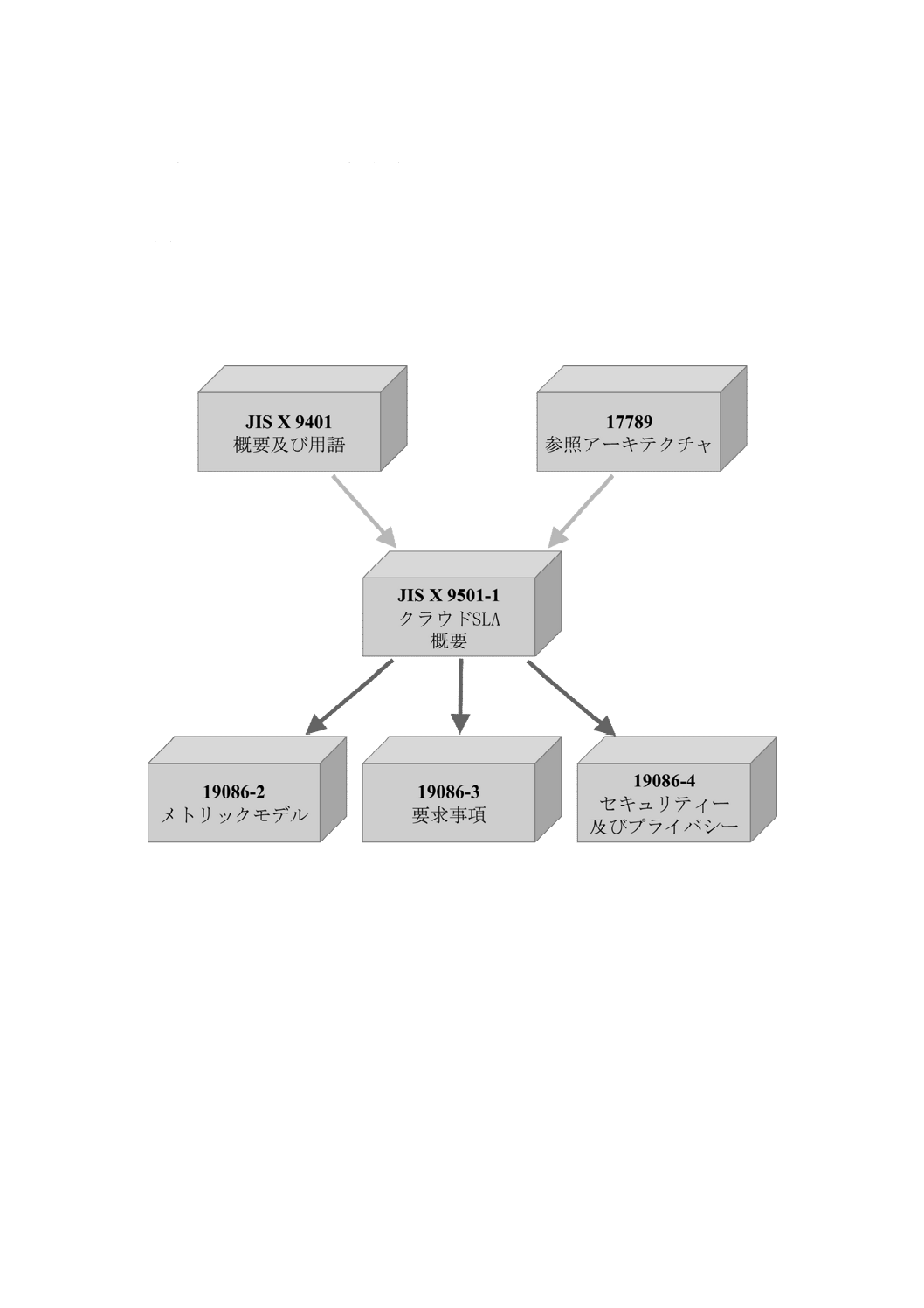

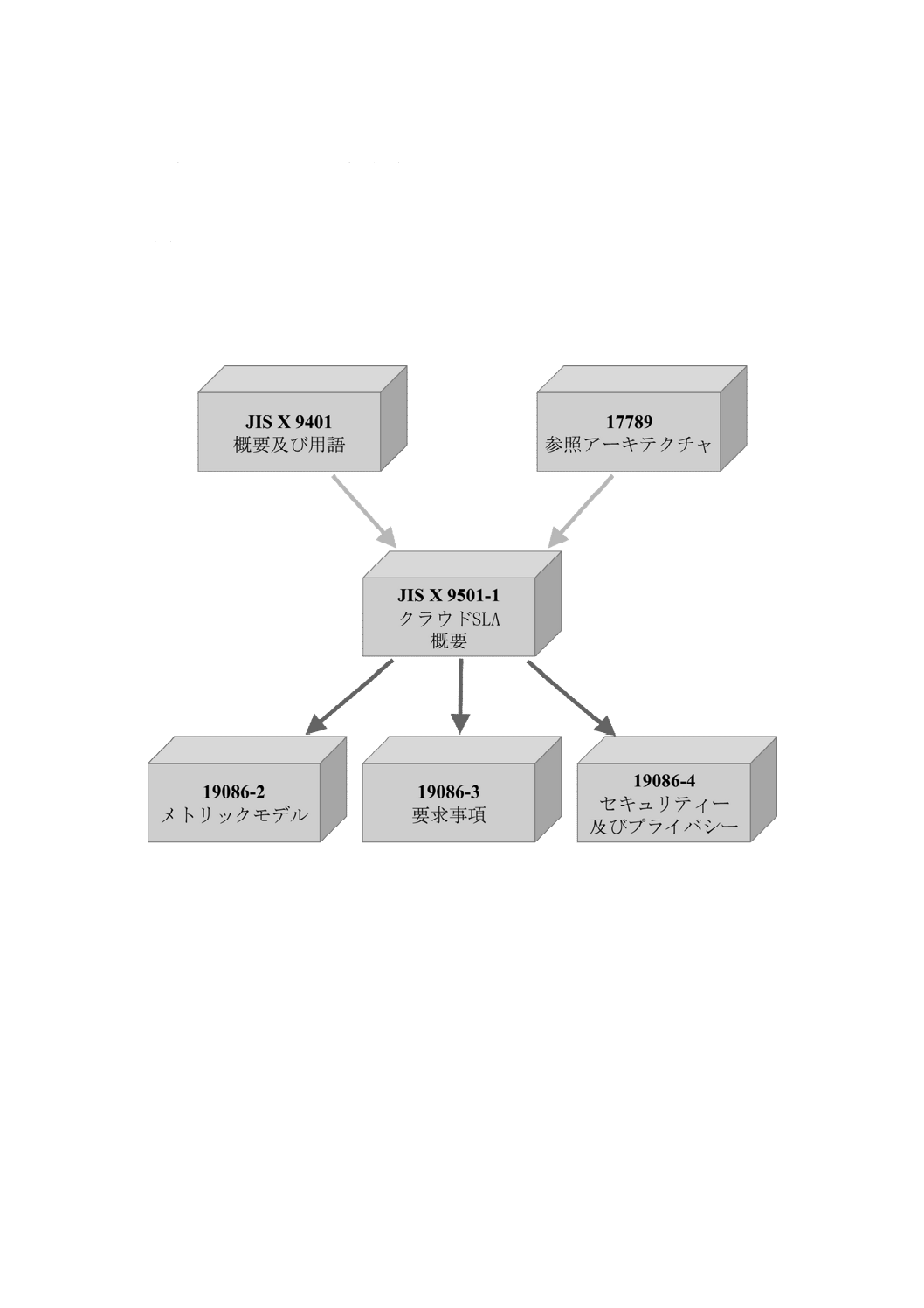

この規格は,クラウドSLAフレームワークの概要,基本概念及び定義を規定する。この規格及びISO/IEC

19086規格群は,JIS X 9401及びISO/IEC 17789で定義したクラウドコンピューティングの概念に基づい

ている。この規格は,ISO/IEC 19086規格群全体の目的及びそれぞれのパート間の関係性を理解しやすく

するための共通フレームワークを規定している。また,ISO/IEC 19086規格群に関連する規格及びクラウ

ドSLAの理解に役立つその他の規格を特定している。

この規格は,この規格及びISO/IEC 19086規格群に合致するクラウドサービス合意書を作成,修正又は

理解しようとする団体若しくは個人が利用することができる。クラウドSLAは,クラウドコンピューティ

ングサービスの基本的な特性を説明するべきであり,クラウドサービスプロバイダ(Cloud Service Provider,

CSP)とクラウドサービスカスタマ(Cloud Service Customer,CSC)との間で共通理解を深めるために必

要である。

特に,次に示すクラウドSLAフレームワークの基本的な概念を定義する。

− クラウドサービス合意書(Cloud Service Agreement,CSA)

− クラウドサービスレベル合意書(Cloud Service Level Agreement,SLA)

− クラウドサービスレベル目標(Cloud Service Level Objectives,SLO)

− クラウドサービス品質目標(Cloud Service Qualitative Objectives,SQO)

この規格は,SLO及びSQOのリストから構成されるコンテンツ領域及びコンポーネントも示す。

− ISO/IEC 19086-2は,SLO及びSQOで使うメトリックを作成するのに使うメトリックモデルを規定す

る。

− ISO/IEC 19086-3は,この規格で定義するSLO及びSQOに基づいた中心的な(core)コンフォーマン

ス要件を規定する。

− ISO/IEC 19086-4は,この規格によって示される基本概念及び定義に基づき,セキュリティ及びプラ

イバシーの領域のSLO及びSQOのための特別なコンポーネント及びコンフォーマンス要件から構成

されている。

2

X 9501-1:2019 (ISO/IEC 19086-1:2016)

具体的には,この規格は,次の内容の理解を深めることを目的としている。

a) この規格及びISO/IEC 19086規格群の各パート間のつながりを深める。

b) 全てのパート間の関係性を明確にすることによってこの規格及びISO/IEC 19086規格群の理解に役に

立つ。

c) この規格及びISO/IEC 19086規格群と組み合わせて使うことができる他の国際標準の概要を提供する。

図1は,この規格及びISO/IEC 19086規格群の内容,並びにこの規格及びISO/IEC 19086規格群の各パ

ートとその他のクラウドコンピューティングに関する主な国際標準との関係の概要を示す。

図1−この規格及びISO/IEC 19086規格群と他のクラウドコンピューティング規格との関係

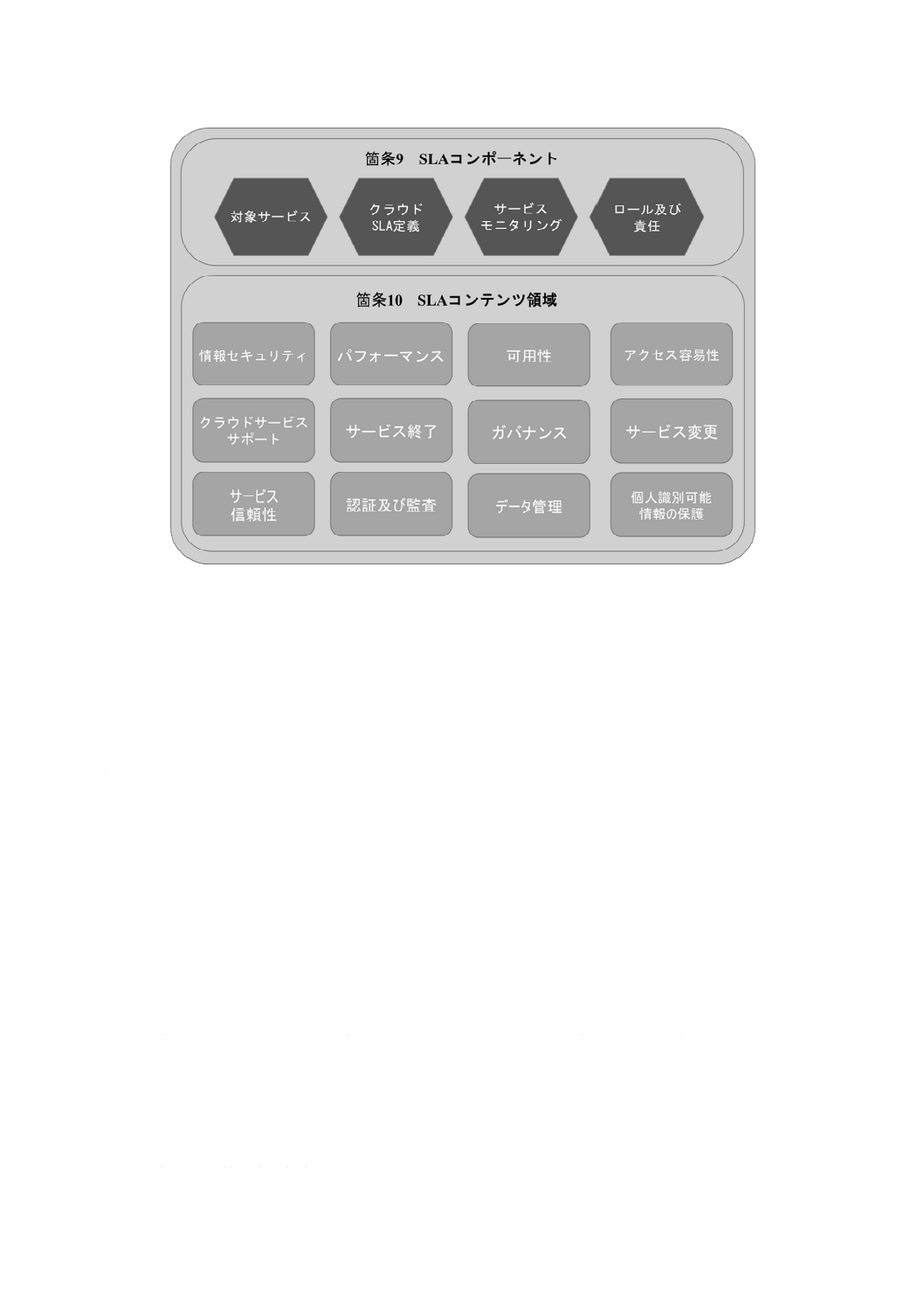

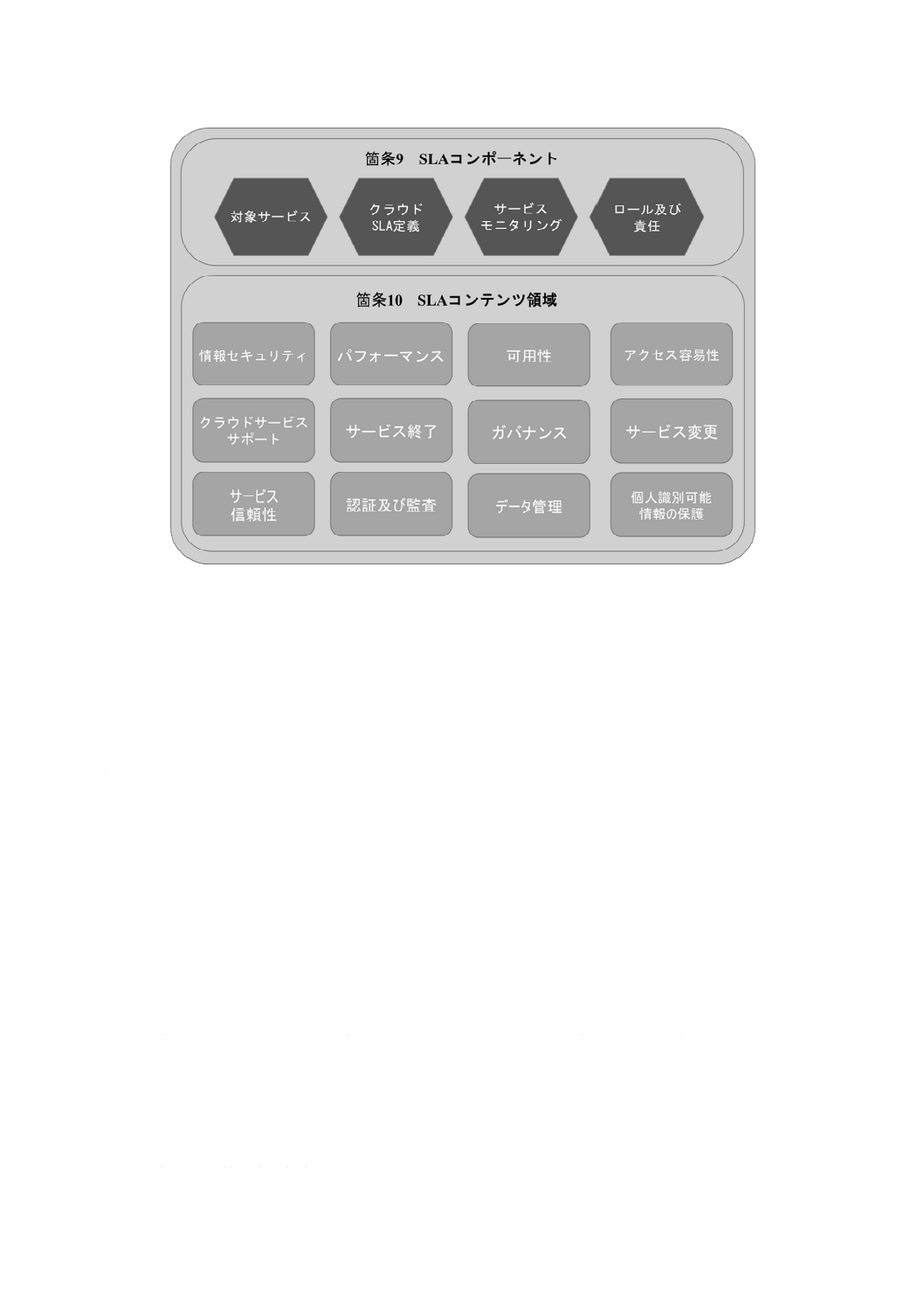

この規格は,図2に示すように,二つの主要なグループ(箇条9のSLAコンポーネント及び箇条10の

SLAコンテンツ領域)に分けてクラウドSLAのコンテンツを扱う。

3

X 9501-1:2019 (ISO/IEC 19086-1:2016)

図2−SLAコンポーネント及びSLAコンテンツ領域

1

適用範囲

この規格は,クラウドサービスレベル合意書(Service Level Agreement。以下,SLAという。)に利用可

能な,一連の共通クラウドSLAビルディングブロック(概念,用語,定義及びコンテキスト)について規

定する。

この規格は,次の項目を規定する。

a) クラウドSLAの概要

b) クラウドサービス合意書とクラウドSLAとの間の関係の確認

c) クラウドSLA構築に利用可能な概念

d) クラウドSLAにおいて一般的に利用される用語

この規格は,クラウドサービスプロバイダ(Cloud Service Provider。以下,CSPという。)とクラウドサ

ービスカスタマ(Cloud Service Customer。以下,CSCという。)との両者の利益及び使用のためのものであ

る。その狙いは,両者間の混乱を避け,共通の理解を促すことにある。クラウドサービス合意書とそれら

に関連するクラウドSLAとは,CSPによって変わるものであって,場合によっては,同一のCSPの同一

のクラウドサービスについて,異なるCSCが,異なる契約条件で,交渉するような状況が起こり得る。こ

の規格は,CSCが異なるCSPのクラウドサービスを比較する際に,CSCを支援するためのものである。

この規格は,クラウドSLA,又は全てのクラウドサービス若しくは全てのCSPに適用可能なサービスレ

ベル目標(Service Level Objectives。以下,SLOという。)及びサービス品質目標(Service Qualitative Objectives。

以下,SQOという。)の,標準セットとして利用される標準構造を提供するものではない。

このような取組み方は,CSPに,提供するクラウドサービス固有の特性に合わせてクラウドSLAを調整

するという柔軟性を与える。

この規格は,法的要求に優先するものではない。

4

X 9501-1:2019 (ISO/IEC 19086-1:2016)

注記 この規格の対応国際規格及びその対応の程度を表す記号を,次に示す。

ISO/IEC 19086-1:2016,Information technology−Cloud computing−Service level agreement(SLA)

framework−Part 1: Overview and concepts(IDT)

なお,対応の程度を表す記号“IDT”は,ISO/IEC Guide 21-1に基づき,“一致している”こ

とを示す。

2

引用規格

次に掲げる規格は,この規格に引用されることによって,この規格の規定の一部を構成する。これらの

引用規格のうちで,西暦年を付記してあるものは,記載の年の版を適用し,その後の改正版(追補を含む。)

は適用しない。西暦年の付記がない引用規格は,その最新版(追補を含む。)を適用する。

JIS X 9401:2016 情報技術−クラウドコンピューティング−概要及び用語

注記 対応国際規格:ISO/IEC 17788:2014,Information technology−Cloud computing−Overview and

vocabulary(IDT)

ISO/IEC 17789,Information technology−Cloud computing−Reference architecture

3

用語及び定義

この規格で用いる主な用語及び定義は,JIS X 9401:2016によるほか,次による。

ISO及びIECは,次に示すサイトにて,標準化用途の用語データベースを保守している。

− IEC Electropedia:http://www.electropedia.org/

− ISO Online browsing platform:http://www.iso.org/obp

3.1

アクセシビリティ(accessibility)

様々な能力をもつ最も幅広い層の人々に対する製品,サービス,環境又は施設のユーザビリティ。

注記1 このアクセシビリティの概念は,障がい(碍)があると公式に認定された利用者だけに限定

せずに,利用者のあらゆる範囲の能力を扱おうとしている。

注記2 ユーザビリティの概念に基づくこのアクセシビリティの考え方は,想定利用者内の能力の広

がりに注意を払いながら具体的状況を考慮し,できるだけ高い水準の有効さ,効率及び満足

度を達成することを目指している。

注記3 ここで定義された“アクセシビリティ”の特定の意味と,“到達できる,又は入ることができ

る”という辞書上で用いられる“アクセス可能な(accessible)”という用語の意味とを,明

確に区別することが,ISO/IEC 19086規格群の文脈上重要である。

(JIS X 8341-6:2013の3.2参照)

3.2

ビジネス継続性(business continuity)

事業の中断・阻害などを引き起こすインシデントの発生後,あらかじめ定められた許容レベルで,製品

又はサービスを提供し続ける組織の能力。

(JIS Q 22301:2013の3.3参照)

注記 JIS Q 22301:2013では“business continuity”を“事業継続”としているが,この規格では“ビジ

ネス継続性”としている。

5

X 9501-1:2019 (ISO/IEC 19086-1:2016)

3.3

クラウドサービス合意書(cloud service agreement)

対象のサービスを管理するための,CSPとCSCとの間で取り交わされる,文書化された合意。

注記 クラウドサービス合意書は,一つ以上の文書の中に保存された一つ以上のパートによって構成

されている。

3.4

クラウドサービスレベル合意書,クラウドSLA(cloud service level agreement,cloud SLA)

対象のクラウドサービスのためのクラウドサービスレベル目標(3.5)とクラウドサービス品質目標(3.6)

とを包含する,クラウドサービス合意書(3.3)のパート。

3.5

クラウドサービスレベル目標,SLO(cloud service level objective,SLO)

クラウドサービスの特定の定量的な特性についての,CSPによるコミットメント。この値は,間隔尺度

(3.9)又は比例尺度(3.17)によって把握される。

注記 一つのSLOの誓約は,ある一定の範囲として表現してもよい。

3.6

クラウドサービス品質目標,SQO(cloud service qualitative objective,SQO)

クラウドサービスの特定の品質に関する特性についての,CSPによるコミットメント。この値は,名義

尺度(3.11)又は順序尺度(3.12)によって把握される。

注記1 クラウドサービス品質目標は,列挙型のリストとして表現してもよい。

注記2 品質の特性は,一般的に人間による説明を必要としている。

注記3 順序尺度は,存在又は非存在を許容している。

3.7

災害復旧(disaster recovery)

災害後の所定の期間内に,重要なビジネス機能を許容可能なレベルにまでサポートする,組織のICT要

素の能力。

(ISO/IEC 27031:2011の3.7参照)

3.8

障害通知ポリシー(failure notification policy)

CSC及びCSPがサービス停止をCSPに通知するプロセス,及びCSPがサービスの停止が発生したこと

をCSC及びクラウドサービスパートナ(Cloud Service Partner。以下,CSNという。)に通知できるプロセ

スを明示するポリシー。

注記 このポリシーには,サービスの停止に関する更新プログラムの提供,通知及び更新の受信者,

サービス停止の検出からサービス停止の通知の発行までの最長時間,サービス停止の更新再長

時間間隔,並びにサービス停止の更新方法が記載されているプロセスを含んでもよい。

3.9

間隔尺度,インターバルスケール(interval scale)

同じ大きさの間隔からなる値であり,任意のゼロ点をもつ,連続尺度又は離散尺度。

(JIS Z 8101-2:2015の1.1.8参照)

6

X 9501-1:2019 (ISO/IEC 19086-1:2016)

3.10

メトリック(metric)

測定の実施及び測定結果の理解のための条件及びルールを定義するための測定の基準。

注記1 メトリックは,特定の抽象的なメトリックの概念を提示している。

注記2 メトリックは,特定のゴールに対して指定された時点で測定されるべき特定のプロパティが

必要とする与えられたコンテキスト内で,実際に適用される。

3.11

名義尺度,ノミナルスケール(nominal scale)

順序付けされていない名前をもつカテゴリからなる,又は慣習的な順序をもつ尺度。

(JIS Z 8101-2:2015の1.1.6参照)

3.12

順序尺度,オーディナルスケール(ordinal scale)

順序付けされた名前をもつカテゴリからなる尺度。

(JIS Z 8101-2:2015の1.1.7参照)

3.13

個人識別可能情報,PII(personally identifiable information,PII)

a) その情報に関連するPII主体を識別するために利用され得る情報,又はb) PII主体に直接若しくは間

接にひも(紐)付けられるか又はその可能性がある情報。

注記 PII主体が識別可能か否かを判断するため,その個人を識別するためにそのデータを保有するプ

ライバシー利害関係者,又は他のものが合理的に利用することができる,全ての手段を考慮す

るのがよい。

(JIS X 9250の2.9参照)

3.14

PII管理者(PII controller)

私的な目的でデータを使う個人を除く,PIIを処理するための目的及び手段を決定するプライバシー利害

関係者(一人以上)。

(JIS X 9250の2.10参照)

3.15

PII主体(PII principal)

PIIに関連する個人。

(JIS X 9250の2.11参照)

3.16

PII処理者(PII processor)

PII管理者に代わり,かつ,その指示に従ってPIIを処理するプライバシー利害関係者。

(JIS X 9250の2.12参照)

3.17

比例尺度,レシオスケール(ratio scale)

同じ大きさの間隔からなる値,及び絶対ゼロ点又は自然なゼロ点をもつ,連続尺度。

(JIS Z 8101-2:2015の1.1.9参照)

7

X 9501-1:2019 (ISO/IEC 19086-1:2016)

3.18

救済措置(remedy)

CSPが,指定されたクラウドサービスレベル目標(3.5)を満たしていない場合に,CSCが得られる代償。

注記 英語のこの用語の定義は,ショーターオックスフォード(Shorter Oxford)英語辞書で定義され

た“legal reparation(法的賠償)”の意味に基づく。

3.19

回復力,レジリエンス(resilience)

障害発生後に迅速に運用状態を回復するクラウドサービスの能力。

4

略語

BLOB バイナリラージオブジェクト (Binary Large Object)

CSA

クラウドサービス合意書 (Cloud Service Agreement)

CSC

クラウドサービスカスタマ (Cloud Service Customer)

CSP

クラウドサービスプロバイダ (Cloud Service Provider)

CSN

クラウドサービスパートナ (Cloud Service Partner)

ICT

情報通信技術 (Information and Communications Technology)

IPR

知的財産権 (Intellectual Property Rights)

IT

情報技術 (Information Technology)

PII

個人識別可能情報 (Personally Identifiable Information)

RPO

目標復旧時点 (Recovery Point Objective)

RTO

目標復旧時間 (Recovery Time Objective)

SLA

サービスレベル合意書 (Service Level Agreement)

SLO

クラウドサービスレベル目標 (Cloud Service Level Objective)

SQO

クラウドサービス品質目標 (Cloud Service Qualitative Objective)

VM

仮想マシン (Virtual Machine)

5

クラウドサービスのためのSLAの概要

クラウドサービスレベル合意書(クラウドSLA)は,対象のクラウドサービスのためのクラウドサービ

スレベル目標及びクラウドサービス品質目標を含むクラウドサービス合意書の一部である。

クラウドSLAは,JIS X 9401の6.2に記載されるクラウドコンピューティングの基本となる特性を説明

することが望ましい。これには,次のことが含まれる。

− オンデマンドセルフサービス CSCは,人間がCSPとやりとりすることなくクラウドサービスを利用

してもよい。クラウドサービス合意書(CSA)(箇条6参照)及びそれに関連したクラウドSLAは,

自動化されたソフトウェアツール及び財務的取決めによって提示され,また,合意してもよい。

− リソースプール パブリッククラウド配置モデルは,関係のない多くのCSC間でのリソースの共有を

許す。プライベートクラウドモデルは,使用者が同じ組織内のリソースを共有することを許す。ハイ

ブリッドクラウドモデルは,使用者に同じ組織内の幾つかのリソースの共有と,必ずしもお互いに関

係の必要性がない複数のCSC間での幾つかのリソースの共有を許す。コミュニティクラウド配置モデ

ルは,何らかの関係があるCSC間でのリソースの共有を許す。

− マルチテナンシ クラウド環境は,サーバ,ストレージ及びネットワークの大規模仮想化の利用を通

8

X 9501-1:2019 (ISO/IEC 19086-1:2016)

して可能となる。システム全体の利用は,一般的に多くのCSCに分散している。マルチテナンシは,

複数のテナント及びテナントの演算・データがお互いに隔離され,アクセスできないようなリソース

の共有を許す。クラウド環境は,一般的に,特定の物理的リソース及びそれを利用するCSCとの間に

永続的な関係をもたない。CSCは,仮想リソースを割り当てられ,利用のログはこの抽象化のレベル

で行われる。

− 弾力性及びスケーラビリティ 物理的又は仮想的リソースが,ある場合には自動的に,リソースの増

減を素早く調整できるクラウドコンピューティングの特性

− コスト及び制御のトレードオフ 大規模で,標準化されたクラウドサービスを,標準化された契約及

びクラウドSLAと合わせて低単価のユーティリティ基盤上に提供してもよい。もしあるCSCが,標

準のユーティリティサービスモデルから利用可能となるクラウドサービスよりも,制御及びカスタマ

イズがもっと必要ならば,追加の費用及び特定のクラウドSLAを使って提供してもよい。

− 計測されたサービス クラウドサービスの計測結果を配信することで,使用量の監視,制御,報告,

及び課金が可能となるような特徴。これは,クラウドサービスの提供を最適化し,承認する上で,非

常に重要な特徴である。この基本となる特性の焦点は,CSCが自らが使用したリソースについてだけ

対価を支払ってもよいことを表している。

− 幅広いネットワークアクセス クラウドサービスの能力は,全ネットワークで利用可能なことであり,

異種のクライアントプラットフォーム(例えば,携帯電話,ラップトップ及びワークステーション)

による利用を促進するような標準的な手段で一般的にアクセスされることである。

クラウドSLA,SLO及びSQOの詳細は,異なったクラウドサービス区分,クラウド能力型,及び異な

ったクラウド配置モデル(JIS X 9401参照)に応じて変更できる。この規格におけるクラウドSLAは,様々

なクラウドサービス区分及びクラウド配置モデルをまたがってCSC及びCSPに有用であることを意図し

ている。SLO及びSQOの定義は,技術及びビジネスモデルに中立であることを意図しているので,全て

のSLO又はSQOがあらゆるクラウドサービスに適用できるわけではなく,適用できるSLO又はSQOは,

特定のクラウドサービスに異なった方法で構造化及び適用してもよい。例えば,サービスの可用性は,異

なった方法で計測でき,その方法の中には特定のクラウドサービスに依存しているものもある。計算クラ

ウドサービスは,電子メールクラウドサービスと異なり,それぞれのサービスの可用性は,異なった形で

算出される。

6

クラウドサービス合意書(cloud service agreement)とクラウドSLA(cloud SLA)との関係

クラウドサービス(特にパブリッククラウドサービス)は,クラウドサービスの取得及び利用に関して,

一般にCSCとCSPとの間の合意書を必要とする。この規格では,法的合意書は,“クラウドサービス合意

書”又はCSAという。CSAには,幾つかの類義語[例えば,“マスター・サービス合意書(Master Service

Agreement)”,“顧客合意書(Customer Agreement)”,“利用規約(Terms of Service)”又は単に“合意書

(Agreement)”]がある。

CSAは,一つ以上の文書に記載される一つ以上のパートからなる。各パートの内容は,複数の文書に記

載されることがある。パートと文書との間に基準となる関係はない。すなわち,一つのパートは一つの文

書の中に収まる必要はなく,一つの文書が全てのパートを含んでいる必要はない。CSAの各パート又は文

書のための標準的な命名規則はなく,文書又はパートのための標準的な構造もない。

CSAの一般的なパートの例として次が含まれる。

− クラウドサービスレベル合意書(クラウドSLA) クラウドSLAは,通常,サービスの特性を対象

9

X 9501-1:2019 (ISO/IEC 19086-1:2016)

とするクラウドサービスに関するSLO及びSQOの収集を含む。これは,可用性(Availability),信頼

性(reliability),性能(Performance),セキュリティ(Security),データ保護(data protection),コンプ

ライアンス(compliance),及びデータ処理(data handling)を含むことがある。

− 利用ポリシー(Acceptable Use Policy) 利用ポリシーでは,通常,CSCのクラウドサービス利用の範

囲を定める。これは,CSCがマルウェアをクラウドサービス上にインストールするのを防ぐための制

約,又はそのようなデータが格納されることを制限する制約を含むことがある。

− セキュリティポリシー(Security Policy) セキュリティポリシーは,一般的に,CSC及びCSPに対

し適用する責任,並びにCSPがセキュリティ条項に関するクラウドサービスに適用するSLO及びSQO

を記載し,潜在的にクラウドサービスによってどのセキュリティ認証又は標準が満たされるかについ

て示すことがある。

− データ保護ポリシー(Data Protection Policy) データ保護ポリシーは,一般に,特定のデータ保護措

置及びプライバシー証明のためのSQO,又はサービスに当てはまる標準を含み,クラウドサービスに

おける個人データ又は機密データの処理について扱う。

− ビジネス継続ポリシー(Business Continuity Policy) ビジネス継続ポリシーは,一般にクラウドサー

ビスの回復特性(resilience aspects)を扱い,データの損失を回避し,停止期間に対処するために,CSP

によって実行される措置(例えば,バックアップ及び冗長構成)を含むことができる。

− アップグレードポリシー(Upgrade Policy) アップグレードポリシーは,通常,対象サービスの特徴

及び機能の変更,並びに関連する管理インタフェースの変更を対象とする。定期的な更新も,通常,

アップグレード方針の対象となる。

− 終了ポリシー(Termination Policy) 終了ポリシーは,通常,CSCが一つ以上のクラウドサービスの

利用を終了するときに起こる問題を扱う。終了ポリシーは,例えば,通知,データ可逆性及びデータ

削除のためのSQOを含むことがある。

CSAの各パートの内容及びパートの数は,異なるクラウドサービスでは変更してもよい。この規格で記

述するSLO及びSQOを含むどのような項目も,異なるサービスの異なるパートに記述することがある。

例えば,セキュリティSLO及びSQOは,セキュリティポリシーに記述してもよいし,又はクラウドSLA

に記述してもよい。しかし,CSCがクラウドサービスを管理する文書一式を把握することは重要であり,

さらに,CSAは,全ての適用できる文書を参照することが求められる。

7

クラウドSLA管理のベストプラクティス

7.1

一般事項

クラウドSLA管理は,クラウドSLAの設計,評価,交渉及び承諾,実装及び実行,並びにクラウドSLA

の改定に関連する問題を対象とする。CSCは,クラウドSLA及びその他の統制している文書がビジネス

ケース及び全体戦略に沿っているか確かめることが望ましい。CSCは,クラウドサービスを統制する幾つ

かの文書の存在の有無に気付いておくことが望ましい。より詳細については,箇条6を参照。

7.2

設計

クラウドSLAは,クラウドSLA内で指定される対象サービスに適用する。一つのクラウドSLAは,複

数のCSC又は一つのCSCに適用してもよい。クラウドSLAがCSC及びCSPによって合同で設計された

場合,両者は,互いに,この細分箇条に概説する手順で取り組むことが望ましい。CSPは,それらのCSC

の要望を満たすように,及び提供サービスの能力に合わせてクラウドSLAを設計することが望ましい。

クラウドSLAの設計プロセスでは,適切なロール(role)を明らかにすることが望ましい。ISO/IEC 17789

10

X 9501-1:2019 (ISO/IEC 19086-1:2016)

は,適切な主要なロールを決めるための参考資料として使うことができる。ISO/IEC 17789において記載

されるクラウドSLAの設計プロセスにおける主要なロールを次に示す。

− クラウドサービスカスタマ(CSC) クラウドサービスを使うためにビジネス関係にあるパーティ

− クラウドサービスプロバイダ(CSP) クラウドサービスを利用できるようにするパーティ

− クラウドサービスパートナ(CSN) CSP,CSCの一方,又はその両者の活動をサポートする,構成

又は補助するロールを担うパーティ

ISO/IEC 17789は,クラウドSLAの解釈に使われる概念を含む。クラウドSLAに含まれる概念の選択

は,クラウドサービス及びビジネス状況に依存する。クラウドSLAの変更及びCSCへの変更通知のプロ

セスは,クラウドSLA又はその他の統制される文書に含まれることが望ましい。

設計段階では,CSC及びCSPが各サービスの特性の監視,並びにSLO及びSQOの責務の失敗を報告す

るために使われる仕組みを考慮しておくことも望ましい。

7.3

評価及び承諾

CSCは,クラウドSLAを評価するとき,参考資料としてこの規格を使うことができる。CSCは,全て

の概念をレビューし,どれが事業目標に極めて重大であるかを決定できる。さらに,CSCは,CSPのサー

ビスがCSCの事業目標に合っているか否かの評価において,CSPのクラウドSLA及び救済措置を検討で

きる。

CSCは,組織の事業方針及びその他の要求に基づいてクラウドSLAを検査でき,並びにどのSLO,SQO

及びサービスの特徴が各利用事例に重要であるかを確認できる。ISO/IEC 20000規格群及びISO/IEC 27000

規格群のような規格は,クラウドSLA又はその他の文書において参照してもよい。場合によっては,CSP

は,特定の業界標準との適合を保証する。CSCは,何の規格が彼らの事業目標に重要か,又は彼らの組織

のガバナンスに望ましいかを決めることができ,及びクラウドサービスがその規格への適合が認定された

か否か,又はクラウドSLA若しくはその他の文書において参照するかを決めることができる。CSCは,

可能であれば,CSPの障害通知ポリシーを周知することで,クラウドサービスの特性の監視,並びにSLO

及びSQOの責務の不履行をどのように報告するかを決めることができる。監視及び報告の手法は,管理シ

ステム,接続機器のアプリケーション,Webポータル,電子メール,テキストメッセージ,電話及びソー

シャルメディアサイトへの投稿を含む。

クラウドSLAの承諾は,Webページ上のチェックボックスのクリック,クラウドサービスの登録,又は

パーティ間での合意書の正式な署名によってなされてもよい。各パーティは,承諾手段とは独立して,ク

ラウドSLAの実装及び実行に着手する準備をすることが望ましい。固有条件を伴う合意書の場合,いずれ

のパーティも,それらの条件の実装及び実行を支援する準備ができていることが望ましい。

7.4

実装及び実行

クラウドSLAを実装することは,クラウドサービスの特性を監視及び管理するプロセス,SLO及びSQO

の不履行を報告するプロセス,並びにいずれかの救済措置を請求するプロセスを設定することを伴う。時

には,CSPは,クラウドSLAを実装する際にCSCと協力することが必要となる場合がある。CSCは,ク

ラウドSLAを自身の内部統制に含めてもよい。クラウドSLAの監視及び監査のプロセスを含めるべき概

念の選択は,クラウドサービス及び事業状況に依存する。

クラウドSLAの実施は,サービスレベルの管理及び監視を含む,CSPによるクラウドサービスの供給及

び運用を伴う。もしCSCがSLO又はSQOが満たされていないと判断した場合,CSCは,障害通知ポリシ

ーに従ってもよい。

11

X 9501-1:2019 (ISO/IEC 19086-1:2016)

7.5

クラウドSLAに対する変更

相応の機能変更又はCSC要求事項の進展のいずれかによる変更は,あらゆるICTシステムにとって避け

られない部分であり,クラウドSLAに対しても例外はない。CSPは,クラウドSLAに対する変更を実施

し,CSCに対する通知を提供するプロセスを含むことができる。CSPは,CSCがクラウドSLAに対する

変更を要求することを許す仕組みを含むこともできる。

CSCは,評価及び受諾の段階でクラウドSLAの変更及び通知のプロセスを評価することができる。CSC

は,現在のSLA,又は提案されたSLAが自身の事業目標を満たすかどうかを決定し,もしも事業目標を

満たさない場合にはSLAに対する変更を要求することもできる。

8

クラウドサービスレベル目標(3.5),クラウドサービス品質目標(3.6),メトリック(3.10),救済措

置(3.18)及び例外のロール

8.1

一般事項

クラウドSLA中のSLO及びSQOが満たされていることを確認するために,クラウドサービスを監視で

きることは必須である。クラウドSLA又は関連する文書の中に,目標が満たされないことが起こる場合の

救済措置が記載されていることは重要である。最終的に,それらは,例外として宣言されるイベント又は

インシデントとなる場合がある。そのような場合には,SLO又はSQOが満たされていなくても,関連し

た救済措置は起動されない。

8.2

メトリック

適切なメトリック及びその基礎となる測定方法,並びに実際の測定を定義して利用することは,クラウ

ドSLAの本質的な側面である。メトリックは,CSPが順守するエラーの境界及びマージンとその限界とを

設定するために使用する。これらのメトリックは,実行時にサービスの監視又は救済措置のために使用し

てもよい。

クラウドサービスのメトリックは,次のニーズに対応する(網羅的ではない。)。

− SLOが満たされているかを決定する。

− サービス機能を分類する。

− 測定方法及び測定の目的を定義する。

− 測定方法及び測定の情報の一貫した表現を提供する。

− プロパティ,測定値及びメトリックをリンクする。

− サービス間の監視の比較を有効にする。

− 事業目標に対するクラウドサービスの有効性を決定する。

クラウドサービスのメトリックは,クラウドSLA及び特定のクラウドサービスのコンテキストで使用す

る必要がある。メトリックは,測定するクラウドサービスのプロパティを定義するのに役立つ。メトリッ

クは,測定単位及び測定のルールに加え,関連する測定単位,測定結果,関連するパラメータ,及び計算

式の観点から定義できる。メトリックは,特定の時点におけるクラウドサービスプロパティの測定値が,

プロパティの規定された境界内にあるかどうかを判断するために使用できる。クラウドSLAで標準のメト

リックのセットを使用することで,クラウドSLA及びSLOをより簡単かつ迅速に定義することができ,

その結果として,あるクラウドSLAと他のクラウドSLAとを比較することがより簡単で迅速になる。

適切なメトリックなしでは,クラウドSLAを実施することは困難又は不可能である。

12

X 9501-1:2019 (ISO/IEC 19086-1:2016)

8.3

SLO及びSQO

8.3.1

サービスレベル

サービスレベルは,クラウドサービスの特定の属性の計測結果であり,サービスの運用中に変わること

もある。サービスレベルは,単一の又は幾つかの異なる測定方法を用いて算出されるメトリックを使って

表現される。

サービスレベルは,一つ以上のSLO(通常,サービスの利用中は固定されている。)に対して報告され,

しばしばカバーされるサービスのコンテキストで記述される。例えば,ストレージサービスの“サービス

可用性”は,エラーを返す格納されたオブジェクトに対するリクエスト送信のコンテキストで記述される

稼働時間のSLOに対して報告されることもあり,その一方で,計算サービスの“サービス可用性”サービ

スレベルは,権限をもつ機関の求めに応じてインスタンスがアクセス可能であり利用可能である計算機能

というコンテキストで記述される稼働時間のSLOに対して報告されることもある。特定のSLO及び救済

策は,コンテキストに基づくものであり,クラウドSLAの中に明確に記述されている。

クラウドSLO及びクラウドSLAの内容は,異なるクラウド配置モデル及び異なるクラウドサービスカ

テゴリーに応じて変わるものである。

8.3.2

クラウドサービスレベル目標

SLOとは,CSPがあるクラウドサービスに対して明確で,定量的な特性を提供することの誓約である。

各サービスレベルは,通常,CSPの合意の上で,単一の値又はある値の範囲として表現される目標をもつ。

例えば,“サービス可用性”サービスレベルについてのSLOは,“稼働時間(uptime)”となることがある。

その場合,目標は,サービスレベルとして許容される最低稼働時間を稼働時間全体に対する百分率で表現

するか,又はSLOは“ダウンタイム(downtime)”となり,その場合,目標は,ダウンタイムの百分率,

又はサービスレベルとして許容される最も長いダウンタイムを超過したダウンタイム時間の合計となるこ

とがある。

CSPは,一定の範囲のSLO及び関連する救済策を提供してもよい。

8.3.3

クラウドサービス品質目標

SQOは,CSPがあるクラウドサービスに対して明確で,定性的な特性を提供することの誓約であり,そ

の値は名義尺度又は順序尺度に従う。順序尺度は,その特性が存在するのかしないのかという状況を許容

する(例えば,“真”又は“偽”)。

SQOの監視は,人間の判断を必要とし,代数的に処理することはできない。例えば,“セキュリティの

認証”は,SQOの一つと成り得るが,その裏付けは“CSPはJIS Q 27001の現行の認証を将来にわたって

維持する”になる。このような保証の検証は,認証のコピーが入手できるかどうかである。SQOに関連し

た保証とともに,パフォーマンスの検証を行う上では,法的調査のプロセスを含む多くの形態を取ること

がある。

8.4

救済措置及び請求

8.4.1

救済措置

救済措置は,クラウドサービスがクラウドSLAに定義されたSLO又はSQOを満たすことができなかっ

た場合に,CSPからCSCに提供してもよい。クラウドSLAに記されたSLO及びSQOの達成ができなか

った場合の救済措置は,返金,無料サービス又はその他の形態の補償を取ってもよい。

8.4.2

請求プロセス

請求プロセスは,SLO又はSQOが満足されなかった場合,CSCが救済措置を請求するためのプロセス

を記述する。いつクラウドサービスがSLO又はSQOを達成できなかったのかを明らかにし,CSPに請求

13

X 9501-1:2019 (ISO/IEC 19086-1:2016)

するのは,CSCの責務としてもよい。その一方で,CSPがサービスレベルを監視し,自動的に請求プロセ

スを始動する場合もあり得る。もしCSPが監視するならば,クラウドSLAの請求(又は請求欠如)は検

証を必要としてもよい。

8.5

例外

例外は,SLO,SQO又は関連する救済策が適用されない状況を記述する。これらは,合意内容に依存す

るものであり,特定の地域の法律に従ってもよい。例外の例として,計画された停電,自然災害,及びCSP

の管轄外の他の要因を含む。

9

クラウドSLAコンポーネント

9.1

一般事項

箇条9及び箇条10で示すクラウドSLAコンポーネントは,クラウドSLAで一般に使われる概念を定義

する。このような概念の理解を共有することは,CSC及びCSPの両方にとって重要である。さらに,この

ような概念及びその関連用語,並びにメトリック(metrics)が,それらが対象とするクラウドサービスに

よって確立されたコンテキストに依存していることを認識することは重要である。箇条9と箇条10とに記

載されたSLO及び関連メトリック,並びにそれぞれのクラウドSLAコンポーネントに記載されたSQOは,

CSPがクラウドSLAを使用するための規範的な又は網羅的なリストであることを意味しない。

それぞれのコンポーネントには,説明(description),関連(relevance),並びに関連するSLO及びSQO

が含まれている。幾つかのSLO及びSQOは,クラウドSLAに何が含まれているのかを説明するステート

メント(statement)として記述されているのに対して,その他のSLO及びSQOは,関連する概念の説明

が記述されている。

箇条6で記載したように,次に示すクラウドSLAコンポーネントを,CSAを構成する一つ以上の文書

にわたって含んでいてもよい。

9.2

対象サービスコンポーネント

9.2.1

説明

対象サービスコンポーネントは,クラウドSLAが対象とするクラウドサービスを認定する。クラウド

SLAのその他の全ての部分は,対象サービスコンポーネントの中で認定されたサービスに適用する。

例えば,あるクラウドSLAは,次のように示すことができる。

“このサービスレベル合意書は,XYZ社が提供する次のサービスに適用する。

− XYZオンラインメール

− XYZ BLOBストレージ”

もし一つのクラウドSLAが複数サービスを対象とする場合,それぞれの対象サービス向けに別々のSLO

及びSQOを提供する必要がある。

9.2.2

関連

CSPは,一つ以上のクラウドSLAの対象となるクラウドサービスを幾つでも提供してもよい。提示され

たクラウドSLAに対して,CSCは,どのクラウドサービスが対象となっているのかを正確に知ることが

重要である。

9.3

クラウドSLA定義コンポーネント

9.3.1

説明

定義コンポーネントは,CSP固有である用語又は合意書を理解する上で特に重要である用語を含む。定

義コンポーネントは,可能であれば業界標準の定義を使用することを期待されている。

14

X 9501-1:2019 (ISO/IEC 19086-1:2016)

9.3.2

関連

CSCにとって,SLA固有に定義した用語と同じように,クラウドSLAに対して重要な用語の定義を理

解することは重要である。

9.4

サービスモニタリングコンポーネント

9.4.1

説明

サービスモニタリングコンポーネントには,CSPによってモニターされている対象サービス向けのパラ

メータ及びCSCに提供されたデータを記載する。これらのパラメータは,この仕様で説明するもの及びそ

の他のパラメータを含んでもよい。

9.4.2

関連

CSPは,レポート機能,又はCSCがサービスの性能をモニターできるようなモニタリングツールを提供

してもよい。レポート機能及びモニタリングツールによって,CSCがSLOを満たすかどうかを決めても

よい。

9.4.3

クラウドサービス品質目標

モニタリングパラメータ CSPがモニターしている対象サービスのパラメータ及びCSCに提供される

データの一覧

モニタリングメカニズム CSCが利用可能なメカニズム(例えば,ログ)の一覧で,モニターしたパラ

メータの説明及びこれらのメカニズムの利用可否を管理する条件の説明を含む。

9.5

ロール及び責任コンポーネント

9.5.1

説明

ロール及び責任コンポーネントは,CSP及びCSCの両者のロール及び責任の説明を提示する。クラウド

コンピューティングは,CSC側にもCSP側にも多くのロールがある。このようなロールの多くはISO/IEC

17789で説明されている。クラウドサービス固有の関連情報をもつロール及びそれらのロールの責任を明

確に説明することは,クラウドサービスを成功裏に使用及び操作するために重要である。

9.5.2

関連

CSCとCSPとの間のロール及び責任を明確に説明することで,混乱を防ぐことができる。

10 クラウドSLAのコンテンツ領域及びそれらのコンポーネント

10.1 一般事項

次に示すクラウドSLAのコンテンツ領域は,CSPが提示できるクラウドSLAの領域である。クラウド

SLAのコンテツ領域は,一つ以上のSLAコンポーネントによって示される。クラウドSLAのコンテンツ

並びに関連SLO,SQO及びメトリックは,使用している特定のクラウドサービスによって確立されるコン

テキストに依存する。

10.2 アクセシビリティコンテンツ領域

10.2.1 アクセシビリティコンポーネント

10.2.1.1 説明

アクセシビリティ(3.1)コンポーネントは,CSPが対象サービスの一部として実装する支援技術を示す。

10.2.1.2 関連

世界中にICTの使用を妨げる障がいのある人が何百万人もいる。拡大鏡,画面読上装置,点字読取装置

及び代替入力装置といった支援技術は,障がいのある人がクラウドサービスを含むICTを使用しやすくす

るために,クライアントコンピューティングプラットフォーム上で利用できる。

15

X 9501-1:2019 (ISO/IEC 19086-1:2016)

障がいのある人にクラウドサービスを提供するために使用できる標準仕様には,次のようなものがある。

− W3C Web Content Accessibility Guidelines (WCAG) 2.0。この規格は,JIS X 8341-3:2016としても発行済。

− ISO/IEC TR 29138 (all parts),Information technology−Accessibility considerations for people with

disabilities

− JIS Z 8071:2017 規格におけるアクセシビリティ配慮のための指針

さらに,行政には,米国のSection 508 of the Rehabilitation Act of 1973及びヨーロッパのEN 301 549,

Accessibility requirements for public procurement of ICT products and servicesのようなアクセスしやすいICTに

関する政策及び要件がある。

10.2.1.3 クラウドサービス品質目標

アクセシビリティ標準 対象サービスにおいてCSPが準拠するアクセシビリティに関する標準を記載

するステートメント

アクセシビリティ方針 対象サービスにおいてCSPが準拠するアクセスしやすいICTのための政策及び

規制を記載するステートメント

10.3 可用性コンテンツ領域

10.3.1 可用性コンポーネント

10.3.1.1 説明

可用性は,認可された構成要素の求めに応じてアクセス可能1) 及び利用可能である状態を表す特性であ

る(JIS X 9401参照)。可用性コンポーネントは,対象のサービスがアクセス可能及び利用可能であること

を確定するための手法を規定する。

注1) 可用性のコンテキストにおいてアクセス可能とは,クラウドサービスが,そのインタフェース

を介して正常にアクセスできることを意味する。

10.3.1.2 関連

可用性は,CSCに対してある時点において対象サービスが要求に応答し,サービス記述書に定められて

いる機能を処理している状況を示す,高いレベルの指標を提供する。

クラウドサービスが利用できない期間は,一般に“ダウンタイム”と呼ばれている。障害以外の理由に

よってクラウドサービスが利用できない“計画的なダウンタイム”のような場合があってもよい。クラウ

ドサービスは利用できないが,ダウンタイムとしてみなさない期間のことを“許容可能なダウンタイム”

と呼ぶ。

可用性は,定義された時間間隔において,ダウンタイムを差し引いた合計時間として,しばしば表現さ

れる。

10.3.1.3 クラウドサービスレベル目標

可用性 ある一定の期間における,クラウドサービスがアクセス可能及び利用可能である時間の合計又

はパーセンテージ。

可用性は,各時間間隔における,ダウンタイムの合計を差し引いた定義された間隔の合計時間として

算出してもよい。計画されたダウンタイムは除いてもよい。

より詳細については,ISO/IEC 19086-2を参照。

10.4 クラウドサービスパフォーマンスコンテンツ領域

10.4.1 一般事項

クラウドサービスのパフォーマンスは,クラウドサービスのパフォーマンスを表現するために,クラウ

ドSLAの中で使用できる個々のコンポーネントを含む。パフォーマンスの定義は,クラウドサービス,

16

X 9501-1:2019 (ISO/IEC 19086-1:2016)

CSP及び(潜在的に)CSCによって異なることに注意する。ここに記載されているコンポーネントは,規

範的なものではない。

10.4.2 クラウドサービス応答時間(Cloud Service Response Time)コンポーネント

10.4.2.1 説明

クラウドSLAに含められるクラウドサービスの応答性に関連する幾つかの特性がある。

応答時間は,クラウドサービスへの起因要素,及びその起因要素の応答までの時間である。

10.4.2.2 関連

起因要素は,CSC,CSN,CSP,プログラムイベントなどの様々なソースによって開始される場合があ

る。

応答時間は,クライアントシステム,作業量及び処理内容が同一の場合でも,異なるクラウドサービス

間で異なる場合がある。応答時間を比較する場合,a) 同じメトリック定義が使用されているか,及びb) 他

の変化する要素を等しく保持できるか(ネットワーク遅延,ネットワーク転送量,伝送遅延,転送待ち時

間など)を考慮して行う。

より詳細については,ISO/IEC 19086-2を参照。

10.4.2.3 クラウドサービスレベル目標

クラウドサービスの最大応答時間監視 定義された起因要素又はクラウドサービスへの入力と,応答の

中で定義されたポイントとの間の最大時間

クラウドサービスの応答時間の平均 一連のクラウドサービスの応答時間監視の統計的な平均。

平均を計算する方法の仕様は,クラウドサービスに関連付けられたメトリックに対して定義される。

クラウドサービスの応答時間の分散 統計的な分散は,一連のクラウドサービスの応答時間監視内にあ

る可能性がある平均応答時間からどのくらい離れているかで示される。

分散は,多くの場合,一連の測定の平均値からの標準偏差であるとして説明されている。

このSLOは,ある期間での応答時間の安定性を示すために使用することができる。それは,平均的な

応答時間からどの程度のばらつき又は統計的な分散があるかを示している。

ユーザが可変負荷レベルでシステムパフォーマンスを測定したい場合,又は特別なイベントに対して

システムのパフォーマンスを測定したい場合には,応答時間の分散も重要である。

10.4.3 クラウドサービス容量コンポーネント

10.4.3.1 説明

この細分箇条では,クラウドSLAに含めることができるサービスの容量に関連するサービス特性につい

て説明する。容量に関連するこれらの特性には,クラウドリソースの容量(ストレージ領域,処理能力な

ど)だけでなく,リソースへのアクセスに使用されるネットワークの容量も含まれる。

10.4.3.2 関連

クラウドシステムの容量が変わる可能性があるため,どんな容量が存在するか,及びCSCによってどの

ように使用されるかを理解することが重要である。従来の資産ベースのシステムでは,容量は固定されて

いるが,クラウドシステムでは,容量は動的であり,システムがCSC要件を満たしていることを確認する

ために容量は追跡される必要がある。クラウドサービスの請求金額は,容量及び/又は容量の制限に基づ

いている場合がある。

10.4.3.3 クラウドサービスレベル目標

同時クラウドサービス接続の制限 クラウドサービスでサポートされている同時接続の最大数

利用可能なクラウドサービスリソースの制限 利用可能なリソースの最大容量。すなわち,ディスク容

17

X 9501-1:2019 (ISO/IEC 19086-1:2016)

量,CPUパワー,メモリサイズ,ページビューなど。

クラウドサービスの処理量 クラウドサービスによる全ての時間単位内で処理できる,入力数又は相互

依存のある一連の入力(つまり,処理)の量。通常は,1秒当たりのweb要求,1秒当たりのページ要

素及び1秒当たりの処理として測定する。

クラウドサービスの帯域幅 一定期間に転送できるデータの量

10.4.4 弾力性コンポーネント

10.4.4.1 説明

弾力性コンポーネントは,サービスのインスタンスに割り当てられているリソース量を動的に調整する

クラウドサービスの能力について記載している。この調整は,クラウドサービスインスタンスの現在の作

業量に基づいて実行される。すなわち,作業量の増加は,リソースの割当てを増やし,作業量の減少は,

リソースの割当てを減らすことを意味する。

したがって,弾力性は,作業量の変動の監視,及びより多くのリソースの割当て,又は不要になったリ

ソースの割当ての解除に対応する手順があるか否かに依存する。手順は,手動又は自動でもよい。手動の

場合は,変化する作業量に応じて必要なリソースの量を見積もるのはCSCの責任である。自動の場合は,

CSC又はCSPから直接やり取りすることなく実行される。自動の場合は,手順は,現在の作業量の実際の

変化量の監視に基づくリアクティブ,将来の負荷状況を予測するために幾つかのアルゴリズムを使用する

プロアクティブ,又は両方の組合せとすることができる。

弾力性は,一つ以上のリソースタイプに関連する。例えば,仮想マシンは,指定された仕様のプロセッ

サの数,メモリのサイズ,ネットワークインタフェースの数,ハードドライブのサイズなどのリソースを

組み合わせたものである。Webベースのアプリケーションサービスのためのリソースには,並列ユーザセ

ッションの数及び/又は並列処理の数である。

10.4.4.2 関連

弾力性は,クラウドサービスの主な特性の一つである。CSCは,サービス構成中にクラウドサービスに

十分な量のリソースを割り当てる必要はないが,クラウドシステムが必要に応じて時間の経過とともにリ

ソースを増加させ,不要になったリソースを減少させる能力に頼ることができる。CSCは,リソースを手

動で追加及び削減をしたり,又はCSCがリソースの増減のルールを設定できるCSPツールを使用できる。

したがって,CSCは,クラウドサービスのリソースを過剰に用意する必要がないため,作業量のピークに

対処するためだけに使用するリソースの使用料を継続的に支払う必要がなくなる。

10.4.4.3 クラウドサービスレベル目標

弾力性 クラウドサービスの弾力性の特性は,次の二つの目的の見地から評価することができる。

弾力性速度 弾力性速度量は,クラウドサービスが次のいずれかのリソース要求に対してどの程度速く

反応できるかを示す。

− CSCが,リソースの再割当て要求(手動の場合)をした場合。

− 作業量の変更が行われた場合(自動の場合)。

速度は,しきい値で表すことができる。この数量は,測定プロセスによって決定することができるた

め,メトリックを定義する。

弾力性精度 弾力性の精度は,リソース割当てが特定の時点での実際のリソース要件をどの程度正確に

満たしているかを示す。

− 手動の場合,精度は,リソース割当ての細分性,つまり,再割当て可能な最小リソース量に依存

する。したがって,手動の場合,精度は,測定を必要としないクラウドサービスの技術的な特性

18

X 9501-1:2019 (ISO/IEC 19086-1:2016)

である(つまり,メトリックに関連付けられない。)。

− 自動の場合,精度とは,割り当てられたリソースの量と,特定の作業量に対応するために実際に

必要なリソースの量(最適な状態)との差を指す。実際のリソース割当ては,過剰に用意されて

いる可能性(つまり,実際に必要とされるよりも多くのリソースが割り当てられている。),又は

過少に用意されている可能性がある(実際に割り当てられているリソースの量が実際の作業量に

対応するのに十分でない。)。手動の場合とは対照的に,自動の場合では,割り当てられたリソー

スと実際に必要な量との差が測定プロセスによって決定される。つまり,メトリックであること

を意味する。

精度は,しきい値で表すことができる。

10.5 個人識別可能情報の保護コンテンツ領域

10.5.1 PII保護に関するコンポーネント

10.5.1.1 説明

個人識別可能情報(PII)は,その情報が言及する,又は直接的若しくは間接的にPII主体に結び付けら

れているPII主体を識別するために使用される情報である。PII主体とは,PIIが言及する個人である。PII

処理者は,PII管理者に代わって,PII管理者の規定する手順に基づきPIIを処理する一方で,PII管理者は,

PIIを処理するための目的及び手段を決定する(ここで記載している概念については,JIS X 9250及び

ISO/IEC 27018を参照)。

PIIの喪失,認可されていない公開,又は認可されていない変更は,関係する個人に損害を及ぼす可能性

がある。一般的にPIIの取扱いに当たっては法又は規制が適用されることに加えて,PII取扱いのミスは,

評判又はビジネス上の損害につながる。PIIを正しく取り扱うよう監督する責務は,多くの場合,PII管理

者が担う。

クラウドコンピューティングの場合,通常,PII監視はCSC,PII処理者はCSPである。

箇条6に記載しているように,次に示すような幾つかのコンポーネントは,例えば,プライバシーポリ

シーのようなCSAを構成するSLA文書とは別の文書で記述されることもある。

クラウドSLA及びPII保護の詳細については,ISO/IEC 19086-4を参照。

10.5.1.2 関連

PII保護の原則は,JIS X 9250に記載されており,パブリッククラウドサービスへの適用例は,ISO/IEC

27018に記載されている。特にクラウドサービスのコンテキストの下では,これらの原則の実装は,管轄

地域の法律又は規制に依存するとともに,CSA及びクラウドSLAに含まれる条件に基づく。

CSA及びクラウドSLAに由来する国内標準及び国際標準が利用可能であり,CSP及び/又はCSCに利

用されることもある。ISO/IEC 29151,ISO/IEC 27018(共にJIS Q 27001を基にしている。),JIS Q 15001,

NIST/SP800-53:2013 Appendix J及びBS 10012はその例である。上記の標準は,特定のPIIの課題について

専門用語又はアドバイスを提供しており,CSA又はクラウドSLAの一部に含めることもある。ISO/IEC

19086-4では,認定又は適合性について記載しているので,合わせて参照。

10.5.1.3 クラウドサービスレベル目標

PIIコンポーネントの保護に関する特定のSLOは,ISO/IEC 19086-4に記載されている。

10.5.1.4 クラウドサービス品質目標

PIIコンポーネントの保護に関する特定のSQOは,ISO/IEC 19086-4に記載されている。

19

X 9501-1:2019 (ISO/IEC 19086-1:2016)

10.6 情報セキュリティコンテンツ領域

10.6.1 情報セキュリティコンポーネント

10.6.1.1 説明

情報セキュリティコンテンツ領域は,クラウドサービスの情報セキュリティに関するサービスレベル目

標及びサービス品質目標を扱う。JIS Q 27017は,クラウドサービスの情報セキュリティを扱うものであり,

ISO/IEC 27018は,クラウドサービスにおけるデータ保護を扱う。また,これらの規格は,JIS Q 27002に

記載されているセキュリティに関する目的及びセキュリティコントロールに基づくものである。

情報セキュリティはごく一般的かつ普遍的なものであり,クラウドサービスのクラウドサービスレベル

合意コンポーネントの多くに関わる。その結果,情報セキュリティに関連する多くのサービスレベル目標

及びサービス品質目標が,この規格に記載されている複数のコンポーネントに分散して記載されている。

例えば,可用性は,情報セキュリティ上の主要な関心事項であることから,この規格には,可用性に関す

る事項が記載された独立したコンポーネントの箇条が存在する。

箇条6において記載しているとおり,次に記載するコンポーネントの幾つかは,セキュリティポリシー

などのクラウドサービス合意書を構成するクラウドサービスレベル合意規格以外の規格において記載され

る場合がある。

より詳細については,クラウドサービスレベル合意書及び情報セキュリティのためのISO/IEC 19086-4

を参照。

10.6.1.2 関連

情報セキュリティは,CSCにとって主要な関心事項であること,及びCSCとCSPとの間で責任が分担

されることによって,対象となるクラウドサービスについて,情報セキュリティの全ての必要な要素が適

切に扱われることを保証するために,クラウドサービスレベル合意書に関心が集中することになる。

情報セキュリティコンポーネントは,他のコンポーネントによって明示的に扱われることがない,セキ

ュリティに関連するこれらのサービスレベル目標及びサービス品質目標を扱う。他のコンポーネントには,

次が含まれる。

− サービスモニタリング(9.4)

− ロール及び責任(9.5)

− 可用性(10.3)

− 個人識別可能情報の保護(10.5)

− サービス終了(10.7)

− サポート(10.8)

− サービス信頼性(10.11)

− データのバックアップ・リストア(10.11.3)

− データ管理(10.12)

− 証明,証明書及び監査(10.13)

情報セキュリティに関するサービスレベル目標及びサービス品質目標は,ISO/IEC 19086-4に記載され

ている。

10.7 サービス終了コンテンツ領域

10.7.1 サービス終了コンポーネント

10.7.1.1 説明

サービスコンポーネントの終了は,終了プロセスに関係する。終了プロセスにおいてクラウドサービス

20

X 9501-1:2019 (ISO/IEC 19086-1:2016)

の利用が終了され,また,CSCがクラウドサービスの利用を停止するための整然としたプロセスが存在す

る。

終了プロセスには,プロセスの一部であるデータ可逆性が関係する。データ可逆性によって,CSCが,

CSCデータ及びアプリケーションの実行結果(artifacts)を回収することができ,また,回収後に,CSC

が,全てのCSCデータ,及び契約において規定されているクラウドサービス派生データを削除する。CSC

は,CSPが,合意された期間の経過後にCSCに属するいかなるマテリアルも保持しないことを期待する。

ユーザがサービスの利用を停止してから実際にデータが移動・削除されるまでの間の時間的な猶予に関

する規定と同様に,データ保持に関する様々な法的要件を含む要因によって,終了プロセスはコントロー

ルされる。

CSC又はCSPは,クラウドサービスの契約の終了を決定し,CSCによるクラウドサービスの利用を終

了させることができる。個々のクラウドサービス契約がユニークなものである一方,クラウドサービス合

意書又は他の支配的な文書において,終了プロセス及びクラウドサービスに関する全てのクラスのデータ

の取扱いを含む終了・停止に関する特定の課題について言及する必要がある(データ可搬性コンポーネン

トについては,10.12.7を参照)。

終了プロセスのビジネス的な側面には,通知期間,最新の料金及び契約期間満了前の契約終了にかかる

料金又は外部へのデータ転送にかかる料金のようなその他の料金の支払いが含まれる。終了プロセスの技

術的な側面には,CSCデータの回収,最終的な削除,データフォーマット,及びサポートされるデータ回

収方法が含まれる。

10.7.1.2 関連

クラウドサービス合意書の終了は,次を含む幾つかのシナリオに沿って発生する。

− CSCは,次のような理由でサービスの利用の停止を決定する。a) CSPが,サービスレベル目標,サー

ビス品質目標及び他のパラメータを順守することができなかった。b) 他のCSPの方が安い料金でサ

ービスを提供している。c) クラウドサービスを利用するプロジェクトの完了。

このシナリオにおいて,CSCは,データストレージ及びデータ転送にかかる全ての料金を支払う責

任を負う場合に限り,CSCデータを読み出しすることが許可される(データ可逆性)。CSPは,規定

された期間内に,CSPのシステムにあるCSCデータを削除するか,又はデータの消去プロセスを完了

させる。しかし,CSPのシステムからCSCデータを取り出した後に,データを削除・消去するための

有効なステップをとることによってデータを確実に削除することは,CSCの責任である。さらに,CSP

は,CSCに対して他のクラスのデータオブジェクトを提供する場合,又はCSCに関連する記録(ロ

グエントリーなど)を消去する場合がある。適用される法規制によっては,法律に基づく要求によっ

て,CSPが,CSCに関連するデータを保持する場合がある。

− CSCの廃業。CSCが,未払いの料金を支払うことができない可能性があり,CSPがCSCに全く連絡

することができない場合がある。このシナリオでは,CSPは,CSCデータ及び他の関連するデータク

ラスを削除する前の一定期間にわたって維持することを決定する場合がある。

− CSPは,CSCが利用規約,サービスに関する他の要件を順守しなかったなどの理由によって,クラウ

ドサービス合意書を終了する。このシナリオにおいては,CSCデータ及び他のデータクラスは,CSC

の都合によってクラウドサービス合意書を終了する場合とほとんど同様に取り扱われる。

− CSPは,CSPの計画されたシステム停止など,クラウドサービスの提供を停止するなどの理由によっ

てクラウドサービス合意書を終了する。このシナリオにおいては,CSCデータ及び他のデータクラス

は,CSCの都合によってクラウドサービス合意書を終了する場合とほとんど同様に取り扱われる。

21

X 9501-1:2019 (ISO/IEC 19086-1:2016)

− CSPの事業停止。CSPが管財人の管理下におかれる,又は会社の整理解散を発動し,CSCに対して,

CSCデータを復旧するための期間が限定されていることを通知する。

終了プロセスにおいて,完了ポイントに到達するまでの間,CSPに対して,バックアップデータ及びロ

グデータの維持を要求される場合がある。最新の料金,契約期間満了前の契約終了にかかる料金,外部へ

のデータ転送,終了前のデータの回収にかかる料金など,他の料金の支払いに責任を負い,業務を確実に

継続することは,CSCの責任である。完了ポイントに到達すると,CSPは,通常,ログ記録及びユーザID

を含む全てのCSC関連のデータを削除する業務を負う。適用される法規制によっては,法律に基づく要求

によって,CSPが,CSCに関連するデータを保持する場合がある。また,CSPが,CSCに対して,特定の

データを保持することを許可する場合がある。

終了プロセスの最後に,CSPは,CSCに,プロセスが完了したことを伝える通知を提供することが望ま

しい。

10.7.1.3 クラウドサービスレベル目標

データ保持期間 サービス終了通知が発行された後,CSCデータが保持される期間

ログ保持期間 サービス終了通知が発行された後,CSC関連のログファイルが保持される期間

10.7.1.4 クラウドサービス品質目標

サービス終了通知 CSCに対して,クラウドサービス合意書が終了予定であること及び通知期間を通知

するプロセスに関するステートメント

資産の返却 サービス終了プロセスの一部として,データオブジェクトの所有権,利用,返却,廃棄,

及びデータオブジェクトが保存されている物理的な人工物の廃棄について,CSP及びCSCの責任を規定

するステートメント

データ可搬性の詳細については,10.12.7を参照

データ削除の詳細については,10.12.8を参照

10.8 クラウドサービスサポートコンテンツ領域

10.8.1 クラウドサービスサポートコンポーネント

10.8.1.1 説明

クラウドサービスサポートコンポーネントには,CSCが利用可能な,適用となるサービスに対するサポ

ートオプションに関連するサービスレベル目標及びサービス品質目標が含まれる。

CSCは,アカウント管理,設定,料金請求などの日常的な運用から,サービス停止,セキュリティ侵害,

及び災害復旧のようなより深刻なインシデントに対してどのように対処するべきかといった質問への回答

に至るまでのサービスサポートを要求する。インシデントに対するサポートを行うかどうかの決定に関す

る責任は,CSP,CSC,又はその両者に存在する。CSPは,無料若しくは有料で提供される多くの各種オ

プションを含むサポート計画,又はサポートパッケージを提示する場合がある。クラウドサービスに対す

るサポートは,電子メール,電話,ウェブフォーム及びAPI,オンラインチャット,コミュニティフォー

ラム,ソーシャルメディアチャネルなど多くの方法を通じて提示することが可能である。

CSPは,特定の時間枠の中で,規定されたプロセスに従ってCSCに対して,継続して,サービス停止に

関する情報提供を適時に行うことによって,サービス停止への対応を行うことができる。CSPは,サービ

ス停止の復旧・問題の解決のための方法について,CSCに対して,継続して情報提供を行うことができる。

10.8.1.2 関連

旧来の情報処理と比較して,クラウドコンピューティングによって,CSCは,コンピューティングリソ

ースに対する物理的なアクセスから大きく解放されることになり,その結果,多くのサポート対象のイン

22

X 9501-1:2019 (ISO/IEC 19086-1:2016)

シデントにおいて,CSPに依存することになる。大規模なCSCは,より複雑なインシデント,又は深刻な

インシデントを解決するために,CSPとの間でのインタフェースをもつ一方,通常,社内担当者又は契約

人材を通じてティア1 サポートを提供する。クラウドサービスを成功裏に利用する上で,サポートインフ

ラ,プロセス及び期待についての明確なイメージが重要である。CSPに対するCSCからのサービス要求に

対して,通常,CSCのビジネスに与える影響に基づく深刻度レベルが付与される。深刻度レベルは,サー

ビス要求の初期の取扱い及び評価が行われた後に,上か下かに変更される場合がある。例えば,深刻度レ

ベルは,各レベルに固有の関連するレスポンス時間,他のサービスレベル目標,及びサービス品質目標に

よって次のように定義することができる。

− レベル 1:停止させることができない業務

− レベル 2:停止による影響が重大である業務

− レベル 3:停止による影響が中程度である業務

− レベル 4:停止による影響がゼロ(0)である業務

サービス要求に対して割り当てられたレベルの変更は,通常,クラウドサービス合意書に定義されてい

るとおり,サービス要求のエスカレーションプロセスを通じて行われる。

10.8.1.3 クラウドサービスレベル目標

クラウドサービスサポートコンポーネントに対するサービスレベル目標は,レスポンス時間,障害通知

などの技術的な側面をカバーする。インシデントの深刻度レベルに応じて,個別にサービスレベル目標が

存在する場合がある。

サポート時間 各サポート計画の運用時間

サービスインシデントサポート時間 CSCが,特にサービスインシデントに関するサポートを受けるこ

とができる時間

サービスインシデント通知時間 CSPが,サービスインシデントをサポート計画においてCSCのコンタ

クト先が指定されている場合には,当該コンタクト先に通知するのに要する時間

最大初期サポート対応時間 CSCがインシデントを報告してから,CSPが初期対応を行うまでの最大時

間

最大インシデント解決時間 インシデントの解決に要する最大時間

10.8.1.4 クラウドサービス品質目標

クラウドサービスサポートコンポーネントに関するサービス品質目標は,連絡窓口,緊急事態及びエス

カレーションのような運用に関する側面だけでなく,災害復旧及びインシデント報告のような技術的側面

を対象とする。

サポート計画 全てのサポートコストを含むCSCが利用することができるサービスサポート計画のリ

スト

クラウドサービスレベル合意に記載されているサポート計画には,次のサービス品質目標が含まれる

場合がある。

サポート方法 サポートを受けるためにCSCが利用することができる方法のリスト

サポート窓口 サポート計画において利用可能な場合のサービスサポートのための特定の窓口のリス

ト

サービスインシデント報告 CSPにサービスインシデントを報告するためにCSCが利用することがで

きるオプションのリスト

サービスインシデント通知 CSPが,サービスの運用に影響するサービス停止又はサービス状況に関す

23

X 9501-1:2019 (ISO/IEC 19086-1:2016)

る詳細を開示する場合に参照する規約(深刻度,時間枠など)のリスト。何がサービスインシデントに

該当するかを規定する場合がある。

サービスインシデント通知には,次を含む場合がある。

− インシデントの原因

− インシデントを解決するために,CSPが取っているステップ

− CSPが,インシデントが解決することを期待する時間

− インシデントを解決している間にCSCが採用する可能性がある全ての次善策

10.9 ガバナンスコンテンツ領域

10.9.1 ガバナンスコンポーネント

10.9.1.1 説明

クラウドサービスガバナンス要素は,ISO/IEC 17789で規定されたCSP,CSC及び他のロールがそれら

のガバナンス要求事項(ISO/IEC 17998及びJIS Q 38500参照)を支援,及び/又はそれに従うことを可

能とするメトリック,プロセス及び標準を定義する。

ガバナンスの指標(通常はメトリック)は,次のことを確実にすることに役に立つ。

− CSP,CSC及び使っているサービスによって支えられている適切な規制又は標準

− 利害関係者によって適用されるガバナンス方針群

− 起こっている適切な業務又はガバナンスのプロセス

一般的に,指標,すなわち,ガバナンスのためのメトリックは,CSP,CSC又は他の利害関係者によっ

て所有された運用(日常)管理システムによって達成され,追跡される。ガバナンス指標は,他のクラウ

ドSLA要素,可用性,パフォーマンス,信頼性,情報セキュリティ,個人識別情報の保護などを含んでも

よい。

あるCSCは,ある事例にクラウドサービスの利用のために法的標準への順守に関して責任をもつ。ある

CSPがクラウドサービスに関して監査を実施するか,又は認定を得てもよい一方,CSCに対するエンドツ

ーエンドの法的順守を必ずしも確実にするわけではない。

10.9.1.2 関連

クラウドサービスのために,CSP及びCSCは,クラウドサービス,クラウドサービスの利用,及びクラ

ウドサービスを使っているソリューションが事業の目的と目標とに合っている,並びに将来も合い続ける

ことを確実にするために,通常,事業によって決められたカスタマイズされたガバナンス体制をもつ。ク

ラウドSLA及びガバナンス方針がもはや効果的でなく,再評価の必要がなく,恐らく変化していない場合

に検出もできるCSP及びCSCによって,メトリック及び方針が適切に設定されていることが重要である。

クラウドサービスのために,CSCは,ガバナンスに必要なメトリック及び他の指標を提供するためのCSP

に依存してもよい。

多くの産業では,ISO/IEC 17789で規定されたCSP,CSC及びその他のロールによって守られる必要の

ある規制がある。例には,データのためのセキュリティ,データ保護,財務及び厚生の規制が含まれる。

ガバナンスコンポーネントは,CSPによってサポートされる規制,標準及び方針があることに留意する。

特にパブリッククラウドでは,CSCは,同じ特徴及び機能(CSCが購入した構成にもよるが)を全て共

有し,また,これらのクラウドサービスへの変更は,同時に多くのCSCに影響を与える。CSCは,関わ

るサービスへの知らされた変更について理解し,準備するメカニズムが必要である。

10.9.1.3 クラウドサービス品質目標

このコンポーネントは,次のSQOをもつ。

24

X 9501-1:2019 (ISO/IEC 19086-1:2016)

規制の順守 一連の規制には,CSPが立証又は順守のために認定を受けた,名称,項目,及び認証番号

(適用される場合)を含む。

標準の順守 一連の標準には,CSPが立証又は順守のために認定を受けた,名称,項目,及び認証番号

(適用される場合)を含む。

ポリシーの順守 サービスごとのビジネス又はガバナンスのポリシーが継続的に順守されていること

の利害関係者へのステートメント

監査の日程 それぞれの監査の日程を含む,CSPが自身又は第3者のリソースを使って実施する監査の

日程

10.10 クラウドサービスの特徴及び機能変更のコンテンツ領域

10.10.1 クラウドサービスの特徴及び機能コンポーネントに関する変更

10.10.1.1 説明

CSPは,クラウドサービス合意書の期間内に対象となるクラウドサービスの特徴及び機能の変更を決定

する場合がある。セキュリティパッチ及びバグの修正の変更は,この細分箇条においては扱わない。クラ

ウドサービスレベル合意の変更については,7.5を参照。変更が行われる理由は様々であり,CSCからの

要求による特徴及び機能の追加,採用率が低い特徴及び機能の優先度を下げることなどが想定される。

10.10.1.2 関連

特にパブリッククラウドの導入において,CSCは,CSCが購入した設定に応じて,全て同一の特徴及び

機能を共有する。変更によって,同時に多くのCSCが影響を受ける可能性がある。CSCは,通知された

全ての対象となるサービスに関する変更を理解し,準備を行うことが望ましい。

10.10.1.3 クラウドサービスレベル目標

サービス変更通知に関する最小期間 サービス変更に関する通知が発行されてから変更が実施される

までの最小期間

特徴又は機能が廃止されるまでの最小期間 最初に特徴又は機能が利用可能となってから当該特徴又

は機能が廃止されるまでの最小期間

10.10.1.4 クラウドサービス品質目標

サービス変更通知方法 CSPが,対象となるサービスの特徴及び機能の変更について,CSCに対して通

知を行う方法

10.11

サービス信頼性コンテンツ領域

10.11.1 一般事項

クラウドサービス信頼性は,クラウドコンピューティングシステムの重要な特性である。これは複雑な

面であり,サービス回復力(Service Resilience)・耐障害性(Fault Tolerance),カスタマデータのバックア

ップ及びリストア,並びに災害復旧の三つの構成要素に分類される。

10.11.2 サービス回復力・耐障害性コンポーネント

10.11.2.1 説明

クラウドサービスの基礎をなすハードウェア及びソフトウェアの構成要素の故障,又は欠陥によって,

クラウドサービスの可用性は影響を受けることがある。クラウドサービスはデータセンタに収容されるた

め,潜在的な欠陥は,施設側及び基盤側に起こることもあり得る。耐障害性は,一つ以上の構成要素が故

障しても運転を継続させるサービスの能力と定義することができる。一方,サービス回復力は,故障が起

こった後にサービスを回復させる能力である。

25

X 9501-1:2019 (ISO/IEC 19086-1:2016)

10.11.2.2 関連

回復力及び耐障害性のために,幾つかのCSCは,CSPの可用性SLOを利用することができ,一方他の

CSCは,付加的なSLO及びSQOを必要とする。

10.11.2.3 クラウドサービスレベル目標

サービス回復時間(Time to Service Recovery) サービス回復時間は,クラウドサービスの故障から正

常状態に戻るまでの間の経過時間

サービス回復平均時間(Mean Time to Service Recovery) 一連のサービス回復計算の時間の平均

注記 サービス回復平均時間は,サービスレベル目標を回復するハードウェア関連の平均時間を含む。

しかし,クラウドサービス環境においては,ハードウェアは一般的に仮想化されており,その

ため,ハードウェアの修理時間とサービス可用性への影響との関係は直接的ではない。

サービス回復の最大時間(Maximum Time to Service Recovery) 定められた期間におけるサービス回

復計算時間の一組の最も大きい値

サービス故障数(Number of Service Failures) 全体又は定められた期間におけるサービス故障の数

10.11.2.4 クラウドサービス品質目標

クラウドサービスの回復力・耐障害性の方法 クラウドサービスの回復力及び耐障害性を提供するCSP

によって採用された方法のステートメント,並びにCSCが自らのワークロードに対する回復力及び耐障

害性を提供するために利用可能な方法のステートメント

10.11.3 カスタマデータバックアップ及びリストアコンポーネント

10.11.3.1 説明

CSCデータのバックアップ及びリストアの構成要素は,例えば,バックアップ方法,バックアップ保持

期間,バックアップ世代数などの,SLO及びSQOを含む。

10.11.3.2 関連

CSPは,自身のデータバックアップを管理するためのメカニズムをCSCに提供することができる。さら

に,CSPは,格納データのコピーを,異なる装置,及び潜在的に地理的に異なるロケーションに,自動的

に作成する場合もある。

もしデータが定期的に耐久性のあるストレージに保存されないならば,幾つかのクラウドカスタマデー

タは,一時的なものであり,装置の故障が生じた場合に失われてしまうこともある。CSPは,特にこのシ

ナリオを実現するために,サービスを提供することができる。さらに,サーバ故障の場合,及びフェール

オーバ動作が仮想マシン(VM)を完全な機能に戻さない場合,仮想マシンのバックアップを保存するこ

とは適切である。一つのサーバ上でアプリケーションを実行している場合,これは特に重要である。

幾つかのクラウドサービスにおいては,CSCは,効率的に自身のデータをバックアップする能力がない

こともある。このケースでは,CSCは,データ冗長性及びバックアップに関するCSPの計画を頼ることが

できる。

CSC自身及びCSPのデータバックアップ及び回復の計画が十分であることを保証することがCSCにと

って重要である。これらの計画は,バックアップの方法,バックアップの間隔,バックアップの保存期間,

バックアップの保存世代数,並びに選ばれたクラウドサービスに対する目標復旧時点(Recovery Point

Objectives)及び目標復旧時間(Recovery Time Objectives)を含まなければならない。

10.11.3.3 クラウドサービスレベル目標

バックアップ間隔 データのバックアップの間隔,又はある定められた期間に生成されたデータバック

アップの数

26

X 9501-1:2019 (ISO/IEC 19086-1:2016)

バックアップデータの保持期間 CSPがデータバックアップを保持する期間

バックアップ世代数 CSPが保持するCSCデータのバックアップ世代数

バックアップの復元テスト 指定された期間におけるバックアップからの復元テストの回数

10.11.3.4 クラウドサービス品質目標

バックアップの方法 CSCが利用できるか,CSPによって使用されるCSCデータのバックアップ方法

のリスト

バックアップの検証 データバックアップの完全性を検証する方法又は技術のリスト

バックアップ復元テスト報告 バックアップ復元テストに関するレポートの内容及び入手可能性を記

述しているステートメント

データリカバリに関する他の方法 主要なデータ復元方法が成功しなかった場合に,CSCデータを復元

するために,CSPが保証することができる方法のリスト

データバックアップの保管場所 データのバックアップが保管されている地理的な場所

10.11.4 災害復旧コンポーネント

10.11.4.1 説明

災害復旧の構成要素は,CSPの災害復旧計画,目標復旧時点,目標復旧時間などの,SLO及びSQOを

含んでいる。

10.11.4.2 関連

故障に加えて,クラウドサービスの可用性(10.3参照)は,災害,自然,人為及び偶発に影響を受ける

ことがあり得る。災害は,故障に比べて,通常,大きな損害又はサービスの基盤構成要素の全損に至る。

現代の組織はITサービスに依存しているため,クラウドサービスの長期の停止は組織自体の存在を脅すこ

とになる。

深刻な災害の場合,個々のデータセンタの構成要素を完全に復旧するためには,数週間又は数か月が必

要となるかもしれない。クラウドサービスは,負荷移動(load shifting)及びフェールオーバ(fail-over)に

よって,一つ以上のデータセンタで動くこともある。フェールオーバは,自動又は手動で実行される。し

かし,CSCのアプリケーション及びデータは,必ずしも複数のロケーションで動作し,保存されていると

は限らない。そのような能力は,追加コストによって提供される。

10.11.4.3 クラウドサービスレベル目標

目標復旧時間(RTO) クラウドサービスを停止状態から正常な運転状態へ戻すために要する最大期間。

RTOの期間は,CSPによって宣言された災害への対応の中で,CSPが復帰プロセスを開始することに

同意したときに始まり,CSCが,予備環境・副環境で,実運用を再開することができたときに終了する。

もし計画された停止時間の間にフェールオーバの決定が成された場合は,RTOは,CSPによる予定のメ

ンテナンス活動の完了に要する時間を含めて延長される。RTO及びRPOは,非標準構成品又はサード

パーティのソフトウェアに依存し,CSCのカスタマイゼーション(customizations)には一般に適用され

ることはない。

目標復旧時点(RPO) 復帰の結果,データの変更が失われるかもしれない,故障又は災害より前の

最大の地点

注記 RPOは,許容できるデータ損失の量を指定しない。許容できる時間だけである。特に,RPO

はデータ冗長性及びバックアップに影響を与える。

故障又は災害の前の,少なくともこの時間までのデータ変更は,リカバリによって保持される。ゼ

ロ(0)は有効な値であり,“データ損失ゼロ(zero data loss)”要件と等価である。

27

X 9501-1:2019 (ISO/IEC 19086-1:2016)

10.11.4.4 クラウドサービス品質目標

クラウドサービスプロバイダ(CSP)の災害復旧計画 CSCのアプリケーション及びデータと同様に,

クラウドサービスを復元するために,CSPによって採用された手順を文書化したセットを含む計画。こ

れらの手順は,自動又は手動で実行される。

注記 RTO,RPO及びSLOは,CSPの災害復旧計画の一部とすることができる。

10.12 データ管理コンテンツ領域

10.12.1 一般事項

データ管理コンポーネントは,クラウドサービスがどのようにデータを扱うかを定義する。

クラウドサービスを利用することによってCSCのデータ制御が変わるので,このことへの理解が,CSC

及びCSPとの間の事前合意の重要な側面となる。データをどのように扱うか共通の合意に達することは

CSP及びCSCの両方にとって有益であるが,データの権利,ロール及び責務は,関連する法律に従うこと

を理解しておくことが重要である。

クラウドサービスを使うとき,CSCのデータは,CSPのデータセンタに保存及び処理される。加えて,

複数のテナントからのCSCデータは,サービス内に隣り合って存在できる。CSPは,そのデータにアクセ

スでき,及びある同意の下で,彼らのビジネスの一部としてそのデータを利用することができる。どのよ

うな場合でも,CSPは,CSCデータにアクセスでき,及び複数テナントによるサービス及び基本的なイン

フラストラクチャの操作に関するデータに加えて,テナントの名前及び課金情報を含むアカウントデータ

を保持できる。

複合的な課題が,機密性,可搬性,削除,保全(retention),規制(regulation),法執行機関によるアク

セス(law enforcement access),及び地理的な位置を含むCSCデータに関連している。

これらの課題は,クラウドサービスにおけるデータの扱いの理解を深めるために,事前合意の基本とし

て,データオブジェクトの主なクラスを定義し,知的所有権とそれらのクラスの制御及び利用とを合意し

なければならないことを意味している。CSCは,いつクラウドサービスを利用するか,CSPがデータの各

クラスをどのように定義するか,異なるデータのクラスがどのように生成され及び処理されてもよいか,

並びにデータの各クラスに対するCSPの方針を含むデータのクラスを,理解することが必要である。

データの制御は,データの検索,作成,読取り,更新及び削除操作を実行するための認可として定義さ

れる。クラウドコンピューティングにおけるデータの制御の追加要素は,ある場所から別の場所へデータ

を移す能力,及びCSPのシステムを横断するデータのフローを計画する能力を含む。

制御は,しばしば共有される。例えば,CSCは,初期にサーバのメモリに保存され,及び潜在的にサー

バにローカルにつながるディスクドライブ上に一時的に保存されるクラウドサービスを用いてファイルを

作成してもよい。このファイルは,最初にサーバのメモリに保存され,及びサーバのディスクドライブに

一時的に保存される可能性がある。このとき,このファイルは,別の場所の長期的なストレージに置かれ

ることもある。また,制御は徐々に変化する。例えば,CSCは,サービスにファイルを提供するとき,す

なわち,データを処理する間,ファイルを制御する。CSPも,また,CSCがどのサーバを利用するか,及

びどこの長期的なストレージにファイルを保存するかを選択するための権限をもつことで制御する。

あるCSPでは,データ管理コンポーネント(10.12.2〜10.12.11)は,CSPのポリシー文書に含まれるか

もしれず,クラウドSLAの要素として必ずしも必要ではない。

ISO/IEC 19944は,CSCデータの様々な分類に関連した問題,及びCSCがいずれの権利をもってもよい

かについて詳細に記載していることに注意する。

28

X 9501-1:2019 (ISO/IEC 19086-1:2016)

10.12.2 知的財産権(IPR)コンポーネント

10.12.2.1 説明

データの“所有権”は,知的財産権及び制御の複雑な組合せであり,及びそれらの各課題の個別契約は,

有意義な包括契約の鍵となる。データの知的財産権のための法律,規制及び慣例(custom)は,様々な場

所によって異なり,及び権利の譲渡は,CSC及びCSPの間の知的財産権に関する明確及び包括的な契約を

要求しているビジネス協定に密接に関係している。

10.12.2.2 関連

ITアウトソーシング手配と同様に,CSPのシステム上へのデータの配置又は作成は,CSCの知的財産権

を減少させないが,CSCがデータへの唯一のアクセスをもつオンプレミスのシステムとは異なり,データ

に関する複数のパーティの関係を作る。

10.12.2.3 クラウドサービス品質目標

知的財産権 CSCデータにおいてCSPが要求する全てのIPRのステートメント,又はCSPのデータ及

び/又はクラウドサービス派生データにおけるCSPがCSCに許諾する全てのIPRのステートメント

10.12.3 クラウドサービスカスタマ(CSC)データコンポーネント

10.12.3.1 説明

JIS X 9401は,CSCデータを,CSCの制御下にあるデータオブジェクトのクラスとして定義している。

例えば,そのようなオブジェクトは,クラウドサービスを使って作られた,又は一時的,長期処理若しく

は保管のためにCSPによって変換された,ファイル,BLOB,表,データベース登録データ,電子メール

及びその他のオブジェクトを含めることができる。

CSCデータは,CSCによってクラウドサービスに対し入力された,及びCSCがそのデータを処理する

ためクラウドサービスを利用した結果のデータを含む。

10.12.3.2 関連

クラウドサービスは,データオブジェクトの異なるクラスを含んでおり,CSCの制御下にあるクラスも

あれば,CSPの制御下にあるクラスもある。伝統的な分散コンピューティングモデルでは,全てのデータ

オブジェクトは,CSCの制御下にある。

10.12.3.3 クラウドサービス品質目標

クラウドサービスカスタマ(CSC)データ CSCファイル及びデータベースコンテンツのような,CSC

データの定義するステートメント

クラウドサービスカスタマ(CSC)データ使用法 CSPによるCSCデータの全ての使用のためのステー

トメント

10.12.4 クラウドサービスプロバイダ(CSP)データコンポーネント

10.12.4.1 説明

JIS X 9401は,CSPデータを,CSPによる管理下でクラウドサービスの運用に固有のデータオブジェク

トのクラスと定義している。ほかに他のデータオブジェクト又はデータクラスを含むことをCSC及びCSP

が特に合意していない限り,クラウドサービスを提供するためだけに使用されている全てのデータがCSP

データである。リソースへのテナントアクセスを統括するアクセスコントロールリストは,CSPデータの

一例である。

10.12.4.2 関連

クラウドサービスは,データオブジェクトの異なるクラスを含んでおり,CSCの制御下にあるクラスも

あれば,CSPの制御下にあるクラスもある。伝統的な分散コンピューティングモデルでは,全てのデータ

29

X 9501-1:2019 (ISO/IEC 19086-1:2016)

オブジェクトは,カスタマの制御下にある。

10.12.4.3 クラウドサービス品質目標

クラウドサービスプロバイダ(CSP)データ CSPデータを定義するステートメント

10.12.5 アカウントデータコンポーネント

10.12.5.1 説明

アカウントデータは,CSCごとに規定されるデータオブジェクトのクラスであり,登録(sign up for),

クラウドサービスの購入又は管理に必要となる。このデータは,名前,住所のような情報及び支払情報を

含む。アカウントデータは,一般的にCSPの管理下にあり,各CSCは,通常,自身のアカウントデータ

の入力,閲覧及び編集が可能であるが,他のCSCのレコードを入力,閲覧及び編集することはできない。

10.12.5.2 関連

アカウントデータは,クラウドサービスを提供するためにCSPによって要求されるが,通常はCSCに

関する機密情報が含まれる。そのようなデータには関連する法律又は規則があり,必要に応じてCSCがア

カウントデータの要素を検査及び更新できるようにする必要がある。

10.12.5.3 クラウドサービス品質目標

アカウントデータ 名前,住所,電話などのアカウントデータのデータ要素を定義するステートメント

10.12.6 派生データコンポーネント

10.12.6.1 説明

JIS X 9401は,クラウドサービス派生データを,CSCによってクラウドサービスと相互作用した結果と

して補足した,CSPの管理下にあるデータオブジェクトのクラスと定義している。

例えば,試行されたログインのログに基づくシステムのCSC使用の分析は,クラウドサービス派生デー

タであり,音声認識システムのユーザからの音声発話の集まりを分析した結果のようなものである。

10.12.6.2 関連

他の形態の分散コンピューティングと比較すると,CSCデータからクラウドサービス派生データを取得

する方がはるかに容易である。CSCがCSCデータから作成したクラウドサービス派生データ及びクラウ

ドサービス派生データの利用を知ることは,CSCにとって重要である。また,クラウドサービスのインス

タンスへのログイン試行のログなど,一部のクラウドサービス派生データへのアクセスをCSCが要求する

必要がある。

10.12.6.3 クラウドサービス品質目標

派生データ (Derived Data) CSCがクラウドサービスと相互作用した結果として,CSPが作成するクラ

ウドサービス派生データのタイプを定義するステートメント

派生データ利用 (Derived Data Usage) CSPによるクラウドサービス派生データの全ての利用のステ

ートメント

派生データアクセス (Derived Data Access) CSCが,クラウドサービス派生データに対してどのよう

なアクセスがあるかを記述したステートメント

10.12.7 データ可搬性コンポーネント

10.12.7.1 説明

JIS X 9401は,データ可搬性をデータをあるシステムから他のシステムへ,データの再入力を必要とす

ることなく容易に移行することができる能力と定義しており,クラウドデータ可搬性をあるクラウドサー

ビスから他のクラウドサービスへのデータ可搬性と定義している。実際には,クラウドデータの可搬性に

は,分散処理をサポートするクラウドサービス間のデータの移動,又は他のクラウドサービスへのデータ

30

X 9501-1:2019 (ISO/IEC 19086-1:2016)

の移動を可能にすることが含まれる。データ可搬性には,CSPとCSCとの間で合意された,CSCデータ

及びその他のデータオブジェクトの可搬性が含まれる。

データ可搬性は,ストレージの最適化のため,又は同様の理由によって,データの忠実度が限定される

形で提供される場合がある。例えば,クラウドサービスに保存されている画像が低解像度の画像に変換さ

れ,それ以降,CSCには低解像度の画像だけが利用可能となる場合である。

10.12.7.2 クラウドコンピューティングとの関連

CSCが異なるクラウドサービスでデータを使用し,クラウドサービス間でデータの移動を完全に保証す

るには,クラウドサービスでどのようなデータ可搬性の方法,フォーマット及びプロトコルがサポートさ

れているかをCSCが把握することが重要である。

10.12.7.3 クラウドサービス品質目標

データ可搬性能力(Data Portability Capabilities) データの可搬性を目的として,対象となるサービス

でサポートされているメソッド,フォーマット及びプロトコルを定義するステートメント

10.12.8 データ削除コンポーネント

10.12.8.1 説明

データ削除は,クラウドサービスの使用者及び管理者の能力を通じて,CSCのデータへのアクセスを削

除することである。

クラウドサービスは,システム障害時のデータセキュリティを改善するため,及び通常の処理時におけ

る可用性及び性能を改善するために,一定の手順に従い,複数のサーバ又は場所にデータを複製する。そ

の結果,データの全てのインスタンスの削除には,特定の手続が必要となる場合,及びかなりの時間を要

する場合がある。データの安全な削除が不可能なケースでは,代替手段として,データの無害化

(Sanitization)プロセスを使用することができる。ISO/IEC 27040は,データ無害化の要件を決定するの

に役立つ場合がある。

10.12.8.2 関連

CSCがクラウドサービスの物理的なストレージシステムに直接アクセスしない場合であっても,CSCは,

CSCのデータの削除に関する責任又はいかなるフォームでもデータを回復できないようにする責任を負

う。CSCは,CSPが行うCSCデータ削除プロセスを理解し,CSC自身のデータ削除プロセス又は無害化

プロセスを実装する必要がある。CSPのデータ削除のプロセスは,CSC自身によるデータ削除のための取

組み(effort)に追加されるものであることが望ましい。

10.12.8.3 クラウドサービスレベル目標

データ削除時間 CSCの要求の処理に要する時間を含むCSCデータを完全に削除するための最大時間

を記述したステートメント

10.12.8.4 クラウドサービス品質目標

データ削除プロセス 削除されたデータを復元できなくするためにCSPが責任を負うべきプロセスに

関するステートメント

データ削除通知 CSPがいつ,どのようにしてデータの削除についてCSCに知らせるかを記述したステ

ートメント

10.12.9 データ所在地コンポーネント

10.12.9.1 説明

CSCデータは,データの物理的所在地,又は地理的な司法権をまたいだデータの移動に関する要件に従

う必要がある場合がある。これらの要件は,データ保護,処理の効率,サービスの効果的なサポート及び

31

X 9501-1:2019 (ISO/IEC 19086-1:2016)

維持のために,複数の場所にデータを分散させるクラウドサービスの運用と潜在的に整合しない可能性が

ある。

10.12.9.2 関連

他の分散コンピューティングモデル(Distributed Computing Model)においては,CSCは,自身のデータ

がどこで処理され及び保管されるかを直接管理する。CSPは,地理的に異なる場所に存在する複数のデー

タセンタにおいて,CSCのデータを処理及び保管する場合がある。CSCは,管轄区域における全ての規制

及びガバナンス要件に適合するために,いずれの管轄区域において自らのデータが処理及び保管されるか

を知ることが重要である。

10.12.9.3 クラウドサービス品質目標

データ所在地 CSCデータが処理及び保管される可能性がある地理的場所に関するステートメント

データ所在地の指定に対する能力 CSCがCSCデータを処理及び保管される可能性がある地理的場所

を指定できるか否かに関するステートメント

データ所在地ポリシー 名称,条項及び証明書番号(該当する場合)を含む,CSPが適合していること

を証明する又は適合していることが証明されたデータ所在地についての規制又は方針(内部的又は対外

的な)のリスト

10.12.10 データ検査コンポーネント

10.12.10.1 説明

CSPは,サービス規約によって禁止されている情報(データ又はファイル)が,CSPのシステムにおい

て処理又は保管されることを防止するために,入力データ又はファイルがクラウドサービスに転送される

前に電子的な検査を行う。例えば,クラウド電子メールサービスは,マルウェア,スパム又はポルノ画像

のチェックのために,受信した電子メールをスキャンする場合がある。

10.12.10.2 関連

他の分散コンピューティングモデルと異なり,CSPは,処理及び保管のためにCSCデータがCSPのシ

ステムに置かれたときに,CSCデータを電子的に検査する能力をもつ場合がある。CSCは,CSCのデータ

に対してどのようなタイプの検査が行われたかについて知った上で同意することが望ましい。

10.12.10.3 クラウドサービス品質目標

データ検査 CSPがCSCデータに対し行う検査タイプについてのステートメント

10.12.11 法的措置アクセスコンポーネント

10.12.11.1 説明

CSC及びCSPは,法執行機関及び裁判所からのクラウドサービス内の情報に関する要求に従う。また,

CSC及びCSPは,現在ある規制又は慣例による要求又はデータの保持に関する特定の要求があることが予

測される場合,データが削除されないよう保護することが求められる場合がある。管轄権が異なれば,デ

ータの獲得及び保持のための要件も様々である。

10.12.11.2 関連

法執行機関は,CSCに対する通知を行う必要なしに,直接CSPに対して,CSCデータ及びアカウント

データを要求する場合がある。CSCは,法執行機関からCSCデータ又はアカウントデータに対する要求

があった場合のCSCへの通知について,CSPがどのような計画をもつかを理解することが重要である。状

況によっては,CSPがそのような通知を提供することを禁止されている場合があることに注意する。

10.12.11.3 クラウドサービス品質目標

法的措置要求 CSCデータ又はアカウントデータに関する法的措置要求をCSCへ通知するCSPの計画

32

X 9501-1:2019 (ISO/IEC 19086-1:2016)

のステートメント

10.13 証明,証明書及び監査コンテンツ領域

10.13.1 証明,証明書及び監査コンポーネント

10.13.1.1 説明

証明,証明書及び監査コンポーネントは,適合していることを示すためにCSPが使用する場合がある方

法に関連したSQOをカバーする。

10.13.1.2 関連

レガシー分散コンピューティングモデルにおいて,CSCが,内部及び外部の方針,規制及び規格に適合

していることを保証するためのCSC自身の取組みに責任を負うことができるようにするために,CSCが

直接システムにアクセスすることができる場合がある。クラウドサービスにおいて,CSCはCSC自身の

要件を満たすためにCSPの証明,証明書及び監査に依存しなければならない場合がある。

CSCは,特定のケースのクラウドサービスの利用について,規制基準への適合を達成することに関する

責任を負う。クラウドサービスに関して,CSPが特定の監査を行う,又は証明書を取得するとしても,そ

れによって必ずしもCSCがエンドツーエンドで規制に適合していることが保証されるものではない。

10.13.1.3 クラウドサービス品質目標

クラウドサービス証明 第三者機関による検証が行われたか否かによらずCSPが適合していることが

証明された規格,方針及び規制のリスト

クラウドサービス証明書 認定認証機関によってCSPが適合していることが証明された規格,方針及び

規制のリスト

クラウドサービス監査 CSPが内部又は外部のリソースを使って実施した監査のリスト。

CSPが支援することができるCSC監査活動のリスト。

33

X 9501-1:2019 (ISO/IEC 19086-1:2016)

参考文献

[1] JIS X 8341-6:2013 高齢者・障害者等配慮設計指針−情報通信における機器,ソフトウェア及びサー

ビス−第6部:対話ソフトウェア

注記 原国際規格では,ISO/IEC 9241-171:2008,Ergonomics of human-system interaction−Part 171:

Guidance on software accessibilityを記載している。

[2] ISO/IEC 17998,Information technology−SOA Governance Framework

[3] ISO/IEC 19086-22),Information technology−Cloud computing−Service level agreement (SLA) framework

−Part 2: Metrics

[4] ISO/IEC 19086-3,Information technology−Cloud computing−Service level agreement (SLA) framework−

Part 3: Core conformance requirements

[5] ISO/IEC 19086-42),Information technology−Cloud computing−Service level agreement (SLA) framework

and technology−Part 4: Security and privacy

[6] ISO/IEC 19944,Information technology−Cloud computing−Cloud services and devices: Data flow, data

categories and data use

[7] JIS Q 20000-1 情報技術−サービスマネジメント−第1部:サービスマネジメントシステム要求事項

注記 原国際規格では,ISO/IEC 20000-1,Information technology−Service management−Part 1:

Service management system requirementsを記載している。

[8] ISO/IEC 24751-1,Information technology−Individualized adaptability and accessibility in e-learning,

education and training−Part 1: Framework and reference model

[9] JIS Q 27001 情報技術−セキュリティ技術−情報セキュリティマネジメントシステム−要求事項

注記 原国際規格では,ISO/IEC 27001,Information technology−Security techniques−Information

security management systems−Requirementsを記載している。

[10] JIS Q 27002 情報技術−セキュリティ技術−情報セキュリティ管理策の実践のための規範

注記 原国際規格では,ISO/IEC 27002,Information technology−Security techniques−Code of practice

for information security controlsを記載している。

[11] JIS Q 27017 情報技術−セキュリティ技術−JIS Q 27002に基づくクラウドサービスのための情報セ

キュリティ管理策の実践の規範

注記 原国際規格では,ISO/IEC 27017,Information technology−Security techniques−Code of practice

for information security controls based on ISO/IEC 27002 for cloud servicesを記載している。

[12] ISO/IEC 27018,Information technology−Security techniques−Code of practice for protection of personally

identifiable information (PII) in public clouds acting as PII processors

[13] ISO/IEC 27040,Information technology−Security techniques−Storage security

[14] JIS X 9250 情報技術−セキュリティ技術−プライバシーフレームワーク(プライバシー保護の枠組

み及び原則)

注記 原国際規格では,ISO/IEC 29100:2011,Information technology−Security techniques−Privacy

frameworkを記載している。

[15] ISO/IEC TR 29138 (all parts),Information technology−Accessibility considerations for people with

disabilities

34

X 9501-1:2019 (ISO/IEC 19086-1:2016)

[16] ISO/IEC 29151,Information technology−Security techniques−Code of practice for personally identifiable

information protection

[17] JIS Q 38500 情報技術−ITガバナンス

注記 原国際規格では,ISO/IEC 38500,Information technology−Governance of IT for the organization

を記載している

[18] JIS X 8341-3 高齢者・障害者等配慮設計指針−情報通信における機器,ソフトウェア及びサービス−

第3部:ウェブコンテンツ

注記 原国際規格では,ISO/IEC 40500,Information technology−W3C Web Content Accessibility

Guidelines (WCAG) 2.0を記載している。

[19] JIS Z 8071 規格におけるアクセシビリティ配慮のための指針

注記 原国際規格では,ISO/IEC Guide 71,Guide for addressing accessibility in standardsを記載して

いる。

[20] BS 10012:2009,Data protection. Specification for a personal information management system

[21] EN 301 549,Accessibility requirements suitable for public procurement of ICT products and services in Europe

(CEN/CENELEC/ETSI)

[22] JIS Q 15001 個人情報保護マネジメントシステム−要求事項

[23] NIST/SP 800-53,Security and privacy controls for federal information systems and organizations

[24] Section 508 of the Rehabilitation Act of 1973, US Government statute, Standards for IT systems for people with

disabilities

注2) 準備中

(このJISに追加する参考文献)

JIS Q 22301:2013 社会セキュリティ−事業継続マネジメントシステム−要求事項

注記 原国際規格では,ISO 22301:2012,Societal security−Business continuity management systems−

Requirementsを記載している。

JIS Z 8101-2:2015 統計−用語及び記号−第2部:統計の応用

注記 原国際規格では,ISO 3534-2:2006,Statistics−Vocabulary and symbols−Part 2: Applied statistics

を記載している。

ISO/IEC 27031:2011,Information technology−Security techniques−Guidelines for information and

communication technology readiness for business continuity