X 6319-3:2011

(1)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

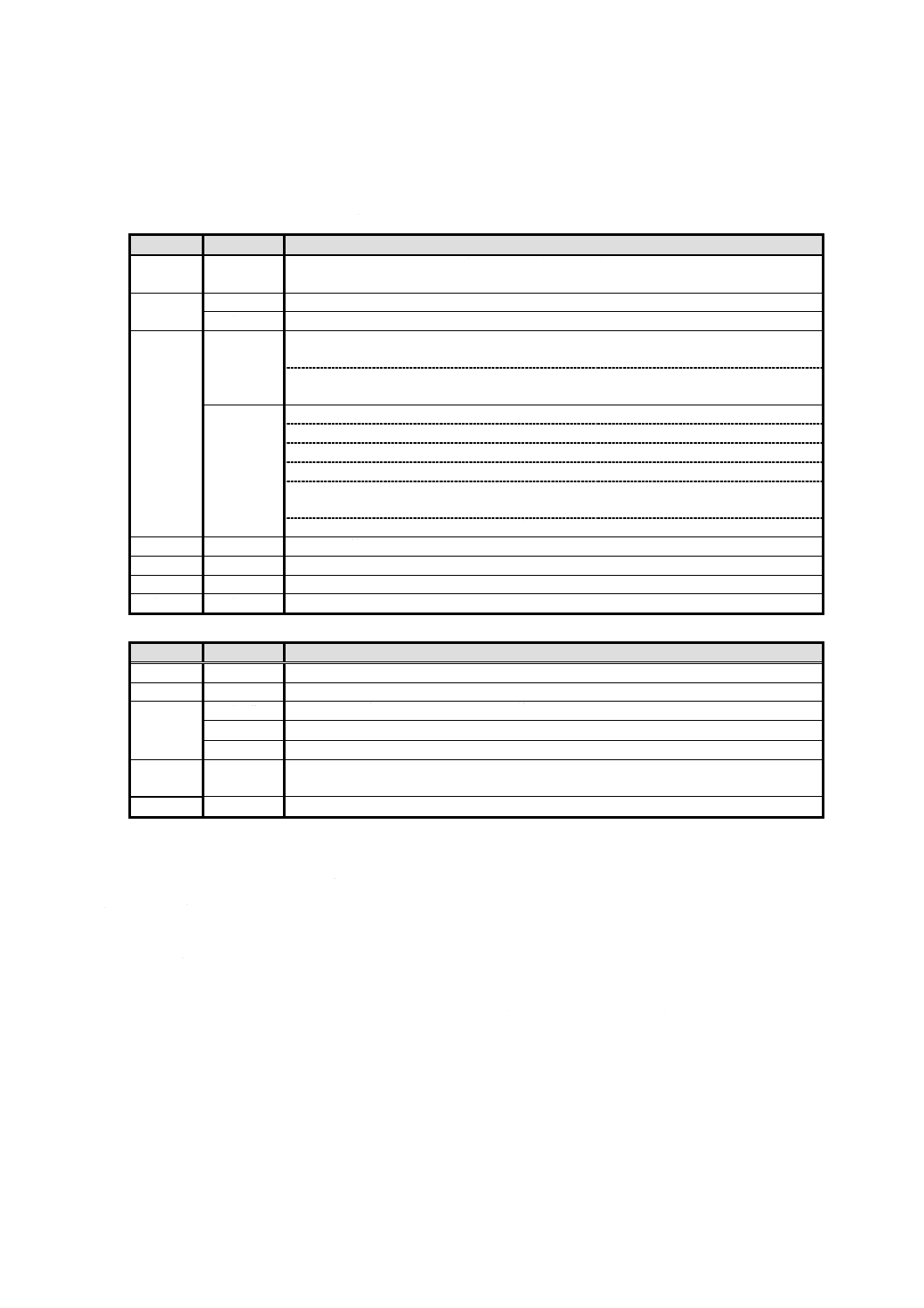

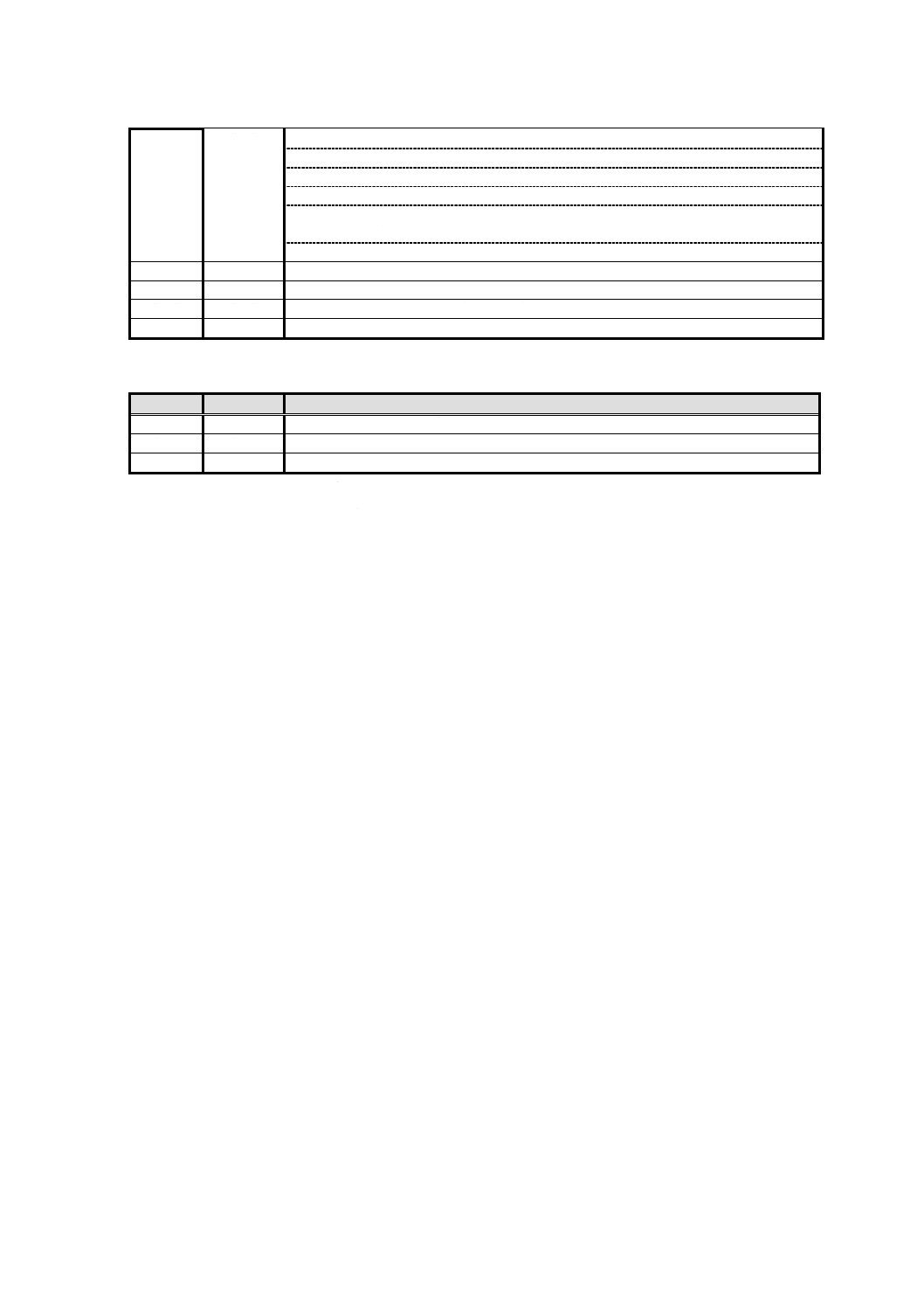

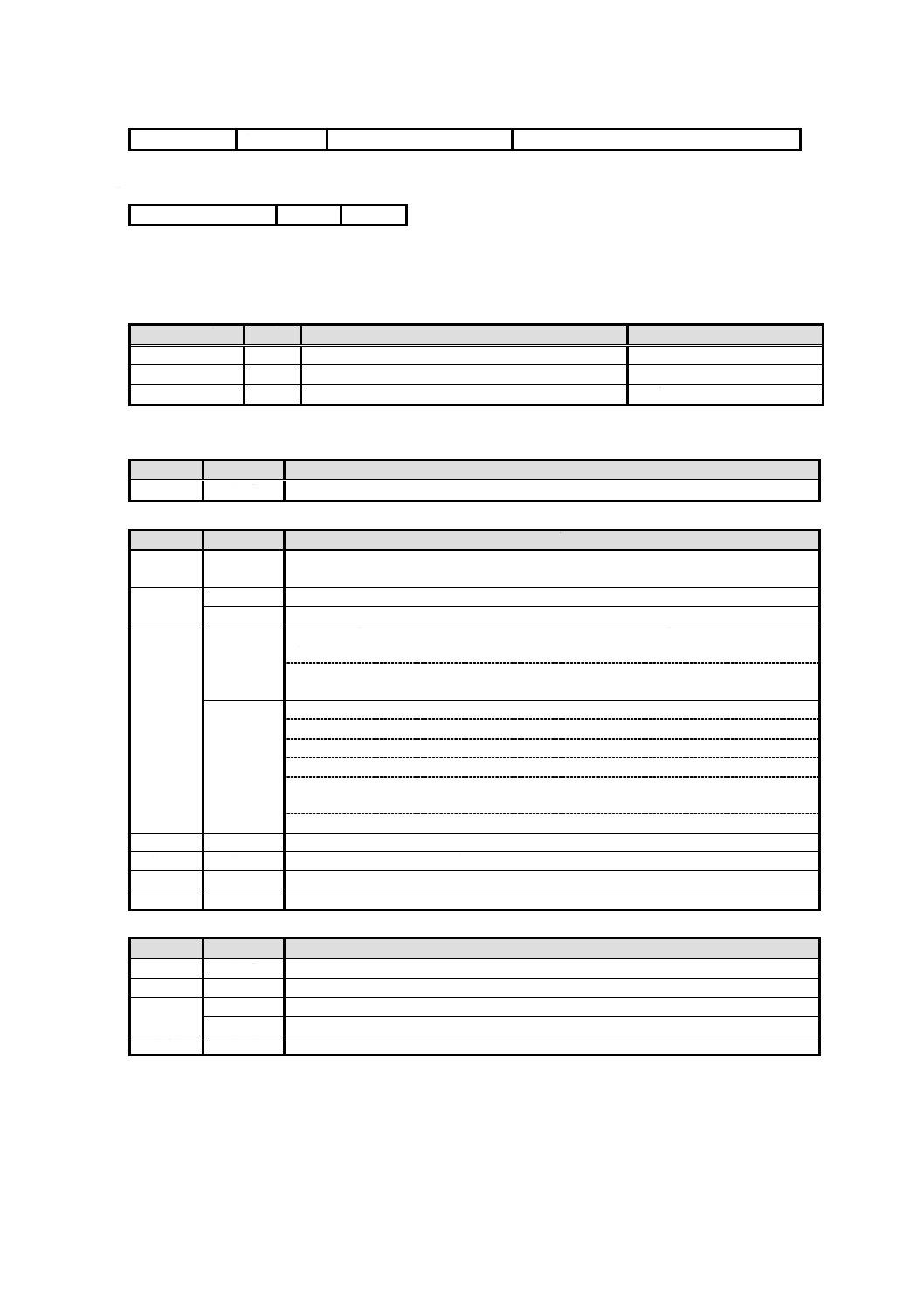

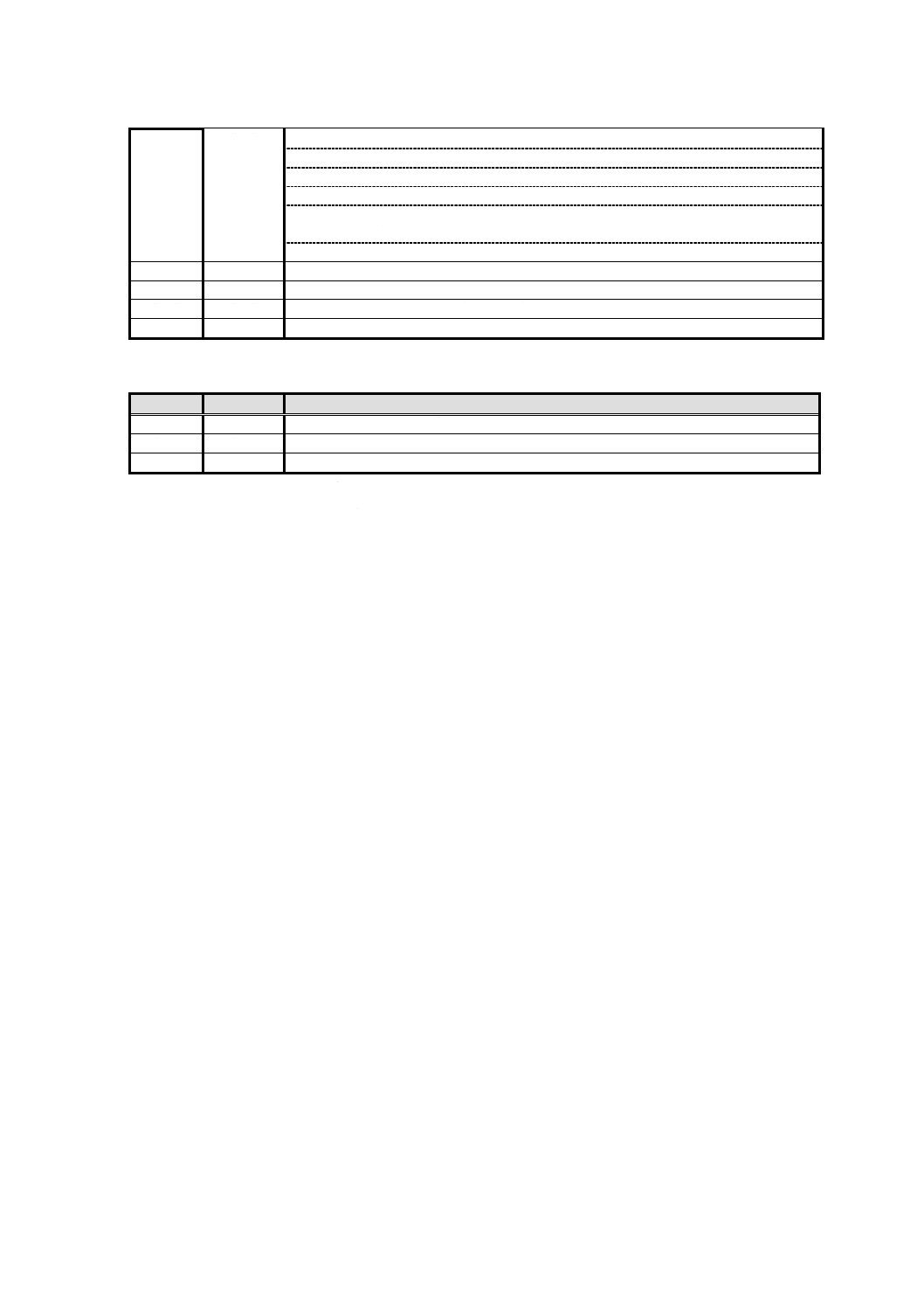

目 次

ページ

序文 ··································································································································· 1

1 適用範囲 ························································································································· 1

2 引用規格 ························································································································· 1

3 用語,定義,略語及び表記法 ······························································································ 1

3.1 用語及び定義 ················································································································ 1

3.2 略語及び表記法 ············································································································· 4

4 基本構造 ························································································································· 5

4.1 ファイル構造 ················································································································ 5

4.2 ファイルの選択方法 ······································································································· 6

4.3 基礎ファイル構造 ·········································································································· 9

4.4 データアクセス方法 ······································································································ 10

4.5 論理チャネル ··············································································································· 19

5 セキュリティ構造 ············································································································ 19

5.1 セキュリティ状態(SS) ································································································ 19

5.2 セキュリティ属性 ········································································································· 20

5.3 セキュリティ状態(SS)の管理方法 ················································································· 25

5.4 セキュアメッセージング································································································· 25

5.5 セキュリティ環境 ········································································································· 33

6 共通コマンド ·················································································································· 38

6.1 コマンドメッセージ及びレスポンスメッセージ ··································································· 38

6.2 クラスバイトの符号化規則······························································································ 39

6.3 コマンド一覧 ··············································································································· 39

6.4 基本コマンド ··············································································································· 40

6.5 管理運用コマンド ········································································································· 68

6.6 セキュリティ関連コマンド······························································································ 74

附属書A(参考)プラットフォーム形ICカードへの適用 ···························································· 84

附属書B(参考)BER-TLVの符号化規則 ················································································· 86

附属書C(参考)暗号アルゴリズム識別子 ··············································································· 87

附属書D(参考)セション鍵生成方法 ····················································································· 90

附属書E(参考)データ要素及びデータオブジェクト ································································· 95

附属書F(参考)カード識別子の内容 ······················································································ 96

附属書G(参考)カード識別子 ······························································································ 99

附属書H(参考)利用アルゴリズムの補足説明 ········································································ 100

附属書I(参考)発行系コマンド ··························································································· 102

附属書J(参考)IC製造業者識別子ファイル ··········································································· 113

X 6319-3:2011 目次

(2)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

ページ

附属書K(参考)証明書形式 ································································································ 114

X 6319-3:2011

(3)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

まえがき

この規格は,工業標準化法第14条によって準用する第12条第1項の規定に基づき,一般社団法人日本

ICカードシステム利用促進協議会(JICSAP)及び財団法人日本規格協会(JSA)から,工業標準原案を具

して日本工業規格を改正すべきとの申出があり,日本工業標準調査会の審議を経て,経済産業大臣が改正

した日本工業規格である。

これによって,JIS X 6319-3:2005は改正され,この規格に置き換えられた。

この規格は,著作権法で保護対象となっている著作物である。

この規格の一部が,特許権,出願公開後の特許出願又は実用新案権に抵触する可能性があることに注意

を喚起する。経済産業大臣及び日本工業標準調査会は,このような特許権,出願公開後の特許出願及び実

用新案権に関わる確認について,責任はもたない。

JIS X 6319の規格群には,次に示す部編成がある。

JIS X 6319-1 第1部:外部端子付きICカード

JIS X 6319-2 第2部:外部端子なし近接型ICカード

JIS X 6319-3 第3部:共通コマンド

JIS X 6319-4 第4部:高速処理用近接型ICカード

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

日本工業規格

JIS

X 6319-3:2011

ICカード実装仕様−

第3部:共通コマンド

Specification of implementation for integrated circuit(s) cards-

Part 3: Common commands for interchange

序文

この規格は,国内各分野間の共通互換性をとるための規格として,ICカードの国内規格であるJIS X

6320-4の内容から最小限の必要な事項を取り出し,実装のために説明を加え作成した日本工業規格である。

さらに,本文の内容を理解するために,JICSAP ICカード実装規約(V2.1)を附属書A〜附属書Kに記載

する。また,この規格は,JIS X 6301(識別カード−物理的特性)に定義されたIDカードのうち,外部端

子付きICカード及び近接型の外部端子なしICカードの共通コマンド用パラメタ及び国内流通用としての

このICカードの使用方法を規定する。

1

適用範囲

この規格は,外部端子付きICカード及び近接型の外部端子なしICカードに対して適用するファイル構

造,セキュリティ構造及び共通コマンドについて規定する。

2

引用規格

次に掲げる規格は,この規格に引用されることによって,この規格の規定の一部を構成する。これらの

引用規格のうちで,西暦年を付記してあるものは,記載の年の版を適用し,その後の改正版(追補を含む。)

は適用しない。西暦年の付記がない引用規格は,その最新版(追補を含む。)を適用する。

JIS X 6320-3 識別カード−ICカード−第3部:外部端子付きICカードの電気的インタフェース及び

伝送プロトコル

JIS X 6320-4 識別カード−ICカード−第4部:交換のための構成,セキュリティ及びコマンド

JIS X 6320-8 ICカード−第8部:セキュリティ処理コマンド

JIS X 6320-9 ICカード−第9部:カード管理共通コマンド

ISO/IEC 9796-2:2002,Information technology−Security techniques−Digital signature schemes giving

message recovery−Part 2: Integer factorization based mechanisms

3

用語,定義,略語及び表記法

3.1

用語及び定義

この規格で用いる主な用語及び定義は,次による。

2

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3.1.1

ANDテンプレート(AND template)

満足すべき全てのセキュリティ条件を内容とするテンプレート。

3.1.2

アクセス規則(access rule)

実行の前に満足すべき行為及びセキュリティ条件が参照されるアクセスモードを含むデータ要素(JIS X

6320-4参照)。

3.1.3

アプリケーション(application)

特定の機能実行のために必要な構造,データ要素及びプログラムモジュール(JIS X 6320-4参照)。

注記1 アプリケーションのうち,特にプラットフォーム形ICカードにおいてカード内に搭載される

アプリケーションを意味する場合には,カードアプリケーションという。

注記2 JIS X 6320-4の定義を変更している。

3.1.4

アプリケーションDF(application DF)

カードのアプリケーションを収める構造(JIS X 6320-4参照)。

3.1.5

コマンド レスポンス対(command-response pair)

カードのインタフェースに現れる二つのメッセージの対。コマンドAPDU及びこれに続く逆方向からの

レスポンスAPDU(JIS X 6320-4参照)。

3.1.6

カレント(current)

実行可能を示す状態(JIS X 6320-4参照)。

3.1.7

データ要素(data element)

名前,論理的内容の識別子,構成及び符号化方法が特定された,インタフェース上に現れる情報項目(JIS

X 6320-4参照)。

3.1.8

データオブジェクト(data object)

カードのインタフェース上に現れる,必須のタグフィールド,必須の長さフィールド及び条件付きの値

フィールドの連結からなる情報(JIS X 6320-4参照)。

3.1.9

専用ファイル(dedicated file)

ファイル制御情報と任意選択として割付け利用可能なメモリとを含んでいる構造(JIS X 6320-4参照)。

3.1.10

DF名(DF name)

カードのDFを一意に識別する16バイト以内のデータ要素(JIS X 6320-4参照)。

3.1.11

基礎ファイル(elementary file)

同一ファイル識別子と同一セキュリティ属性とを共有するデータオブジェクト,レコード,又はデータ

3

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

単位の集合(JIS X 6320-4参照)。

3.1.12

ファイル制御パラメタ(file control parameters)

ファイルの論理,構造及びセキュリティ属性

3.1.13

ファイル識別子(file identifier)

ファイルを指定するために使用される2バイトのデータ要素(JIS X 6320-4参照)。

3.1.14

内部基礎ファイル(internal elementary file)

カードが解釈実行するデータを格納するEF(JIS X 6320-4参照)。

3.1.15

主ファイル(master file)

DFの階層構造を用いているカードでファイル構成の根幹となる唯一のDF(JIS X 6320-4参照)。

3.1.16

ネイティブ形ICカード(native type IC card)

ICカード内の全てのソフトウェア(OSを含む。)がICチップに依存するプログラムコードで記述され

たICカード。

3.1.17

OS(Operating System)

多くのアプリケーションから共通して利用される基本的な機能を提供し,ICカード全体を管理するソフ

トウェア。基本ソフトウェアともいう。

3.1.18

ORテンプレート(OR template)

満足すべき少なくとも一つのセキュリティ条件を内容とするテンプレート。

3.1.19

親ファイル(parent file)

DF階層構造において,そのファイルの直上にあるDF(JIS X 6320-4参照)。

3.1.20

パスワード(password)

接続装置側のアプリケーションによって要求される照合用データであって,カードに対し提示されるも

の。

注記 JIS X 6320-4の定義を変更している。

3.1.21

パス(path)

区切り符号のないファイル識別子の連結(JIS X 6320-4参照)。

3.1.22

プラットフォーム形ICカード(platform type IC card)

外部からカードアプリケーションをダウンロードすることが可能なOSをもつICカード。代表的なもの

として,JavaCardTM,MULTOSTMがある。

注記1 JavaCardはSun Microsystemsの登録商標。

4

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

注記2 MULTOSはStepNexusの登録商標。

3.1.23

レコード(record)

レコード形式のEFで,カードによって参照され取り扱われるバイト列(JIS X 6320-4参照)。

3.1.24

レコード識別子(record identifier)

レコード形式のEFで,一つ以上のレコードを参照するために使用される数値(JIS X 6320-4参照)。

3.1.25

レコード番号(record number)

レコード形式のEFで,一意に各レコードを識別する連続する数(JIS X 6320-4参照)。

3.1.26

セキュアメッセージング,SM(secure messaging)

コマンド及びそのレスポンスに対してその一部又は全体を暗号によって保護するための方法。

注記 JIS X 6320-4の定義を変更している。

3.1.27

セキュリティ属性(security attributes)

格納されたデータ及びデータ処理機能を含むカードのオブジェクトの使用条件。それは,一つ以上のア

クセス規則を含んでいるデータ要素として表す情報(JIS X 6320-4参照)。

3.1.28

セキュリティ環境(security environment)

セキュアメッセージング又はセキュリティ操作のために,カードのアプリケーションが要求する構成要

素の集合(JIS X 6320-4参照)。

3.1.29

セション鍵(session key)

主にセキュアメッセージングを行うときに使用する鍵。共通鍵又は公開鍵を用いて生成される。

3.1.30

テンプレート(template)

構造化BER-TLVデータオブジェクトの値フィールドを形成するBER-TLVデータオブジェクトの集合

(JIS X 6320-4参照)。

3.1.31

作業用基礎ファイル(working elementary file)

カードが解釈しないデータを格納するEF(JIS X 6320-4参照)。

3.2

略語及び表記法

AM

アクセスモード(access mode)

AM-DO

アクセスモードデータオブジェクト(access mode data object)

APDU

アプリケーションプロトコルデータ単位(application protocol data unit)1)

BER

抽象構文記法1の基本符号化規則(basic encoding rules of ASN.1)2)

CLA

クラスバイト(class byte)2)

CRT

制御参照テンプレート(control reference template)2)

DF

専用ファイル(dedicated file)2)

5

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

DO

データオブジェクト(data object)

DO-EF

データオブジェクト基礎ファイル(data object elementary file)

EF

基礎ファイル(elementary file)2)

FCI

ファイル制御情報(file control information)2)

FCP

ファイル制御パラメタ(file control parameter)2)

IEF

内部基礎ファイル(internal elementary file)

IFD

接続装置(外部端子なしICカードの場合もここではIFDと表記する。)(interface device)1)

INS

命令バイト(instruction byte)2)

MF

主ファイル(master file)2)

P1-P2

パラメタバイト(parameter byte)2)

PK

公開鍵(public key)3)

PSO

PERFORM SECURITY OPERATIONコマンド(perform security operation command)3)

RFU

将来利用のために留保(reserved for future use)

SC

セキュリティ条件(security condition)2)

SC̲DO

セキュリティ条件データオブジェクト(security condition data object)

SE

セキュリティ環境(security environment)2)

SE#

セキュリティ環境番号(security environment number)

SK

秘密鍵(secret key)

SM

セキュアメッセージング(secure messaging)2)

SW1-SW2

状態バイト(status bytes)2)

TLV

タグ・長さ・値(tag,length,value)2)

TPDU

伝送プロトコルデータ単位(transmission protocol data unit)1)

WEF

作業用基礎ファイル(work elementary file)

注1) :JIS X 6320-3参照。

2) :JIS X 6320-4参照。

3) :JIS X 6320-8参照。

この規格では,次の表記を適用する。

“0”〜“F”

16進数

(B1)

B1の値

B1-B2

B1(上位のバイト)とB2(下位のバイト)との連結

(B1-B2)

B1とB2との連結の値

#

番号

4

基本構造

4.1

ファイル構造

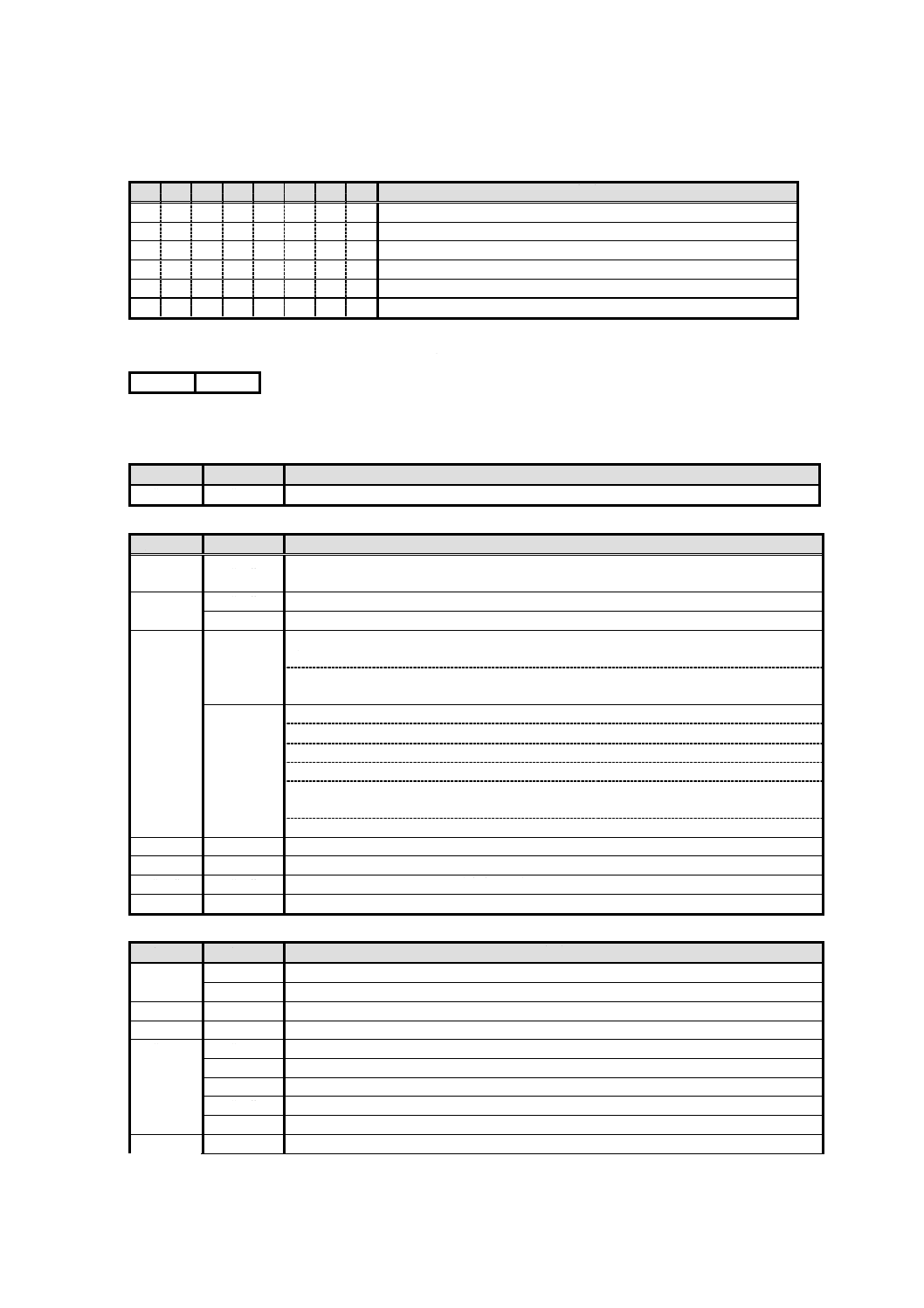

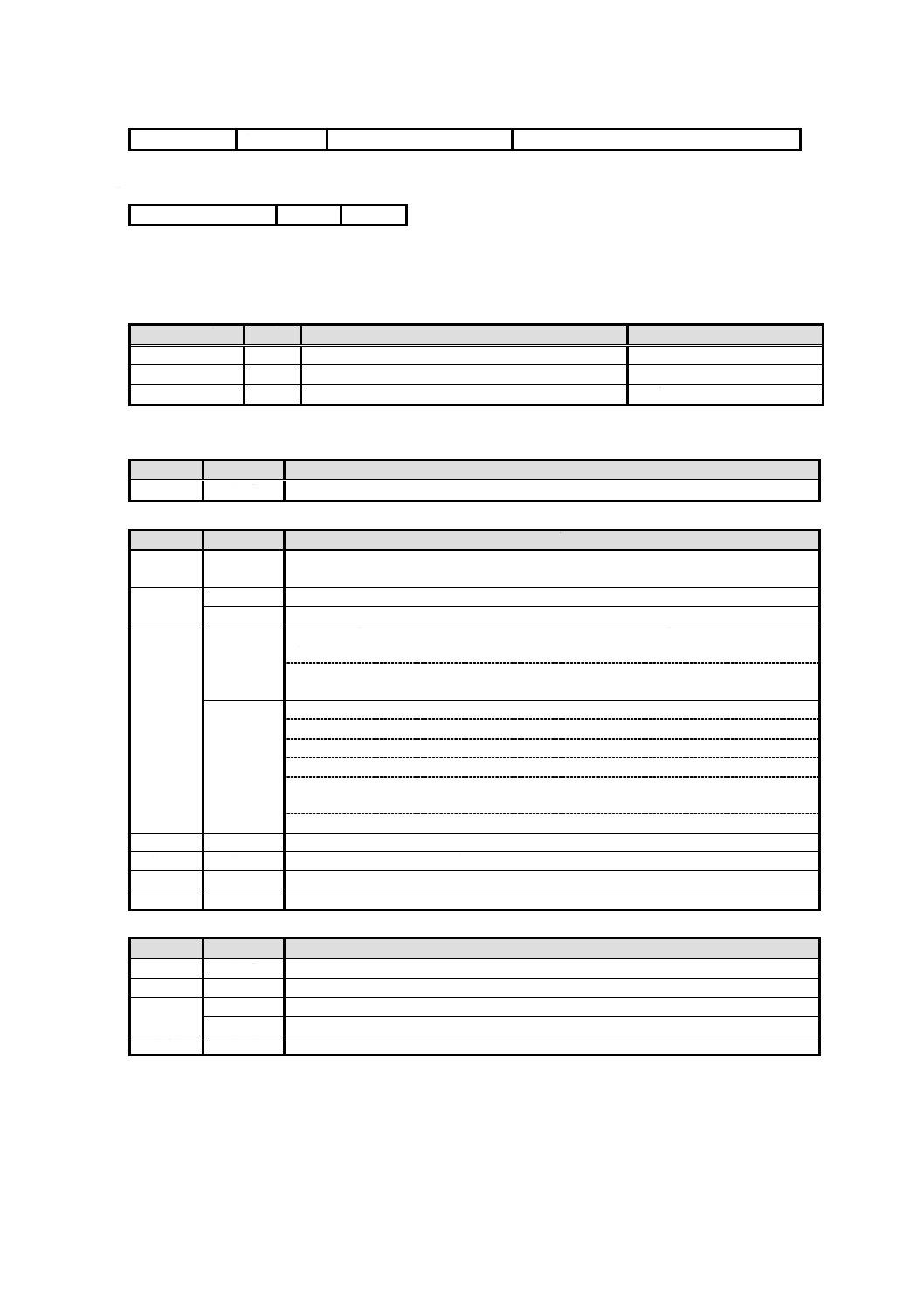

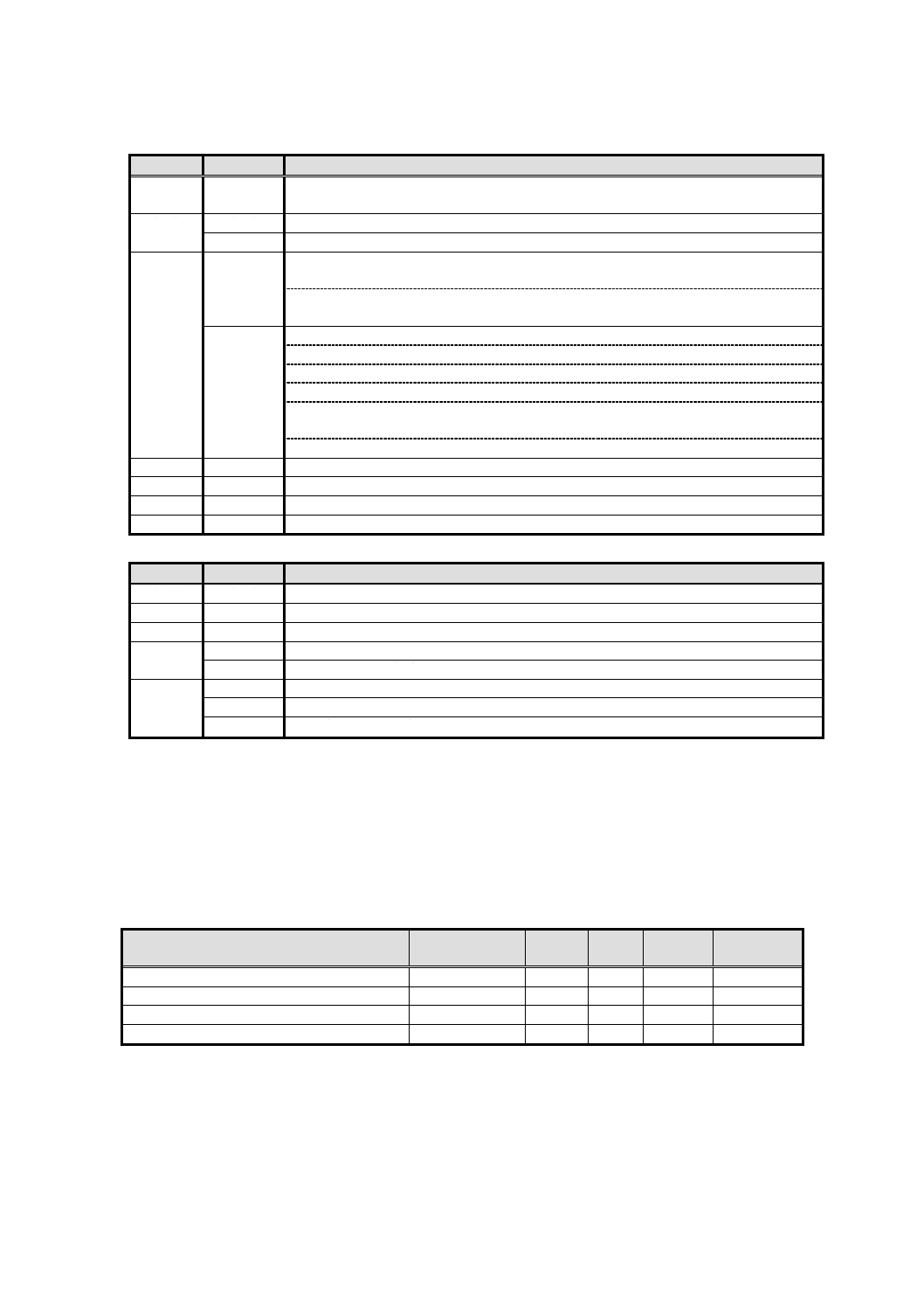

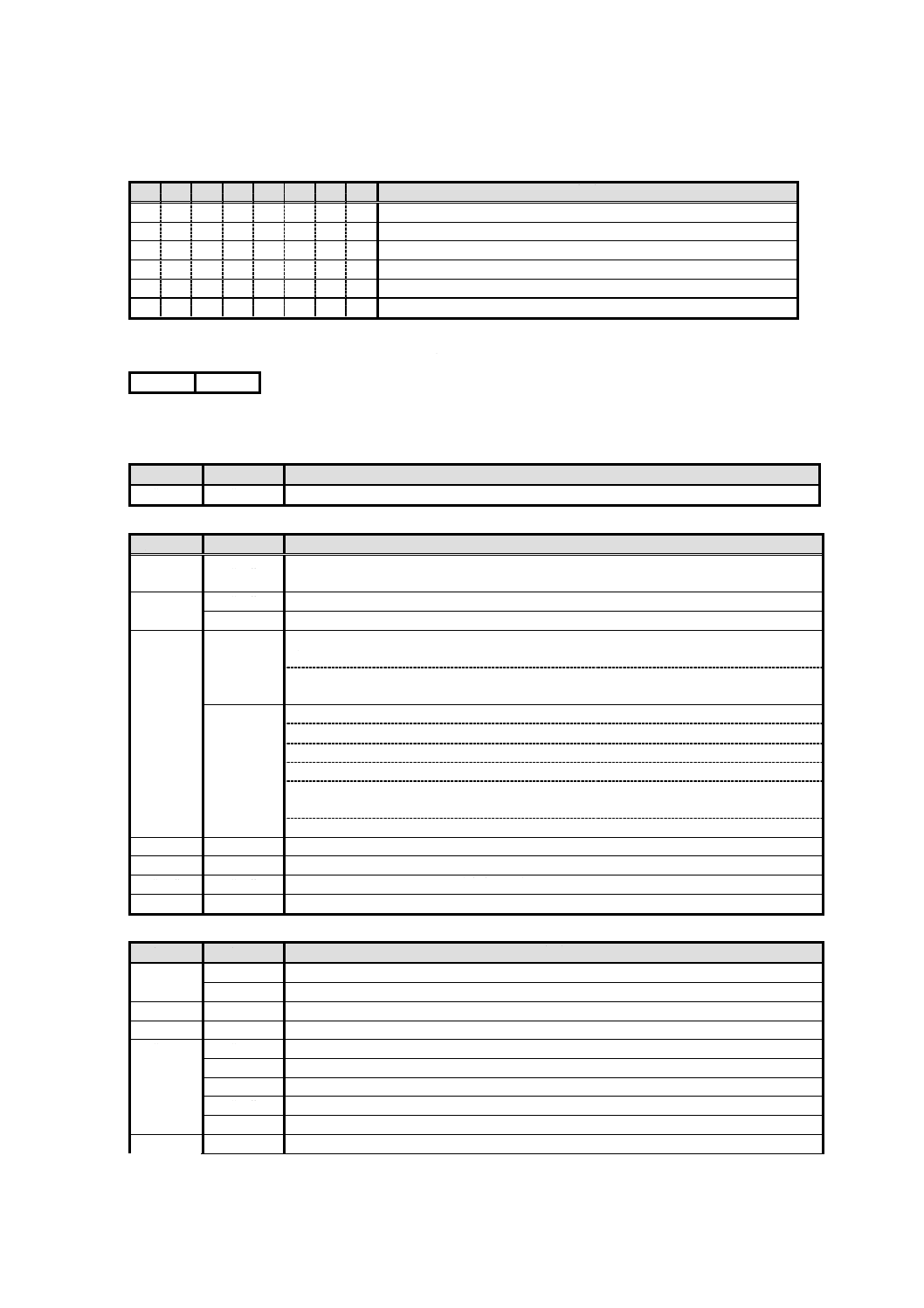

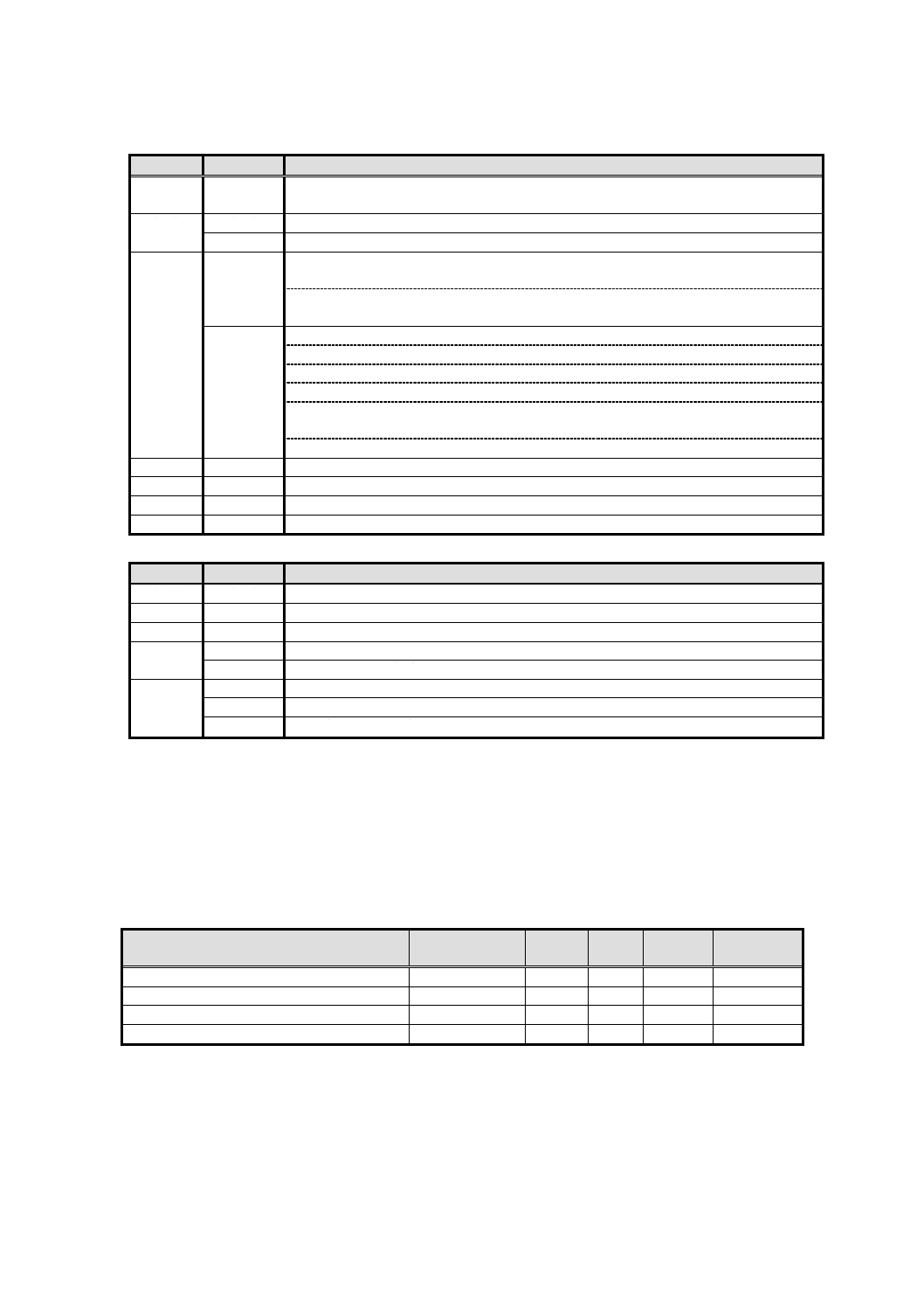

ファイルの分類として次の二つを規定する。

− 専用ファイル(DF)

− 基礎ファイル(EF)

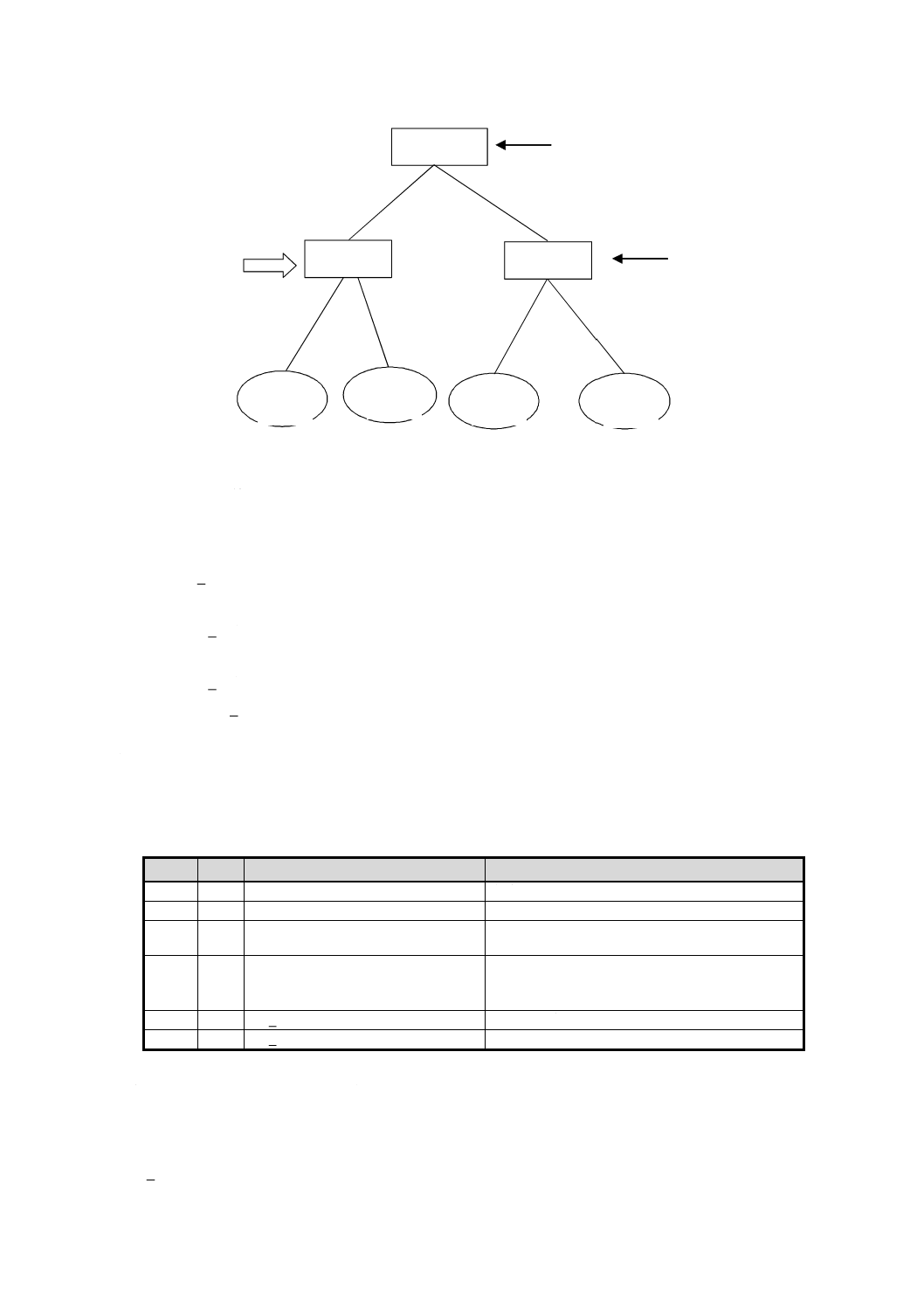

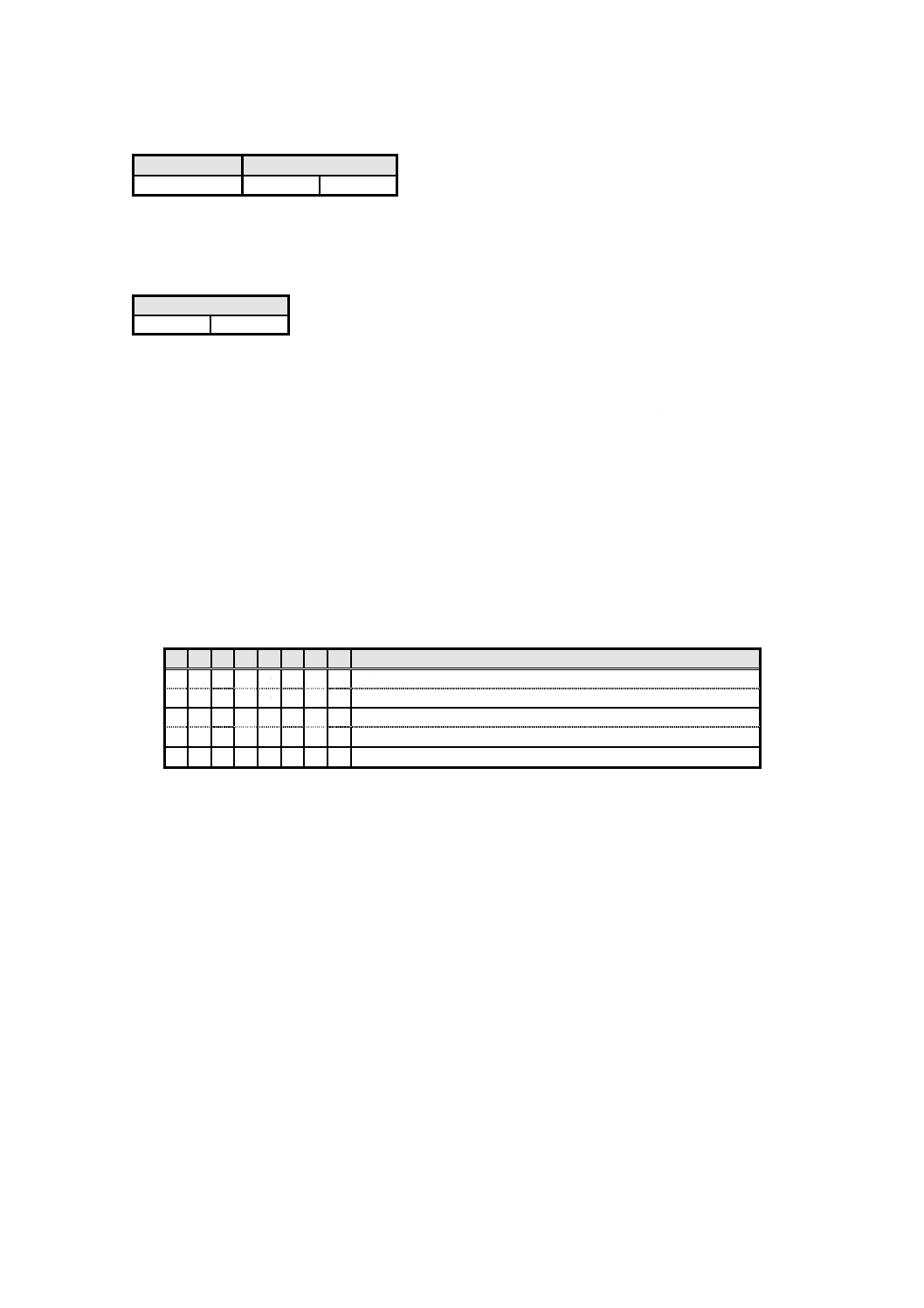

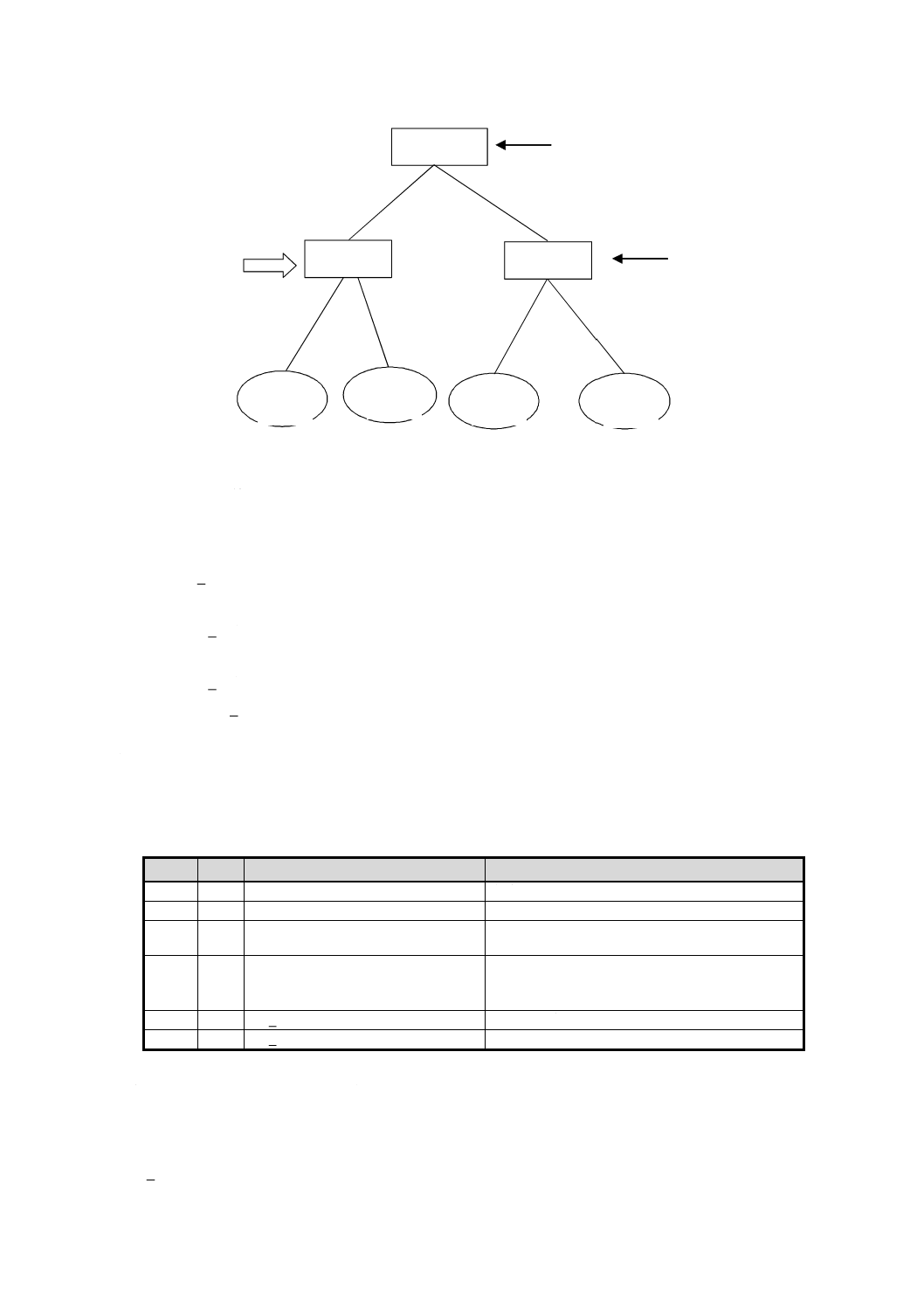

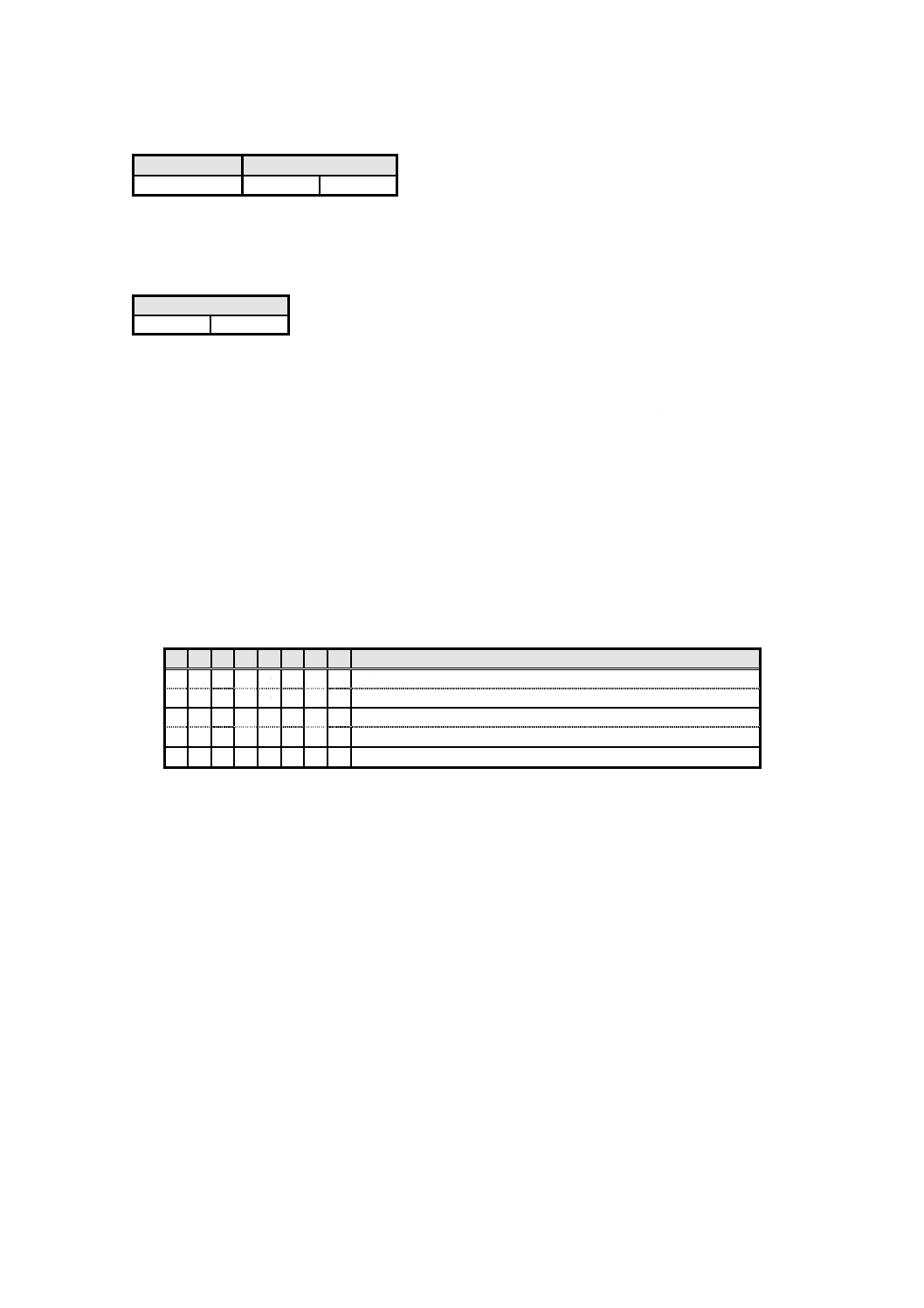

カード内に格納されたデータの論理構成は,次に示す専用ファイルの階層構造とする。

− DFの根幹は,主ファイル(MF) とする。

6

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

− DFの階層の深さは,少なくとも1レベルを具備することを必須とする。

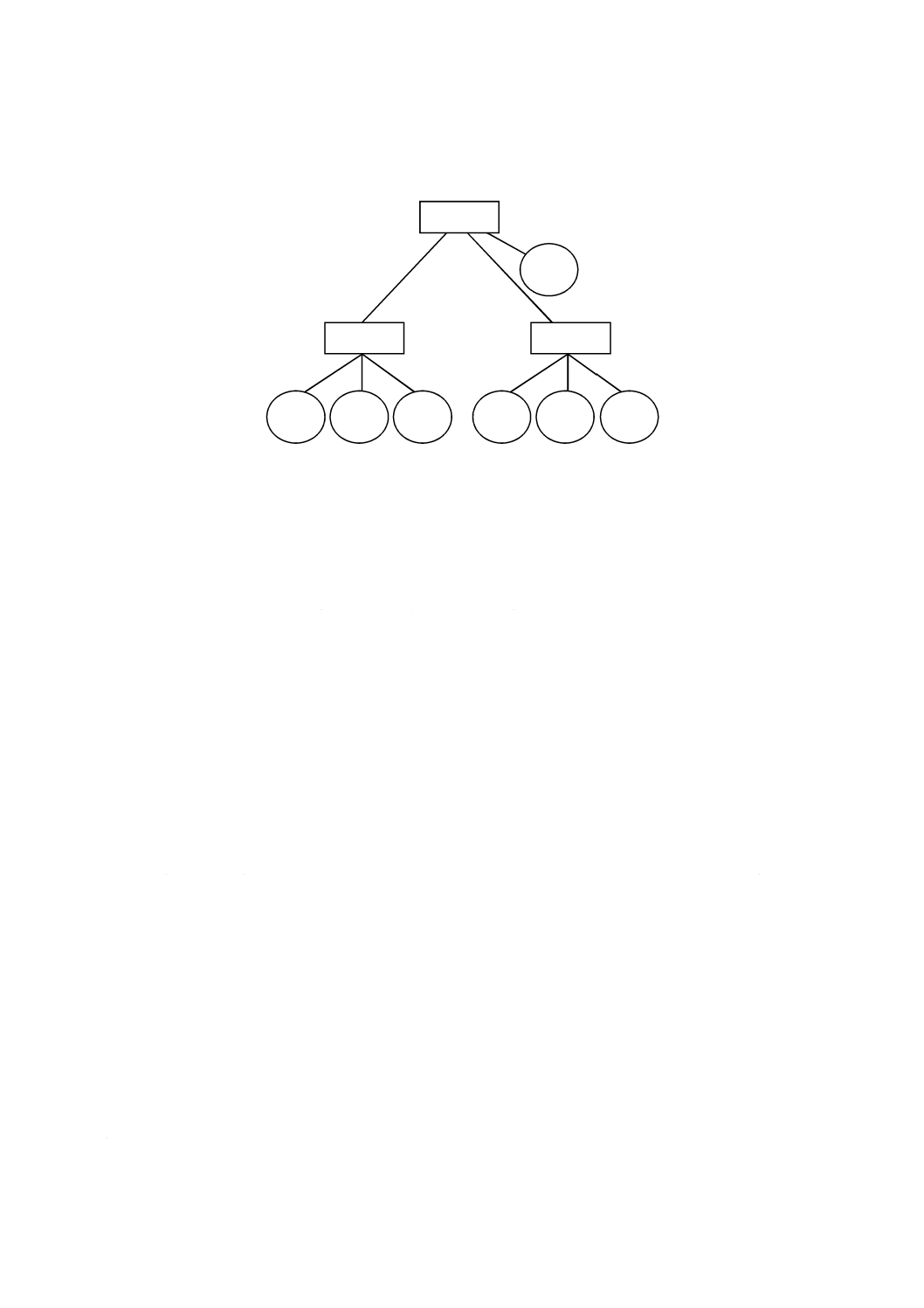

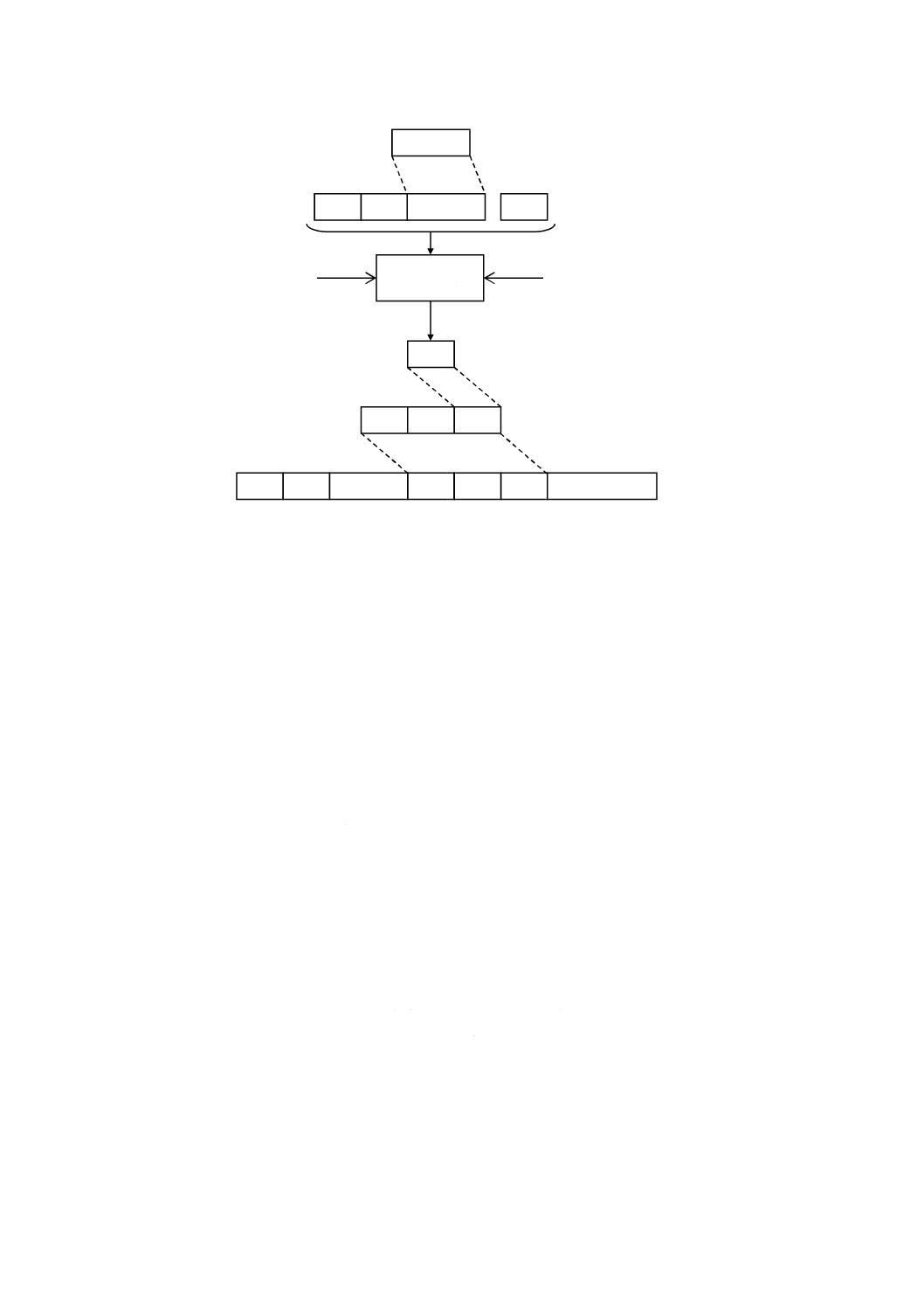

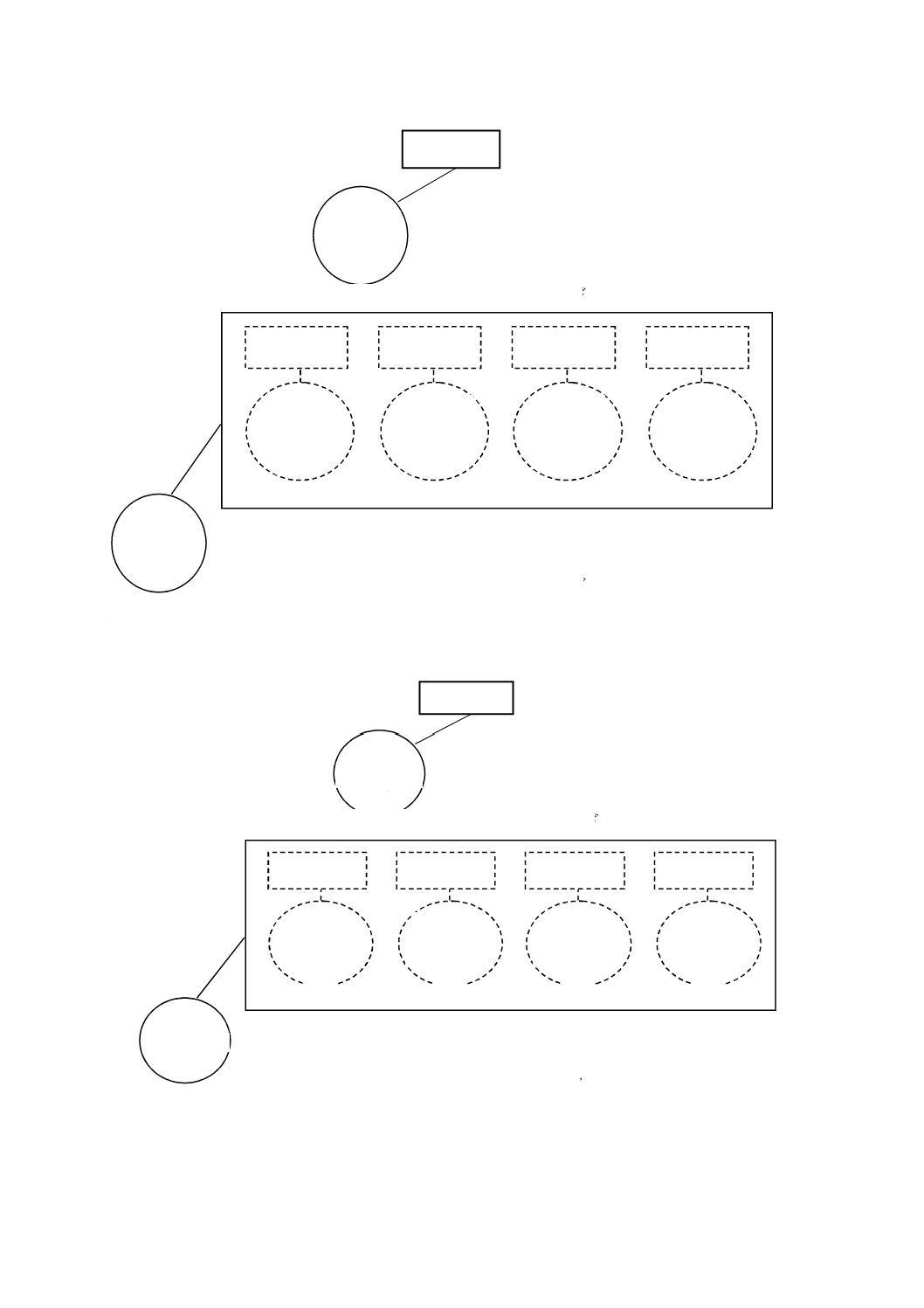

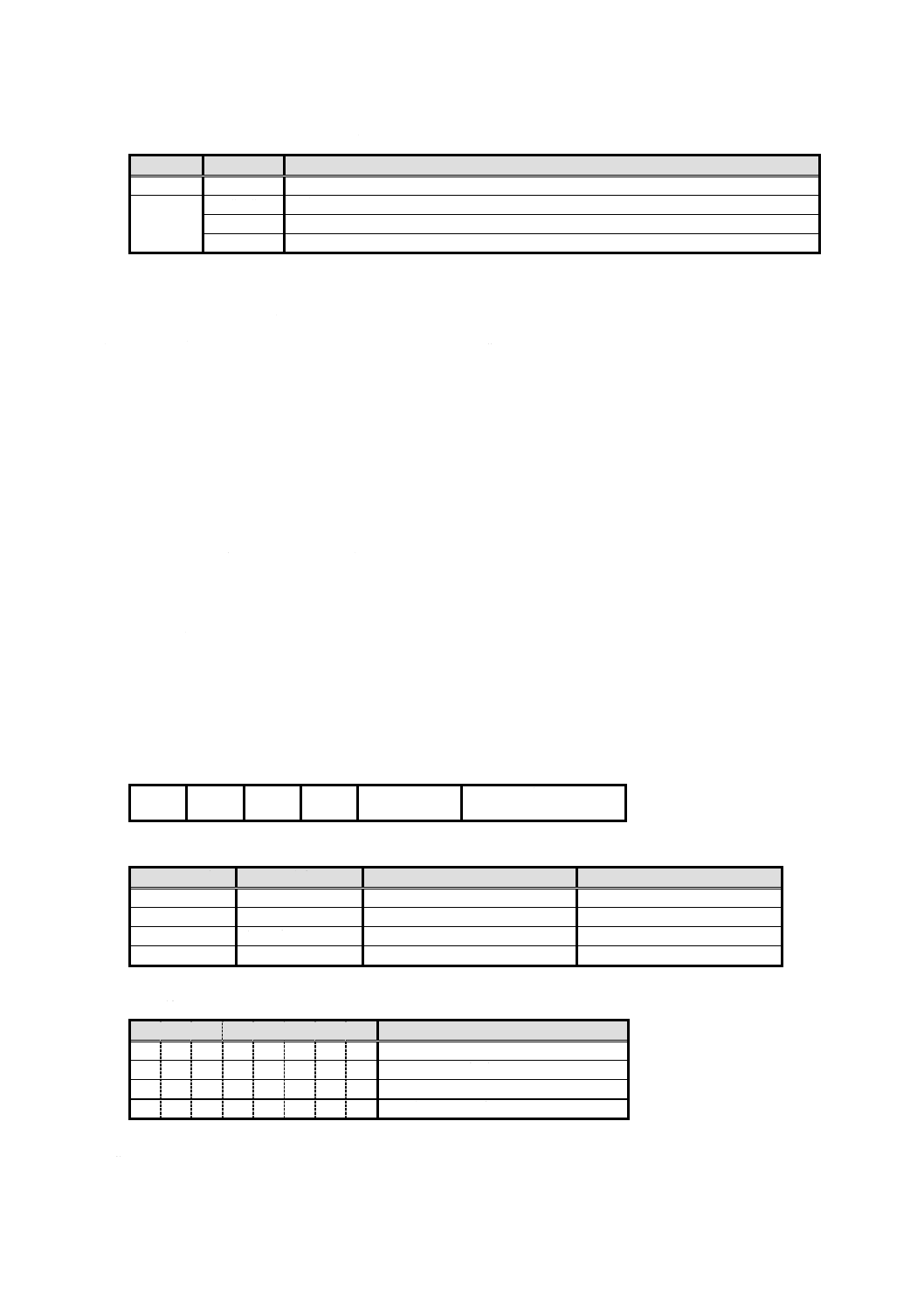

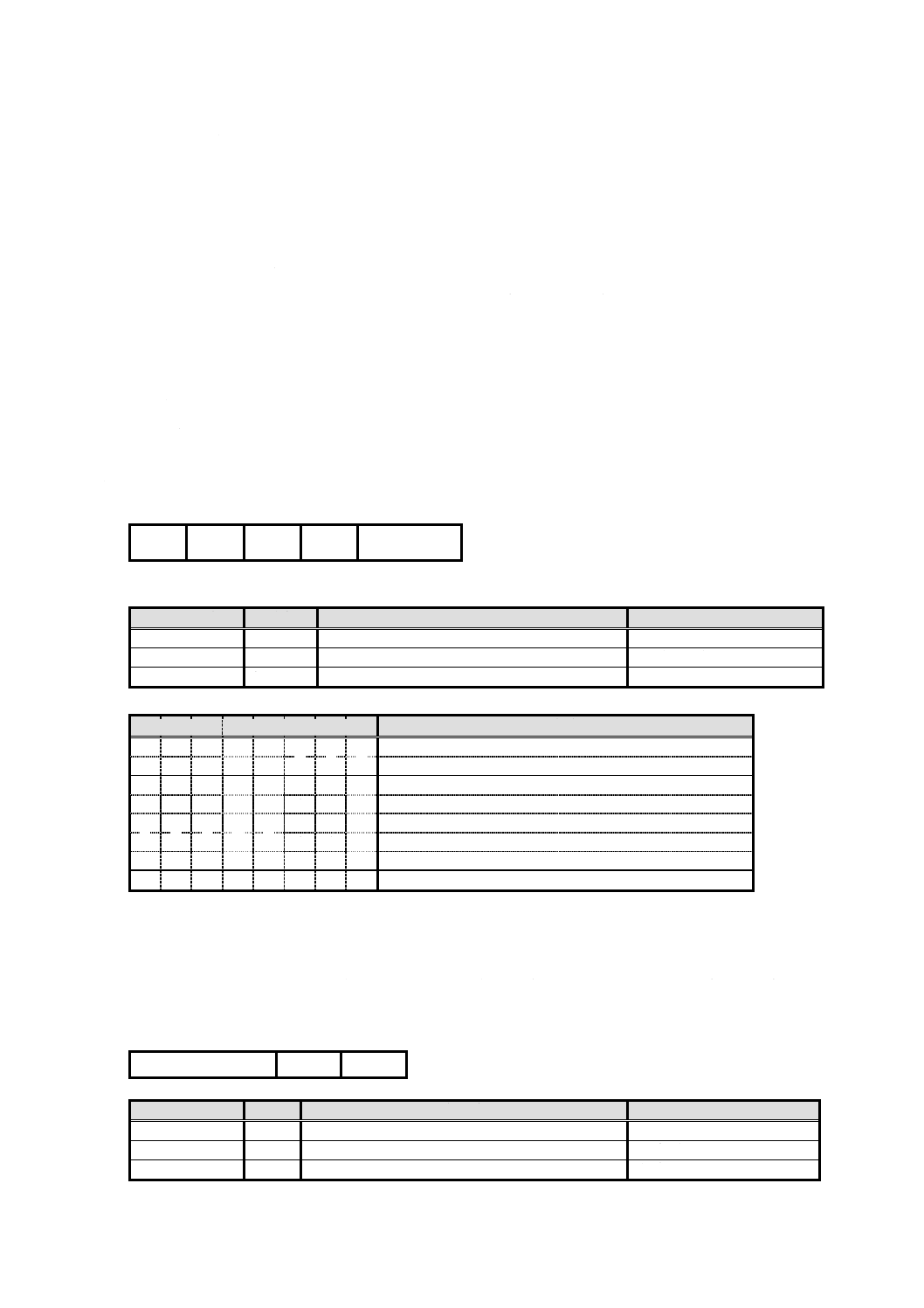

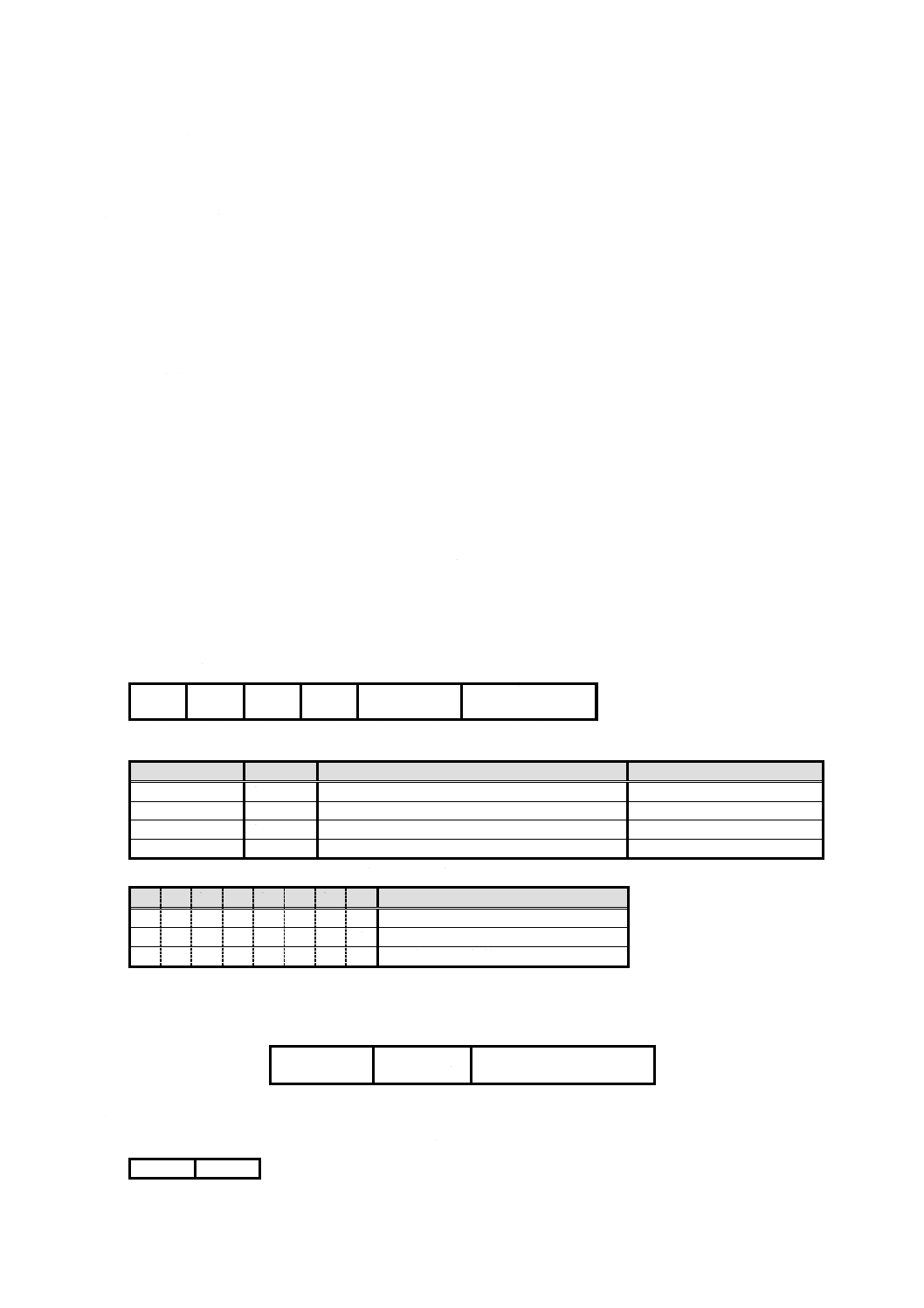

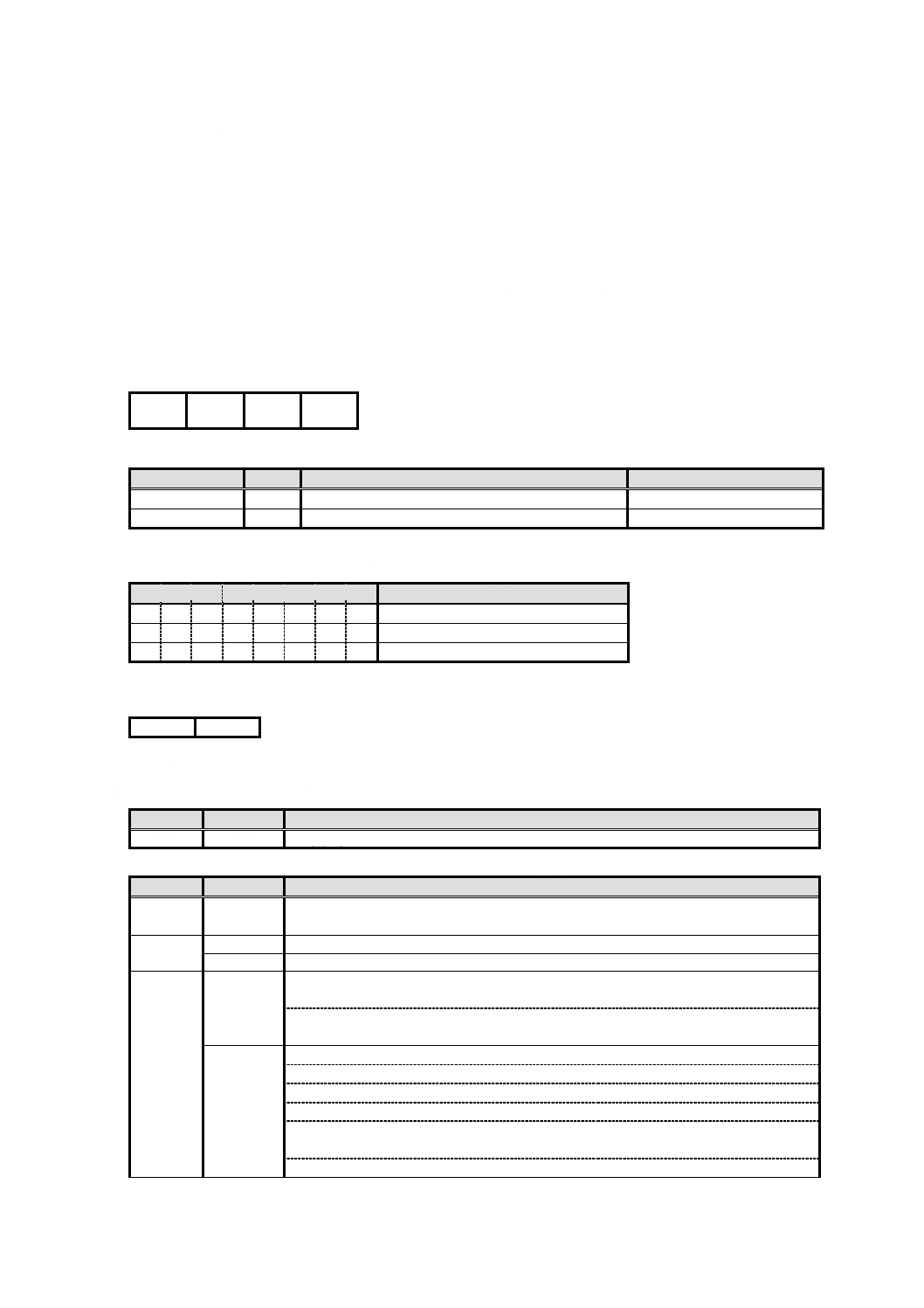

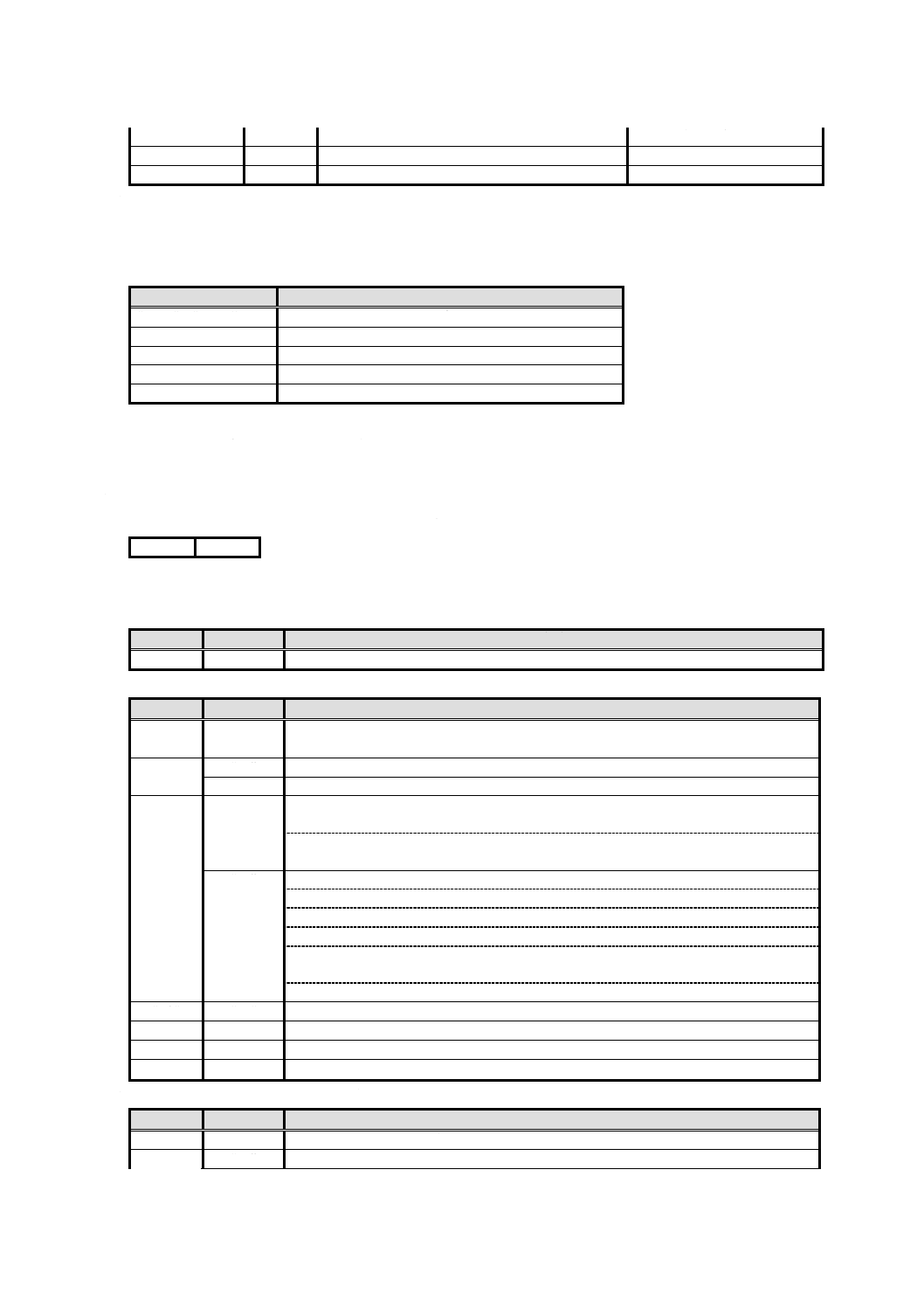

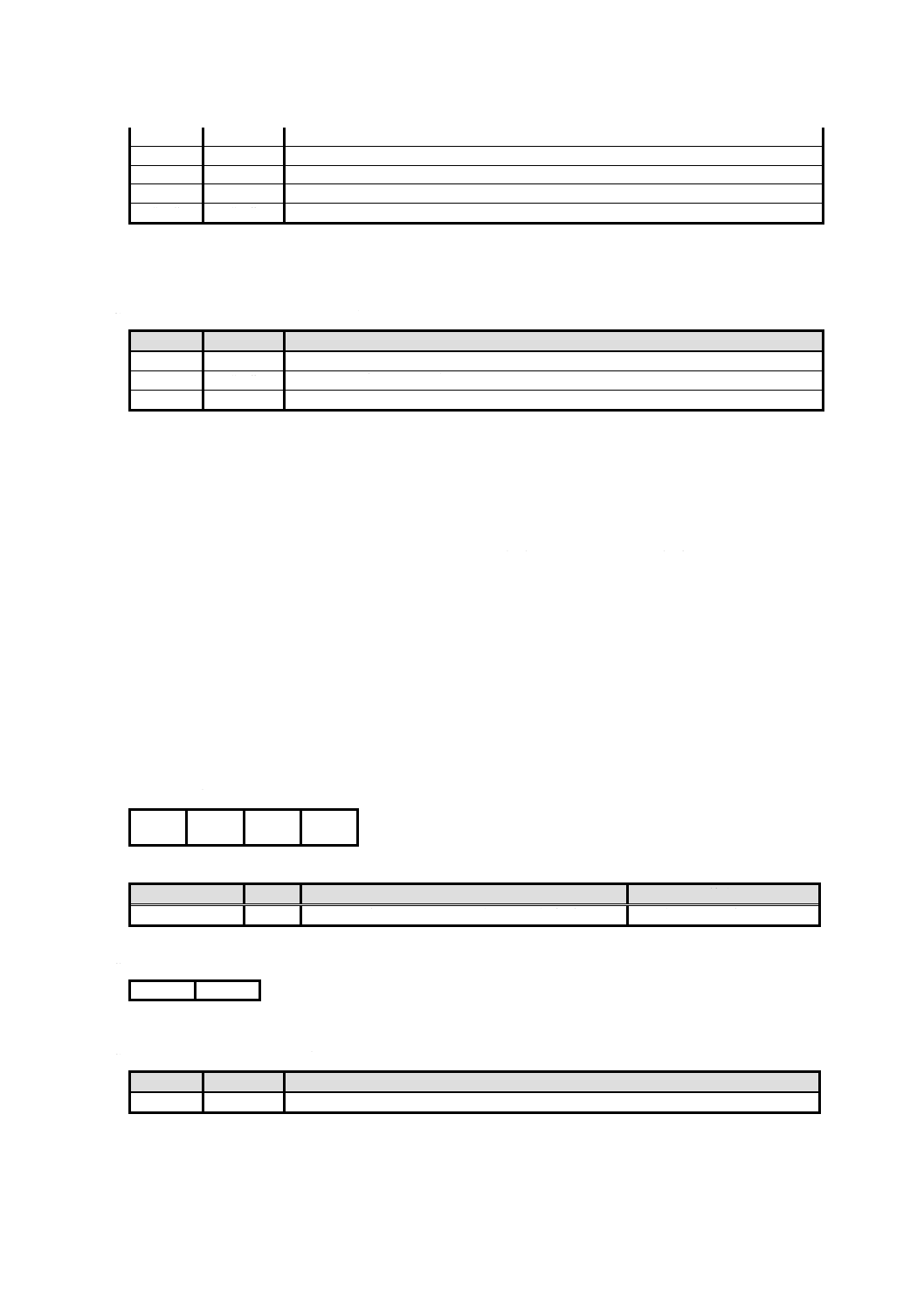

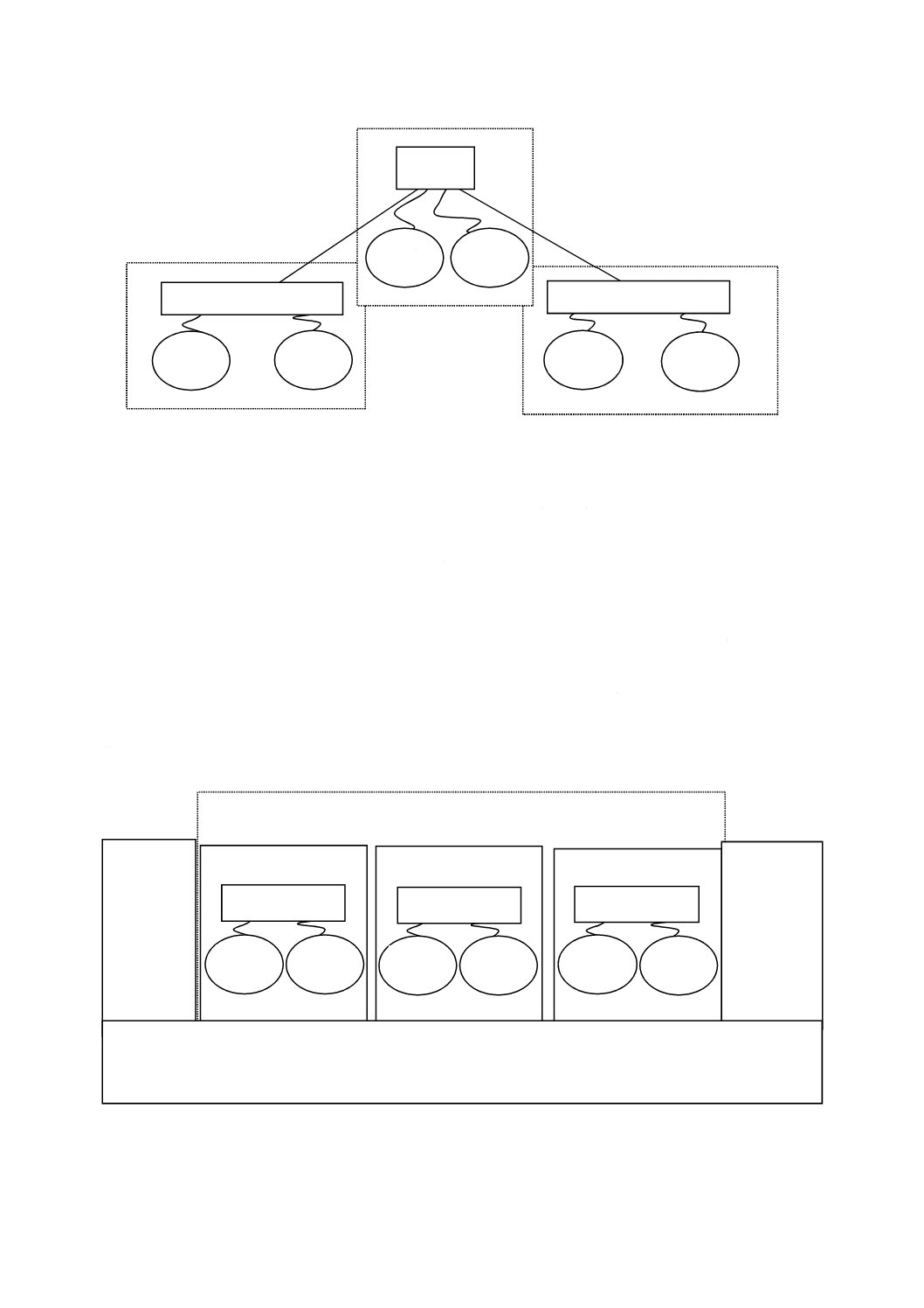

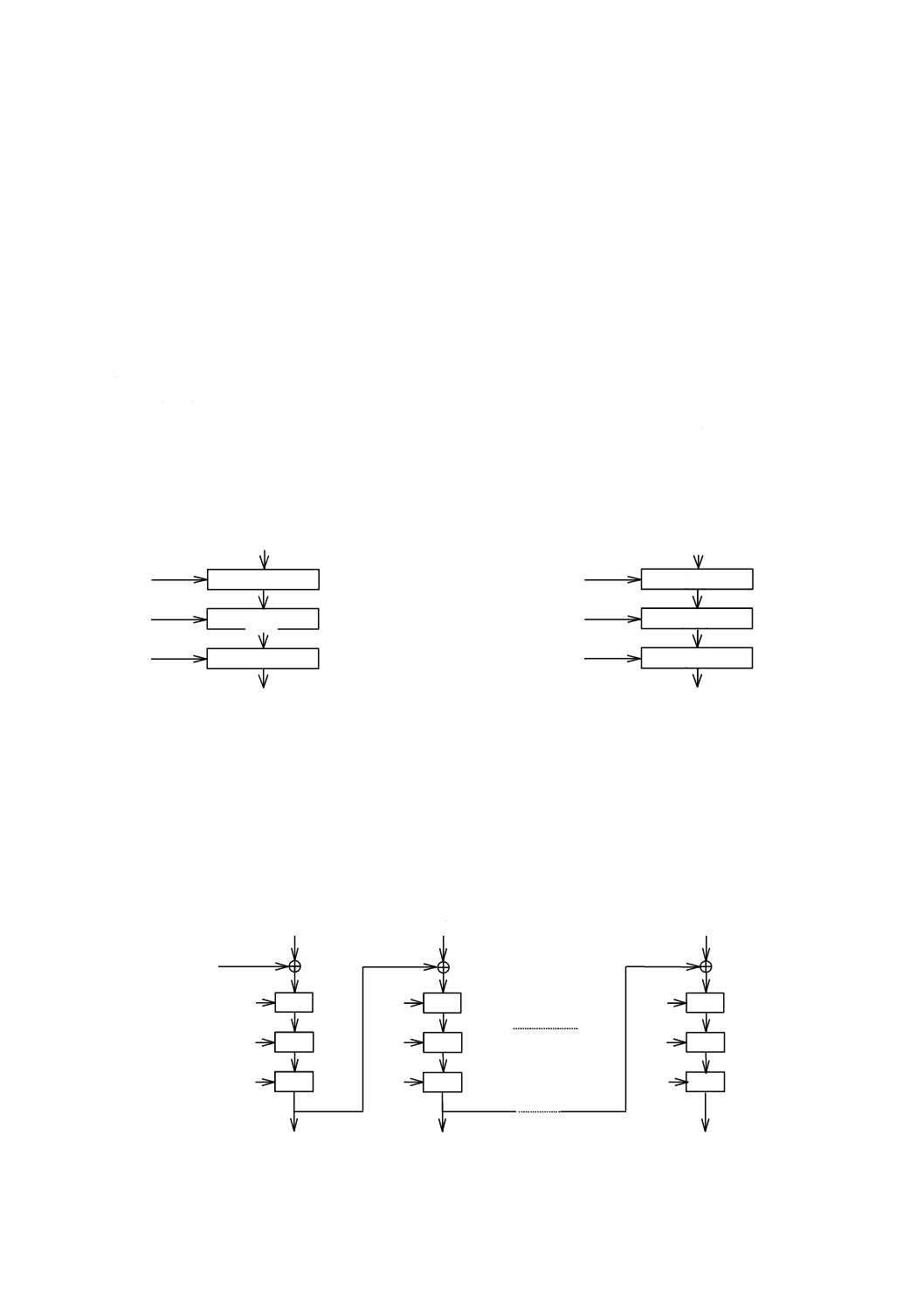

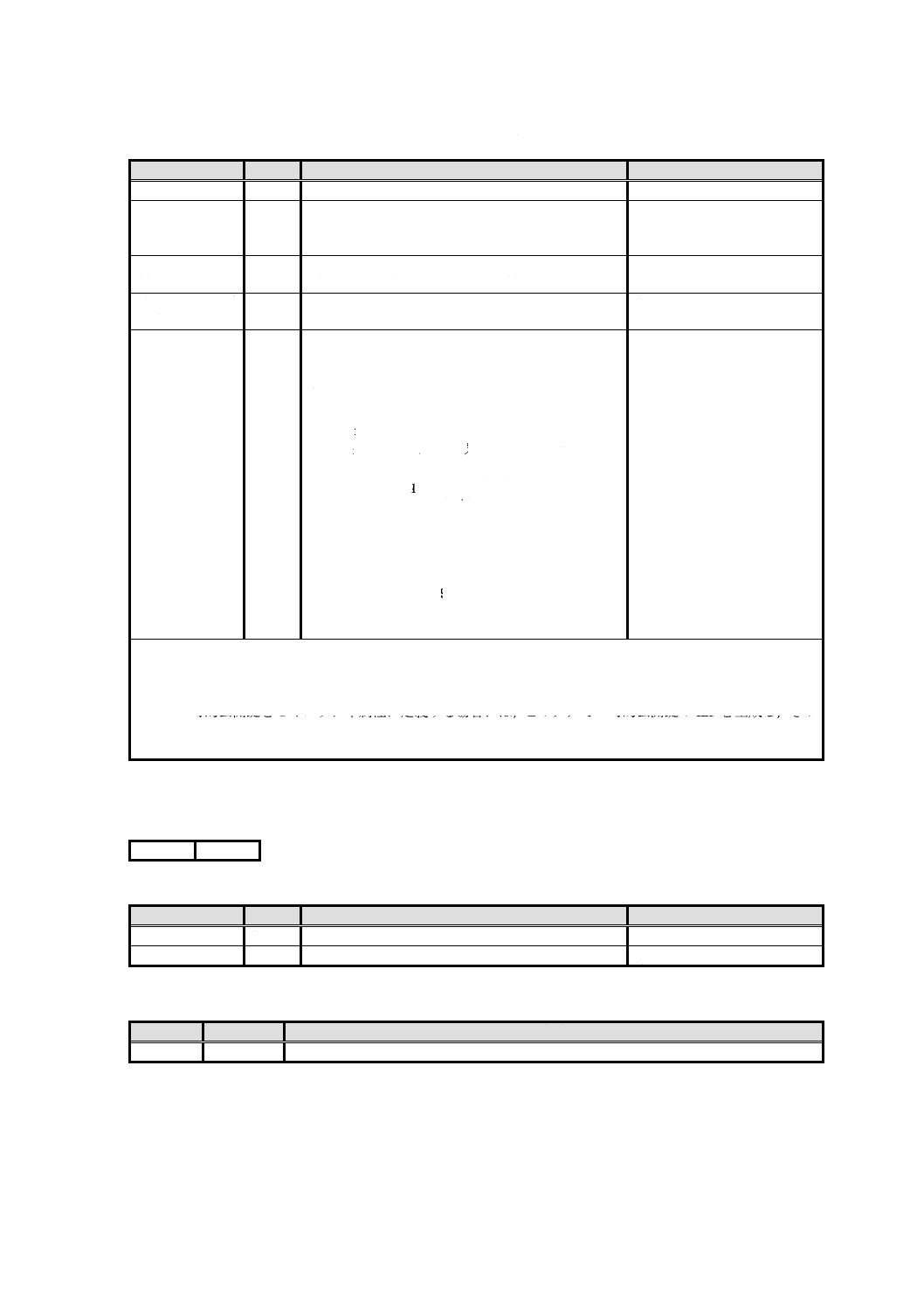

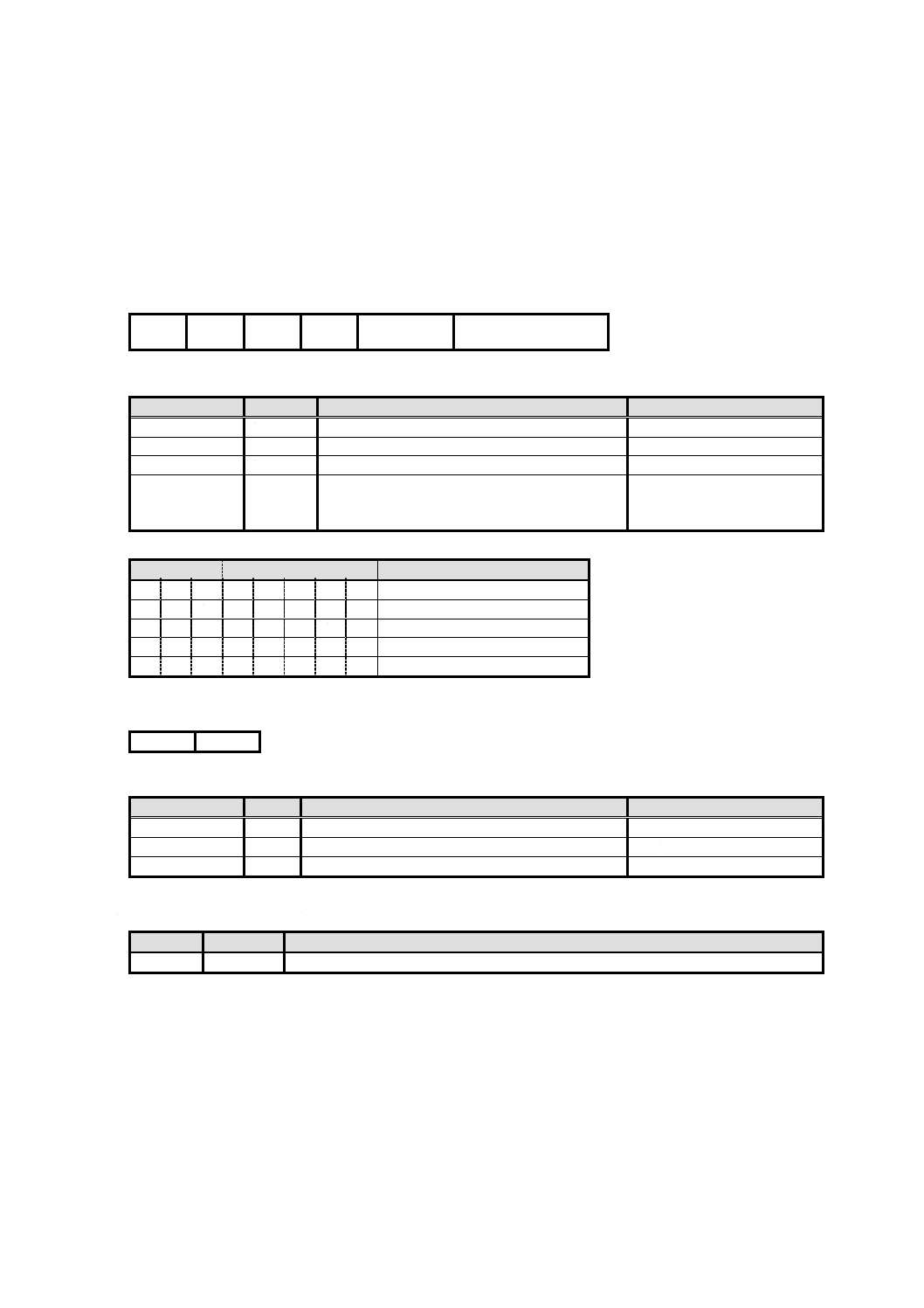

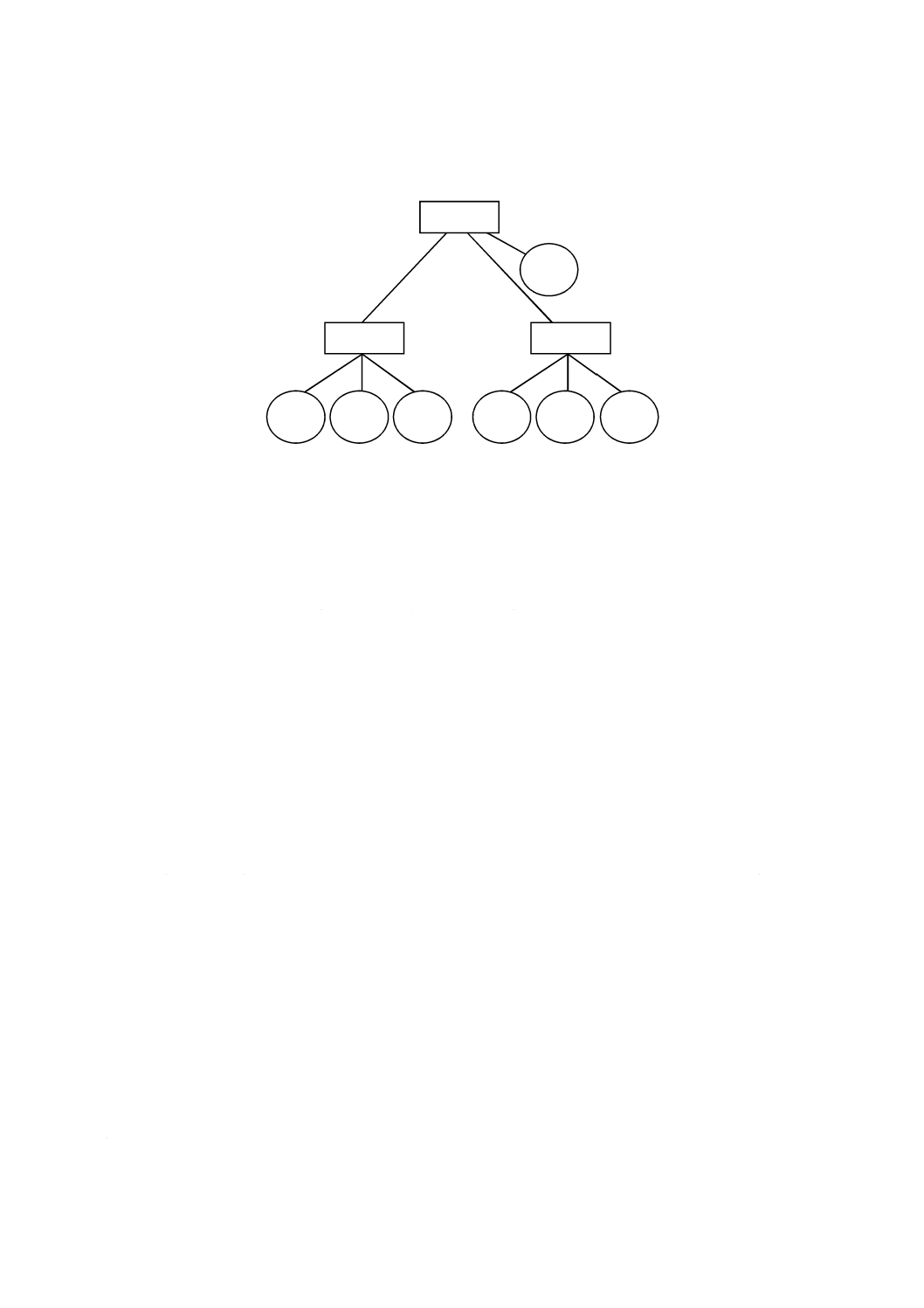

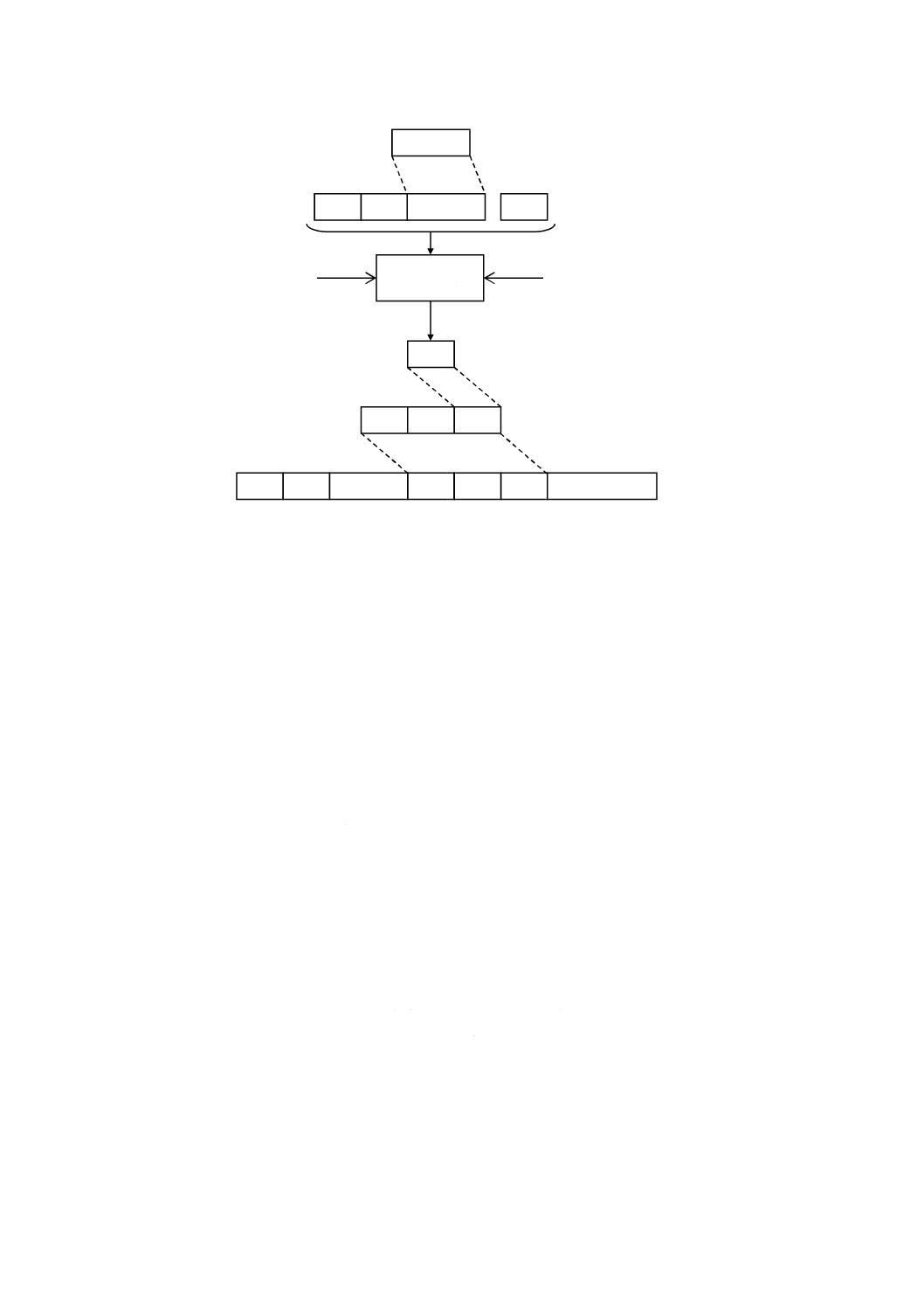

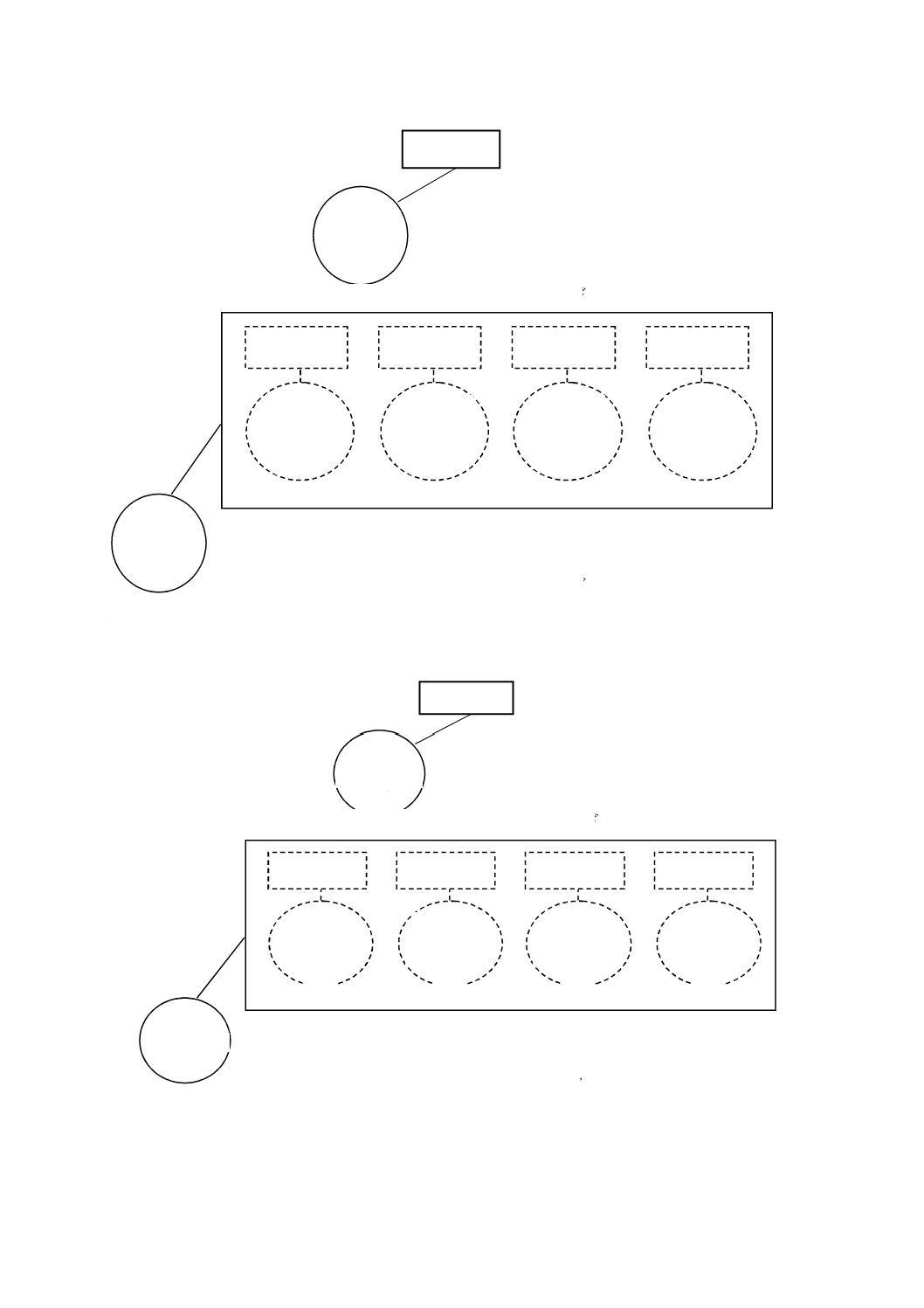

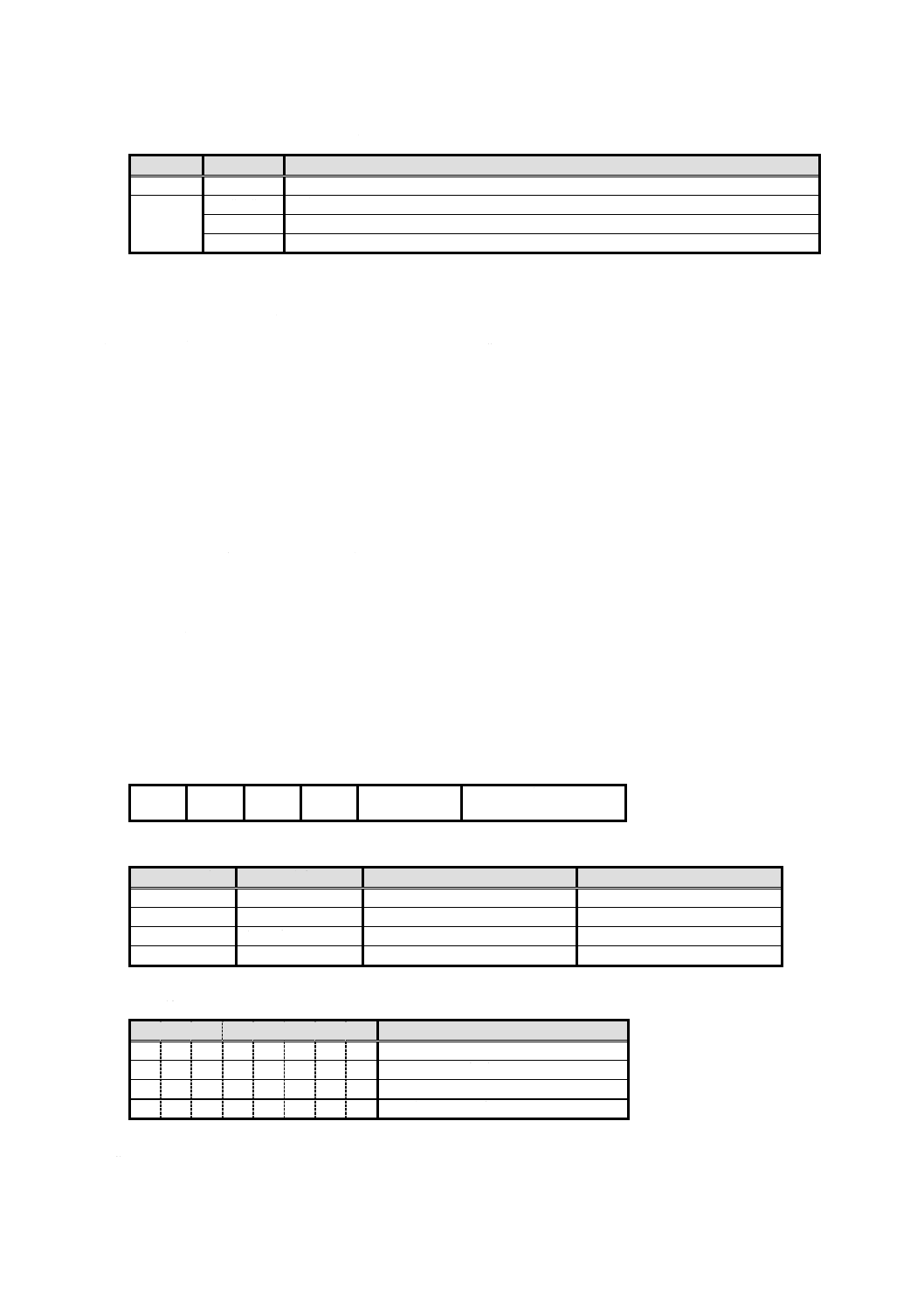

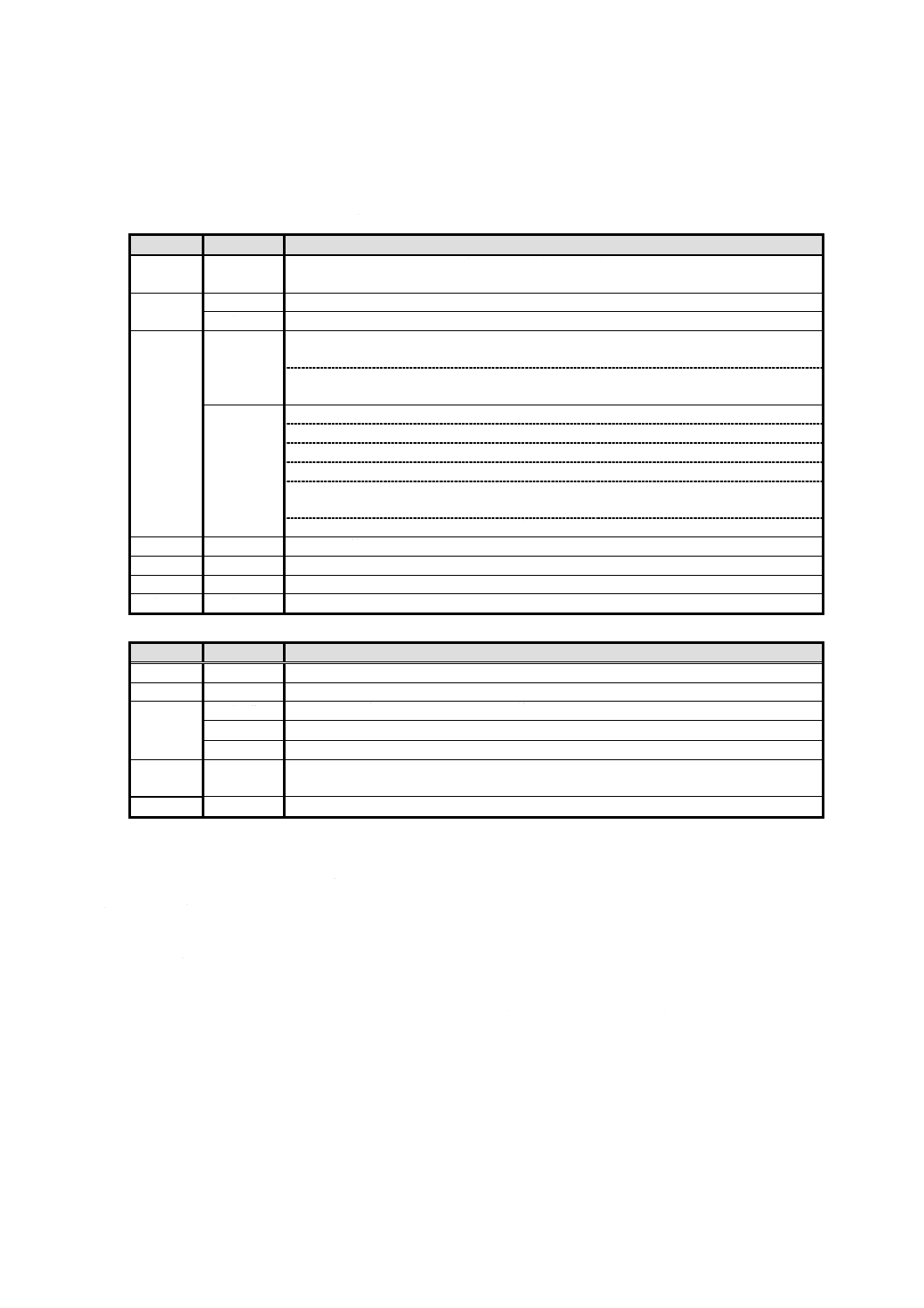

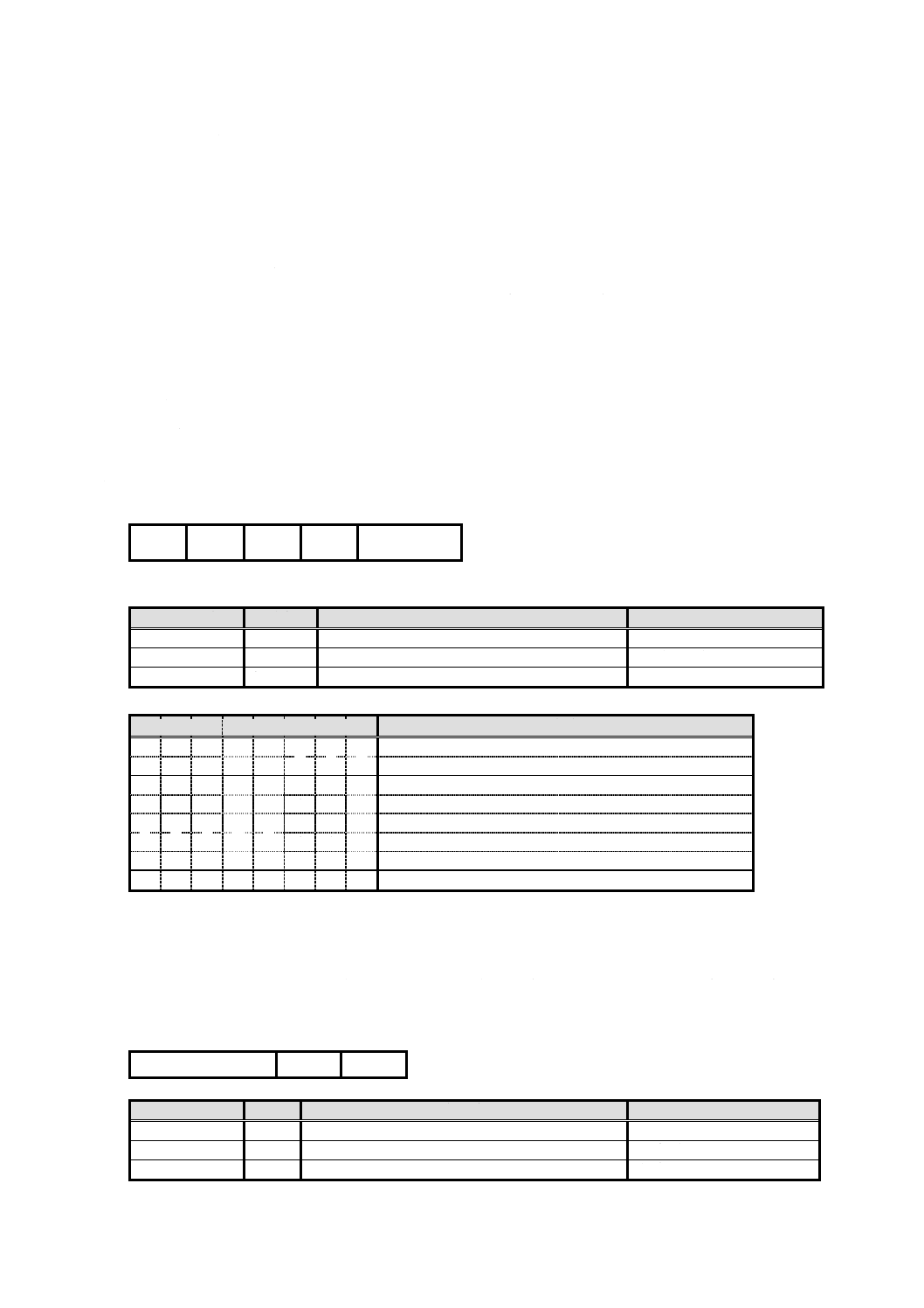

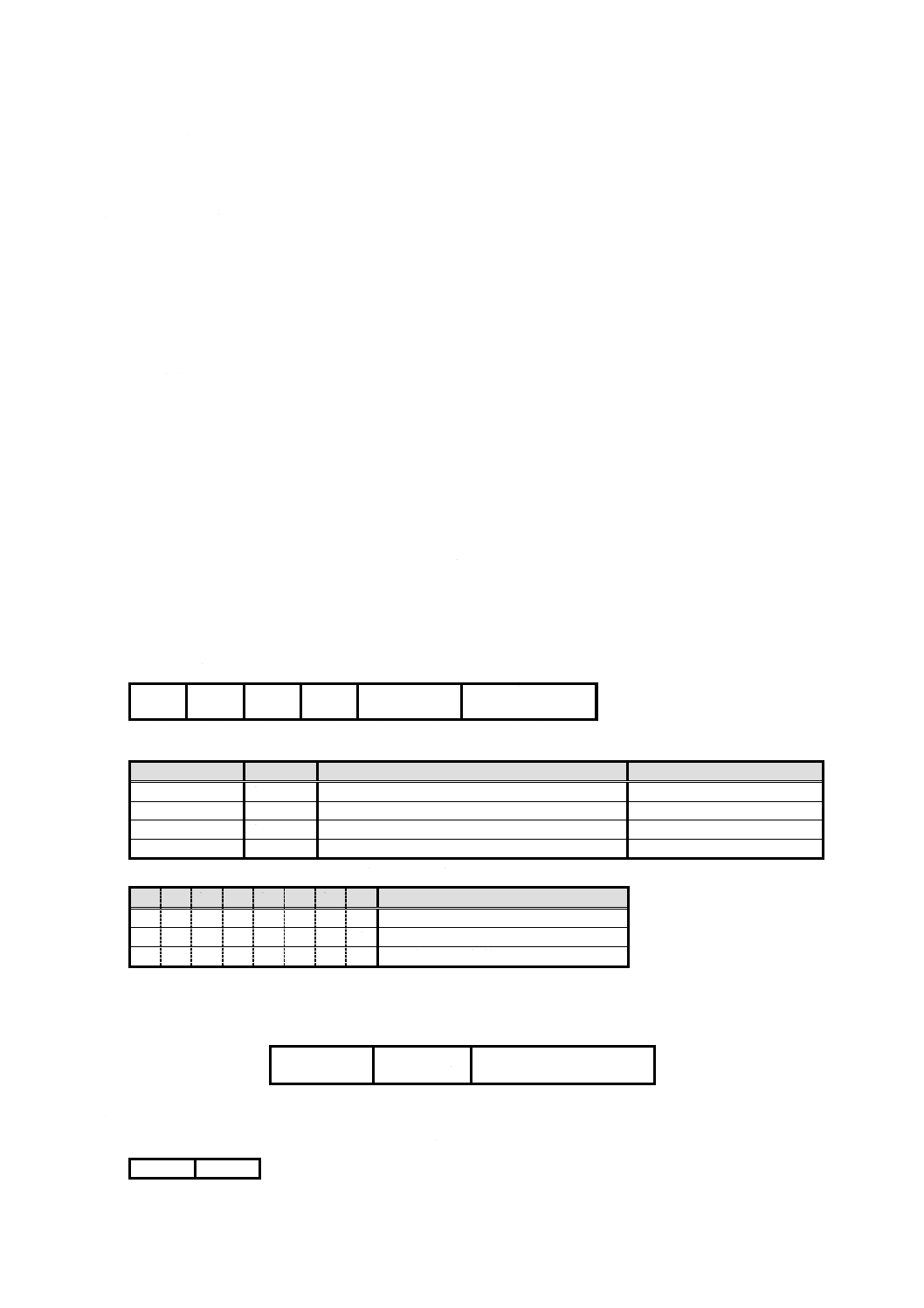

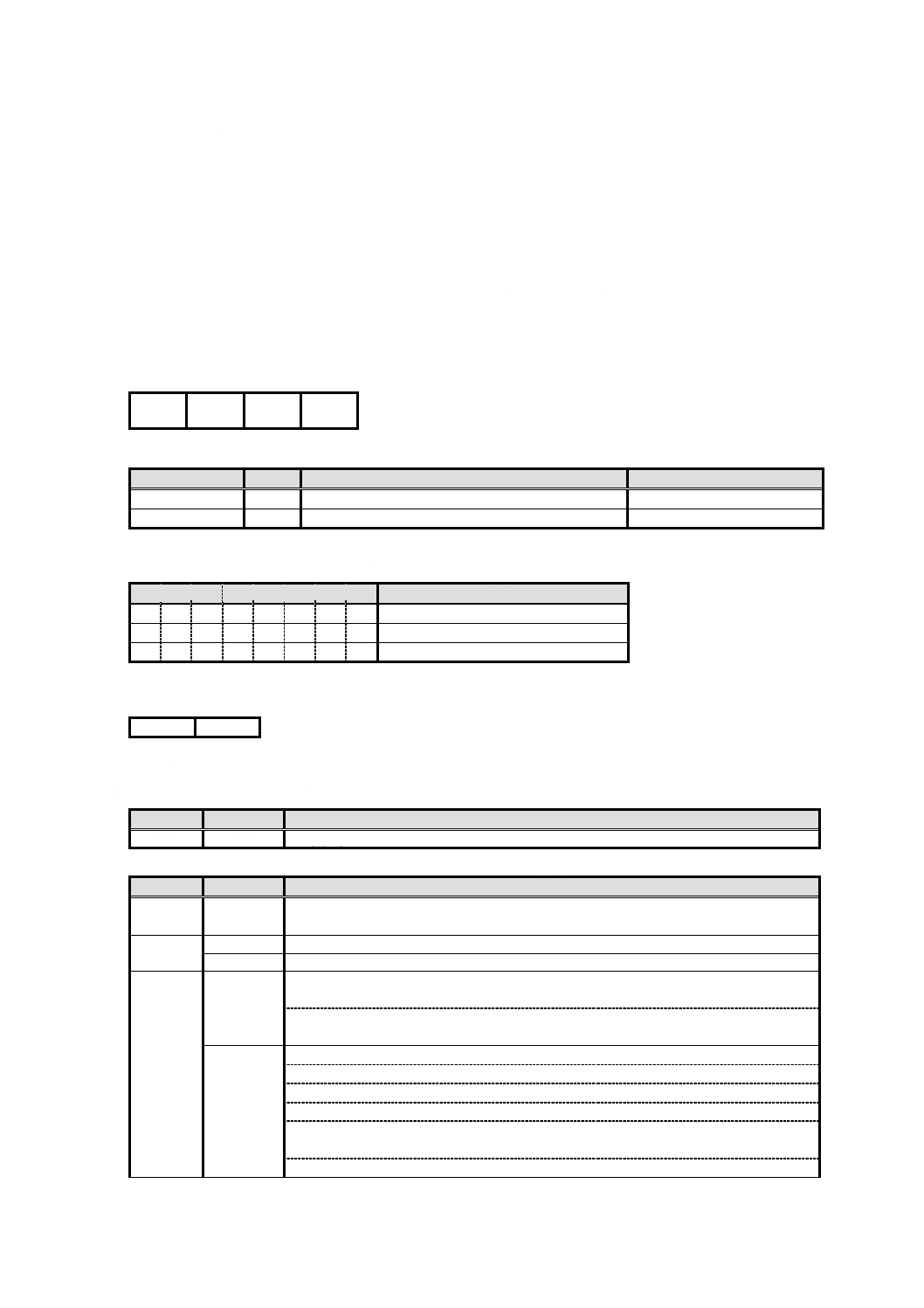

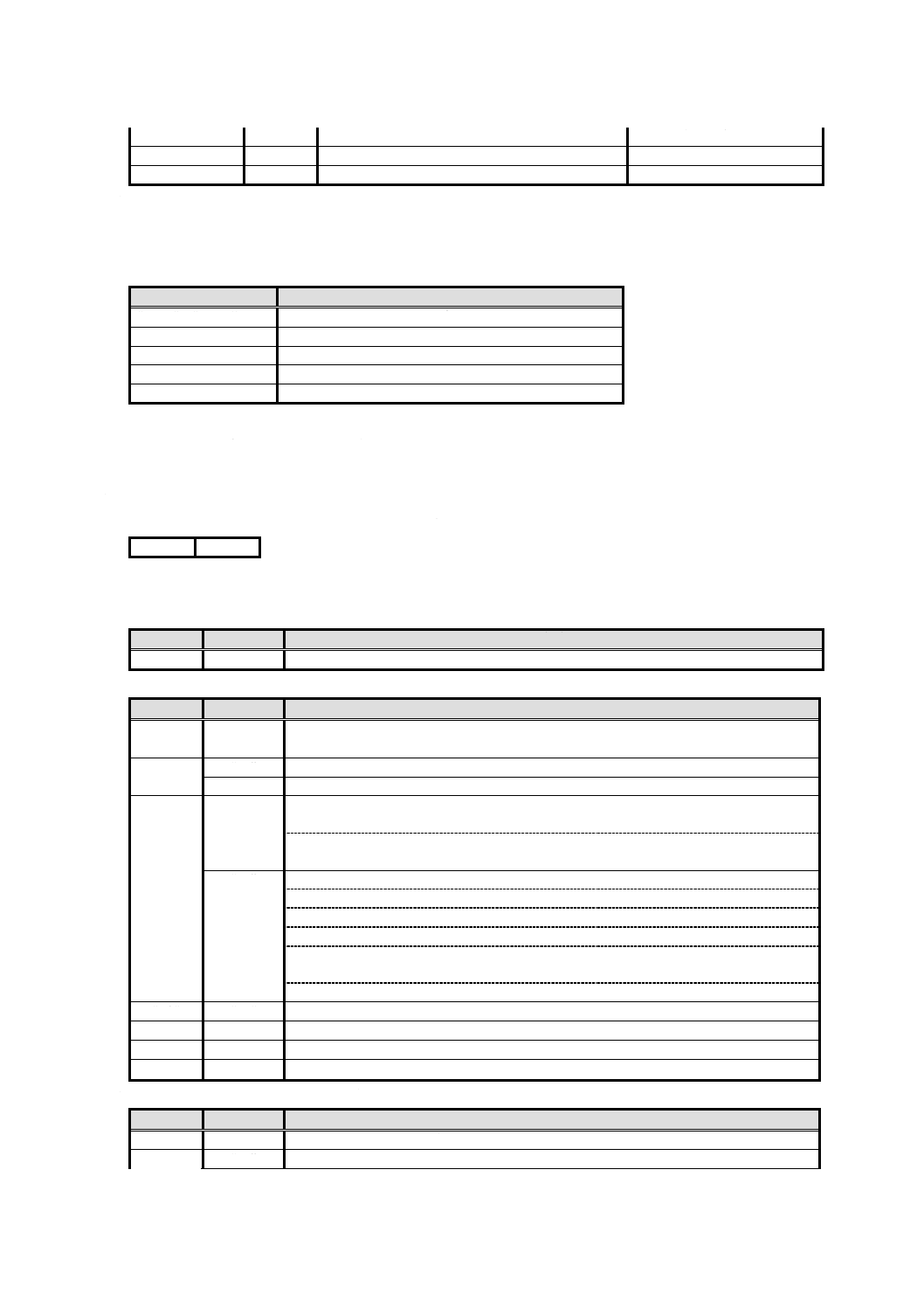

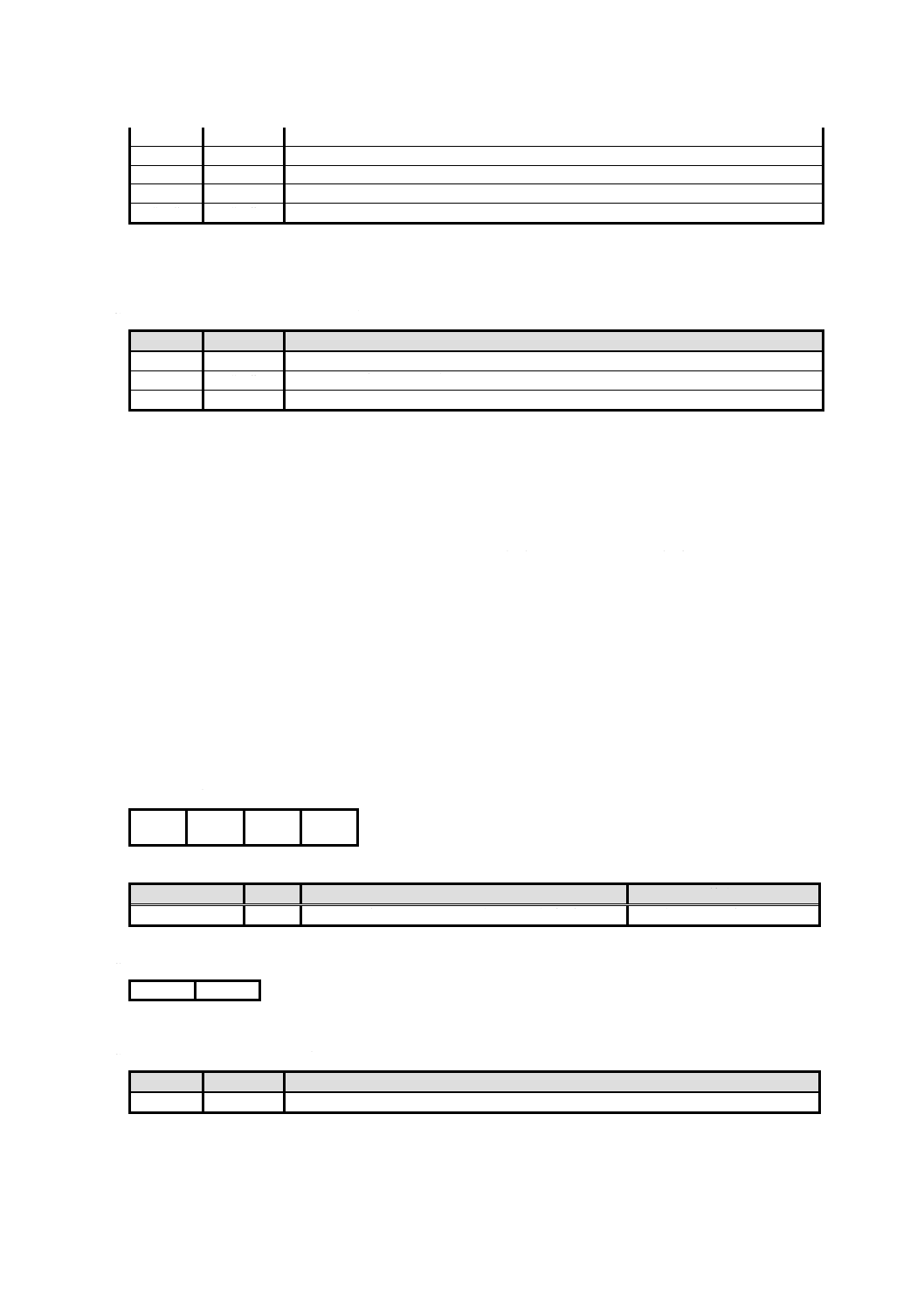

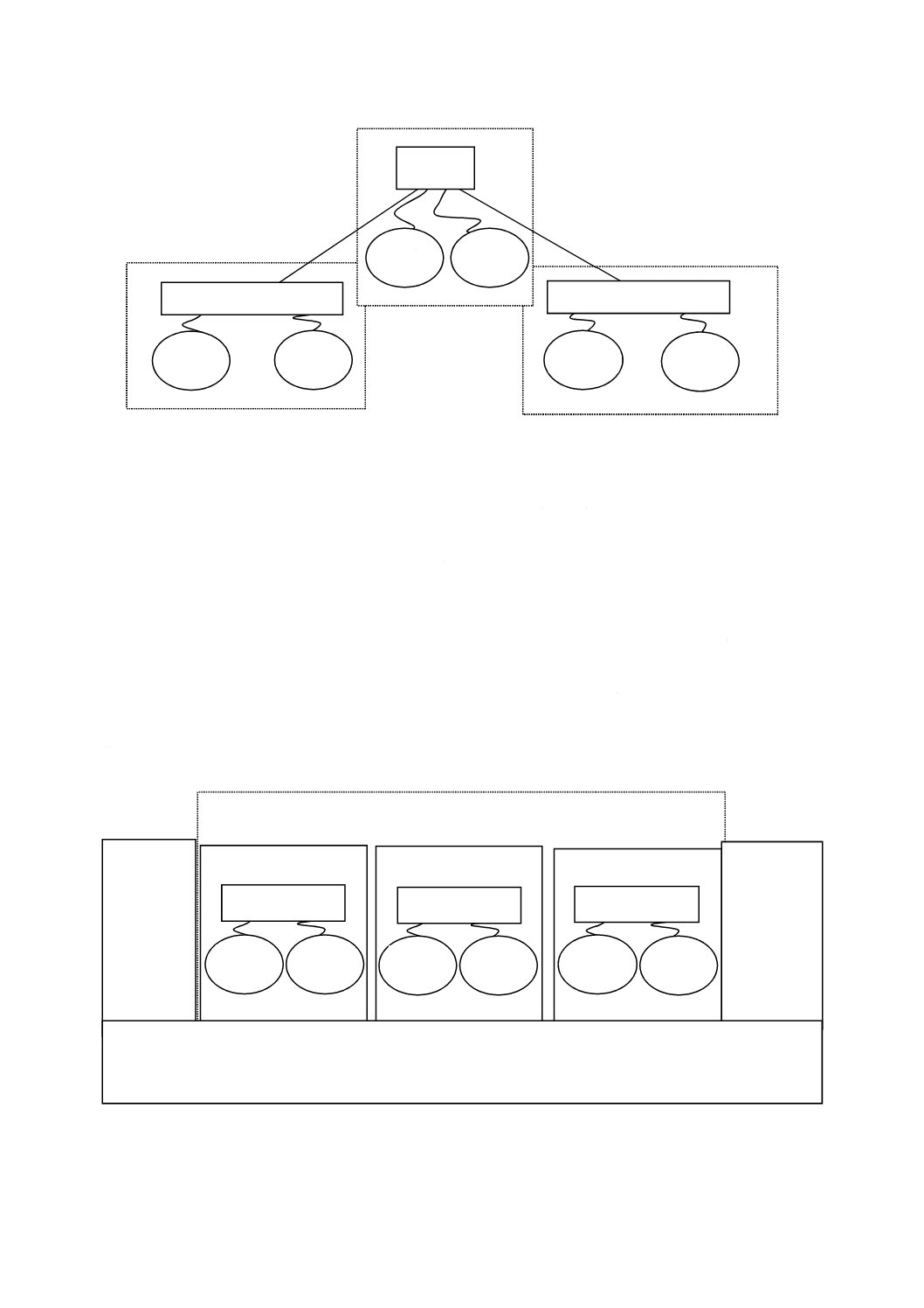

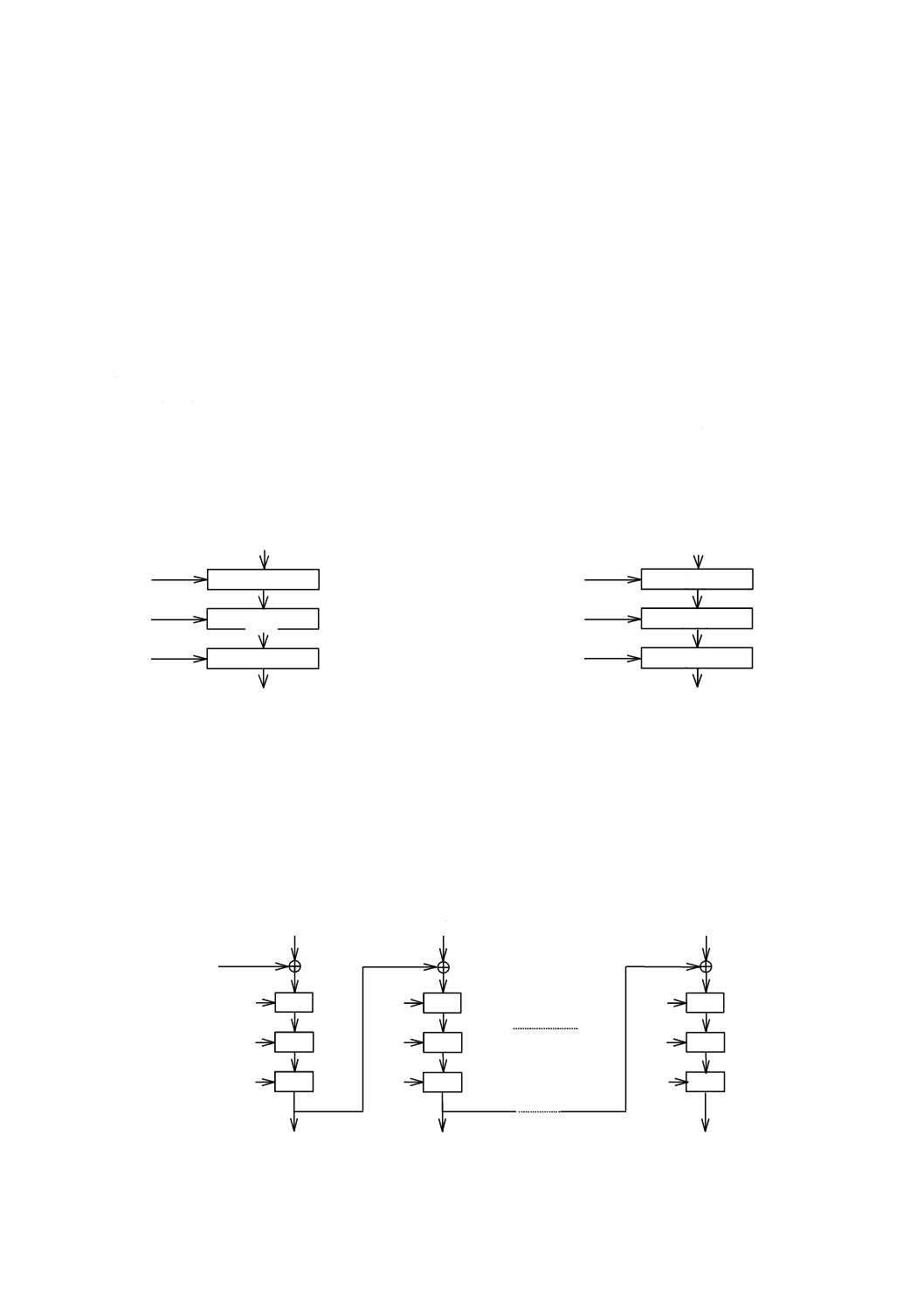

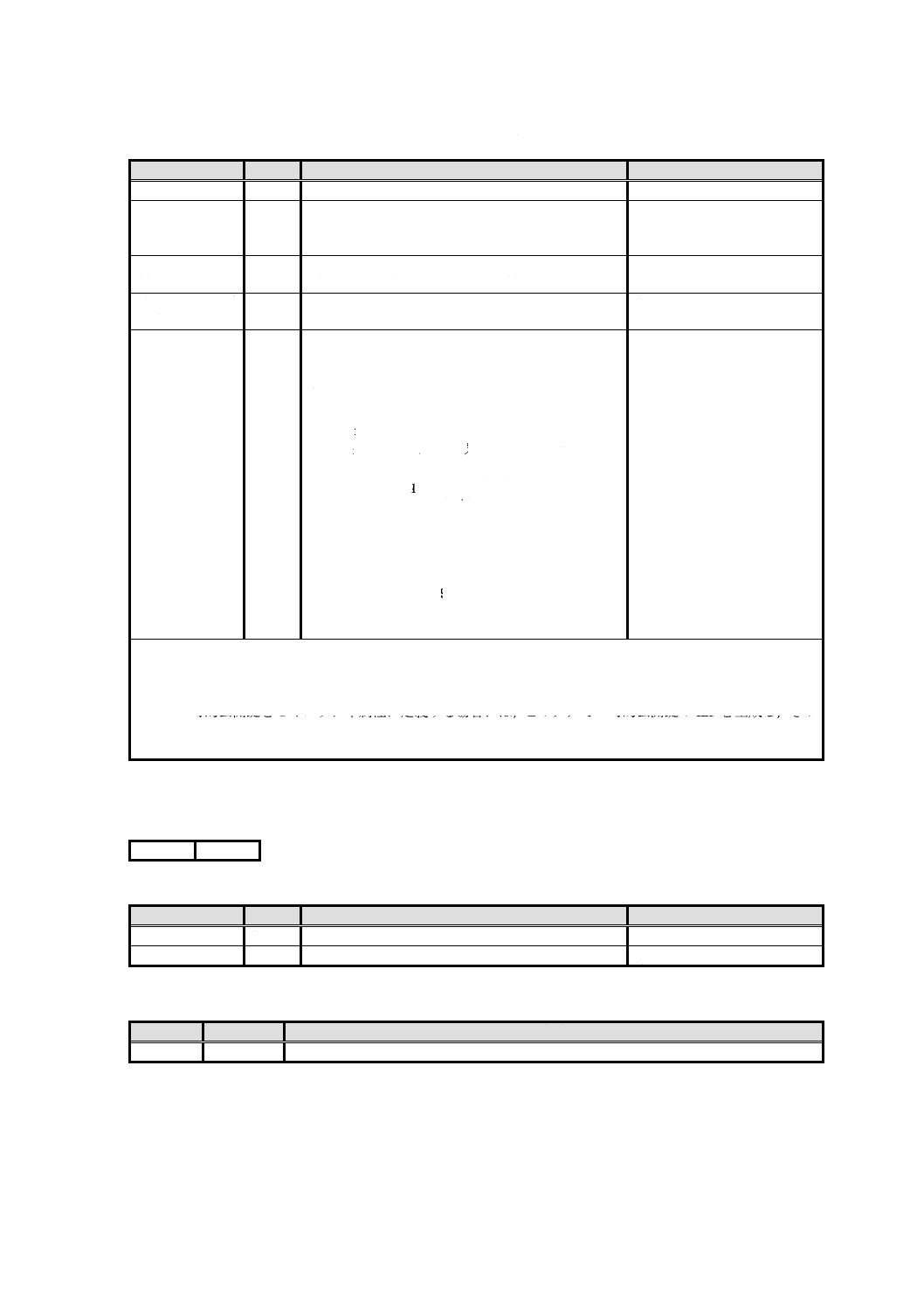

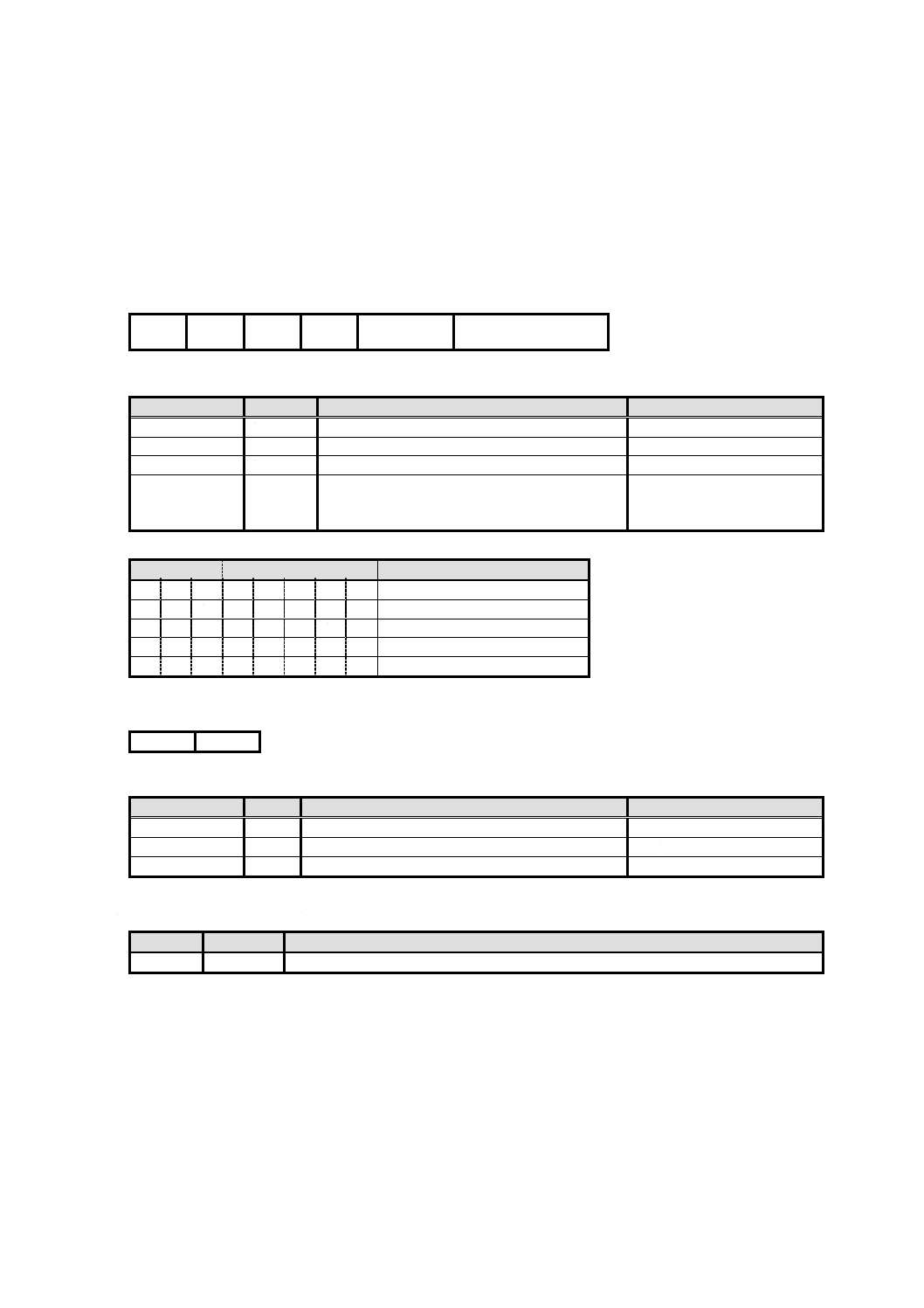

カード内の論理ファイル構成例を図1に示す。

MF

EF

DF

EF

EF

EF

DF

EF

EF

EF

図1−論理ファイル構成例

注記 ネイティブ形ICカードの場合には,MF及びDFが階層的に構成されたファイル構造が一つだ

け存在する。プラットフォーム形ICカードの場合には,カードアプリケーションごとに,MF

とは独立したある一つのDFを根幹とするファイル構造が存在してもよい(図A.3参照)。

4.2

ファイルの選択方法

ファイルは,少なくとも次の方法で選択可能としなければならない。

4.2.1

DF名による選択

DF名は,1〜16バイトで符号化された完全DF名によって選択する。この完全DF名は,カード内で唯

一でなければならない。また,DFは,部分DF名でも選択可能とする。

プラットフォーム形ICカードの場合には,アプリケーションDF名はカード内で唯一でなければならな

い。また,アプリケーションDF内のDF名は,唯一でなければならない。

なお,完全DF名及び部分DF名とは,次のことを意味する。例えば,次のDF名がICカード内に格納

されているとする。

JICSAP01

JICSAP02

この場合には,完全DF名は,“JICSAP01”,“JICSAP02”を示す。また,部分DF名とは,完全DF名に

対する上位桁からの部分桁で構成する。したがって,上記の“JICSAP01”の部分DF名は,次に示すように

複数存在する。

− J

− JI

− JIC

:

− JICSAP0

DF名による選択において,常に指定されたファイル名の完全一致のファイルを優先的に選択する。完

全一致のファイル名がない場合には,部分名のいずれかのDFを選択する。部分DF名の選択において当

該DFが目的のものかどうかの判断は,SELECT コマンドのレスポンス(FCI)で完全なDF名が返答され

ることで確認可能とする。選択が正常終了した場合には,そのDFは,カレントDFとする。

7

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

注記1 ネイティブ形ICカードの場合には,完全DF名及び部分DF名によるDFの選択は,カード

内の全てのDFを対象として検索処理が行われる。

注記2 プラットフォーム形ICカードの場合において,階層の深さが1レベルのDFの選択は,カー

ドアプリケーションを選択状態(カレント状態)にすることを意味する。カードアプリケー

ション内にはDFの階層構造を構成してもよい。このため,カードアプリケーション内にお

けるDFの階層構造の存在を考慮したDFの選択方法が必要となる。次にプラットフォーム

形ICカードにおけるDFの選択方法を示す。

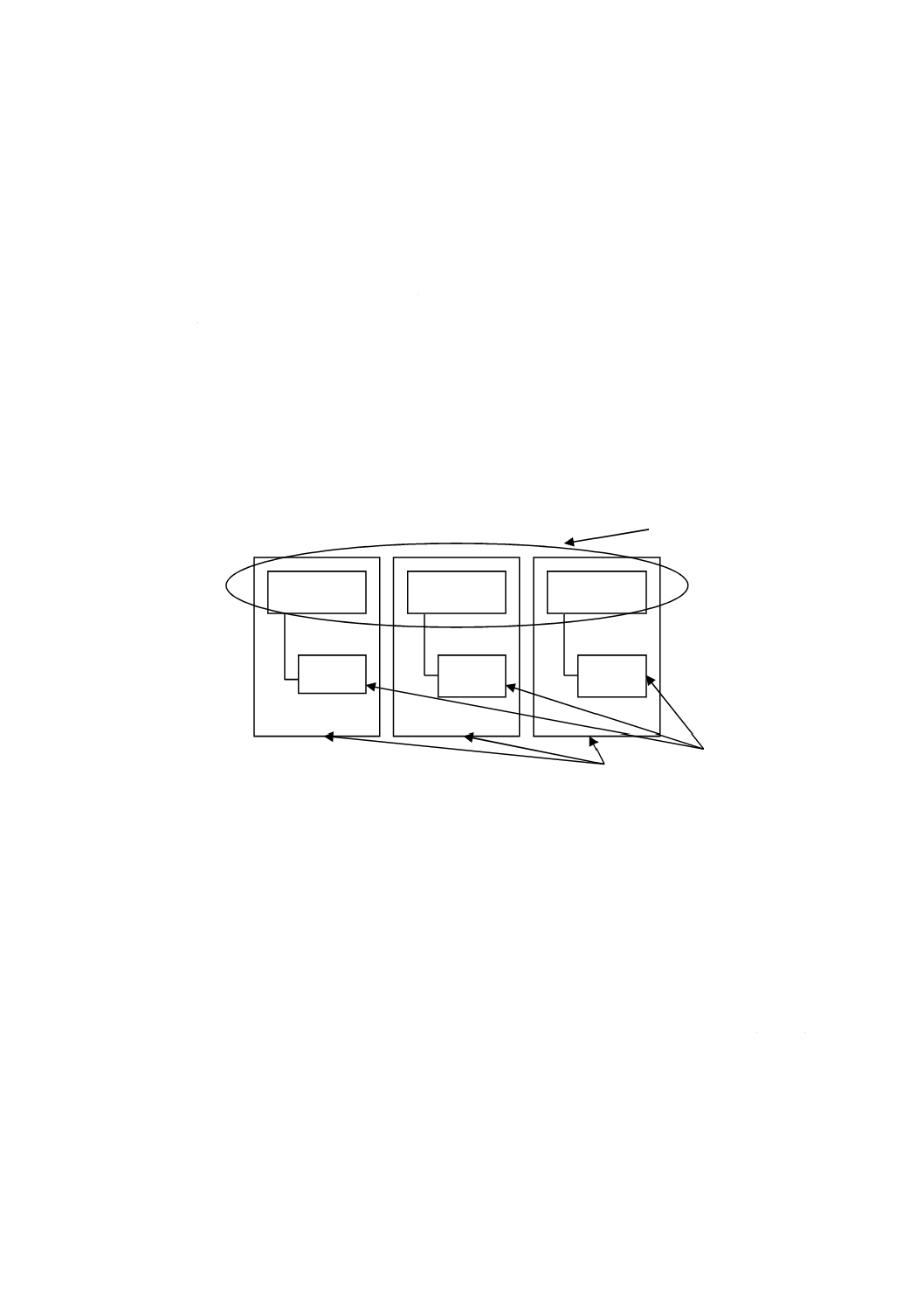

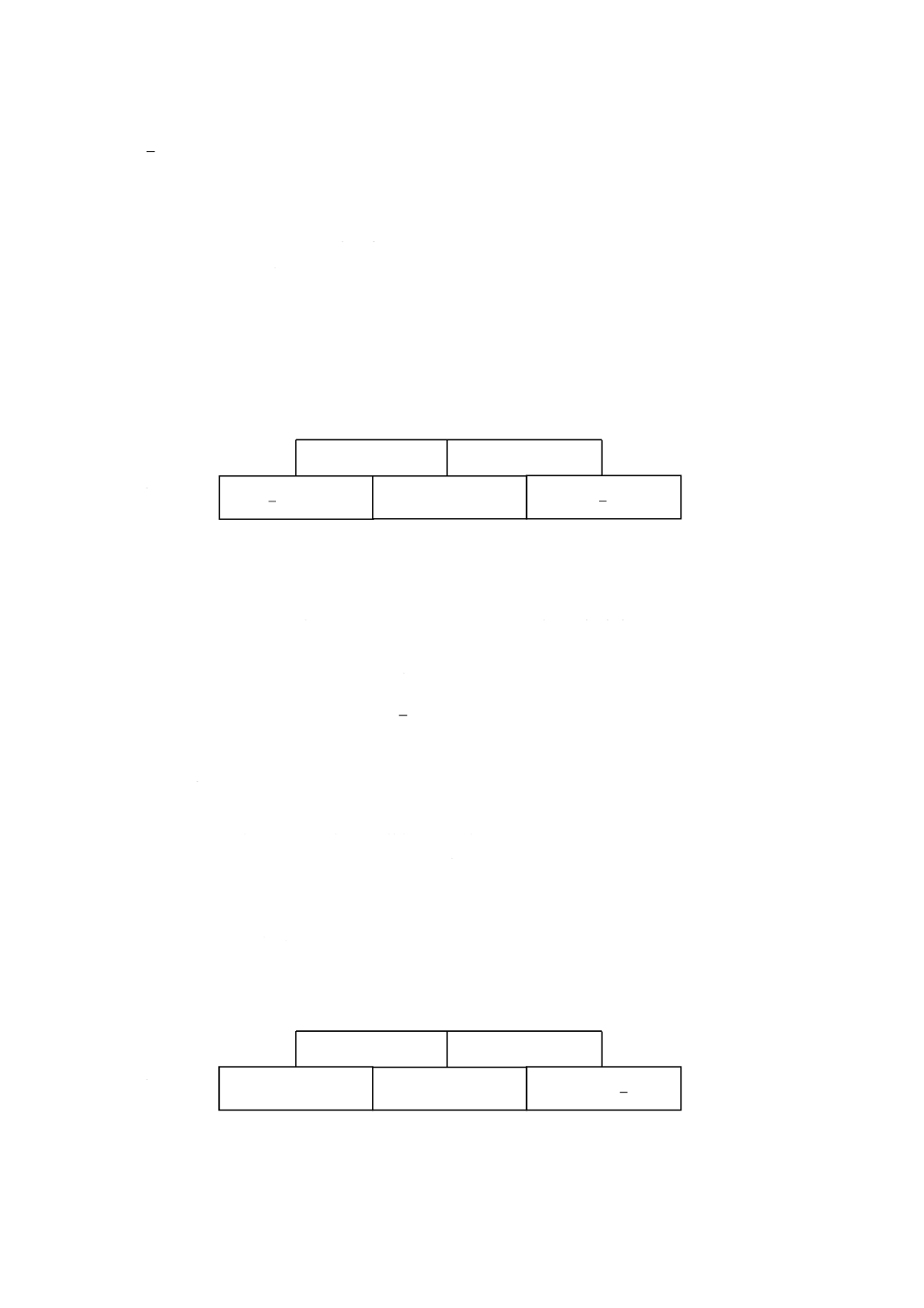

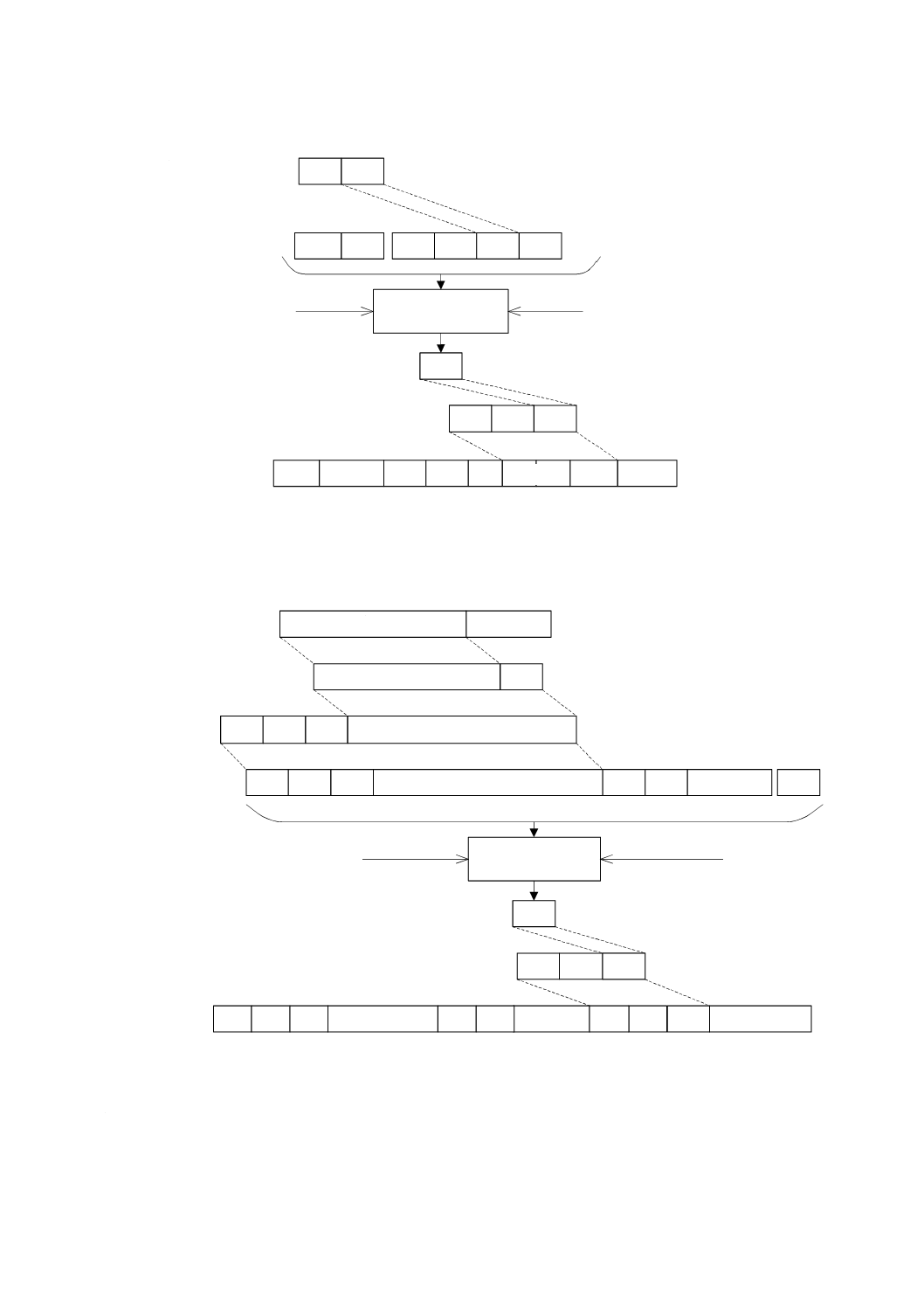

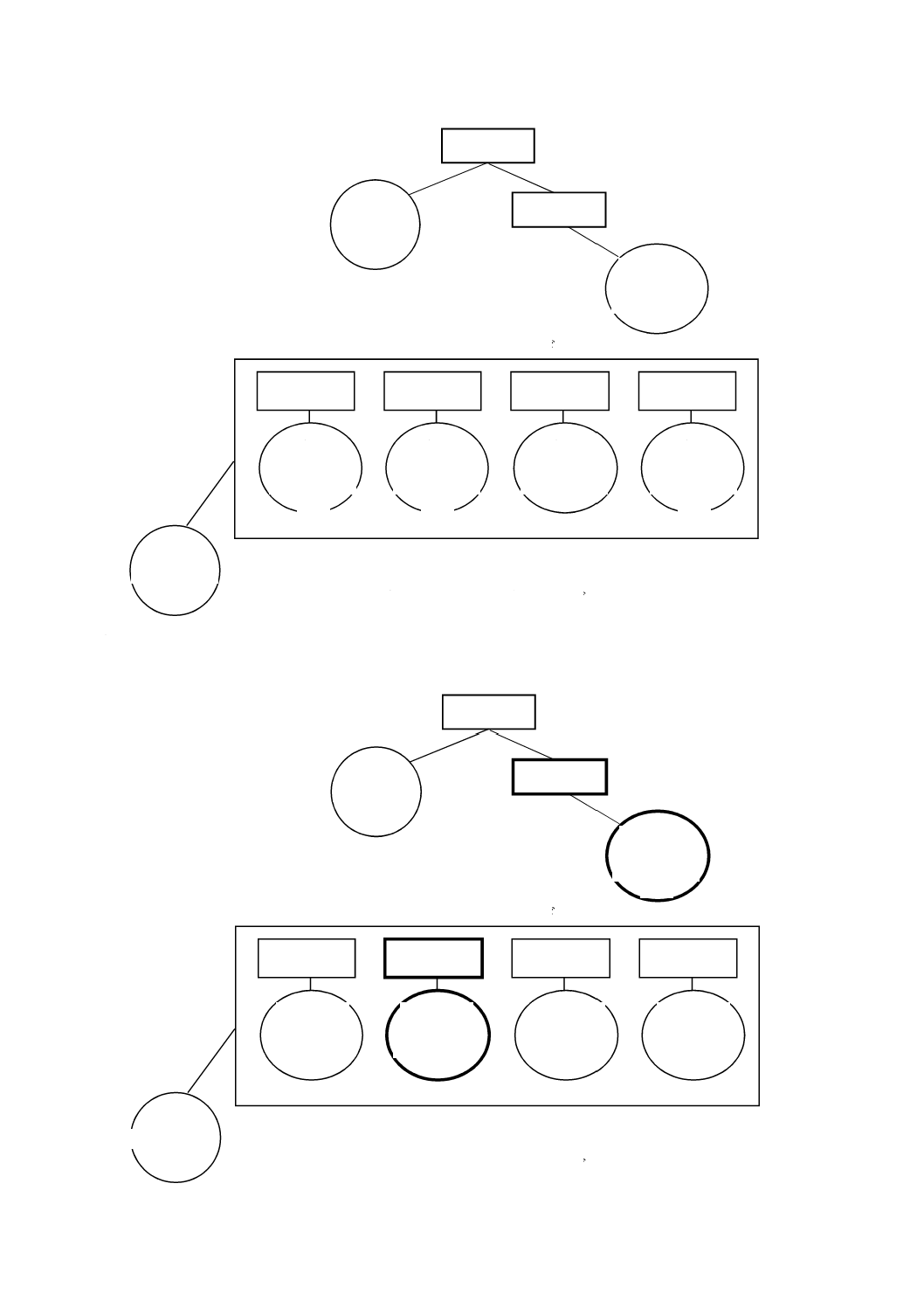

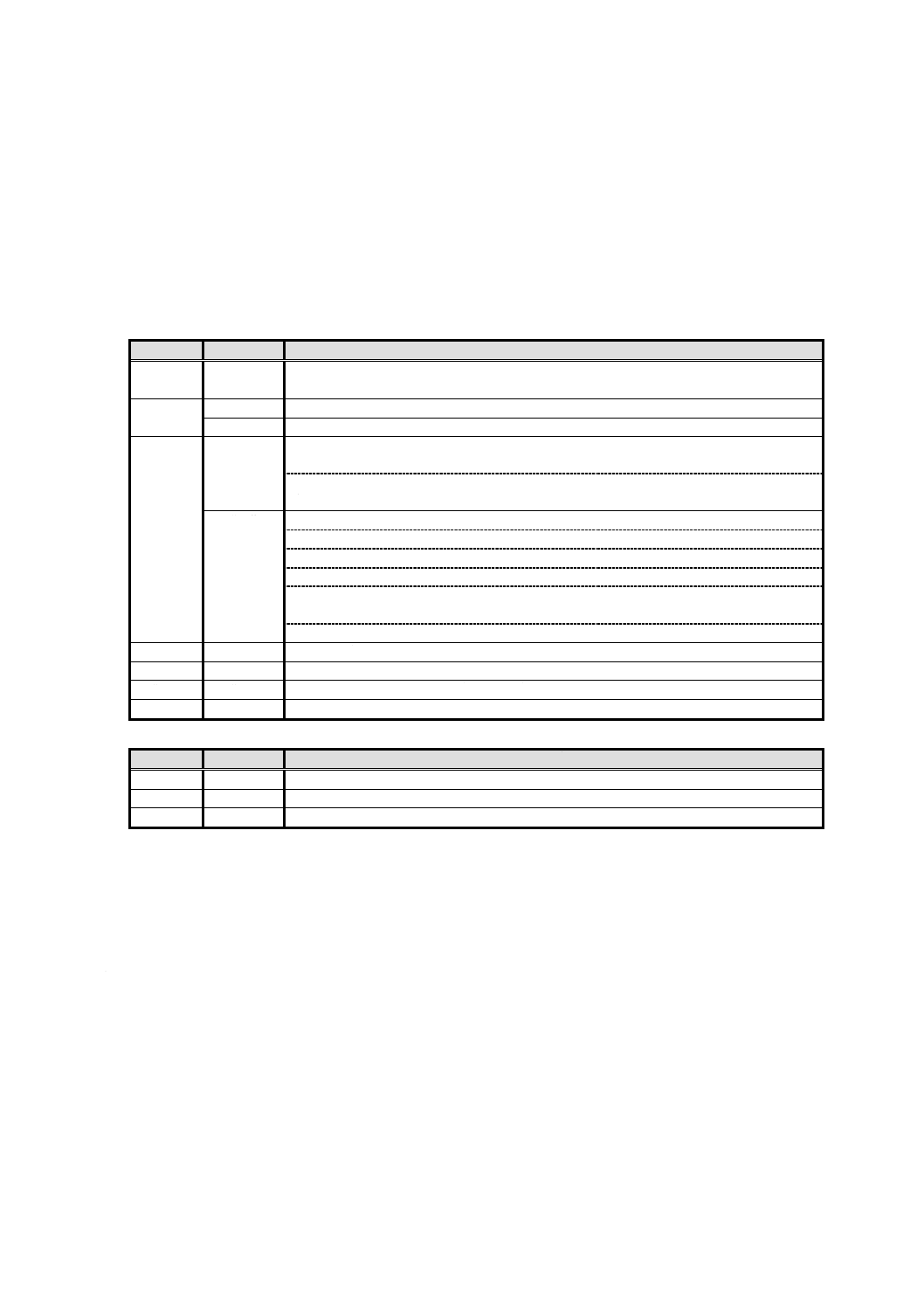

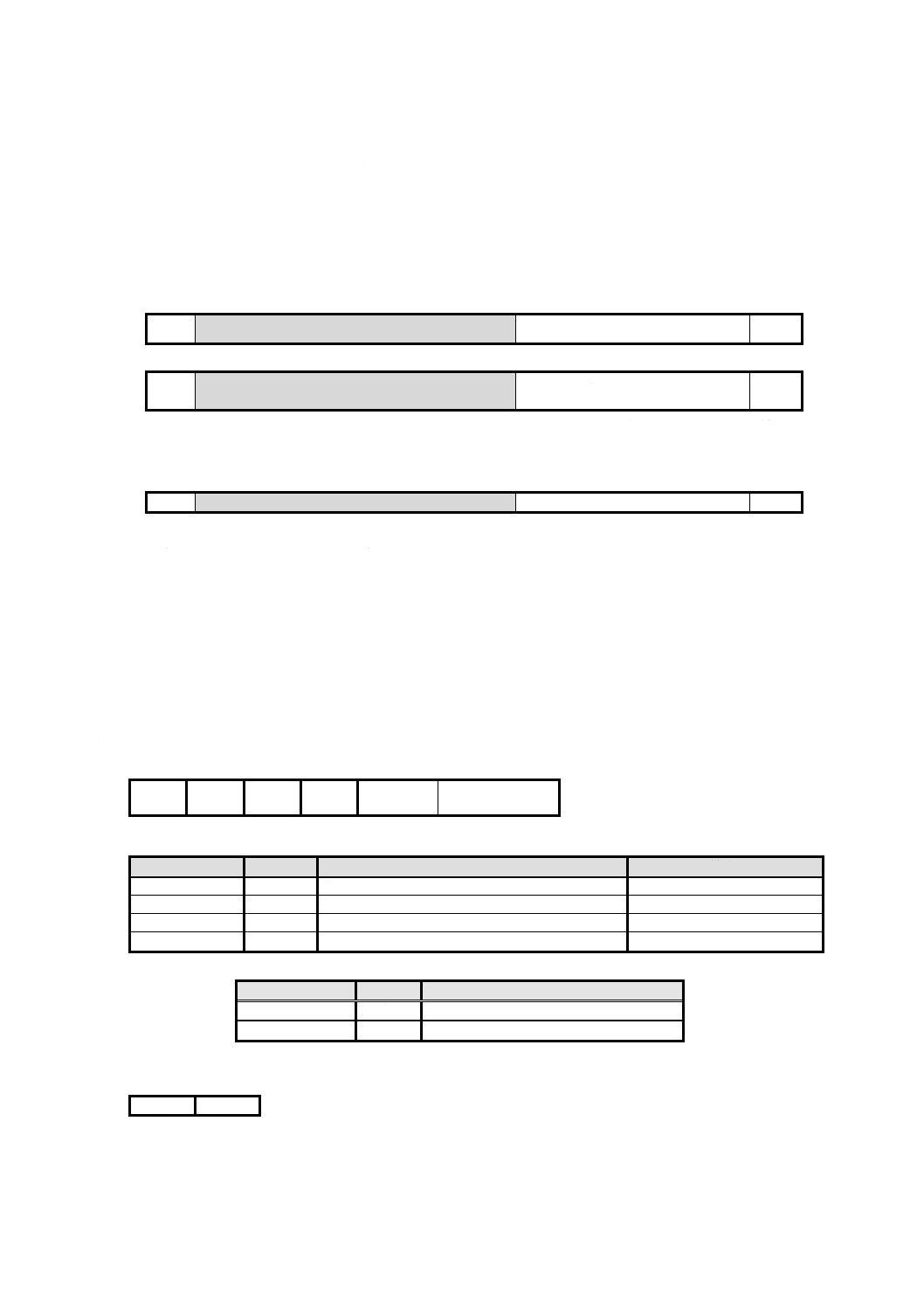

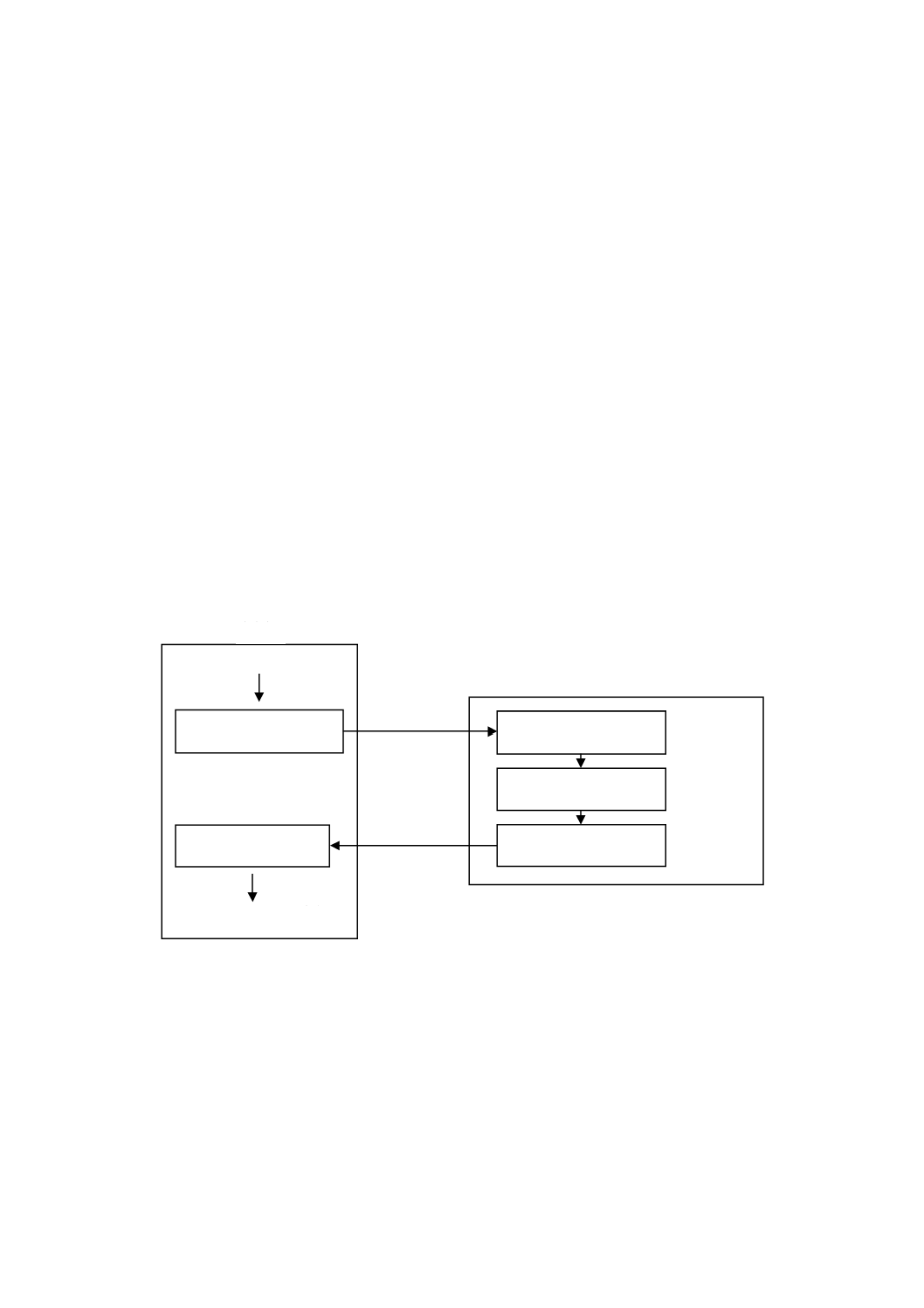

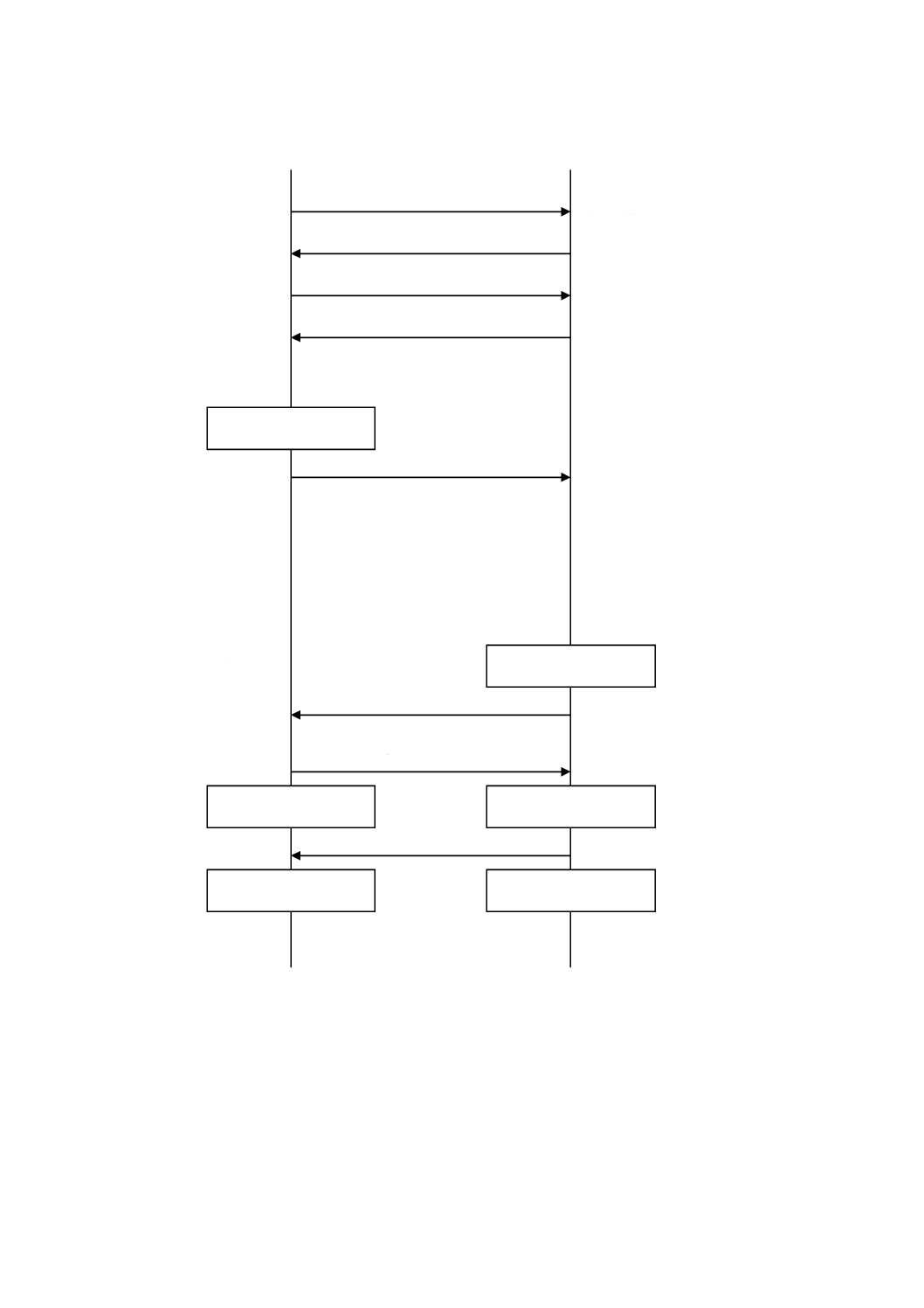

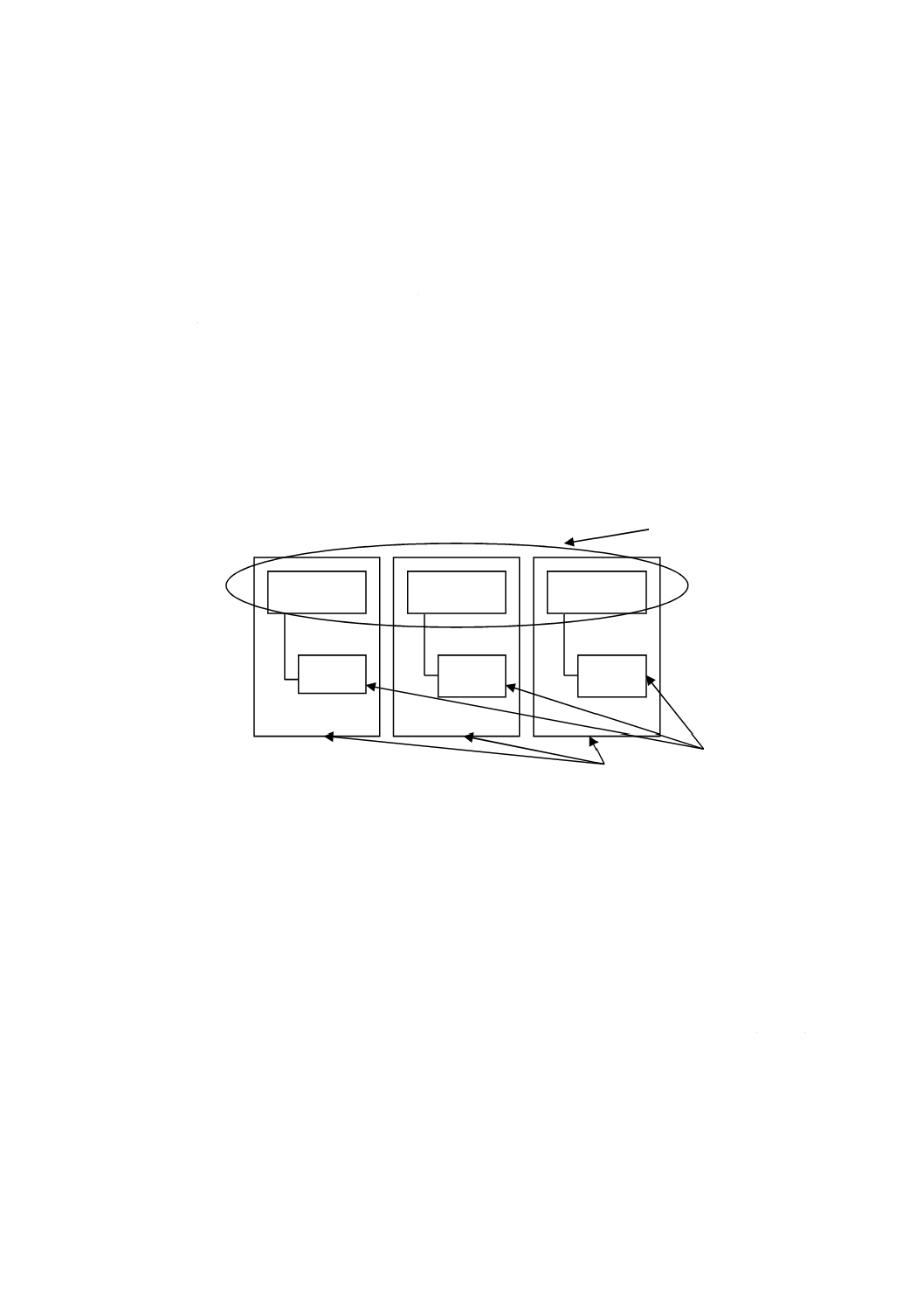

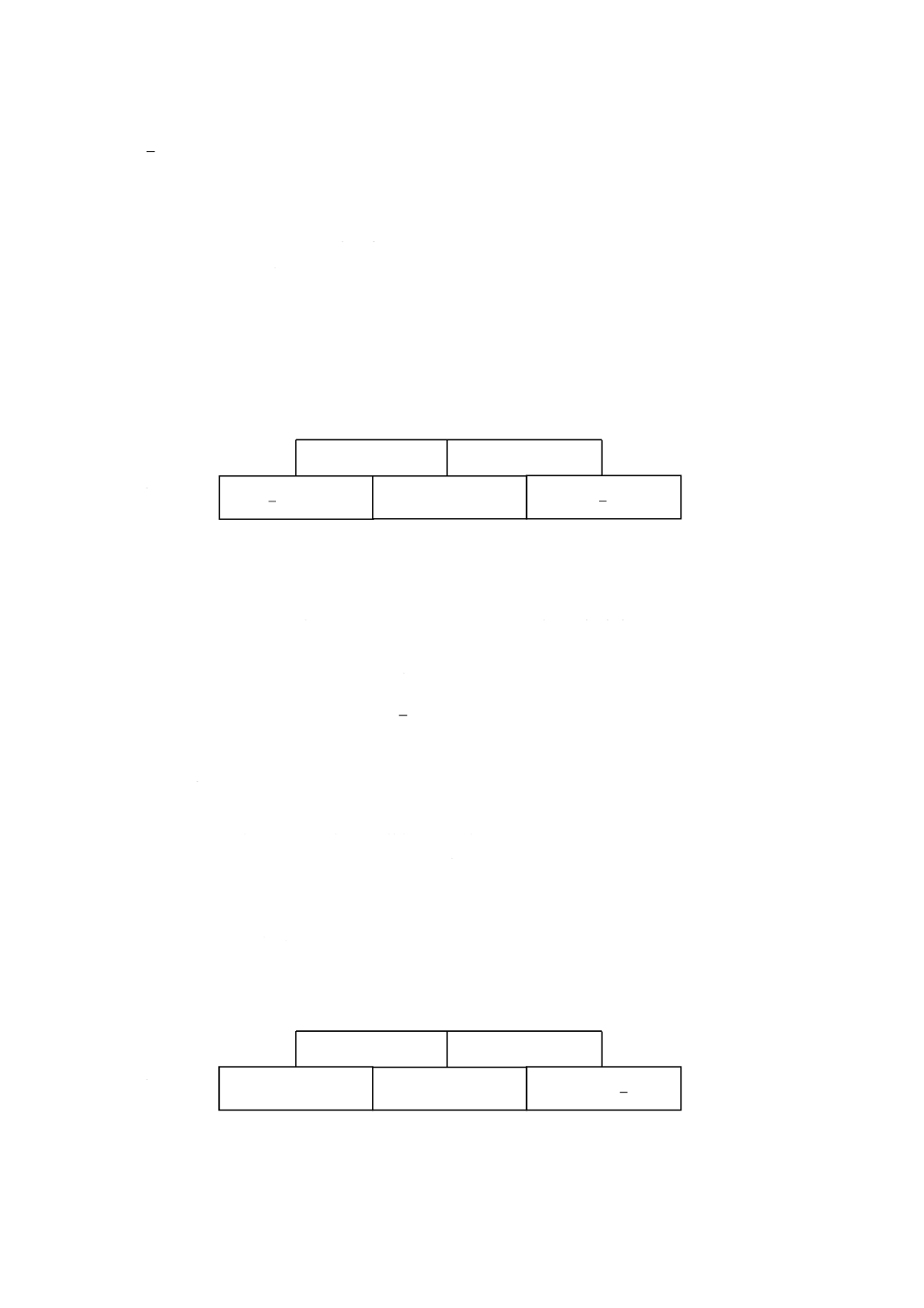

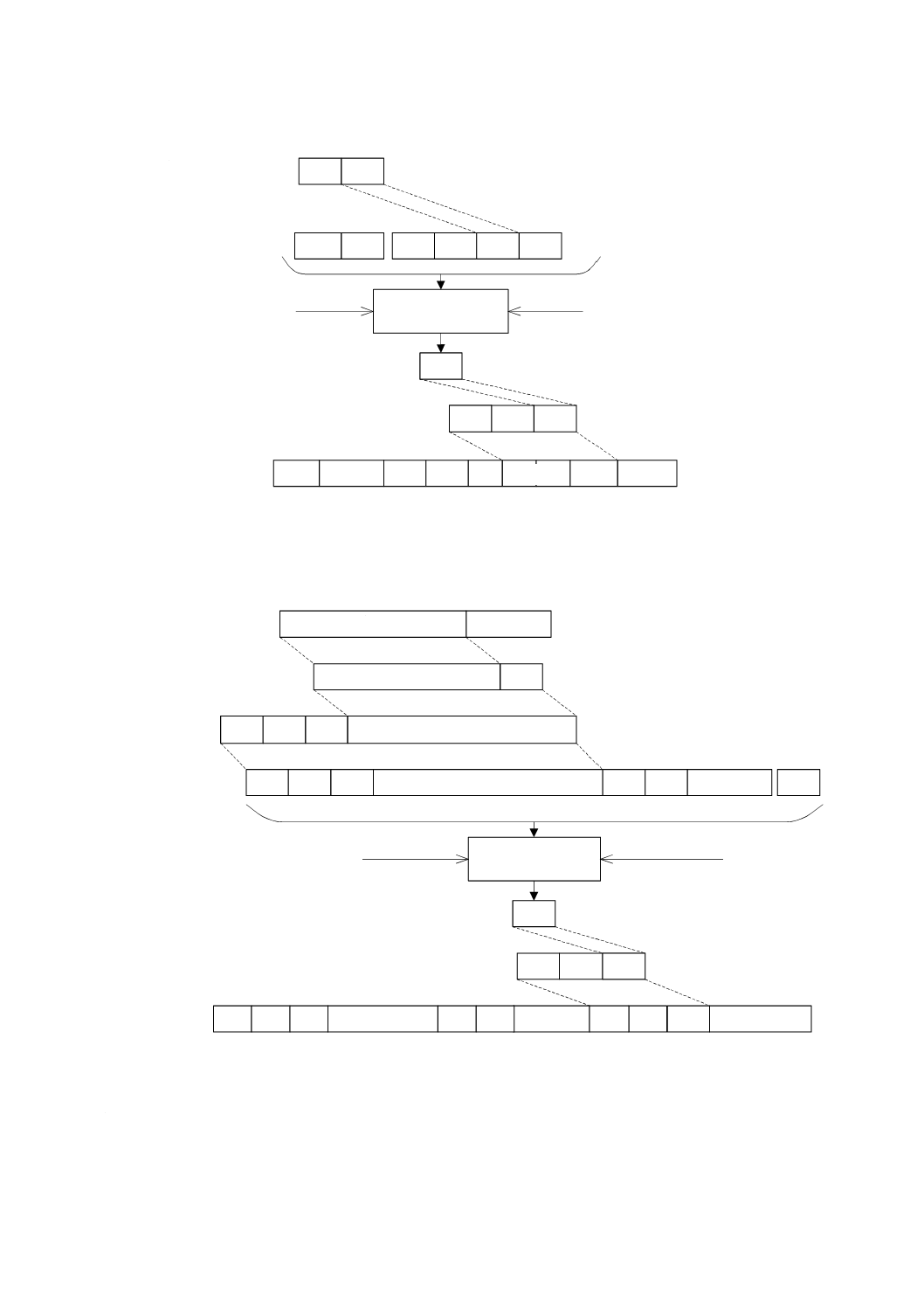

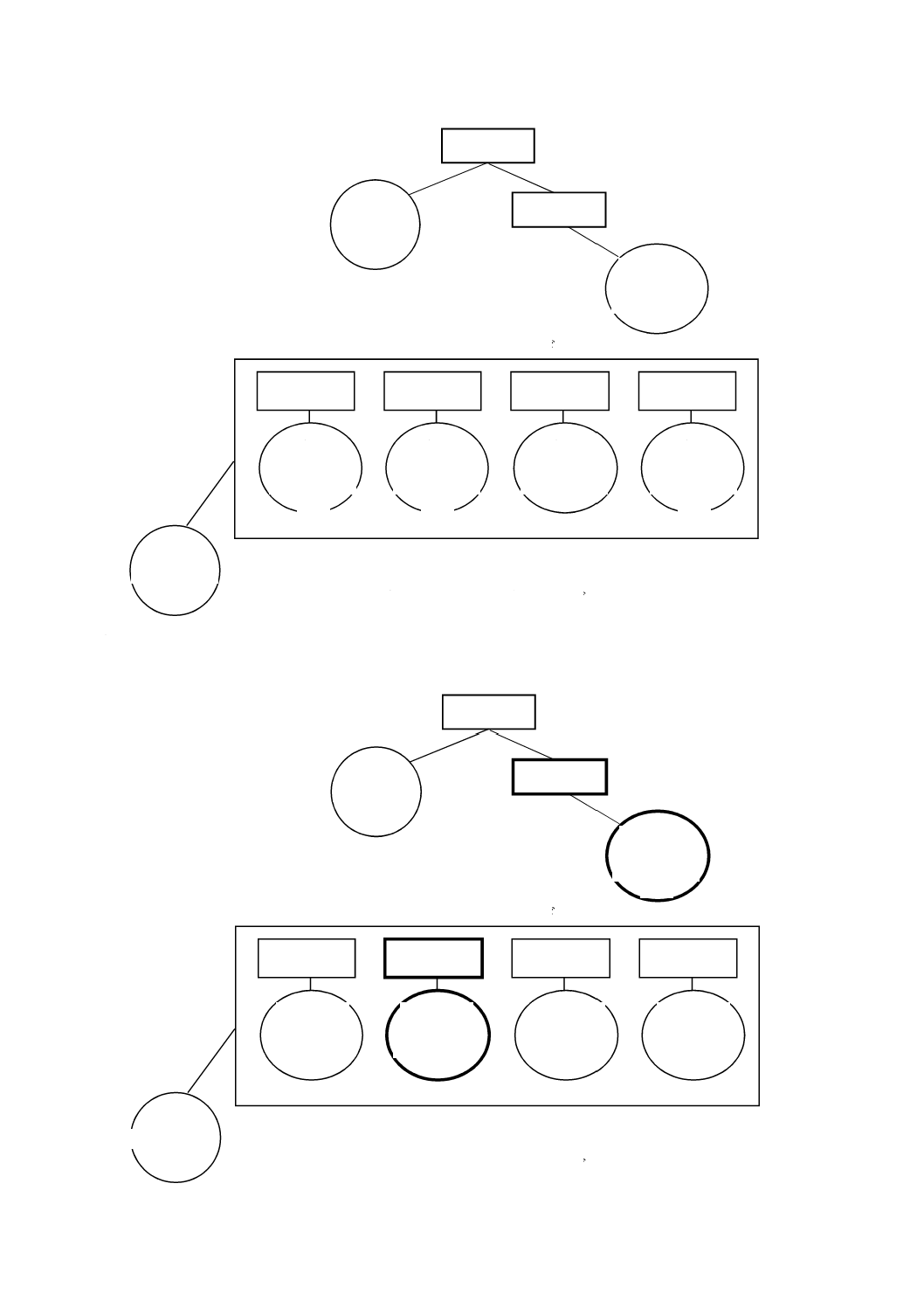

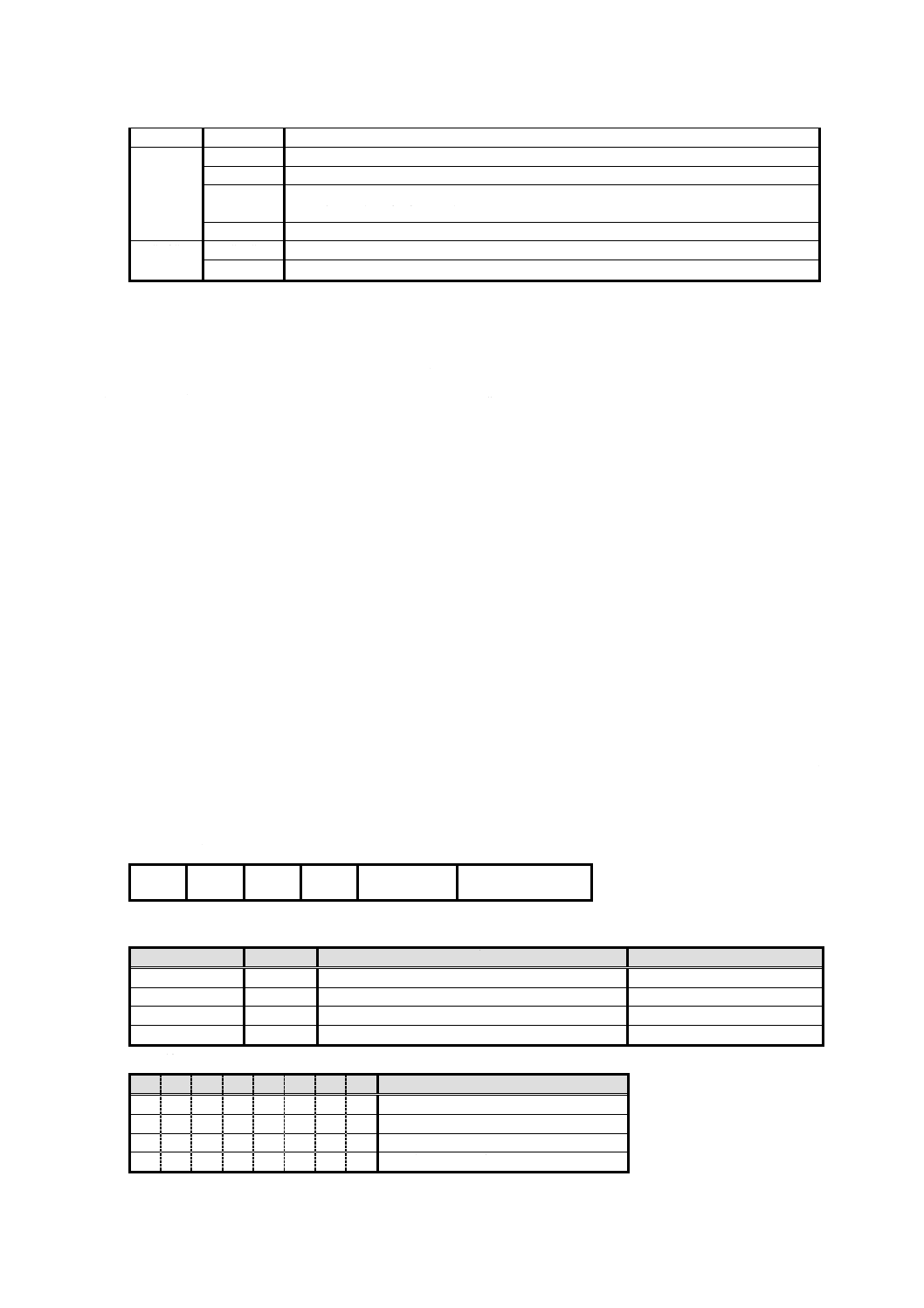

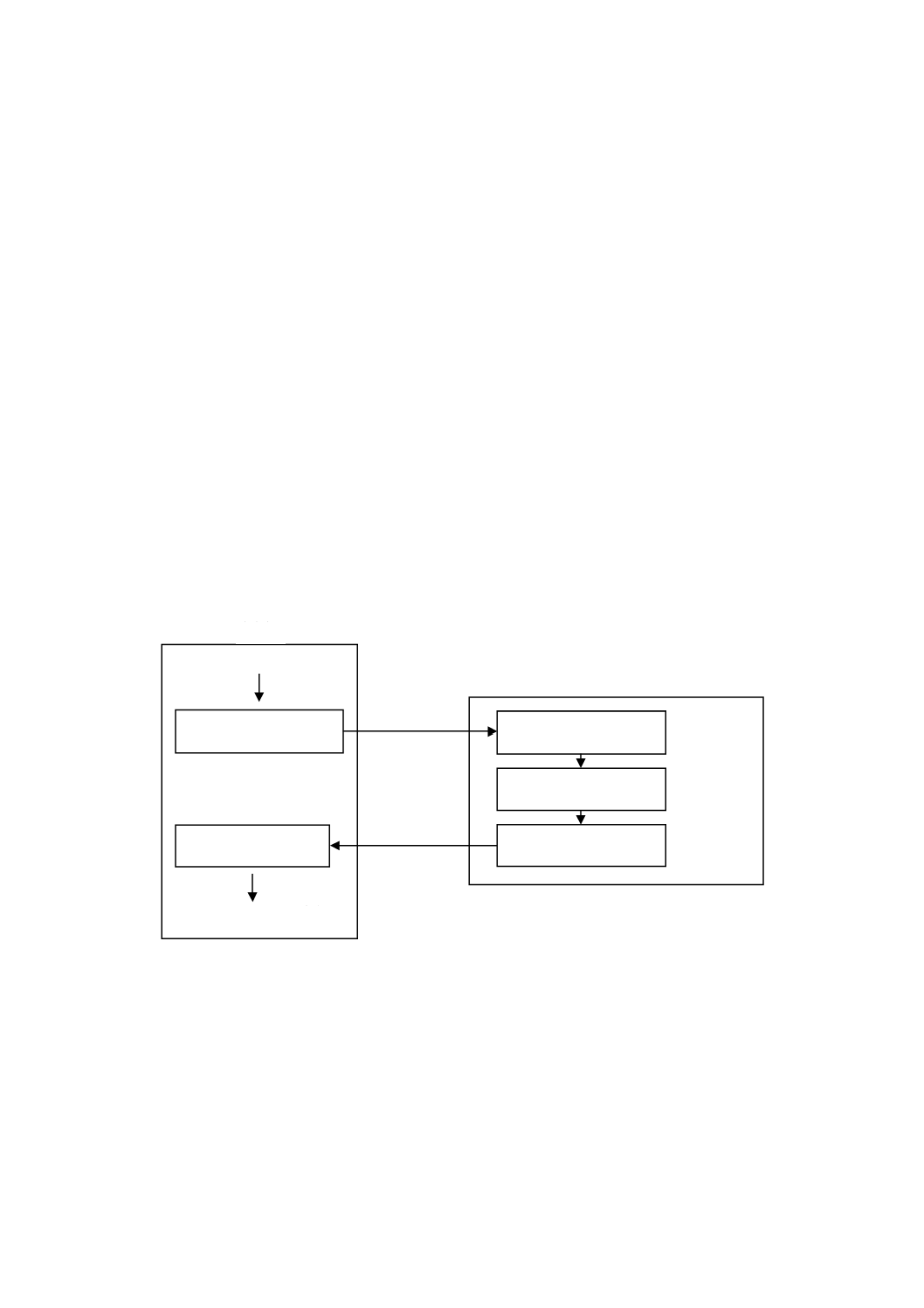

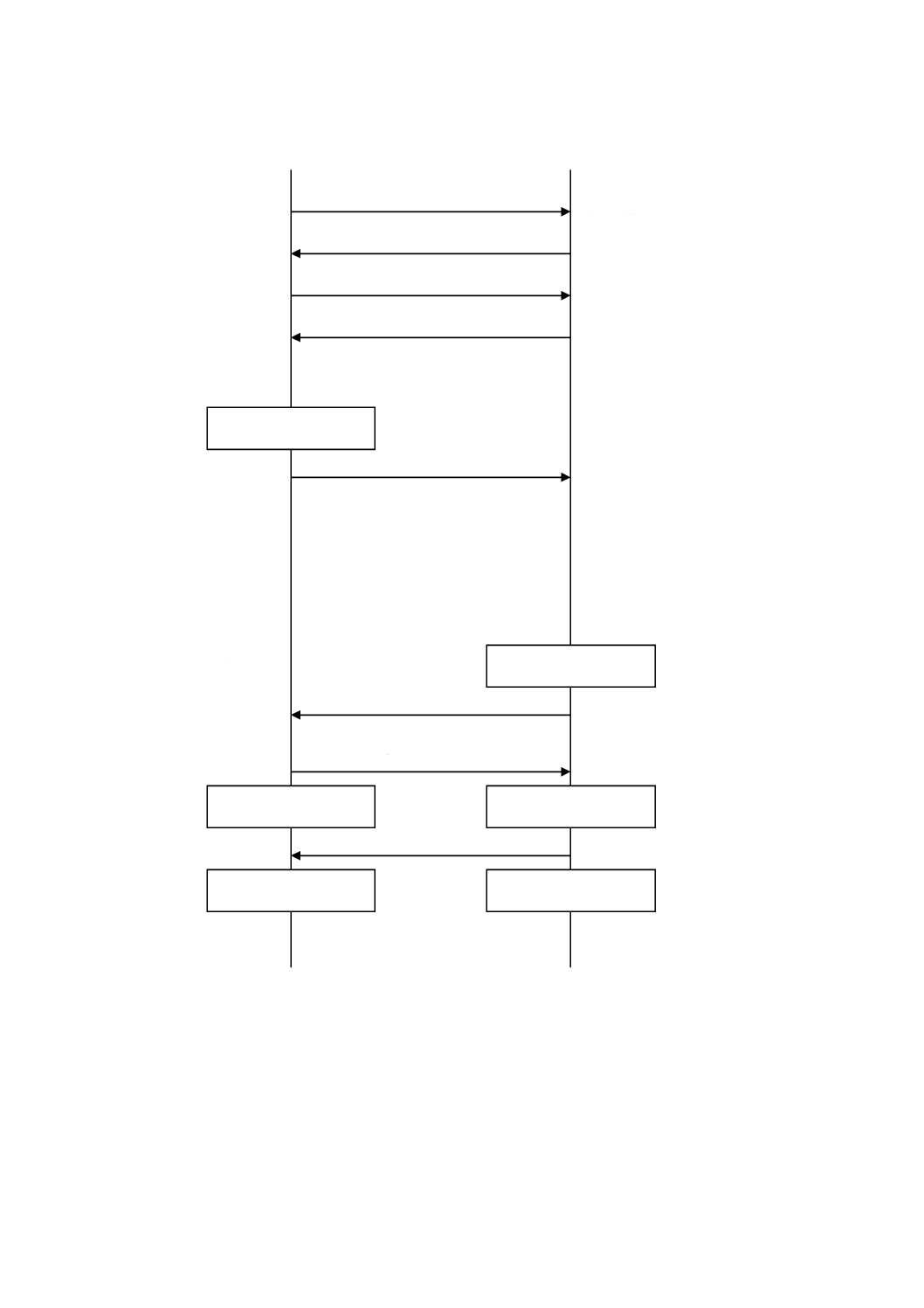

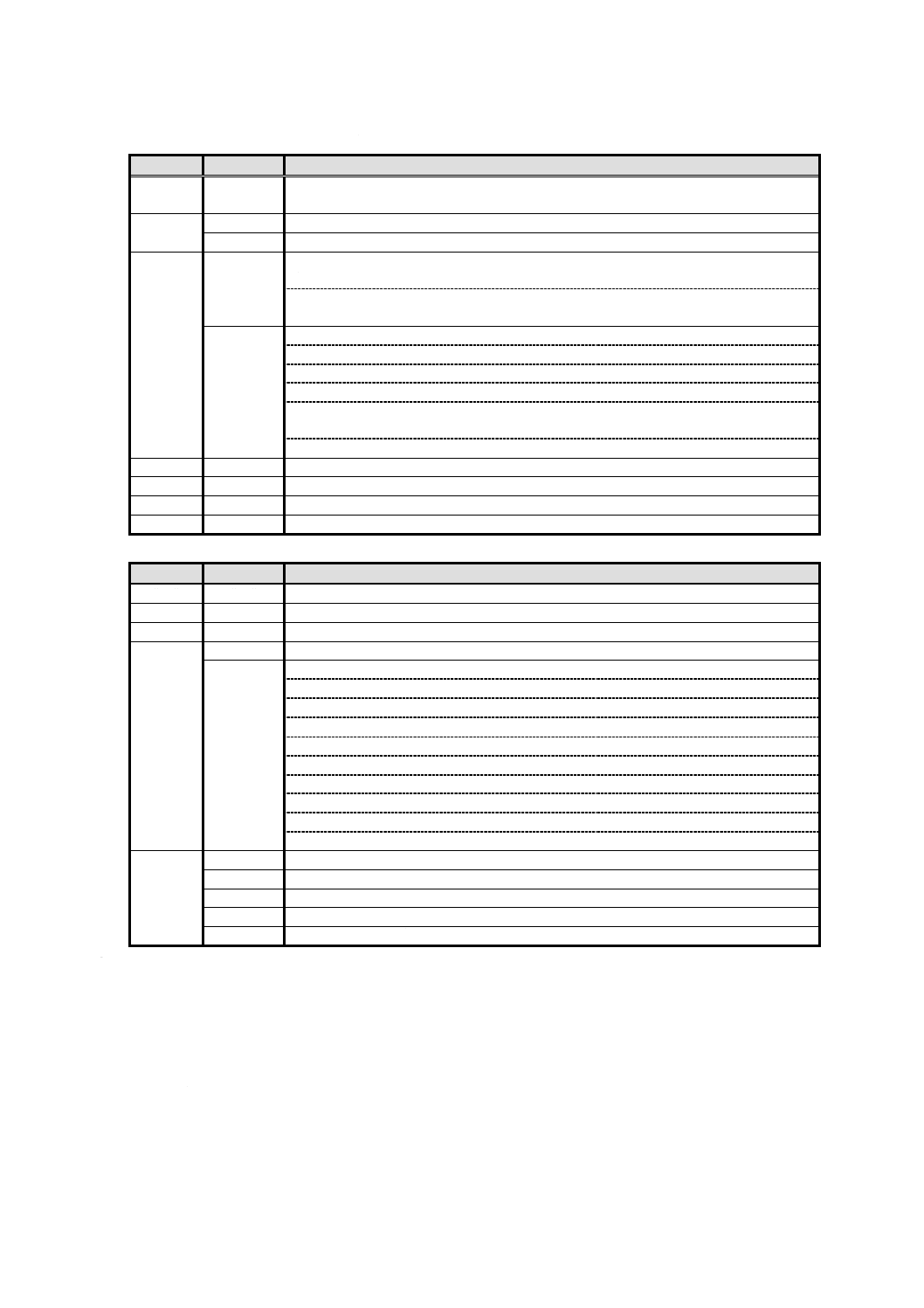

a) カレントのカードアプリケーションが存在しない場合

手順1 階層の深さが1レベルのDFを対象として,指定されたDF名を検索する。

手順2 該当するDFが存在するとき,そのDFをカレントDFにする(該当するカー

ドアプリケーションをカレント状態にする。)。

該当するDFが存在しないとき,カレントDFが存在しない状態にとど(留)

まる[カレントのカードアプリケーションが存在しない状態にとど(留)ま

る。]

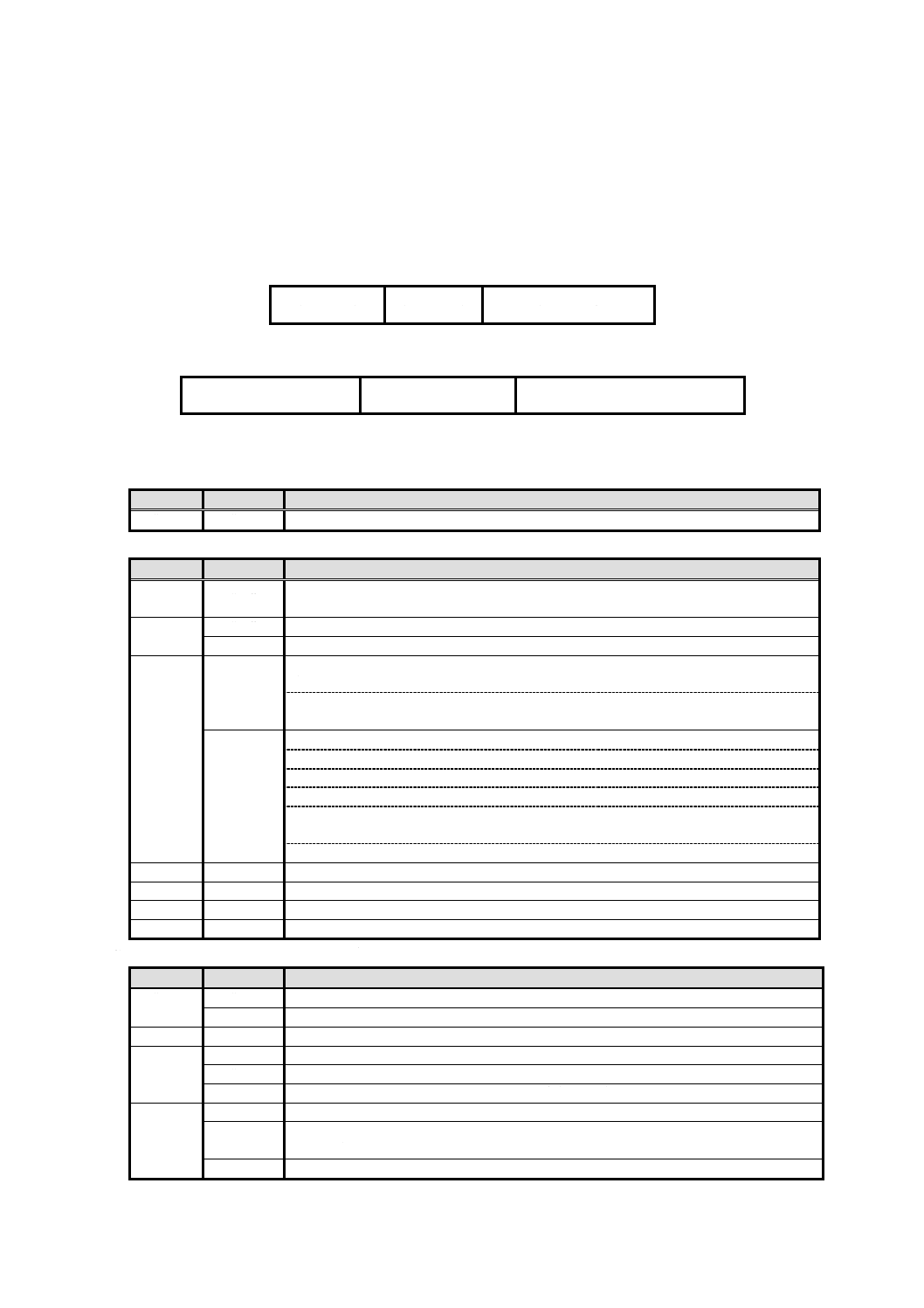

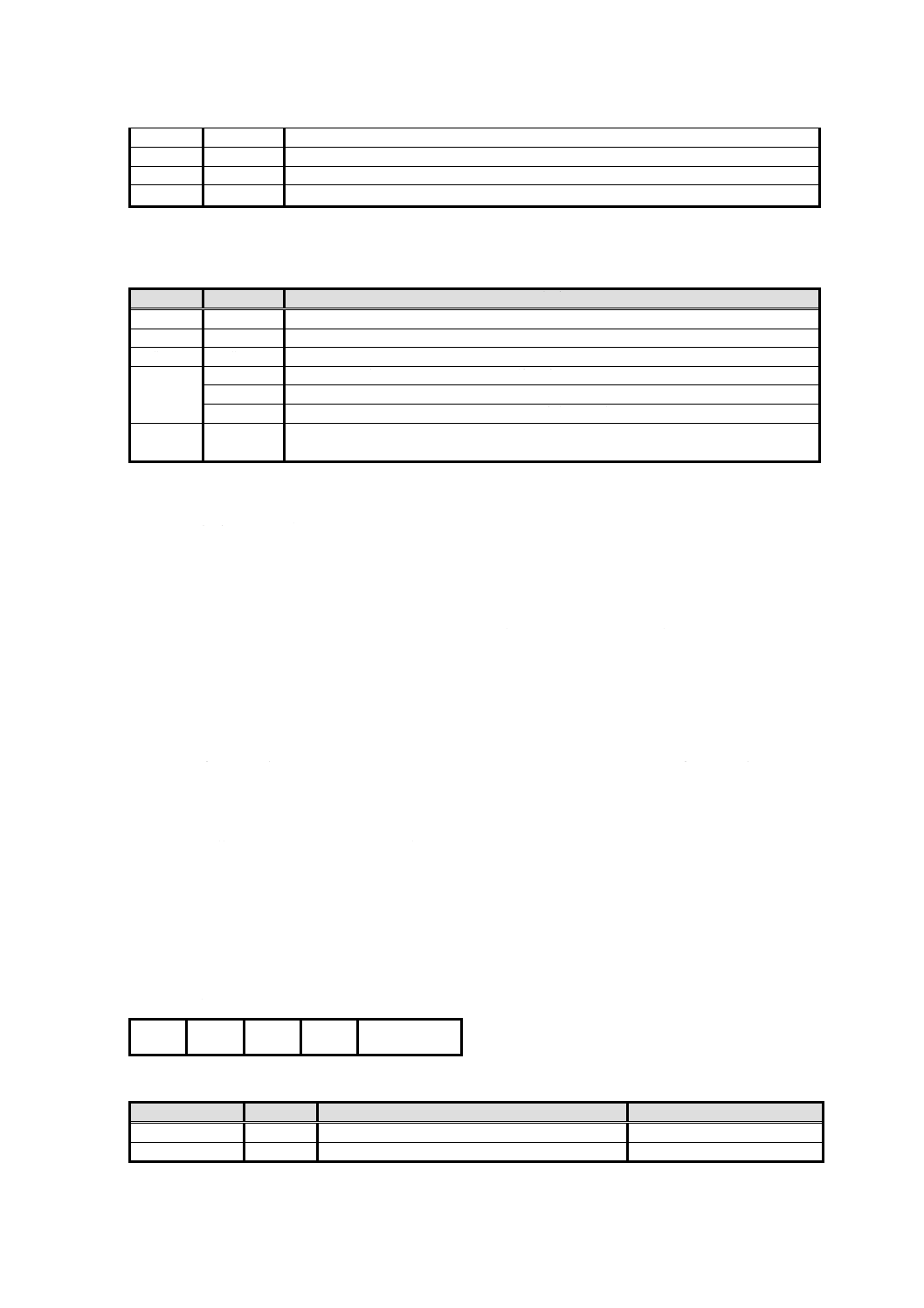

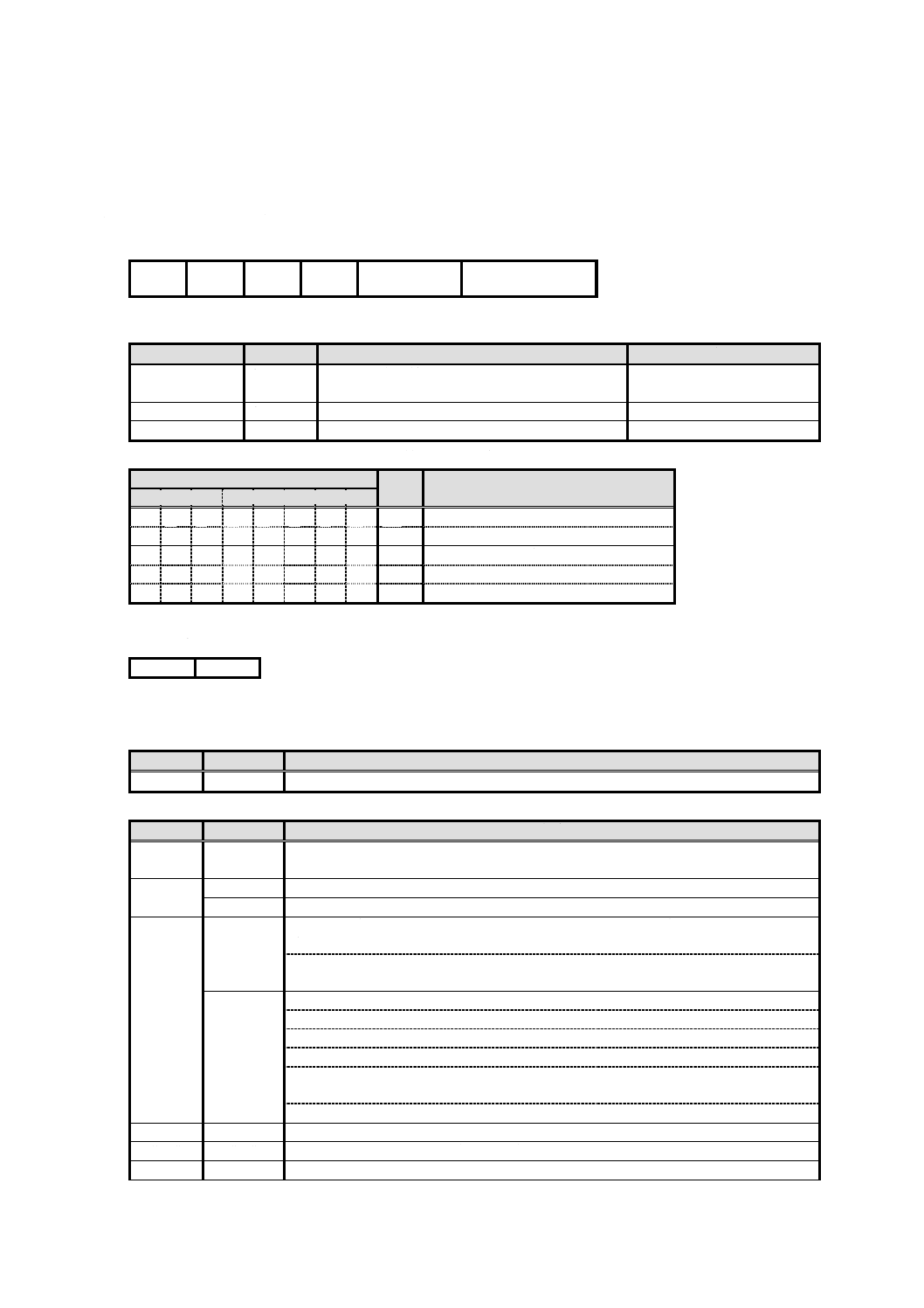

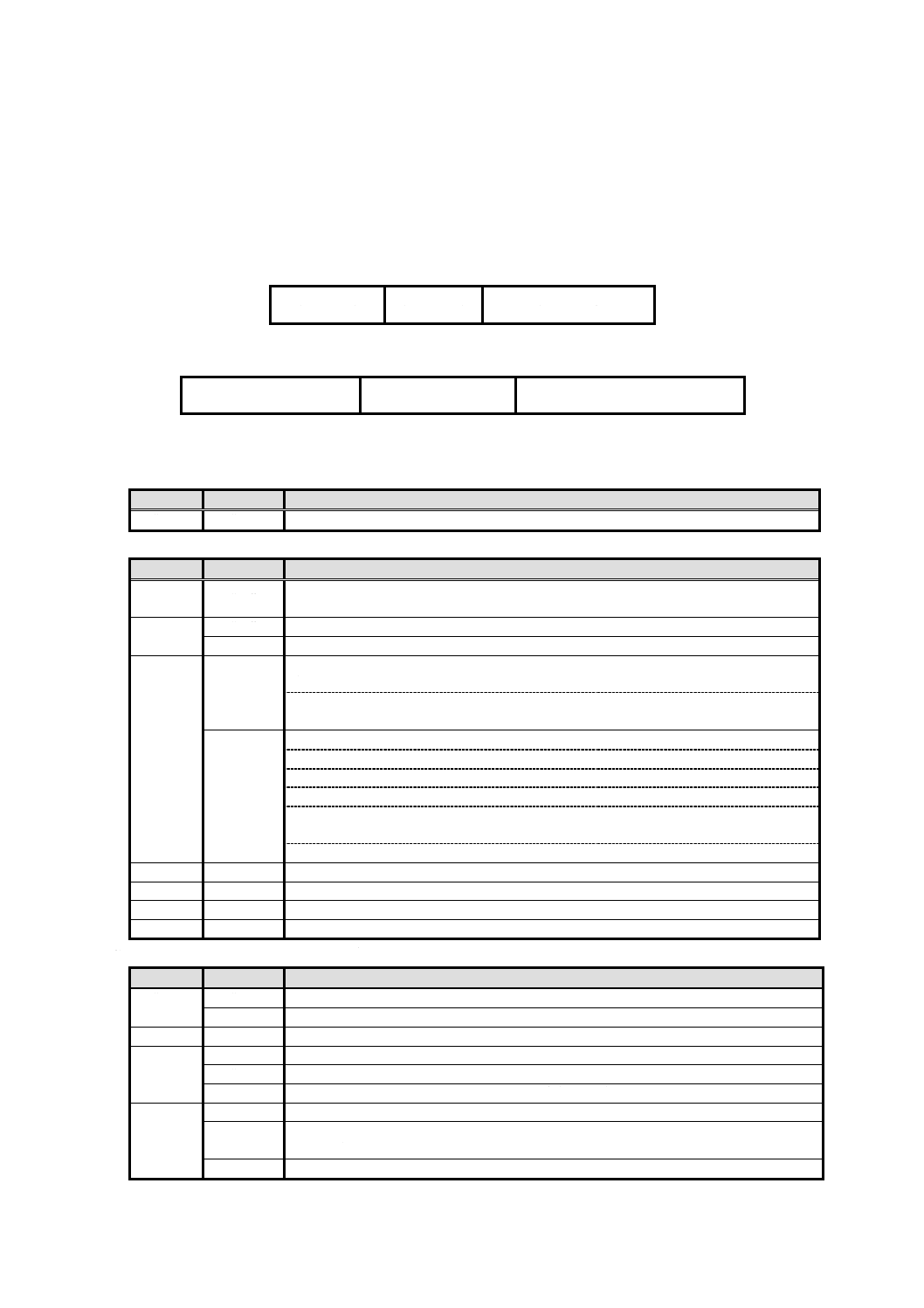

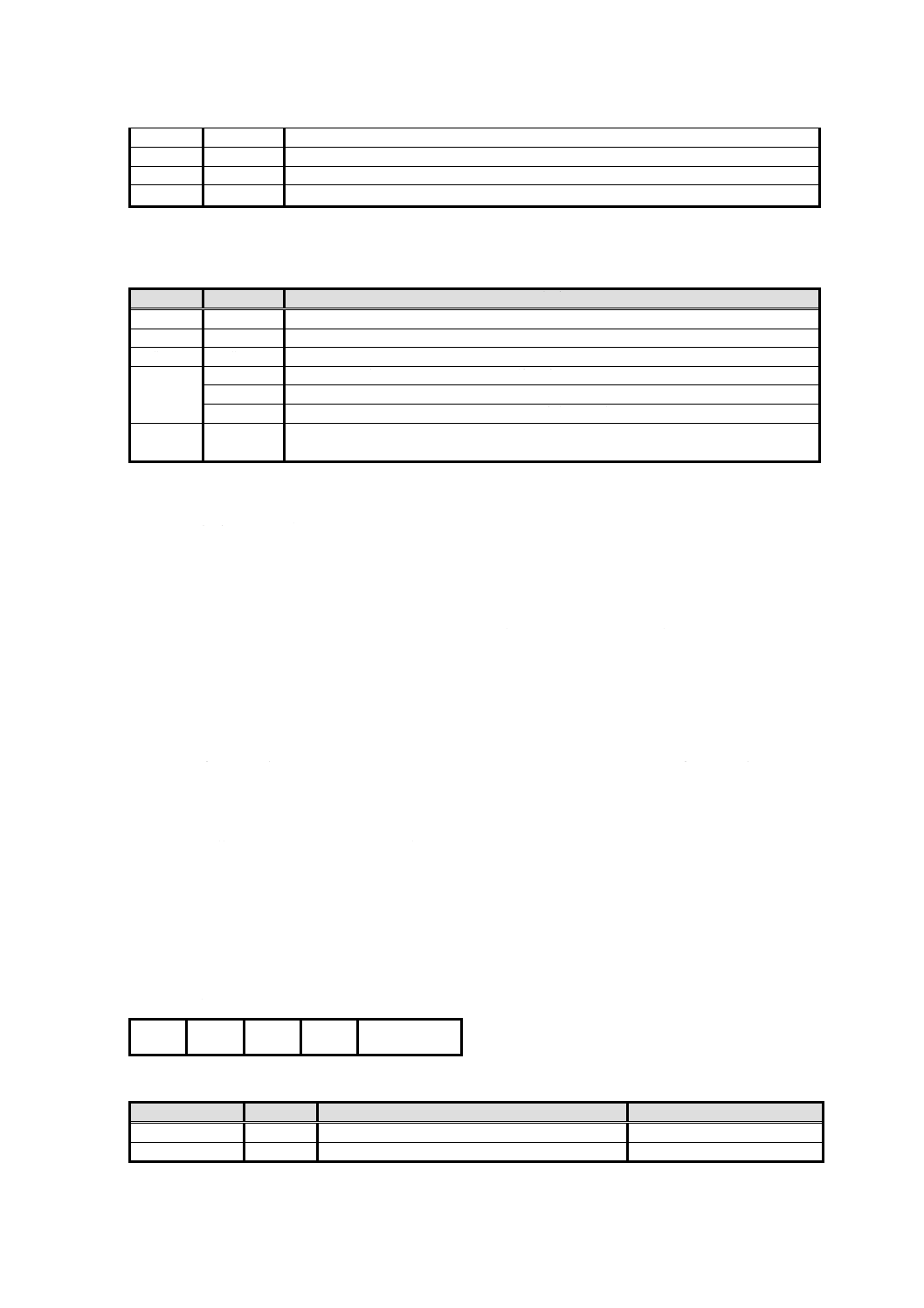

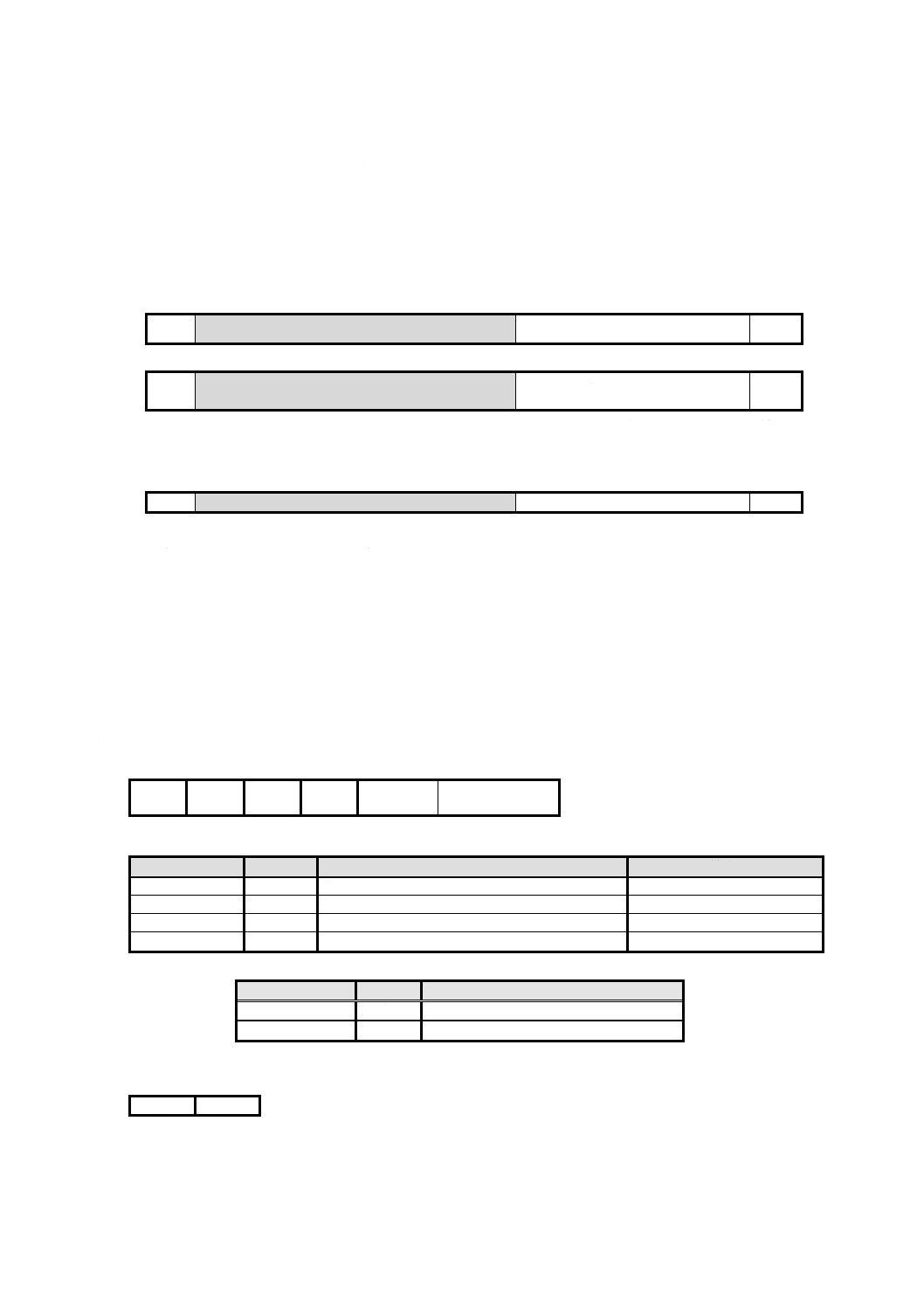

図2−カレントアプリケーションが存在しない場合

b) カレントのカードアプリケーションが存在する場合

手順1 階層の深さが1レベルのDFを対象として,指定されたDF名を検索する。

手順2 該当するDFが存在するとき,そのDFをカレントDFにする(該当するカー

ドアプリケーションをカレント状態にする。)。

該当するDFが存在しないとき,カレントのカードアプリケーション内の

DFを対象として指定されたDF名を検索する。

手順3 カレントのカードアプリケーション内に該当するDFが存在するとき,その

DFをカレントDFにする(カードアプリケーションのカレント状態は,変化

しない。)。

カレントのカードアプリケーション内に該当するDFが存在しないとき,

カレントDFは,変化しない(カードアプリケーションのカレント状態は,

変化しない。)。

AP1 (DF1)

DF1.1

DF2.1

DF3.1

アプリケーションDF

手順1の検索範囲

AP2 (DF2)

AP3 (DF3)

下位のDF

8

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

図3−カレントアプリケーションが存在する場合

4.2.2

ファイル識別子による選択

ファイル識別子は,EFの選択に用いられ,2バイトで符号化したEF識別子によって選択する。

なお,DF直下の全てのEFは,異なる識別子をもたなければならない。特に,EF識別子が“0001”〜“001E”

の場合には,5ビットで符号化した1から30までの短縮EF識別子によって選択してもよい。

ファイル識別子のうち,表1に特定用途のために留保されるファイルを示す。

表1−特定用途のために留保されるファイル

ファイル識別子

使用目的

“3F00”

MFを表す。

MF直下のEF

“001E”

“カード識別子”を格納(附属書F及び附属書G参照)

MF直下のEF

“2F11”

“IC製造業者識別子ファイル”(附属書J参照)

“3FFF”

この規格で留保

“FFFF”

RFU

注記1 上記以外で国際規格で留保されるファイル識別子は,JIS X 6320-4による。

注記2 ネイティブ形ICカードとプラットフォーム形ICカードとの相互運用性を考慮し,MF直下

にはEFを極力存在させないことが望ましい。ただし,EF識別子“001E”,“2F11”,“2F10”及

びDF生成のためのアクセス制御用の鍵を格納するIEFなどを存在させてもよい。

ネイティブ形ICカードによる代表的な実装方法は,MF直下に任意のEFの生成を可能に

する実装が考えられる。このような実装では,仮に利用者がアプリケーションに関する情報

をMF直下に存在させた場合には,カードの電気的活性化後,MF直下のEFに対して,VERIFY,

READ RECORD(S)などのコマンドを実行することになる。一方,プラットフォーム形ICカ

ードにおける代表的な実装方法は,カードの電気的活性化後にカードアプリケーションの選

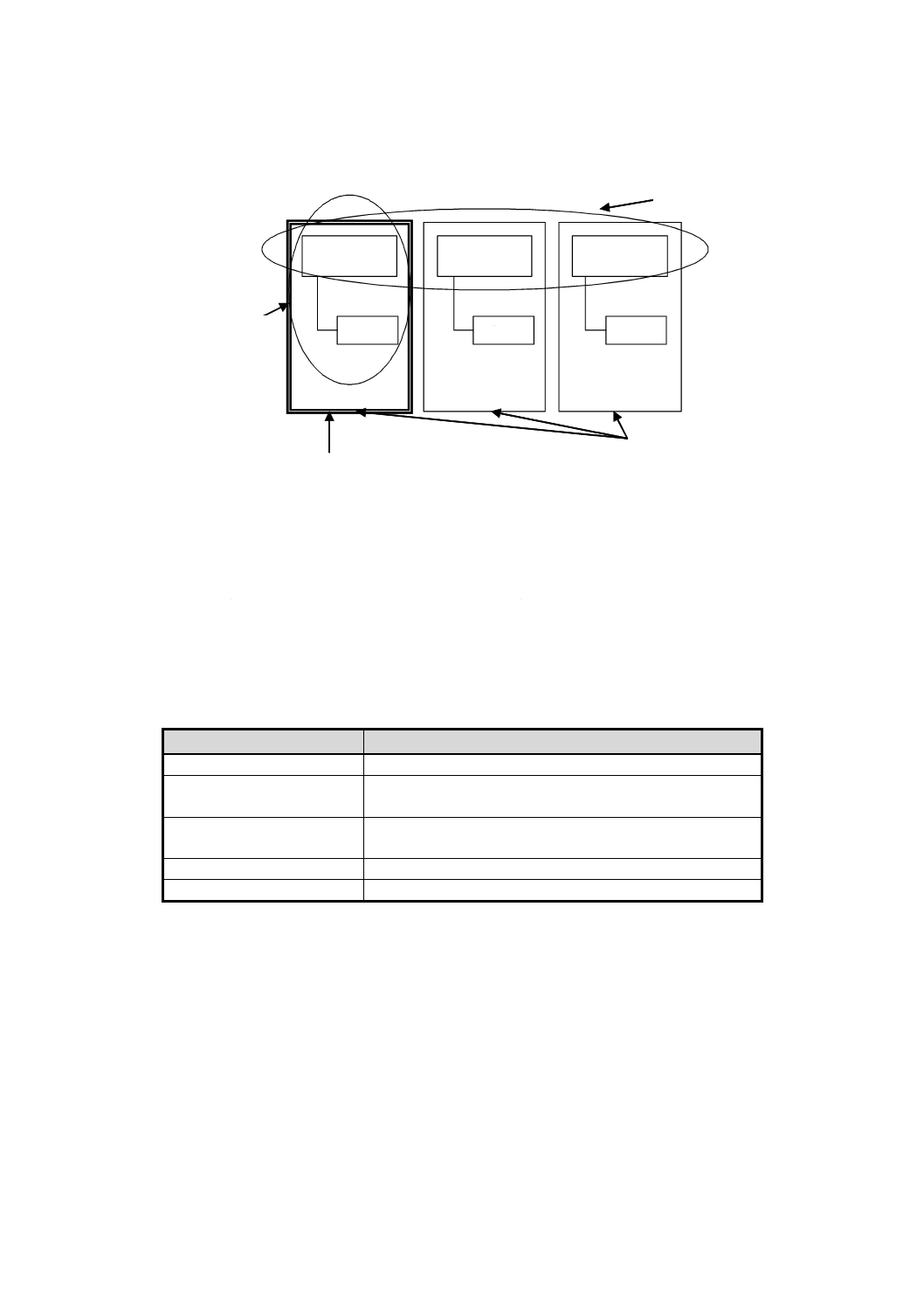

アプリケーションDF

カレントDF

手順1の検索範囲

AP5

AP4

AP6

AP3

AP2

AP1

手順2において,“該当

するDFが存在しない

場合”の検索範囲

手順1の検索範囲

アプリケーションDF

カレントDF

9

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

択処理,すなわち,SELECTコマンドによるアプリケーションDFの選択が最初の処理とな

る。ネイティブ形ICカードとプラットフォーム形ICカードとが同一カードシステムにおい

て混在するような場合を想定したとき,ネイティブ形ICカードにおいて,MF直下にアプリ

ケーションに関するEFを存在させることは,プラットフォーム形ICカードとのコマンド処

理シーケンスに差を生じさせる原因となる。したがって,この規格ではMF直下に利用者の

アプリケーションに関するEFを極力存在させないことを推奨する。

4.3

基礎ファイル構造

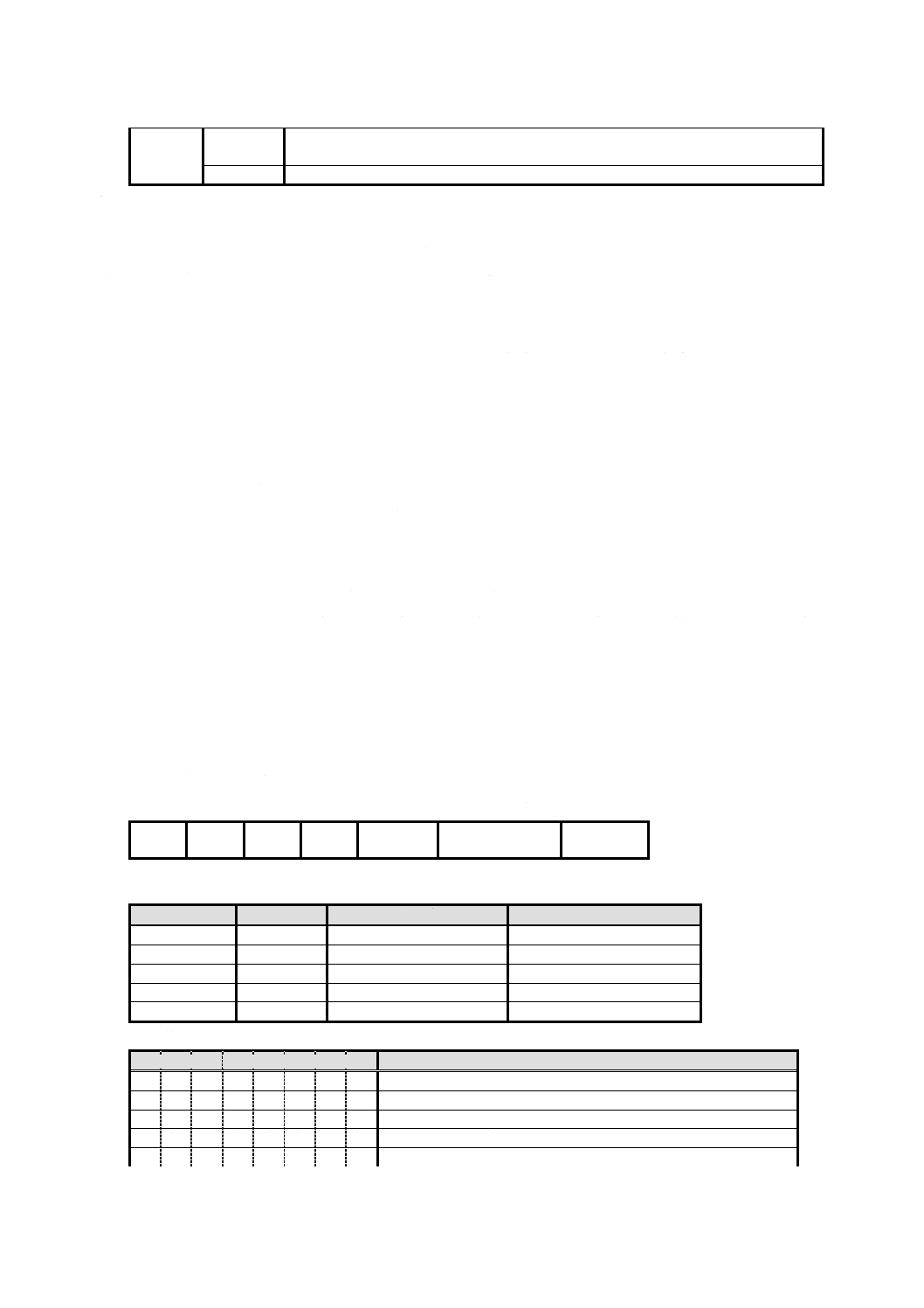

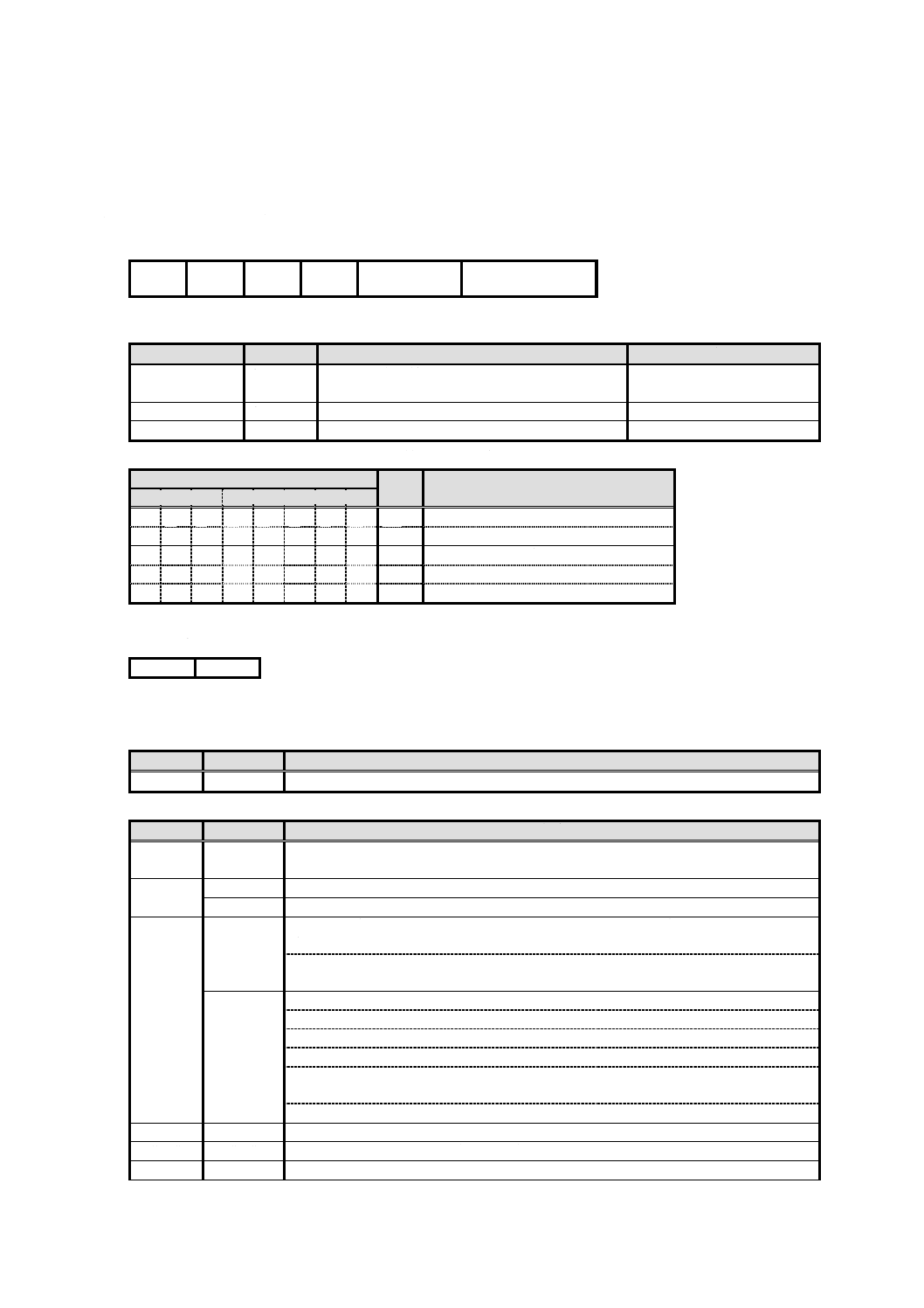

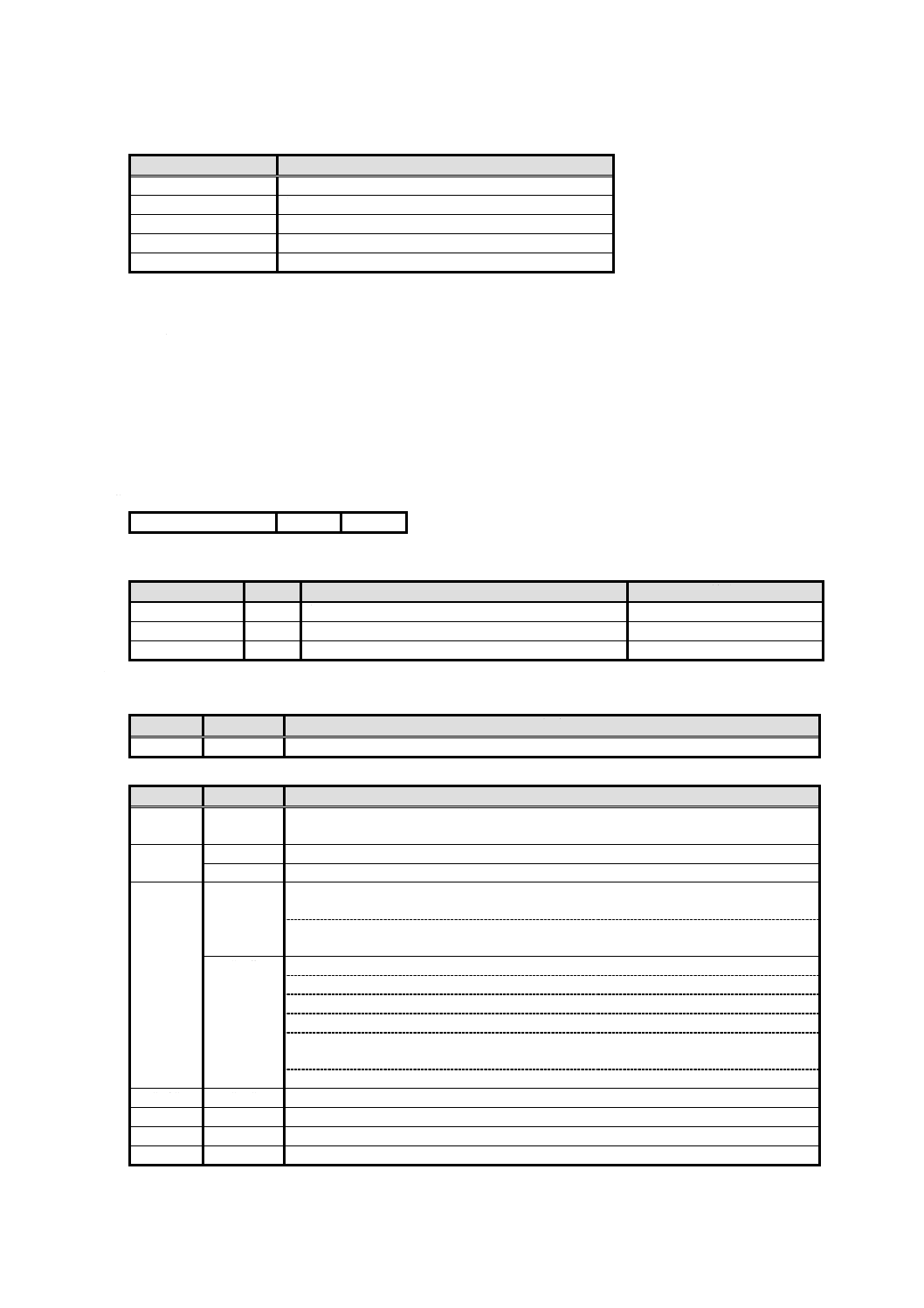

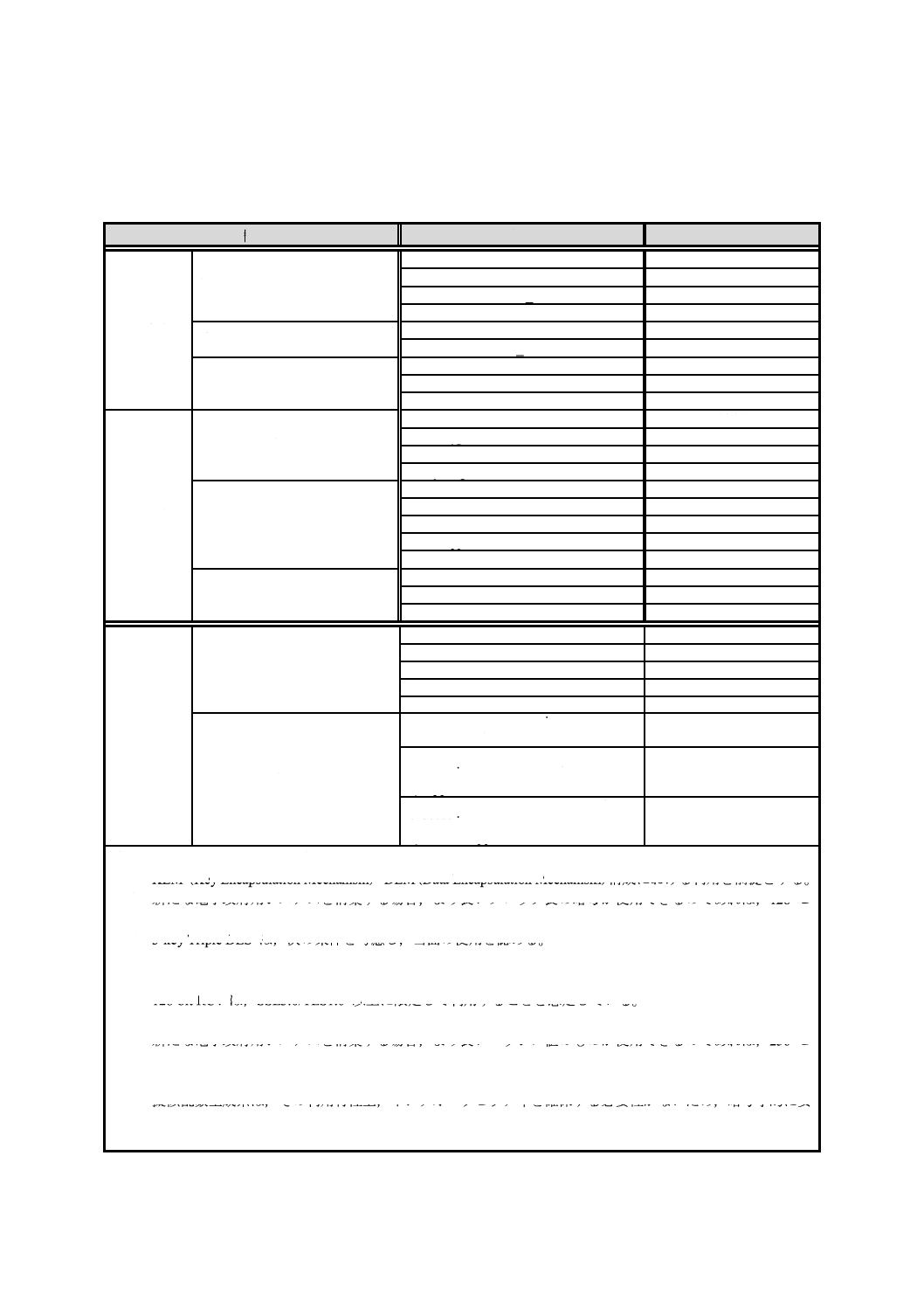

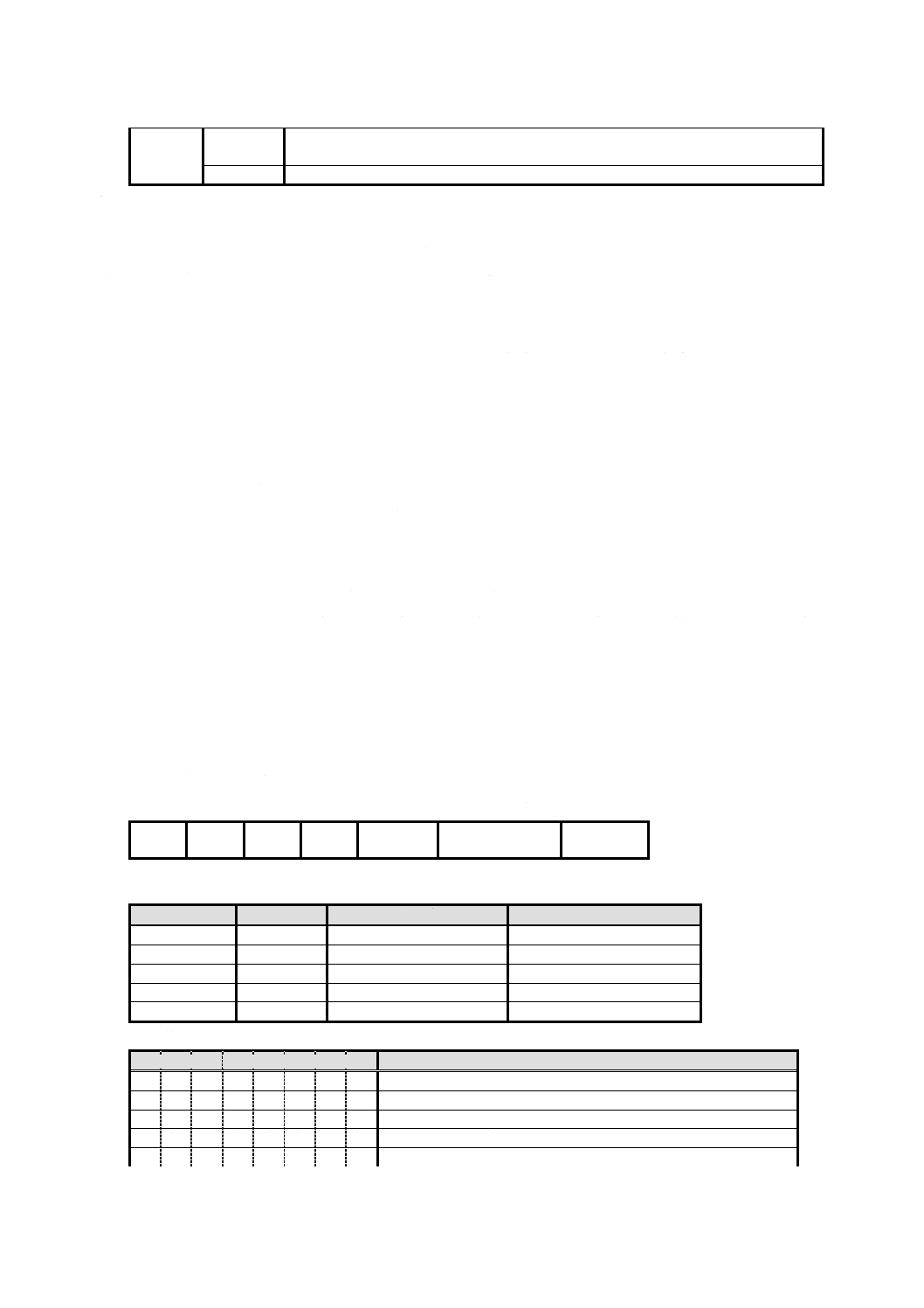

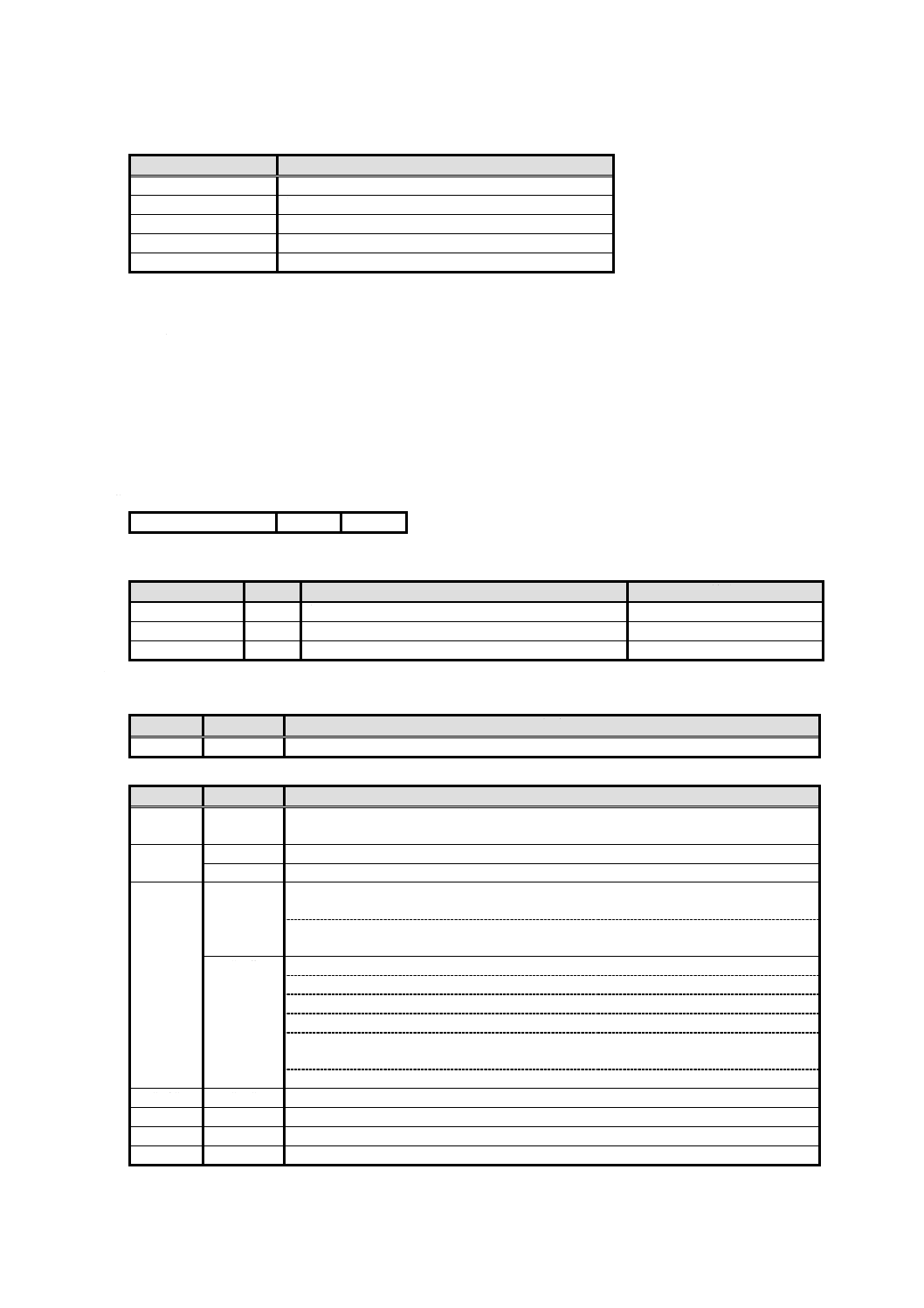

基礎ファイルは,表2のように大別する。

4.3.1

作業用基礎ファイル(WEF)

作業用基礎ファイルは,JIS X 6320-4による。

4.3.2

内部基礎ファイル(IEF)

鍵を格納するEF。鍵の格納方法は,この規格の規定外とする。

鍵は,次の4種類とする。

a) 平文鍵:平文で照合が行われる鍵で,VERIFYコマンドを適用する。

b) 計算鍵:暗号による計算処理に使用する鍵。次の処理を適用する。

INTERNAL AUTHENTICATEコマンド処理

PSO(COMPUTE DIGITAL SIGNATURE処理)コマンド処理

c) 認証鍵:暗号による認証(検証)処理に使用する鍵。次の処理を適用する。

EXTERNAL AUTHENTICATEコマンド処理

PSO(VERIFY CERITIFICATE処理)コマンド処理

PSO(VERIFY DIGITAL SIGNATURE処理)コマンド処理

d) セキュアメッセージング鍵:セキュアメッセージング処理に使用する鍵。次の処理を適用する。

コマンドAPDU及びレスポンスAPDUのセキュアメッセージング(暗号化・復号)処理

コマンドAPDU及びレスポンスAPDUのセキュアメッセージング(CCS生成・認証)処理

4.3.3

データオブジェクト基礎ファイル(DO-EF)

アプリケーションデータをデータオブジェクト単位で格納し,1〜2バイトのタグを指定することで,デ

ータオブジェクトを読み出すことが可能なファイルとする。内部基礎ファイルとしても使用され,その場

合は読出しだけが可能なファイルとする。

データオブジェクト基礎ファイルは,次の2種類とする。

a) 簡易符号化TLV(SIMPLE-TLV)ファイル:簡易符号化TLV(SIMPLE-TLV)のデータオブジェクト

の格納されたファイル。Tの長さは,1バイト。Lの長さは,1又は3バイト。

b) 基本符号化TLV(BER-TLV)ファイル:BER-TLVのデータオブジェクトの格納されたファイル。T

の長さは,1又は2バイト。Lの長さは,1,2又は3バイト。

同一DF内において,簡易符号化TLVファイル及び基本符号化TLVファイルは,混在してもよい。また,

同一DF内において,DO-EF,レコード構造のWEF及び透過構造のWEFは,混在してもよい。

10

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

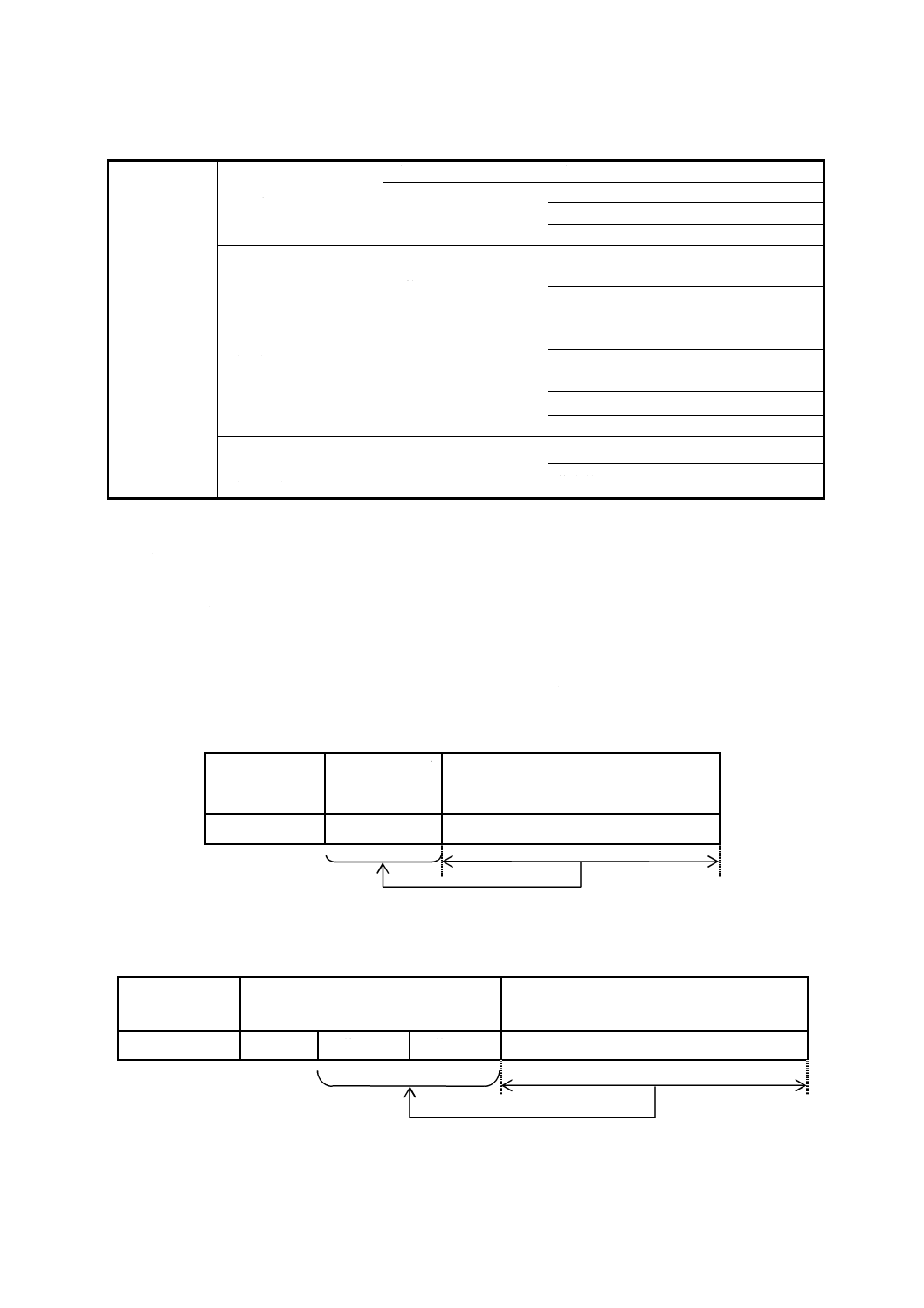

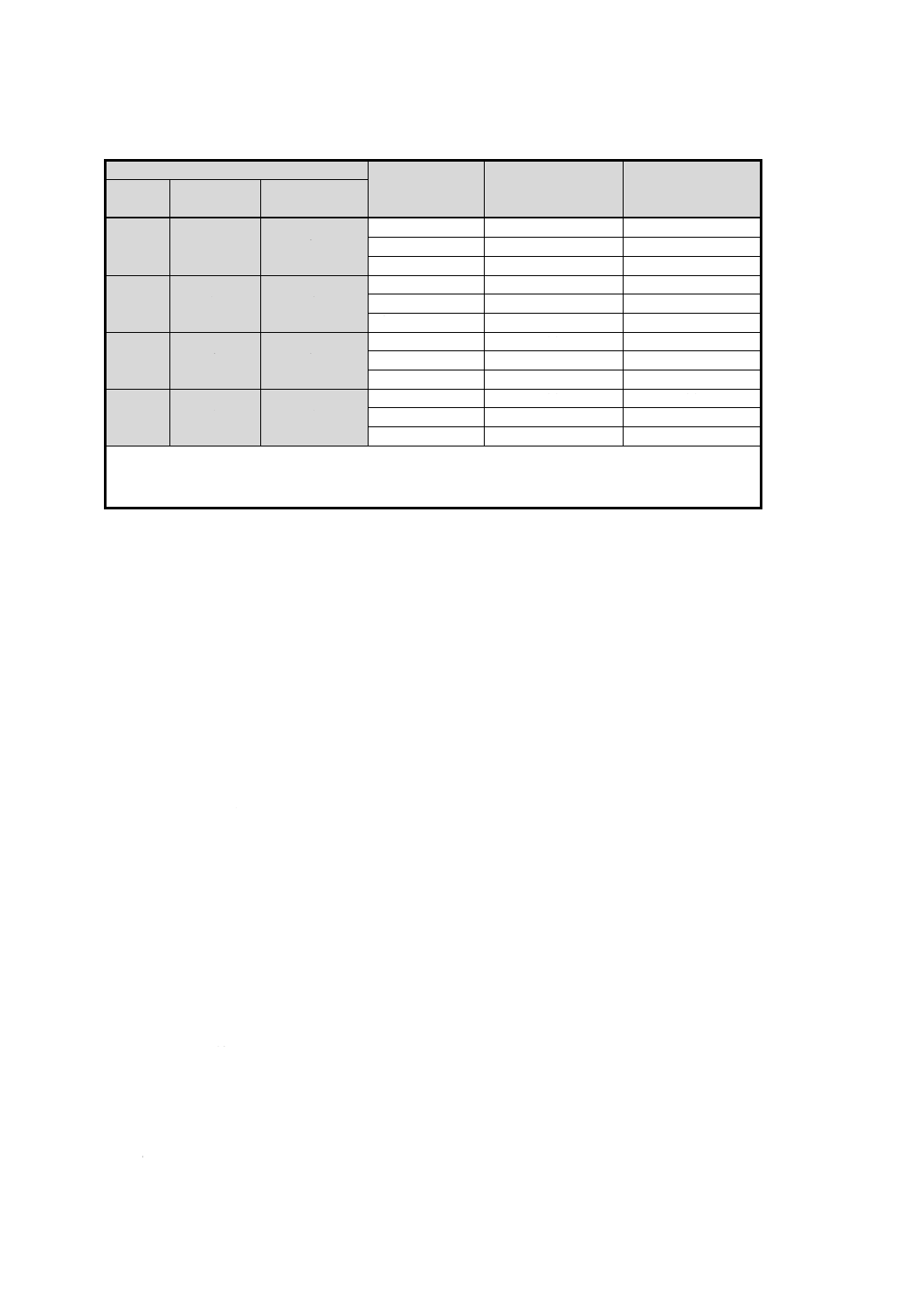

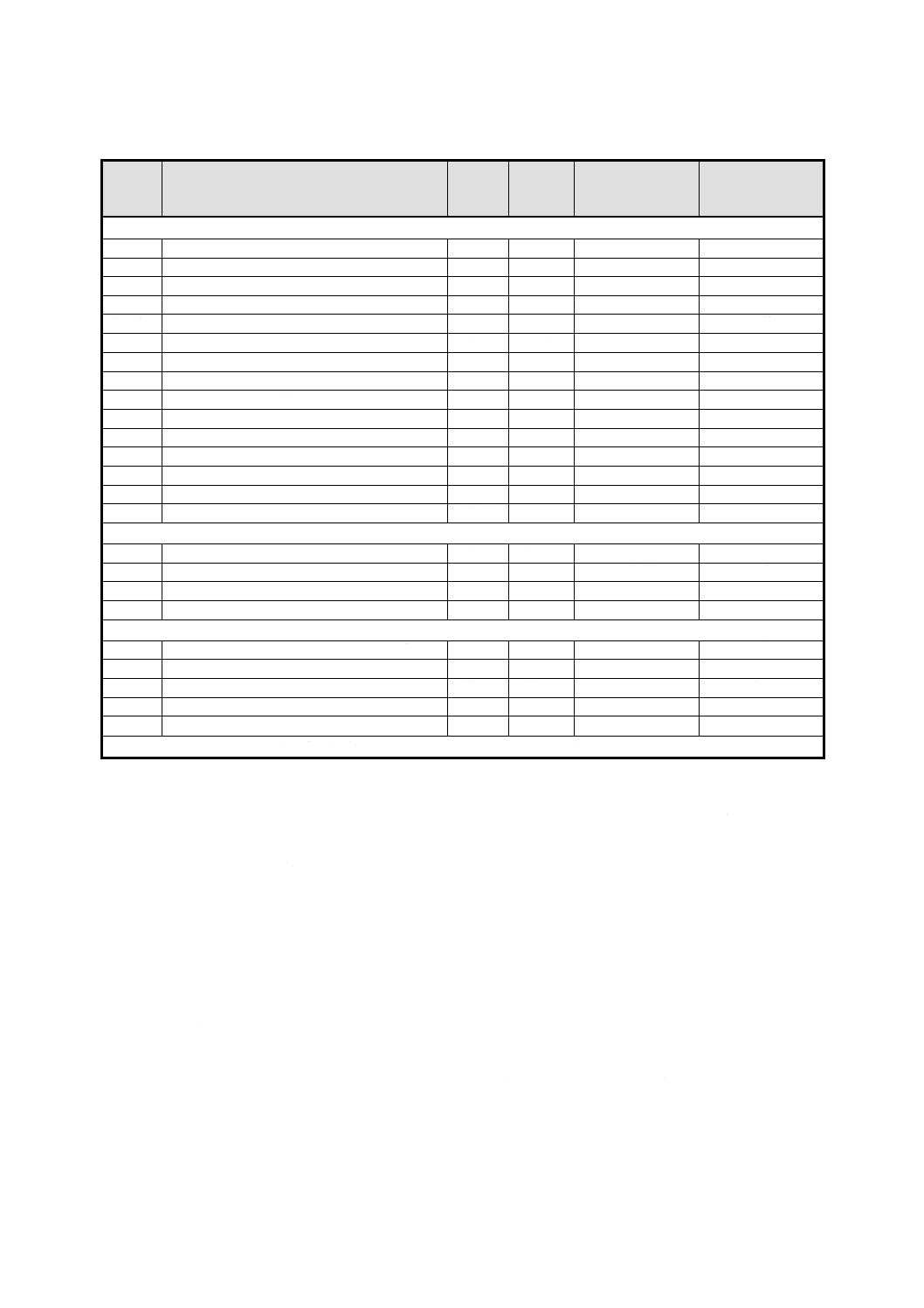

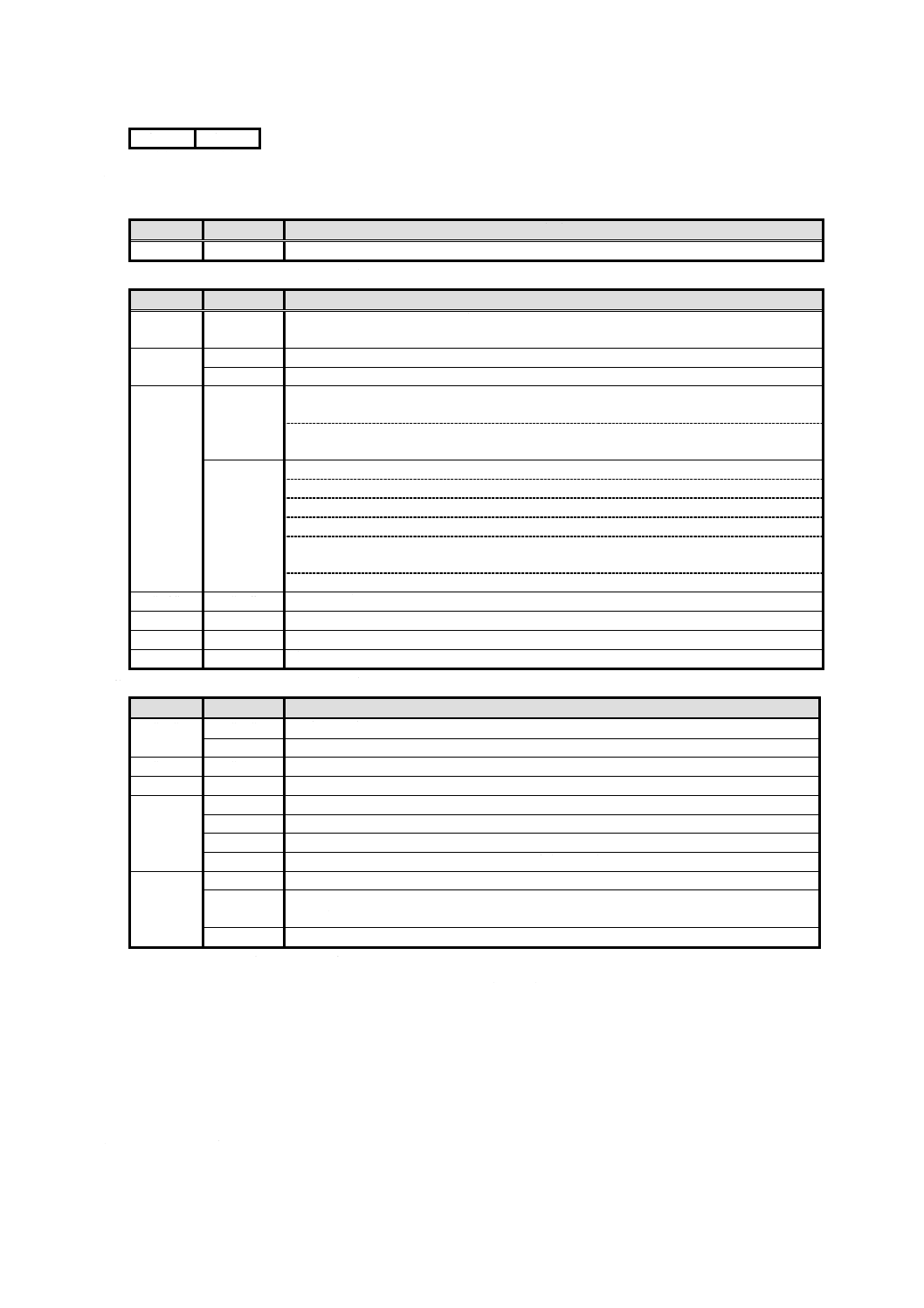

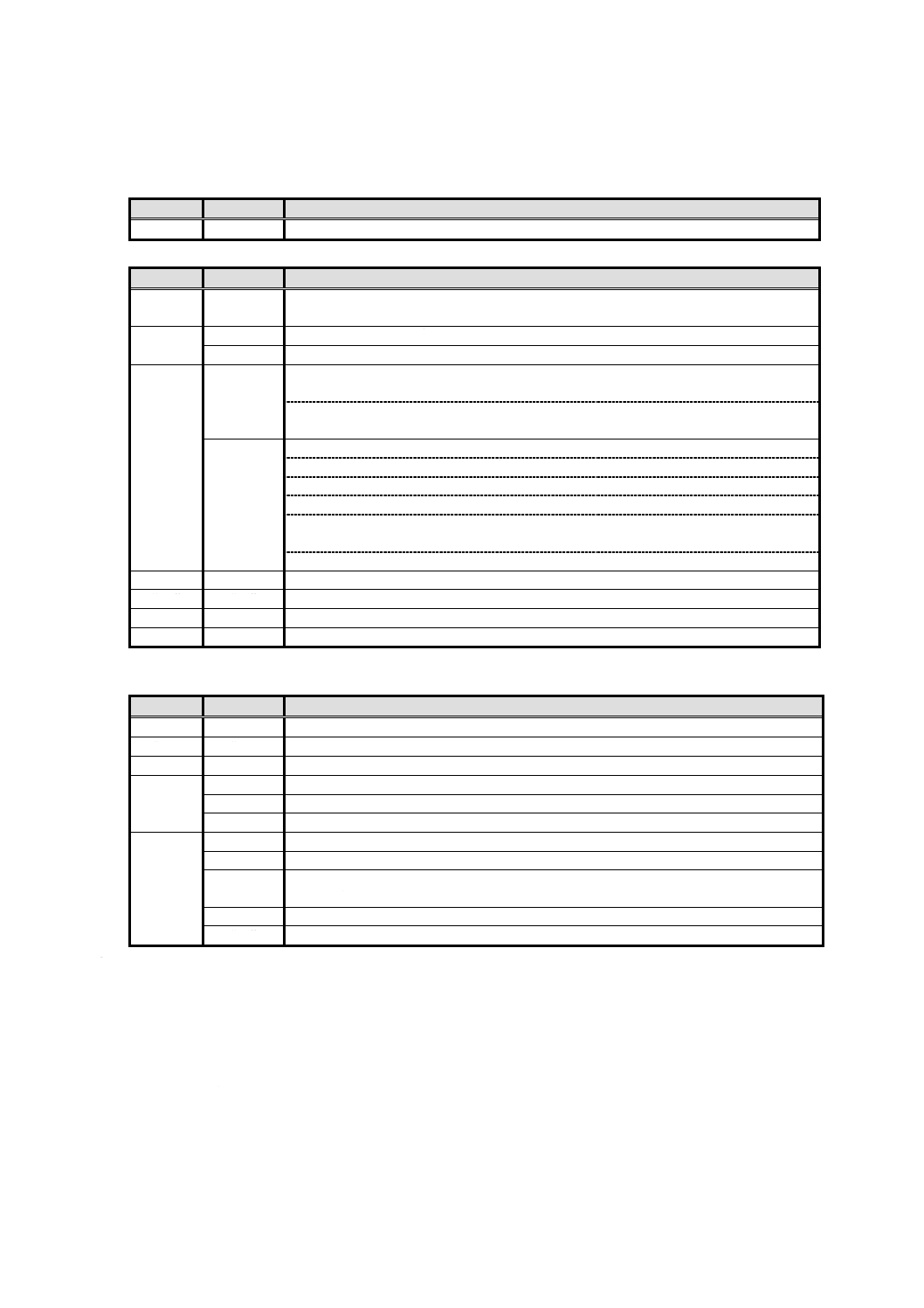

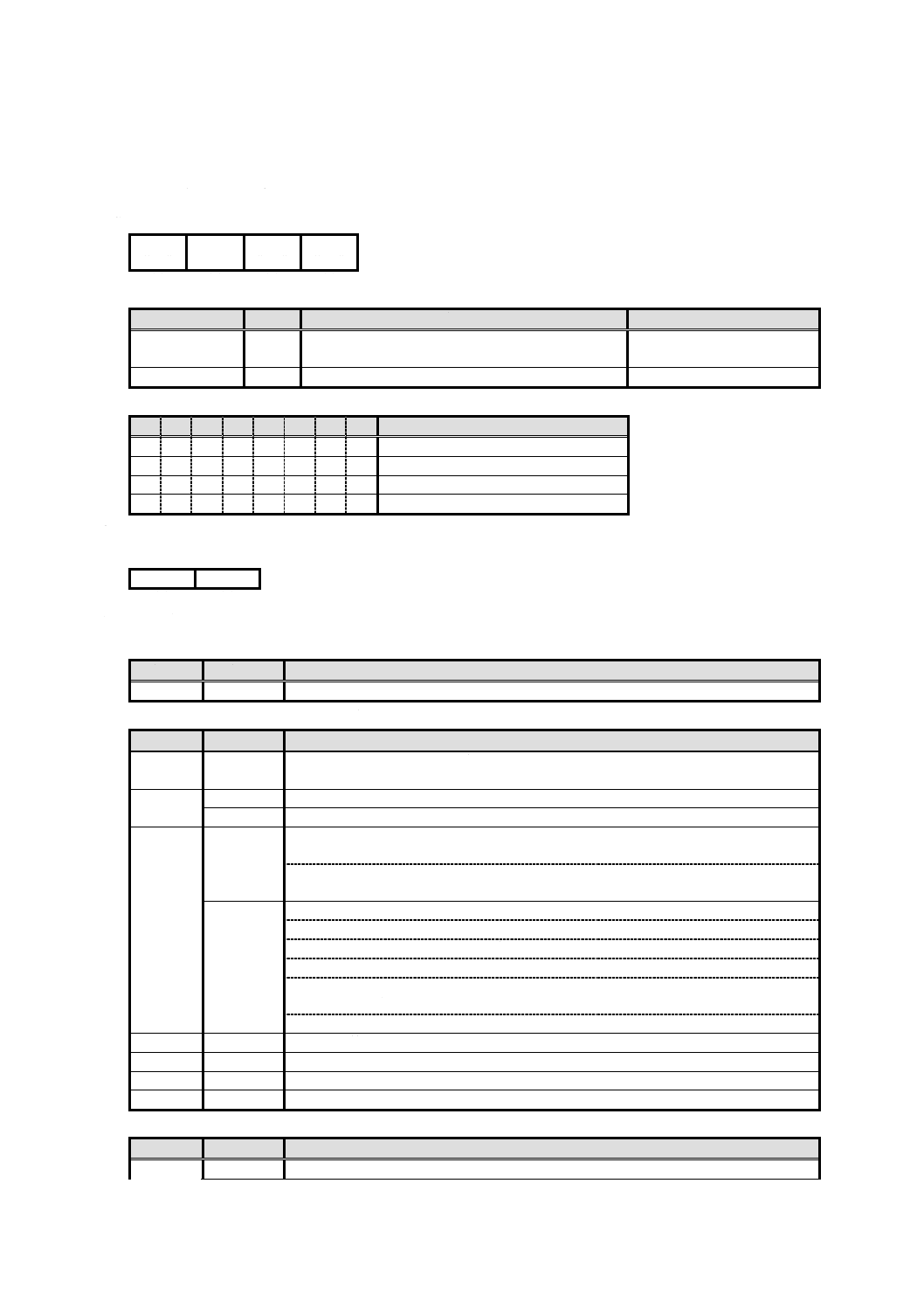

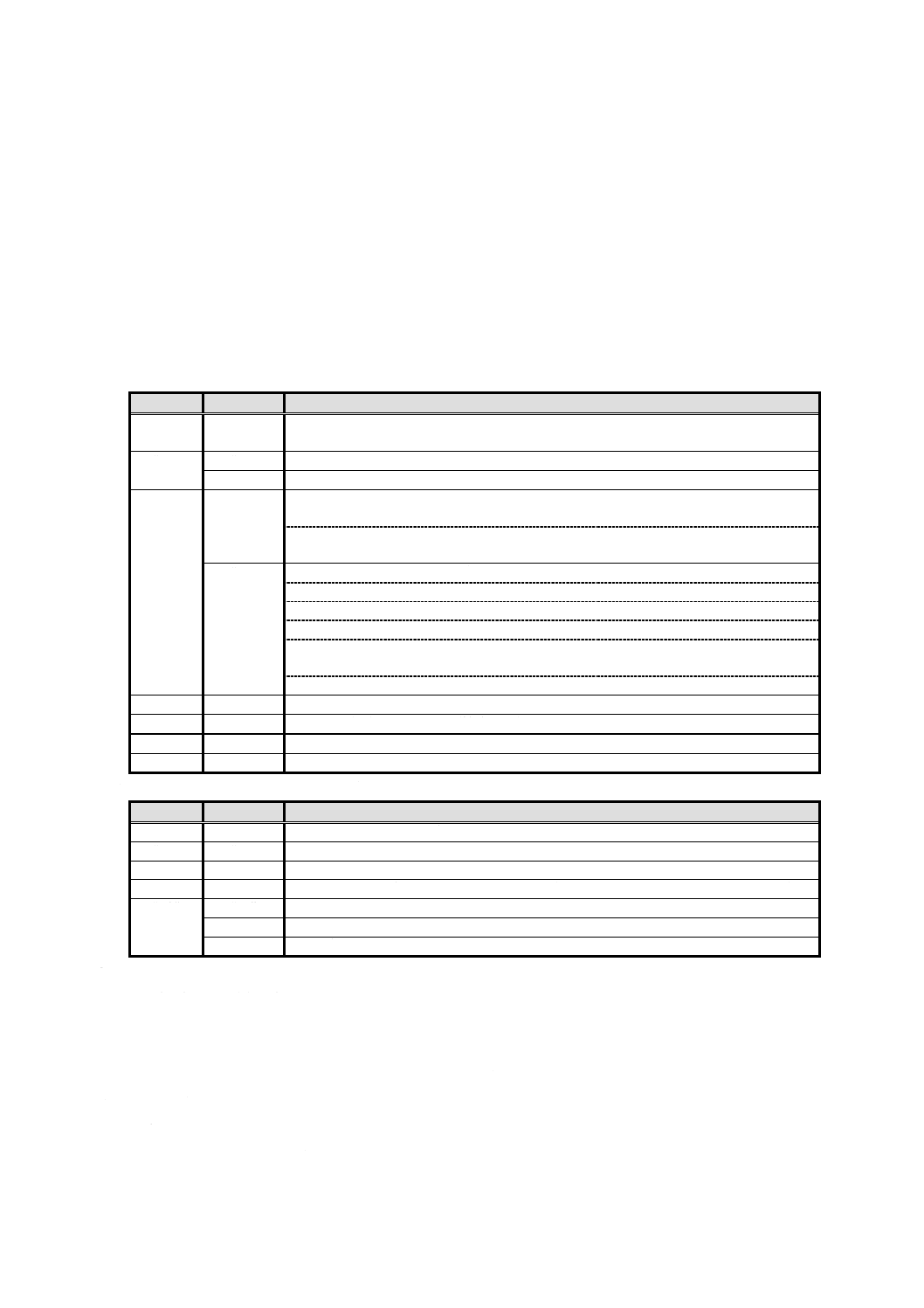

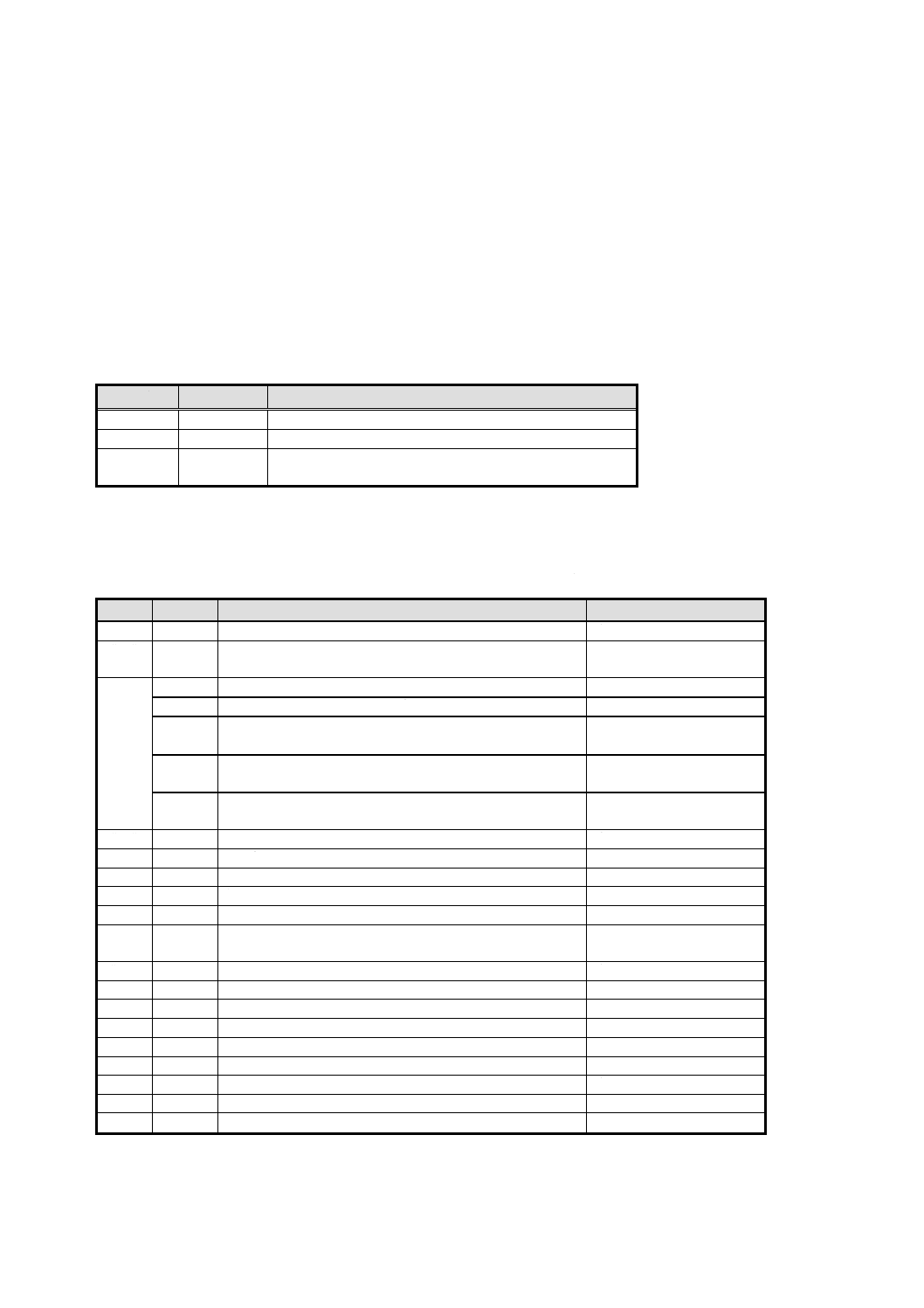

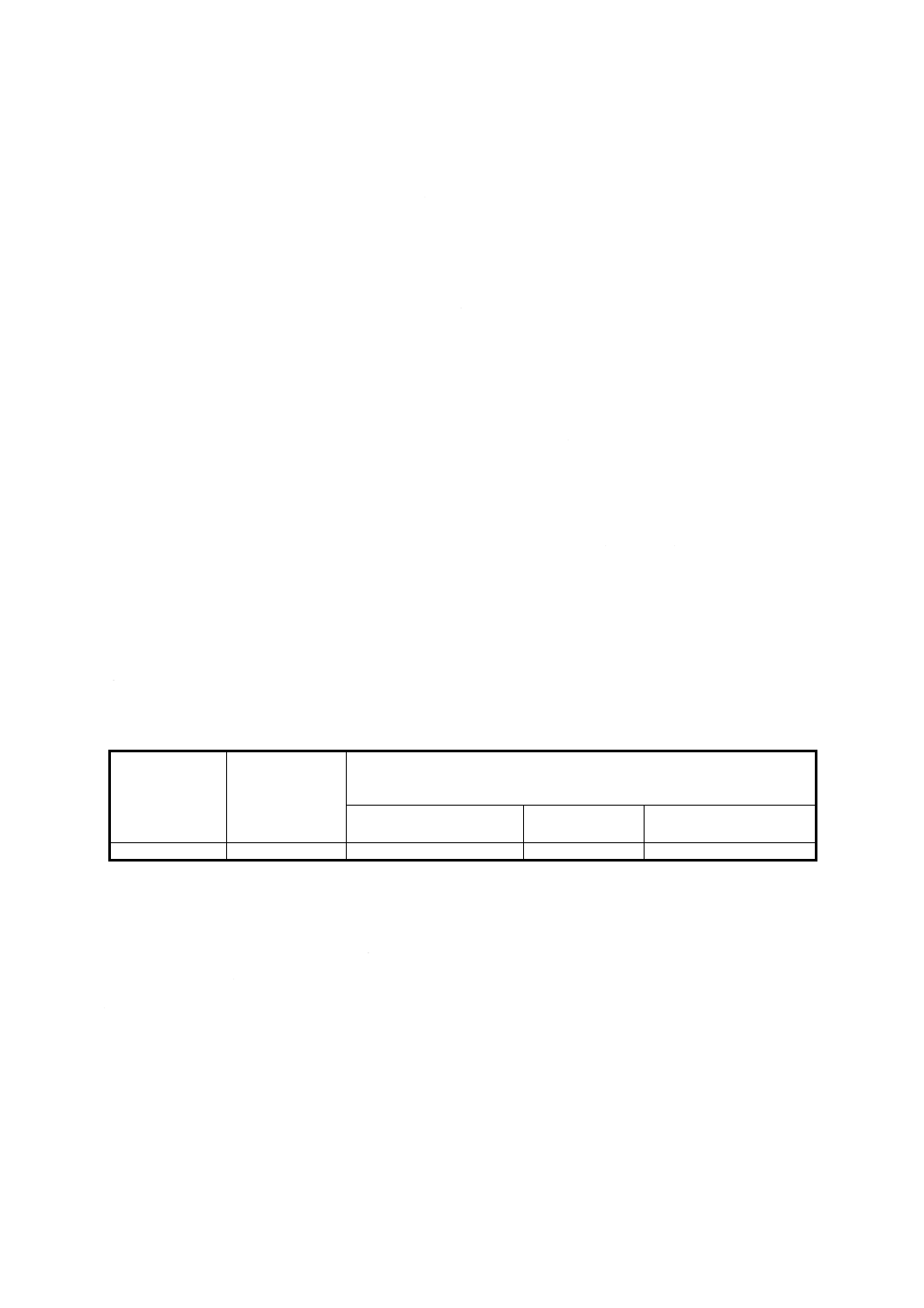

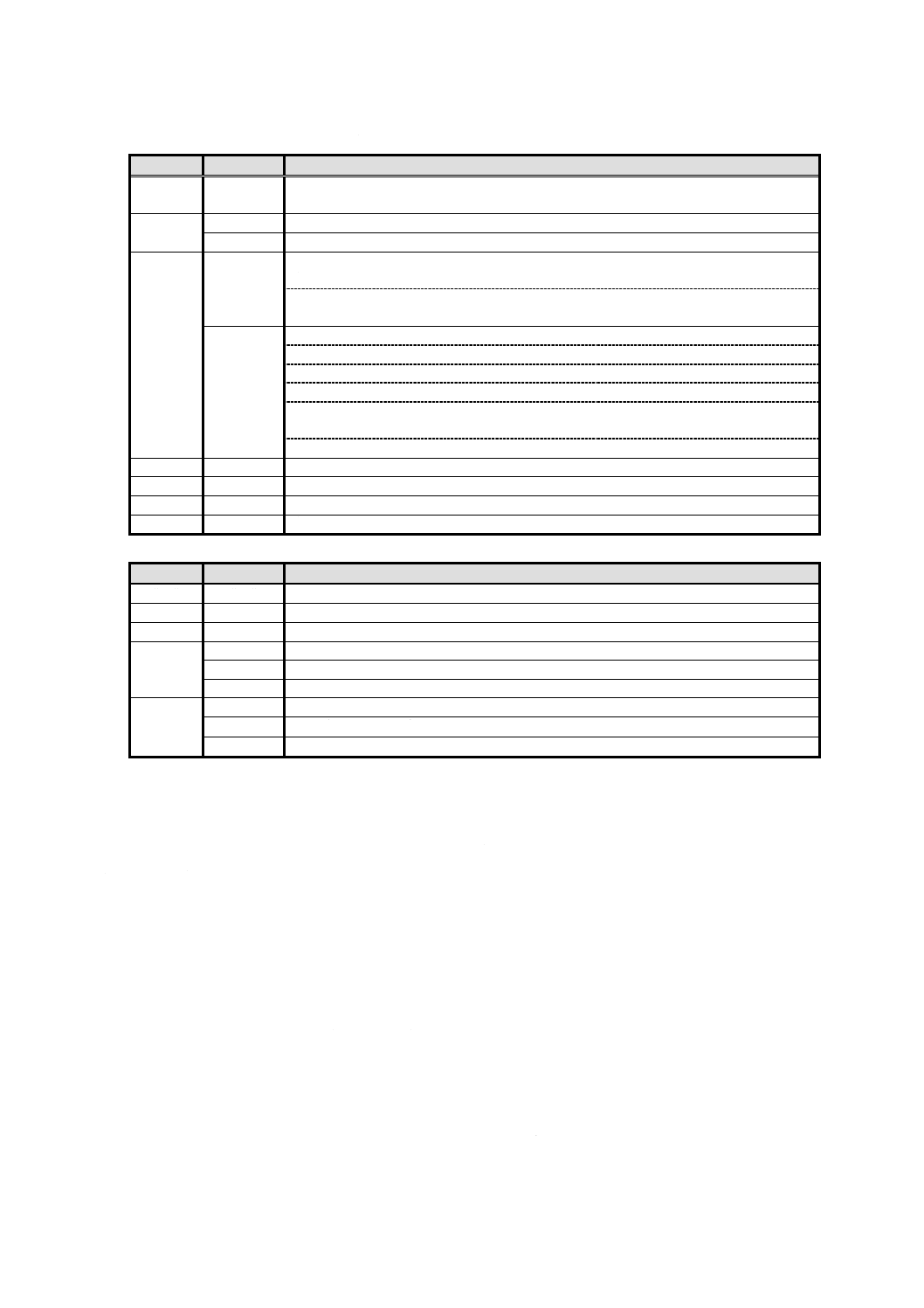

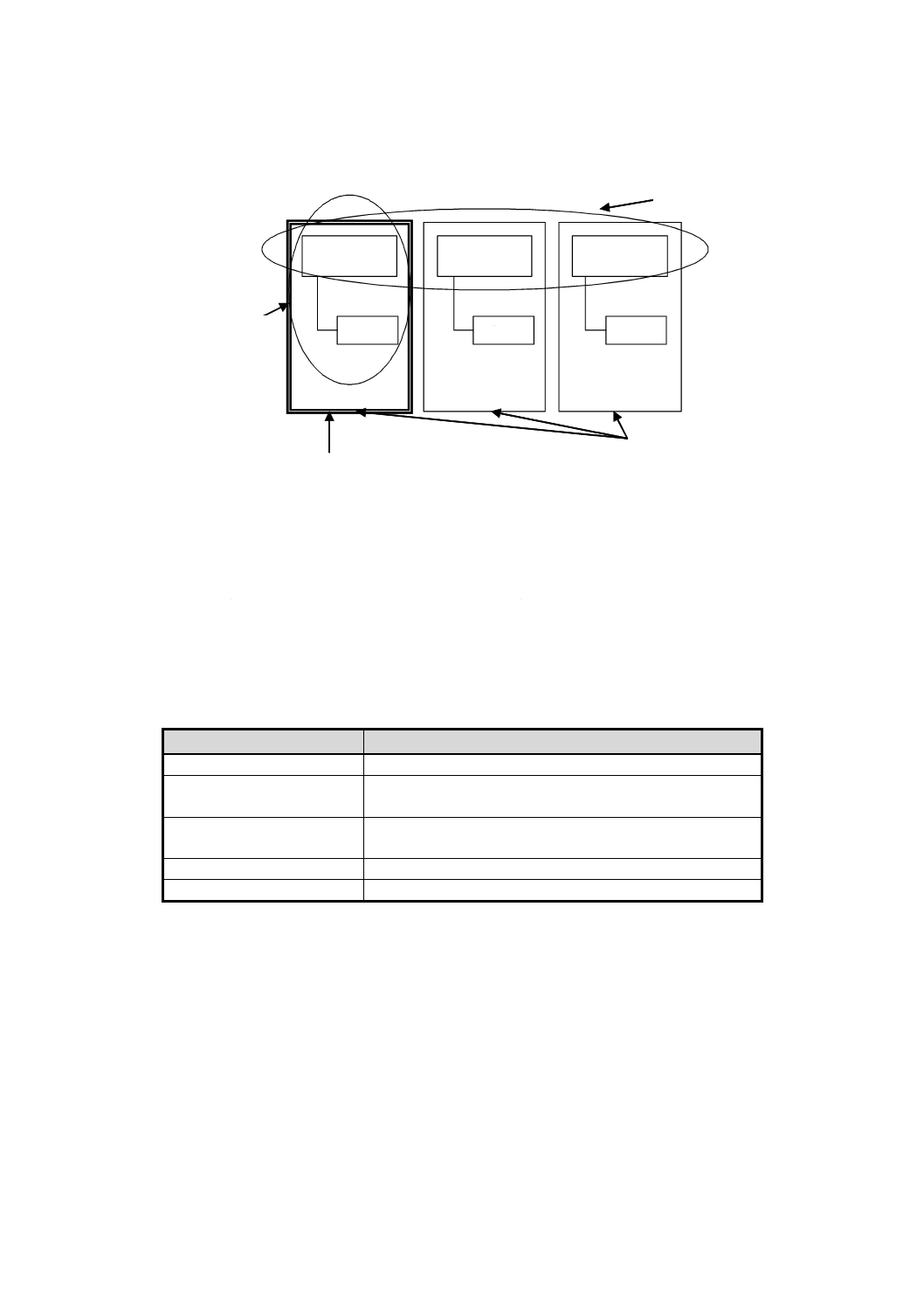

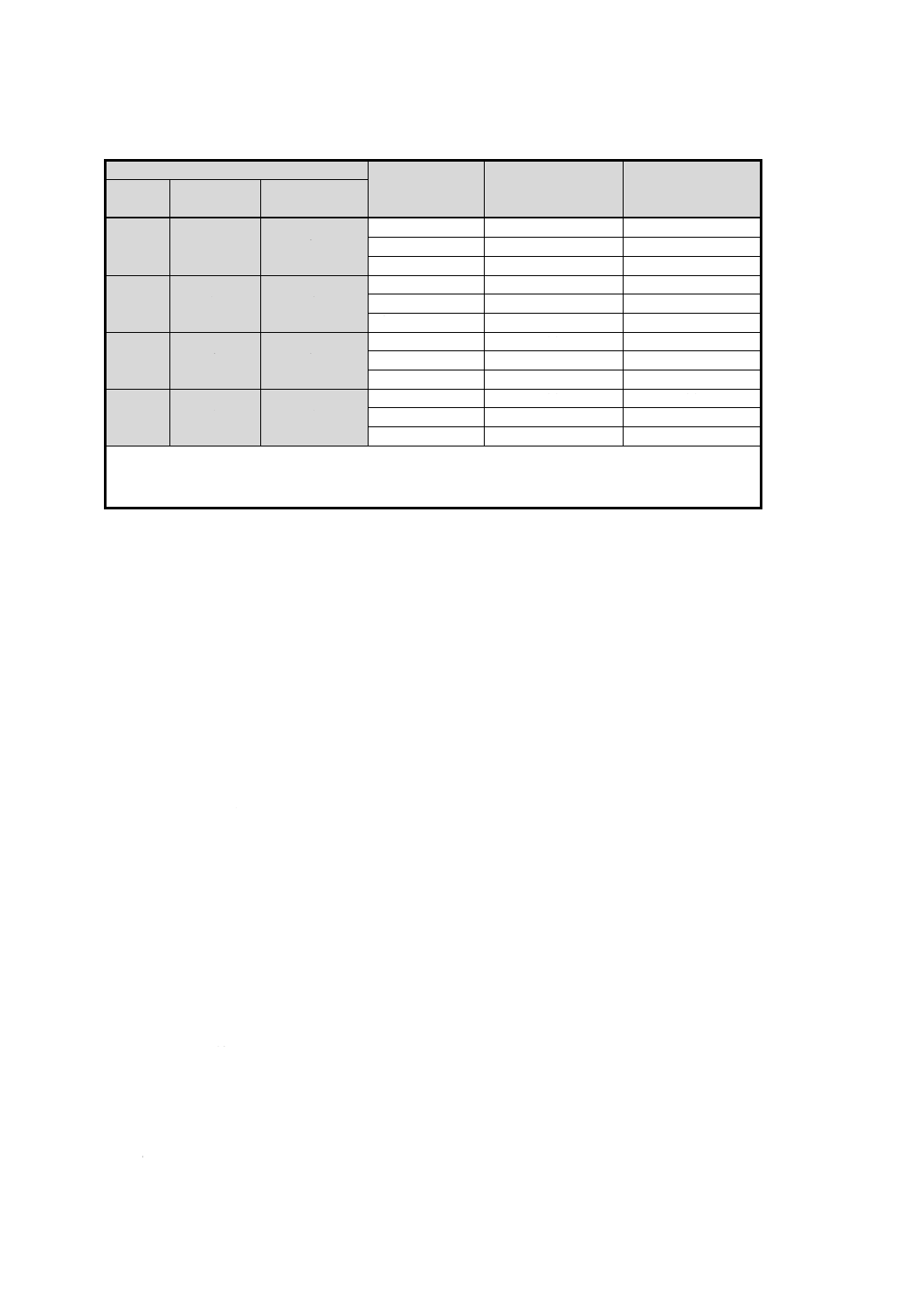

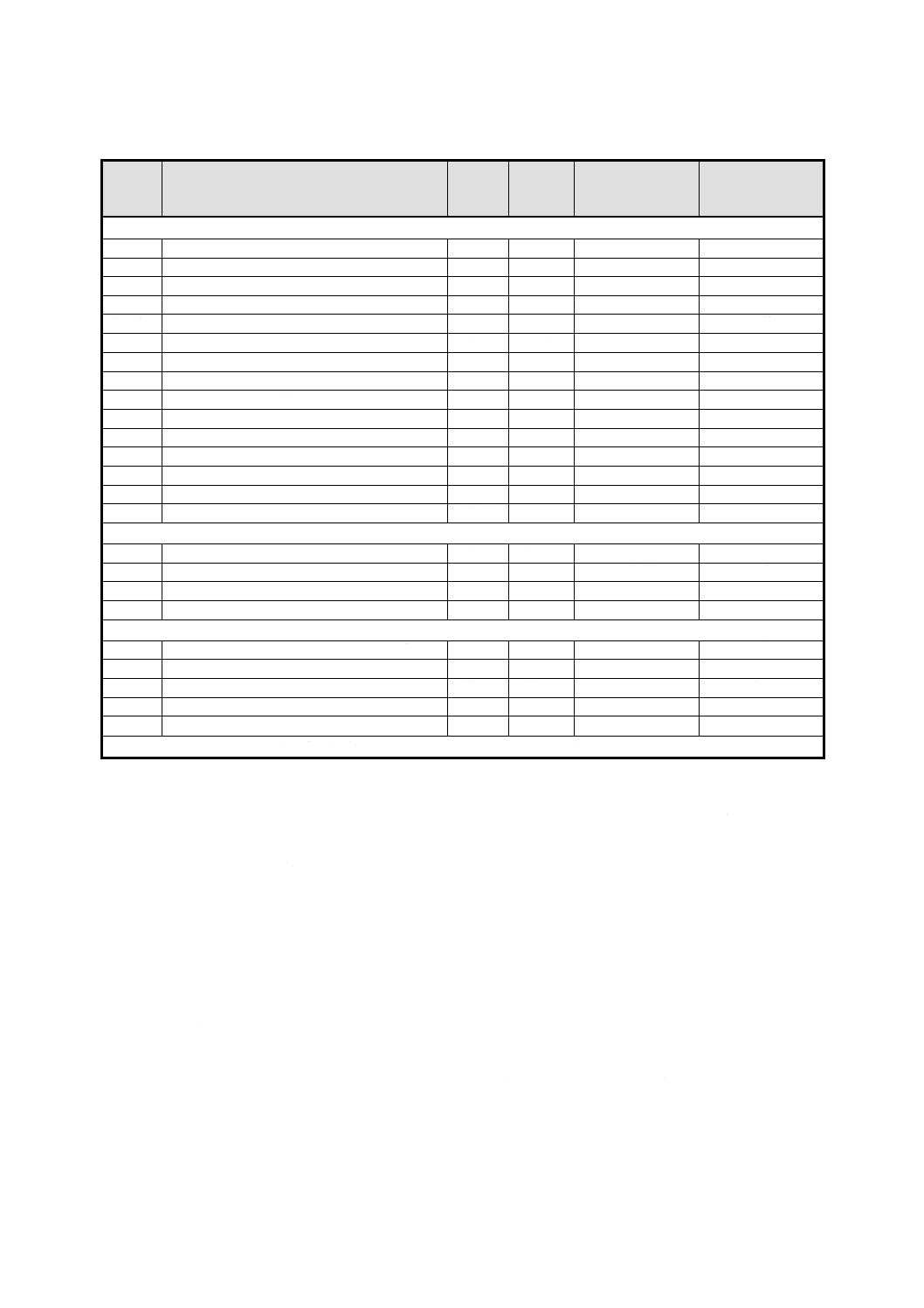

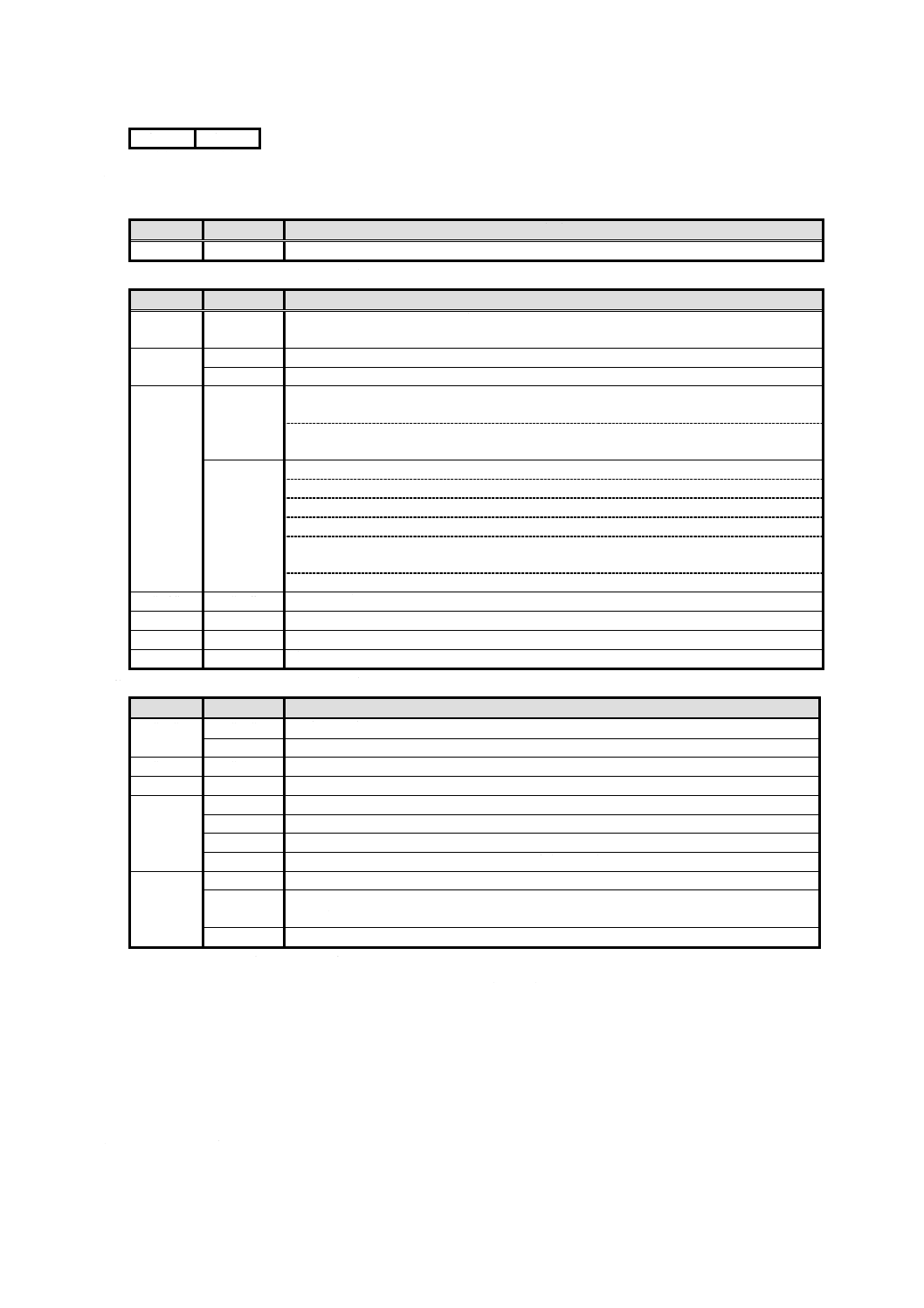

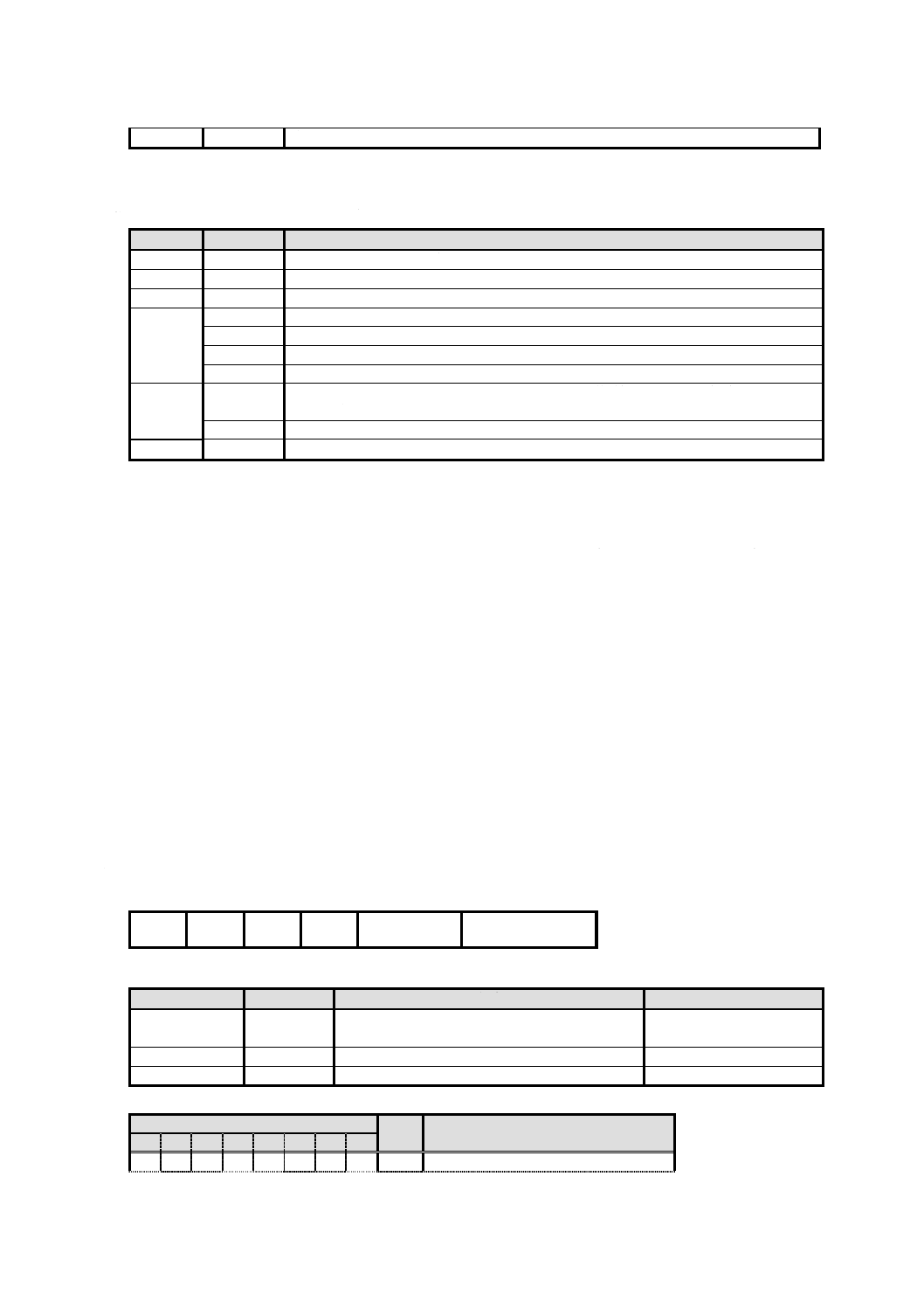

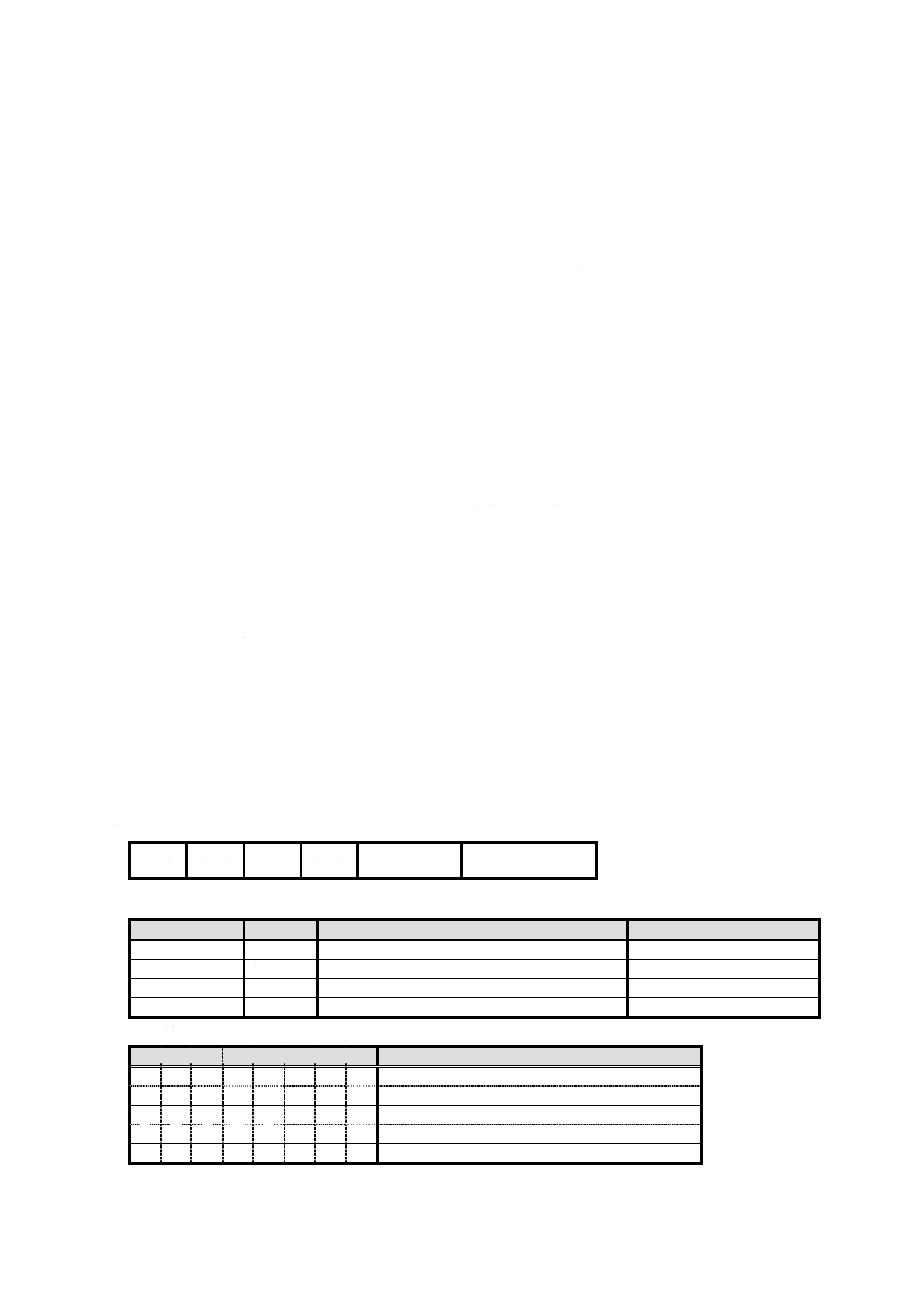

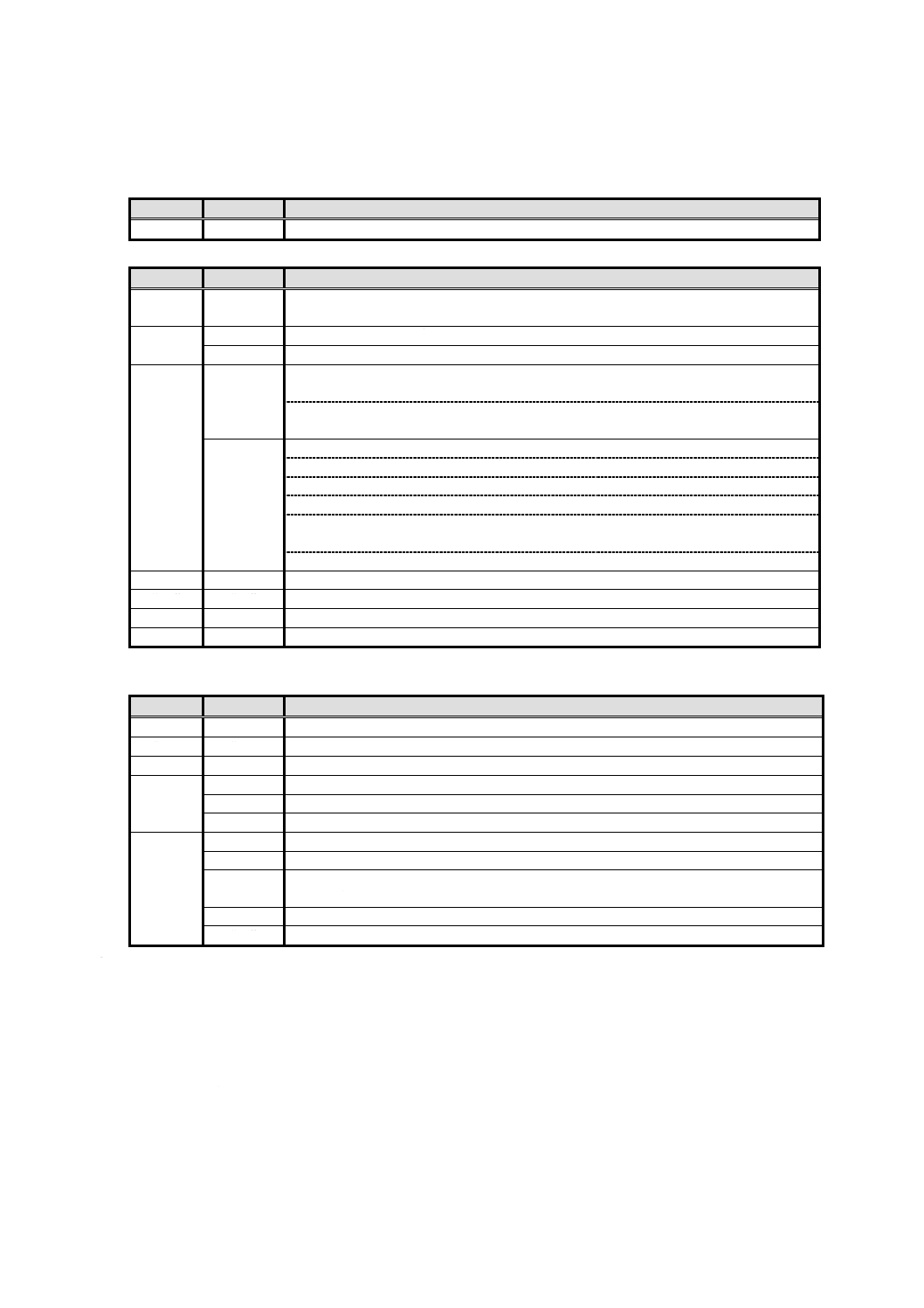

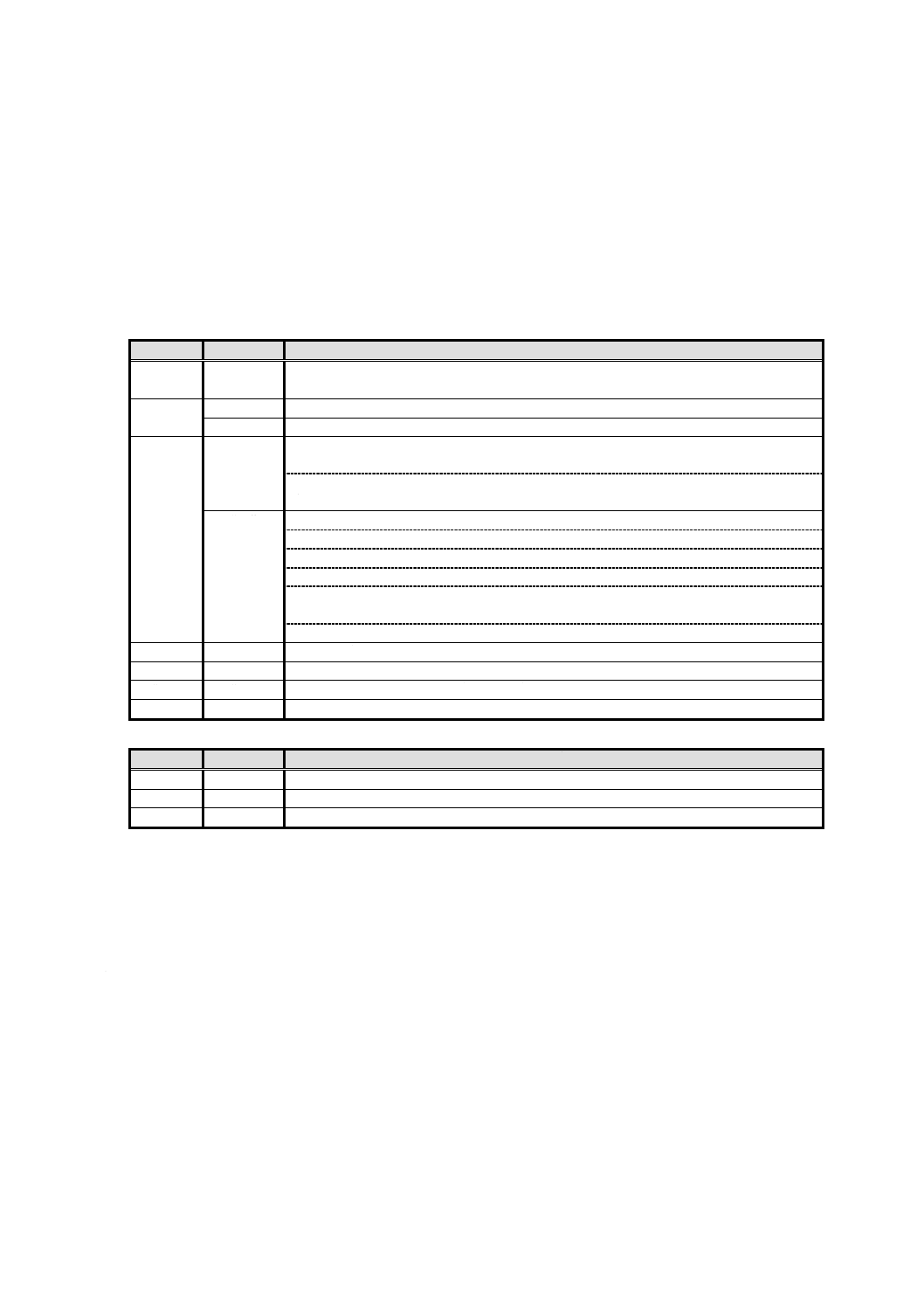

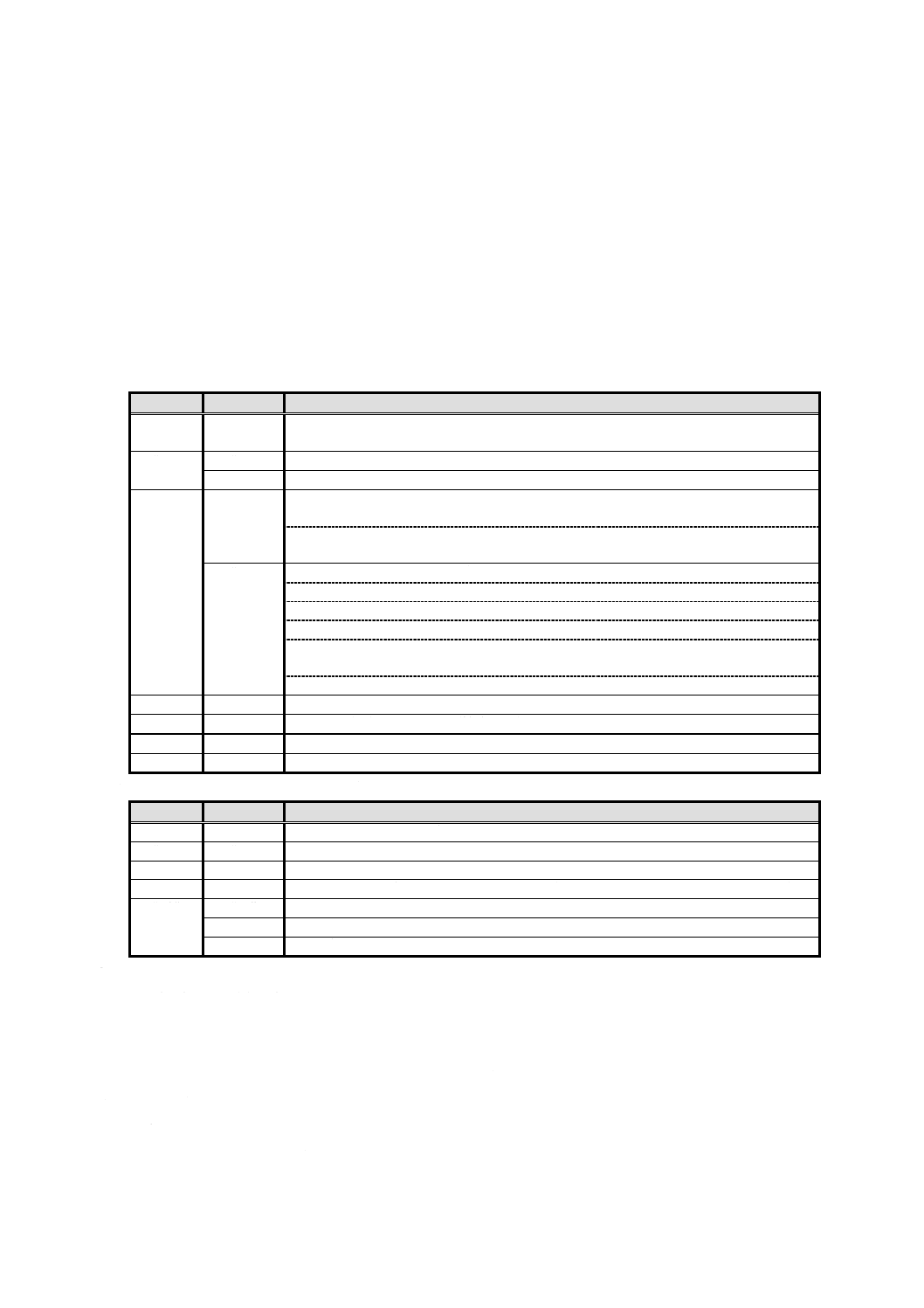

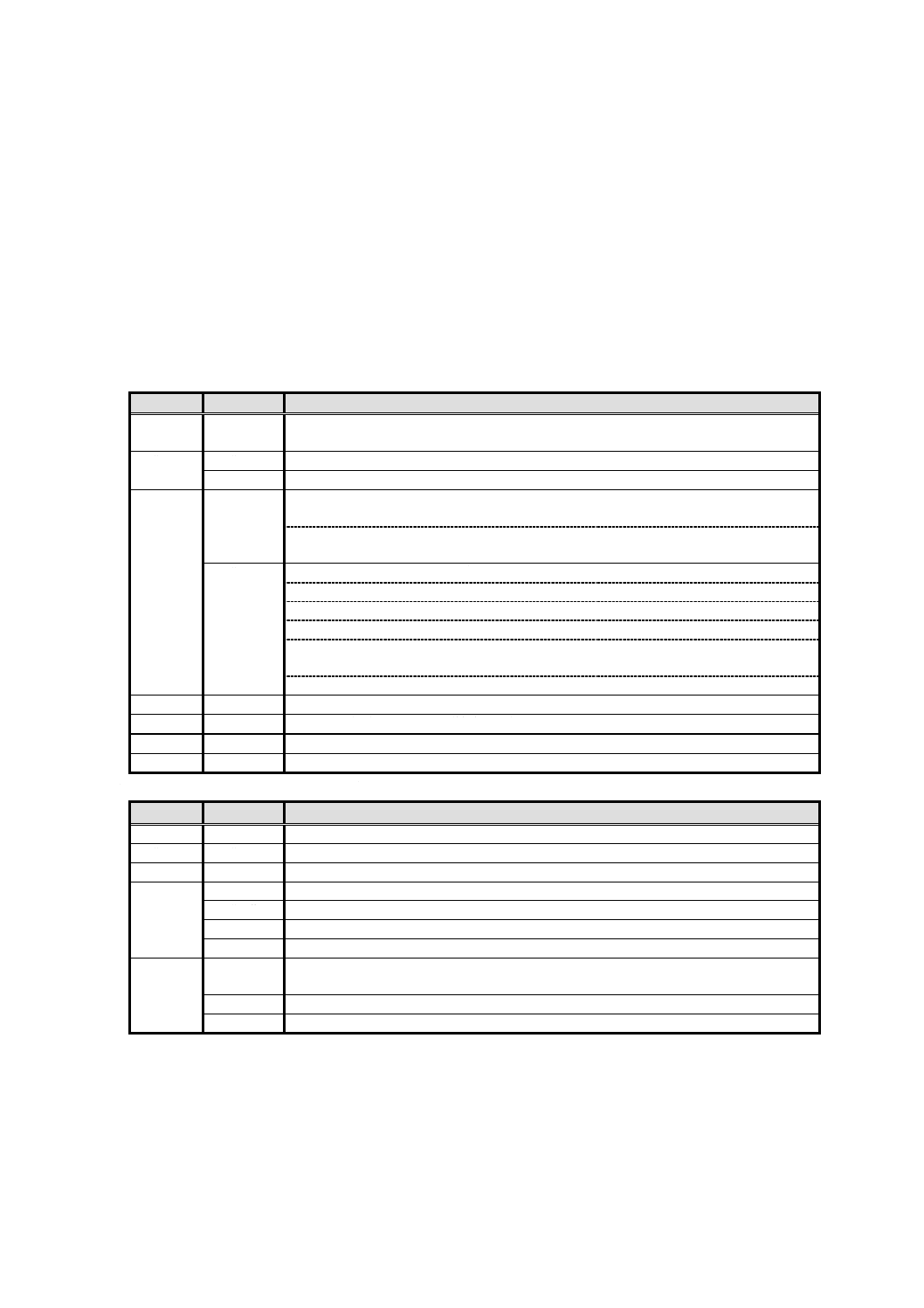

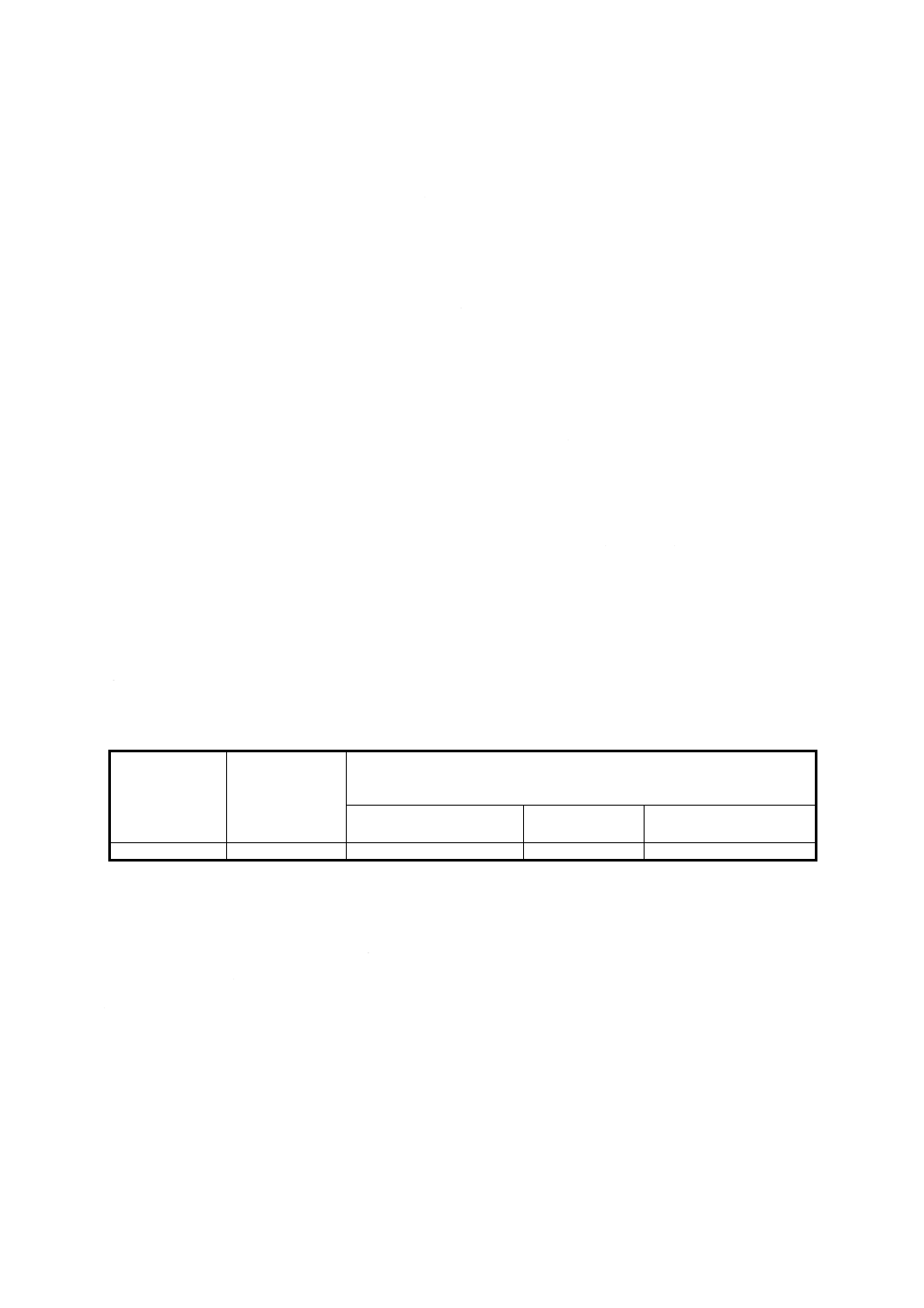

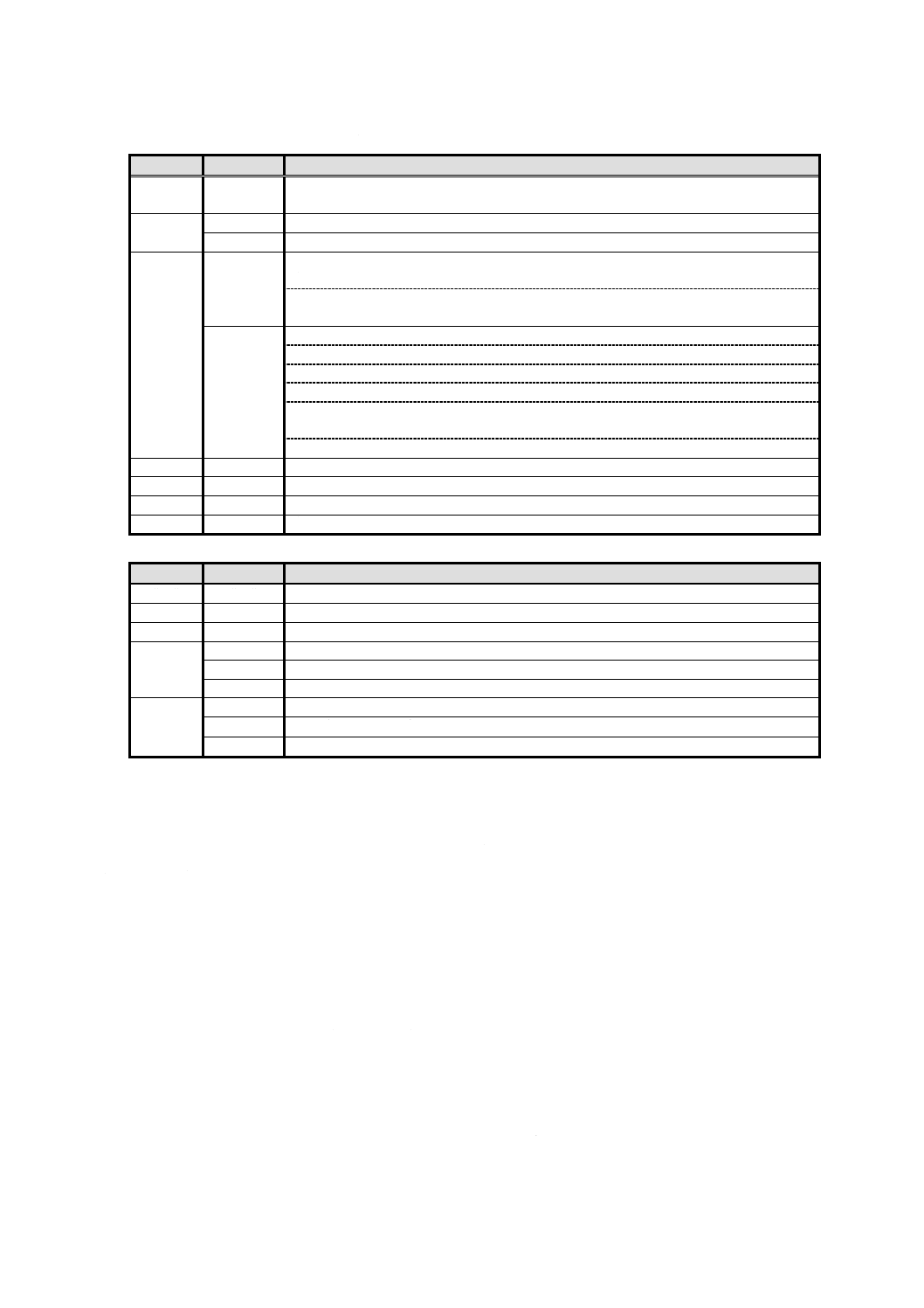

表2−基礎ファイルの分類

基礎ファイル

(EF)

作業用基礎

ファイル

(WEF)

透過構造

透過ファイル

レコード構造

固定長順編成ファイル

可変長順編成ファイル

固定長循環順編成ファイル

内部基礎

ファイル

(IEF)

平文鍵

照合鍵

計算鍵

内部認証鍵

署名生成用秘密鍵

認証鍵

外部認証鍵

署名検証(認証)用公開鍵

証明書検証用公開鍵

セキュアメッセージン

グ鍵

暗号化鍵

CCS生成鍵

セション鍵交換用鍵

データオブジェクト基

礎ファイル

(DO-EF)

データオブジェクト

構造

簡易符号化TLVファイル

基本符号化TLVファイル

注記 コマンドによる鍵の使用方法は,JIS X 6320-4及びJIS X 6320-8による。

4.4

データアクセス方法

データアクセス方法は,JIS X 6320-4による。

4.4.1

レコード構造

4.4.1.1

レコード形式

レコードの形式は,次に示す簡易符号化TLV形式又は基本符号化TLV形式とする。一つのレコード構

造WEF内に,簡易符号化TLV形式と基本符号化TLV形式とが混在してはならない。

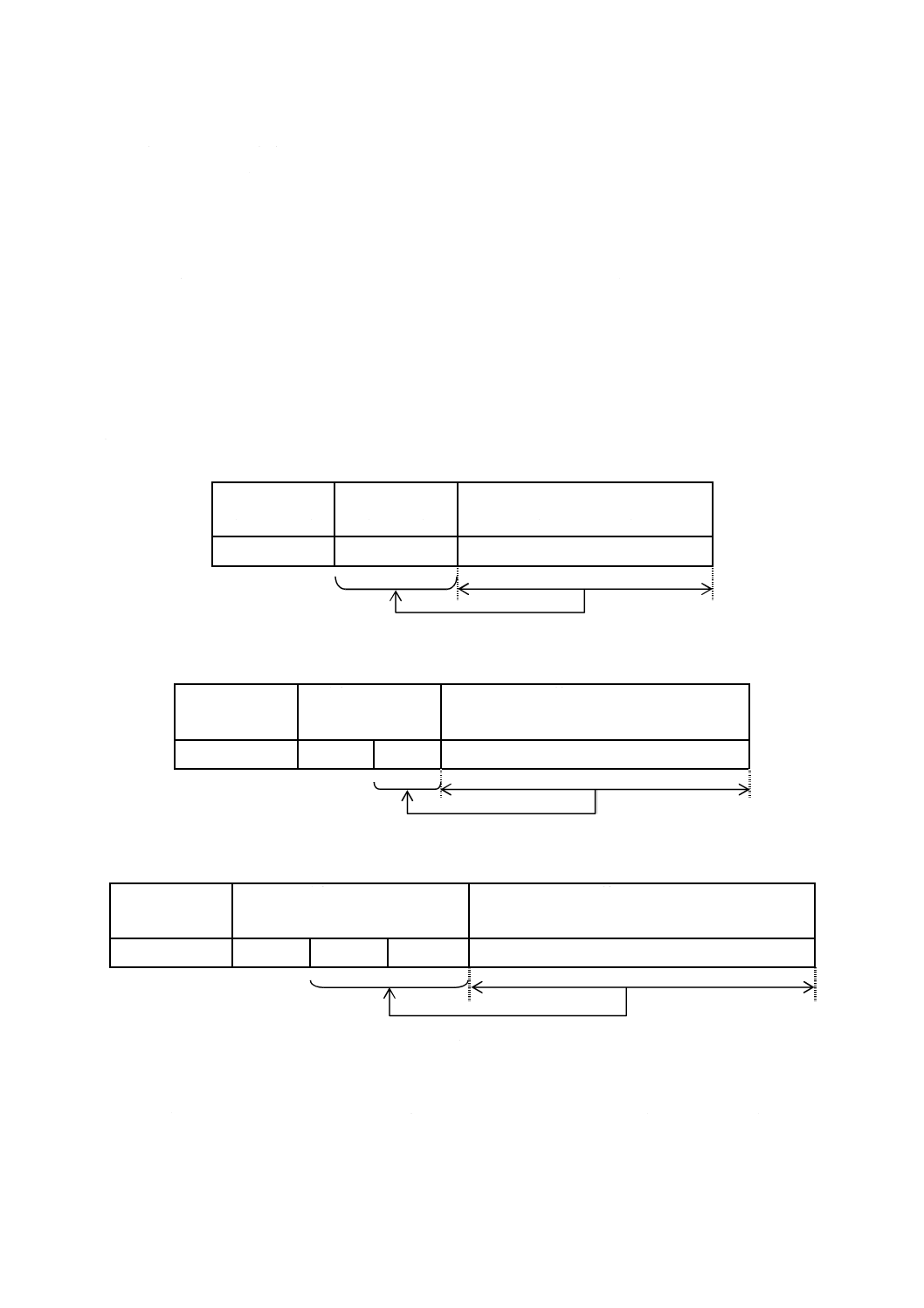

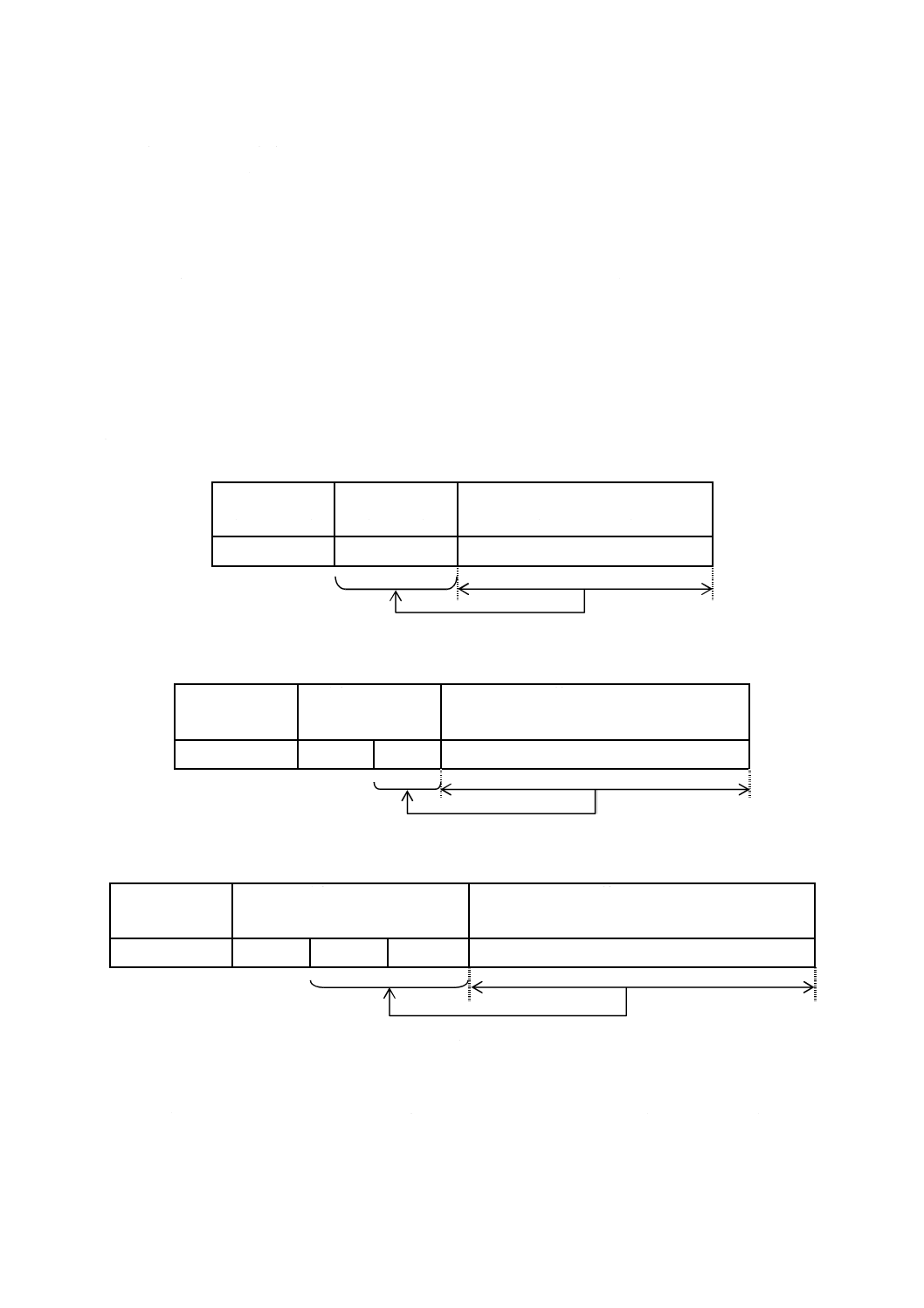

a) 簡易符号化TLV形式 簡易符号化TLV形式のレコード形式を図4及び図5に示す。

タグフィールド

T

(1バイト)

長さフィールド

L

(1バイト)

値フィールド

V

(0〜254バイト)

図4−簡易符号化TLV形式によるレコード形式

(値フィールドが,0〜254バイトの場合)

タグフィールド

T

(1バイト)

長さフィールド

L

(3バイト)

値フィールド

V

(0〜65 535バイト)

“FF”

上位バイト

下位バイト

図5−簡易符号化TLV形式によるレコード形式

(値フィールドが,0〜65 535バイトの場合)

11

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

各フィールドの意味付けは,次のとおりとする。

1) タグフィールド T 1バイトで1〜254のタグ番号をバイナリ値で符号化する(レコード識別子)。

ただし,タグの値として“FF”は使わない。

2) 長さフィールド L 1バイト又は3バイトから構成される。長さフィールドの先頭バイトが“00”〜

“FE”の場合には,長さフィールドは,1バイトで0〜254の整数Lを符号化する。先頭バイトが“FF”

の場合には,長さフィールドは,後続する2バイトで0〜65 535の整数Lを符号化(上位先順)す

る。

3) 値フィールド V Lが0でない場合には,連続したLバイトから構成される。Lが0の場合には,

値フィールドはない。

一つのレコード構造WEF内に,長さフィールドが1バイトのレコード形式と,3バイトのレコー

ド形式とが混在してもよい。

b) 基本符号化TLV形式 基本符号化TLV形式のレコード形式を図6,図7及び図8に示す。

タグフィールド

T

(1〜2バイト)

長さフィールド

L

(1バイト)

値フィールド

V

(0〜127バイト)

図6−値フィールドが0〜127バイトの場合の基本符号化TLV形式

タグフィールド

T

(1〜2バイト)

長さフィールド

L

(2バイト)

値フィールド

V

(0〜255バイト)

“81”

図7−値フィールドが0〜255バイトの場合の基本符号化TLV形式

タグフィールド

T

(1〜2バイト)

長さフィールド

L

(3バイト)

値フィールド

V

(0〜65 535バイト)

“82”

上位バイト 下位バイト

図8−値フィールドが0〜65 535バイトの場合の基本符号化TLV形式

各フィールドの意味付けは,次のとおりとする。

1) タグフィールド T 1〜2バイトのタグ番号をバイナリ値で符号化する(レコード識別子)。

注記 基本符号化TLV形式のタグの符号化は,附属書Bに示す。

12

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

2) 長さフィールド L 1バイト,2バイト又は3バイトから構成される。長さフィールドの先頭バイ

トが“00”〜“7F”の場合には,長さフィールドは,1バイトで0〜127を符号化する。先頭バイトが“81”

の場合には,長さフィールドは,後続する1バイトで0〜255を符号化する。先頭バイトが“82”の場

合には,長さフィールドは,後続する2バイトで0〜65 535を符号化(上位先順)する。

3) 値フィールド V Lが0でない場合には,連続したLバイトから構成される。Lが0の場合には,

値フィールドはない。

一つのレコード構造WEF内に,長さフィールドが1バイトのレコード形式と,2バイトのレコー

ド形式と,3バイトのレコード形式とが混在してもよい。

注記 この規格で扱う基本符号化TLV形式のタグフィールド長は,1バイト又は2バイトであるが,

レコードの場合は,1バイトに限定する。

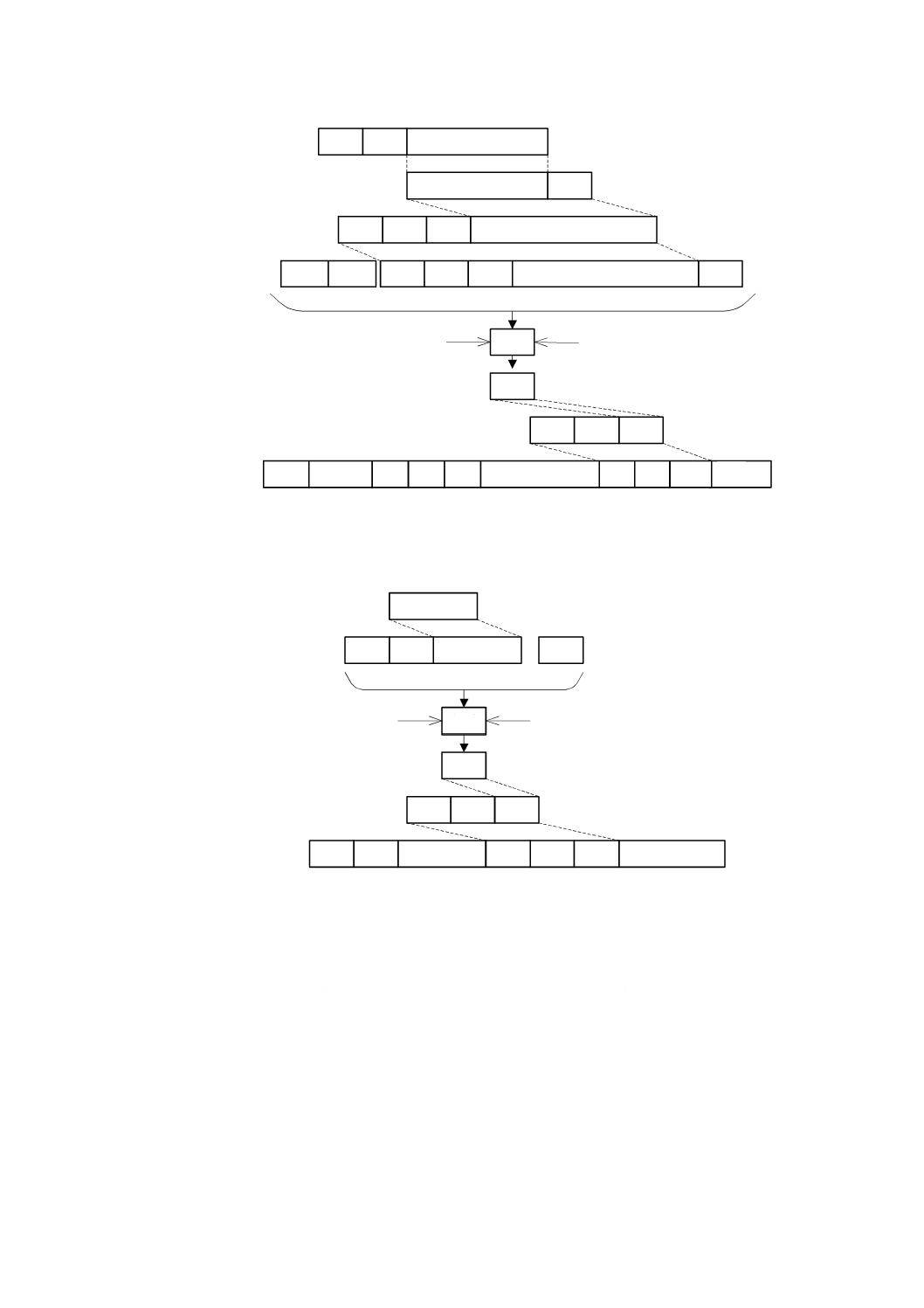

4.4.1.2

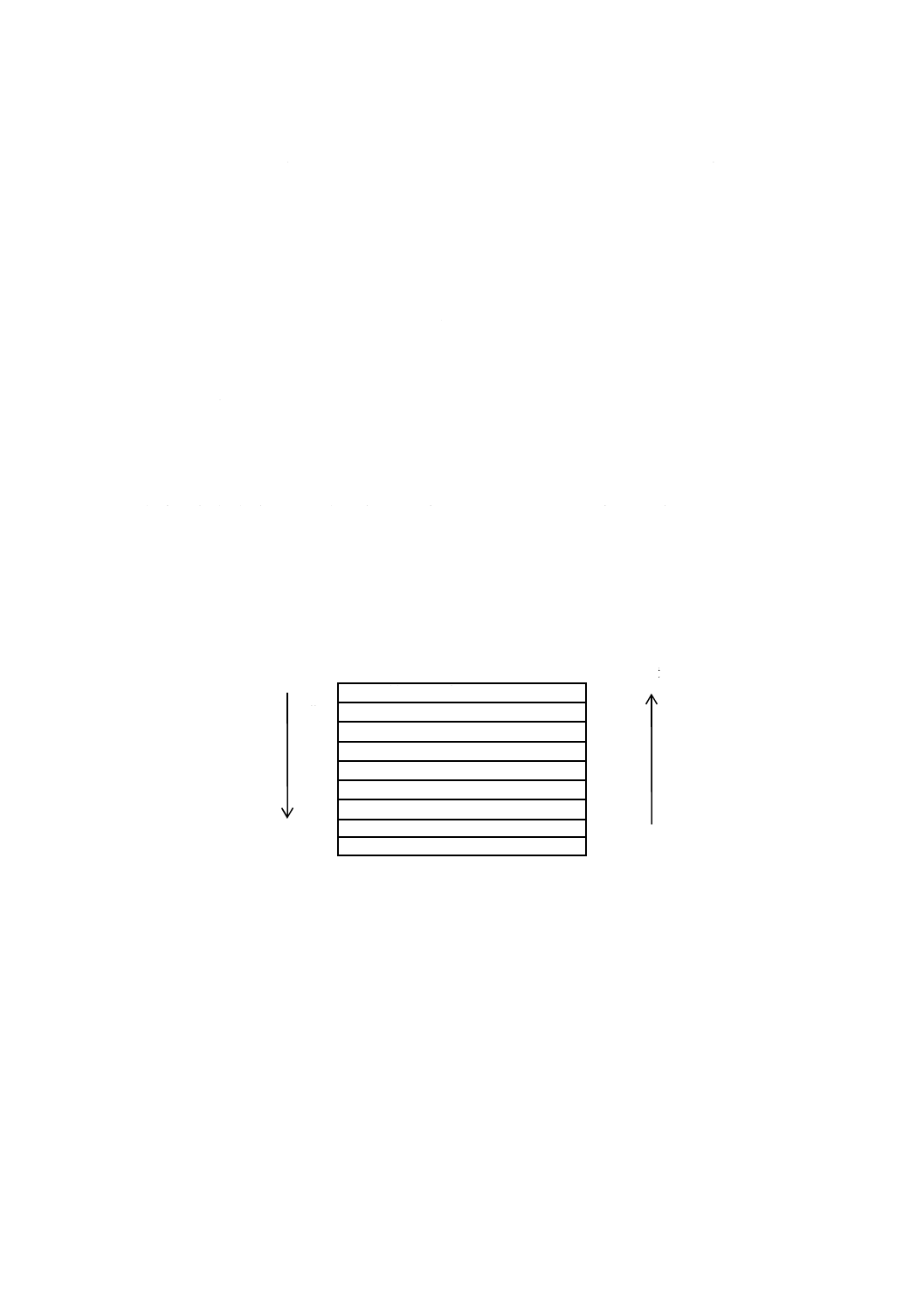

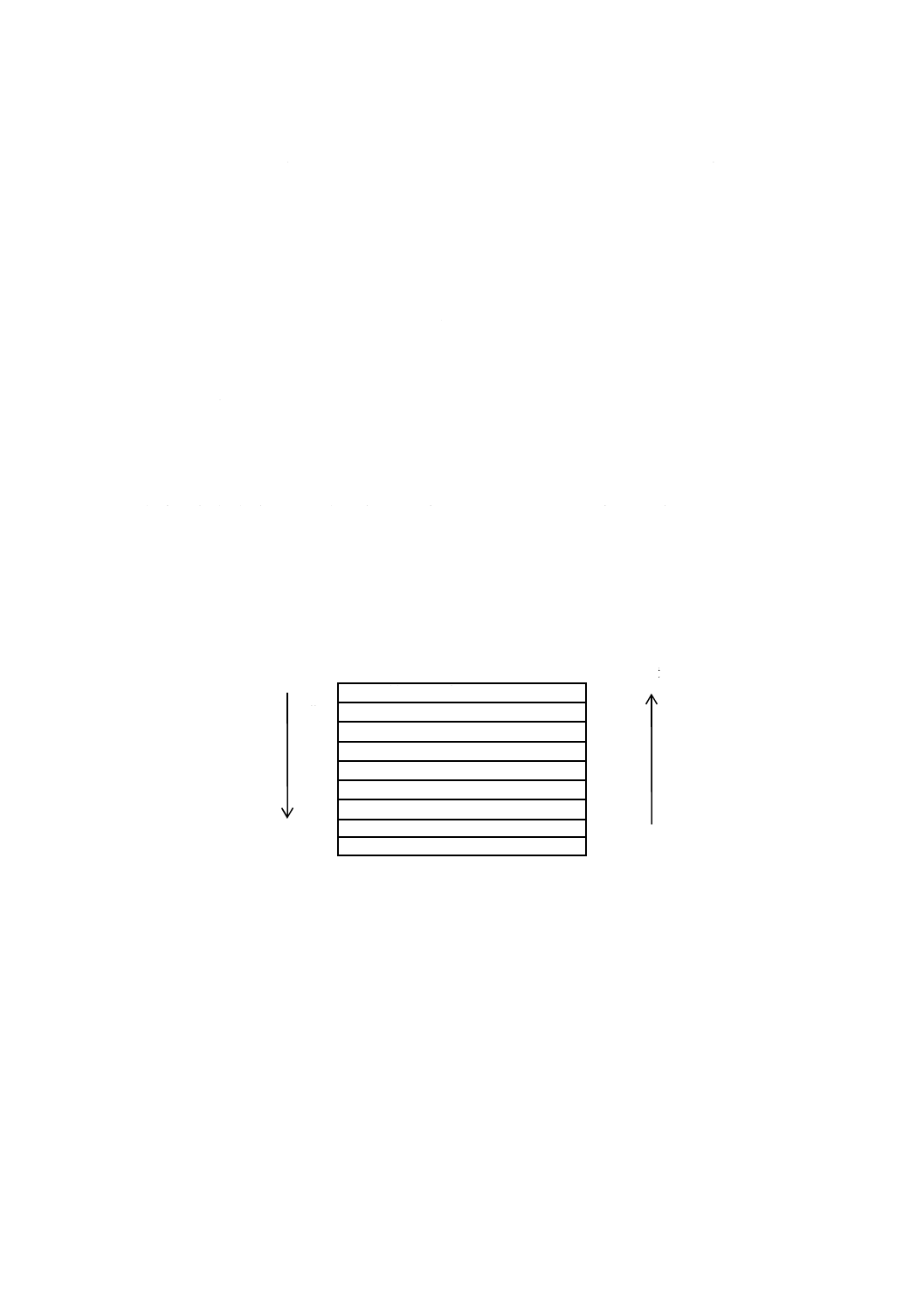

レコード番号付与方式

レコード構造の各WEF内において,レコードは,レコード番号によって管理される。このレコード番

号は,各WEF内で唯一かつ連続であり,1番から順番に割り付けられる。レコード番号の付与方式は,次

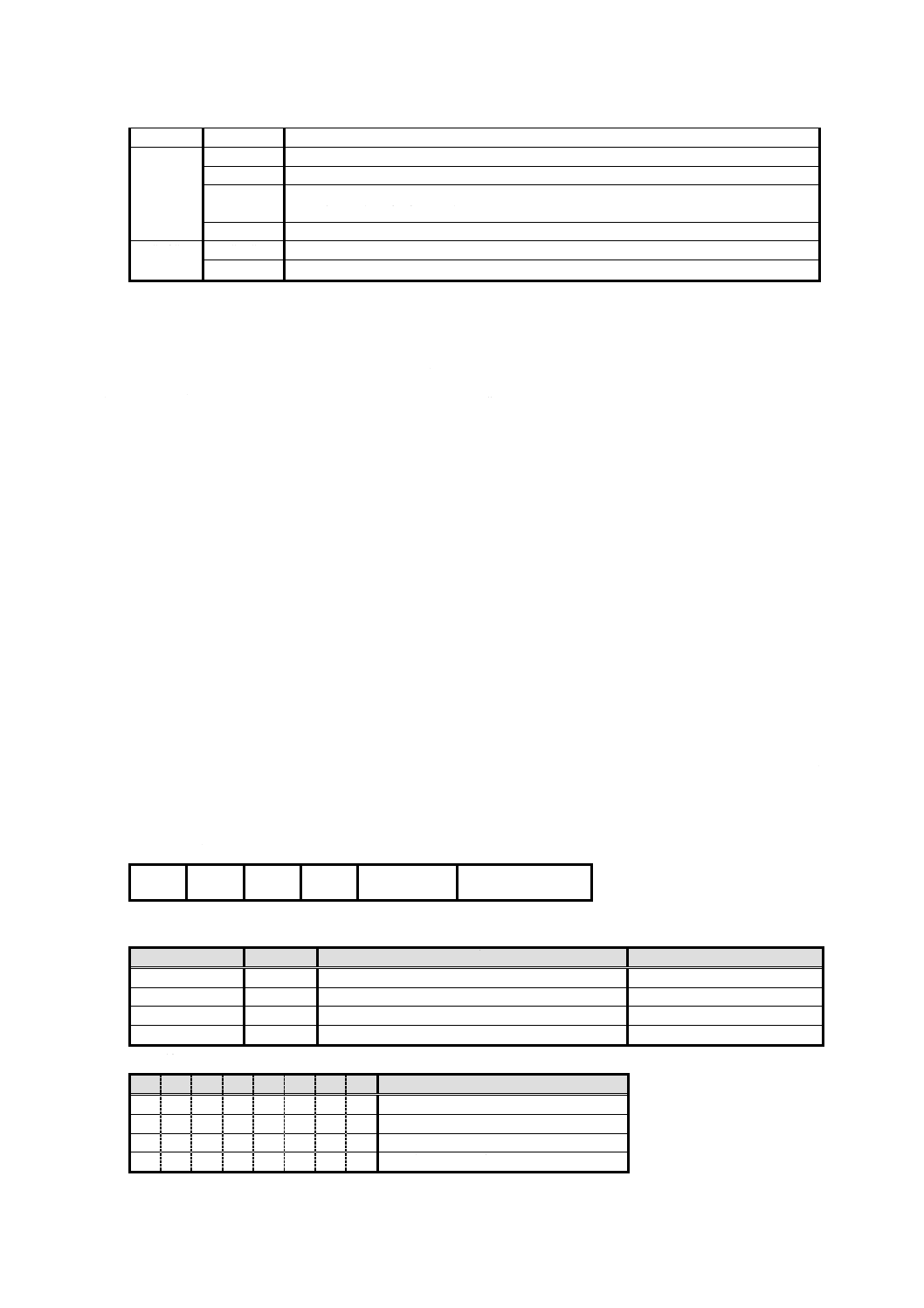

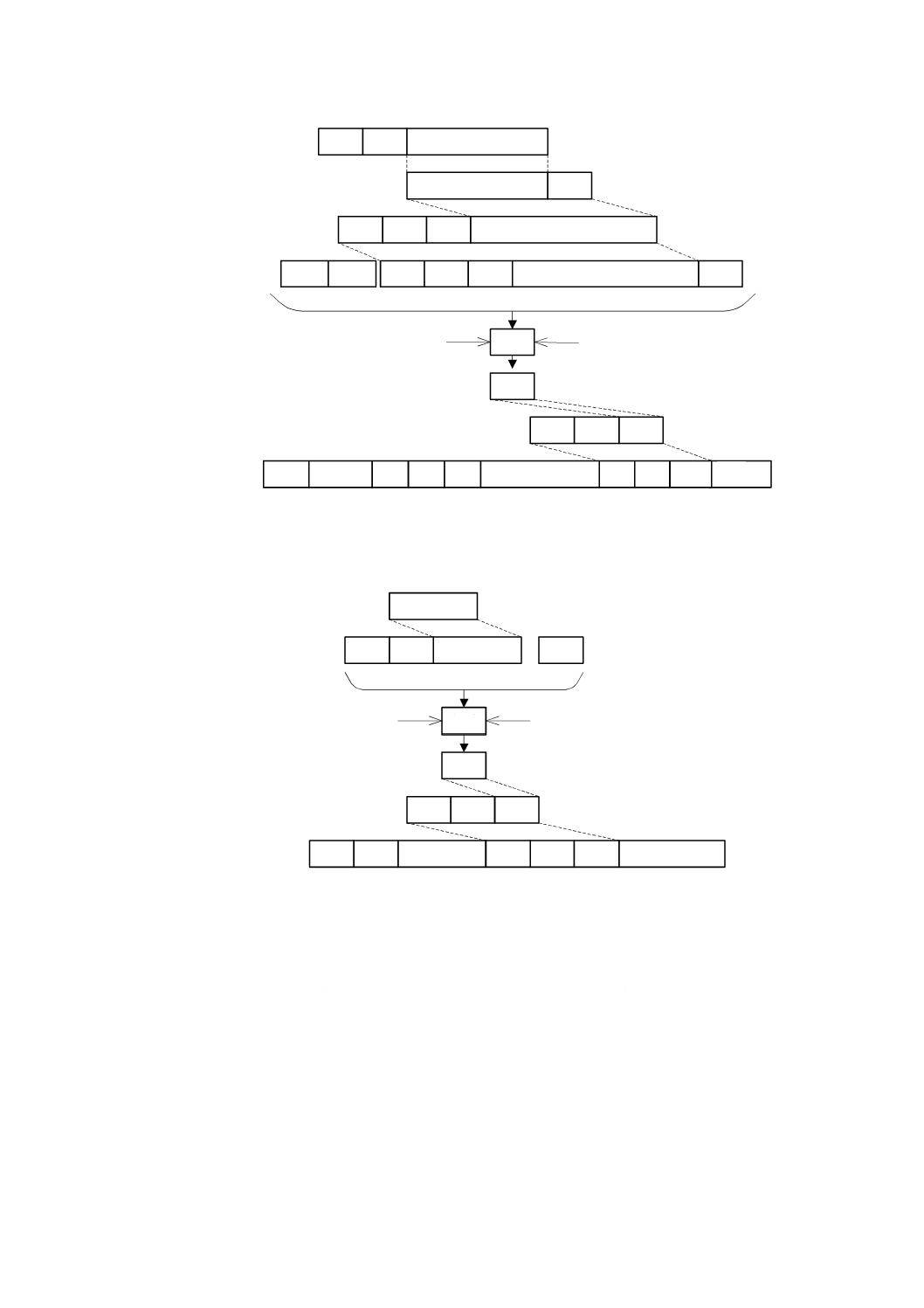

のとおりとする(図9参照)。

a) 順編成構造(順編成ファイル)の各WEF内における論理位置は,追記又は書き込みした順番,すな

わち,生成した順番で割り当てられる。すなわち,最初に生成したレコードは,最初の論理位置(レ

コード番号:#1)に存在する。

b) 循環順編成構造(循環順編成ファイル)の各WEF内における論理位置は,逆の順番で割り当てられ

る。すなわち,最後に生成したレコードは,最初の論理位置(レコード番号:#1)に存在する。

順編成構造 循環順編成構造

#1 aa 最初に生成したレコード

#7

#2 bb

#6

#3 cc

#5

#4 bb

#4

#5 aa

#3

#6 cc

#2

#7 aa 最後に生成したレコード

#1

図9−レコード構造におけるレコード番号付与方式

4.4.1.3

レコード参照方式

レコード構造の各WEF内で,各レコードは,唯一かつ連続するレコード番号によって参照する。

4.4.1.4

レコードの書込み及び更新方式

レコード構造の各WEF内で各レコードは,初期,追記及びレコード番号指定によって書込み及び更新

が行われる。

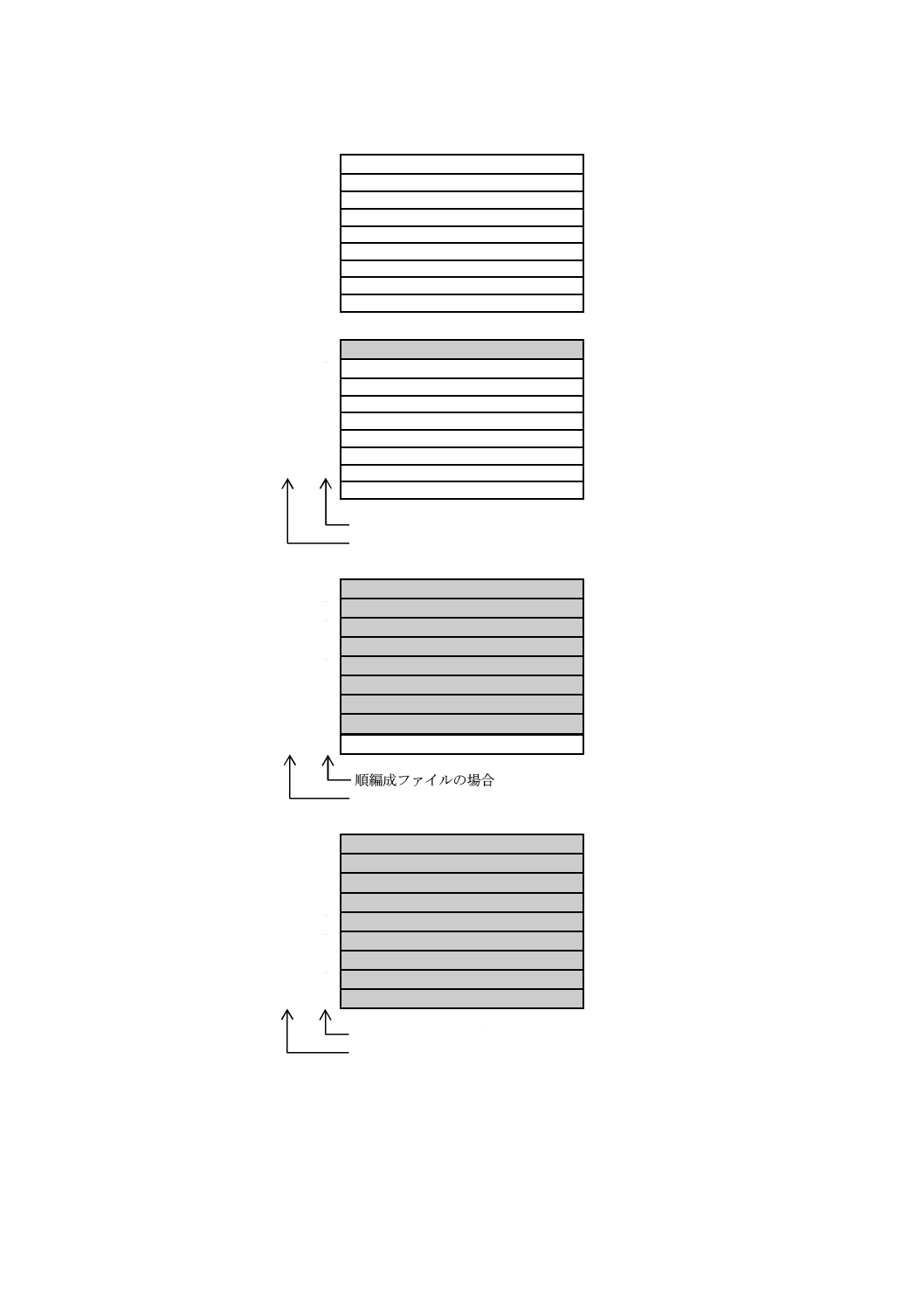

なお,次の動作説明図において,網かけ部は,レコードが存在していることを示す。

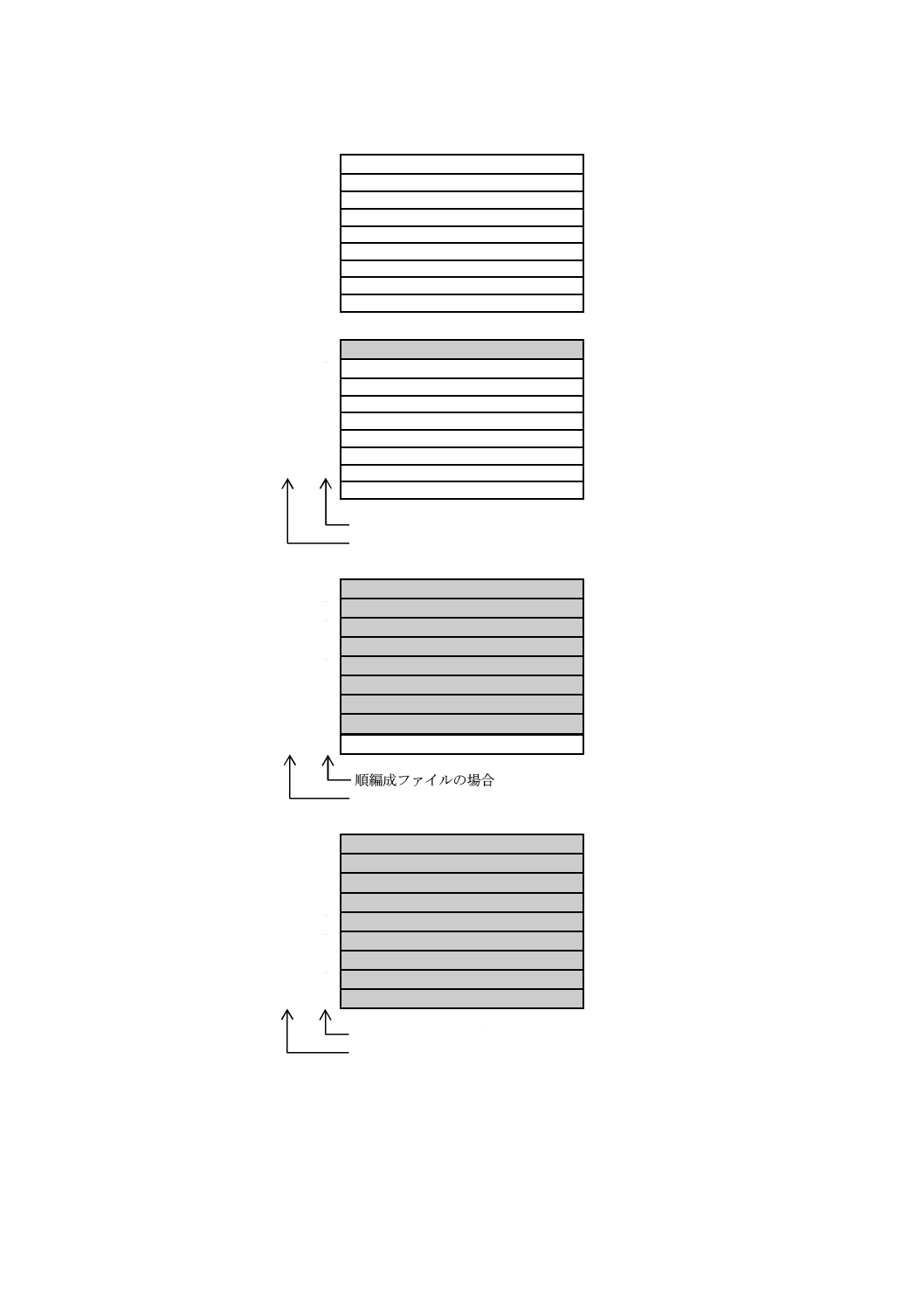

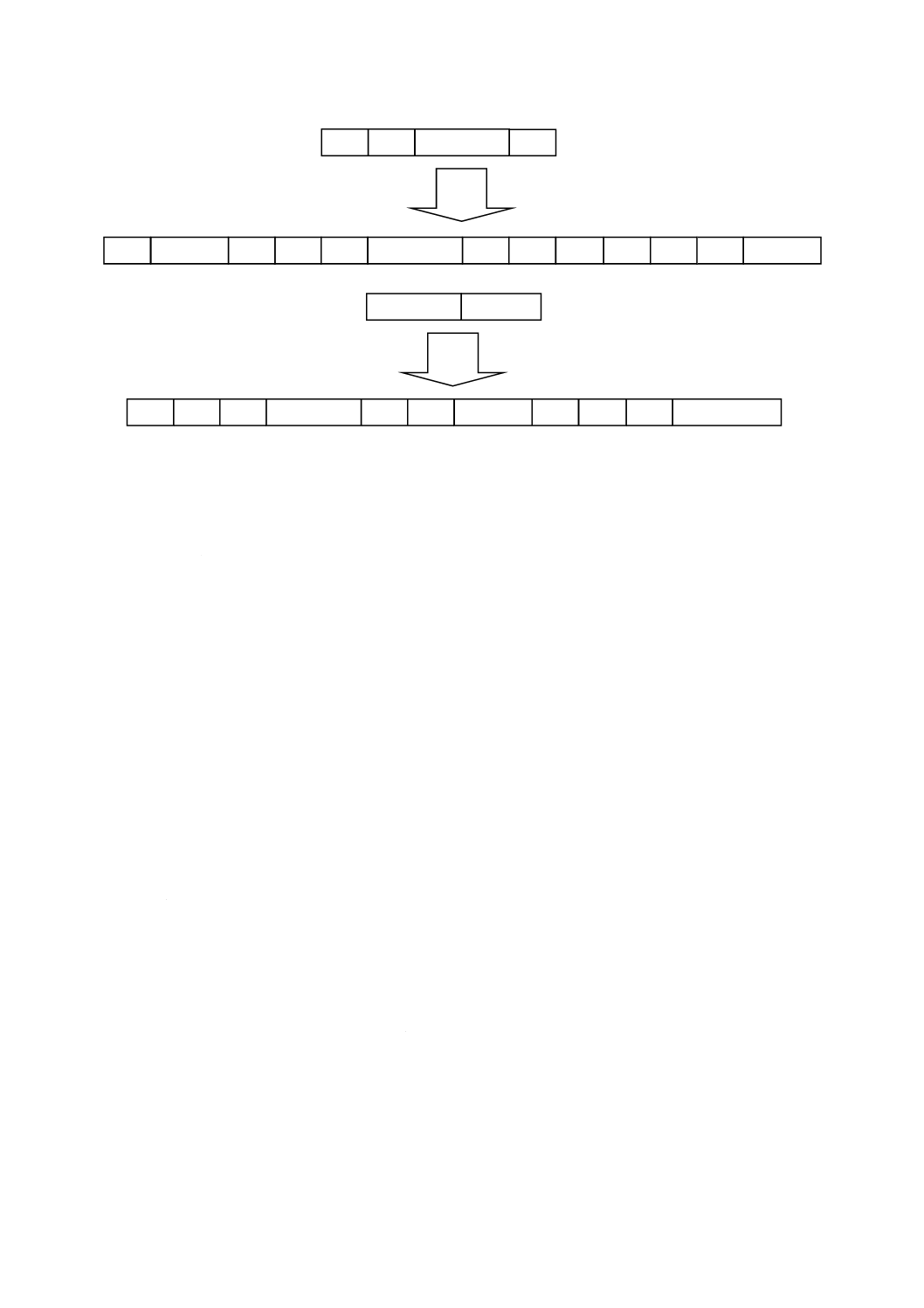

a) 書込み WRITE RECORDコマンドによって,未書込み領域にレコードの書込みを行う。

13

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

1) WRITE RECORD(順編成ファイル及び循環順編成ファイル):書込み可能

#1

←書込み対象レコード

2) WRITE RECORD(順編成ファイル及び循環順編成ファイル):書込み可能

#2 #1

#1 #2

←書込み対象レコード

順編成ファイルの場合

循環順編成ファイルの場合

3) WRITE RECORD(順編成ファイル及び循環順編成ファイル):書込み可能

#9 #1

#8 #2

#7 #3

#6 #4

#5 #5

#4 #6

#3 #7

#2 #8

#1 #9

←書込み対象レコード

順編成ファイルの場合

循環順編成ファイルの場合

4) WRITE RECORD(順編成ファイル及び循環順編成ファイル):書込み不可能

#9 #1

#8 #2

#7 #3

#6 #4

#5 #5

#4 #6

#3 #7

#2 #8

#1 #9

順編成ファイルの場合

循環順編成ファイルの場合

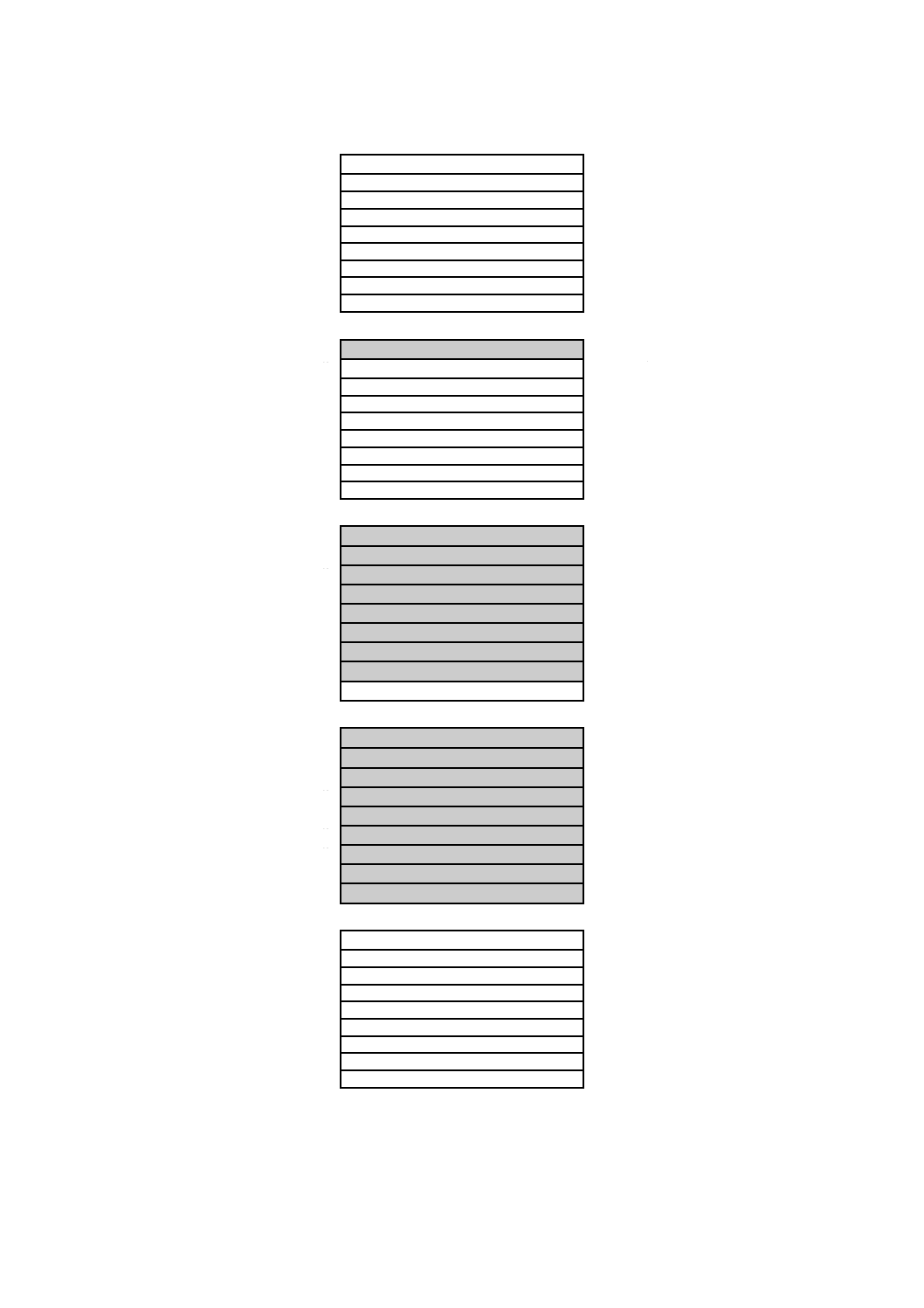

b) 追記 APPEND RECORDコマンドによって,追記又は更新を行う。対象WEF内に未書込み領域がな

くなった場合,対象WEFが順編成構造のときは,追記処理は実行不可能とし,循環順編成構造のと

きは,最初に生成したレコードを更新し,最新レコードとする。

14

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

1) APPEND RECORD(順編成ファイル):追記可能

#1

←追記対象レコード

2) APPEND RECORD(順編成ファイル):追記可能

#1

#2

←追記対象レコード

3) APPEND RECORD(順編成ファイル):追記可能

#1

#2

#3

#4

#5

#6

#7

#8

#9

←追記対象レコード

4) APPEND RECORD(順編成ファイル):追記不可能

#1

#2

#3

#4

#5

#6

#7

#8

#9

5) APPEND RECORD(循環順編成ファイル):追記可能

#1

←追記対象レコード

15

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

6) APPEND RECORD(循環順編成ファイル):追記可能

#2

#1

←追記対象レコード

7) APPEND RECORD(循環順編成ファイル):追記可能

#9

#8

#7

#6

#5

#4

#3

#2

#1

←追記対象レコード

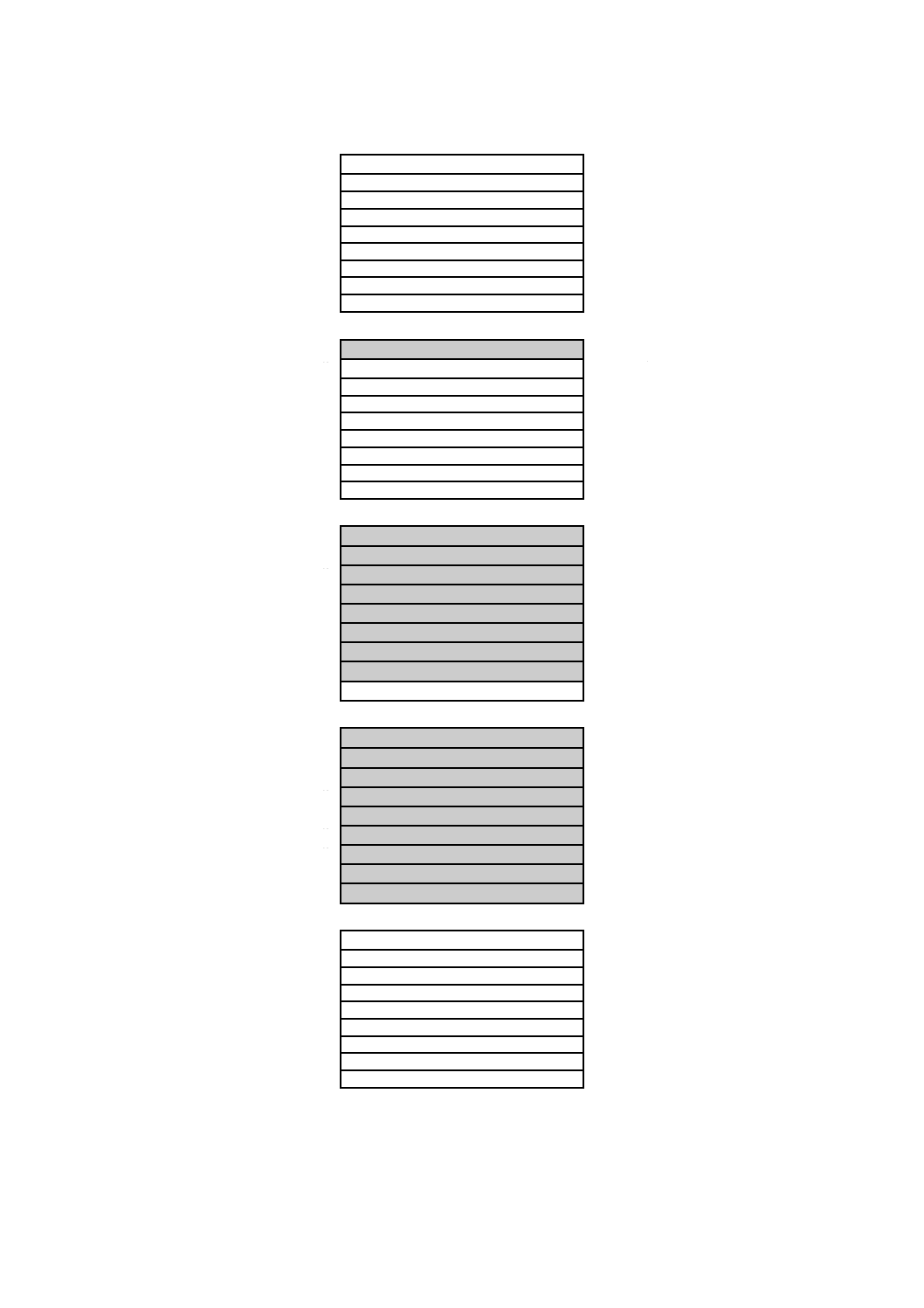

8) APPEND RECORD(循環順編成ファイル):追記可能

#1

←追記対象レコード

#9

#8

#7

#6

#5

#4

#3

#2

c) レコード番号指定更新 UPDATE RECORDコマンドによって,レコード番号を指定し,既存のレコー

ドの更新を行う。

1) UPDATE RECORD(順編成ファイル及び循環順編成ファイル):更新不可能

2) UPDATE RECORD(順編成ファイル及び循環順編成ファイル):レコード番号1指定だけ更新可能

#1

16

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3) UPDATE RECORD(順編成ファイル及び循環順編成ファイル):レコード番号1〜8指定だけ更新

可能

#8 #1

#7 #2

#6 #3

#5 #4

#4 #5

#3 #6

#2 #7

#1 #8

順編成ファイルの場合

循環順編成ファイルの場合

4.4.2

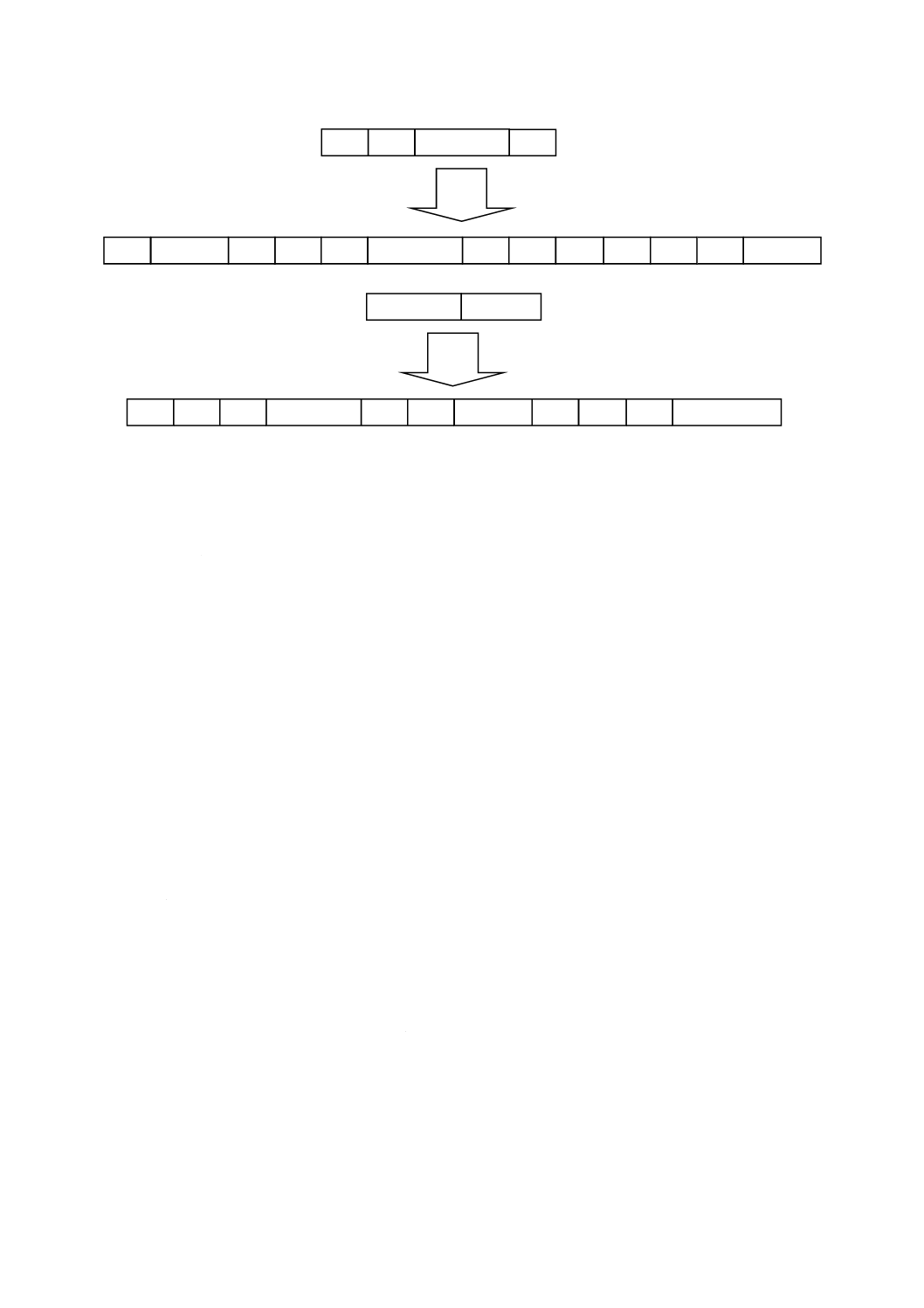

透過構造

4.4.2.1

バイナリデータ形式

この規格では,一つのバイナリデータは,8ビット固定とする。また,透過構造WEFのバイナリデータ

の初期値は,“FF”とする。

4.4.2.2

相対アドレス付与方法

EFの第一データ単位の相対アドレスを“0000”とし,続くデータ単位の参照のために相対アドレスを1ず

つ増加させる。

“0000” “0001” “0002”・・・・

↓

↓

↓

FF

FF

FF

FF

FF

FF

FF

FF

図10−透過構造における相対アドレス付与方法

4.4.2.3

バイナリデータ参照方式

対象領域のバイナリデータは,透過構造のWEF内において,オフセットで内部的に付与される相対ア

ドレスと長さとを指定することによって特定し,参照される。

なお,相対アドレスは,各々のコマンドの任意選択機能に従って,8ビット(短縮EF識別子)又は15

ビット(カレントEF識別子)で表現する。

4.4.2.4

バイナリデータ書込み及び更新方式

対象領域のバイナリデータは,透過構造のWEF内において,オフセットで内部的に付与される相対ア

ドレスと長さとを指定することによって特定し,書込み又は更新する。書込み対象領域全体が,バイナリ

データの初期値であった場合には,書込みは,WRITE BINARYコマンドによって行う。更新は,更新対象

領域に対し,既存のバイナリデータの値に無関係に,UPDATE BINARYコマンドで行う。指定された書込

み又は更新領域が,一つの対象透過構造WEFの範囲を超えていた場合には,そのコマンドは,排除され

なければならない。

バイナリデータ書込み及び更新の例を,次に示す。

17

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

例 透過構造EF(“0000”〜“002F”の48バイト)

0000 0001 0002・・・・ 0005 0006

↓

↓

↓

↓

↓

FF FF FF FF FF FF 00 **

0012

** ** ** ** ** ** ** **

** ** 11 FF FF FF FF FF

FF FF 22 33 ** ** ** **

** ** ** ** ** ** ** **

** ** FF FF FF FF FF FF

↑

↑

↑

002A 002E 002F

a) 対象領域が相対アドレス“0000”〜“0005”まで

WRITE BINARYコマンド処理 :可

UPDATE BINARYコマンド処理 :可

b) 対象領域が相対アドレス“0000”〜“0006”まで

WRITE BINARYコマンド処理 :不可(“0006”のバイナリデータが初期値でないため)

UPDATE BINARYコマンド処理 :可

c) 対象領域が相対アドレス“0012”〜“001B”まで

WRITE BINARYコマンド処理 :不可(“0012”のバイナリデータが初期値でないため)

UPDATE BINARYコマンド処理 :可

d) 対象領域が相対アドレス“0013”〜“0019”まで

WRITE BINARYコマンド処理 :可

UPDATE BINARYコマンド処理 :可

e) 対象領域が相対アドレス“002A”〜“0030”まで

WRITE BINARYコマンド処理 :不可(対象領域が一つの対象透過構造WEFの範囲を

超えているため)

UPDATE BINARYコマンド処理 :不可(対象領域が一つの対象透過構造WEFの範囲を

超えているため)

4.4.3

データオブジェクト構造

4.4.3.1

データオブジェクト形式

データオブジェクトの形式は,次に示す2種類とする。

a) 簡易符号化-TLV用DO-EFのデータオブジェクト形式

T

L

V

“01” 〜 “FE”

(00〜FE) 又は

(FF 00 00〜FF FF FF)

値

b) BER-TLV用DO-EFのデータオブジェクト形式(附属書B参照)

1) タグフィールド1バイト

T

L

V

“40” 〜 “FE”

(00〜7F) 又は (81 00〜81 FF)

又は

(82 00 00〜82 FF FF)

値

18

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

2) タグフィールド2バイト

T

L

V

“5F00” 〜 “FF7F”

(00〜7F) 又は (81 00〜81 FF)

又は

(82 00 00〜82 FF FF)

値

注記 上記において,Tの欄に示すタグの値は,その範囲内で連続した全ての値を有効とすることを

意味しない。詳細は,附属書Bを参照する。

4.4.3.2

データオブジェクト参照方式

タグを指定することによって,カレントDF直下の全てのDO-EF内から対象となるデータオブジェクト

を特定し,データオブジェクトを参照することができる。指定されたデータオブジェクトを格納する

DO-EFをカレントEFとするか否かにかかわらず,データオブジェクトを参照する。データオブジェクト

の参照は,GET DATAコマンドで行う。データオブジェクトが参照されたとき,そのデータオブジェクト

を格納するDO-EFは,カレントEFとなる。

4.4.3.3

データオブジェクト追記及び更新方式

タグを指定することによって,カレントDF直下のDO-EFに対してデータオブジェクトの追記又は更新

が可能とする。データオブジェクトの追記又は更新は,PUT DATAコマンドで行う。

なお,この規定は,4.3.3“データオブジェクト基礎ファイル(DO-EF)”に規定した内容について制限す

るものではない。

a) データオブジェクトの追記 データオブジェクトの追記では,格納すべきDO-EFは,カレントEFで

なければならない。PUT DATAコマンドで指定されたタグがカレントDF直下の全DO-EF内に存在し

ないとき,カレントEFにデータオブジェクトを書き込む。タグは,カレントDF直下の全てのDO-EF

内で唯一でなければならない。

b) データオブジェクトの更新 データオブジェクトの更新は,格納すべきDO-EFがカレントEFとする

か否かにかかわらず実行される。PUT DATAコマンドで指定されたタグがカレントDF直下の全DO-EF

内のいずれかのDO-EFに存在するとき,指定されたタグをもつデータオブジェクトは,更新される。

データオブジェクトの長さは,初期に書き込まれた長さの範囲内で可変とする。データオブジェクト

の更新が行われたとき,そのデータオブジェクトを格納するDO-EFは,カレントEFとなる。

注記 データオブジェクトの追記及び更新では,いずれの場合にも指定されたタグの検索処理が行わ

れる。検索処理の結果,指定されたタグが存在する場合には,そのタグをもつデータオブジェ

クトが更新される。したがって,利用者が特定のDO-EFをカレントEFとし,データオブジェ

クトの追記を行う場合においても,他のDO-EFに指定したタグが存在するとき,追記ではなく

他のDO-EFに存在するデータオブジェクトの更新が行われる。

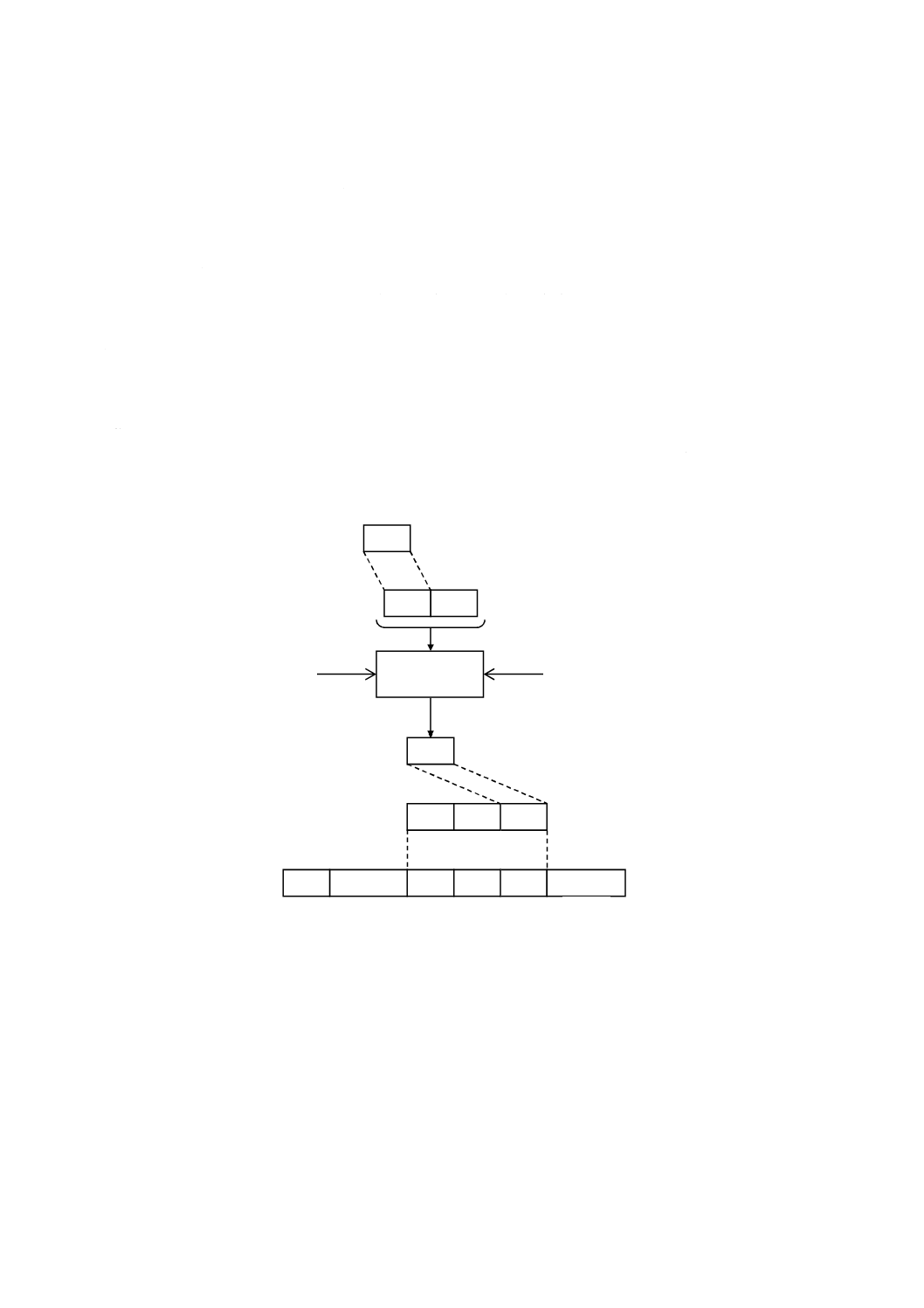

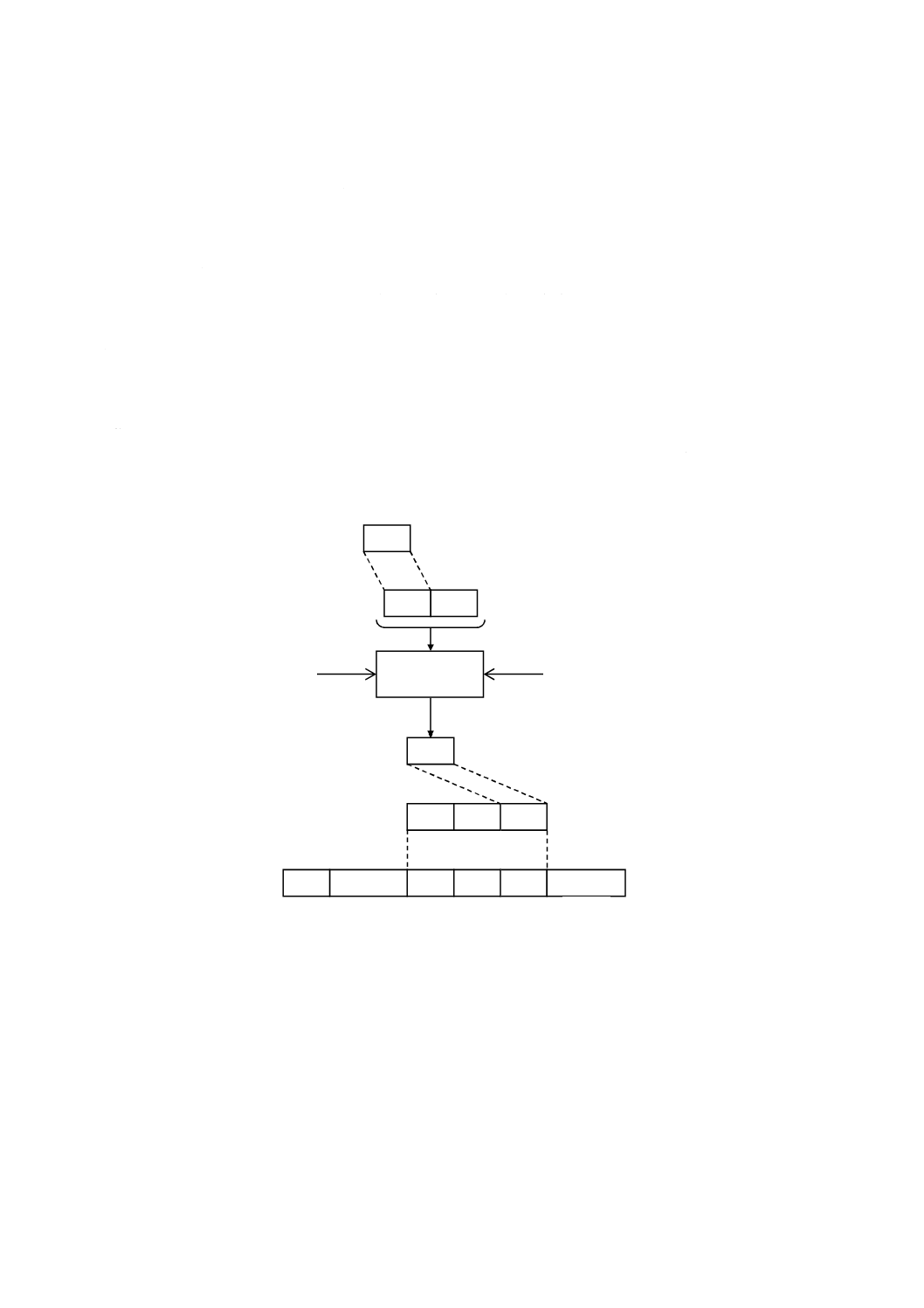

19

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

DF

↑

タグはDF直下の全DO-EFで唯一とする。

注記 データオブジェクトは,セキュリティ属性ごとにグループ分けして,DO-EFの中に格納される。

図11−データオブジェクト構造のWEF(DO-EF)

4.5

論理チャネル

この規格では,ICカードは,JIS X 6320-4に規定されている論理チャネルを,少なくとも1チャネルを

具備しなければならない。セキュリティ管理上の観点から1チャネルを推奨する。論理チャネル番号は,0

番(基本チャネル)とする。

ICカードの電気的活性化後,全ての論理チャネルのカレントDFは,MFとする。

注記 プラットフォーム形ICカードの場合には,MFがないので,ICカードの電気的活性化後,論理

チャネルのカレントDFであってもよい。

5

セキュリティ構造

この箇条ではセキュリティ状態,セキュリティ属性及びセキュリティ機構について示す。

5.1

セキュリティ状態(SS)

セキュリティ状態の定義は,次のとおりとする。

1) 接触ICカードのリセット応答後の初期状態

2) 接触ICカードのリセット応答後のプロトコルパラメタ選択後の初期状態

3) 非接触(外部端子なし)ICカードの活性化後の初期状態

4) 認証手続コマンド又はコマンド列を実行した後の(更新された)状態

注記 プロトコル パラメタ選択は,必須ではない。

セキュリティ状態は,関連エンティティが存在する場合には,エンティティの識別と関係するセキュリ

ティ手続の完了に起因してもよい。例えば,セキュリティ手続には,パスワードの確認(例えば,VERIFY

コマンド),鍵の認証(例えば,GET CHALLENGEコマンドに続くEXTERNAL AUTHENTICATEコマンド

か,GENERAL AUTHENTICATEコマンドのコマンド列),又はセキュアメッセージング(例えば,メッセ

ージ認証)がある。セキュリティ状態は,次の4種類とする。

DO-EF

T

L

V

aaaa

bbbb

cccc

dddd

eeee

ffff

gggg

DO-EF

DO-EF

DO-EF

20

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

a) カード全体のセキュリティ状態 これは,DFの階層をもったカードにおいて,MFに関連する認証手

続(例えば,MFに関連付けられたパスワード又は鍵によるエンティティ認証)の完了によって更新

されてもよい。

b) アプリケーション固有のセキュリティ状態 これは,アプリケーションに関連する認証手続(例えば,

アプリケーションに関連付けられたパスワード又は鍵によるエンティティ認証)の完了によって更新

されてもよく,アプリケーション選択によって保持される場合,回復される場合,又は失われる場合

がある。この更新は,認証手続が属するアプリケーションにだけ適用されてもよい。論理チャネルを

適用する場合には,このセキュリティ状態は,論理チャネルに依存してもよい。

c) ファイル特有セキュリティ状態 これは,DFに関連する認証手続(例えば,特定のDFに関連付けら

れたパスワード又は鍵によるエンティティ認証)の完了によって更新されてもよく,ファイル選択に

よって保持される場合,回復される場合,又は失われる場合がある。この更新は,認証手続が属する

アプリケーションにだけ適用されてもよい。論理チャネルを適用する場合には,このセキュリティ状

態は,論理チャネルに依存してもよい。

d) コマンド特有セキュリティ状態 これは,認証を伴うセキュアメッセージングを使用したコマンドを

処理する間だけ存在する。そのようなコマンドは,別のセキュリティ状態を変更しなくてもよい。

5.2

セキュリティ属性

セキュリティ属性とは,アクセス対象(ファイル)に対して許可されている行為(アクセスモード)と,

その行為を完結するために必要な条件(セキュリティ条件)とを規定した情報のことをいう。

セキュリティ属性は,JIS X 6320-4の5.4.3(セキュリティ属性)によるほか,次の事項を規定する。

5.2.1

アクセスモード データオブジェクト(AM-DO)

AM-DOの内容は,AMバイトとする。AM-DOのタグの値は,“80”とし,長さは,1バイトとする。表

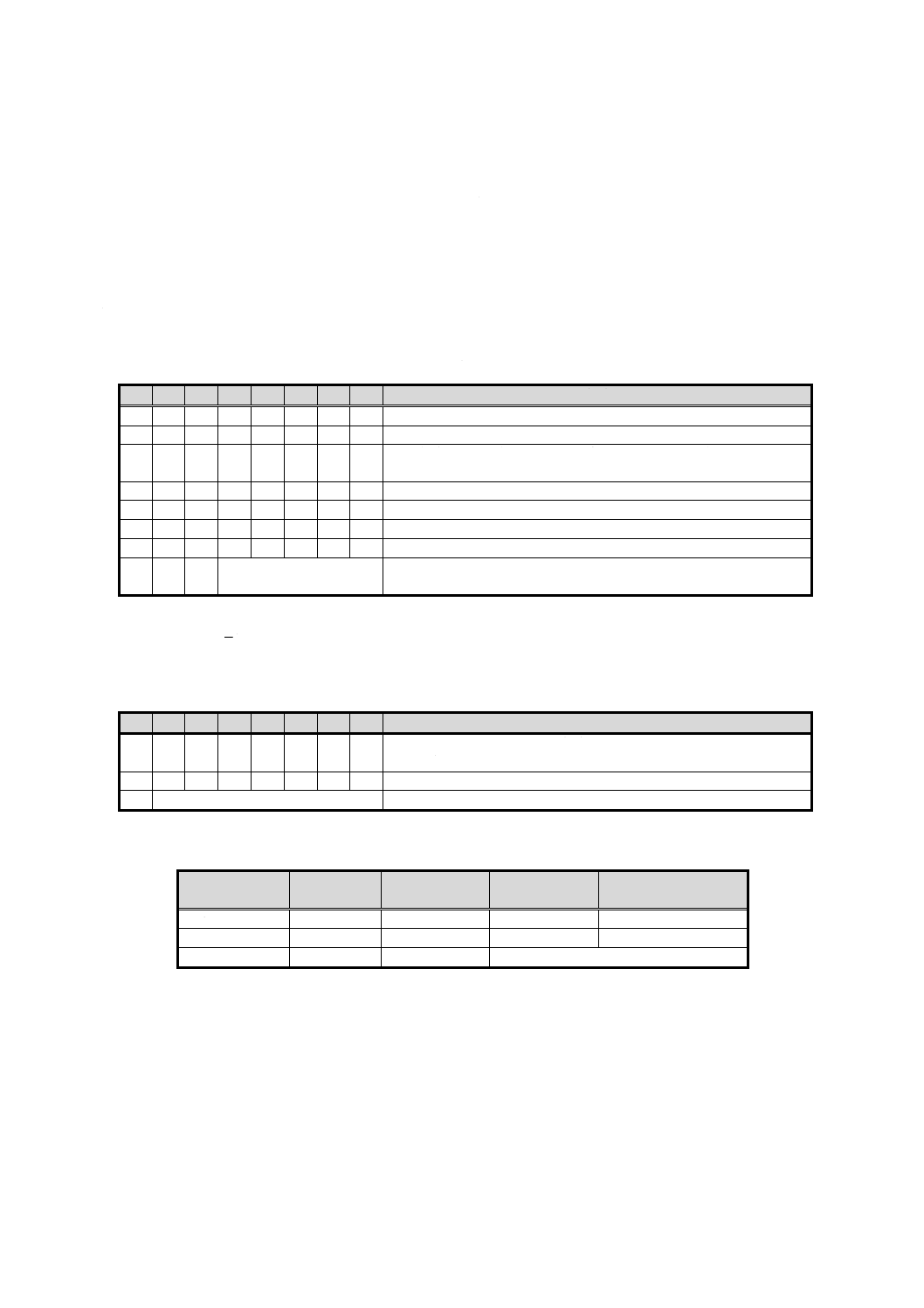

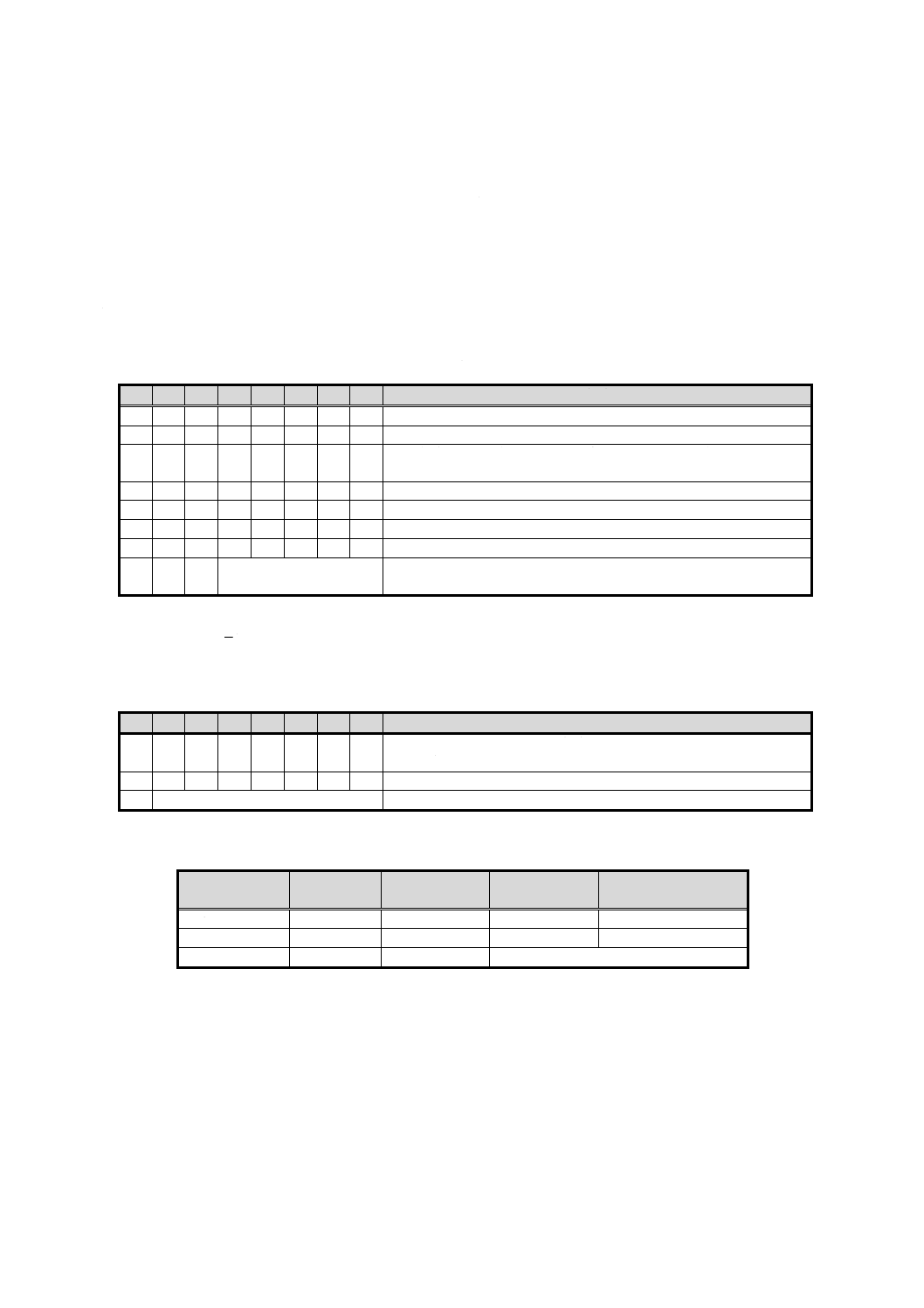

3〜表6に,AM-DOの値フィールドの符号化を示す。

表3−DFsのAMバイト

b8

b7

b6

b5

b4

b3

b2

b1

意味

分類

0

1

-

-

-

-

-

-

DELETE FILE(自己)

削除

0

-

-

1

-

-

-

-

ACTIVATE FILE

閉塞解除

0

-

-

-

1

-

-

-

DEACTIVATE FILE

閉塞

0

-

-

-

-

1

-

-

CREATE FILE ‒ DF creation

創生(DF)

0

-

-

-

-

-

1

-

CREATE FILE ‒ EF creation

創生(EF)

0

-

-

-

-

-

-

1

DELETE FILE(子)

削除

その他の値

この規格で留保

表4−WEFsのAMバイト

b8

b7

b6

b5

b4

b3

b2

B1

意味

分類

0

-

-

-

-

1

-

-

WRITE RECORD, APPEND RECORD,

WRITE BINARY

追記

0

-

-

-

-

-

1

-

UPDATE RECORD, UPDATE BINARY

更新

0

-

-

-

-

-

-

1

READ BINARY, READ RECORD

読出し

その他の値

この規格で留保

21

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

表5−IEFsのAMバイトコーディング

b8

b7

b6

b5

b4

b3

b2

b1

意味

分類

1

1

-

-

-

-

-

-

VERIFY DIGITAL SIGNATURE処理

VERIFY CERTIFICATE処理

検証

1

-

1

-

-

-

-

-

INTERNAL AUTHENTICATE

COMPUTE DIGITAL SIGNATURE処理

計算

1

-

-

1

-

-

-

-

RESET RETRY COUNTER

閉塞解除

1

-

-

-

-

-

1

-

CHANGE REFERENCE DATA

更新

その他の値

この規格で留保

表6−DO-EFsのAMバイトコーディング

b8

b7

b6

b5

b4

b3

b2

b1

意味

分類

0

x

-

-

-

-

-

-

0 (1=RFU)

−

0

-

x

-

-

-

-

-

0 (1=RFU)

−

0

-

-

x

-

-

-

-

0 (1=RFU)

−

0

-

-

-

x

-

-

-

0 (1=RFU)

−

0

-

-

-

-

-

1

-

PUT DATA

追記及び更新

0

-

-

-

-

-

-

1

GET DATA

読出し

その他の値

この規格で留保

22

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

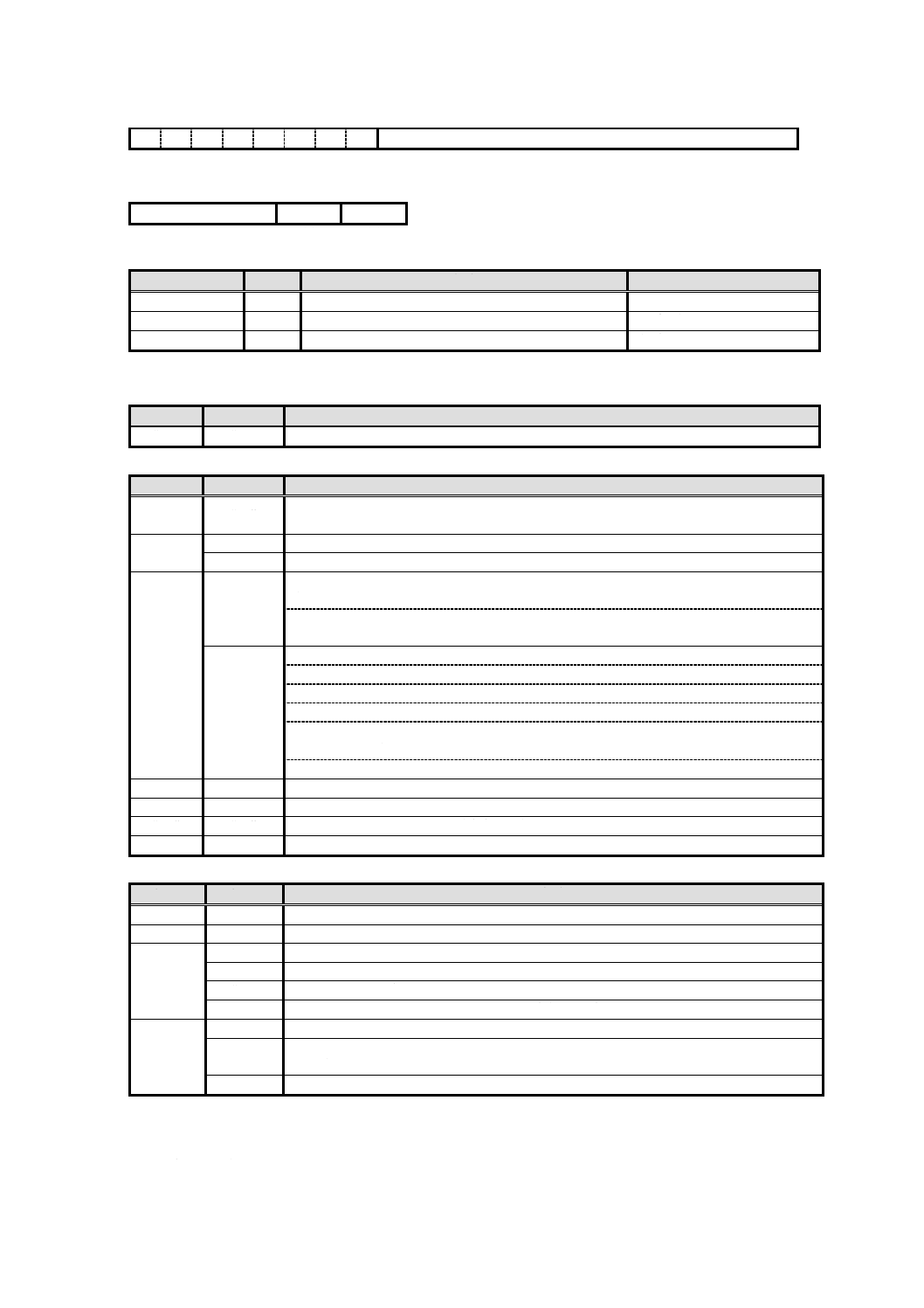

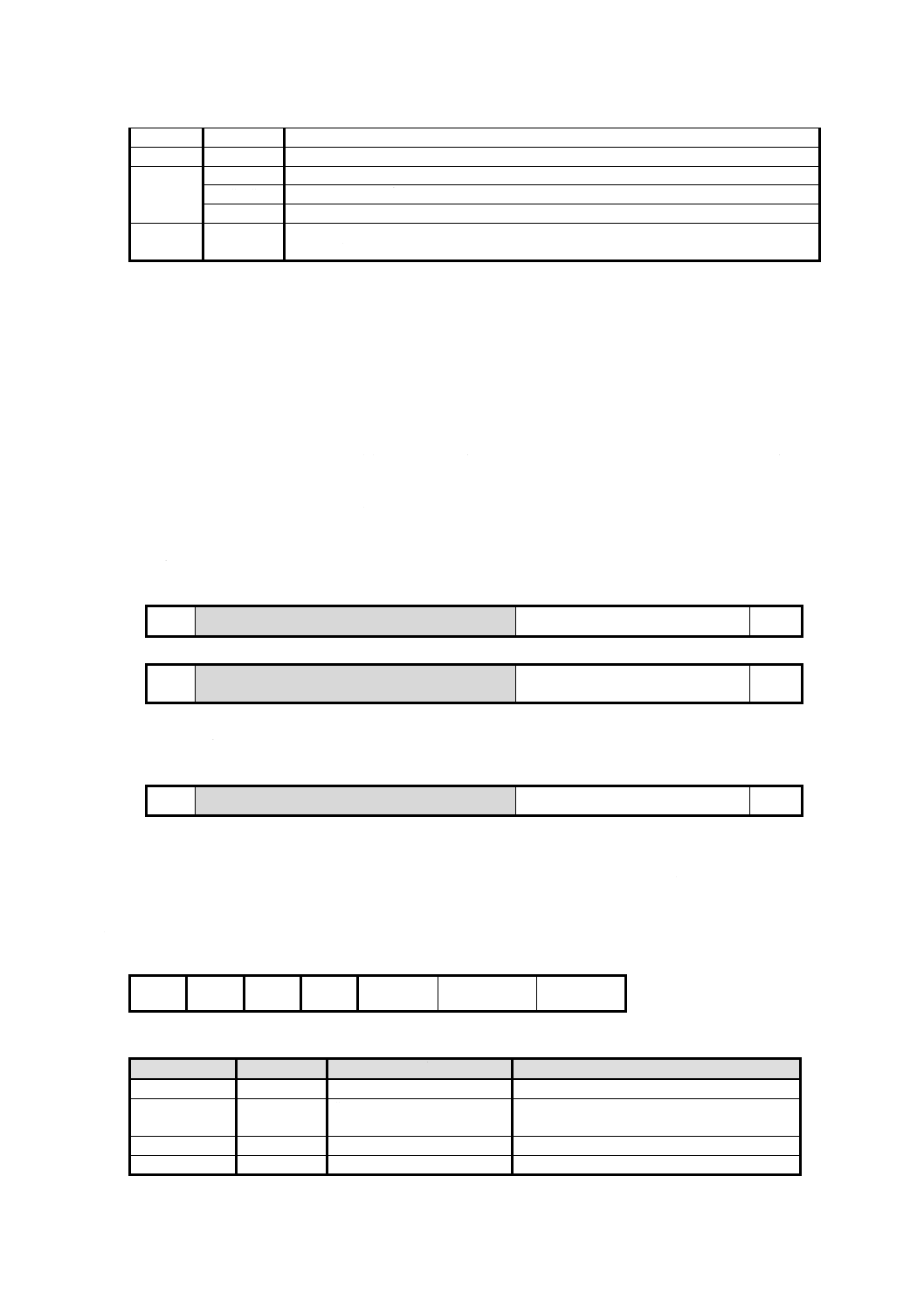

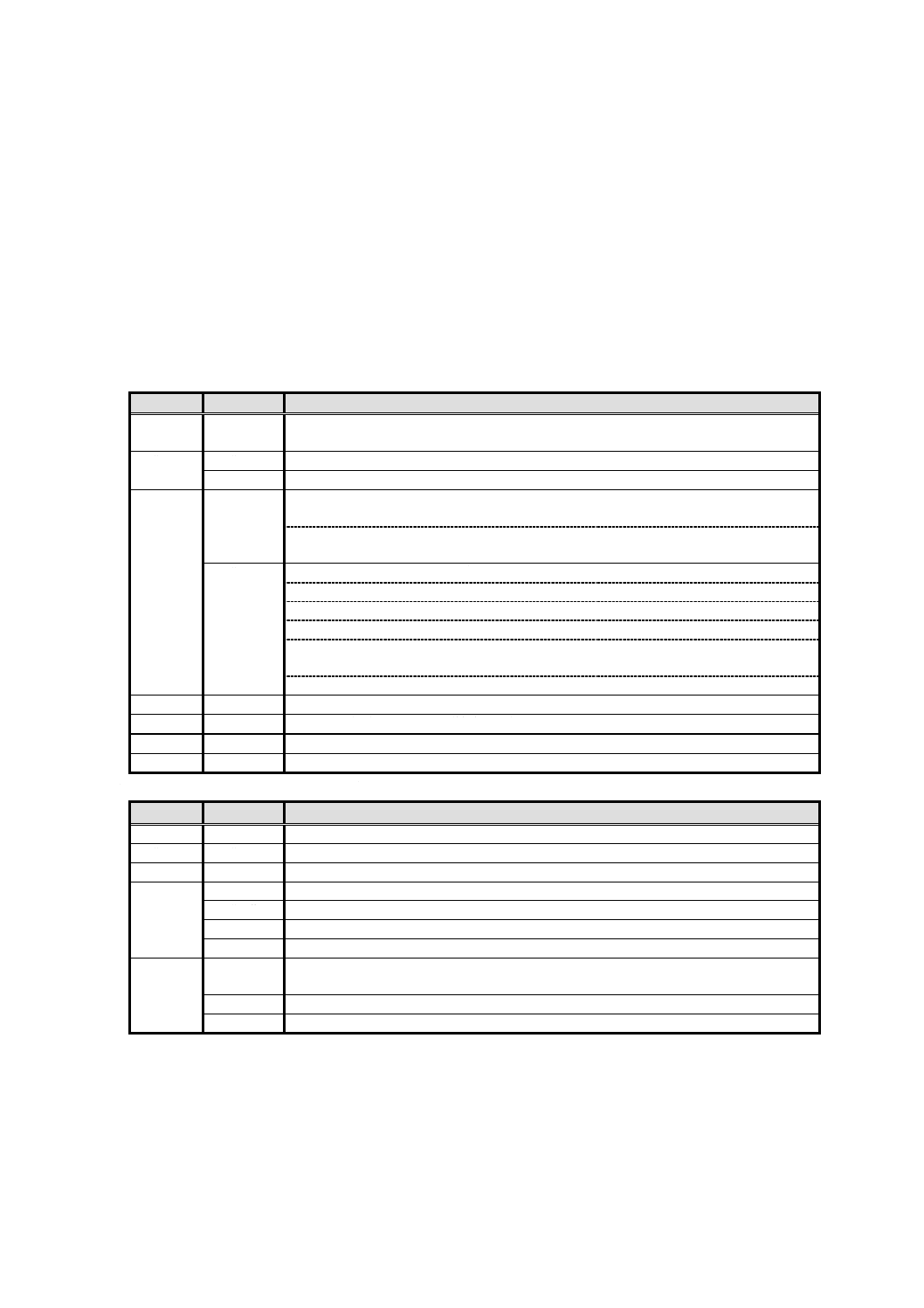

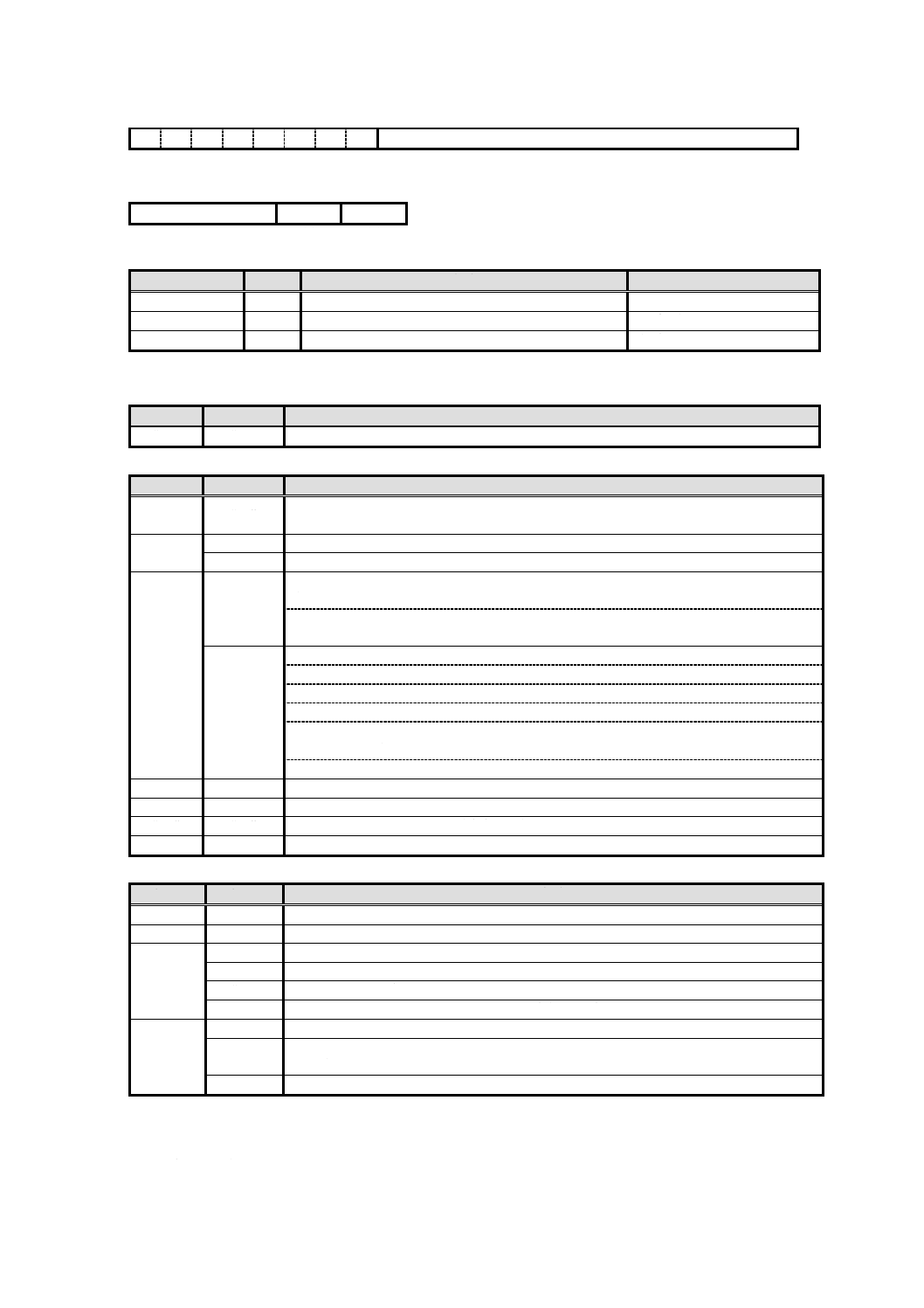

5.2.1.1

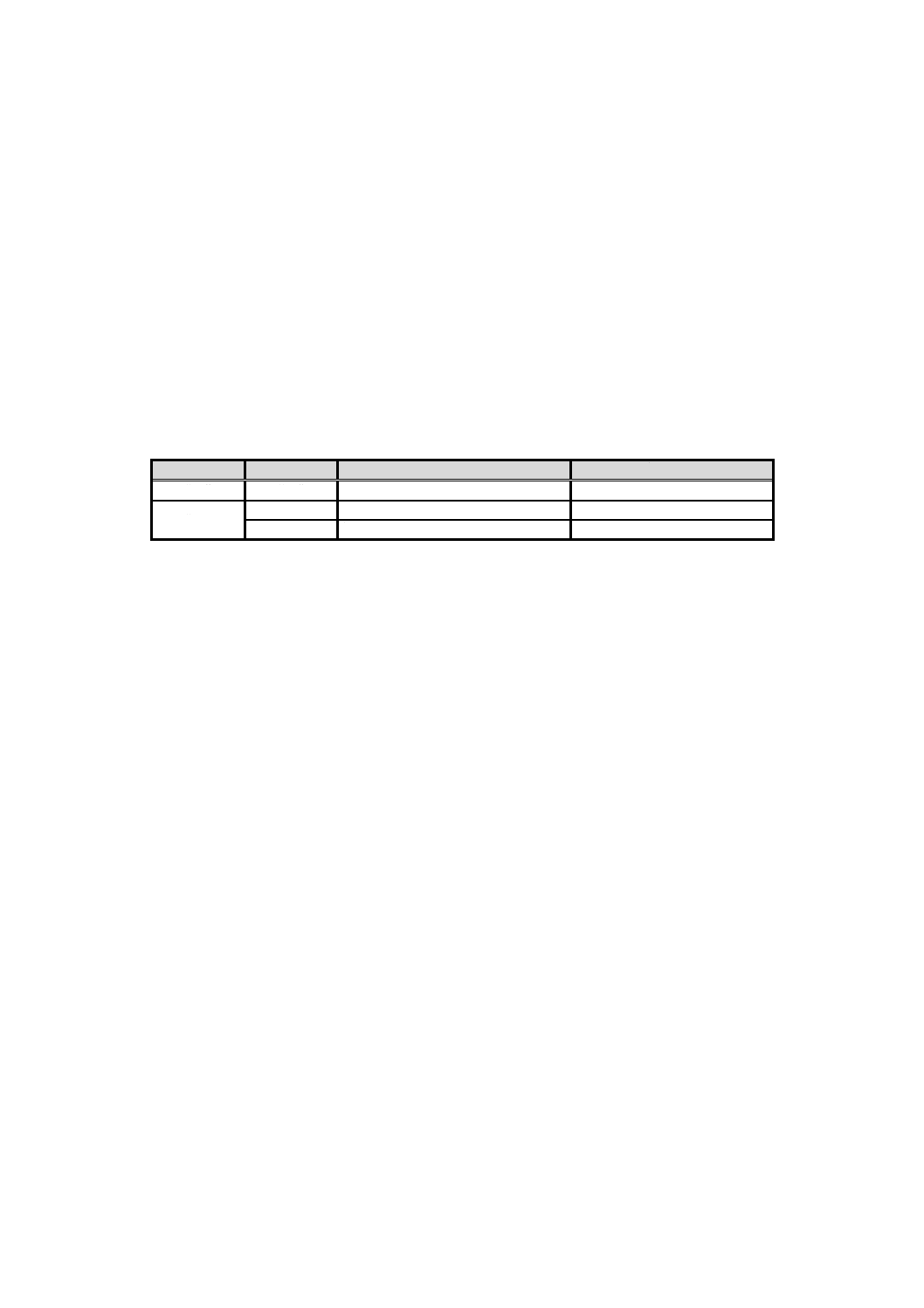

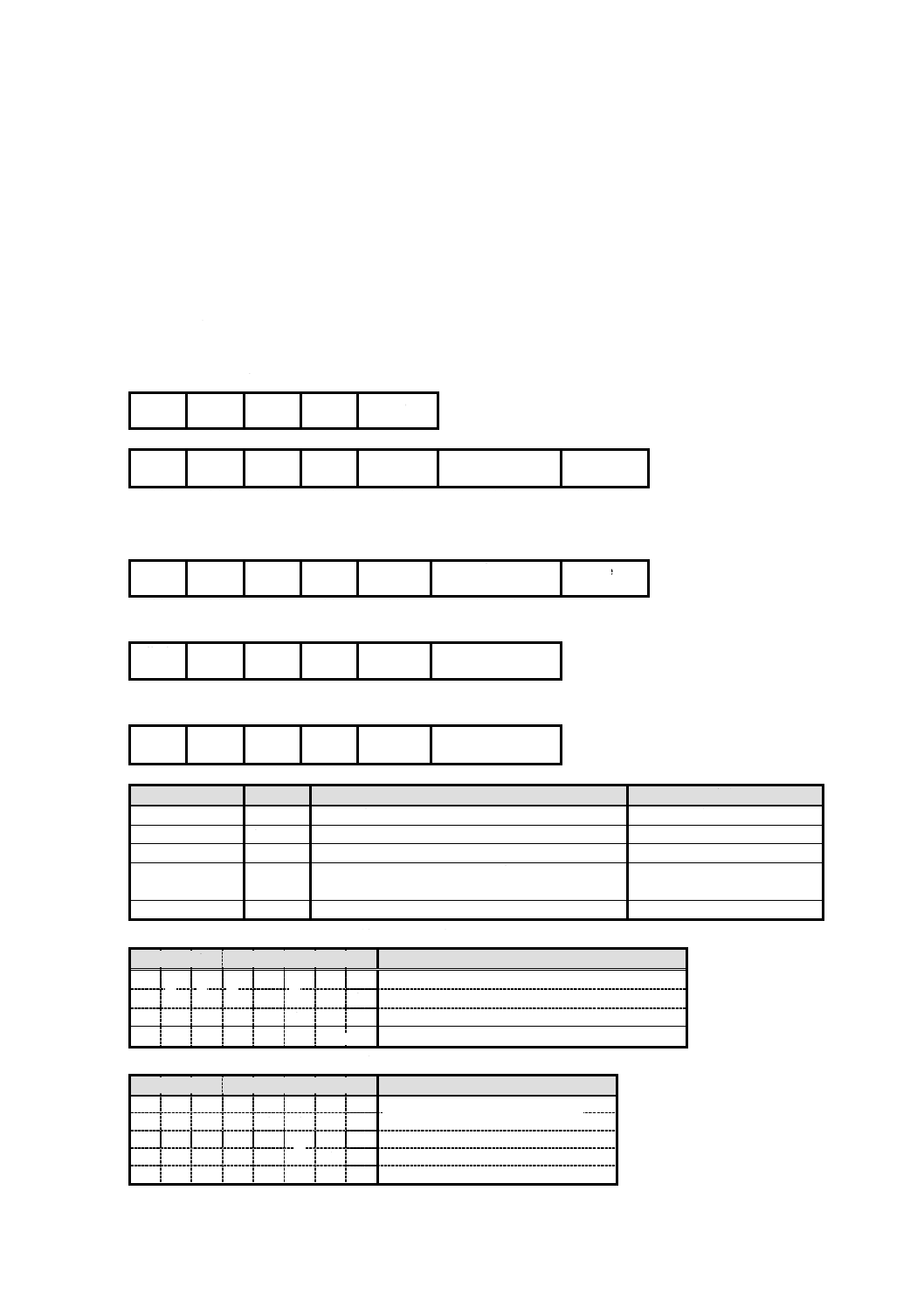

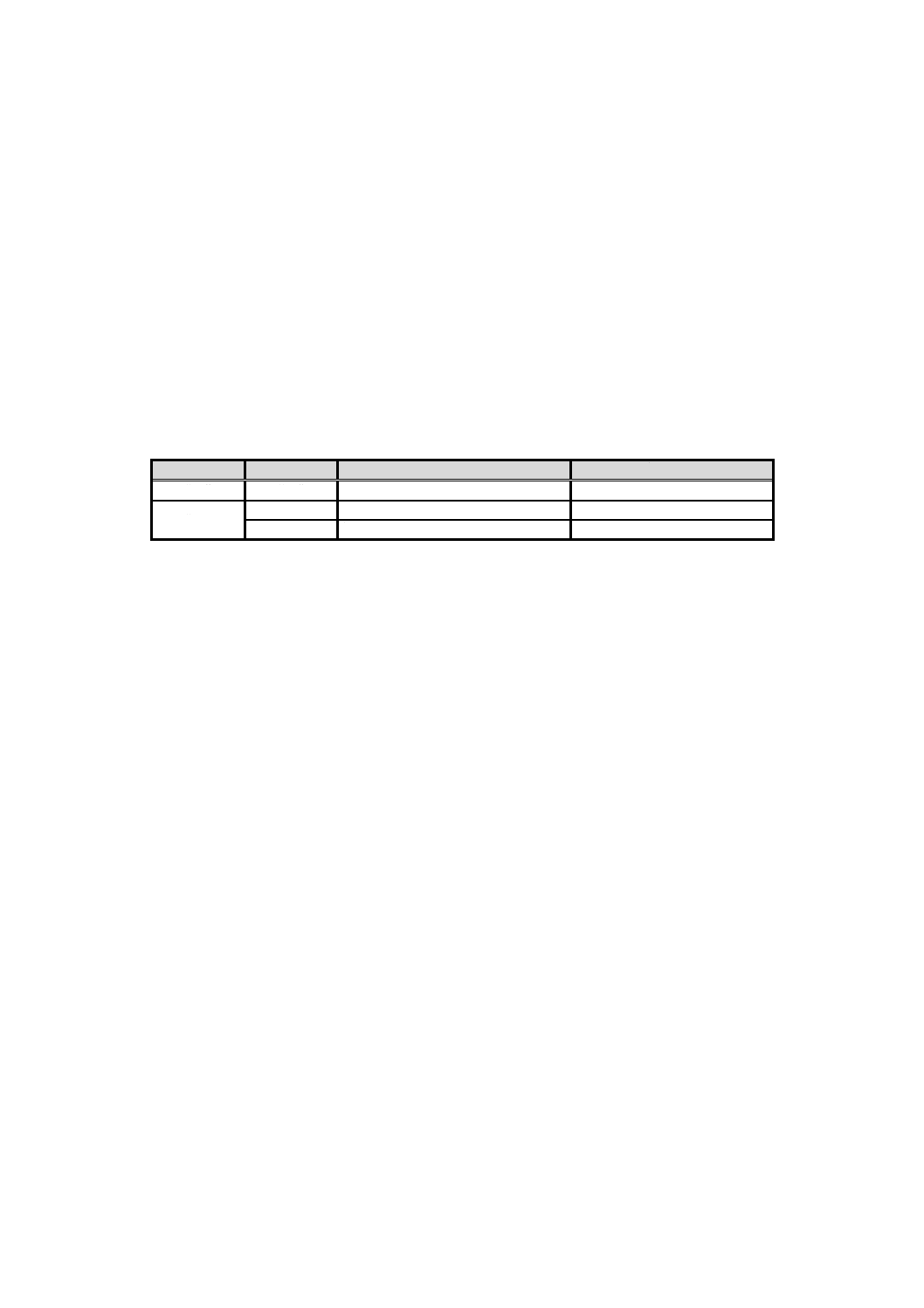

コマンドごとの参照アクセスモードレベル

各コマンドが実行時に参照するファイルのアクセスモードレベルを表7に示す。

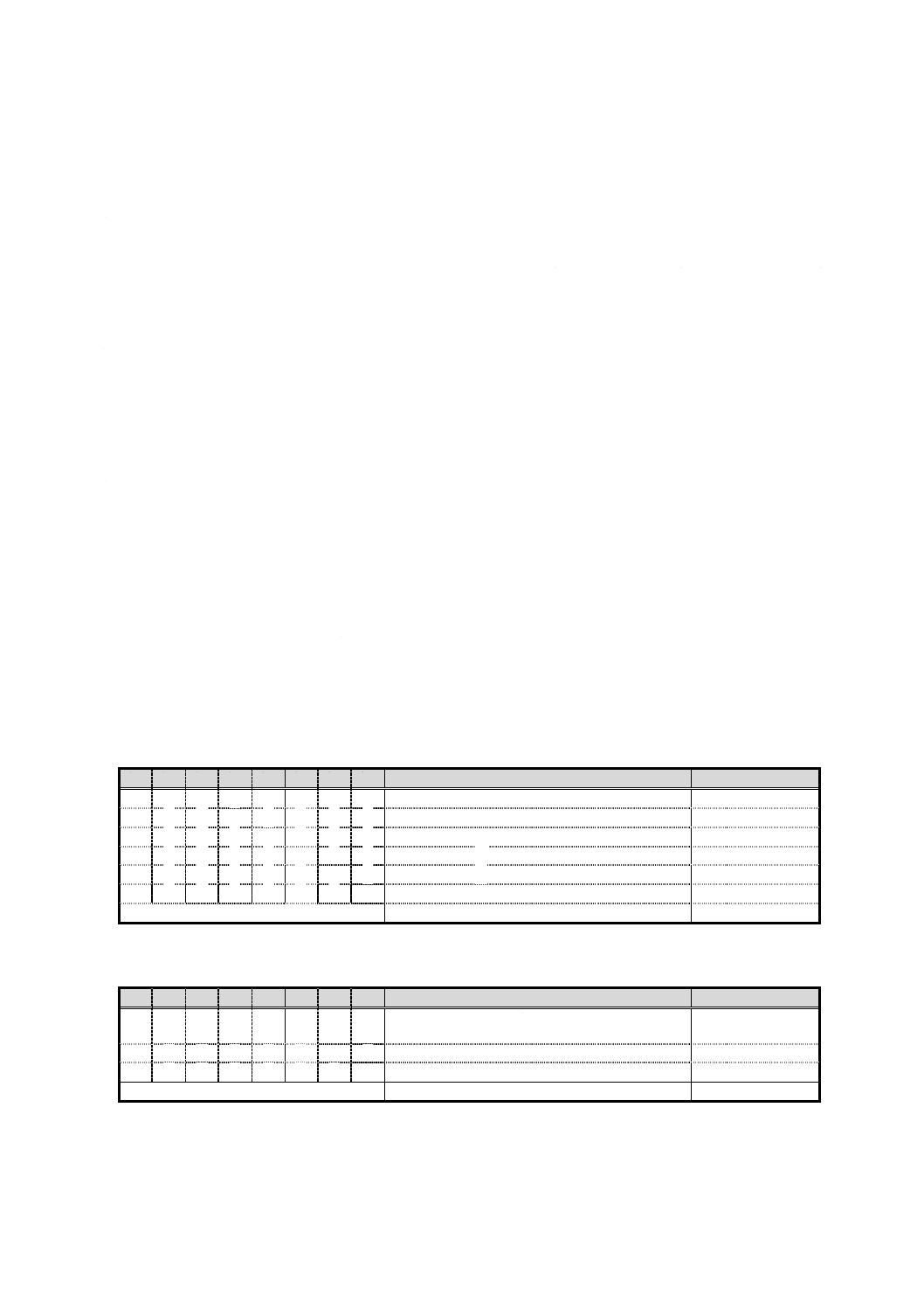

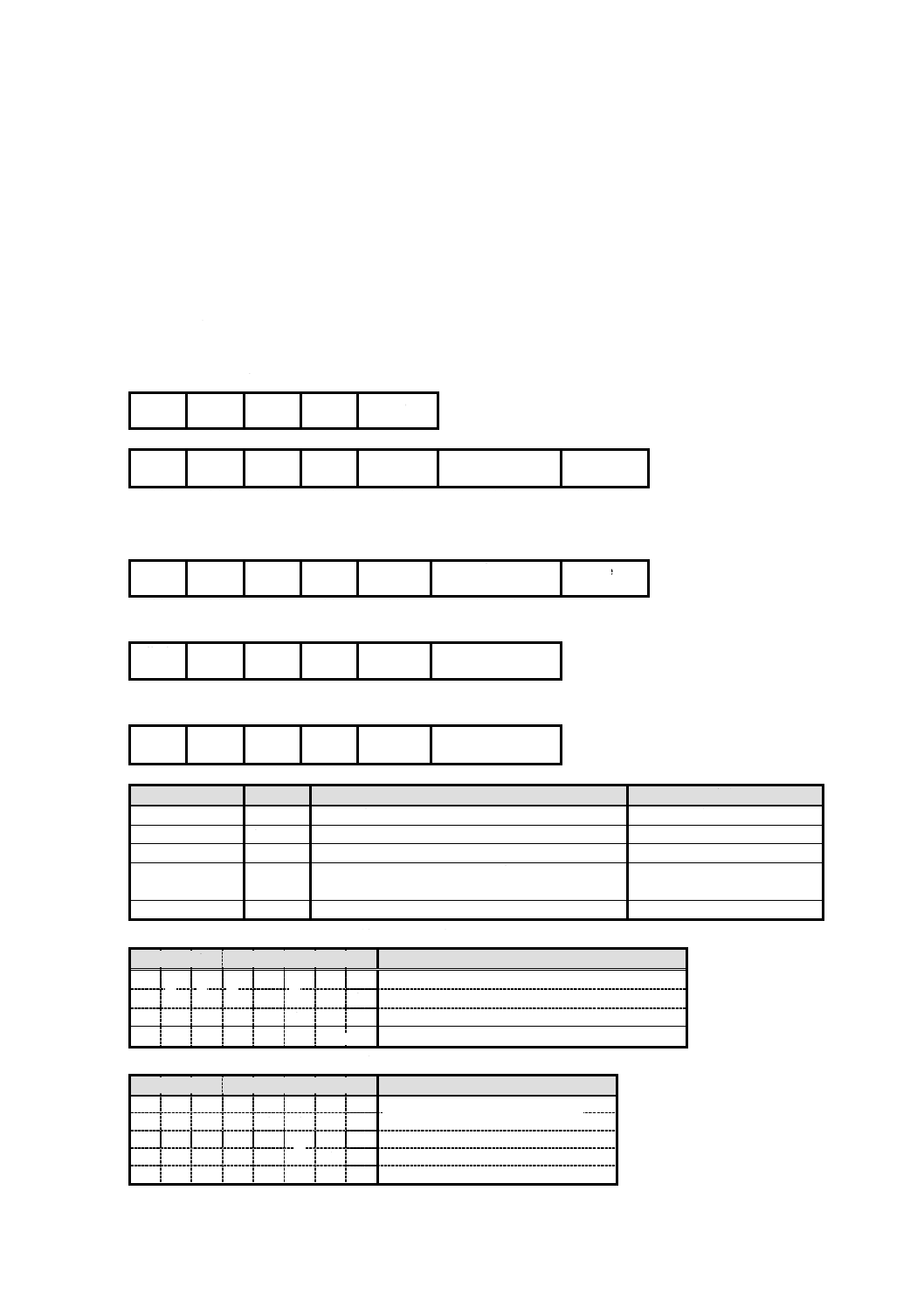

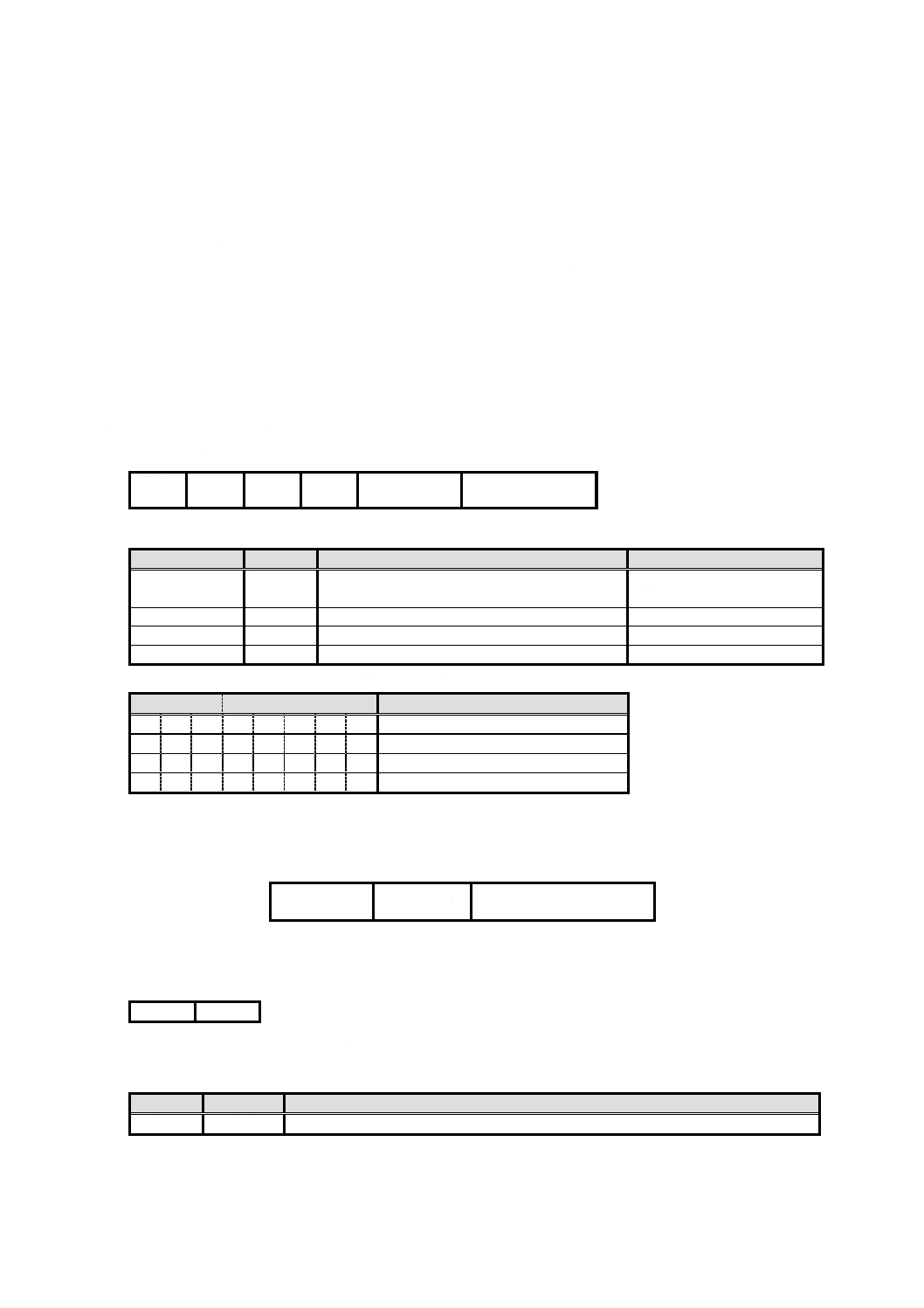

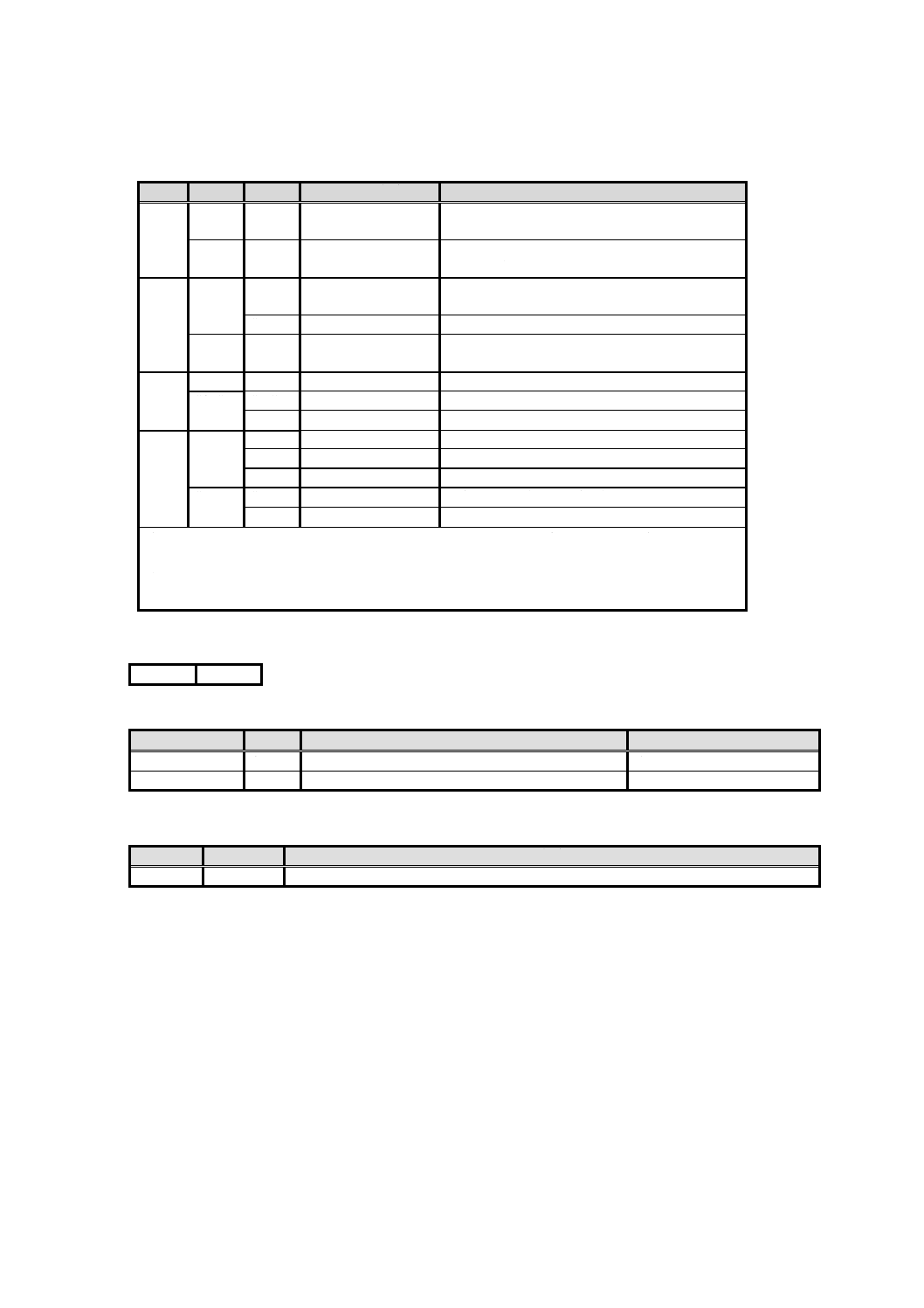

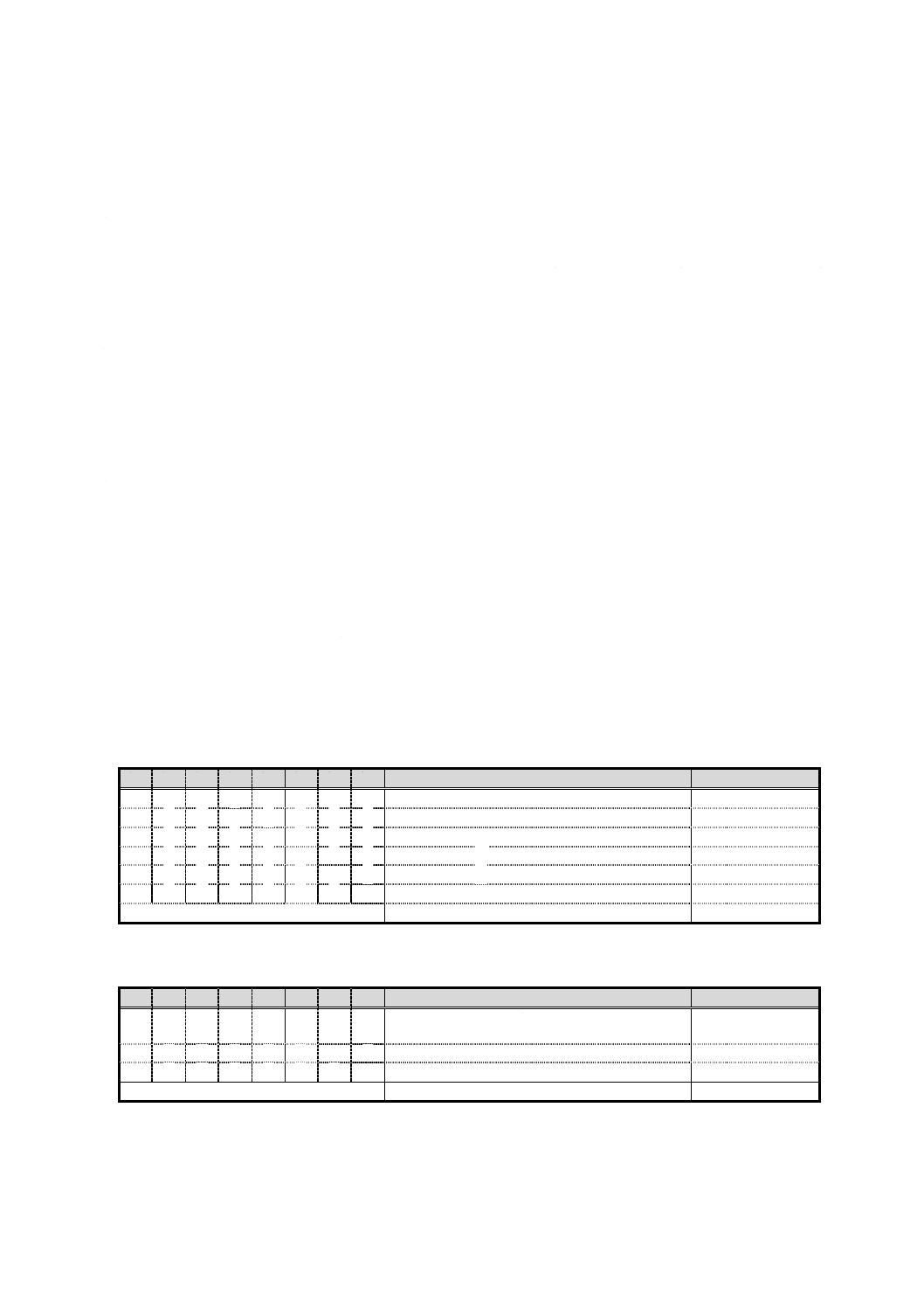

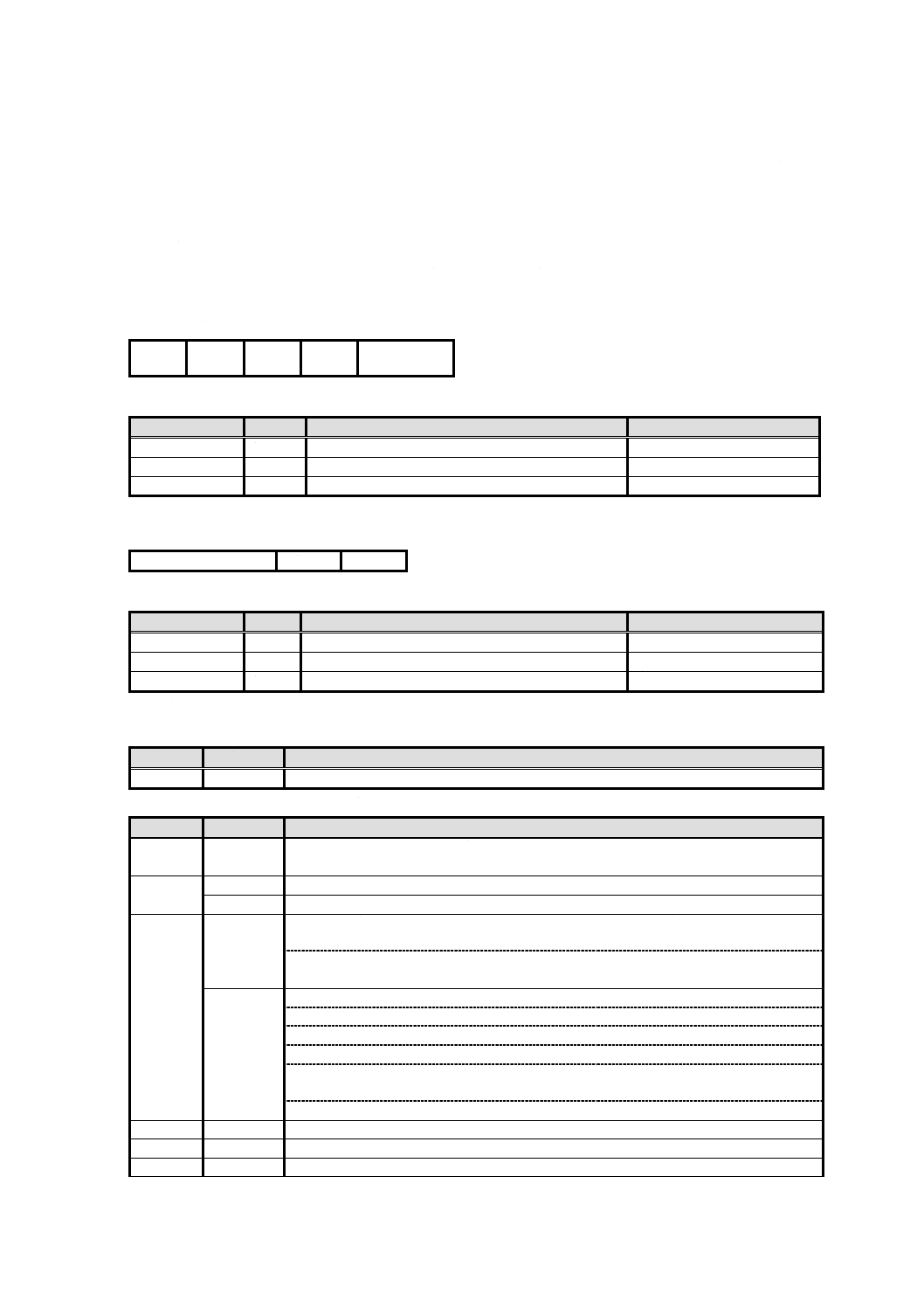

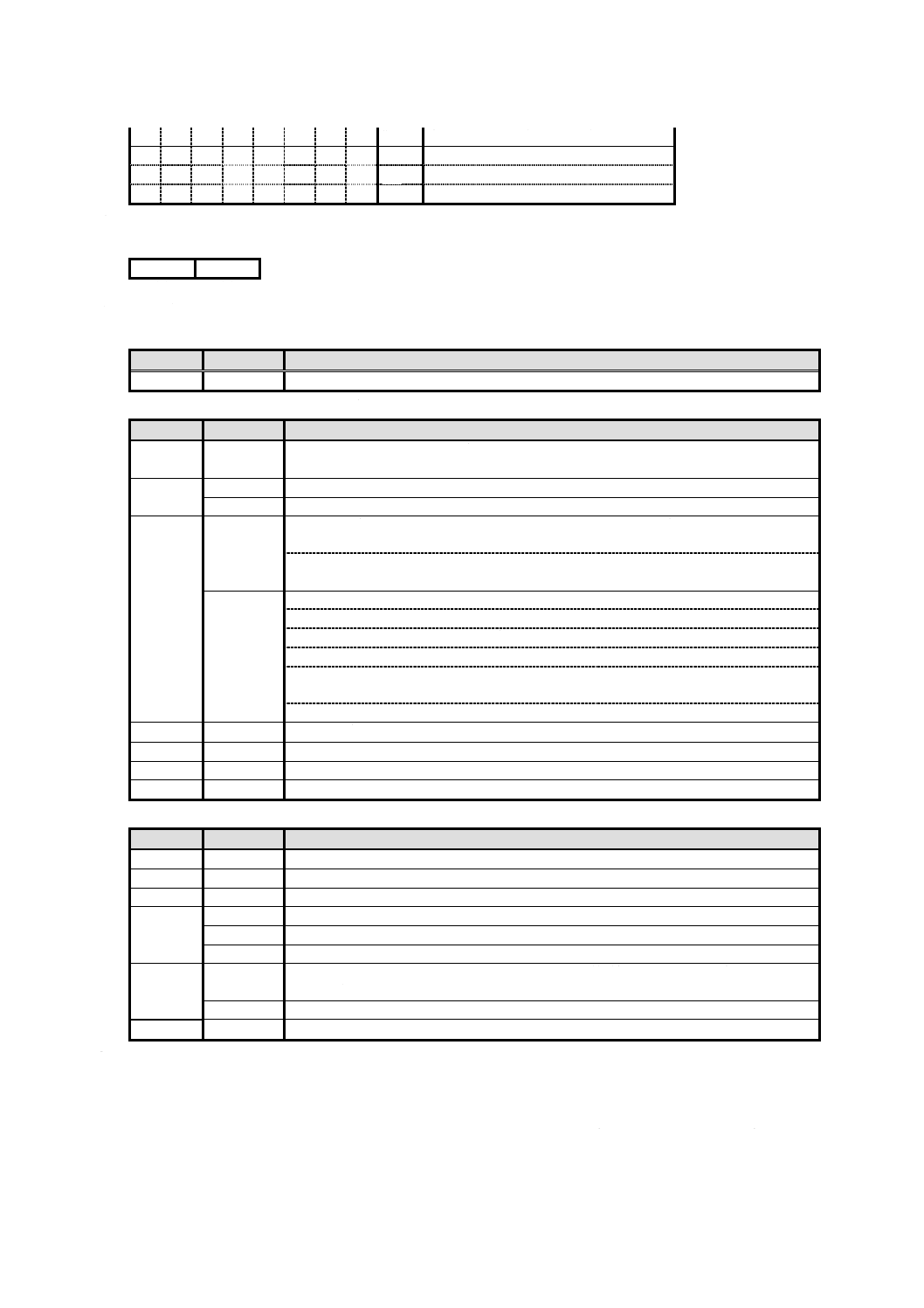

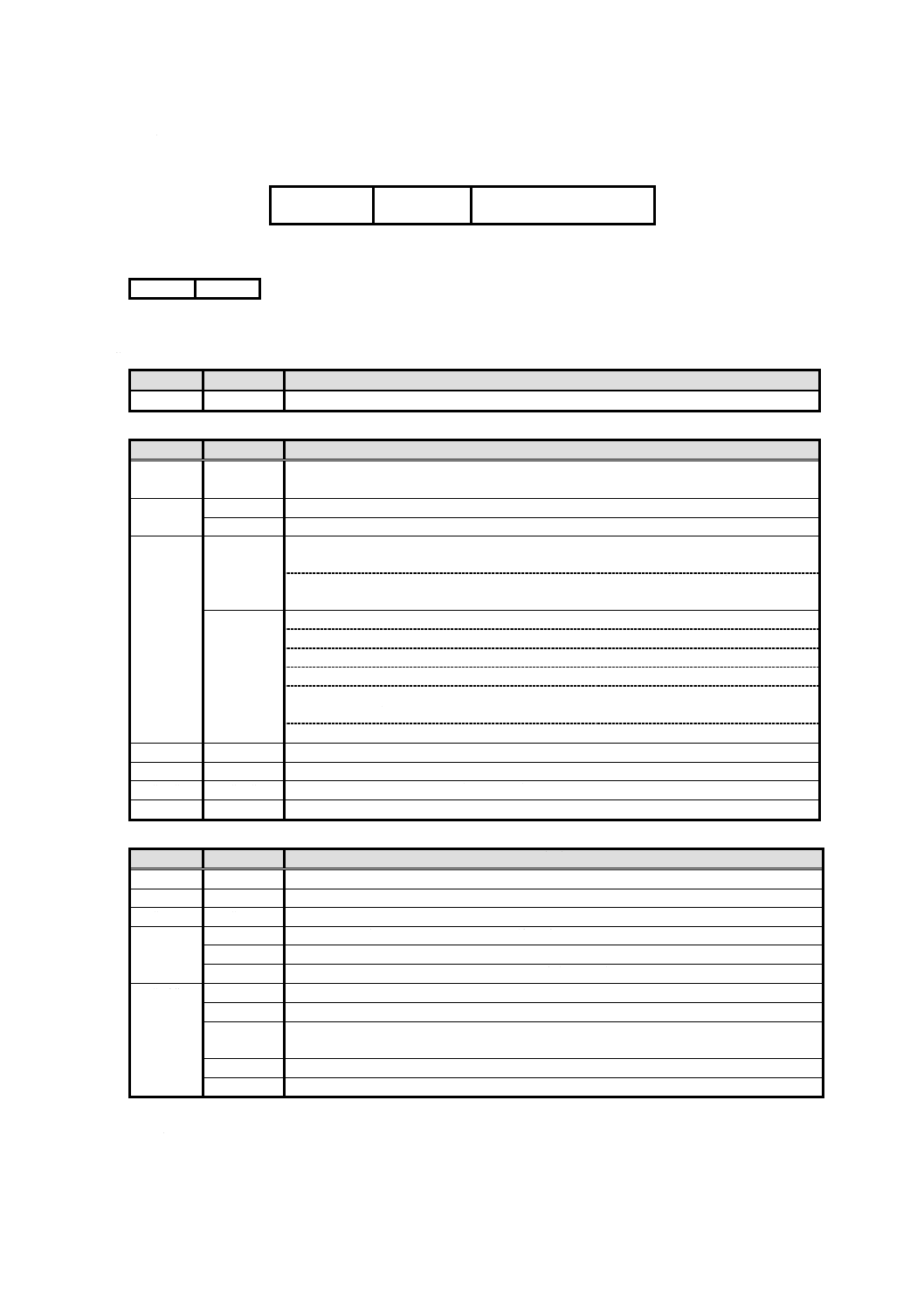

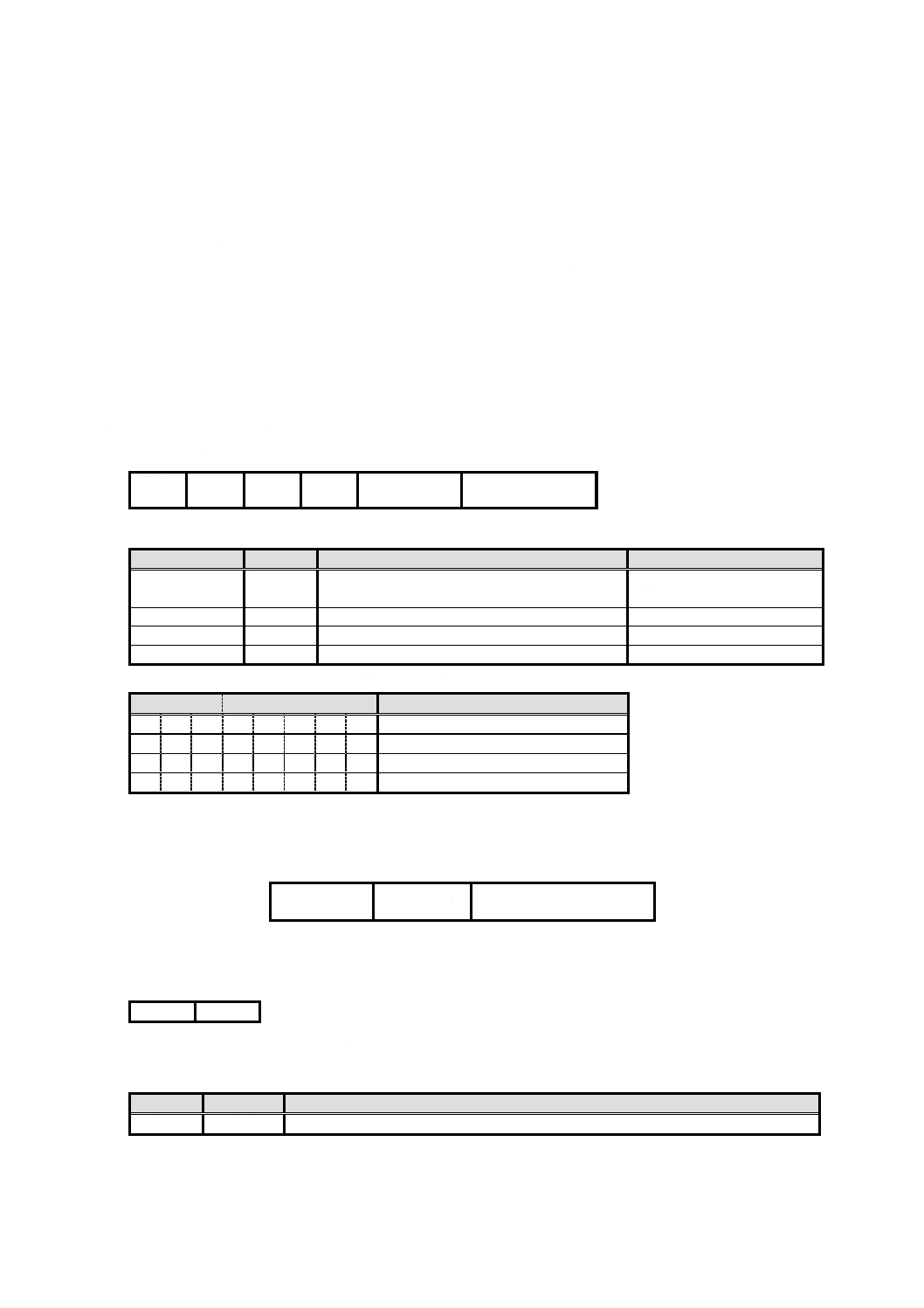

表7−コマンドごとの参照アクセスモードレベル

コマンド名

MF*

DF

WEF

IEF

DO-EF

SELECT

−

−

−

−

−

VERIFY

−

−

−

−

−

GET CHALLENGE

−

−

−

−

−

EXTERNAL AUTHENTICATE

−

−

−

−

−

INTERNAL AUTHENTICATE

×

×

×

計算

×

MUTUAL AUTHENTICATE △

×

×

×

計算

×

GENERAL AUTHENTICATE △

×

×

×

計算

×

READ RECORD(S)

×

×

読出し

×

×

WRITE RECORD

×

×

追記

×

×

APPEND RECORD

×

×

追記

×

×

UPDATE RECORD

×

×

更新

×

×

REMOVE RECORDS

×

×

更新

×

×

READ BINARY

×

×

読出し

×

×

WRITE BINARY

×

×

追記

×

×

UPDATE BINARY

×

×

更新

×

×

GET DATA

×

×

×

×

読出し

PUT DATA

×

×

×

×

追記及び更新

CHANGE REFERENCE DATA

×

×

×

更新

×

DEACTIVATE FILE

閉塞

閉塞

×

×

×

ACTIVATE FILE

閉塞解除

閉塞解除

×

×

×

RESET RETRY COUNTER

×

×

×

閉塞解除

×

COMPUTE DIGITAL SIGNATURE処理

×

×

×

計算

×

VERIFY DIGITAL SIGNATURE処理

×

×

×

検証

×

VERIFY CERTIFICATE処理

×

×

×

検証

×

GENERATE ASYMMETRIC KEY PAIR

×

×

×

更新

×

GET SESSION KEY

−

−

−

−

注記 − : 当該コマンドが無条件で実行できる。

× : 当該コマンドのアクセス対象ファイルでない。

△ : JIS X 6320-4 に追加されたコマンド。

注*

MFが存在しない場合には,参照しない。

5.2.2

セキュリティ条件データオブジェクト(SC̲DO)

セキュリティ条件は,AMによって指定されたDF(MF)又はEFへアクセスするために満たす必要のあ

る条件を示す。セキュリティ条件を指定するには,セキュリティ条件データオブジェクト(SC̲DO)を用

いる。

5.2.2.1

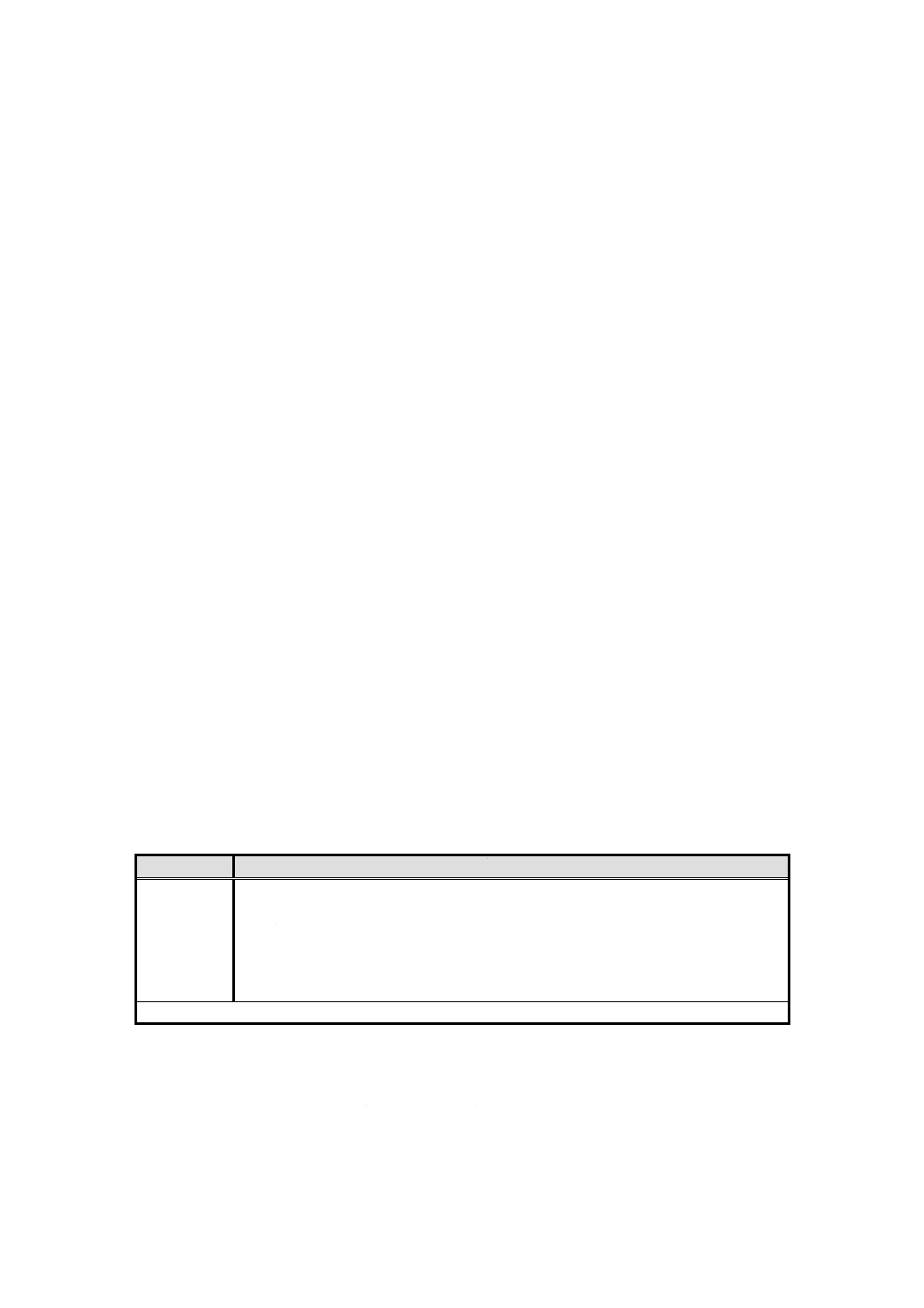

IEFの参照方法

SC̲DOでは,MFからの階層位置とIEF-IDとの連結によってIEFを参照する。具体的なIEF参照方法は,

次のとおりとする。

− MF直下のIEF-ID指定

(“00”-IEF-ID)

− 1レベルのDF直下のIEF-ID指定

(“01”-IEF-ID)

例 DF1がカレントファイルの場合には,図12に示すように,DF1のIEF1を指定するとき,“01 0001”

となる。

注記 プラットフォーム形ICカードの場合,IEF-ID指定を“01”から始めてもよい。

23

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

MF

DF1

DF2

“01”

“00”

カレントDF

IEF1

“0001”

IEF2

“0002”

IEF1

“0001”

IEF2

“0002”

図12−ファイル構造例及び階層位置による選択例

5.2.2.2

SC̲DOの符号化

表8にSC̲DOの符号化を示す。タグ値=“A4”のとき,その値フィールドとするCRTオブジェクトのタ

グ値には“89”を使用し(JIS X 6320-4参照),5.2.2.1のIEF参照値を記述する。

具体的なSC̲DOの符号化は,次のとおりとなる。

例1 MF直下のIEF-ID指定による外部認証又は利用者認証の場合には,

SC̲DO = “A4”-L-“89-03-00”-IEF-ID

例2 DF下のIEF-ID指定による外部認証又は利用者認証の場合には,

SC̲DO = “A4”-L-“89-03-01”-IEF-ID

また,複数のSC̲DOをタグ値=“A0”のORテンプレートでカプセル化することによってOR条件を実

現する。

複数のSC̲DOをORテンプレートでカプセル化しないか,又はタグ値=“AF”のANDテンプレートでカ

プセル化することによってAND条件を実現する。

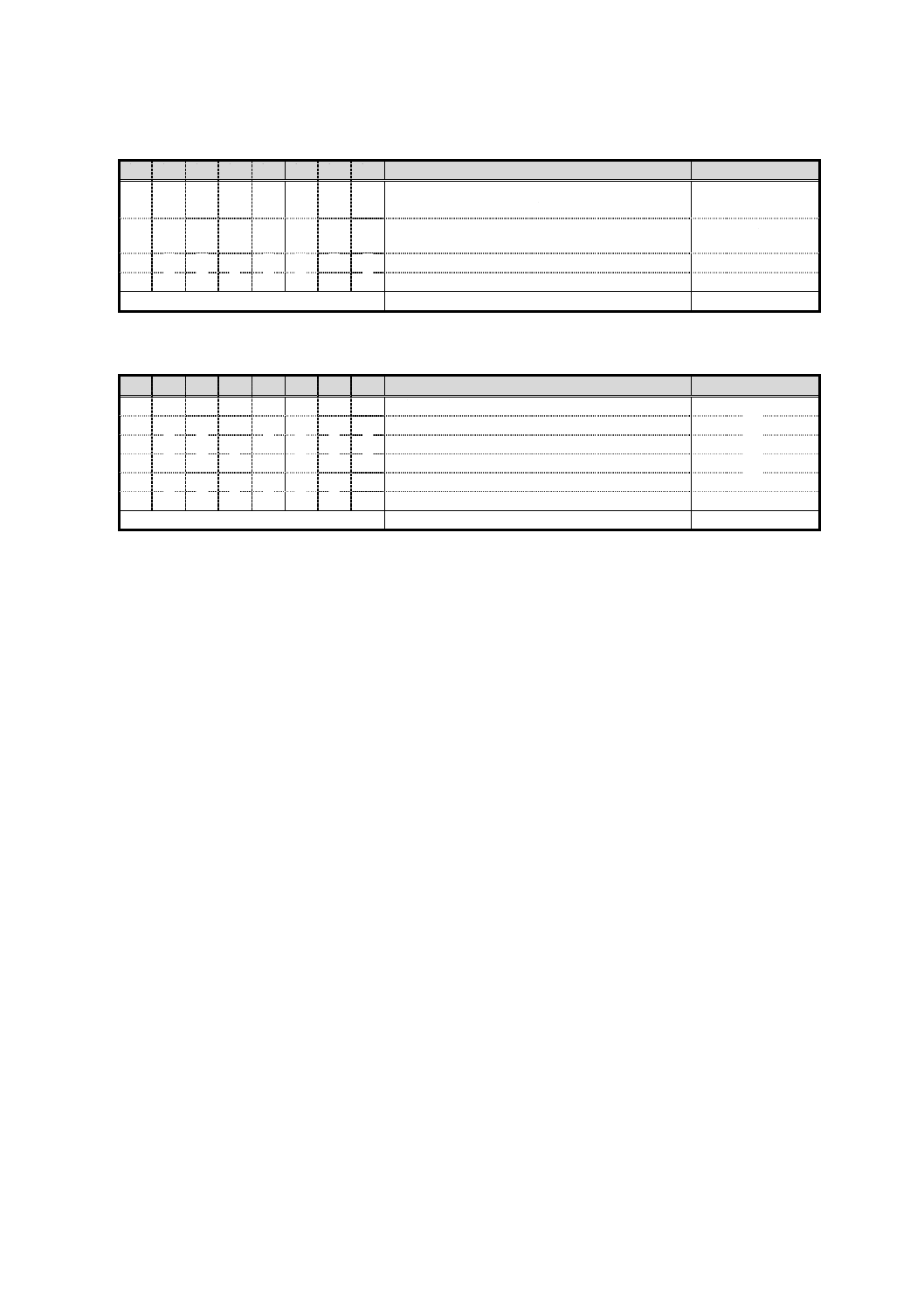

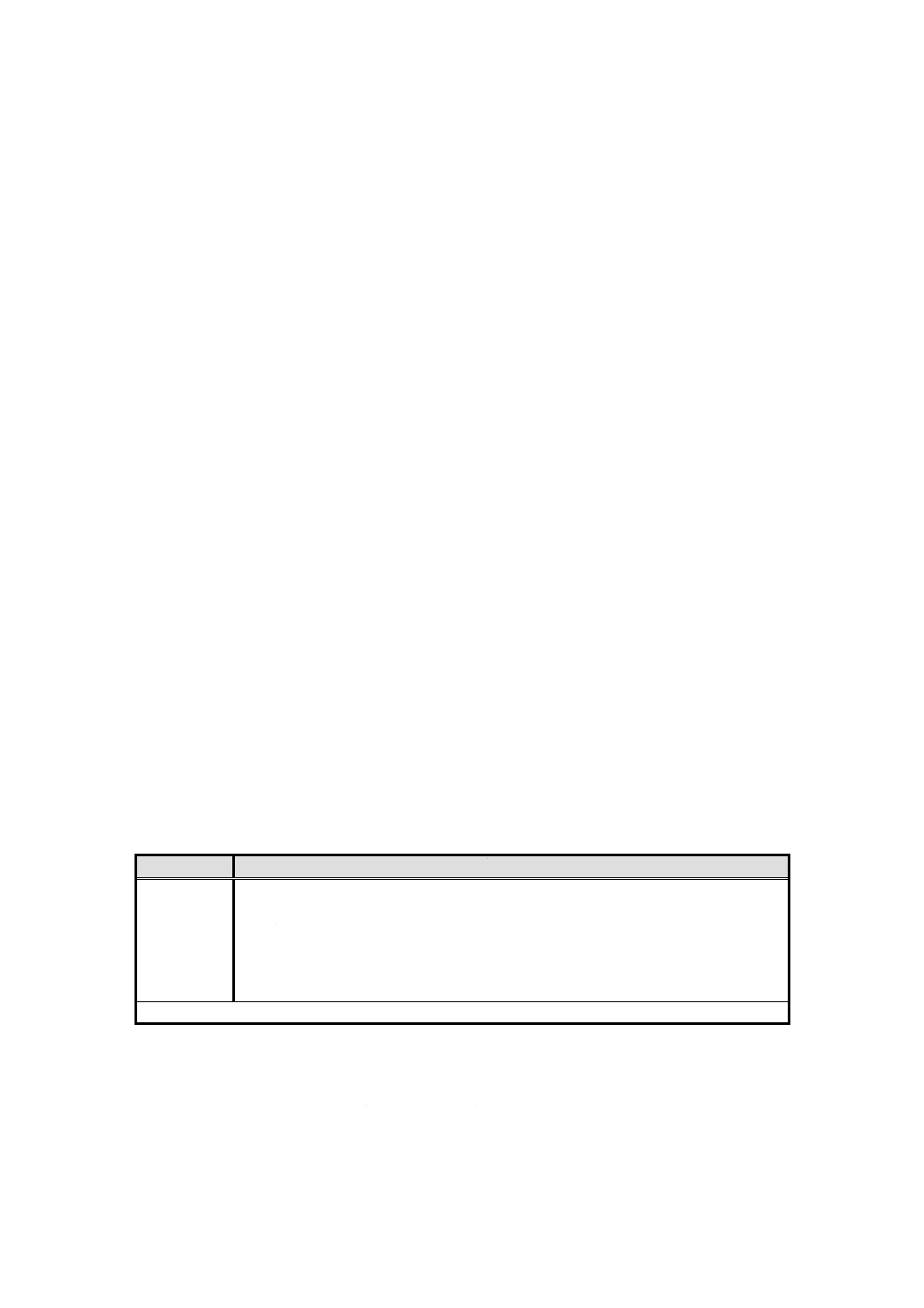

表8−SC̲DOs

タグ

長さ

値

アクセス条件の記述

“90”

00

−

無条件

“97”

00

−

禁止

“A4”

x

CRTオブジェクト

外部認証又は利用者認証が必要

“B4”

x

−

セキュリティ環境に一時的に保持されるセショ

ン鍵によって,コマンドのセキュアメッセージン

グ化が必要。

“A0”

x

SC̲DOs

ORテンプレート

“AF”

x

SC̲DOs

ANDテンプレート

注記1 タグ“A4”及び“B4”に用途限定バイト(JIS X 6320-4の表35参照)を含まなければならない。

注記2 この規格ではSMの方式を決めているので,タグ“B4”に用途限定バイトを含めなくてもよい。

SC̲DOの組合せは,次のとおりとする。

− SC̲DOの組合せは,2レベルまで可能とする。

F

F

24

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

− SC̲DOの組合せにおいて,レベル1の組合せは,AND論理又はOR論理のいずれかの設定を可能と

し,レベル1の組合せを更に組み合わせたレベル2の組合せは,AND論理固定とする。レベル2の

AND論理を表すANDテンプレートは省略可能とする。

− レベル2の組合せでは,レベル1の組合せを最大三つまで定義可能とする。レベル1の組合せのうち

の一つは,セキュアメッセージング用として用いられる。

− 一つのレベル1の組合せ内には,最大16のSC̲DOを設定可能とする。

− レベル2の組合せでは,複数のレベル1の組合せ内で設定する平文鍵及び外部認証鍵のSC̲DO数の

総数を最大16まで制御可能とする。

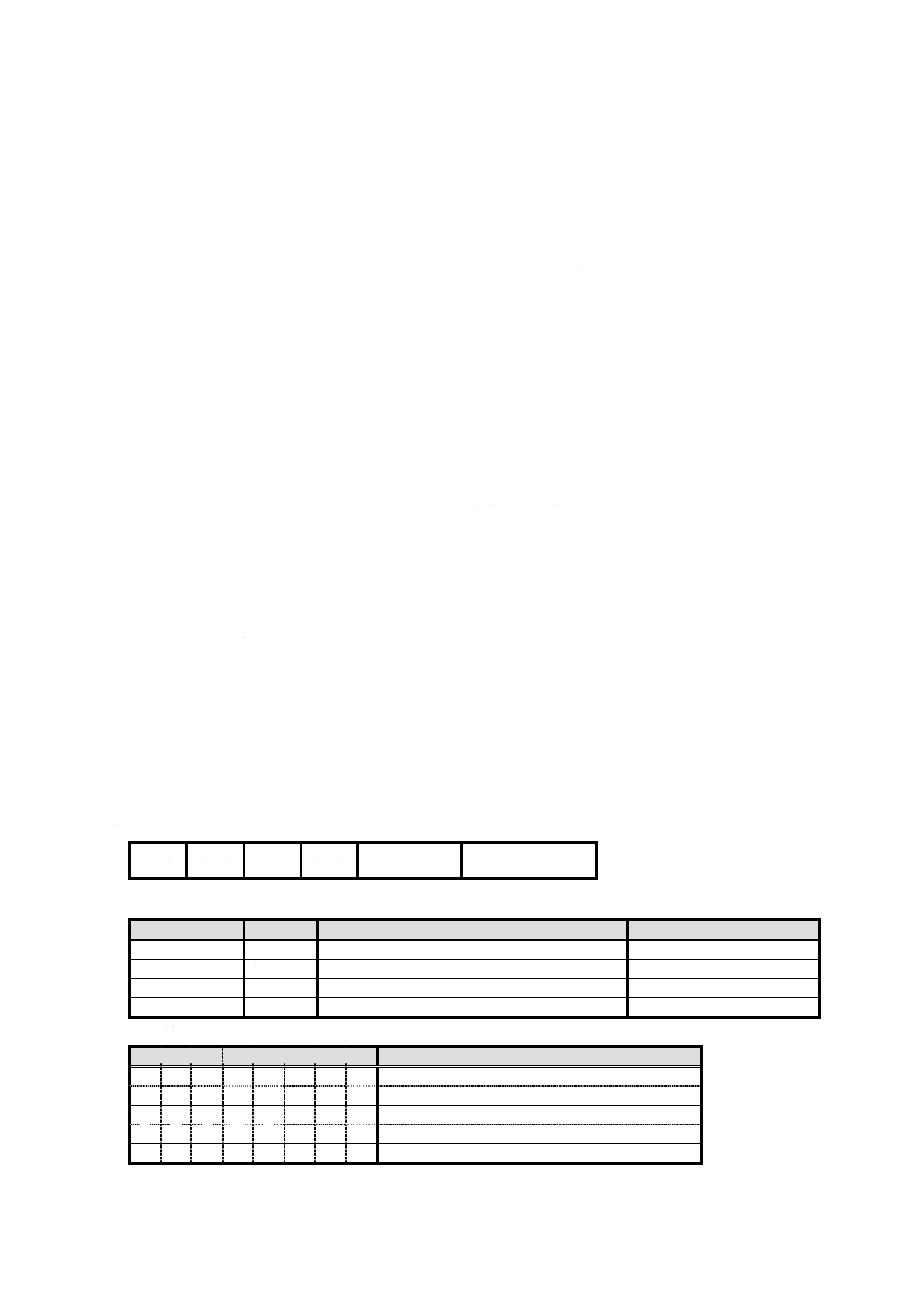

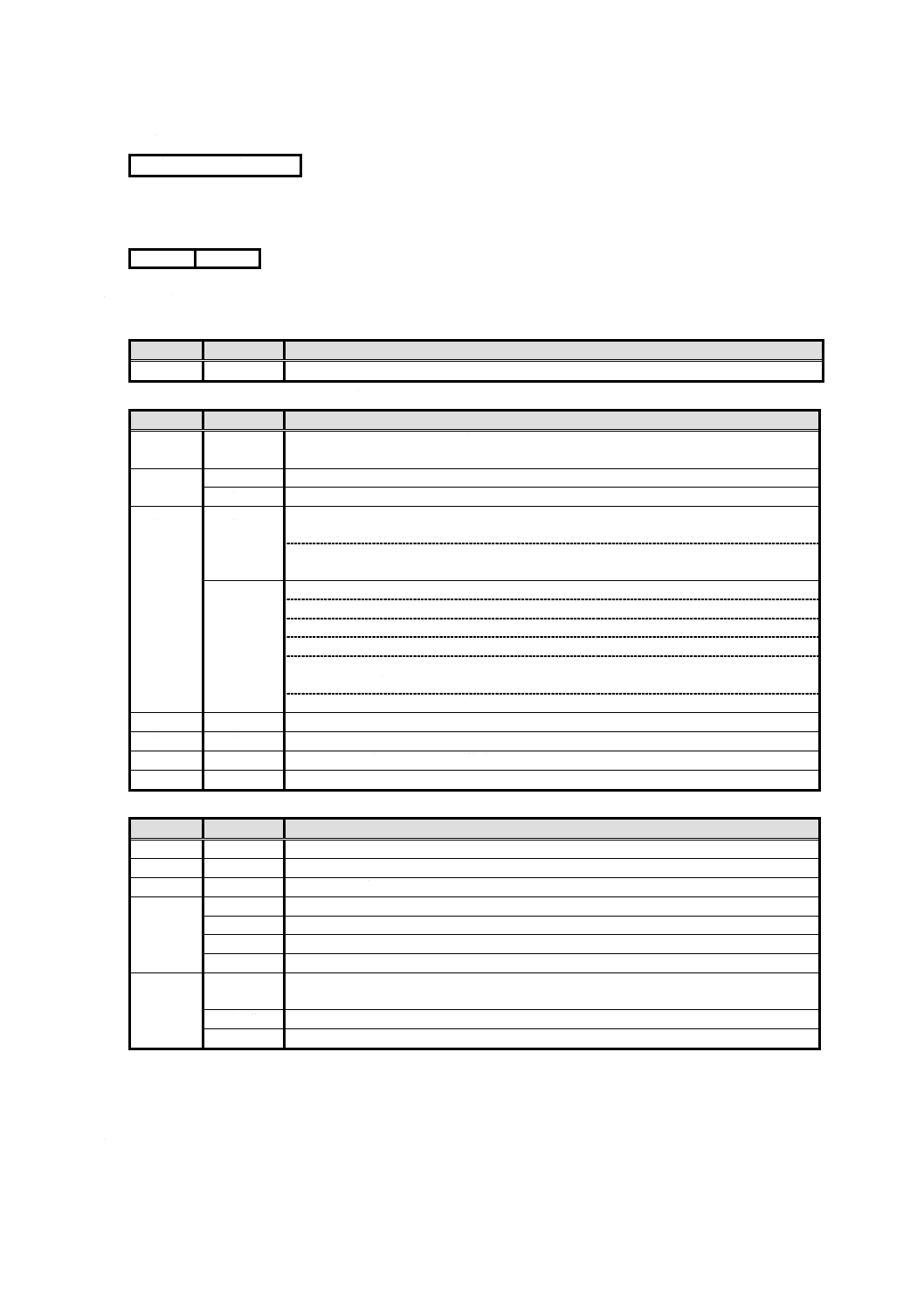

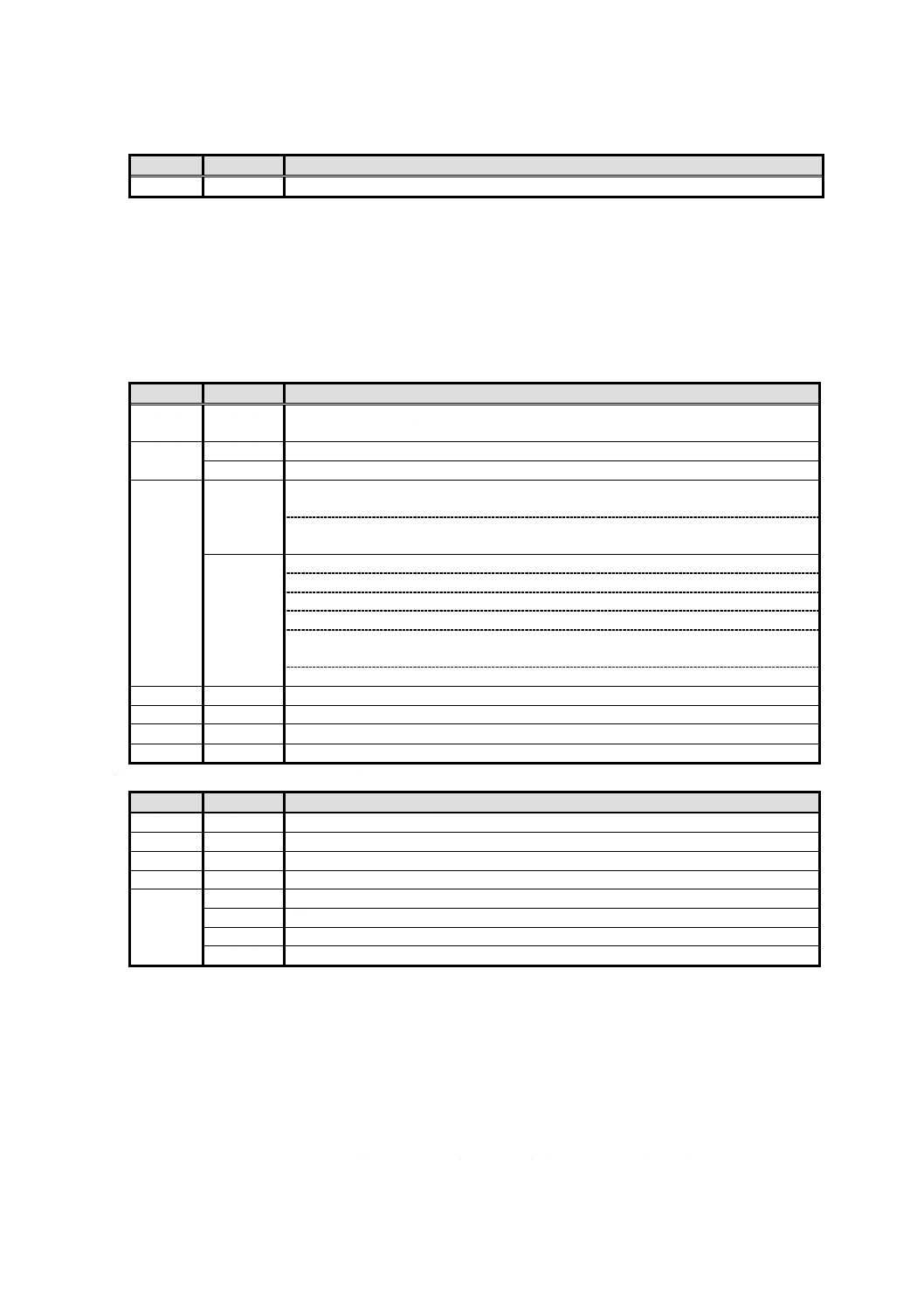

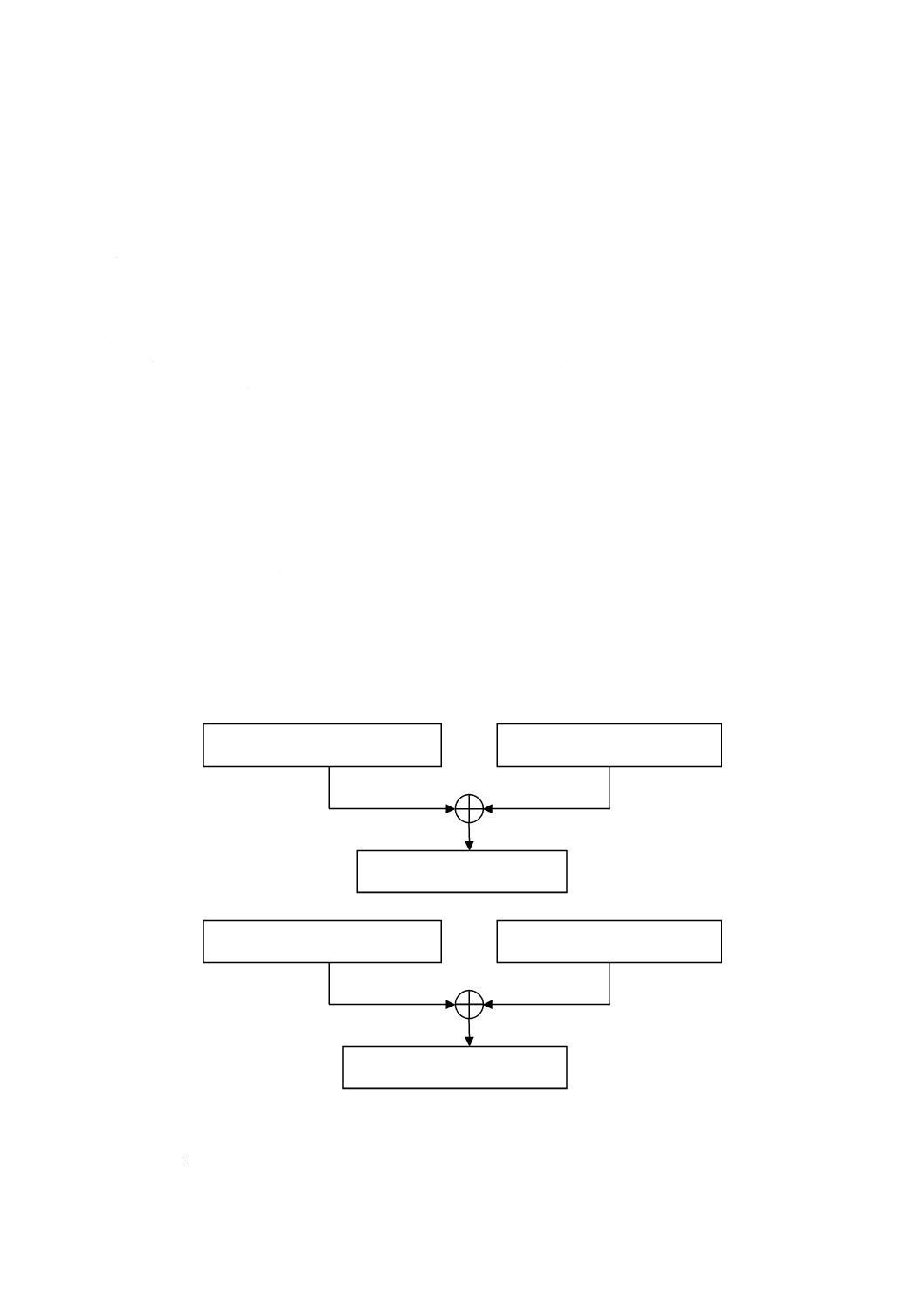

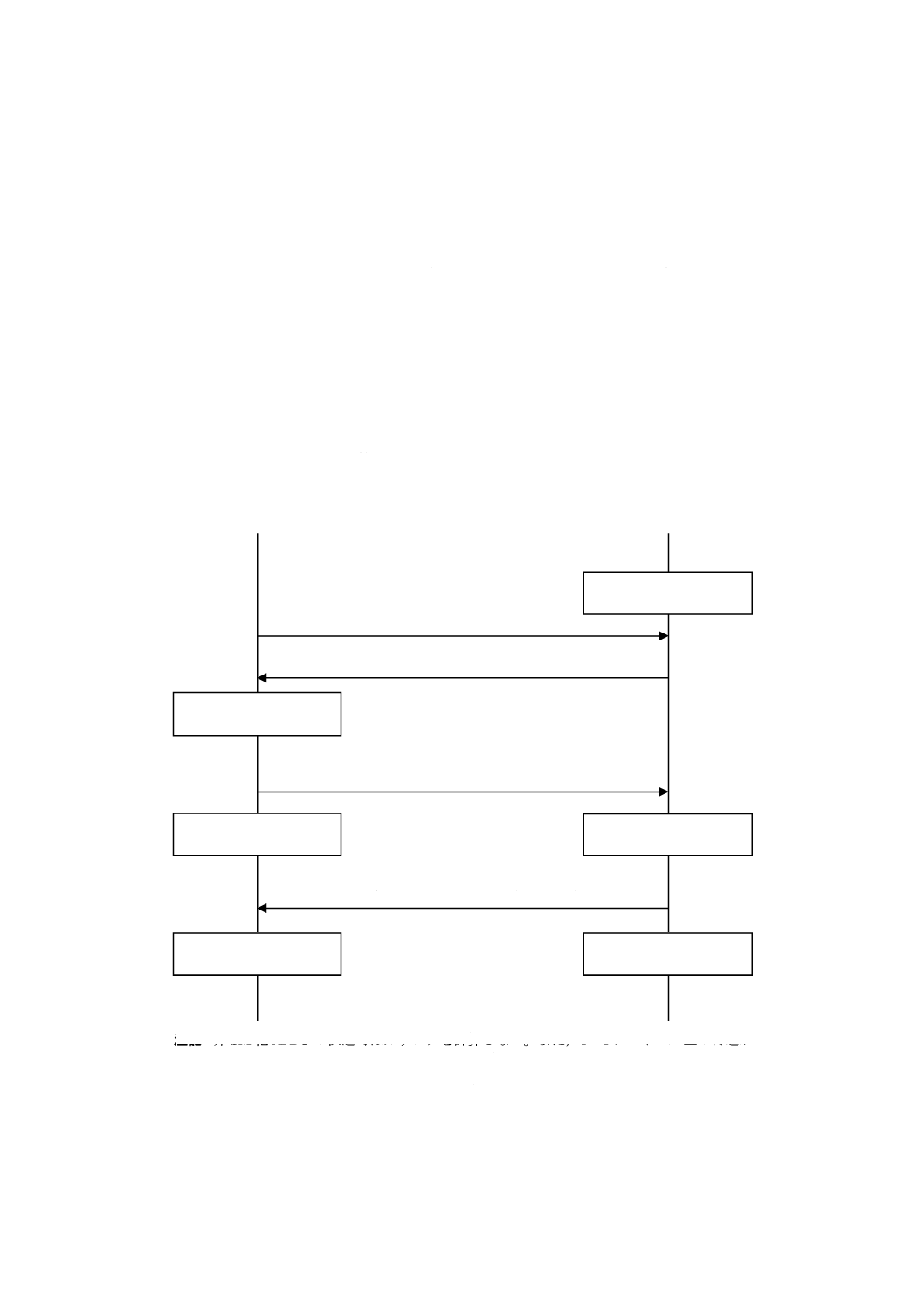

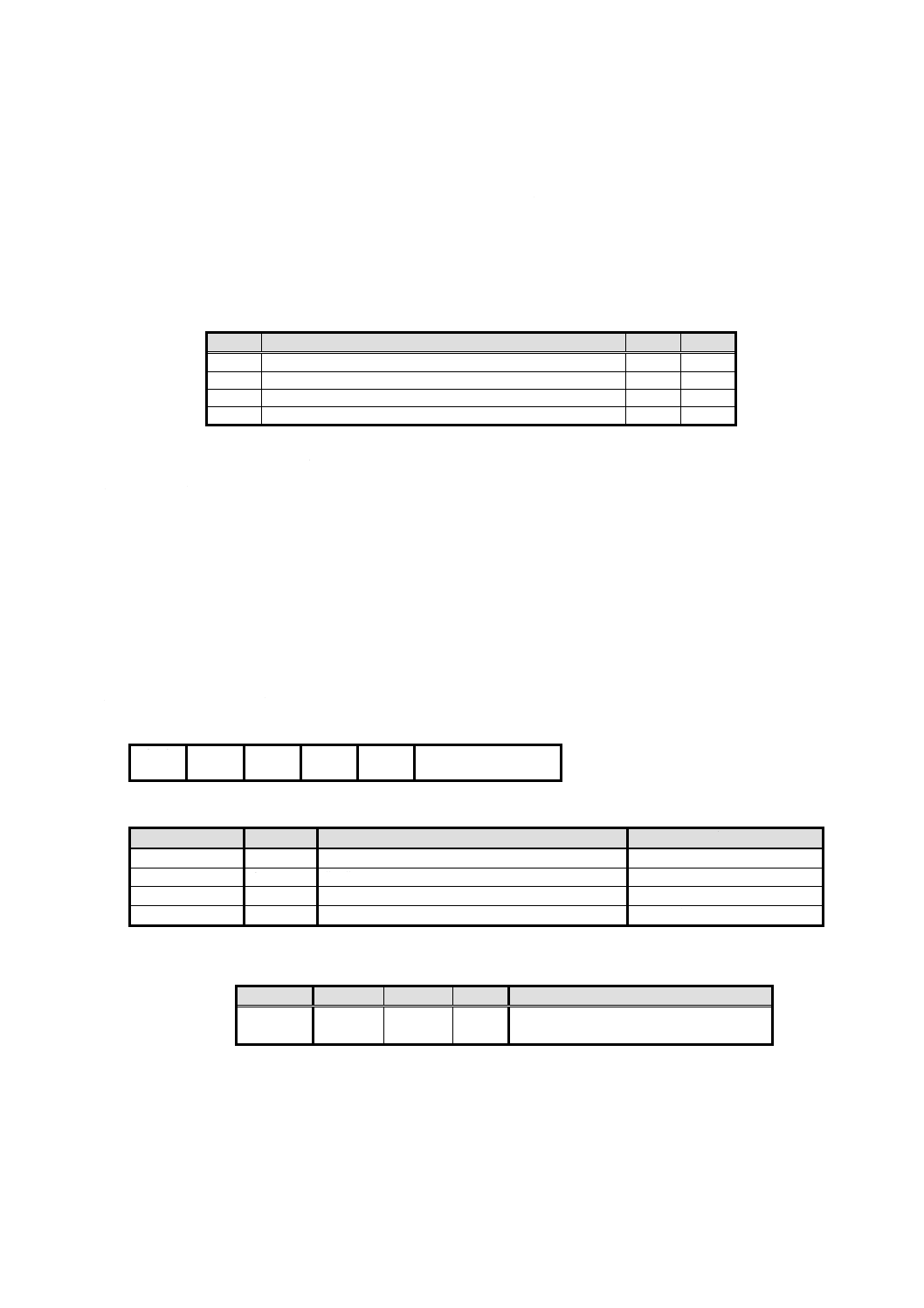

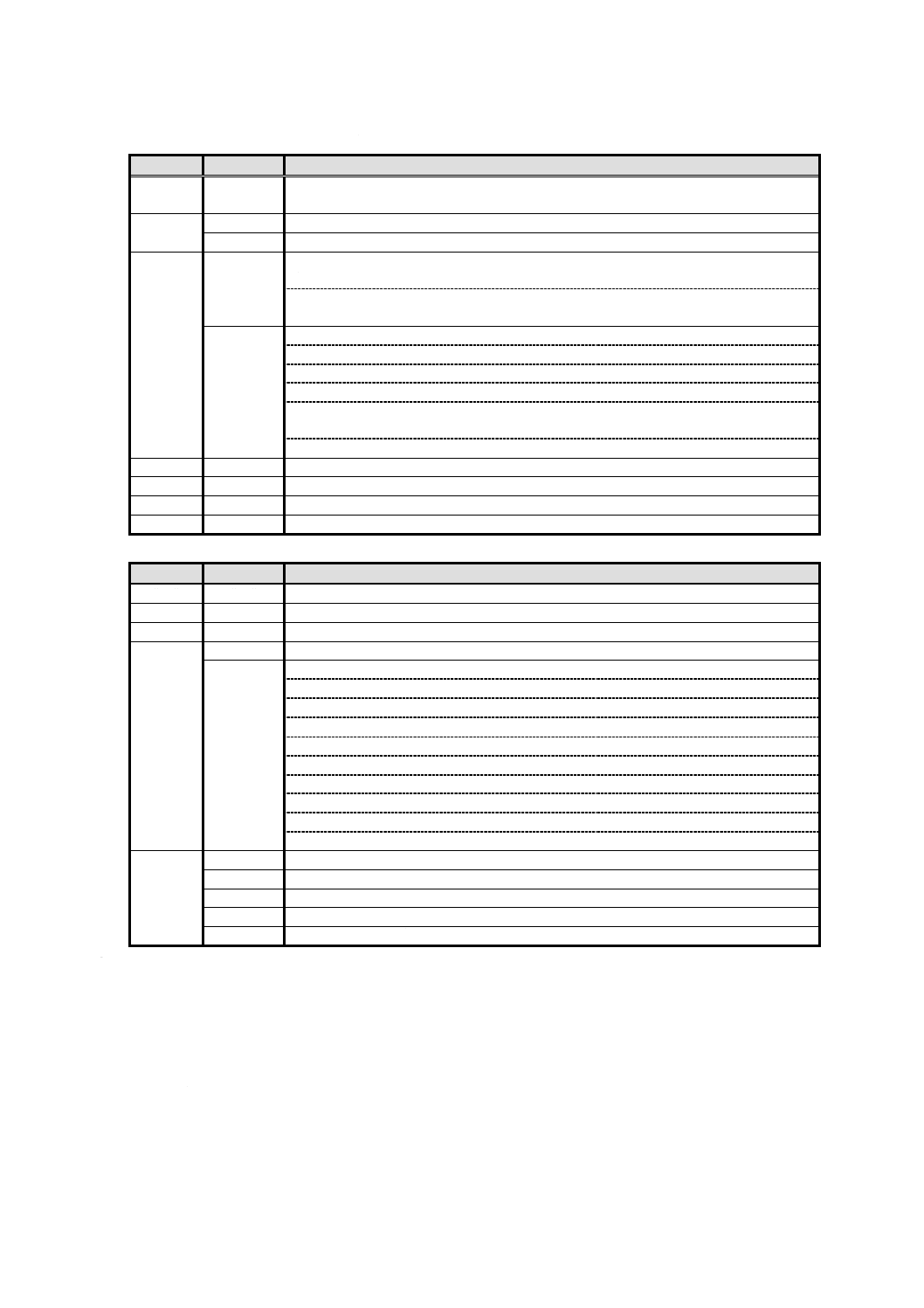

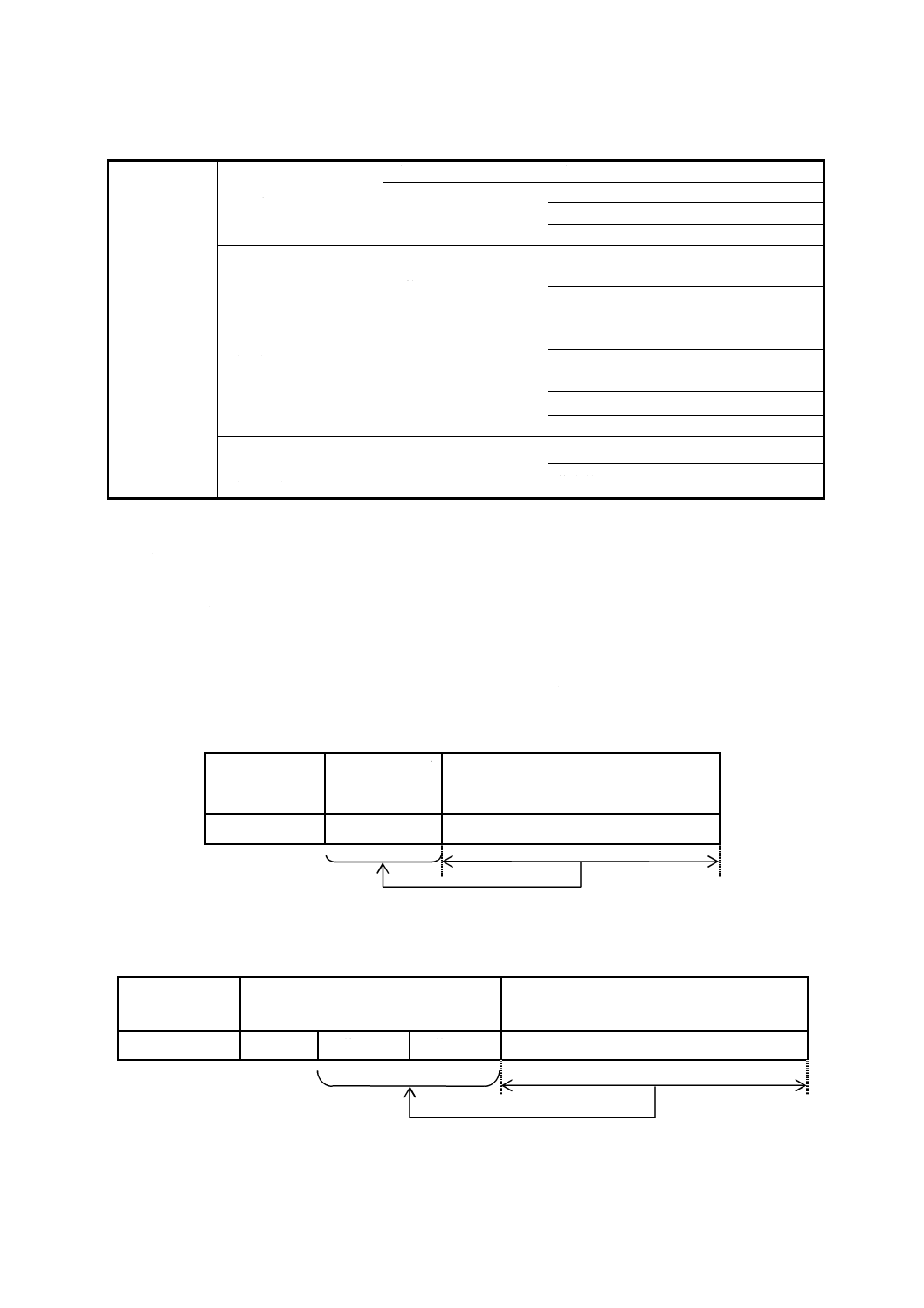

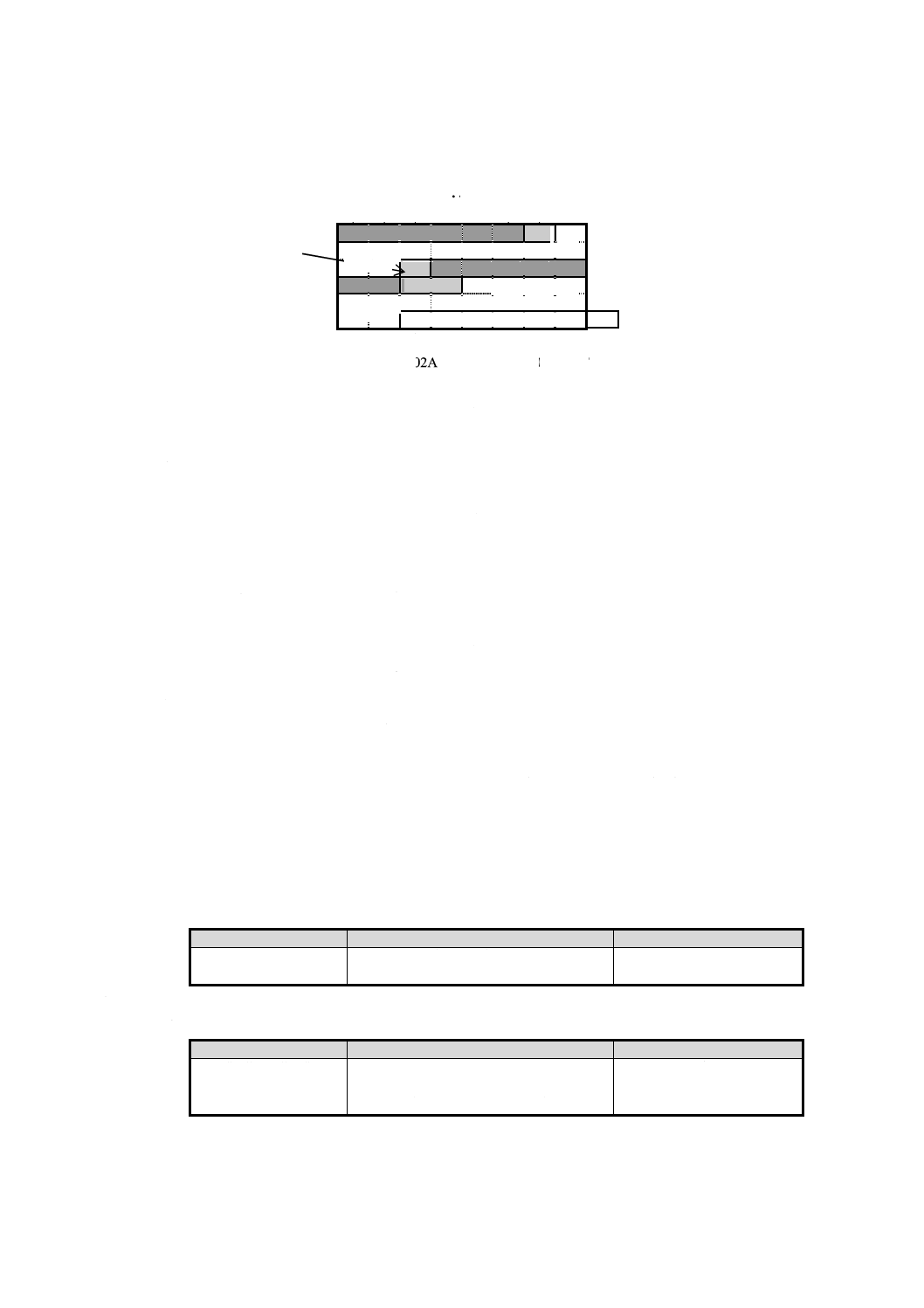

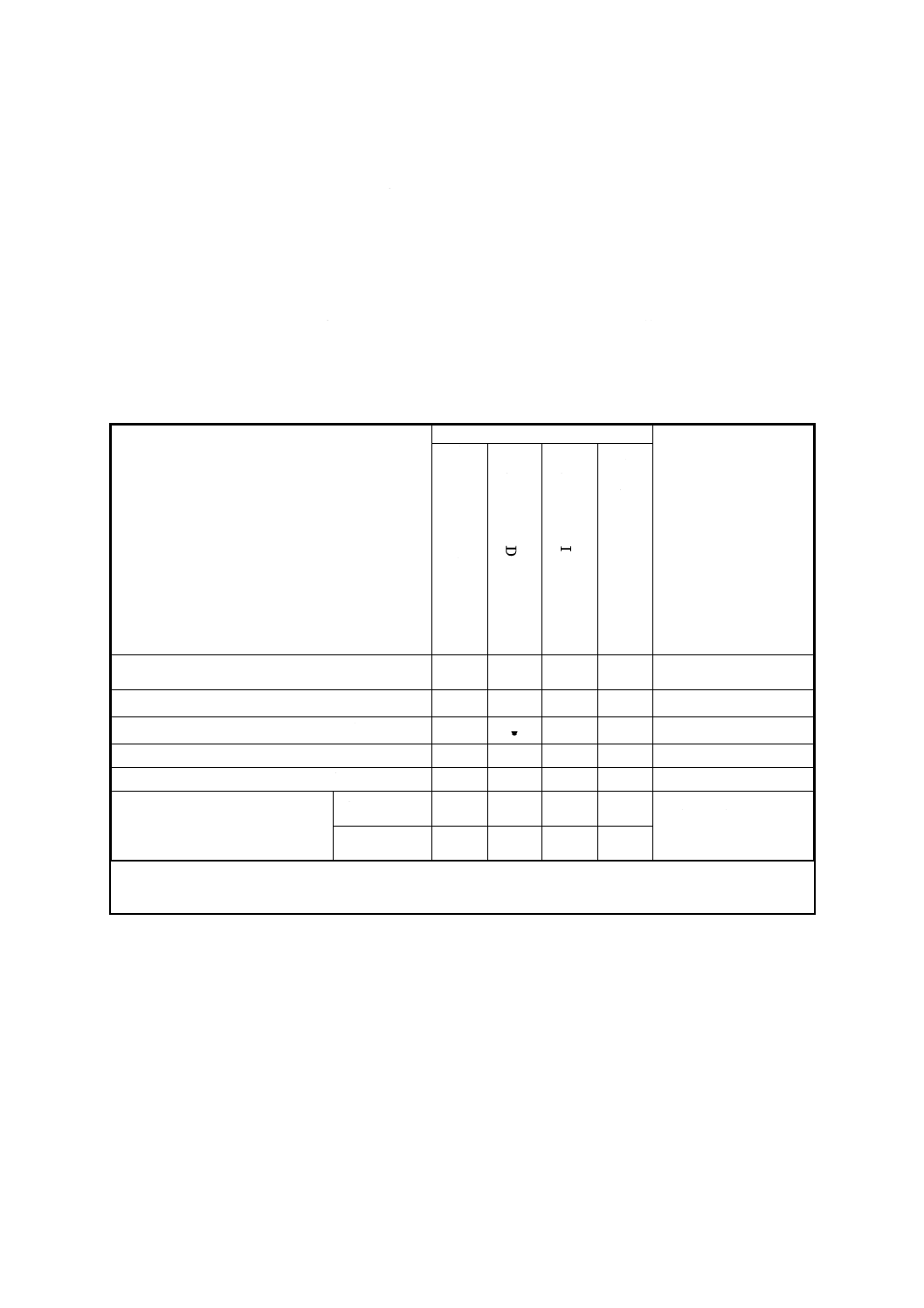

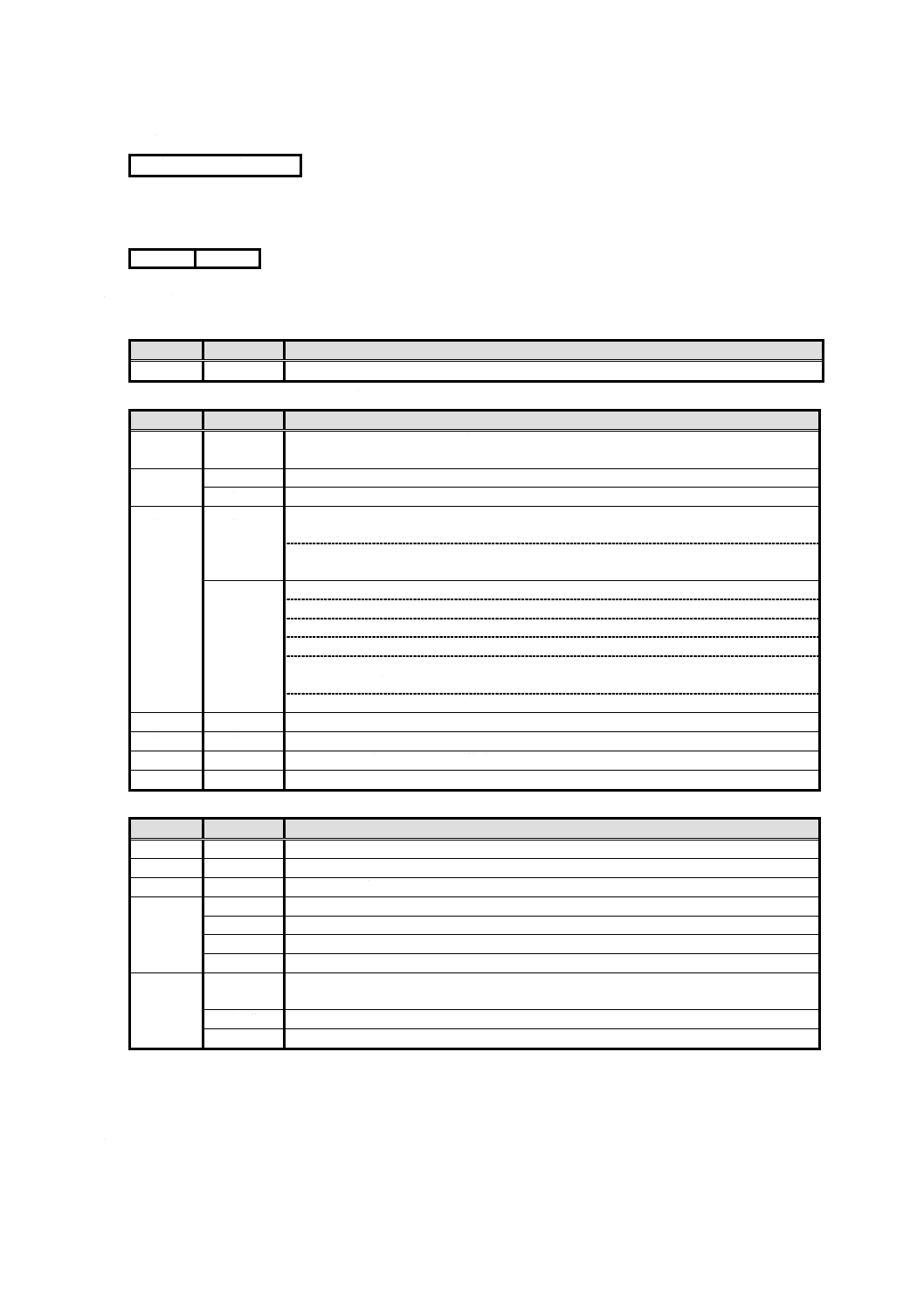

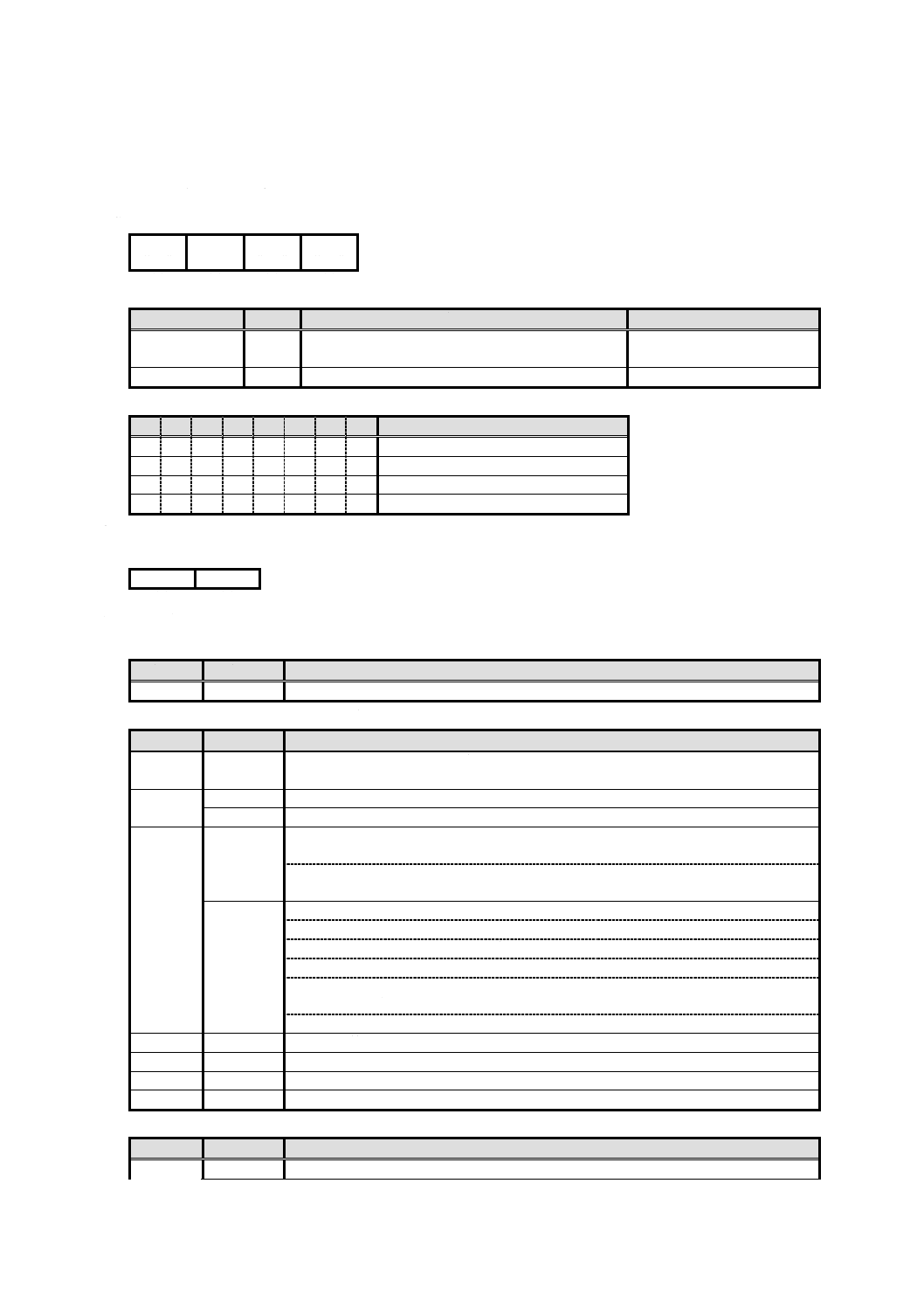

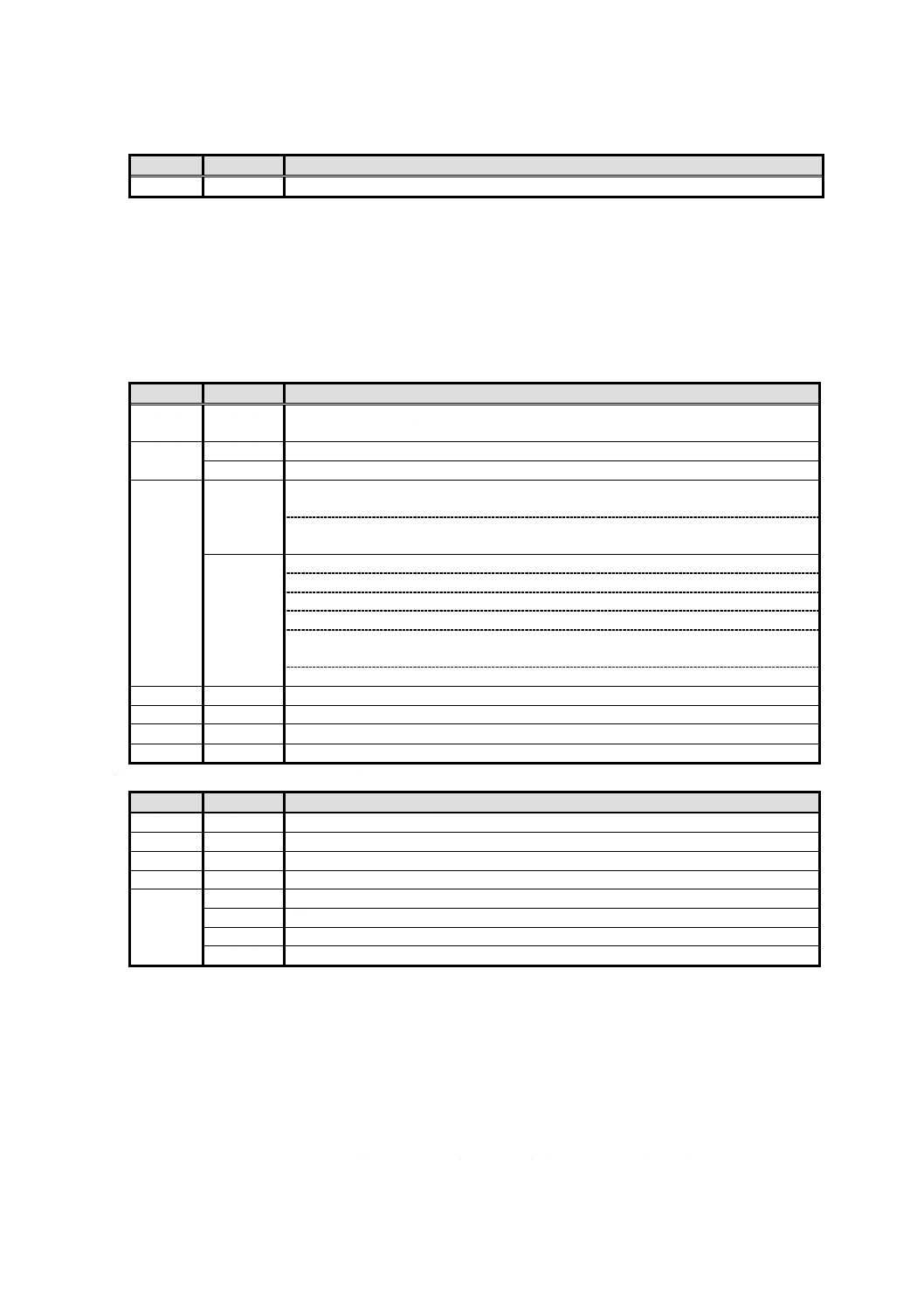

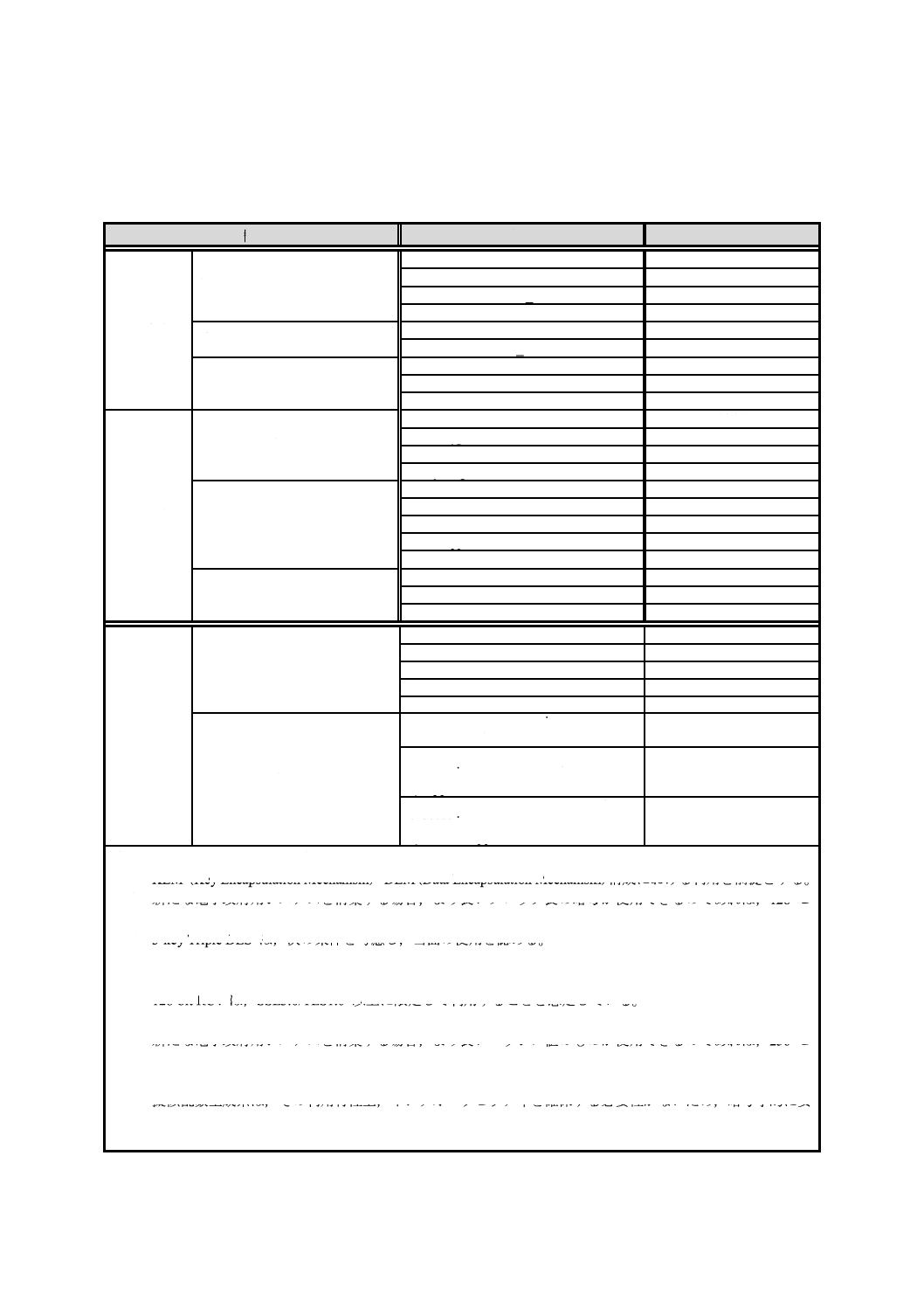

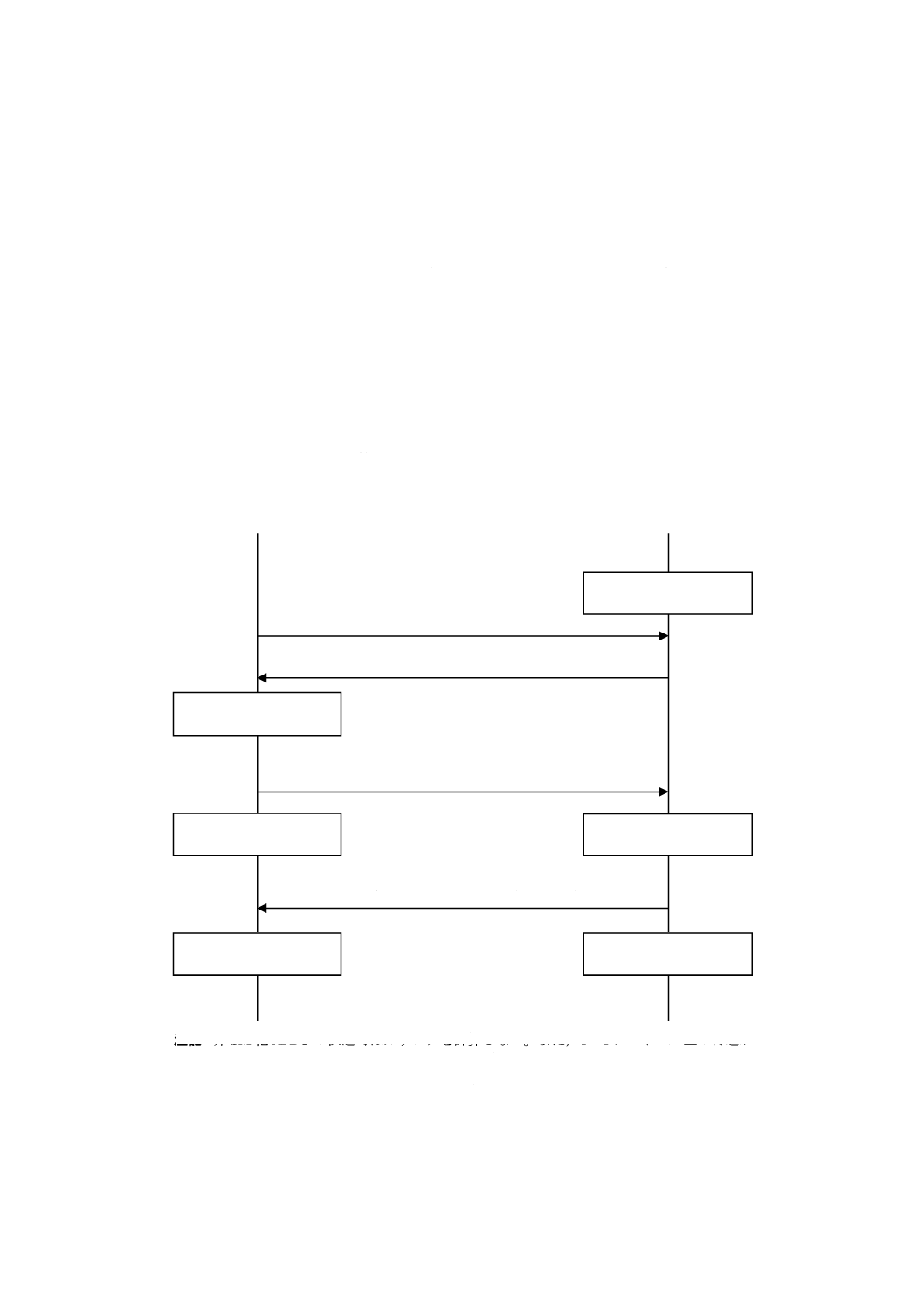

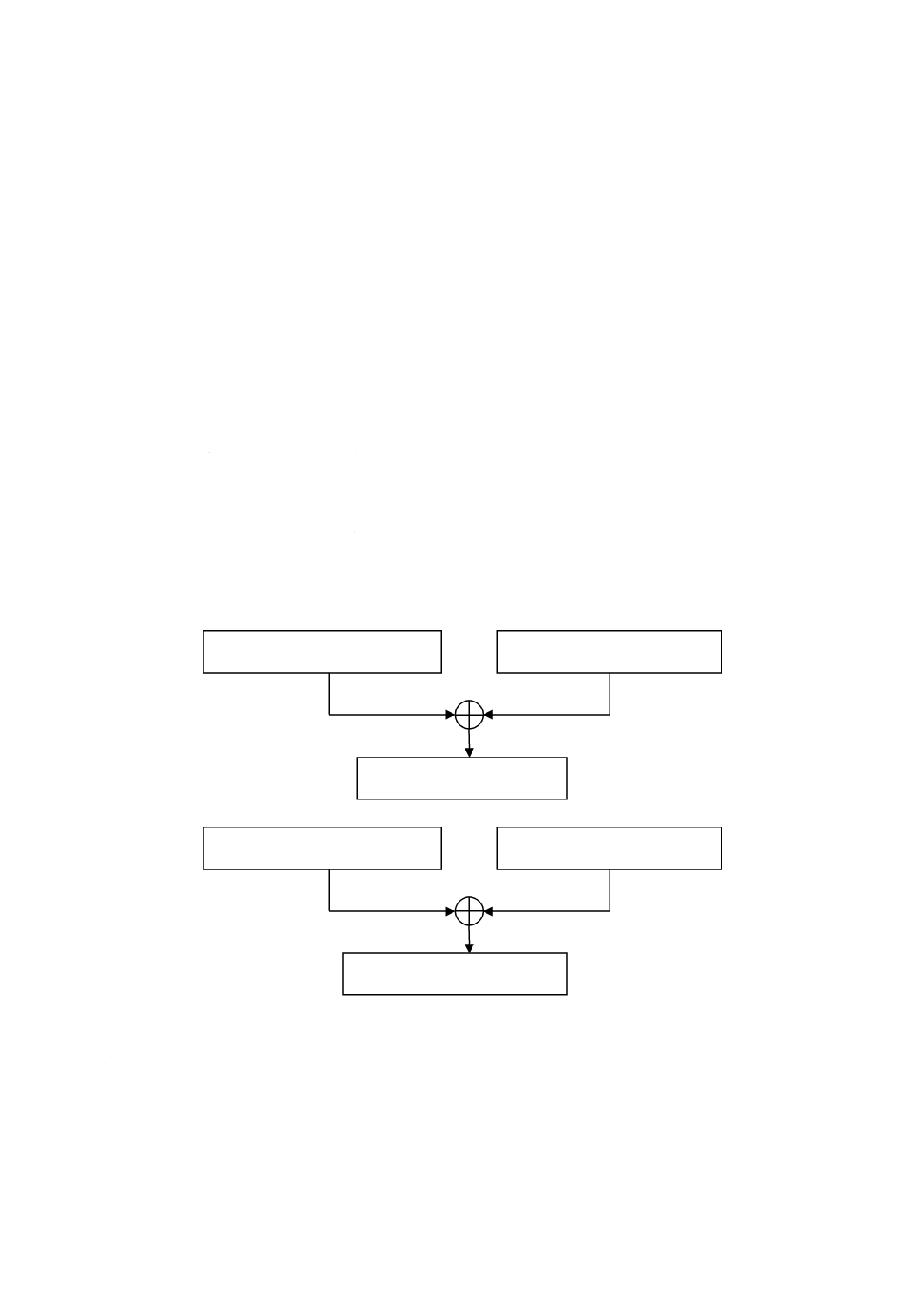

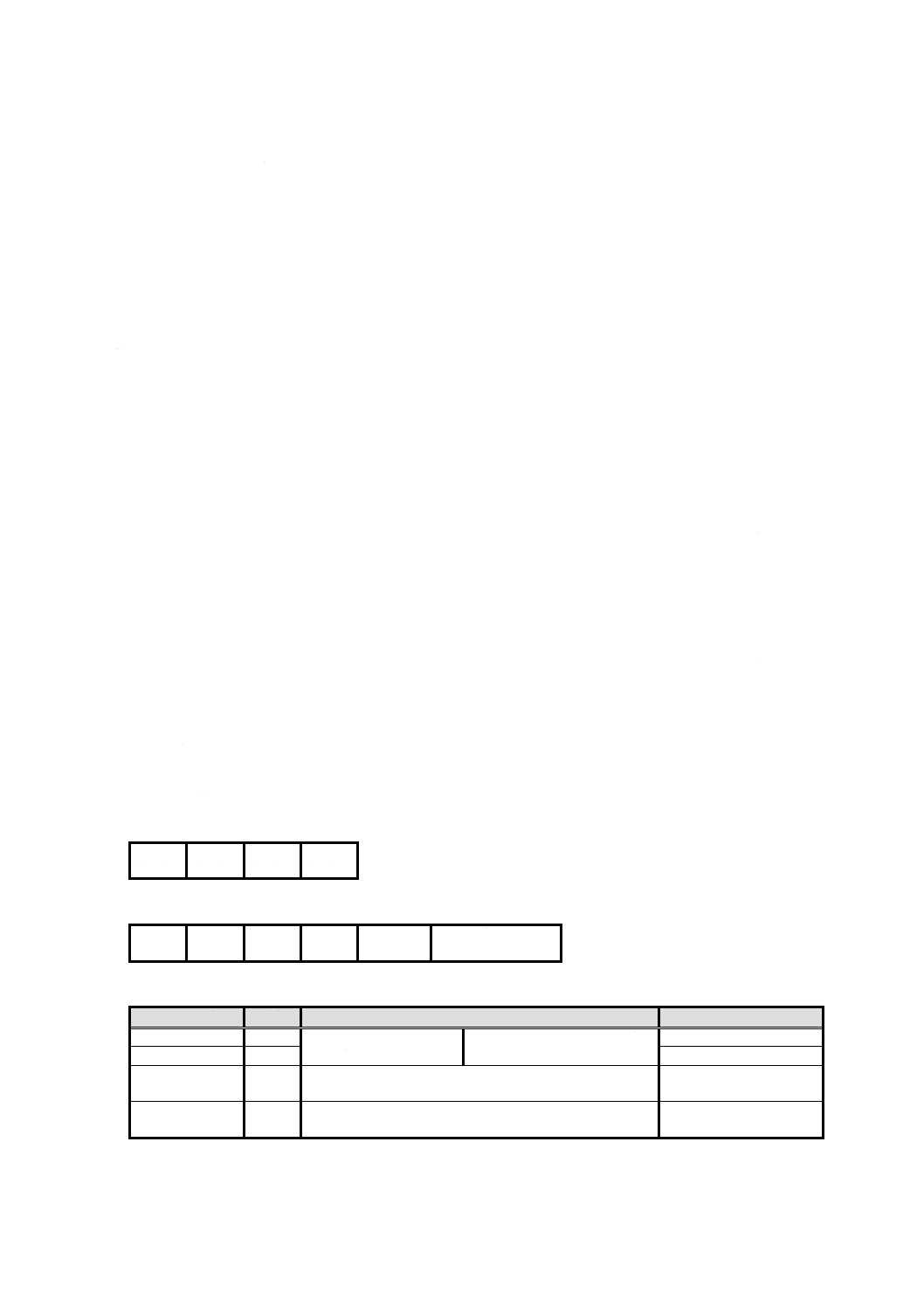

図13−SC̲DOの組合せ論理

例3 次の三つの一次組合せのAND論理を示すSC̲DO組合せの指定方法。

− IEF-ID1とIEF-ID2とのOR論理

− IEF-ID3とIEF-ID4とのAND論理

− セキュアメッセージングのSC̲DO

ここで,IEF-ID1〜IEF-ID4は,MF直下のDF内に存在する。

SC̲DO組合せの指定方法は,次のとおりとする。

a) ANDテンプレートを省略しない場合

“AF”-L-(“A0”-0A-“89-03-01”-(IEF-ID1)-“89-03-01”-(IEF-ID2))(“AF”-0A-“89-03-01”-(IEF-

ID3)-“89-03-01”-(IEF-ID4))(“B4”-“00”) 4)

b) ANDテンプレートを省略する場合

(“A0”-0A-“89-03-01”-(IEF-ID1)-“89-03-01”-(IEF-ID2))(“AF”-0A-“89-03-01”-(IEF-ID3)-”89

-03-01”-(IEF-ID4))(“B4”-“00”) 4)

注4) ( )内は一次組合せを表す。

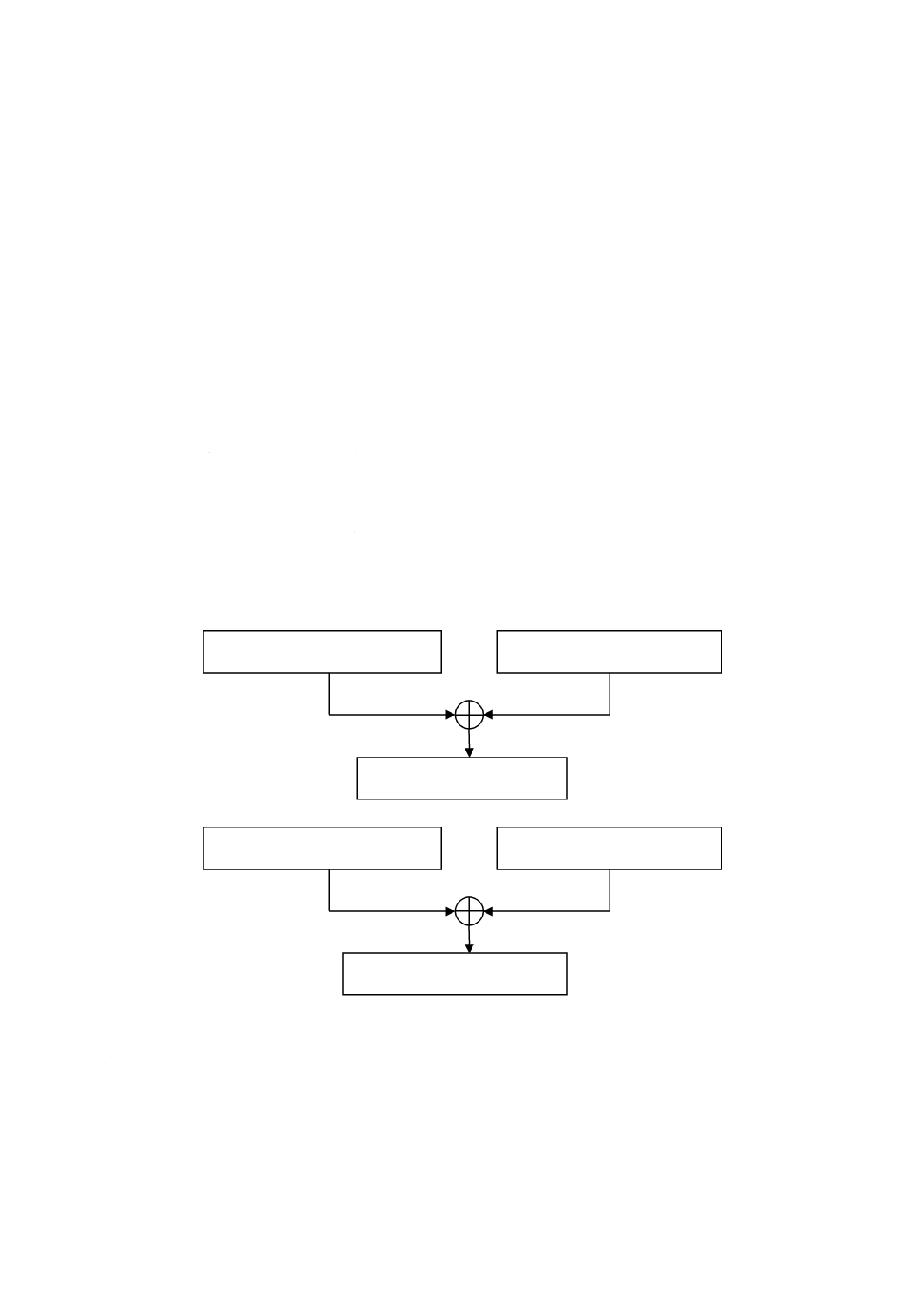

図14−SC̲DOの組合せ論理(例)

(AND 又は OR論理) (AND 又は OR論理)

(SM用)

SC̲DO組合せ

SC̲DO組合せ

SC̲DO

SC̲DO組合せ

(AND論理固定)

レベル2

レベル1

(IEF-ID3)-( IEF-ID4)

SM用SC̲DO

AND論理

レベル2

レベル1

(OR論理)

(AND論理)

(IEF-ID1)-(IEF-ID2)

25

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

5.2.3

セキュリティ属性の格納及び参照

セキュリティ属性は,関連するDF(MF)及びEFを生成するごとに,CREATE FILEコマンド又は

MANAGE ATTRIBUTESコマンドにて設定する。この規格では,ICカード内でのセキュリティ属性情報の

格納方法は,規定しない。

ICカードは,受信したコマンド実行時,そのコマンドに関連付けられる該当DF(MF)及びEFのセキ

ュリティ属性(AM-DOとSC̲DOとの組合せ)を参照し,カレントのセキュリティ状態情報と比較するこ

とで,実行条件が満足していることを確認する。

5.3

セキュリティ状態(SS)の管理方法

セキュリティ状態とは,ICカード内部に一時的に保持される照合鍵(又は外部認証鍵)の照合(又は認

証)結果に関する情報であり,どの照合鍵(又は外部認証鍵)の照合(又は認証)に成功しているかを示

す情報となる。

この規格のセキュリティ状態の管理方法は,次のとおりとする。

規則0:ICカード内の全てのセキュリティ状態は,ICカードが電気的に非活性化されると初期化される。

規則1:MF直下の鍵の照合及び認証によって獲得したセキュリティ状態は,当該論理チャネルを使用し

たSELECTコマンドによって変化しないことが望ましい。

注記1 プラットフォーム形ICカードの場合には,カレントアプリケーションDF直下の鍵

の照合及び認証によって獲得したセキュリティ状態は,当該論理チャネルを使用し

たSELECTコマンドによって初期化されてもよい。

注記2 ネイティブ形ICカードとプラットフォーム形ICカードとの互換性確保の観点から,

MF直下には下位DFのセキュリティ状態に影響する照合鍵(又は外部認証鍵)を配

置しないことを推奨する。

規則2:当該論理チャネルが所有するカレントDF配下にあるDFが選択された場合には,当該論理チャ

ネルが獲得したセキュリティ状態は保持される。

注記1 規則2は,カレントDFがMFである場合にも適用される。

注記2 プラットフォーム形ICカードの場合には,当該論理チャネルが所有するカレントア

プリケーションDFがSELECTコマンドによって選択されたとき,当該論理チャネ

ルが獲得したセキュリティ状態は保持されなくてもよい。

規則3:規則2以外のDFが選択された場合には,選択前のDFと選択後のDFとの各々における絶対パ

ス上で,共通なDFのセキュリティ状態は,保持される。同時に,選択前のDFにおける絶対パ

ス上にある他のDFのセキュリティ状態は,初期化される。

注記 複数の論理チャネルが存在する場合のセキュリティ状態の管理方法は,規定対象外と

する。

規則4:EF選択時には,当該論理チャネルのセキュリティ状態は,保持される。

なお,セキュリティ状態として保持可能な照合及び認証結果情報は,鍵数換算で最大16個ま

でとする。

5.4

セキュアメッセージング

5.4.1

表記法

セキュアメッセージング機能の記述に使用する記号を,次に示す。

CH

コマンドヘッダ (command header)

26

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

CHʼ

コマンドヘッダ (CLAのb4及びb3を“SM適用”に設定したもの。)

PB

パディングバイト (padding byte)

CBC

CBCモード (cipher block chaining)

IV

初期値 (initial value)

CCS

暗号化チェックサム (cryptographic checksum)

PI

パディングインディケータ (padding indicator)

Ks

認証用セション鍵

TCG

暗号化データのタグ (“87”)

LCG

暗号化データの長さ

TCC

CCSのタグ (“8E”)

LCC

CCSの長さ

TSW

状態バイトのタグ (“99”)

LSW

状態バイトの長さ

TLE

Le部のタグ (“97”)

LLE

Le部の長さ

New

新たに作成したデータを表す。

SW1-SW2

状態バイト

5.4.2

セキュアメッセージング機能

この機能は,ICカードと外部装置との間で授受されるコマンドAPDU及びレスポンスAPDUを保護す

るための機能とし,暗号化及び認証の二つの機能をもつ。

暗号化は,APDUを暗号化することによって,不正な傍受からAPDUを保護する。また,認証は,APDU

に暗号化チェックサム(CCS)を付加することによって,APDUの完全性を保証すると同時に,APDUの

送信者を正当とすることを保証する。

セキュアメッセージングでは,セション鍵を使用する。セション鍵は,暗号化用及び認証用それぞれに

設定されたマスタ鍵と,セキュアメッセージング用のカウンタ値とから生成する(具体的な生成方法は,

附属書D参照)。

セキュアメッセージングで使用される暗号アルゴリズム,マスタ鍵などは,アプリケーションによって

暗黙的に決まる。

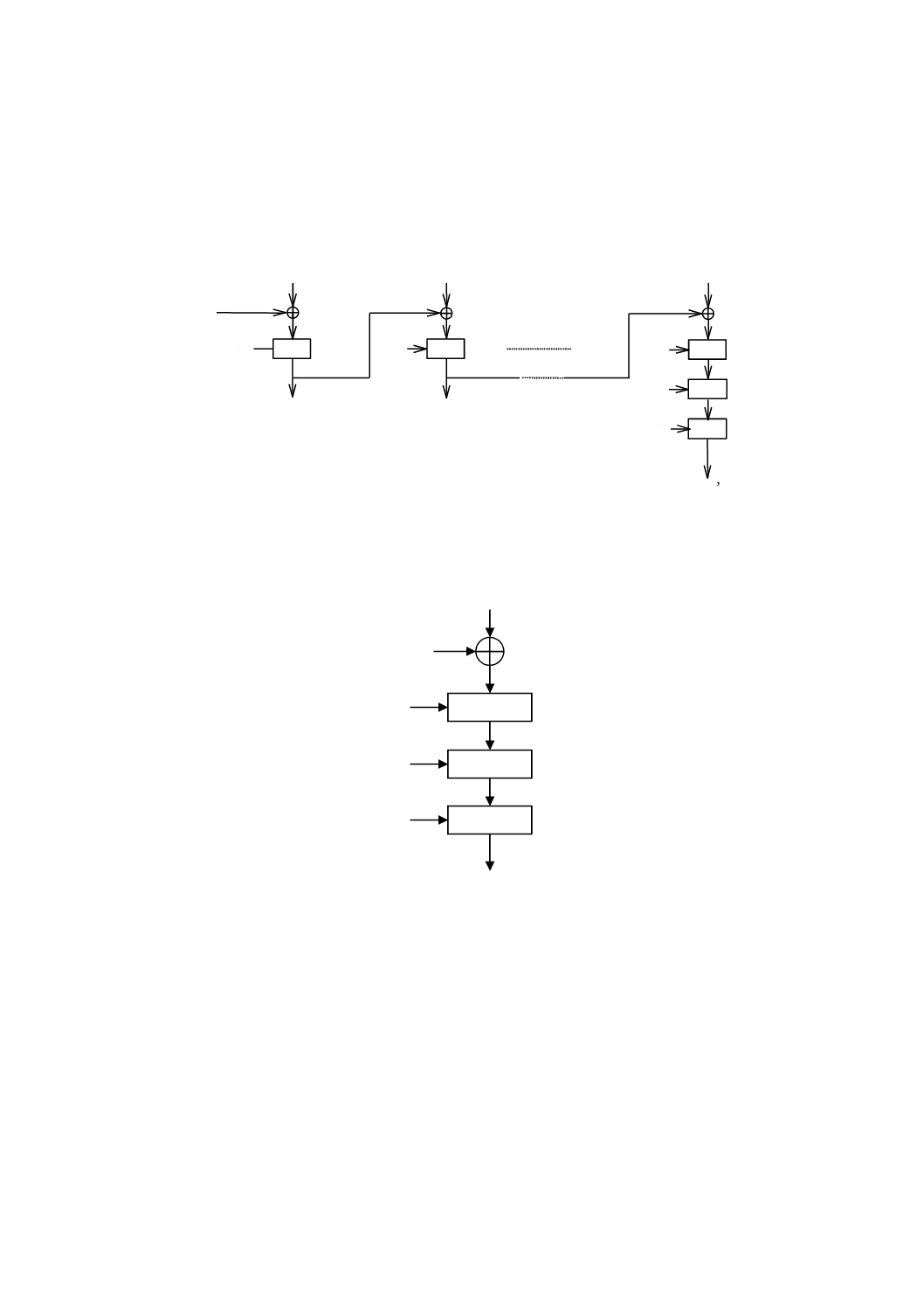

この規格では,表9に示したケースについて規定する。ケースについては6.1を参照する。

27

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

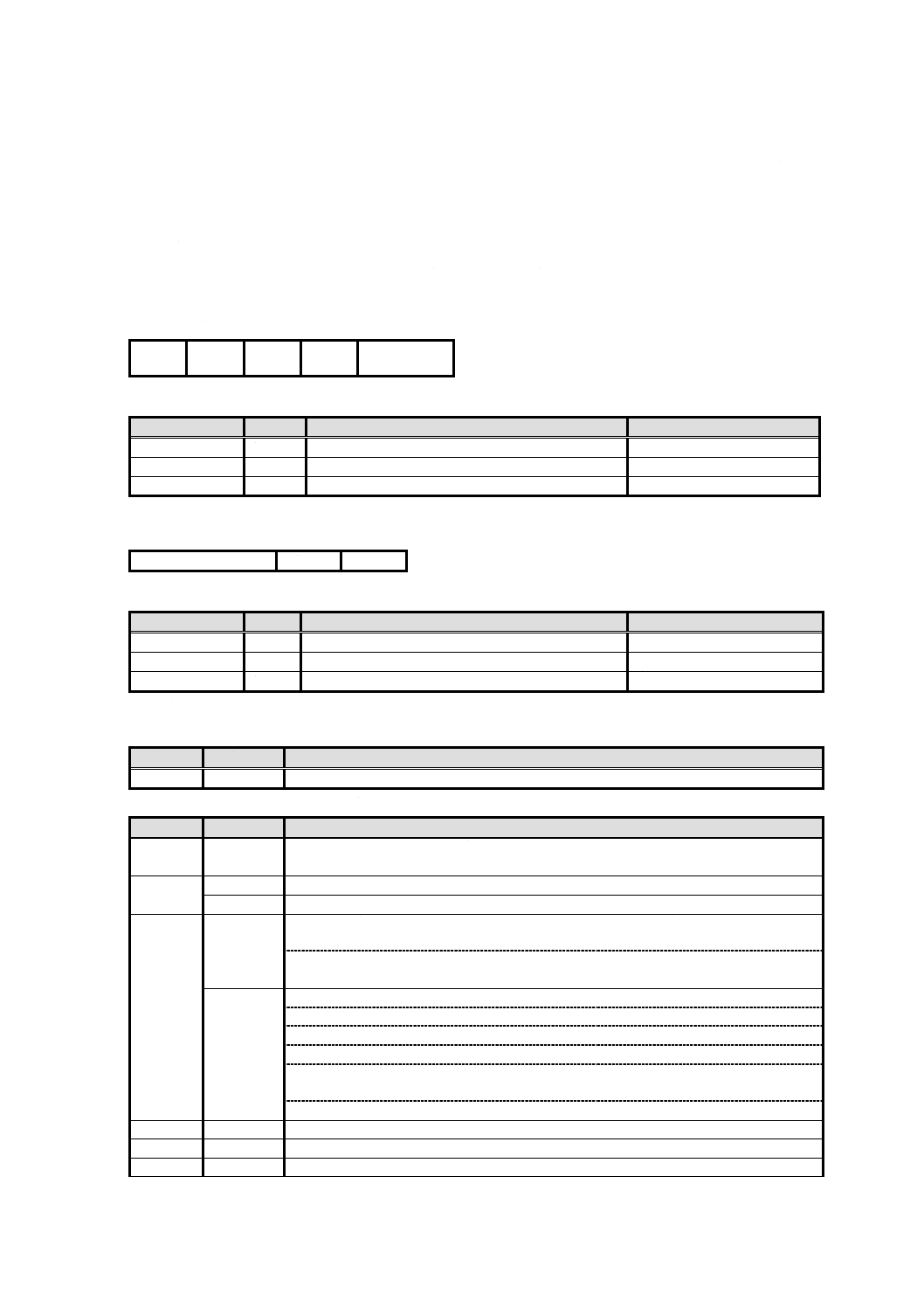

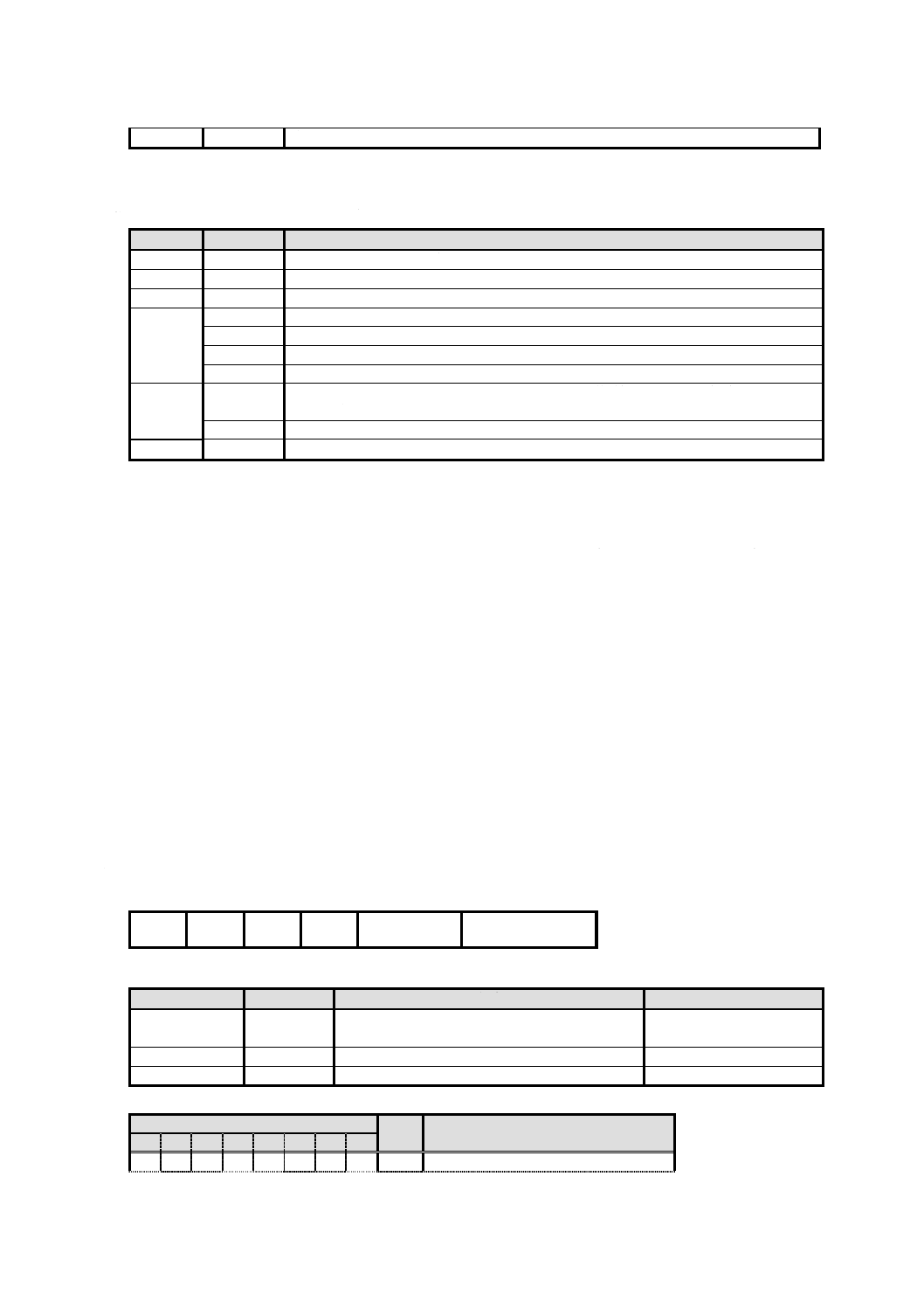

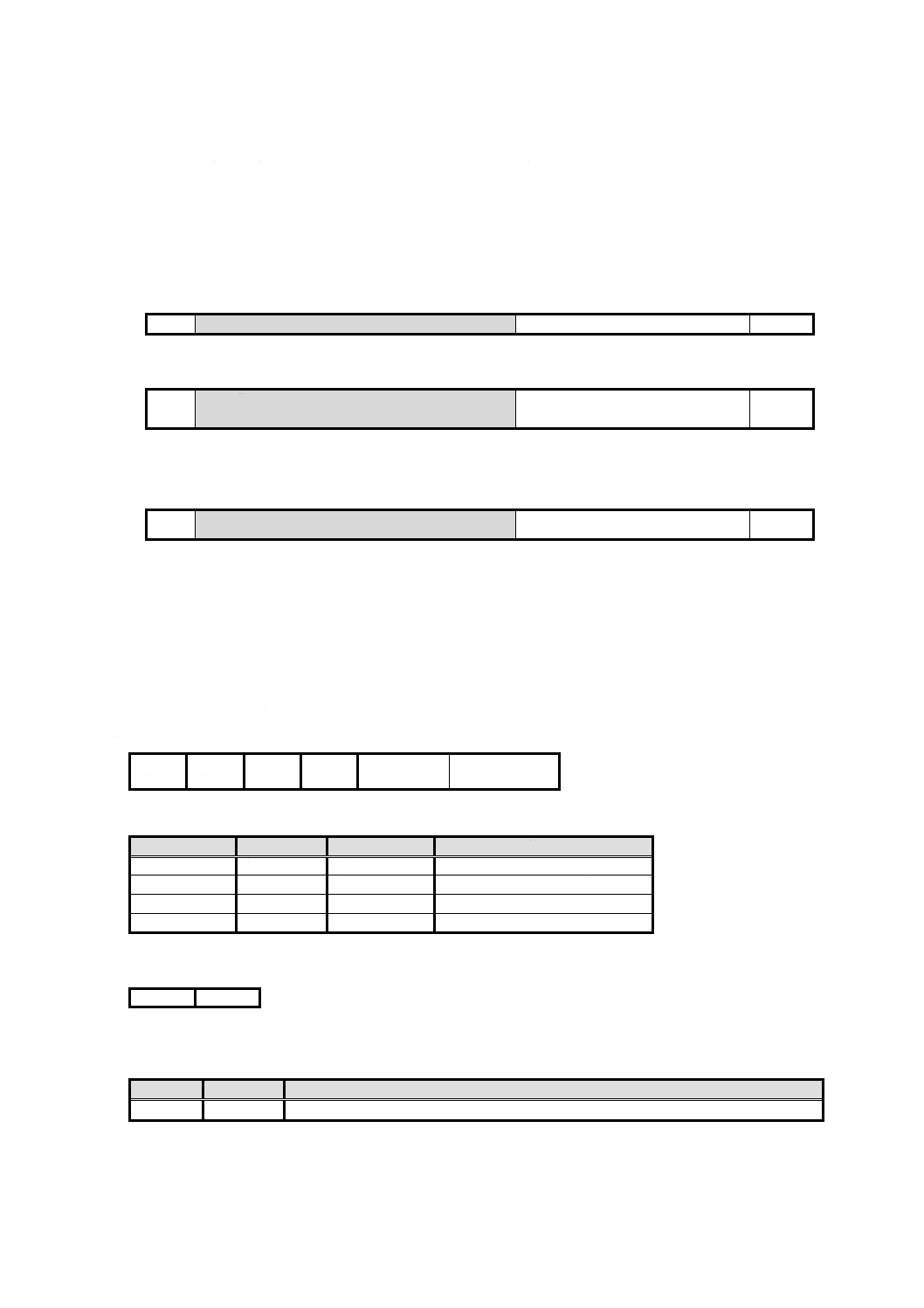

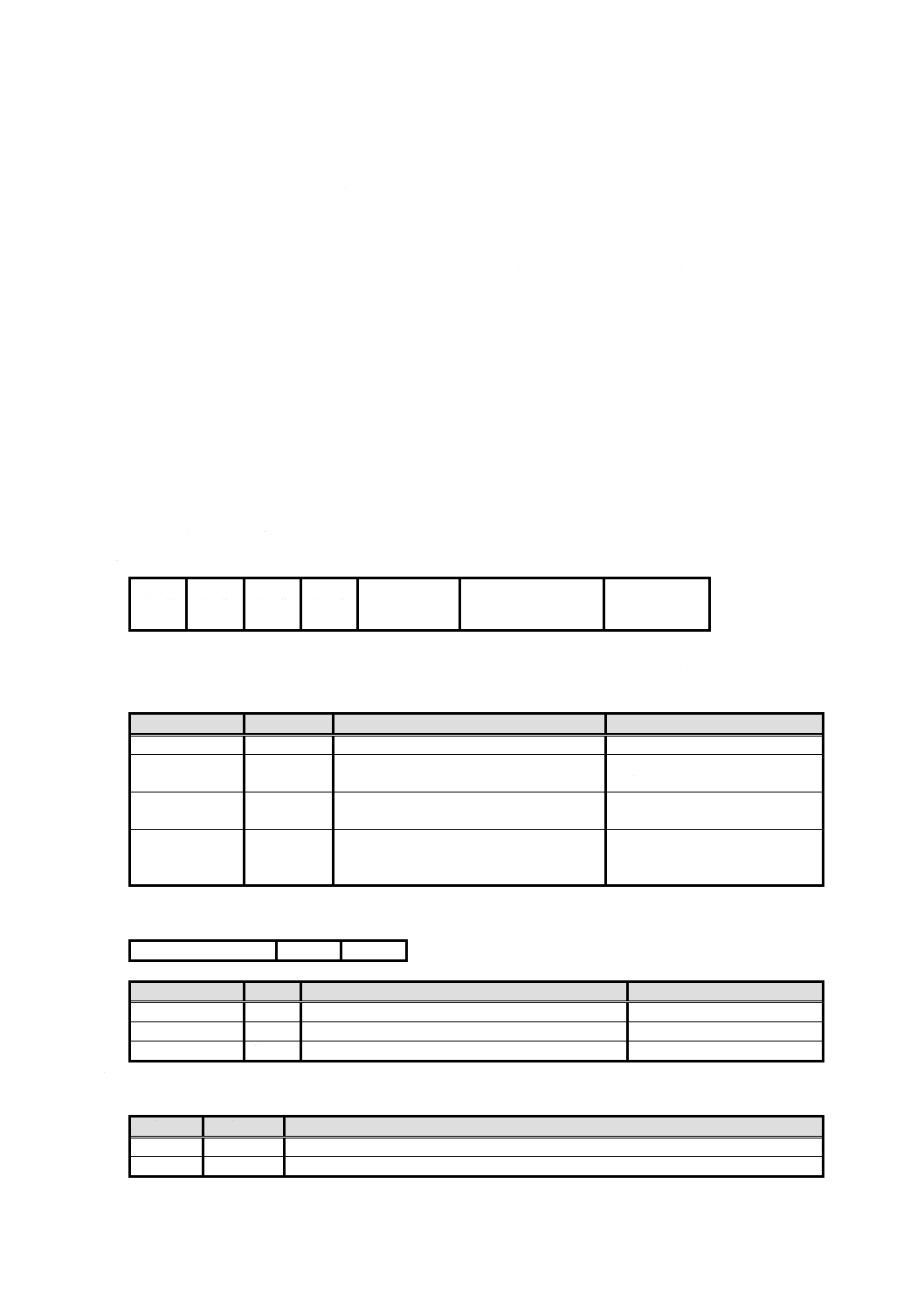

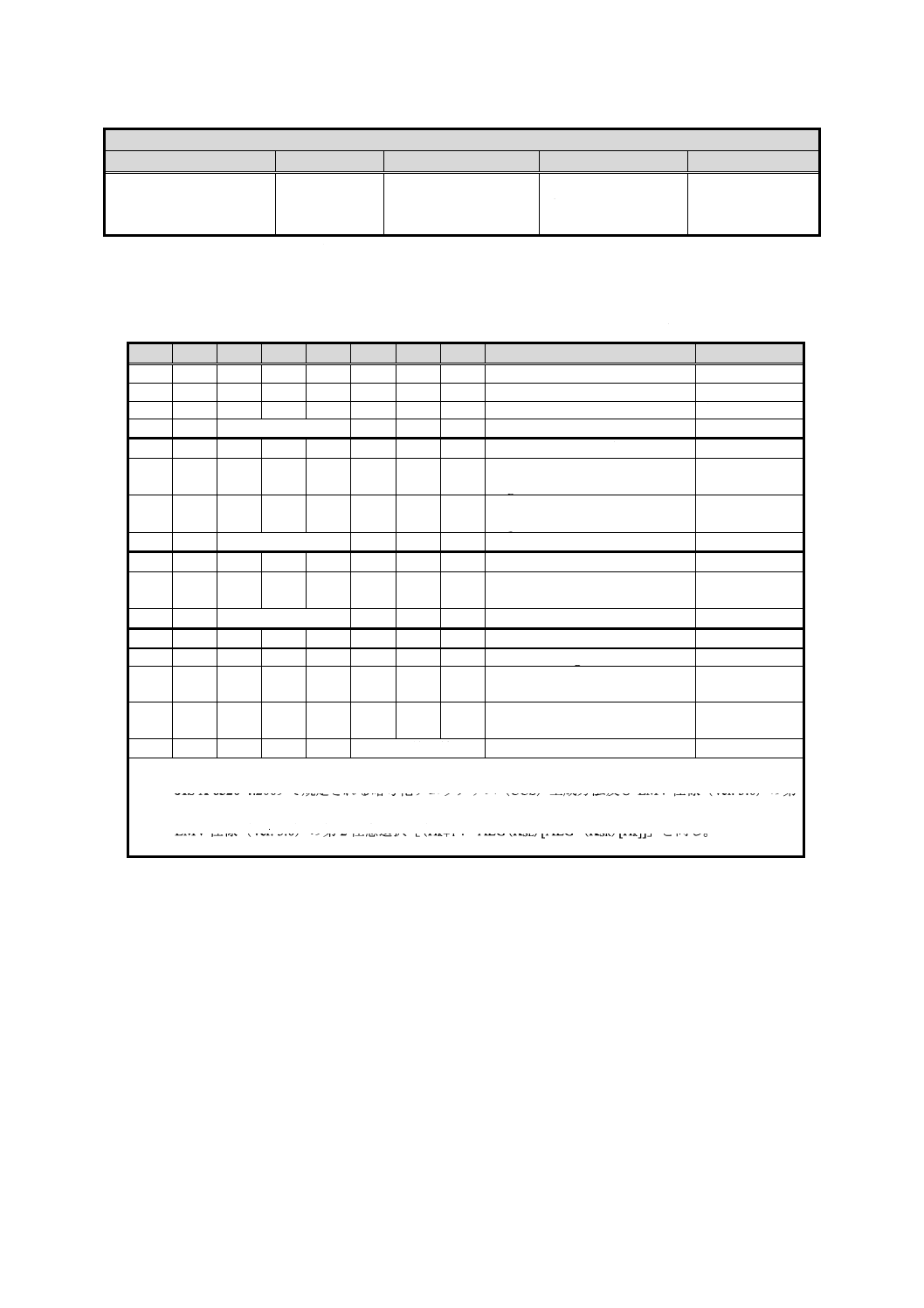

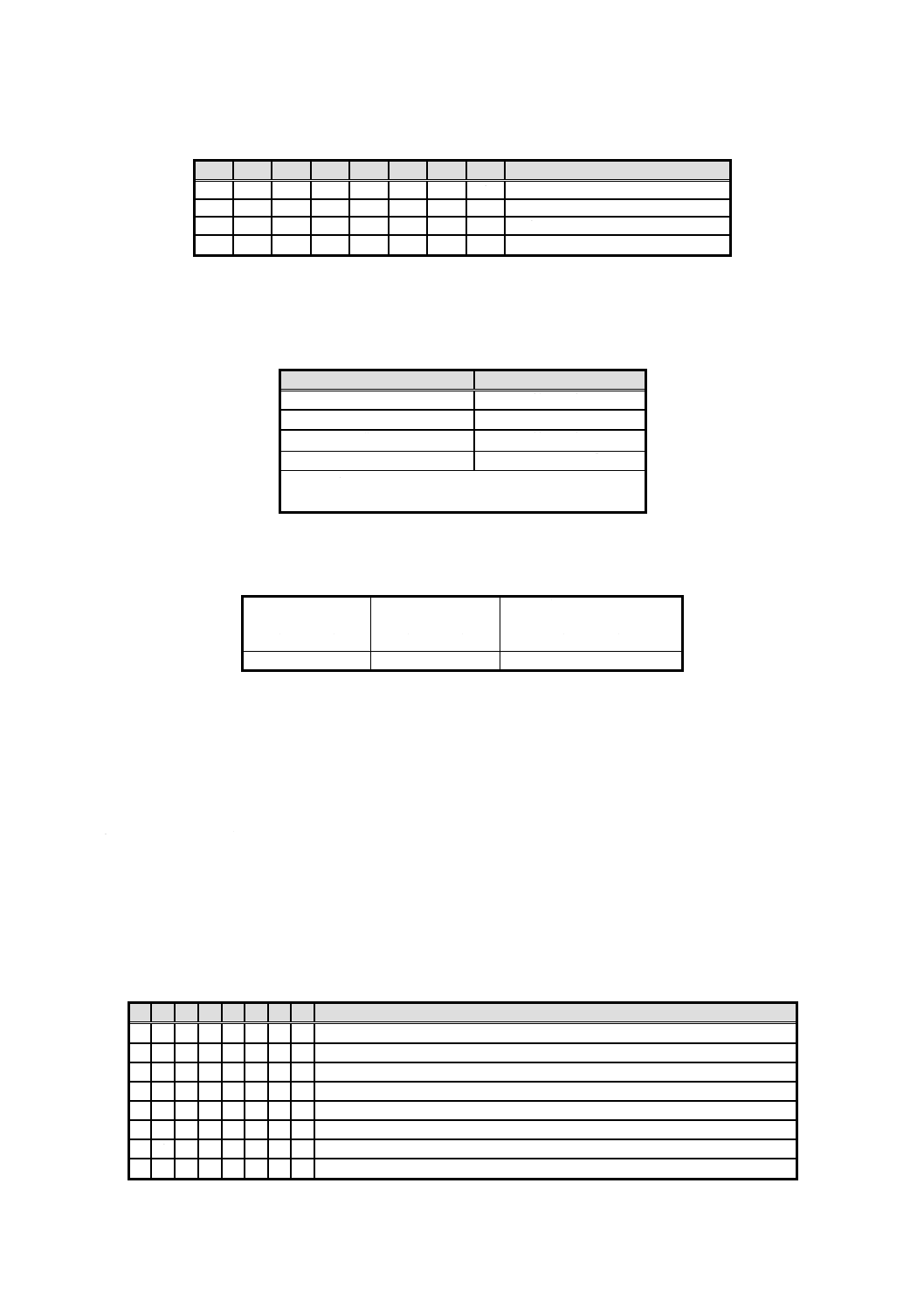

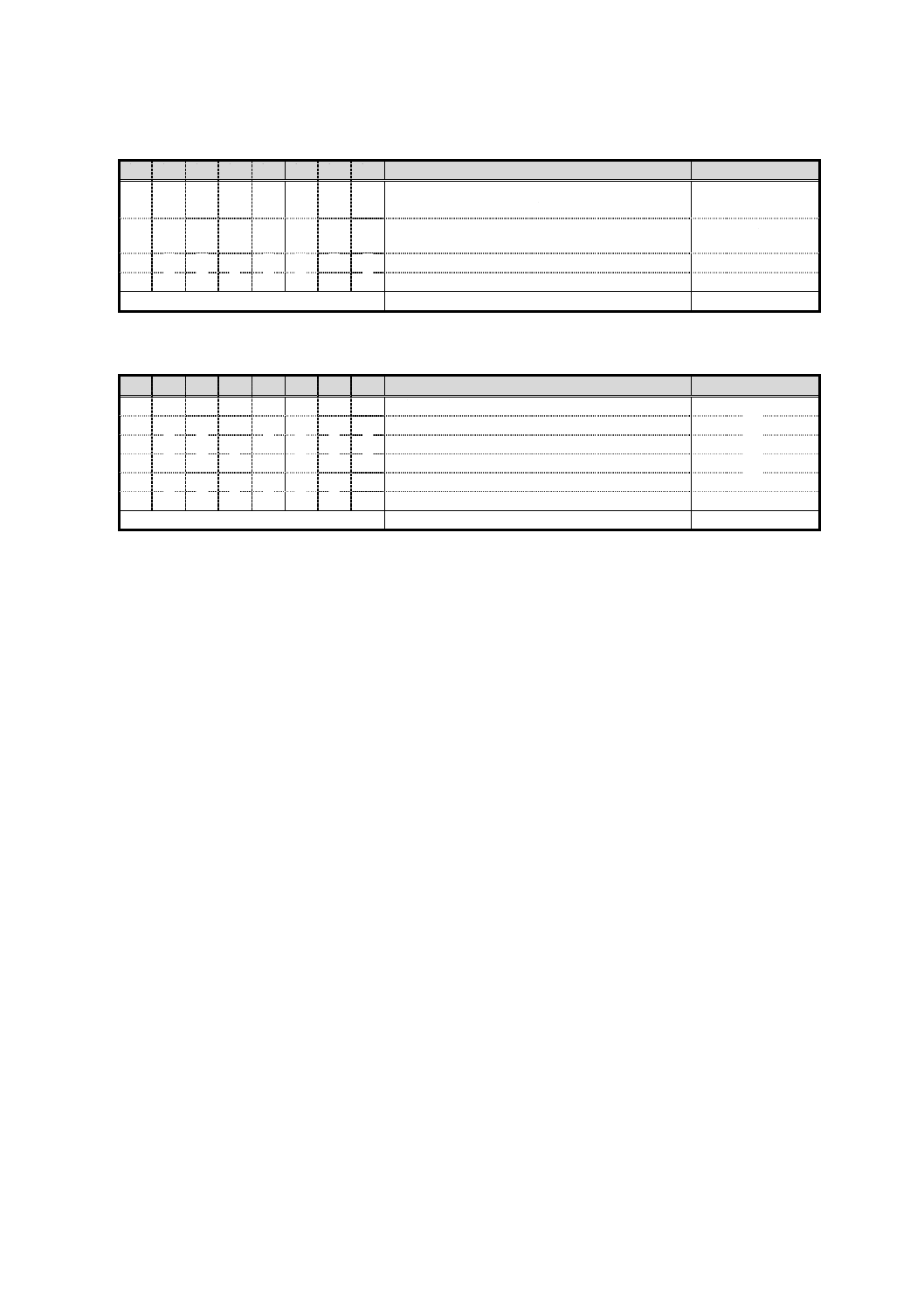

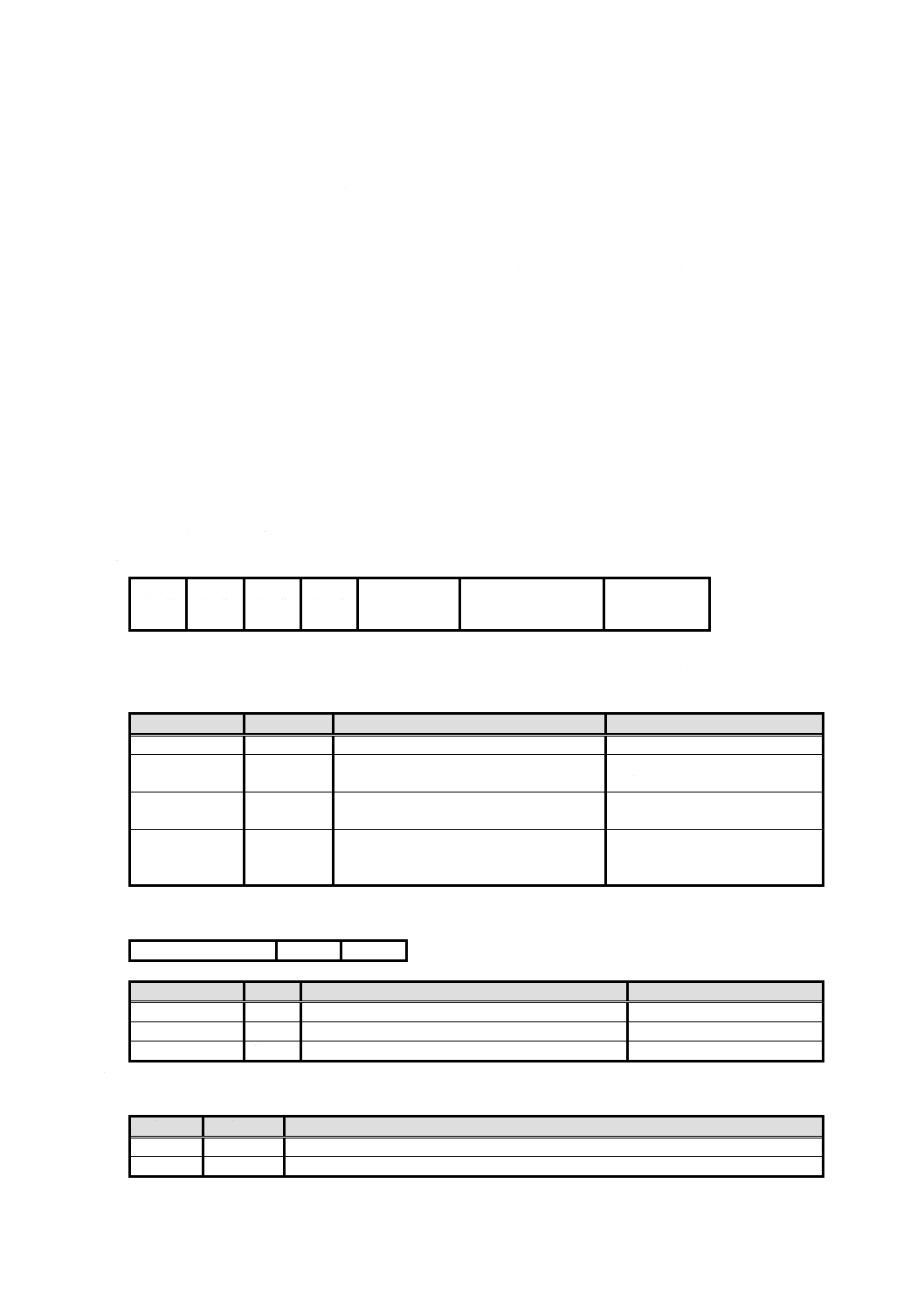

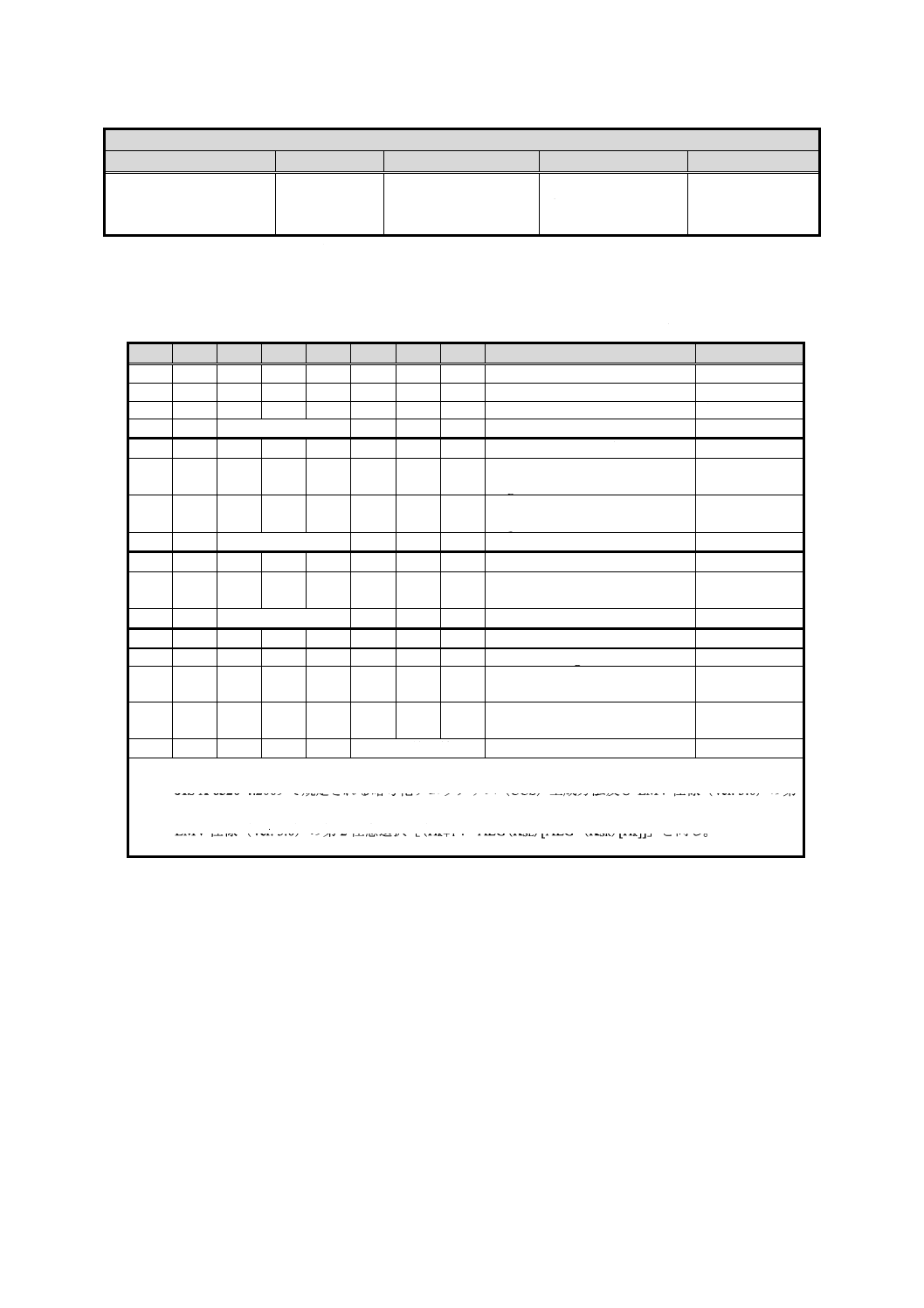

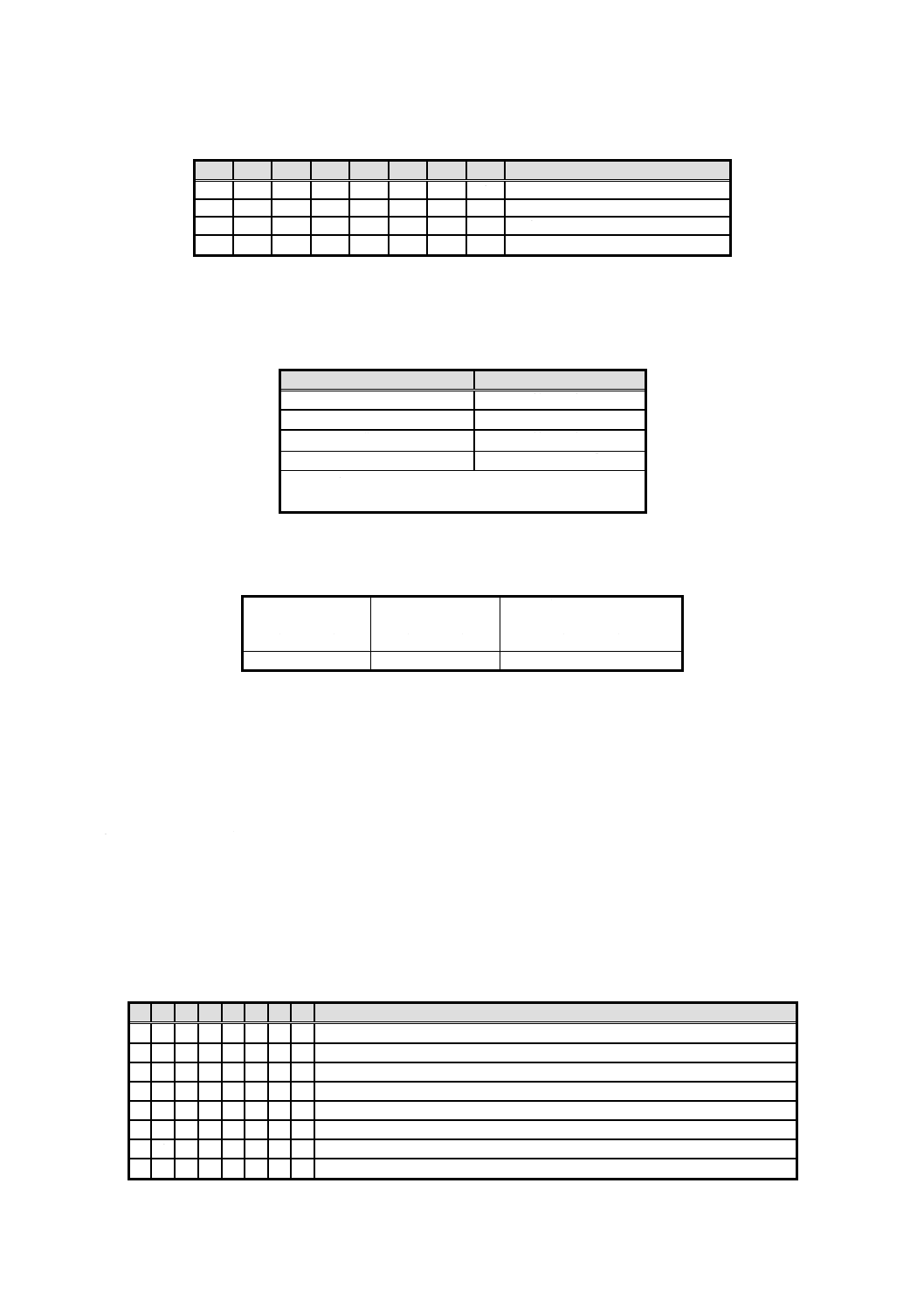

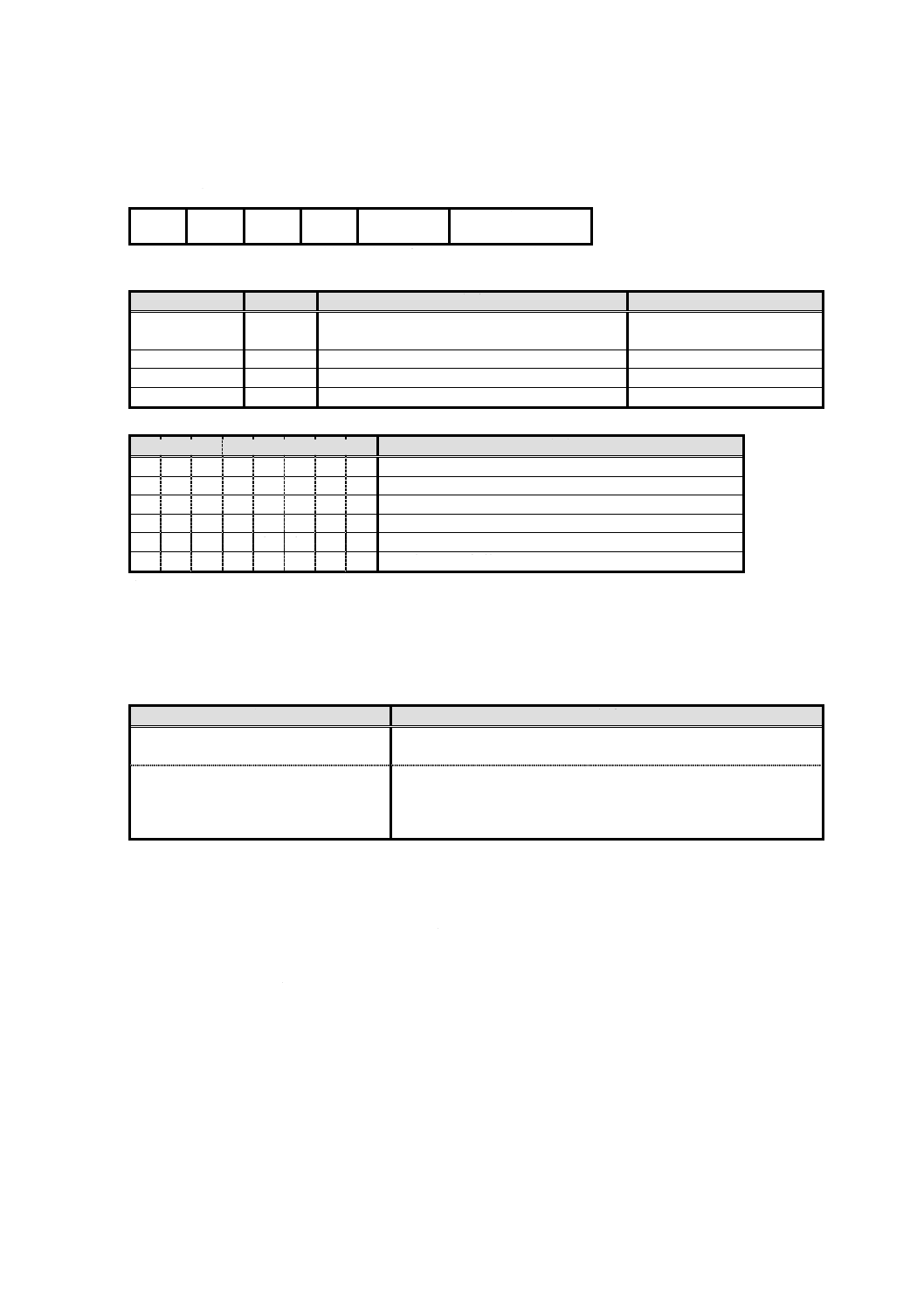

表9−セキュアメッセージングの概要

分類

機能種別

コマンド

レスポンス

ケース

コマンド

データ

レスポンス

データ

ケース

1

無

無

暗号化

−

−

認証

○

○

暗号化+認証

−

−

ケース

2

無

有

暗号化

−

×

認証

×

×

暗号化+認証

○(認証だけ)

○

ケース

3

有

無

暗号化

×

−

認証

×

×

暗号化+認証

○

○(認証だけ)

ケース

4

有

有

暗号化

×

×

認証

×

×

暗号化+認証

○

○

注記 ○:この規格で規定するケース

×:この規格で規定しないケース

−:存在しないケース

また,次の規則を適用する。

a) コマンドAPDUを認証する場合には,CCSの計算にコマンドヘッダを含める。

b) レスポンスAPDUを認証する場合には,CCSの計算にSW1-SW2を含める。

次に,各ケースについて詳細を示す。この箇条の中の細分箇条の題名に表れるケース番号のそれぞれは,

セキュアメッセージングを施す前のコマンドのケース番号を示している[例えば,5.4.4(ケース1 コマ

ンド及びレスポンスの認証)は,セキュアメッセージングを施す前のコマンドのケース番号を1とする場

合を示す。]。

また,各データ要素の並びは,図15〜図18のとおりに従わなければならない。各ケース共通の補足説

明は,5.4.3を参照する。

5.4.3

主な機能の説明

5.4.3.1

パディング方法

パディングバイト(PB)を含めて暗号対象データがブロック暗号の単位の倍数となるよう調整する。PB

は,“80”だけか,又は“80”の後に1個以上の“00”を付加する。元の暗号対象データがブロック暗号の単位

の倍数とする場合にも,必ずPBを付加する。

このパディング方法は,暗号及び認証のいずれの場合にも適用される。

注記 セキュアメッセージングで使用する暗号アルゴリズムは,共通鍵暗号方式とする。

5.4.3.2

状態バイトの保護

状態バイトが保護される場合には,元の状態バイト(SW1-SW2)は,TLVの形式でデータ部に置かれ,デ

ータフィールドの後に新たに状態バイト[New (SW1-SW2)]が設定される。New (SW1-SW2)は,元の

SW1-SW2と同じ値とする。

5.4.3.3

異常終了時のレスポンスの形式

セキュアメッセージング関連の異常を検出した場合には,SW1-SW2の2バイトだけを返す。

また,セキュアメッセージング上は正常であるが,コマンド異常の場合には,レスポンスデータのTLV

(TCG - LCG - PI - 暗号化データ)を返さない。

28

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

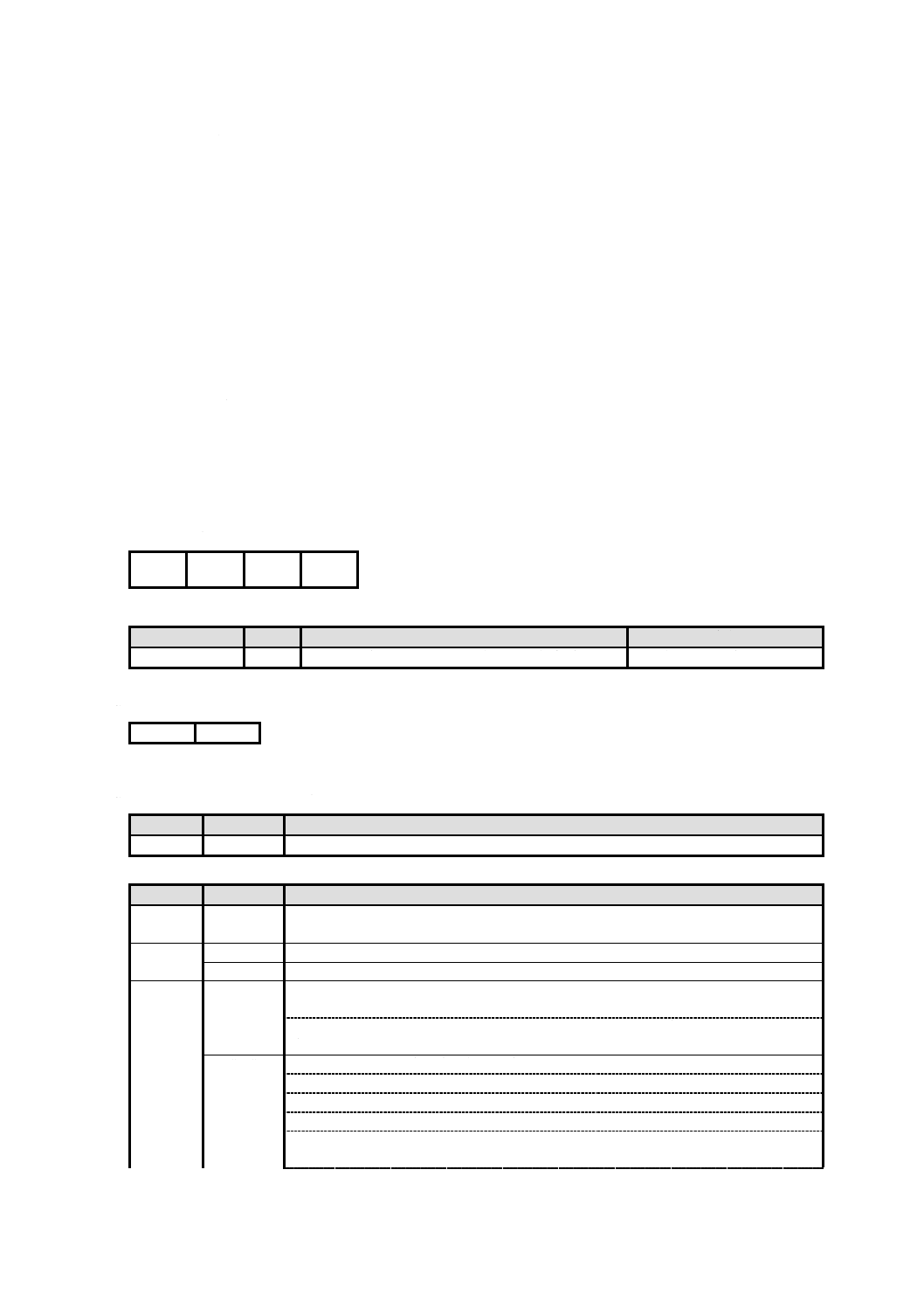

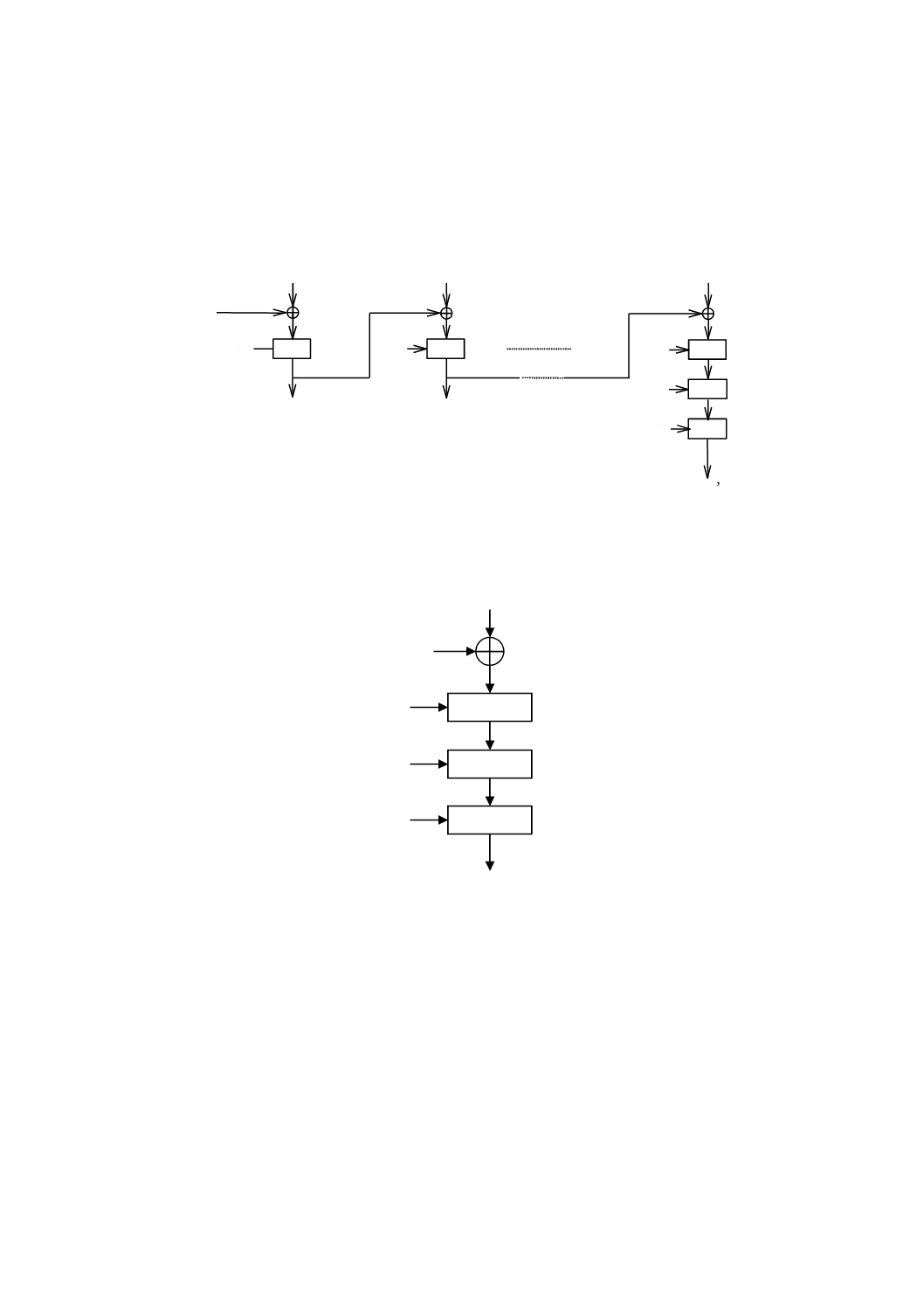

5.4.4

ケース1 コマンド及びレスポンスの認証

a) セキュアコマンドAPDUの作成(接続装置側)

1) コマンドヘッダ(CH)を変換したCHʼにPBを付加する。

2) CCSは,1)で作成したデータ,初期値(IV)及び認証用セション鍵(Ks)を用いてCCS生成アルゴ

リズムによって計算しCCSを得る。CCS生成アルゴリズムは附属書Hを参照する。

3) CCSの前にCCSのタグ(TCC),CCSの長さ(LCC)を付加する。

4) 3)で作成したデータ及びNew Le(この場合には“00”)を連結し,これらの先頭にCHʼとNew Lcと

を付加して,セキュアコマンドAPDUとする。

b) セキュアレスポンスAPDUの作成(ICカード側)

1) 状態バイトに状態バイトのタグ(TSW),長さフィールド(LSW)を付加した後,PBを付加する。

2) 1)で作成したデータ,IV及びKsを用いてCCS生成アルゴリズムによって計算しCCSを得る。

3) CCSの前にタグ(TCC),長さ(LCC)を付加する。

4) SW1-SW2の先頭にタグ(TSW),長さ(LSW)を付加し,語尾に3)で作成したデータ及び新たな状態

バイト(New SW1-SW2)を付加してセキュアレスポンスAPDUとする。

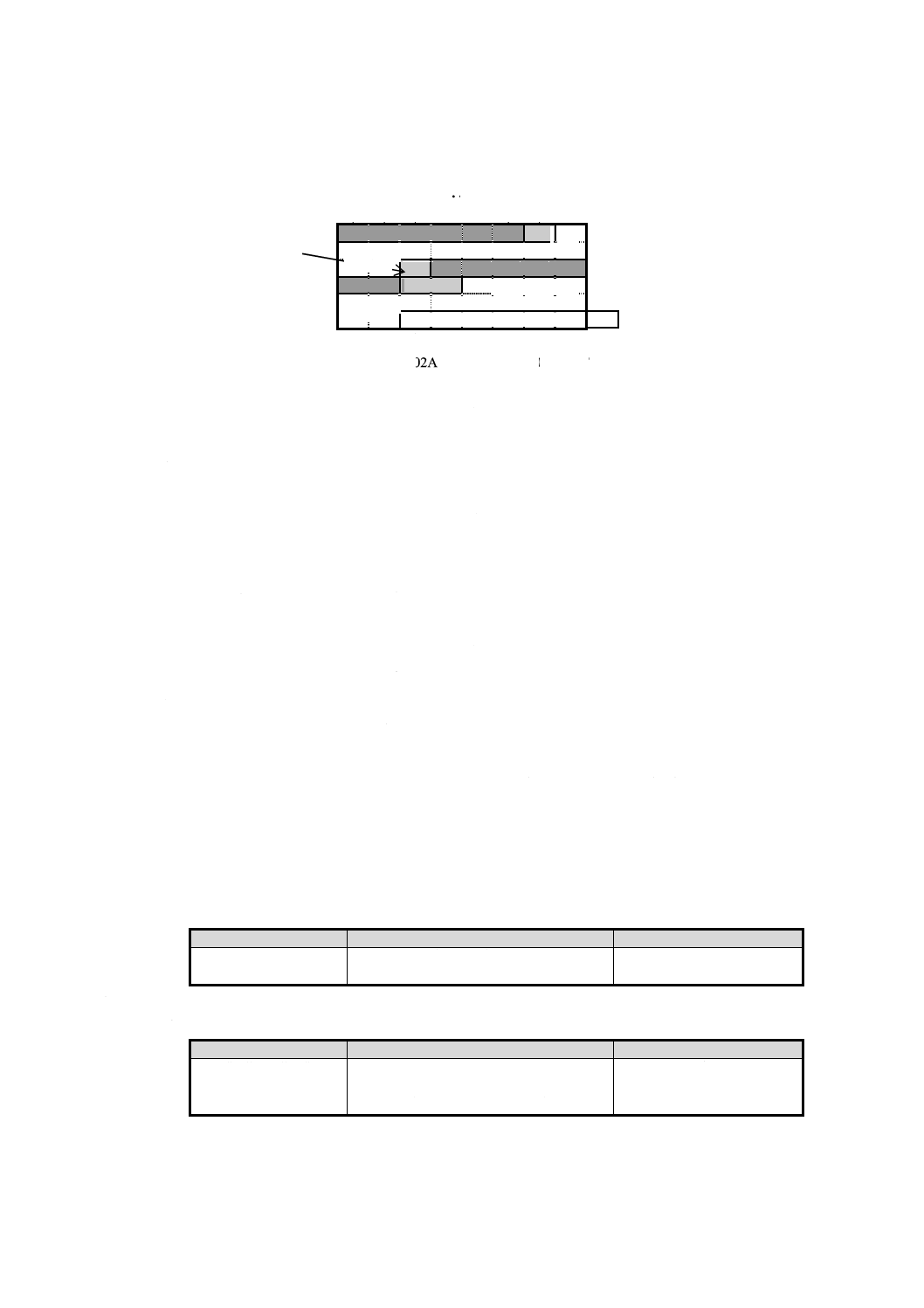

図15−ケース1におけるコマンド及びレスポンスの認証

CH

CH'

PB1

CCS生成

アルゴリズム

CCS

CCS

TCC

LCC

CCS

TCC

LCC

New Lc

New Le

CH'

"00"

Ks

IV

①

②

③

④

コマンド

29

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

図15−ケース1におけるコマンド及びレスポンスの認証(続き)

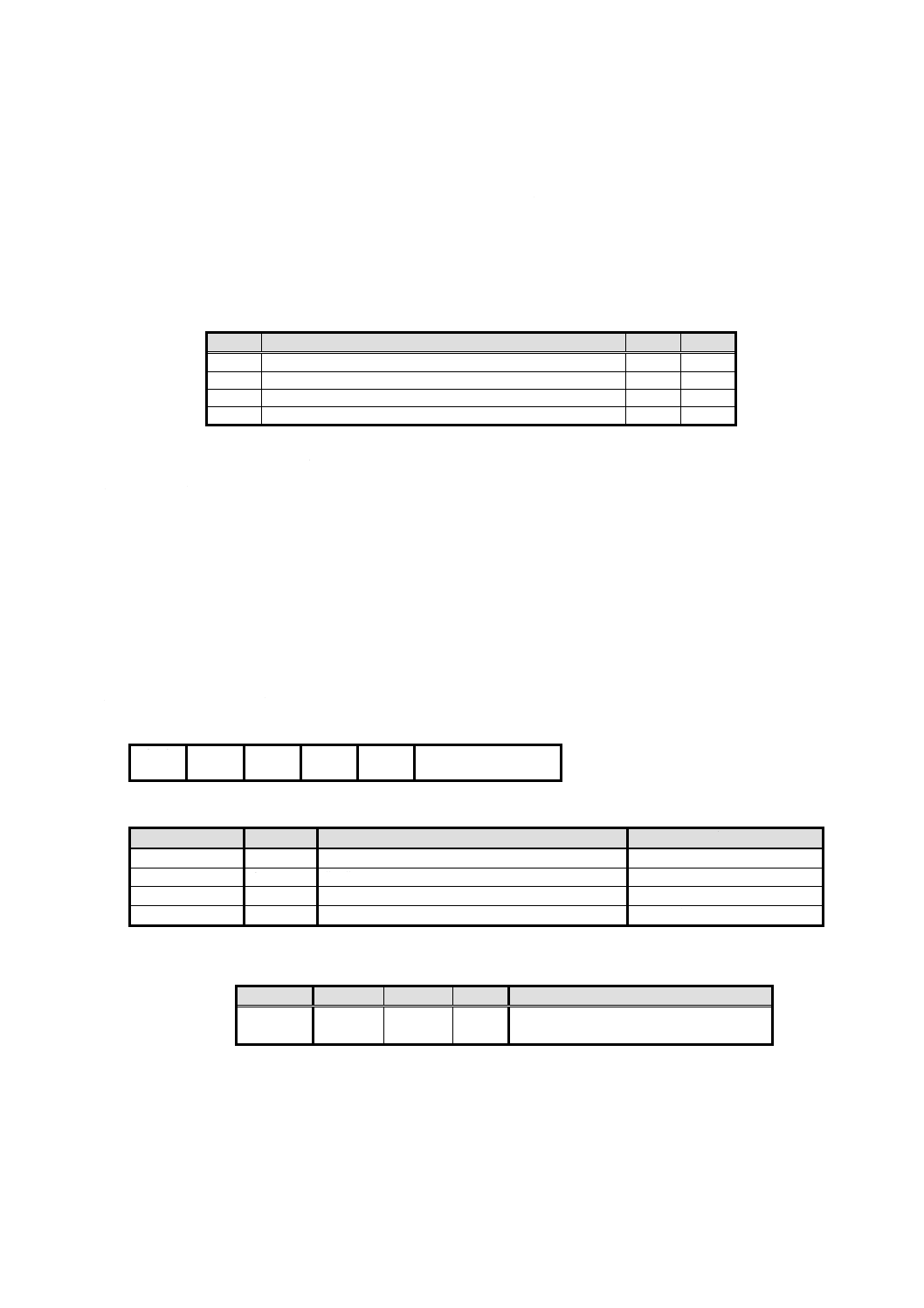

5.4.5

ケース2 コマンド及びレスポンスの暗号化及び認証

a) セキュアコマンドAPDUの作成(接続装置側)

1) 一方でCHを変換したCHʼにPB1を付加し,もう一方ではLeにタグ(TLE),長さ(LLE)及びPB2

を付加し,両者を連結する。

2) 1)で作成したデータ,IV及びKsを用いてCCS生成アルゴリズムによって計算しCCSを得る。

3) CCSの前にタグ(TCC)及び長さ(LCC)を付加する。

4) TLE及びLLEを付加したLe部と,3)で作成したデータ及びNew Le(この場合には“00”又は“0000”)

を連結し,これらの先頭にCHʼ部と新たな長さフィールドとを付加し,セキュアコマンドAPDUと

する。

b) セキュアレスポンスAPDUの作成(ICカード側)

1) レスポンスAPDUのうち,データ部にPBを付加する。

2) 1)で作成したデータを暗号化し,この先頭に暗号化データのタグ(TCG),暗号化データの長さ(LCG)

及びパディングインディケータ(PI)を付加する。

3) 2)で作成したデータに,TSW及びLSWを付加したSW1-SW2を合わせ,PBを付加する。

4) 3)で作成したデータ,IV及びKsを用いてCCS生成アルゴリズムによって計算しCCSを得る。

5) CCSの前にタグ(TCC)及び長さ(LCC)を付加する。

6) TCG,LCG及びPIを付加した暗号化データ,TSW,LSWを付加したSW1-SW2に続き,5)で作成した

データ及び新たなNew SW1-SW2を付加してセキュアレスポンスAPDUとする。

注記 カードは,SM化によって,レスポンスデータ長が256バイトを超える場合に,New Le とし

て00が設定されている場合,256バイト以内でレスポンスを返すか,又はエラーステータス

を返してもよい。

接続装置は,New Le に0000を設定し最大65 536バイトまでのレスポンスデータを可能と

するか,又は,SM化されたレスポンスデータ長が256バイトを超えないように要求するレ

PB

CCS生成

アルゴリズム

CCS

CCS

TCC

LCC

CCS

TCC

LCC

New SW1-SW2

Ks

IV

①

②

③

④

レスポンス

TSW

LSW

SW1-SW2

SW1-SW2

TSW

LSW

SW1-SW2

30

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

スポンスデータ長を指定することで,この状況を回避することが望ましい。

CCS生成

アルゴリズム

CCS

CCS

TCC

LCC

Ks

IV

SW1-SW2

TSW

LSW

PB

CCS生成

アルゴリズム

Ks

IV

CCS

CCS

TCC

LCC

SW1-SW2

TSW

LSW

LCC

New SW1-SW2

暗号化データ

SW1-SW2

PB

データ

TCG

LCG

PI

TCG

LCG

PI

TCG

LCG

PI

データ

TCC

暗号化データ

暗号化データ

CCS

TCC

CCS

PB2

TLE

LLE

Le

CH

Le

CH'

PB1

New Le

CCS

TCCLCC

TLE

LLE

Le

"97"

"8E"

"00"or"0000"

CH'

new Lc

コマンド

レスポンス

①

②

③

④

⑤

⑥

①

②

③

④

図16−ケース2におけるコマンド及びレスポンスの暗号及び認証

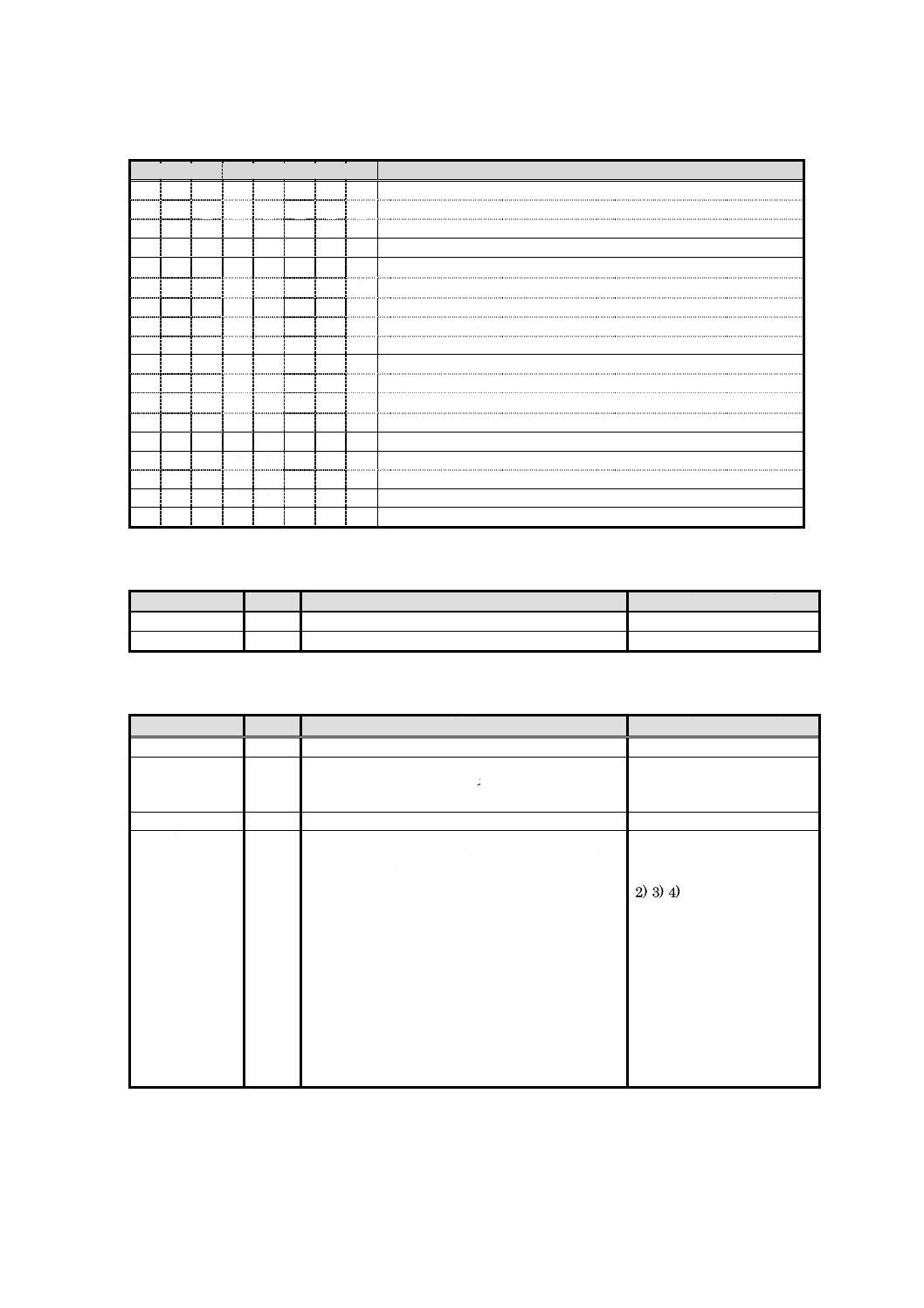

5.4.6

ケース3 コマンド及びレスポンスの暗号化及び認証

a) セキュアコマンドAPDUの作成(接続装置側)

1) コマンドAPDUのうち,データ部にPB1を付加する。

2) 1)で作成したデータを暗号化し,この先頭にTCG,LCG及びPIを付加する。

31

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3) 一方でCHを変換したCHʼにPB2を付加し,2)で作成したデータにPB3を付加し,両者を連結する。

4) 3)で作成したデータ,IV及びKsを用いてCCS生成アルゴリズムによって計算しCCSを得る。

5) CCSの前にタグ(TCC)及び長さ(LCC)を付加する。

6) TCG,LCG及びPIを付加した暗号化データに,5)で作成したデータ及びNew Leフィールド(このケ

ースでは“00”)を連結し,これらの先頭にCHʼ及びNew Lcを付加し,セキュアコマンドAPDUと

する。

b) セキュアレスポンスAPDUの作成(ICカード側)

1) 状態バイトにTSW及びLSWを付加した後,PBを付加する。

2) 1)で作成したデータ,IV及びKsを用いてCCS生成アルゴリズムによって計算しCCSを得る。

3) CCSの前にタグ(TCC)及び長さ(LCC)を付加する。

4) SW1-SW2の先頭にタグ(TSW)及び長さ(LSW)を付加し,語尾に3)で作成したデータ及び新たな

状態バイト(New SW1-SW2)を付加してセキュアレスポンスAPDUとする。

32

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

CBC

CCS

CCS

TCC

LCC

Ks

IV

PB

CBC

Ks

IV

CCS

TCC

LCC

SW1-SW2

TSW

LSW

LCC

new SW1-SW2

コマンド

レスポンス

SW1-SW2

TCC

CCS

TCC

CCS

CH

Lc

データ

SW1-SW2

TSW

LSW

TCG

LCG

PI

暗号化データ

PB3

TCG

LCG

PI

暗号化データ

CH'

PB2

データ

PB1

new Le

CCS

TCCLCC

"00"

CH'

new Lc

"87"

"01"

TCGLCG

PI

暗号化データ

①

②

③

④

⑤

⑥

①

②

③

④

図17−ケース3におけるコマンド及びレスポンスの暗号化及び認証

5.4.7

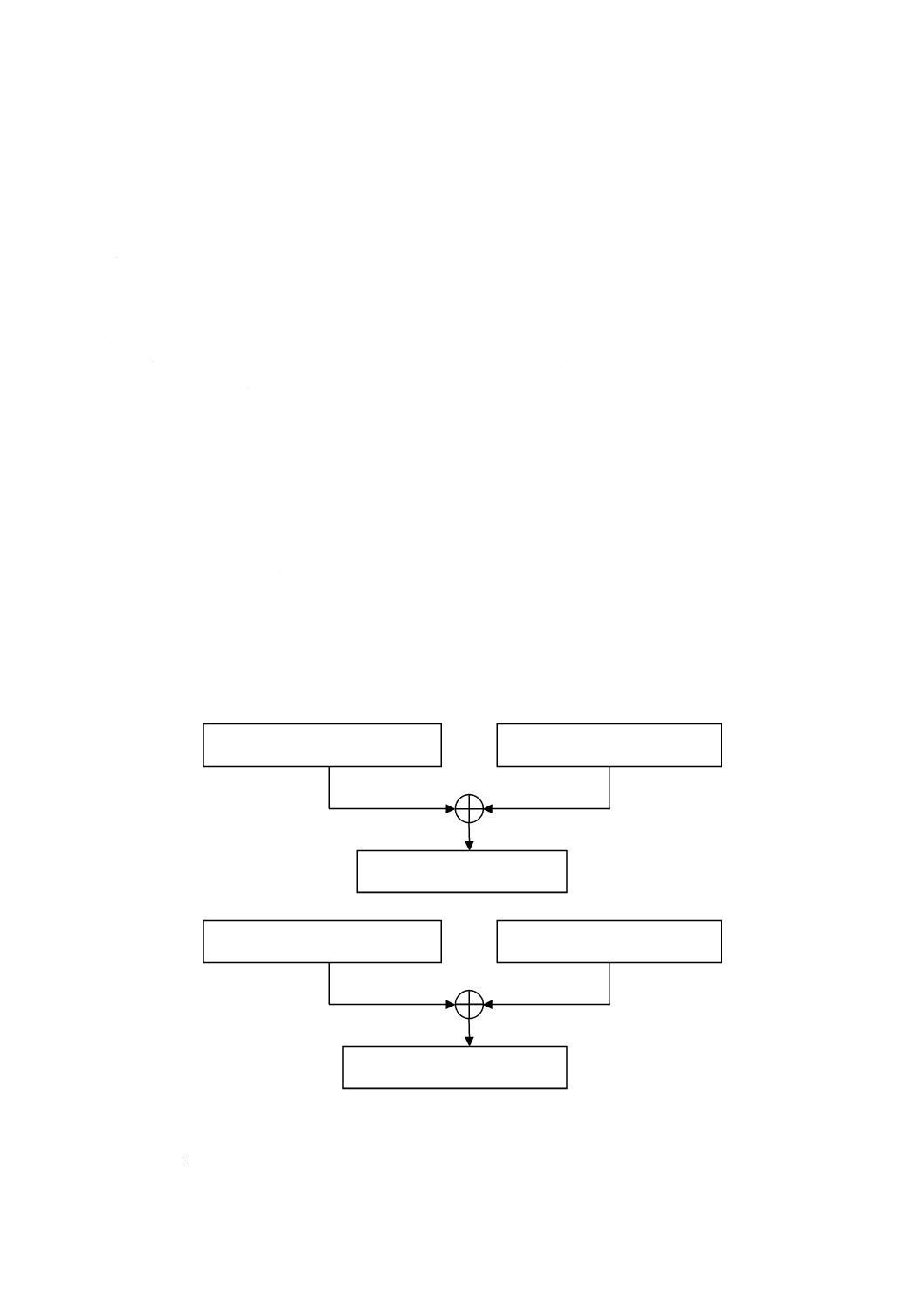

ケース4 コマンド及びレスポンスの暗号化及び認証

5.4.5と5.4.6との組合せによって,次のようになる。

a) セキュアコマンド 5.4.5 a)“ケース2 セキュアコマンド”及び5.4.6 a)“ケース3 セキュアコマンド”

に規定する方式を参照する。

b) セキュアレスポンス 5.4.5 b)“ケース2 セキュアレスポンス”に規定する方式を参照する。

New

New

New

33

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

図18−ケース4におけるコマンド及びレスポンスの暗号化及び認証

5.5

セキュリティ環境

5.5.1

概要

カードにおけるセキュリティ環境(SE)は,セキュリティ機構の定義情報であり,この規格の次の機能

を使うときに有効になる。この規格では,セキュリティ環境の設定手順は規定しない。したがって,

MANAGE SECURITY ENVIRONMENTコマンド(I.4参照)の使用は,必須ではない。

− セキュリティ関連コマンド

− セキュアメッセージング

5.5.2

セキュリティ環境の選択

現在選択されているセキュリティ環境をカレントSEという。カードのリセット直後においては,ネイ

ティブ形ICカードの場合におけるリセット直後のカレントSEは,MFのSEがカレントSEとなる。これ

をグローバルSEという。プラットフォーム形ICカードの場合におけるリセット直後のカレントSEは,

リセット直後のカレントDFにおけるSEがカレントSEとなる。

アプリケーション固有のセキュリティ環境が設定されている場合には,MF直下のDF選択時にこのセキ

ュリティ環境が暗黙的に選択され,カレントSEとなる。各DFが一つのSEをもつことができる。任意選

択として規定する第2階層以下のDFは,SEをもたず,カレントSEが暗黙的に選択される。

ネイティブ形ICカードでは,アプリケーション固有のセキュリティ環境が設定されていないDFが選択

された場合に,グローバルSEがカレントSEとなる。

カレントSEは,次のいずれかまで有効とする。

− 別のアプリケーションの選択

− ウォームリセットの実行

− カードの非活性化

なお,プラットフォーム形ICカードの場合には,同一のアプリケーション選択時にカレントSEをリセ

ットしてもよい。

5.5.3

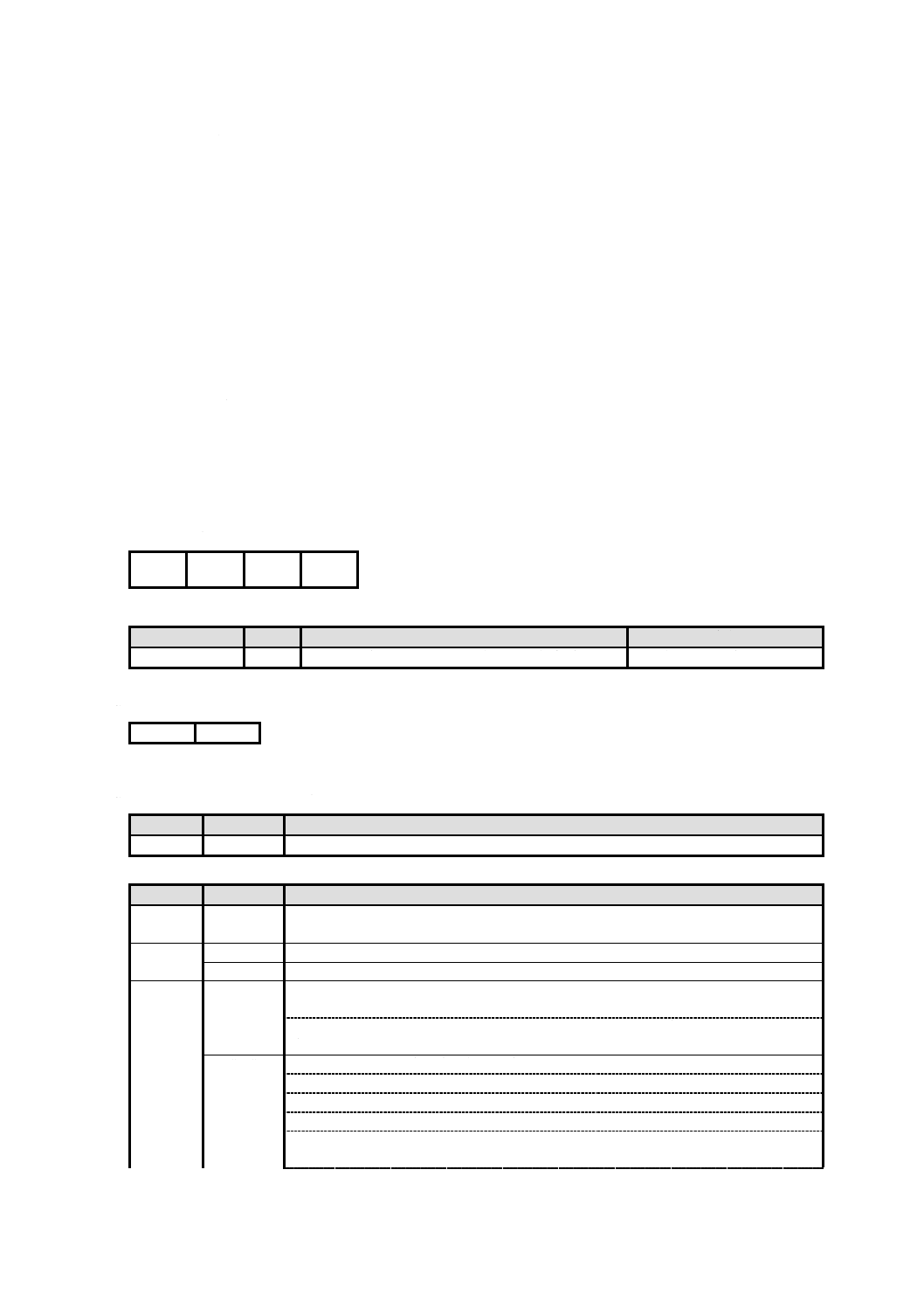

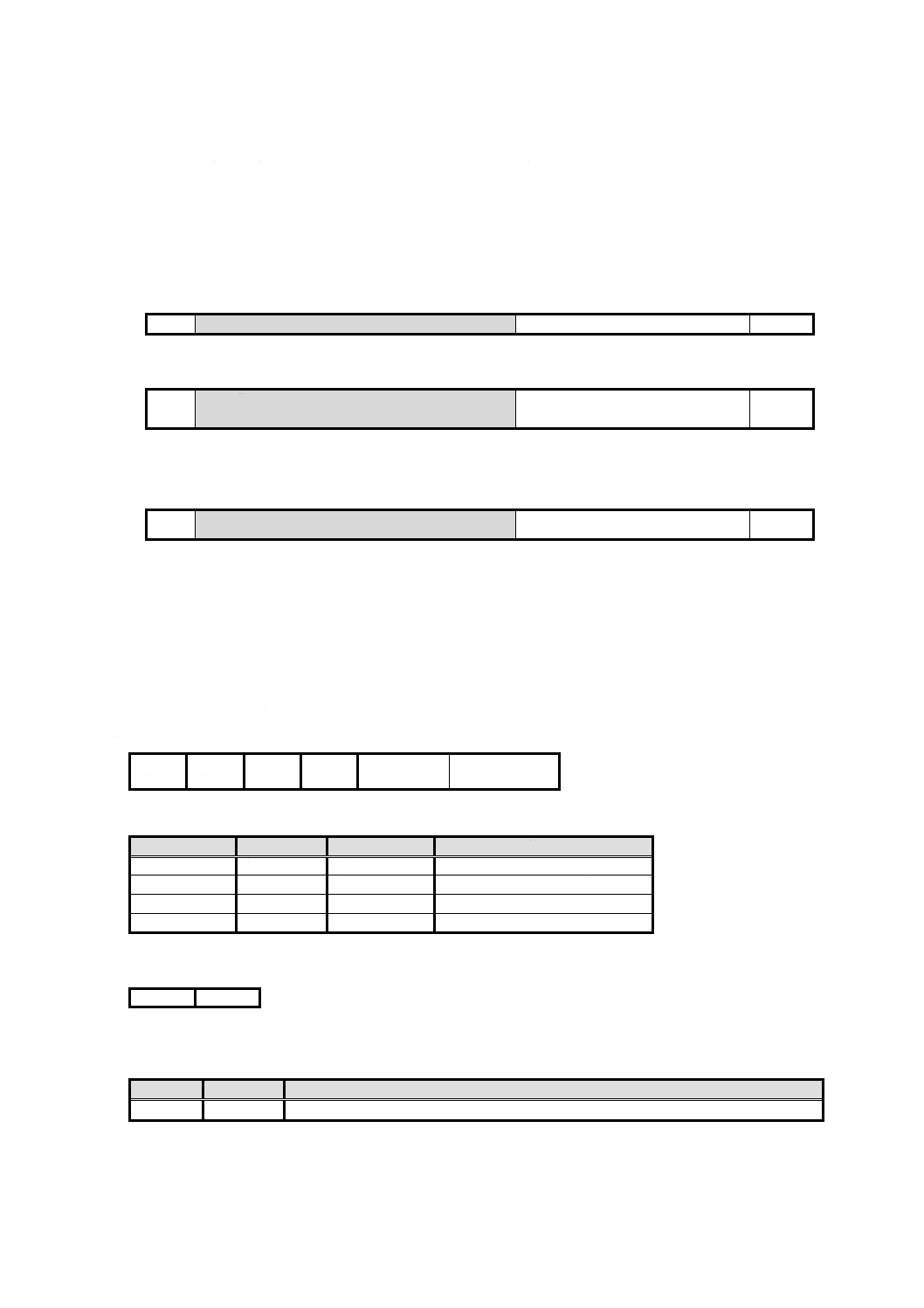

セキュリティ環境のライフサイクル

セキュリティ環境のライフサイクルの一例を次に示す。

a) カード出荷時 カード製造業者は,初期のセキュリティ環境を設定する。この規格では,出荷時の仕

様について規定しない。

レスポンス

CCS

TCC

LCC

New SW1-SW2

TSW

LSW

SW1-SW2

LCG

PI

暗号化データ

TCG

データ

SW1-SW2

データ

Le

Lc

CH

コマンド

CCS

TCC

LCC

New Le

"8E"

"00"or"0000"

TLE

LCG

PI

暗号化データ

TCG

New Lc

CH'

LLE

"87"

"01"

"97"

Le

34

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

ネイティブ形ICカード

プラットフォーム形ICカード

b) カード発行時 カード発行者は,初期のセキュリティ環境をカード発行者のセキュリティ環境へ更新

する。この規格では,発行時の仕様について規定しない。

ネイティブ形ICカード

プラットフォーム形ICカード

c) アプリケーション追加時 DFを創生し,アプリケーション固有のセキュリティ環境を設定する。こ

の規格では,アプリケーション追加時の仕様について規定しない。

MF

初期の

セキュリティ

環境

Application

DF

Application

DF

Application

DF

Application

DF

アプリケー

ション固有の

セキュリティ

環境

アプリケー

ション固有の

セキュリティ

環境

アプリケー

ション固有の

セキュリティ

環境

アプリケー

ション固有の

セキュリティ

環境

初期の

セキュリティ

環境

MF

発行者の

セキュリティ

環境

Application

DF

Application

DF

Application

DF

Application

DF

アプリケー

ション固有の

セキュリティ

環境

発行者の

セキュリティ

環境

アプリケー

ション固有の

セキュリティ

環境

アプリケー

ション固有の

セキュリティ

環境

アプリケー

ション固有の

セキュリティ

環境

35

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

ネイティブ形ICカード

プラットフォーム形ICカード

d) アプリケーション利用時 アプリケーションを選択すると,設定されたセキュリティ環境がカレント

SEとなり,利用可能になる。

ネイティブ形ICカード

プラットフォーム形ICカード

MF

DF

Application

DF

Application

DF

Application

DF

Application

DF

アプリケー

ション固有の

セキュリティ

環境

発行者の

セキュリティ

環境

アプリケー

ション固有の

セキュリティ

環境

アプリケー

ション固有の

セキュリティ

環境

アプリケー

ション固有の

セキュリティ

環境

アプリケー

ション固有の

セキュリティ

環境

発行者の

セキュリティ

環境

MF

DF

Application

DF

Application

DF

Application

DF

Application

DF

アプリケー

ション固有の

セキュリティ

環境

発行者の

セキュリティ

環境

発行者の

セキュリティ

環境

アプリケー

ション固有の

セキュリティ

環境

アプリケー

ション固有の

セキュリティ

環境

アプリケー

ション固有の

セキュリティ

環境

アプリケー

ション固有の

セキュリティ

環境

36

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

5.5.4

セキュリティ環境のデータ要素及びアルゴリズムの参照

5.5.4.1

セキュリティ環境内のデータ要素

セキュリティ環境には,次の2種類のデータ要素が設定されている。この規格では,設定機能について

は規定しない。

a) 通常データ要素 カード発行時又はアプリケーション追加時に設定する。

b) 一時的データ要素 セキュリティ関連コマンド実行時に一時的に生成し,保持する。

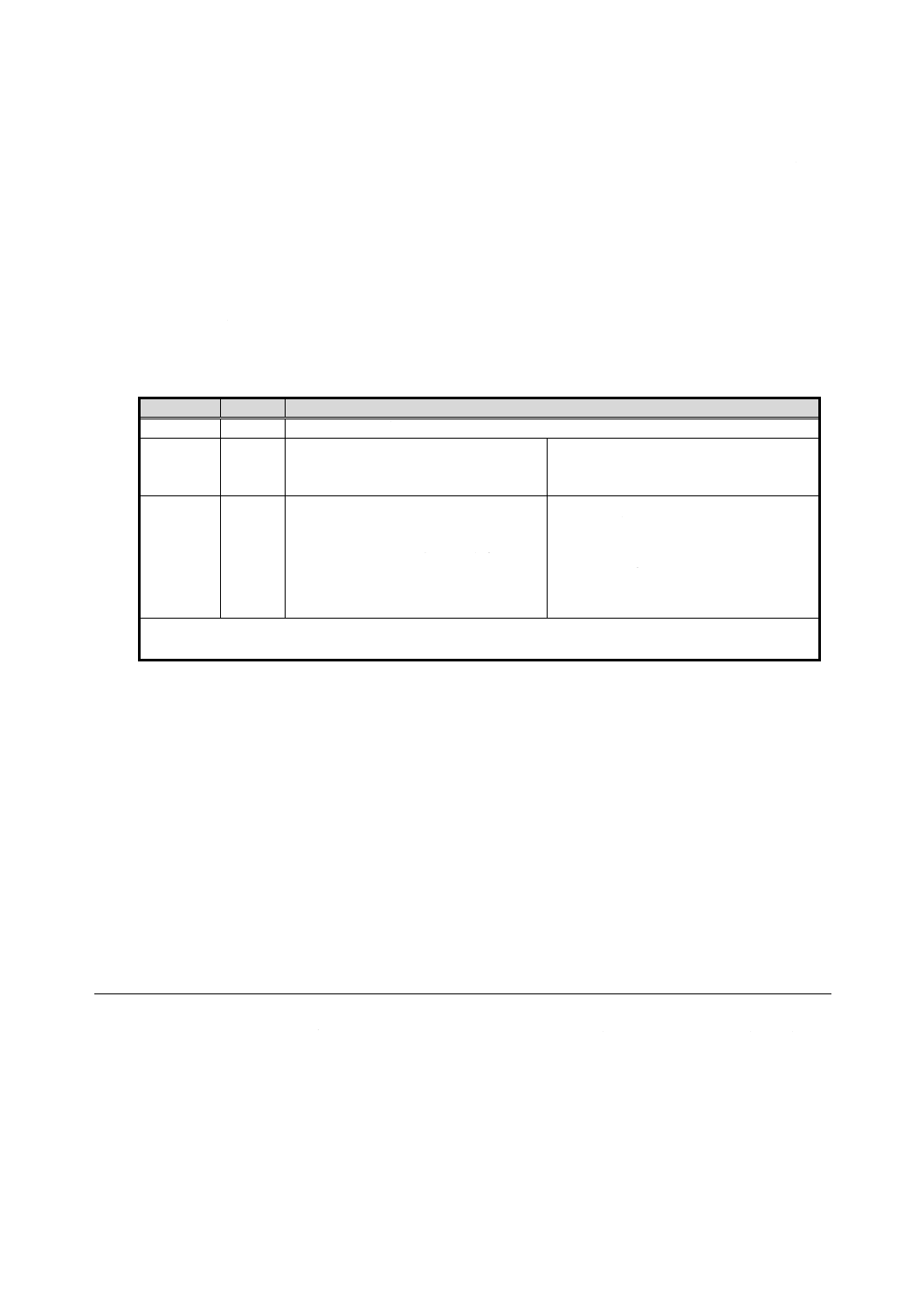

セキュリティ環境は,表10に示すように,各コマンド及びセキュアメッセージング機能に対応したデー

タ要素をもつ。ただし,全てのデータ要素をもつ必要はない。例えば,暗号演算にカレントファイル内の

鍵を使用する場合には,“鍵が格納されるDFの階層レベル”をもつ必要はない。

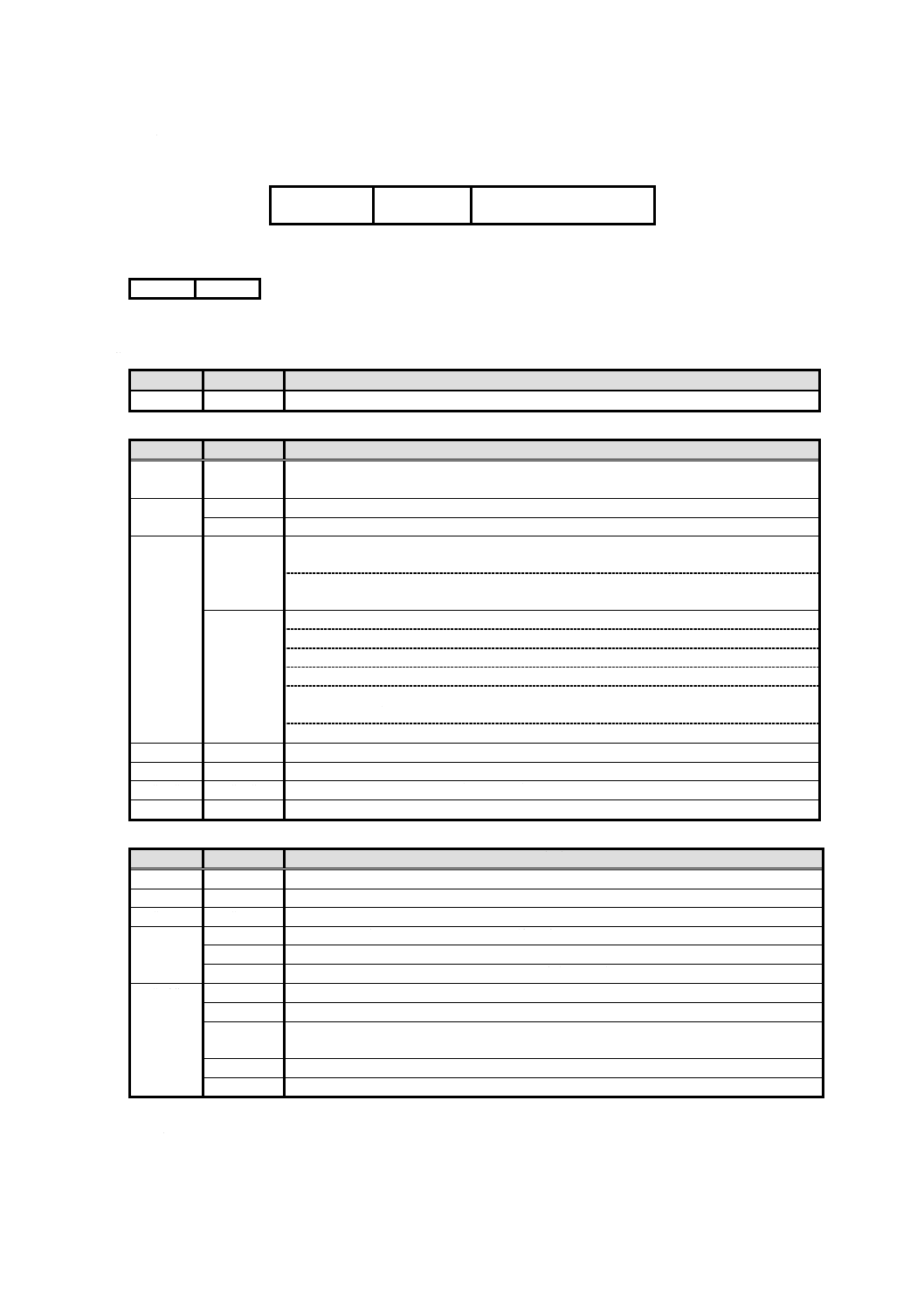

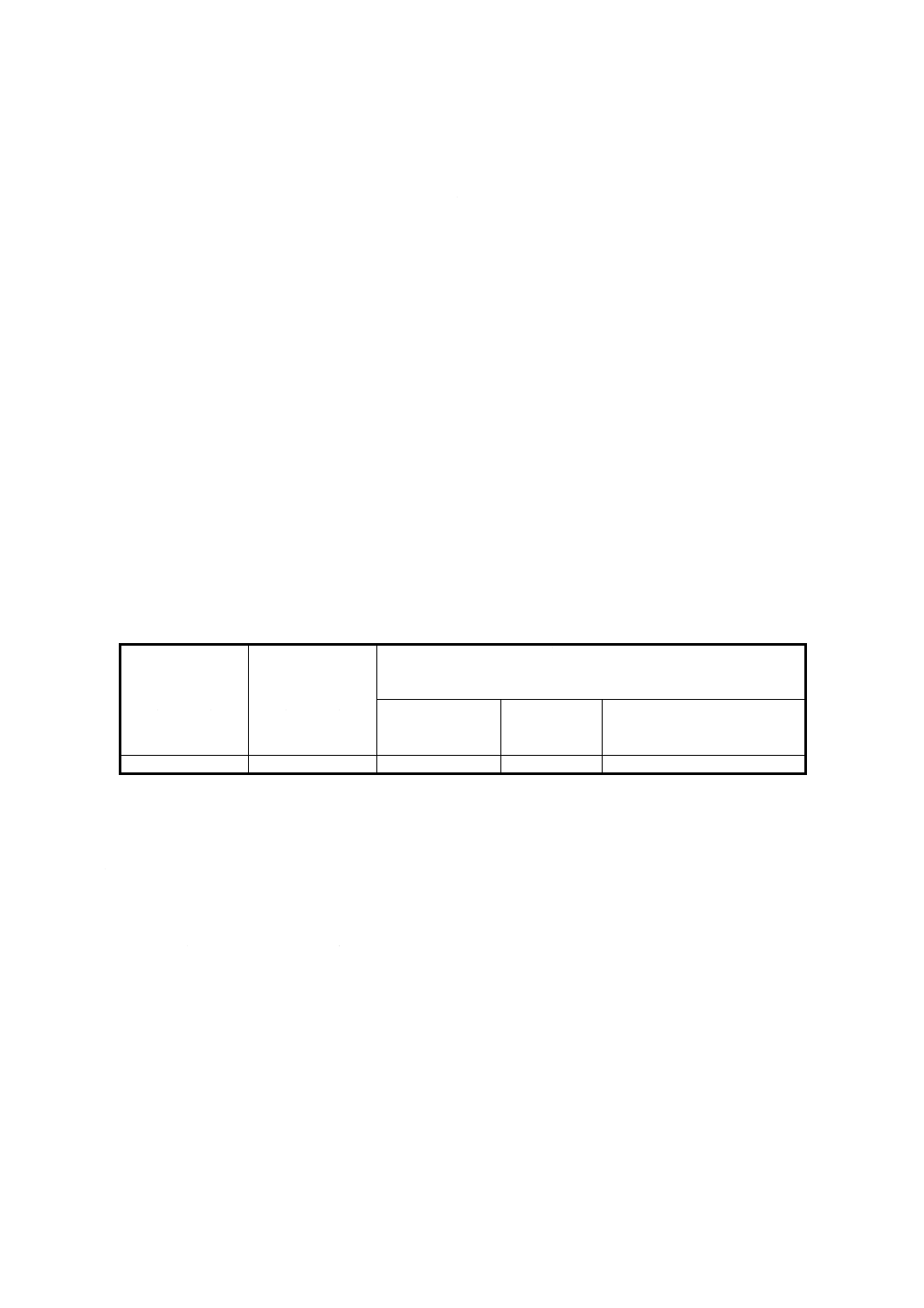

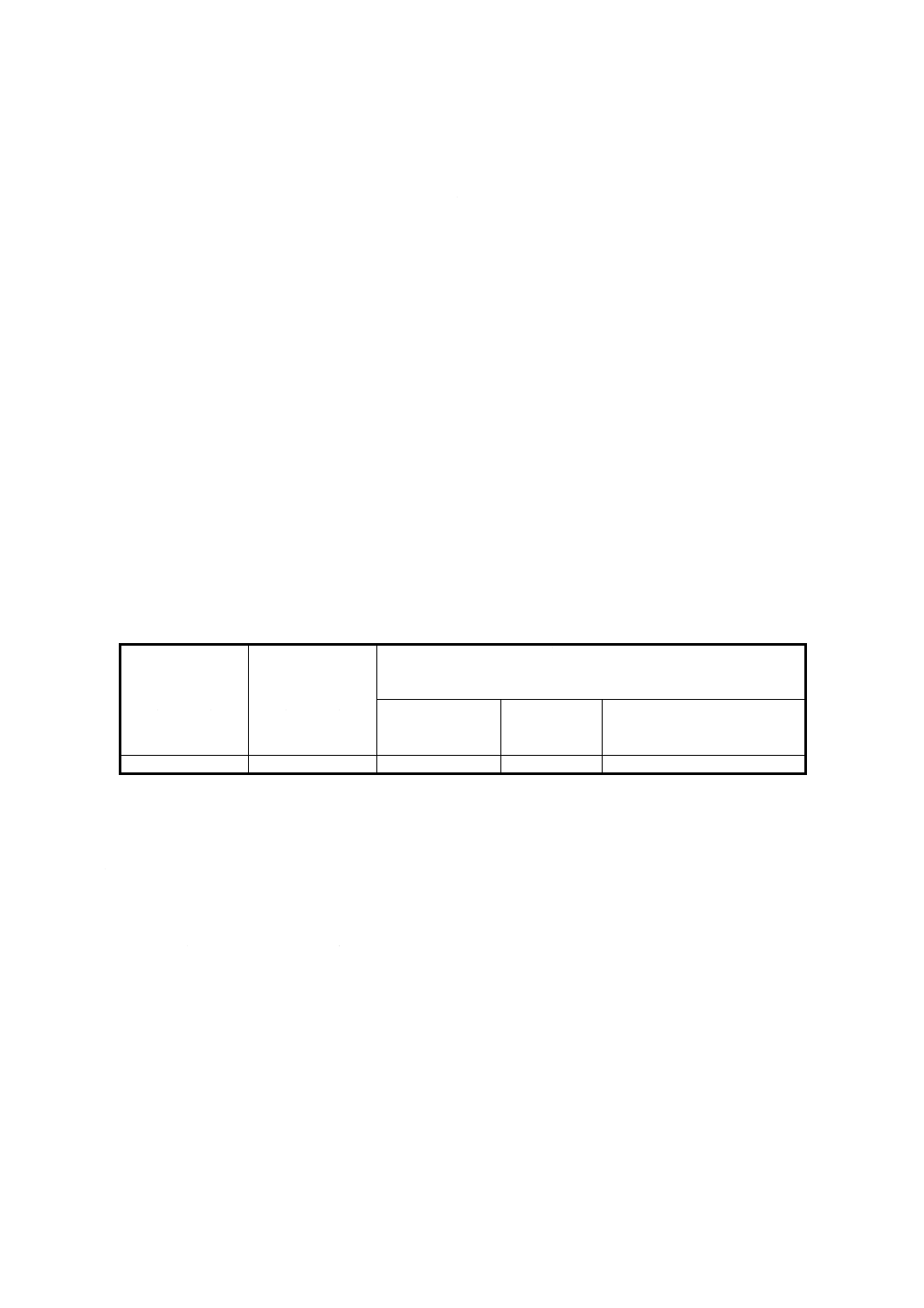

表10−セキュリティ環境内のデータ要素

コマンド及び

セキュアメッセージング

通常データ要素

一時的

データ要素

ア

ル

ゴ

リ

ズ

ム

識

別

子

鍵

が

格

納

さ

れ

る

D

F

の

階

層

レ

ベ

ル

鍵

が

格

納

さ

れ

る

IE

F

-I

D

拡

張

ヘ

ッ

ダ

リ

ス

ト

EXTERNAL AUTHENTICATE

●

●

●(公開鍵)

INTERNAL AUTHENTICATE

●

●

COMPUTE DIGITAL SIGNATURE処理

●

●

VERIFY CERTIFICATE処理

●

●

●

●(公開鍵)

VERIFY DIGITAL SIGNATURE処理

●

●

●(公開鍵)

セキュアメッセージング

暗号化

●

●

●

●(公開鍵)

●(セション鍵)

認証

●

●

●

注記 セキュアメッセージング時において,アルゴリズム識別子がない場合には共通鍵暗号方式を用い,識別子

がある場合には公開鍵暗号方式を用いて,セション鍵を取得する(附属書D参照)。

表10の詳細は,次のとおりとする。ただし,次の内容は一例であり,セキュリティ環境の設定方法につ

いては,この規格では規定しない。

a) EXTERNAL AUTHENTICATEコマンド関連のデータ要素 使用する鍵をコマンドパラメタP2で明

示的に指定する場合には,セキュリティ環境を参照しない。

一方,P2=“00”(カレントSE指定)の場合には,セキュリティ環境を参照する。この場合におい

て,ICカードの不揮発性メモリにあらかじめ保持されている秘密鍵又は公開鍵を使用する場合には,

その鍵が格納されるIEF-ID(及び鍵が格納されるDFの階層レベル)をセキュリティ環境に設定する。

さらに,VERIFY CERTIFICATEコマンドによって検証された公開鍵を使用する場合には,一時的デー

タ要素の公開鍵を使用することを示す情報をセキュリティ環境に設定する。

37

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

使用する暗号のアルゴリズム識別子は,鍵の属性情報の一部として設定されるため,セキュリティ

環境には設定しない。

b) INTERNAL AUTHNETICATEコマンド関連のデータ要素 使用する鍵をコマンドパラメタP2で明示

的に指定する場合には,セキュリティ環境を参照しない。

一方,P2=“00”(カレントSE指定)の場合には,セキュリティ環境を参照する。このとき,使用

する秘密鍵が格納されるIEF-ID(及び鍵が格納されるDFの階層レベル)は,セキュリティ環境に設

定する。

使用する暗号のアルゴリズム識別子は,鍵の属性情報の一部として設定されるため,セキュリティ

環境には設定しない。

c) PSO(COMPUTE DIGITAL SIGNATURE処理)コマンド関連のデータ要素 コマンドパラメタで鍵

を指定する機能がなく,常にセキュリティ環境を参照する。使用する秘密鍵が格納されるIEF-ID(及

び鍵が格納されるDFの階層レベル)をセキュリティ環境に設定する。

使用する署名生成用のアルゴリズム識別子は,鍵の属性情報の一部として設定されるため,セキュ

リティ環境には設定しない。

d) PSO(VERIFY CERTIFICATE処理)コマンド関連のデータ要素 コマンドパラメタで鍵を指定する

機能がなく,常にセキュリティ環境を参照する。使用される検証用の公開鍵が格納されるIEF-ID(及

び鍵が格納されるDFの階層レベル)をセキュリティ環境に設定する。公開鍵証明書のデータの並び

を規定した拡張ヘッダリスト(JIS X 6320-4の8.5.1参照)もセキュリティ環境に設定する。また,検

証された公開鍵は,一時的データ要素として,セキュリティ環境に保持する。

使用する署名検証用のアルゴリズム識別子は,鍵の属性情報の一部として設定されるため,セキュ

リティ環境には設定しない。

e) PSO(VERIFY DIGITAL SIGNATURE処理)コマンド関連のデータ要素 コマンドパラメタで鍵を

指定する機能がなく,常にセキュリティ環境を参照する。ICカードの不揮発性メモリにあらかじめ保

持されている公開鍵を使用する場合には,その公開鍵が格納されるIEF-ID(及び鍵が格納されるDF

の階層レベル)をセキュリティ環境に設定する。一方,VERIFY CERTIFICATEコマンドによって検証

された公開鍵を使用する場合には,一時的データ要素の公開鍵に割り当てられたIEF-ID(及びDFの

階層レベル)をセキュリティ環境に設定する。

使用する署名検証用のアルゴリズム識別子は,鍵の属性情報の一部として設定されるため,セキュ

リティ環境には設定しない。

f)

セキュアメッセージング関連のデータ要素 共通鍵暗号を用いてセション鍵を共有するシステムの

場合には,セション鍵共有のために使用するマスタ鍵が格納されるIEF-ID(及び鍵が格納されるDF

の階層レベル)をセキュリティ環境に設定する。一方,公開鍵暗号を用いてセション鍵を共有するシ

ステムの場合には,署名用の秘密鍵が格納されるIEF-ID(及び鍵が格納されるDFの階層レベル)を

セキュリティ環境に設定する。暗号化用の公開鍵については,VERIFY CERTIFICATEコマンドによっ

て検証された公開鍵(一時的データ要素)を使用する。また,公開鍵暗号を用いてセション鍵を共有

するシステムの場合には,セション鍵が使用される暗号のアルゴリズム識別子をセキュリティ環境に

設定する。一方,共通鍵暗号を用いてセション鍵を共有するシステムの場合には,マスタ鍵の属性情

報の一部として使用される暗号のアルゴリズム識別子が指定されるため,セキュリティ環境では指定

されない。

38

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

5.5.5

セキュリティ環境の有効性

セキュリティ環境の有効性については,次の規則による。

− セキュリティ環境の必要な全てのデータ要素(一時的データ要素を含む。)は,利用時には設定してい

なければならない。

− 任意選択として規定するMANAGE SECURITY ENVIRONMENTコマンドによる通常データ要素の設

定・更新は,カレントDFのセキュリティ環境に対して行われる。カレントDFにセキュリティ環境

が存在しない場合には,MANAGE SECURITY ENVIRONMENTコマンドは,実行できない(SW =

“6985”)。

− 任意選択として規定するMANAGE SECURITY ENVIRONMENTコマンドによって通常データ要素の

設定・更新が行われた場合には,次回のコマンドから新しく設定・更新が有効となる。

− 異なるセキュリティ環境が選択された場合には,全ての一時的データ要素を初期化する。

5.5.6

セキュリティ環境及びDFの閉塞状態に関する規則

GET CHALLENGEコマンド,EXTERNAL AUTHENTICATEコマンド及びセキュアメッセージングは,

セキュリティ環境の使用において,DFの閉塞状態による制約を一切受けない。一方,その他のコマンド

は,カレントSEを保持するDF及びカレントSEに示される鍵の親DFの閉塞状態による制約を受ける。

6

共通コマンド

メッセージ構造は,JIS X 6320-3に規定される次の形式とする。

6.1

コマンドメッセージ及びレスポンスメッセージ

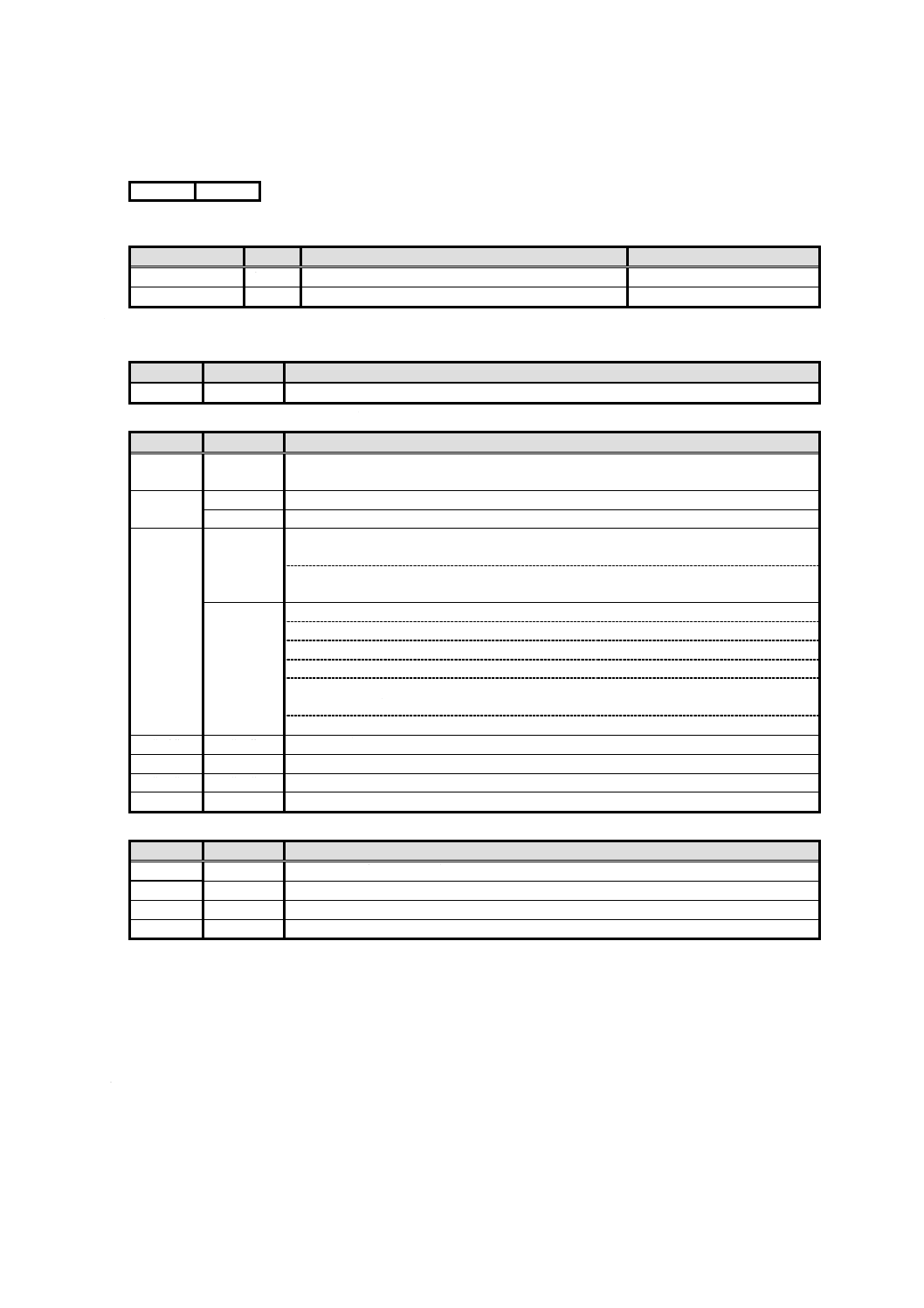

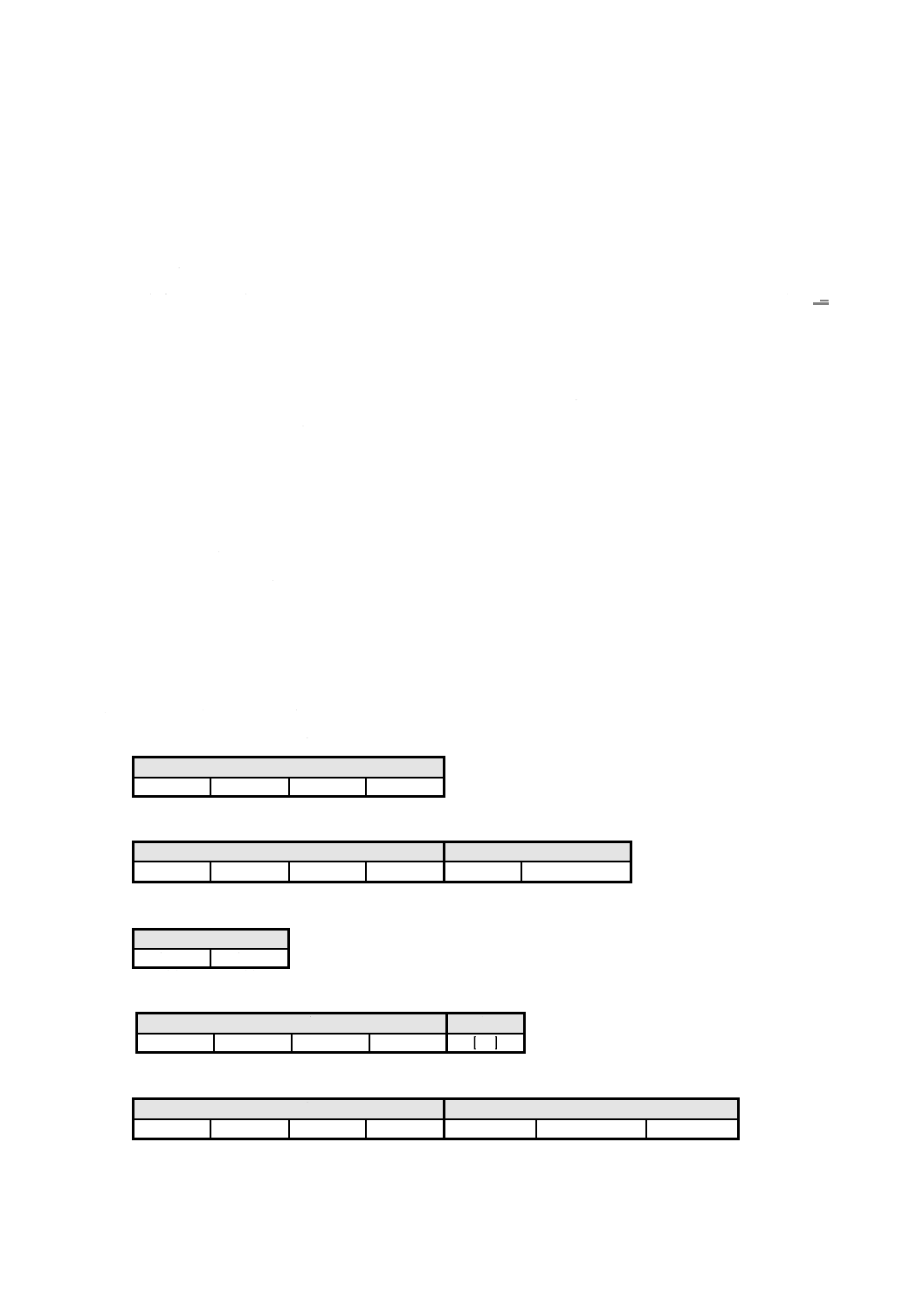

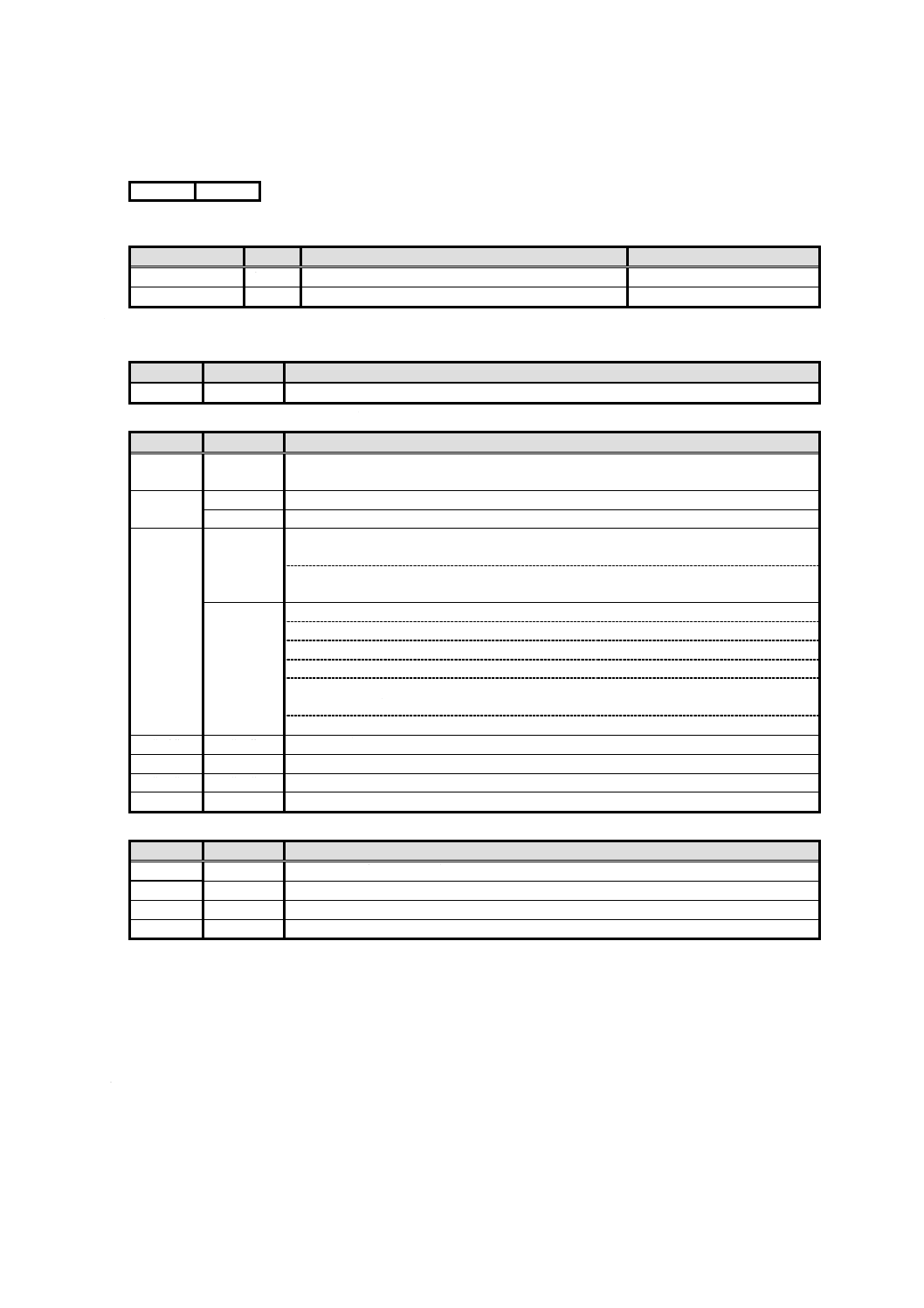

メッセージ形式は,a)に示す4ケースがある。この仕様のレスポンスメッセージについては,正常終了

及び警告終了の形式が記述されており,実行誤り及び検査誤りの形式はケース1〜ケース4のいずれの場

合にも後続部だけの出力になる(ケース番号は,JIS X 6320-3に一致している。)。

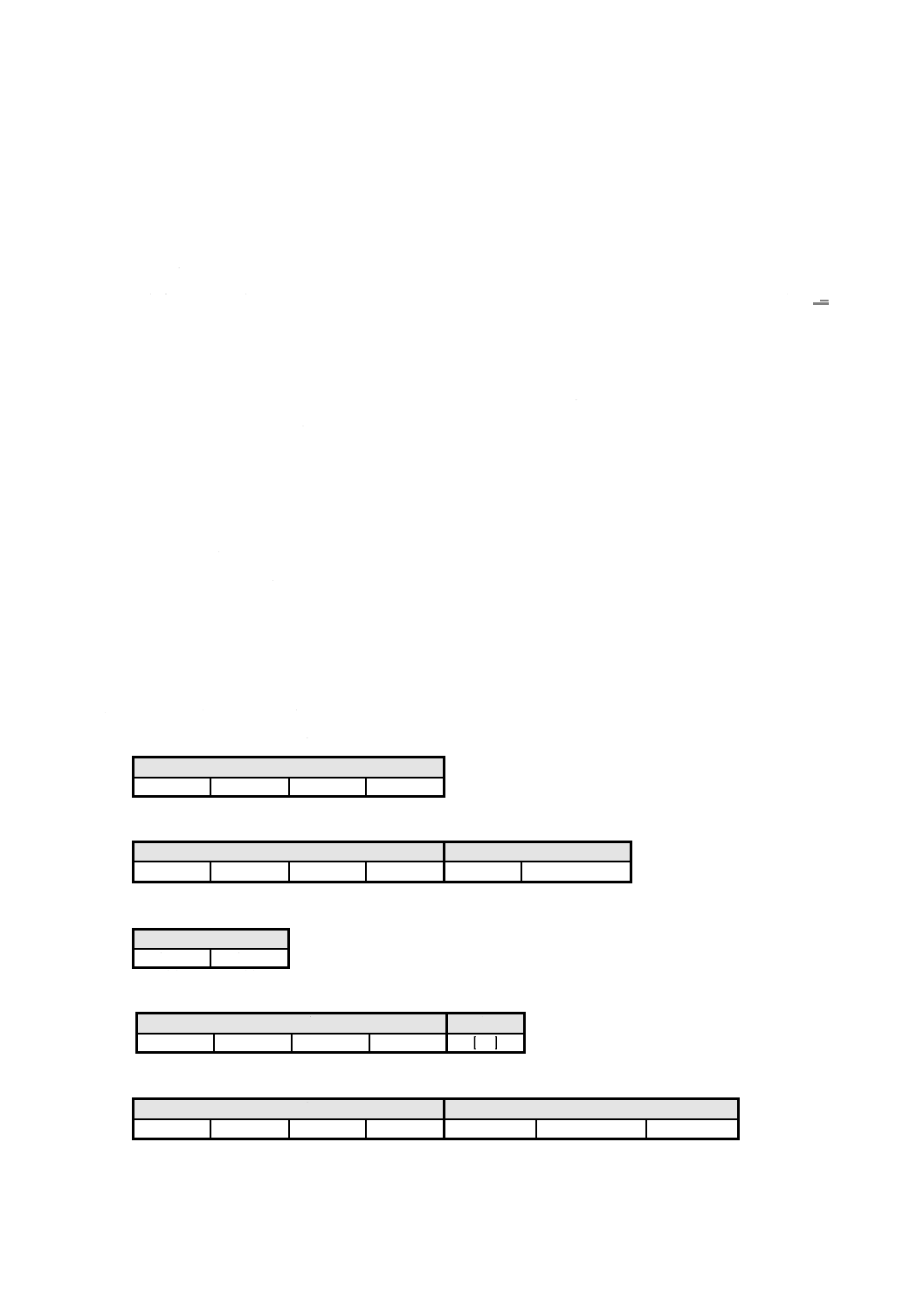

a) コマンドが正常処理及び警告処理の場合

ケース1のコマンド形式

ヘッダ

CLA

INS

P1

P2

(1)

(1)

(1)

(1)

ケース3のコマンド形式

ヘッダ

本体部

CLA

INS

P1

P2

[Lc]

[データ]

(1)

(1)

(1)

(1)

(1 又は 3)

(可変)

ケース1・ケース3のレスポンス形式

後続部

SW1

SW2

(1)

(1)

ケース2のコマンド形式

ヘッダ

本体部

CLA

INS

P1

P2

[Le]

(1)

(1)

(1)

(1)

(1 又は 3)

ケース4のコマンド形式

ヘッダ

本体部

CLA

INS

P1

P2

[Lc]

[データ]

[Le]

(1)

(1)

(1)

(1)

(1 又は 3)

(可変)

(1 又は 2)

39

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

ケース2・ケース4のレスポンス形式

本体部

後続部

[データ]

SW1

SW2

(可変)

(1)

(1)

b) コマンドが実行誤り及び検査誤りの場合

ケース1〜4のレスポンス形式

後続部

SW1

SW2

(1)

(1)

注記1 Lc及びLeの拡張は必須ではない。Lc及びLeを拡張する場合には,先頭バイトを“00”と

し,後続する2バイトで長さを表す。ただし,ケース4拡張の場合には,Leは2バイトで

長さを表す。

注記2 この規格の箇条6では,括弧内の数値は,全てバイト数を示している。

6.2

クラスバイトの符号化規則

コマンドのクラスバイトCLAは,JIS X 6320-4,JIS X 6320-8及びJIS X 6320-9に対する適合の程度,

セキュアメッセージング機能の適用の有無,及びロジカルチャネル番号を表す。表11にこの規格で規定す

るCLAの符号化規則を示す。

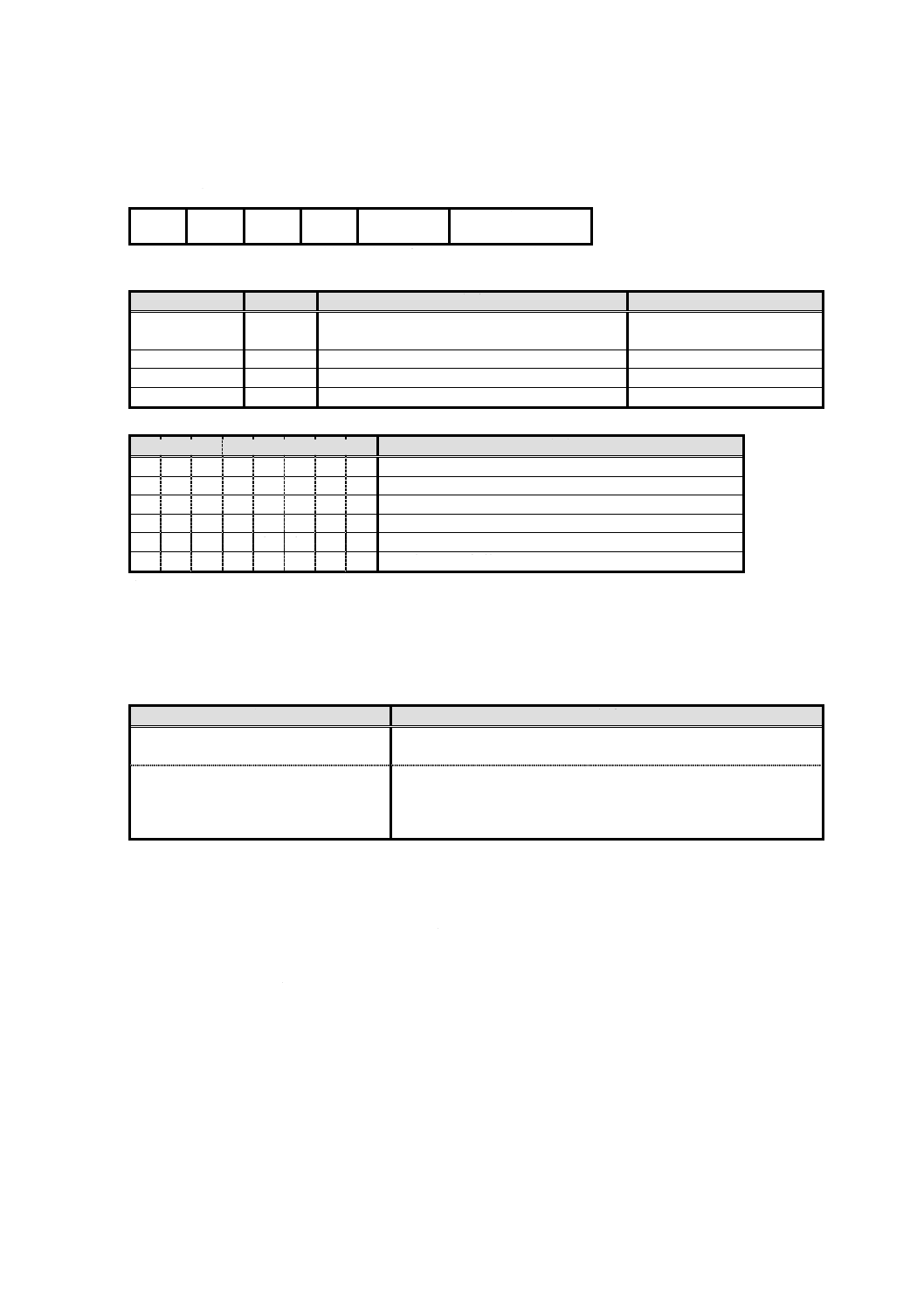

表11−CLAの符号化規則

b8 b7 b6 b5 b4 b3 b2 b1

意味

0 0 0 0 -

-

-

- JIS X 6320-4,JIS X 6320-8及びJIS X 6320-9適合コマンド

1 0 0 0 -

-

-

- JIS X 6320-4,JIS X 6320-8及びJIS X 6320-9適合コマンド以外

-

-

-

- 0 0 -

- SM非適用

-

-

-

- 1 1 -

- SM適用(コマンドヘッダ認証つき)

-

-

-

-

-

- x x ロジカルチャネル番号(b2b1=b“00” 推奨)

注記 その他の値については,この規格で留保する。

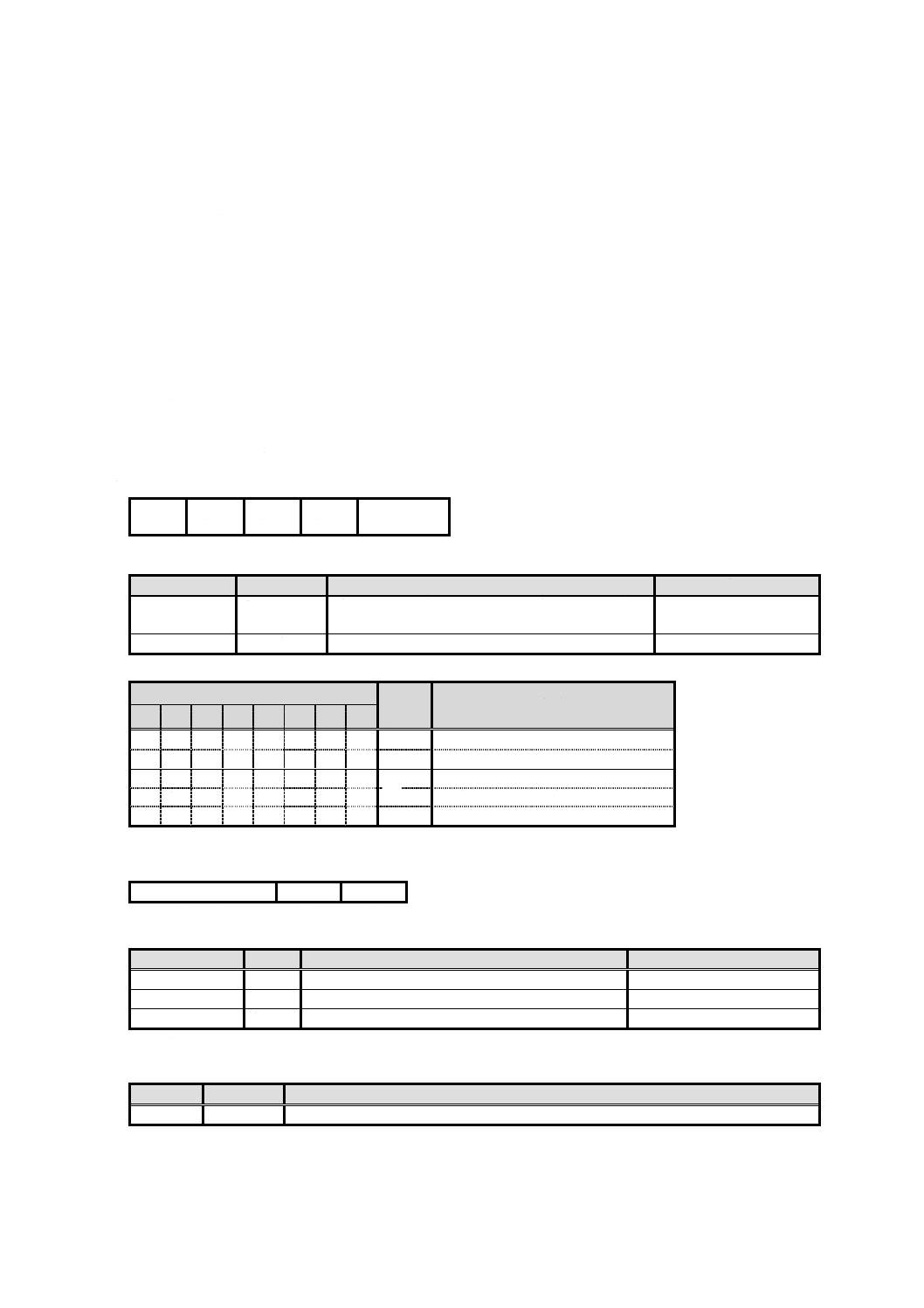

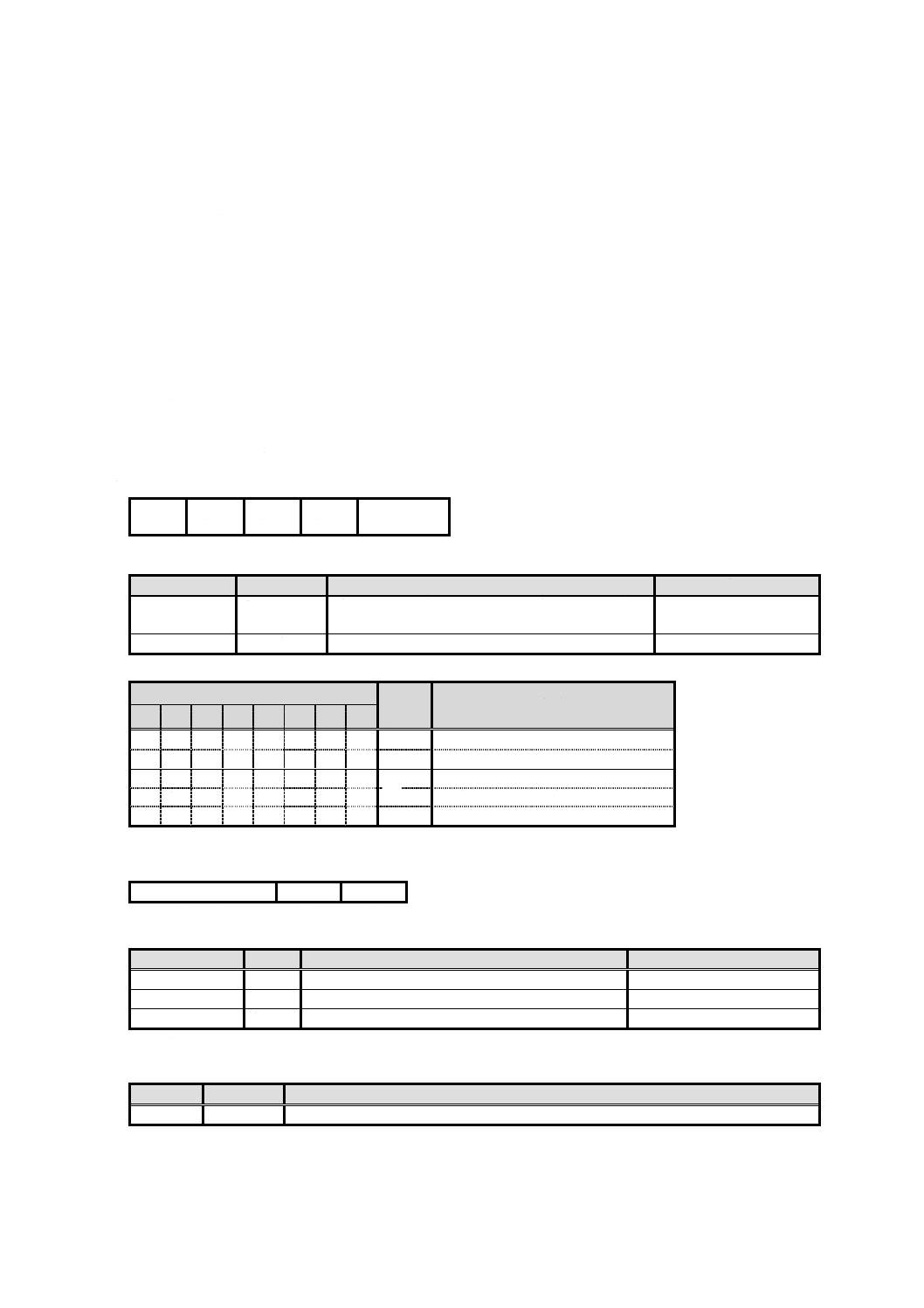

6.3

コマンド一覧

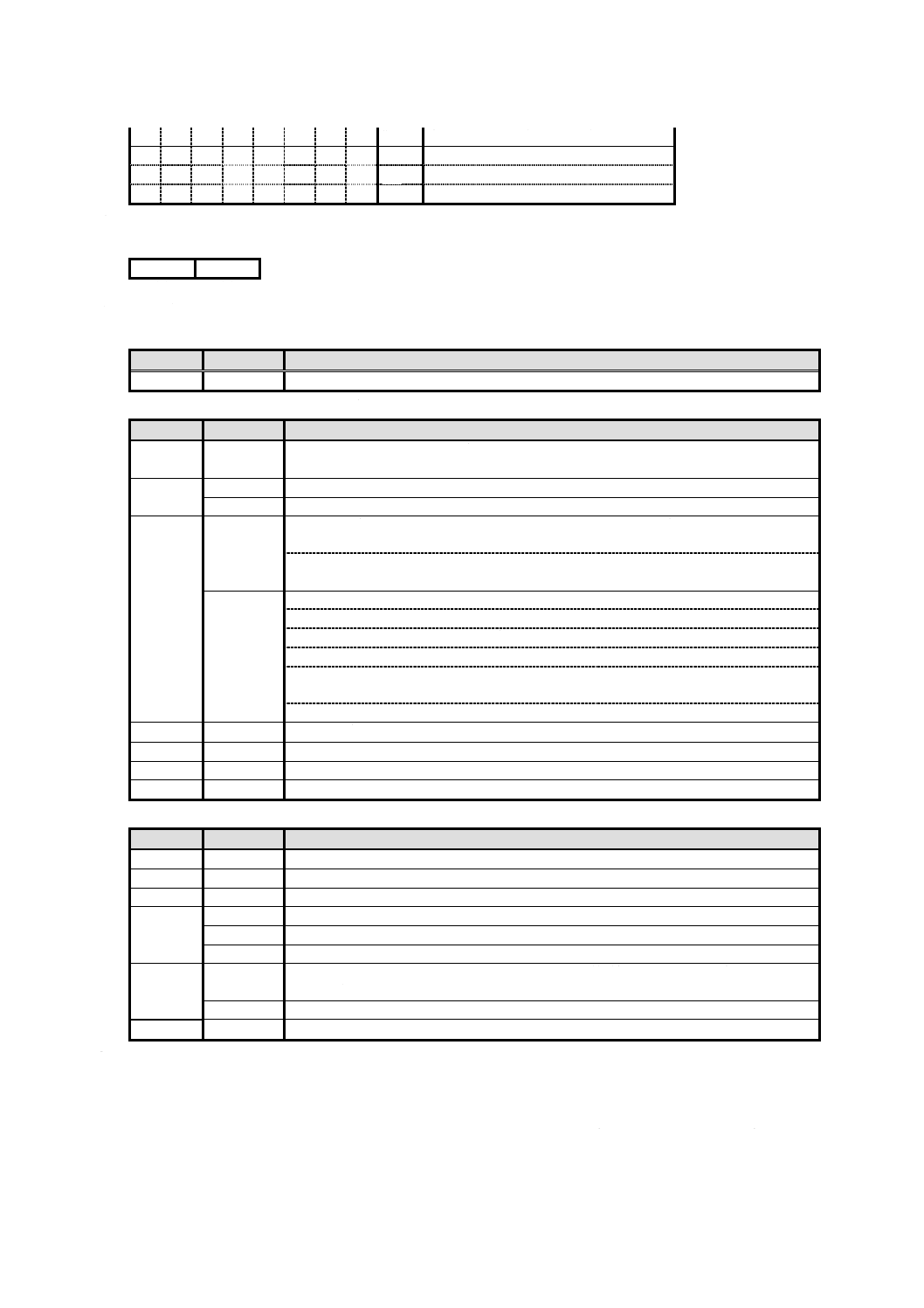

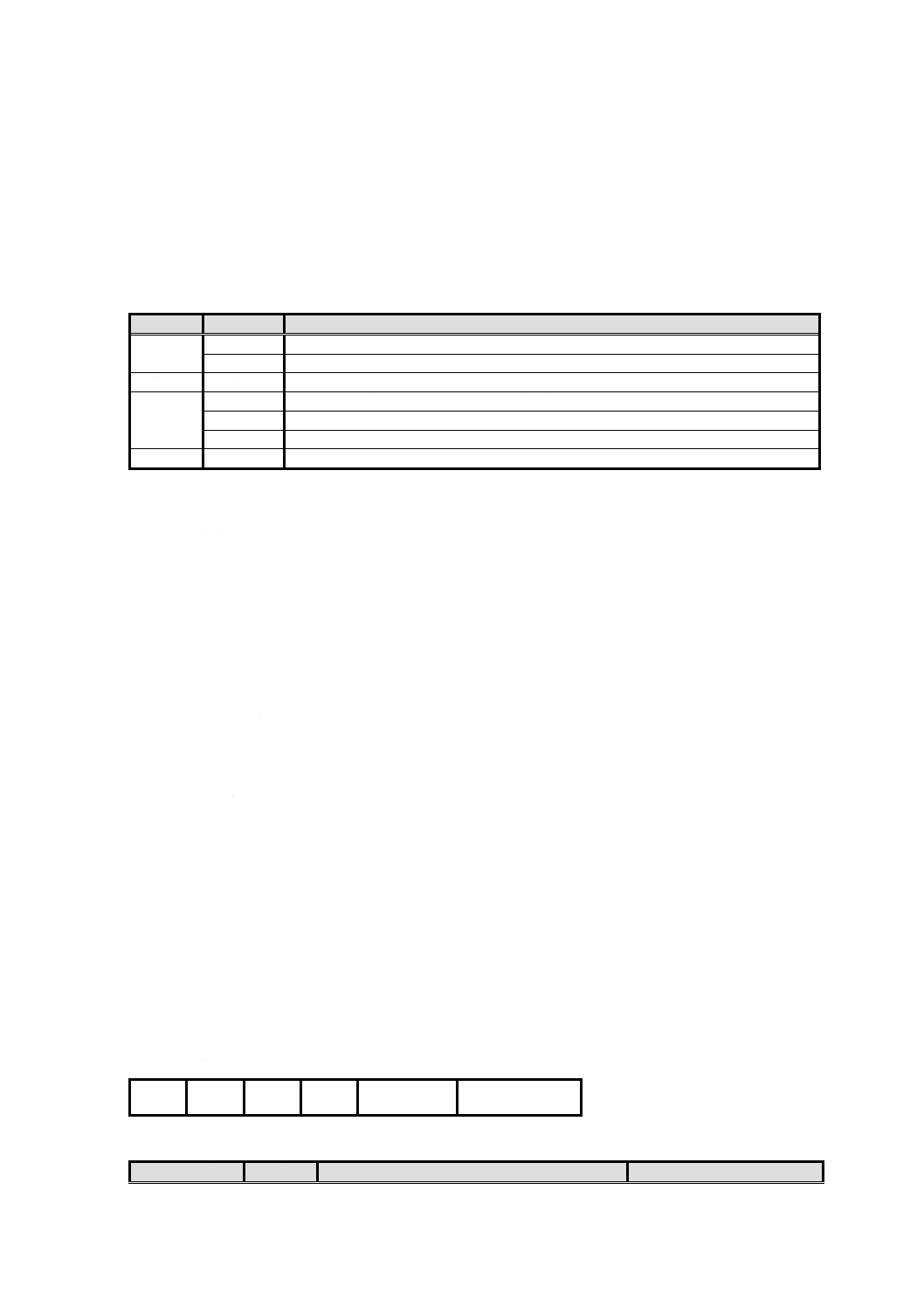

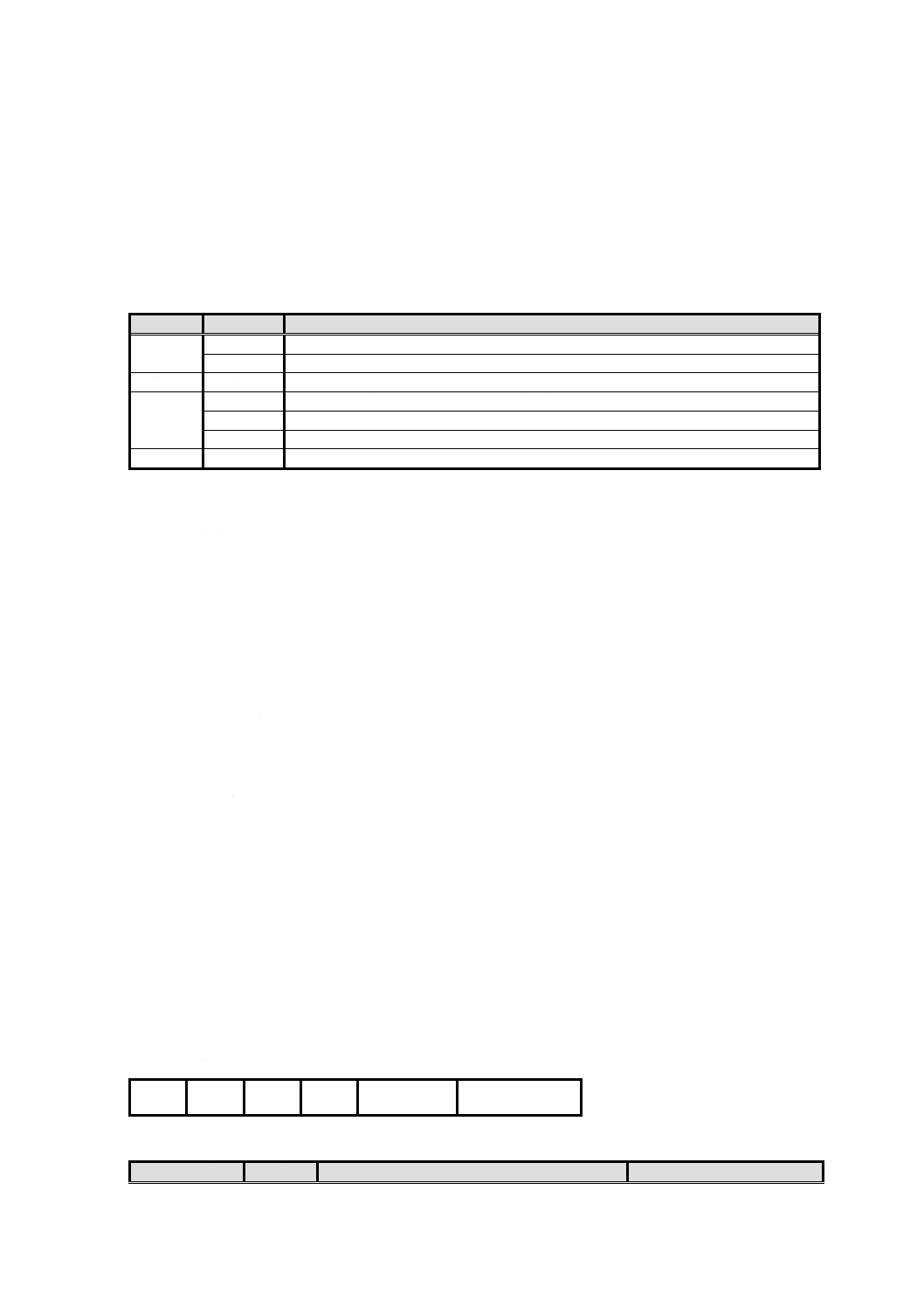

この規格で規定するコマンドの一覧を,表12に示す。

40

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

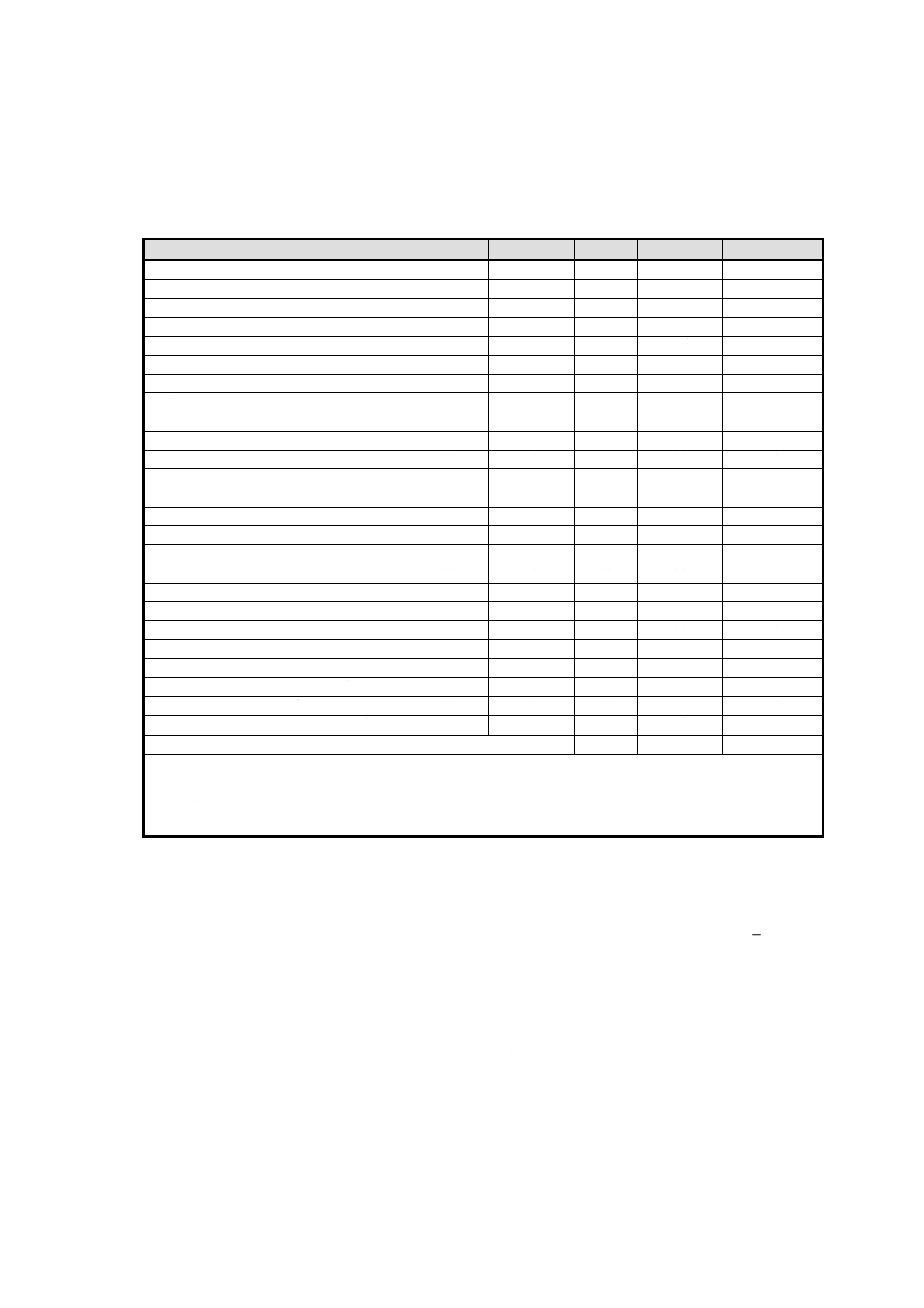

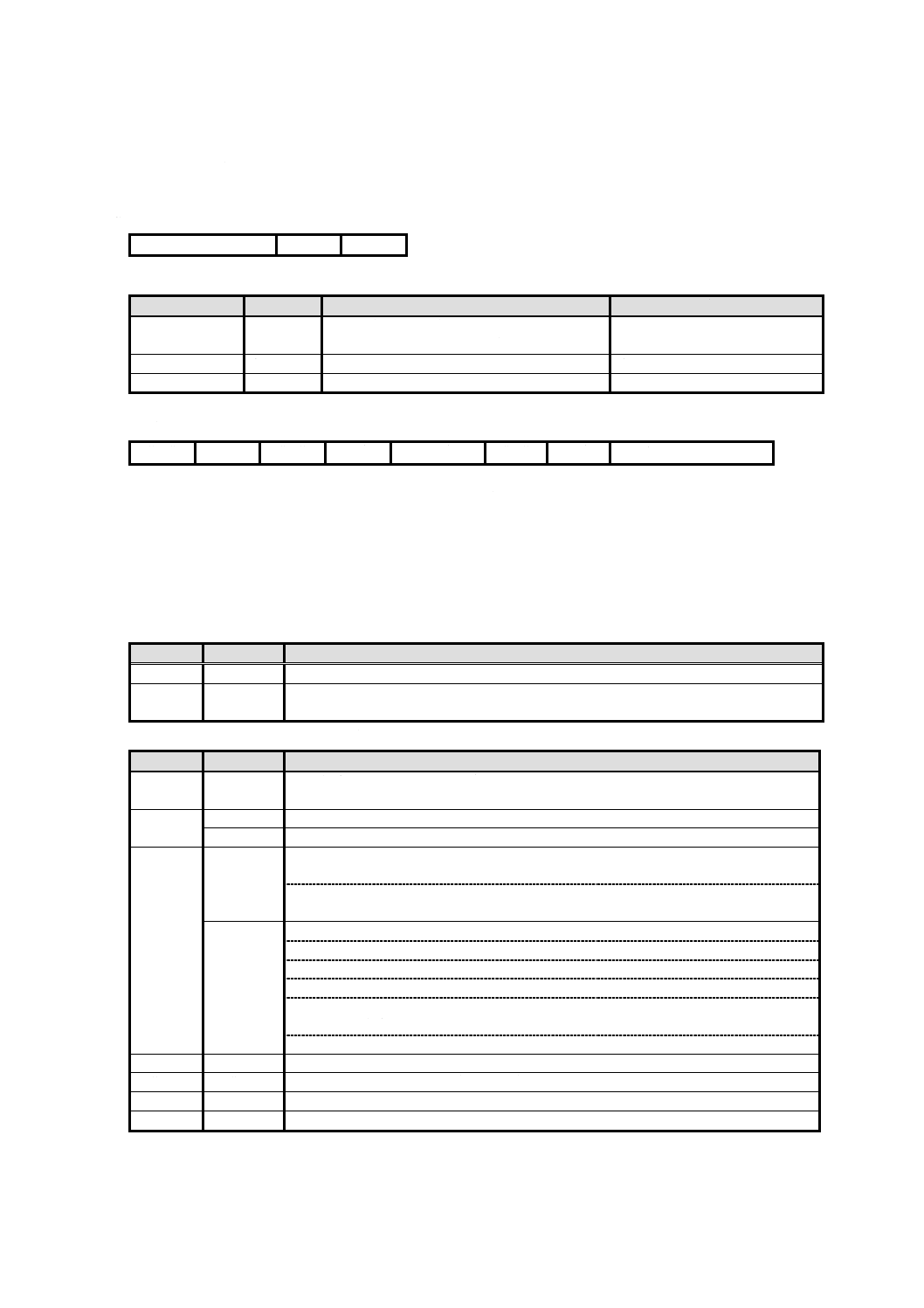

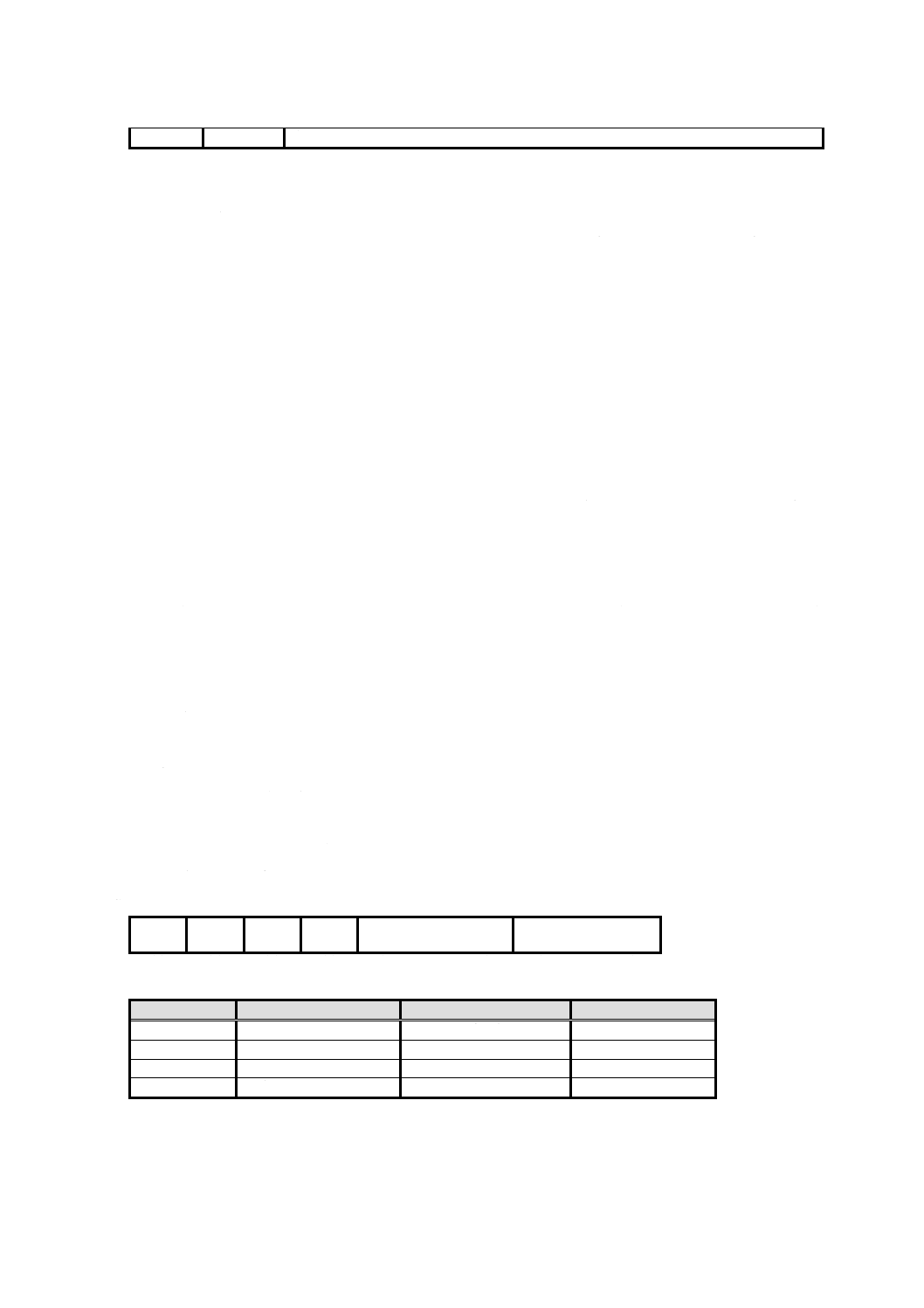

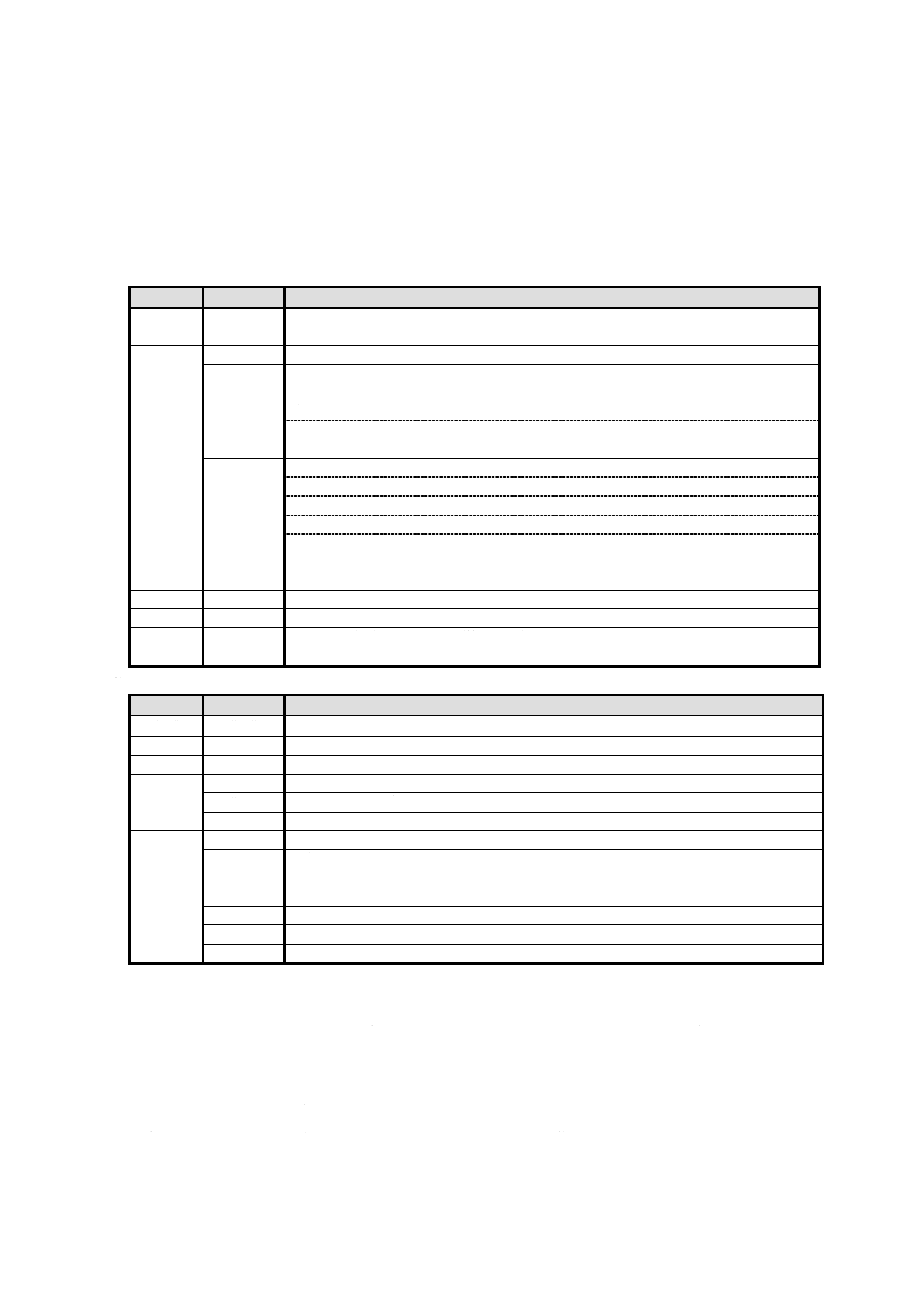

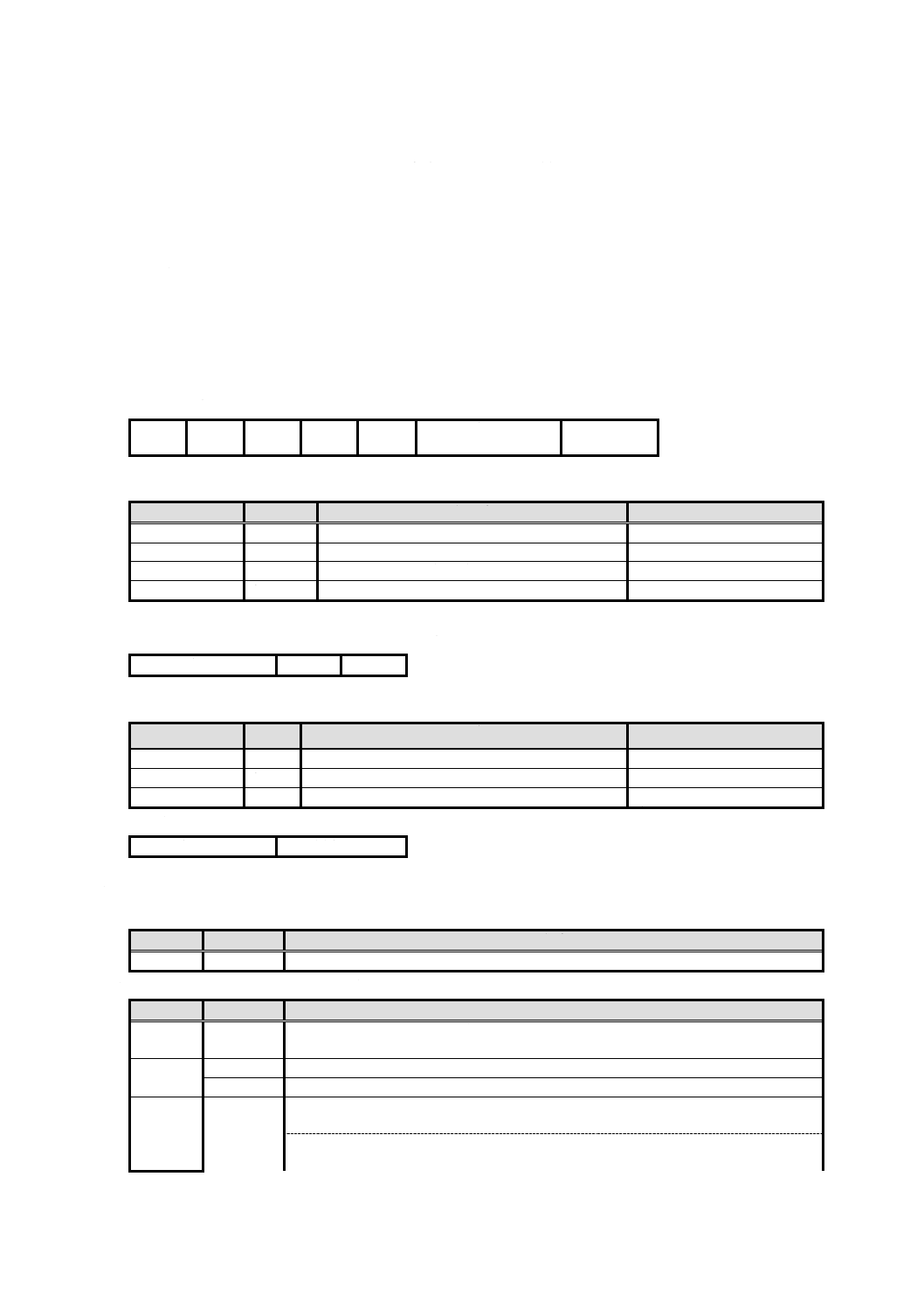

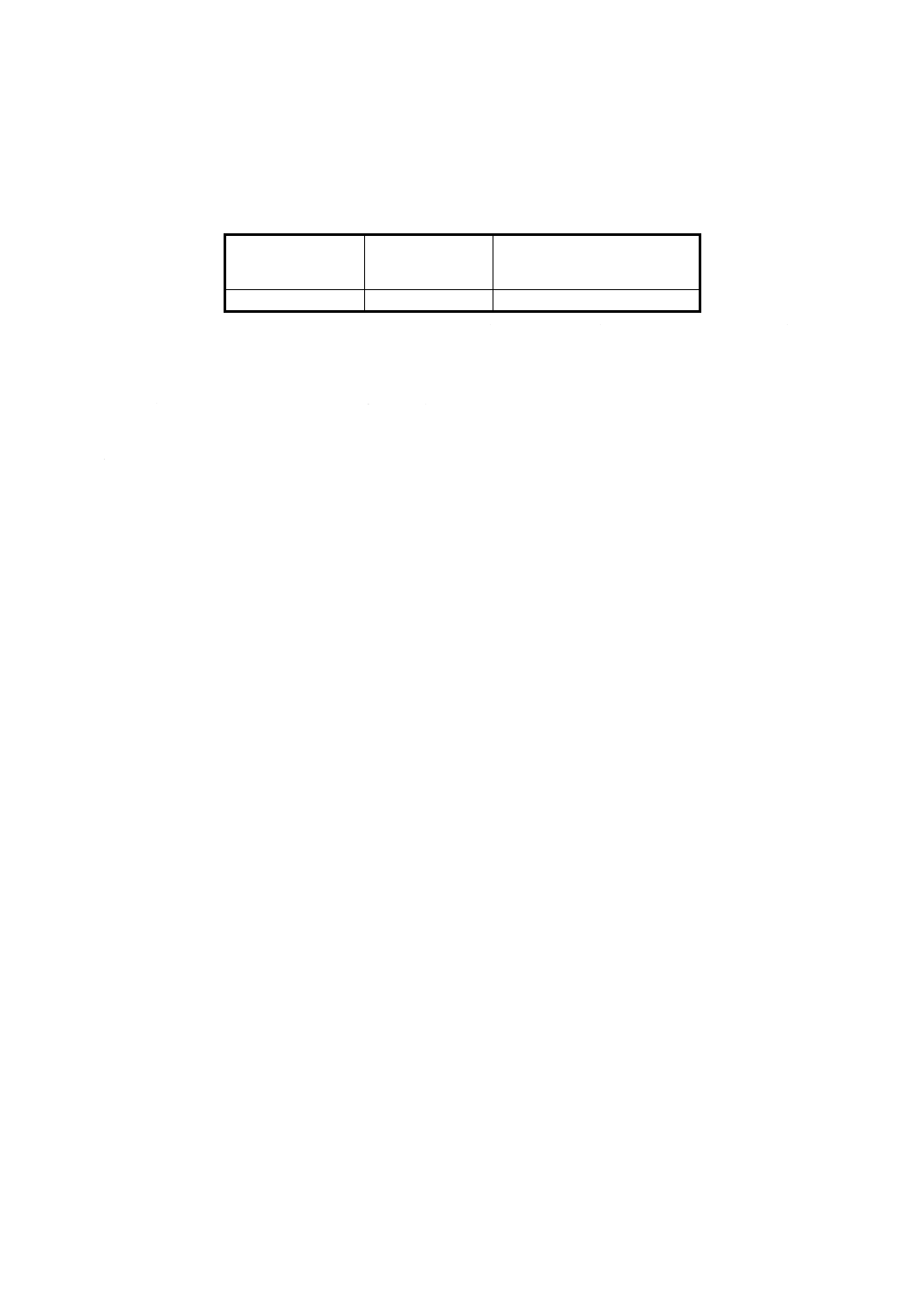

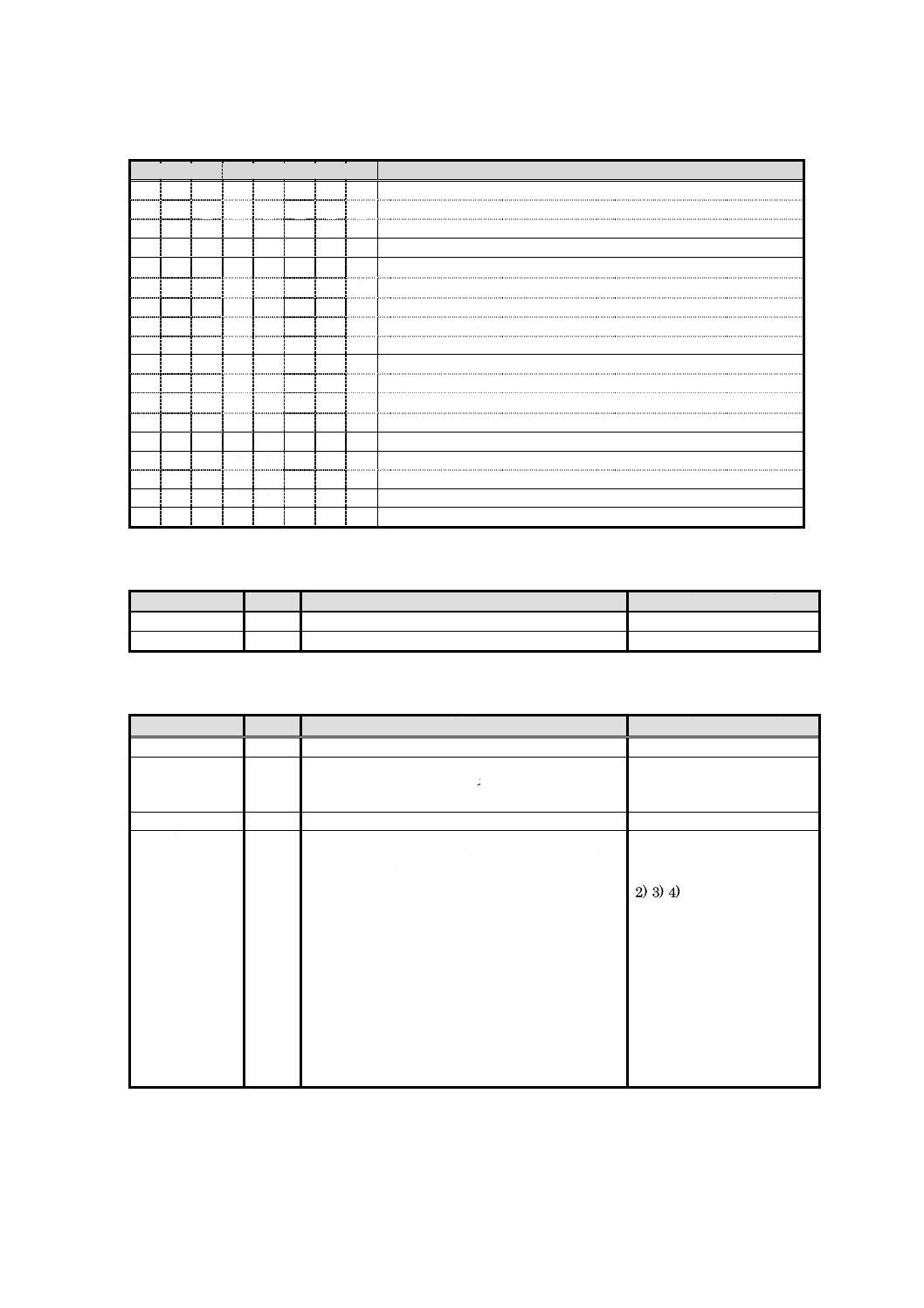

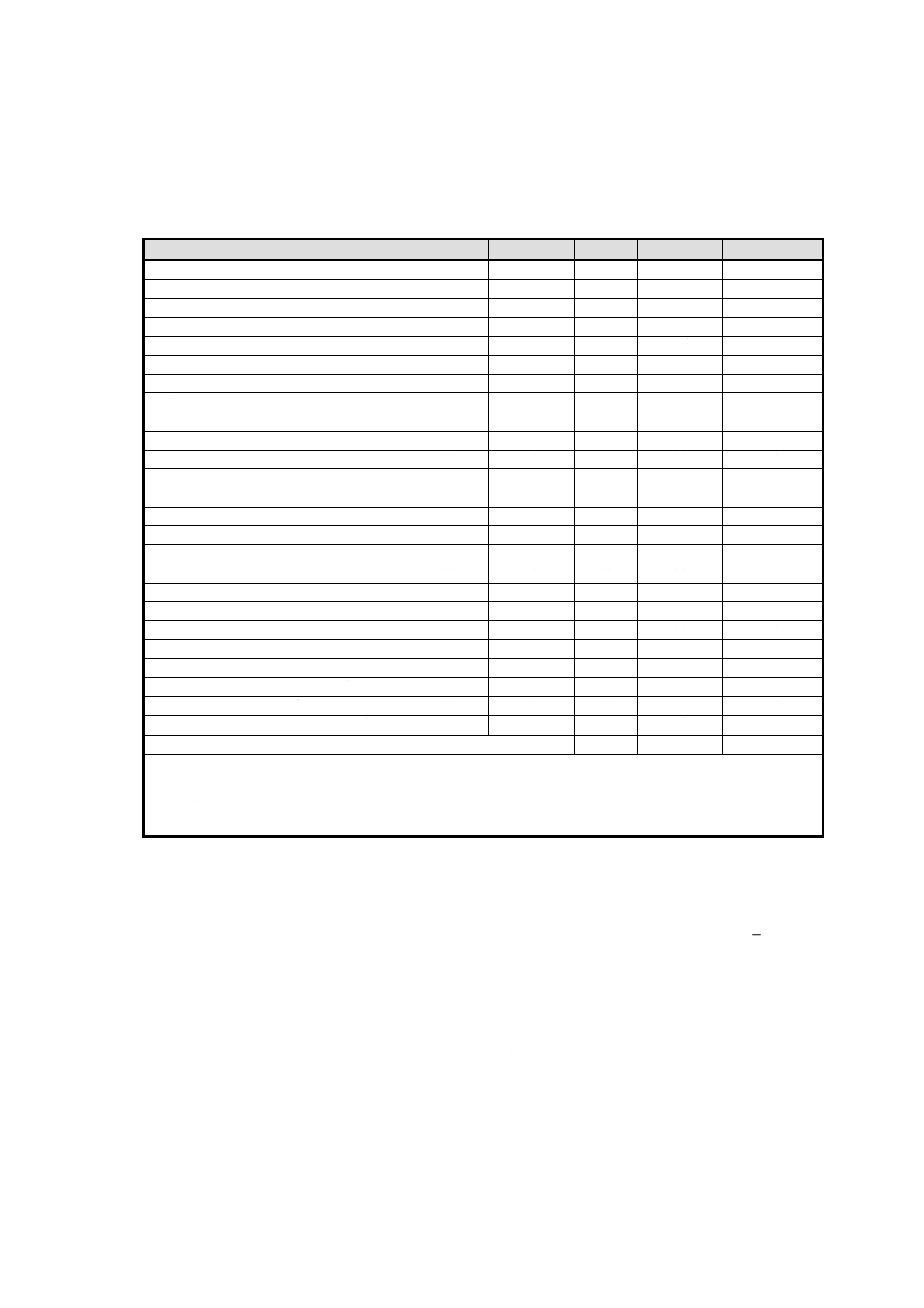

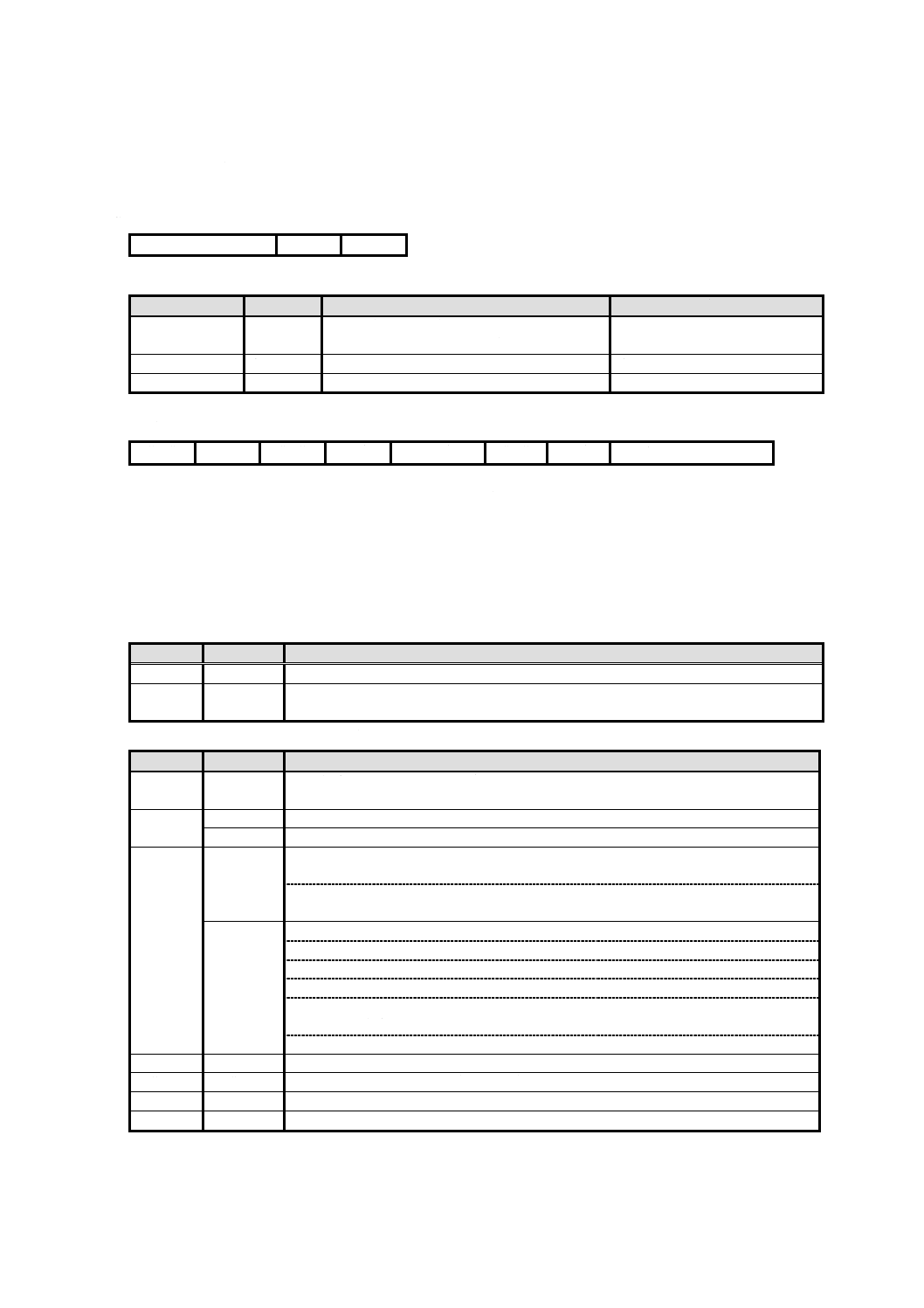

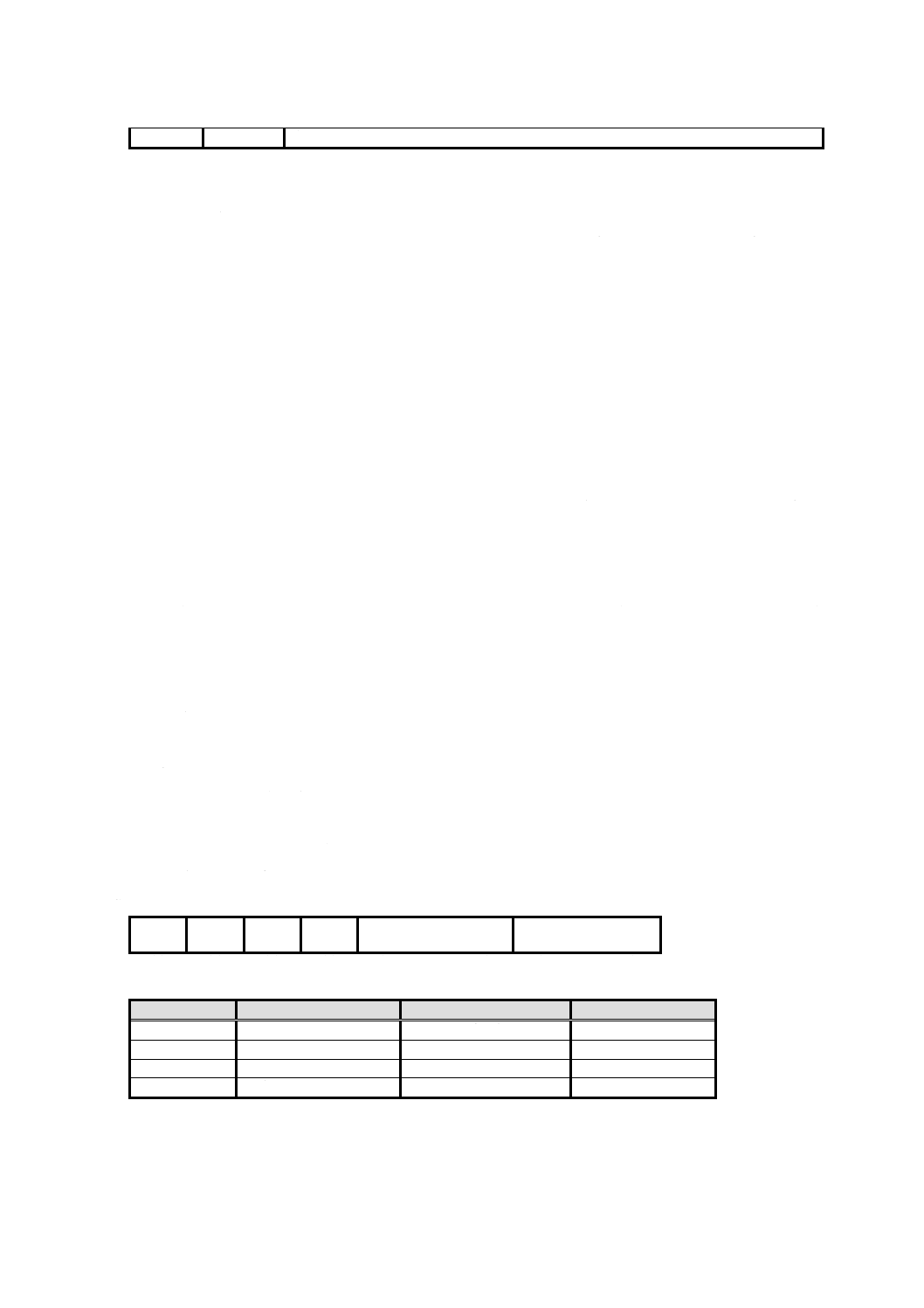

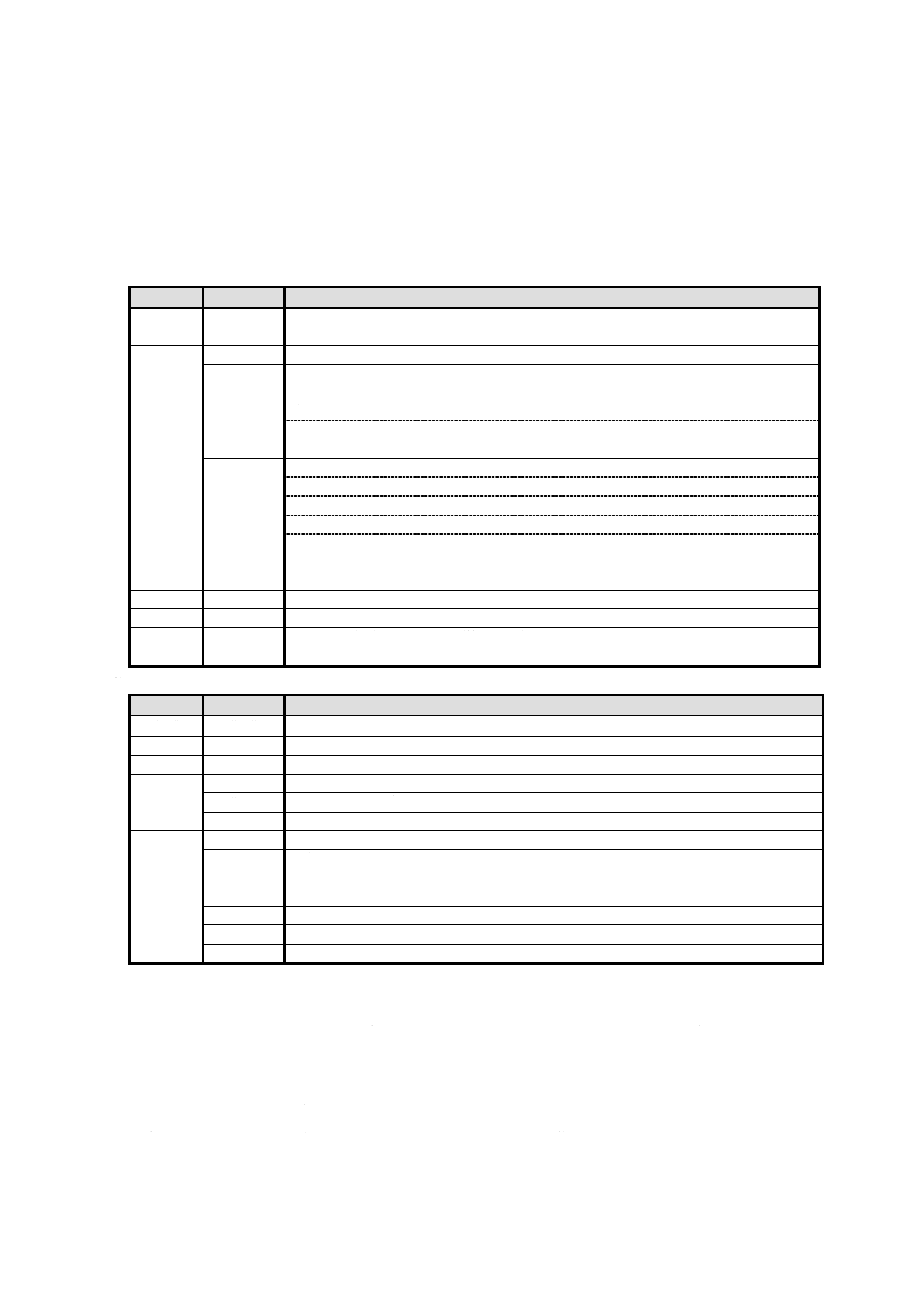

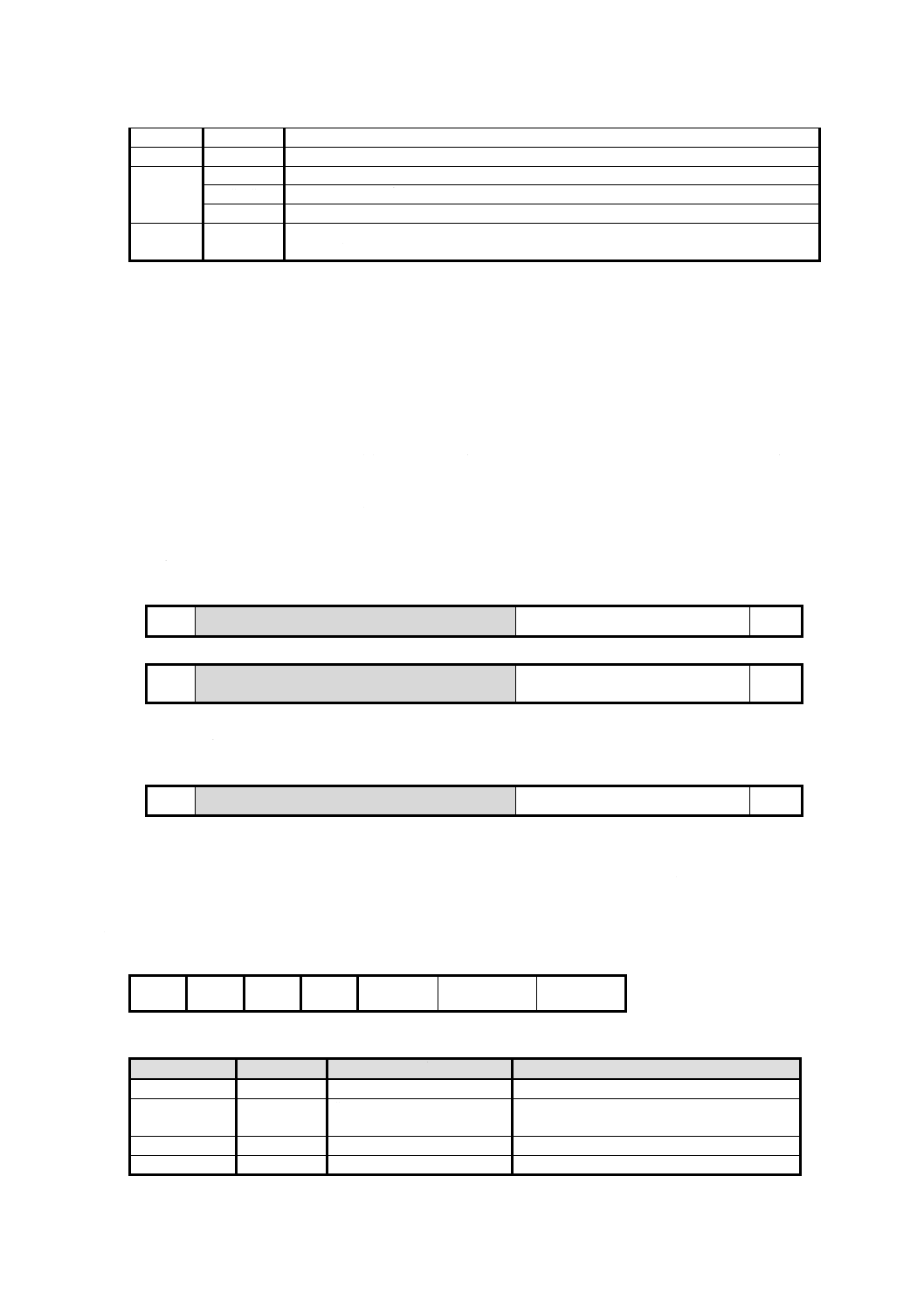

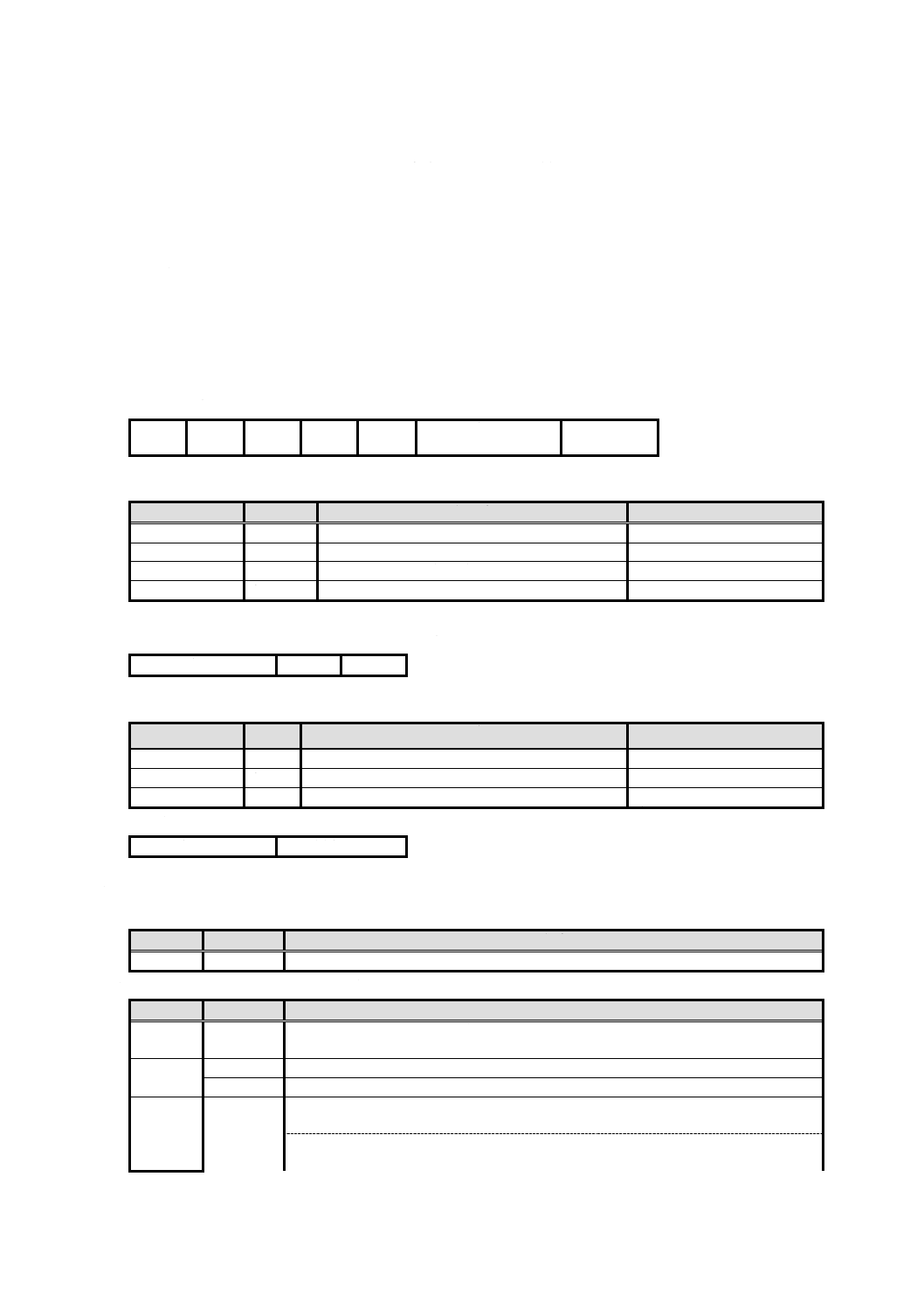

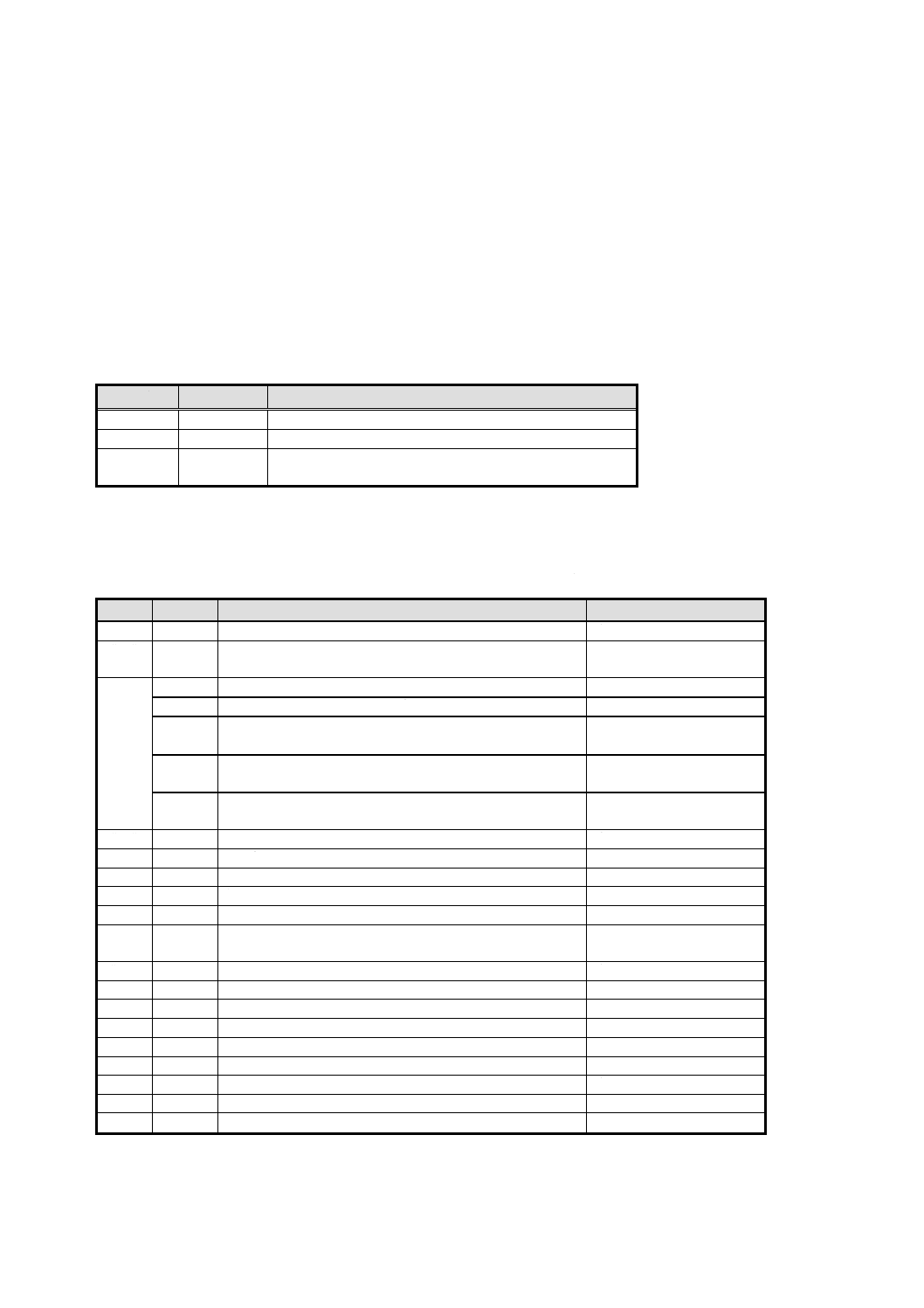

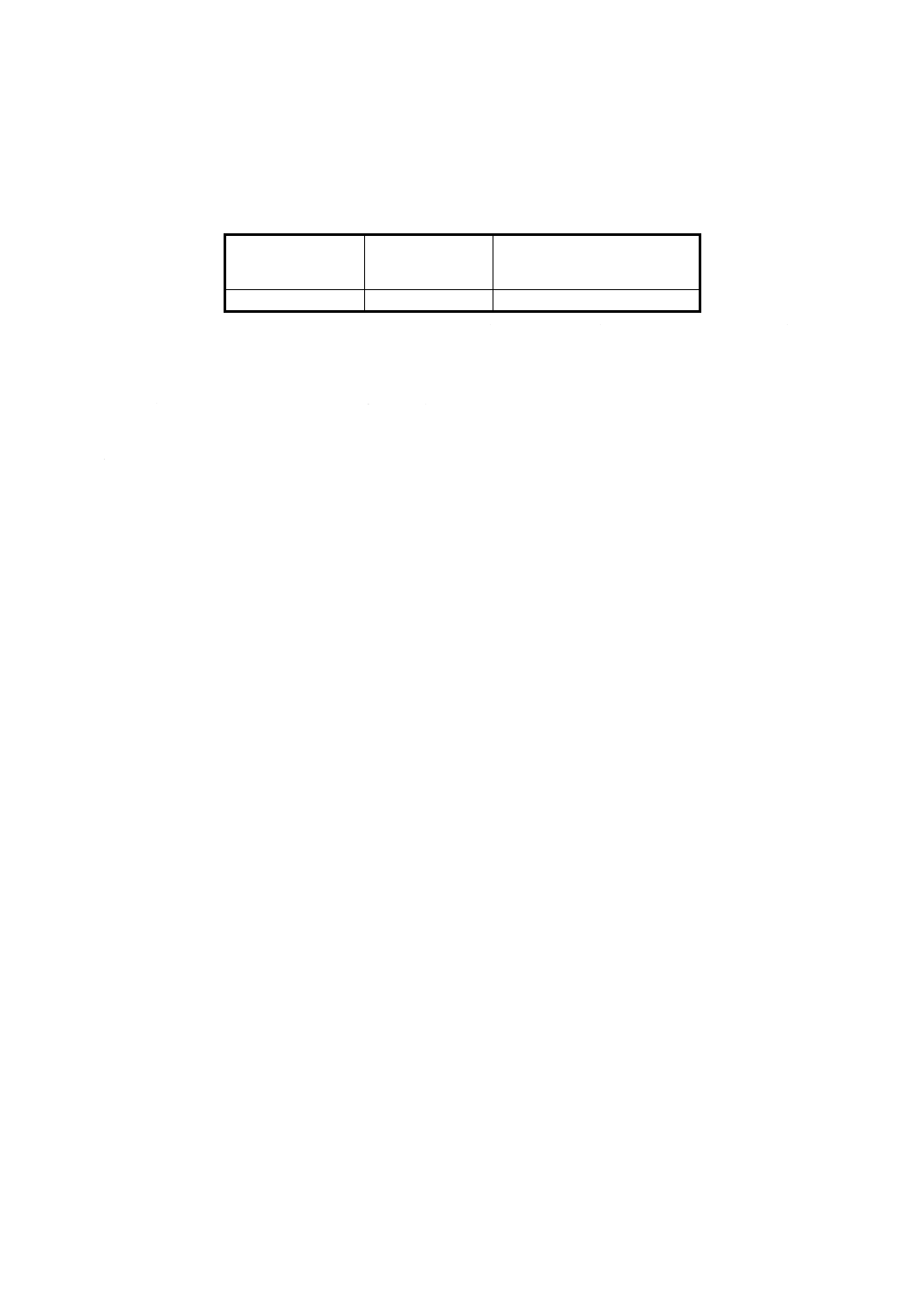

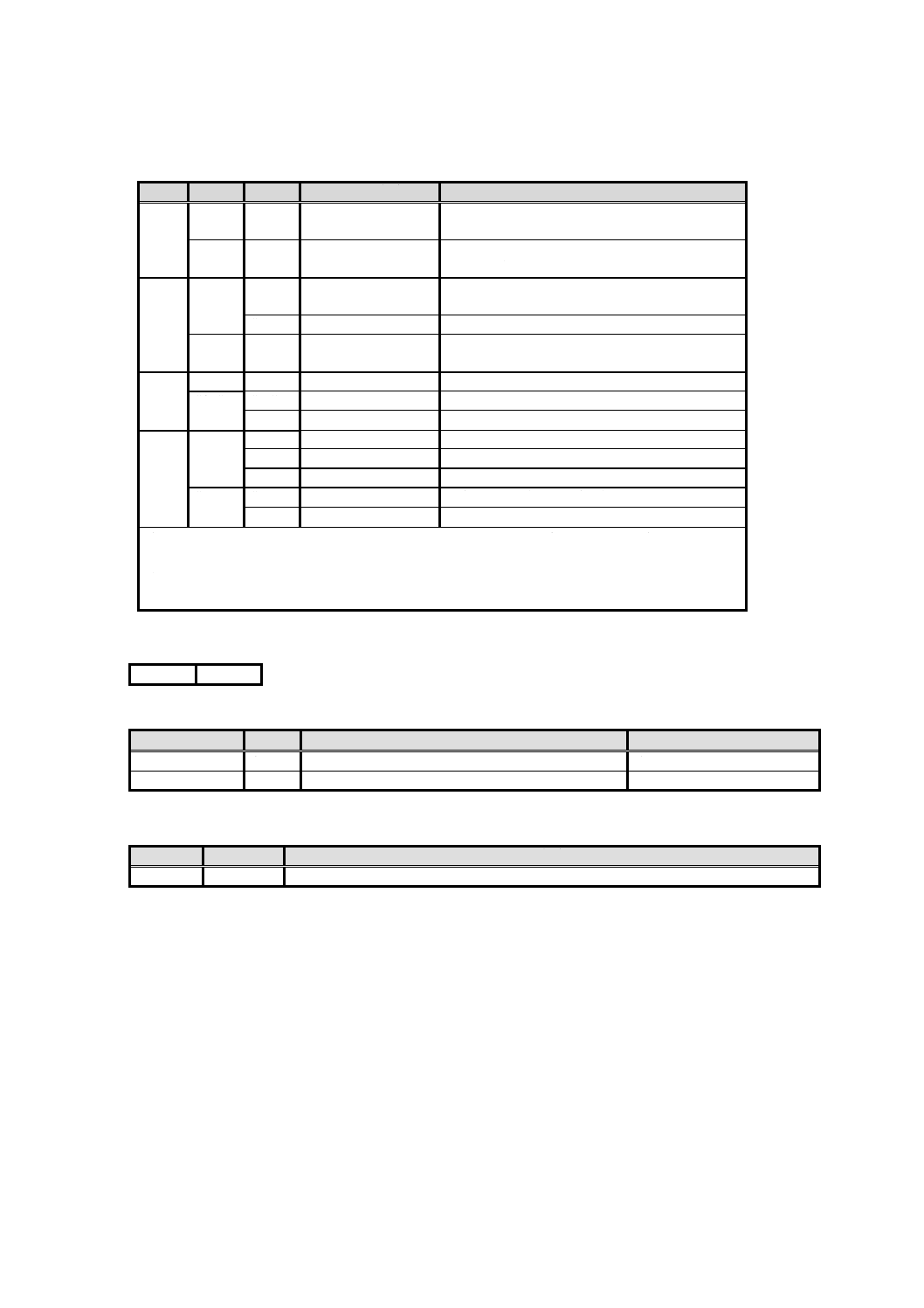

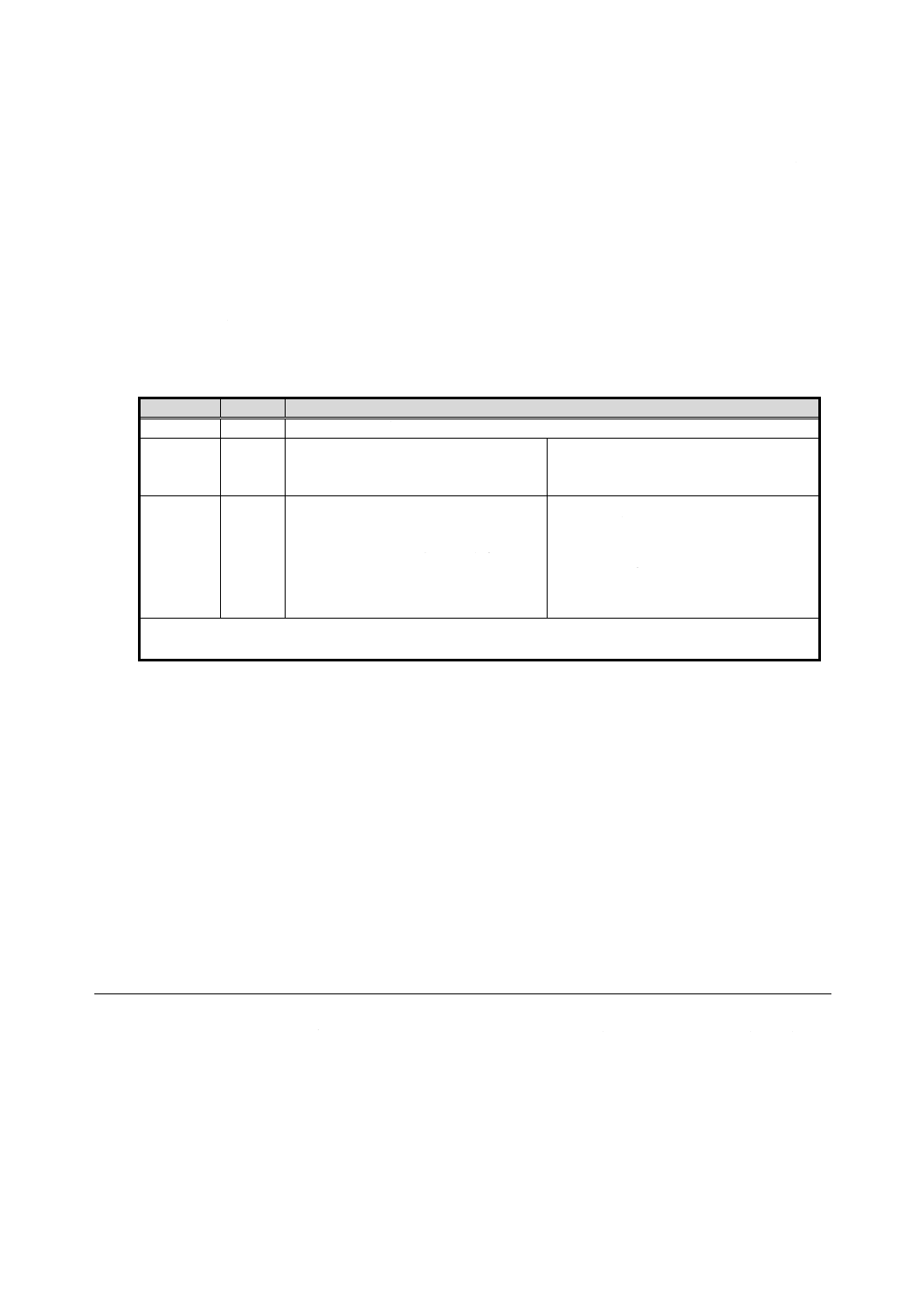

表12−コマンド一覧

項番

コマンド名

CLA

INS

セキュリティ

属性

参照ファイル

アクセスモード

レベル

基本コマンド

6.4.1

SELECT

“0X”

“A4”

−

−

6.4.2

VERIFY

“0X”

“20”

−

−

6.4.3

GET CHALLENGE

“0X”

“84”

−

−

6.4.4

EXTERNAL AUTHENTICATE

“0X”

“82”

−

−

6.4.5

INTERNAL AUTHENTICATE

“0X”

“88”

IEF

計算

6.4.6

READ BINARY

“0X”

“B0”

WEF

読出し

6.4.7

WRITE BINARY

“0X”

“D0”

WEF

追記

6.4.8

UPDATE BINARY

“0X”

“D6”

WEF

更新

6.4.9

READ RECORD(S)

“0X”

“B2”

WEF

読出し

6.4.10

WRITE RECORD

“0X”

“D2”

WEF

追記

6.4.11

APPEND RECORD

“0X”

“E2”

WEF

追記

6.4.12

UPDATE RECORD

“0X”

“DC”

WEF

更新

6.4.13

REMOVE RECORDS

“8X”

“06”

WEF

更新

6.4.14

GET DATA

“0X”

“CA”

DO-EF

読出し

6.4.15

PUT DATA

“0X”

“DA”

DO-EF

追記更新

管理運用コマンド

6.5.1

CHANGE REFERENCE DATA

“0X”

“24”

IEF

更新

6.5.2

DEACTIVATE FILE

“0X”

“04”

MF及びDF

閉塞

6.5.3

ACTIVATE FILE

“0X”

“44”

MF及びDF

閉塞解除

6.5.4

RESET RETRY COUNTER

“0X”

“2C”

IEF

閉塞解除

セキュリティ関連コマンド

6.6.1.1 COMPUTE DIGITAL SIGNATURE処理

“0X”

“2A”

IEF

計算

6.6.1.2 VERIFY DIGITAL SIGNATURE処理

“0X”

“2A”

−

−

6.6.1.3 VERIFY CERTIFICATE処理

“0X”

“2A”

IEF

検証

6.6.2

GENERATE ASYMMETRIC KEY PAIR

“0X”

“46”

IEF

更新

6.6.3

GET SESSION KEY

“8X”

“D0”

−

−

注記 −:セキュリティ属性を参照しない,及びアクセスモードレベルがない。

6.4

基本コマンド

ここでは,国内の基本コマンドとして,最低限必要な機能をJIS X 6320-4の中から次の事項に沿って選

び出したコマンド群を規定する。この規格で規定されたコマンド機能の実行を阻害しない限り,基本コマ

ンド以外のコマンド機能を追加してもよい。

6.4.1

SELECT コマンド

a) 定義及び範囲 このコマンドの定義及び範囲は,JIS X 6320-4の規定によるほか,次の規定による。

− このコマンドは,論理チャネルに対してカレントファイルを設定するために使用する。以降のコ

マンドは,論理チャネルを介してカレントファイルを暗黙的に参照することができる。

− DFの選択は,DF(MFも可)をカレントファイルとする。DF選択の後,その配下にカレントEF

は存在しない。

− EFの選択は,対象EFをカレントファイルとする。

b) 使用条件及びセキュリティ条件 このコマンドの使用条件及びセキュリティ条件は,JIS X 6320-4の

規定によるほか,次の規定による。

− コマンドの実行誤りが生じた場合には,カード内の全てのセキュリティ状態は,保持される。

− コマンドの実行によって,DF又は該当EFの親DFの閉塞状態が通知された場合(SW1-SW2 =

41

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

“6283”)でも,そのファイルは,カレントファイルとなる。

− レスポンスデータでは,次の値を応答する。

タグ=“6F”:FCIテンプレート

タグ=“84”:DF名(必須)

タグ=“85”:DFの全容量及び残容量(任意選択)

なお,レスポンスデータには,他のデータオブジェクトが存在してもよい。

c) コマンドメッセージ

1) コマンドAPDU このコマンドのコマンドAPDUは,次のとおりとする。

1.1) MF選択(任意選択)

MFの選択方法は,次の2通りとする。

CLA

“0X”

INS

“A4”

P1

“00”

P2

“00”

Le

(1)

(1)

(1)

(1)

(0又は1)

CLA

“0X”

INS

“A4”

P1

“00”

P2

“00”

Lc

“02”

データ

“3F00”

Le

(1)

(1)

(1)

(1)

(1)

(2)

(0又は1)

1.2) DF選択

(FCI要求あり)

CLA

“0X”

INS

“A4”

P1

“XX”

P2

“XX”

Lc

データ

Le

(1)

(1)

(1)

(1)

(1)

(1〜16)

(1)

(FCI要求なし)

CLA

“0X”

INS

“A4”

P1

“XX”

P2

“XX”

Lc

データ

(1)

(1)

(1)

(1)

(1)

(1〜16)

1.3) EFの選択(FCI要求なし)

CLA

“0X”

INS

“A4”

P1

“XX”

P2

“XX”

Lc

“02”

データ

(EF-ID)

(1)

(1)

(1)

(1)

(1)

(2)

パラメタ名

長さ

意味

注記

P1

1

選択制御子

P1符号化参照

P2

1

選択機能

P2符号化参照

Lc

0又は1 ファイル識別子又はファイル名の長さ

データ

0〜16

ファイル識別子又はファイル名

MF選択時はこのフィールド

は存在しない場合がある。

Le

0又は1 FCIデータのバイト数

Leが存在する場合,“00”固定

2) P1符号化 このコマンドのP1符号化は,次のとおりとする。

b8 b7 b6 b5 b4 b3 b2 b1

意味

0

0

0

0

0

0

x x

ファイルIDによる選択

-

-

-

-

-

-

1

0

カレントDFの直下のEF(データ部:EF-ID)

0

0

0

0

0

1

0

0

DF名選択(データ部:DF名)

x

x

x

x

x

x

x x

他の値はこの規格で留保

3) P2符号化 このコマンドのP2符号化は,次のとおりとする。

b8 b7 b6 b5 b4 b3 b2 b1

意味

0

0

0

0

0

0

-

-

FCI任意選択テンプレート応答

0

0

0

0

1

1

-

-

FCI応答なし

0

0

0

0

-

-

0

0

最初又は唯一のファイル

0

0

0

0

-

-

1

0

次ファイル(部分DF名指定可能)

x

x

x

x

x

x

x

x

他の値はこの規格で留保

42

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

注記 カレントのDFがない場合には,次ファイルが指定されたとき,期待するファイルが選択され

ない可能性がある。

d) レスポンスメッセージ

1) レスポンスAPDU このコマンドのレスポンスAPDUは,次のとおりとする。

データ

SW1

SW2

(なし又は可変)

(1)

(1)

パラメタ名

長さ

意味

注記

データ

可変 又は

なし

FCI (タグ “6F”) テンプレート

FCP (タグ “84”及び “85”) テンプレート

タグ“84”は必須。

タグ“85”は任意選択。

SW1

1

e) 参照

SW2

1

e) 参照

2) データ部 データ部は,次のとおりとする。

“6F”

長さ

“84”

長さ

DF名

“85”

長さ

全容量−残容量

(1)

(1)

(1)

(1)

(0〜16)

(1)

(1)

(8)

− 全容量及び残容量は,各々4バイトで示す。単位はバイト。

− MF選択の場合には,DF名がないFCIテンプレート(“6F028400”)を返す。

注記 MF選択で,P2=“00”の場合には,JIS X 6320-4では,FCIを返すこととされている。

この規格では,FCIを返さなくてもよい。

e) 状態バイト このコマンドの状態バイトは,次のとおりとする。

1) 処理完了(正常処理及び警告処理)

SW1

SW2

意味

“90”

“00”

正常終了

“62”

“83”

選択されたDFが閉塞している。

選択されたEFの親DFが閉塞している。

2) 処理中断(共通:実行誤り及び検査誤り)

SW1

SW2

意味

“67”

“00”

Lc 及び Leフィールドが間違っている(検査誤り)。

APDUの長さが間違っている。

“68”

“81”

指定された論理チャネル番号によるアクセス機能を提供しない。

“82”

CLAバイトで指定されたセキュアメッセージング機能を提供しない。

“69”

“87”

コマンドデータとして,セキュアメッセージングに必要なデータオブジェクトが存

在しない。

セキュリティ環境内に,セキュアメッセージングに必要なデータオブジェクトが存

在しない。

“88”

セキュアメッセージング関連のタグの値が正しくない。

セキュアメッセージング関連のデータオブジェクトの長さが正しくない。

セキュアメッセージング関連のデータオブジェクトの値が正しくない。

セキュアメッセージング関連のデータオブジェクトの順序が規定外。

コマンドデータとして,セキュアメッセージングについて処理できないデータオブ

ジェクトが存在している。

その他,セキュアメッセージング関連のTLV構造を正しく処理できない。

“6A”

“86”

P1-P2の値が正しくない。

“6D”

“00”

INSが提供されていない(検査誤り)。

“6E”

“00”

CLAが提供されていない(検査誤り)。

“6F”

“00”

自己診断異常(検査誤り)

43

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3) 処理中断(個別:実行誤り及び検査誤り)

SW1

SW2

意味

“64”

“00”

ファイル制御情報に異常がある(実行誤り)。

“6A”

“81”

機能を提供していない。

“82”

ファイル又はアプリケーションが見つからない(アクセス対象ファイルがない。)。

“87”

Lcの値がP1-P2と矛盾している。

f)

特記事項

− なし。

6.4.2

VERIFY コマンド

a) 定義及び範囲 このコマンドの定義及び範囲は,JIS X 6320-4の規定によるほか,次の規定による。

− このコマンドは,接続装置から送られた照合鍵を,カード内で比較させるために使用する。

b) 使用条件及びセキュリティ条件 このコマンドの使用条件及びセキュリティ条件は,JIS X 6320-4の

規定によるほか,次の規定による。

− コマンドは,有効な短縮EF識別子によって指定したIEF,又はカレントIEFに対して実行される。

なお,指定したIEFは,カレントIEFとなる。

− セキュリティ状態は,現在の状態にかかわらず,比較の結果によって更新しなければならない。

また,比較不一致回数をカード内に記録しなければならない。ただし,再試行回数を制限しない

設定の場合には,比較不一致回数をカード内に記録しない。

− 本体部が空(くう)のとき,このコマンドは,残りの再試行可能回数“X”を取り出す

(SW1-SW2=“63CX”)。ただし,再試行を制限しない設定の場合には,常にSW1-SW2=“6300”が

返送される。

− 本体部が空(くう)でないとき,1〜16バイト長の照合鍵を設定する。

− セキュリティ状態フラグが立っている(照合正常終了)状態で再実行し,照合で不一致が起きた

場合には,セキュリティ状態は,クリアされる。

c) コマンドメッセージ

1) コマンドAPDU このコマンドのコマンドAPDUは,次のとおりとする。

CLA

“0X”

INS

“20”

P1

“XX”

P2

“XX”

Lc

データ

(1)

(1)

(1)

(1)

(0又は1)

(なし又は可変)

パラメタ名

長さ

意味

注記

P1

1

(特になし)

“00”固定

P2

1

参照制御情報

P2符号化参照

Lc

1 又は なし

照合鍵の長さ

データ

可変 又は なし

照合鍵(1〜16バイト)

注記 JIS X 6320-4では,データ部の長さについての規定はない。

2) P2符号化 このコマンドのP2符号化は,次のとおりとする。

b8 b7 b6 b5 b4 b3 b2 b1

意味

1

-

-

-

-

-

-

-

特定の参照データ

1

0

0

0

0

0

0

0

カレントEF指定

1

0

0

x

x

x

x

x

短縮EF識別子指定(b“11111”以外)

x

x

x

x

x

x

x

x

他の値はこの規格で留保

d) レスポンスメッセージ

1) レスポンスAPDU このコマンドのレスポンスAPDUは,次のとおりとする。

44

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

SW1

SW2

(1)

(1)

e) 状態バイト このコマンドの状態バイトは,次のとおりとする。

1) 処理完了(正常処理及び警告処理)

SW1

SW2

意味

“90”

“00”

正常終了

2) 処理中断(共通:実行誤り及び検査誤り)

SW1

SW2

意味

“67”

“00”

Lc及びLeフィールドが間違っている(検査誤り)。

APDUの長さが間違っている。

“68”

“81”

指定された論理チャネル番号によるアクセス機能を提供しない。

“82”

CLAバイトで指定されたセキュアメッセージング機能を提供しない。

“69”

“87”

コマンドデータとして,セキュアメッセージングに必要なデータオブジェクトが存

在しない。

セキュリティ環境内に,セキュアメッセージングに必要なデータオブジェクトが存

在しない。

“88”

セキュアメッセージング関連のタグの値が正しくない。

セキュアメッセージング関連のデータオブジェクトの長さが正しくない。

セキュアメッセージング関連のデータオブジェクトの値が正しくない。

セキュアメッセージング関連のデータオブジェクトの順序が規定外。

コマンドデータとして,セキュアメッセージングについて処理できないデータオブ

ジェクトが存在している。

その他,セキュアメッセージング関連のTLV構造を正しく処理できない。

“6A”

“86”

P1-P2の値が正しくない。

“6D”

“00”

INSが提供されていない(検査誤り)。

“6E”

“00”

CLAが提供されていない(検査誤り)。

“6F”

“00”

自己診断異常(検査誤り)

3) 処理中断(個別:実行誤り及び検査誤り)

SW1

SW2

意味

“63”

“00”

照合不一致とする。

“CX”

照合不一致[“X”によって,残りの再試行可能回数(0〜15)を示す。]

“64”

“00”

ファイル制御情報に異常がある(実行誤り)。

“65”

“81”

メモリへの書込みが失敗した。

“69”

“81”

ファイル構造と矛盾したコマンドが使用された。

“83”

認証方法を受け付けない。

“84”

参照データが使用不可能である。

“86”

カレントIEFがないため,コマンドの実行は許されていない。

“6A”

“81”

機能を提供していない。

“82”

ファイル又はアプリケーションが見つからない(短縮EF識別子で指定したIEFが

ない。)。

“88”

参照データが見つからない(参照された鍵が正しく設定されていない。)。

f)

特記事項 この規格では特記事項について,次のとおりとする。

− 照合正常又は不一致によるコマンド処理時間の違いが解読の手がかりとならない仕組みとするの

が望ましい(応答時間を一定にする,ランダム化するなど。)。

− 閉塞状態のIEFに対して,再試行可能回数を要求したとき,SW1-SW2=“63C0”を応答する。

6.4.3

GET CHALLENGE コマンド

a) 定義及び範囲 このコマンドの定義及び範囲は, JIS X 6320-4の規定によるほか,次の規定による。

− このコマンドは,乱数の出力を要求するために使用する。

b) 使用条件及びセキュリティ条件 このコマンドの使用条件及びセキュリティ条件は,JIS X 6320-4の

45

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

規定によるほか,次の規定による。

− 共通鍵暗号(DES,Triple DES,FEALなど)を使用した認証のために乱数を取得する場合には,

ブロック長(単位:バイト)に合わせてLeを設定する。

− その他のアルゴリズムの場合には,その規格に合致した適切な乱数の長さを用いる。

− 乱数は次のEXTERNAL AUTHENTICATEコマンドが実行されるまで有効とする。ただし,GET

CHALLENGEコマンドが実行された場合には乱数は更新される。

c) コマンドメッセージ

1) コマンドAPDU このコマンドのコマンドAPDUは,次のとおりとする。

CLA

“0X”

INS

“84”

P1

“XX”

P2

“XX”

Le

(1)

(1)

(1)

(1)

(1又は3)

パラメタ名

長さ

意味

注記

P1

1

(特になし)

“00”固定

P2

1

(特になし)

“00”固定

Le

1又は3 出力する乱数の長さ

d) レスポンスメッセージ

1) レスポンスAPDU このコマンドのレスポンスAPDUは,次のとおりとする。

データ

SW1

SW2

(可変)

(1)

(1)

パラメタ名

長さ

意味

注記

データ

可変

乱数

SW1

1

e) 参照

SW2

1

e) 参照

e) 状態バイト このコマンドの状態バイトは,次のとおりとする。

1) 処理完了(正常処理及び警告処理)

SW1

SW2

意味

“90”

“00”

正常終了

2) 処理中断(共通:実行誤り及び検査誤り)

SW1

SW2

意味

“67”

“00”

Lc及びLeフィールドが間違っている(検査誤り)。

APDUの長さが間違っている。

“68”

“81”

指定された論理チャネル番号によるアクセス機能を提供しない。

“82”

CLAバイトで指定されたセキュアメッセージング機能を提供しない。

“69”

“87”

コマンドデータとして,セキュアメッセージングに必要なデータオブジェクトが存

在しない。

セキュリティ環境内に,セキュアメッセージングに必要なデータオブジェクトが存

在しない。

“88”

セキュアメッセージング関連のタグの値が正しくない。

セキュアメッセージング関連のデータオブジェクトの長さが正しくない。

セキュアメッセージング関連のデータオブジェクトの値が正しくない。

セキュアメッセージング関連のデータオブジェクトの順序が規定外。

コマンドデータとして,セキュアメッセージングについて処理できないデータオブ

ジェクトが存在している。

その他,セキュアメッセージング関連のTLV構造を正しく処理できない。

“6A”

“86”

P1-P2の値が正しくない。

“6D”

“00”

INSが提供されていない(検査誤り)。

“6E”

“00”

CLAが提供されていない(検査誤り)。

46

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

“6F”

“00”

自己診断異常(検査誤り)

f)

特記事項

− なし。

6.4.4

EXTERNAL AUTHENTICATE コマンド

a) 定義及び範囲 このコマンドの定義及び範囲は,JIS X 6320-4の規定によるほか,次の規定による。

− このコマンドは,カードから出力された乱数及びカードの外部認証鍵を用いて,接続装置から送

られる外部認証コードの認証を行い,結果を出力することを要求するために使用する。

− このコマンドでは,VERIFY CERTIFICATEコマンドでSEに一時的に保持した公開鍵を外部認証

鍵として使用することも可能とする。

b) 使用条件及びセキュリティ条件 このコマンドの使用条件及びセキュリティ条件は,JIS X 6320-4の

規定によるほか,次の規定による。

− コマンドは,有効な短縮EF識別子によって指定したIEF,又はカレントIEFに対して実行される。

なお,指定したIEFは,カレントIEFとなる。

− セキュリティ状態は,認証の結果によって更新しなければならない。

− 照合不一致の場合には,再度GET CHALLENGEコマンドを実行して乱数を取得しなければなら

ない。

− 再試行回数を制限しない設定の場合及びVERIFY CERTIFICATEコマンドによって一時的にSEに

保持した公開鍵を使用する場合には,認証不一致回数を,カード内に記録しない。

注記 一時的公開鍵がグローバルに参照されるので,認証不一致回数を記録せず試行回数を無

制限とする。

− 本体部が空(くう)のとき,このコマンドは,残りの再試行可能回数“X”を取り出す

(SW1-SW2=“63CX”)。ただし,再試行を制限しない設定の場合には,常にSW1-SW2=“6300”が

返送される。

− Lcの値及びこれによって指示されるデータ部のバイト数を,次に示す。

1

共通鍵暗号方式 ブロック長(単位:バイト)

2

RSAアルゴリズム暗号方式 有効な短縮EF識別子によって指定したEF,又はカレントEF

に設定された外部認証鍵の鍵長nと同じ桁数(単位:バイト)

3

その他のアルゴリズム その規格に合致した適切な(署名)データの長さ

c) コマンドメッセージ

1) コマンドAPDU このコマンドのコマンドAPDUは,次のとおりとする。

CLA

“0X”

INS

“82”

P1

“XX”

P2

“XX”

Lc

データ

(1)

(1)

(1)

(1)

(1又は3,又は0)

(可変又は なし)

パラメタ名

長さ

意味

注記

P1

1

アルゴリズム識別子

“00”固定

P2

1

参照制御情報

P2符号化参照

Lc

1又は3,又は なし

認証関連データの長さ

データ

可変,又は なし

認証関連データ

注記 この規格では一時的鍵を使用する場合には,P2=“00”とする。

47

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

2) P2符号化 このコマンドのP2符号化は,次のとおりとする。

b8 b7 b6 b5 b4 b3 b2 b1

意味

0

0

0

0

0

0

0

0

情報なし=暗黙的指定(カレントSE指定)

0

-

-

-

-

-

-

-

カード全体の参照データ(例えば,MF固有パスワード又は鍵)

1

-

-

-

-

-

-

-

参照制御情報(例えば,DF固有パスワード又は鍵)

1

0

0

0

0

0

0

0

カレントEF指定

1

0

0

x

x

x

x

x

短縮EF識別子指定(b“11111”以外)

x

x

x

x

x

x

x

x

他の値はこの規格で留保

d) レスポンスメッセージ

1) レスポンスAPDU このコマンドのレスポンスAPDUは,次のとおりとする。

SW1

SW2

(1)

(1)

e) 状態バイト このコマンドの状態バイトは,次のとおりとする。

1) 処理完了(正常処理及び警告処理)

SW1

SW2

意味

“90”

“00”

正常終了

2) 処理中断(共通:実行誤り及び検査誤り)

SW1

SW2

意味

“67”

“00”

Lc及びLeフィールドが間違っている(検査誤り)。

APDUの長さが間違っている。

“68”

“81”

指定された論理チャネル番号によるアクセス機能を提供しない。

“82”

CLAバイトで指定されたセキュアメッセージング機能を提供しない。

“69”

“87”

コマンドデータとして,セキュアメッセージングに必要なデータオブジェクトが存

在しない。

セキュリティ環境内に,セキュアメッセージングに必要なデータオブジェクトが存

在しない。

“88”

セキュアメッセージング関連のタグの値が正しくない。

セキュアメッセージング関連のデータオブジェクトの長さが正しくない。

セキュアメッセージング関連のデータオブジェクトの値が正しくない。

セキュアメッセージング関連のデータオブジェクトの順序が規定外。

コマンドデータとして,セキュアメッセージングについて処理できないデータオブ

ジェクトが存在している。

その他,セキュアメッセージング関連のTLV構造を正しく処理できない。

“6A”

“86”

P1-P2の値が正しくない。

“6D”

“00”

INSが提供されていない(検査誤り)。

“6E”

“00”

CLAが提供されていない(検査誤り)。

“6F”

“00”

自己診断異常(検査誤り)

3) 処理中断(個別:実行誤り及び検査誤り)

SW1

SW2

意味

“63”

“00”

照合不一致とする。

“CX”

照合不一致[“X”によって,残りの再試行可能回数(0〜15)を示す。]

“64”

“00”

ファイル制御情報に異常がある(実行誤り)。

“65”

“81”

メモリへの書込みが失敗した。

“69”

“81”

ファイル構造と矛盾したコマンドが使用された。

“83”

認証方法を受け付けない。

“84”

参照データが使用不可能である。

“85”

コマンドの使用条件が満足されていない。

“86”

カレントIEFがないため,コマンドの実行は許されていない。

“6A”

“81”

機能を提供していない。

48

X 6319-3:2011

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

“82”

ファイル又はアプリケーションが見つからない(短縮EF識別子で指定したIEFが

ない。)。

“88”

参照データが見つからない(参照された鍵が正しく設定されていない。)。

f)

特記事項 この規格では特記事項について,次のとおりとする。

− 閉塞状態のIEFに対して,再試行可能回数を要求したとき,SW1-SW2=“63C0”を応答する。

6.4.5

INTERNAL AUTHENTICATE コマンド

a) 定義及び範囲 このコマンドの定義及び範囲は,JIS X 6320-4の規定によるほか,次の規定による。

− このコマンドは,接続装置から送られる乱数,及びカード内に格納されている内部認証鍵を用い

て,カードによる内部認証コードの計算及び出力を要求するために使用する。

b) 使用条件及びセキュリティ条件 このコマンドの使用条件及びセキュリティ条件は,JIS X 6320-4の

規定によるほか,次の規定による。

− コマンドは,有効な短縮EF識別子によって指定したIEF,又はカレントIEFに対して実行される。

なお,指定したIEFは,カレントIEFとなる。

− このコマンドは,セキュリティ状態がEFに定義された計算系コマンドに対するセキュリティ属

性を満たす場合に,実行することができる。

− Lc及びこれによって指示されるデータ部のバイト数は,共通鍵暗号方式を対象とする場合には,

ブロック長(単位:バイト)と同じ値に設定する。RSAアルゴリズムを対象とする場合には,当

該アルゴリズムで扱う鍵長が最大となる可変値(単位:バイト)とする。

− Leは,共通鍵暗号方式を対象とする場合には,ブロック長(単位:バイト)と同じ値に設定する。

RSAアルゴリズムを対象とする場合には,当該アルゴリズムで扱う鍵長が最大となる値を設定可

能とする。また,“00”及び“0000”を指定した場合には,生成された内部認証コードを全部出力す

る。

− RSAアルゴリズムを対象とする場合には,当該アルゴリズムの鍵長と同一の長さをもつ乱数を入

力するときは,この乱数の上位1ビットは,少なくとも0でなければならない。

− その他のアルゴリズムの場合には,その規格に合致した適切な乱数の長さを用いる。

c) コマンドメッセージ

1) コマンドAPDU このコマンドのコマンドAPDUは,次のとおりとする。

CLA

“0X”

INS

“88”

P1

“XX”

P2

“XX”

Lc

データ

Le

(1)

(1)

(1)

(1)

(1又は3)

(可変)

(1又は2)

パラメタ名

長さ

意 味

注記

P1

1

アルゴリズム識別子

“00”固定

P2

1

参照制御情報

P2符号化参照

Lc

1 又は 3

乱数の長さ

データ