X 19790:2015 (ISO/IEC 19790:2012)

(1)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

目 次

ページ

序文 ··································································································································· 1

1 適用範囲························································································································· 2

2 引用規格························································································································· 2

3 用語及び定義 ··················································································································· 2

4 略語······························································································································ 17

5 暗号モジュールのセキュリティレベル ················································································· 17

5.1 セキュリティレベル1 ···································································································· 17

5.2 セキュリティレベル2 ···································································································· 18

5.3 セキュリティレベル3 ···································································································· 18

5.4 セキュリティレベル4 ···································································································· 19

6 機能的セキュリティ目標 ··································································································· 20

7 セキュリティ要求事項 ······································································································ 20

7.1 総論 ··························································································································· 20

7.2 暗号モジュールの仕様 ··································································································· 22

7.3 暗号モジュールインタフェース ······················································································· 25

7.4 役割,サービス及びオペレータ認証·················································································· 27

7.5 ソフトウェア・ファームウェアセキュリティ ······································································ 32

7.6 動作環境 ····················································································································· 33

7.7 物理セキュリティ ········································································································· 37

7.8 非侵襲セキュリティ ······································································································ 45

7.9 センシティブセキュリティパラメタ管理············································································ 46

7.10 自己テスト ················································································································· 49

7.11 ライフサイクル保証 ····································································································· 53

7.12 その他の攻撃への対処 ·································································································· 57

附属書A(規定)文書化要求事項 ··························································································· 58

附属書B(規定)暗号モジュールのセキュリティポリシ ······························································ 63

附属書C(規定)承認されたセキュリティ機能 ········································································· 68

附属書D(規定)承認されたセンシティブセキュリティパラメタ生成・確立方法 ····························· 70

附属書E(規定)承認された認証メカニズム············································································· 71

附属書F(規定)非侵襲攻撃への対処に関する承認されたテストメトリクス ··································· 72

X 19790:2015 (ISO/IEC 19790:2012)

(2)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

まえがき

この規格は,工業標準化法第14条によって準用する第12条第1項の規定に基づき,独立行政法人情報

処理推進機構(IPA)及び一般財団法人日本規格協会(JSA)から,工業標準原案を具して日本工業規格を

改正すべきとの申出があり,日本工業標準調査会の審議を経て,経済産業大臣が改正した日本工業規格で

ある。

これによって,JIS X 19790:2009は改正され,この規格に置き換えられた。

この規格は,著作権法で保護対象となっている著作物である。

この規格の一部が,特許権,出願公開後の特許出願又は実用新案権に抵触する可能性があることに注意

を喚起する。経済産業大臣及び日本工業標準調査会は,このような特許権,出願公開後の特許出願及び実

用新案権に関わる確認について,責任はもたない。

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

日本工業規格 JIS

X 19790:2015

(ISO/IEC 19790:2012)

セキュリティ技術−暗号モジュールのセキュリティ

要求事項

Information technology-Security techniques-Security requirements for

cryptographic modules

序文

この規格は,2012年に第2版として発行されたISO/IEC 19790を基に,技術的内容及び構成を変更する

ことなく作成した日本工業規格である。

なお,この規格で点線の下線を施してある参考事項は,対応国際規格にはない事項である。

情報技術分野において,エンティティ認証のため及び否認防止のために,また,許可されていない開示

又は操作からのデータ保護の仕組みとして,暗号メカニズムを利用する必要性は益々高くなってきている。

そのようなメカニズムのセキュリティ及び信頼性は,それらが実装されている暗号モジュールに依存して

いる。

この規格は,内容が段階的に深まる四つのレベルのセキュリティ要求事項を規定しているが,これは,

様々なものが考えられる応用業務及び環境に広く対応できるよう考慮したからである。対象の暗号技術群

は,四つのセキュリティレベルにわたり同一である。このセキュリティ要求事項は,暗号モジュールの設

計及び実装に関係した分野を取り上げている。その分野には,次のものがある。

・暗号モジュールの仕様

・暗号モジュールインタフェース

・役割,サービス及びオペレータ認証

・ソフトウェア・ファームウェアセキュリティ

・動作環境

・物理セキュリティ

・非侵襲セキュリティ

・センシティブセキュリティパラメタ管理

・自己テスト

・ライフサイクル保証

・その他の攻撃への対処

暗号モジュールの全体的なセキュリティレベル付けは,暗号モジュールを利用する応用業務及び環境か

らのセキュリティ要求事項,並びに暗号モジュールの提供するセキュリティサービスに応じた適切なレベ

ルを提供するように選ぶ必要がある。それぞれの組織の責任者は,暗号モジュールを利用するコンピュー

タシステム及び通信システムが,所与の応用業務及び環境からみて受容し得るセキュリティレベルを提供

することを確実にすることが望ましい。承認されたセキュリティ機能のどれが所与の応用業務に対して適

切であるか選択することの責任は,それぞれの組織の責任者にあり,この規格に適合していること自体は,

2

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

適合製品の完全な相互運用性及び相互受容可能性のいずれをも意味しない。セキュリティ意識の重要性,

及び情報セキュリティを経営の優先課題とすることの重要性を,関係する全ての人々に周知させることが

望ましい。

情報セキュリティに対する要求事項は,応用業務が異なれば違ったものになる。組織は,組織の情報資

産を識別し,適切な管理策を実施することによって,その損失の可能性及び損失による影響を判断するこ

とが望ましい。管理策には次のようなものがあるが,これに限らない。

・物理的・環境的管理

・アクセス制御

・ソフトウェア開発

・バックアップ計画及び緊急時対応計画

・情報及びデータについての管理

これらの管理策は,運用環境内で,適切なセキュリティポリシ及び手順による運営が効果的に行われて

いるときに効果的となる。

1

適用範囲

この規格は,コンピュータ及び通信システムにおける取扱いに慎重さを要する情報を保護するセキュリ

ティシステムの中で使用される暗号モジュールに対するセキュリティ要求事項を規定する。この規格は,

データの重要度の幅広さ(例えば,低価値の管理データ,一億円規模の資金振替,生命に関わるデータ,

個人の識別情報,政府が使用する取扱いに慎重さを要する情報)及び使用環境の多様性(例えば,保護さ

れた施設,オフィス,リムーバブルメディア,全く保護されていない場所)に応じて暗号モジュールを提

供するために,四つのセキュリティレベルを定義している。この規格は,11種類の要件分野のそれぞれに

対して四つのセキュリティレベルの内容を規定する。各セキュリティレベルは,下位のレベルにセキュリ

ティを上乗せしている。

この規格は,暗号モジュールによって提供されるセキュリティの確保を目的としてセキュリティ要求事

項を規定しているが,この規格に適合していることだけでは,ある暗号モジュールがセキュアであること

は保証されず,暗号モジュールによって提供されるセキュリティが,保護しようとする情報の所有者にと

って十分であり受け入れられるものであるかどうかも保証しない。

注記 この規格の対応国際規格及びその対応の程度を表す記号を,次に示す。

ISO/IEC 19790:2012,Information technology−Security techniques−Security requirements for

cryptographic modules(IDT)

なお,対応の程度を表す記号“IDT”は,ISO/IEC Guide 21-1に基づき,“一致している”こ

とを示す。

2

引用規格

附属書C,附属書D,附属書E及び附属書Fに示す規格は,この規格に引用されることによって,この

規格の規定の一部を構成する。これらの引用規格のうちで,西暦年の付記がない引用規格は,その最新版

(追補を含む。)を適用する。

3

用語及び定義

この規格で用いる主な用語及び定義は,次による。

3

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3.1

アクセス制御リスト,ACL(access control list, ACL)

オブジェクトへのアクセス権限を定めたリスト。

3.2

管理者ガイダンス(administrator guidance)

暗号モジュールの正しい設定,メンテナンス,及び管理のためにクリプトオフィサ及び/又はその他の

管理的役割が使用する文書。

3.3

自動化された(automated)

手動による介入又は入力なしの(例えば,コンピュータネットワークを通じた)。

3.4

承認機関(approval authority)

セキュリティ機能を承認,及び/又は評価することを権限付けられた国内又は国際の組織・機関。

注記1 この定義の文脈における承認機関は,暗号学的又は数学的観点からセキュリティ機能を評価

及び承認するものであり,この規格に適合するかどうかを試験するようなものではない。

注記2 承認機関は,ISO/IECやANSIなどの標準化団体で標準化された暗号アルゴリズムの仕様に

ついて,暗号学的及び数学的観点での評価を行い,十分なセキュリティをもっていると判断

されたものを,“承認されたセキュリティ機能”として承認する組織である。

我が国の“暗号モジュール試験及び認証制度(JCMVP)”においては,IPAが“承認機関”

を担っている。

3.5

承認されたデータ認証技術(approved data authentication technique)

ディジタル署名,メッセージ認証コード又は鍵付きハッシュ(例えばHMAC)の使用を含む承認された

方法。

3.6

承認された完全性技術(approved integrity technique)

承認されたハッシュ,メッセージ認証コード又はディジタル署名アルゴリズム。

3.7

承認された動作モード(approved mode of operation)

承認されたセキュリティ機能又はプロセスを利用する一つ以上のサービスを含み,セキュリティに関連

しないサービスを含むことのできるサービスの集合。

注記1 Cipher Block Chaining(CBC)モードなどの,承認されたセキュリティ機能の特定の動作モー

ドと混同しないように注意する。

注記2 承認されていないセキュリティ機能又はプロセスは排除される。

3.8

承認されたセキュリティ機能(approved security function)

附属書Cで参照されているセキュリティ機能(例えば,暗号アルゴリズム)。

3.9

非対称暗号技術(asymmetric cryptographic technique)

二つの関連する変換[公開変換(公開鍵によって定義される。)及びプライベート変換(プライベート鍵

4

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

によって定義される。)]を使う暗号技術。

注記 この二つの変換は,公開変換からプライベート変換を導出することが,与えられた時間限度及

び計算資源内では困難であるという特性をもつ。

3.10

生体情報(biometric)

オペレータであることを識別するために,又は本人であることの主張を検証するために使用される測定

可能な,身体的特徴又は個人的行動特性。

3.11

バイパス機能(bypass capability)

暗号機能を部分的に又は全体的にう(迂)回するサービスの機能。

3.12

証明書(certificate)

認証局のプライベート鍵又は秘密鍵で,偽造できないようにされたエンティティのデータ。

注記 認証機関によって発行された暗号モジュール認証書と混同しないように注意する。

3.13

危たい(殆)化(compromise)

クリティカルセキュリティパラメタが許可なく開示,変更,置換,若しくは使用されること,又は公開

セキュリティパラメタが許可なく変更,若しくは置換されること。

3.14

条件自己テスト(conditional self-test)

規定されたテスト条件が成立したときに暗号モジュールが実行するテスト。

3.15

機密性(confidentiality)

情報が,許可されていないエンティティに利用又は公開されない性質。

3.16

構成管理システム,CMS(configuration management system, CMS)

暗号モジュールのハードウェア,ソフトウェア及び文書に対する変更を管理することによるセキュリテ

ィの特性及び保証のマネジメント。

3.17

制御情報(control information)

暗号モジュールの動作を指示するために暗号モジュールに入力される情報。

3.18

クリティカルセキュリティパラメタ,CSP(critical security parameter, CSP)

セキュリティに関する情報であって,その開示又は変更が,暗号モジュールのセキュリティを危たい(殆)

化し得るもの。

例 秘密鍵,プライベート鍵,認証データ(例えば,パスワード,PIN,証明書,その他のトラスト

アンカ)

注記 CSPは平文でも暗号化されていてもよい。

3.19

クリプトオフィサ(crypto officer)

5

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

暗号モジュールの暗号関連の初期化又は管理機能を実行するために暗号モジュールにアクセスする,個

人又はその個人の代わりに動作するプロセス(すなわち,主体)によって担われる役割。

3.20

暗号アルゴリズム(cryptographic algorithm)

可変入力を受けて,出力を生成する,明確に定義された計算手順。可変入力は暗号鍵を含む場合がある。

3.21

暗号境界(cryptographic boundary)

暗号モジュールの物理的及び/又は論理的な領域を確定し,かつ,暗号モジュールの全てのハードウェ

ア,ソフトウェア,及び/又はファームウェアの構成要素をその内側に含む,明確に定義された連続する

境界線。

3.22

暗号学的ハッシュ関数(cryptographic hash function)

任意長のビット列を固定長のビット列に計算量的に効率よく対応付ける関数であって,同一の出力値に

対応する異なる二つの入力値を求めることが与えられた時間限度及び計算資源内では困難であるもの。

3.23

暗号鍵,鍵(cryptographic key, key)

暗号変換の動作を制御する記号列。

例 暗号変換は,暗号化,復号,MAC計算,署名生成,又は署名検証を含むが,これに限定されない。

3.24

暗号鍵要素,鍵要素(cryptographic key component, key component)

承認されたセキュリティ機能において他の鍵要素とともに使用される,平文のCSPを構成するため又は

暗号機能を実行するためのパラメタ。

3.25

暗号モジュール,モジュール(cryptographic module, module)

セキュリティ機能を実装した,暗号境界内に含まれるハードウェア,ソフトウェア,及び/又はファー

ムウェアの集合。

3.26

暗号モジュールのセキュリティポリシ,セキュリティポリシ(cryptographic module security policy, security

policy)

暗号モジュールが動作する上で従わなければならないセキュリティルールの明確な仕様。これには,こ

の規格の要求事項から導出されたルール,及び暗号モジュール又は認証機関によって課せられた付加的ル

ールも含まれる。

注記 附属書Bを参照。

3.27

データパス(data path)

データが通過する物理的又は論理的な経路。

注記 物理データパスは,複数の論理データパスによって共有されてもよい。

3.28

縮退動作(degraded operation)

エラー状態から再構成された結果として,アルゴリズム,セキュリティ機能,サービス又はプロセスの

6

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

全体集合の部分集合が,利用可能及び/又は設定可能な状態での動作。

3.29

差分電力解析,DPA(differential power analysis, DPA)

暗号処理と相関がある情報を抽出することを目的として,暗号モジュールの電力消費の変化を解析する

こと。

3.30

ディジタル署名(digital signature)

メッセージの受信者が,メッセージの出所及び完全性の証明,並びに(例えば,受信者による)偽造か

らの保護を可能にする,メッセージに付加されたデータ,又はメッセージを暗号変換したデータ。

3.31

直接入力(direct entry)

キーボードのようなデバイスを用いた,暗号モジュールへのSSP又は鍵要素の入力。

3.32

個別署名(disjoint signature)

実行可能コード全体の完全性を表す一つ以上の署名。

3.33

電磁放射,EME(electromagnetic emanations, EME)

傍受され,分析された場合,情報処理装置によって送信,受信,操作,又は処理されている情報を開示

する可能性のある信号。

3.34

電子的入力(electronic entry)

電子的手法を用いた,暗号モジュールへのSSP又は鍵要素の入力。

注記 鍵のオペレータは入力しようとする鍵の値について知ることはできない。

3.35

包括署名(encompassing signature)

実行可能コード全体に対する単一の署名。

3.36

暗号化された鍵(encrypted key)

承認されたセキュリティ機能を用いて,鍵暗号化鍵で暗号化された暗号鍵。

注記 この鍵は保護されているとみなされる。

3.37

エンティティ(entity)

人,グループ,デバイス又はプロセス。

3.38

エントロピー(entropy)

一つの閉鎖系における無秩序さ,無作為性又は変動性の尺度。

注記 確率変数Xのエントロピーとは,Xの観測によって提供される情報量の数学的尺度である。

3.39

環境故障保護,EFP(environmental failure protection, EFP)

暗号モジュールの通常動作範囲外の環境条件によって,暗号モジュールのセキュリティが危たい(殆)

7

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

化することを防止する機構を使用すること。

3.40

環境故障試験,EFT(environmental failure testing, EFT)

暗号モジュールの通常動作範囲外の環境条件によって,暗号モジュールのセキュリティが危たい(殆)

化しないという妥当な保証を与えるために特定の方法を使用すること。

3.41

誤り検出符号,EDC(error detection code, EDC)

データから計算された冗長ビット及びデータで構成される値で,データの意図しない改変を検出するた

めのもの。データの訂正はしない。

3.42

実行可能形式(executable form)

暗号モジュールの動作環境によって完全に管理及び制御されるソフトウェア又はファームウェアのコー

ドの形式であって,コンパイルを必要としない形式[例えば,ソースコード,オブジェクトコード又はJIT

(just-in-time)コンパイルコードのいずれでもない。]。

3.43

故障誘導(fault induction)

過渡電圧,放射,レーザ又はクロック・スキューイング技術を応用することによってハードウェアにお

いて動作変化を引き起こす技術。

注記 故障注入(fault injection)ともいう。

3.44

有限状態モデル(finite state model, FSM)

入力イベントの有限集合,出力イベントの有限集合,状態の有限集合,状態及び入力を出力に対応付け

る関数,状態及び入力を状態に対応付ける関数(状態遷移関数),並びに初期状態について記述する仕様か

らなる,シーケンシャルマシンの数学的モデル。

3.45

ファームウェア(firmware)

暗号境界内のハードウェアに保存され,変更不可能又は限定動作環境で動作しながら,実行している間

は動的な書き込みも変更もできない暗号モジュールの実行可能コード。

例 保存用ハードウェアにはPROM,EEPROM,フラッシュメモリ,半導体メモリ,ハードディスク

ドライブなどを含み得るがそれに限定されない。

3.46

ファームウェアモジュール(firmware module)

ファームウェアだけからなる暗号モジュール。

3.47

機能仕様(functional specification)

オペレータに見えるポート及びインタフェースの上位記述,並びに暗号モジュールの振る舞いの上位記

述。

3.48

機能試験(functional testing)

機能仕様によって定義される暗号モジュールの機能性の試験。

8

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3.49

硬い/硬さ(hard/hardness)

金属,その他の物質の,へこませること,ひっかくこと又は曲げることへの相対的抵抗力,物理的に硬

くなっていること,頑丈なこと,及び耐久力のあること。

注記 その物質以外の物体による貫通に対する物質の相対的抵抗力。

3.50

ハードウェア(hardware)

プログラム及びデータを処理するために使用される,暗号境界内の物理的装置・構成要素。

3.51

ハードウェアモジュール(hardware module)

主にハードウェアからなる暗号モジュール。ファームウェアを含んでもよい。

3.52

ハードウェアモジュールインタフェース,HMI(hardware module interface, HMI)

ハードウェアモジュールのサービスを要求するために使われるコマンドの全体。そのハードウェアモジ

ュールの暗号境界で,要求されたサービスの一部として,入出力されるパラメタを含む。

3.53

ハッシュ値(hash value)

暗号学的ハッシュ関数からの出力。

3.54

ハイブリッドモジュール(hybrid module)

暗号モジュールであって,その暗号境界が,ソフトウェア又はファームウェア構成要素,及びそれらと

分離されたハードウェア構成要素の複合体で区切られているもの。

3.55

ハイブリッドファームウェアモジュールインタフェース,HFMI(hybrid firmware module interface, HFMI)

ハイブリッドファームウェアモジュールのサービスを要求するために使われるコマンドの全体。その暗

号モジュールの暗号境界で,要求されたサービスの一部として,入出力されるパラメタを含む。

3.56

ハイブリッドソフトウェアモジュールインタフェース,HSMI(hybrid software module interface, HSMI)

ハイブリッドソフトウェアモジュールのサービスを要求するために使われるコマンドの全体。その暗号

モジュールの暗号境界で,要求されたサービスの一部として,入出力されるパラメタを含む。

3.57

入力データ(input data)

暗号モジュールに入力される情報。承認されたセキュリティ機能を用いて変換又は計算を行うために使

用される情報を含む。

3.58

完全性(integrity)

許可されておらず,かつ,検出されない方法で,データが変更も消去もされていないという性質。

3.59

インタフェース(interface)

論理的な情報フローに対して暗号モジュールへのアクセスを提供する,暗号モジュールの論理的な入出

9

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

力点。

3.60

ISO/IEC採用(ISO/IEC adopted)

次のいずれかのセキュリティ機能。

・ ISO/IEC規格の中で規定されているもの。

・ ISO/IEC規格の中で採用又は推奨されており,そのISO/IEC規格の附属書又はISO/IEC規格が

参照している文書に規定されているもの。

3.61

鍵共有(key agreement)

二者以上の情報によって定まり,単独では値を定めることができない鍵を,自動化された方法によって

共有するSSP確立手順。

3.62

鍵暗号化鍵,KEK(key encryption key, KEK)

他の鍵を暗号化又は復号するために用いられる暗号鍵。

3.63

鍵ローダ(key loader)

平文のまま又は暗号化された,SSP又は一つ以上の鍵要素を格納できるデバイスであって,要求があっ

たときは,それらを暗号モジュール内に転送できるもの。

注記 鍵ローダの使用は,人による操作を必要とする。

3.64

鍵管理(key management)

セキュリティポリシに従った鍵及び鍵関連情報の生成,登録,証明,登録抹消,配送,インストール,

保存,保管,失効,導出及び破棄の管理及び使用。

3.65

鍵配送(key transport)

自動化された方法を使って,あるエンティティから他のエンティティへ鍵を配送するプロセス。

3.66

限定動作環境(limited operational environment)

ソフトウェア・ファームウェアロードテストに成功した,管理されたファームウェアの変更だけを受け

入れるように設計された動作環境。

3.67

下位レベル試験(low-level testing)

暗号モジュールの個別の構成要素又は構成要素の集まり,並びに構成要素の物理ポート及び論理インタ

フェースの試験。

3.68

メンテナンス役割(maintenance role)

物理メンテナンス及び/又は論理メンテナンスサービスを実行することを担う役割。

例 メンテナンスサービスは,ハードウェア及び/又はソフトウェアの診断を含んでもよいが,それ

に限定されない。

10

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3.69

手動(manual)

人間のオペレータによる操作を要求すること。

3.70

メッセージ認証コード,MAC(message authentication code, MAC)

偶然の及び意図的なデータの変更を検出するための,対称鍵を使用した暗号チェックサム。

例 ハッシュベースメッセージ認証コード

3.71

マイクロコード(microcode)

ある実行可能なプログラム命令に対応するプロセッサの一連の命令。

例 アセンブラコード

3.72

最小エントロピー(minimum entropy)

エントロピーの下限。標本のエントロピーの最悪の推定値を決定するのに有用である。

3.73

変更可能な動作環境(modifiable operational environment)

管理されていない(すなわち,信頼できない)ソフトウェアを含む機能変更を受け入れるように設計さ

れた動作環境。

3.74

多要素認証(multi-factor authentication)

二つ以上の独立した認証要素をもつ認証。

注記1 認証要素とは,エンティティのIDを認証するために用いる情報及びプロセスである。

注記2 独立した認証要素のカテゴリは,エンティティのもつ知識,所持物,エンティティ自身の特

徴である。

3.75

マルチチップ組込み型暗号モジュール(multiple-chip embedded cryptographic module)

二つ以上のICチップが相互接続されて,囲い又は製品内に組み込まれる物理形態の暗号モジュール。こ

の囲い又は製品は物理的に保護されていなくてもよい。

例 アダプタ及び拡張ボード

3.76

マルチチップスタンドアロン型暗号モジュール(multiple-chip standalone cryptographic module)

二つ以上のICチップが相互接続されて,囲い全体が物理的に保護されている物理形態の暗号モジュール。

例 暗号化ルータ又はセキュア無線

3.77

非管理者ガイダンス(non-administrator guidance)

承認された動作モードで暗号モジュールを操作するためにユーザ及び/又はその他の非管理的役割によ

って使用される文書。

注記 承認された動作モードで暗号モジュールを操作するためにユーザ及び/又はその他の非管理的

役割によって使用される文書。

11

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3.78

非侵襲攻撃(non-invasive attack)

暗号境界内の構成要素との直接的な物理的接触なしに実行され得る暗号モジュールに対する攻撃。

注記 暗号モジュールの状態を変化させない攻撃。

3.79

変更不可能な動作環境(non-modifiable operational environment)

ファームウェアの変更を受け入れないよう設計された動作環境。

3.80

セキュリティに関連しない(non-security relevant)

この規格の適用範囲内で取り上げられていない要求事項で,承認された又は承認されていないセキュリ

ティ機能又はプロセスへの参照を含まない(連体修飾)。

3.81

通常動作(normal operation)

アルゴリズム,セキュリティ機能,サービス又はプロセスの全体が,利用可能及び/又は設定可能であ

る動作。

3.82

不透明な(opaque)

光(すなわち,波長が400 nm〜750 nmの範囲の可視光領域内の光)を通さない,すなわち,可視光領

域内で透明でも半透明でもない。

3.83

動作環境(operational environment)

暗号モジュールがセキュアに動作するために必要な,オペレーティングシステム及びハードウェアプラ

ットフォームからなる全てのソフトウェア及びハードウェアの集合。

3.84

動作状態(operational state)

オペレータがサービス又は機能を要求することができ,暗号モジュールのデータ出力インタフェースか

らデータ結果が出力される状態。

3.85

オペレータ(operator)

一つ以上の役割を担うことが許可された人,又はその人の代わりに操作するプロセス(主体)。

3.86

出力データ(output data)

暗号モジュールから生成される情報。

3.87

表面安定化処理(passivation)

検出及び保護の手段を含めるために構成された,半導体の接合部,表面又は構成要素,及び集積回路に

おける,反応プロセスの効果。

例 二酸化けい素(Silicon dioxide),りんけい酸ガラス(phosphorus glass)

注記 表面安定化処理は,回路の振る舞いを変更することができる。表面安定化処理物質は,半導体

技術に依存している。

12

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3.88

パスワード(password)

識別認証又はアクセス権の検証に使用される文字列。

例 英字,数字,その他の記号。

3.89

個人識別番号,PIN(personal identification number, PIN)

識別認証に使用される数字コード。

3.90

物理的保護(physical protection)

物理的手段を用いた,暗号モジュール,CSP及びPSPの安全防護策。

3.91

平文の鍵(plaintext key)

暗号化されていない暗号鍵,又は承認されていない方法によって難読化された暗号鍵。その暗号鍵は,

保護されていないとみなされる。

3.92

ポート(port)

暗号モジュールへのアクセスを提供する,暗号モジュールの物理的・論理的な入出力点。

3.93

動作前自己テスト(pre-operational self-test)

(電源オフ,リセット,リブート,コールドスタート,停電などの後で)暗号モジュールの電源投入さ

れた時又は起動された時から動作状態に遷移するまでの間に暗号モジュールが実行するテスト。

3.94

プライベート鍵(private key)

エンティティが所有する非対称鍵ペアの鍵で,そのエンティティ以外が使用しないほうがよいもの。

注記 非対称署名方式の場合,プライベート鍵は署名変換を定義する。非対称暗号化方式の場合,プ

ライベート鍵は復号変換を定義する。

3.95

製品グレードの(production-grade)

動作スペックに合致することが試験によって確認されている製品,部品又はソフトウェア。

3.96

公開鍵(public key)

エンティティが所有する非対称鍵ペアの鍵で,公開できるもの。

注記1 非対称署名方式の場合,公開鍵は検証変換を定義する。非対称暗号化方式の場合,公開鍵は

暗号化変換を定義する。公開鍵は,広く利用可能である必要はなく,特定のグループの全メ

ンバに利用可能であるだけであってもよい。

注記2 この規格では,公開鍵は,CSPとはみなされない。

3.97

公開鍵証明書(public key certificate)

適切な認証局によって署名され,それゆえ偽造できないようにされた,エンティティの公開鍵情報。

13

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3.98

公開鍵(非対称)暗号アルゴリズム[public key(asymmetric)cryptographic algorithm]

公開鍵及びプライベート鍵という二つの関連する鍵を使用する暗号アルゴリズム。

注記 二つの鍵には,公開鍵からプライベート鍵を導出することが,計算量的に困難であるという特

性をもつ。

3.99

公開セキュリティパラメタ,PSP(public security parameter, PSP)

セキュリティに関連する公開情報であって,その変更が,暗号モジュールのセキュリティを危たい(殆)

化し得るもの。

例 公開鍵,公開鍵証明書,自己署名証明書,トラストアンカ,及びワンタイムパスワード(カウン

タ及び内部的に保持された時刻に関連付けられたもの)。

注記 PSPは,変更することができない場合,又は変更が暗号モジュールによってなされる場合,保

護されているものとみなす。

3.100

乱数ビット生成器,RBG(random bit generator)

統計的に独立で偏りのないビット列を出力するデバイス又はアルゴリズム。

3.101

除去可能なカバー(removable cover)

暗号モジュール内部への,損傷を与えない物理アクセスを許すよう意図的に設計された物理手段。

3.102

役割(role)

ユーザのアクセス権限又は暗号モジュールのサービスへの制限を定義し,ユーザと関連付けられている

セキュリティ属性。

注記 一つの役割に一つ以上のサービスを関連付けることができる。一つの役割に一つ以上のユーザ

を関連付けることができ,一つのユーザが一つ以上の役割を担うことができる。

3.103

役割ベースのアクセス制御,RBAC(role-based access control, RBAC)

役割ごとに付与された許可権限に基づくアクセス制御。

3.104

実行時環境(runtime environment)

コンピュータが動作している間にプロセス又はプログラムにソフトウェアサービスを提供する仮想マシ

ンの状態。

注記 実行時環境は,オペレーティングシステム自体又はその上で動作するソフトウェアに関連する。

その導入の主たる目的は,“プラットフォームに依存しない”プログラミングを可能にすること

である。

3.105

秘密鍵(secret key)

対称鍵暗号アルゴリズムにおいて使用される暗号鍵であり,一つ以上のエンティティに一意に関連付け

られ,公開されないほうがよいもの。

注記 “共通鍵”ともいう。

14

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3.106

セキュリティ機能(security function)

ブロック暗号,ストリーム暗号,対称鍵アルゴリズム又は非対称鍵アルゴリズム,メッセージ認証コー

ド,ハッシュ関数,他のセキュリティ機能,乱数ビット生成器,エンティティ認証並びにSSP生成及び確

立のような,ISO/IEC又は承認機関によって承認された全ての,動作モードを伴う暗号アルゴリズム。

注記 附属書Cを参照。

3.107

シード鍵(seed key)

乱数ビット生成器を初期化するために使用される秘密の値。

3.108

自己テスト(self-tests)

オペレータに要求されたときに,又はセキュリティポリシに規定された条件で最大動作時間後定期的に

実行される,動作前自己テスト及び条件自己テストの一式。

3.109

センシティブデータ(sensitive data)

ユーザの観点で保護が必要なデータ。

注記 機微データともいう。

3.110

センシティブセキュリティパラメタ,SSP(sensitive security parameters, SSP)

クリティカルセキュリティパラメタ(CSP)及び公開セキュリティパラメタ(PSP)の総称。

3.111

サービス(service)

暗号モジュールによって実行することができる,外部からオペレータが呼び出す動作及び/又は機能。

3.112

サービス入力(service input)

暗号モジュールによって利用される全てのデータ又は制御情報であって,特定の動作又は機能を,開始

又は取得するためのもの。

3.113

サービス出力(service output)

サービス入力によって開始又は取得される動作又は機能から生じる全てのデータ及び状態情報(status)。

3.114

単純電力解析,SPA(simple power analysis, SPA)

暗号操作と相関がある情報を抽出することを目的とした,暗号モジュールの消費電力に関連した命令実

行(又は個別命令の実行)のパターンの,直接的な(主に視覚的な)解析。

3.115

シングルチップ暗号モジュール(single-chip cryptographic module)

単体の集積回路(IC)チップがスタンドアロンデバイスとして用いられるか,又は物理的に保護されて

いない囲い若しくは製品内に組み込まれている物理形態の暗号モジュール。

例 単体のICチップ又はICチップを一つだけ搭載したスマートカード

15

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3.116

ソフトウェア(software)

暗号モジュールの実行コードであって,消去可能なメディアに格納され,変更可能な動作環境で動作し

ながら,実行中に動的に書き込み及び変更が可能であるもの。

例 消去可能メディアには,半導体メモリ,ハードディスクドライブなどを含み得るがそれに限定さ

れない。

3.117

ソフトウェアモジュール(software module)

ソフトウェアだけから成る暗号モジュール。

3.118

ソフトウェア・ファームウェアロードテスト(software/firmware load test)

ロードされるソフトウェア又はファームウェアに対して実施されるテストの集合であって,ソフトウェ

ア又はファームウェアが暗号モジュールによって実行可能となる前に成功しなければならないもの。

注記 ソフトウェア又はファームウェアのイメージを完全に置き換える場合であって,暗号モジュー

ルの電源を切って再投入した後にだけ実行される場合,適用されない。

3.119

ソフトウェア・ファームウェアモジュールインタフェース,SFMI(software/firmware module interface, SFMI)

ソフトウェア又はファームウェアモジュールのサービスを要求するために使用されるインタフェースの

全体。その暗号モジュールの暗号境界で,要求されたサービスの一部として,入出力されるパラメタを含

む。

3.120

知識分散(split knowledge)

暗号鍵を,元の暗号鍵の知識を単独ではもたない複数の鍵要素に分割するプロセス。個々の鍵要素は,

別々のエンティティによって暗号モジュールに入出力され,元の暗号鍵を復元するために組み合わされる。

注記 鍵要素の全て又は一部分が,その鍵の復元に必要とされることがある。

3.121

SSP確立(SSP establishment)

共有されたSSPを一つ以上のエンティティに利用可能にするプロセス。

注記 SSP確立には,SSP共有,SSP配送,及び,SSP入力又は出力を含む。

3.122

状態情報(status information)

暗号モジュールのある動作の特徴又は状態(state)を示すために,暗号モジュールから出力される情報。

3.123

強固な(strong)

簡単には打ち破られないか,平均若しくは予想より大きな強さ又は力をもつ,攻撃に耐えることができ

る又は堅固に組み立てられた(連体修飾)。

3.124

対称暗号技術(symmetric cryptographic technique)

暗号化変換及び復号変換の両方に同じ秘密鍵を使用する暗号技術。

注記 “共通鍵暗号技術”ともいう。

16

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3.125

タンパー検出(tamper detection)

暗号モジュールのセキュリティを危たい(殆)化する試みがなされたことの,暗号モジュールによる自

動的な判定。

3.126

タンパー証跡(tamper evidence)

暗号モジュールのセキュリティを危たい(殆)化する試みがなされたことを示す,観察可能な表示。

3.127

タンパー応答(tamper response)

暗号モジュールがタンパーを検出したときに取る自動的な動作。

3.128

トラストアンカ(trust anchor)

公開鍵暗号アルゴリズム,公開鍵の値,発行者の名前を含み,場合によって他のパラメタを含む,信頼

される情報。

例 他のパラメタは,有効期間を含んでもよいがそれに限定されない。

注記 トラストアンカは,自己署名証明書の形で提供され得る。

3.129

トラステッドチャネル(trusted channel)

保護されていない,平文のCSP,鍵要素及び認証データをセキュアに通信するために,暗号モジュール

及び送信者又は受信者の間で確立される,信頼され,かつ,安全な通信リンク。

注記1 トラステッドチャネルは,暗号モジュールの定義された入出力ポートと,意図したエンドポ

イントとの間の通信リンクに沿って,傍受,及び好ましくないオペレータ,エンティティ,

プロセス,他のデバイスによる物理的又は論理的タンパーを防ぐ。

注記2 JIS X 5070-1:2011では“高信頼チャネル”の用語を使用している。

3.130

ユーザ(user)

暗号サービスを受けるために暗号モジュールにアクセスする個人,又は個人の代わりに動作するプロセ

ス(すなわち,主体)によって担われる役割。

3.131

認証された(validated)

試験に基づき確認された適合性の,認証機関によって保証された(連体修飾)。

注記 certifiedともいう。

3.132

認証機関(validation authority)

この規格に適合しているかどうかの試験結果を認証するエンティティ。

注記1 certification authorityともいう。

注記2 我が国では,この規格に基づく“暗号モジュール試験及び認証制度(JCMVP)”が運営され

ており,独立行政法人情報処理推進機構(IPA)が“認証機関”を担っている。JCMVPでは,

試験機関がJIS X 19790に基づいて暗号モジュールの適合性試験(conformance test)を実施し,

認証機関がその試験結果の報告書を確認して認証(validate)する枠組みをとっている。

17

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3.133

ベンダ(vendor)

試験及び認証のために暗号モジュールを提出するエンティティ,集団又は団体。

注記 ベンダは,暗号モジュールを設計又は開発したかどうかにかかわらず,全ての関連文書及び設

計証拠へのアクセスができる。

3.134

ゼロ化(zeroisation)

データ復元及び再使用を防止するために,格納データ及び保護されていないSSPを破壊する方法。

4

略語

この規格で用いる主な略語は,次による。

API Application Program Interface

CBC Cipher Block Chaining

注記 暗号利用モードの一つ。

CCM Counter with Cipher block chaining-Message authentication code

注記 認証機能をもつ暗号利用モードの一つ。

ECB Electronic Codebook

注記 暗号利用モードの一つ。

HDL Hardware Description Language ハードウェア記述言語

IC Integrated Circuit 集積回路

PROM Programmable Read-Only Memory プログラム可能な読出し専用メモリ

RAM Random Access Memory ランダムアクセスメモリ

URL Uniform Resource Locator

5

暗号モジュールのセキュリティレベル

四つのセキュリティレベルの概念については,次による。どのように要求事項が満たされるかを示すた

めに掲げた例示は,そこに掲げたものだけに限定することを意図したものでなく,全てを網羅したもので

もない。

この規格において,“モジュール”という用語は“暗号モジュール”を意味する。

対象の暗号技術群は,四つのセキュリティレベルにわたり同一である。各セキュリティレベルは,暗号

モジュールそのものの保護(例えば,内部構成要素及び操作へのアクセス並びに内部構成要素及び操作に

ついての知識)及び暗号モジュール内に含まれ,制御されているSSPの保護に対する,セキュリティレベ

ルが高いほど高いレベルのセキュリティ要求事項を課している。各セキュリティ要求事項は,“なければな

らない[xx.yy]”で識別される。ここで,xxが箇条7の第一階層の細分箇条を指し,yyが細分箇条内の連

番を示す。

5.1

セキュリティレベル1

セキュリティレベル1は,セキュリティの基準となるレベルである。暗号モジュールとしての基本的な

セキュリティ要求事項(例えば,一つ以上の承認されたセキュリティ機能,又は承認されたセンシティブ

セキュリティパラメタの確立方法が使用されていなければならないこと)がここで規定されている。ソフ

トウェアモジュール又はファームウェアモジュールは,変更不可能な動作環境,限定動作環境又は変更可

18

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

能な動作環境において動作する。セキュリティレベル1のハードウェアモジュールに,製品グレードとし

ての基本的な要求事項を超える特別な物理セキュリティのメカニズムは要求されない。実装されている,

非侵襲攻撃に対する対処方法,その他の攻撃に対する対処方法は文書化されている。セキュリティレベル

1の暗号モジュールの例として,パーソナルコンピュータ(PC)内のハードウェアボード又は手持ちサイ

ズのデバイス若しくは汎用コンピュータで実行される暗号ツールキットがある。

このような暗号モジュールの導入は,例えば,物理セキュリティ,ネットワークセキュリティ,管理手

続などの制御が,暗号モジュールの外部だが暗号モジュールが配置される環境内で提供されているときの,

セキュリティ用途のアプリケーションに最適である。例えば,暗号モジュールの動作環境が全体的なセキ

ュリティの実現において重要な場合に,SSPに対するより高いセキュリティを提供する高い保証レベルの

暗号モジュールを使用するよりも,費用対効果の観点で,セキュリティレベル1の暗号モジュールの導入

を選択するなど,セキュリティ要件を満たすために代替となる暗号ソリューションを組織が選択すること

ができる。

5.2

セキュリティレベル2

セキュリティレベル2は,タンパー証跡を残すコーティング若しくはシール,又は除去可能なカバー若

しくはドアに対してこじ開け耐性のある錠を含むタンパー証跡に関する要求事項を追加することで,セキ

ュリティレベル1の物理セキュリティのメカニズムを強化したものである。

タンパー証跡を残すコーティング又はシールは,暗号モジュールに塗布又は貼付され,暗号モジュール

内のSSPへの物理アクセスがあった場合,そのコーティング又はシールは必ず破壊されなければならない。

タンパー証跡を残すシール又はこじ開け耐性のある錠は,許可されていない物理アクセスから保護するた

めに,カバー又はドアに添付又は設置される。

セキュリティレベル2は,役割ベースの認証を必要とする。この認証では,オペレータが特定の役割を

担い,その役割に対応したサービスを実行する権限があることを,暗号モジュールが認証する。

セキュリティレベル2は,ソフトウェアの暗号モジュールが,(a)役割ベースのアクセス制御,又は(b)

最低限,新しいグループを定義しアクセス制御リスト(例えば,ACL)を通じて制限付きの許可を規定す

る堅ろう(牢)なメカニズムをもち,かつ,一つ以上のグループに各ユーザを割り当てる能力を備えた任

意アクセス制御を実装し,無許可の実行,変更及び暗号のソフトウェアを読み取ることを防止する,変更

可能な環境で実行されることを許可している。

5.3

セキュリティレベル3

セキュリティレベル2で要求されるタンパー証跡を残す物理セキュリティのメカニズムに加えて,セキ

ュリティレベル3は,暗号モジュール内のSSPに対する無許可のアクセスに対処する要求事項を規定して

いる。セキュリティレベル3で要求される物理セキュリティのメカニズムは,物理アクセスの試み,暗号

モジュールの利用又は変更及び通気口又はスリットを通したプロービングに対して,高い確率で検出及び

応答することを意図している。この物理セキュリティのメカニズムには,暗号モジュールの除去可能なカ

バー・ドアが開けられたときに,CSPを全てゼロ化するタンパー検出・応答をもつ回路,及び頑丈な囲い

の使用を含んでもよい。

セキュリティレベル3は,IDベースの認証メカニズムを要求する。これは,セキュリティレベル2で規

定される役割ベースの認証メカニズムが提供するセキュリティを強化する。暗号モジュールは,オペレー

タのIDを認証し,かつ,そのオペレータが特定の役割を担って,その役割に応じたサービスの集合を実

行する権限が与えられていることを検証する。

セキュリティレベル3は,手動で確立された平文のCSPが暗号化され,トラステッドチャネルを利用し

19

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

入力及び出力に知識分散処理を用いることを要求する。

セキュリティレベル3は,暗号モジュールが正常に動作する電圧及び温度の範囲を超えた環境条件によ

るセキュリティの危たい(殆)化からも暗号モジュールを保護する。攻撃者は,暗号モジュールの防御を

妨害するために,通常動作範囲を意図的に逸脱させるかもしれない。暗号モジュールは,電圧及び温度の

境界を超えたことを検出しCSPをゼロ化するよう設計された特別な環境故障保護機構をもつか,又は暗号

モジュールのセキュリティを危たい(殆)化するような形で通常動作範囲から外れたときに暗号モジュー

ルが影響を受けない妥当な保証を提供する,厳しい環境故障試験を受けることが要求される。

暗号モジュールに実装されている非侵襲攻撃に対する対処法は,7.8に規定されるセキュリティレベル3

の試験方法及び基準に従い試験される。

ソフトウェアモジュールに対して,セキュリティレベル3はこの規格の全ての箇条で提供されておらず,

したがって,ソフトウェアモジュールによって達成可能な最も高い全体セキュリティレベルは,セキュリ

ティレベル2に限定される。

セキュリティレベル3の暗号モジュールは,自動化された構成管理,詳細設計,下位レベル試験,ベン

ダが提供する認証情報を利用したオペレータ認証などの,追加のライフサイクル保証を要求する。

5.4

セキュリティレベル4

セキュリティレベル4は,この規格の中で定義される最も高いレベルのセキュリティを提供する。この

レベルには,より低いレベルの全ての適切なセキュリティ特性と追加された特性とが含まれる。

セキュリティレベル4での物理セキュリティのメカニズムは,外部電源が供給されているかどうかにか

かわらず,SSPが暗号モジュールに含まれる場合,全ての許可されていない物理アクセスの試みに対して

検出及び応答することを意図した,暗号モジュールの周りを完全に囲んだ包被での保護を提供する。あら

ゆる方向からの暗号モジュールの囲いへの侵入は,非常に高い確率で検出され,その結果,全ての保護さ

れていないSSPが直ちにゼロ化される。セキュリティレベル4の暗号モジュールは,物理的に保護されて

いない環境下での運用に役立つ。

セキュリティレベル4は,オペレータの認証に多要素認証の要求事項を導入している。最低でも,これ

は,次の三つの属性のうちの二つを要求する。

a) 秘密のパスワードのような,知識

b) 物理鍵又はトークンのような,所持物

c) 生体情報

セキュリティレベル4での暗号モジュールは,暗号モジュールのセキュリティを危たい(殆)化し得る

ような形で通常動作範囲を超える場合に影響を受けない妥当な保証をもたらすために,電圧及び温度の境

界を検出し,CSPをゼロ化するよう設計された,特別な環境故障保護機構をもつことが要求されている。

暗号モジュールに実装されている非侵襲攻撃に対する対処法は,7.8に規定されるセキュリティレベル4

の試験方法及び基準に従い試験される。

ソフトウェアモジュールに対して,セキュリティレベル4は,この規格の全ての箇条で提供されておら

ず,したがって,ソフトウェアモジュールによって達成できる最も高い全体セキュリティレベルは,セキ

ュリティレベル2に限定される。

セキュリティレベル4の暗号モジュールの設計は,事前条件及び事後条件の両方並びに機能仕様の間の

対応によって検証される。

20

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

6

機能的セキュリティ目標

この規格で規定されているセキュリティ要求事項は,暗号モジュールのセキュアな設計及び実装に関す

るものである。セキュリティ要求事項は,セキュリティの基準となるレベルから始まって,セキュリティ

目標のレベルが徐々に上がっていく。これらの要求事項は,次のことを暗号モジュールに実現するという,

上位の機能的セキュリティ目標から導き出されている。

a) センシティブ情報を保護するために,承認されたセキュリティ機能を採用し,正しく実装する。

b) 許可されていない操作又は許可されていない使用から暗号モジュールを保護する。

c) その暗号モジュールの内容(CSPを含む。)の許可されていない開示を防ぐ。

d) その暗号モジュール及び暗号アルゴリズムに対する,許可されていない変更及び検出不能な変更(SSP

に対する,許可されていない変更,置換,挿入,及び消去を含む。)を防ぐ。

e) その暗号モジュールの動作状態を表示する。

f)

承認された動作モードで動作するときに,その暗号モジュールが適切に働くことを保証する。

g) 暗号モジュールの動作においてエラーを検出し,かつ,これらのエラーによるSSPの危たい(殆)化

を防ぐ。

h) 暗号モジュールの,適切な設計,適切な配付,及び適切な運用を保証する。

7

セキュリティ要求事項

7.1

総論

ここでは,この規格に適合する暗号モジュールが満たさなければならない[01.01]セキュリティ要求事

項を規定している。これらのセキュリティ要求事項は,暗号モジュールの設計及び実装に関連した分野を

網羅している。これらの分野には,次のものがある。

a) 暗号モジュールの仕様

b) 暗号モジュールのインタフェース

c) 役割,サービス及びオペレータ認証

d) ソフトウェア・ファームウェアセキュリティ

e) 動作環境

f)

物理セキュリティ

g) 非侵襲セキュリティ

h) センシティブセキュリティパラメタ管理

i)

自己テスト

j)

ライフサイクル保証

k) その他の攻撃への対処

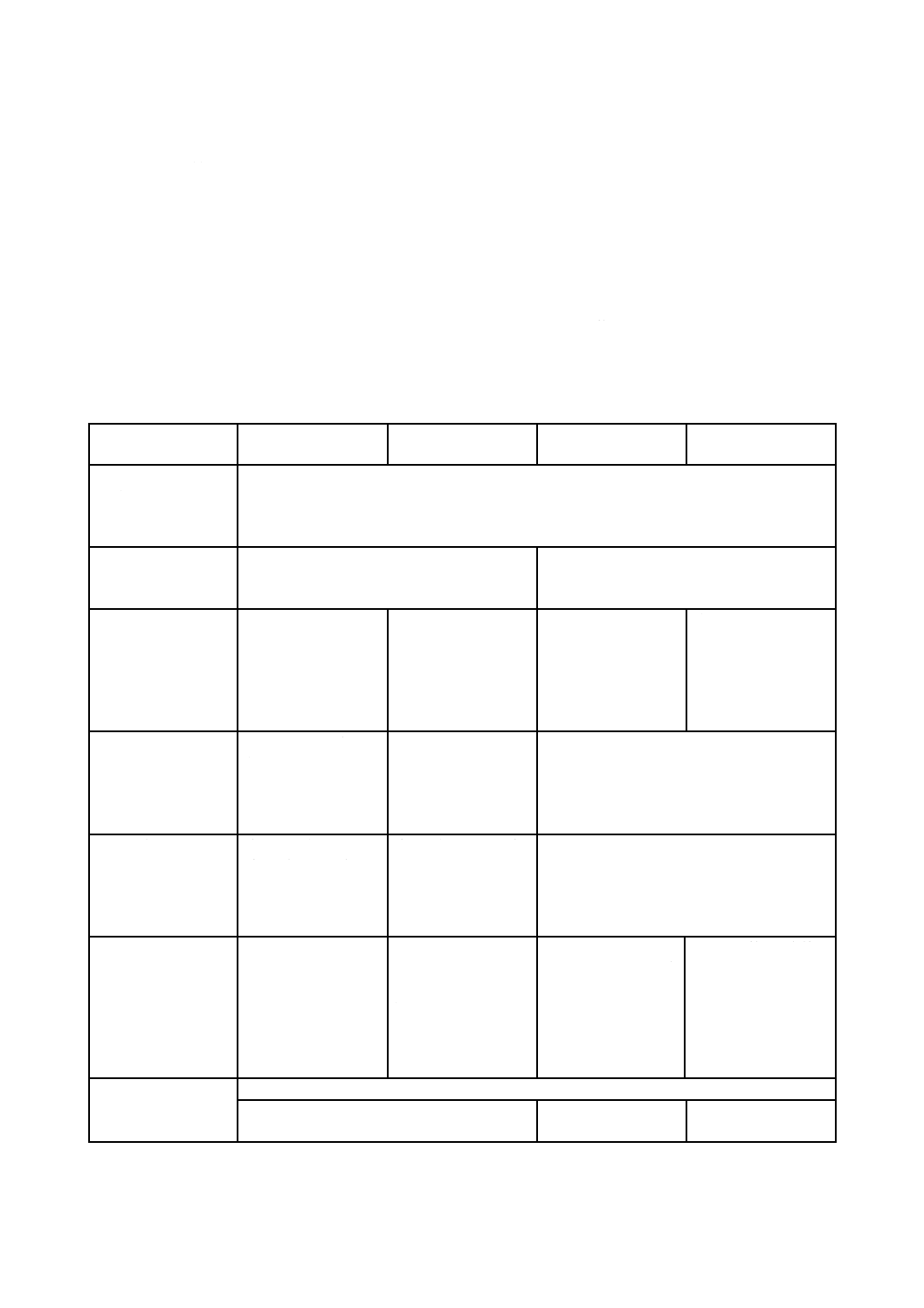

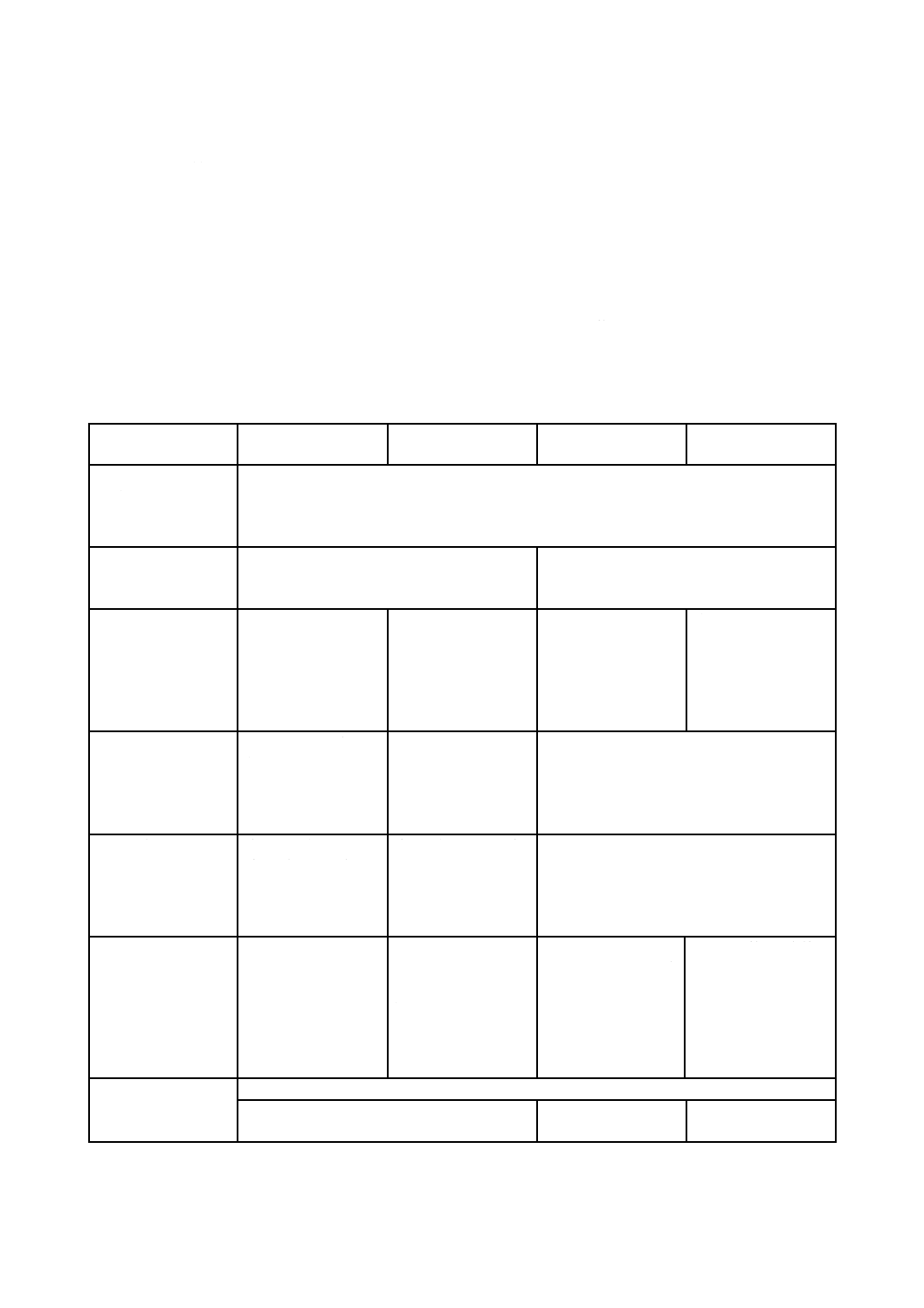

表1は,それぞれの分野におけるセキュリティ要求事項をまとめたものである。

暗号モジュールは,箇条7(この箇条)で記述された各分野の要求事項に対して,試験されなければな

らない[01.02]。暗号モジュールは分野ごとにレベル付けされなければならない[01.03]。幾つかの分野で

は,上位のセキュリティレベルの要求事項が下位のセキュリティレベルの要求事項を包含する。これらの

分野では,暗号モジュールは,その項目の要求事項の全てを満足する最も上位のセキュリティレベルに照

らしてレベル付けされる。セキュリティレベルの区別がない分野,すなわち,標準的な要求事項だけから

なる分野においては,全体のセキュリティレベルと同じレベルにレベル付けされる。

セキュリティ分野ごとの独立したセキュリティレベル付けに加え,暗号モジュールは総合的にセキュリ

21

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

ティレベル付けされる。総合的なセキュリティレベル付けは,各分野で独立に格付けしたセキュリティレ

ベルのうち,最低のセキュリティレベルとなる。

この規格のセキュリティ要求事項の多くは,附属書A及び附属書Bで要約されている特定の文書化要求

事項を含んでいる。ユーザマニュアル,設置マニュアル,設計仕様及びライフサイクル文書のコピーを含

む全ての文書は,独立した検証及び評価スキームを受ける暗号モジュール用に提供されなければならない

[01.04]。

附属書C,附属書D,附属書E及び附属書Fは,承認されたセキュリティ機能,承認されたセンシティ

ブセキュリティパラメタ確立方法,承認された認証メカニズム及び非侵襲攻撃への対処の試験方法につい

ての引用規格を提供している。

表1−セキュリティ要求事項の要約

セキュリティ

レベル1

セキュリティ

レベル2

セキュリティ

レベル3

セキュリティ

レベル4

暗号モジュールの

仕様

暗号モジュール,暗号境界,承認されたセキュリティ機能,並びに通常動作モード及び縮退動

作モードの仕様。全てのハードウェア,ソフトウェア及びファームウェアの構成要素を含む暗

号モジュールの記述。全てのサービスは,そのサービスが承認された暗号アルゴリズム,セキ

ュリティ機能又はプロセスを承認された方法で利用していることを示す状態情報を提供する。

暗号モジュールの

インタフェース

必須のインタフェース及び選択可能なインタ

フェース。全てのインタフェースの仕様及び

全ての入出力データパスの仕様。

トラステッドチャネル。

役割,サービス,及び

認証

必須の役割と選択可

能な役割との論理的

な分離,及び必須のサ

ービスと選択可能な

サービスとの論理的

な分離。

役割ベース又はIDベ

ースのオペレータ認

証。

IDベースのオペレー

タ認証。

多要素認証。

ソフトウェア・ファー

ムウェアセキュリテ

ィ

承認された完全性技

術,定義されたSFMI,

HFMI及びHSMI。

実行可能コード。

承認されたディジタ

ル署名又は鍵付きメ

ッセージ認証コード

に基づく完全性テス

ト。

承認されたディジタル署名に基づく完全性テ

スト。

動作環境

変更不可能な動作環

境,限定動作環境又は

変更可能な動作環境。

SSPの制御。

変更可能な動作環境。

役割ベースの,又は任

意アクセス制御。

監査メカニズム。

物理セキュリティ

製品グレードの部品。 タンパー証跡。

不透明なカバー又は

囲い。

カバー及びドアに対

してのタンパー検

出・応答。強固な囲

い又はコーティン

グ。直接的なプロー

ビングからの保護。

EFP又はEFT。

タンパー検出・応答が

可能な包被。EFP。故

障注入への対処。

非侵襲セキュリティ

暗号モジュールは,附属書Fで規定されている非侵襲攻撃に対処するよう設計されている。

附属書Fで規定されている対処技術の文書化

及び有効性。

対処法試験。

対処法試験。

22

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

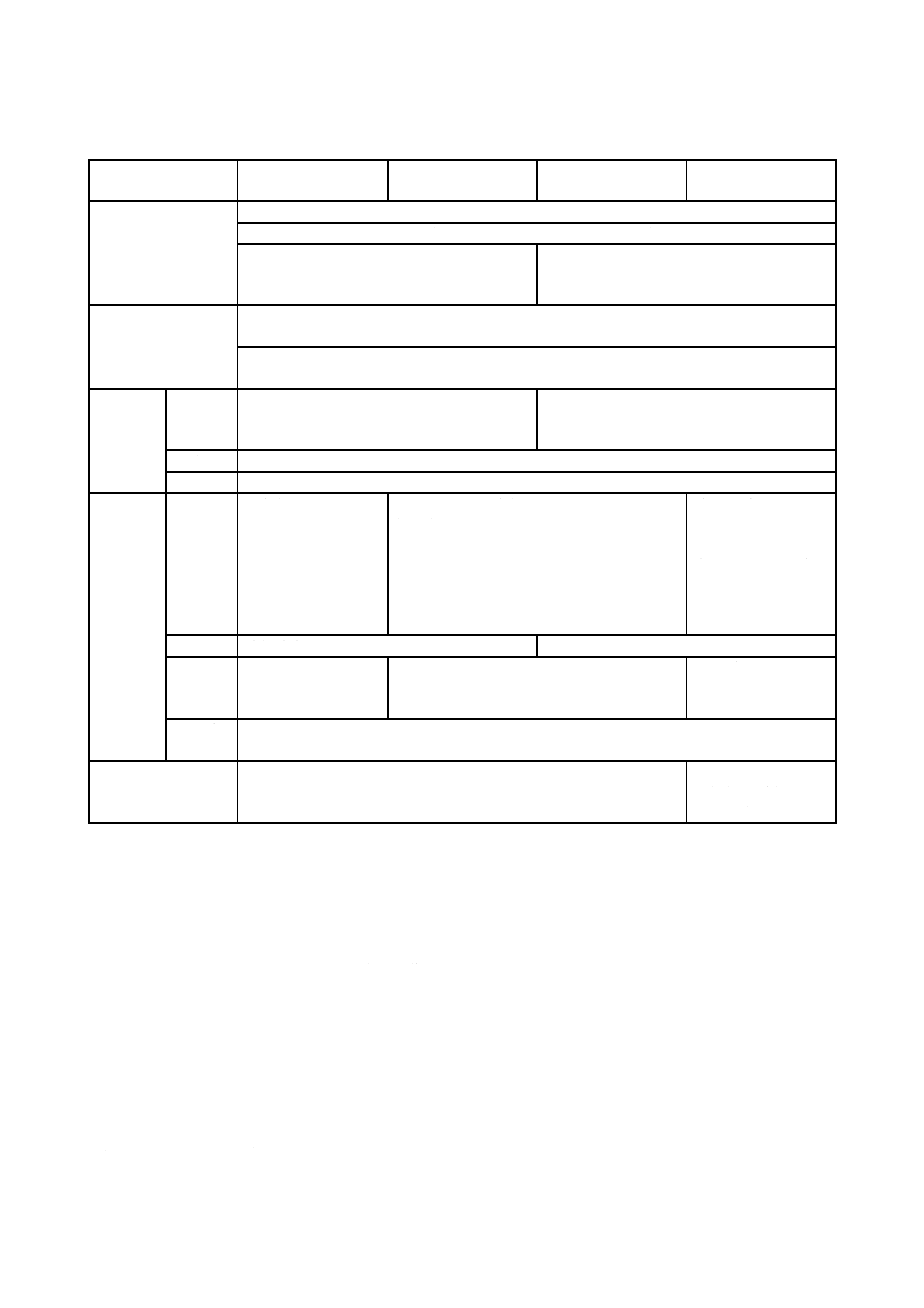

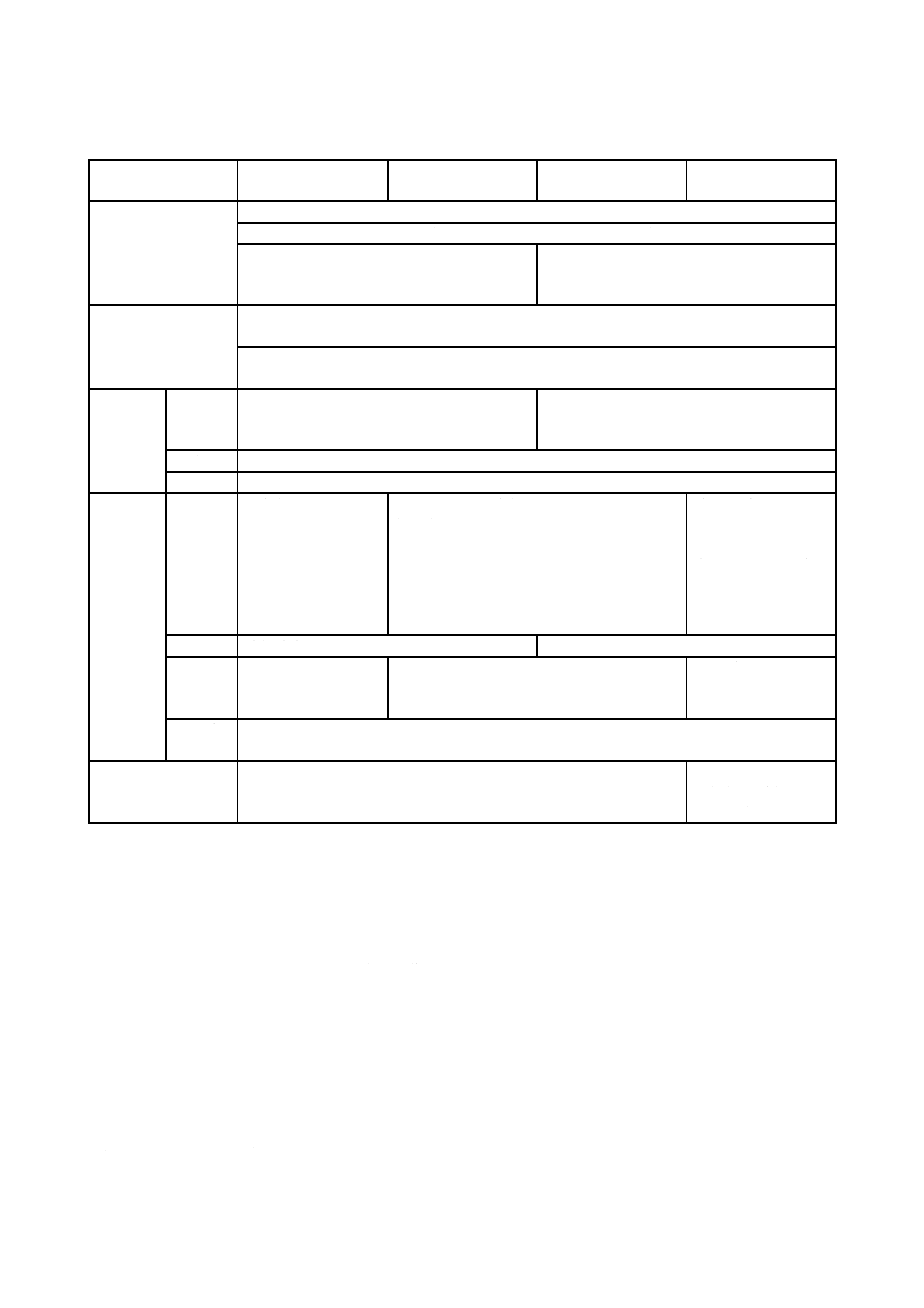

表1−セキュリティ要求事項の要約(続き)

セキュリティ

レベル1

セキュリティ

レベル2

セキュリティ

レベル3

セキュリティ

レベル4

SSP管理

乱数ビット生成器,SSP生成,確立,入出力,格納及びゼロ化。

承認された方法を利用した,自動化されたSSP配送又はSSP共有。

手動で確立されたSSPは,平文の形式で入力

又は出力されてもよい。

手動で確立されたSSPは,暗号化された形式

か,トラステッドチャネル経由で知識分散処

理を利用して入力又は出力されてもよい。

自己テスト

動作前自己テスト:ソフトウェア・ファームウェア完全性テスト,バイパステスト,又は重要

機能テスト。

条件自己テスト:暗号アルゴリズムテスト,鍵ペア整合性テスト,ソフトウェア・ファームウ

ェアのロードテスト,手動入力テスト,条件バイパステスト及び重要機能テスト。

ライフサ

イクル保

証

構成管理 暗号モジュール,部品,及び文書用の構成管

理システム。ライフサイクルを通じて,各々

一意に識別及び追跡される。

自動化された構成管理システム。

設計

提供する全てのセキュリティ関連サービスの試験を許すよう設計された暗号モジュール。

FSM

有限状態モデル。

ライフサ

イクル保

証

開発

注釈付きソースコー

ド,回路図又はHDL。

ソフトウェアの高級言語。ハードウェアの上

位記述言語。

暗号モジュールの構

成要素への入力時の

事前条件,及び構成要

素が完了した場合に

真であると期待され

る事後条件を伴う注

釈付き文書。

テスト

機能試験。

下位レベル試験。

配付及び

運用

初期化手順。

配付手順。

ベンダから提供され

た認証情報を用いた

オペレータ認証。

ガイダン

ス

管理者ガイダンス及び非管理者ガイダンス。

その他の攻撃への対

処

試験可能な要求事項は用意されていない攻撃への対処の仕様。

試験可能な要求事項

を備えた,攻撃への対

処の仕様。

7.2

暗号モジュールの仕様

7.2.1

暗号モジュールの仕様の一般要求事項

暗号モジュールは,最低限,承認された暗号アルゴリズム,セキュリティ機能又はプロセスを用いた,

定義された暗号サービスを実装し,かつ,定義された暗号境界内に含まれる,ハードウェア,ソフトウェ

ア,ファームウェア,又はそれらの組合せの集合でなければならない[02.01]。

A.2.2で規定された文書化要求事項に関する情報が,提供されなければならない[02.02]。

7.2.2

暗号モジュールの種類

暗号モジュールは,次のモジュールの種類の一つとして定義されなければならない[02.03]。

a) ハードウェアモジュールは,その暗号境界がハードウェアで区切られている暗号モジュールである。

この暗号境界内には,ファームウェア及び/又はソフトウェアが含まれていてもよく,そのファーム

ウェア及び/又はソフトウェアはオペレーティングシステムを含んでもよい。

b) ソフトウェアモジュールは,その暗号境界が,変更可能な動作環境で実行されるソフトウェアだけの

23

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

(一つ以上の)構成要素で区切られている暗号モジュールである。ソフトウェアが実行される動作環

境のコンピューティングプラットフォーム及びオペレーティングシステムは,定義されたソフトウェ

アモジュールの境界の外側にある。

c) ファームウェアモジュールは,その暗号境界が,限定動作環境又は変更不可能な動作環境で実行され

るファームウェア構成要素だけで区切られている暗号モジュールである。ファームウェアが実行され

る動作環境のコンピューティングプラットフォーム及びオペレーティングシステムは,定義されたフ

ァームウェアモジュールの境界の外側にあるが,ファームウェアモジュールに明示的に結び付けられ

ている。

d) ハイブリッドソフトウェアモジュールは,その暗号境界が,ソフトウェア構成要素とハードウェア構

成要素との複合体で区切られている暗号モジュールである。このソフトウェア構成要素はそのハード

ウェア構成要素には含まれない。ソフトウェアが実行される動作環境のコンピューティングプラット

フォーム及びオペレーティングシステムは,定義されたハイブリッドソフトウェアモジュールの境界

の外側にある。

e) ハイブリッドファームウェアモジュールは,その暗号境界が,ファームウェア構成要素とハードウェ

ア構成要素との複合体で区切られている暗号モジュールである。このファームウェア構成要素はその

ハードウェア構成要素には含まれない。ファームウェアが実行される動作環境のコンピューティング

プラットフォーム及びオペレーティングシステムは,定義されたハイブリッドファームウェアモジュ

ールの境界の外側にあるが,ハイブリッドファームウェアモジュールに明示的に結び付けられている。

変更可能な動作環境において実行されるソフトウェアモジュールについては,7.7及び7.8に規定されて

いる物理セキュリティ要求事項及び非侵襲セキュリティ要求事項の適用は任意である。

ハードウェアモジュール及びファームウェアモジュールに対して,7.7及び7.8に規定されている物理セ

キュリティ要求事項及び非侵襲セキュリティ要求事項が適用されなければならない[02.04]。

ハイブリッドモジュールについては,そのソフトウェア構成要素及びファームウェア構成要素は,7.5

及び7.6の全ての適用可能な要求事項を満たさなければならない[02.05]。ハードウェアの構成要素は,

7.7及び7.8の全ての適用可能な要求事項を満たさなければならない[02.06]。

7.2.3

暗号境界

7.2.3.1

共通の暗号境界の要求事項

暗号境界は,暗号モジュールの全ての構成要素の境界を確立する明確に定義された境界線(すなわち,

ハードウェア構成要素,ソフトウェア構成要素及びファームウェア構成要素の集合)で構成されなければ

ならない[02.07]。この規格の要求事項は,暗号モジュールの暗号境界内の全てのアルゴリズム,セキュ

リティ機能,プロセス及び構成要素に適用されなければならない[02.08]。暗号境界は,最低限,暗号モ

ジュールの全てのセキュリティ関連のアルゴリズム,セキュリティ機能,プロセス及び構成要素(すなわ

ち,この規格の適用範囲内のセキュリティ関連のもの)を包含しなければならない[02.09]。セキュリテ

ィに関連しないアルゴリズム,セキュリティ機能,プロセス又は構成要素は,暗号境界内に含まれてもよ

い。セキュリティに関連しないアルゴリズム,セキュリティ機能,プロセス又は構成要素は,承認された

動作モードで使用されてもよい。承認された動作モードで使用されるセキュリティに関連しないアルゴリ

ズム,セキュリティ機能,プロセス又は構成要素は,暗号モジュールの承認された動作を妨害又は危たい

(殆)化しないように実装されなければならない[02.10]。

定義された暗号モジュールの名称は,暗号境界内の構成要素の組合せを示すものでなければならず,暗

号境界外の構成要素又は製品を示すものであってはならない[02.11]。暗号モジュールは,最低限,異な

24

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

る個々のハードウェア,ソフトウェア及び/又はファームウェアの構成要素を表す,特定のバージョン管

理情報をもたなければならない[02.12]。

暗号境界内のハードウェア,ソフトウェア及び/又はファームウェアの構成要素は,この規格の要求事

項の適用から除外されてもよい。除外されるハードウェア,ソフトウェア及び/又はファームウェアの構

成要素は,暗号モジュールの承認されたセキュアな動作を妨害又は危たい(殆)化しないように実装され

なければならない[02.13]。除外されるハードウェア,ソフトウェア又はファームウェアが,規定されな

ければならない[02.14](附属書A)。

7.2.3.2

暗号境界の定義

ハードウェアモジュールの暗号境界は,次の範囲のものを定め,識別しなければならない[02.15]。

a) ハードウェアの構成要素の集合(次のものを含んでもよい。)

1) 回路基板,半導体基板,又は構成要素の間を相互に接続する物理的配線を提供する取付面を含む,

物理的構造物

2) セミカスタムIC,カスタムIC,汎用IC,プロセッサ,メモリ,電源,コンバータなどの能動回路

部品

3) 囲い,封止材又は被覆材料,コネクタ及びインタフェースのような物理的構造物

4) ファームウェア(オペレーティングシステムを含んでもよい。)

5) 上記に記載されていない他の構成要素のタイプ

ソフトウェアモジュールの暗号境界は,次の範囲のものを定め,識別しなければならない[02.16]。

a) 実行ファイル又は暗号モジュールを構成するファイルの集合

b) メモリに保存され,一つ以上のプロセッサによって実行される暗号モジュールのインスタンス

ファームウェアモジュールの暗号境界は,次の範囲のものを定め,識別しなければならない[02.17]。

a) 実行ファイル又は暗号モジュールを構成するファイルの集合

b) メモリに保存され,一つ以上のプロセッサによって実行される暗号モジュールのインスタンス

ハイブリッドモジュールの暗号境界は,次を満たさなければならない[02.18]。

a) ハイブリッドモジュールの暗号境界は,ハードウェア構成要素の境界とソフトウェア構成要素又はフ

ァームウェア構成要素の境界との複合体である。

b) ハイブリッドモジュールの暗号境界は,各構成要素の全てのポート及びインタフェースを含む。

ハードウェア構成要素は,その中に組込みソフトウェア又はファームウェアを含んでもよい。

7.2.4

動作モード

7.2.4.1

動作モードの一般要求事項

オペレータは,承認された動作モードで暗号モジュールを操作できなければならない[02.19]。承認さ

れた動作モードは,承認された暗号アルゴリズム,セキュリティ機能又はプロセスを利用する一つ以上の

サービス及び7.4.3に規定されたサービス又はプロセスを含むサービスの集合と定義されなければならな

い[02.20]。

承認されていない,暗号アルゴリズム,セキュリティ機能,若しくはプロセス,又は7.4.3に規定されて

いないその他のサービスは,その承認されていない暗号アルゴリズム又はセキュリティ機能が承認された

プロセスの一部であって,かつ,承認されたプロセス動作のセキュリティに影響しない場合を除き,承認

された動作モードでオペレータによって利用されてはならない[02.21]。例えば,承認されていない暗号

アルゴリズム,又は承認されていない方法によって生成された鍵をデータ又はCSPを難読化するために使

用してもよいが,それによってデータ又はCSPが保護されたとはみなされない。

25

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

7.2.4.2

通常動作

通常動作においては,アルゴリズム,セキュリティ機能,サービス又はプロセスの全体が利用可能及び

/又は設定可能である。

CSPは,承認されたサービス及び動作モードと承認されていないサービス及び動作モードとの間で排他

的でなければならない[02.22](例えば,CSPは動作モード間で共有されない。また,CSPは他のモード

からアクセスされない。)。ただし,承認されたRBGのシードが承認されていない動作モードからアクセ

スできない場合に限り,そのRBGの出力は,そのシードをゼロ化することなしに,承認されていないア

ルゴリズム,セキュリティ機能又はプロセスに提供されてもよい。

暗号モジュールのセキュリティポリシは,定義された(承認された及び承認されていない)動作モード

ごとに提供されるサービスの全体を定義しなければならない[02.23]。

全てのサービスは,そのサービスが承認された暗号アルゴリズム,セキュリティ機能又はプロセスを承

認された方法で利用する場合,及び7.4.3で規定されているようなサービス又はプロセス利用する場合,

インジケータを提供しなければならない[02.24]。

7.2.4.3

縮退動作

暗号モジュールは,そのモジュールがエラー状態を遷移したときに縮退機能に対応するよう,設計して

もよい。暗号モジュールが縮退動作するためには,次が適用されなければならない[02.25]。

a) 縮退動作には,エラー状態から遷移しなければならない[02.26]。

b) 暗号モジュールは,再構成され縮退動作に遷移したとき,状態情報を提供しなければならない[02.27]。

c) 故障したメカニズム又は機能は,隔離されなければならない[02.28]。

d) 縮退動作に遷移した後に,暗号アルゴリズムの使用に先立ち,全ての暗号アルゴリズム条件自己テス

トが,実行されなければならない[02.29]。

e) サービスは,動作しないアルゴリズム,セキュリティ機能又はプロセスの使用が試みられた場合,そ

れを示すインジケータを提供しなければならない[02.30]。

暗号モジュールが失敗することなく全ての動作前自己テスト及び条件自己テストに成功するまで,その

暗号モジュールは,縮退動作にとどまらなければならない[02.31]。暗号モジュールが動作前自己テスト

に失敗した場合,その暗号モジュールは縮退動作に遷移してはならない[02.32]。

7.3

暗号モジュールインタフェース

7.3.1

暗号モジュールインタフェースの一般要求事項

暗号モジュールにおいては,全ての論理的情報の流れが,その暗号境界の入力点及び出力点として識別

される物理アクセスポイント及び論理インタフェースだけに限定されなければならない[03.01]。暗号モ

ジュールの全ての論理インタフェースは,(同一のポートを介して入力データの入力及び出力データの出

力を行うなど,)一つの物理ポートを共有してもよいし,又は(シリアルポートとパラレルポートとの両方

を介して入力データが入力されるなど,)一つ以上の物理ポートに分かれていてもよいが,互いに区別され

ていなければならない[03.02]。暗号モジュールのソフトウェア構成要素のアプリケーションプログラム

インタフェース(API)は,一つ以上の論理インタフェースとして定義されてもよい。

A.2.3に規定された文書化要求事項に関する情報が,提供されなければならない[03.03]。

7.3.2

インタフェースのタイプ

a) ハードウェアモジュールインタフェース(HMI):ハードウェアモジュールのサービスを要求するた

めに使われるインタフェースの全体であって,そのハードウェアモジュールの暗号境界で,要求され

たサービスの一部として,入出力されるパラメタを含む。

26

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

b) ソフトウェア・ファームウェアモジュールインタフェース(SFMI):ソフトウェア又はファームウェ

アモジュールのサービスを要求するために使用されるインタフェースの全体であって,その暗号モジ

ュールの暗号境界で,要求されたサービスの一部として,入出力されるパラメタを含む。

c) ハイブリッドソフトウェアモジュールインタフェース又はハイブリッドファームウェアモジュール

インタフェース(HSMI又はHFMI):ハイブリッドソフトウェアモジュール又はハイブリッドファー

ムウェアモジュールのサービスを要求するために使われるインタフェースの全体であって,その暗号

モジュールの暗号境界で,要求されたサービスの一部として,入出力されるパラメタを含む。

7.3.3

インタフェースの定義

暗号モジュールは,次の五つのインタフェースをもたなければならない[03.04](“入力”及び“出力”

とは,暗号モジュールから見たときの“入力”及び“出力”である。)。

a) データ入力インタフェース 暗号モジュールに入力され処理される(制御入力インタフェースを介し

て入力される制御データを除く)全てのデータ(平文データ,暗号文データ,SSP及び別の暗号モジ

ュールからの状態情報を含む。)は,“データ入力”インタフェースを介して入力されなければならな

い[03.05]。暗号モジュールは,自己テストを実行している間に,データ入力インタフェースを介し

てデータを受け付けてもよい(7.10)。

b) データ出力インタフェース 暗号モジュールから出力される(状態出力インタフェースを介しての状

態データ出力及び制御出力インタフェースを介しての制御データ出力を除く)全てのデータ(平文デ

ータ,暗号文データ及びSSPを含む。)は,“データ出力”インタフェースから出力されなければなら

ない[03.06]。手動入力,動作前自己テスト,ソフトウェア・ファームウェアのロード,及びゼロ化

を実行している間,又は暗号モジュールがエラー状態にある場合には,“データ出力”インタフェース

を介する全てのデータ出力は禁止されなければならない[03.07]。

c) 制御入力インタフェース 暗号モジュールの動作を制御するために使用される全ての入力コマンド,

信号(例えば,クロック入力)及び制御データ(関数呼出し及びスイッチ,ボタン,並びにキーボー

ドのような手動制御を含む。)は,“制御入力”インタフェースを介して入力されなければならない

[03.08]。

d) 制御出力インタフェース 暗号モジュールの動作の状態を制御又は伝えるために使用される全ての出

力コマンド,信号及び制御データ(例えば,他の暗号モジュールに対する制御コマンド)は,“制御出

力”インタフェースを介して出力されなければならない[03.09]。暗号モジュールがエラー状態にあ

るときには,セキュリティポリシに,例外が規定されており,かつ,文書化されている場合を除き,

“制御出力”インタフェースを介する全ての制御出力は禁止されなければならない[03.10]。

e) 状態出力インタフェース 暗号モジュールの状態を示すために使用される全ての出力信号,インジケ

ータ(例えば,エラーインジケータ)及び状態データ[戻り値,及び視覚的(ディスプレイ,インジ

ケータランプ),聴覚的(ブザー,トーン,ベル音),機械的(振動)などの物理的な表示を含む。]は,

“状態出力”インタフェースを介して出力されなければならない[03.11]。状態出力は,明示的でも

暗黙的でもよい。

ソフトウェアモジュールを除く全ての暗号モジュールは,次のインタフェースももたなければなら

ない[03.12]。

f)

電力インタフェース 暗号モジュールに入力される全ての外部電力は,電力インタフェースから入力

されなければならない[03.13]。暗号モジュールの暗号境界内に全ての電力が(内部バッテリなどに

よって)内部的に供給又は維持されているときには,電力インタフェースは必要とされない。

27

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

暗号モジュールは,入力についてはデータ,制御情報及び電力を区別し,出力についてはデータ,制御

情報及び状態情報を区別しなければならない[03.14]。

暗号モジュールの仕様は,入力データ及び制御情報のフォーマットを,全ての可変長入力の長さ制限を

含めて,明確に規定しなければならない[03.15]。

7.3.4

トラステッドチャネル

トラステッドチャネルは,保護されていない,平文のCSP,鍵要素及び認証データをセキュアに通信す

るために,暗号モジュールと,送信者又は受信者との間で確立される通信リンクである。暗号モジュール

における定義された入出力ポートと,意図した送信者又は受信者との間の通信リンクに沿って,好ましく

ないオペレータ,エンティティ,プロセス又は他のデバイスによる,傍受,及び物理的タンパー又は論理

的タンパーを防ぐ。

セキュリティレベル1及び2

セキュリティレベル1及び2では,トラステッドチャネルに関する要求事項はない。

セキュリティレベル3

セキュリティレベル3では,次が適用される。

a) 暗号モジュールと送信者又は受信者のエンドポイントとの間で,保護されていない平文のCSP,鍵要

素及び認証データを送信するためには,暗号モジュールはトラステッドチャネルを実装しなければな

らない[03.16]。

注記 CSPが平文の秘密鍵又は平文のプライベート鍵である場合の要求事項が,[09.21]に記載され

ている。

b) トラステッドチャネルは,通信リンク上での許可されていない変更,置換及び開示を防止しなければ

ならない[03.17]。

c) トラステッドチャネルのために使用される物理ポートは,他の全てのポートから物理的に分離されて

いなければならない[03.18],又はトラステッドチャネルのために使用される論理インタフェースは,

他の全てのインタフェースから論理的に分離されていなければならない[03.19]。

d) IDベースの認証は,トラステッドチャネルを利用する全てのサービスのために用いられなければなら

ない[03.20]。

e) トラステッドチャネルが使用中である場合,それを示す状態インジケータが提供されなければならな

い[03.21]。

セキュリティレベル4

セキュリティレベル3の要求事項に加えて,セキュリティレベル4では,IDベースの多要素認証は,ト

ラステッドチャネルを利用する全てのサービスのために用いられなければならない[03.22]。

7.4

役割,サービス及びオペレータ認証

7.4.1

役割,サービス及びオペレータ認証の一般要求事項

暗号モジュールは,オペレータに対して許可された役割及びそれぞれの役割に対応するサービスをサポ

ートしなければならない[04.01]。単一のオペレータは,複数の役割を担ってもよい。暗号モジュールが,

複数のオペレータによる同時利用をサポートする場合には,その暗号モジュールは,それぞれのオペレー

タによって担われる役割及びそれに対応するサービスの区分けを,内部的に維持しなければならない

[04.02]。オペレータは,CSP及びPSPが変更,開示,又は置換されないサービス(例えば,状態の表示,

自己テスト,暗号モジュールのセキュリティに影響を与えない他のサービス)を実行するときには,許可

された役割を担う必要がない。

28

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

暗号モジュールにアクセスするオペレータを認証するために,並びにオペレータが要求された役割を担

うことが許可されていること及び役割の中のサービスを実行することが許可されていることを検証するた

めに,暗号モジュール内で認証メカニズムが必要となることがある。

A.2.4に規定された文書化要求事項に関する情報が,提供されなければならない[04.03]。

7.4.2

役割

暗号モジュールは,最低限,クリプトオフィサ役割をサポートしなければならない[04.04]。クリプト

オフィサ役割は,暗号関連の初期化又は管理機能,及び一般的なセキュリティサービス(例えば,暗号モ

ジュールの初期化,CSP・PSPの管理,監査機能)を実行するときに担われなければならない[04.05]役

割である。

暗号モジュールは,ユーザ役割をサポートしてもよい。暗号モジュールがユーザ役割をサポートする場

合,ユーザ役割は,暗号操作,その他の承認されたセキュリティ機能を含む,一般的なセキュリティサー

ビスを実行するときに担われなければならない[04.06]役割である。

暗号モジュールは,メンテナンス役割をサポートしてもよい。メンテナンス役割は,物理メンテナンス

及び/又は論理メンテナンスサービス[例えば,サービスカバーを開けること,組込み自己テスト(BIST)

のようなある種の診断の実行]のときに担われる役割である。メンテナンス役割を担わせる場合,又はメ

ンテナンス役割を解く場合には,全ての保護されていないSSPはゼロ化されなければならない[04.07]。

暗号モジュールは,上記三つの役割に加え,その他の役割をサポートしてもよい。

7.4.3

サービス

7.4.3.1

サービスの一般要求事項

暗号モジュールが実行できるサービス,動作,又は機能は,もれなく“サービス”としなければならな

い[04.08]。サービス入力は,特定のサービス,動作,又は機能を開始又は利用する暗号モジュールへの

全てのデータ入力又は制御入力から構成されなければならない[04.09]。サービス出力は,サービス入力

によって開始又は利用されるサービス,動作,又は機能から生じる全てのデータ出力及び状態出力から構

成されなければならない[04.10]。サービス入力は,サービス出力をもたらさなければならない[04.11]。

暗号モジュールは,オペレータに次のサービスを提供しなければならない[04.12]。

a) 暗号モジュールのバージョン情報の表示 暗号モジュールは,名称又はその暗号モジュールの識別子,

及び認証記録と関連付けられるバージョン情報(例えば,ハードウェア,ソフトウェアの及び/又は

ファームウェアのバージョン情報)を出力しなければならない[04.13]。

b) 状態の表示 暗号モジュールは,現在の状態を出力しなければならない[04.14]。これには,サービ

スの要求に対応した状態インジケータの出力を含んでもよい。

c) 自己テストの実行 暗号モジュールは,7.10.2で規定されているように,動作前自己テストを開始及

び実行しなければならない[04.15]。

d) 承認されたセキュリティ機能の実行 暗号モジュールは,7.2で規定されているように,承認された動

作モードで使用されている少なくとも一つの承認されたセキュリティ機能を実行しなければならない

[04.16]。

e) ゼロ化の実行 暗号モジュールは,7.9.7で規定されているように,パラメタのゼロ化を実行しなけれ

ばならない[04.17]。

暗号モジュールは,上記に規定された五つのサービスに加え,承認されているいないにかかわらず,そ

の他のサービス,動作又は機能を提供してもよい。特定のサービスは,複数の役割に提供されてもよい(例

えば,鍵入力サービスは,ユーザ役割及びクリプトオフィサ役割に提供されてもよい。)。

29

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

7.4.3.2

バイパス機能

バイパス機能は,暗号機能及び暗号プロセスを部分的又は全体的にう(迂)回するサービスの機能であ

る。暗号モジュールが,暗号的に保護された形式で特定のデータ又は状態を出力でき,しかも(暗号モジ

ュールの設定又はオペレータの操作の結果として)保護されていない形式でもデータ又は状態を出力でき

る場合,バイパス機能が定義されなければならない[04.18]。

暗号モジュールが,バイパス機能を実装している場合,次が適用される。

a) オペレータは,バイパス機能を構成する前に,許可された役割を担わなければならない[04.19]。

b) 単一のエラーによって平文データが不用意にバイパスされることを防ぐために,バイパス機能を活性

化するときには,独立した二つの内部動作が要求されなければならない[04.20]。それらの独立した

二つの内部動作は,ソフトウェア及び/又はハードウェアの,バイパス機能をつかさどる振る舞いを

変更しなければならない[04.21](例えば,二つの異なるソフトウェア又はハードウェアのフラグが

セットされる。そのうち一つのフラグのセットは,ユーザ操作によるものでもよい。)。

c) 暗号モジュールは,バイパス機能が次のいずれかの状態にあるかを表示しなければならない[04.22]。

1) バイパス機能が活性化されておらず,暗号モジュールが暗号処理を行う(例えば,平文データが暗

号化される)サービスだけを提供している状態。

2) バイパス機能が活性化しており,暗号モジュールが暗号処理を行わない(例えば,平文データが暗

号化されない)サービスだけを提供している状態。

3) バイパス機能の活性化と非活性化とが交互に起こり,暗号モジュールが,暗号処理を行うサービス

と暗号処理を行わないサービスとの双方を提供している状態(例えば,複数の通信チャネルをもつ

暗号モジュールの場合,それぞれのチャネルの設定に応じて,平文データが暗号化されるかされな

いかが決まる。)。

7.4.3.3

暗号出力の自動開始機能

暗号出力の自動開始機能は,外部オペレータの要求なしに,暗号処理,その他の承認されたセキュリテ

ィ機能又はSSP管理技術を実行する暗号モジュールの機能である。暗号出力の自動開始機能は,クリプト

オフィサによって設定されなければならず[04.23],暗号モジュールがリセット,リブート又は電源再投

入された場合でも引き続きこの設定を維持してもよい。

暗号モジュールが,暗号出力の自動開始機能を実装する場合,次が適用される。

a) 単一のエラーによって不用意に出力されることを防ぐために,暗号出力の自動開始機能を活性化する

ときには,独立した二つの内部動作が要求されなければならない[04.24]。それらの独立した二つの

内部動作は,ソフトウェア及び/又はハードウェアの,自動開始機能をつかさどる振る舞いを変更し

なければならない[04.25](例えば,二つの異なるソフトウェア又はハードウェアのフラグがセット

されるものであって,そのうち一つのフラグのセットは,ユーザ操作によるものでもよい。)。

b) 暗号モジュールは,その暗号出力の自動開始機能が活性化されているかどうかを表示しなければなら

ない[04.26]。

7.4.3.4

ソフトウェア・ファームウェアのロード

暗号モジュールが,外部ソースからソフトウェア又はファームウェアをロードする機能をもっている場

合には,次の要求事項が適用されなければならない[04.27]。

a) 認証を維持するために,ロードされるソフトウェア又はファームウェアは,事前に認証機関によって

認証されなければならない[04.28]。

b) データ出力インタフェースを介する全てのデータ出力は,ソフトウェア・ファームウェアのロード中

30

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

及びロードテストに成功するまで禁止されなければならない[04.29]。

c) 7.10.3.4に規定されているソフトウェア・ファームウェアロードテストは,ロードされたコードが実

行可能になる前に実施されなければならない[04.30]。

d) その暗号モジュールは,7.10.2で規定されている動作前自己テストの成功するまで,ロードされたか

又は変更された,承認されたセキュリティ機能の実行を保留しなければならない[04.31]。

e) その暗号モジュールのバージョン情報は,新しくロードされたソフトウェア又はファームウェアの追

加及び/又はアップデートを示すために変更されなければならない[04.32](7.4.3)。

新しいソフトウェア又はファームウェアをロードすることがイメージの完全な置換えである場合,これ

は,認証を維持するためには認証機関による認証を要求するであろう全く新しい暗号モジュールとして取

り扱われなければならない[04.33]。その新しいソフトウェア又はファームウェアのイメージは,パワー

オンリセットを通じた暗号モジュールの遷移の後にだけ実行されなければならない[04.34]。全てのSSP

は,新しいイメージの実行前にゼロ化されなければならない[04.35]。

7.4.4

オペレータ認証

暗号モジュールにアクセスするオペレータを認証するために,並びにオペレータが要求された役割を担

うことが許可されていること及び役割の中のサービスを実行することが許可されていることを検証するた

めに,暗号モジュール内で認証メカニズムが必要となることがある。次のタイプのメカニズムが,暗号モ

ジュールへのアクセスを制御するために使用される。

a) 役割ベースの認証 暗号モジュールにおいて役割ベースの認証メカニズムがサポートされている場合

には,暗号モジュールは,オペレータが一つ以上の役割を明示的又は暗黙的に選択することを要求し

なければならず[04.36],また,暗号モジュールは,オペレータが選択された役割(又は役割の集合)

を担っていることを認証しなければならない[04.37]。暗号モジュールは,オペレータ個々のIDを検

証することは要求されない。役割の選択及び選択された役割を担うことの認証は,同時に行われても

よい。暗号モジュールが,オペレータに役割を変更することを許可する場合には,暗号モジュールは,

そのオペレータが以前認証されていないいかなる役割を担うことに対しても認証をしなければならな

い[04.38]。

b) IDベースの認証 暗号モジュールにおいてIDベースの認証メカニズムがサポートされている場合に

は,暗号モジュールはオペレータが個別にかつ独自に識別されることを要求しなければならない

[04.39]。また,オペレータによって明示的又は暗黙的に一つ以上の役割が選択されることを要求し

なければならず[04.40],並びにオペレータのID及びオペレータが選択された役割又は役割の集合を

担うことの許可を検証しなければならない[04.41]。オペレータのIDの認証,役割の選択及び選択さ

れた役割を担うことの許可は,同時に行われてもよい。暗号モジュールがオペレータに役割を変更す

ることを許可する場合には,暗号モジュールは,以前に許可されていないいかなる役割を担うために,

識別されたオペレータの許可を検証しなければならない[04.42]。

暗号モジュールは,認証されたオペレータに対して,許可された役割の中で許容されるサービスの全て

を実行することを許してもよいし,それぞれのサービス又は異なるサービスの集合に対して個別の認証を

要求してもよい。オペレータは,暗号モジュールが,リセット,リブート,電源再投入された場合には,

再度認証されるように要求しなければならない[04.43]。

サポートする認証メカニズムを実装するために様々なタイプの認証データを暗号モジュールが必要とす

ることがある。認証データの例を次に示す(ただし,これらに限定するものではない。)。

a) パスワード,PIN,暗号鍵,又は同等の知識

31

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

b) 物理鍵,トークン,又は同等の所持物

c) 生体情報

暗号モジュール内の認証データは,許可されていない使用,開示,変更及び置換から保護されなければ

ならない[04.44]。承認されたセキュリティ機能は,認証メカニズムの一部として使用されてもよい。

認証メカニズムの初期化では,特別な扱いを必要とすることがある。暗号モジュールが最初にアクセス

されるときに,オペレータを認証するために必要な認証データが格納されていない場合には,暗号モジュ

ールへのアクセスを制御し,認証メカニズムを初期化するために,(手続による制御,又は工場設定値,又

はデフォルトの認証データの使用などの)他の許可された方法が用いられなければならない[04.45]。デ

フォルトの認証データを用いて,暗号モジュールへのアクセスを制御する場合には,デフォルトの認証デ

ータは,最初の認証時に,置換されなければならない[04.46]。このデフォルトの認証データは,ゼロ化

要求事項(7.9.7)を満たす必要はない。

認証メカニズムは,複数の異なる認証特性をもつメカニズムが7.4.4の要求事項を協同して満たすもので

あってもよい。暗号モジュールがオペレータを認証するためにセキュリティ機能を使用する場合,それら

のセキュリティ機能は,承認されたセキュリティ機能でなければならない[04.47]。

a) 暗号モジュールは,附属書Eで参照されている承認された認証メカニズムを実装しなければならない

[04.48]。

b) 承認された認証メカニズムの強度は,セキュリティポリシ(附属書B)で規定されなければならない

[04.49]。

c) 承認された認証メカニズムを1回試行する場合において,暗号モジュールは,定められた認証強度目

標を満たさなければならない[04.50]。承認された認証メカニズムを1分間に複数回試行する場合に

おいて,暗号モジュールは,定められた認証強度目標を達成しなければならない[04.51]。

d) 承認された認証メカニズムは,文書化された(パスワードの長さ制限などの)手続による制御又はセ

キュリティ規則に依存してはならず,暗号モジュールの実装によって満たされなければならない

[04.52]。

e) セキュリティレベル2のソフトウェアの暗号モジュールにおいては,認証メカニズムは,オペレーテ

ィングシステムによって実装されていてもよい。その場合には,オペレーティングシステムによって

実装されている認証メカニズムは,7.4.4の要求事項を満たさなければならない[04.53]。

f)

オペレータへの認証データのフィードバックは,認証処理の間は,分からないようにしなければなら

ない[04.54](例えば,パスワード入力のときに文字列が表示されない。)。実際の認証データの代わ

りに,意味のない文字を表示してもよい。

g) 認証の試行の間,オペレータに提供されるフィードバックによって,認証メカニズムの強度が要求さ

れる認証強度を下回らないようにしなければならない[04.55]。

セキュリティレベル1

セキュリティレベル1において,暗号モジュールは,暗号モジュールへのアクセスを制御するために認

証メカニズムを用いることは要求されない。暗号モジュールが,認証メカニズムをサポートしない場合に

は,暗号モジュールは,オペレータが一つ以上の役割を明示的又は暗黙的に選択することを要求しなけれ

ばならない[04.56]。

セキュリティレベル2

セキュリティレベル2において,暗号モジュールは,暗号モジュールへのアクセスを制御するために,

最低限,役割ベースの認証を採用しなければならない[04.57]。

32

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

セキュリティレベル3

セキュリティレベル3において,暗号モジュールは,暗号モジュールへのアクセスを制御するために,

IDベースの認証メカニズムを採用しなければならない[04.58]。

セキュリティレベル4

セキュリティレベル4において,暗号モジュールは,暗号モジュールへのアクセスを制御するために,

IDベースの多要素認証メカニズムを採用しなければならない[04.59]。

7.5

ソフトウェア・ファームウェアセキュリティ

暗号モジュールは,ハードウェアモジュール,ソフトウェアモジュール,ファームウェアモジュール又

はハイブリッドソフトウェアモジュールとして定義される(7.2.2)。7.5の要求事項が,暗号モジュールの

ソフトウェア及びファームウェアの構成要素に適用されなければならない[05.01]。

完全にハードウェアだけによって実装されている暗号モジュールは,この規格の7.5の要求事項の対象

ではない。

公開検証鍵又は鍵付きメッセージ認証鍵は,暗号モジュールのコード内に存在してもよく,SSPとみな

されない。

A.2.5に規定された文書化要求事項に関する情報が,提供されなければならない[05.02]。

セキュリティレベル1

セキュリティレベル1において,次の要求事項が,暗号モジュールのソフトウェア及びファームウェア

の構成要素に適用されなければならない[05.03]。

a) 全てのソフトウェア及びファームウェアは,インストールに先立つ変更なしに,この規格の要求事項

を満たす形式でなければならない[05.04](7.11.7)。

b) 暗号モジュールの定義された暗号境界内の全てのソフトウェア及びファームウェア構成要素に,次の

いずれかの方法の一つ以上を用いて,承認された完全性技術を用いた暗号メカニズムを適用しなけれ

ばならない[05.05]。

1) 暗号モジュール自身による方法

2) 承認された動作モードで動作している別の認証された暗号モジュールによる方法

c) 完全性テストが失敗した場合は,暗号モジュールは,エラー状態に遷移しなければならない[05.06]。

承認された完全性技術は,単一の包括メッセージ認証コード若しくは包括署名,又は,複数の個別メ

ッセージ認証コード若しくは個別署名から構成されてもよいが,一つでもメッセージ認証コード又は

署名の検証失敗があった場合,暗号モジュールはエラー状態に遷移しなければならない[05.07]。完

全性技術のメカニズムの期待される出力はデータとみなされ,それ自体は完全性技術の対象ではない。

暗号モジュールのソフトウェア又はファームウェアの完全性テストの間に生成される一時的な値は,

完全性テストが完了次第,ゼロ化されなければならない[05.08]。

d) オペレータは,HMI,SFMI,HSMI又はHFMIサービスを介して,承認された完全性技術をオンデマ

ンドで実行できなければならない[05.09](7.3.2)。

e) 暗号モジュール及びサービス(7.4.3)の全てのデータ入力及び制御入力,並びに全てのデータ出力,

制御出力及び状態出力(7.3.3に規定)は,定義されたHMI,SFMI,HFMI又はHSMIを介して入出

力されなければならない[05.10]。

f)

ソフトウェアモジュール又はファームウェアモジュールにおいて,ロードされるソフトウェア又はフ

ァームウェアが,認証された暗号モジュールのイメージを完全に置換又は上書きする場合,その置換

又は上書き後のイメージは,新しいモジュールを構成するため,ソフトウェア・ファームウェアロー

33

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

ドテストの適用対象外(NA)である。

ロードされるソフトウェア又はファームウェアが認証された暗号モジュールに,1)関係付けられる

場合,2)結び付けられる場合,3)認証された暗号モジュールを変更する場合,4)若しくは認証され

た暗号モジュールの実行に必要であるが,認証された暗号モジュールの完全な置換又は上書きではな

い場合,ソフトウェア・ファームウェアロードテストは適用され,その認証されたモジュールによっ

て実行されなければならない[05.11]。

セキュリティレベル2

セキュリティレベル1の要求事項に加えて,セキュリティレベル2においては,次の要求事項が,暗号

モジュールのソフトウェア及びファームウェアの構成要素に適用されなければならない[05.12]。

a) 暗号モジュールのソフトウェア構成要素及びファームウェアの構成要素は,実行可能形式であるコー

ド(例えば,ソースコード,オブジェクトコード又はJITコンパイルコードのいずれでもない。)だけ

を含まなければならない[05.13]。

b) HMI,SFMI,HFMI又はHSMIインタフェースを介して,オペレータにデバックを開始又は実行する

ことを許可するサービス又は制御設定は存在してはならない[05.14]。

c) 承認されたディジタル署名又は鍵付きメッセージ認証コードは,暗号モジュールの定義された暗号境

界内の全てのソフトウェア及びファームウェアに適用されなければならない[05.15]。ディジタル署

名又は鍵付きメッセージ認証コードの検証に失敗した場合,テストは失敗し,暗号モジュールはエラ

ー状態に遷移しなければならない[05.16]。

セキュリティレベル3及び4

セキュリティレベル1及び2の要求事項に加えて,次の要求事項が,セキュリティレベル3及び4の暗

号モジュールのソフトウェア及びファームウェアの構成要素に適用されなければならない[05.17]。

承認されたディジタル署名は,暗号モジュールの定義された暗号境界内の全てのソフトウェア及びファ

ームウェア構成要素に適用されなければならない[05.18]。ディジタル署名の検証に失敗した場合,テス

トは失敗し,暗号モジュールはエラー状態に遷移しなければならない[05.19]。

ディジタル署名技術は,単一の包括署名又は複数の個別署名から構成されてもよいが,一つでも個別署

名に検証失敗があった場合,暗号モジュールはエラー状態に遷移しなければならない[05.20]。プライベ

ート署名鍵が,暗号モジュール外に存在しなければならない[05.21]。

7.6

動作環境

7.6.1

動作環境の一般要求事項

暗号モジュールの動作環境とは,暗号モジュールが動作するために必要なソフトウェア,ファームウェ

ア及び/又はハードウェアの管理を指す。ソフトウェアモジュール,ファームウェアモジュール又はハイ

ブリッドモジュールの動作環境は,最低限,暗号モジュール構成要素,コンピューティングプラットフォ

ーム,及びコンピューティングプラットフォーム上のソフトウェア又はファームウェアの実行を制御又は

許可するオペレーティングシステムを含む。ハードウェアモジュールは,内部のソフトウェア又はファー

ムウェアを実行することを許可するオペレーティングシステムからなる動作環境を暗号モジュール内にも

ってもよい。オペレーティングシステムは,適用可能な場合は,仮想マシン(システム及び/又はプロセ

ス)及び実行時環境[例えば,Java実行時環境(JRE)]も含むとみなされる。

汎用動作環境とは,次の機能をもつ市販の汎用オペレーティングシステム(すなわち,リソースマネジ

ャー)を利用していることを指す。

a) ソフトウェア構成要素及びファームウェア構成要素を管理する機能

34

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

b) ワードプロセッサのような汎用アプリケーションソフトウェアを含むシステム及びオペレータプロセ

ス・スレッドを管理する機能

動作環境には,変更不可能な動作環境,限定動作環境又は変更可能な動作環境に分類される。

三つの動作環境について次に示す。

a) 変更不可能な動作環境は,暗号モジュール構成要素,コンピューティングプラットフォーム又はオペ

レーティングシステムに対するオペレータ又はプロセスによる変更を防ぐよう設計又は構成された動

作環境である。この環境は,プログラムを変更することができないコンピューティングプラットフォ

ームで動作しているファームウェアモジュール,又は追加ソフトウェア若しくは追加ファームウェア

のロードを防ぐハードウェアモジュールから構成されてもよい。

b) 限定動作環境は,暗号モジュール構成要素,コンピューティングプラットフォーム又はオペレーティ

ングシステムに対するオペレータ又はプロセスによる制御された変更を許可するように設計又は構成

された動作環境である。この環境は,追加ファームウェアのロードが7.4.3.4で規定されているファー

ムウェアロード要求事項を満たす場合,プログラム可能なハードウェアモジュールで動作するファー

ムウェアでもよい。

c) 変更可能な動作環境は,機能を追加,削除,変更するために再構成することが可能な動作環境及び/

又は汎用オペレーティングシステム機能(例えば,コンピュータのオペレーティングシステム,設定

可能なスマートカードオペレーティングシステム,又はプログラム変更可能なソフトウェアの使用)

を含んでもよい動作環境を指す。ソフトウェア構成要素がオペレータ又はプロセスによって変更でき

る場合及び/又は定義されたソフトウェアモジュール,ファームウェアモジュール又はハイブリッド

モジュールの一部ではないソフトウェア(例えば,ワードプロセッサ)をオペレータ又はプロセスが

ロード及び実行できる場合には,オペレーティングシステムは,変更可能な動作環境とみなされる。

変更可能な動作環境は,次の特徴をもっている。

動作環境内で機能を追加又は変更してもよい。動作環境によって禁止されていない場合,必ずしも

これらの機能が暗号モジュールの動作に干渉しないとは限らない。

このような環境においては,その動作環境の信頼できる部分に属さないが,同じ動作環境で動作し

ているいかなる機能も,暗号モジュールの定義されたインタフェースを介する以外にSSPにアクセス

しないことが求められる。

したがって,動作中の暗号モジュールと動作環境における他の機能とを分離する能力を提供するこ

とがその動作環境に求められる。これによって,暗号モジュール自身によって提供されるインタフェ

ースを介することなしに,それらの機能はCSPに関連する情報を暗号モジュールから得ることも,暗

号モジュールのCSP,PSP又は実行の流れを変更することもできない。

暗号モジュールのコード及びデータに対して適切な保護を達成するために,動作環境について特定

の構成が要求される場合がある(例えば,暗号モジュールのために,特定の種類のプロセス間通信を

禁止する,SSP又は暗号モジュールのコードを含むファイルへの制限されたアクセス権を割り当て

る。)。

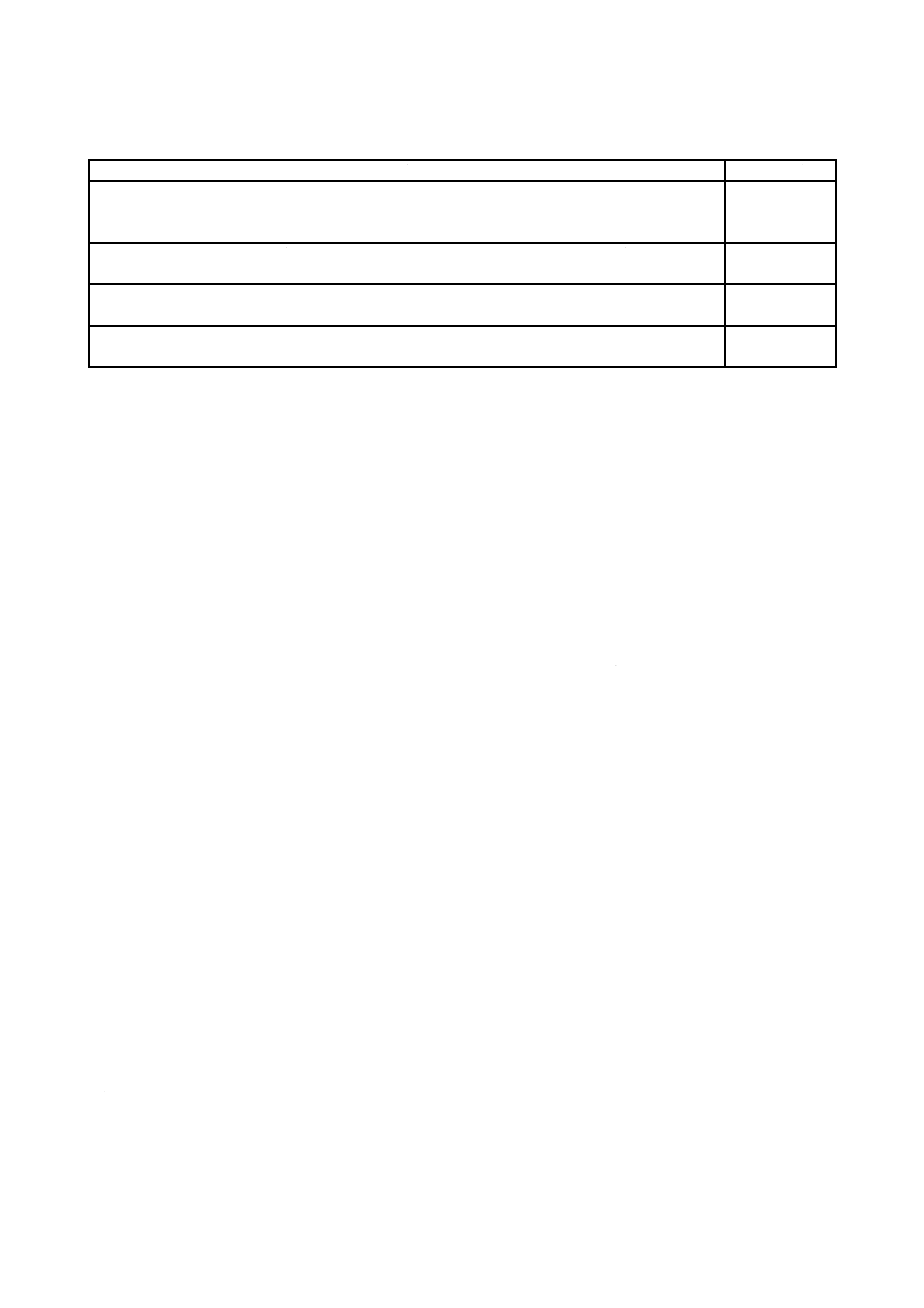

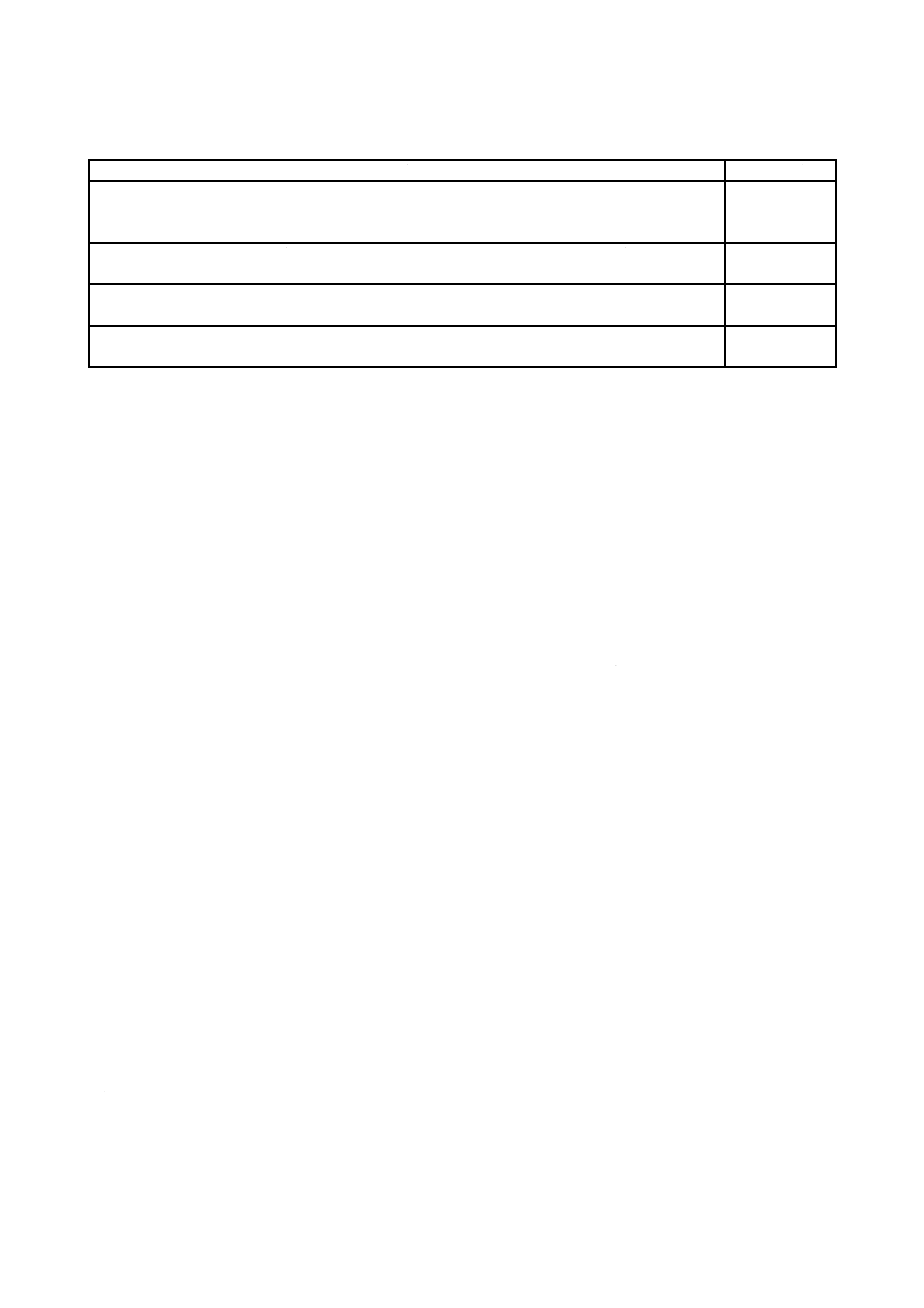

表2は,動作環境の幾つかの例をまとめたものである。

35

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

表2−動作環境の例

構成例

動作環境

コードのロードを許可せず,かつ,コンピューティングプラットフォーム,オペレーティングシス

テム又は暗号モジュールの構成を変更することをオペレータに許可しないコンピューティングプラ

ットフォーム。

変更不可能

オペレーティングシステムを含むコンピューティングプラットフォームであって,真正性が確認さ

れており,かつ,この規格の適用可能な要求事項全てを満たす追加コードのロードを許可する。

限定

この規格のソフトウェア又はファームウェアのロード要求事項を満たさずに,コードのロードを許

可するコンピューティングプラットフォーム。

変更可能

コードを含むコンピューティングプラットフォームであって,そのオペレーティングシステムがオ

ペレータによって再構成可能であり,セキュリティ保護の削除を許可しているもの。

変更可能

変更不可能な動作環境又は限定動作環境においては,それらの環境を維持する制御構成要素は,コンピ

ューティングプラットフォーム,オペレーティングシステム若しくは暗号モジュール自身の属性又はこれ

ら全ての属性を含んでもよい。

変更不可能な動作環境又は限定動作環境で実行されるコードは,この規格内ではファームウェアとされ,

変更可能な動作環境で実行されるコードは,この規格ではソフトウェアとされる。

動作環境が変更不可能な動作環境又は限定動作環境である場合は,7.6.2のオペレーティングシステム要

求事項だけが適用されなければならない[06.01]。

動作環境が変更可能な動作環境である場合は,7.6.3のオペレーティングシステム要求事項が適用されな

ければならない[06.02]。

A.2.6で規定された文書化要求事項に関する情報が,提供されなければならない[06.03]。

7.6.2

限定動作環境又は変更不可能な動作環境に対するオペレーティングシステム要求事項

セキュリティレベル1

暗号モジュールが7.7のセキュリティレベル1である場合は,7.6.3のセキュリティレベル1の要求事項

が適用されなければならない[06.04]。

セキュリティレベル2,3及び4

追加の要求事項はない。

7.6.3

変更可能な動作環境に対するオペレーティングシステム要求事項

セキュリティレベル1

次の要求事項が,セキュリティレベル1のオペレーティングシステムに対して適用される。

a) 暗号モジュールのそれぞれのインスタンスは,それ自身のSSPを制御しなければならない[06.05]。

b) CSP及びPSPのデータが,プロセスメモリにあるか動作環境内の不揮発性のストレージに格納されて

いるかにかかわらず,動作環境は,CSPへの制御されていないアクセス及びSSPの制御されていない

変更を防ぐことによって,個々のアプリケーションプロセスを相互に分離する機能を提供しなければ

ならない[06.06]。これによって,CSP及びSSPへの直接アクセスが暗号モジュール及び動作環境の

信頼され得る部分に限定されることが保証される。動作環境の構成に対する制限は,暗号モジュール

のセキュリティポリシで文書化されなければならない[06.07]。

c) 暗号モジュールによって生成されるプロセスは,外部のプロセスオペレータによって所有されてはな

らず,暗号モジュールによって所有されなければならない[06.08]。

注記 これらの要求事項は,管理文書及び管理手順によって満たされるものではなく,暗号モジュー

36

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

ル自身によって満たされなければならない。

セキュリティレベル2

セキュリティレベル1の要求事項に加えて,セキュリティレベル2では,動作環境は,次の要求事項を

満たすか,又は認証機関によって許可されたとおりでなければならない[06.09]。

a) 全ての暗号ソフトウェア,SSP,並びに制御情報及び状態情報は,1)役割ベースのアクセス制御,又

は2)最低限,新しいグループを定義し,例えばアクセス制御リスト(ACL)を通じて定義されるよ

うな,制限付きの許可を割り当てる堅ろう(牢)なメカニズムを備え,かつ,各ユーザに一つ以上の

グループを割り当てるような能力を備えた,任意アクセス制御を実装したオペレーティングシステム

の制御下になければならない[06.10]。オペレーティングシステムは,SSP,制御データ及び状態デー

タの無許可の実行,変更,及び読取りから保護するよう構成されなければならない[06.11]。

b) 平文データ,暗号ソフトウェア,SSP,及び認証データを保護するために,次の要求事項がオペレー

ティングシステムのアクセス制御メカニズムに対して適用される。

1) オペレーティングシステムのアクセス制御メカニズムは,格納されている暗号ソフトウェアを実行

する排他的な権限をもつ,役割又はグループ,及びそれらに関連した制限付きの許可を定義し,実

施するよう構成されていなければならない[06.12]。

2) オペレーティングシステムのアクセス制御メカニズムは,暗号境界内に格納されている暗号ソフト

ウェア,すなわち暗号プログラム,暗号データ(例えば,暗号監査データ),SSP,平文データを変

更(書き込み,置換及び削除)する排他的な権限をもつ,役割又はグループ,及びそれらに関連し

た制限付きの許可を定義し,実施するよう構成されていなければならない[06.13]。

3) オペレーティングシステムのアクセス制御メカニズムは,暗号データ(例えば,暗号監査データ),

CSP,又は平文データを読み出す排他的な権限をもつ,役割又はグループ,及びそれらに関連した

制限付きの許可を定義し,実施するよう構成されていなければならない[06.14]。

4) オペレーティングシステムのアクセス制御メカニズムは,SSPを入力する排他的権限をもつ役割又

はグループ,及びそれらに関連した制限付きの許可を定義し,実施するよう構成されていなければ

ならない[06.15]。

c) 次の仕様は,セキュリティポリシで定義された役割又は指定されたグループの権限及びサービスと整

合していなければならない[06.16]。

1) メンテナンス役割をサポートしていない場合,オペレーティングシステムは,いかなるオペレータ

及び実行中のプロセスからの,実行中の暗号プロセス(すなわち,ロードされて,実行中の暗号プ

ログラムのイメージ)の変更も防がなければならない[06.17]。この場合,実行中のプロセスとは,

暗号プロセスであるかどうかにかかわらず,オペレーティングシステムによって所有も開始もされ

ていない(すなわち,オペレータによって開始された)全てのプロセスを指す。

2) オペレーティングシステムは,その他のプロセスによって所有されているSSP及びシステムSSPを,

ユーザプロセスが読取りアクセス又は書き込みアクセスをすることを防がなければならない

[06.18]。

3) 上記の要求事項を満たすオペレーティングシステムの構成が,管理者ガイダンスに規定されていな

ければならない[06.19]。暗号モジュールの内容が保護されているとみなされるために,規定され

たとおりにオペレーティングシステムが構成される必要がある,と管理者ガイダンスに明記されて

いなければならない[06.20]。

オペレーティングシステムに対する識別及び認証メカニズムは,7.4.3の要求事項を満たし,暗号モジュ

37

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

ールのセキュリティポリシで規定されていなければならない[06.21]。

全ての暗号ソフトウェア,SSP,制御情報及び状態情報は,次の制御の下に置かれなければならない

[06.22]。

a) オペレーティングシステムで,最低限,次の属性をもたなければならない[06.23]もの。

1) オペレーティングシステムは,それぞれの監査イベントの日時を監査メカニズムに提供しなければ

ならない[06.24]。暗号モジュールの監査記録にはSSPを含めてはならない[06.25]。

2) 暗号モジュールは,オペレーティングシステムの監査メカニズムによって記録される,次のイベン

トを提供しなければならない[06.26]。

▪ 暗号データ及びSSPの変更,アクセス,削除及び追加。

▪ クリプトオフィサ機能に対する無効な入力の試み。

▪ クリプトオフィサ役割へのオペレータの追加,又は削除(この役割が暗号モジュールによっ

て管理されている場合)。

▪ セキュリティに関係するクリプトオフィサ機能の使用。

▪ 暗号モジュールに関係する認証データへのアクセス要求。

▪ 暗号モジュールに関係する認証メカニズム(例えば,ログイン)の使用。

▪ クリプトオフィサ役割を担う明示的な要求。

3) オペレーティングシステムの監査メカニズムは,オペレーティングシステムに関係する次のイベン

トの監査ができるようにしなければならない[06.27]。

▪ 監査証跡に格納された監査データへの読取りアクセス又は書き込みアクセス。

▪ 暗号データ又はSSPを格納するために暗号モジュールによって使用されるファイルへのアク

セス。

▪ クリプトオフィサ役割へのオペレータの追加,又はクリプトオフィサ役割からのオペレータ

の削除(この役割が動作環境によって管理されている場合)。

▪ 認証データ管理メカニズムの使用要求。

▪ トラステッドチャネルがこのセキュリティレベルでサポートされている場合,トラステッド

チャネル機能の使用の試み,及びその要求が許可されたかどうか。

▪ トラステッドチャネルがこのセキュリティレベルでサポートされている場合,トラステッド

チャネルのイニシエータ及びターゲットの識別。

注記 トラステッドチャネルを開始するエンティティをイニシエータと呼び,もう一方のエンテ

ィティをターゲットと呼ぶ。

4) オペレーティングシステムは,暗号モジュールの動作環境内に格納されている暗号モジュールソフ

トウェア及び監査データをセキュリティポリシで識別される権限をもつオペレータ以外のオペレー

タが変更することを防ぐように,構成されていなければならない[06.28]。

このセキュリティレベルでは,暗号モジュールが承認された動作モードで動作しているかどうかにかか

わらず,オペレーティングシステムは,上記のセキュリティ要求事項を満たすよう構成されなければなら

ない[06.29]。監査記録は,許可されていない変更から,承認されたセキュリティ機能を用いて保護され

ることが望ましい。

7.7

物理セキュリティ

7.7.1

物理セキュリティと暗号モジュールの形態

暗号モジュールは,設置後のその内部への許可されていない物理アクセスを制限し,許可されていない

38

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

使用又は変更(暗号モジュール全体の置換えを含む。)を防ぐために,物理セキュリティのメカニズムを備

えていなければならない[07.01]。暗号境界内の全てのハードウェア,ソフトウェア,ファームウェア,

データ構成要素及びSSPは保護されなければならない[07.02]。

ソフトウェアによって全て実装されている暗号モジュール(例えば,物理セキュリティがコンピューテ

ィングプラットフォームによってだけ提供される暗号モジュール)は,この規格の物理セキュリティの要

求事項の対象ではない。

7.7の要求事項は,ハードウェアモジュール及びファームウェアモジュール,並びにハイブリッドモジュ

ールのハードウェア構成要素及びファームウェア構成要素に適用されなければならない[07.03]。

7.7の要求事項は,暗号モジュールの定義された物理境界に適用されなければならない[07.04]。

物理セキュリティの要求事項は,次の三つの定義された暗号モジュールの物理形態に対して規定されて

いる。

a) シングルチップ暗号モジュール これは,単一の集積回路(IC)チップがスタンドアロンデバイスと

して用いられるか,又は物理的に保護されていない囲い若しくは製品内に組み込まれている物理形態

である。シングルチップ暗号モジュールの例には,単一ICチップ又は単一ICチップの付いたスマー

トカードが含まれる。

b) マルチチップ組込み型暗号モジュール これは,二つ又はそれ以上のICチップが相互接続されて,物

理的に保護されていない囲い又は製品内に組み込まれている物理形態である。マルチチップ組込み型

暗号モジュールの例には,アダプタ及び拡張ボードが含まれる。

c) マルチチップスタンドアロン型暗号モジュール これは,二つ又はそれ以上のICチップが相互接続

されて,囲い全体が物理的に保護されている物理形態である。マルチチップスタンドアロン型暗号モ

ジュールの例には,暗号化ルータ,セキュア無線又はUSBトークンが含まれる。

暗号モジュールの物理セキュリティのメカニズムによって,物理アクセス,使用,又は変更の許可され

ていない試みは,次の二つの時点のいずれか一方又は双方で高い確率で検出されなければならない[07.05]。

・ 視覚的な形跡(すなわち,タンパー証跡)を残す試みの後。

・ アクセスの試みの最中。

また,CSPを保護するために,暗号モジュールによって直ちに適切な動作がとられなければならない

[07.06]。

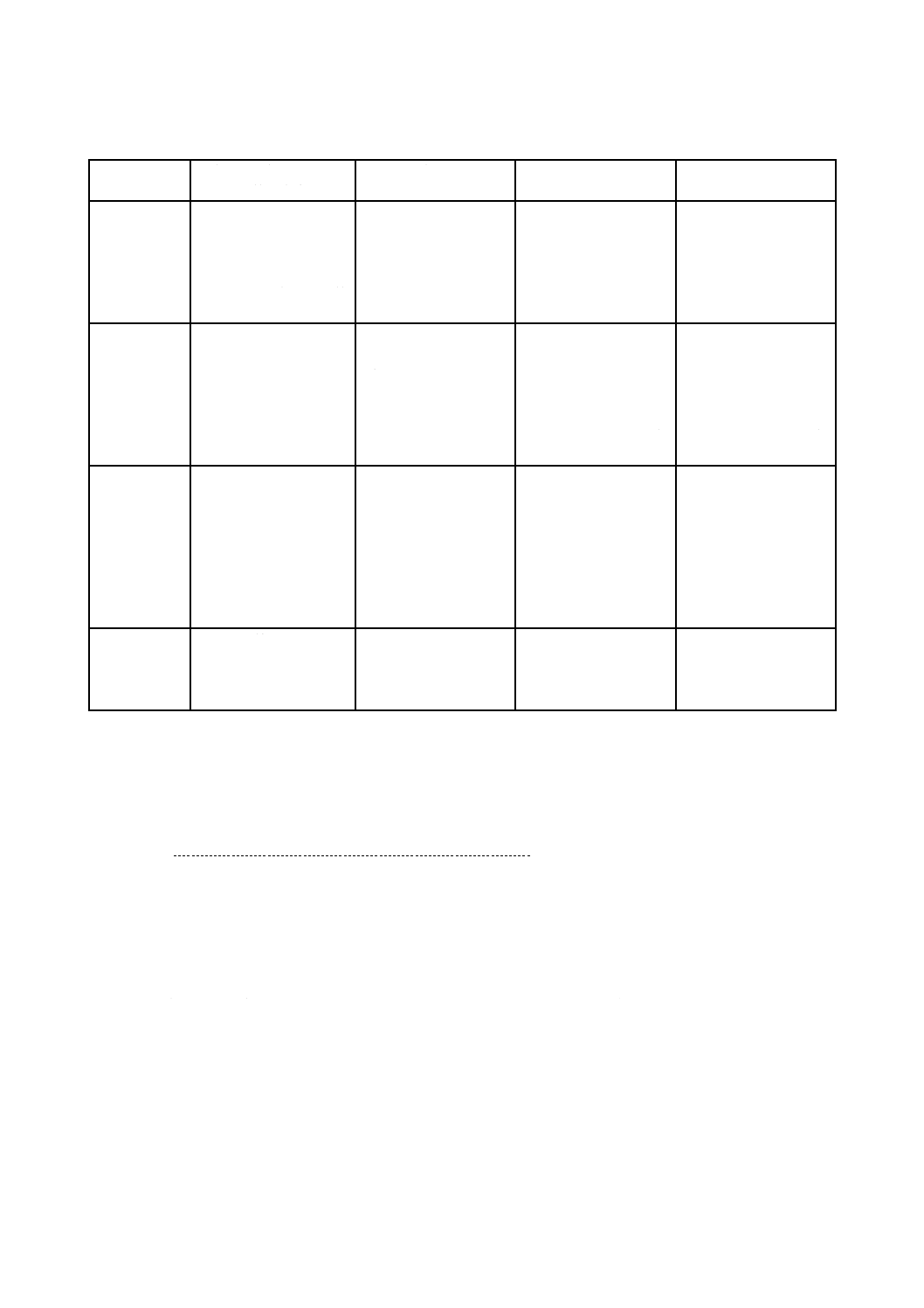

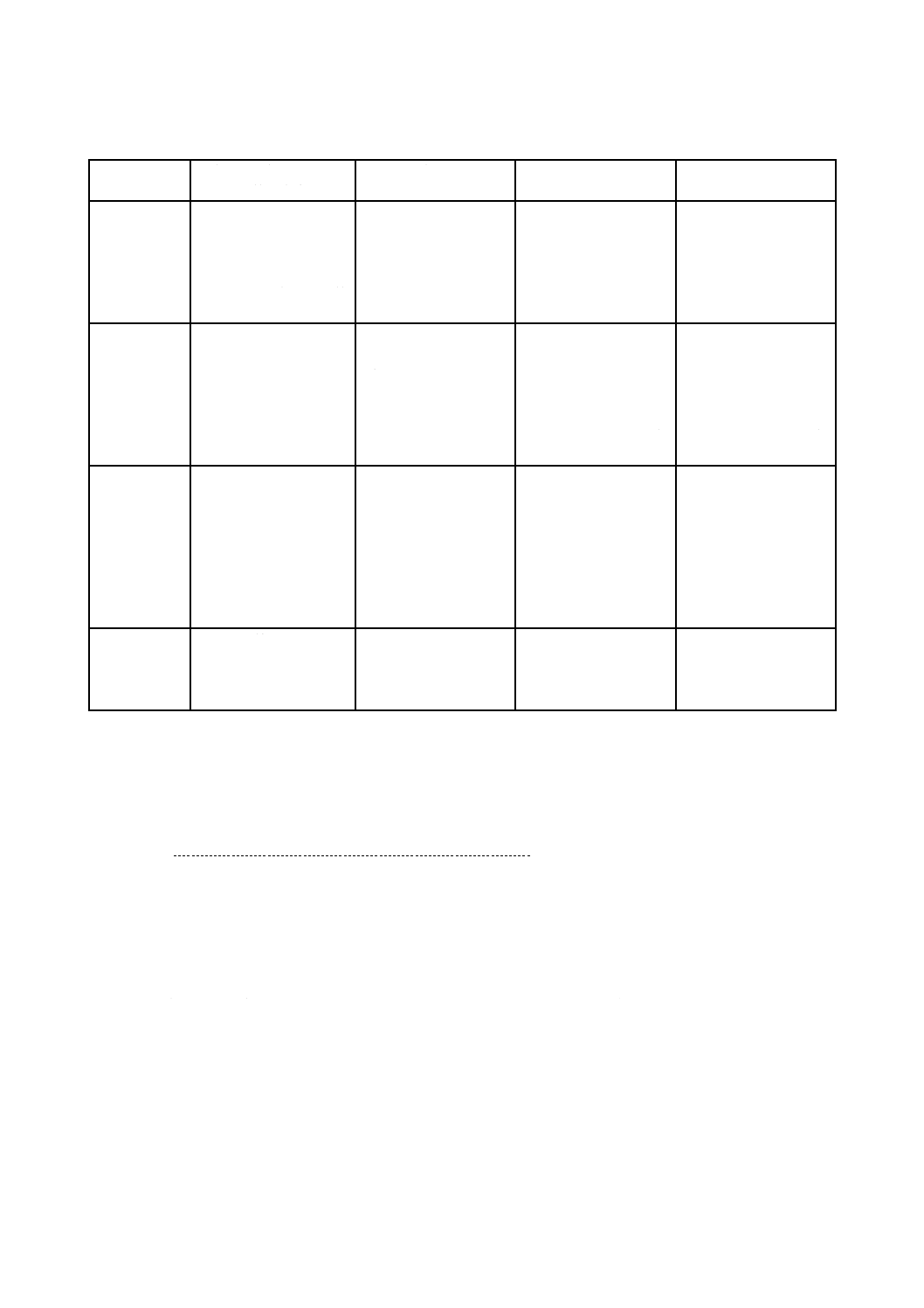

表3は,四つのセキュリティレベルそれぞれについて,物理セキュリティに関する共通要求事項及び三

つの物理形態に特有の要求事項を要約している。それぞれのセキュリティレベルにおける物理形態に特有

の物理セキュリティの要求事項は,同じセキュリティレベルの共通要求事項,及びそれよりも低いセキュ

リティレベルにおける形態特有の要求事項を強化している。

39

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

表3−暗号モジュールに対する物理セキュリティ要求事項の要約

全ての形態に対する

一般的要求事項

シングルチップ

マルチチップ組込み型

マルチチップスタンド

アロン型

セキュリティ

レベル1

製品グレードの構成要

素。標準的な表面安定化

処理。メンテナンスアク

セスインタフェースへ

のアクセス時の手続的

又は自動ゼロ化。

追加要求事項なし。

製品グレードの囲い又

は除去可能なカバー。

製品グレードの囲い又

は除去可能なカバー。

セキュリティ

レベル2

タンパー証跡。可視光領

域内で不透明又は半透

明。穴又はスリットを通

しての直接の観察の防

止。

タンパー証跡を残す,

チップ上のコーティン

グ又は囲い。

タンパー証跡を残す被

覆材料,ドア若しくは

除去可能なカバーに適

用するタンパー証跡を

残すシール,又はこじ

開け耐性のある錠の付

いた囲い。

タンパー証跡を残す被

覆材料,ドア若しくは

除去可能なカバーに適

用するタンパー証跡を

残すシール,又はこじ

開け耐性のある錠の付

いた囲い。

セキュリティ

レベル3

タンパー応答及びゼロ

化回路。メンテナンスア

クセスインタフェース

へのアクセス時の自動

ゼロ化。穴又はスリット

を通してのプロービン

グの防止。温度及び電圧

に関するEFP又はEFT。

硬くかつタンパー証跡

を残すチップ上のコー

ティング又は強固で除

去耐性及び貫き耐性の

ある囲い。

硬くかつタンパー証跡

を残す被覆材料又は強

固な囲い。

硬くかつタンパー証跡

を残す被覆材料又は強

固な囲い。

セキュリティ

レベル4

タンパー検出・タンパー

応答包被。温度及び電圧

に関するEFP。故障誘導

からの保護。

硬く除去耐性のあるチ

ップ上のコーティン

グ。

ゼロ化機能の付いたタ

ンパー検出・応答包被。

ゼロ化機能の付いたタ

ンパー検出・応答包被。

注記 この表は,各セキュリティレベルにおいて追加で要求される要求事項が記載されている。すな

わち,そのセキュリティレベルの欄に書かれている物理セキュリティ要求事項に加えて,それ

以下のセキュリティレベルの要求事項を全て満たすことが必要である。例えば,セキュリティ

レベル4の暗号モジュールにおいても(セキュリティレベル2の欄に記載されている)直接の

観察が防止されていることも合わせて要求される。

なお,マルチチップ組込み型及びマルチチップスタンドアロン型に関しては,この表での表

記は同じであるが,本文に記載されている要求事項は異なるため注意が必要である。

一般に,セキュリティレベル1では,最低限の要求事項を規定する。セキュリティレベル2では,タン

パー証跡メカニズム及び暗号モジュールの重要な部分の内部動作についての情報収集ができないこと(す

なわち不透明性)の追加を要求されている。セキュリティレベル3では,除去可能なカバー及びドアに対

するタンパー検出・応答メカニズム付きの強固な又は硬い,絶縁保護された又は絶縁保護されていない囲

いの使用に対する要求事項,並びに開口部又は侵入点(例えば,スイッチ又はコネクタの設置部)を介し

ての直接的なプロービングへの耐性に関する要求事項を追加している。さらに,セキュリティレベル3で

は,環境故障保護(EFP)又は環境故障試験(EFT)を要求している。セキュリティレベル4では,囲い全

体に対するタンパー検出・応答メカニズムをもつか,又は暗号モジュールが致命的な損傷を被る,強固な

又は硬い,絶縁保護された又は絶縁保護されていない,囲いの使用に関する要求事項を追加している。ま

40

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

た,セキュリティレベル4では,環境故障保護(EFP)及び故障誘導攻撃からの保護を要求している。

暗号モジュールが(例えば,暗号モジュールベンダによる,又はその他の許可された個人による)物理

アクセスを許容するように設計されている場合には,メンテナンスアクセスインタフェースに対してセキ

ュリティ要求事項が規定されている。

タンパー検出・応答は,タンパー証跡の代替にはならない。

A.2.7に規定された文書化要求事項に関する情報が,提供されなければならない[07.07]。

7.7.2

物理セキュリティに関する共通要求事項

次の要求事項は,全ての物理形態に対して適用されなければならない[07.08]。

a) 文書は,物理形態及び暗号モジュールの物理セキュリティのメカニズムが実装されるセキュリティレ

ベルを示さなければならない[07.09]。

b) 物理セキュリティの目的の下でゼロ化が実行されるときには常に,検出してから実際のゼロ化が行わ

れるまでの間にセンシティブデータが復元されることを防ぐために,十分短い時間でゼロ化を行わな

ければならない[07.10]。

c) 暗号モジュールが,暗号モジュールの内部への物理アクセスを必要とするメンテナンス役割を含むか,

又は暗号モジュールが(例えば,暗号モジュールのベンダ又は他の許可された個人による)物理アク

セスを許すように設計されている場合には,次の事項を適用する。

1) メンテナンスアクセスインタフェースが定義されなければならない[07.11]。

2) メンテナンスアクセスインタフェースは,あらゆる除去可能なカバー又はドアを含む,暗号モジュ

ールの内部への全ての物理アクセス経路を含んでいなければならない[07.12]。

3) メンテナンスアクセスインタフェースに含まれるあらゆる除去可能なカバー又はドアは,適切な物

理セキュリティのメカニズムを用いて保護されなければならない[07.13]。

セキュリティレベル1

次の要求事項が,セキュリティレベル1の全ての暗号モジュールに適用されなければならない[07.14]。

a) 暗号モジュールは,表面安定化処理(例えば,環境又はその他の物理的損害から保護するために,暗

号モジュールの回路に施されている絶縁保護コーティング又はシーリングコート)を含んだ製品グレ

ードの構成要素で構成されなければならない[07.15]。

b) 物理メンテナンスを行うとき,ゼロ化は,オペレータによって手続的に行われるか,又は暗号モジュ

ールによって自動的に行われるかのいずれかでなければならない[07.16]。

セキュリティレベル2

セキュリティレベル1の共通要求事項に加え,次の要求事項がセキュリティレベル2の全ての暗号モジ

ュールに適用されなければならない[07.17]。

a) 暗号モジュールへの物理アクセスが試みられたとき,暗号モジュールは(例えば,カバー,囲い及び

シールに)タンパーされた証拠が残らなければならない[07.18]。

b) タンパー証跡を残す材料,コーティング又は囲いは,暗号モジュールの重要な部分の内部動作につい

ての情報収集を防止するために,可視光領域(すなわち,波長が400 nm〜750 nmの範囲)で不透明

又は半透明でなければならない[07.19]。

c) 暗号モジュールが通気孔又はスリットを含む場合には,暗号モジュールは,その内部構造又は構成要

素について可視光領域での人工光源を用いた直接的な視覚による観察によって,情報収集されること

を防ぐような構造で組み立てられなければならない[07.20]。

41

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

セキュリティレベル3

セキュリティレベル1及び2の共通要求事項に加え,次の要求事項がセキュリティレベル3の全ての暗

号モジュールに適用されなければならない[07.21]。

a) 暗号モジュールがドア若しくは除去可能なカバーを含むか,又はメンテナンスアクセスインタフェー

スが定義されている場合には,暗号モジュールはタンパー応答及びゼロ化機能を含まなければならな

い[07.22]。そのタンパー応答及びゼロ化機能は,ドアを開けられたとき,カバーが取り外されたと

き,又はメンテナンスアクセスインタフェースがアクセスされたとき,全ての保護されていないSSP

を直ちにゼロ化しなければならない[07.23]。そのタンパー応答及びゼロ化機能は,保護されていな

いSSPが暗号モジュール内に含まれているときは,働いていなければならない[07.24]。

b) 暗号モジュールが通気孔又はスリットを含む場合には,その暗号モジュールは,囲いの内部に対する,

検出されない物理プロービング(例えば,単関節付きプローブによるプロービング)を妨げるような

方法で組み立てられなければならない[07.25]。

c) 強固な若しくは硬い,絶縁保護された若しくは絶縁保護されていない囲い,コーティング又は封止材

は,動作時,保管時及び配送時における既定の温度範囲にわたって,強固さ及び硬さの特性を維持し

なければならない[07.26]。

d) タンパー証跡を残すシールを採用する場合,そのシールは,一意に付番されるか,又は,単体で識別

可能(例えば,一意に付番されたタンパー証跡テープ又は一意に識別可能なホログラムシール)でな

ければならない[07.27]。

e) 暗号モジュールは,EFPの機構をもつか,又はEFTに合格するかのいずれか一つ以上を満たさなけれ

ばならない[07.28]。

セキュリティレベル4

セキュリティレベル1,2及び3の共通要求事項に加え,次の要求事項が,セキュリティレベル4の全て

の暗号モジュールに適用されなければならない[07.29]。

a) 暗号モジュールは,硬く不透明な,除去耐性のあるコーティングによって,又はタンパー応答及びゼ

ロ化機能の付いたタンパー検出包被によって保護されなければならない[07.30]。

b) 暗号モジュールは,EFPの機構をもたなければならない[07.31]。

c) 暗号モジュールは,故障誘導による攻撃から保護されなければならない[07.32]。採用された故障誘

導への対処技術及びその有効性の根拠(メトリクス)は,附属書Bで規定されるように文書化しなけ

ればならない[07.33]。

7.7.3

物理形態別の物理セキュリティの要求事項

7.7.3.1

シングルチップ暗号モジュール

7.7.2に規定された物理セキュリティに関する共通要求事項に加え,シングルチップ暗号モジュールに課

せられる要求事項を次に示す。

セキュリティレベル1

シングルチップ暗号モジュールに対するセキュリティレベル1の追加要求事項はない。

セキュリティレベル2

セキュリティレベル1の要求事項に加え,次の要求事項がセキュリティレベル2のシングルチップ暗号

モジュールに適用されなければならない[07.34]。

a) 暗号モジュールへの直接的な観察,プロービング,又は不正操作を防ぐために,かつ,暗号モジュー

ルへのタンパーの試みの証拠又は暗号モジュール(の物理的保護)を除去した証拠を残すために,暗

42

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

号モジュールは,タンパー証跡を残すコーティング(例えば,タンパー証跡を残す表面安定化処理の

材料,又は例えば,表面安定化処理を施した上でそれを覆うタンパー証跡を残す材料)で覆われてい

るか,又はタンパー証跡を残す囲い内に含まれていなければならない[07.35]。

セキュリティレベル3

セキュリティレベル1及び2の要求事項に加え,次のいずれかの要求事項のうち一つ以上が,セキュリ

ティレベル3のシングルチップ暗号モジュールに適用されなければならない[07.36]。

a) 暗号モジュールは,硬く不透明なタンパー証跡を残すコーティングで覆われていなければならない

[07.37](例えば,表面安定化処理を施した硬く不透明なエポキシ樹脂で覆う。)。

b) 暗号モジュールの囲いは,その除去又は貫通の試みが高い確率で暗号モジュールに致命的な損傷を与

えなければならない[07.39](すなわち,暗号モジュールが機能しなくなる)ように実装されていな

ければならない[07.38]。

セキュリティレベル4

セキュリティレベル1,2及び3の要求事項に加え,次の要求事項がセキュリティレベル4のシングルチ

ップ暗号モジュールに適用されなければならない[07.40]。

a) 暗号モジュールは,暗号モジュールからコーティングを剝がそうとする試み,又はこじ開けようとす

る試みが,高い確率で暗号モジュールに致命的な損傷を与える(すなわち,暗号モジュールが機能し

なくなる)ような硬度及び接着特性をもった,硬く不透明で除去耐性のあるコーティングで覆われて

いなければならない[07.41]。

b) 除去耐性のあるコーティングは,コーティングの溶解が,高い確率で暗号モジュールを溶解する,又

は暗号モジュールに致命的な損傷を与える(すなわち,暗号モジュールが機能しなくなる)ような溶

解特性をもたなければならない[07.42]。

7.7.3.2

マルチチップ組込み型暗号モジュール

7.7.2に規定された共通要求事項に加え,マルチチップ組込み型暗号モジュールに課せられる要求事項を

次に示す。

セキュリティレベル1

暗号モジュールが,囲い又は除去可能なカバー内に含まれる場合には,製品グレードの囲い又は除去可

能なカバーが使用されなければならない[07.43]。

セキュリティレベル2

セキュリティレベル1の要求事項に加え,次のいずれかの要求事項のうち一つ以上が,セキュリティレ

ベル2のマルチチップ組込み型暗号モジュールに適用されなければならない[07.44]。

a) 暗号モジュール構成要素は,暗号モジュール構成要素への直接的な観察を防ぐために,及びタンパー

の試みの証拠,又は暗号モジュール構成要素の除去の証拠を残すために,タンパー証跡を残すコーテ

ィング又は封止材(例えば,エッチング耐性のあるコーティング又は厚い塗装)で覆われていなけれ

ばならない[07.45]。

b) 暗号モジュールは,金属製又は硬いプラスチック製の製品グレードの囲い内に完全に含まれていなけ

ればならない[07.46]。この囲いは,ドア又は除去可能なカバーを含んでもよい。

c) 囲いが,ドア又は除去可能なカバーを含む場合には,ドア又はカバーが物理鍵若しくは論理鍵を用い

たこじ開け耐性のある機械錠で施錠されていなければならない[07.47]か,又は,ドア若しくはカバ

ーは,タンパー証跡を残すシール(例えば,タンパー証跡テープ又はホログラムシール)で保護され

ていなければならない[07.48]。

43

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

セキュリティレベル3

セキュリティレベル1及び2の要求事項に加え,次のいずれかの要求事項のうち一つ以上が,セキュリ

ティレベル3のマルチチップ組込み型暗号モジュールに適用されなければならない[07.49]。

a) 暗号モジュール内の回路全体は,除去又は貫通の試みが高い確率で暗号モジュールに致命的な損傷を

与える(すなわち,暗号モジュールが機能しなくなる)ような硬いコーティング又は封止材(例えば,

硬いエポキシ樹脂)で覆われていなければならない[07.50]。

b) 暗号モジュールは,除去又は貫通の試みが高い確率で暗号モジュールに致命的な損傷を与える(すな

わち,暗号モジュールが機能しなくなる)ような強固な囲いの中に含まれなければならない[07.51]。

セキュリティレベル4

セキュリティレベル1,2及び3の要求事項に加え,次の要求事項が,セキュリティレベル4のマルチチ

ップ組込み型暗号モジュールに適用されなければならない[07.52]。

a) 暗号モジュール構成要素は,強固な又は硬い,絶縁保護されている又はされていない囲い内に含まれ

ていなければならない[07.53]。この囲いは,タンパー検出包被によって被覆されていなければなら

ない[07.54]。包被の例には曲がりくねった幾何学パターンの導電体による柔軟なポリエステル薄膜

回路,巻き線型パッケージ,柔軟性がなく壊れやすい回路,強固な囲いがある。タンパー検出包被は,

SSPへのアクセスを可能にする程度のタンパー[例えば,封止材又は囲いの切断,せん(穿)孔,粉

砕,研削,燃焼,溶融又は溶解]を検出しなければならない[07.55]。

b) 暗号モジュールは,タンパー応答及びゼロ化回路を含まなければならない[07.56]。タンパー応答及

びゼロ化回路は,タンパー検出包被を継続的に監視しなければならない[07.57]。そのタンパー応答

及びゼロ化回路は,タンパー検出時に全ての保護されていないSSPを直ちにゼロ化しなければならな

い[07.58]。そのタンパー応答及びゼロ化回路は,保護されていないSSPが暗号モジュール内に含ま

れているときは,働いていなければならない[07.59]。

7.7.3.3

マルチチップスタンドアロン型暗号モジュール

7.7.2に規定された共通要求事項に加え,マルチチップスタンドアロン型暗号モジュールに課せられる要

求事項を次に示す。

セキュリティレベル1

暗号モジュールは,金属製又は硬いプラスチック製の製品グレードの囲い内に完全に含まれていなけれ

ばならない[07.60]。この囲いは,ドア又は除去可能なカバーを含んでもよい。

セキュリティレベル2

セキュリティレベル1の要求事項に加え,次の要求事項が,セキュリティレベル2のマルチチップスタ

ンドアロン型暗号モジュールに適用されなければならない[07.61]。

a) 暗号モジュールの囲いが,ドア又は除去可能なカバーを含む場合には,ドア又はカバーは,物理鍵若

しくは論理鍵を用いたこじ開け耐性のある機械錠で施錠されていなければならない[07.62]か,又は

タンパー証跡を残すシール(例えば,タンパー証跡テープ,ホログラムシール)で保護されていなけ

ればならない[07.63]。

セキュリティレベル3

セキュリティレベル1及び2の要求事項に加え,次の要求事項が,セキュリティレベル3のマルチチッ

プスタンドアロン型暗号モジュールに適用されなければならない[07.64]。

a) 暗号モジュールは,囲いの除去又は貫通の試みが高い確率で暗号モジュールに致命的な損傷を与える

(すなわち,暗号モジュールが機能しなくなる)ような強固な囲い内に含まれていなければならない

44

X 19790:2015 (ISO/IEC 19790:2012)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

[07.65]。

セキュリティレベル4

セキュリティレベル1,2及び3の要求事項に加え,次の要求事項が,セキュリティレベル4のマルチチ

ップスタンドアロン型暗号モジュールに適用されなければならない[07.66]。

a) 暗号モジュールの囲いは,(例えば,マイクロスイッチ,磁気ホール効果スイッチ,永久磁石アクチュ

エータを用いた)カバースイッチ,(例えば,超音波,赤外線,又は電磁波を用いた)モーション検出

器,又は7.7.3.2のセキュリティレベル4で記述されたその他のタンパー検出メカニズムを使用するタ

ンパー検出包被を含まなければならない[07.67]。タンパー検出メカニズムは,SSPへのアクセスを

可能にする程度の攻撃[例えば,切断,せん(穿)孔,粉砕,研削,燃焼,溶融又は溶解]に応答し

なければならない[07.68]。

b) 暗号モジュールはタンパー応答及びゼロ化機能を含まなければならない[07.69]。タンパー応答及び

ゼロ化機能は,タンパー検出包被を継続的に監視しなければならず[07.70],タンパー検出時に,全

ての保護されていないSSPを直ちにゼロ化しなければならない[07.71]。そのタンパー応答及びゼロ

化機能は,保護されていないSSPが暗号モジュール内に含まれているときは,働いていなければなら

ない[07.72]。

7.7.4

環境故障保護・環境故障試験

7.7.4.1

環境故障保護・環境故障試験の一般要求事項

電子デバイス及び電子回路は,環境条件の特定の範囲内において動作するように設計されている。電圧