Q 27014:2015 (ISO/IEC 27014:2013)

(1)

目 次

ページ

序文 ··································································································································· 1

1 適用範囲························································································································· 1

2 引用規格························································································································· 1

3 用語及び定義 ··················································································································· 1

4 概念······························································································································· 2

4.1 一般 ···························································································································· 2

4.2 目的 ···························································································································· 2

4.3 期待される結果 ············································································································· 2

4.4 関係 ···························································································································· 3

5 原則及びプロセス ············································································································· 3

5.1 概要 ···························································································································· 3

5.2 原則 ···························································································································· 3

5.3 プロセス ······················································································································ 5

附属書A(参考)情報セキュリティ報告書の例 ·········································································· 8

附属書B(参考)詳細な情報セキュリティ報告書の例 ·································································· 9

参考文献 ···························································································································· 11

Q 27014:2015 (ISO/IEC 27014:2013)

(2)

まえがき

この規格は,工業標準化法第12条第1項の規定に基づき,一般社団法人情報処理学会(IPSJ)及び一般

財団法人日本規格協会(JSA)から,工業標準原案を具して日本工業規格を制定すべきとの申出があり,

日本工業標準調査会の審議を経て,経済産業大臣が制定した日本工業規格である。

また,令和2年6月22日,産業標準化法第17条又は第18条の規定に基づく確認公示に際し,産業標準

化法の用語に合わせ,規格中“日本工業規格”を“日本産業規格”に改めた。

この規格は,著作権法で保護対象となっている著作物である。

この規格の一部が,特許権,出願公開後の特許出願又は実用新案権に抵触する可能性があることに注意

を喚起する。経済産業大臣及び日本産業標準調査会は,このような特許権,出願公開後の特許出願及び実

用新案権に関わる確認について,責任はもたない。

日本産業規格 JIS

Q 27014:2015

(ISO/IEC 27014:2013)

情報技術−セキュリティ技術−

情報セキュリティガバナンス

Information technology−Security techniques−

Governance of information security

序文

この規格は,2013年に第1版として発行されたISO/IEC 27014を基に,技術的内容及び構成を変更する

ことなく作成した日本産業規格である。

1

適用範囲

この規格は,情報セキュリティガバナンスについての概念及び原則に基づくガイダンスを示す。この規

格を適用することによって,組織が情報セキュリティに関連した活動を評価,指示,モニタ及びコミュニ

ケーションできるようになる。

この規格は,あらゆる業種及び規模の組織に適用できる。

注記 この規格の対応国際規格及びその対応の程度を表す記号を,次に示す。

ISO/IEC 27014:2013,Information technology−Security techniques−Governance of information

security(IDT)

なお,対応の程度を表す記号“IDT”は,ISO/IEC Guide 21-1に基づき,“一致している”こ

とを示す。

2

引用規格

次に掲げる規格は,この規格に引用されることによって,この規格の規定の一部を構成する。これらの

引用規格は,記載の年の版を適用し,その後の改正版(追補を含む。)は適用しない。

ISO/IEC 27000:2009,Information Technology−Security techniques−Information security management

systems−Overview and vocabulary

3

用語及び定義

この規格で用いる主な用語及び定義は,ISO/IEC 27000:2009によるほか,次による。

3.1

業務執行幹部(executive management)

組織の目的を達成するための戦略及び方針を実施する責任を経営陣から委ねられた個人又はグループ。

注記1 業務執行幹部は,トップマネジメントの一部を形成する。役割を明確にするために,この規

格では,トップマネジメントの中の二つの集団,すなわち,経営陣と業務執行幹部とを区別

する。

2

Q 27014:2015 (ISO/IEC 27014:2013)

注記2 業務執行幹部には,最高経営責任者(CEO),最高財務責任者(CFO),最高執行責任者(COO),

最高情報責任者(CIO),最高情報セキュリティ責任者(CISO)及び同様の役職が含まれる。

3.2

経営陣(governing body)

組織のパフォーマンス及び適合性について説明責任を負う個人又はグループ。

注記 経営陣は,トップマネジメントの一部を形成する。役割を明確にするために,この規格では,

トップマネジメントの中の二つの集団,すなわち,経営陣と業務執行幹部とを区別する。

3.3

情報セキュリティガバナンス(governance of information security)

組織の情報セキュリティ活動を指導し,管理するシステム。

3.4

利害関係者(stakeholder)

組織の活動に影響を与え,影響されることがある又は影響されると認知している,あらゆる人又は組織。

注記 意思決定者は,利害関係者であることがある。

4

概念

4.1

一般

情報セキュリティガバナンスは,情報セキュリティの目的及び戦略を,事業の目的及び戦略に合わせて

調整する必要があり,法制度,規制及び契約を遵守する必要がある。また,情報セキュリティガバナンス

は,内部統制システムによって支援されるリスクマネジメント手法を通じて,評価,分析及び実施するこ

とが望ましい。

経営陣は,組織の決定及びその組織のパフォーマンスについて,最終的な説明責任を負う。情報セキュ

リティに関する経営陣の主な重点事項は,その組織の情報セキュリティの姿勢が効率的であり,効果的で

あり,受入れ可能であり,かつ,利害関係者の期待を十分に配慮しながら,事業目的及び戦略に合ったも

のであることを確実にすることである。多様な利害関係者は,異なる価値観及び必要性をもちえる。

4.2

目的

情報セキュリティガバナンスの目的は,次による。

− 情報セキュリティの目的及び戦略を,事業の目的及び戦略に合わせる(戦略の整合)。

− 経営陣及び利害関係者に価値を提供する(価値の提供)。

− 情報リスクに対して適切に対処されていることを確実にする(説明責任)。

4.3

期待される結果

情報セキュリティガバナンスを有効に実施することから得られる望ましい結果には,次の事項を含む。

− 情報セキュリティの状況に関する経営陣の見通し

− 情報リスクに関する素早い意思決定

− 情報セキュリティへの効率的,効果的な投資

− 外部要件(法制度,規制又は契約)の遵守

4.4

関係

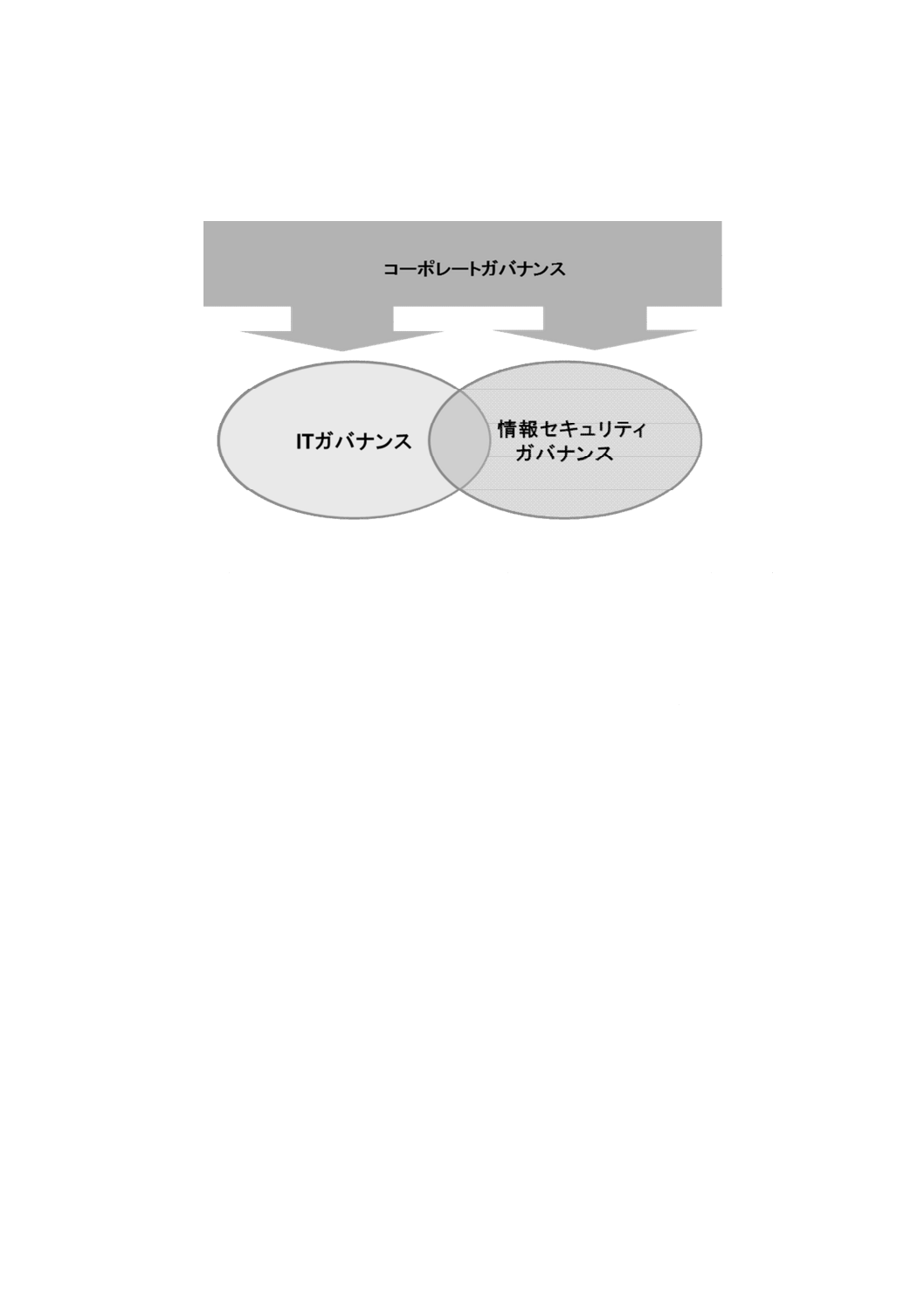

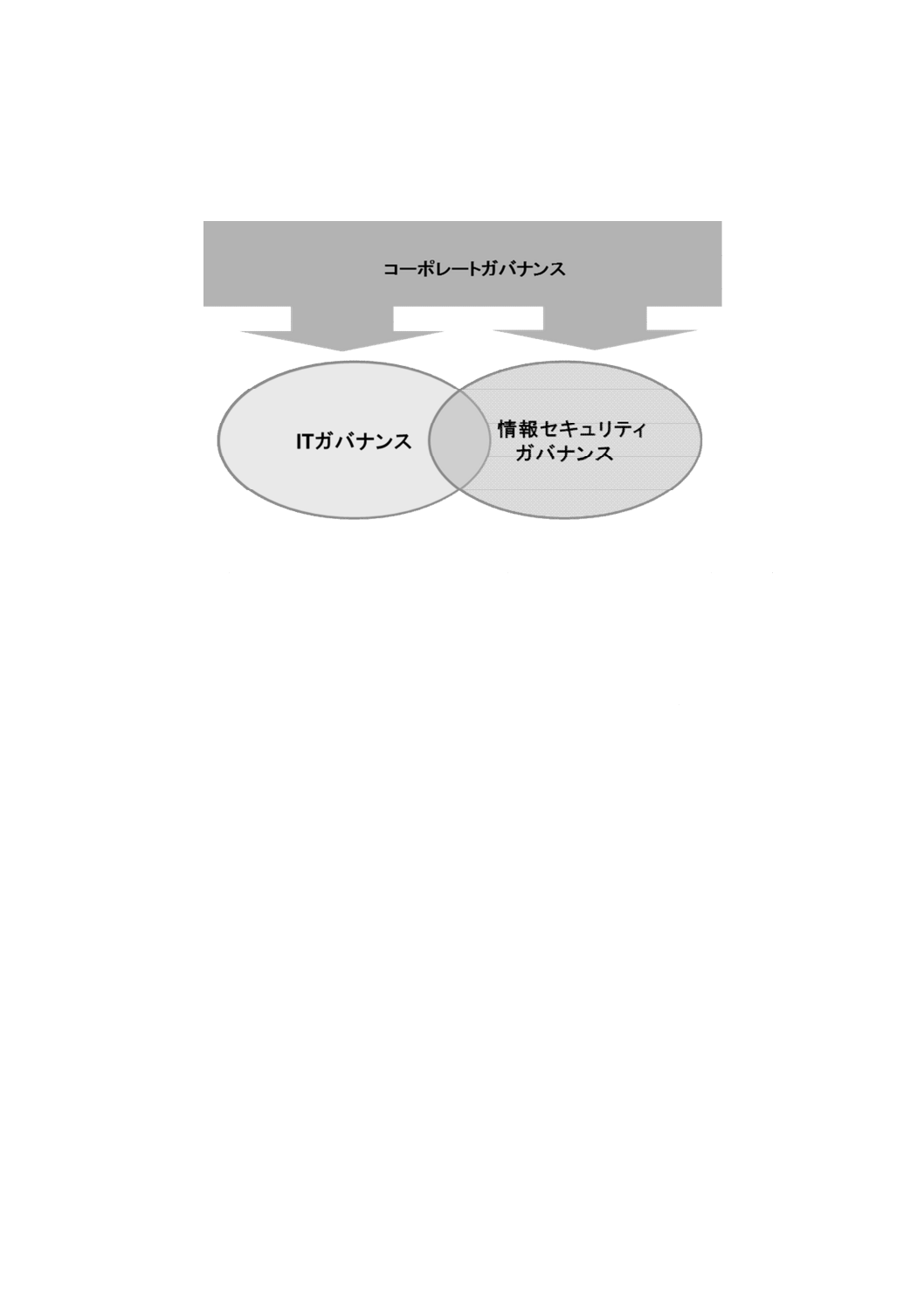

組織の中には,情報技術ガバナンス(以下,ITガバナンスという。),コーポレートガバナンスなどの複

数領域のガバナンスモデルが存在する。いずれのガバナンスモデルも,事業目的との調整の重要性を強調

する,コーポレートガバナンスの不可欠な構成要素である。経営陣にとって,ガバナンスモデル全体の総

3

Q 27014:2015 (ISO/IEC 27014:2013)

合的な観点を整備することは,通常,有益であり,情報セキュリティガバナンスはそのガバナンスモデル

全体の一部であることが望ましい。ガバナンスモデルの範囲は重複する場合がある。情報セキュリティガ

バナンスとITガバナンスとの間の関係の例を,図1に示す。

図1−情報セキュリティガバナンスとITガバナンスとの関係

ITガバナンスの包括的な範囲は,情報を取得,加工,保存及び普及するために必要な資源を対象として

いるのに対し,情報セキュリティガバナンスの範囲は,情報の機密性,完全性及び可用性を対象としてい

る。いずれのガバナンスのスキームも,次のガバナンスプロセス(評価,指示及びモニタ)によって実施

する必要がある。ただし,情報セキュリティガバナンスでは,追加の内部プロセスであるコミュニケーシ

ョンを必要とする。

情報セキュリティガバナンスを確立するために,経営陣に求められるタスクを箇条5に記載する。ガバ

ナンスのタスクは,参考文献で参照される他の情報セキュリティマネジメントシステムの規格群とともに,

JIS Q 27001に規定されたマネジメント要求事項にも関連している。

5

原則及びプロセス

5.1

概要

この箇条では,情報セキュリティガバナンスを形成する原則及びプロセスについて記載する。情報セキ

ュリティガバナンスの原則とは,ガバナンスの実施に関する手引としてのガバナンス活動又は行為に関す

る一般に認められた取決めである。情報セキュリティガバナンスのプロセスは,情報セキュリティガバナ

ンスを可能にする一連のタスク及びそれらの相互関係を示す。また,ここでは,情報セキュリティに関す

るガバナンスとマネジメントとの間の関係も示す。これらの二つの構成要素については,5.2に記載する。

5.2

原則

利害関係者の要望を満たすとともに,利害関係者のそれぞれに価値を提供することが,長期的な情報セ

キュリティの成功のために不可欠である。情報セキュリティを事業目的と密接に整合させること,及び利

害関係者に価値を提供することというガバナンスの目的を達成するために,ここでは六つの行動指向の原

則を提示する。

原則は,情報セキュリティガバナンスのプロセスを実施するための適切な基盤を提供する。各原則の文

言は,どうあるべきかについて言及しているが,その原則をどのようにして,いつ,誰が実施するかにつ

4

Q 27014:2015 (ISO/IEC 27014:2013)

いては記載しない。それは,これらの側面が原則を実施する組織の性質に依存するからである。経営陣は,

これらの原則が適用されることを要求するとともに,それを実施する責任者,説明責任をもつ者及び権限

をもつ者を任命することが望ましい。

原則1:組織全体の情報セキュリティを確立する。

情報セキュリティガバナンスは,情報セキュリティ活動が包括的であり統合されていることを確実にす

ることが望ましい。情報セキュリティは,事業,情報セキュリティ及びその他の全ての関連側面を考慮し

た意思決定を行う組織レベルで取り扱うことが望ましい。物理的及び論理的セキュリティに関する活動は,

密接に調整することが望ましい。

組織全体のセキュリティを確立するために,情報セキュリティに関する責任及び説明責任を,その組織

の活動の全範囲にわたって確立することが望ましい。通常,これらの責任及び説明責任は,外部の第三者

が情報を保存し,移転することなどによって,一般に認識されているその組織の“境界”を越えて拡大す

る。

原則2:リスクに基づく取組みを採用する。

情報セキュリティガバナンスは,リスクに基づく意思決定に基づくことが望ましい。どれくらいのセキ

ュリティが必要と認められるかの決定は,その組織のリスク選好1)に基づくことが望ましく,それには競

争優位性の喪失,法令遵守及び法的責任のリスク,事業中断,信用喪失並びに金銭的損失が含まれる。

組織にとって適切な情報リスクマネジメントは,組織のリスクマネジメント全体と一貫して統合されて

いることが望ましい。許容できる情報セキュリティのレベルは,組織のリスク選好によって定義され,そ

れには競争優位性の喪失,法令遵守及び法的責任のリスク,事業中断,信用喪失並びに金銭的損失が含ま

れる。情報リスクマネジメントを実施するための適切な資源は,経営陣によって配分することが望ましい。

注1) JIS Q 0073:2010(リスクマネジメント−用語)の3.7.1.2参照

原則3:投資決定の方向性を設定する。

情報セキュリティガバナンスは,達成されるべき事業の成果に基づいた情報セキュリティ投資戦略を確

立することによって短期的及び長期的な両方の事業と情報セキュリティの要求条件との間の調和をもたら

し,それによって利害関係者の現在及び将来のニーズを満たすことが望ましい。

組織の目的を支援する情報セキュリティ投資を最適化するために,経営陣は,情報セキュリティが,資

本及び運営支出,法令・規制の遵守並びにリスク報告のための既存の組織プロセスと統合することを確実

にすることが望ましい。

原則4:内部及び外部の要求事項との適合性を確実にする。

情報セキュリティガバナンスは,情報セキュリティの方針及び実践が,関連する強制力のある法令・規

制及び約束済みの事業若しくは契約の要求事項,並びにその他の外部又は内部の要求事項に適合すること

を確実にすることが望ましい。

適合性及び法令遵守の問題に対処するために,経営陣は,独立したセキュリティ監査を委託して,情報

セキュリティ活動が内部及び外部の要求事項を十分に満たしているという保証を取り付けることが望まし

い。

5

Q 27014:2015 (ISO/IEC 27014:2013)

原則5:セキュリティに積極的な環境を醸成する。

情報セキュリティガバナンスは,人間の行動に基づいて構築することが望ましく,これには全ての利害

関係者の変化するニーズが含まれる。なぜならば,人間の行動は,適切なレベルの情報セキュリティを支

持するための基本的な要素の一つであるからである。様々な利害関係者の目的,役割,責任及び資源間の

調和,調整などが不十分な場合は,これらが互いに摩擦を起こし,その結果,事業目的の達成に失敗する

ことになる。したがって,様々な利害関係者の間の調和及び方向性の一致が極めて重要である。

情報セキュリティに積極的な文化を確立するために,経営陣は,情報セキュリティに関する一貫した方

針を実現するよう利害関係者の活動の調和,調整などを要求し,推進し,支援することが望ましい。この

ことは,セキュリティの教育,訓練及び啓発プログラムの実施を促進することになる。

原則6:事業の結果に関するパフォーマンスをレビューする。

情報セキュリティガバナンスは,情報を保護するためにとられた取組みがその組織を支持する目的に合

っており,合意されたレベルの情報セキュリティを提供することを確実にすることが望ましい。セキュリ

ティのパフォーマンスは,現在及び将来の事業要件を満たすために要求されるレベルで維持することが望

ましい。

ガバナンスの観点から情報セキュリティのパフォーマンスをレビューするために,経営陣は,セキュリ

ティ管理策の有効性及び効率だけではなく,その事業への影響に関する情報セキュリティのパフォーマン

スを評価することが望ましい。これは,モニタリング,監査及び改善に関するパフォーマンス測定プログ

ラムの必須レビューを実施し,それによって情報セキュリティのパフォーマンスを事業のパフォーマンス

とリンクさせることによって行うことができる。

5.3

プロセス

5.3.1

概要

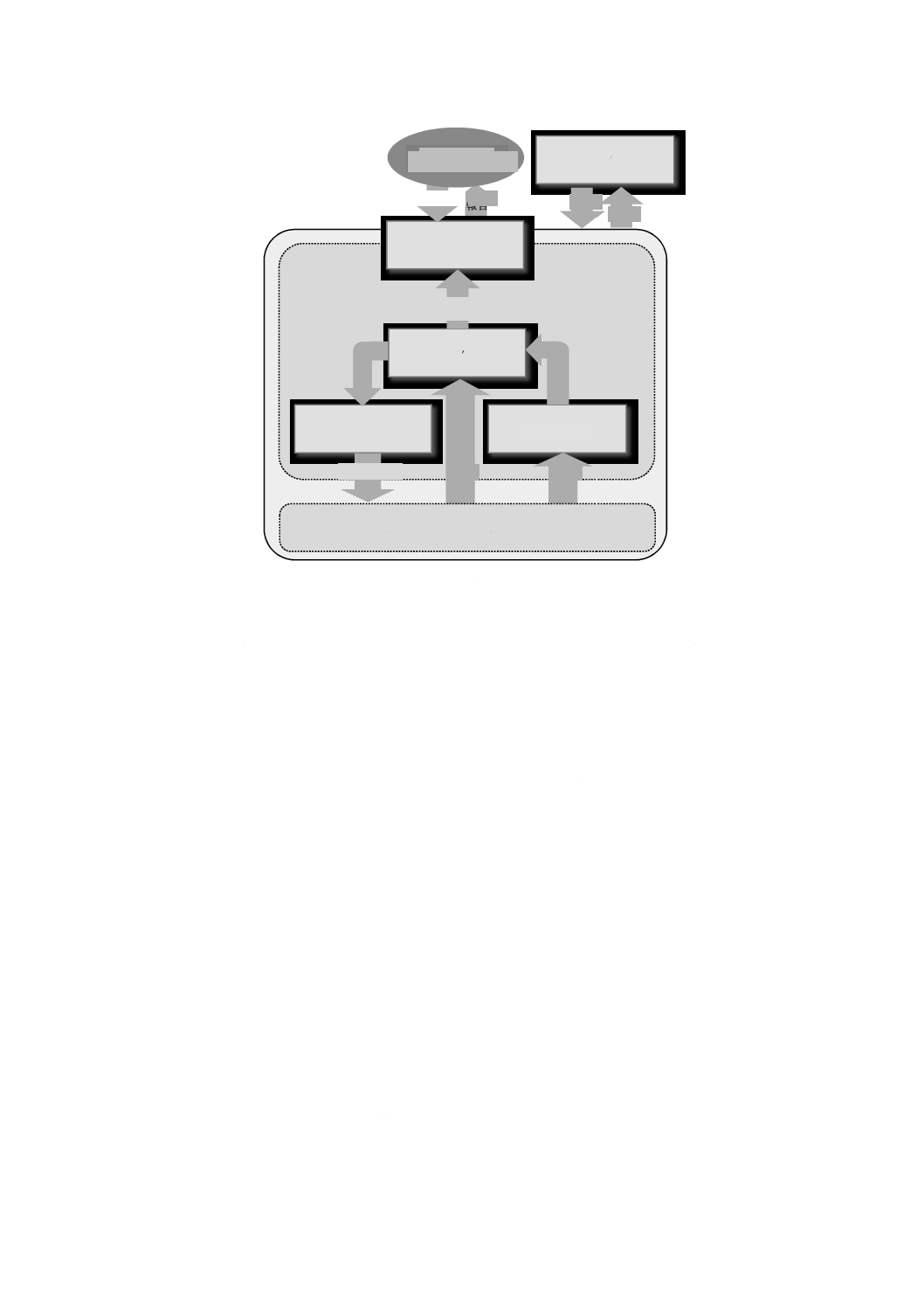

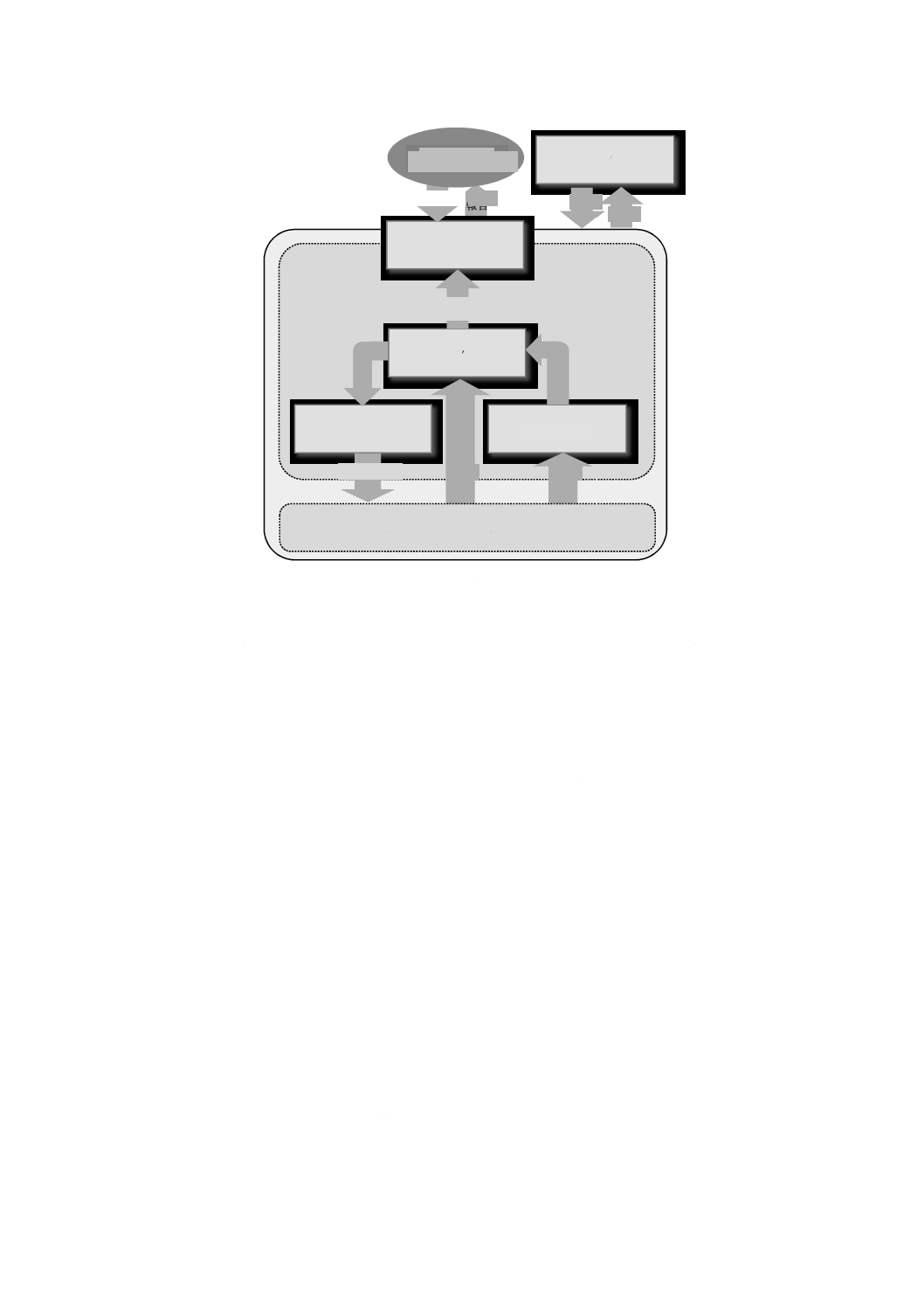

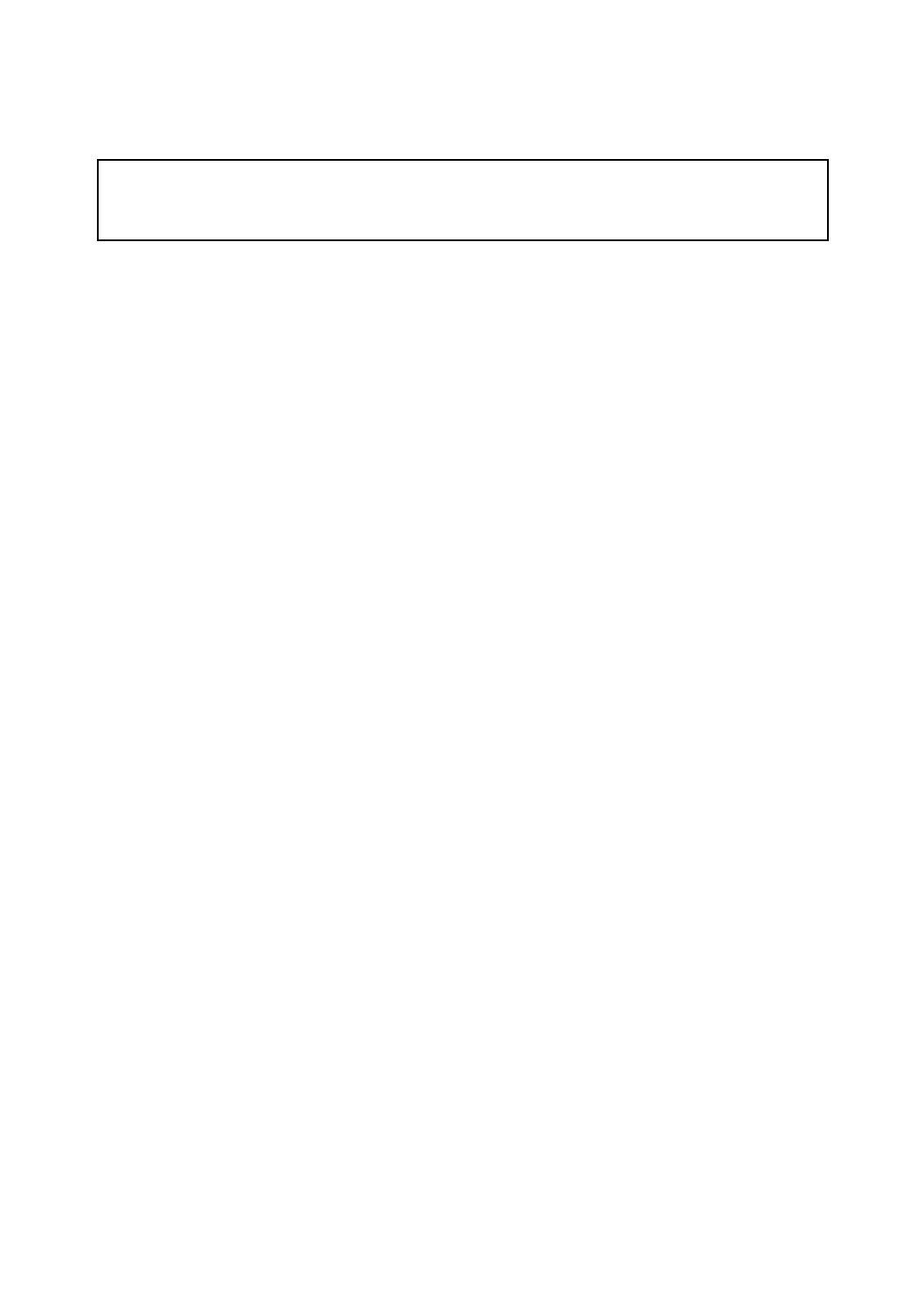

経営陣は,情報セキュリティを統治するために,“評価”,“指示”,“モニタ”及び“コミュニケーション”

の各プロセスを実行する。

さらに,“保証”プロセスによって,情報セキュリティガバナンス及び達成したレベルについての独立し

た客観的な意見が得られる。図2は,これらのプロセス間の関係を示している。

6

Q 27014:2015 (ISO/IEC 27014:2013)

指示

モニター

評 価

戦略、方針

提案

実績

コミュニケーション

経営陣

ステークホルダ

保 証

業務執行幹部

(情報セキュリティマネジメント)

要求事項 報告

推奨

委託

図2−情報セキュリティガバナンスモデルの実施

5.3.2

評価

“評価”とは,現在のプロセス及び予測される変化に基づくセキュリティ目的の現在及び予想される達

成度を考慮し,将来の戦略的目的の達成を最適化するために必要な調整を決定するガバナンスプロセスで

ある。

“評価”プロセスを実施するために,経営陣は,次のことを行うことが望ましい。

− 事業の取組みが情報セキュリティ問題を考慮することを確実にする。

− 情報セキュリティのパフォーマンス結果に対応し,必要な処置の優先順位を決めて開始する。

“評価”プロセスを可能にするために,業務執行幹部は,次のことを行うことが望ましい。

− 情報セキュリティが事業目的を十分にサポートし,支えることを確実にする。

− 重大な影響のある新規情報セキュリティプロジェクトを経営陣に付託する。

5.3.3

指示

“指示”は,経営陣が,実施する必要がある情報セキュリティの目的及び戦略についての指示を与える

ガバナンスプロセスである。“指示”には,資源供給レベルの変更,資源の配分,活動の優先順位付け並び

に,方針,適切なリスク受容及びリスクマネジメント計画の承認が含まれる。

“指示”プロセスを実施するために,経営陣は次のことを行うことが望ましい。

− その組織のリスク選好を決定する。

− 情報セキュリティの戦略及び方針を承認する。

− 適切な投資及び資源を配分する。

“指示”プロセスを可能にするために,業務執行幹部は次のことを行うことが望ましい。

− 情報セキュリティの戦略及び方針を策定して実施する。

− 情報セキュリティの目的を事業目的に合わせて調整する。

利害関係者

モニタ

7

Q 27014:2015 (ISO/IEC 27014:2013)

− 情報セキュリティに積極的な文化を推進する。

5.3.4

モニタ

“モニタ”は,経営陣が戦略的目的の達成を評価することを可能にするガバナンスプロセスである。

“モニタ”プロセスを実施するために,経営陣は次のことを行うことが望ましい。

− 情報セキュリティマネジメント活動の有効性を評価する。

− 内部及び外部の要求事項への適合性を確実にする。

− 変化する事業,法制度,規制の環境,及びそれらの情報リスクへの潜在的影響を考慮する。

“モニタ”プロセスを可能にするために,業務執行幹部は次のことを行うことが望ましい。

− 事業の観点から適切なパフォーマンス指標を選択する。

− 経営陣が以前に特定した措置の実施及びそれらの組織への影響を含む,情報セキュリティのパフォー

マンス成果についてのフィードバックを経営陣に提供する。

− 情報リスク及び情報セキュリティに影響する新規開発案件について,経営陣に注意を喚起する。

5.3.5

コミュニケーション

“コミュニケーション”は,経営陣及び利害関係者が,双方の特定のニーズに沿った情報セキュリティ

に関する情報を交換する双方向のガバナンスプロセスである。

“コミュニケーション”の方法の一つは,情報セキュリティの活動及び課題を利害関係者に説明する情

報セキュリティ報告書であり,その例を附属書A及び附属書Bに示す。

“コミュニケーション”プロセスを実施するために,経営陣は次のことを行うことが望ましい。

− 外部の利害関係者に,組織がその事業特性に見合った情報セキュリティのレベルを実践していること

を報告する。

− 業務執行幹部に,情報セキュリティ課題を特定した外部レビューの結果を通知し,是正処置を要請す

る。

− 情報セキュリティに関する規制上の義務,利害関係者の期待及び事業ニーズを認識する。

“コミュニケーション”プロセスを可能にするために,業務執行幹部は次のことを行うことが望ましい。

− 注意が必要な問題,また,できれば決定が必要な問題について,経営陣に助言する。

− 関連する利害関係者に,経営陣の方向性及び決定を支援するためにとるべき詳細な行動を指導する。

5.3.6

保証

“保証”は,経営陣が独立した客観的な監査,レビュー又は認証を委託するガバナンスプロセスである。

これは,望ましいレベルの情報セキュリティを達成するためのガバナンス活動の実行及び運営の遂行に関

連した目的及び処置を特定し,妥当性を検証する。

“保証”プロセスを実施するために,経営陣は次のことを行うことが望ましい。

− 情報セキュリティの望ましいレベルのための説明責任をどのように遵守しているかについて,独立し

た客観的な意見を委託する。

“保証”プロセスを可能にするために,業務執行幹部は次のことを行うことが望ましい。

− 経営陣から委託される監査,レビュー又は認証をサポートする。

8

Q 27014:2015 (ISO/IEC 27014:2013)

附属書A

(参考)

情報セキュリティ報告書の例

組織は,情報セキュリティ報告書を作成し,それを情報セキュリティのためのコミュニケーションの道

具として利害関係者に開示することができる。

組織は,情報セキュリティ状況の報告書及び内容を選択して決定することが望ましい。表A.1は,基準

を満たしていることを示すために情報セキュリティ監査報告書を活用する例である。

表A.1−情報セキュリティ監査報告書

経営陣は,○年○月○日〜○年○月○日までの期間中に,経営陣のコントロールによって補完される

組織の運営手続及びシステムに関して,基準(例えば,ISO/IEC 27000規格群)に基づいた情報セキュ

リティのコントロール及び手続が,機密性,完全性及び可用性に関する規定された情報セキュリティコ

ントロールの目的が達成された旨を合理的に保証する上で十分有効に機能していることを確信してい

る。これを証明するために経営陣は,情報セキュリティの外部監査人としてのA社にその旨の言明書を

提示した。

A社は,経営陣の情報セキュリティのコントロールに関する言明を評価するために,取締役会から任

命された。その評価は,確立された基準に従って実施され,それにはサンプルテストを通じて情報セキ

ュリティのコントロール及び手続の設計及び運営の有効性を評価することが含まれていた。これに関し

て,A社は,自身によるテストの結果が,特定の例外事項はあるものの,基準(例えば,ISO/IEC 27000

規格群)で特定された管理基準に基づいて,コントロールが重要な点に関して有効であったことを示す

旨の保証型監査報告書を経営陣に発行した。

経営陣の言明書全体及び保証型監査報告書は,情報セキュリティのコントロールに関して特定された

例外事項とともに,監査委員会で議論されて,全ての取締役会メンバーに提示された。保証型監査報告

書は,利害関係者の要請に応じて,複写が提供される。

9

Q 27014:2015 (ISO/IEC 27014:2013)

附属書B

(参考)

詳細な情報セキュリティ報告書の例

表B.1は,詳細な内容を開示する情報セキュリティ報告書の例である。例えば,ITビジネスなど自身の

セキュリティを強調することによって自らの評判を高めることを期待する組織には特に有用である。その

組織のセキュリティリスクに対する取組みの透明性及び適切な開示も,信頼性を高めるために効果的であ

る。これらの活動を通じて利害関係者の間で共通の認識を共有することができる。

表B.1−詳細な情報セキュリティ報告書

序論

− 適用範囲(戦略,方針,規格),対象領域(地理的単位又は組織単位),対象期間(月,四半期,6

か月又は1年)

全体的状況

− 満足,まだ満足ではない又は不満足

更新(適切かつ重要なときに)

− 情報セキュリティ戦略達成の進捗状況

完成した要素,進行中の要素又は計画された要素

− 情報セキュリティマネジメントシステム(ISMS)における変更

ISMS方針の改正,ISMSを実施する組織構造(責任の割当を含む。)

− 認証の進捗状況

ISMS認証(再認証),認証された情報セキュリティ監査

− 予算編成,スタッフ配置,訓練

財務状況,人数が十分であること,情報セキュリティの適格性評価

− その他の情報セキュリティ活動

事業継続性マネジメントの関与,啓発キャンペーン,内部又は外部監査支援

重要課題(ある場合)

− 情報セキュリティレビューの結果

提言項目,経営陣の対応,行動計画,目標日

− 重要な内部又は外部監査報告書に関する進捗状況

提言項目,経営陣の対応,行動計画,期限

− 情報セキュリティインシデント

推定される影響,行動計画,期限

− 関連法令・規制の遵守(不遵守)

推定される影響,行動計画,期限

10

Q 27014:2015 (ISO/IEC 27014:2013)

表B.1−詳細な情報セキュリティ報告書(続き)

必要な決定(ある場合)

− 追加が必要な資源

情報セキュリティが事業の取組みを支援できるようにするため

11

Q 27014:2015 (ISO/IEC 27014:2013)

参考文献

[1] JIS Q 27001:2006 情報技術−セキュリティ技術−情報セキュリティマネジメントシステム−要求事

項

注記 対応国際規格:ISO/IEC 27001:2005,Information technology−Security techniques−Information

security management systems−Requirements(IDT)

[2] JIS Q 27002:2006 情報技術−セキュリティ技術−情報セキュリティマネジメントの実践のための規

範

注記 対応国際規格:ISO/IEC 27002:2005,Information technology−Security techniques−Code of

practice for information security management(IDT)

[3] ISO/IEC 27005:2011,Information technology−Security techniques−Information security risk management

[4] ISO/IEC 38500:2008,Corporate governance of information technology

[5] ITU-T Recommendation X.1051 (2008) | ISO/IEC 27011:2008,Information technology−Security techniques

−Information security management guidelines for telecommunications organizations based on ISO/IEC 27002

[6] ITGI, Information Security Governance framework: 2009

[7] ISF, Standard of Good Practice for Information Security: 2011