Q 27006:2018 (ISO/IEC 27006:2015)

(1)

目 次

ページ

序文 ··································································································································· 1

1 適用範囲························································································································· 1

2 引用規格························································································································· 2

3 用語及び定義 ··················································································································· 2

4 原則······························································································································· 2

5 一般要求事項 ··················································································································· 2

5.1 法的及び契約上の事項 ···································································································· 2

5.2 公平性のマネジメント ···································································································· 2

5.3 債務及び財務 ················································································································ 3

6 組織運営機構に関する要求事項 ··························································································· 3

7 資源に関する要求事項 ······································································································· 3

7.1 要員の力量 ··················································································································· 3

7.2 認証活動に関与する要員 ································································································· 6

7.3 個々の外部審査員及び外部技術専門家の起用 ······································································· 7

7.4 要員の記録 ··················································································································· 7

7.5 外部委託 ······················································································································ 7

8 情報に関する要求事項 ······································································································· 7

8.1 情報の公開 ··················································································································· 7

8.2 認証文書 ······················································································································ 8

8.3 認証の引用及びマークの使用 ··························································································· 8

8.4 機密保持 ······················································································································ 8

8.5 認証機関と依頼者との間の情報交換··················································································· 8

9 プロセス要求事項 ············································································································· 8

9.1 認証活動に先立つ事項 ···································································································· 8

9.2 審査の計画作成 ············································································································ 11

9.3 初回認証 ····················································································································· 12

9.4 審査の実施 ·················································································································· 13

9.5 認証の決定 ·················································································································· 14

9.6 認証の維持 ·················································································································· 14

9.7 異議申立て ·················································································································· 15

9.8 苦情 ··························································································································· 15

9.9 依頼者に関する記録 ······································································································ 15

10 認証機関に関するマネジメントシステム要求事項 ································································ 15

10.1 マネジメントシステムに関する選択肢 ············································································· 15

10.2 選択肢A:マネジメントシステムに対する一般要求事項 ····················································· 16

Q 27006:2018 (ISO/IEC 27006:2015) 目次

(2)

ページ

10.3 選択肢B:JIS Q 9001に従ったマネジメントシステムの要求事項 ·········································· 16

附属書A(参考)ISMSの審査及び認証に関する知識及び技能 ····················································· 17

附属書B(規定)審査工数 ···································································································· 19

附属書C(参考)審査工数の計算方法 ····················································································· 24

附属書D(参考)導入されたJIS Q 27001:2014附属書Aの管理策のレビューに関する手引 ················ 28

Q 27006:2018 (ISO/IEC 27006:2015)

(3)

まえがき

この規格は,工業標準化法第14条によって準用する第12条第1項の規定に基づき,一般財団法人日本

情報経済社会推進協会(JIPDEC)及び一般財団法人日本規格協会(JSA)から,工業標準原案を具して日

本工業規格を改正すべきとの申出があり,日本工業標準調査会の審議を経て,経済産業大臣が改正した日

本工業規格である。

これによって,JIS Q 27006:2012は改正され,この規格に置き換えられた。

この規格は,著作権法で保護対象となっている著作物である。

この規格の一部が,特許権,出願公開後の特許出願又は実用新案権に抵触する可能性があることに注意

を喚起する。経済産業大臣及び日本工業標準調査会は,このような特許権,出願公開後の特許出願及び実

用新案権に関わる確認について,責任はもたない。

日本工業規格 JIS

Q 27006:2018

(ISO/IEC 27006:2015)

情報技術−セキュリティ技術−

情報セキュリティマネジメントシステムの審査及び

認証を行う機関に対する要求事項

Information technology-Security techniques-

Requirements for bodies providing audit and certification of information

security management systems

序文

この規格は,2015年に第3版として発行されたISO/IEC 27006を基に,技術的内容及び構成を変更する

ことなく作成した日本工業規格である。

なお,この規格で点線の下線を施してある参考事項は,対応国際規格にはない事項である。

マネジメントシステムを審査及び認証する機関に対する基準を規定する規格として,JIS Q 17021-1:2015

がある。

このような審査及び認証する機関を,JIS Q 27001:2014に沿って情報セキュリティマネジメントシステ

ム(以下,ISMSという。)の審査及び認証を実施する目的で,JIS Q 17021-1:2015に適合しているとして

認定するためには,JIS Q 17021-1:2015に対して追加の要求事項及び手引が必要である。この規格は,こ

のような追加の要求事項及び手引を提供する。

この規格は,JIS Q 17021-1:2015の構成に沿っている。また,JIS Q 17021-1:2015をISMS認証に適用す

るためのISMS固有の追加の要求事項及び手引は,“IS”という表記によって識別されている。

この規格において,“〜なければならない”という表現は,JIS Q 17021-1:2015及びJIS Q 27001:2014の

要求事項を反映する必須要件の規定を示すために用いられている。“〜ことが望ましい”という表現は,推

奨事項を示すために用いられている。

この規格の主な目的は,認定機関が認証機関を評価しようとする場合に用いる規格の適用を,より有効

に整合できるようにすることである。

この規格において,“マネジメントシステム”及び“システム”という用語は,区別なく用いられている。

マネジメントシステムの定義は,JIS Q 9000:2005に規定されている。この規格で用いられているマネジメ

ントシステムを,他の種類のシステム,例えば,ITシステムと混同しないほうがよい。

1

適用範囲

この規格は,JIS Q 17021-1:2015及びJIS Q 27001:2014に規定する要求事項に加えて,ISMSの審査及び

認証を行う機関に対する要求事項を規定し,かつ,手引を提供する。この規格は,ISMS認証を行う認証

機関の認定を支援することを主として意図している。

この規格に含まれる要求事項は,ISMS認証を行う機関によって,力量及び信頼性の観点から実証され

2

Q 27006:2018 (ISO/IEC 27006:2015)

る必要があり,また,この規格に含まれる手引は,ISMS認証を行う機関に対し,要求事項に関する追加

の解釈を提供する。

注記1 この規格は,認定,同等性評価又は他の審査プロセスに対する基準文書として使用できる。

注記2 この規格の対応国際規格及びその対応の程度を表す記号を,次に示す。

ISO/IEC 27006:2015,Information technology−Security techniques−Requirements for bodies

providing audit and certification of information security management systems(IDT)

なお,対応の程度を表す記号“IDT”は,ISO/IEC Guide 21-1に基づき,“一致している”

ことを示す。

2

引用規格

次に掲げる規格は,この規格に引用されることによって,この規格の規定の一部を構成する。これらの

引用規格のうちで,西暦年を付記してあるものは,記載の年の版を適用し,その後の改正版(追補を含む。)

は適用しない。西暦年の付記がない引用規格は,その最新版(追補を含む。)を適用する。

JIS Q 17021-1:2015 適合性評価−マネジメントシステムの審査及び認証を行う機関に対する要求事

項−第1部:要求事項

注記 対応国際規格:ISO/IEC 17021-1:2015,Conformity assessment−Requirements for bodies

providing audit and certification of management systems−Part 1: Requirements

JIS Q 27000 情報技術−セキュリティ技術−情報セキュリティマネジメントシステム−用語

注記 対応国際規格:ISO/IEC 27000,Information technology−Security techniques−Information

security management systems−Overview and vocabulary

JIS Q 27001:2014 情報技術−セキュリティ技術−情報セキュリティマネジメントシステム−要求事

項

注記 対応国際規格:ISO/IEC 27001:2013,Information technology−Security techniques−Information

security management systems−Requirements

3

用語及び定義

この規格で用いる主な用語及び定義は,JIS Q 17021-1:2015及びJIS Q 27000によるほか,次による。

3.1

認証文書(certification documents)

依頼者のISMSが,特定したISMS規格及び依頼者のISMSの下で要求される他の補足文書に適合してい

ることを示す文書。

4

原則

原則は,JIS Q 17021-1:2015の箇条4による。

5

一般要求事項

5.1

法的及び契約上の事項

法的及び契約上の事項は,JIS Q 17021-1:2015の5.1による。

5.2

公平性のマネジメント

公平性のマネジメントは,JIS Q 17021-1:2015の5.2によるほか,次の要求事項及び手引による。

3

Q 27006:2018 (ISO/IEC 27006:2015)

5.2.1

IS 5.2利害抵触

認証機関は,コンサルティングとみなされる場合,又は,利害抵触の可能性があるとみなされる場合を

除いて,次の業務を遂行してもよい。

a) 研修コースの手配及び講師としての参加。ただし,このコースが情報セキュリティマネジメント,関

連するマネジメントシステム又は審査に関連する場合には,認証機関は,公に入手可能な一般的な情

報及び助言の提供にとどめなければならない。つまり,b) の要求事項に違反するような,企業固有の

助言を提供してはならない。

b) 認証審査規格の要求事項についての認証機関の解釈を記載した情報の,要請に応じた提供又は公開

(9.1.3.6参照)

c) 認証審査を受ける準備が整っているかの決定のためだけを目的とする審査前の活動。ただし,そのよ

うな活動が,5.2.1の違反になるような勧告又は助言となってはならない。また,認証機関は,審査前

活動が5.2.1の要求事項に違反しないこと,及び結果的に認証審査期間の短縮根拠として利用されない

ことを確認できなければならない。

d) 認定範囲以外の規格又は規制に従った,第二者審査及び第三者審査の実行

e) 認証審査及びサーベイランスにおける価値の付加。例えば,特定の解決策の提示を含まない,審査中

に明らかになった改善の機会の明示。

認証機関は,認証の対象となる依頼者のISMSの内部の情報セキュリティレビューを提供してはならな

い。さらに,認証機関は,ISMS内部監査を提供する機関(個人を含む。)から独立していなければならな

い。

5.3

債務及び財務

債務及び財務は,JIS Q 17021-1:2015の5.3による。

6

組織運営機構に関する要求事項

組織運営機構に関する要求事項は,JIS Q 17021-1:2015の箇条6による。

7

資源に関する要求事項

7.1

要員の力量

要員の力量は,JIS Q 17021-1:2015の7.1によるほか,次の要求事項及び手引による。

7.1.1

IS 7.1.1一般考慮事項

7.1.1.1

一般的な力量要求事項

認証機関は,審査の対象である依頼者のISMSに関連する技術,法的及び規制の動向に関する知識をも

っていることを確実にしなければならない。

認証機関は,JIS Q 17021-1:2015の表A.1に規定する認証の機能別に力量要求事項を定めなければなら

ない。認証機関は,JIS Q 17021-1:2015に規定する全ての要求事項,並びにこの規格の7.1.2及び7.2.1に

規定する全ての要求事項(これは,自身が定めたISMSにおける専門分野に関連する。)を考慮しなければ

ならない。

注記 特定の認証の機能に関与する要員に対する力量要求事項の概要を,附属書Aに示す。

7.1.2

IS.7.1.2力量の判断基準の決定

7.1.2.1

ISMS審査に関する力量要求事項

7.1.2.1.1

一般要求事項

4

Q 27006:2018 (ISO/IEC 27006:2015)

認証機関は,少なくとも次の事項を確実にするために,審査チームメンバーの経歴の検証,及び特定の

教育・訓練又は概要説明(ブリーフィング)に関する基準をもたなければならない。

a) 情報セキュリティについての知識

b) 審査対象となる活動についての専門的知識

c) マネジメントシステムについての知識

d) 監査の原則についての知識

注記 監査の原則についての詳細は,JIS Q 19011に示されている。

e) ISMSの監視,測定,分析及び評価についての知識

上記a)〜e) の要求事項は,審査チームの審査員間で分担できるb) を除き,審査チームの全ての審査員

に適用する。

審査チームは,依頼者のISMSにおける情報セキュリティインシデントを示すものから適切なISMSの

要素まで遡ることのできる力量をもっていなければならない。

審査チームは,上記項目の適切な業務経験をもち,かつ,それらを具体的に適用したことがなければな

らない(これは,一人の審査員が情報セキュリティの全領域の経験を全てもつ必要があることを意味する

ものではなく,審査チーム全体として,審査対象のISMS適用範囲を網羅するのに十分な認識及び経験を

もっていなければならない。)。

7.1.2.1.2

情報セキュリティマネジメントの用語,原則,実務及び技術

審査チームの全てのメンバーは,全体として,次の知識をもたなければならない。

a) ISMSに固有な文書の構造,階層及び相互関係

b) 情報セキュリティマネジメントに関連するツール,方法及び技法,並びにこれらの適用

c) 情報セキュリティリスクアセスメント及びリスクマネジメント

d) ISMSに適用可能なプロセス

e) 情報セキュリティに関連するか,又は情報セキュリティが課題となっている最新技術

各審査員は,a),c) 及びd) を満たさなければならない。

7.1.2.1.3

情報セキュリティマネジメントシステムの規格及び規準文書

ISMS審査に関与する審査員は,次の知識をもたなければならない。

a) JIS Q 27001:2014に含まれる全ての要求事項

審査チームの全てのメンバーは,全体として,次の知識をもたなければならない。

b) 次のように分類される,JIS Q 27002に規定される全ての管理策(及び必要と決定された場合には,分

野固有の規格の管理策),及びその実施

注記 ここでいう“分野”とは,英語でSector(セクター)と表現され,業種,サービスなどを含

む広い意味で用いる。

1) 情報セキュリティのための方針群

2) 情報セキュリティのための組織

3) 人的資源のセキュリティ

4) 資産の管理

5) アクセス制御(認可を含む。)

5

Q 27006:2018 (ISO/IEC 27006:2015)

6) 暗号

7) 物理的及び環境的セキュリティ

8) 運用のセキュリティ(ITサービスを含む。)

9) 通信のセキュリティ(ネットワークセキュリティ管理及び情報の転送を含む。)

10) システムの取得,開発及び保守

11) 供給者関係(外部委託サービスを含む。)

12) 情報セキュリティインシデント管理

13) 事業継続マネジメントにおける情報セキュリティの側面(冗長性を含む。)

14) 順守(情報セキュリティのレビューを含む。)

7.1.2.1.4

ビジネスマネジメントの実務

ISMS審査に関与する審査員は,次の知識をもたなければならない。

a) 産業界における優れた情報セキュリティの慣行,及び情報セキュリティ手順

b) 情報セキュリティのための,方針及び事業上の要求事項

c) 一般的なビジネスマネジメントの概念及び実務,並びに,方針,目的及び結果の間の相互関係

d) マネジメントプロセス及び関連する用語

注記 マネジメントプロセスには,人的資源のマネジメント,内部及び外部のコミュニケーション,

並びにその他の関連する支援プロセスも含む。

7.1.2.1.5

依頼者の事業分野

ISMS審査に関与する審査員は,次の知識をもたなければならない。

a) 特定の情報セキュリティ領域,地理及び法的管轄区における法的及び規制の要求事項

注記 法的及び規制の要求事項の知識とは,法律に関する高度に専門的な経歴を意味するものでは

ない。

b) 事業分野に関連する情報セキュリティリスク

c) 依頼者の事業分野に関する一般的な用語,プロセス及び技術

d) 関連する事業分野の実務

基準a) は,審査チーム内で分担できる。

7.1.2.1.6

依頼者の製品,プロセス及び組織

ISMS審査に関与する審査員は,全体として,次の知識をもたなければならない。

a) 外部委託を含む,組織の種類,規模,ガバナンス,構造,機能及び関係が,ISMSの開発及び実施並

びに認証活動に及ぼす影響

b) 広い視野から見た複雑な業務

c) 製品又はサービスに適用される法的及び規制の要求事項

7.1.2.2

ISMS審査チームの指揮に関する力量要求事項

7.1.2.1の要求事項に加えて,審査チームリーダーは,次の要求事項を満たさなければならない。この要

求事項を満たしていることを,指導及び監督の下での審査において実証しなければならない。

a) 認証審査プロセス及び審査チームを管理する知識及び技能

b) 口頭及び書面の両方で,効果的な意思疎通の能力があることの実証

7.1.2.3

申請のレビューの実施に関する力量要求事項

7.1.2.3.1

情報セキュリティマネジメントシステムの規格及び規準文書

審査チームに要求される力量を判定し,審査チームメンバーを選定し,審査工数を決定するための申請

6

Q 27006:2018 (ISO/IEC 27006:2015)

のレビューを実施する要員は,次の知識をもたなければならない。

a) 認証プロセスで用いられる関連するISMS規格及びその他の規準文書

7.1.2.3.2

依頼者の事業分野

審査チームに要求される力量を判定し,審査チームメンバーを選定し,審査工数を決定するための申請

のレビューを実施する要員は,次の知識をもたなければならない。

a) 依頼者の事業分野に関する一般的な用語,プロセス,技術及びリスク

7.1.2.3.3

依頼者の製品,プロセス及び組織

審査チームに要求される力量を判定し,審査チームメンバーを選定し,審査工数を決定するための申請

のレビューを実施する要員は,次の知識をもたなければならない。

a) ISMSの開発及び実施並びに認証活動における,依頼者の製品,プロセス,組織の種類,規模,ガバ

ナンス,構造,機能及び関係(外部委託機能を含む。)

7.1.2.4

審査報告書のレビュー及び認証の決定に関する力量要求事項

7.1.2.4.1

一般

審査報告書のレビュー及び認証の決定を行う要員は,認証範囲の適切性及び認証範囲の変更の適切性を

検証でき,特にインタフェース及び依存関係の特定並びにその関連リスクの特定が継続して妥当かどうか

について,審査の有効性に対するその変更の影響を検証することができる知識をもたなければならない。

さらに,審査報告書のレビュー及び認証の決定を行う要員は,次の知識をもたなければならない。

a) マネジメントシステム全般

b) 審査プロセス及び手順

c) 審査の原則,実務及び技術

7.1.2.4.2

情報セキュリティマネジメントの用語,原則,実務及び技術

審査報告書のレビュー及び認証の決定を行う要員は,次の知識をもたなければならない。

a) 7.1.2.1.2のa),c) 及びd) に列挙する項目

b) 情報セキュリティに関連した法的及び規制の要求事項

7.1.2.4.3

情報セキュリティマネジメントシステムの規格及び規準文書

審査報告書のレビュー及び認証の決定を行う要員は,次の知識をもたなければならない。

a) 認証プロセスで用いられる関連するISMS規格及びその他の規準文書

7.1.2.4.4

依頼者の事業分野

審査報告書のレビュー及び認証の決定を行う要員は,次の知識をもたなければならない。

a) 関連の事業分野の実務に関する一般的な用語及びリスク

7.1.2.4.5

依頼者の製品,プロセス及び組織

審査報告書のレビュー及び認証の決定を行う要員は,次の知識をもたなければならない。

a) 依頼者の製品,プロセス,組織の種類,規模,ガバナンス,構造,機能及びそれらの関係

7.2

認証活動に関与する要員

認証活動に関与する要員は,JIS Q 17021-1:2015の7.2によるほか,次の要求事項及び手引による。

7.2.1

IS 7.2審査員の知識及び経験の実証

認証機関は,審査員が知識及び経験をもっていることを次の事項によって実証しなければならない。

a) ISMS固有の認知された資格

b) 該当する場合には,審査員としての登録

c) ISMS研修コースへの参加,及び該当する資格証明書の取得

7

Q 27006:2018 (ISO/IEC 27006:2015)

d) 専門能力開発についての最新の記録

e) 他のISMS審査員によるISMS審査への立会い

7.2.1.1

審査員の選定

7.1.2.1に加えて,審査員の選定基準は,各審査員が次の事項を満たすことを確実にしなければならない。

a) 大学教育と同等なレベルの専門的教育又は訓練を修了している。

b) 情報技術分野において4年以上の常勤による実務経験がある。このうちの2年以上は,情報セキュリ

ティに関連した役割又は職務に就いている。

c) 少なくとも5日間の研修を成功裏に修了している。この研修は,研修の範囲が,ISMS審査及び審査

のマネジメントを含む。

d) 審査員として活動する職責を担う前に,情報セキュリティの全審査過程を経験している。この経験は,

再認証審査及びサーベイランス審査を含めて,最低4回延べ20日間(そのうち最大5日間はサーベイ

ランス審査への参加でもよい)以上にわたるISMS認証審査への参加によって得ていることが望まし

い。この参加には,文書及びリスクアセスメントのレビュー,ISMS導入の審査,並びに審査報告の

作成を含まなければならない。

e) 関連した最近の経験がある。

f)

情報セキュリティ並びに審査に関する知識及び技能を,専門能力の継続的開発を通して最新の状態に

維持している。

技術専門家は,基準a),b) 及びe) を満たさなければならない。

7.2.1.2

審査チームを指揮する審査員の選定

7.1.2.2及び7.2.1.1に加えて,審査チームを指揮する審査員の選定基準は,当該審査員が次の事項を満た

すことを確実にしなければならない。

a) 少なくとも3回のISMS審査の全段階において積極的に参加している。この参加には,初回の適用範

囲の決定及び計画立案,文書及びリスクアセスメントのレビュー,並びにISMS実施の審査及び正式

な審査報告書の作成を含まなければならない。

7.3

個々の外部審査員及び外部技術専門家の起用

個々の外部審査員及び外部技術専門家の起用は,JIS Q 17021-1:2015の7.3によるほか,次の要求事項及

び手引による。

7.3.1

IS 7.3外部審査員及び外部技術専門家の審査チーム構成員への起用

技術専門家は審査員の監督の下で業務を行わなければならない。技術専門家に対する最小限の要求事項

は,7.2.1.1に記載されている。

7.4

要員の記録

要員の記録は,JIS Q 17021-1:2015の7.4による。

7.5

外部委託

外部委託は,JIS Q 17021-1:2015の7.5による。

8

情報に関する要求事項

8.1

情報の公開

情報の公開は,JIS Q 17021-1:2015の8.1による。

8

Q 27006:2018 (ISO/IEC 27006:2015)

8.2

認証文書

認証文書は,JIS Q 17021-1:2015の8.2によるほか,次の要求事項及び手引による。

8.2.1

IS 8.2 ISMS認証文書

認証文書は,権限を与えられた者が署名しなければならない。認証文書には,適用宣言書の版を含めな

ければならない。

注記 適用宣言書への変更で,認証範囲における管理策の適用(coverage)を変更しないものは,認

証文書の更新を必要とするものではない。

認証文書には,使用した分野固有の規格の特定も含めてよい。

8.3

認証の引用及びマークの使用

認証の引用及びマークの使用は,JIS Q 17021-1:2015の8.3による。

8.4

機密保持

機密保持は,JIS Q 17021-1:2015の8.4によるほか,次の要求事項及び手引による。

8.4.1

IS 8.4組織の記録へのアクセス

認証機関は,認証審査の前に,機密情報又は取扱いに慎重を要する情報を含んでいるために,審査チー

ムによるレビューに利用できないISMSに関連する情報(例えば,ISMSの記録又は管理策の設計及び有効

性の情報)がある場合は,報告するよう依頼者に求めなければならない。認証機関は,これらの情報がな

くてもISMSが適切に審査できるかを決定しなければならない。認証機関は,これらの特定された機密情

報又は取扱いに慎重を要する情報のレビューなしではISMSの審査を適切に行えないという結論に達した

場合には,適切なアクセスの手配を依頼者が行うまで,認証審査を開始できないことを依頼者に通知しな

ければならない。

8.5

認証機関と依頼者との間の情報交換

認証機関と依頼者との間の情報交換は,JIS Q 17021-1:2015の8.5による。

9

プロセス要求事項

9.1

認証活動に先立つ事項

9.1.1

申請

申請は,JIS Q 17021-1:2015の9.1.1によるほか,次の要求事項及び手引による。

9.1.1.1

IS 9.1.1申請の準備

認証機関は,依頼者に対して,JIS Q 27001:2014及び認証に必要な他の文書に適合する,文書化され,

かつ,導入されたISMSをもつよう要求しなければならない。

9.1.2

申請のレビュー

申請のレビューは,JIS Q 17021-1:2015の9.1.2による。

9.1.3

審査プログラム

審査プログラムは,JIS Q 17021-1:2015の9.1.3によるほか,次の要求事項及び手引による。

9.1.3.1

IS 9.1.3一般

ISMS審査のための審査プログラムでは,決定された情報セキュリティ管理策を考慮しなければならな

い。

9.1.3.2

IS 9.1.3審査方法

認証機関の手順は,ISMSを導入する特定の方法,又は文書及び記録の特定の様式を前提としてはなら

ない。認証の手順は,依頼者のISMSがJIS Q 27001:2014に規定する要求事項並びに依頼者の方針及び目

9

Q 27006:2018 (ISO/IEC 27006:2015)

的を満たしていることの確立に焦点を当てなければならない。

注記 審査に関する更なる手引は,ISO/IEC 27007に示されている。

9.1.3.3

IS 9.1.3初回審査のための一般準備

認証機関は,内部監査報告書及び情報セキュリティに関する独立したレビューの報告書へのアクセスの

ための必要な手配を全て行うことを依頼者に要求しなければならない。

依頼者は,認証審査の第一段階の間に少なくとも次の情報を提供しなければならない。

a) ISMS及びその対象となる活動に関わる一般情報

b) JIS Q 27001:2014で規定する必要なISMS文書の写し及び必要な場合,関連文書の写し

9.1.3.4

IS 9.1.3レビュー期間

認証機関は,少なくとも1回のマネジメントレビュー及び1回のISMS内部監査(認証範囲をその対象

に含む。)が運用されるまでは,ISMSを認証してはならない。

9.1.3.5

IS 9.1.3認証範囲

審査チームは,定義された範囲に含まれる依頼者のISMSを,全ての適用される認証要求事項を基準と

して審査しなければならない。認証機関は,依頼者が自らのISMSの適用範囲の中で,JIS Q 27001:2014

の4.3に規定する要求事項を取り扱っていることを確認しなければならない。

認証機関は,認証範囲に定義されたとおりに,依頼者の情報セキュリティのリスクアセスメント及びリ

スク対応が依頼者の活動を適切に反映しており,その活動の境界まで及んでいることを確実にしなければ

ならない。また,認証機関は,依頼者のISMSの適用範囲及び適用宣言書の中にこのことが反映されてい

ることを確認しなければならない。認証機関は,認証範囲ごとに,少なくとも一つの適用宣言書があるこ

とを検証しなければならない。

認証機関は,依頼者が,ISMSの適用範囲に完全には含まれないサービス又は活動とのインタフェース

を,認証の対象となるISMSの中で取り扱っていること,及び自らの情報セキュリティのリスクアセスメ

ントに含めていることを確実にしなければならない。このような状況の一例には,他の組織と施設を共有

する場合がある(例えば,ITシステム,データベース,通信システム,業務機能の外部委託)。

9.1.3.6

IS 9.1.3認証審査基準

依頼者のISMSを審査するための基準は,JIS Q 27001:2014でなければならない。また,依頼者が遂行

する機能に関連する認証のために,その他の文書を要求してもよい。

9.1.4

審査工数の決定

審査工数の決定は,JIS Q 17021-1:2015の9.1.4によるほか,次の要求事項及び手引による。

9.1.4.1

IS 9.1.4審査工数

認証機関は,初回審査,サーベイランス審査又は再認証審査に関連する全ての活動を行うのに十分な時

間を審査員に与えなければならない。審査工数全体の計算には,審査報告書作成のための十分な時間を含

めなければならない。

認証機関は,審査工数を決定するために附属書Bを用いなければならない。

注記 審査工数の計算に関する更なる手引及び例は,附属書Cに記載されている。

9.1.5

複数サイトサンプリング

複数サイトサンプリングは,JIS Q 17021-1:2015の9.1.5によるほか,次の要求事項及び手引による。

9.1.5.1

IS 9.1.5複数サイト

9.1.5.1.1

依頼者が次のa)〜c) の基準を満たす複数のサイトをもっている場合,認証機関は,複数サイト

の認証審査に対してサンプルに基づいた手法の利用を検討してもよい。

10

Q 27006:2018 (ISO/IEC 27006:2015)

a) 全てのサイトが同一のISMSの下で運営されている。このISMSは,中央で管理・監査されており,

かつ,中央でマネジメントレビューが行われる。

b) 全てのサイトが,依頼者のISMS内部監査プログラムに含まれている。

c) 全てのサイトが,依頼者のISMSマネジメントレビュープログラムに含まれている。

9.1.5.1.2

サンプルに基づいた手法の適用を希望する認証機関は,次の事項を確実にするための手順を備

えなければならない。

a) 最初に行う契約のレビューによって,サンプリングの適切なレベルが決定されるように,サイト間の

違いを可能な限り特定する。

b) 認証機関が,次の要求事項を考慮して,代表し得る数のサイトをサンプリングしたものである。

1) 本部及びそのサイトの内部監査の結果

2) マネジメントレビューの結果

3) 各サイトの規模の違い

4) 各サイトの事業目的の違い

5) 各種サイトの情報システムの複雑さ

6) 作業慣行の違い

7) 行っている活動の違い

8) 管理策の設計及び運用の違い

9) 重要な情報システム,又は取扱いに慎重を要する情報を処理する情報システムとの潜在的相互作用

10) 法的要求事項の違うもの全て

11) 地理的及び文化的側面

12) サイトのリスクの状況

13) 特定のサイトでの情報セキュリティインシデント

c) 依頼者のISMSの適用範囲内における全てのサイトから,代表サンプルを選択する。この選択は,無

作為的要素だけでなく,b) の要因を反映する判断に基づく選択によらなければならない。

d) 認証に先立って,そのISMSに含まれる,重大なリスクの対象となる全てのサイトを審査する。

e) 審査プログラムが,上記の要求事項に照らして作成されており,また,3年以内にISMSの認証の範

囲内の代表サンプルを,網羅するようになっている。

f)

本部又はある一つのサイトで不適合が観察された場合は,その是正処置の手順を,その登録証に含ま

れる本部及び全てのサイトに適用する。

審査は,一つのISMSが全てのサイトに適用されること,及びそれが中央の管理を運用レベルに行き渡

らせることを確実にするために,依頼者の本部の活動を取り扱わなければならない。この審査では,上記

の事項を全て取り扱わなければならない。

9.1.6

複数のマネジメントシステム

複数のマネジメントシステムは,JIS Q 17021-1:2015の9.1.6によるほか,次の要求事項及び手引による。

9.1.6.1

IS 9.1.6 ISMS文書と他のマネジメントシステム文書との統合

認証機関は,(例えば,情報セキュリティ,品質,安全衛生,環境に関する)組み合わせた文書を許可し

てもよい。ただし,他のマネジメントシステムとの適切なインタフェースを備え,そのISMSを明確に識

別できることが条件となる。

9.1.6.2

IS 9.1.6マネジメントシステム複合審査

審査がISMSの認証のための要求事項を全て満たしていることを実証できる場合には,そのISMS審査

11

Q 27006:2018 (ISO/IEC 27006:2015)

は他のマネジメントシステムの審査と複合してもよい。ISMSにとって重要な要素全てが審査報告書に明

確に記載されており,容易に識別できるようになっていなければならない。審査を複合することによって,

審査の質に悪影響が及ばないようにしなければならない。

9.2

審査の計画作成

9.2.1

審査目的,審査範囲及び審査基準の決定

審査目的,審査範囲及び審査基準の決定は,JIS Q 17021-1:2015の9.2.1によるほか,次の要求事項及び

手引による。

9.2.1.1

IS 9.2.1審査目的

審査目的には,依頼者がリスクアセスメントに基づいて該当する管理策を実施しており,かつ,確立し

た情報セキュリティ目的を達成していることを確実にするために,マネジメントシステムの有効性の決定

を含めなければならない。

9.2.2

審査チームの選定及び割当て

審査チームの選定及び割当ては,JIS Q 17021-1:2015の9.2.2によるほか,次の要求事項及び手引による。

9.2.2.1

IS 9.2.2審査チーム

認証機関は,審査チームを正式に任命し,そのチームに適切な作業文書を与えなければならない。審査

チームに与える業務を明確に定め,依頼者にも通知しなければならない。

審査チームは1名で構成してもよいが,その人は,7.1.2.1の基準を全て満たしていなければならない。

9.2.2.2

IS 9.2.2審査チームの力量

7.1.2に記載の要求事項を適用する。サーベイランス活動及び特別審査活動については,計画されたサー

ベイランス活動及び特別審査活動に関する要求事項だけとする。

ある特定の認証審査を担当させる審査チームを選定及び管理する場合,認証機関は,その審査チームの

力量が担当する審査に対して適切であることを確実にしなければならない。審査チームは,次の事項を満

たさなければならない。

a) 認証が求められているISMSの範囲内の特定の活動に関する適切な専門的知識をもち,かつ,該当す

る場合は,それらの特定の活動に関連する手順及びそれら特定の活動の潜在的な情報セキュリティリ

スクについての適切な専門的知識をもつ(技術専門家がこの役割を果たしてもよい。)。

b) 依頼者の活動,製品又はサービスの情報セキュリティ面の管理に関して,組織内におけるISMSの適

用範囲及び状況において,信頼できるISMS認証審査を行うのに十分な程度,依頼者について理解し

ている。

c) 依頼者のISMSに適用される法的及び規制の要求事項を,適切に理解している。

注記 “適切に理解している”とは,法律に関する高度に専門的な経歴を意味するものではない。

9.2.3

審査計画

審査計画は,JIS Q 17021-1:2015の9.2.3によるほか,次の要求事項及び手引による。

9.2.3.1

IS 9.2.3一般

ISMS審査のための審査計画では,決定された情報セキュリティ管理策を考慮しなければならない。

9.2.3.2

IS 9.2.3ネットワーク支援の審査手法

審査計画は,適切に,その審査で利用されるネットワーク支援の審査手法を特定しなければならない。

ネットワーク支援の審査手法には,例えば,電話・テレビ会議,ウェブ会議,双方向インターネットに

よる情報伝達,及びISMS文書又はISMSプロセスへの電子的な遠隔アクセスを含めてもよい。このよう

な手法の狙いは,審査の有効性及び効率性を高めること,並びに審査プロセスの完全性を支えるものであ

12

Q 27006:2018 (ISO/IEC 27006:2015)

ることが望ましい。

9.2.3.3

IS 9.2.3審査のタイミング

認証機関は,被審査組織と,その組織の適用範囲全体を最もよく実証するであろう審査時期について合

意することが望ましい。この検討考慮には,適宜,季節,月,曜日/日付及び勤務シフトを含むことがで

きる。

9.3

初回認証

初回認証は,JIS Q 17021-1:2015の9.3によるほか,次の要求事項及び手引による。

9.3.1

IS 9.3.1初回認証審査

9.3.1.1

IS 9.3.1.1第一段階

審査のこの段階で,認証機関は,JIS Q 27001:2014で要求されている文書を含む,依頼者のISMSの設

計に関する文書を入手しなければならない。

認証機関は,依頼者の組織,リスクアセスメント及び対応(決定された管理策を含む。),情報セキュリ

ティ方針及び目的に照らしてそのISMSの設計に対する十分な理解を得なければならず,かつ,特に依頼

者の審査に対する準備状況について,十分に理解しなければならない。これによって,第二段階のための

計画が可能になる。

第一段階の結果は,報告書として文書化しなければならない。認証機関は,第二段階への移行を決定す

る前に,第二段階のための必要な力量を備えた審査チームメンバーを選定するために,第一段階の審査報

告書をレビューしなければならない。

認証機関は,第二段階では,詳細な調査のために別種の情報及び記録が追加して必要になるかもしれな

いことを,依頼者に知らせておかなければならない。

9.3.1.2

IS 9.3.1.2第二段階

9.3.1.2.1

認証機関は,第一段階の審査報告書に文書化された所見に基づき,第二段階を行うための審査

計画を策定する。第二段階の目的は,ISMSの有効な実施を評価することのほか,次のとおりである。

a) 依頼者が自らの方針,目的及び手順を守っていることを確認する。

9.3.1.2.2

そのために,この審査は,依頼者の次の事項に焦点を当てなければならない。

a) 情報セキュリティ方針及び情報セキュリティ目的に対する,トップマネジメントのリーダーシップ及

びコミットメント

b) JIS Q 27001:2014に掲げられた文書化に関する要求事項

c) 情報セキュリティに関連するリスクのアセスメント,及びそのアセスメントが繰り返し実施された場

合に,一貫性及び妥当性があり,かつ,比較可能な結果を生み出すこと

d) その情報セキュリティリスクアセスメント及びリスク対応のプロセスに基づいた,管理目的及び管理

策の決定

e) その情報セキュリティ目的に照らして評価される,情報セキュリティパフォーマンス及びISMSの有

効性

f)

決定された管理策,適用宣言書,情報セキュリティリスクアセスメント・リスク対応のプロセスの結

果,及び情報セキュリティ方針・目的の間の対応

g) 管理策の導入(附属書D参照)。ここでは,管理策が導入され,かつ,有効であるかを決定するため

の,及び表明した情報セキュリティ目的を満たしているかを決定するための,外部及び内部の状況及

び関連するリスク,並びにその組織による情報セキュリティプロセス及び管理策の監視,測定及び分

析を考慮する。

13

Q 27006:2018 (ISO/IEC 27006:2015)

h) プログラム,プロセス,手順,記録,内部監査,及びそのISMSの有効性のレビュー。これらは,ト

ップマネジメントの決定,並びに情報セキュリティ方針及び目的が,これらからたどれることを確実

にするものである。

9.4

審査の実施

審査の実施は,JIS Q 17021-1:2015の9.4によるほか,次の要求事項及び手引による。

9.4.1

IS 9.4一般

認証機関は,次の事項についての文書化された手順をもたなければならない。

a) JIS Q 17021-1:2015に従って行う,依頼者のISMSの初回認証審査

b) JIS Q 17021-1:2015に従って定期的に実施する依頼者のISMSのサーベイランス及び再認証審査。この

サーベイランス及び再認証審査は,依頼者のISMSが該当する要求事項に継続的に適合していること,

及び依頼者が全ての不適合を是正するために適時に是正処置をとっていることを検証し,かつ,記録

するために行う。

9.4.2

IS 9.4 ISMS審査の固有の要素

認証機関は,審査チームをその代表として,次の事項を実施しなければならない。

a) 情報セキュリティに関するリスクアセスメントがISMSの適用範囲内におけるISMSの運用に関連が

あり,かつ,適切であることを実証するよう依頼者に求める。

b) 情報セキュリティに関するリスクを特定,調査及び評価するための依頼者の手順,並びにこの手順を

実施した結果が,依頼者の方針,目的及び目標と整合しているかどうかを確認する。

さらに,認証機関は,リスクアセスメントに用いられる手順が確かで,適切に導入されているか否かを

確認しなければならない。

9.4.3

IS 9.4審査報告書

9.4.3.1

JIS Q 17021-1:2015の9.4.8の報告書に関する要求事項に加えて,この審査報告書は,次の情報又

は次の情報への参照を提供しなければならない。

a) 文書レビューの要約を含む審査の詳細

b) 依頼者の情報セキュリティリスク分析に関する認証審査の詳細

c) 審査計画からの逸脱(例えば,予定された活動に対して費やされた時間が多いか又は少ない。)

d) ISMSの適用範囲

9.4.3.2

審査報告書は,十分に詳細で,認証の決定を裏付けし,かつ,それを支えなければならない。ま

た,この報告書は,次の事項を含まなければならない。

a) 重要な審査証跡及び利用した審査方法(9.1.3.2参照)。

b) 観察された事項,肯定的(例えば,特筆すべき特性)及び否定的(例えば,潜在的な不適合)なもの。

c) 依頼者のISMSの認証要求事項に対する適合性に関する見解。これには,不適合についての明確な表

明,適用宣言書の版の引用,及び該当する場合には,依頼者の以前の認証審査の結果との有用な比較

を含める。

回答が記入された質問状,チェックリスト,観察記録,ログ又は審査員のノートは,審査報告書を構成

する一部となる場合もある。これらの方法を使用する場合,認証の決定に裏付けを与える証拠として,こ

れらの文書を認証機関に提出しなければならない。審査中に評価したサンプルに関する情報を,この審査

報告書又は他の認証文書に含めなければならない。

この報告書では,依頼者がそのISMSに信頼を与えるために採用している内部の組織体制及び手順の適

14

Q 27006:2018 (ISO/IEC 27006:2015)

切性を考慮しなければならない。

報告に関する要求事項は,JIS Q 17021-1:2015の9.4.8による。さらに,この報告書には,次の事項を含

めなければならない。

− ISMSの要求事項・管理策の導入,及びそれらの有効性に関する,否定的・肯定的な最も重要な観察

された事項の要約

− 依頼者のISMSを認証することが望ましいか否かについての審査チームの推薦。これには,この推薦

を立証する情報を含める。

9.5

認証の決定

認証の決定は,JIS Q 17021-1:2015の9.5によるほか,次の要求事項及び手引による。

9.5.1

IS 9.5認証の決定

認証の決定は,JIS Q 17021-1:2015によるほか,認証審査報告書(9.4.3参照)で示された審査チームに

よる認証の推薦に基づかなければならない。

認証の授与の決定を行う者又は委員会は,通常,審査チームの否定的な推薦を覆さないほうがよい。そ

のような状況が生じた場合,認証機関は,審査チームの否定的な推薦を覆すという決定の根拠を文書化し,

かつ,その根拠の正当性を示さなければならない。

依頼者のマネジメントレビュー及びISMS内部監査のための取決めが導入されていて,有効であり,か

つ,維持されることを実証する十分な証拠が得られるまでは,依頼者に認証を授与してはならない。

9.6

認証の維持

9.6.1

一般

一般は,JIS Q 17021-1:2015の9.6.1による。

9.6.2

サーベイランス活動

サーベイランス活動は,JIS Q 17021-1:2015の9.6.2によるほか,次の要求事項及び手引による。

9.6.2.1

IS 9.6.2サーベイランス活動

9.6.2.1.1

サーベイランスの手順は,この規格に規定する依頼者のISMSの認証審査に関する手順と整合

していなければならない。

サーベイランスの目的は,承認されたISMSが引き続き実施されていることを検証し,依頼者の運営の

変更の結果として生じた,そのシステムへの変更の影響を検討し,かつ,認証要求事項の継続的な順守を

確認することである。サーベイランス審査プログラムは,少なくとも,次の事項を含まなければならない。

a) システム維持の要素(情報セキュリティリスクアセスメント及び管理策の維持,ISMS内部監査,マ

ネジメントレビュー,並びに是正処置など)

b) JIS Q 27001:2014及び認証に必要な他の文書で要求されている,外部からの情報

c) 文書化されたシステムへの変更

d) 変更された領域

e) JIS Q 27001:2014の中の選択した要求事項

f)

該当するその他の選択した領域

9.6.2.1.2

認証機関による各サーベイランスは,少なくとも,次の事項をレビューしなければならない。

a) 依頼者の情報セキュリティ方針の目的達成の点から見たISMSの有効性

b) 関連する情報セキュリティに関する法規制の順守を,定期的に評価しレビューする手順が機能してい

ること

c) 決定した管理策の変更,及びその結果生じる適用宣言書の変更

15

Q 27006:2018 (ISO/IEC 27006:2015)

d) 審査プログラムに従った,管理策の実施状況及び有効性

9.6.2.1.3

認証機関は,サーベイランス審査プログラムを,リスク及び依頼者への影響に関連する情報セ

キュリティの課題に対して対応できるようにしなければならず,かつ,このプログラムの正当性を示せな

ければならない。

サーベイランス審査は,他のマネジメントシステムの審査と組み合わせてもよい。その場合,報告は,

それぞれのマネジメントシステムに関連する側面を明確に示さなければならない。

サーベイランス審査において,認証機関は,認証機関に持ち込まれた異議申立て及び苦情の記録を点検

し,かつ,認証要求事項を満たす上での不適合又は不備が明らかな場合は,依頼者が,自らのISMS及び

手順を調査して,適切な是正処置をとったことを確認しなければならない。

サーベイランス報告書には,特に,以前に発見された不適合の解決に関する情報,並びに適用宣言書の

版及び前回審査からの重要な変更に関する情報を含まなければならない。サーベイランスから上げる報告

書は,少なくとも,全体として9.6.2.1.1及び9.6.2.1.2の要求事項を含むように作成しなければならない。

9.6.3

再認証

再認証は,JIS Q 17021-1:2015の9.6.3によるほか,次の要求事項及び手引による。

9.6.3.1

IS 9.6.3再認証審査

再認証審査の手順は,この規格に規定する依頼者のISMS初回認証審査に関する手順と整合していなけ

ればならない。

是正処置を実施するために認める期間は,その不適合の重大さの程度に応じ,かつ,関連する情報セキ

ュリティリスクに応じたものでなければならない。

9.6.4

特別審査

特別審査は,JIS Q 17021-1:2015の9.6.4によるほか,次の要求事項及び手引による。

9.6.4.1

IS 9.6.4特別なケース

ISMSの認証を受けた依頼者がそのシステムに重大な変更を加える場合,又はその認証の基盤に影響を

与えるような他の変化が起きる場合,特別審査を行うために必要な活動は,特別な規定によらなければな

らない。

9.6.5

認証の一時停止,取消し又は範囲の縮小

認証の一時停止,取消し又は範囲の縮小は,JIS Q 17021-1:2015の9.6.5による。

9.7

異議申立て

異議申立ては,JIS Q 17021-1:2015の9.7による。

9.8

苦情

苦情は,JIS Q 17021-1:2015の9.8によるほか,次の要求事項及び手引による。

9.8.1

IS 9.8苦情

苦情は,潜在的なインシデント及び潜在的な不適合を示す。

9.9

依頼者に関する記録

依頼者に関する記録は,JIS Q 17021-1:2015の9.9による。

10

認証機関に関するマネジメントシステム要求事項

10.1

マネジメントシステムに関する選択肢

マネジメントシステムに関する選択肢は,JIS Q 17021-1:2015の10.1によるほか,次の要求事項及び手

引による。

16

Q 27006:2018 (ISO/IEC 27006:2015)

10.1.1

IS 10.1 ISMSの導入

JIS Q 27001に従ってISMSを導入することを認証機関に推奨する。

10.2

選択肢A:マネジメントシステムに対する一般要求事項

マネジメントシステムに対する一般要求事項は,JIS Q 17021-1:2015の10.2による。

10.3

選択肢B:JIS Q 9001に従ったマネジメントシステムの要求事項

JIS Q 9001に従ったマネジメントシステムの要求事項は,JIS Q 17021-1:2015の10.3による。

17

Q 27006:2018 (ISO/IEC 27006:2015)

附属書A

(参考)

ISMSの審査及び認証に関する知識及び技能

A.1 概要

表A.1は,ISMSの審査及び認証に求められる知識及び技能の概要を提供するが,特定の認証の機能に

関する知識及び技能の分野だけを示すもので,参考情報である。

各機能に対する力量要求事項は,この規格の本体に規定しており,この表は各要求事項への参照を示す。

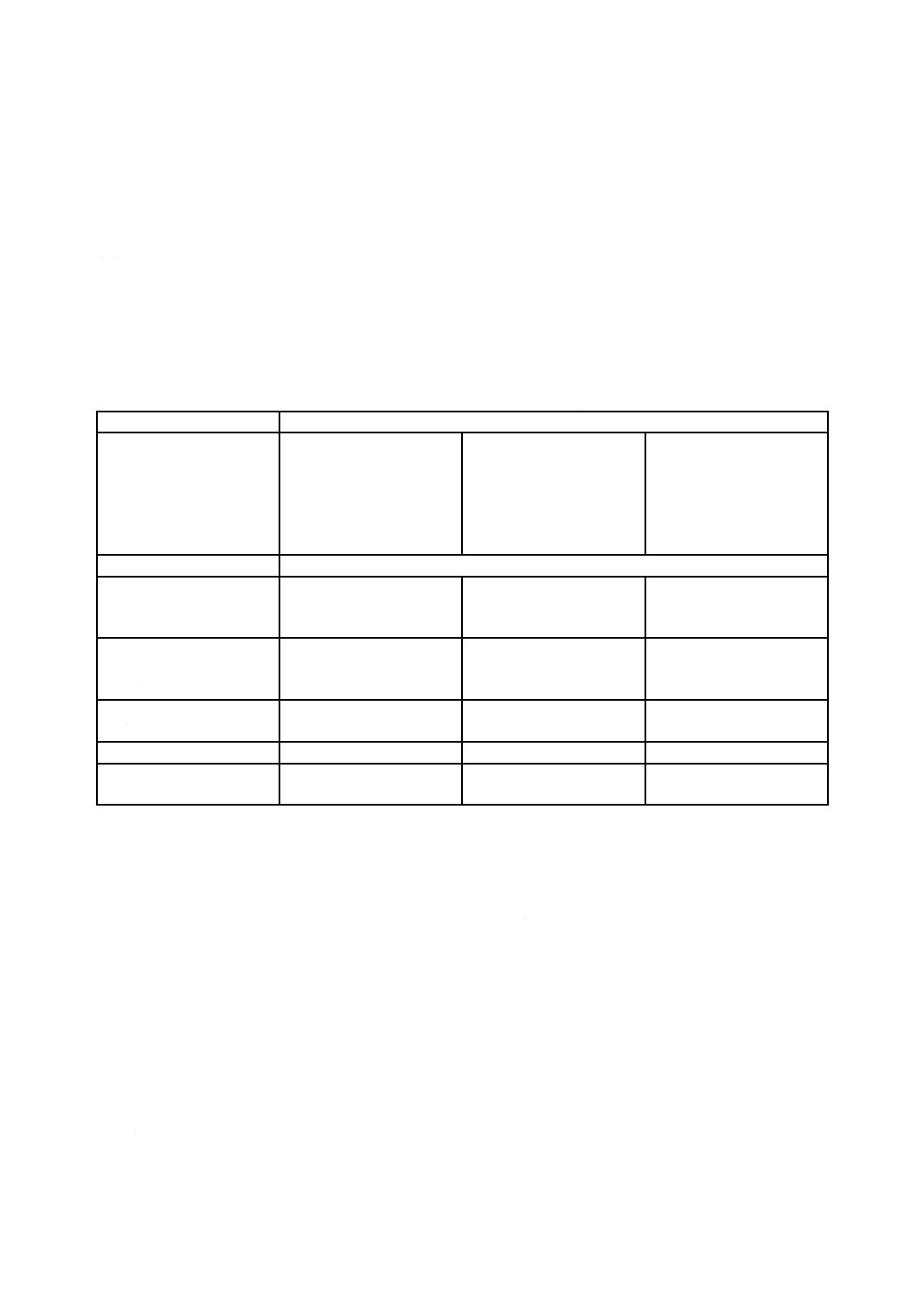

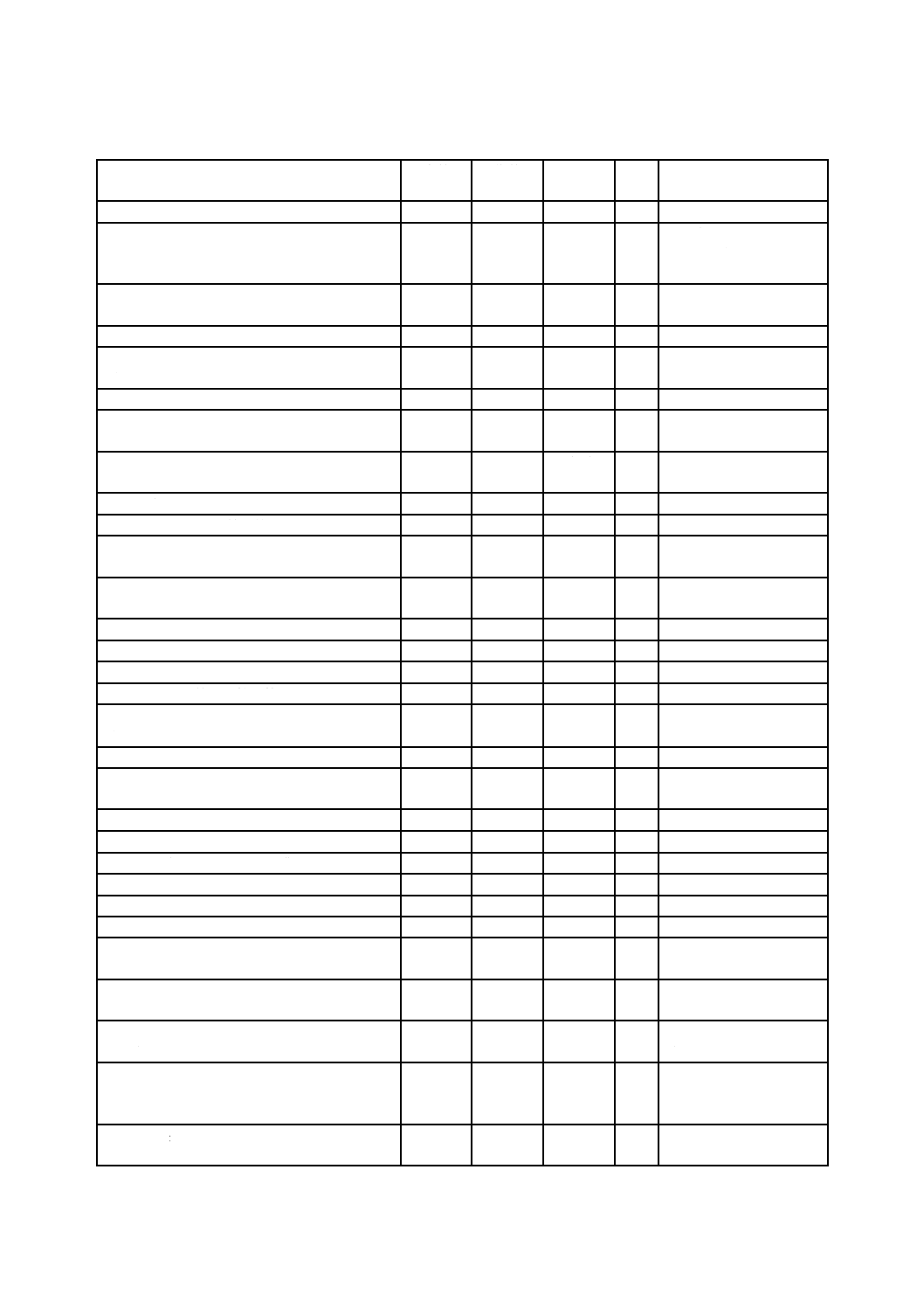

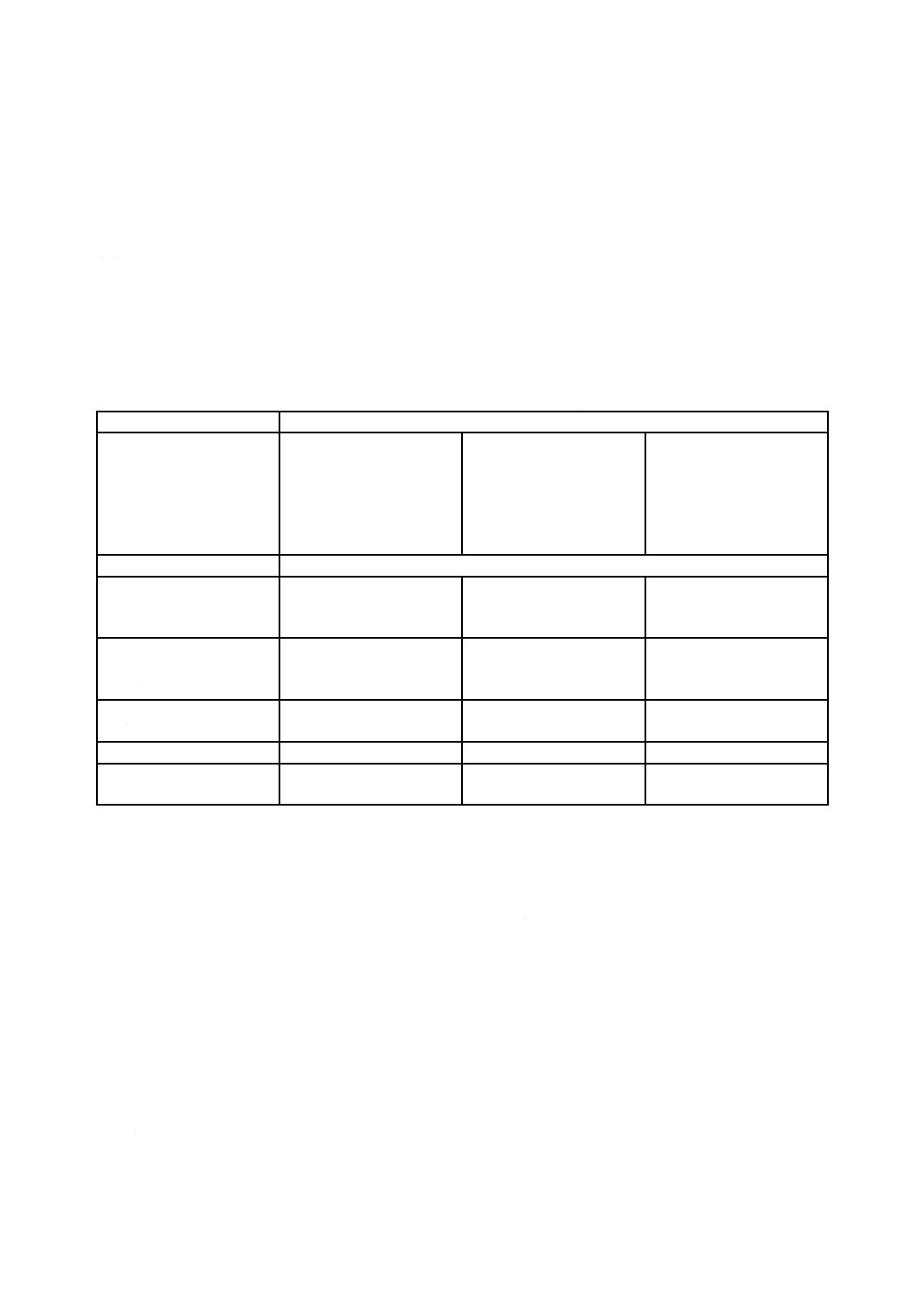

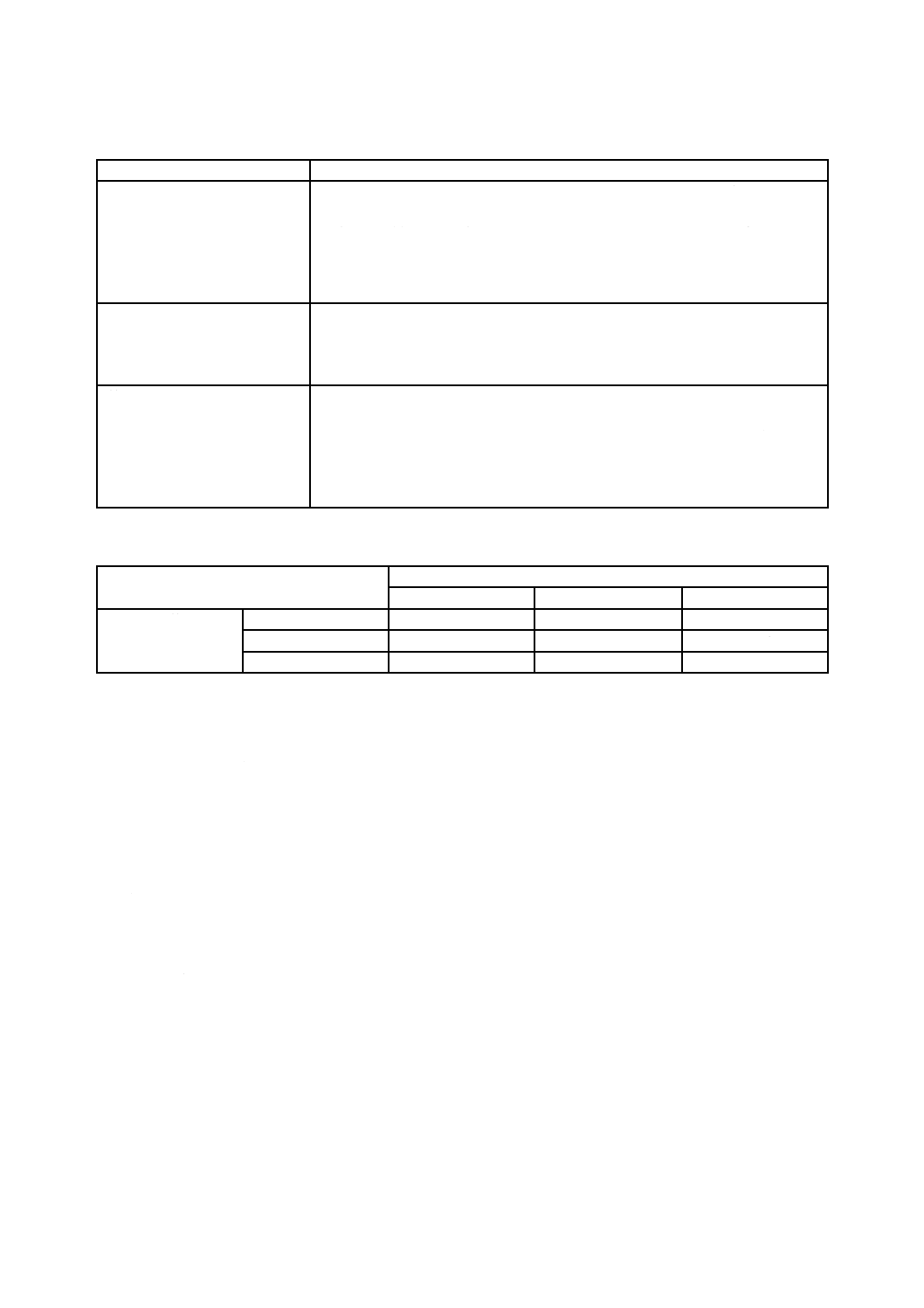

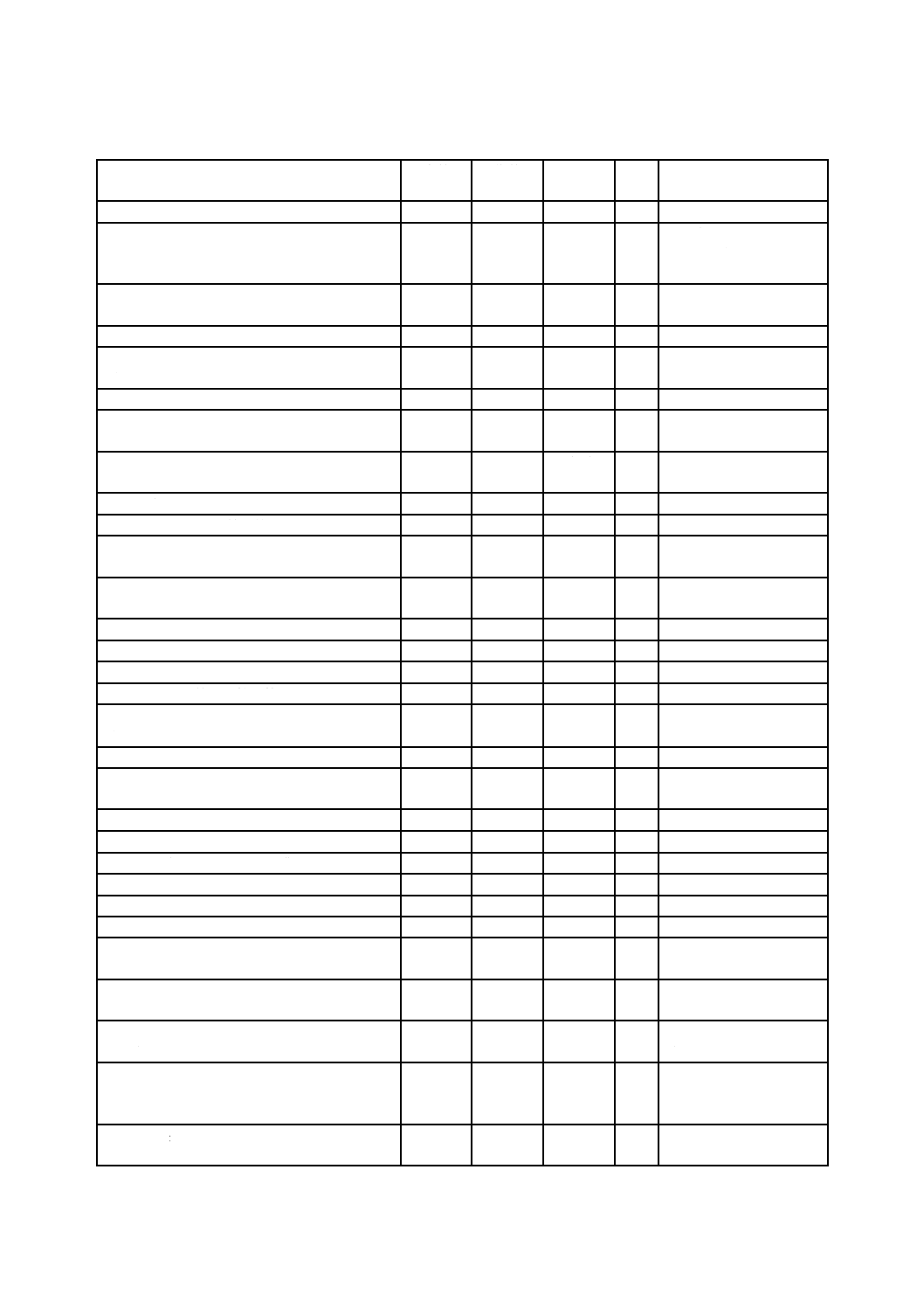

表A.1−ISMSの審査及び認証に関する知識

認証の機能

申請のレビューの実施

(審査チームに要求され

る力量を判定し,審査チー

ムメンバーを選定し,審査

工数を決定するための申

請のレビューの実施)

審査報告書のレビュー

及び認証の決定

審査及び審査チームの

指揮

知識

情報セキュリティマネジ

メントの用語,原則,実務

及び技術

7.1.2.4.2

7.1.2.1.2

情報セキュリティマネジ

メントシステムの規格・規

準文書

7.1.2.3.1

7.1.2.4.3

7.1.2.1.3

ビジネスマネジメントの

実務

7.1.2.1.4

依頼者の事業分野

7.1.2.3.2

7.1.2.4.4

7.1.2.1.5

依頼者の製品,プロセス及

び組織

7.1.2.3.3

7.1.2.4.5

7.1.2.1.6

A.2 一般的な力量に関する考慮事項

審査員が自らの知識及び経験を証明する手段には複数の方法がある。例えば,認知された資格を用いる

ことによって,知識及び経験を評価することができる。また,要員認証スキームでの登録の記録も,要求

される知識及び経験を評価するために用いることができる。審査チームに要求される力量のレベルは,組

織の業種/技術分野及びそのISMSの複雑さに対応して確立することが望ましい。

A.3 特定の知識及び経験に関する考慮事項

A.3.1 ISMSに関連する代表的な知識

7.1.2の要求事項に加えて,次の事項を考慮することが望ましい。審査員は,次に示す審査及びISMSに

関する事項についての知識をもち,かつ,これらを理解していることが望ましい。

− 審査プログラム及び審査計画

− 審査の種類及び方法論

− 審査リスク

18

Q 27006:2018 (ISO/IEC 27006:2015)

− 情報セキュリティプロセスの分析

− 継続的改善

− 情報セキュリティの内部監査

審査員は,次の規制要求事項についての知識をもち,かつ,これらを理解していることが望ましい。

− 知的財産

− 組織の記録の内容,保護及び保管

− データ保護及び個人情報の保護

− 暗号による管理策に関する規則

− 電子商取引

− 電子署名及びディジタル署名

− 職場での監督

− 電気通信の傍受及びデータの監視(例えば,電子メール)

− コンピュータの不正利用

− 電子的な証拠の収集

− 侵入試験

− 国際及び国内における分野固有の要求事項(例えば,銀行業)

19

Q 27006:2018 (ISO/IEC 27006:2015)

附属書B

(規定)

審査工数

B.1

序文

この附属書は,JIS Q 17021-1:2015の9.1に関連する更なる要求事項を含む。この附属書は,広範な活動

分野において規模及び複雑さがそれぞれ異なる依頼者のISMSの適用範囲について,認証を行うために必

要となる工数を決定する手順を作成する場合の最低限の要求事項及び手引を,認証機関に対して提供する。

認証機関は,各依頼者及び認証されたISMSごとに,初回認証,サーベイランス及び再認証に費やされ

る審査工数を特定しなければならない。審査計画の段階でこの附属書を用いることは,適切な審査工数を

決定する一貫した方法に導く。さらに,審査工数は,その審査の過程,特に第一段階で見いだされること

(例えば,ISMS適用範囲の複雑さに関する異なるアセスメント,又は適用範囲に対する追加のサイト)

に基づいて調整してもよい。

この附属書では,次を示す。

− 審査工数の計算に使用する概念(B.2)

− 審査の異なる段階において審査工数を決定するための手順に関する要求事項(B.3〜B.5)

− 複数サイトの審査に関連する要求事項(B.6)

附属書Bの適用を説明する審査工数の計算例を,附属書Cに示す。

この手法は,審査工数決定のための計算方法が次を満たすことが望ましい,ということを基本的な前提

としている。

a) 根拠のある属性で判定可能なものだけを考慮する。

b) 認証機関が効率的に適用するのに十分容易である。

c) 明確に区別できる程度に十分複雑である。

審査工数の決定は,次の表B.1(“審査工数表”)に示す数字に基づき,かつ,修正に寄与する要因を考

慮しなければならない。

B.2

概念

B.2.1 組織の管理下で働く人の数

組織の管理下で働く全ての勤務シフトの合計の人数が,審査工数を決定する出発点となる。

注記 “組織の管理下で働く人”とは,JIS Q 17021-1:2015における要員のことをいう。

組織の管理下で働くパートタイムの人は,組織の管理下で働く常勤の人と比較した勤務時間数に比例し

て,組織の管理下で働く人の数に加算する。この決定は,常勤従業員の勤務時間数と比較した時間数に基

づかなければならない。

B.2.2 審査人・日

この表でいう“審査工数”とは,審査に費やす“審査人・日”によって示される。附属書Bは,1日当

たりの労働時間として8時間を基礎としている。

B.2.3 一時的サイト

20

Q 27006:2018 (ISO/IEC 27006:2015)

一時的サイトとは,認証文書が特定したサイトとは異なる,一定の期間,認証の範囲内の活動が実施さ

れる場所である。このようなサイトには,大きなプロジェクト管理のサイトから小さなサービス/据付設

置のためのサイトまで,様々なものがあろう。このようなサイトを訪問する必要性及び訪問場所のサンプ

リングの範囲は,一時的サイトに起因する不適合によって情報セキュリティ目的を満たせなくなることの

リスクの評価に基づくことが望ましい。選択するサイトのサンプルは,組織に求められる力量及びそのサ

ービスの種類を代表することが望ましく,活動の規模及び種類並びにプロジェクト進行中の諸段階が考慮

されたものであることが望ましい。一般的なサンプリングについては,この規格の9.1.5.1を参照。

B.3

初回審査の審査工数を決定するための手順

B.3.1 一般

審査工数の計算は,文書化された手順に従わなければならない。

B.3.2 遠隔審査

遠隔審査の手法(例えば,対話形ウェブベースの共同作業,ウェブ会議,テレビ・電話会議及び/又は

その組織のプロセスの電子的な検証)を,組織とのやり取りに利用する場合には,審査計画(9.2.3参照)

の中でこうした活動を特定することが望ましい。この活動は,現地審査の工数合計に,ある割合で加算し

てもよい。

遠隔審査の活動が,計画した現地審査工数の30 %を超える審査計画を策定する場合,認証機関は,その

審査計画の正当性を示すとともに,その審査に先立って,認定機関から特別の承認を得なければならない。

注記 現地審査工数とは,個別のサイトに割り当てられる審査工数をいう。離れたサイトへの電子的

審査は,それを組織の敷地内で物理的に行う場合でも,遠隔審査とみなされる。

B.3.3 審査工数の計算

表B.1に示す審査工数表は,平均的な初回審査日数[この審査日数には,初回審査(第一段階及び第二

段階)のための日数を含む。以下,同じ。]の計算の出発点を設定したものであり,この日数は,ISMSの

適用範囲(所与の組織の管理下で働く人の数による。)に対して,適切であることが経験によって示されて

いる。また,この表に示したものと同じ規模のISMSの適用範囲であっても,より多くの工数を必要とす

る場合もあれば,より少ない工数でもよい場合があることも,経験によって実証されている。

表B.1に示す審査工数表は,審査計画の立案に利用しなければならない枠組みを提供する。この枠組み

では,組織の管理下で働く全ての勤務シフトの合計の人数に基づいて計画立案の出発点を特定し,次に,

審査対象のISMS適用範囲にある重要な要因に基づいてこれを調整し,各要因に対して追加又は削減の重

み付けをしてこの基礎となる数字を修正する。この審査工数表は,これらの修正に寄与する要因及び逸脱

の制限(次のB.3.4及びB.3.5参照)を考慮して用いなければならない。この表が用いている用語は上記の

B.2で説明しており,また,この実施方法の例を附属書Cに示す。

21

Q 27006:2018 (ISO/IEC 27006:2015)

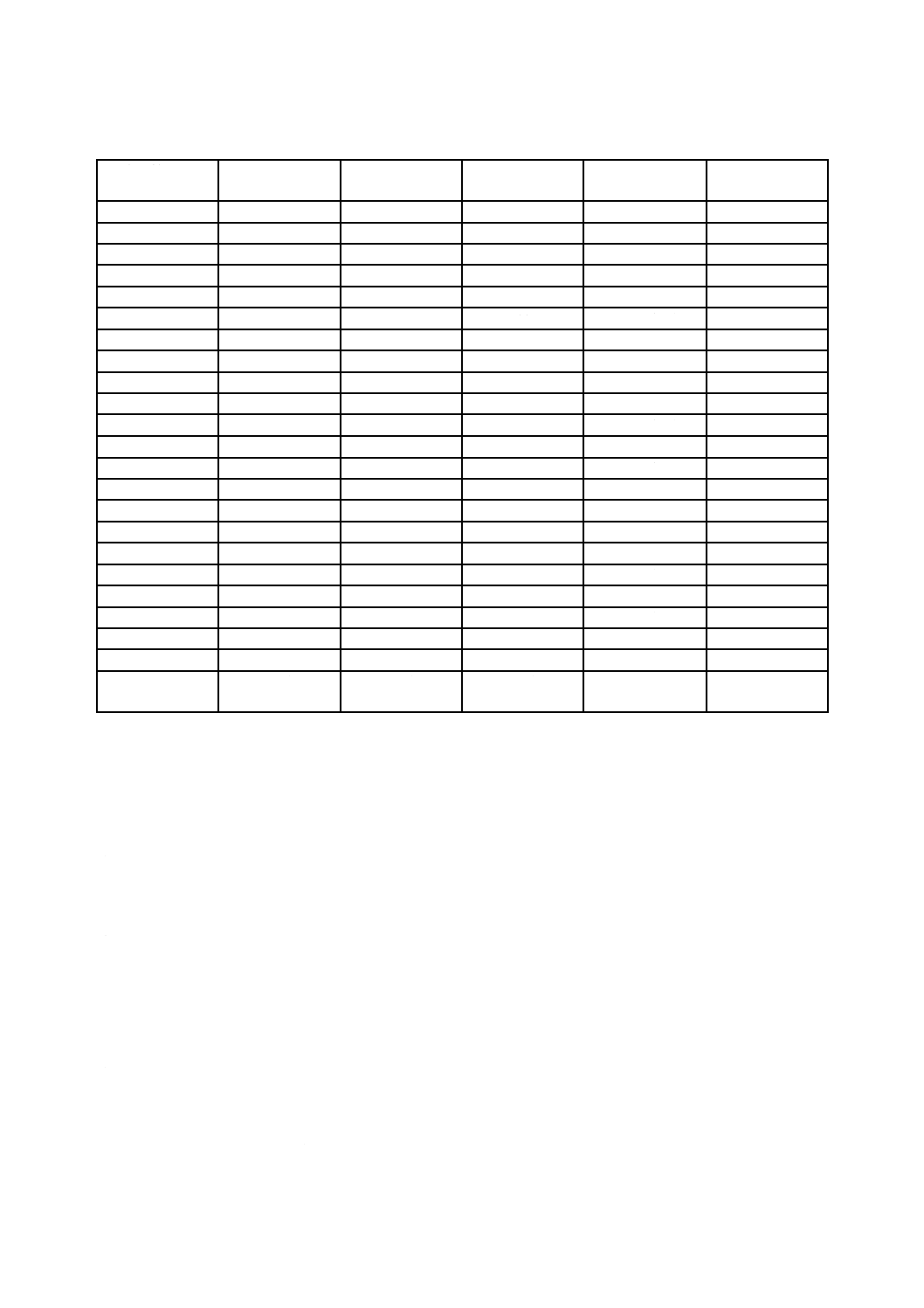

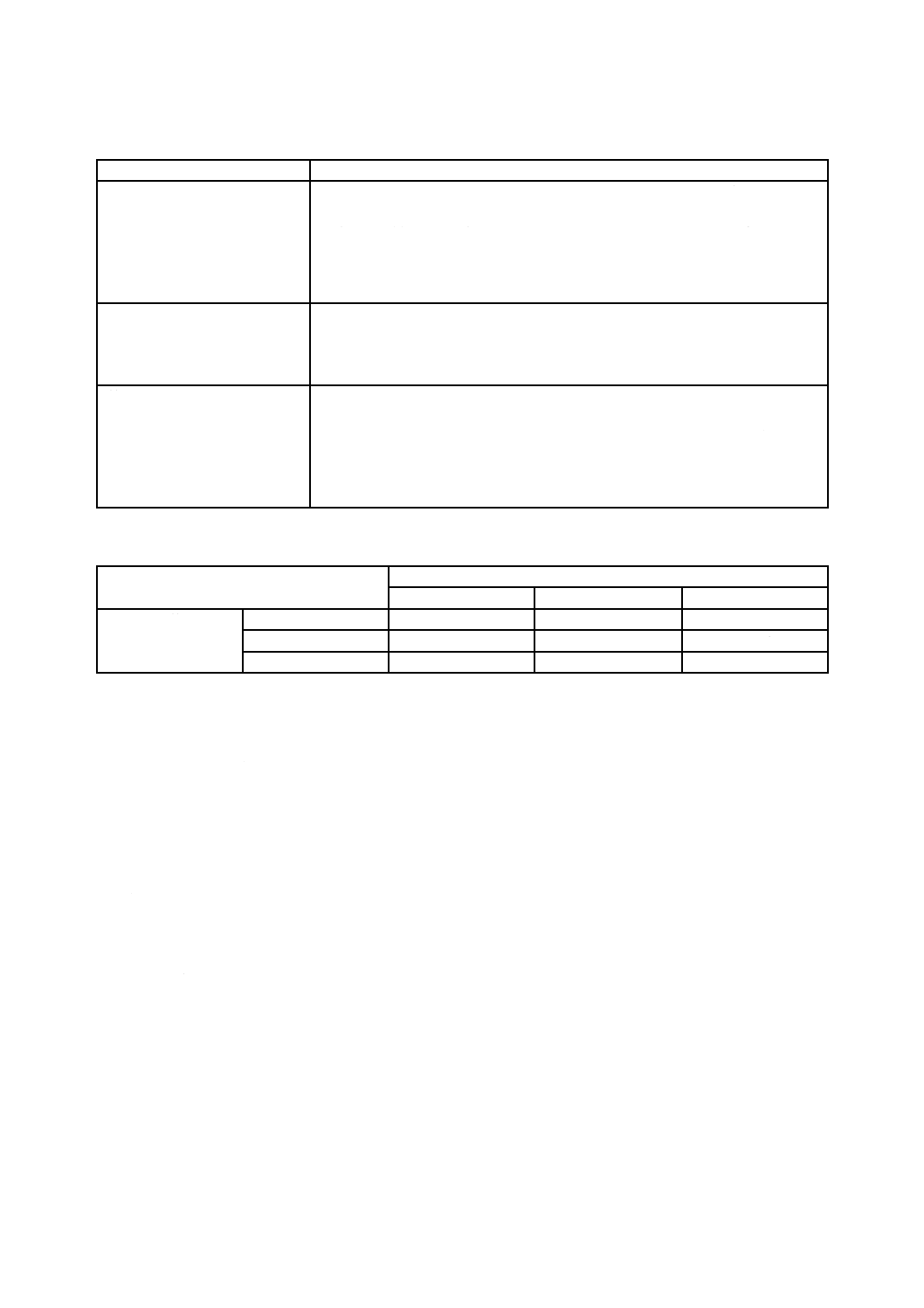

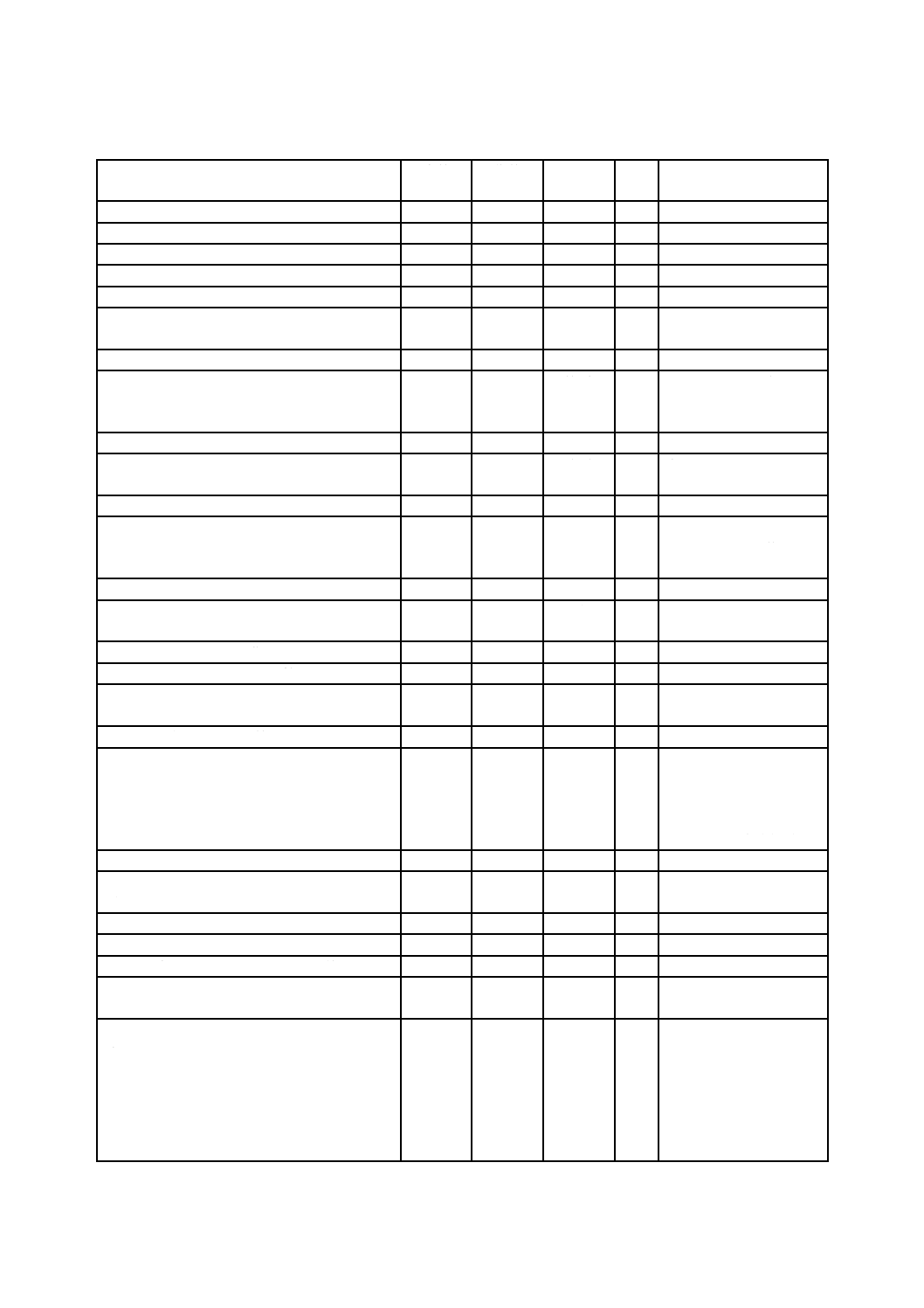

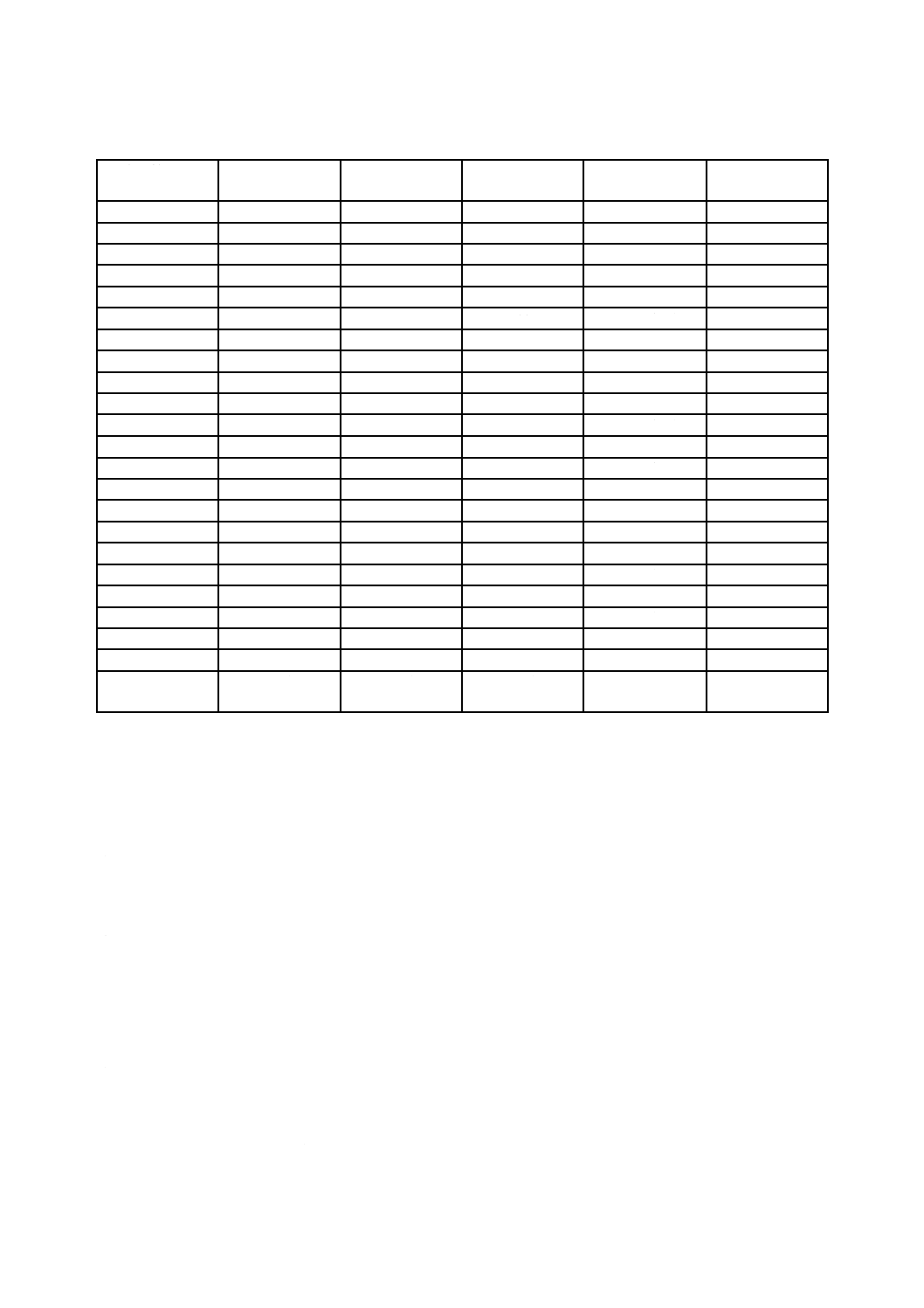

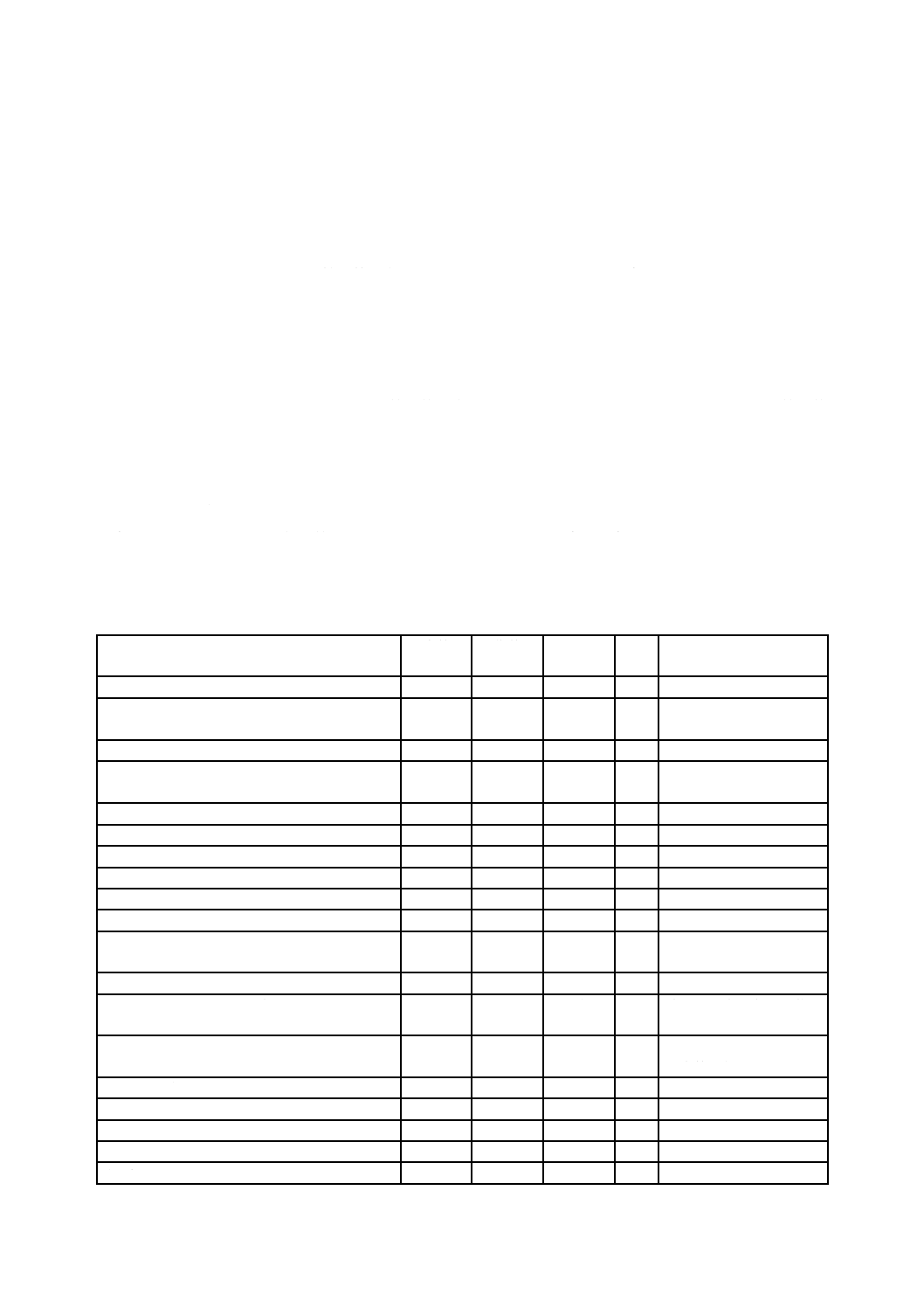

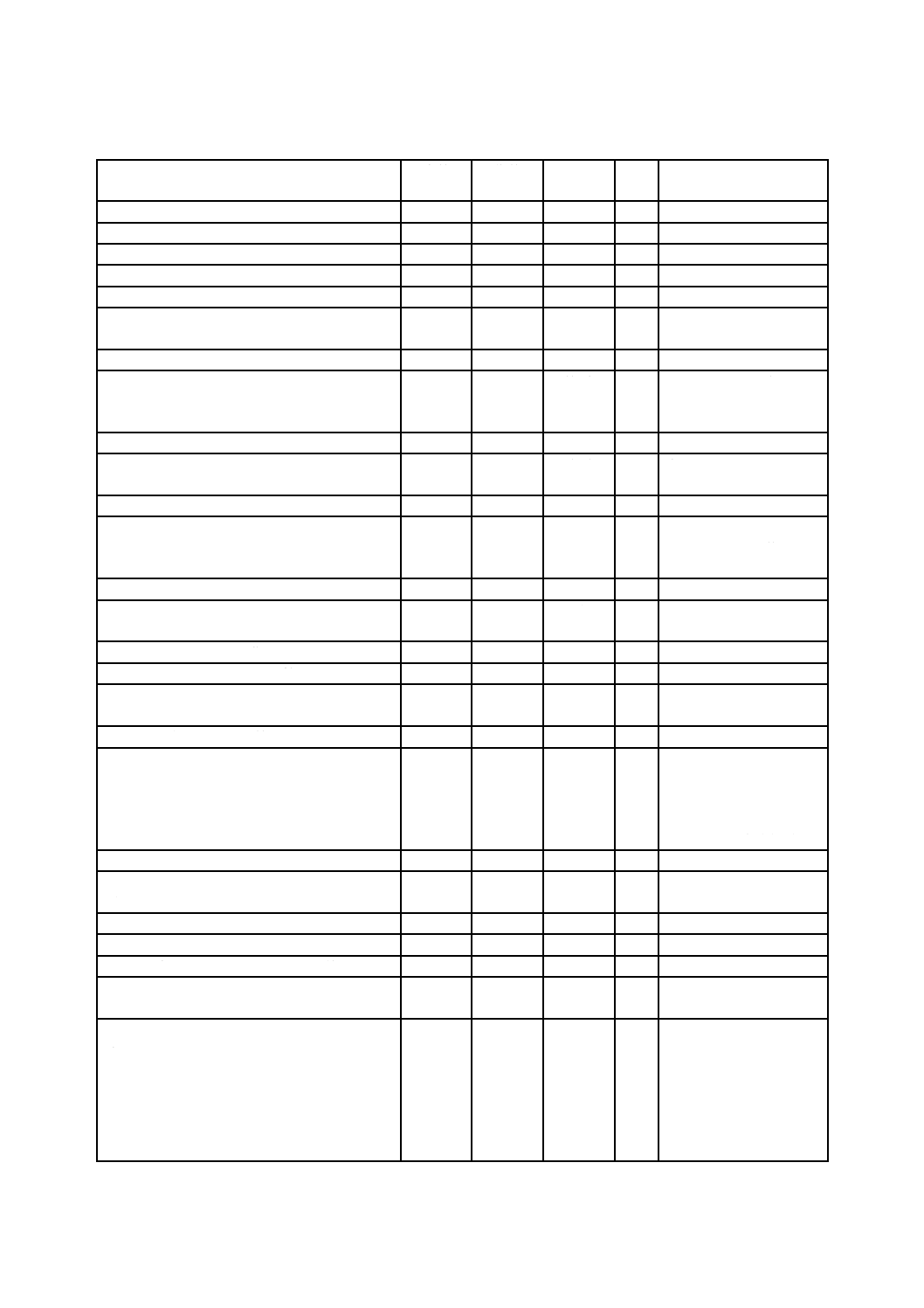

表B.1−審査工数表

組織の管理下で

働く人の数

QMSの初回審査

工数(審査人・日)

EMSの初回審査

工数(審査人・日)

ISMSの初回審査

工数(審査人・日)

追加・削減要因

合計審査工数

1〜10

1.5〜2

2.5〜3

5

B.3.4参照

11〜15

2.5

3.5

6

B.3.4参照

16〜25

3

4.5

7

B.3.4参照

26〜45

4

5.5

8.5

B.3.4参照

46〜65

5

6

10

B.3.4参照

66〜85

6

7

11

B.3.4参照

86〜125

7

8

12

B.3.4参照

126〜175

8

9

13

B.3.4参照

176〜275

9

10

14

B.3.4参照

276〜425

10

11

15

B.3.4参照

426〜625

11

12

16.5

B.3.4参照

626〜875

12

13

17.5

B.3.4参照

876〜1 175

13

15

18.5

B.3.4参照

1 176〜1 550

14

16

19.5

B.3.4参照

1 551〜2 025

15

17

21

B.3.4参照

2 026〜2 675

16

18

22

B.3.4参照

2 676〜3 450

17

19

23

B.3.4参照

3 451〜4 350

18

20

24

B.3.4参照

4 351〜5 450

19

21

25

B.3.4参照

5 451〜6 800

20

23

26

B.3.4参照

6 801〜8 500

21

25

27

B.3.4参照

8 501〜10 700

22

27

28

B.3.4参照

10 700を超え

上記の加算率に

従う。

上記の加算率に

従う。

上記の加算率に

従う。

B.3.4参照

B.3.4 審査工数を調整するための要因

この審査工数表は,それ単独では利用してはならない。割り当てられる工数は,ISMSの複雑さに関連

しており,したがってそのISMSの審査に必要な工数に関連する次の要因も考慮したものでなければなら

ない。

a) ISMSの複雑さ(例えば,情報の重要性,そのISMSのリスクの状況など)

b) ISMSの適用範囲内で実施される事業の種類

c) ISMS の既に実証されたパフォーマンス

d) ISMSの様々な構成要素を導入する場合に使用される,技術の範囲及び多様性(例えば,異なるITプ

ラットフォーム数,分離したネットワーク数)

e) ISMSの適用範囲内で用いられる外部委託及び第三者契約の範囲

f)

情報システムの開発の程度

g) サイト数及び災害復旧(DR)サイトの数

h) サーベイランス又は再認証審査の場合:JIS Q 17021-1:2015の8.5.3に基づくISMSに関連する変更の

量及び程度

附属書Cに,審査工数を計算する際に,これらの様々な要因をどのように考慮し得るかについての例を

22

Q 27006:2018 (ISO/IEC 27006:2015)

示す。

審査工数の追加が必要となる付加的要因に,次の例がある。

− ISMSの適用範囲において複数の建物又は場所を含むような,サイトの所在地・数に関わる複雑な状

況

− 要員が複数の言語を話す(審査員ごとに通訳者を要する。さもなければ,審査員は個別に業務が行え

ない。),又は文書が複数の言語で提供される。

− 常設のサイトのマネジメントシステムが認証対象となっているが,その活動を確認するために一時的

サイトの訪問を必要とする活動(次の削減の要因の一覧のすぐ下の段落参照)

− そのISMSに適用される,多数の規格及び規則

審査工数の削減が可能となる要因に,次の例がある。

− リスクがない/低い,製品/プロセス

− プロセスが単一の一般的活動に関わっている(例えば,サービスだけ)。

− 同一の作業を行う組織の管理下で働く人の比率が高い。

− その組織についてあらかじめ知っている(例えば,その組織が既に別の規格に対する認証を同じ認証

機関から受けている場合)。

− 認証に対する依頼者の準備状況が整っている(例えば,既に他の第三者スキームで認証又は認知され

ている場合)。

− そのマネジメントシステムの成熟度が高い。

依頼者又は被認証組織が一時的サイトにおいて製品又はサービスを提供している場合には,このような

サイトの評価をその認証審査及びサーベイランスプログラムに含めることが重要である。

上記の要因を考慮しなければならず,かつ,有効な審査のための追加・削減した審査工数の正当性を示

す要因について,調整を行わなければならない。追加要因は,削減要因によって相殺してもよい。審査工

数表に示した工数を調整する全ての場合において,それからの差異の正当性を示す十分な証拠及び記録を

維持しなければならない。

B.3.5 審査工数の逸脱の制限

有効な審査を実施することを確実にするために,かつ,信頼できる同様な結果を確実にするために,審

査工数表に示す審査工数は30 %を超えて削減してはならない。

逸脱についての適切な理由を明確にし,文書化しなければならない。

B.3.6 現地審査工数

計画立案及び報告書作成の合計時間の割合が増大することによって,現地審査工数が,通常は,審査工

数表に示す時間1) の70 %未満にならないことが望ましい。計画立案及び/又は報告書作成に多くの時間

が必要な場合でも,それは,現地審査工数を削減する理由にしてはならない。審査員の移動時間は,この

計算に含まれていないので,この表の審査工数への追加となる。

注1) ここでいう審査工数表に示す時間とは,B.3.3及びB.3.4で導き出された審査工数のことをいう。

注記 70 %とは,ISMS審査の経験に基づいた値である。

B.4

サーベイランス審査の審査工数

初回の認証審査サイクルでは,当該組織のためのサーベイランス工数は,サーベイランスのための年間

23

Q 27006:2018 (ISO/IEC 27006:2015)

合計工数を初回審査工数の約3分の1とすることで,初回審査の工数に比例させることが望ましい。計画

したサーベイランス工数は,審査工数に影響を与える変化を考慮するために随時にレビューすることが望

ましい。サーベイランス審査に費やす工数は,ISMSにおける変更の審査(新規の又は変更された管理策

の審査など)を行えるように追加しなければならない。

B.5

再認証審査の審査工数

再認証審査を行うことに必要な総工数は,この規格の9.4.3及びJIS Q 17021-1:2015の9.6.3に規定され

たそれまでの全ての審査の結果に基づかなければならない。再認証審査の工数は,再認証のための審査が

必要となった時点で,同じ組織を初回認証審査するとしたら必要となる工数に比例していること,及び同

じ組織を初回認証審査するとしたら必要となる工数の少なくとも3分の2にすることが望ましい。

B.6

複数サイトの審査工数

中央事務所を含めたサイトごとの審査人・日数は,サイトごとに計算しなければならない。

中央事務所又は現地事業所に関係のない審査の部分を考慮した上で工数を削減してもよい。認証機関は,

そのような削減の正当性を証明するための理由を記録しなければならない。

24

Q 27006:2018 (ISO/IEC 27006:2015)

附属書C

(参考)

審査工数の計算方法

C.1 一般

この附属書は,審査工数の計算式を導き出すための付加的指針を提供する。C.2に,審査工数の計算の

基礎として使用できる要因の分類の例を示し,C.3に,審査工数の計算例を示す。

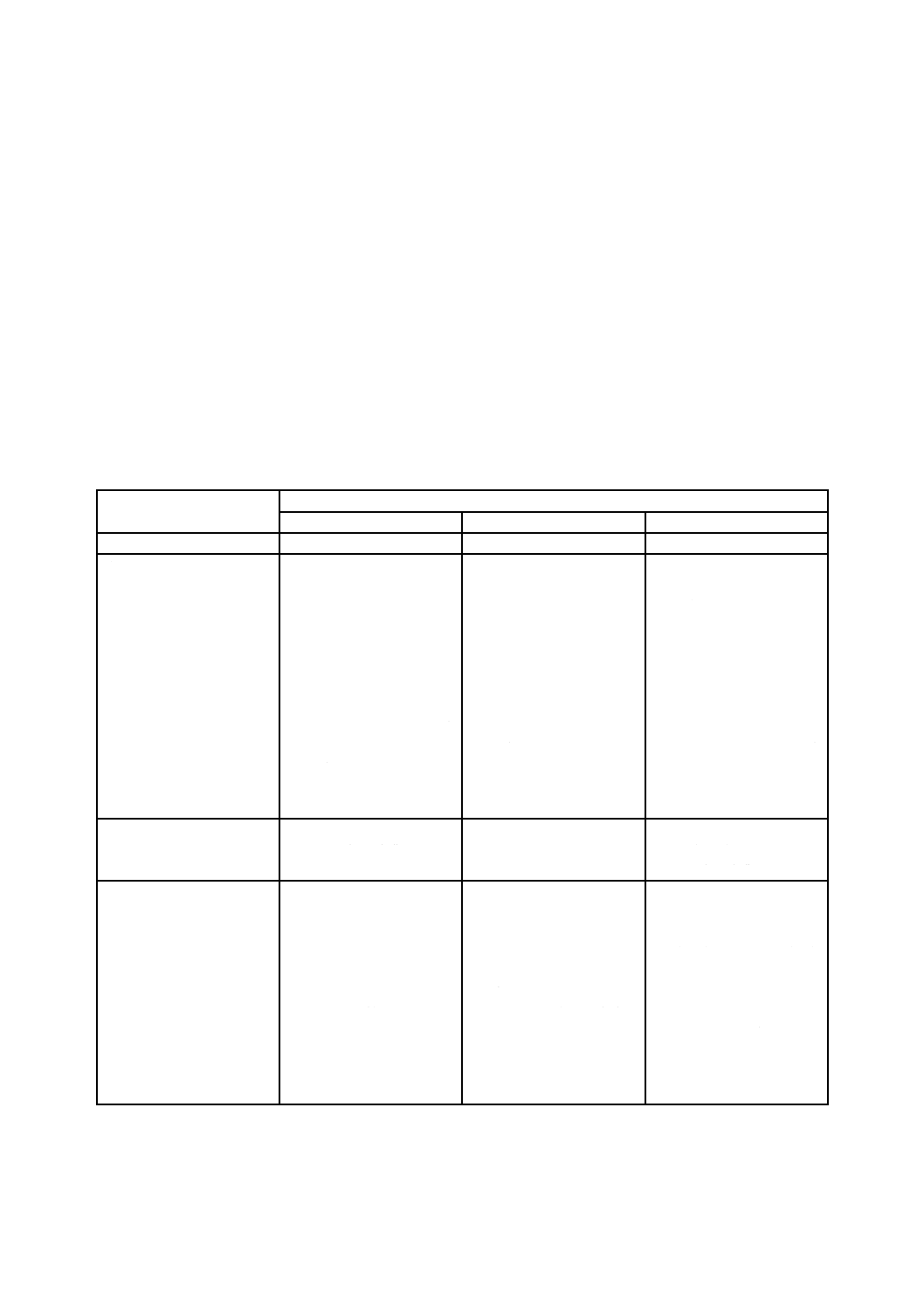

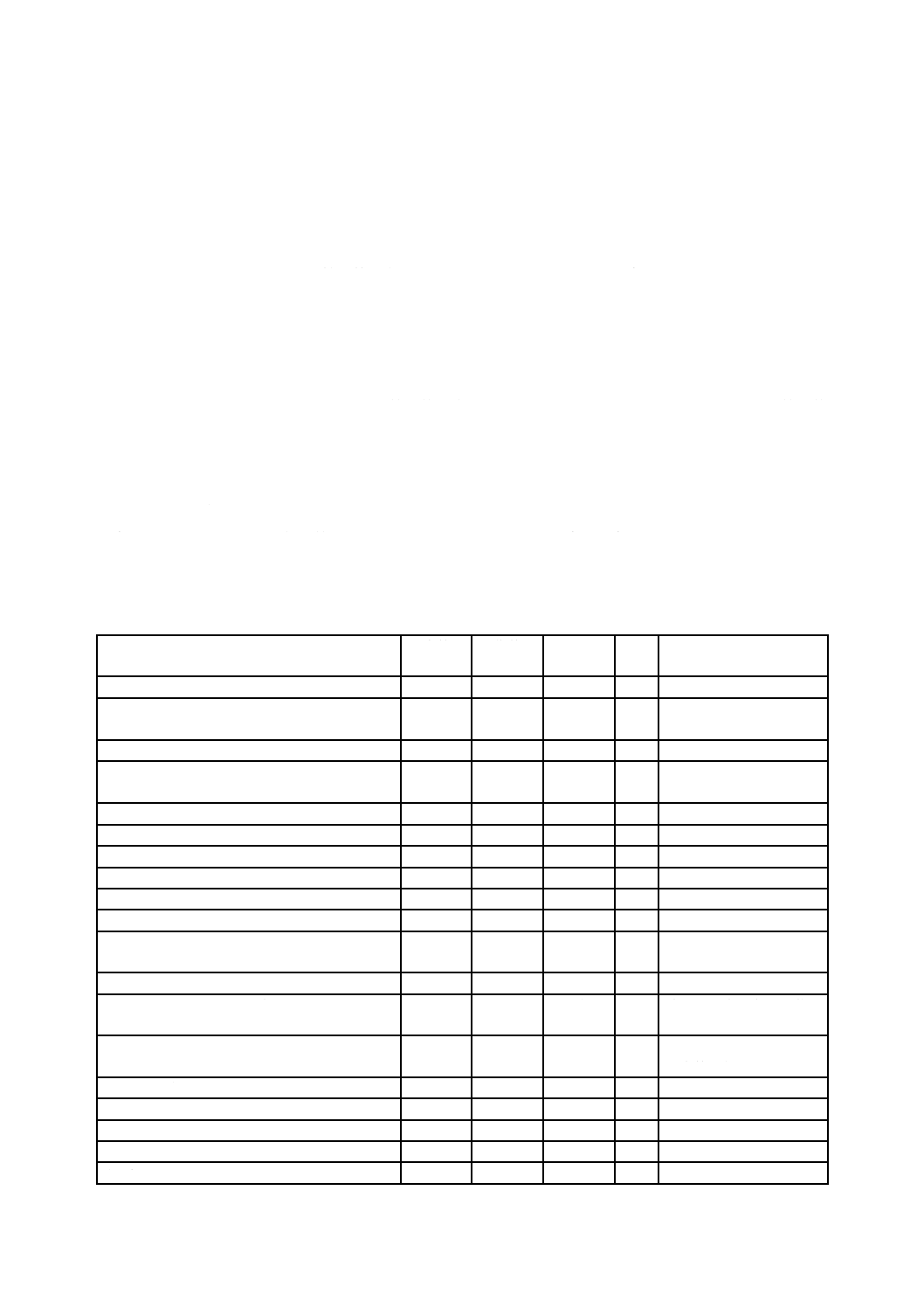

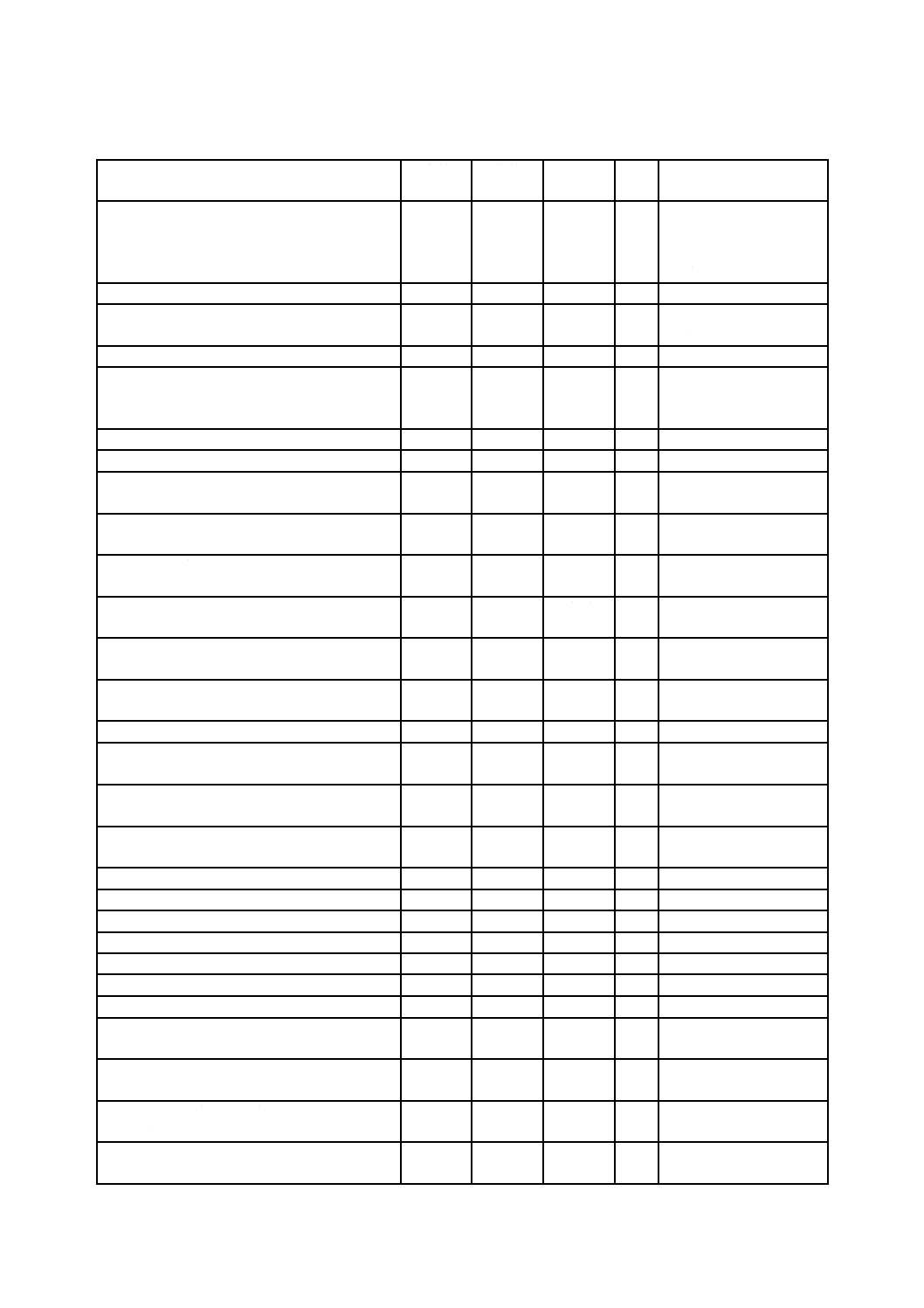

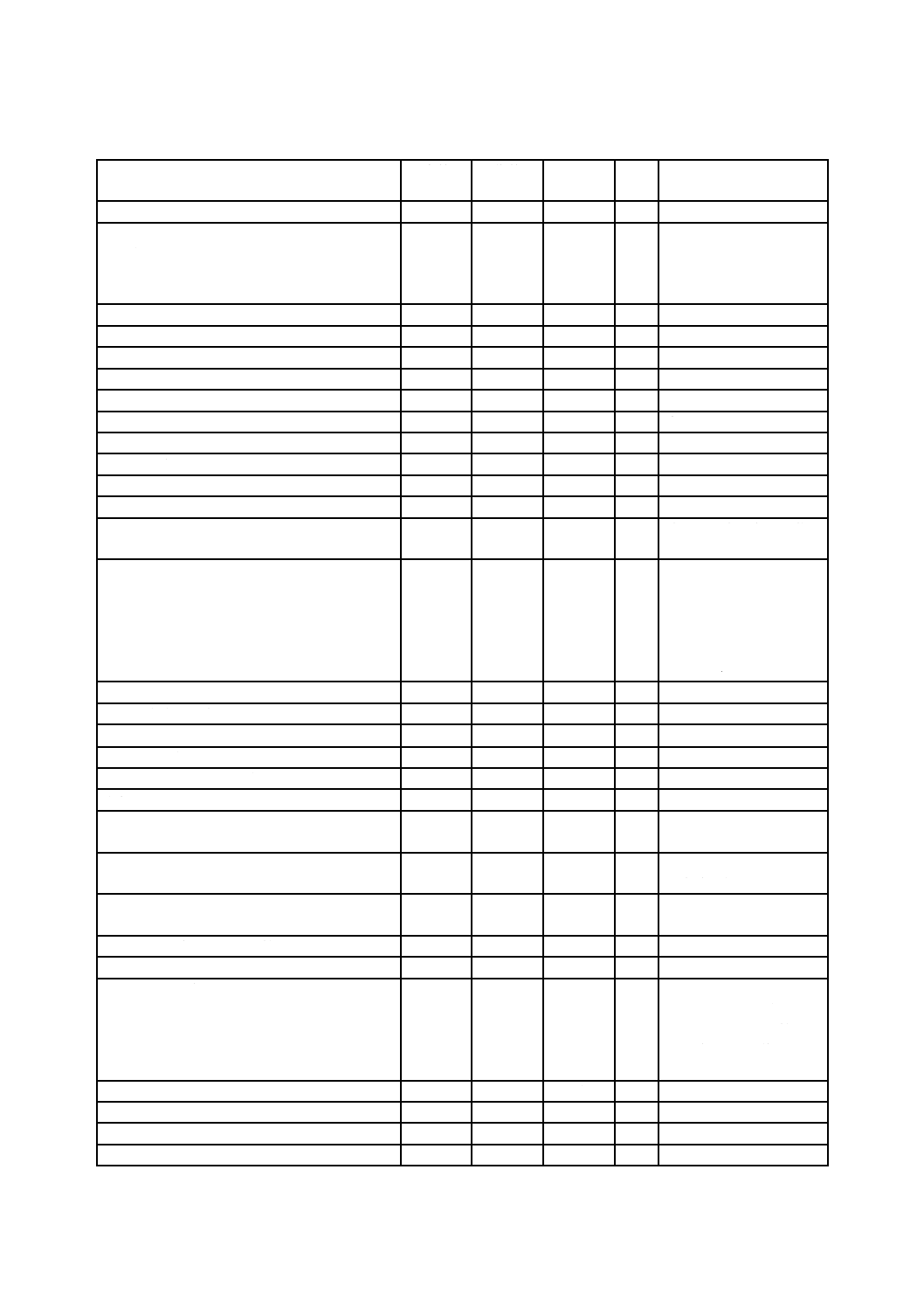

C.2 審査工数の計算のための要因の分類

表C.1に,B.3.4のa)〜h) に示す審査工数の計算のための主な要因の分類の例を示す。この分類は,認

証機関が9.1.4.1に従って審査工数の計算方法を導き出すために使用できる。

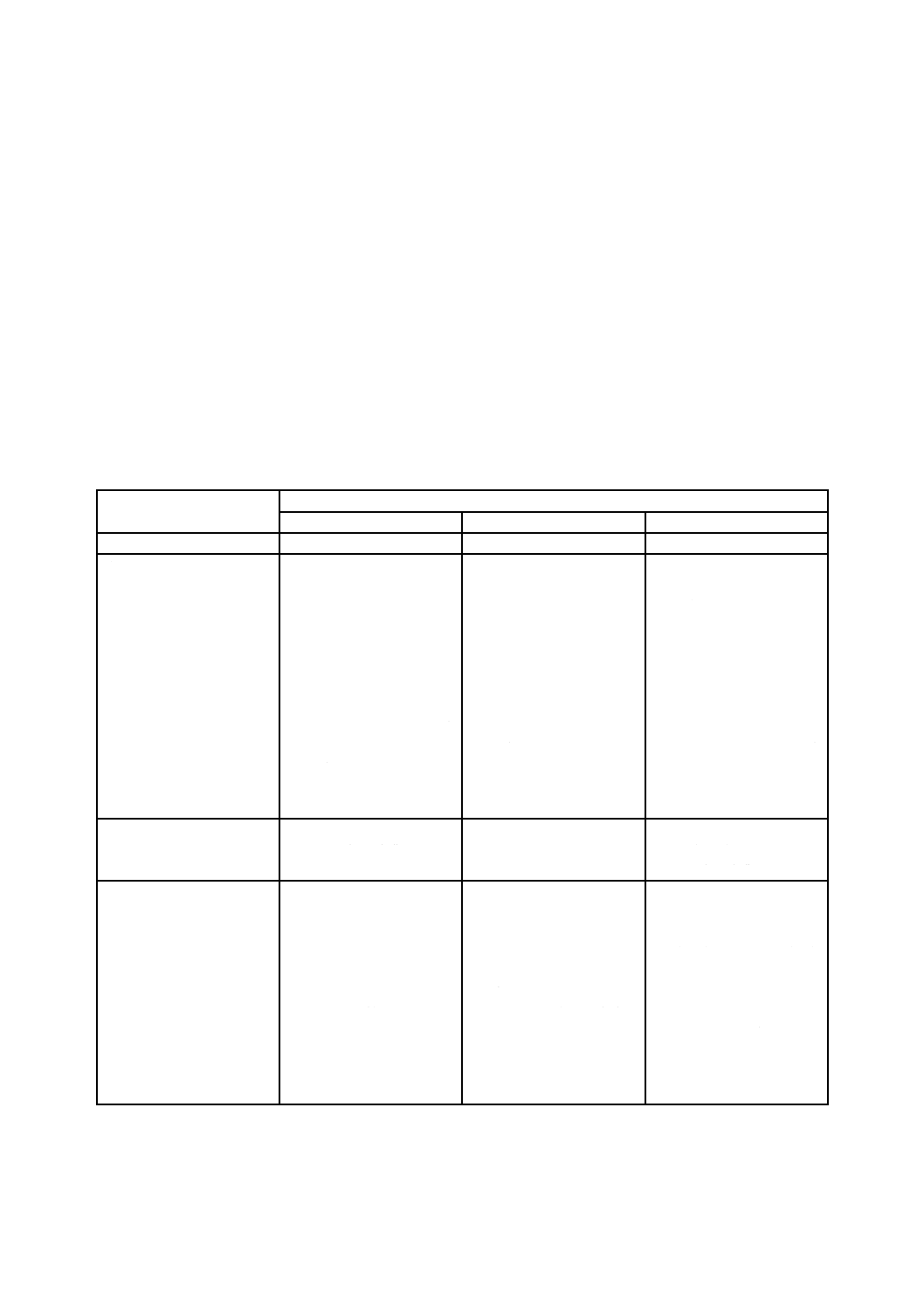

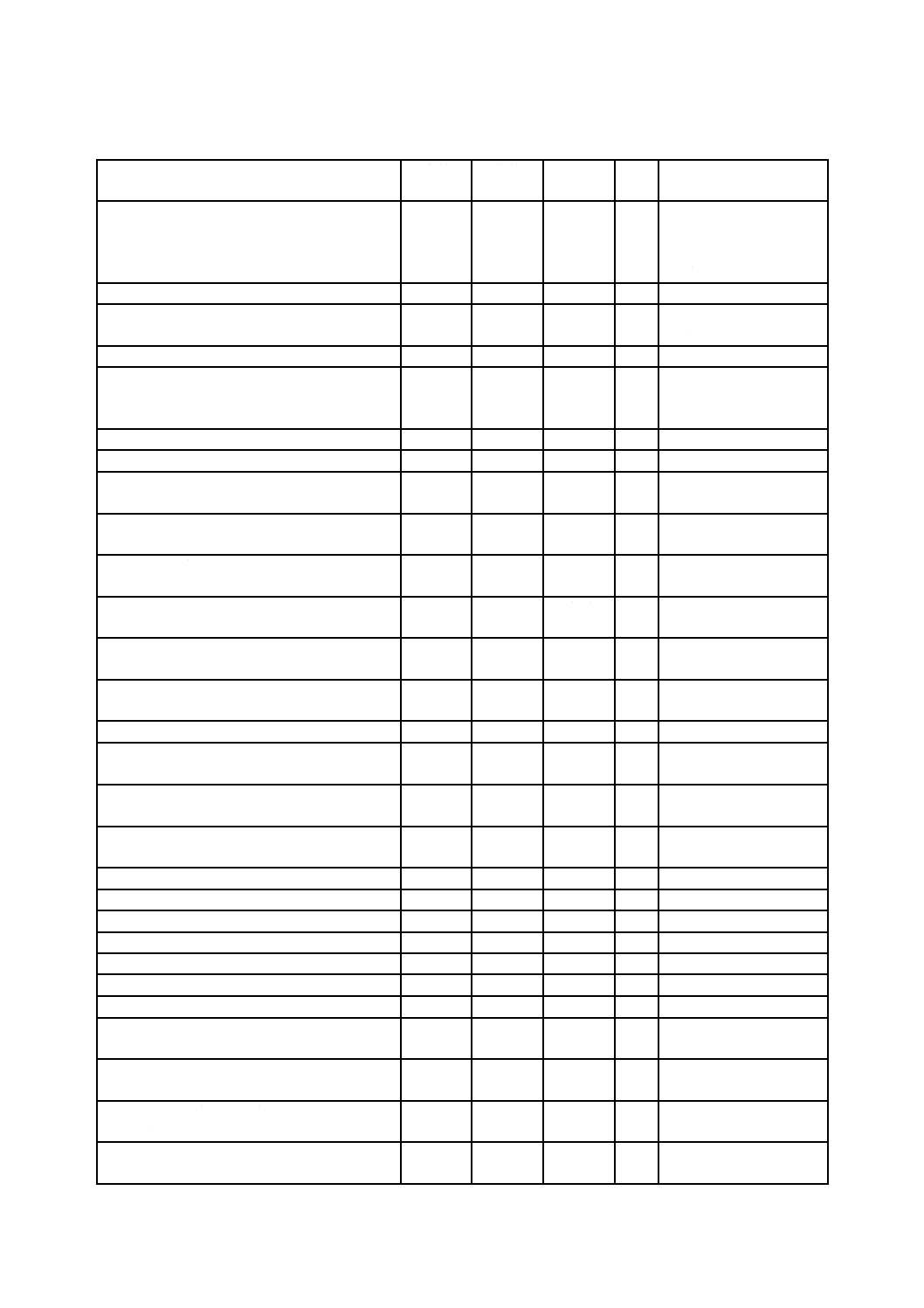

表C.1−審査工数の計算のための要因の分類

工数への影響

削減

通常

増加

要因(B.3.4参照)

a) ISMSの複雑さ:

・ 情報セキュリティ要求

事項[機密性,完全性,

可用性(CIA)]

・ 重要な資産の数

・ プロセス及びサービス

の数

・ 取扱いに慎重を要する

情報,又は機密情報がほ

とんどなく,可用性の要

求事項が低い。

・ (CIAの観点からの)重

要な資産がほとんどな

い。

・ 主要な事業プロセスは

一つだけで,これに関連

するインタフェース及

び事業部門はほとんど

ない。

・ より高い可用性の要求

事項があるか,又は取扱

いに慎重を要する情報

又は機密情報が多少あ

る。

・ 重要な資産が多少ある。

・ 2,3の単純な事業プロ

セスがあり,これに関連

するインタフェース及

び事業部門はほとんど

ない。

・ 取扱いに慎重を要する

情報又は機密情報がよ

り多くある(例えば,健

康,個人を特定できる情

報,保険,銀行業務),

又は高い可用性の要求

事項がある。

・ 重要な資産が多い。

・ 三つ以上の複雑なプロ

セスがあり,これに関連

する多くのインタフェ

ース及び事業部門があ

る。

b) ISMSの適用範囲内で実

施される事業の種類

・ 規制要求事項のない,リ

スクの低い事業

・ 厳しい規制要求事項が

ある。

・ 限定された規制要求事

項(だけ)がある,リス

クの高い事業

c) ISMSの既に実証された

パフォーマンス

・ 最近認証された。

・ 認証されていないが,文

書化された内部監査,マ

ネジメントレビュー及

び有効な継続的改善シ

ステムを含む,数回の審

査及び改善サイクルに

わたってISMSが十分に

実施されている。

・ 最近サーベイランス審

査を受けた。

・ 認証されていないが,

ISMSが部分的に実施さ

れている。幾つかのマネ

ジメントシステムツー

ルが使用可能で,実施さ

れている。幾つかの継続

的改善プロセスが実施

されているが,文書化は

部分的である。

・ 認証されておらず,最近

受けた審査もない。

・ ISMSは新しく,十分に

確立されていない(例え

ば,マネジメントシステ

ム固有の管理体制の欠

如,未成熟な継続的改善

プロセス,臨時のプロセ

スの実行)。

25

Q 27006:2018 (ISO/IEC 27006:2015)

表C.1−審査工数の計算のための要因の分類(続き)

工数への影響

削減

通常

増加

要因(B.3.4参照)

d) ISMSの様々な構成要素

を導入する場合に使用

される,技術の範囲及び

多様性(例えば,異なる

ITプラットフォーム数,

分離したネットワーク

数)

・ 高度に標準化された環

境で,多様性が低い(IT

プラットフォーム,サー

バ,オペレーティングシ

ステム,データベース,

ネットワークなどの数

が少ない。)。

・ 標準化されているが,IT

プラットフォーム,サー

バ,オペレーティングシ

ステム,データベース,

ネットワークなどが多

様である。

・ ITが高度に多様化され

ている又は複雑である

(例えば,数多くの異な

るネットワークのセグ

メント,サーバ又はデー

タベースの種類,主要な

アプリケーションがあ

る。)。

e) ISMSの適用範囲内で用

いられる外部委託及び

第三者契約の範囲

・ 外部委託がなく,供給者

への依存度はほとんど

ない,又は

・ 十分に定義,管理及び監

視された外部委託の取

決めがある。

・ 外部委託者がISMS認証

を受けている。

・ 関連する独立した保証

報告書が入手可能であ

る。

・ 幾つかの部分的に管理

された外部委託の取決

めがある。

・ 外部委託又は供給者へ

の依存度が高く,重要な

事業活動への影響が大

きい,又は

・ 外部委託の規模又は範

囲が不明,又は

・ 幾つかの外部委託の取

決めが管理されていな

い。

f) 情報システムの開発の

程度

・ 社内のシステム開発は

ない。

・ 標準化されたソフトウ

ェアプラットフォーム

を使用している。

・ 複雑な構成・パラメータ

化を用いた標準化され

たソフトウェアプラッ

トフォームを使用して

いる。

・ (高度に)カスタマイズ

されたソフトウェアが

ある。

・ 幾つかの開発活動(社内

又は外部委託)を行って

いる。

・ 社内のソフトウェア開

発活動が広範で,重要な

事業目的のための幾つ

かのプロジェクトが進

行中である。

g) サイト数及び災害復旧

(DR)サイトの数

・ 可用性の要求事項が低

く,代替のDRサイトが

ないか又は一つである。

・ 可用性の要求事項が中

度又は高度で,代替の

DRサイトがないか又は

一つである。

・ 可用性の要求事項が高

い。例えば,24時間365

日稼働のサービス

・ 代替のサイトが幾つか

ある。

・ データセンターが幾つ

かある。

h) サーベイランス又は再

認証審査の場合:JIS Q

17021-1:2015の8.5.3に

基づくISMSに関連する

変更の量及び程度

・ 前回の再認証審査から

変更はない。

・ ISMSの適用範囲又は適

用宣言書を若干変更し

た。例えば,幾つかの方

針群,文書など

・ 上記の要因を若干変更

した。

・ ISMSの適用範囲又は適

用宣言書に大きな変更

を加えた。例えば,新し

いプロセス,新規の事業

部門,分野,リスクアセ

スメントマネジメント

の方法,方針群,文書,

リスク対応

・ 上記要因に大きな変更

を加えた。

26

Q 27006:2018 (ISO/IEC 27006:2015)

C.3 審査工数の計算例

次の例では,認証機関が,審査工数を計算するためにB.3に規定する要因をどのように使用できるかを

示す。この例における審査工数の計算は,次の方法で行う。

ステップ1:事業及び組織に関連する要因(IT以外)の決定:表C.2の各カテゴリについて,適切なレ

ベルを特定して,その結果を合計する。

ステップ2:IT環境に関する要因の決定:表C.3の各カテゴリについて,適切なレベルを特定して,そ

の結果を合計する。

ステップ3:上記のステップ1及び2の結果に基づき,表C.4の適切な項目を選択して,審査工数に対

する要因の影響を特定する。

ステップ4:最終計算:審査工数表(表B.1)を適用することによって決定した日数に,ステップ3から

得た要因を乗じる。複数サイトサンプリングを利用する場合には,複数サイトサンプリング計画の実施に

必要な工数に基づいて計算した審査人日を追加する。

この結果が,最終的な審査工数である。

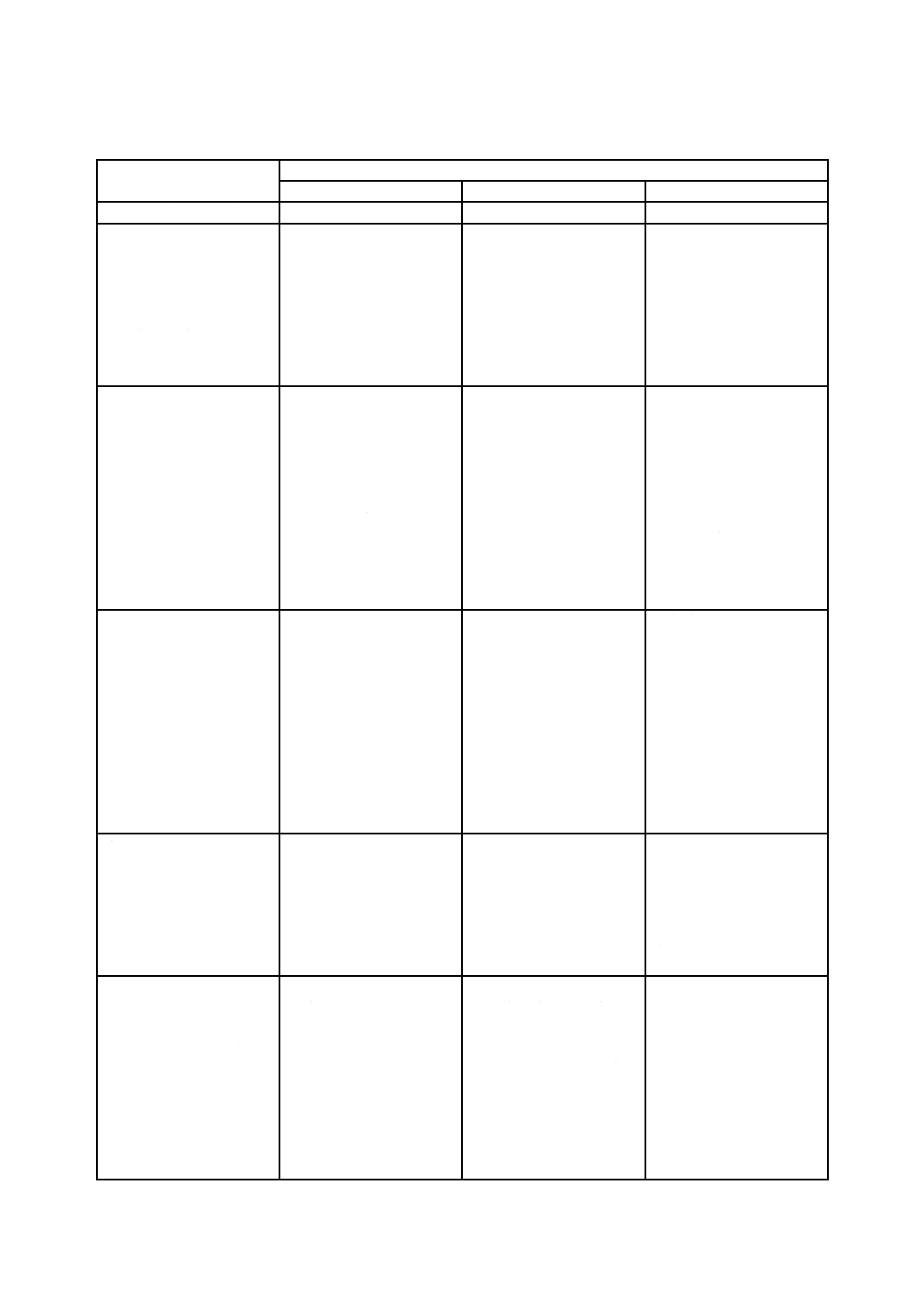

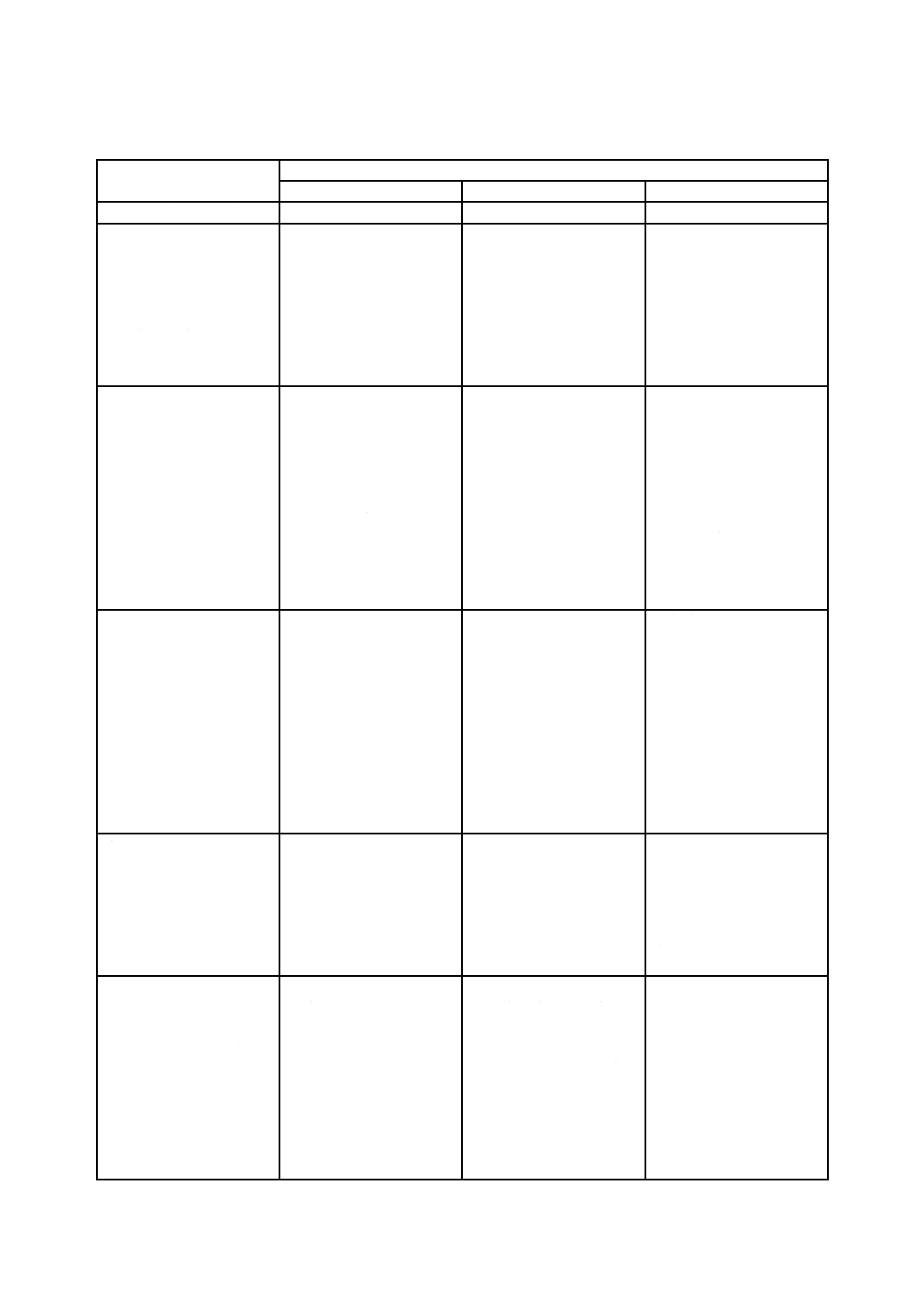

表C.2−事業及び組織に関連する要因(IT以外)

カテゴリ

レベル

事業の種類及び規制要求事項

1. 組織は,重要な事業分野に該当しない分野及び規制されていない分野で業務を

行っている。a

2. 組織は,重要な事業分野で業務を行っている顧客がある。a

3. 組織は,重要な事業分野で業務を行っている。a

プロセス及び作業

1. 標準的で繰返しの作業が通常プロセスであり,組織の管理下で働く多くの人が

同じ作業をしている。製品又はサービスの数が少ない。

2. 標準的だが,繰返しのプロセスではない。多くの製品又はサービスがある。

3. 認証範囲内に,複雑なプロセス,多くの製品及びサービス,多くの事業部門が

ある(ISMSがその非常に複雑なプロセスを含む,又は比較的多くの若しくは

固有の活動を含む。)。

MSの確立のレベル

1. ISMSは既に十分に確立されている及び/又は他のマネジメントシステムが実

施されている。

2. 他のマネジメントシステムの要素で実施しているものもあれば実施していな

いものもある。

3. 他のマネジメントシステムは全く実施されておらず,ISMSは新規であり確立

されていない。

a 重要な事業分野とは,国に対して非常に大規模な悪影響を及ぼす可能性のある,医療,セキュリティ,経済,イ

メージ及び政府の機能能力に対するリスクを引き起こすであろう重要な公共サービスに影響を与え得る分野で

ある。

27

Q 27006:2018 (ISO/IEC 27006:2015)

表C.3−IT環境に関連する要因

カテゴリ

レベル

ITインフラの複雑さ

1 ITプラットフォーム,サーバ,オペレーティングシステム,データベース,

ネットワークなどの数が少ない,又は高度に標準化されている。

2 幾つかの異なるITプラットフォーム,サーバ,オペレーティングシステム,

データベース,ネットワークがある。

3 多くの異なるITプラットフォーム,サーバ,オペレーティングシステム,デ

ータベース,ネットワークがある。

外部委託及び供給者(クラウド

サービスを含む。)への依存度

1 外部委託又は供給者への依存度が低い又はない。

2 全てではないが,幾つかの重要な事業活動に関連して,外部委託又は供給者に

幾らか依存している。

3 外部委託又は供給者への依存度が高く,重要な事業活動に大きく影響する。

情報システム開発

1 社内でのシステム/アプリケーション開発は全くないか,又は非常に限られて

いる。

2 幾つかの重要な事業目的に対して,社内又は外部委託したシステム/アプリケ

ーション開発が幾つかある。

3 重要な事業目的に対して,社内又は外部委託したシステム/アプリケーション

開発が広範囲に存在する。

表C.4−審査工数に対する要因の影響度

ITの複雑さ

低(3〜4)

中(5〜6)

高(7〜9)

事業の複雑さ

高(7〜9)

+5 %〜+20 %

+10 %〜+50 %

+20 %〜+100 %

中(5〜6)

−5 %〜−10 %

0 %

+10 %〜+50 %

低(3〜4)

−10 %〜−30 %

−5 %〜−10 %

+5 %〜+20 %

例1 審査対象の組織には,700人の従業員がいる。したがって,表B.1によって,初回審査には17.5

審査人・日が必要である。組織は,重要な事業分野では活動しておらず,高度に標準化された

繰返しの多い作業を行っており,かつ,ISMSを確立したばかりである。表C.2によって,事

業及び組織に関連する要因は1+1+3=5となる。当該組織は,ITプラットフォーム及びデー

タベースの数は非常に少ないが,外部委託を広範に使用している。組織内での開発,又は外部

委託による開発を行っていない。表C.3によって,IT環境に関連する要因は1+3+1=5とな

る。表C.4を使用すると,これは審査工数に対する調整にはつながらない。

例2 幾つかのマネジメントシステムが既に実施され,また,ISMSが既に十分に確立していること

を除き,前の例と同じ組織の場合,表C.2による計算は1+1+1=3となる。表C.4を使用する

と,審査工数5 %〜10 %の削減,すなわち,1〜1.5人・日削減され,合計16〜16.5人・日にな

る。

28

Q 27006:2018 (ISO/IEC 27006:2015)

附属書D

(参考)

導入されたJIS Q 27001:2014附属書Aの管理策のレビューに関する手引

D.1 目的

ISMSのために依頼者が必要であると決定した管理策(これは,適用宣言書による。)の導入は,初回審

査の第二段階,並びにサーベイランス又は再認証の活動の中でレビューしなければならない[9.3.1.2.2 g)

参照]。

認証機関が収集する審査証拠は,管理策が有効か否かの結論を出すために十分なものでなければならな

い。管理策がどのように機能することが期待されるのかについては,例えば,依頼者の手順又は方針で特

定してもよい。

D.1.1 審査証拠

最良の審査証拠は,審査員による観察から収集される(例えば,錠の付いた扉は施錠されている。要員

は秘密保持契約書に署名している。資産登録簿があり,観察された資産は,これに記載されている。シス

テムの設定は適切である)。証拠は,管理策の実行結果を見ることから収集できる(例えば,要員に与えら

れたアクセス権の印刷物で適正な権限をもつ役員が署名したもの,インシデント解決の記録,適正な権限

をもつ役員が署名した処理権限文書,経営者会議又は他の会議の議事録)。審査員が管理策を直接試験した

(又は管理策を再実行した)結果は,証拠になる(例えば,管理策が禁止しているはずの作業の試行,悪

意のあるコードから保護するソフトウェアのマシンへのインストール及び更新の有無の判定,付与された

アクセス権。これらは,認可権限者の確認後に実施するものである。)。証拠は,プロセス及び管理策につ

いて組織の管理下で働く人/契約者と面談すること,及びこれが事実上正確か否かを判定することによっ

ても,収集することができる。

D.2 管理策の分類(表D.1)の利用方法

D.2.1 一般

表D.1は,JIS Q 27001:2014の附属書Aに記載された管理策の導入のレビューに関する手引,並びに初

回審査及びその後の審査のための訪問中の,導入された管理策のパフォーマンスについての審査証拠の収

集に関する手引を提供する。この表は,JIS Q 27001:2014の附属書Aの管理策以外の管理策をレビューす

るための手引の提供を意図するものではない。

D.2.2 組織的な管理策及び技術的な管理策欄

各欄の“X”は,その管理策が,組織的な管理策又は技術的な管理策であることを示している。その幾

つかの管理策は,組織的,かつ,技術的であるため,このような管理策については両方の欄に“X”を記

載できる。

組織的な管理策の実行の証拠は,管理策の実行の記録のレビュー,面談,観察及び物理的な検査を通し

て収集できる。技術的な管理策の実行の証拠は,多くの場合,システム試験(次を参照)によって,又は

専用の監査/報告ツールの利用によって収集できる。

D.2.3 システム試験欄

システム試験とは,情報システムを直接にレビューすることをいう(例えば,システムの設定又は構成

のレビュー)。審査員の質問に対しては,システムコンソールに回答が現れるか,又は試験ツールの結果の

29

Q 27006:2018 (ISO/IEC 27006:2015)

評価によって回答を得ることができる。

依頼者が,審査員にとって既知のコンピュータ上のツールを使用している場合には,このツールを審査

の支援に用いることができるか,又は依頼者(又はその外部委託先)がこのツールを用いて行った評価の

結果をレビューすることができる。

この表は,技術的な管理策のレビューに関する次の二つの分類を含む。

・ “可能”:システム試験が,管理策の導入の評価に可能であるが,ISMS審査では必要でないこともあ

る。

・ “推奨”: ISMS審査では通常はシステム試験が必要である。

注記 この附属書において,“システム”とは,特に指示のない限り,“情報システム”を意味する。

D.2.4 目視検査欄

この欄に記入された“X”は,これらの管理策の有効性を評価するために,通常,現地における管理策

の目視検査を必要とすることを意味している。これは,各文書を紙面又は面談によるレビューをすること

では十分でないことを意味しており,審査員が,管理策が導入されている場所で当該管理策を検証するこ

とが望ましい。

D.2.5 審査レビュー手引欄

審査レビュー手引欄は,管理策の評価のために注目する領域の候補を,審査員のための追加的手引とし

て提供している。

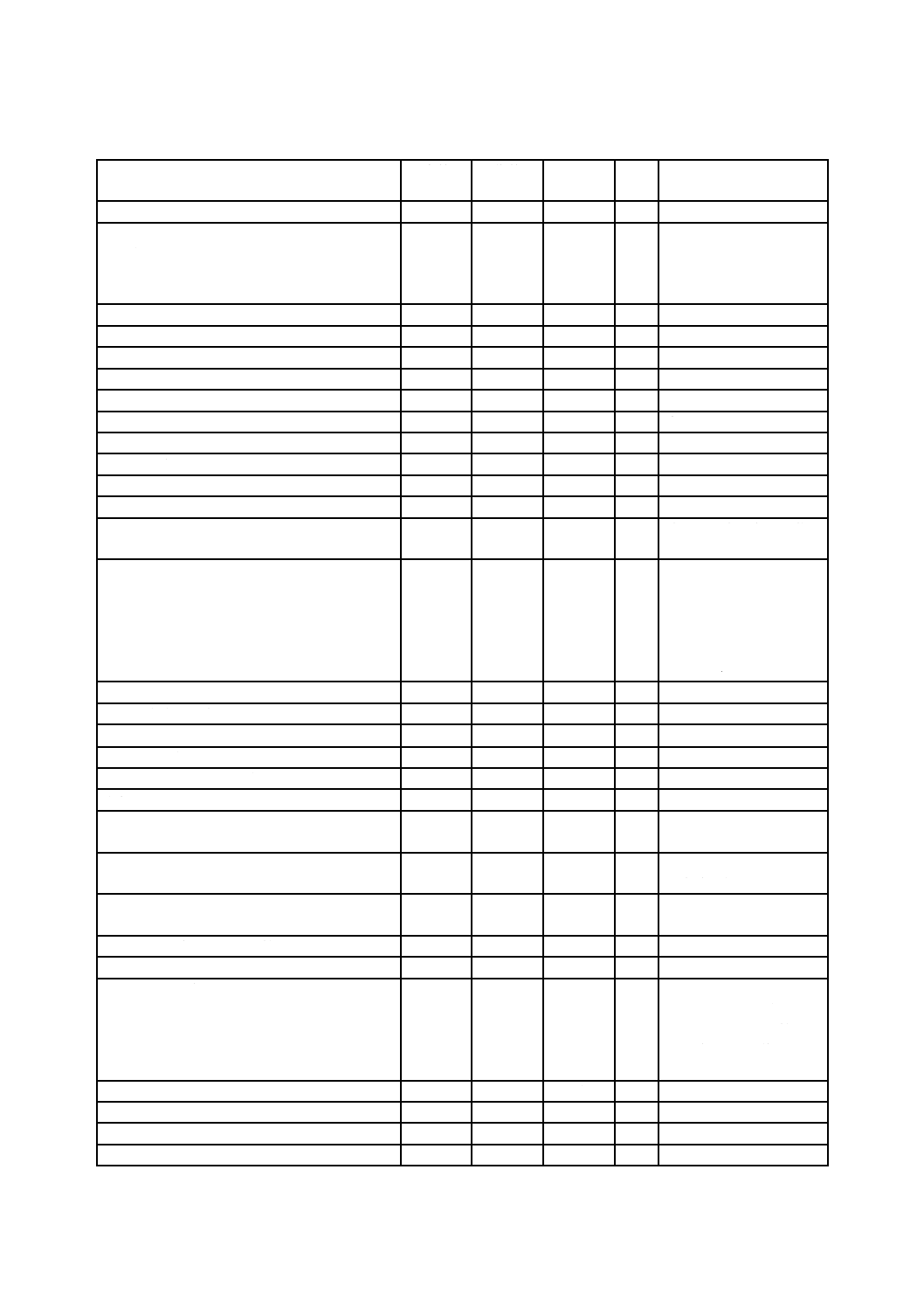

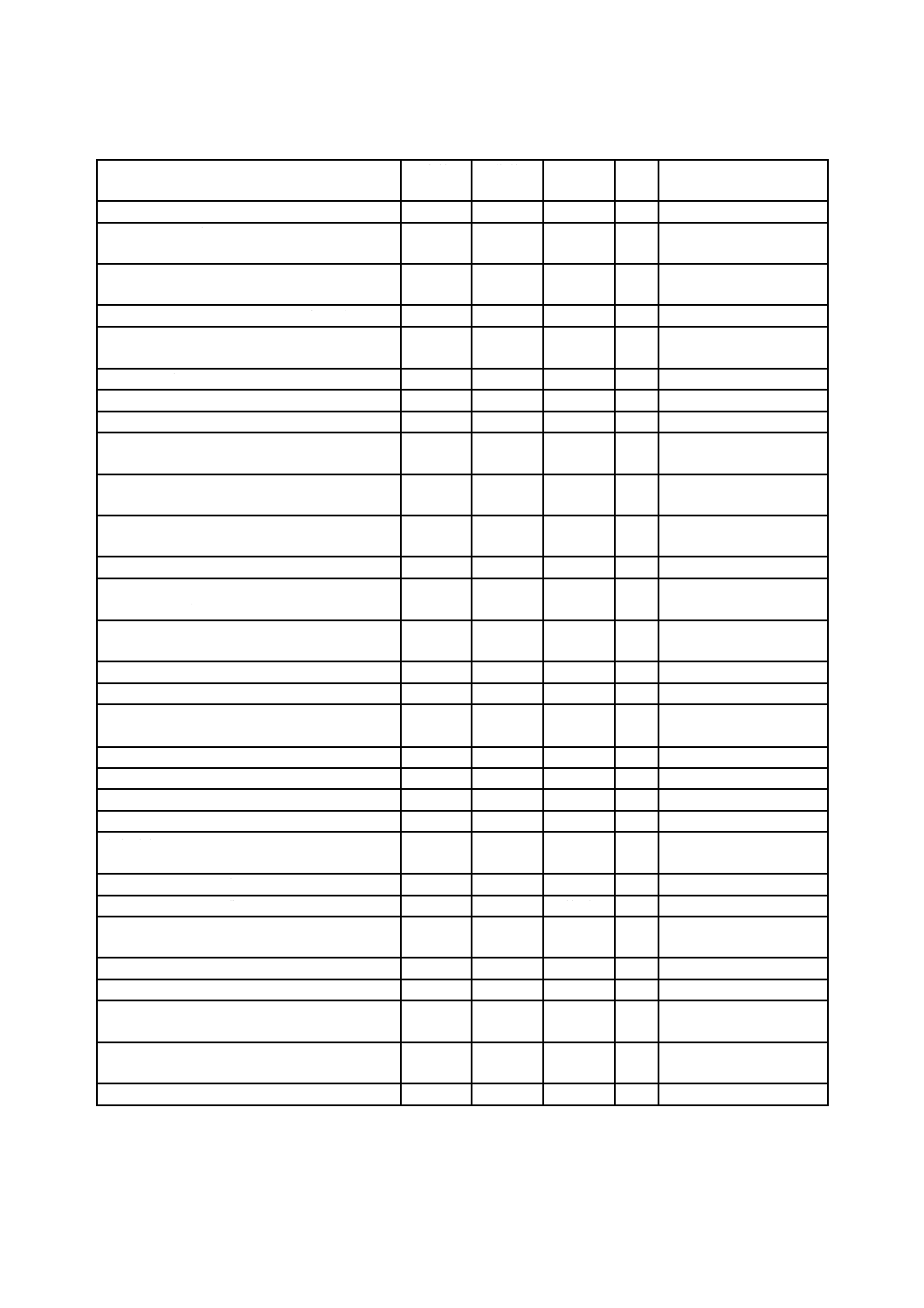

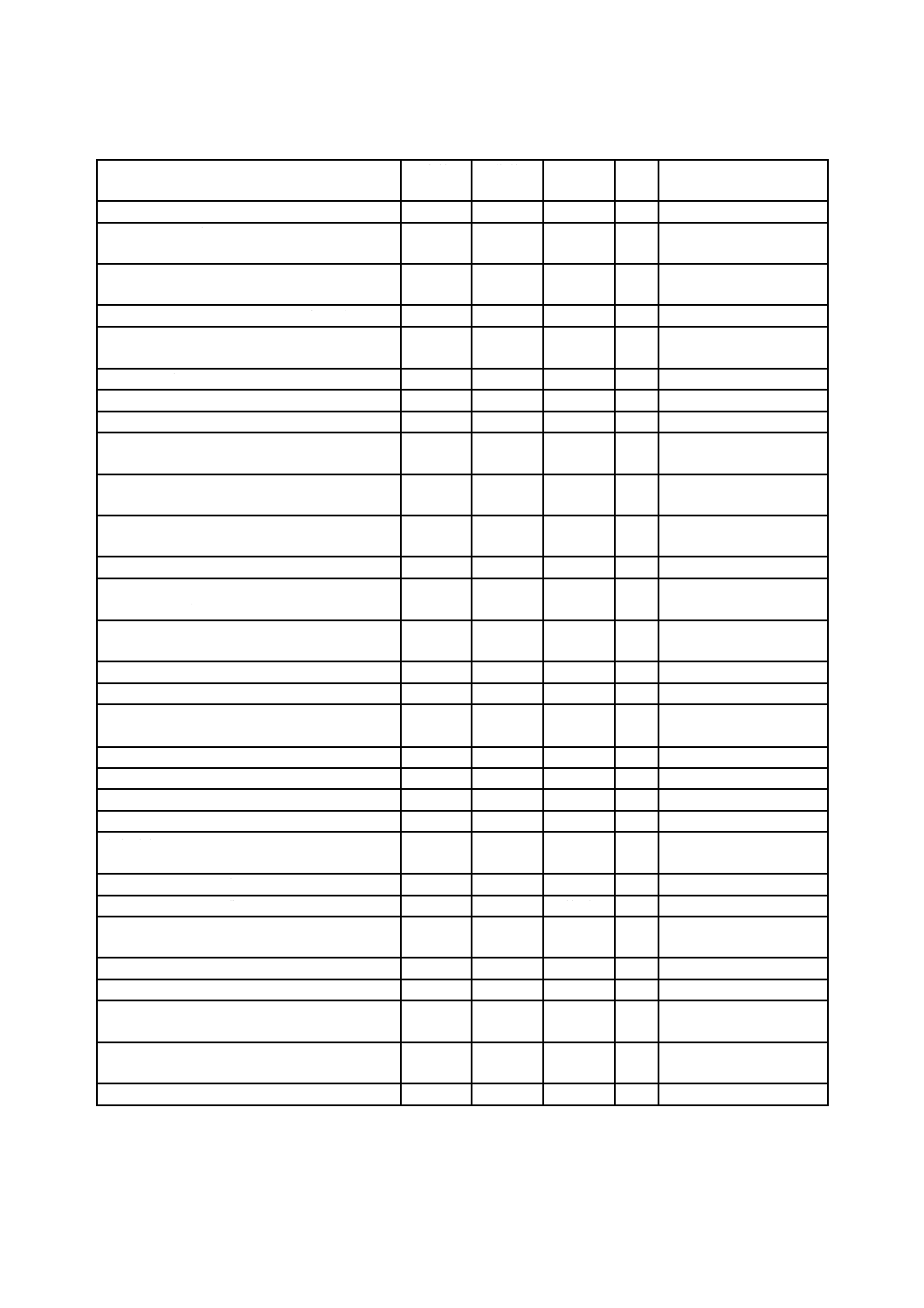

表D.1−管理策の分類

JIS Q 27001:2014の附属書Aの管理策

組織的な

管理策

技術的な

管理策

システム

試験

目視

検査

審査レビュー手引

A.5 情報セキュリティのための方針群

A.5.1 情報セキュリティのための経営陣の方

向性

A.5.1.1 情報セキュリティのための方針群

X

A.5.1.2 情報セキュリティのための方針群の

レビュー

X

A.6 情報セキュリティのための組織

A.6.1 内部組織

A.6.1.1 情報セキュリティの役割及び責任

X

A.6.1.2 職務の分離

X

A.6.1.3 関係当局との連絡

X

A.6.1.4 専門組織との連絡

X

A.6.1.5 プロジェクトマネジメントにおける

情報セキュリティ

X

A.6.2 モバイル機器及びテレワーキング

A.6.2.1 モバイル機器の方針

X

X

可能

適切な場合,方針の導入

の点検も行う。

A.6.2.2 テレワーキング

X

X

可能

適切な場合,方針の導入

の点検も行う。

A.7 人的資源のセキュリティ

A.7.1 雇用前

A.7.1.1 選考

X

A.7.1.2 雇用条件

X

A.7.2 雇用期間中

30

Q 27006:2018 (ISO/IEC 27006:2015)

表D.1−管理策の分類(続き)

JIS Q 27001:2014の附属書Aの管理策

組織的な

管理策

技術的な

管理策

システム

試験

目視

検査

審査レビュー手引

A.7.2.1 経営陣の責任

X

A.7.2.2 情報セキュリティの意識向上,教育及

び訓練

X

認識することが望ましい

特定の事項を認識してい

るか否かを要員に質問す

る。

A.7.2.3 懲戒手続

X

A.7.3 雇用の終了及び変更

A.7.3.1 雇用の終了又は変更に関する責任

X

A.8 資産の管理

A.8.1 資産に対する責任

A.8.1.1 資産目録

X

資産を識別する。

A.8.1.2 資産の管理責任

X

A.8.1.3 資産利用の許容範囲

X

A.8.1.4 資産の返却

X

A.8.2 情報分類

A.8.2.1 情報の分類

X

適切な場合,方針の導入

の点検も行う。

A.8.2.2 情報のラベル付け

X

名称付け:ディレクトリ,

ファイル,印刷された文

書,記録媒体(例えば,

テープ,ディスク,CD),

電子メッセージ及び転送

ファイル

A.8.2.3 資産の取扱い

X

A.8.3 媒体の取扱い

A.8.3.1 取外し可能な媒体の管理

X

X

可能

A.8.3.2 媒体の処分

X

X

処分のプロセス

A.8.3.3 物理的媒体の輸送

X

物理的保護

A.9 アクセス制御

A.9.1 アクセス制御に対する業務上の要求事

項

A.9.1.1 アクセス制御方針

X

適切な場合,方針の導入

の点検も行う。

A.9.1.2 ネットワーク及びネットワークサー

ビスへのアクセス

X

適切な場合,方針の導入

の点検も行う。

A.9.2 利用者アクセスの管理

A.9.2.1 利用者登録及び登録削除

X

A.9.2.2 利用者アクセスの提供(provisioning)

X

X

可能

全てのシステムに対する

全てのアクセス権の認可

について,組織の管理下

で勤務する人/契約者を

サンプリングする。

A.9.2.3 特権的アクセス権の管理

X

X

可能

要員の組織内部での異動

A.9.2.4 利用者の秘密認証情報の管理

X

A.9.2.5 利用者アクセス権のレビュー

X

A.9.2.6 アクセス権の削除又は修正

X

31

Q 27006:2018 (ISO/IEC 27006:2015)

表D.1−管理策の分類(続き)

JIS Q 27001:2014の附属書Aの管理策

組織的な

管理策

技術的な

管理策

システム

試験

目視

検査

審査レビュー手引

A.9.3 利用者の責任

A.9.3.1 秘密認証情報の利用

X

利用者のために備えてい

る指針/方針を検証す

る。

A.9.4 システム及びアプリケーションのアク

セス制御

A.9.4.1 情報へのアクセス制限

X

X

推奨

A.9.4.2 セキュリティに配慮したログオン手

順

X

X

推奨

A.9.4.3 パスワード管理システム

X

X

推奨

A.9.4.4 特権的なユーティリティプログラム

の使用

X

X

推奨

A.9.4.5 プログラムソースコードへのアクセ

ス制御

X

X

推奨

A.10 暗号

A.10.1 暗号による管理策

A.10.1.1 暗号による管理策の利用方針

X

適切な場合,方針の導入

の点検も行う。

A.10.1.2 鍵管理

X

X

推奨

適切な場合,方針の導入

の点検も行う。

A.11 物理的及び環境的セキュリティ

A.11.1 セキュリティを保つべき領域

A.11.1.1 物理的セキュリティ境界

X

A.11.1.2 物理的入退管理策

X

X

可能

X

アクセス記録の保管

A.11.1.3 オフィス,部屋及び施設のセキュリ

ティ

X

X

A.11.1.4 外部及び環境の脅威からの保護

X

X

A.11.1.5 セキュリティを保つべき領域での作

業

X

X

A.11.1.6 受渡場所

X

X

A.11.2 装置

A.11.2.1 装置の設置及び保護

X

X

A.11.2.2 サポートユーティリティ

X

X

可能

X

A.11.2.3 ケーブル配線のセキュリティ

X

X

A.11.2.4 装置の保守

X

A.11.2.5 資産の移動

X

構外に持ち出した資産の

記録

A.11.2.6 構外にある装置及び資産のセキュリ

ティ

X

X

可能

ポータブルデバイスの暗

号化

A.11.2.7 装置のセキュリティを保った処分又

は再利用

X

X

可能

X

ディスク消去,ディスク

暗号化

A.11.2.8 無人状態にある利用者装置

X

利用者のために備えてい

る指針/方針を検証す

る。

A.11.2.9 クリアデスク・クリアスクリーン方

針

X

X

適切な場合,方針の導入

の点検も行う。

32

Q 27006:2018 (ISO/IEC 27006:2015)

表D.1−管理策の分類(続き)

JIS Q 27001:2014の附属書Aの管理策

組織的な

管理策

技術的な

管理策

システム

試験

目視

検査

審査レビュー手引

A.12 運用のセキュリティ

A.12.1 運用の手順及び責任

A.12.1.1 操作手順書

X

A.12.1.2 変更管理

X

X

推奨

A.12.1.3 容量・能力の管理

X

X

可能

A.12.1.4 開発環境,試験環境及び運用環境の

分離

X

X

可能

A.12.2 マルウェアからの保護

A.12.2.1 マルウェアに対する管理策

X

X

推奨

マルウェアの制御ソフト

ウェアの構成及び対象範

囲の十分さ

A.12.3 バックアップ

A.12.3.1 情報のバックアップ

X

X

推奨

方針のレビュー,復旧試

験

A.12.4 ログ取得及び監視

A.12.4.1 イベントログ取得

X

X

可能

ログを取得すべきイベン

トの,リスクに基づく選

択

A.12.4.2 ログ情報の保護

X

X

可能

A.12.4.3 実務管理者及び運用担当者の作業ロ

グ

X

X

可能

A.12.4.4 クロックの同期

X

可能

A.12.5 運用ソフトウェアの管理

A.12.5.1 運用システムに関わるソフトウェア

の導入

X

X

可能

A.12.6 技術的ぜい弱性管理

A.12.6.1 技術的ぜい弱性の管理

X

X

推奨

リスクに基づくパッチ管

理及びオペレーティング

システム,データベース

及びアプリケーションの

ハードニング(強化)

A.12.6.2 ソフトウェアのインストールの制限

X

X

可能

A.12.7 情報システムの監査に対する考慮事

項

A.12.7.1 情報システムの監査に対する管理策

X

A.13 通信のセキュリティ

A.13.1 ネットワークセキュリティ管理

A.13.1.1 ネットワーク管理策

X

X

可能

ネットワークマネジメン

ト

A.13.1.2 ネットワークサービスのセキュリテ

ィ

X

X

推奨

SLA,ネットワークサー

ビスの情報セキュリティ

の提供(例えば,VPN,

ネットワークルーティン

グ及び接続管理策,ネッ

トワークデバイスの構

成)

33

Q 27006:2018 (ISO/IEC 27006:2015)

表D.1−管理策の分類(続き)

JIS Q 27001:2014の附属書Aの管理策

組織的な

管理策

技術的な

管理策

システム

試験

目視

検査

審査レビュー手引

A.13.1.3 ネットワークの分離

X

X

可能

ネットワーク図:ネット

ワークセグメント(例え

ば,DMZ)及び分離(例

えば,VLAN)

A.13.2 情報の転送

A.13.2.1 情報転送の方針及び手順

X

適切な場合,方針の導入

の点検も行う。

A.13.2.2 情報転送に関する合意

X

A.13.2.3 電子的メッセージ通信

X

X

可能

サンプルメッセージが方

針/手順に適合している

ことを確認する。

A.13.2.4 秘密保持契約又は守秘義務契約

X

契約のレビュー

A.14 システムの取得,開発及び保守

A.14.1 情報システムのセキュリティ要求事

項

A.14.1.1 情報セキュリティ要求事項の分析及

び仕様化

X

A.14.1.2 公衆ネットワーク上のアプリケーシ

ョンサービスのセキュリティの考慮

X

X

推奨

アプリケーションサービ

スのリスクに基づく設計

A.14.1.3 アプリケーションサービスのトラン

ザクションの保護

X

X

推奨

機密性,完全性,否認防

止

A.14.2 開発及びサポートプロセスにおける

セキュリティ

A.14.2.1 セキュリティに配慮した開発のため

の方針

X

適切な場合,方針の導入

の点検も行う。

A.14.2.2 システムの変更管理手順

X

X

推奨

A.14.2.3 オペレーティングプラットフォーム

変更後のアプリケーションの技術的レビュー

X

A.14.2.4 パッケージソフトウェアの変更に対

する制限

X

A.14.2.5 セキュリティに配慮したシステム構

築の原則

X

A.14.2.6 セキュリティに配慮した開発環境

X

X

可能

A.14.2.7 外部委託による開発

X

A.14.2.8 システムセキュリティの試験

X

A.14.2.9 システムの受入れ試験

X

X

可能

A.14.3 試験データ

A.14.3.1 試験データの保護

X

X

可能

X

A.15 供給者関係

A.15.1 供給者関係における情報セキュリテ

ィ

A.15.1.1 供給者関係のための情報セキュリテ

ィの方針

X

適切な場合,方針の導入

の点検も行う。

A.15.1.2 供給者との合意におけるセキュリテ

ィの取扱い

X

幾つかの契約条件を検査

する。

A.15.1.3 ICTサプライチェーン

X

幾つかの契約条件を検査

する。

34

Q 27006:2018 (ISO/IEC 27006:2015)

表D.1−管理策の分類(続き)

JIS Q 27001:2014の附属書Aの管理策

組織的な

管理策

技術的な

管理策

システム

試験

目視

検査

審査レビュー手引

A.15.2 供給者のサービス提供の管理

A.15.2.1 供給者のサービス提供の監視及びレ

ビュー

X

A.15.2.2 供給者のサービス提供の変更に対す

る管理

X

A.16 情報セキュリティインシデント管理

A.16.1 情報セキュリティインシデントの管

理及びその改善

A.16.1.1 責任及び手順

X

A.16.1.2 情報セキュリティ事象の報告

X

A.16.1.3 情報セキュリティ弱点の報告

X

A.16.1.4 情報セキュリティ事象の評価及び決

定

X

A.16.1.5 情報セキュリティインシデントへの

対応

X

A.16.1.6 情報セキュリティインシデントから

の学習

X

A.16.1.7 証拠の収集

X

A.17 事業継続マネジメントにおける情報セ

キュリティの側面

A.17.1 情報セキュリティ継続

マネジメントレビューの

議事録

A.17.1.1 情報セキュリティ継続の計画

X

A.17.1.2 情報セキュリティ継続の実施

X

A.17.1.3 情報セキュリティ継続の検証,レビ

ュー及び評価

X

A.17.2 冗長性

A.17.2.1 情報処理施設の可用性

X

X

可能

A.18 順守

A.18.1 法的及び契約上の要求事項の順守

A.18.1.1 適用法令及び契約上の要求事項の特

定

X

推奨

A.18.1.2 知的財産権

X

A.18.1.3 記録の保護

X

X

推奨

A.18.1.4 プライバシー及び個人を特定できる

情報(PII)の保護

X

適切な場合,方針の導入

の点検も行う。

A.18.1.5 暗号化機能に対する規制

X

A.18.2 情報セキュリティのレビュー

A.18.2.1 情報セキュリティの独立したレビュ

ー

X

報告書を読む。

A.18.2.2 情報セキュリティのための方針群及

び標準の順守

X

A.18.2.3 技術的順守のレビュー

X

X

35

Q 27006:2018 (ISO/IEC 27006:2015)

参考文献

[1] JIS Q 19011 マネジメントシステム監査のための指針

[2] ISO/IEC 27007,Information technology−Security techniques−Guidelines for information security

management systems auditing

[3] JIS Q 9001 品質マネジメントシステム−要求事項