X 6320-4:2017 (ISO/IEC 7816-4:2013)

(1)

目 次

ページ

序文 ··································································································································· 1

1 適用範囲························································································································· 1

2 引用規格························································································································· 2

3 用語及び定義 ··················································································································· 2

4 記号及び略語 ··················································································································· 8

5 コマンドレスポンス対 ······································································································ 10

5.1 処理の条件(コマンドレスポンス対実行前の物理インタフェースを有効にする手順) ················ 10

5.2 構文法 ························································································································ 10

5.3 連鎖手続き ·················································································································· 11

5.4 クラスバイト ··············································································································· 13

5.5 コマンドバイト ············································································································ 15

5.6 状態バイト ·················································································································· 18

6 データオブジェクト ········································································································· 21

6.1 簡易符号化TLVデータオブジェクト ················································································ 21

6.2 BER-TLVデータオブジェクト ························································································· 21

6.3 構造化DO対基本DO ···································································································· 22

7 アプリケーション及びデータの構造 ···················································································· 22

7.1 利用可能な構造 ············································································································ 22

7.2 有効領域 ····················································································································· 23

7.3 構造選択 ····················································································································· 25

7.4 ファイル制御情報及びデータ制御情報··············································································· 28

8 DO特有の使用法及び関連する概念····················································································· 35

8.1 BER-TLVペイロード及びパディング ················································································ 35

8.2 カレントテンプレート及びデータオブジェクトの世代 ·························································· 36

8.3 データ要素及びデータオブジェクトの識別 ········································································· 37

8.4 DO及びデータ要素の参照及び読出し ··············································································· 40

9 セキュリティ機構 ············································································································ 44

9.1 共通事項 ····················································································································· 44

9.2 暗号機構識別子テンプレート ·························································································· 45

9.3 セキュリティ属性 ········································································································· 46

9.4 セキュリティ支援データ要素 ·························································································· 63

10 セキュアメッセージング ································································································· 64

10.1 SMフィールド及びSM DO ··························································································· 64

10.2 基本SM DO ··············································································································· 66

10.3 補助SM DO ··············································································································· 69

X 6320-4:2017 (ISO/IEC 7816-4:2013) 目次

(2)

ページ

10.4 コマンドレスポンス対へのSMの影響 ············································································· 74

11 情報交換のためのコマンド ······························································································ 76

11.1 選択 ·························································································································· 76

11.2 データ単位の扱い ········································································································ 80

11.3 レコードの扱い ··········································································································· 84

11.4 データオブジェクトの扱い ···························································································· 94

11.5 基本セキュリティの扱い ······························································································ 105

11.6 その他 ······················································································································ 116

11.7 伝送用コマンドの扱い ································································································· 118

12 アプリケーション非依存のカードサービス ········································································ 119

12.1 カード識別 ················································································································ 119

12.2 アプリケーション識別及び選択 ····················································································· 125

12.3 パスによる選択 ·········································································································· 129

12.4 データ読出し ············································································································· 130

12.5 カード創生バイト列 ···································································································· 130

12.6 一般的特徴管理 ·········································································································· 131

12.7 APDU管理 ················································································································ 133

附属書A(参考)オブジェクト識別子及びタグ割付け体系の例···················································· 134

附属書B(参考)セキュアメッセージングの例 ········································································· 137

附属書C(参考)GENERAL AUTHENTICATEコマンドによる認証機能の例································· 145

附属書D(参考)発行者識別番号を使用するアプリケーション識別子 ··········································· 153

附属書E(参考)BER符号化規則·························································································· 154

附属書F(参考)BER-TLVデータオブジェクトの扱い ······························································ 156

附属書G(参考)タグ付ラッパによるテンプレート拡張 ···························································· 164

附属書H(参考)対象DOに対する拡張ヘッダの分析 ······························································· 168

参考文献 ··························································································································· 170

X 6320-4:2017 (ISO/IEC 7816-4:2013)

(3)

まえがき

この規格は,工業標準化法第14条によって準用する第12条第1項の規定に基づき,一般社団法人日本

ICカードシステム利用促進協議会(JICSAP)及び一般財団法人日本規格協会(JSA)から,工業標準原案

を具して日本工業規格を改正すべきとの申出があり,日本工業標準調査会の審議を経て,経済産業大臣が

改正した日本工業規格である。

これによって,JIS X 6320-4:2009は改正され,この規格に置き換えられた。

この規格は,著作権法で保護対象となっている著作物である。

この規格に従うことは,次の者の有する特許権等の使用に該当するおそれがあるので,留意する。

− 氏名:株式会社東芝

− 住所:東京都港区芝浦1丁目1-1

− 特許番号:JPN 2033906,JPN 2137026,JPN 2537199,JPN 2557838,JPN 2831660,JPN 2856393

− 氏名:Orga Kertensysteme Gmbh

− 住所:Am Hoppenhof 33 D-33104 Paderborn Germany

− 特許番号:DE 198 55 596

上記の,特許権等の権利者は,非差別的かつ合理的な条件でいかなる者に対しても当該特許権等の実施

の許諾等をする意思のあることを表明している。ただし,この規格に関連する他の特許権等の権利者に対

しては,同様の条件でその実施が許諾されることを条件としている。

この規格に従うことが,必ずしも,特許権の無償公開を意味するものではないことに注意する必要があ

る。

この規格の一部が,上記に示す以外の特許権等に抵触する可能性がある。経済産業大臣及び日本工業標

準調査会は,このような特許権等に関わる確認について,責任はもたない。

なお,ここで“特許権等”とは,特許権,出願公開後の特許出願又は実用新案権をいう。

JIS X 6320の規格群には,次に示す部編成がある。

JIS X 6320-1 第1部:外部端子付きICカードの物理的特性

JIS X 6320-2 第2部:外部端子付きICカードの端子の寸法及び位置

JIS X 6320-3 第3部:外部端子付きICカードの電気的インタフェース及び伝送プロトコル

JIS X 6320-4 第4部:情報交換のための構成,セキュリティ及びコマンド

JIS X 6320-5 第5部:アプリケーション提供者識別子の登録

JIS X 6320-6 第6部:交換のための産業間共通データ要素

JIS X 6320-8 第8部:セキュリティ処理コマンド

JIS X 6320-9 第9部:カード管理共通コマンド

JIS X 6320-11 第11部:バイオメトリクスを用いた本人確認

JIS X 6320-13 第13部:マルチアプリケーション環境におけるアプリケーション管理用コマンド

JIS X 6320-15 第15部:暗号情報アプリケーション

日本工業規格 JIS

X 6320-4:2017

(ISO/IEC 7816-4:2013)

識別カード−ICカード−第4部:

情報交換のための構成,セキュリティ及びコマンド

Identification cards-Integrated circuit cards-

Part 4: Organization, security and commands for interchange

序文

この規格は,2013年に第3版として発行されたISO/IEC 7816-4[Corrigendum 1(2014)を含む。]を基

に,技術的内容及び構成を変更することなく作成した日本工業規格である。

なお,この規格で点線の下線を施してある参考事項は,対応国際規格にはない事項である。

1

適用範囲

この規格は,全ての活動分野でこの規格が使用されることを目的とし,次のことを規定する。

− カードのインタフェースで交換されたコマンドレスポンス対の内容

− カードのデータ要素及びデータオブジェクトの読出し手段

− カードの動作特性について記述する管理情報バイトの構造及び内容

− コマンドを処理するときに,カードのインタフェース上に現れるカードのアプリケーション及びデー

タの構造

− カードのファイル及びデータのアクセス方法

− カードのファイル及びデータにアクセスする権限を定義するセキュリティ機構

− カードのアプリケーションを識別し指定するための手段及び機構

− セキュアメッセージングの方法

− カードによって処理される暗号化アルゴリズムへのアクセス方法。これらのアルゴリズムについては,

規定しない。

この規格は,ICカードの内部実装又はICカードにアクセスする外部装置については規定しない。

この規格は,物理的インタフェース技術には依存せず,外部端子付きのICカード,外部端子なしの密着

結合型ICカード,及び非接触型(近接型及び近傍型)のICカードに適用する。カードが二つ以上の物理

インタフェースの同時使用を可能とする場合,異なる物理インタフェース間で発生する事象との関係は,

この規格の適用範囲外である。

注記 この規格の対応国際規格及びその対応の程度を表す記号を,次に示す。

ISO/IEC 7816-4:2013,Identification cards−Integrated circuit cards−Part 4: Organization, security

and commands for interchange(IDT)

なお,対応の程度を表す記号“IDT”は,ISO/IEC Guide 21-1に基づき,“一致している”こ

とを示す。

2

X 6320-4:2017 (ISO/IEC 7816-4:2013)

2

引用規格

次に掲げる規格は,この規格に引用されることによって,この規格の規定の一部を構成する。これらの

引用規格のうちで,西暦年を付記してあるものは,記載の年の版を適用し,その後の改正版(追補を含む。)

は適用しない。西暦年の付記がない引用規格は,その最新版(追補を含む。)を適用する。

JIS X 6320-3 識別カード−ICカード−第3部:外部端子付きICカードの電気的インタフェース及び

伝送プロトコル

注記 対応国際規格:ISO/IEC 7816-3,Identification cards−Integrated circuit cards−Part 3: Cards with

contacts−Electrical interface and transmission protocols(IDT)

JIS X 6320-6 ICカード−第6部:交換のための産業間共通データ要素

注記 対応国際規格:ISO/IEC 7816-6,Identification cards−Integrated circuit cards−Part 6: Interindustry

data elements for interchange(IDT)

ISO/IEC 8825-1:2002,Information technology−ASN.1 encoding rules: Specification of Basic Encoding Rules

(BER), Canonical Encoding Rules (CER) and Distinguished Encoding Rules (DER)

注記 対応するJISとしてJIS X 5606-1:1998があったが2015年6月に廃止された。また,この国

際規格の2002年版に未対応であることから,国際規格を引用した。

3

用語及び定義

この規格で用いる主な用語及び定義は,次による。

なお,対応国際規格で細分箇条の番号3.51を重複して使用しているため,3.52を含む以降の細分箇条の

番号を,一つずつずらした。

3.1

アクセス規則(access rule)

実行前に関連するアクセスモード及び実行前に満足しているセキュリティ条件を含むデータ要素。

3.2

リセット応答ファイル(Answer-to-Reset file)

カードの動作特性を示す任意選択のEF。情報ファイルとしても知られている。

3.3

アプリケーション(application)

特定の機能実行のために必要な構造,データ要素及びプログラムモジュール。

3.4

アプリケーションDF(application DF)

カードのアプリケーションを収める専用ファイル(DF)。

3.5

アプリケーション識別子(application identifier)

アプリケーションを識別する16バイト以内のデータ要素。

3.6

アプリケーションラベル(application label)

マンマシンインタフェースで使用するデータ要素。

3.7

アプリケーション提供者(application provider)

3

X 6320-4:2017 (ISO/IEC 7816-4:2013)

カード内アプリケーションの構成要素を提供するエンティティ。

3.8

アプリケーションテンプレート(application template)

一つのアプリケーション識別子データオブジェクトを含む,アプリケーションに関連するデータオブジ

ェクトの集合。

3.9

非対称暗号技術(asymmetric cryptographic technique)

二つの関連する処理(公開の数値又は公開鍵で定義された公開処理,及びプライベートの数値又はプラ

イベート鍵で定義されたプライベート処理)を用いる暗号技術。

注記 2種類の処理は,公開処理は与えられるが,プライベート処理を導き出すことは計算上実行不

可能という特性をもっている。

3.10

基礎テンプレート(base template)

間接参照し解決した結果のDOを除いた構造化データオブジェクトの値フィールド。

3.11

証明書(certificate)

特定の人又はオブジェクト,及びその関連する公開鍵を結び付けるディジタル署名が付いた文書(証明

書)。

注記 証明書を出すエンティティは,さらに,証明書内のデータ要素に関してのタグ割付け機関の役

割を果たす。

3.12

コマンドレスポンス対(command-response pair)

カードのインタフェース上に現れる二つのメッセージの対。コマンドAPDUとこれに続く逆方向からの

レスポンスAPDUとからなる。

3.13

コマンド連鎖(command chaining)

連続するコマンドレスポンス対の複数のコマンドデータを一括して処理しなければならないとカードに

連絡するために,カードの外部世界によって使用される手段。

3.14

状況依存クラス(context-specific class)

先頭バイトの値又は1バイトのときは,その値が“80”〜“BF”のタグのクラス。

このクラスのタグは用いられるデータオブジェクトに応じて,各タグのもつ意味付けが異なる。

3.15

カレントテンプレート(current template)

交換のためのコマンド中のタグで直接参照するデータオブジェクトの連続,すなわち,カレントの構造

化DOの値フィールド(仮想の構造化であってもよい。)。

3.16

データ要素(data element)

名前,論理的内容の識別子,構成及び符号化方法が特定された,インタフェース上に現れる情報項目。

4

X 6320-4:2017 (ISO/IEC 7816-4:2013)

3.17

データオブジェクト(data object)

カードのインタフェース上に現れる,必須のタグフィールド,必須の長さフィールド及び条件付きの値

フィールドの連結からなる情報。

3.18

データ単位(data unit)

データ単位を採用するEF内で,明示的に参照することができるビットの最も小さい集合。

3.19

専用ファイル(dedicated file)

ファイル制御情報と任意選択として割付け利用可能なメモリとを含んでいる構造。

3.20

DF名(DF name)

カードのDFを一意に識別する16バイト以内のデータ要素。

3.21

ディジタル署名(digital signature)

対象とするデータ列の原本性及び完全性を証明し,(例えば,データ受領者による)偽造に対して保護す

るために,そのデータ列に追加されるデータ,又はそのデータ列を暗号によって変換したもの。

3.22

ディレクトリファイル(directory file)

カードが提供するアプリケーションと任意選択として関連するデータ要素とのリストを含んでいる任意

選択であるEF。

3.23

基礎ファイル(elementary file)

同一ファイル識別子を共有するデータオブジェクト,レコード,又はデータ単位の集合。

3.24

拡張ヘッダ(extended header)

構造化DOの中で一つ以上のDOを参照するデータ要素。

3.25

拡張ヘッダリスト(extended header list)

拡張ヘッダを連結したもの。

3.26

ファイル(file)

コマンドを処理するときに,カードのインタフェース上に現れる,カード内のアプリケーション及び/

又はデータのための構造。

3.27

ファイル識別子(file identifier)

ファイルを指定するために使用される2バイトのデータ要素。

3.28

ヘッダリスト(header list)

タグフィールド及び長さフィールドの対を区切りなく連鎖したもの。

5

X 6320-4:2017 (ISO/IEC 7816-4:2013)

3.29

情報ファイル(information file)

リセット応答ファイルとして知られている,カードの動作特性を示す任意選択のEF。

3.30

産業間共通利用(interindustry)

JIS X 6320規格群 [6] で規格化され,産業間で共通に使用可能であること。

3.31

内部EF(internal EF)

カードが解釈し実行するデータを格納するEF。

3.32

鍵(key)

暗号の処理(例えば,署名生成,署名検証,動的認証におけるプライベート又は公開処理,暗号化,復

号)を制御するシンボルの列。

3.33

主ファイル(master file)

DFの階層構造を用いているカードでファイル構成の根幹となる唯一のDF。

3.34

オフセット(offset)

データ単位を提供するEFでデータ単位の相対位置を示す数値,又はレコードでバイトの相対位置を示

す数値。

3.35

オーバサイズペイロード(oversize payload)

1回のAPDUで送信することができず,複数の連続するAPDUによって送られるコマンドデータ又はレ

スポンスデータ。

注記 対応国際規格では,“APDUのカレントサイズの制約を超えるペイロード”としているが,5.3.2

によって定義文を変更した。

3.36

親ファイル(parent file)

DF階層構造において,そのファイルの直上にあるDF。

3.37

パスワード(password)

アプリケーションが必要とすることのある,認証目的で利用者がカードに提示するデータ。

3.38

パス(path)

区切りのないファイル識別子の連結。

3.39

ペイロード(payload)

一括して処理するためにカードへ,又はカードから送られる任意長のデータ。

3.40

プライベート鍵(private key)

6

X 6320-4:2017 (ISO/IEC 7816-4:2013)

エンティティの非対称鍵対のうち,そのエンティティだけによって使用されるのが望ましい鍵。

(ISO/IEC 9798-1 [10] 参照)。

3.41

提供者(provider)

カードにDFを作成する権限をもつか,又はその権限を与えられた者。

3.42

公開鍵(public key)

エンティティの非対称鍵対のうち,公にされて使用される鍵(ISO/IEC 9798-1 [10] 参照)。

3.43

レコード(record)

レコード形式のEFで,カードによって参照され取り扱われるバイト列。

3.44

レコード識別子(record identifier)

レコード形式のEFで,一つ以上のレコードを参照するために使用される数値。

3.45

レコード番号(record number)

レコード形式のEFで,一意に各レコードを識別する連続する数。

3.46

アプリケーション提供者識別子(registered application provider identifier)

一意にアプリケーション提供者を識別する5バイトのデータ要素。

3.47

リセットコード(resetting code)

カウンタ値を修正するためにカードへ提示するデータ。

3.48

レスポンス連鎖(response chaining)

GET RESPONSEコマンドの連続するコマンドレスポンス対によって読み出される一連のレスポンスデ

ータが一括して処理されるべきであることを,カードの外部世界に連絡するために,カードによって使用

される手段。

3.49

秘密鍵(secret key)

対称暗号技術を用いて,指定された一組のエンティティによって使用される鍵(ISO/IEC 11770-3 [17] 参

照)。

3.50

セキュアメッセージング(secure messaging)

コマンド及びその応答に対して,その一部又は全体を暗号によって保護するための方法。

3.51

セキュリティ属性(security attribute)

格納されたデータ及びデータ処理機能を含むカードのオブジェクトの使用条件であって,一つ以上のア

クセス規則を含むデータ要素として表されるもの。

7

X 6320-4:2017 (ISO/IEC 7816-4:2013)

3.52

セキュリティ環境(security environment)

セキュアメッセージング又はセキュリティ処理のために,カードのアプリケーションが要求する構成要

素の集合。

3.53

自己制御DO(self-controlled DO)

セキュリティ属性を入れ子にしているDO“62”を,少なくとも入れ子にする構造化DO。

3.54

短縮EF識別子(short EF identifier)

基礎ファイルを指定するために使用される5ビットのデータ要素。

3.55

構造(structure)

DF,EF,レコード,データ列,又はDO。

3.56

対称暗号技術(symmetric cryptographic technique)

発信者及び受信者の双方の処理で同じ秘密鍵を使用する暗号技術(秘密鍵なしで,一方の処理を計算す

ることは実行困難である方法)。

3.57

タグリスト(tag list)

区切りのないタグフィールドの連結。

3.58

タグ付ラッパ(tagged wrapper)

他のDOを局所的に参照するために付加されたタグを提供するラッパ。

3.59

テンプレート(template)

構造化BER-TLVデータオブジェクトの値フィールドを形成するBER-TLVデータオブジェクトの連結。

3.60

テンプレート拡張(template extension)

間接参照の自動解決によって得られる構造化DOの値フィールドの部分。

3.61

一時的選択(transient selection)

(本体で使用していないため定義を削除し,用語の和訳だけの記載とした。)

3.62

一時的VA(transient VA)

DOを扱うコマンドの実行中に一時的に設定される有効領域(VA)。

3.63

ユーザ(user)

カード所持者とも呼ばれているカード使用者。

3.64

有効領域(validity area)

8

X 6320-4:2017 (ISO/IEC 7816-4:2013)

ある論理チャネルで選択が実行されたときに成功した全ての選択の結果。

3.65

仮想根幹DO(virtual root DO)

ファイル,レコード又はDOを扱うデータ列の選択によって処理の対象にされた仮想の構造化DO“7F70”。

3.66

ラッパ(wrapper)

DOを参照するDOの連結。

3.67

作業用EF(working EF)

カードが解釈しない外部データを格納するEF(3.31参照)。

3.68

カレント(current)

現在,実行可能な状態にあること。

注記 この規格の中で多用している用語であることから,規格利用者の理解の一助とするために追加

した。

4

記号及び略語

この規格では,次の記号及び略語表記を用いる。

AID

アプリケーション識別子(application identifier)

AMB

アクセスモードバイト(access mode byte)

AMF

アクセスモードフィールド(access mode field)

APDU

アプリケーション プロトコルデータ単位(application protocol data unit)

ARR

アクセス規則参照(access rule reference)

ASN.1

抽象構文記法1(abstract syntax notation one)(ISO/IEC 8825-1参照)

AT

認証制御参照テンプレート(control reference template for authentication)

ATR

リセット応答(Answer-to-Reset)

BER

ASN.1の基本符号化規則(basic encoding rules of ASN.1)(ISO/IEC 8825-1参照)

CCT

暗号化チェックサム制御参照テンプレート(control reference template for cryptographic

checksum)

CLA

クラスバイト(class byte)

CRT

制御参照テンプレート(control reference template)

CT

機密性制御参照テンプレート(control reference template for confidentiality)

CP

制御パラメタ(ファイル制御パラメタ又はデータオブジェクト制御パラメタ)

[control parameter (file control parameter or data object control parameter)]

CP DO

制御パラメタBER-TLVデータオブジェクト(control parameter BER-TLV data object)

C-RP

コマンドレスポンス対(command-response pair)

DF

専用ファイル(dedicated file)

DIR

ディレクトリ(directory)

DO

BER-TLVデータオブジェクト(BER-TLV data object)

DO“...”

引用符で囲まれた16進数の値のタグのBER-TLVデータオブジェクト

9

X 6320-4:2017 (ISO/IEC 7816-4:2013)

(BER-TLV data object the tag of which is an hexadecimal value given between simple quotes)

DST

ディジタル署名制御参照テンプレート(control reference template for digital signature)

EF

基礎ファイル(elementary file)

EF.ARR

アクセス規則参照ファイル(access rule reference file)

EF.ATR/INFO リセット応答ファイル又は情報ファイル(Answer-to-Reset file, or Information file)

EF.DIR

ディレクトリファイル(directory file)

FCI

ファイル制御情報(file control information)

FCP

ファイル制御パラメタ(file control parameter)

FMD

ファイル管理データ(file management data)

HT

ハッシュコード制御参照テンプレート(control reference template for hash-code)

ICC

ICカード(integrated circuit card)

INS

コマンドバイト(instruction byte)

KAT

鍵共有制御参照テンプレート(control reference template for key agreement)

Lc field

長さの値Ncを符号化して設定するためのフィールド(length field for coding the number Nc)

LCS

ライフサイクル状態バイト(life cycle status byte)

Le field

長さの値Neを符号化して設定するためのフィールド(length field for coding the number Ne)

MF

主ファイル(master file)

Nc

コマンドデータフィールドのバイト数(number of bytes in the command data field)

Ne

レスポンスデータフィールドに期待されている最大バイト数

(maximum number of bytes expected in the response data field)

Nr

レスポンスデータフィールドのバイト数(number of bytes in the response data field)

OID

ISO/IEC 8825-1によって定義されているオブジェクト識別子

(object identifier, as defined by ISO/IEC 8825-1)

PIX

個別利用アプリケーション拡張識別子(proprietary application identifier extension)

P1-P2

パラメタバイト(ダッシュは,連結を示す。)(parameter bytes)

RFU

ISO/IEC JTC 1/SC 17が将来使用するために予約

(reserved for future use by ISO/IEC JTC 1/SC 17)

RID

アプリケーション提供者登録識別子(registered application provider identifier)

SC

セキュリティ条件(security condition)

SCB

セキュリティ条件バイト(security condition byte)

SCQL

構造化カード照会言語(structured card query language)

SE

セキュリティ環境(security environment)

SEID

セキュリティ環境識別子(security environment identifier)

SM

セキュアメッセージング(secure messaging)

SPT

セキュリティパラメタテンプレート(security parameter template)

SW1-SW2

状態バイト(ダッシュは,連結を示す。)(status bytes)

TLV

タグ・長さ・値(tag, length, value)

{T-L-V}

データオブジェクト(ダッシュは,連結を示す。)(data object)

VA

有効領域(validity area)

“XY”

16進数の表記,“0”〜“9”又は“A”〜“F”を用いる。X及びYは,必ずしも同一文字で

10

X 6320-4:2017 (ISO/IEC 7816-4:2013)

はない。

5

コマンドレスポンス対

5.1

処理の条件(コマンドレスポンス対実行前の物理インタフェースを有効にする手順)

カードとカード外部との間の物理インタフェースは,コマンドレスポンス対の処理を行うことを可能な

状態にしておかなければならない。可能化の方法は,インタフェース側での固有の手順による。次に挙げ

る規格の二重引用符で挟んだ語彙が,各物理インタフェースに対応した可能化の方法を定義している。

− JIS X 6320-3は,“端子の活性化”,“コールドリセット”又は“ウォームリセット”を定義するととも

に,可能ならば“プロトコル及びパラメタ選択”を定義する。

− ISO/IEC 7816-12は,USB仕様への参照で端子の“電気的接続”,デバイスの“構成”及び“初期化”,

並びに“ATR”を定義する。

− JIS X 6322 [18] (全ての部)は,近接型(非接触式)ICカードを“ACTIVE”状態に設定する方法を定

義する。

また,これらの規格は,物理インタフェースを無効にする手順と状況とを定義する。無効にされた物理

インタフェースは,コマンドレスポンス対の処理を行ってはならない。

5.2

構文法

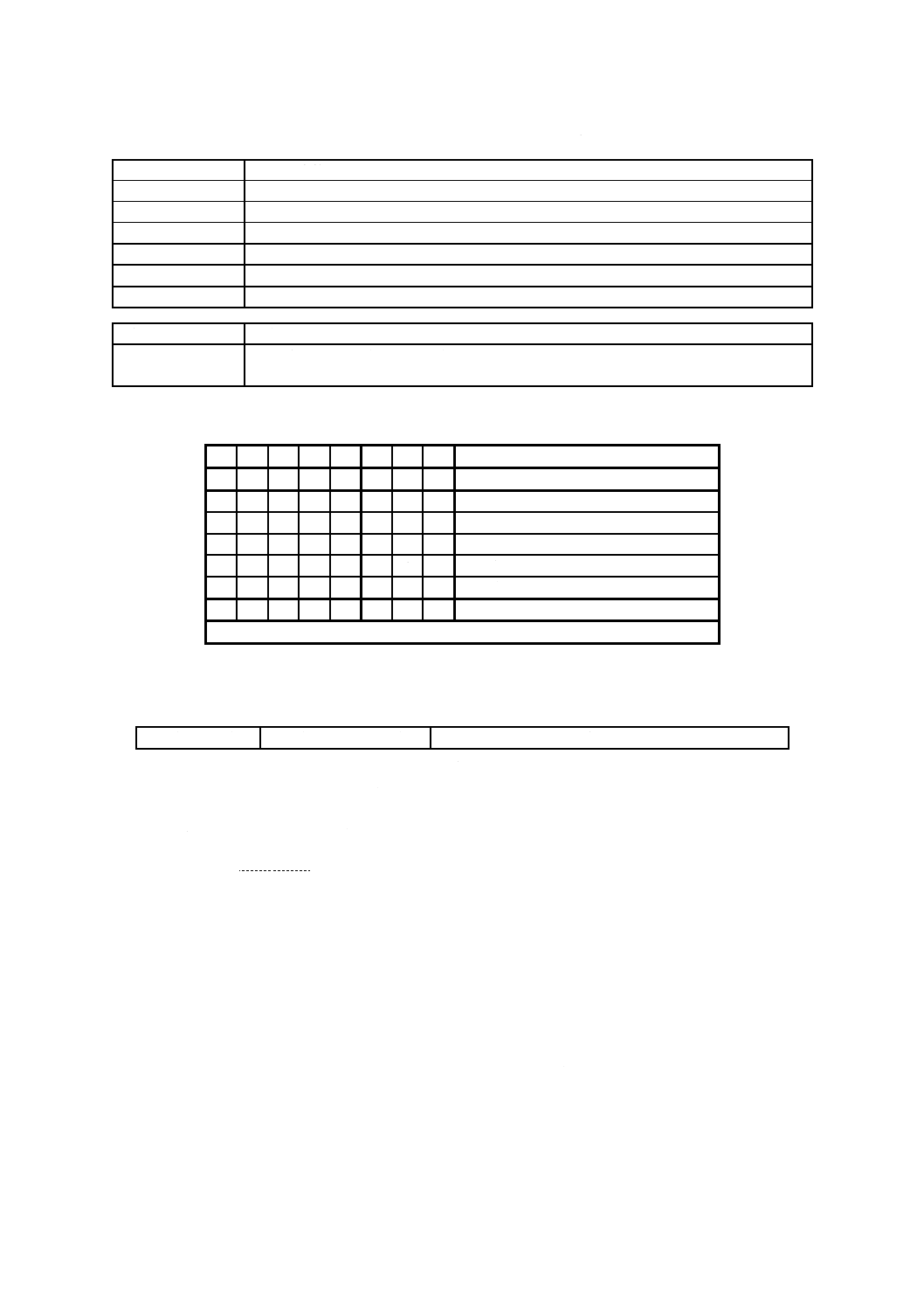

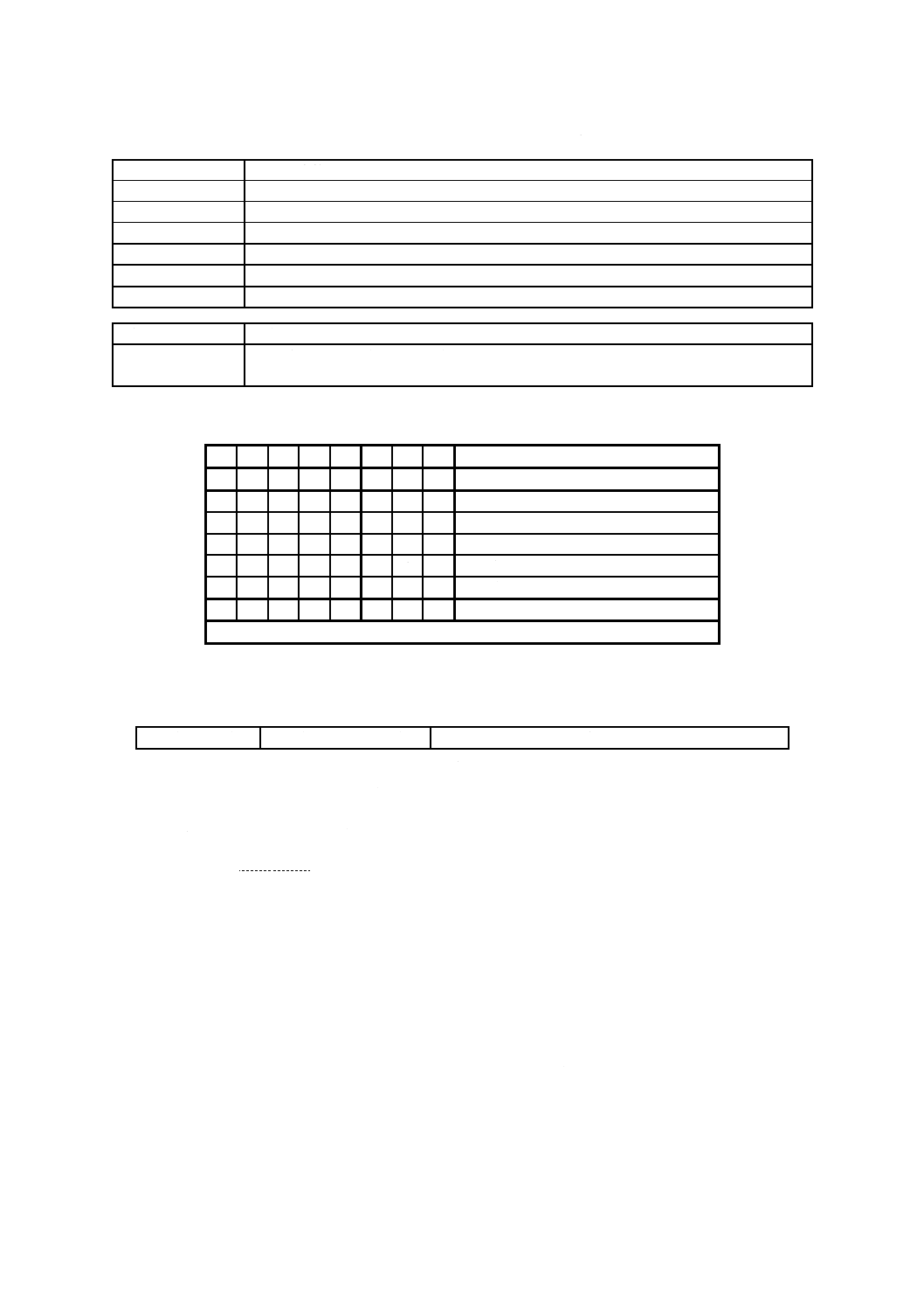

表1は,コマンドレスポンス対(C-RP),すなわち,コマンドAPDUとその後に逆方向へ続くレスポン

スAPDUとを示す(JIS X 6320-3参照)。インタフェースで複数のC-RP同士を挟み込んではならない。す

なわち,別のC-RPを開始する前に,レスポンスAPDUを受け取らなければならない。

Lc及びLeフィールド(JIS X 6320-3参照)を両方とももつ全てのコマンドAPDUにおいて,短縮長さフ

ィールド及び拡張長さフィールドを混在して使用してはならない。両方とも短縮又は両方とも拡張とする。

管理情報バイト(12.1.1参照)又はEF.ATR/INFO(12.2.2参照)の内容として“拡張Lcフィールド及び

Leフィールド”(表119参照)を扱う能力を備えているということを明確に示すカードの場合には,短縮

及び拡張の長さフィールドを両方とも扱う。その他の場合(省略時値)は,カードは短縮長さフィールド

だけを扱う。5バイト超のコマンドAPDUでは,P2の後の最初のバイトが“00”であることによって,拡

張長さフィールドが使われていることを示す。

Ncは,コマンドデータフィールドのバイト数を示す。Lcフィールドは,次の方法でNcを符号化する。

− Lcフィールドが存在しない場合,Ncは0とする。

− 短縮Lcフィールドは,1バイトとし“00”に設定しない。その1バイトが“01”〜“FF”の場合,Nc

は1〜255である。

− 拡張Lcフィールドは,3バイトとする。先頭1バイトには“00”を設定し,続く2バイトは“0000”

には設定しない。その2バイトは,“0001”〜“FFFF”の場合,Ncは1〜65 535である。

11

X 6320-4:2017 (ISO/IEC 7816-4:2013)

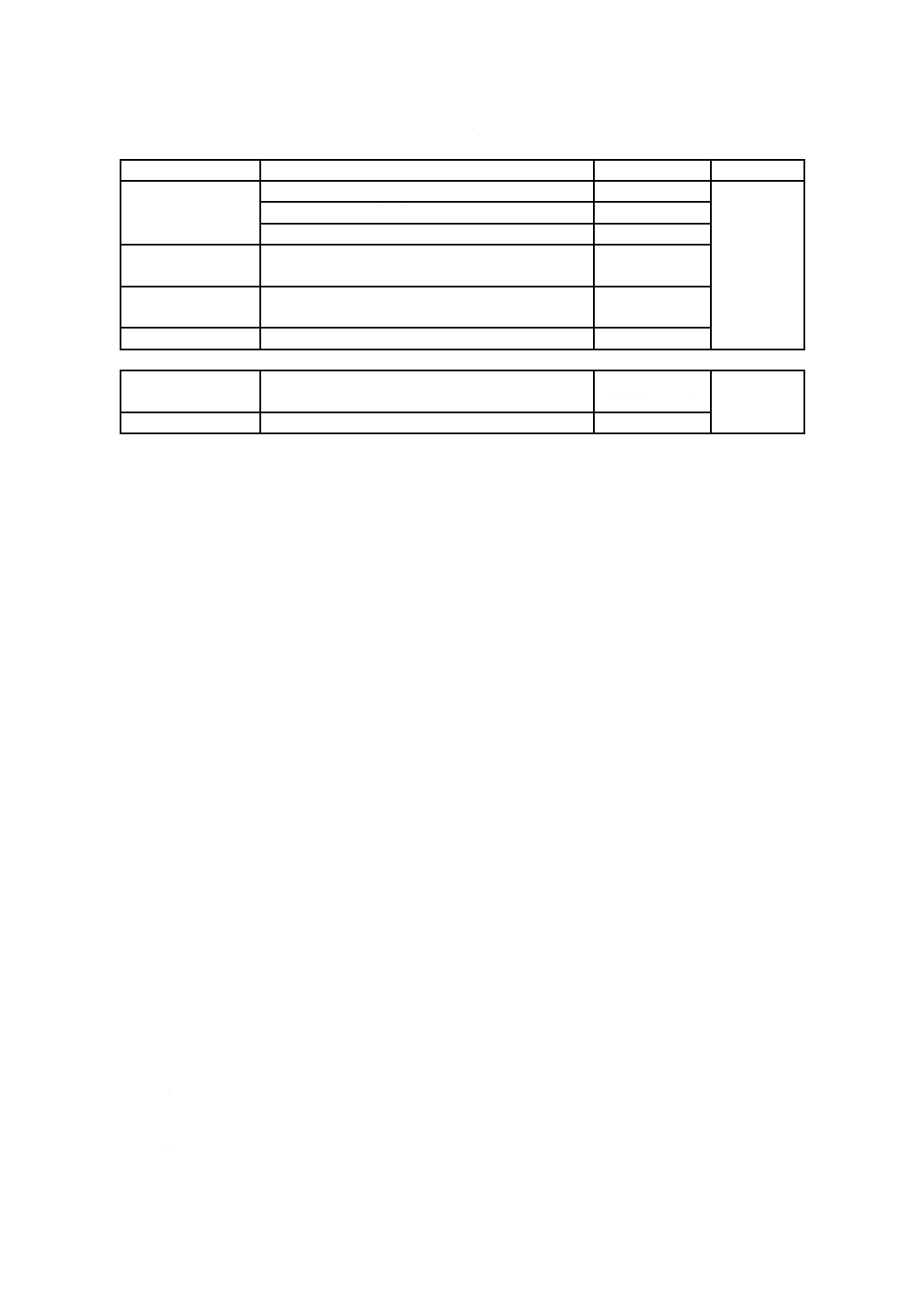

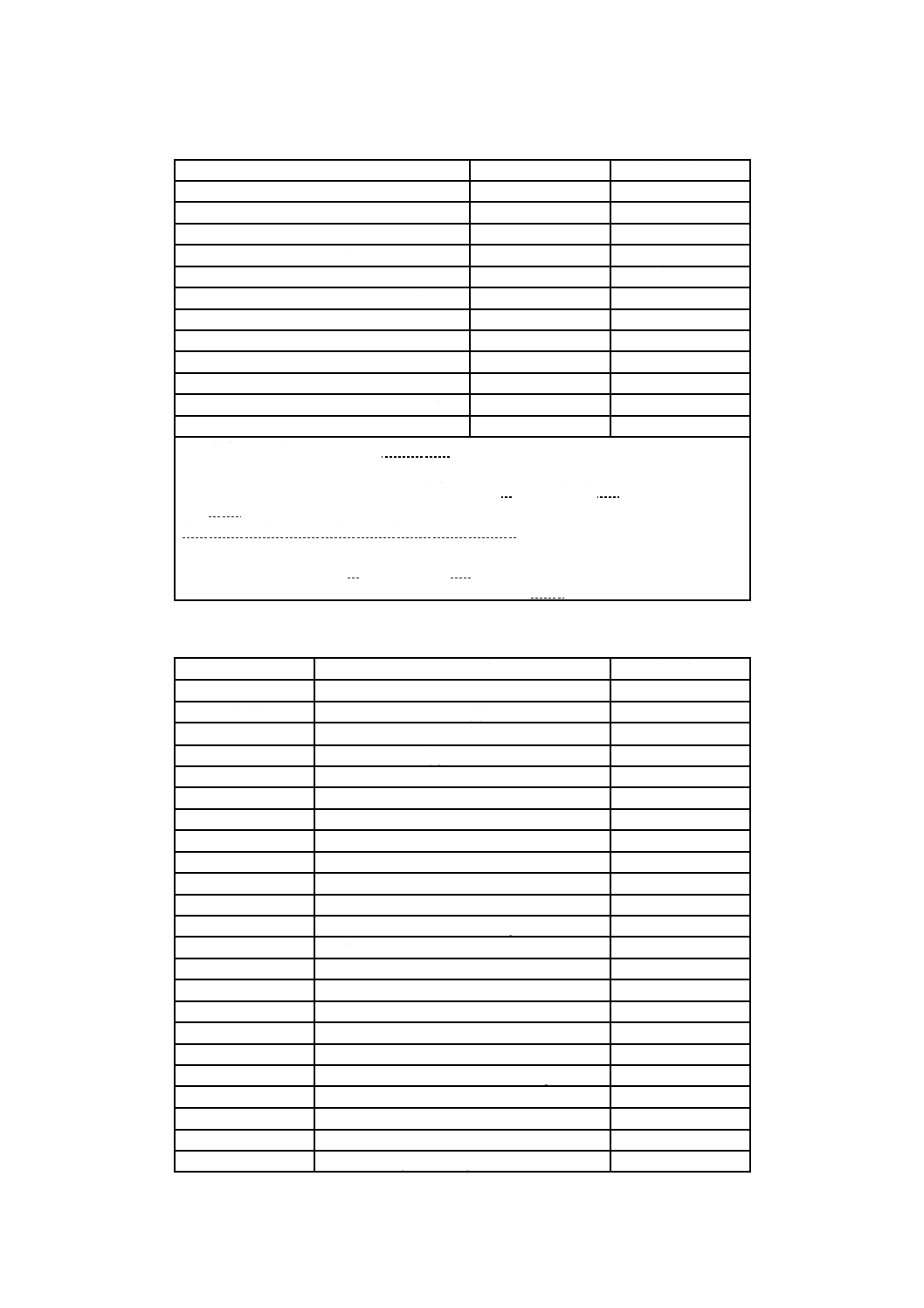

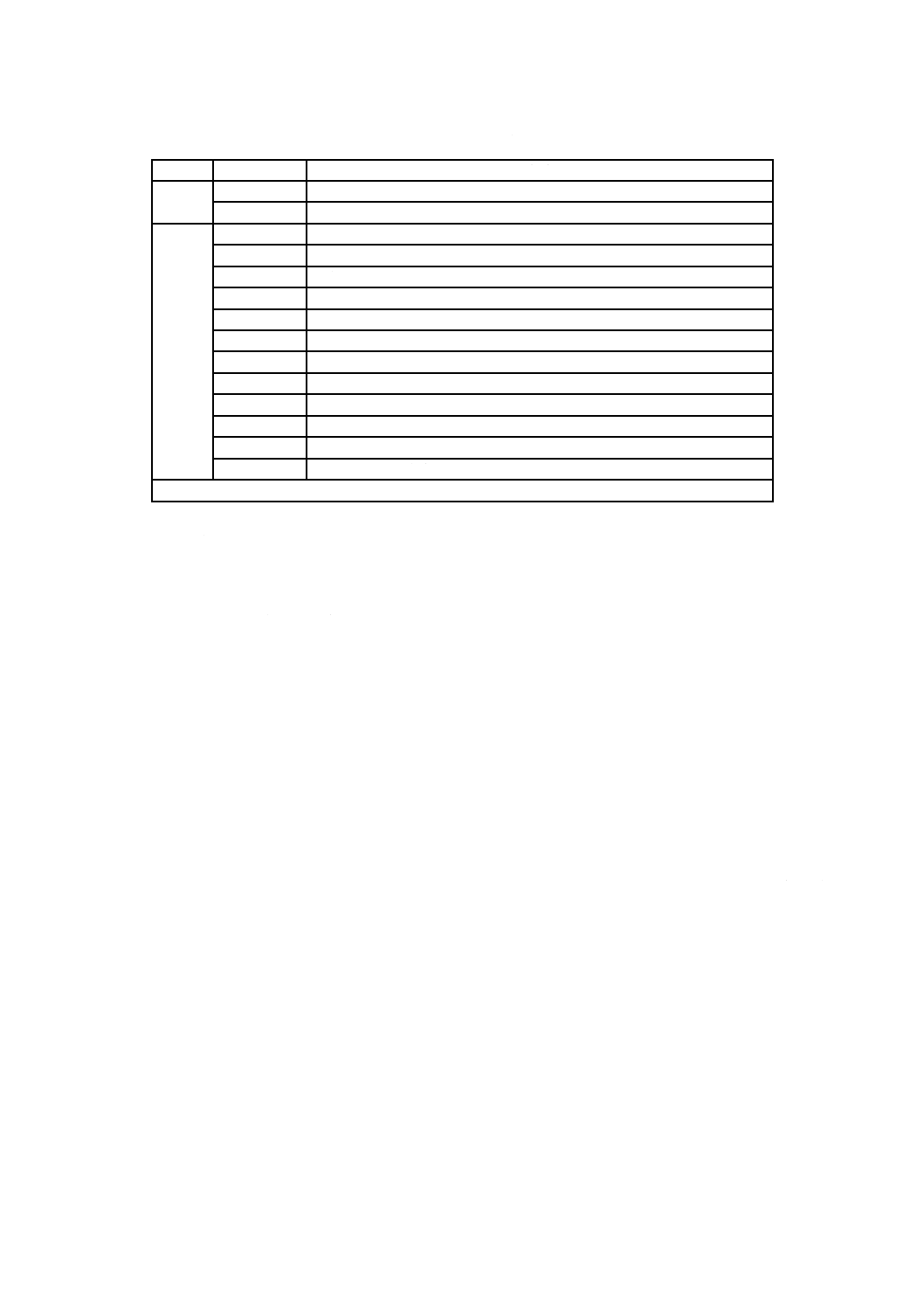

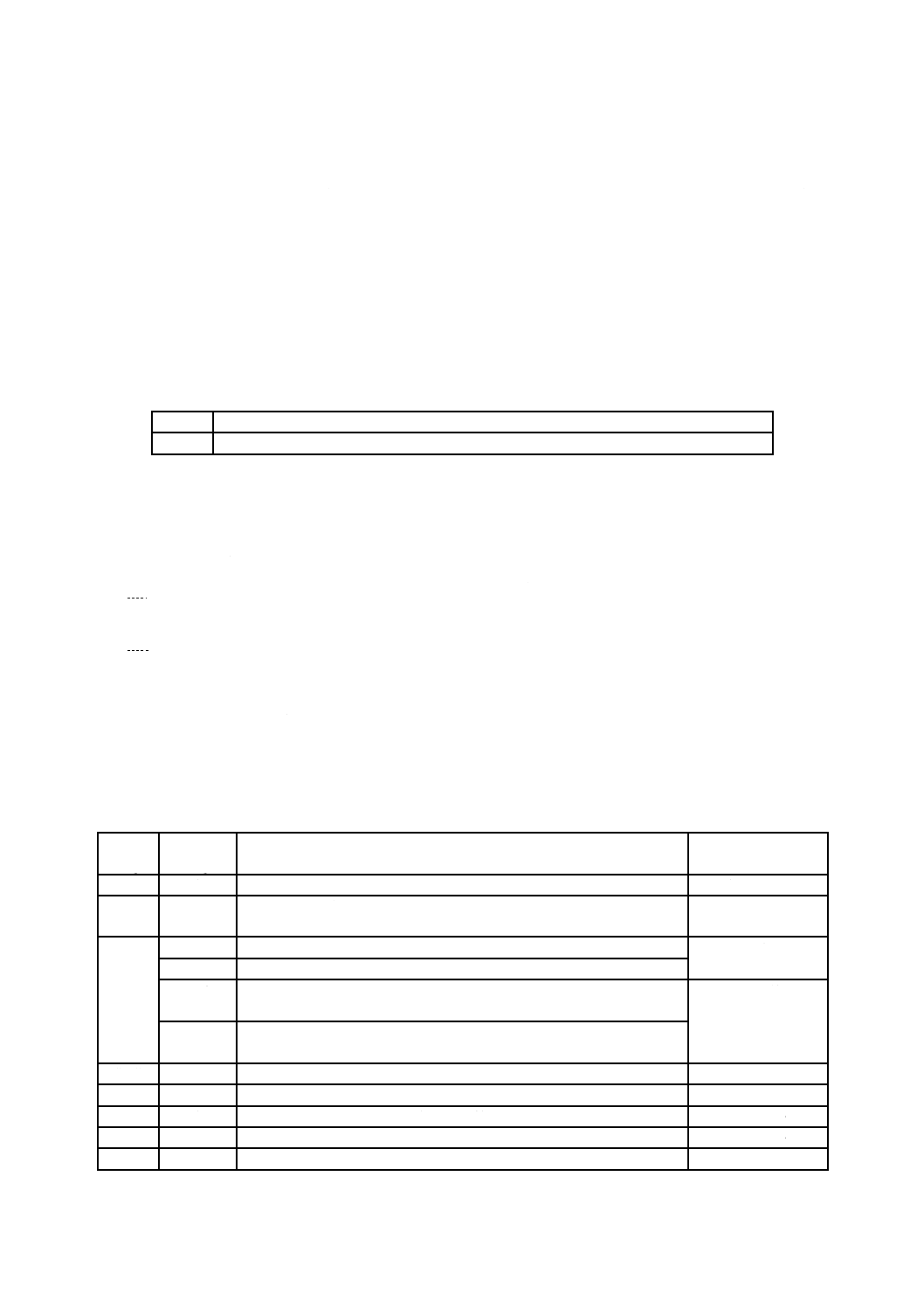

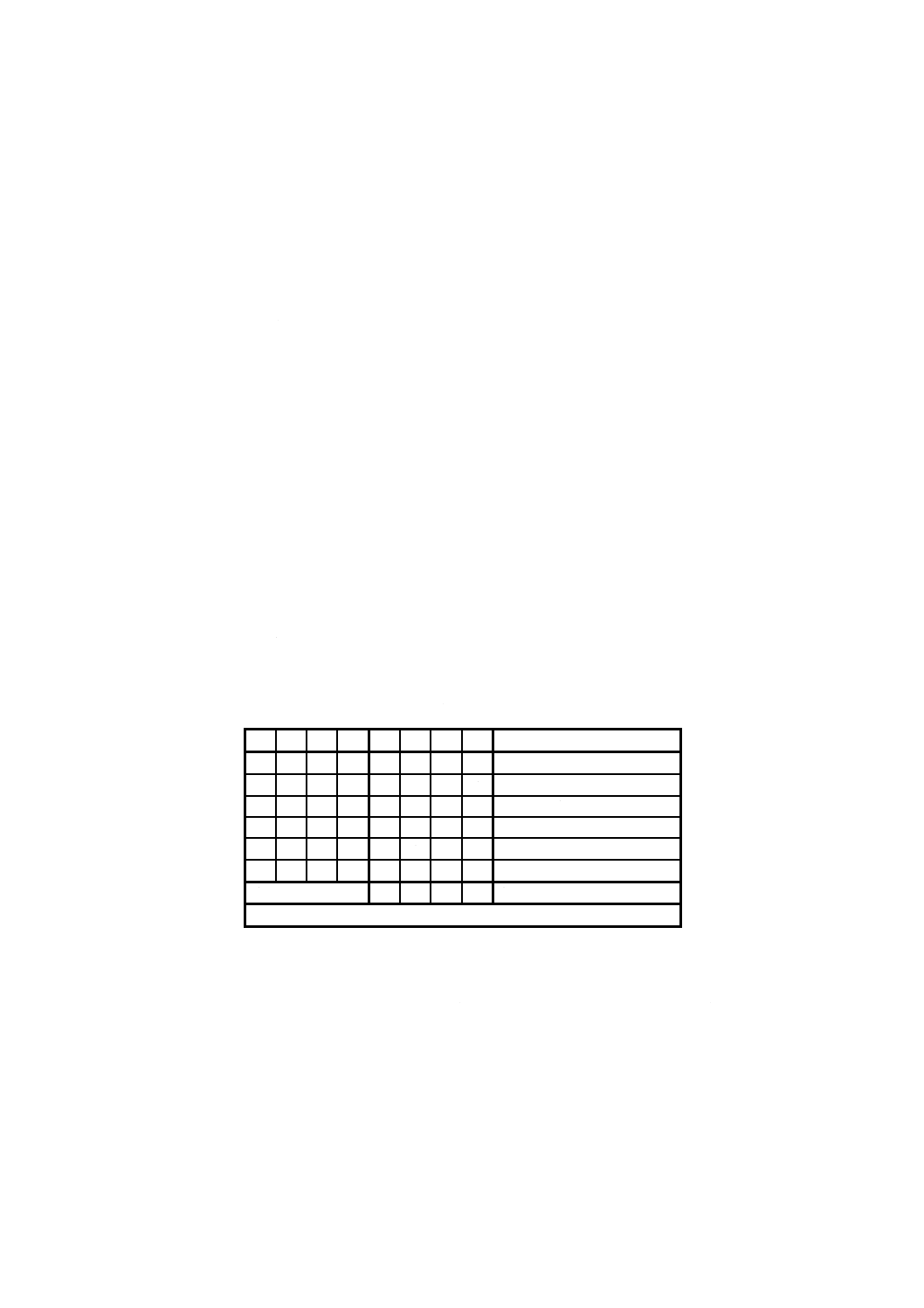

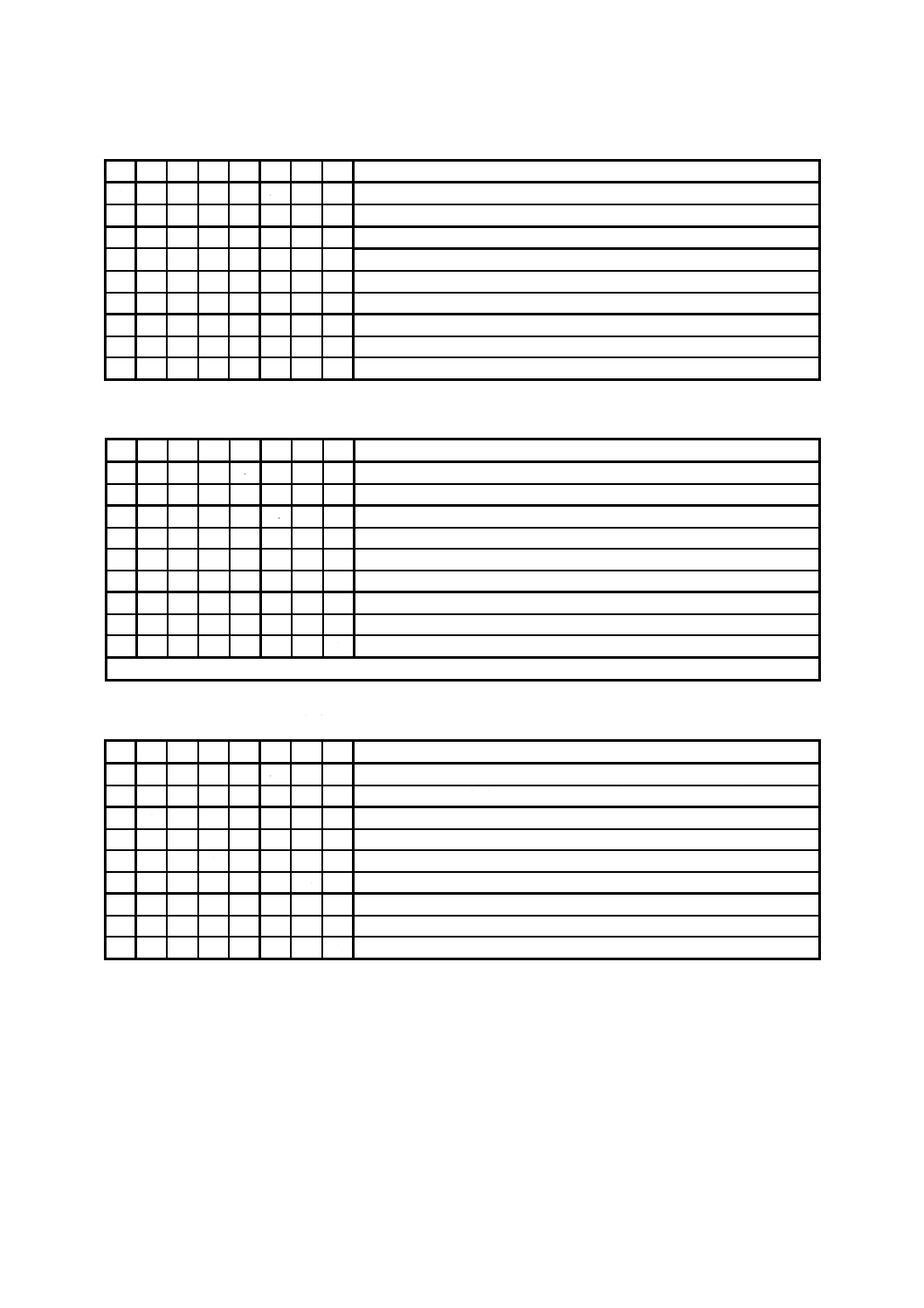

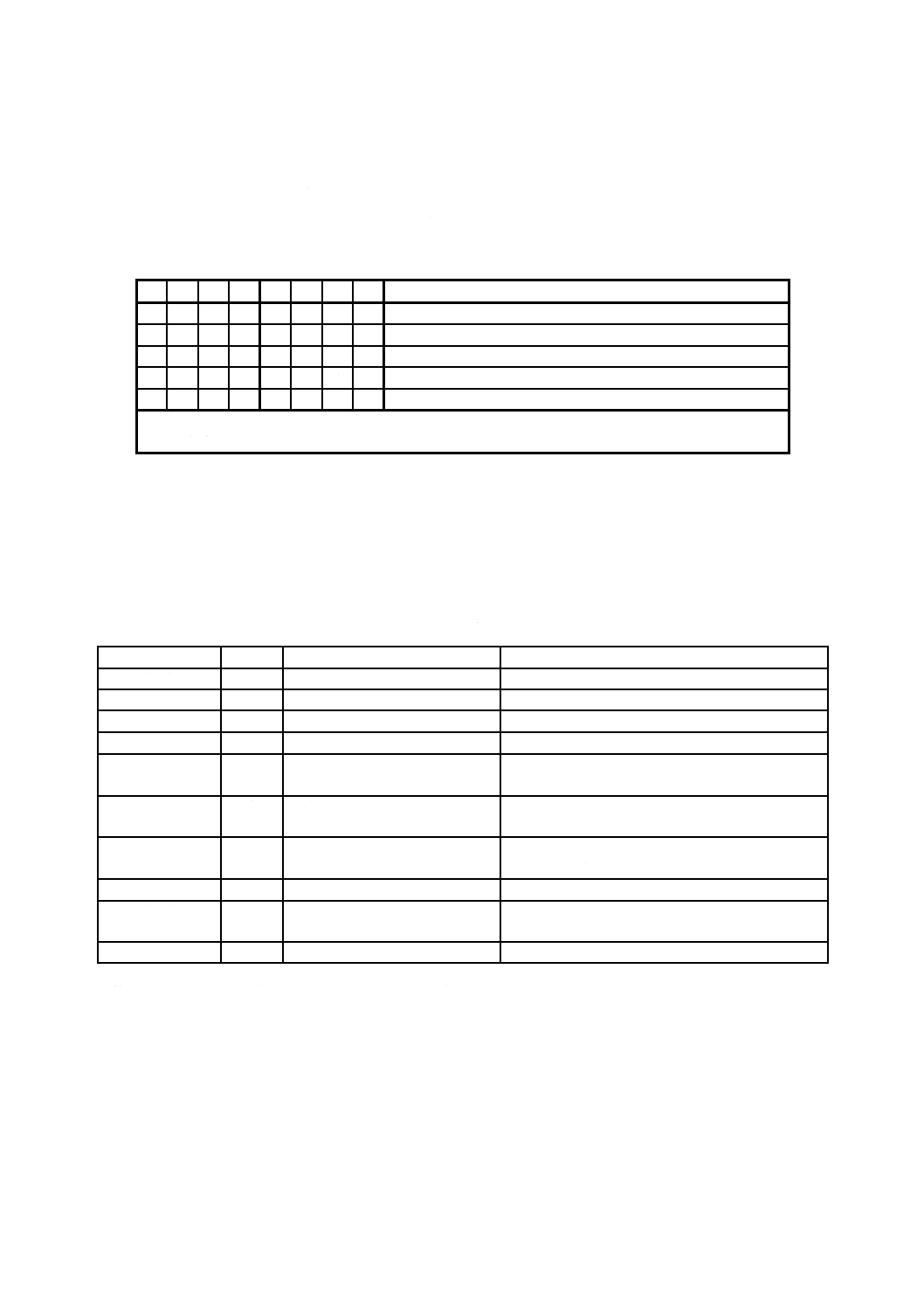

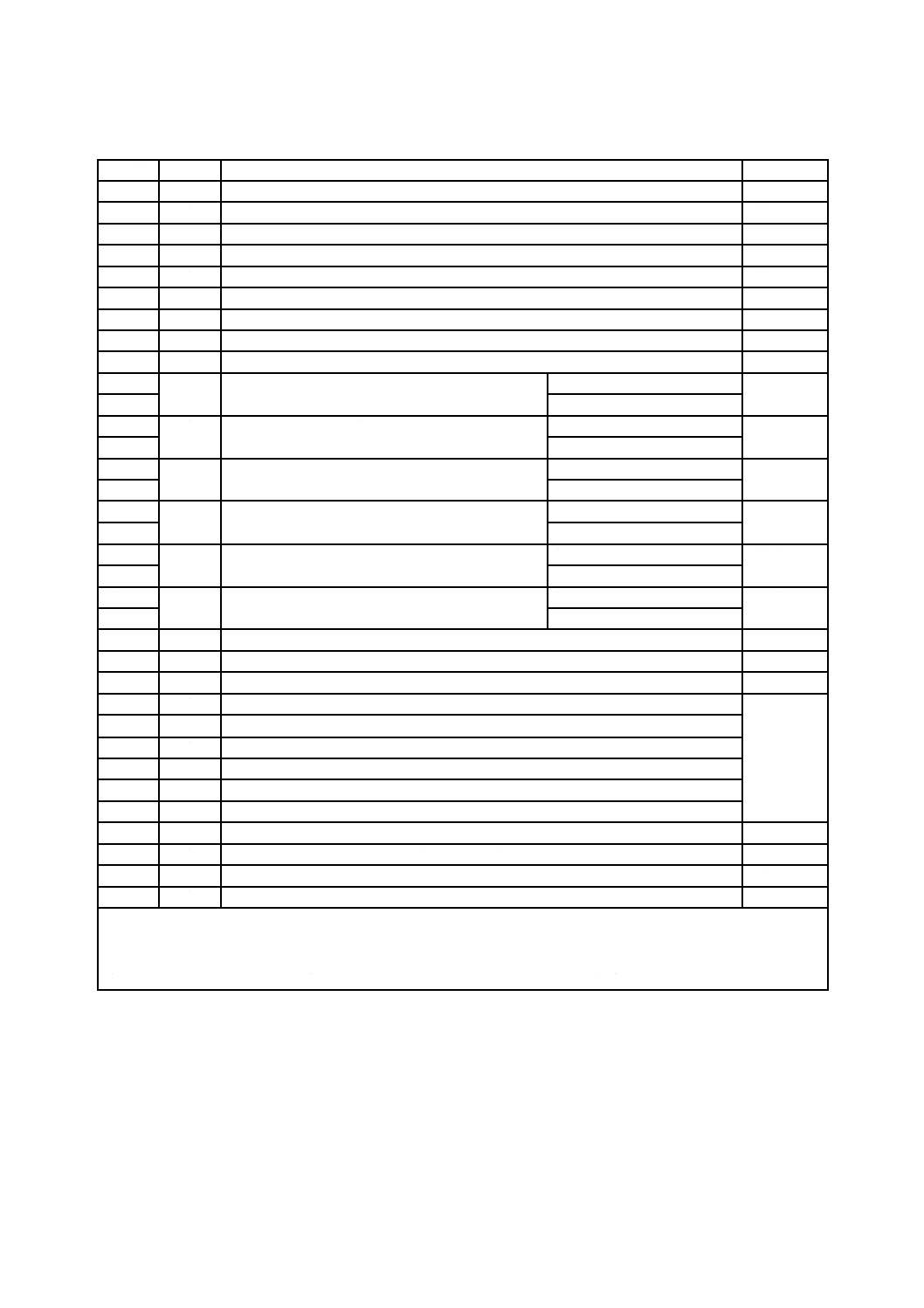

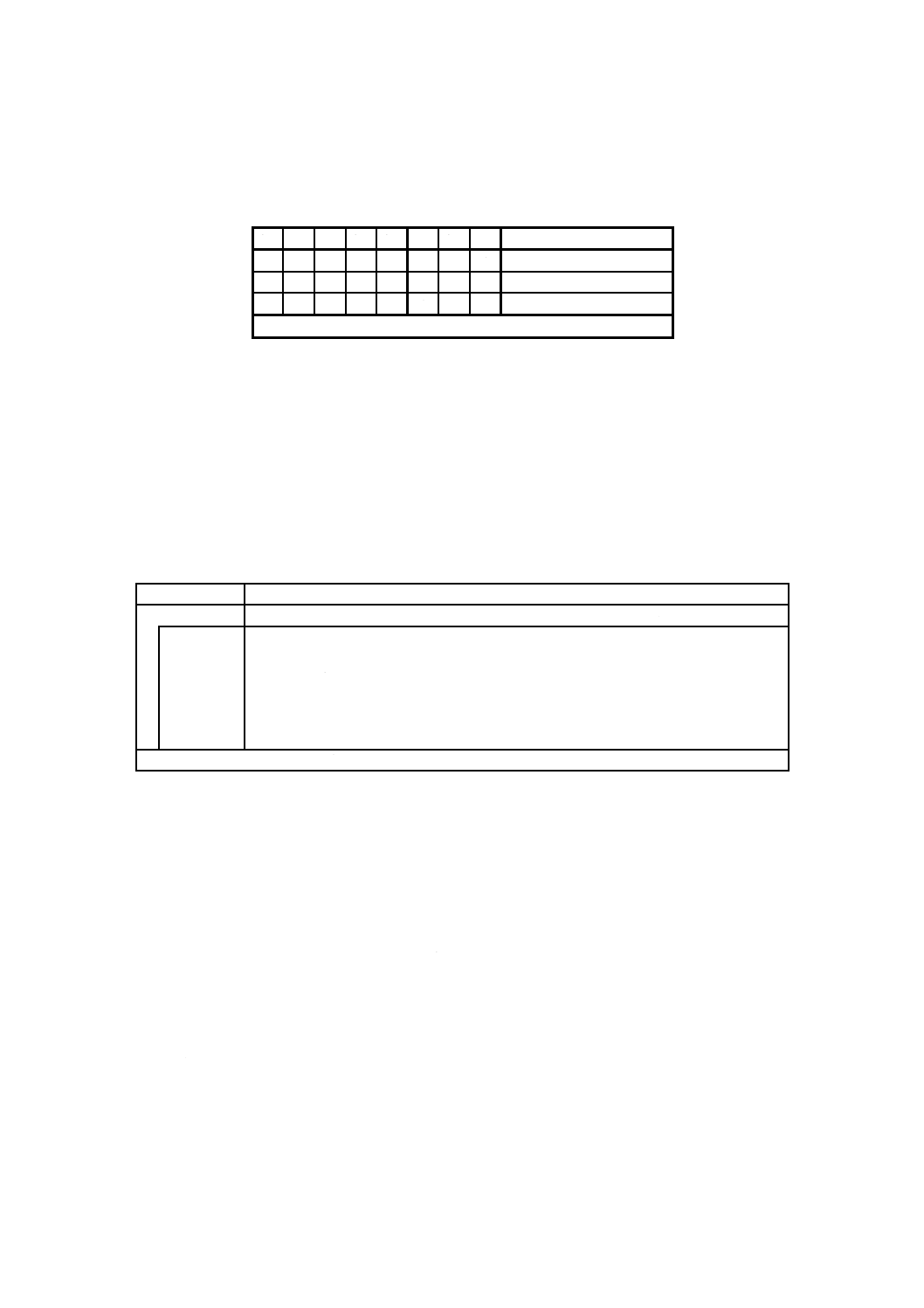

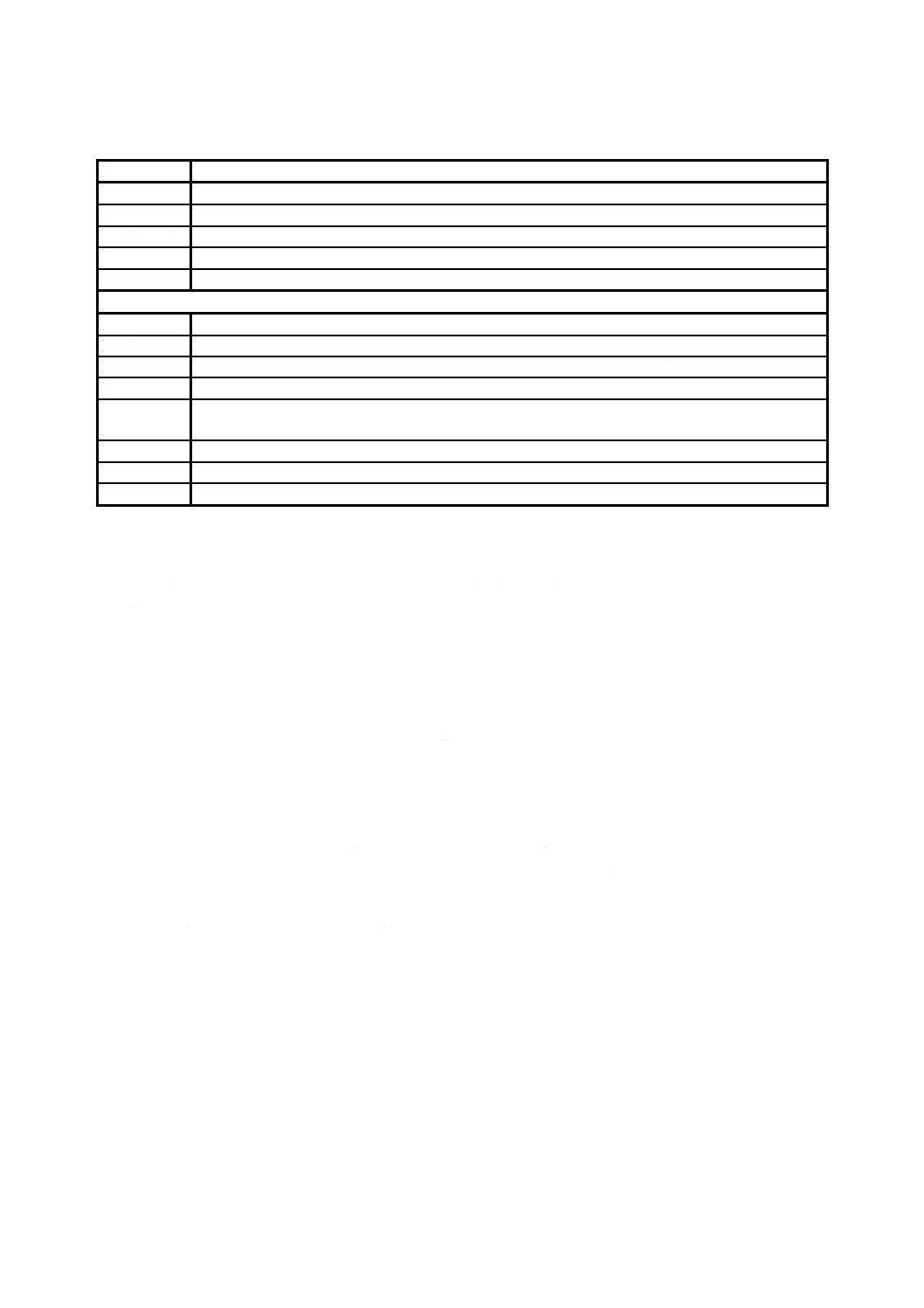

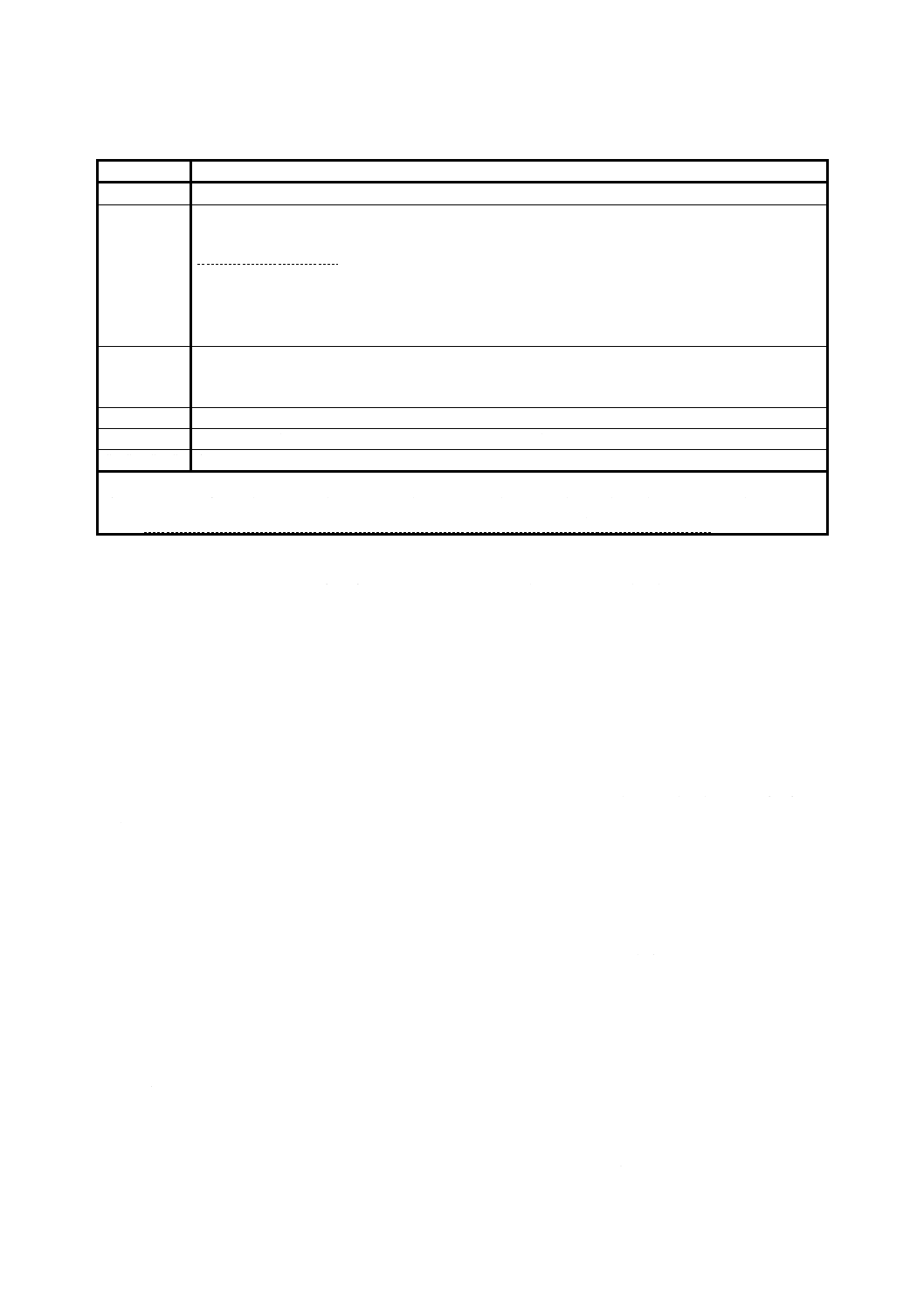

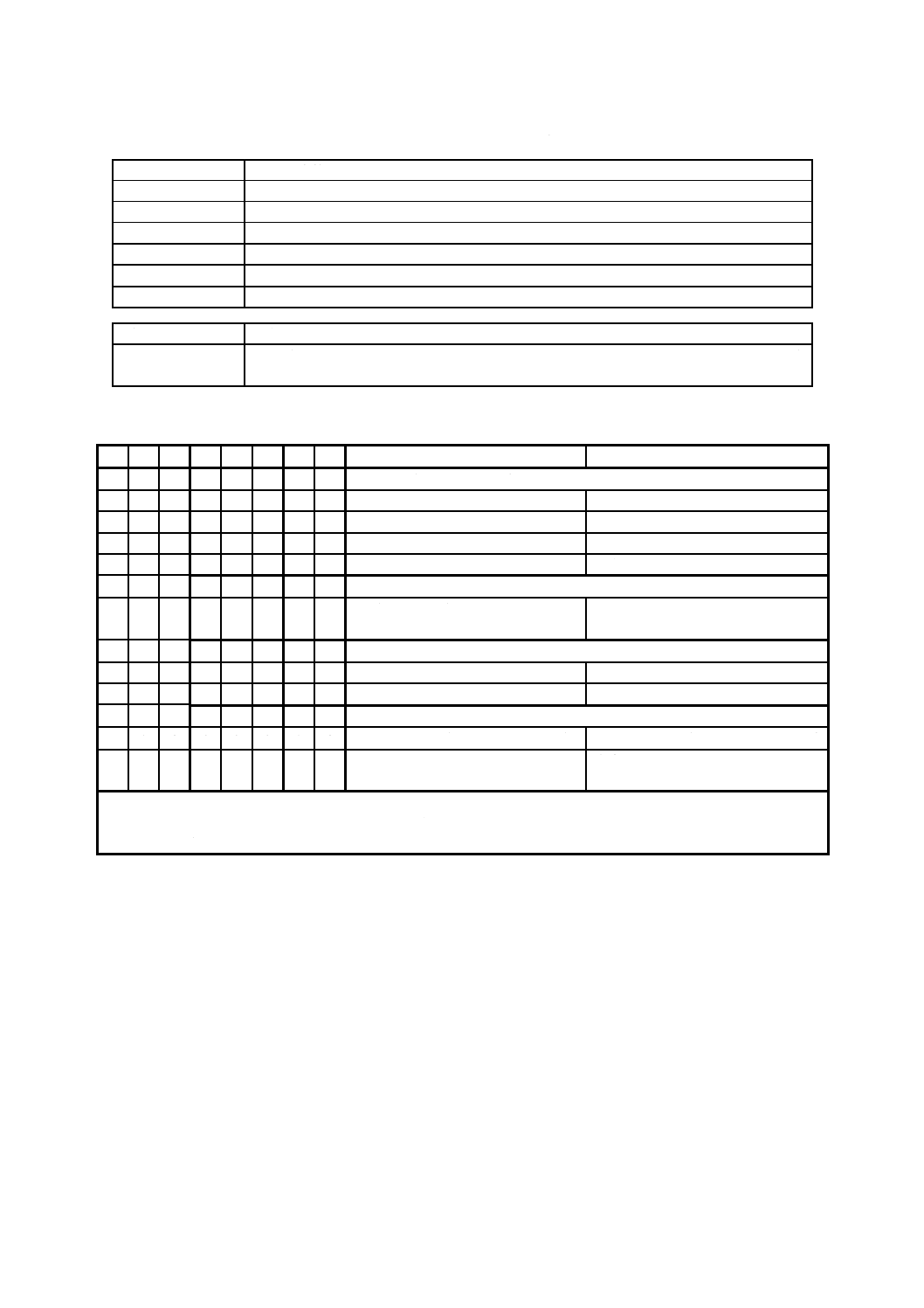

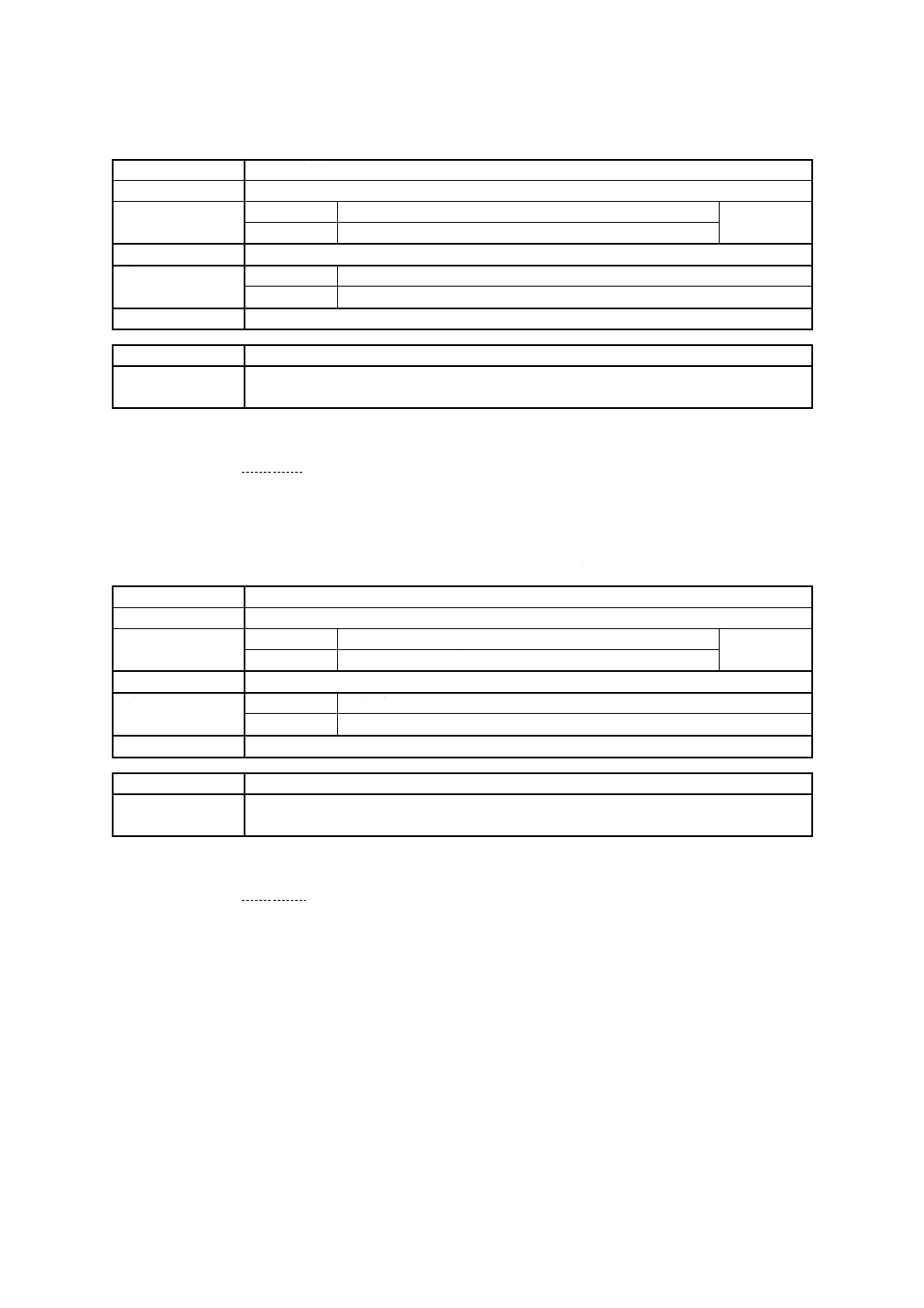

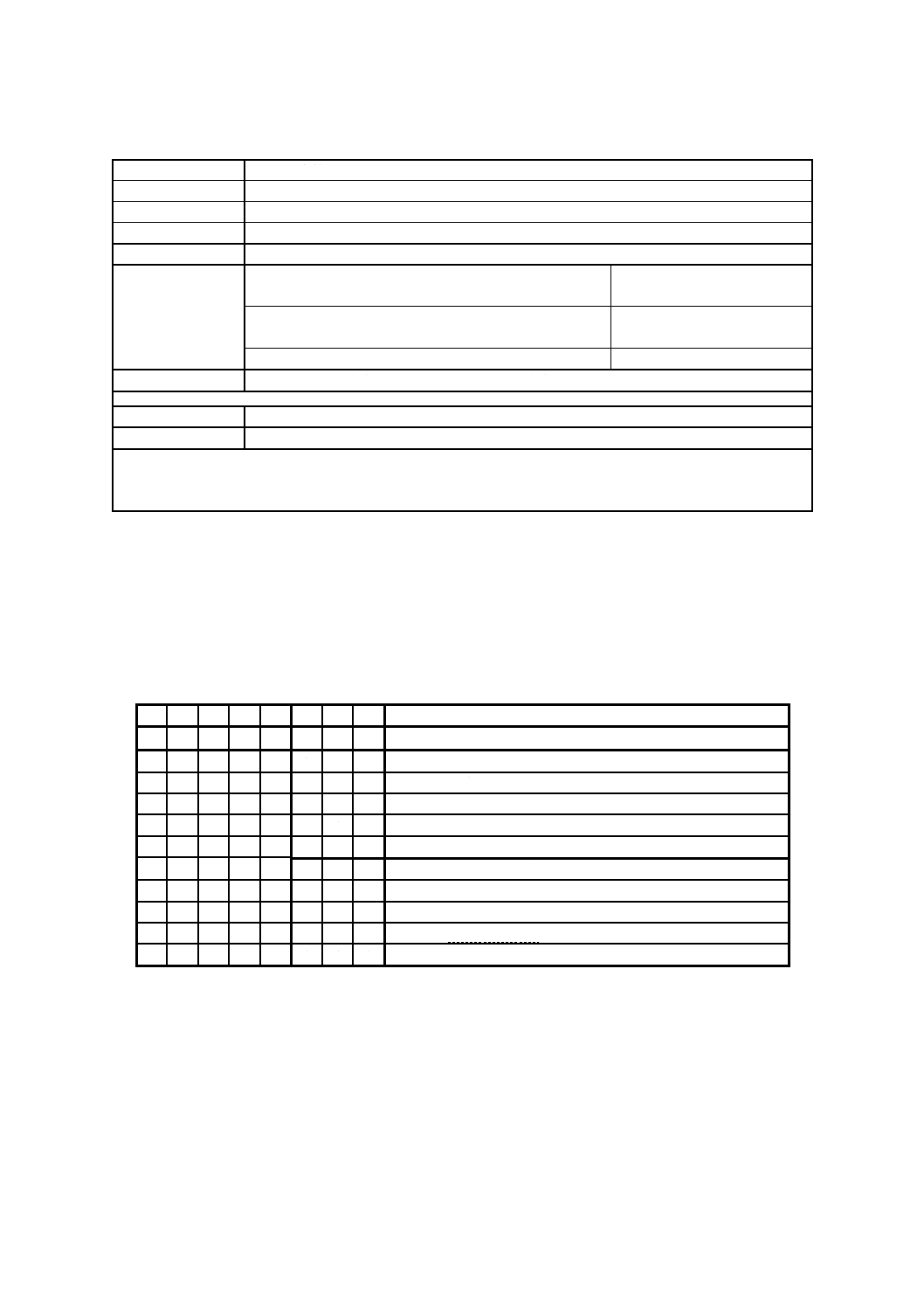

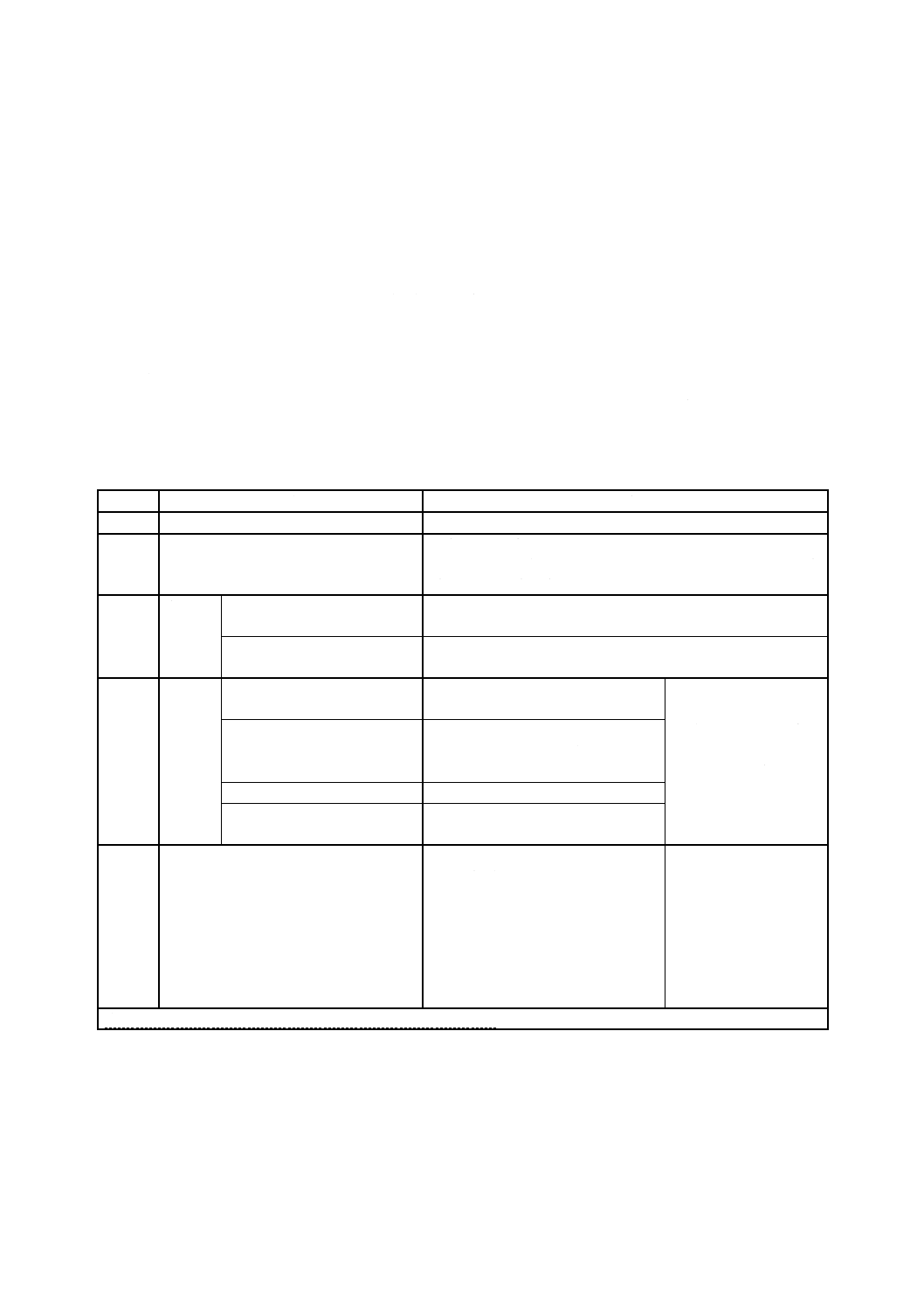

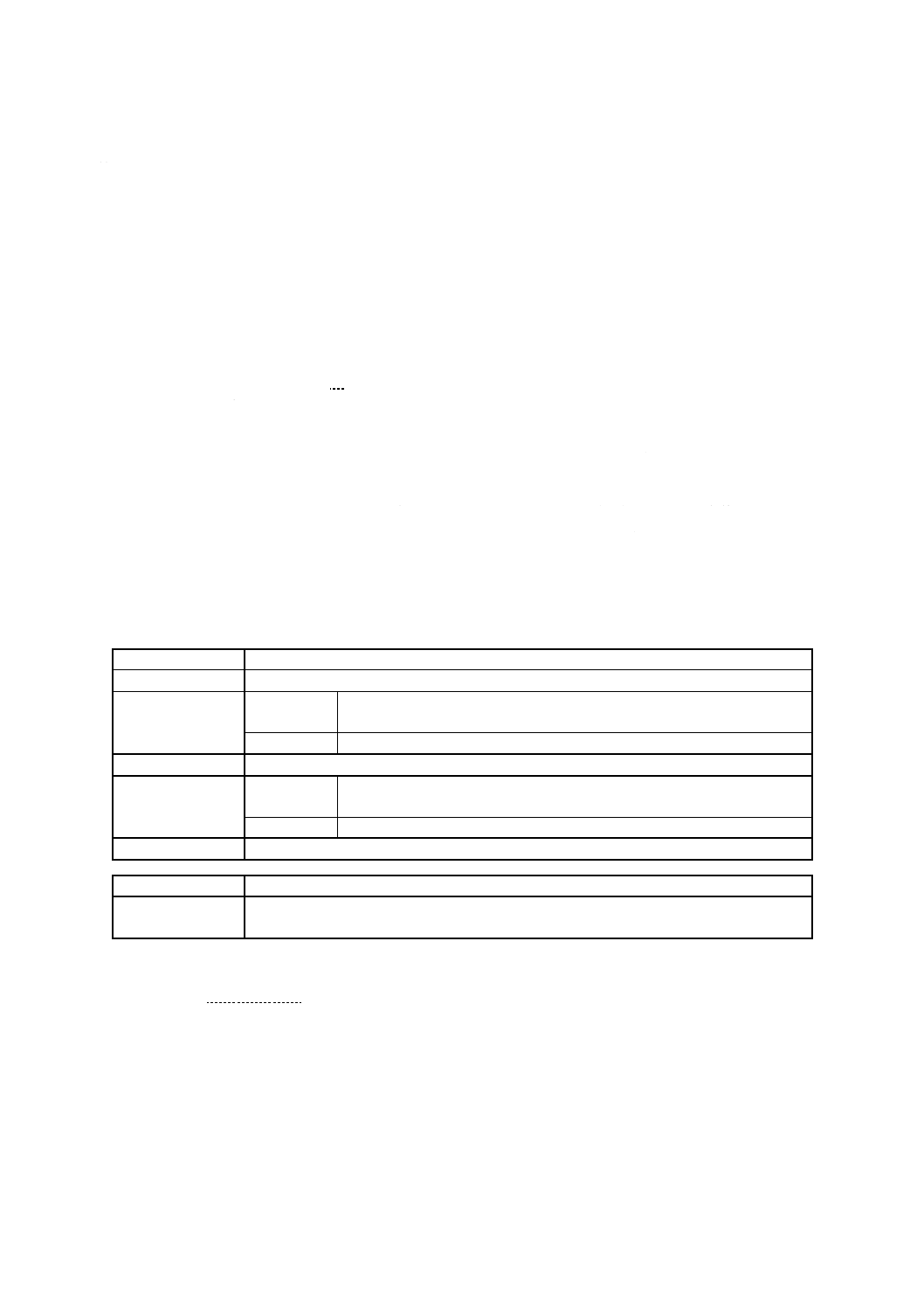

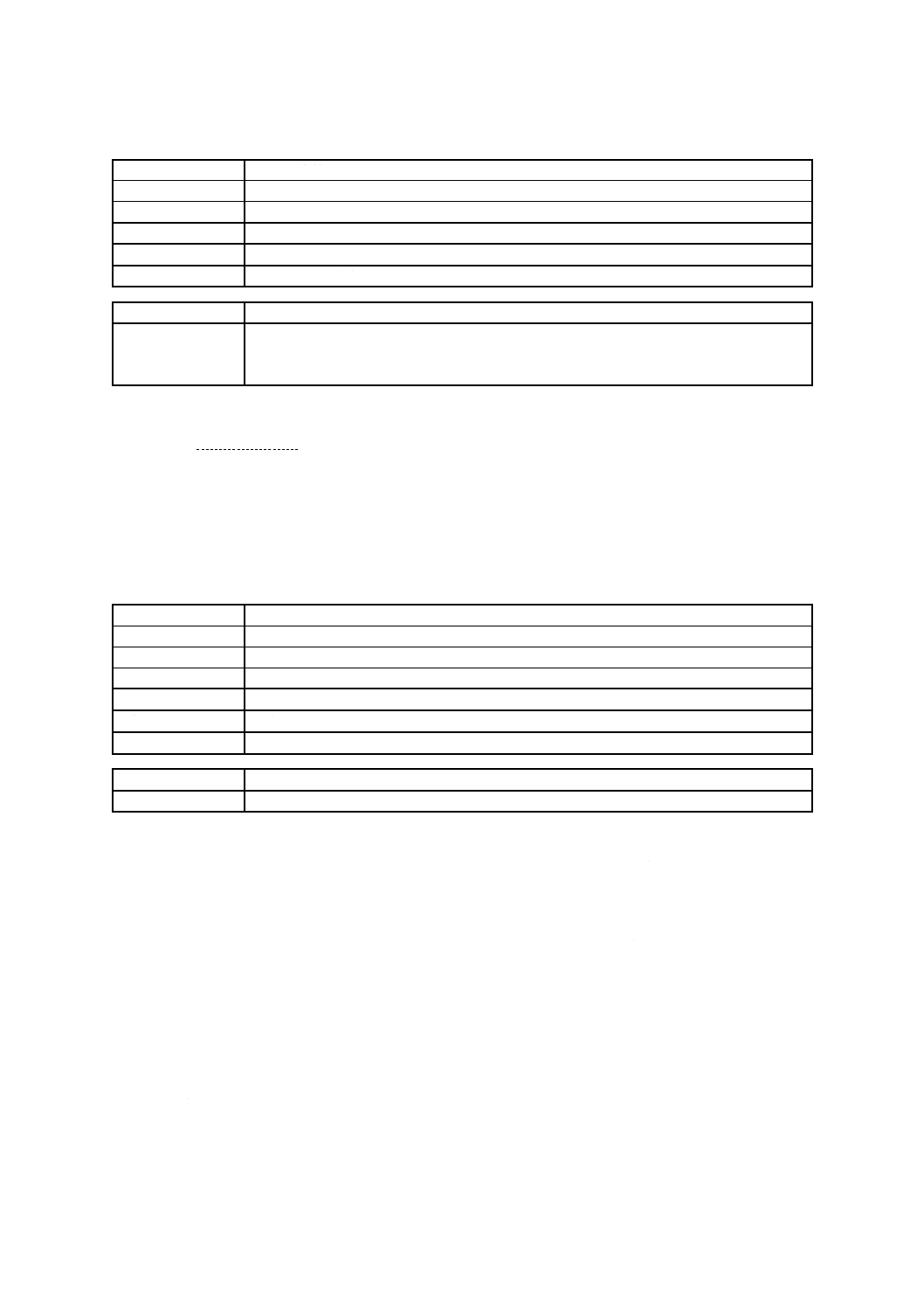

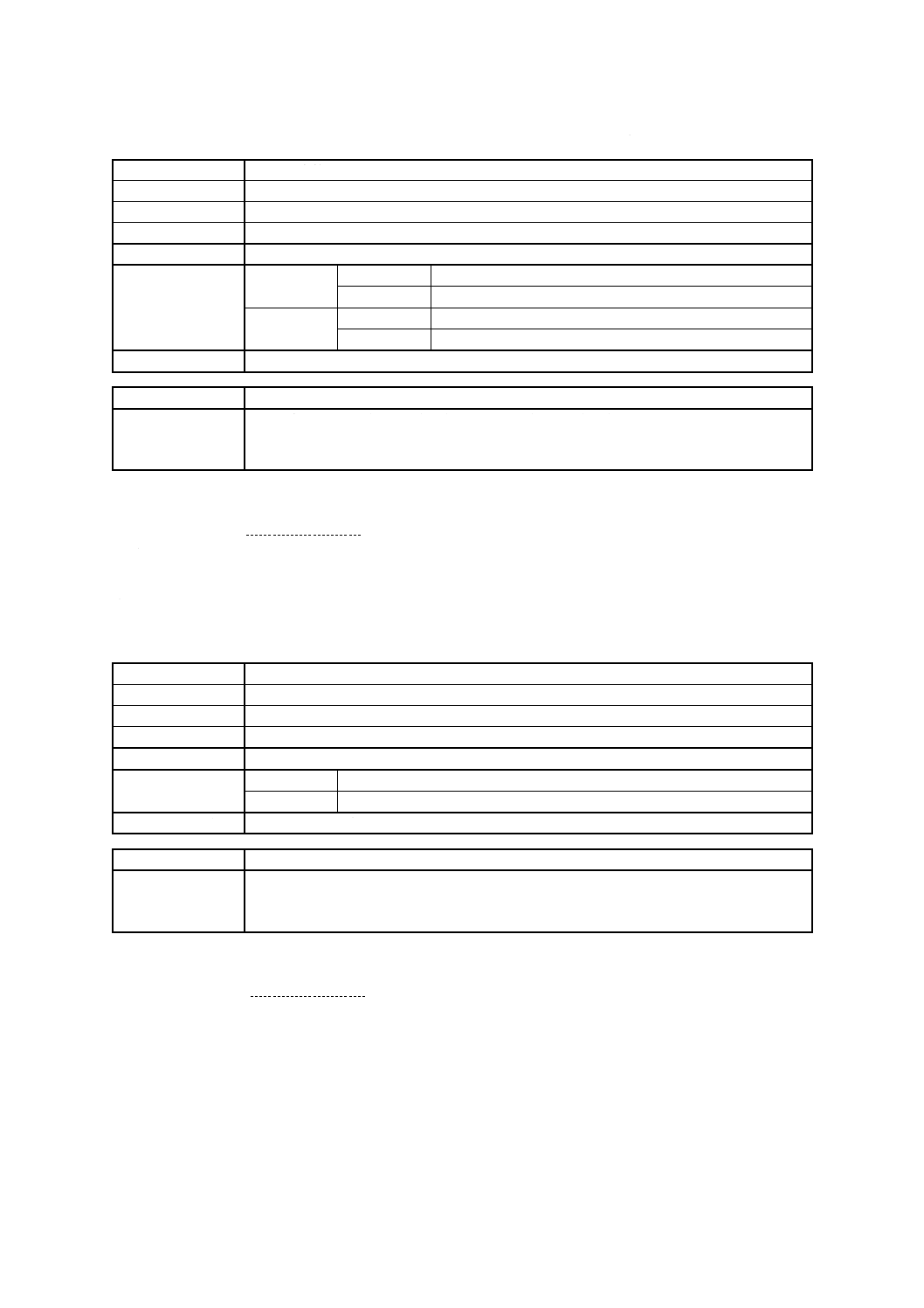

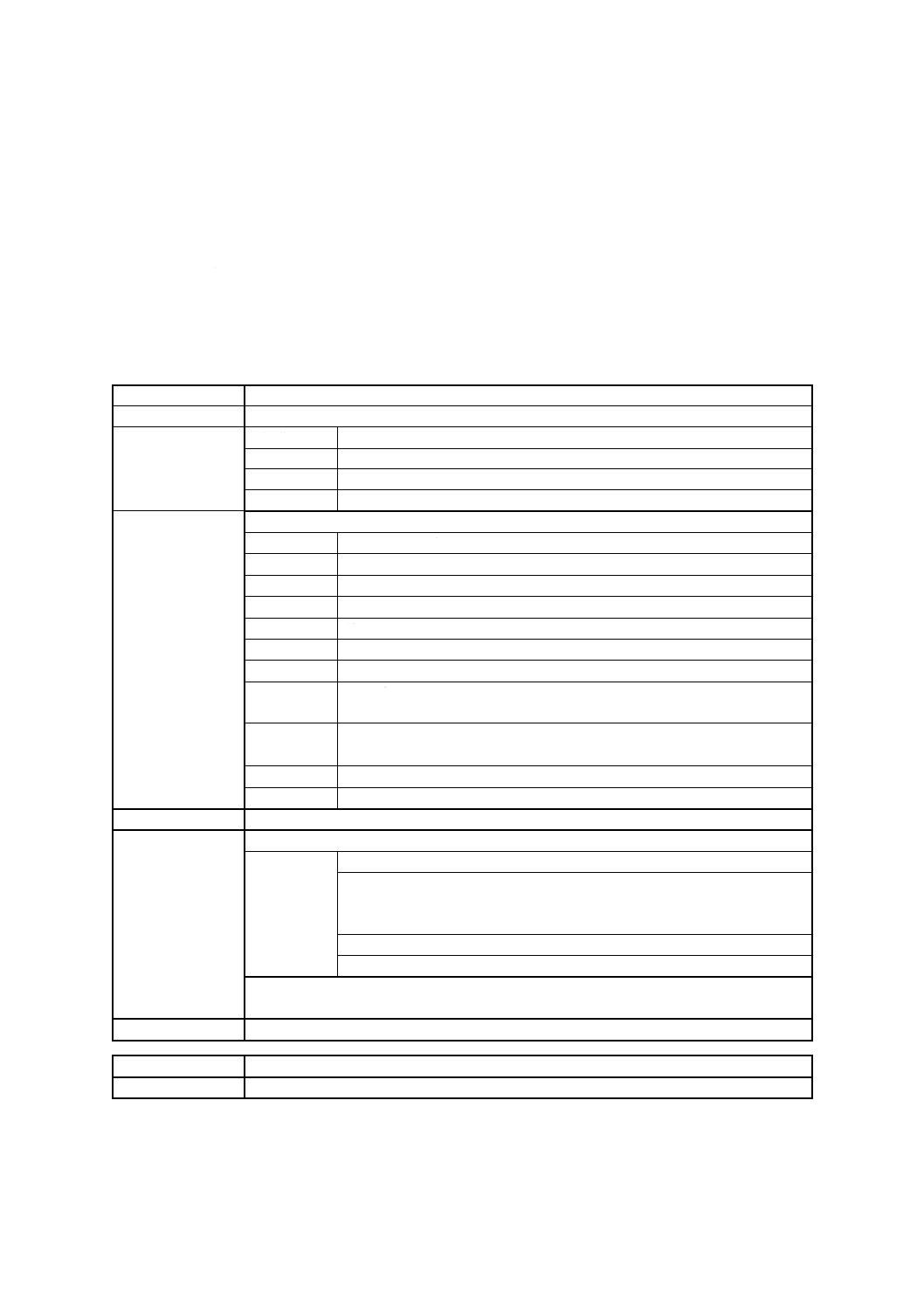

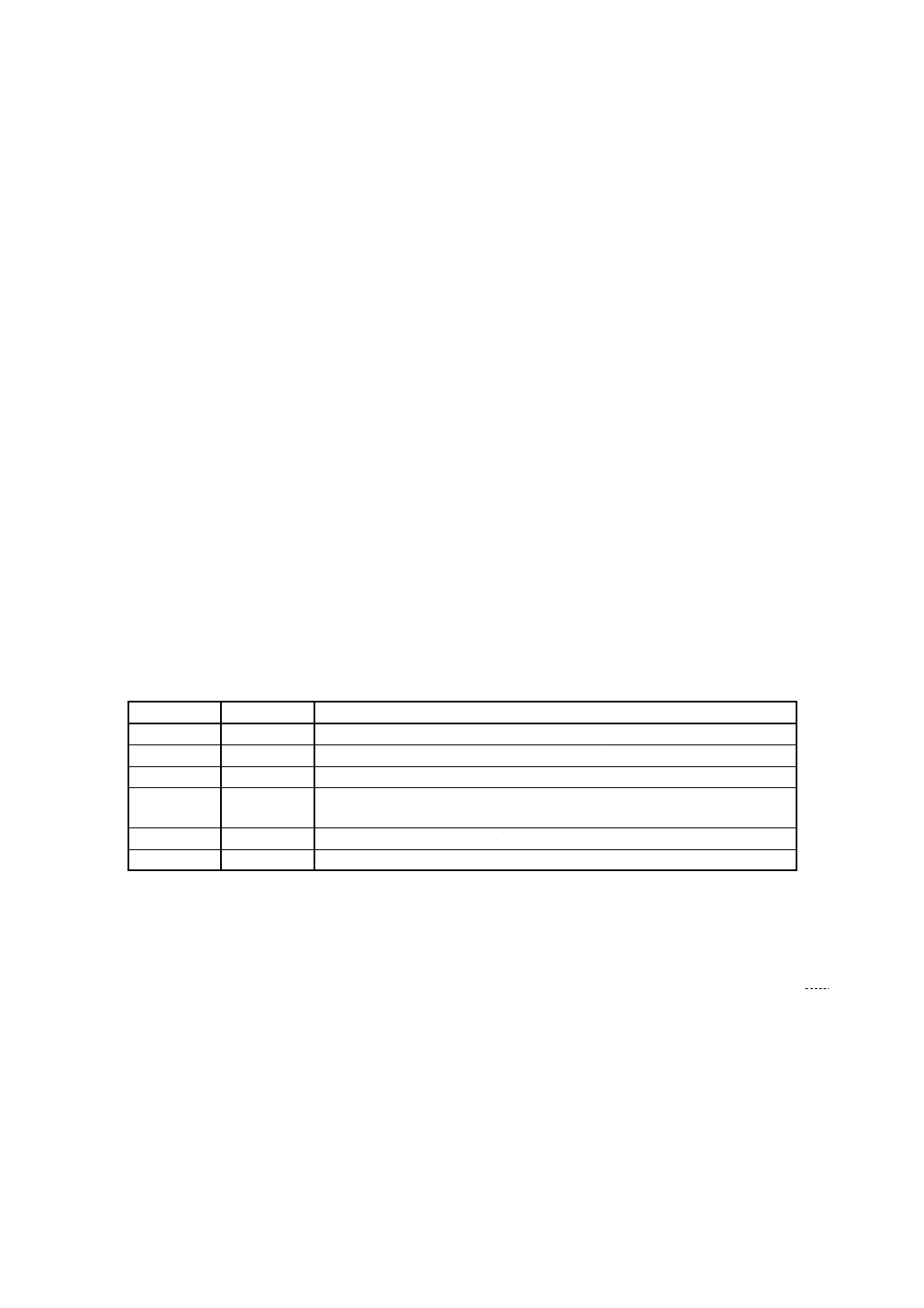

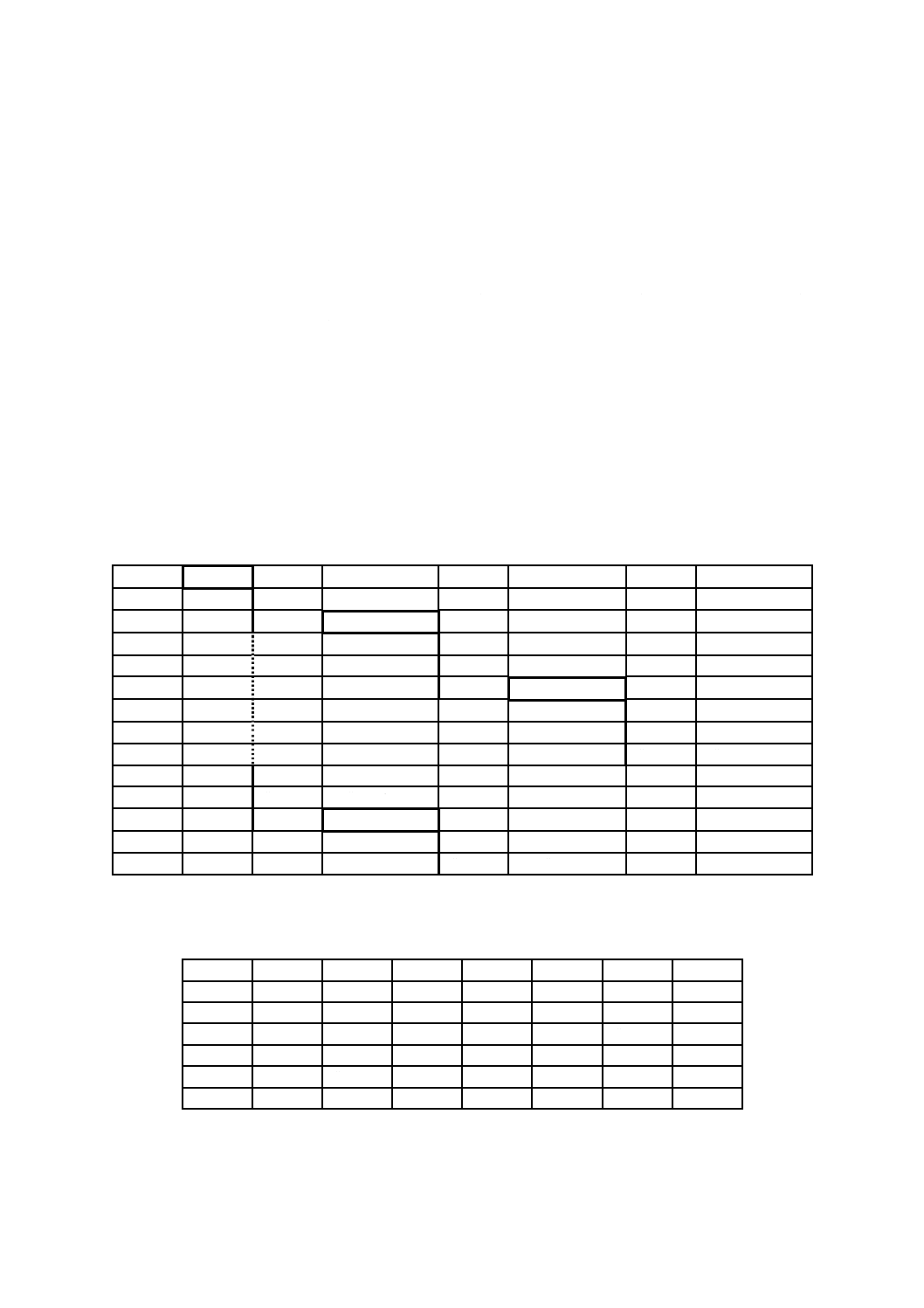

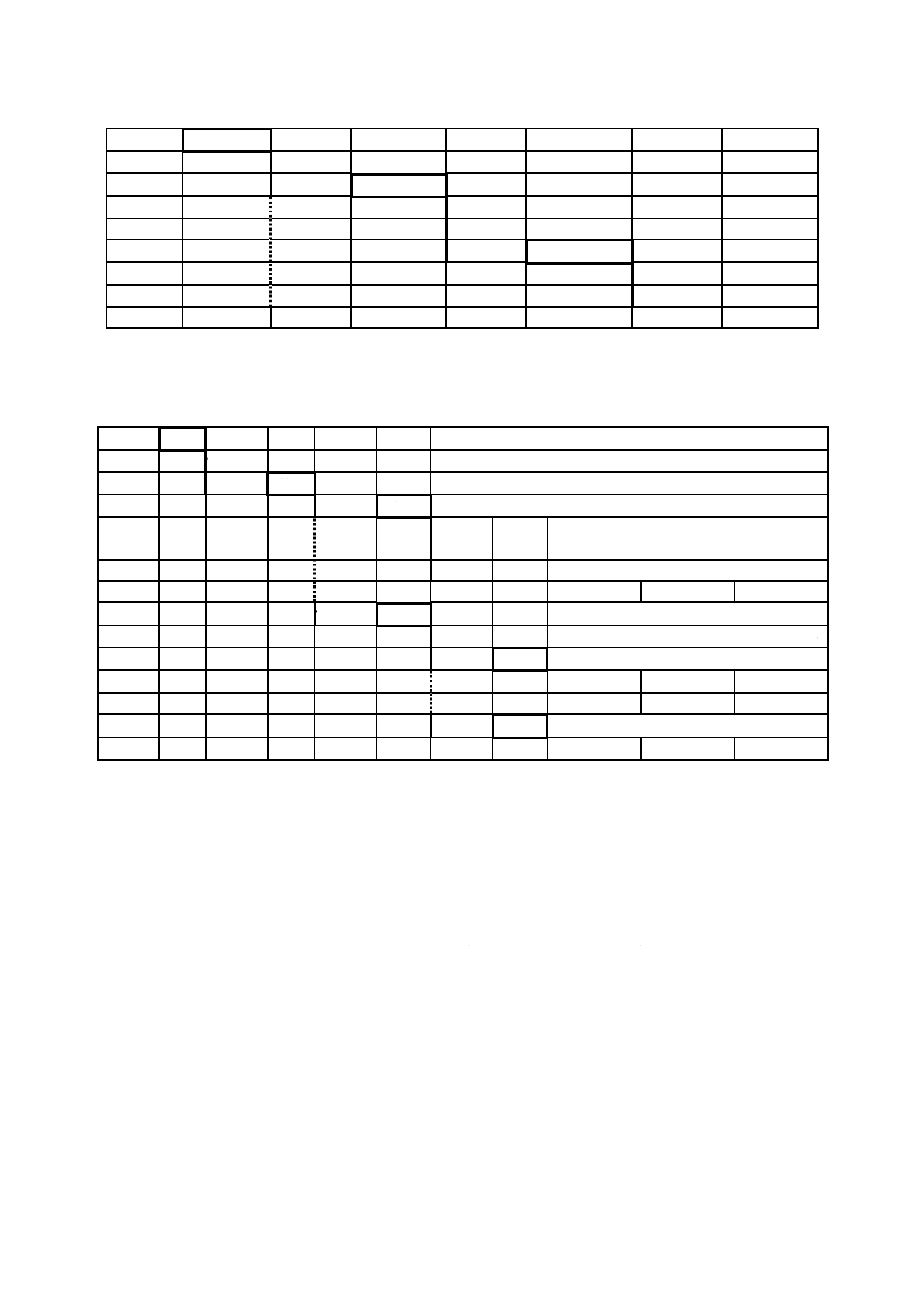

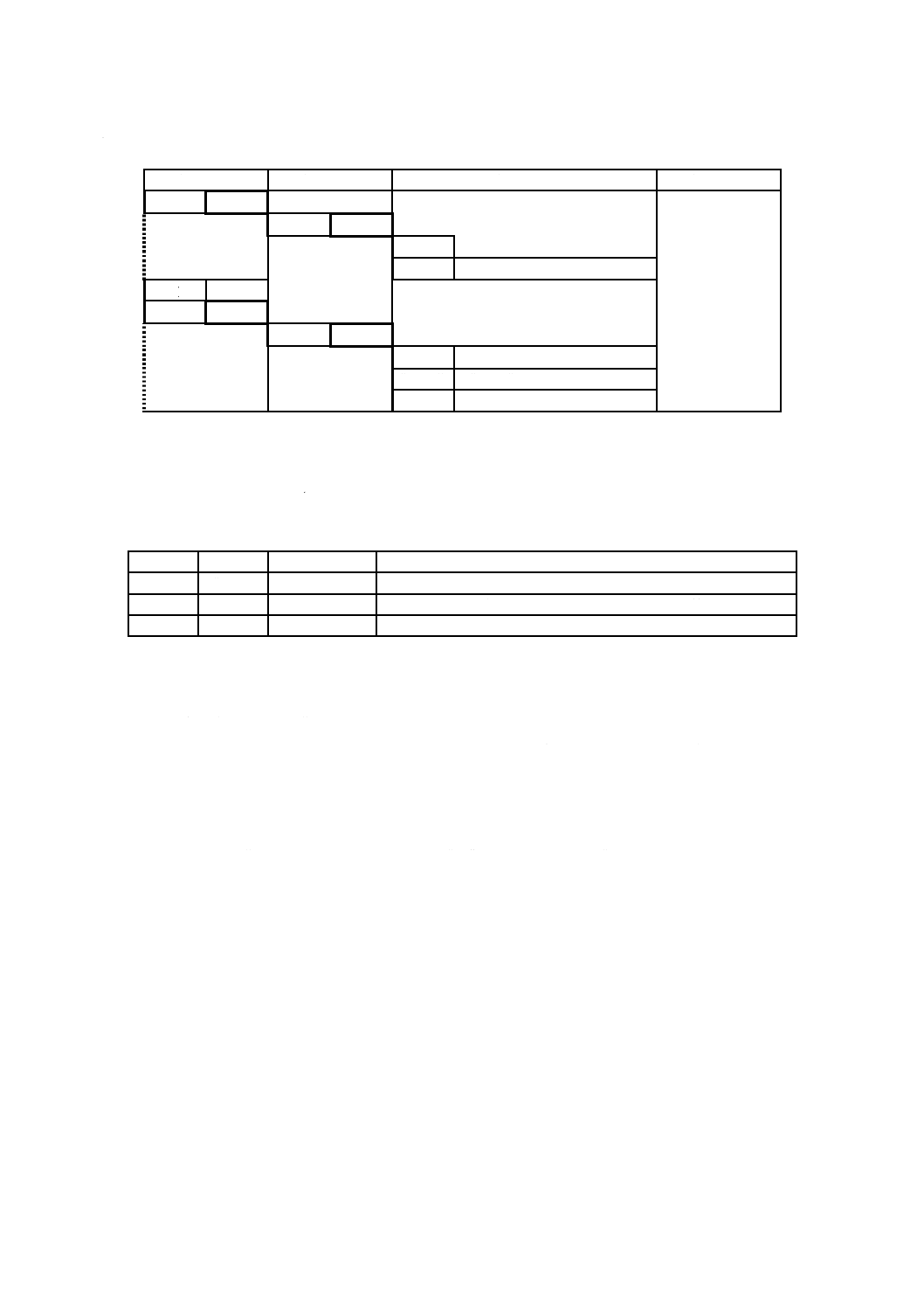

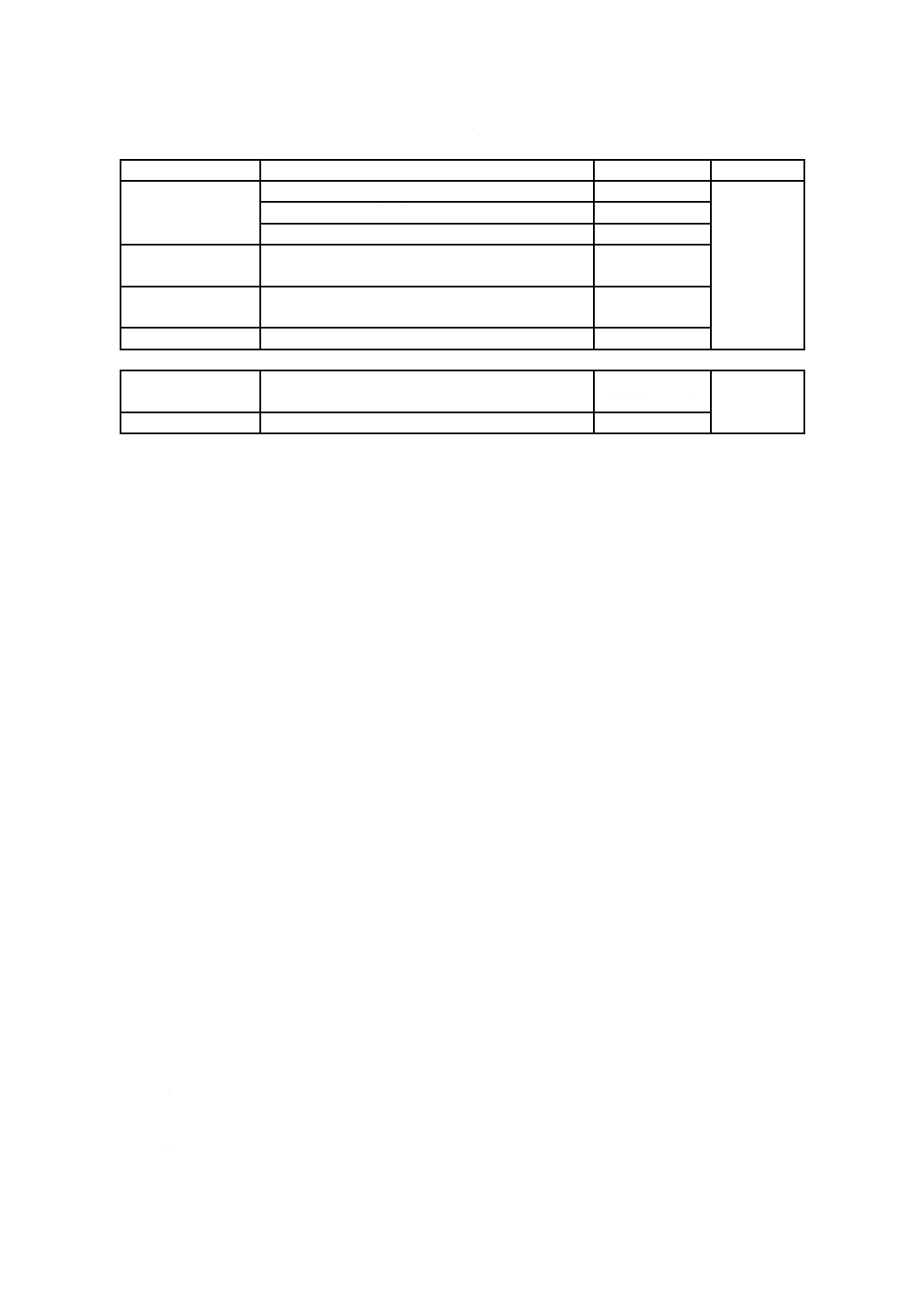

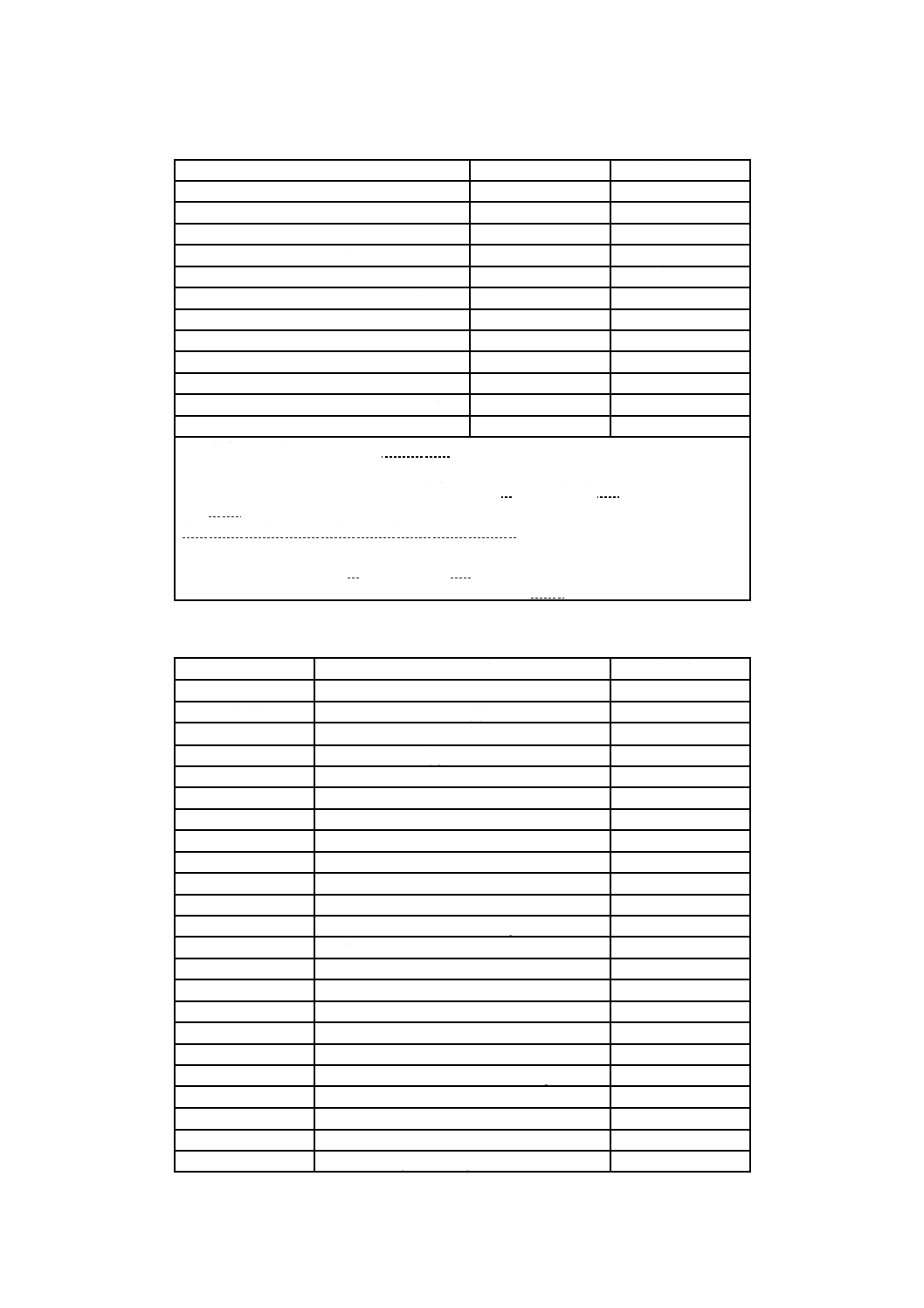

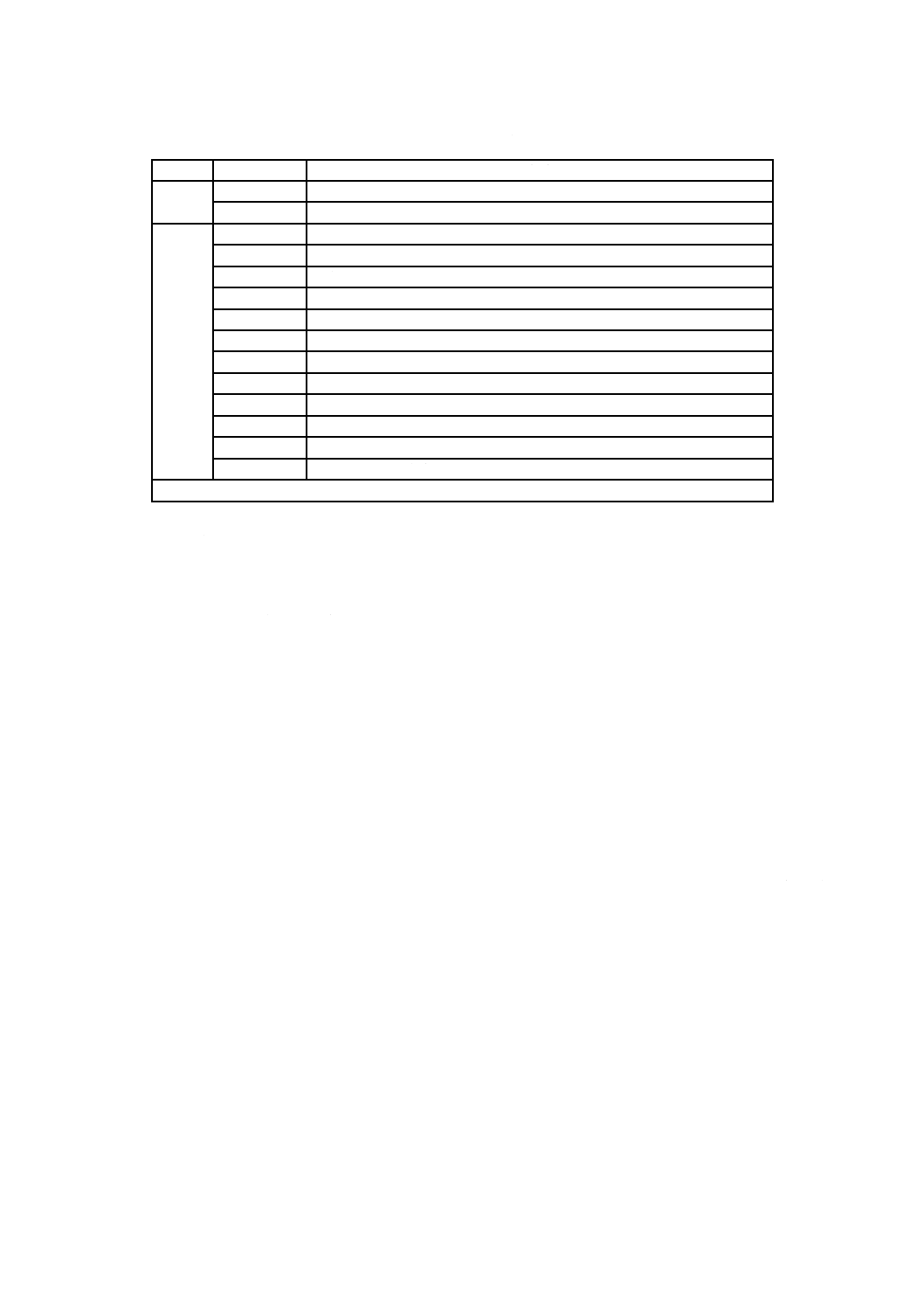

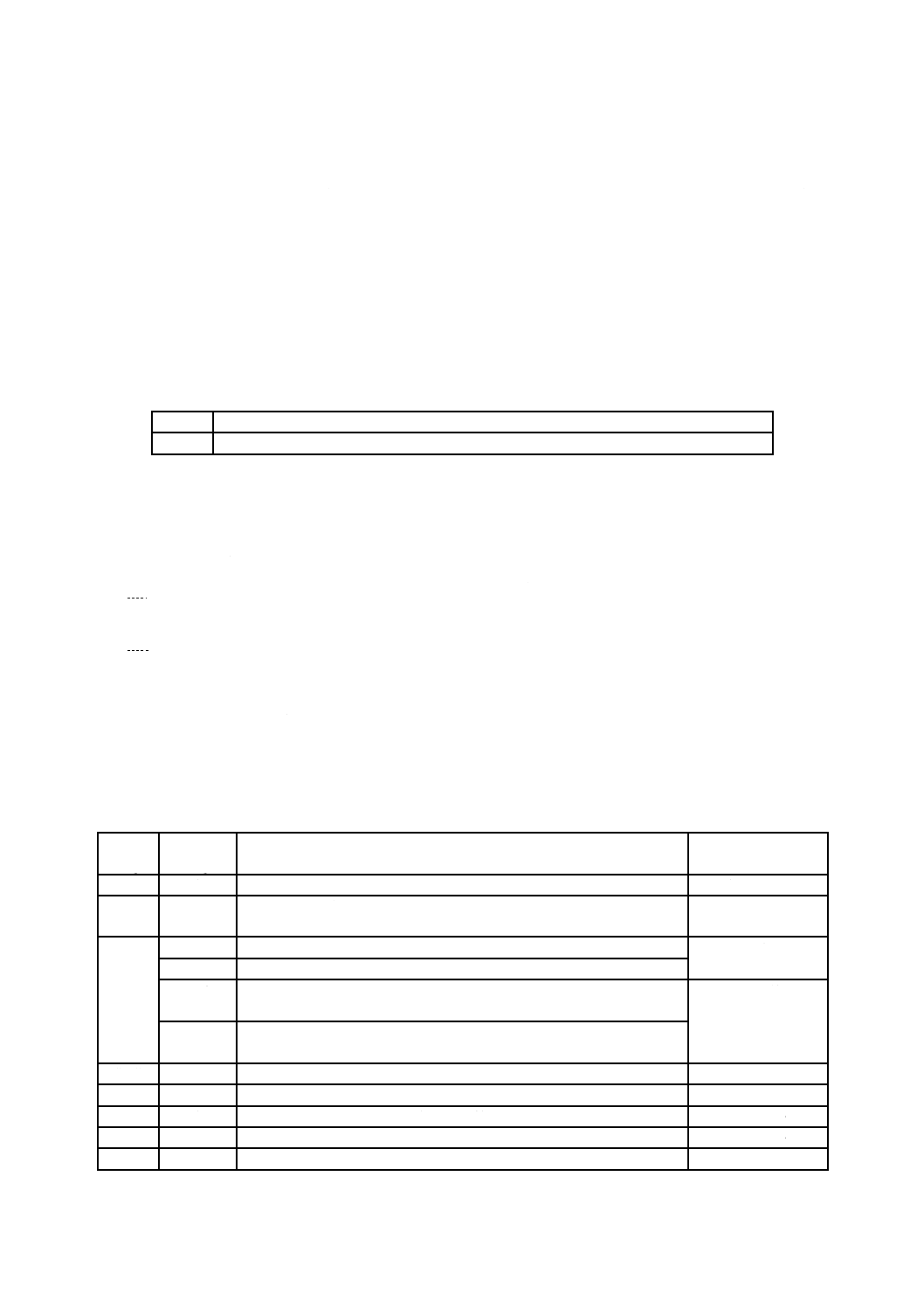

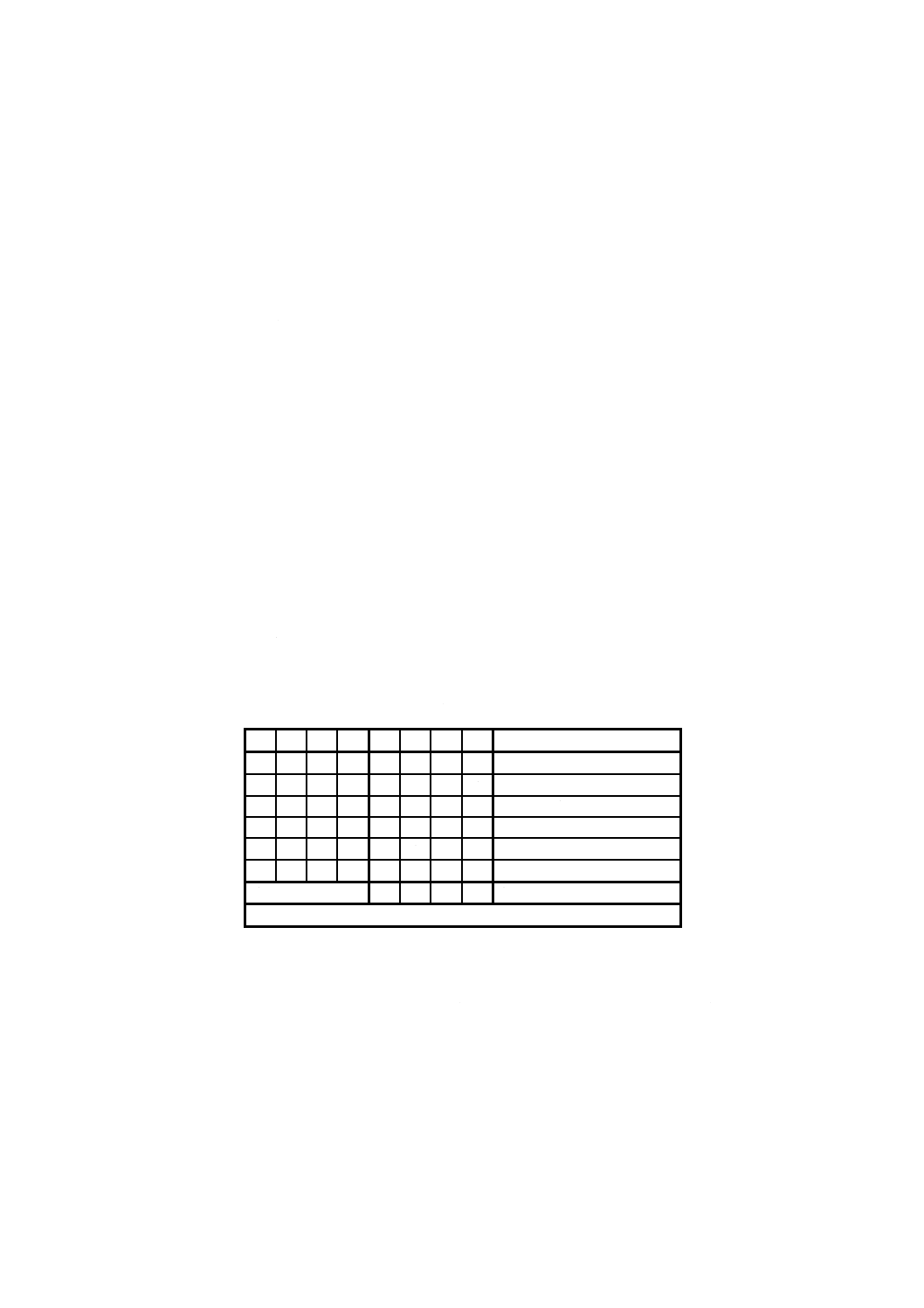

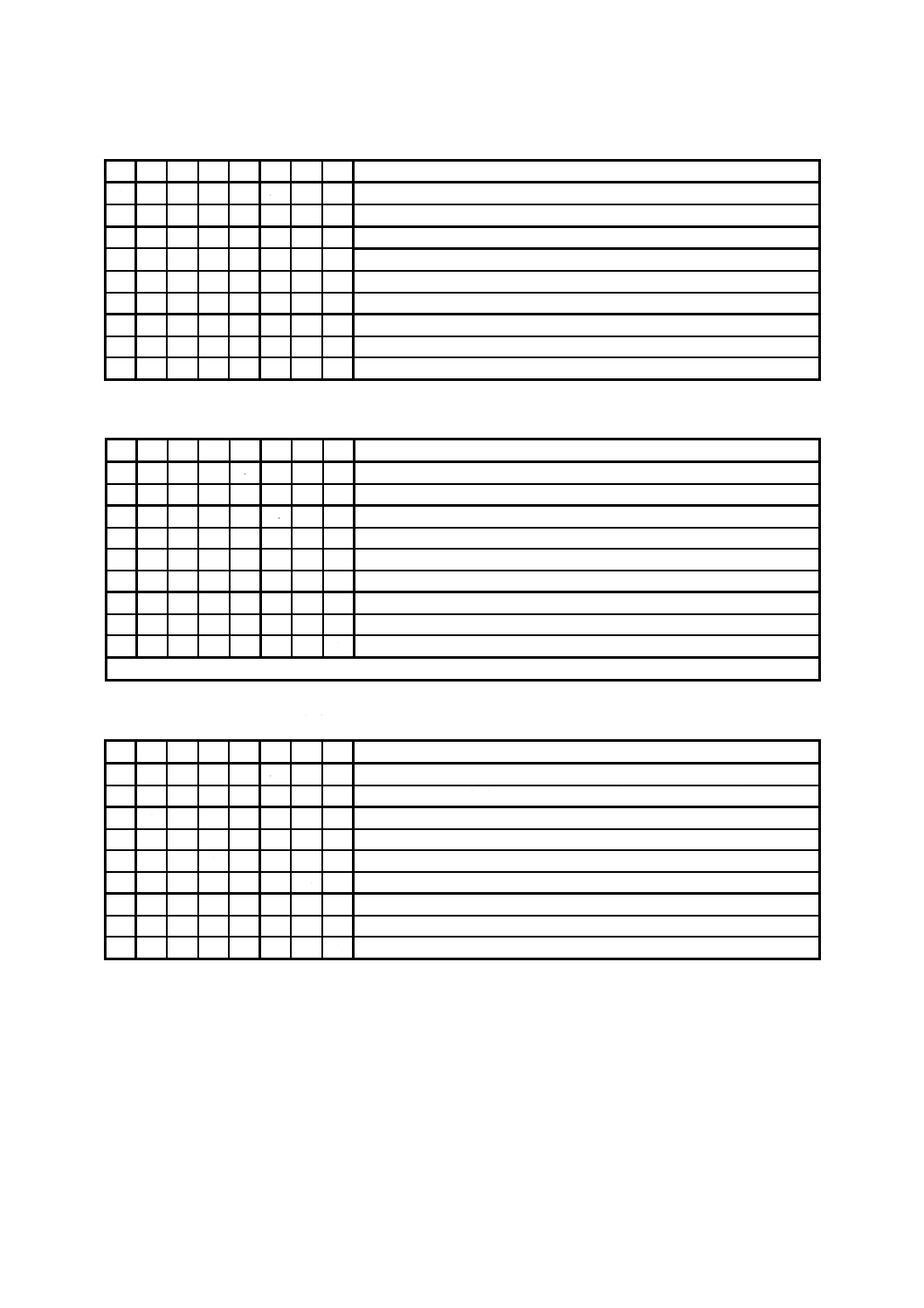

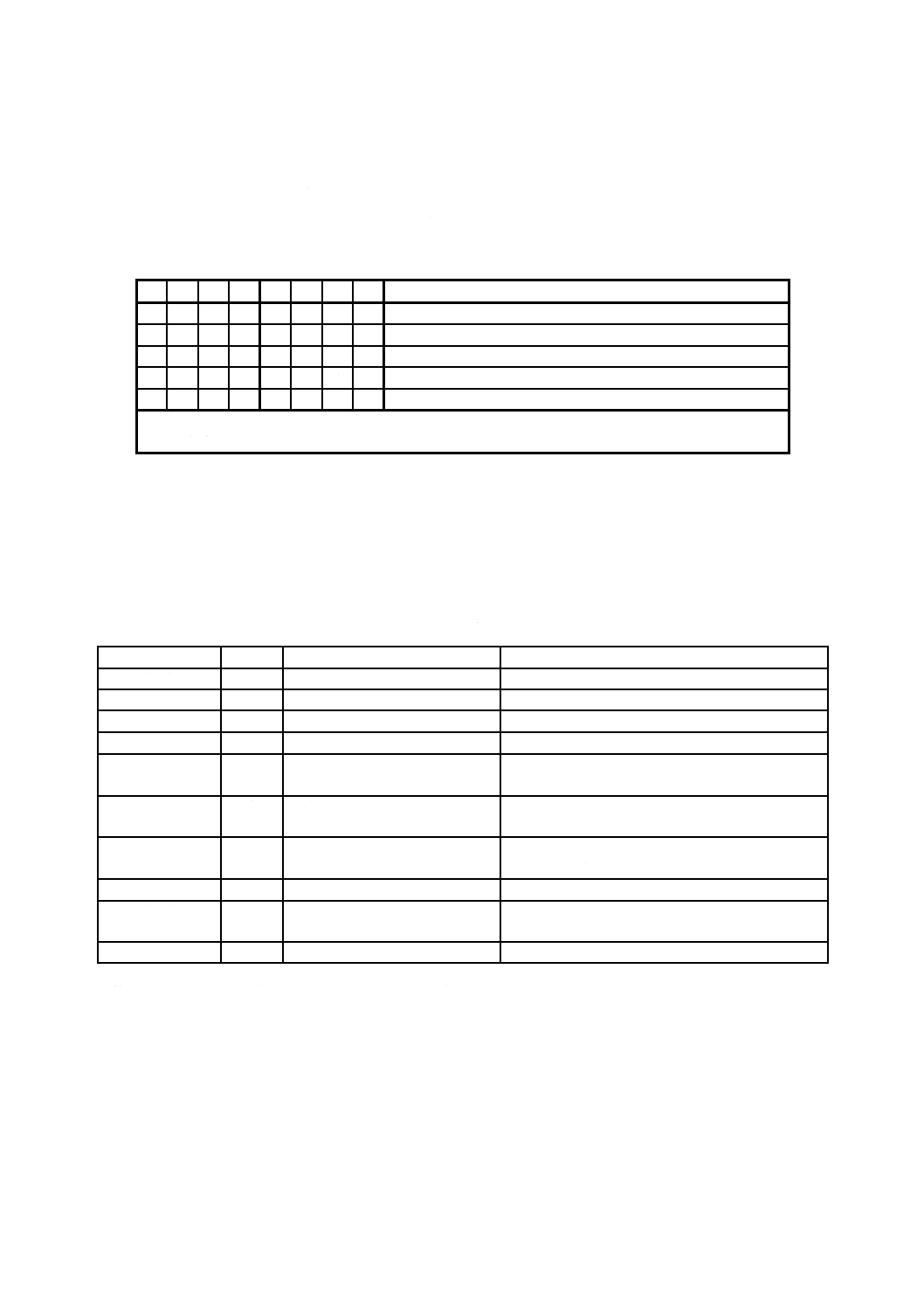

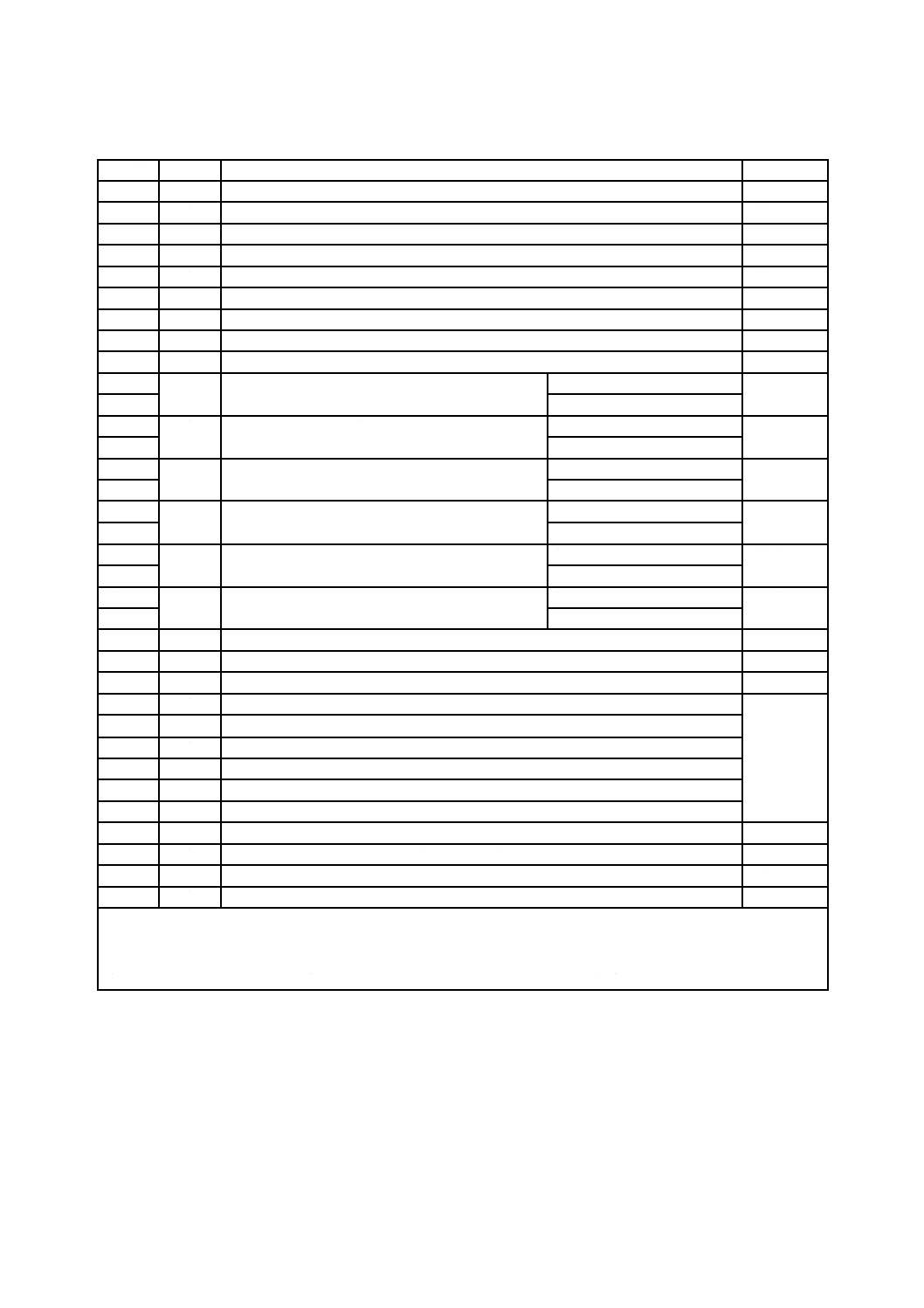

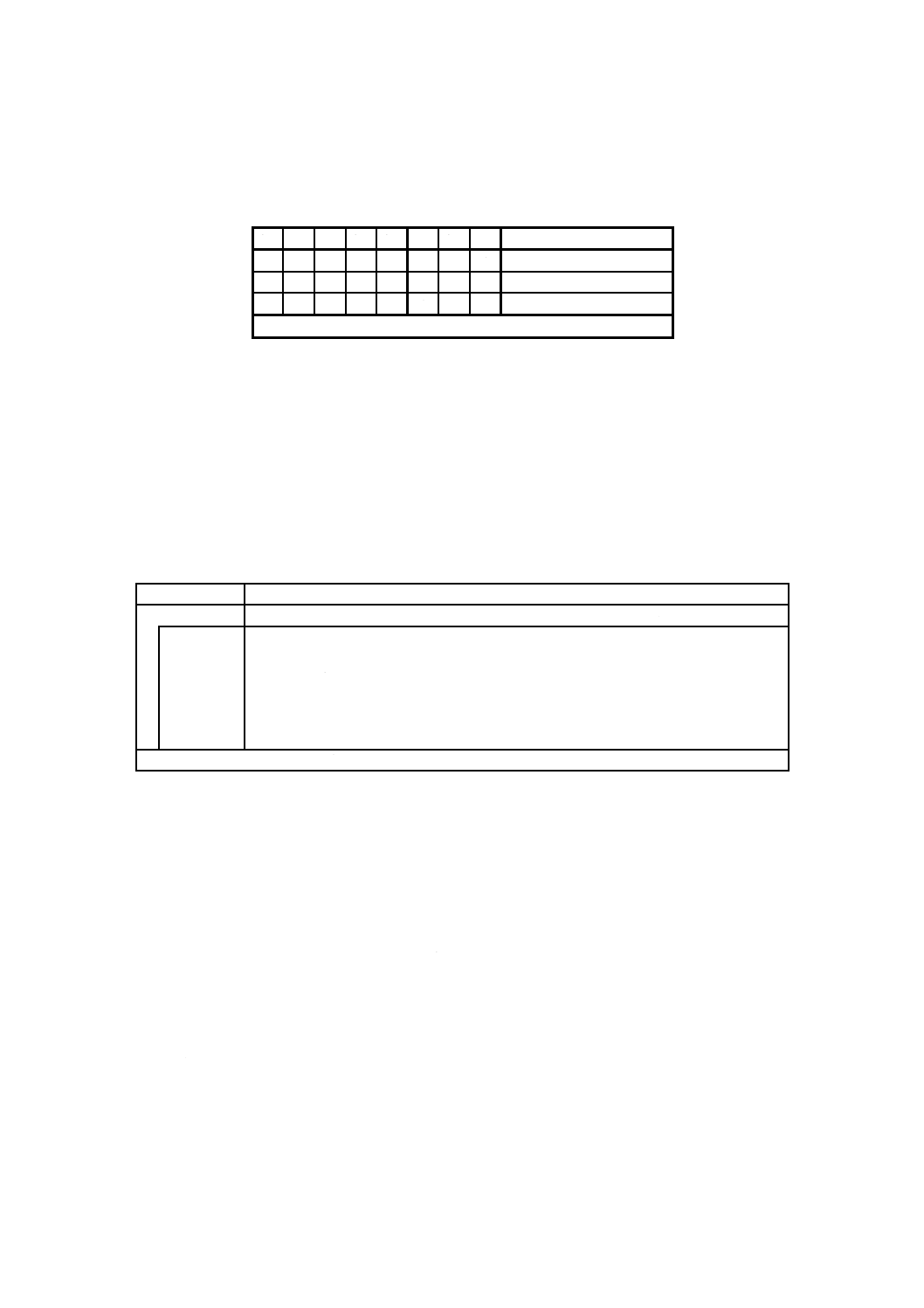

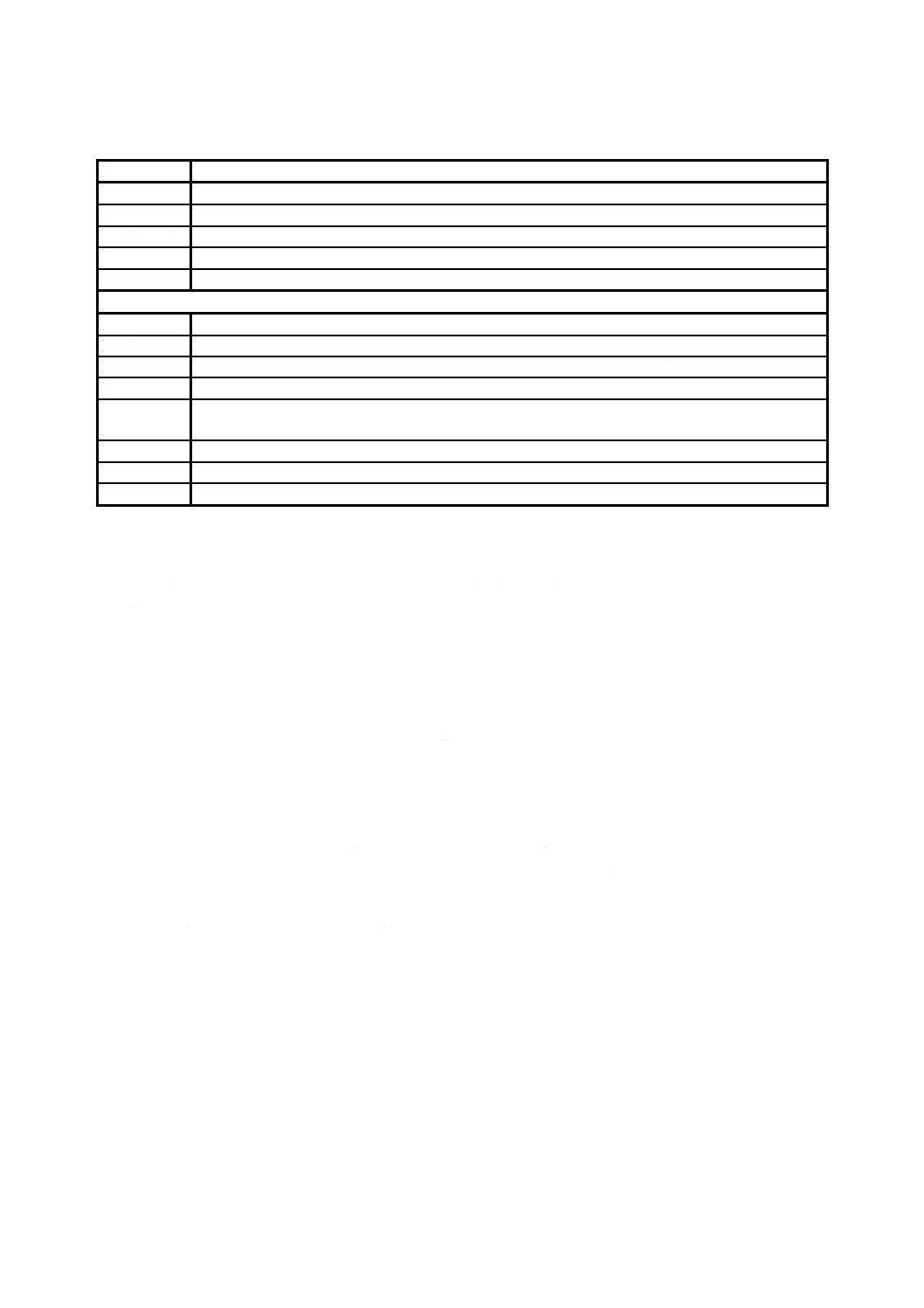

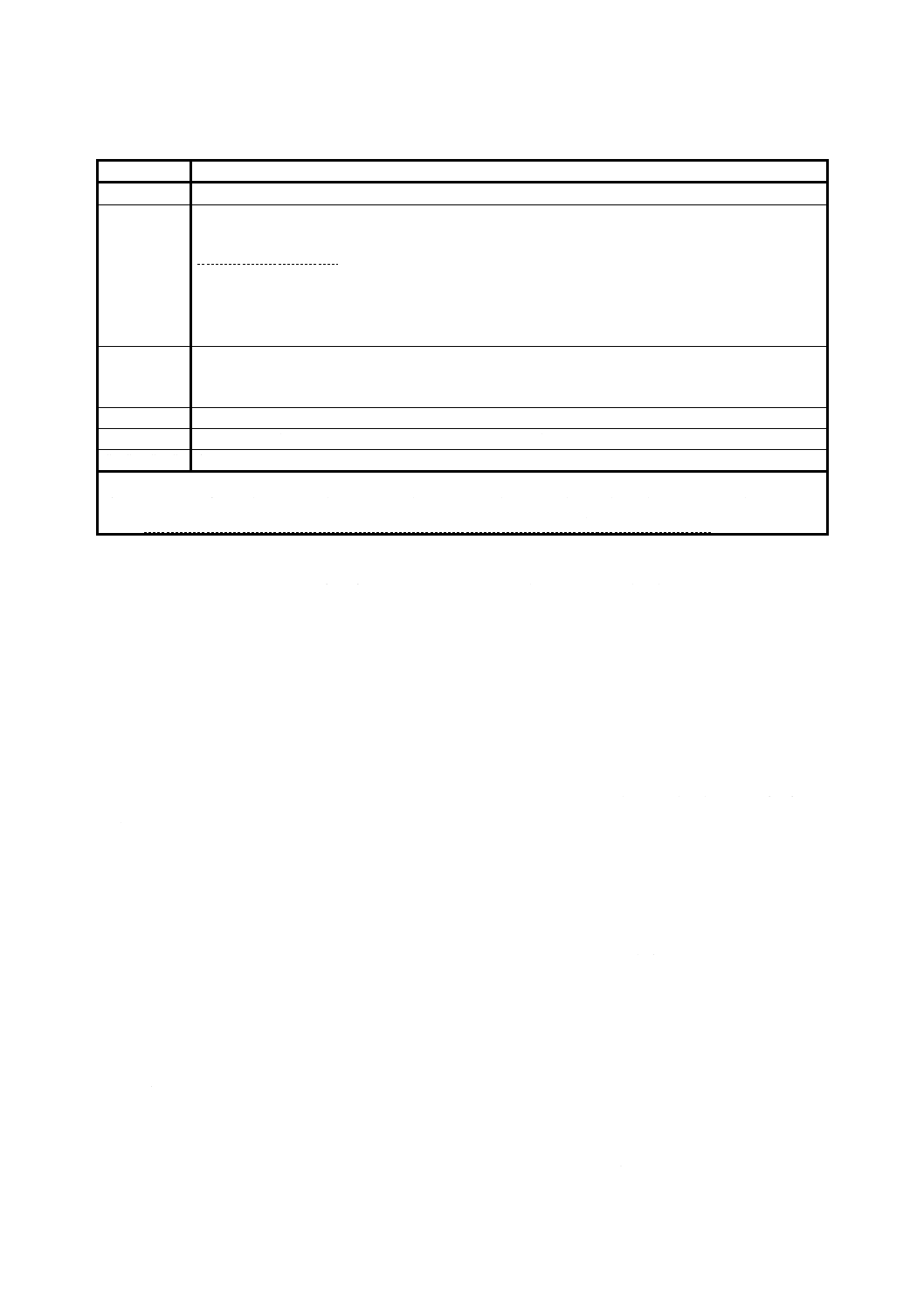

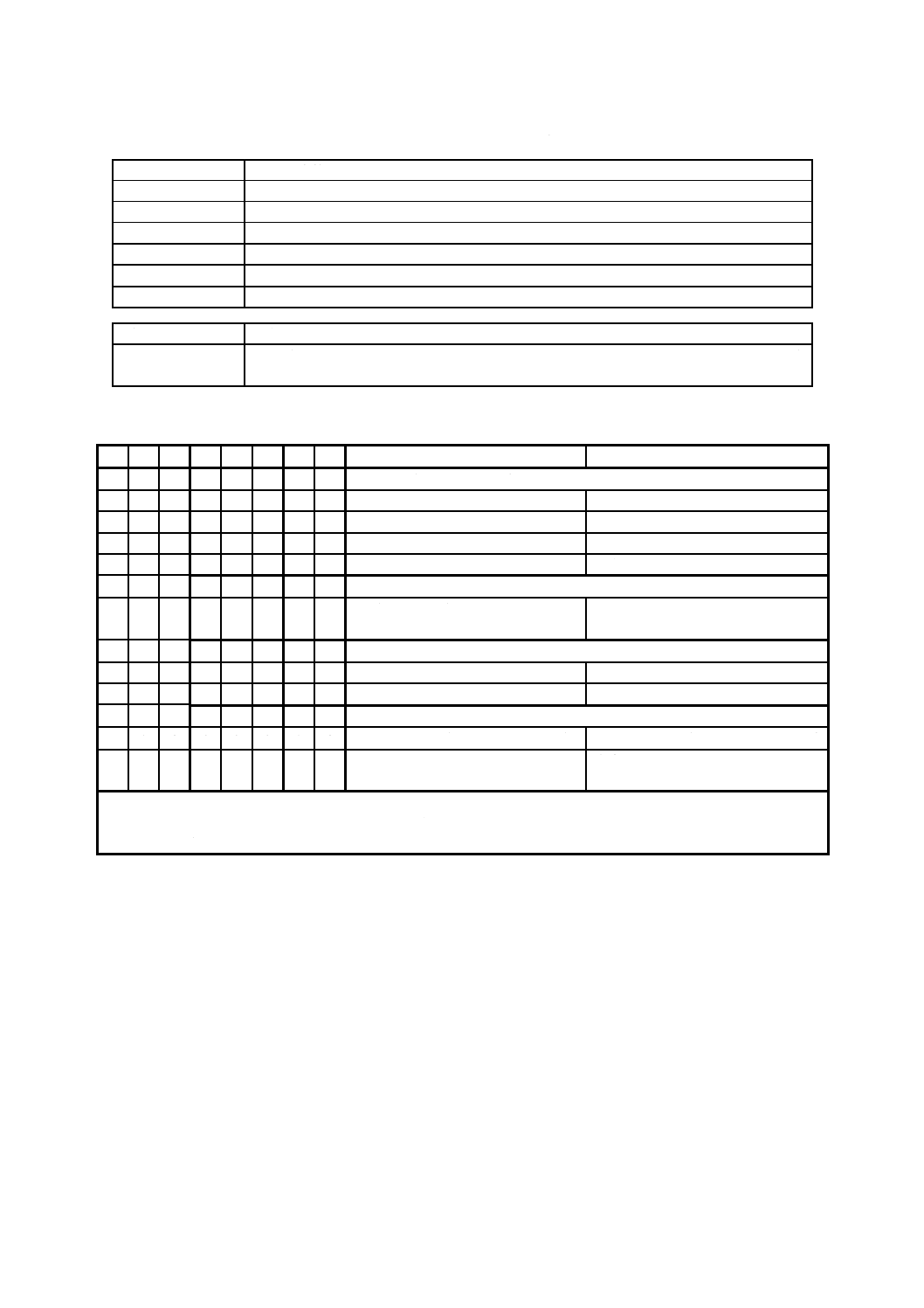

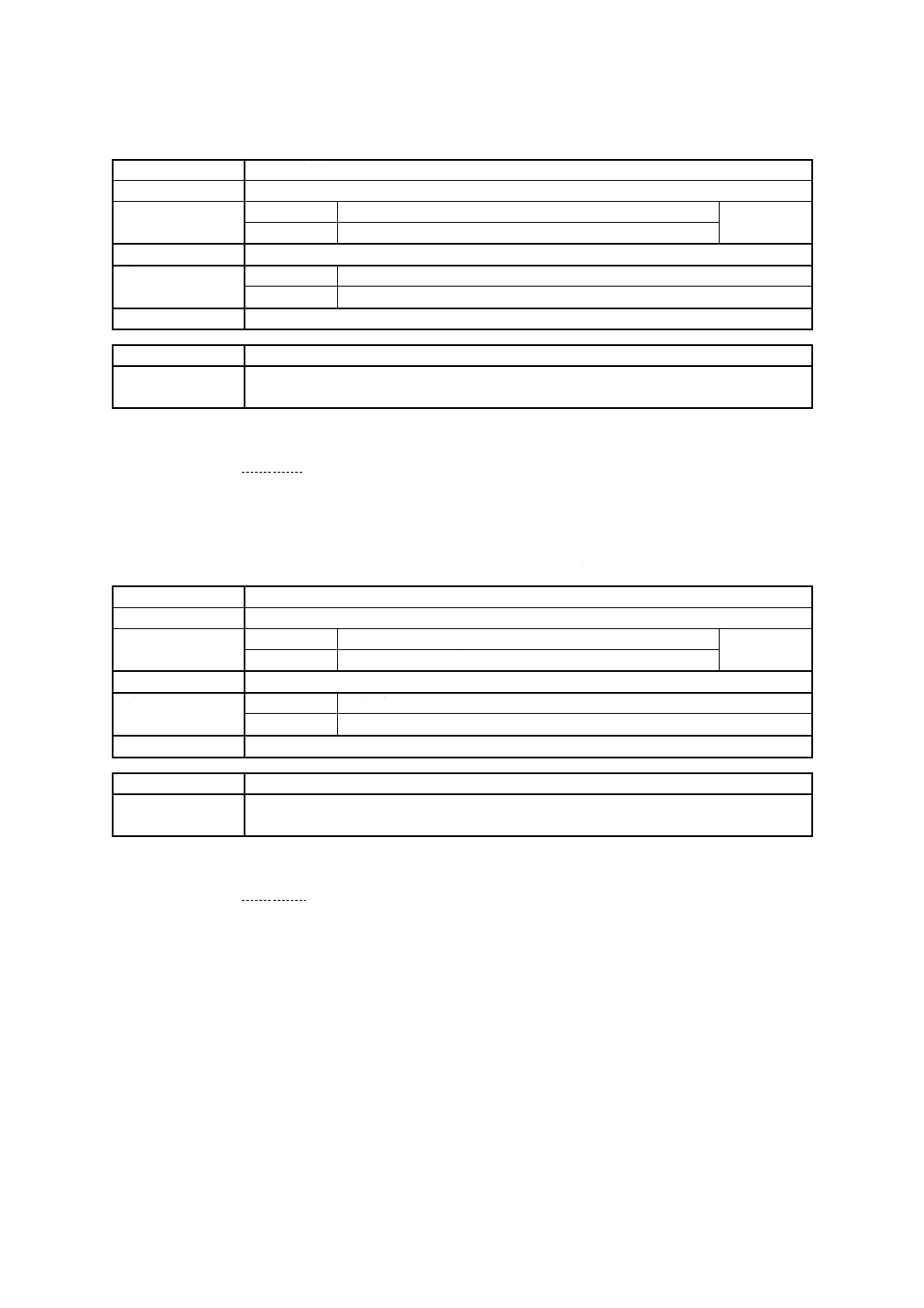

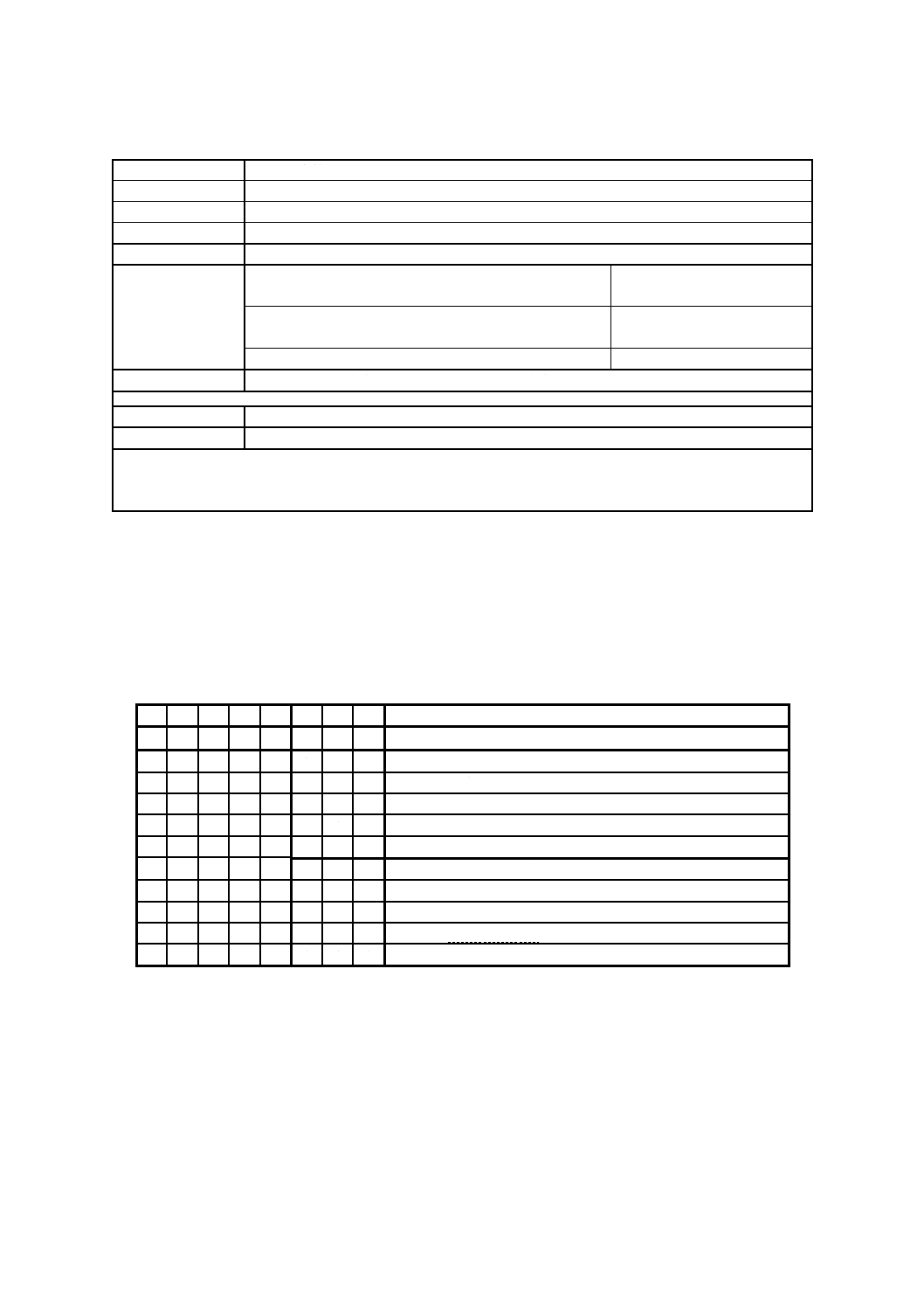

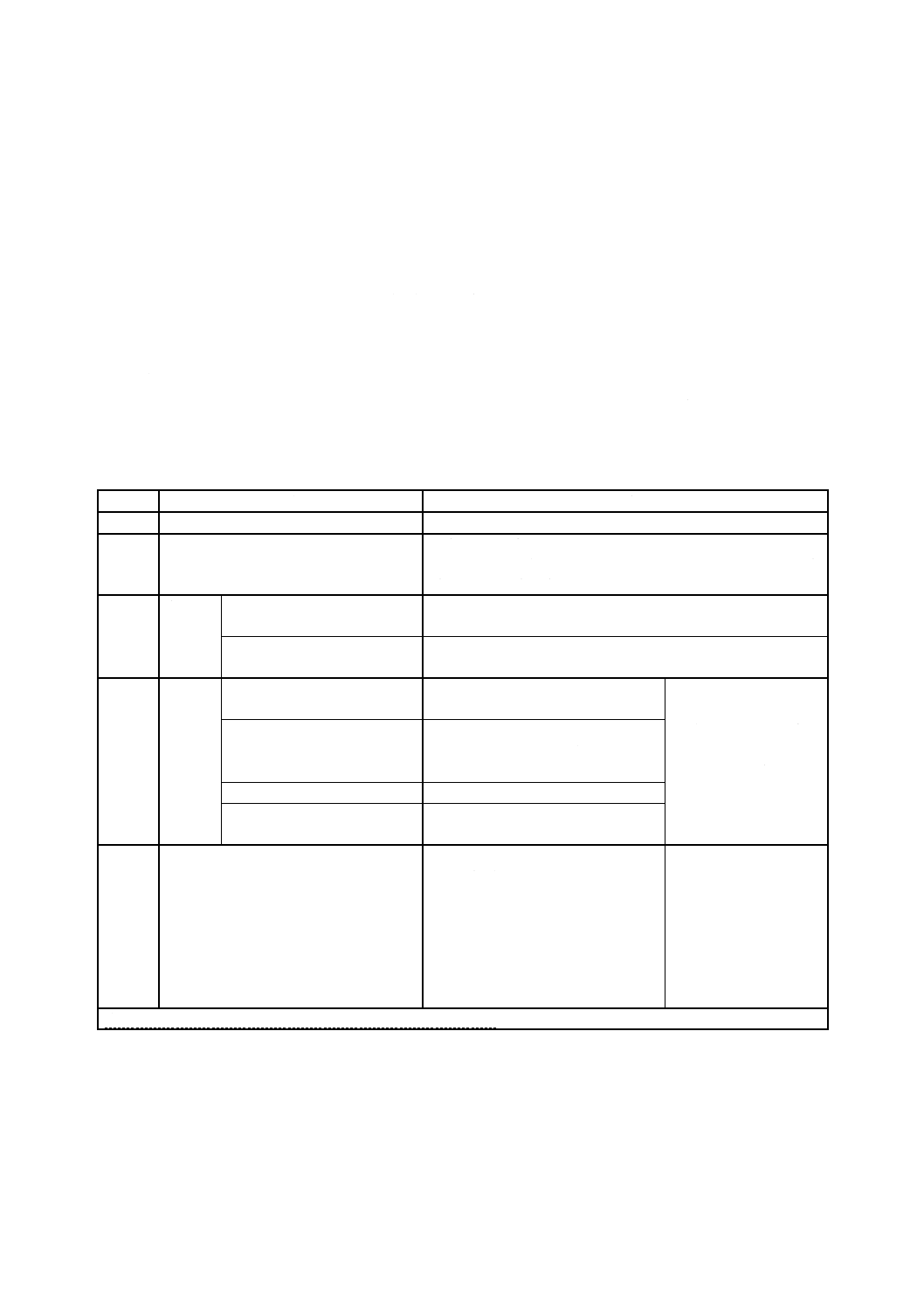

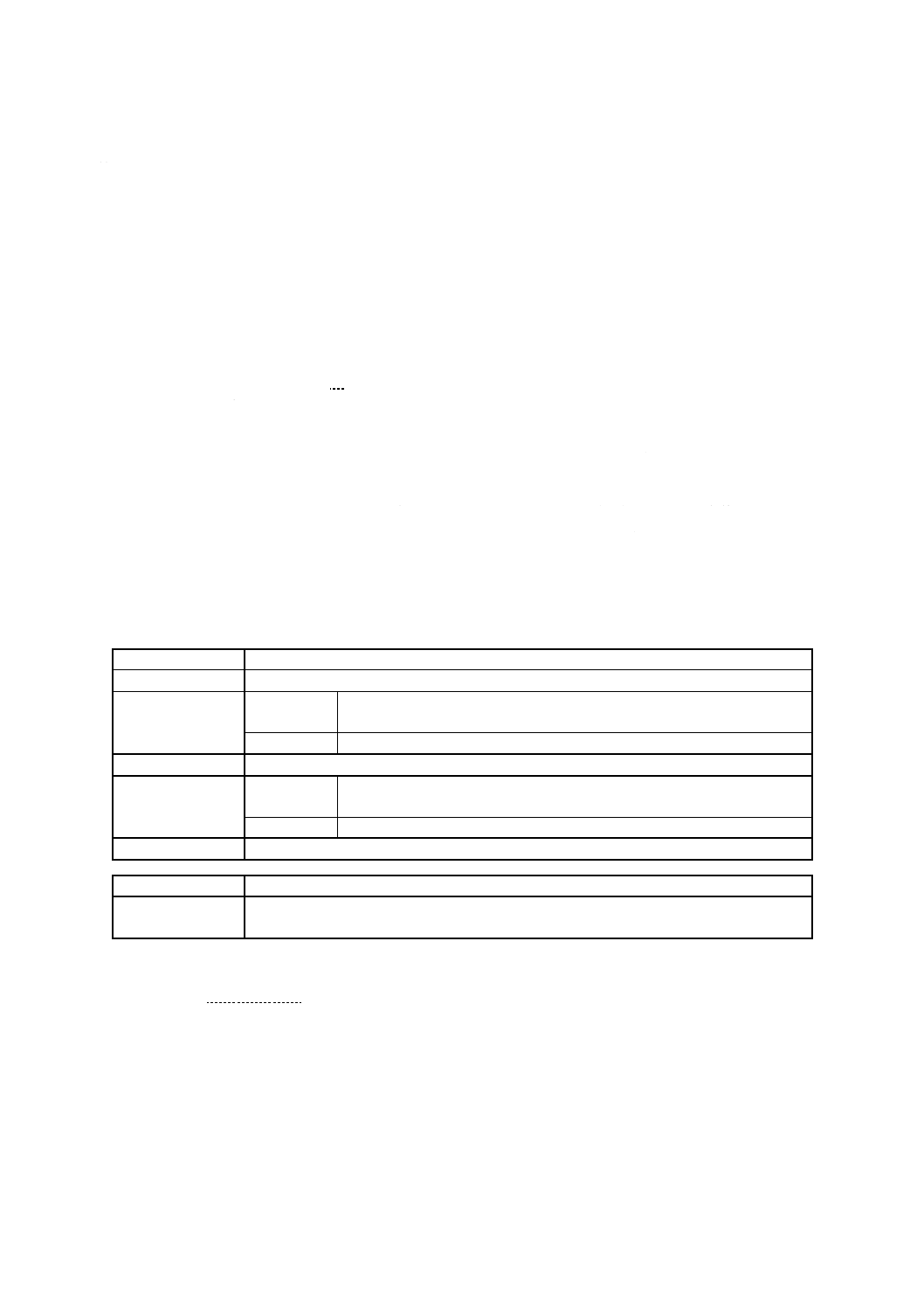

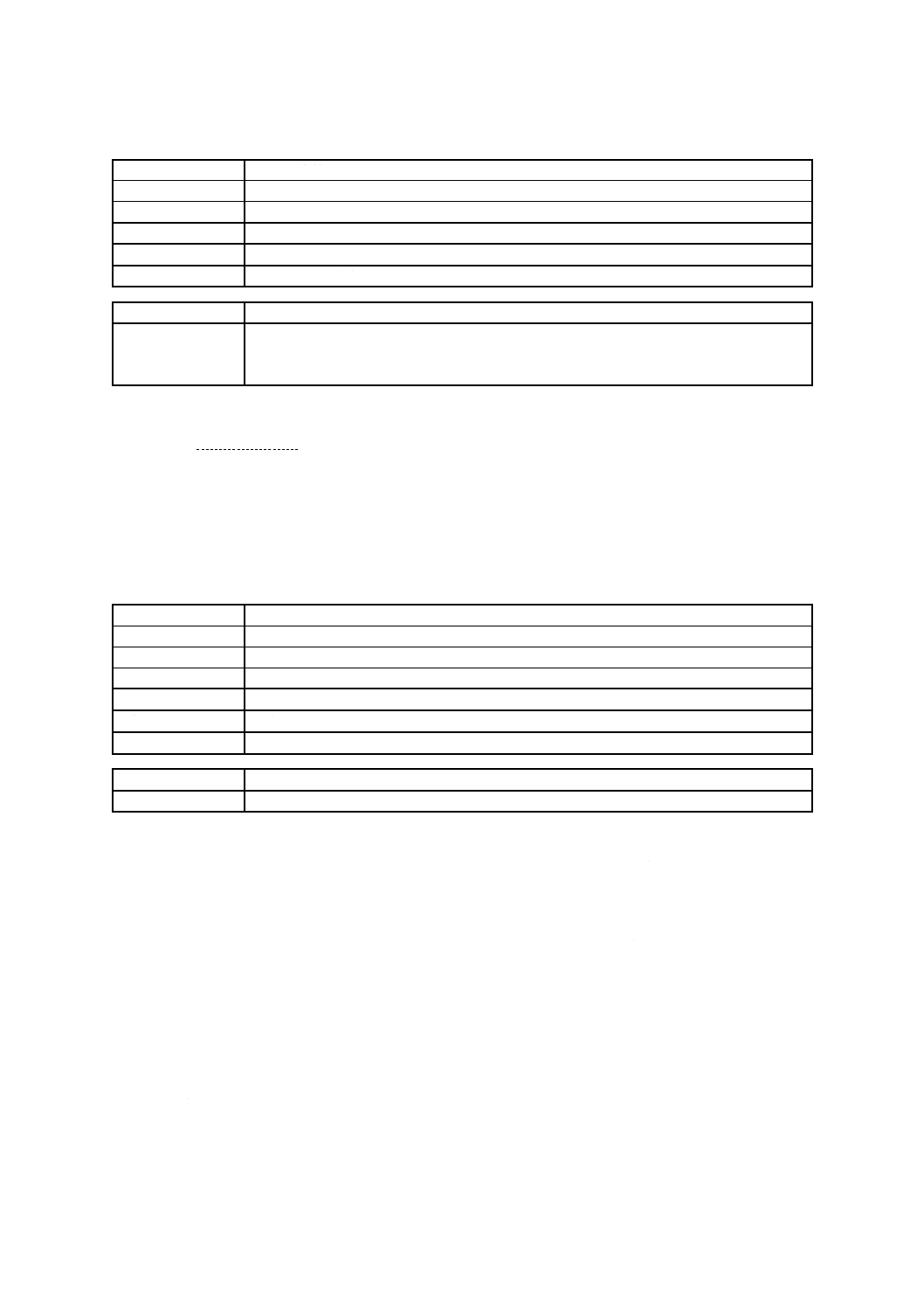

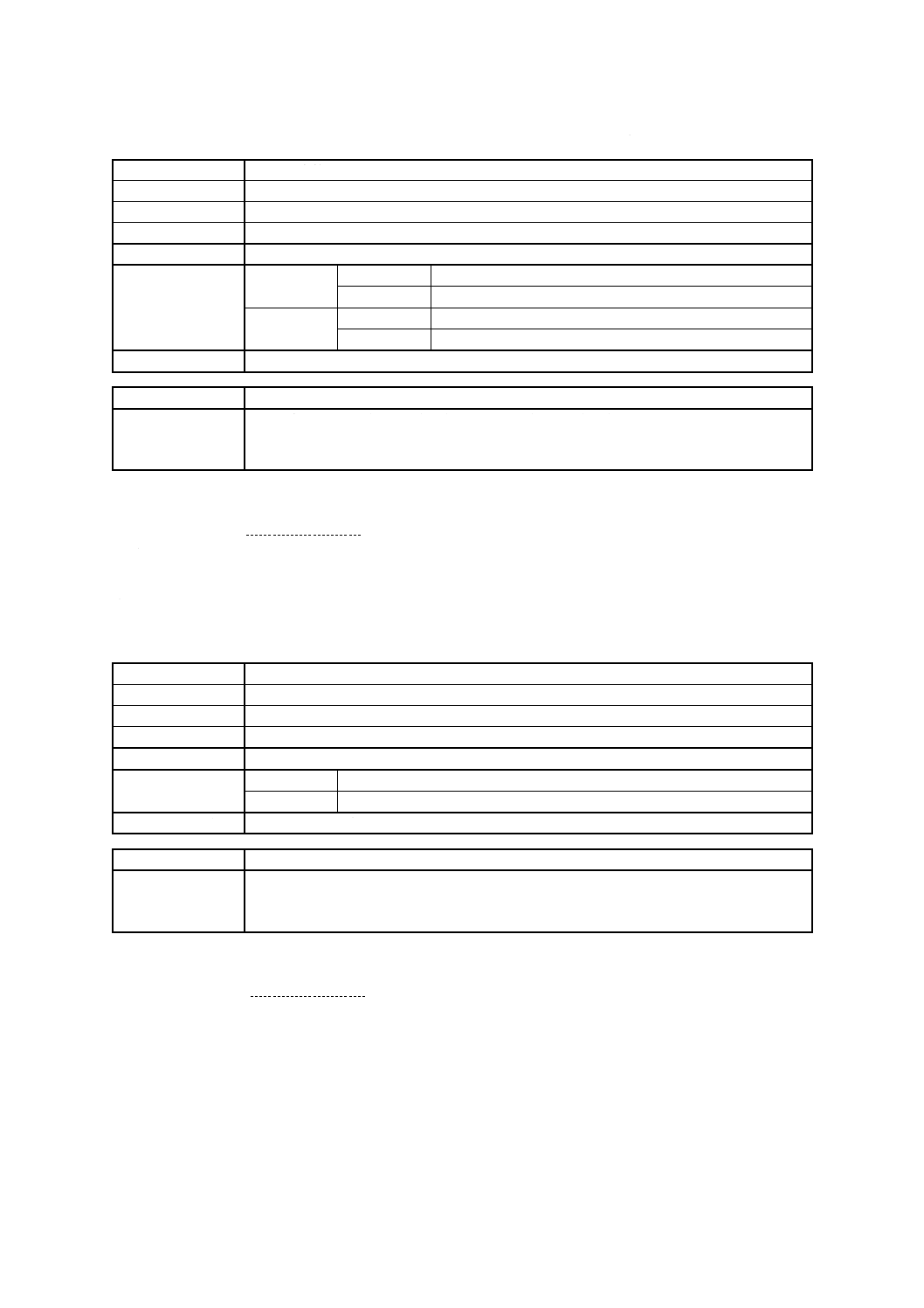

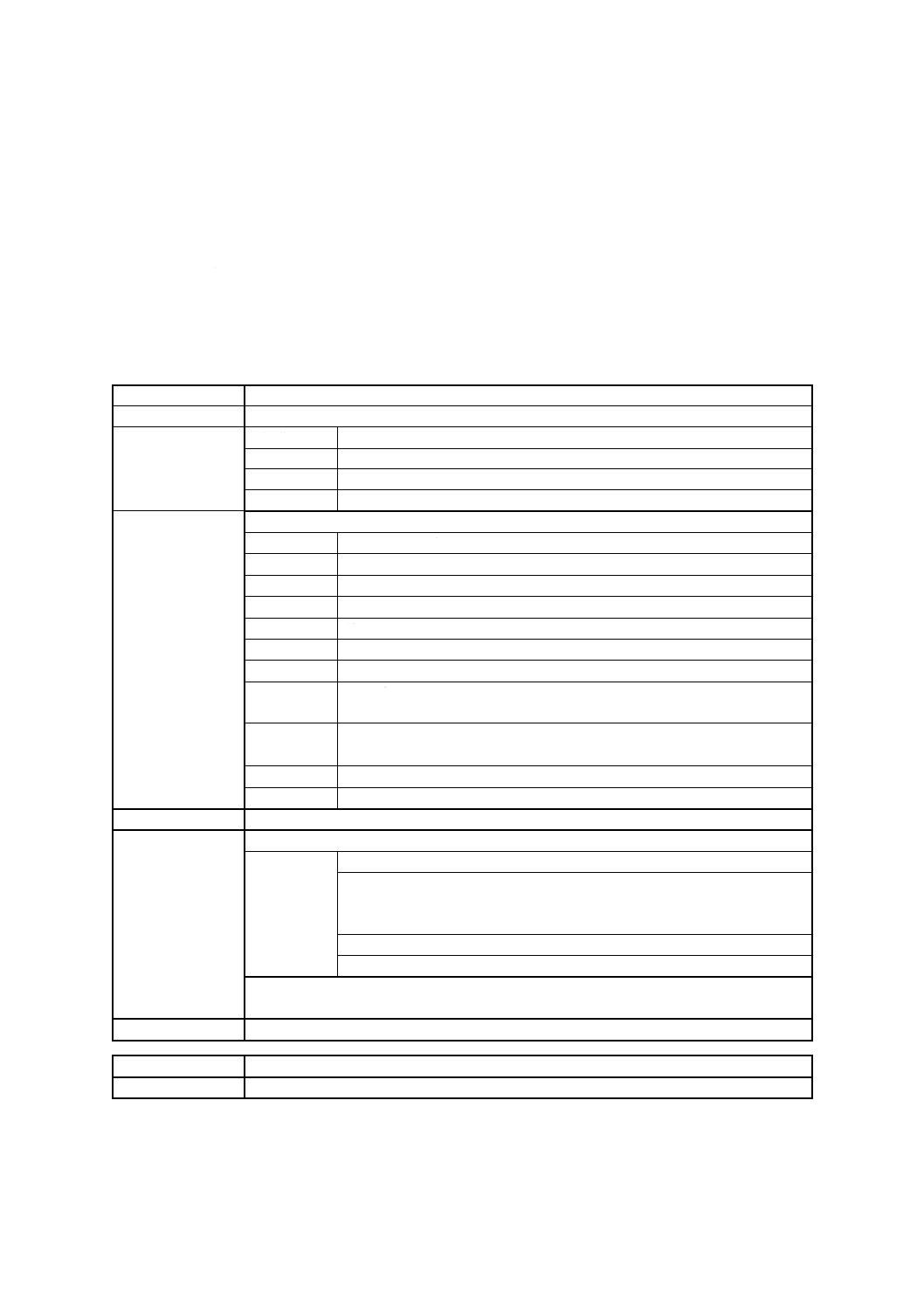

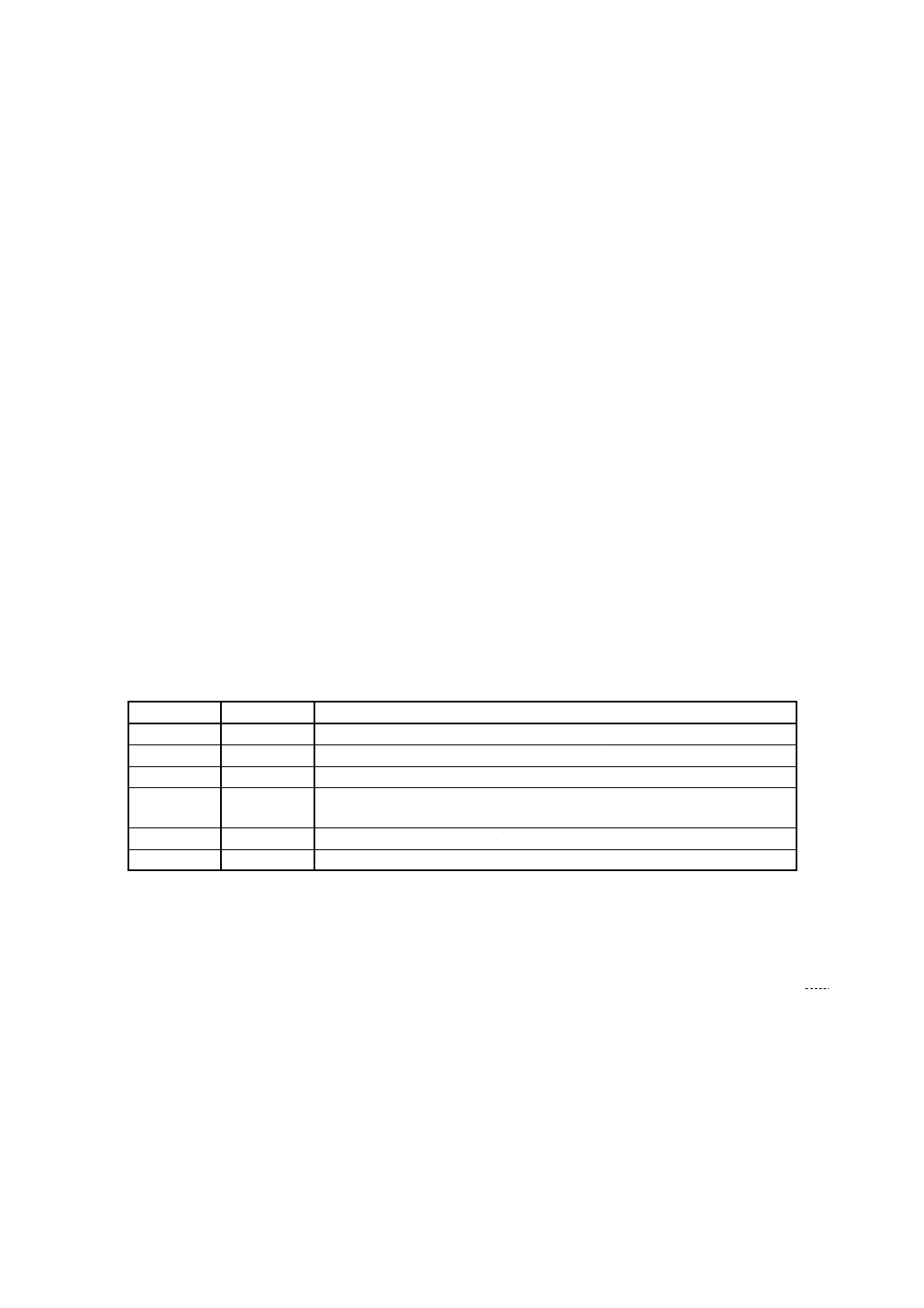

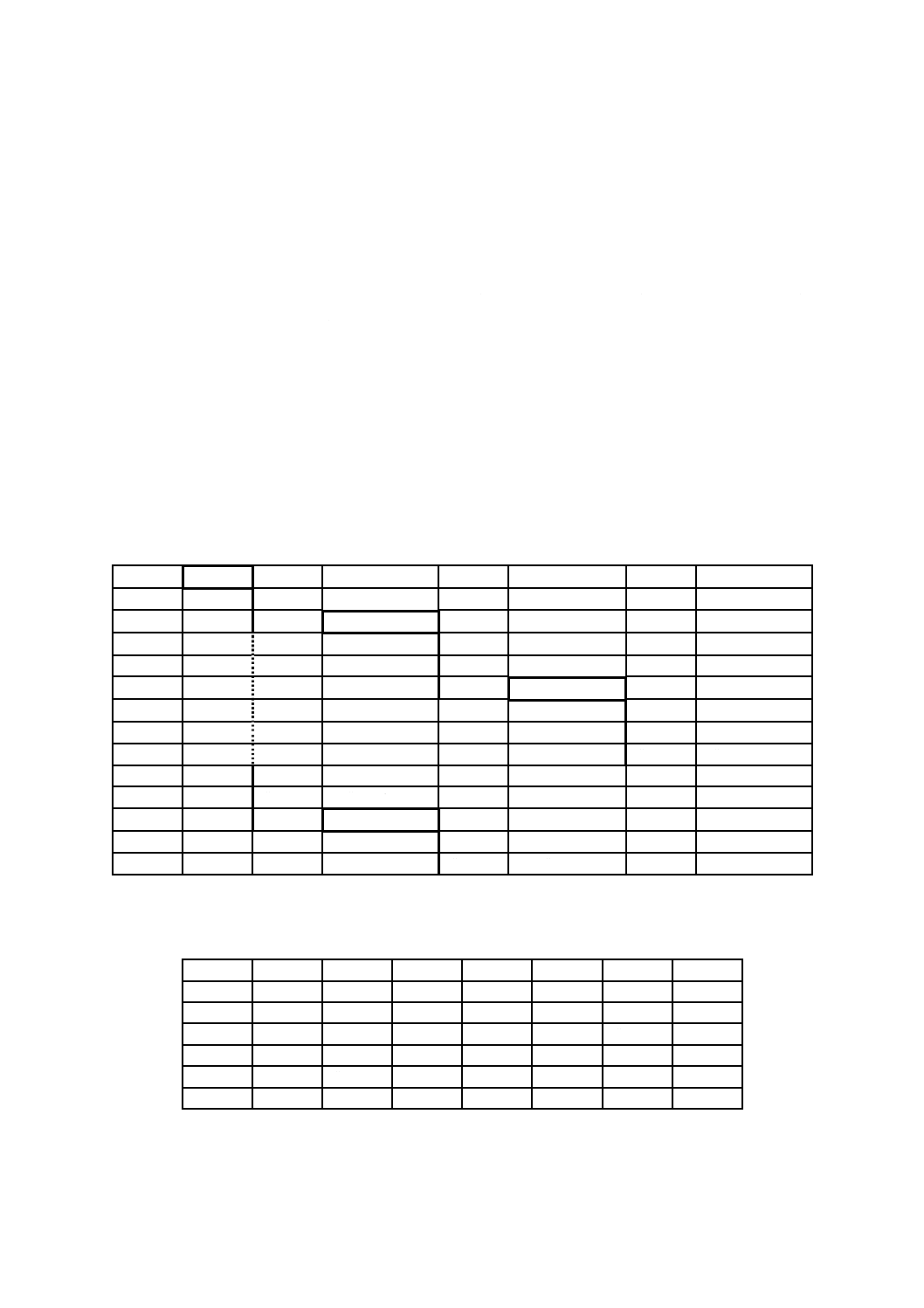

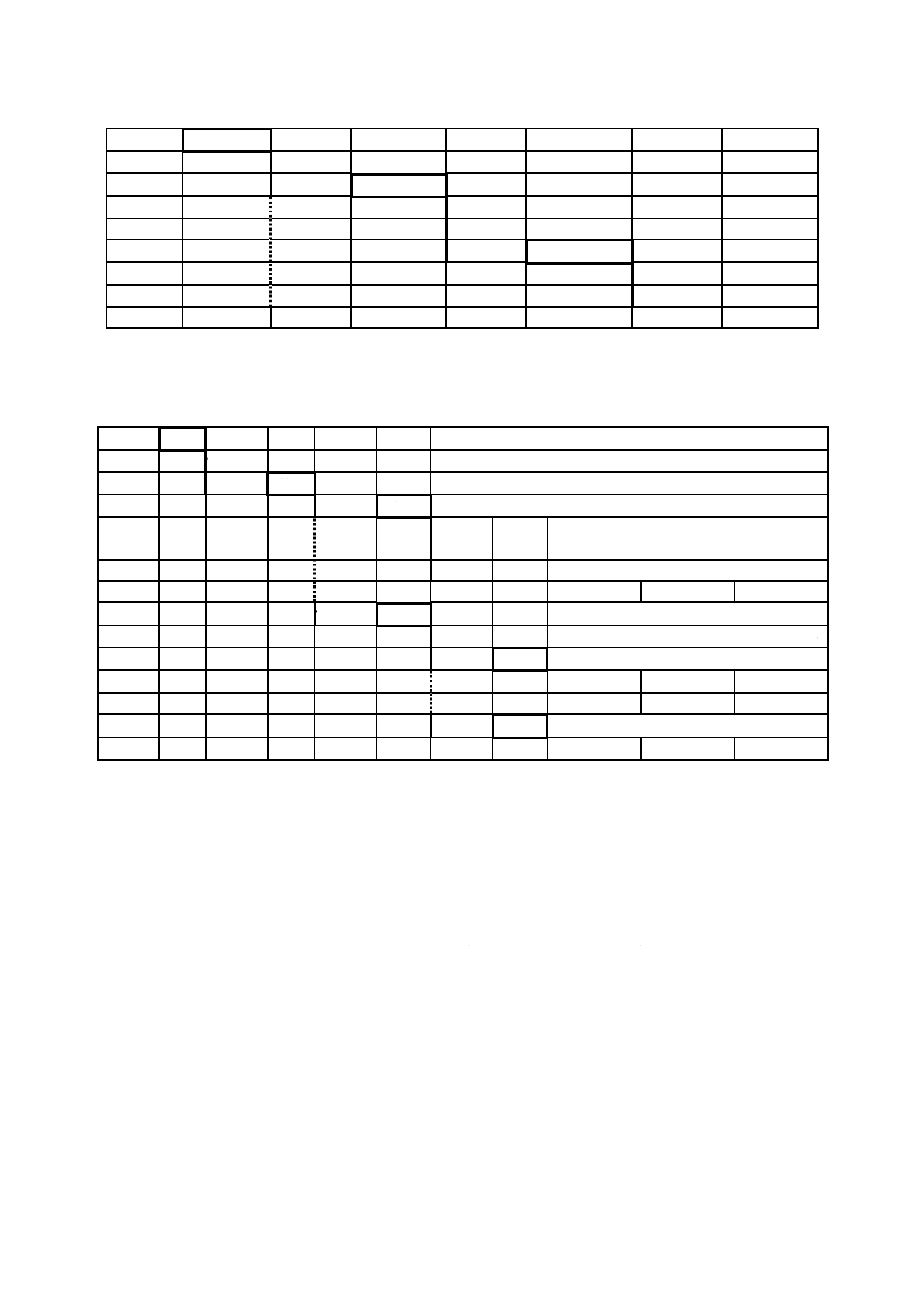

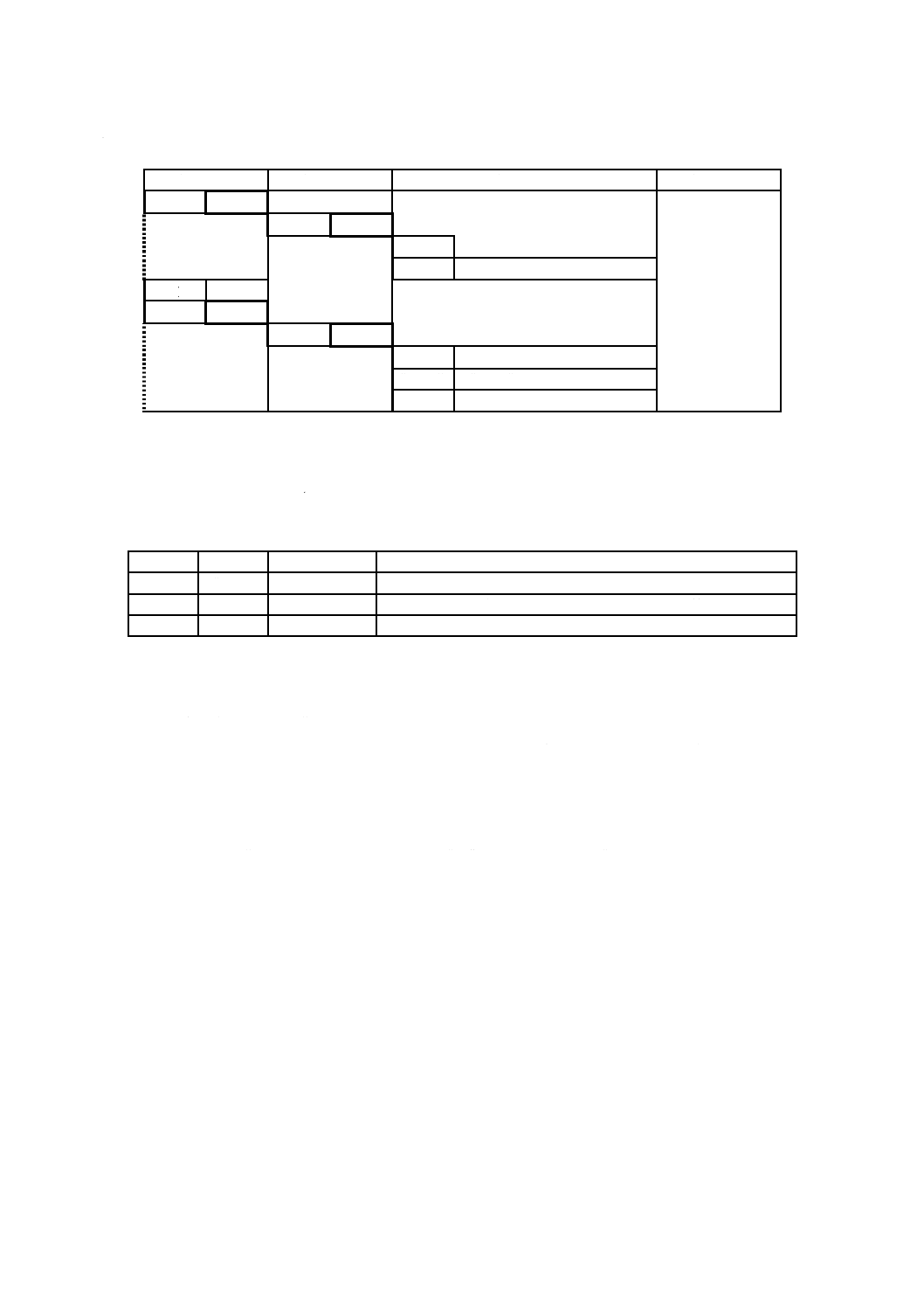

表1−コマンドレスポンス対(C-RP)

フィールド

説明

バイト数

方向

コマンドヘッダ

クラスバイト(CLA)

1

カードへ

コマンドバイト(INS)

1

パラメタバイト(P1-P2)

2

Lcフィールド

Nc=0のとき存在しない。

Nc>0のとき存在する。

0,1又は3

コマンドデータフ

ィールド

Nc=0のとき存在しない。

Nc>0のとき連続したNcバイトとして存在する。

Nc

Leフィールド

Ne=0のとき存在しない。Ne>0のとき存在する。

0,1,2又は3

レスポンスデータ

フィールド

Nr=0のとき存在しない。

Nr>0のとき連続したNrバイトとして存在する。

Nr

(最大値はNe)

カードから

レスポンス終端

状態バイト(SW1-SW2)

2

Neは,レスポンスデータフィールドのデータ構造と関係なく,期待されているレスポンスデータフィー

ルドの最大バイト数を示す。Leフィールドは,次の方法でNeの値を符号化する。

− Leフィールドが存在しない場合,Neは0とする。

− 短縮Leフィールドは,1バイトの任意の値で構成する。

− “01”〜“FF”の値で,1〜255のNeを符号化する。

− “00”に設定される場合,Neは256とする。

− 拡張Leフィールドは,Lcフィールドが存在しない場合3バイト(先頭1バイトを“00”に設定し,後

続する2バイトを任意の値に設定),又は拡張Lcフィールドが存在する場合2バイト(任意の値に設

定)で構成する。

− “0001”〜“FFFF”の値で,1〜65 535のNeを符号化する。

− “0000”に設定される場合,Neは65 536とする。

Nrは,レスポンスデータフィールドのバイト数を示す。Nrは,Ne以下でなければならない。したがって,

任意のC-RPで,Leフィールドが存在しない場合には,レスポンスデータフィールドを受け取らない。Le

フィールドが全て“00”に設定された場合,Neは最大値とする。すなわち,短縮Leフィールドでは256

の範囲以内,又は拡張Leフィールドでは65 536の範囲で全ての送信可能なバイトを返すことが望ましい。

プロセスが中断する場合,カードは無応答になってもよい。ただし,レスポンスAPDUを返す場合,レ

スポンスデータフィールドは存在してはならない。また,SW1-SW2は誤りを示さなればならない。

P1-P2は,コマンドを処理するための制御及び任意選択機能を示す。“00”に設定されたパラメタバイト

P1又はP2は,詳細情報を提供しない。パラメタバイトを符号化するための他の規定はない。

CLA(5.4参照)で示すクラスバイト,INS(5.5参照)で示すコマンドバイト,及びSW1-SW2(5.6参

照)で示す状態バイトの符号化は,次に規定する。それらのバイトで,RFUビットは,別段の定めがない

限り0に設定しなければならない。

5.3

連鎖手続き

5.3.1

一般

連鎖手続きは,ペイロード分割の提供のため,又は複数の連続するC-RPを一括して処理するプロセス

のために用いる。

12

X 6320-4:2017 (ISO/IEC 7816-4:2013)

5.3.2

ペイロード分割

コマンドペイロードは,一括して処理するために,カードへ送られる任意の長さのデータとする。レス

ポンスペイロードは,要求されたとおりカードから受け取る任意長のデータとする。ペイロードがオーバ

サイズペイロード,すなわち,ペイロードがデータフィールドの利用可能な長さよりも大きい場合(注記

を参照),ペイロードを伝送するのに連鎖することが必要となる。

− コマンドの連鎖は,オーバサイズのコマンドペイロードをカードに伝送する機能を提供する。ペイロ

ードは,サイズ制限に従った複数のコマンドデータフィールドに分割される。

− レスポンスの連鎖は,オーバサイズのレスポンスペイロードをカードから受け取る機能を提供する。

ペイロードは,サイズ制限に従った複数のレスポンスデータフィールドに分割される。

受信側は,ペイロードを回復するために連続的に伝送される分割を連結しなければならない。

注記 APDU構文は,データフィールドのサイズを制限する。より大きいサイズ制限を用いてもよい

(12.7.1参照)。Leフィールド(“0000”又は“000000”)がNe=“010000”を示す場合,全ての

要求情報は,65 536バイト以内で返すことが望ましい。コマンドペイロードが255バイトを超

える及び/又はレスポンスペイロードが256バイトを超える場合,短縮フォーマットの長さフ

ィールドでは,分割が発生する。ペイロードがサイズ制限に従う場合,拡張形式の長さフィー

ルドでは,分割が発生しないほうがよい(12.7.1参照)。

5.3.3

コマンド連鎖

ここでは,連続したC-RPを連鎖できる産業間共通利用クラス(CLA<“80”,表2及び表3参照)にお

ける機構を規定する。カードがこの機構を提供する場合,カードは管理情報バイト(12.1.1参照)内,又

はEF.ATR/INFO(12.2.2参照)内にある機構(表119参照)で示さなければならない。

注記 ここの内容は,伝送プロトコルとは独立している。JIS X 6320-3は,プロトコルT=0を用いる

ときの連鎖について説明している。

産業間共通利用クラスで連鎖するために,CLAのビットb5が使用される。他の7ビットは一定とする。

− ビットb5が0に設定される場合,コマンドは,連鎖の最後又は連鎖なしのコマンドとする。

− ビットb5が1に設定される場合,コマンドは,連鎖の最後のコマンドではない。

この機構は,次のとおり使用してもよい。

− オーバサイズのコマンドペイロードを伝えるために,

− ビットb5を除いて,コマンドの全てのCLAバイトが同じでなければならない(上述を参照)。

− ビットb5が1に設定される場合,Leフィールドは存在しない。

− ビットb5が0に設定される場合,Leフィールドは存在してもよい。

− コマンドの全てのINS P1 P2バイトが同じでなければならない。

− この規格の他のところで明記している方法に従う(附属書Cの例を参照)。

− 数個の連続したC-RPを含む,アプリケーションで定義された処理のために,

− CLAのビットb5は,上述で定義したとおり,使用されなければならない。

− CLAによって示された論理チャネルは,同じでなければならない。

− コマンドのINS P1 P2バイトの値の制約はない。

この規格では,一度開始したC-RPの連鎖が,連鎖の一部ではないC-RPを開始する前に終了するカード

の動作を規定する。この条件が守られない場合,カードの動作は,この規格の範囲外とするが,カードの

仕様として記載してもよい。

連鎖の最後のコマンドでないコマンドへのレスポンスで,“9000”を設定されたSW1-SW2は,プロセス

13

X 6320-4:2017 (ISO/IEC 7816-4:2013)

がそこまで完了したことを意味する。警告表示は,5.6に規定する。さらに,次の特定の誤りが生じること

がある。

− SW1-SW2が“6883”に設定される場合,連鎖の最後のコマンドが期待されている。

− SW1-SW2が“6884”に設定される場合,コマンド連鎖を提供しない。

5.3.4

レスポンス連鎖

SW1=“61”及びGET RESPONSEコマンドは,レスポンスペイロードのオーバサイズ伝送を提供する。

− レスポンス連鎖に関係したコマンドのCLAバイトは,全て同じでなければならない。定義によって,

SW1が“61”に設定されている場合,レスポンス連鎖のC-RPを開始する。

− 連鎖の最初のコマンドAPDUを除いて,全てのコマンドAPDUのINS P1-P2バイトは“C0 00 00”(GET

RESPONSE)でなければならない。

− コマンド連鎖と同じく,ペイロード伝送は,GET RESPONSEコマンドと異なるC-RP又は他の論理チ

ャネルのC-RPによっても中断されなければならない。

− コマンド連鎖とは逆に,データの交換は,普通に任意のC-RPを続行することが望ましいが,カード

の外部世界が十分なデータを受け取ったと考えるとき,正常終了することができる。

− この規格は,カードの外部世界がレスポンス連鎖を再開しようとする(例えば,別の論理チャネルに

おけるコマンドの実行後に再開する。)場合のカードの動作を定義しない。カードの動作は,アプリケ

ーションで定義してもよい。

アプリケーションで定義される場合,レスポンス連鎖は,必須というわけではないが,データの有用性

をチェックするのに使用してもよい。カードは,レスポンスデータを送らずに,SW1 SW2=“61XY”によ

る有用性を示してもよい。カードの外部世界は,GET RESPONSEコマンドを送っても,送らなくてもよい。

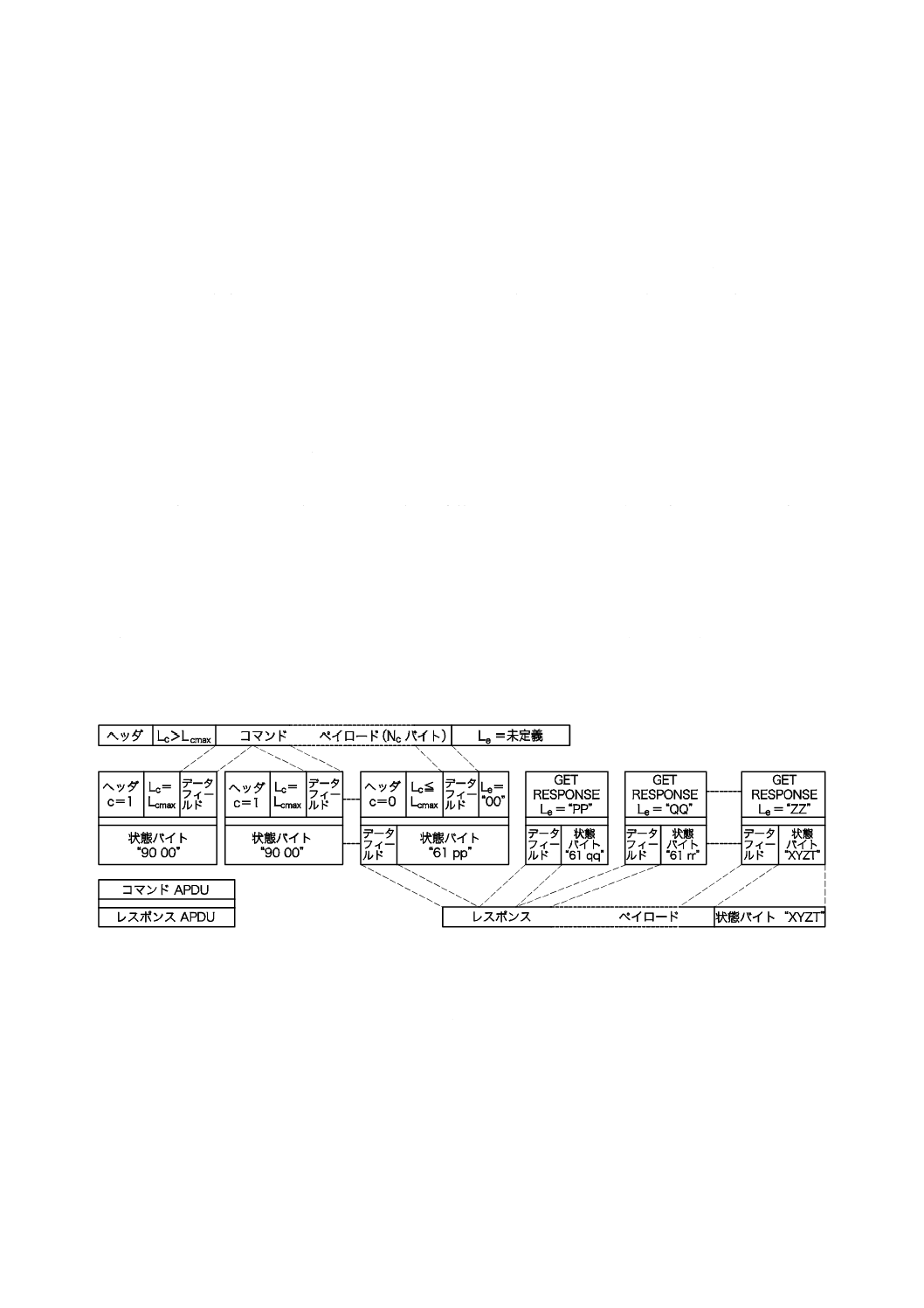

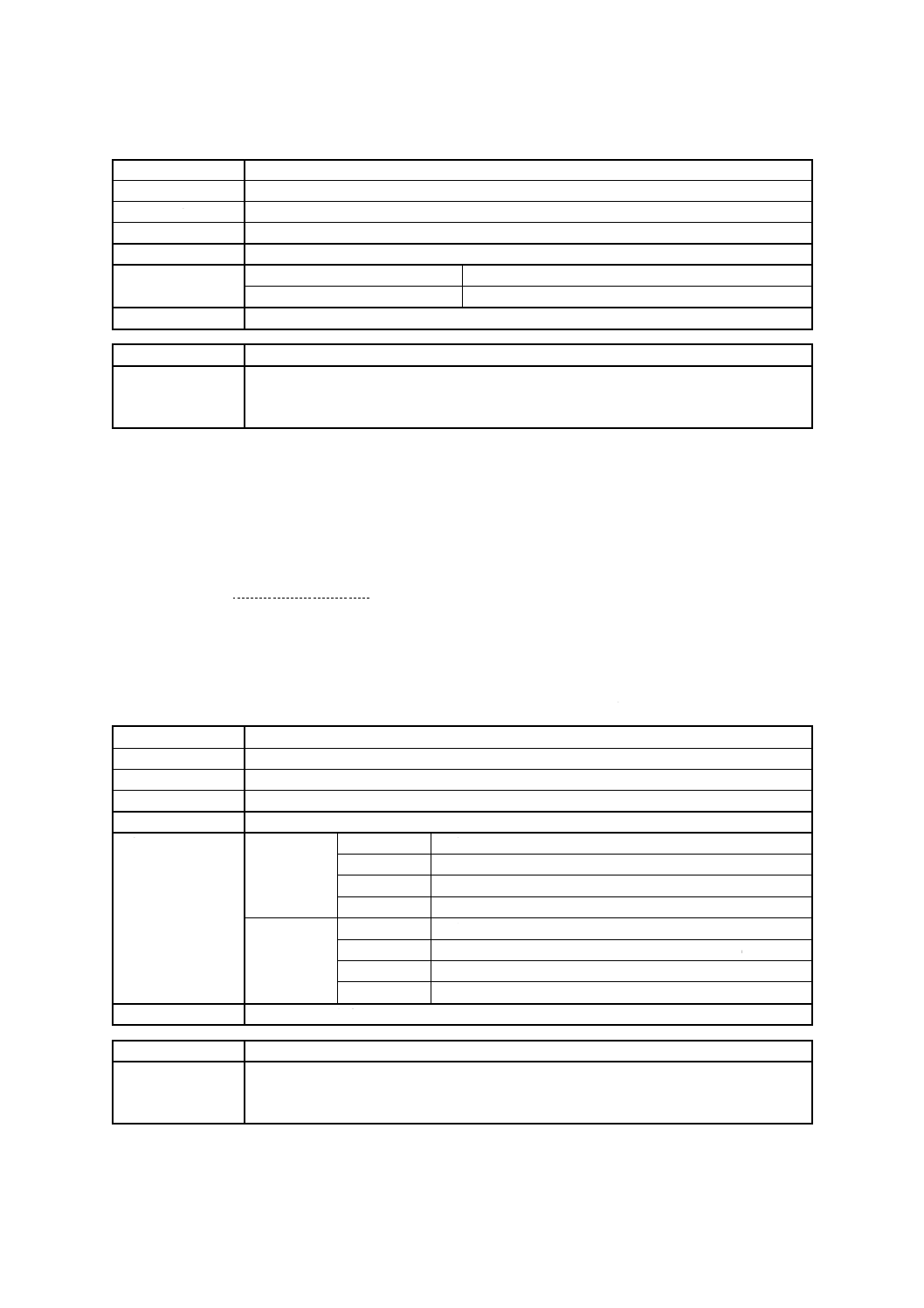

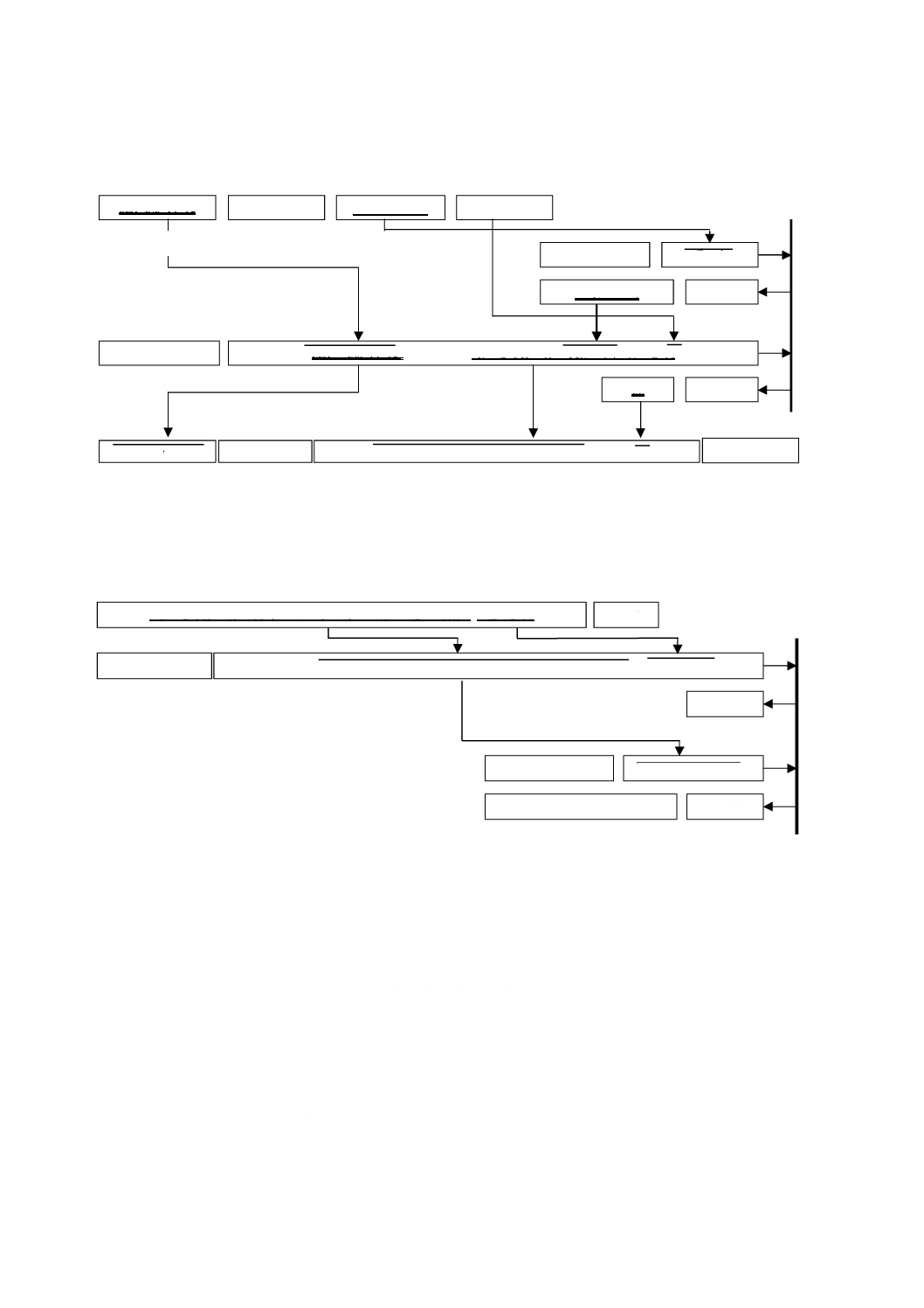

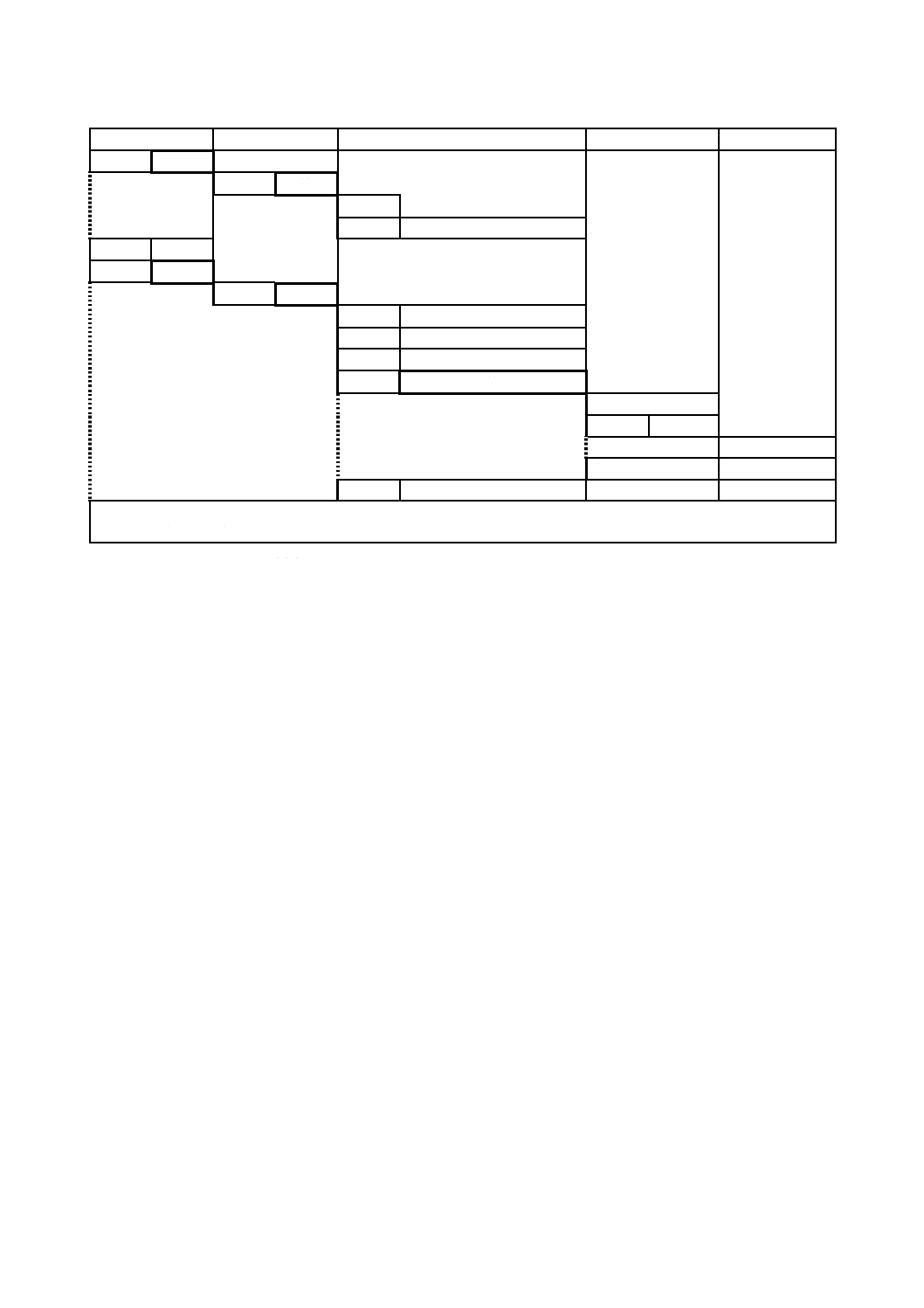

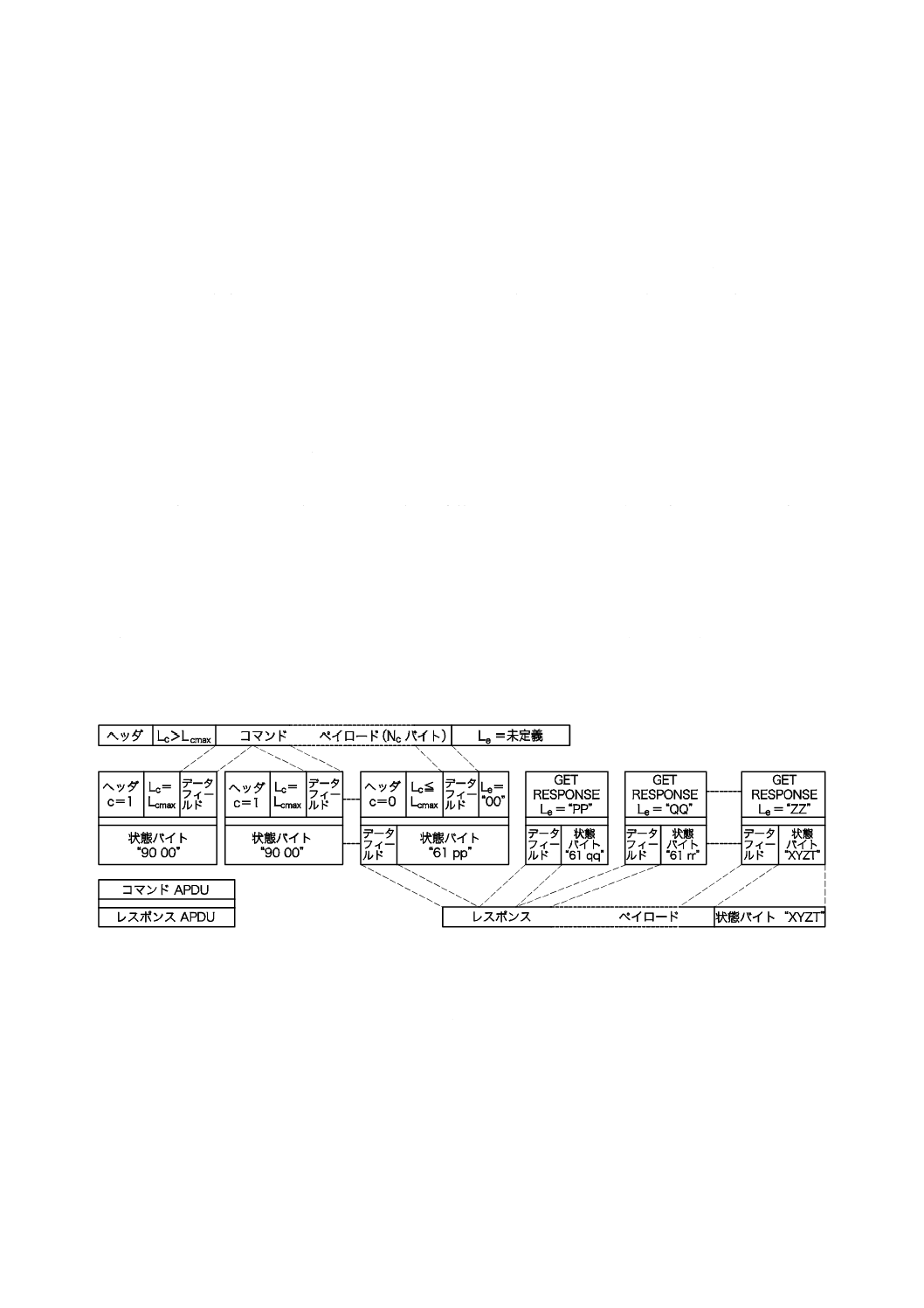

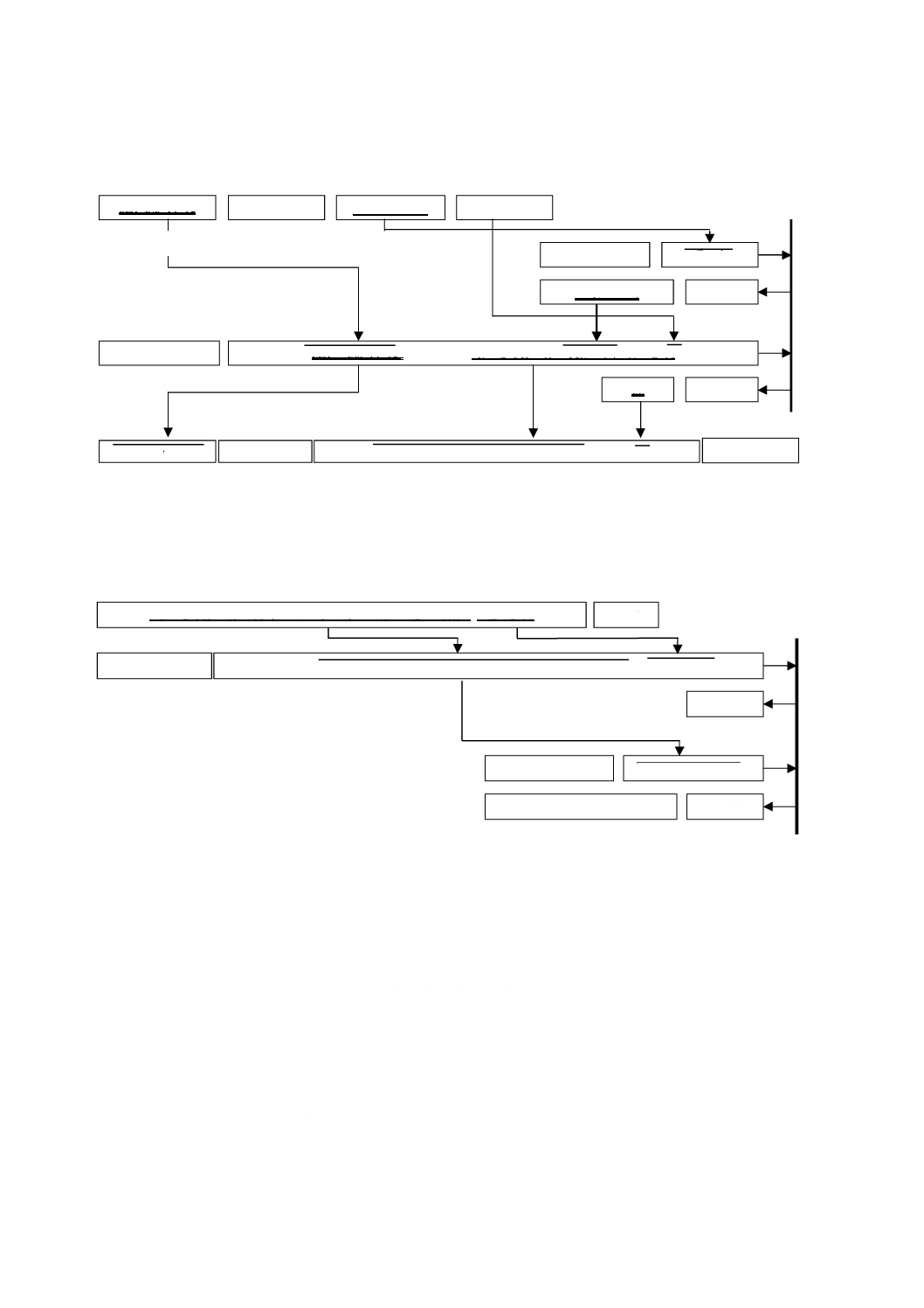

図1においてc=0及びc=1は,CLAのビットb5の値を示す。Lc maxは,ICCが提供する短縮又は拡張

Lcフィールドの最大値を示す。

警告 これは,接続装置が,カードが提供する最も長いコマンドデータフィールドを送り,カードによって利用可能

にされた全てのデータを回復することを選択した例である。両方の選択のいずれも必須ではない。

図1−コマンド連鎖を使用してオーバサイズのコマンドペイロードをカードへ伝送,それに続いて

レスポンス連鎖を使用してオーバサイズのレスポンスペイロードをカードから伝送

5.4

クラスバイト

5.4.1

符号化

CLAは,コマンドのクラスを示す。CLAのビットb8は,産業間共通利用クラス及び個別利用クラスを

区別する。

− 0に設定されたビットb8は,産業間共通利用クラスを示す。

14

X 6320-4:2017 (ISO/IEC 7816-4:2013)

− 1に設定されたビットb8は,JIS X 6320-3の規定で無効としている値“FF”を除いて,個別利用クラ

スを示す。個別利用クラスを用いるアプリケーションが,個別利用クラスCLAの他のビットを定義す

る。

値000x xxxx及び01xx xxxxは,次で規定する。値001x xxxxは,ISO/IEC JTC 1/SC 17が将来使用する

ために予約している。

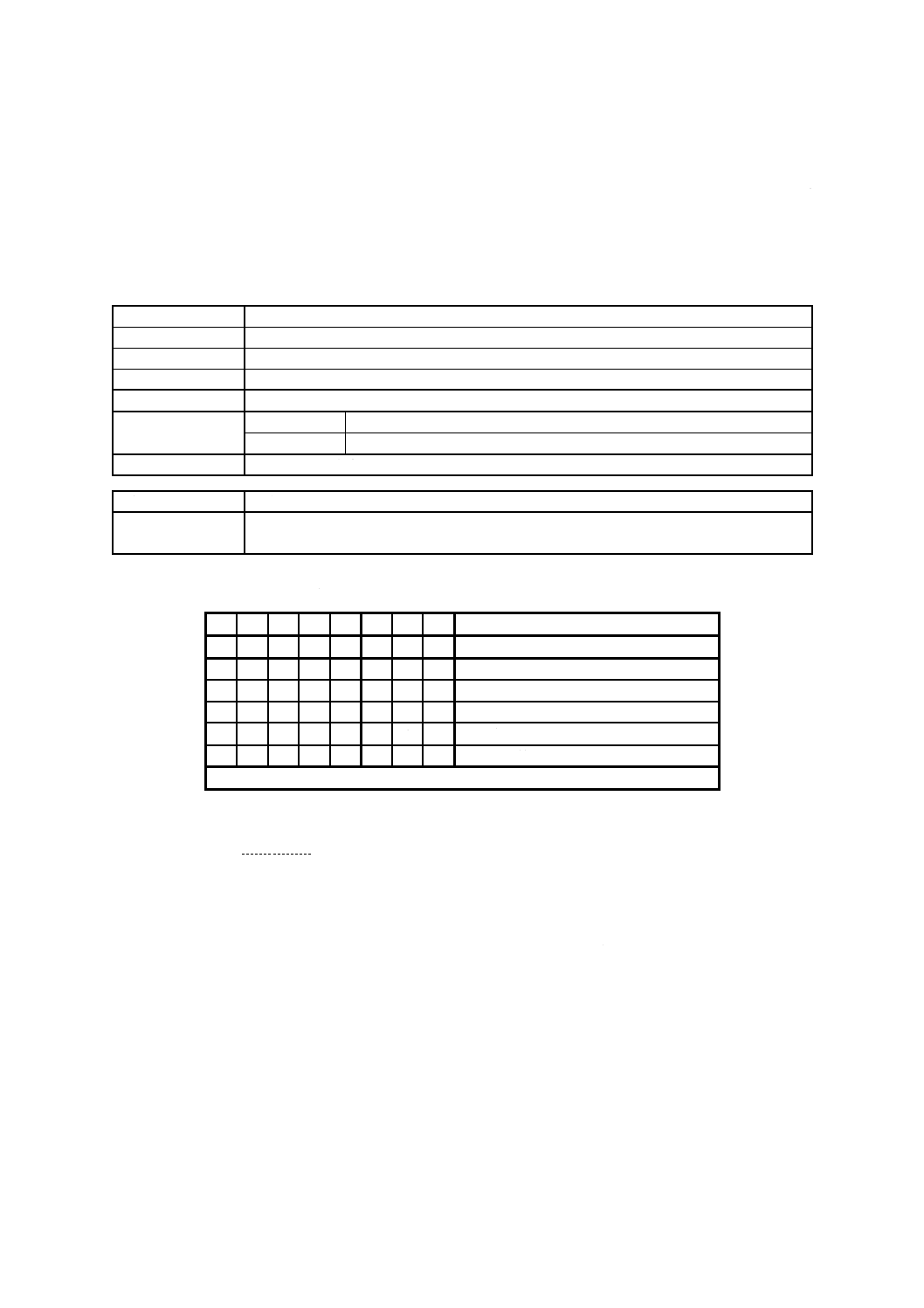

表2は,第一の産業間共通利用値として000x xxxxを規定する。

− ビットb8,b7及びb6は,000に設定する。

− ビットb5は,コマンド連鎖を制御する(5.3.3参照)。

− ビットb4及びb3は,セキュアメッセージングを示す(箇条10参照)。

− ビットb2及びb1は,0〜3の論理チャネル番号を符号化する(5.4.2参照)。

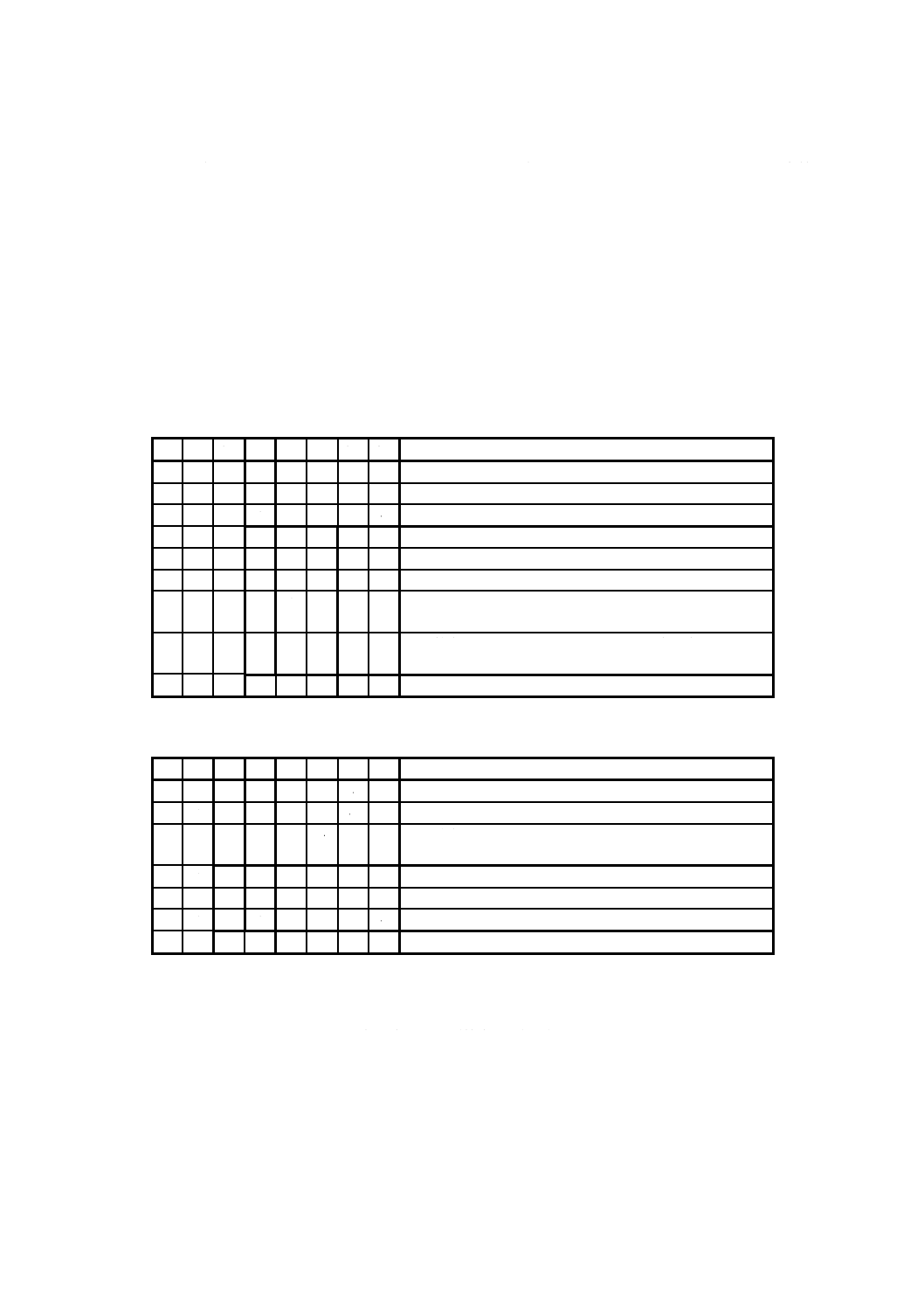

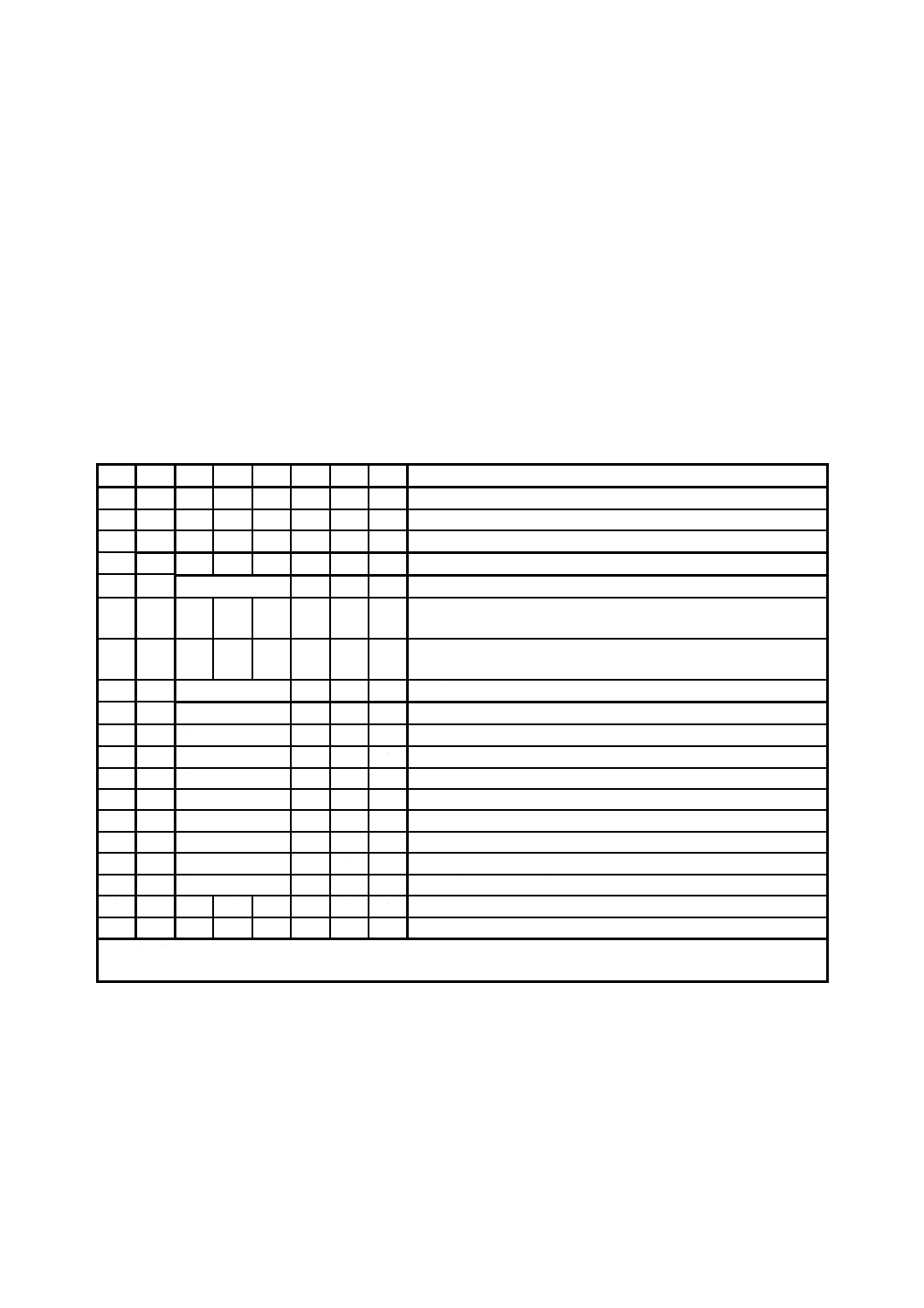

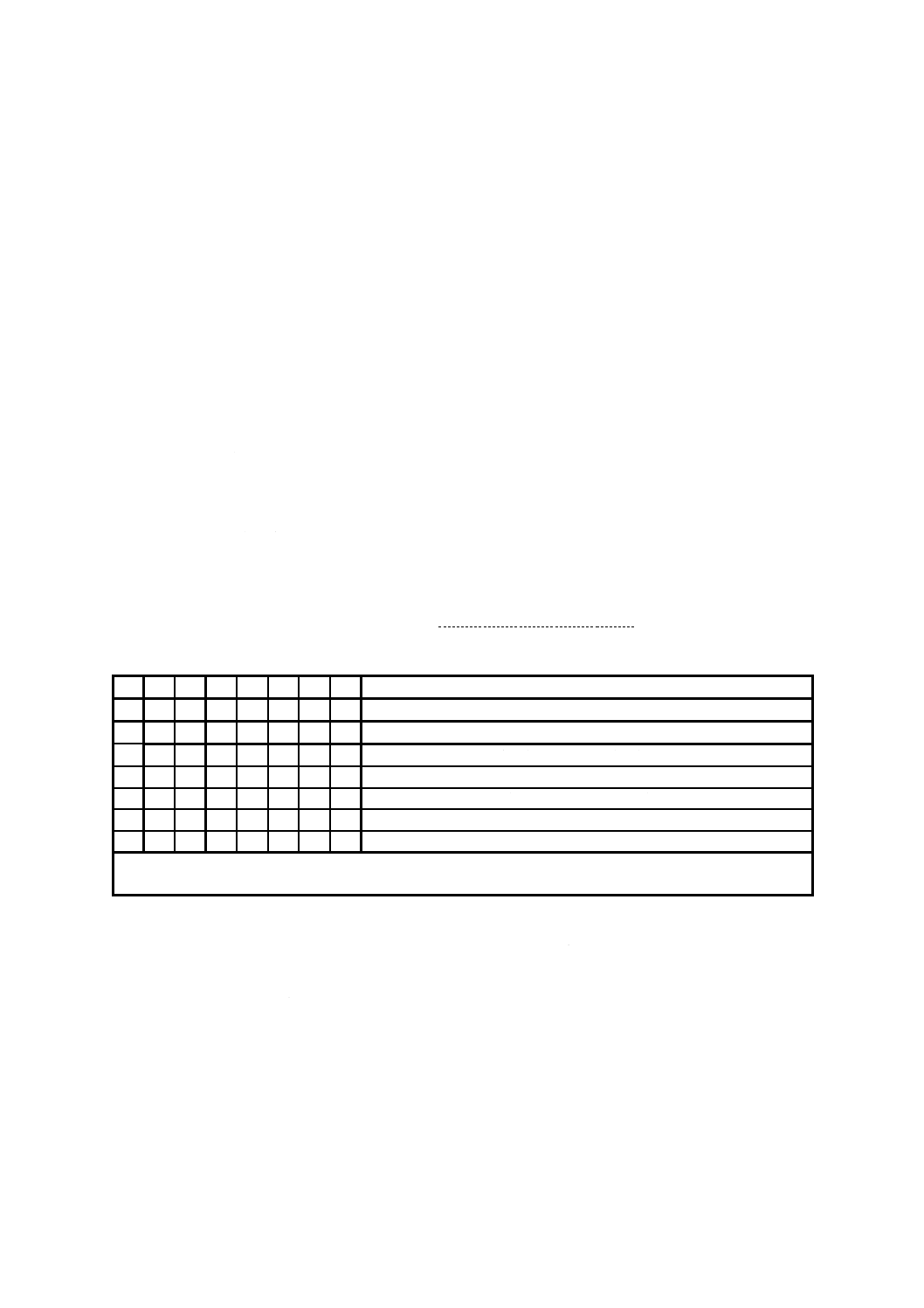

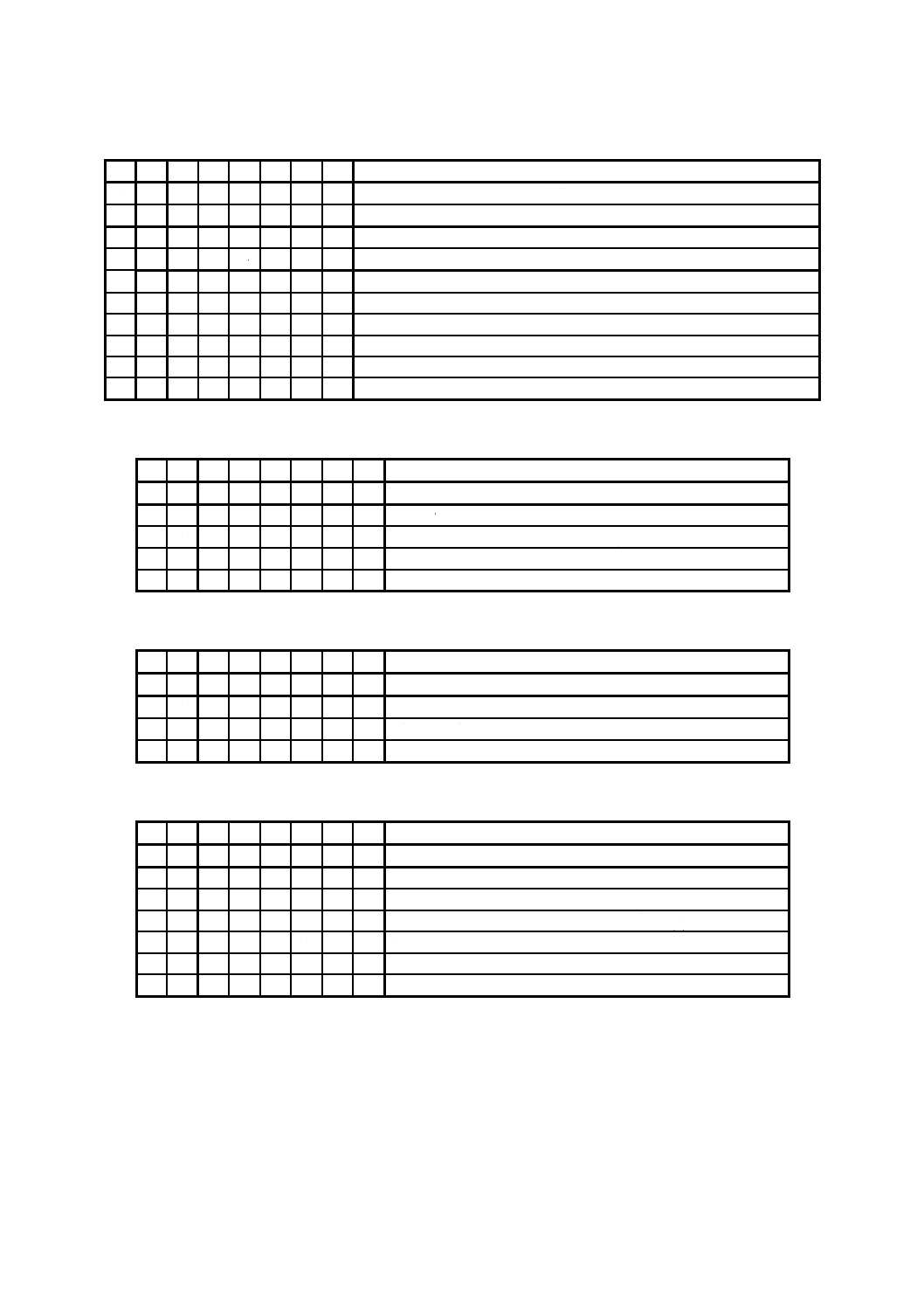

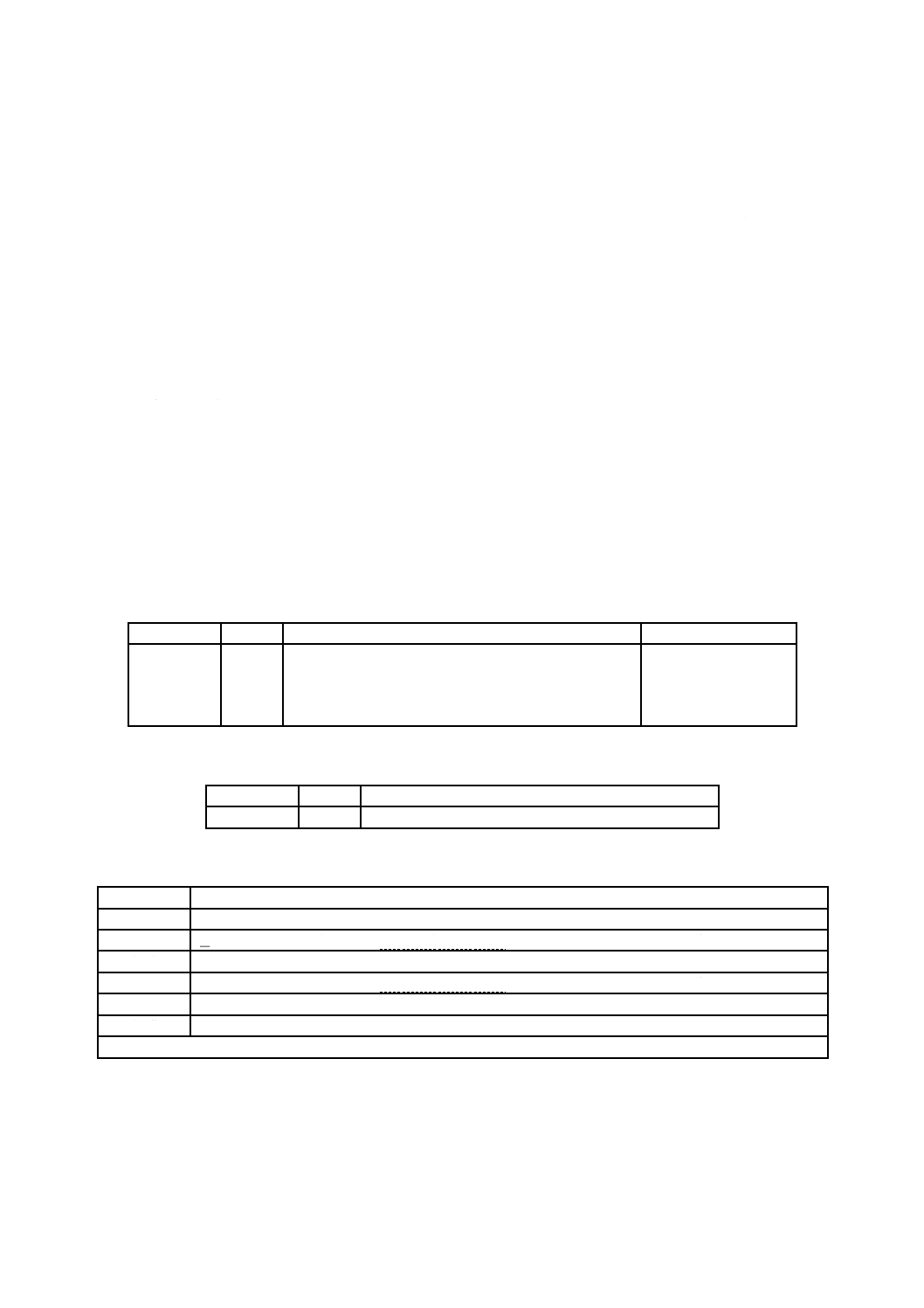

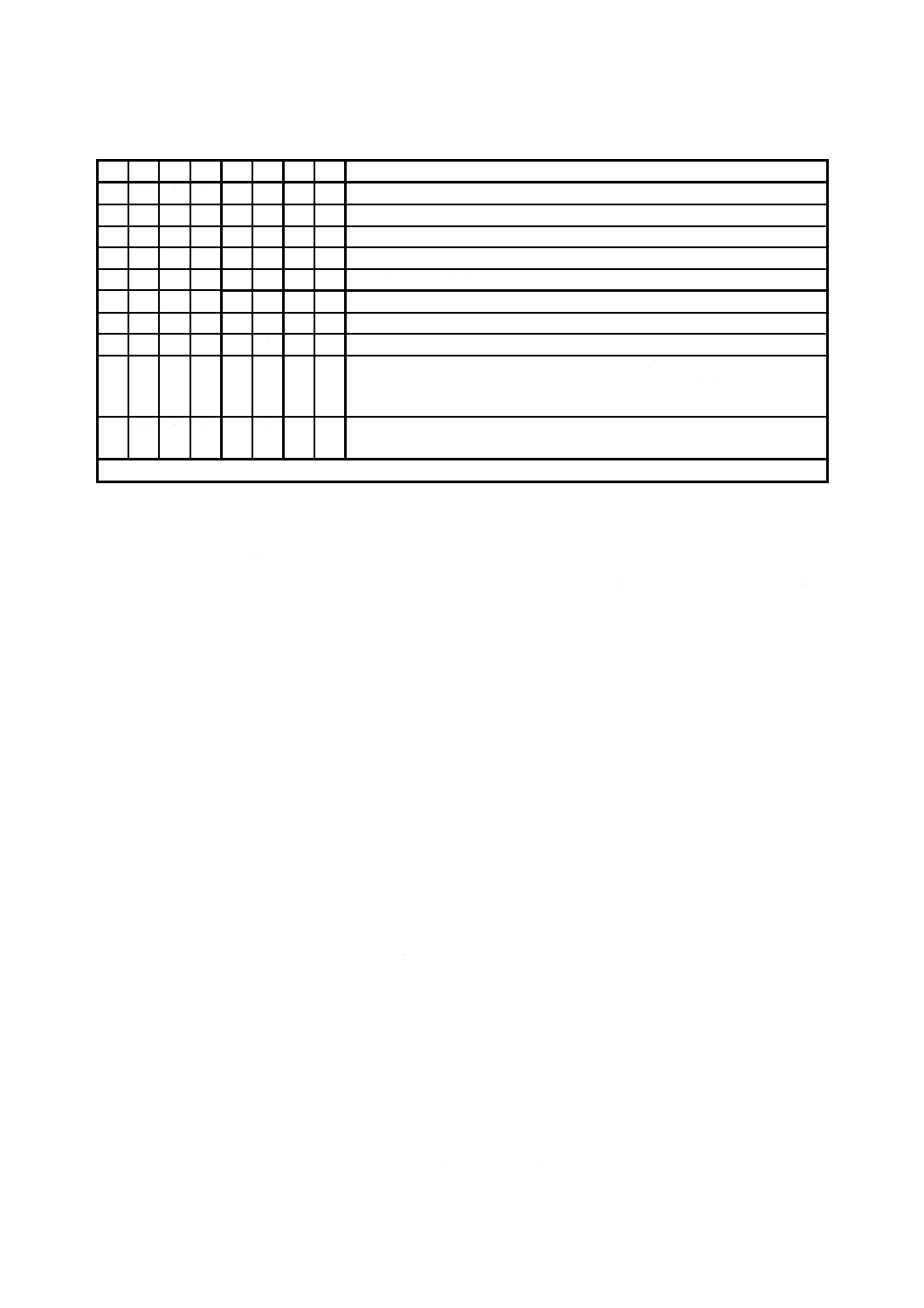

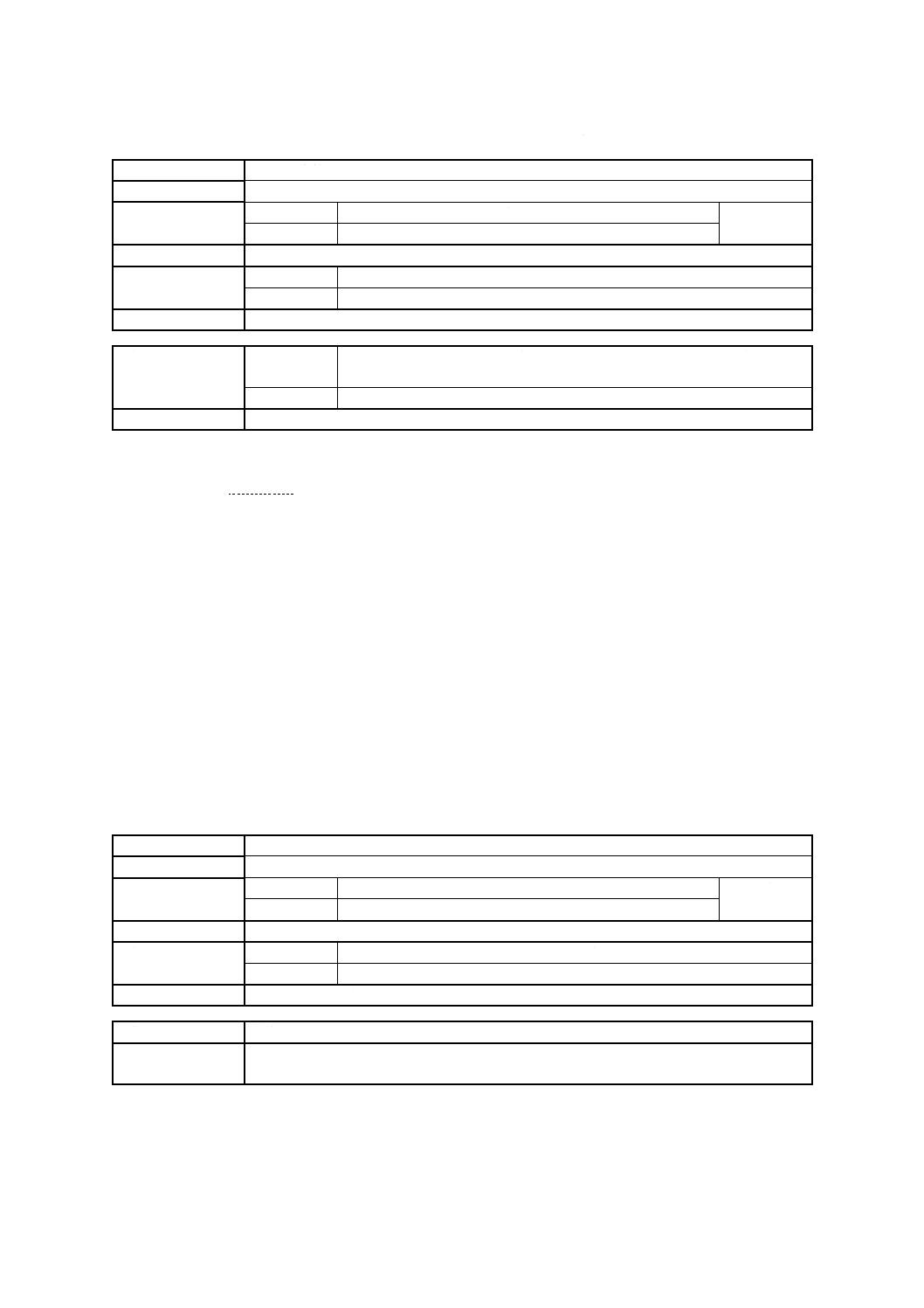

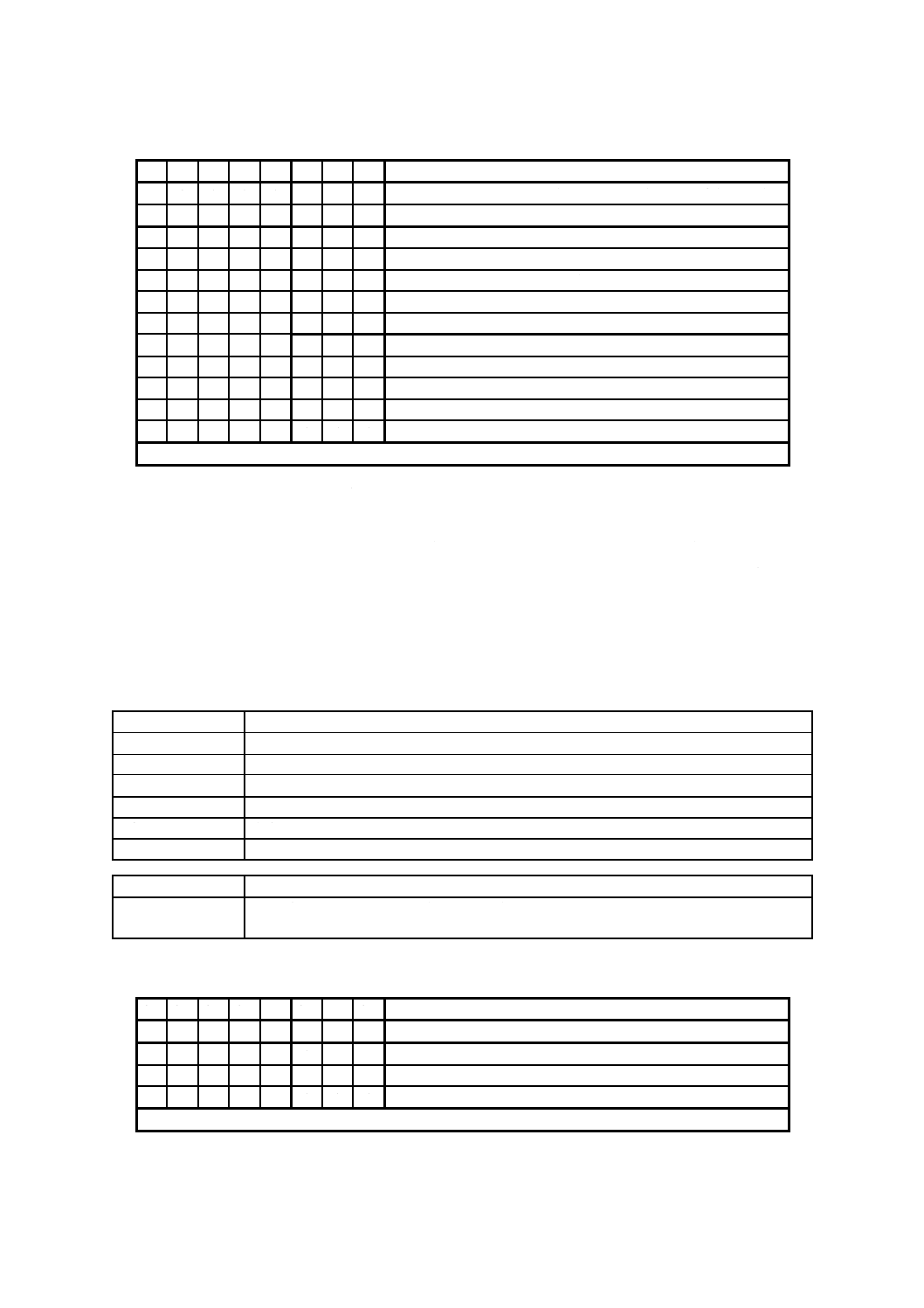

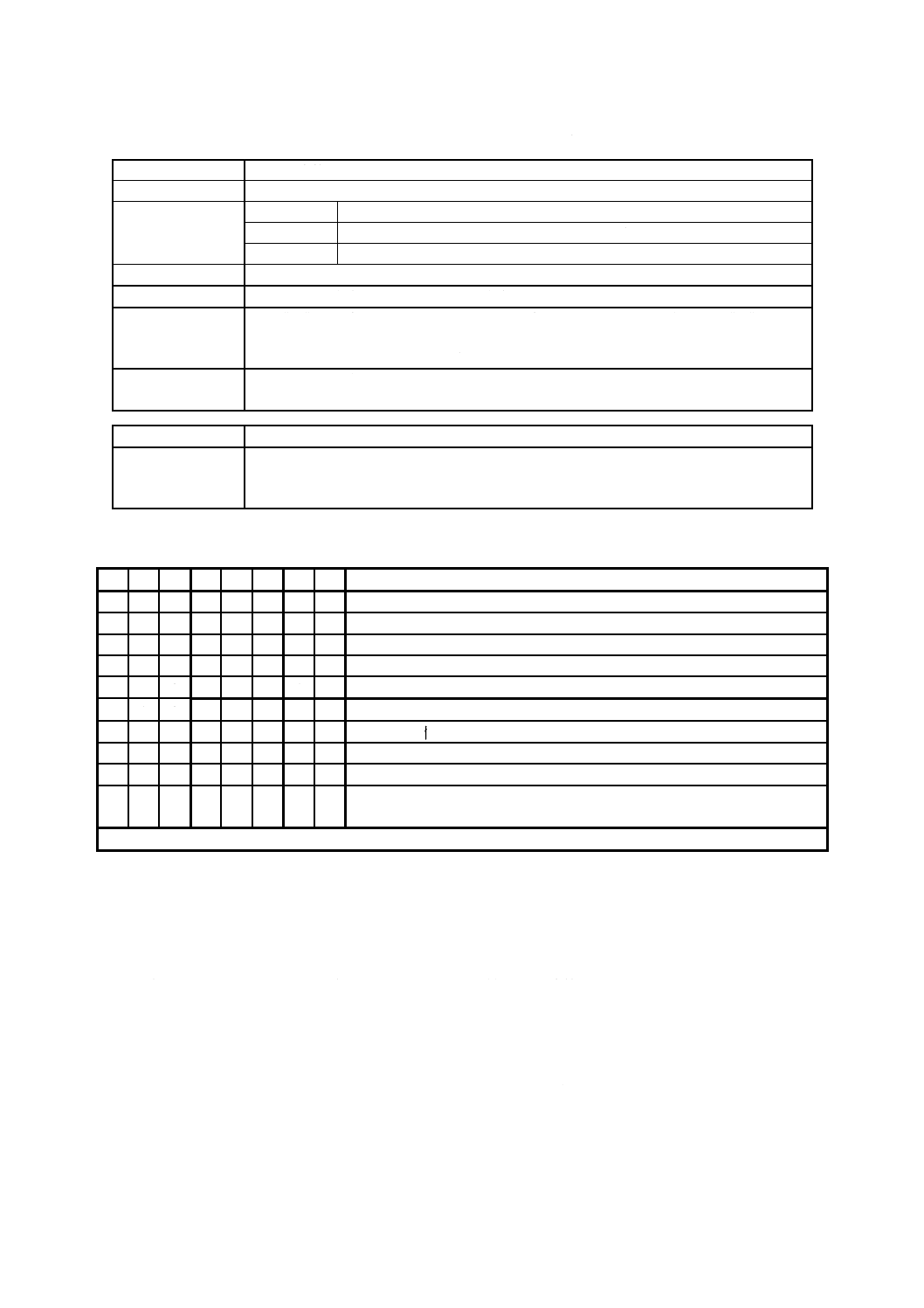

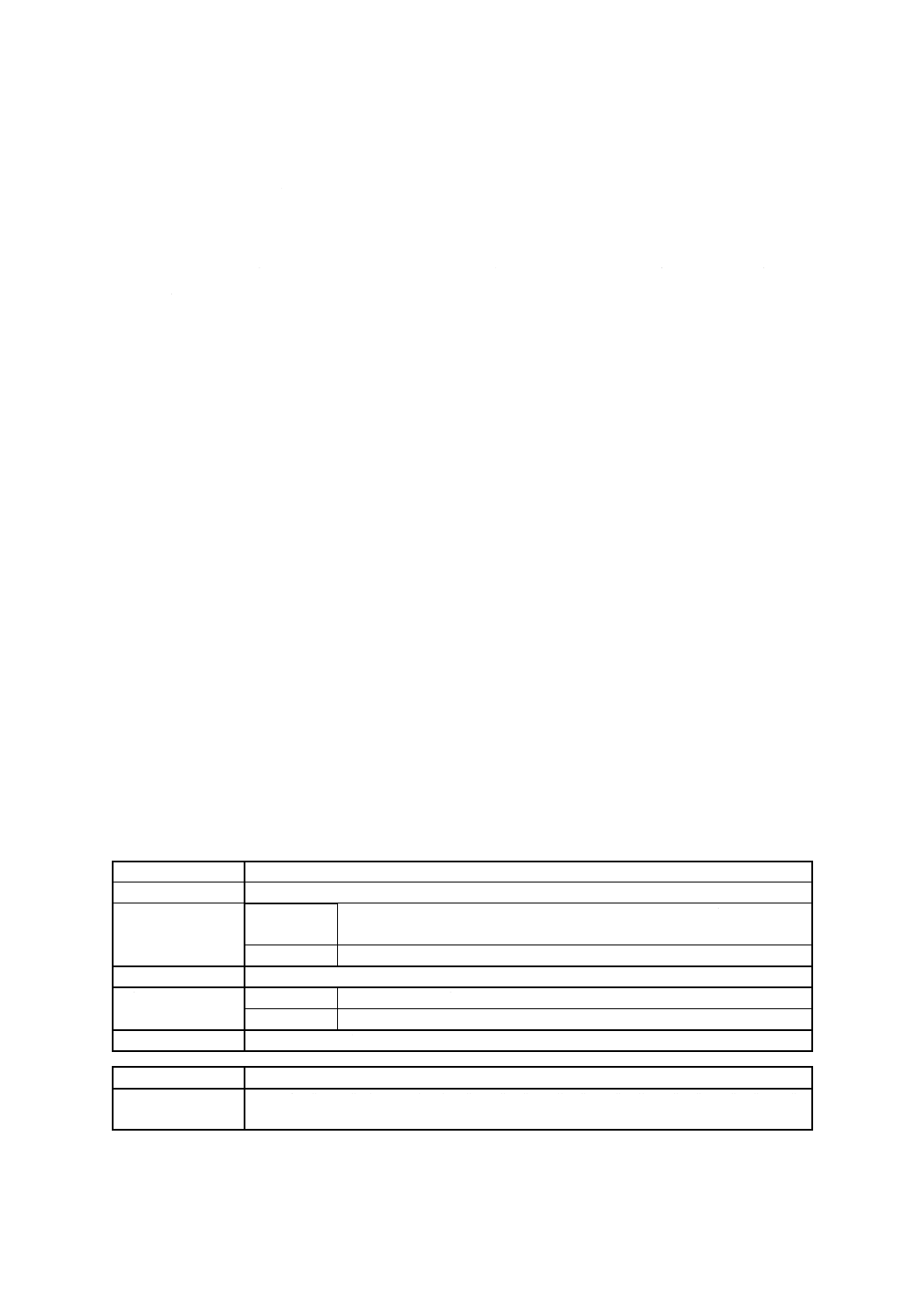

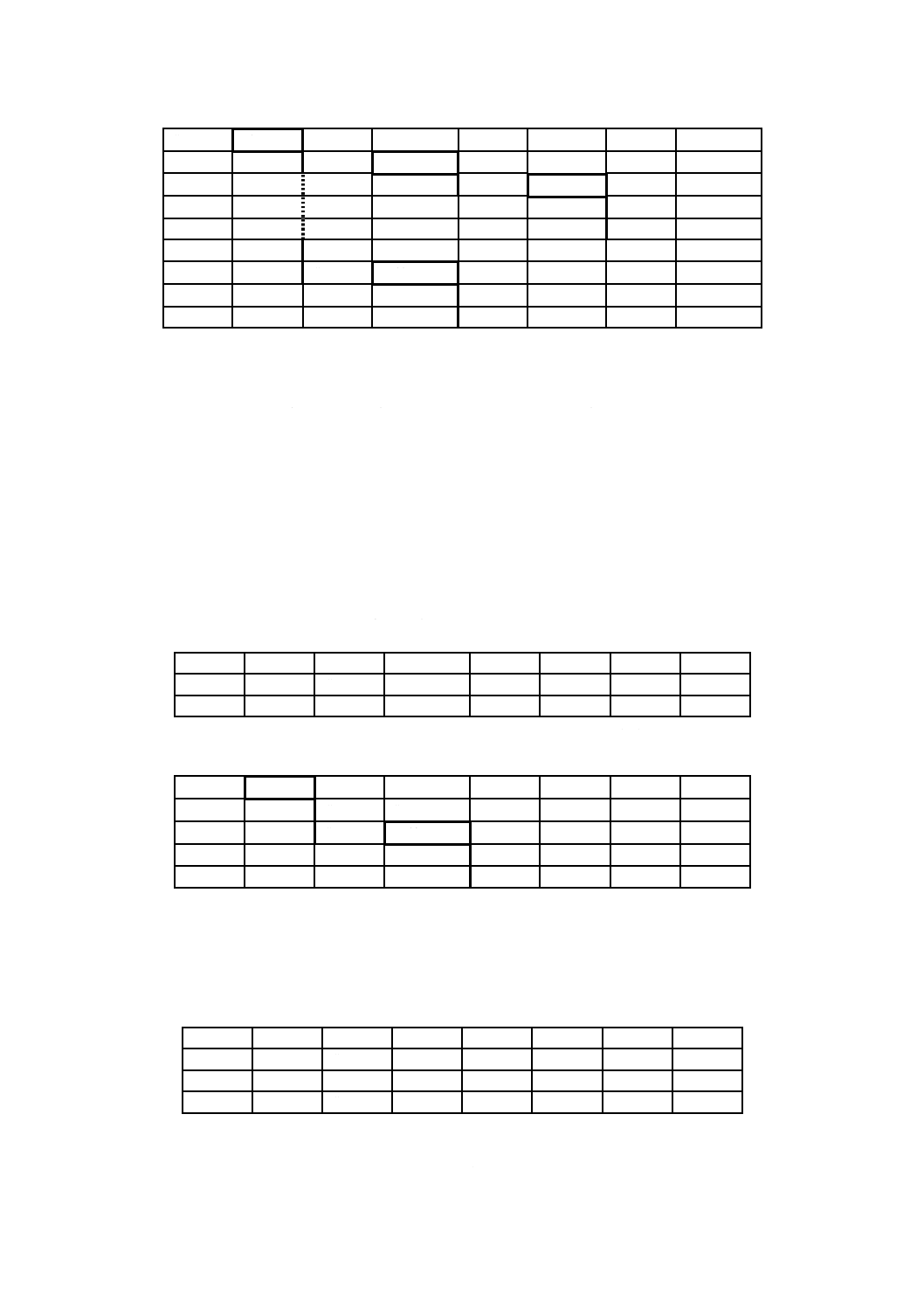

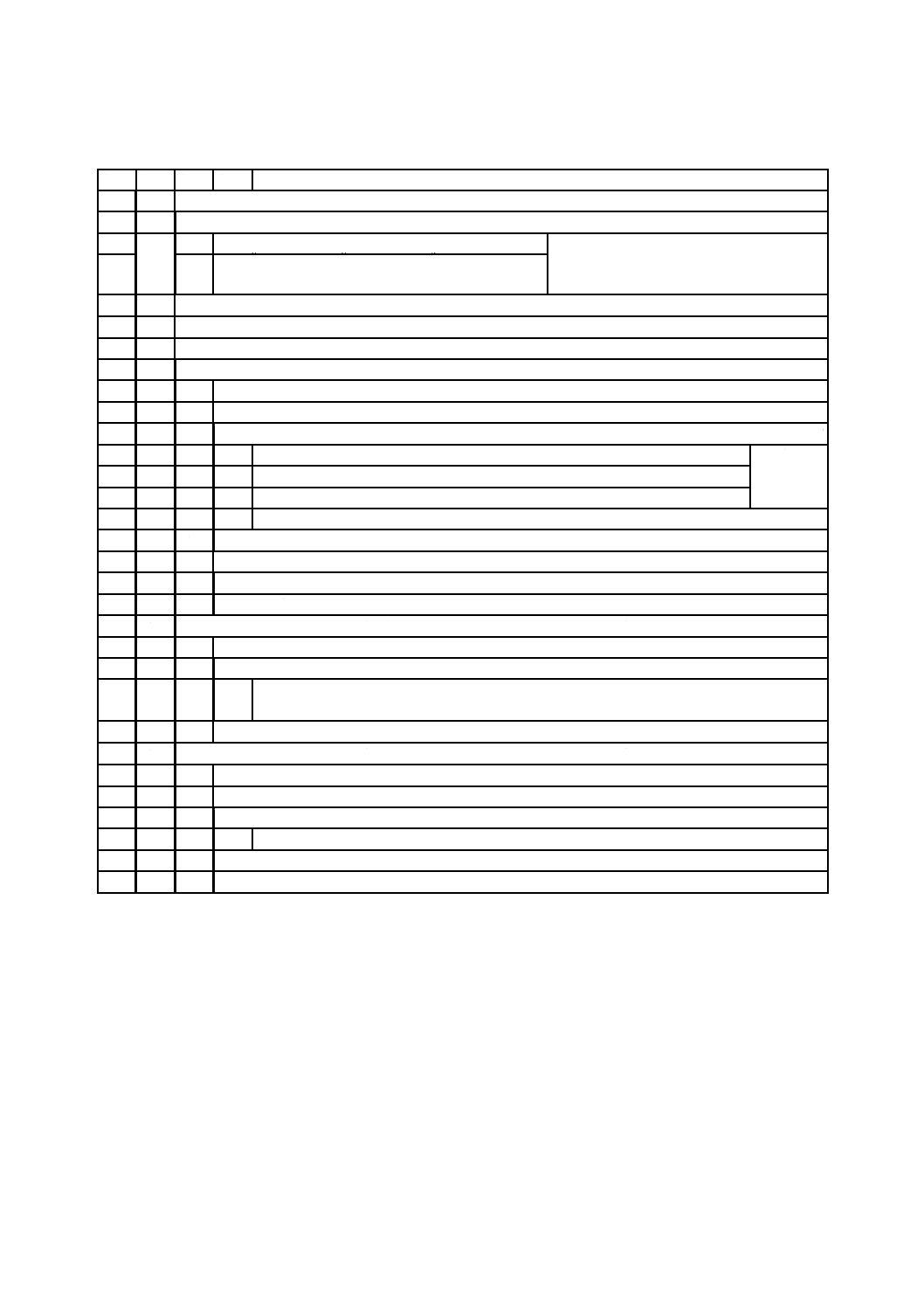

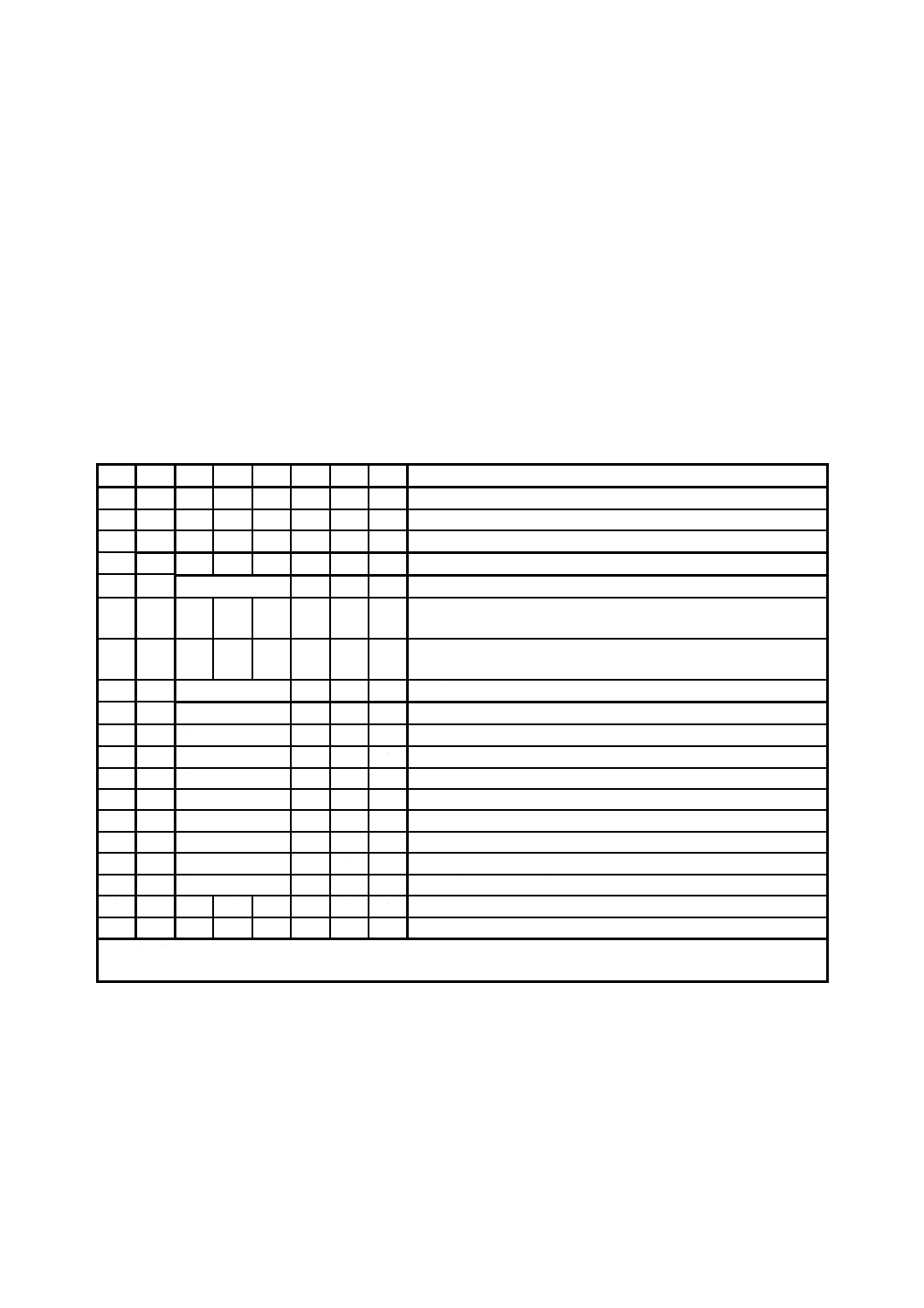

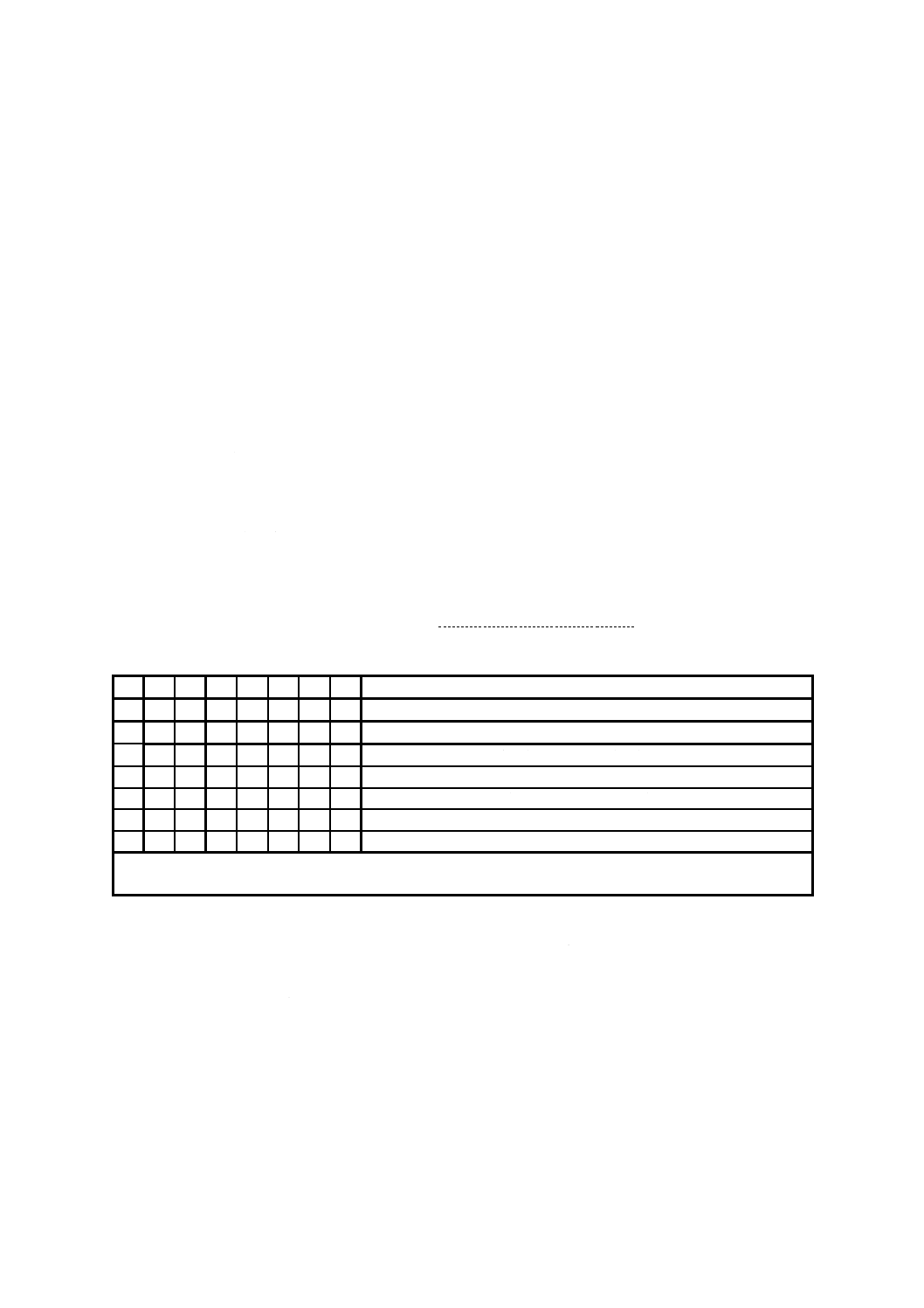

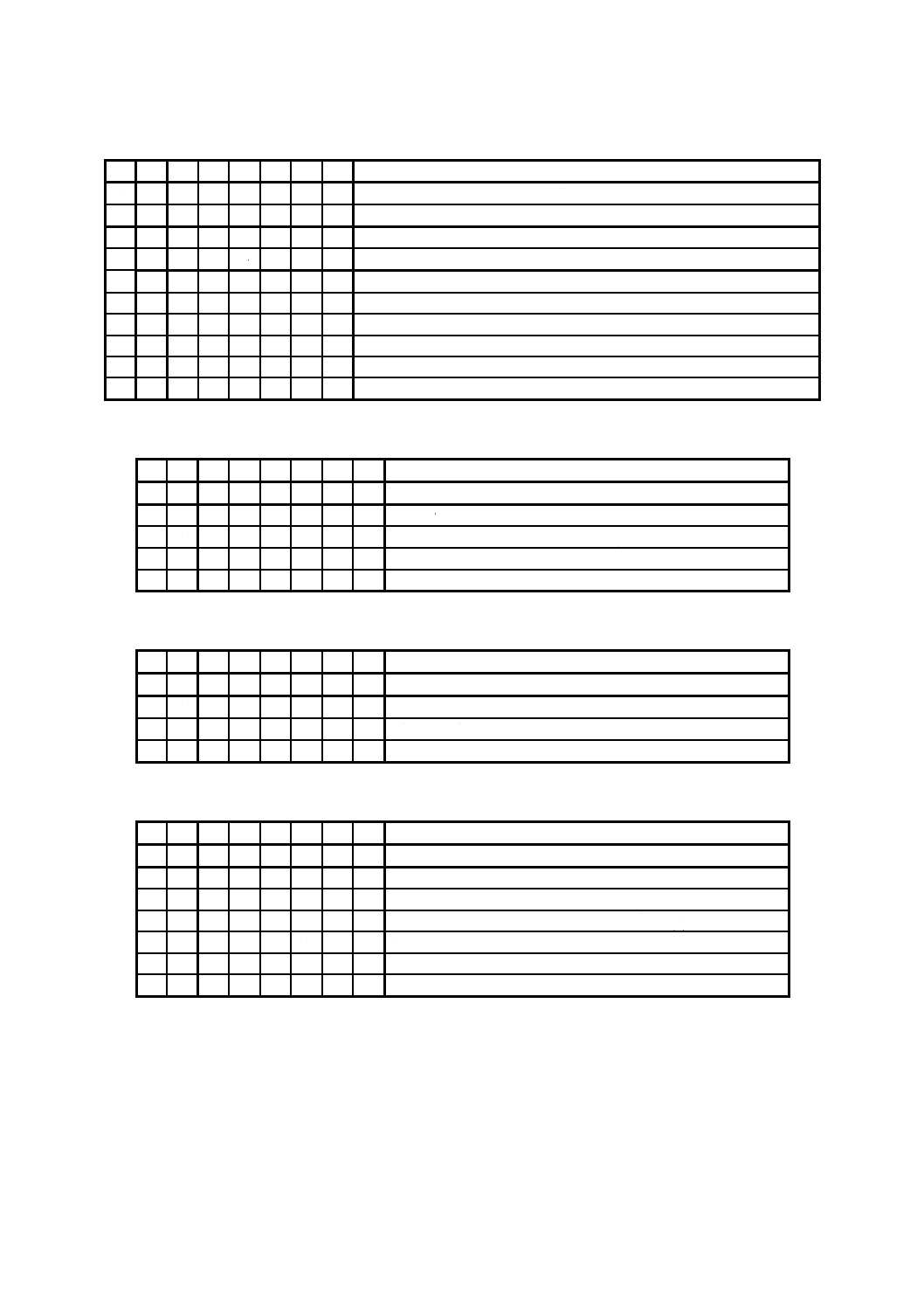

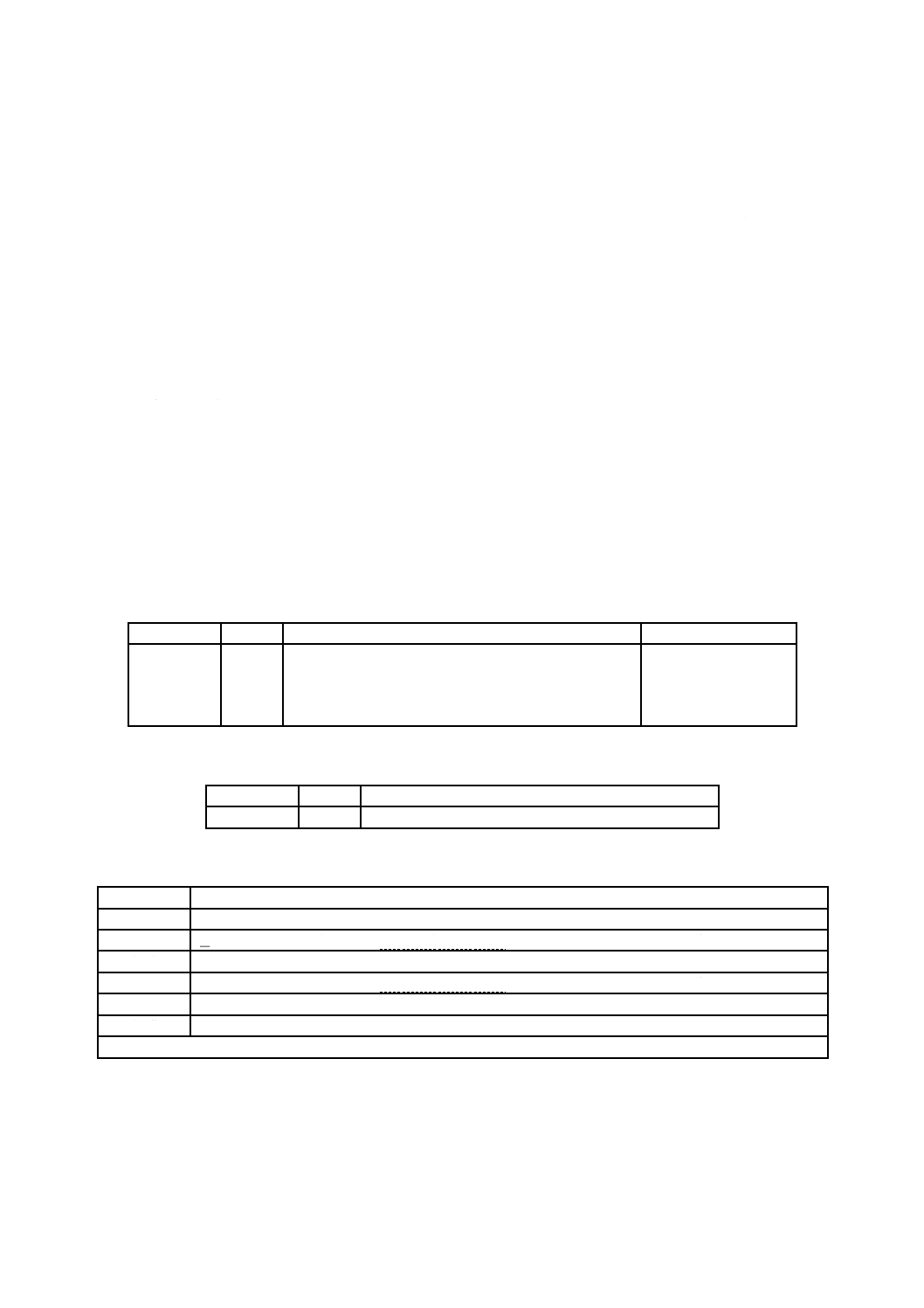

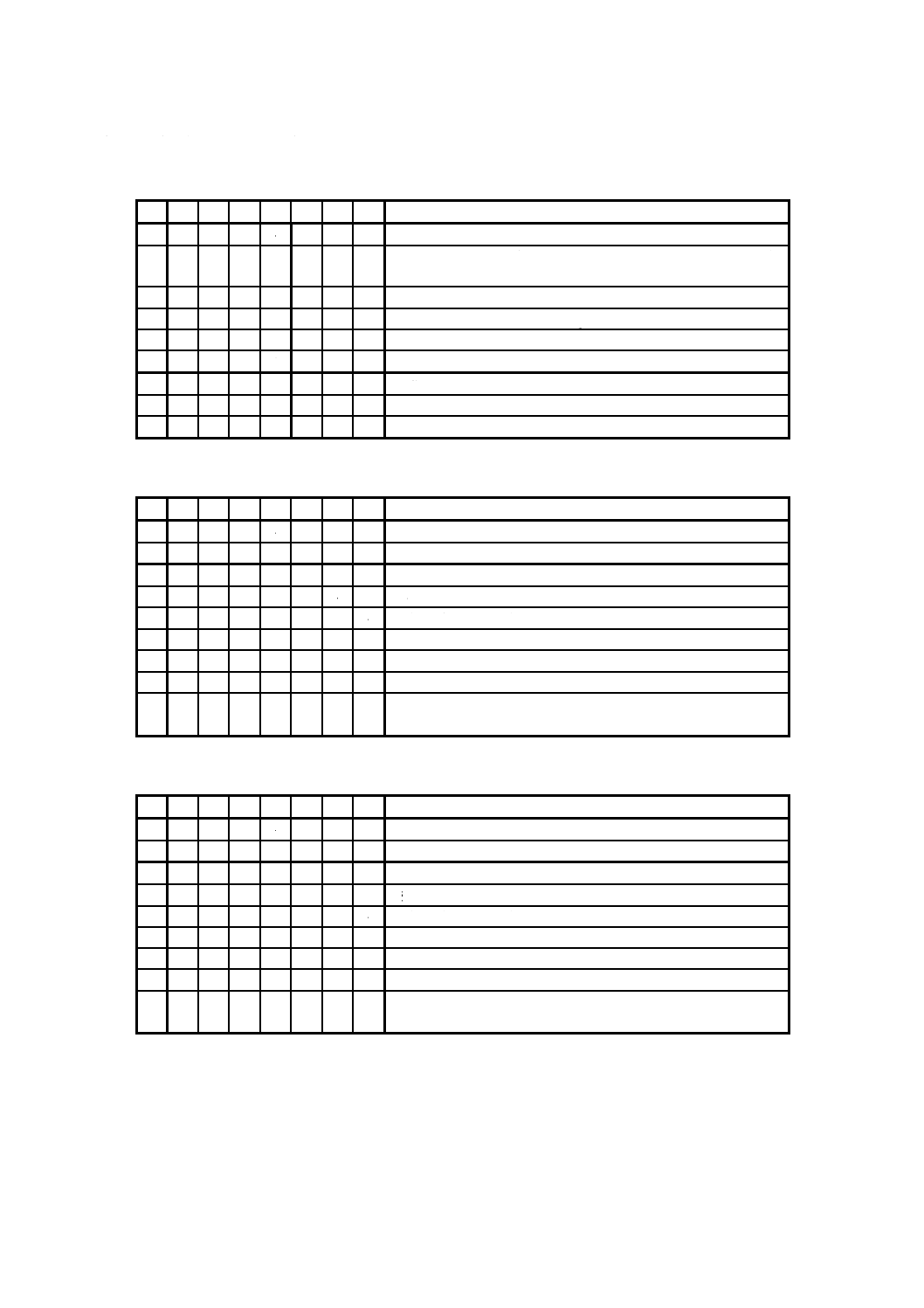

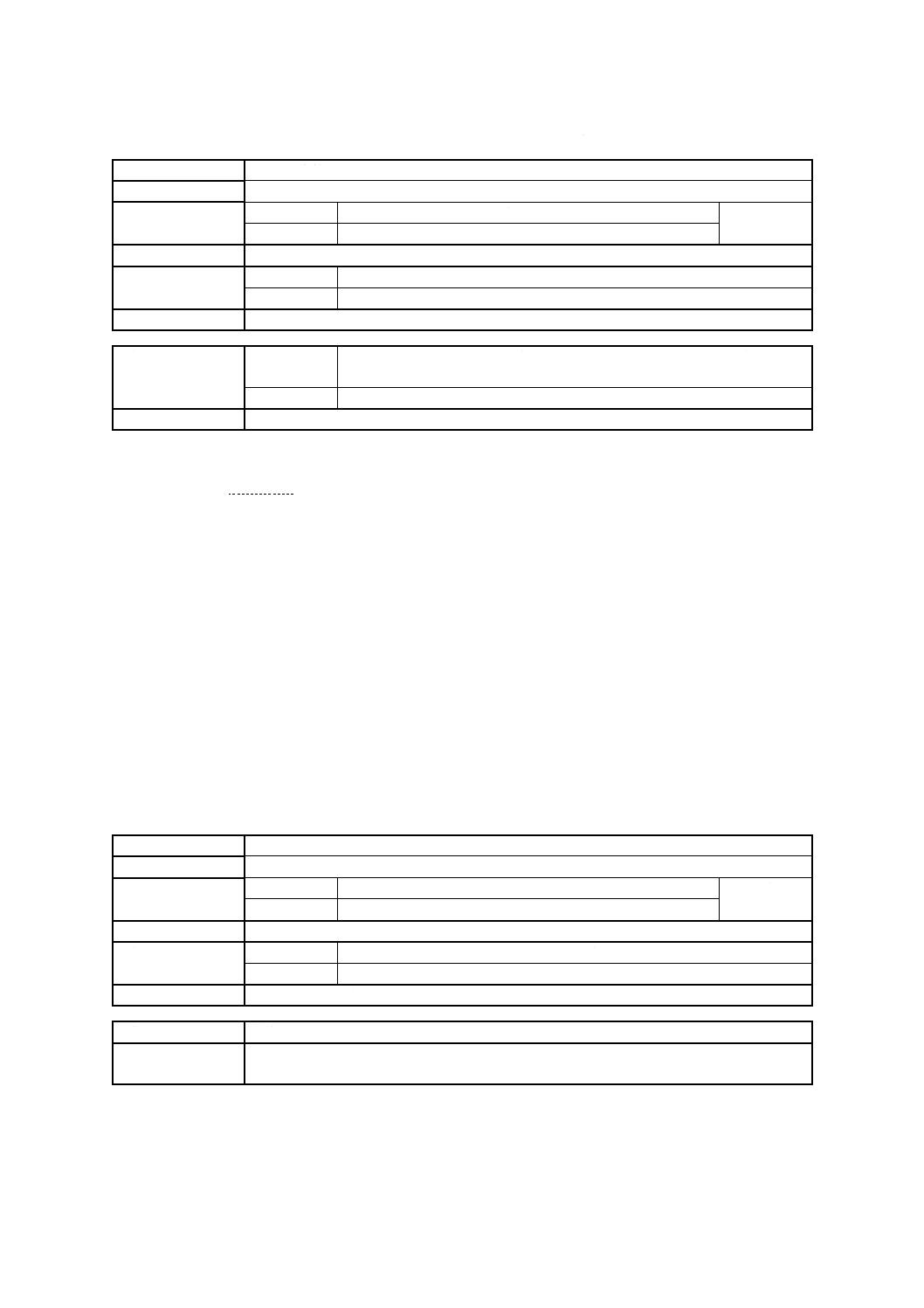

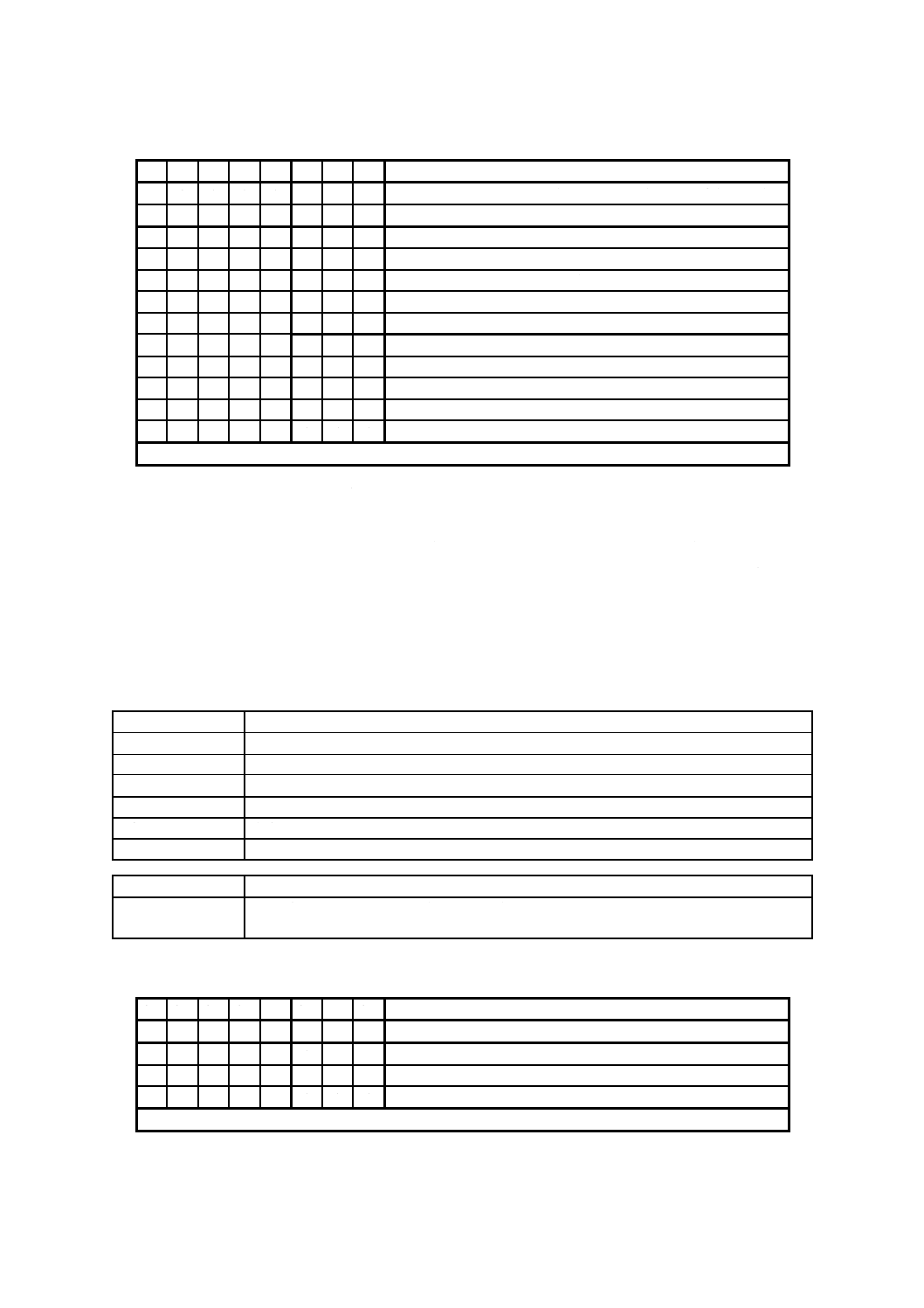

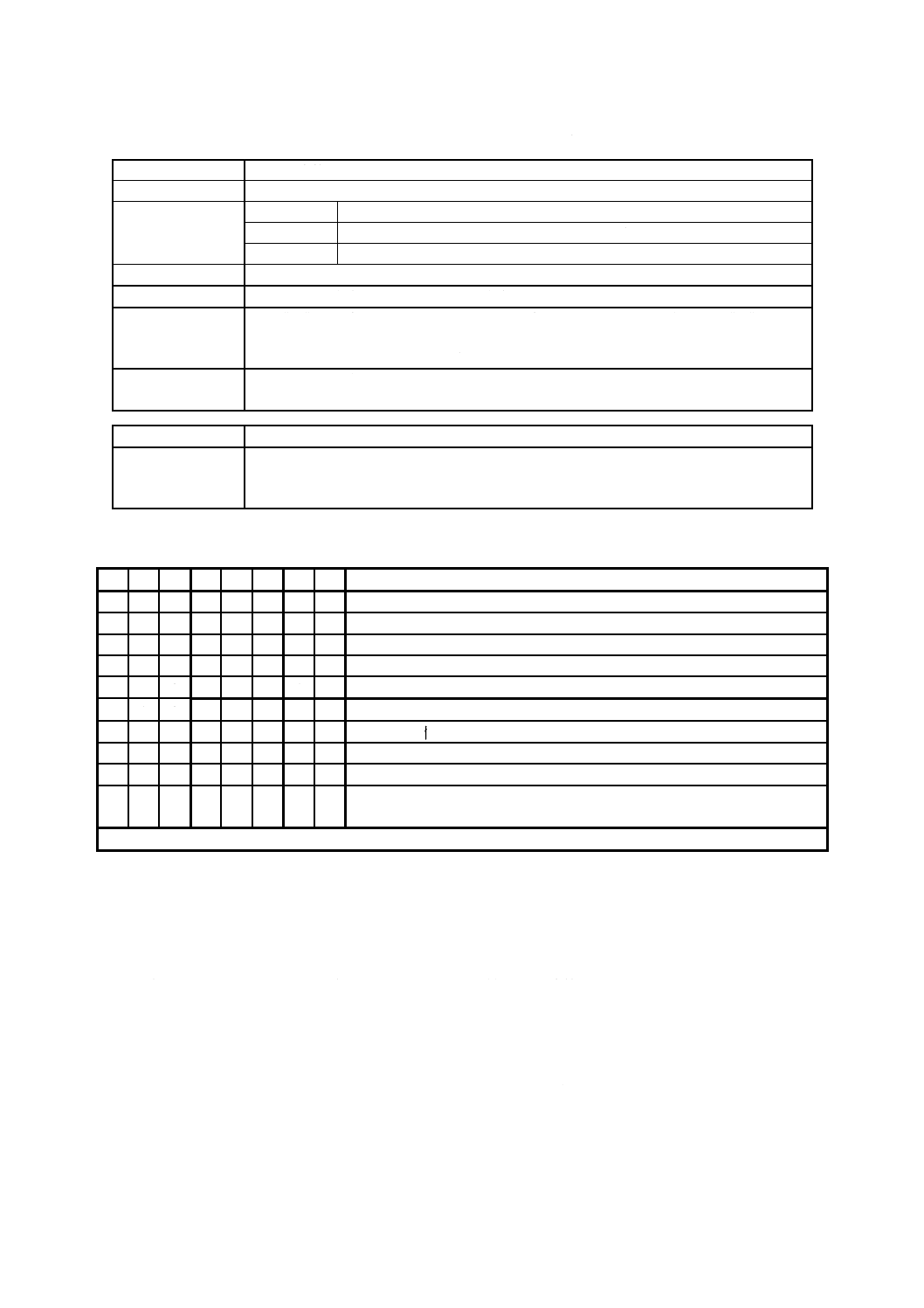

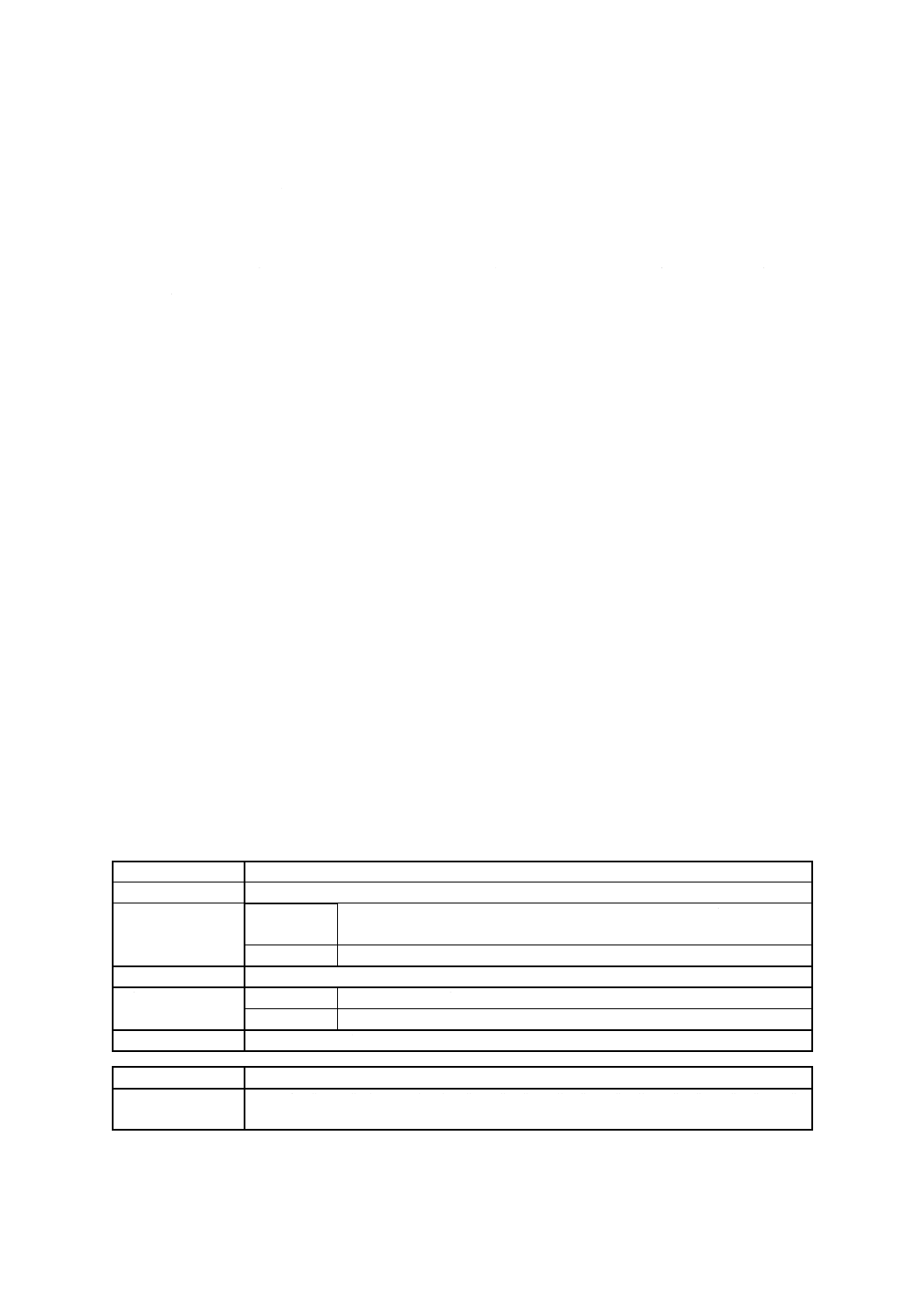

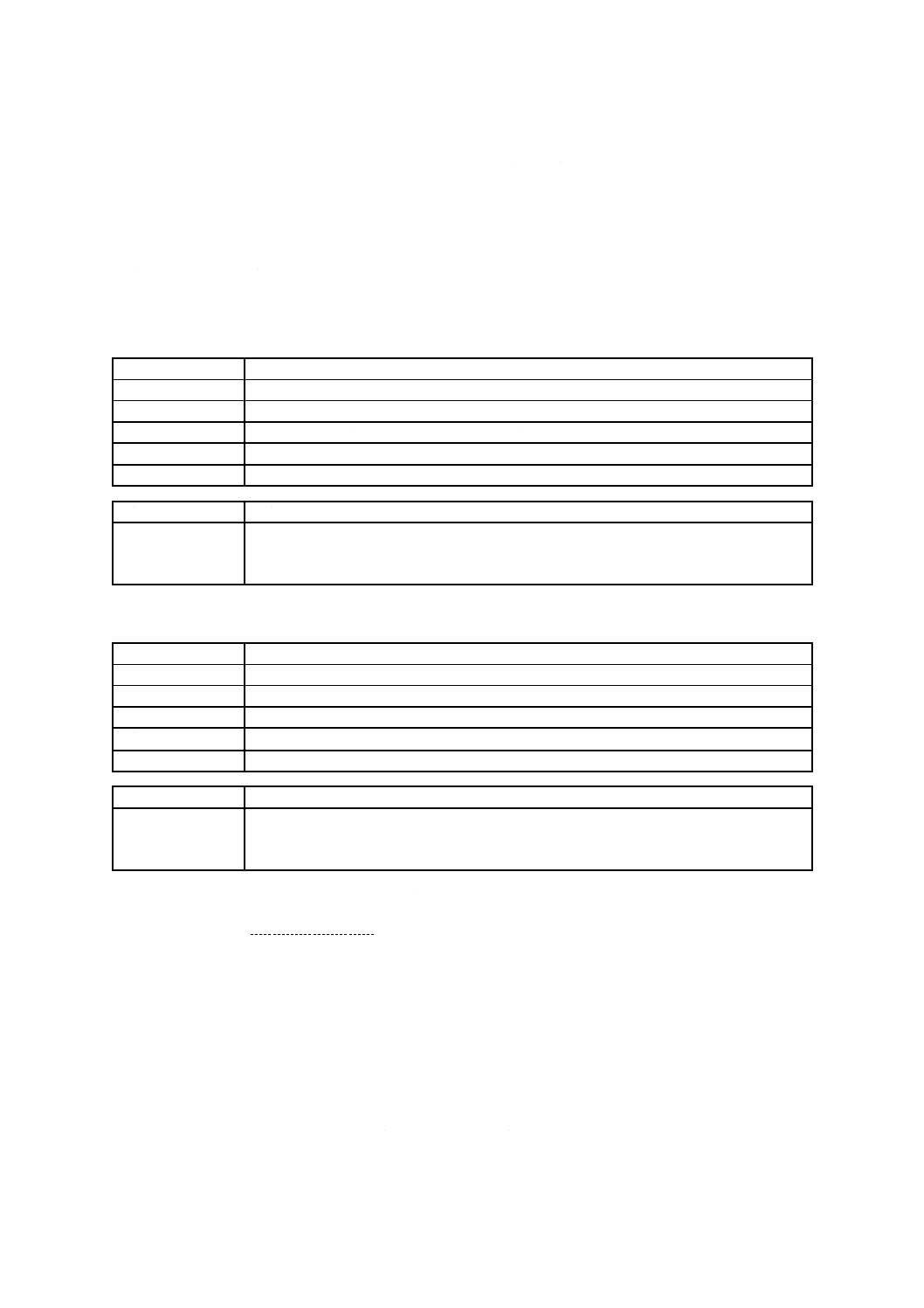

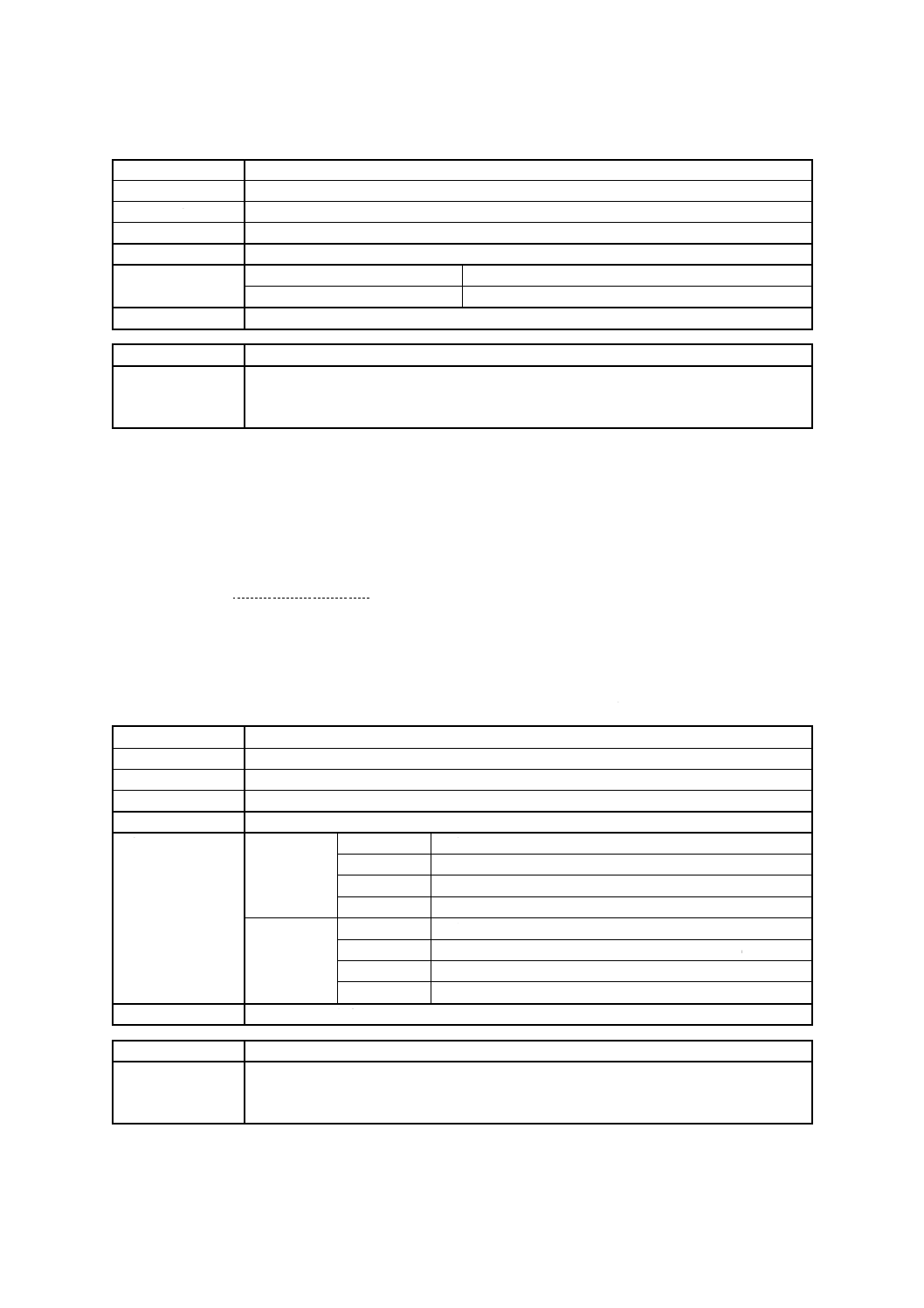

表2−第一のCLAの産業間共通利用値

b8 b7 b6 b5 b4 b3 b2 b1

意味

0

0

0

x

− − − − コマンド連鎖制御(5.3.3参照)

0

0

0

0

− − − − − コマンド連鎖の最後又は連鎖なしのコマンド

0

0

0

1

− − − − − コマンド連鎖途中のコマンド

0

0

0

−

x

x

− − セキュアメッセージング指示

0

0

0

−

0

0

− − − 非セキュアメッセージング,又は指示なし。

0

0

0

−

0

1

− − − 個別利用セキュアメッセージング書式

0

0

0

−

1

0

− − − 箇条10に従ったセキュアメッセージング,10.2.3.1に

従ったコマンドヘッダの処理が行われない。

0

0

0

−

1

1

− − − 箇条10に従ったセキュアメッセージング,10.2.3.1に

従ってコマンドヘッダが認証される。

0

0

0

− − −

x

x

0〜3の論理チャネル番号(5.4.2参照)

表3−第二のCLAの産業間共通利用値

b8 b7 b6 b5 b4 b3 b2 b1

意味

0

1

x

− − − − − セキュアメッセージング指示

0

1

0

− − − − − − 非セキュアメッセージング又は指示なし。

0

1

1

− − − − − − 箇条10に従ったセキュアメッセージング,10.2.3.1に

従ったコマンドヘッダの処理が行われない。

0

1

−

x

− − − − コマンド連鎖制御(5.3.3参照)

0

1

−

0

− − − − − コマンド連鎖の最後又は連鎖なしのコマンド

0

1

−

1

− − − − − コマンド連鎖途中のコマンド

0

1

− −

x

x

x

x

4〜19の論理チャネル番号(5.4.2参照)

表3は,第二の産業間共通利用値として01xx xxxxを規定する。

− ビットb8及びb7は,01に設定する。

− ビットb6は,セキュアメッセージングを示す(箇条10参照)。

− ビットb5は,コマンド連鎖を制御する(5.3.3参照)。

ビットb4〜b1は,0〜15の数を符号化する。この数に4を加えた値は,4〜19の論理チャネル番号とす

る(5.4.2参照)。

15

X 6320-4:2017 (ISO/IEC 7816-4:2013)

5.4.2

論理チャネル

ここでは,C-RPが,論理チャネルを参照することができる産業間共通利用クラスにおける機構を規定す

る。各論理チャネルは,自身のセキュリティステータス(9.3参照)及び自身の有効領域(7.2参照)をも

っている。セキュリティステータスを共有する方法は,この規格の範囲外とする。

カードがこの機構を提供する場合,管理情報バイト(12.1.1参照)内,又はEF.ATR/INFO(12.2.2参照)

内で利用可能な論理チャネルの最大の数(表119参照)を示す。

− 示された数が4以下の場合,表2だけを適用する。

− 示された数が5以上の場合,表3も適用する。

産業間共通利用クラスでの論理チャネルの参照に,次の規則を適用する。

− CLAは,C-RPの論理チャネル番号を符号化する。

− 物理インタフェース(5.1参照)を活性化すると,基本論理チャネルが開かれ,物理インタフェースを

無効にするまで開いた状態が維持される。チャネルは,後述する方法でリセットしてもよい。基本論

理チャネル番号は0とする。

− 追加の論理チャネルを提供しない(省略時値)カードは,基本論理チャネルだけを使用する。

− 基本論理チャネル以外の追加の論理チャネルを開くには,未使用の論理チャネル番号を符号化した

CLAで指定したSELECTコマンド若しくはSELECT DATAコマンド(11.1.1及び11.4.2参照),又は

チャネルを開く機能のMANAGE CHANNELコマンド(11.1.2参照)のいずれかの完了による。

− チャネルを閉じる機能をもつMANAGE CHANNELコマンド(11.1.2参照)の完了によって基本論理

チャネル以外の追加の論理チャネルを閉じることができる。閉じた後,その論理チャネルは再使用可

能である。

− 二つ以上の論理チャネルが開かれている場合において,C-RPの挟み込みはしてはならない(5.2参照)。

− ファイル記述子バイト(表11のビットb7参照)によって共用を明示的に除外していない場合,同じ

構造(箇条7参照),すなわち,DF,場合によってアプリケーションDFに対して,さらに,場合に

よってはEFに対して,複数の論理チャネルを開いてもよい。

− データ記述子バイト(表13のビットb7参照)によって共用を明示的に除外していない場合,複数の

論理チャネルで同じDOを開いてもよい。

− 論理チャネルは,MANAGE CHANNELコマンドのリセット機能(11.1.2参照)の完了によってリセッ

トできる。

5.5

コマンドバイト

INSは,処理されるコマンドを示す。JIS X 6320-3の規定によって,値“6X”及び“9X”は無効とする。

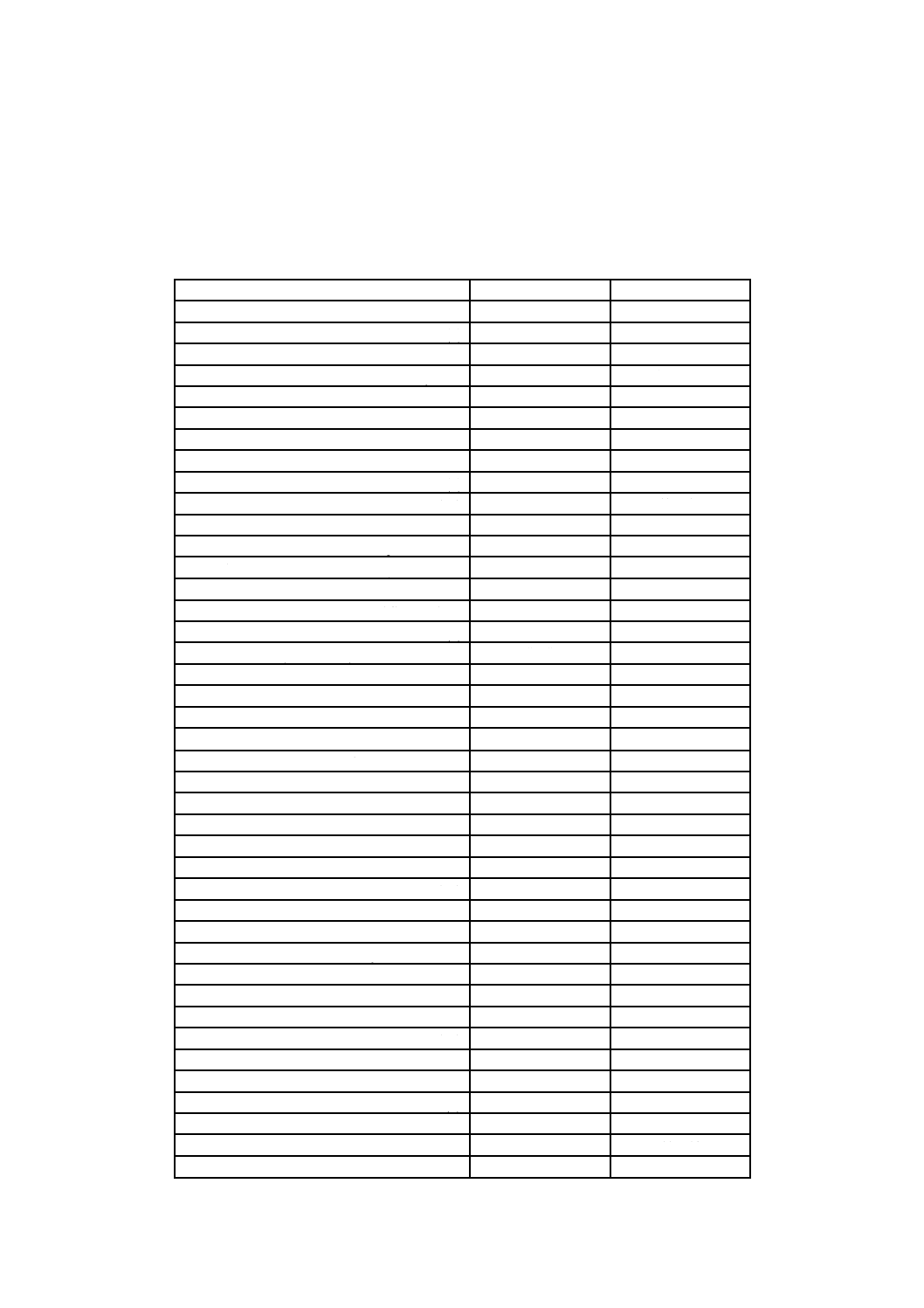

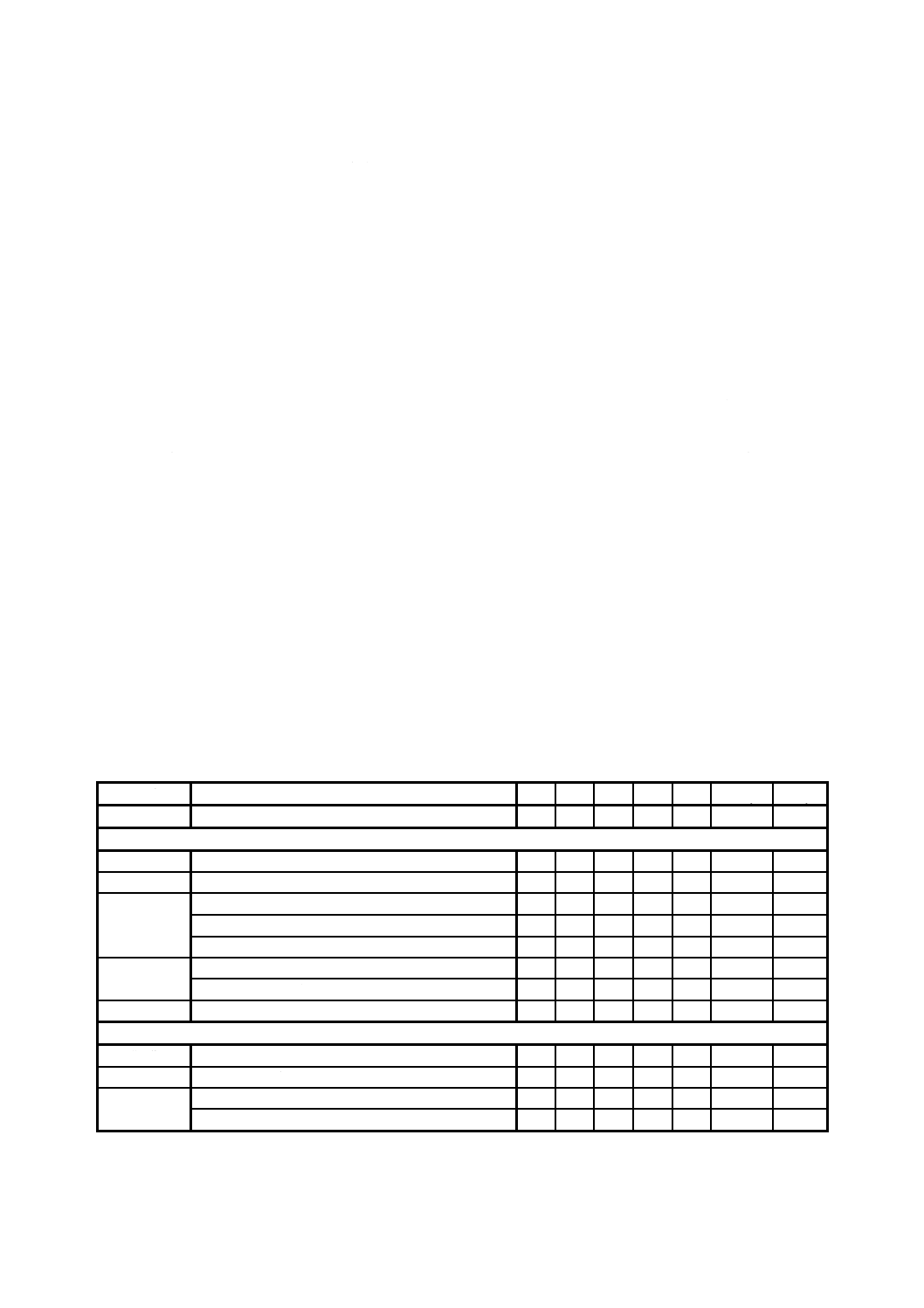

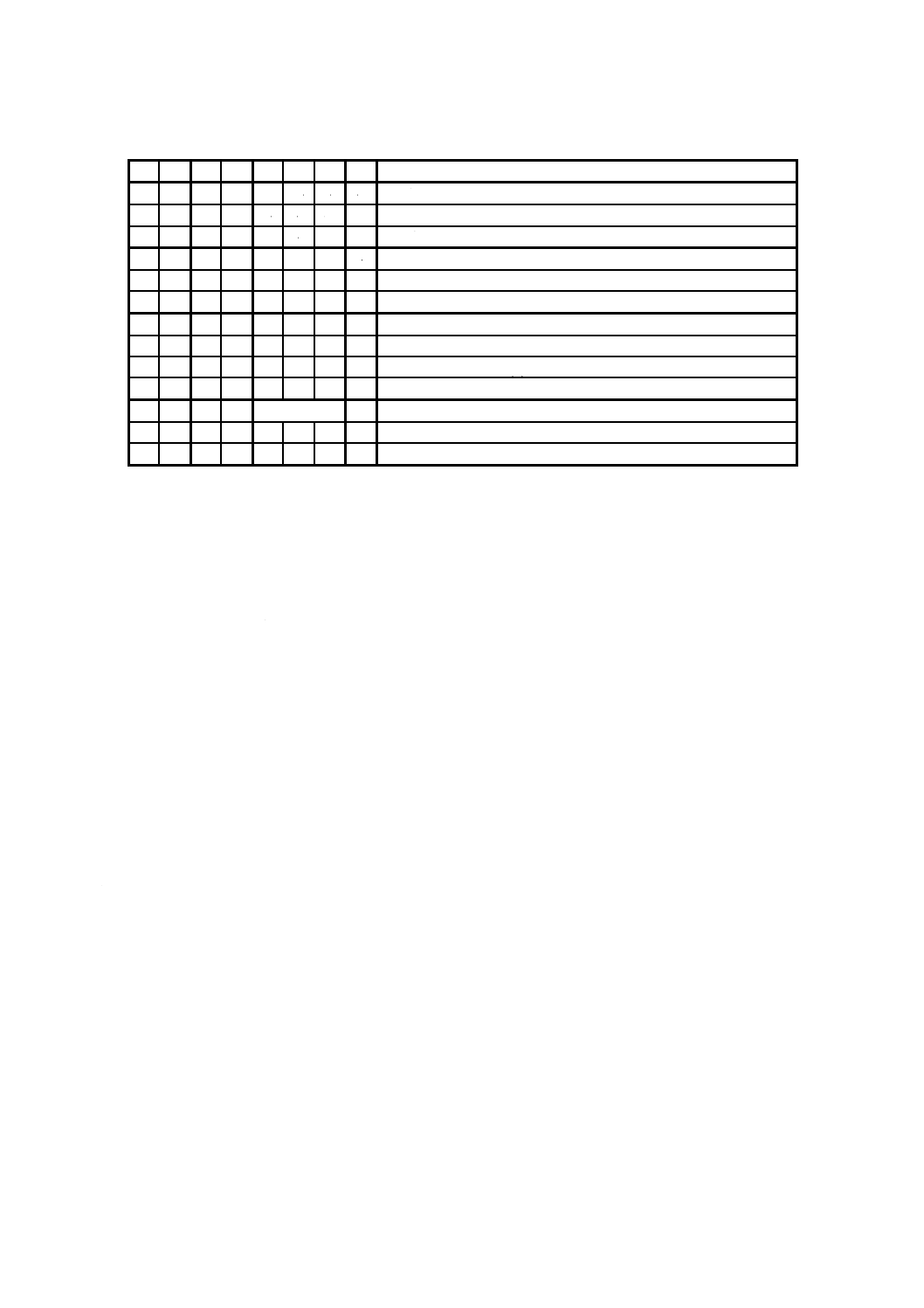

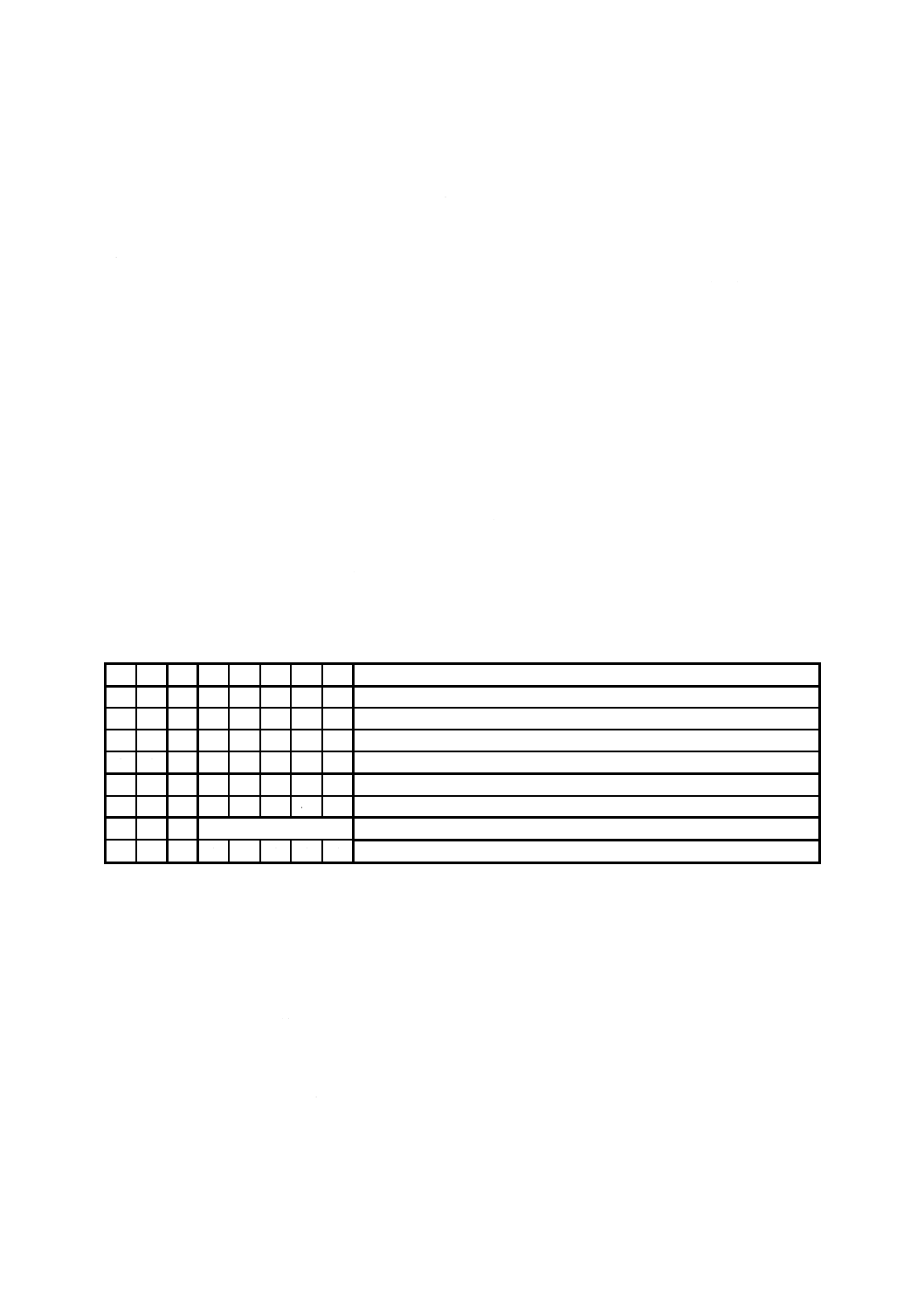

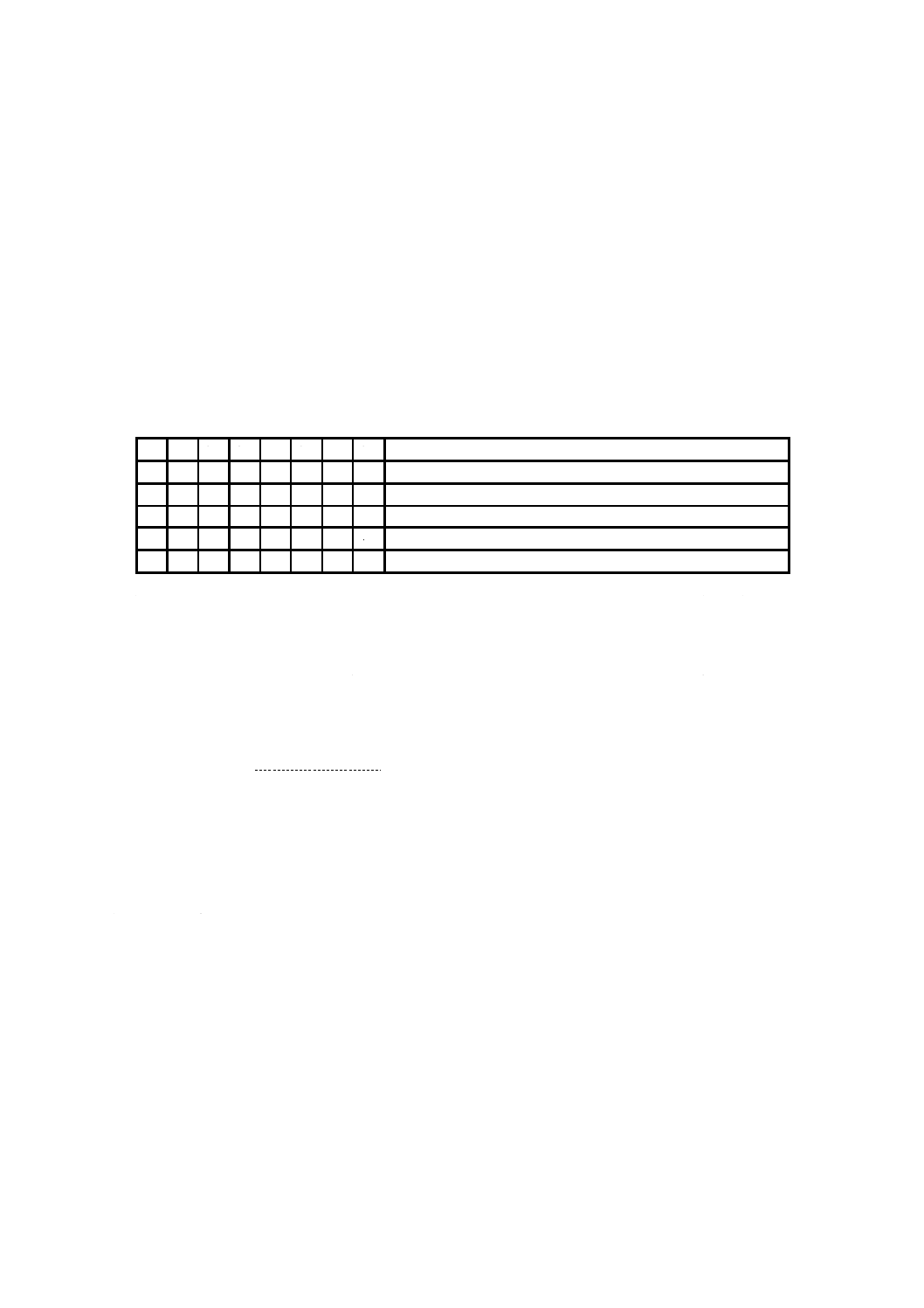

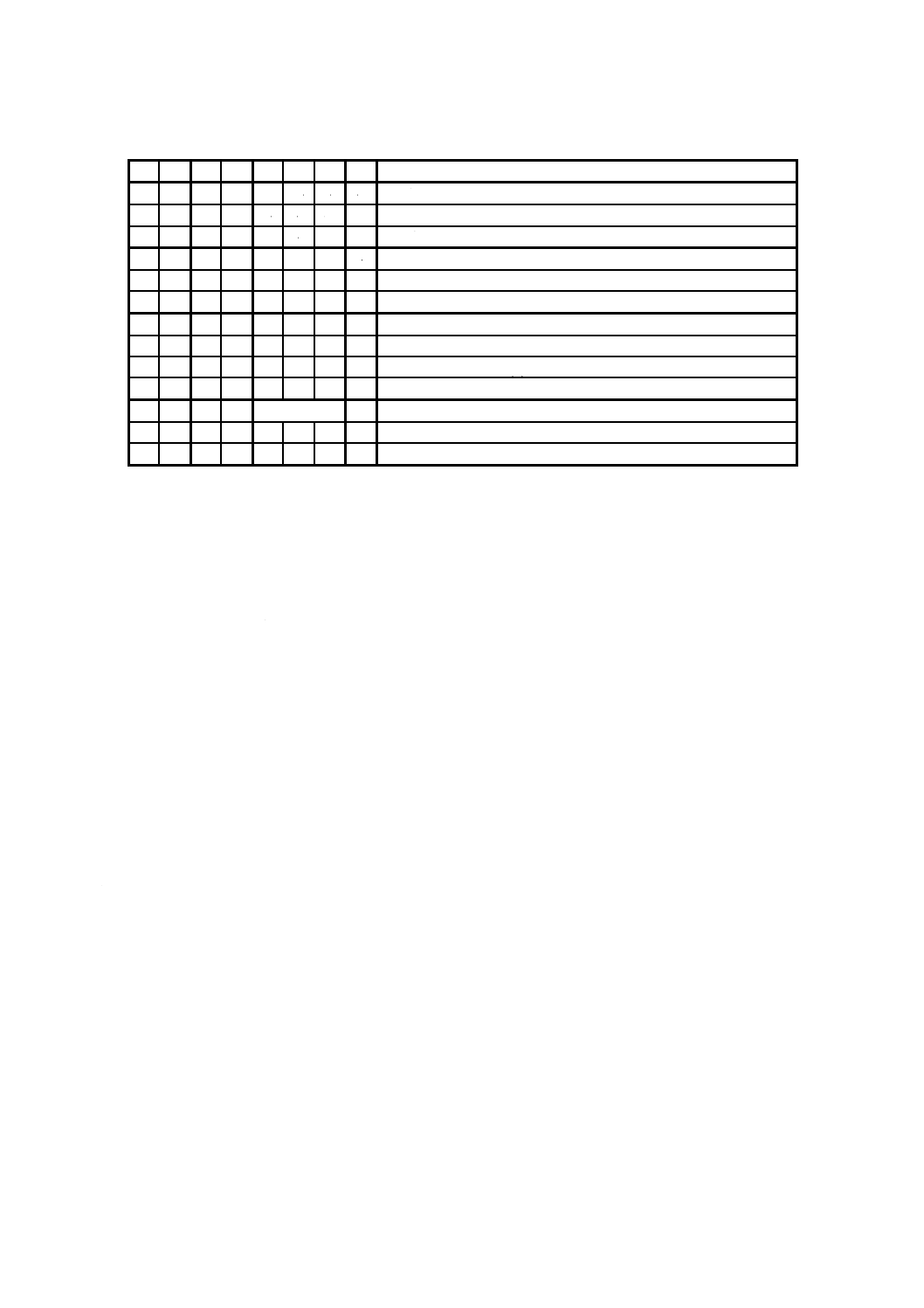

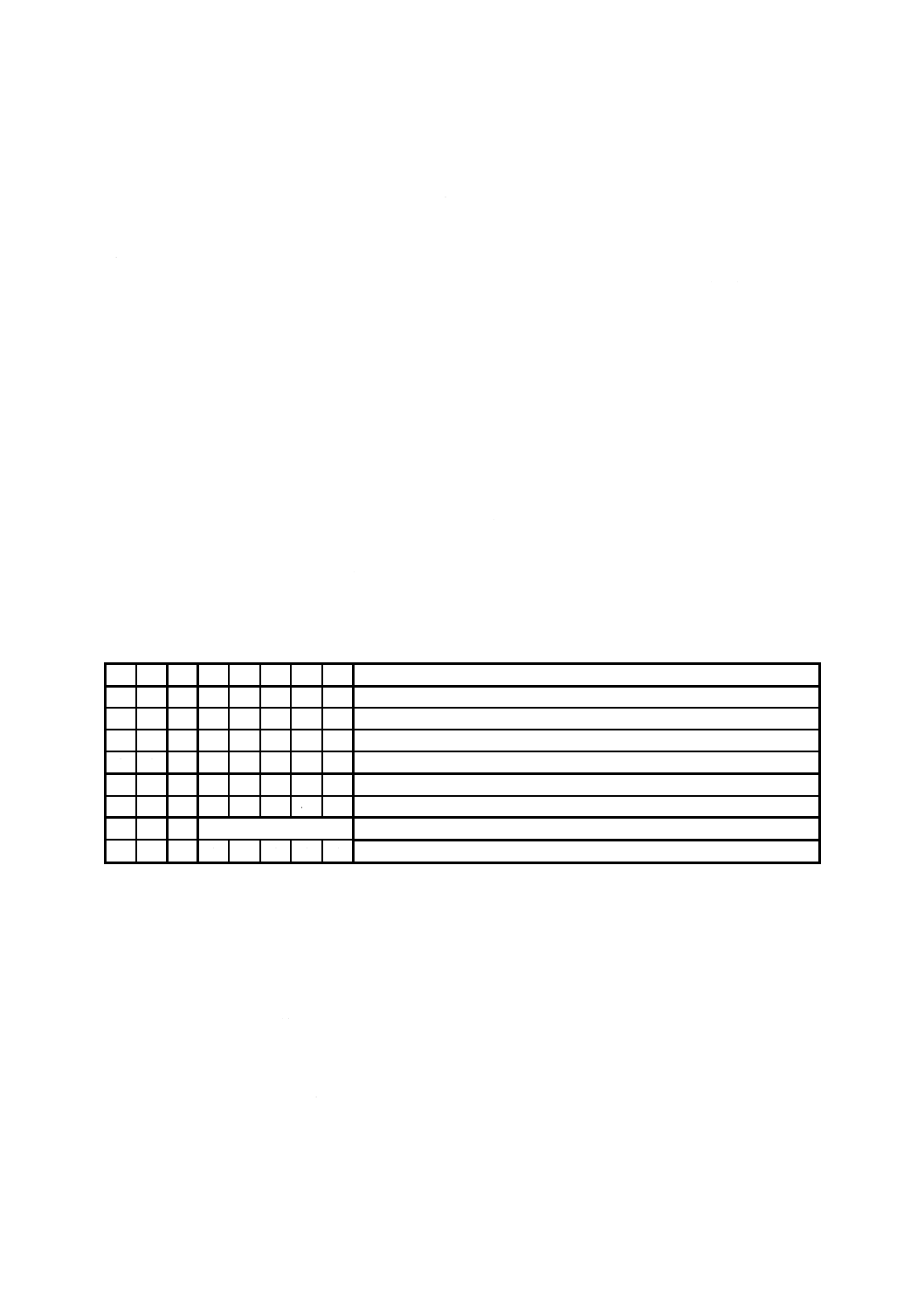

表4は,この規格の発行時にJIS X 6320 [6] 規格群で規定する全てのコマンドの一覧を示す。

− 表4.1は,一覧をコマンド名のアルファベット順に示す。

− 表4.2は,一覧をINSコードの数値順にINSコードを示す。

JIS X 6320 [6] 規格群は,産業間共通利用クラスでのコマンドの使用を規定する。

− この規格は,交換のためのコマンド(箇条11参照)を規定する。

− ISO/IEC 7816-7は,構造化カード照会言語(SCQL)のためのコマンドを規定する。

− JIS X 6320-8は,セキュリティ処理のためのコマンドを規定する。

− JIS X 6320-9は,カード管理のためのコマンドを規定する。

− JIS X 6320-13は,マルチアプリケーション環境のアプリケーション管理のためのコマンドを規定す

る。

16

X 6320-4:2017 (ISO/IEC 7816-4:2013)

産業間共通利用クラスでは,INSのビットb1が,次のデータフィールドの書式を示す。

− ビットb1が0(偶数INSコード)に設定される場合には,指定しない。

− ビットb1が1(奇数INSコード)に設定される場合には,ペイロードは,BER-TLV符号化(8.1参照)

を適用しなければならない。

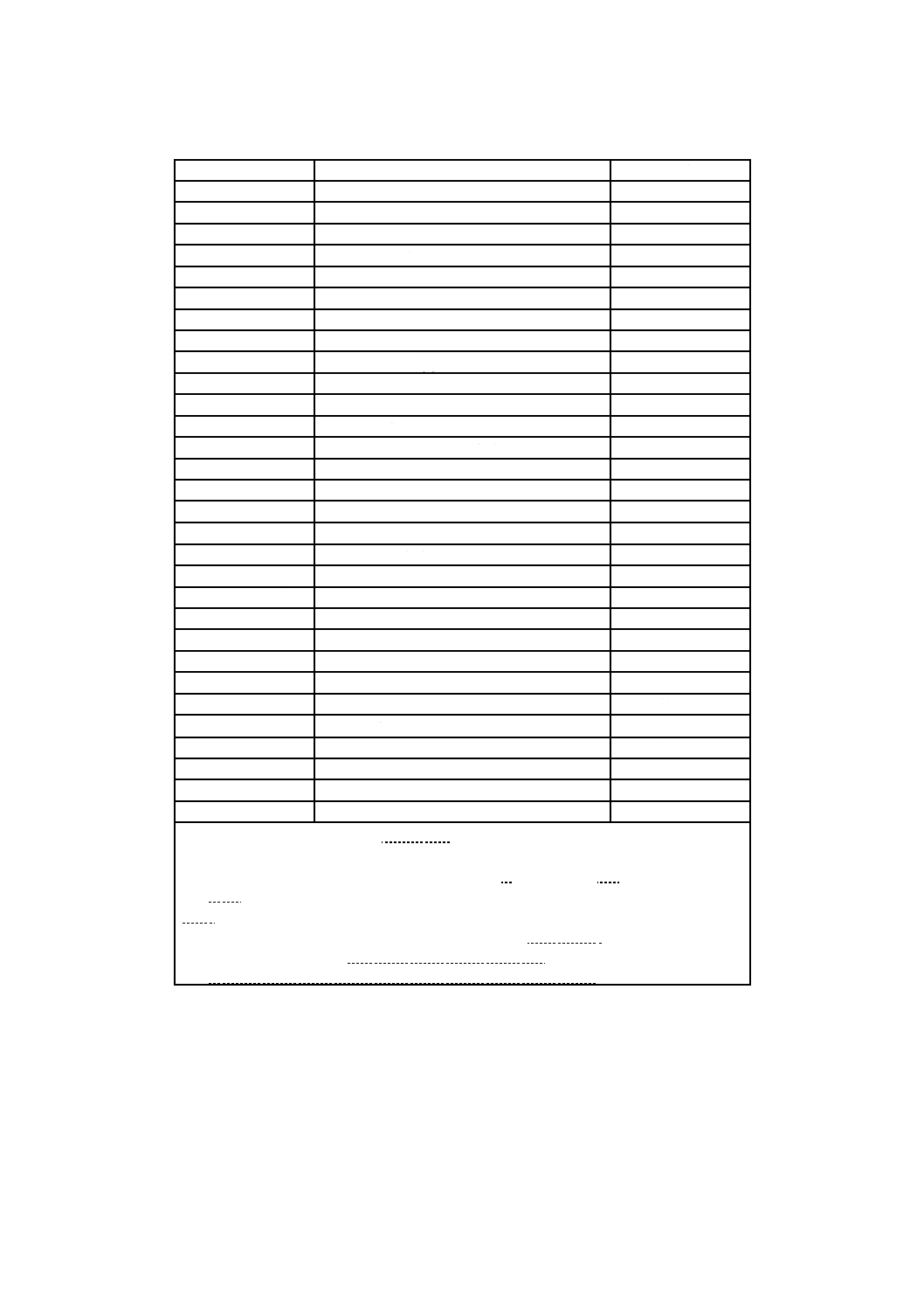

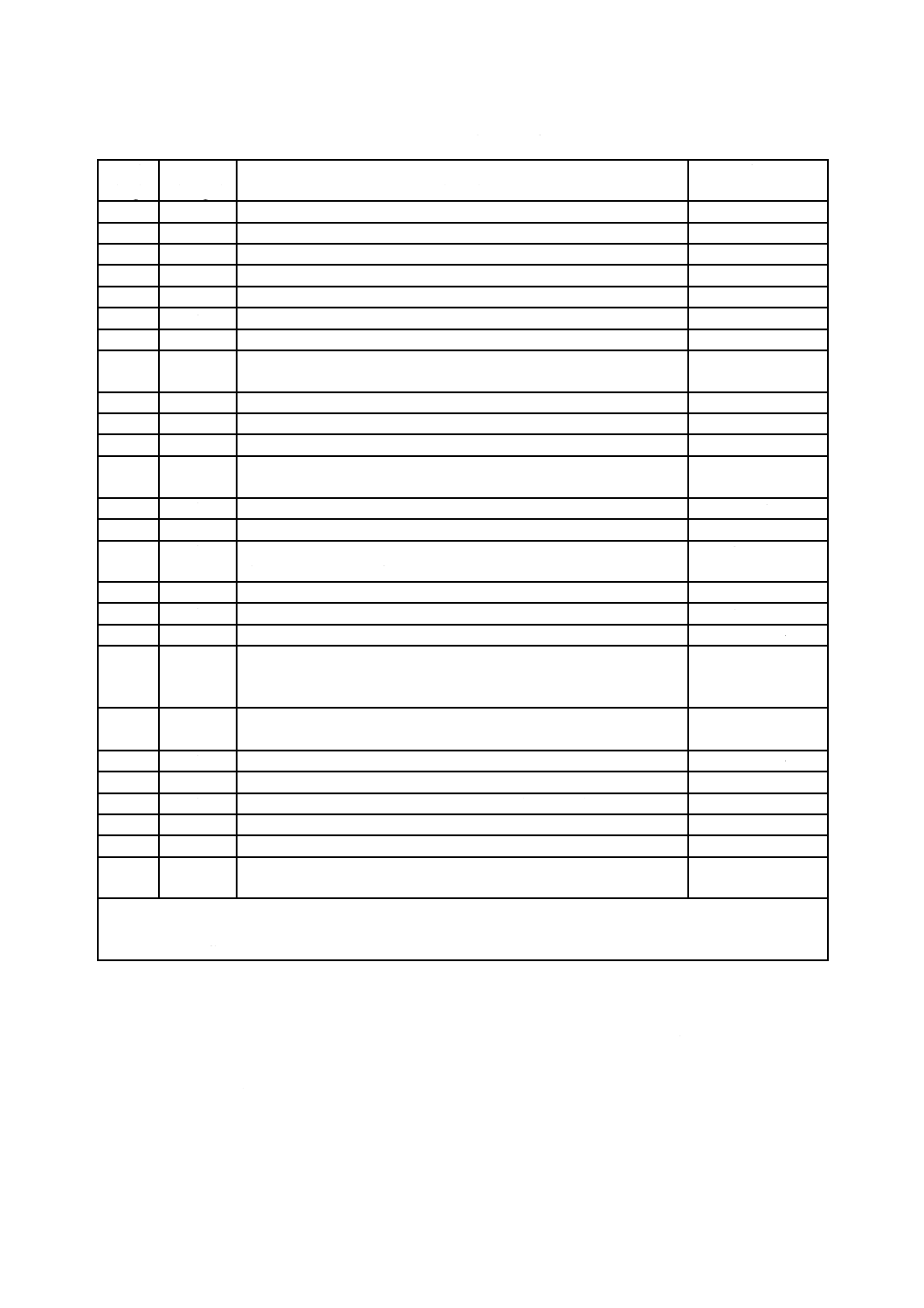

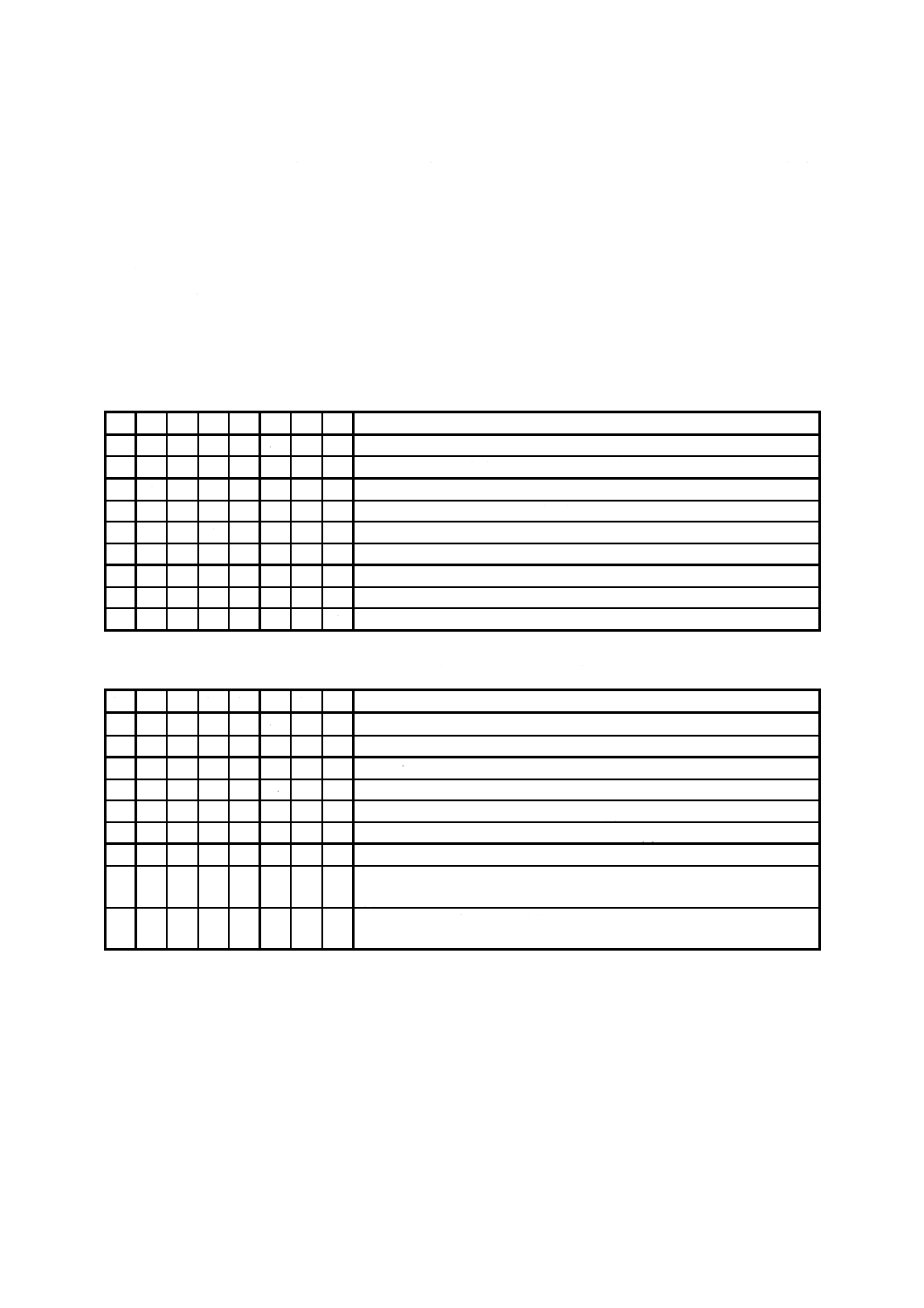

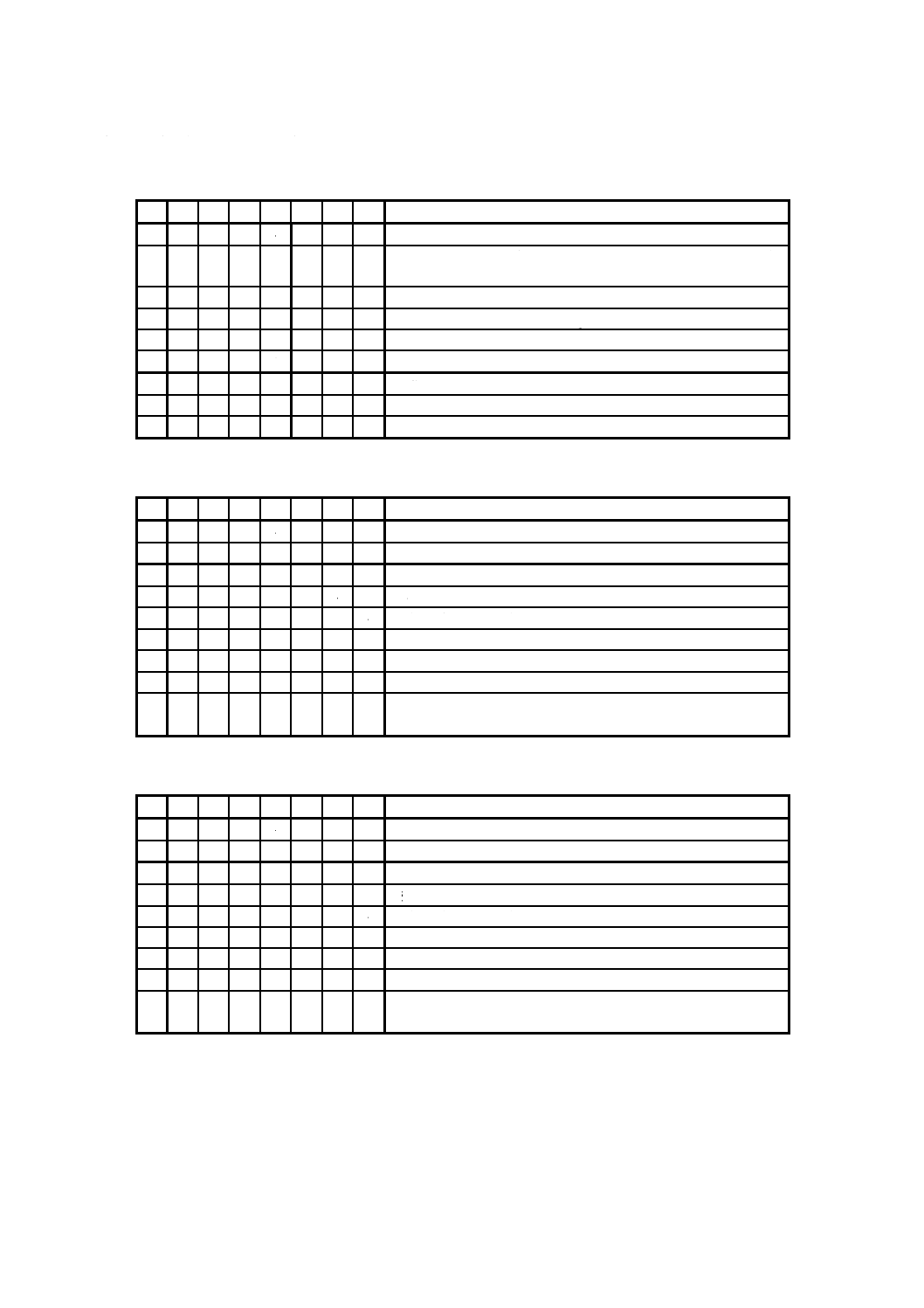

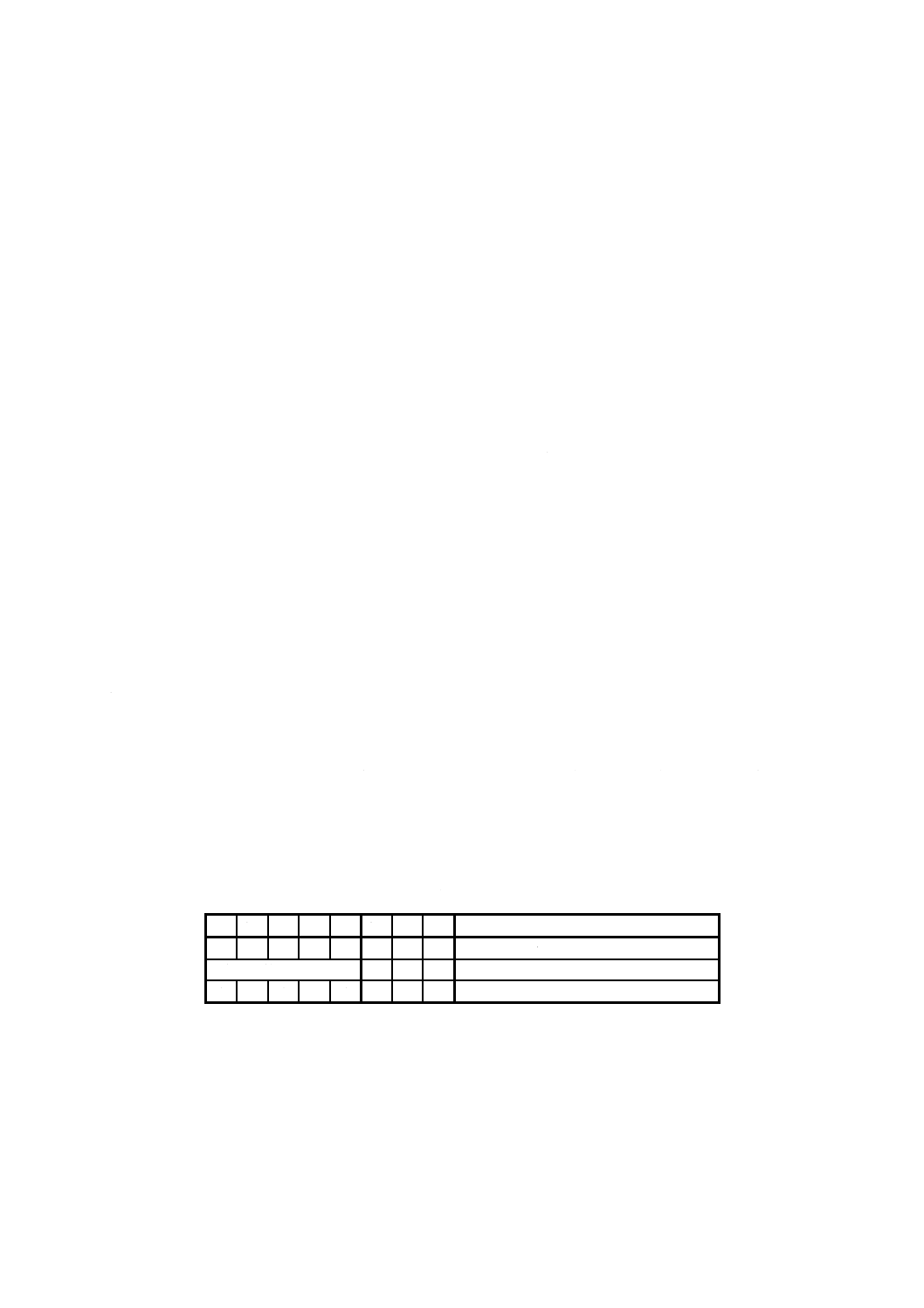

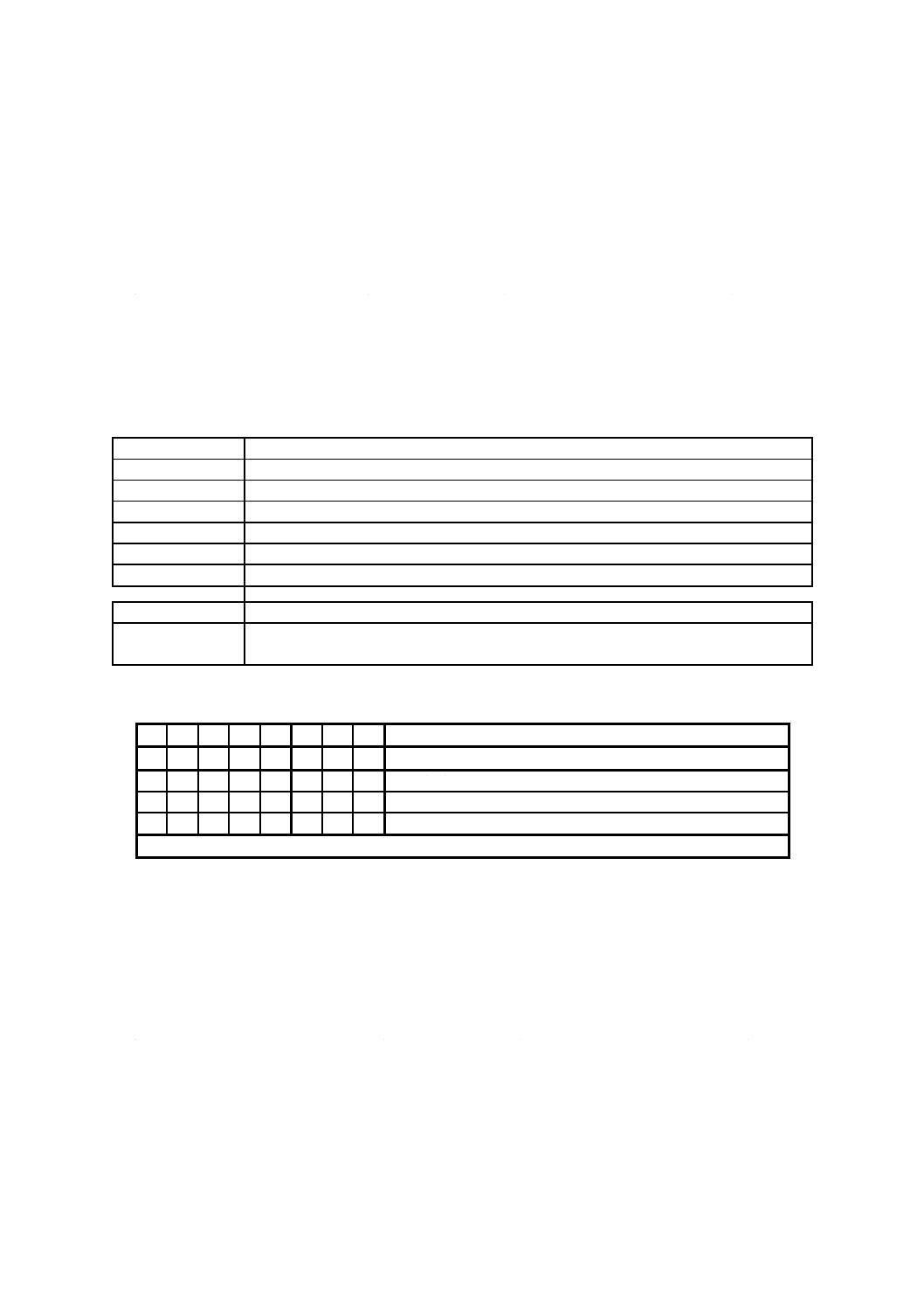

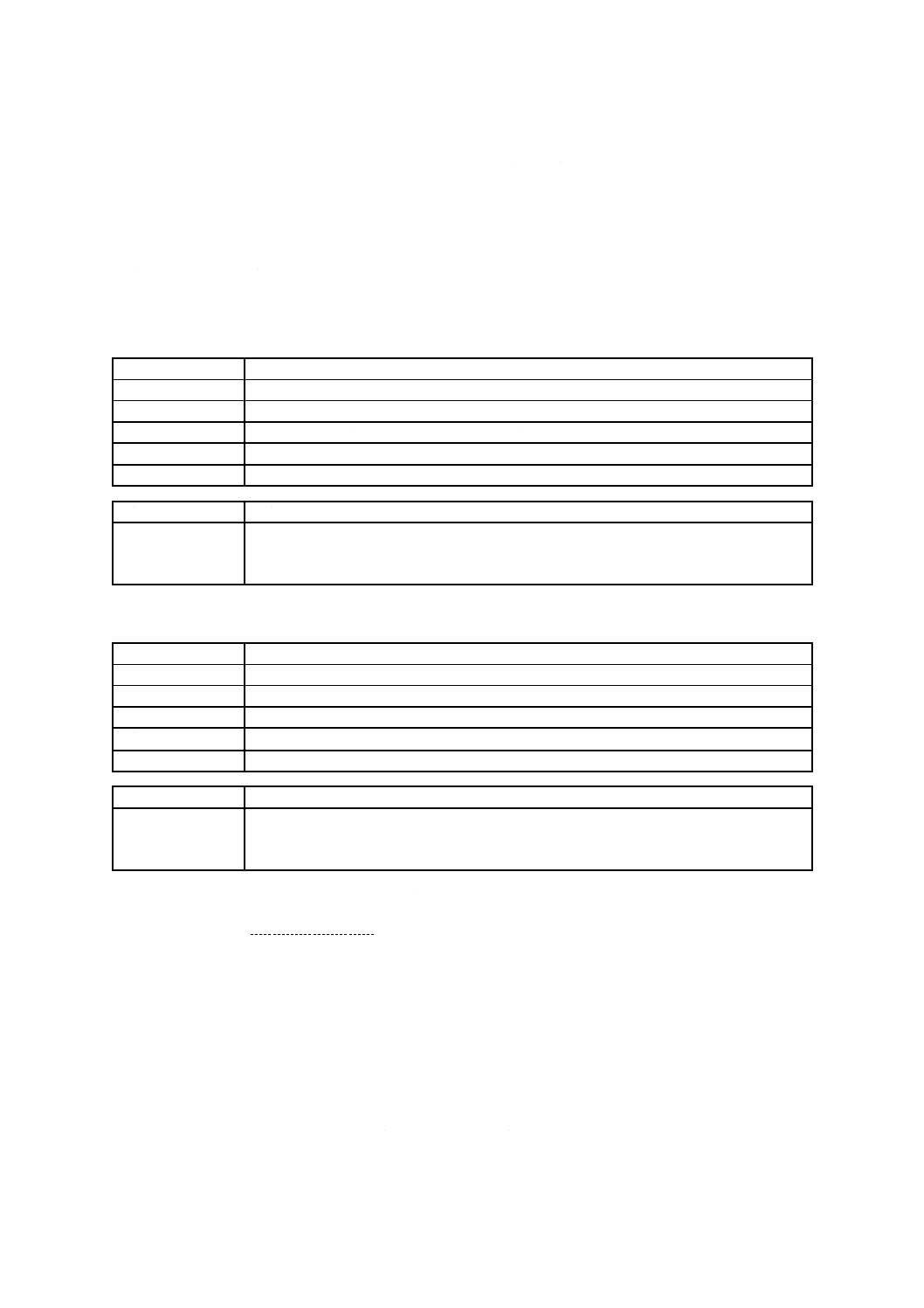

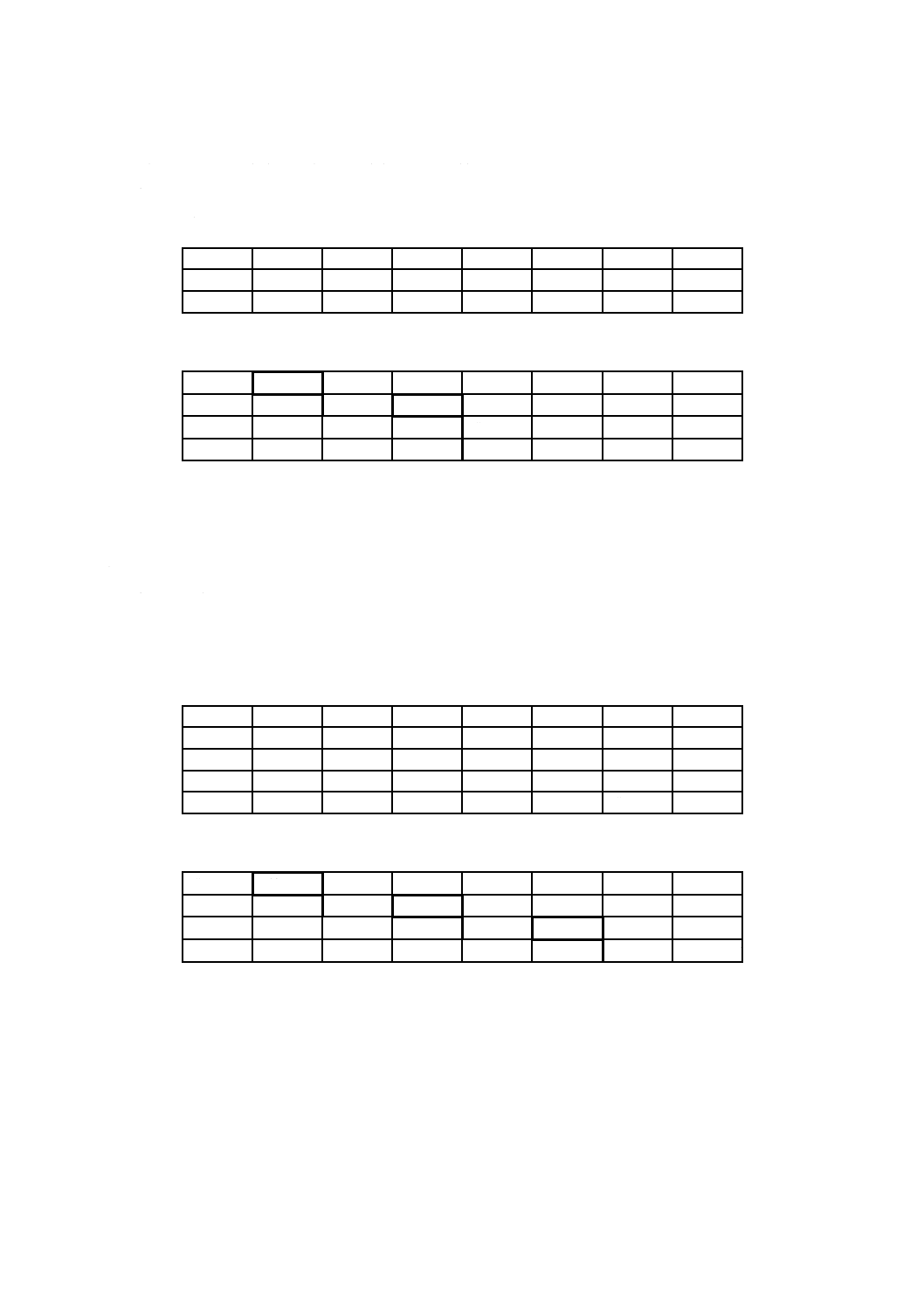

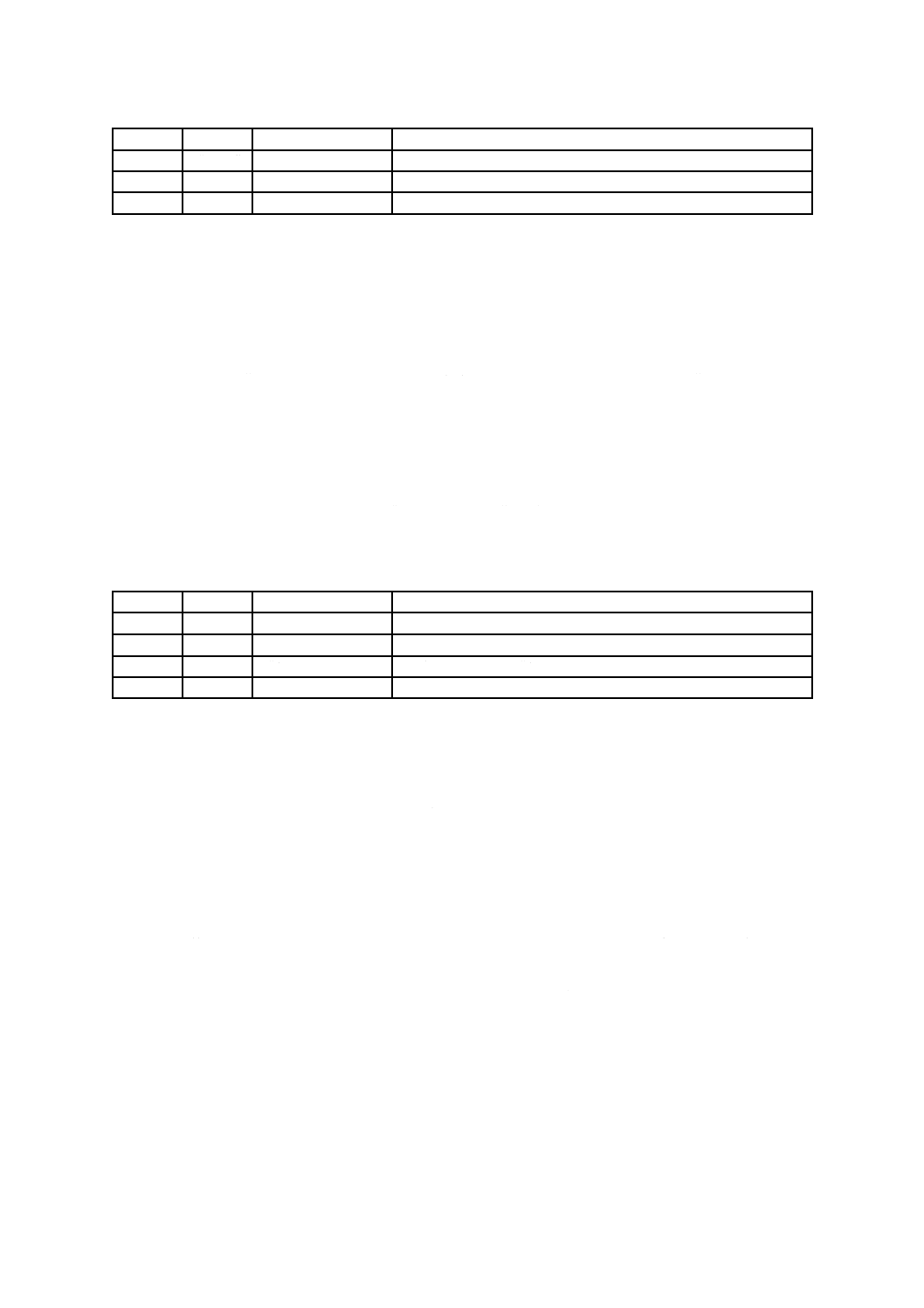

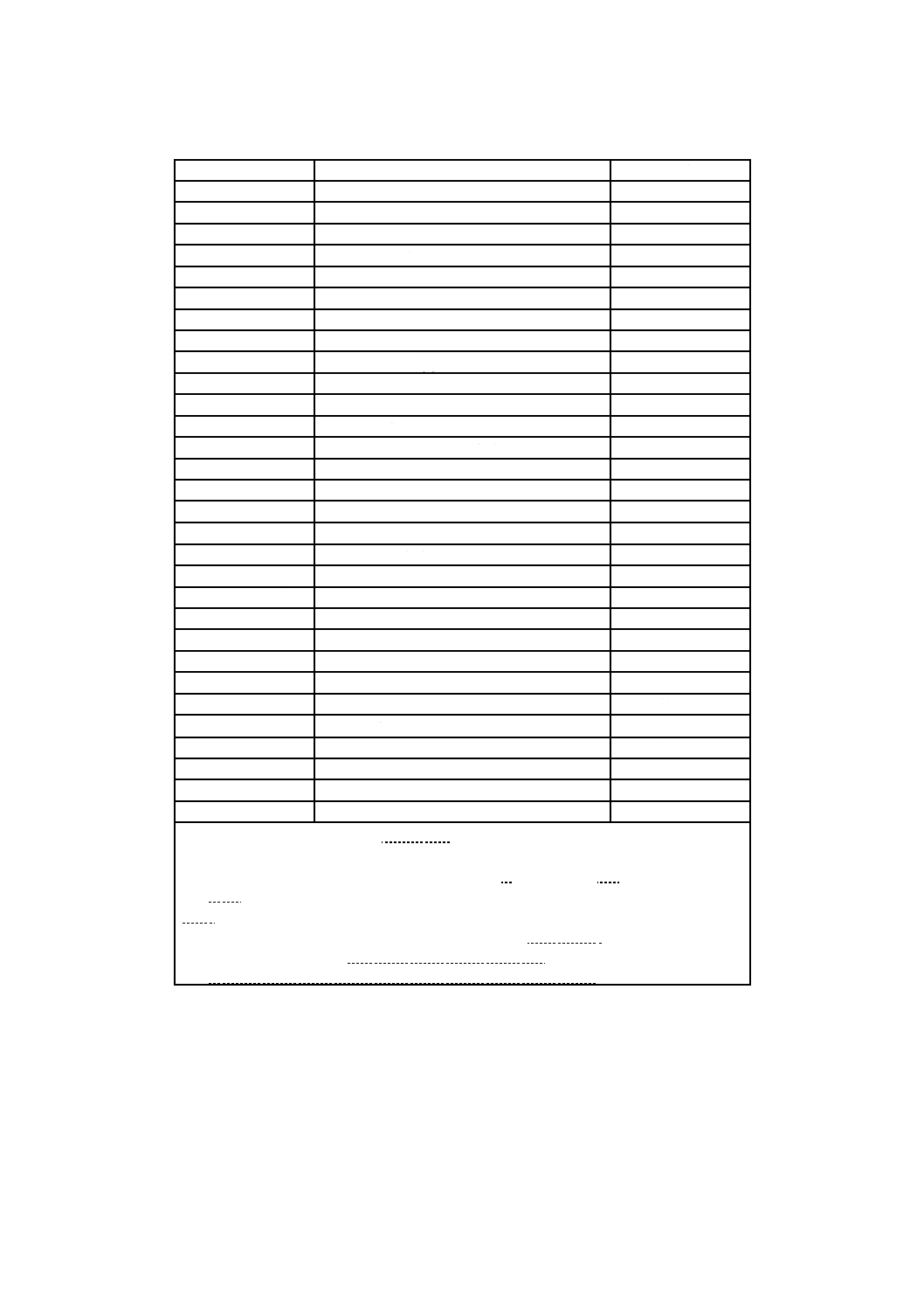

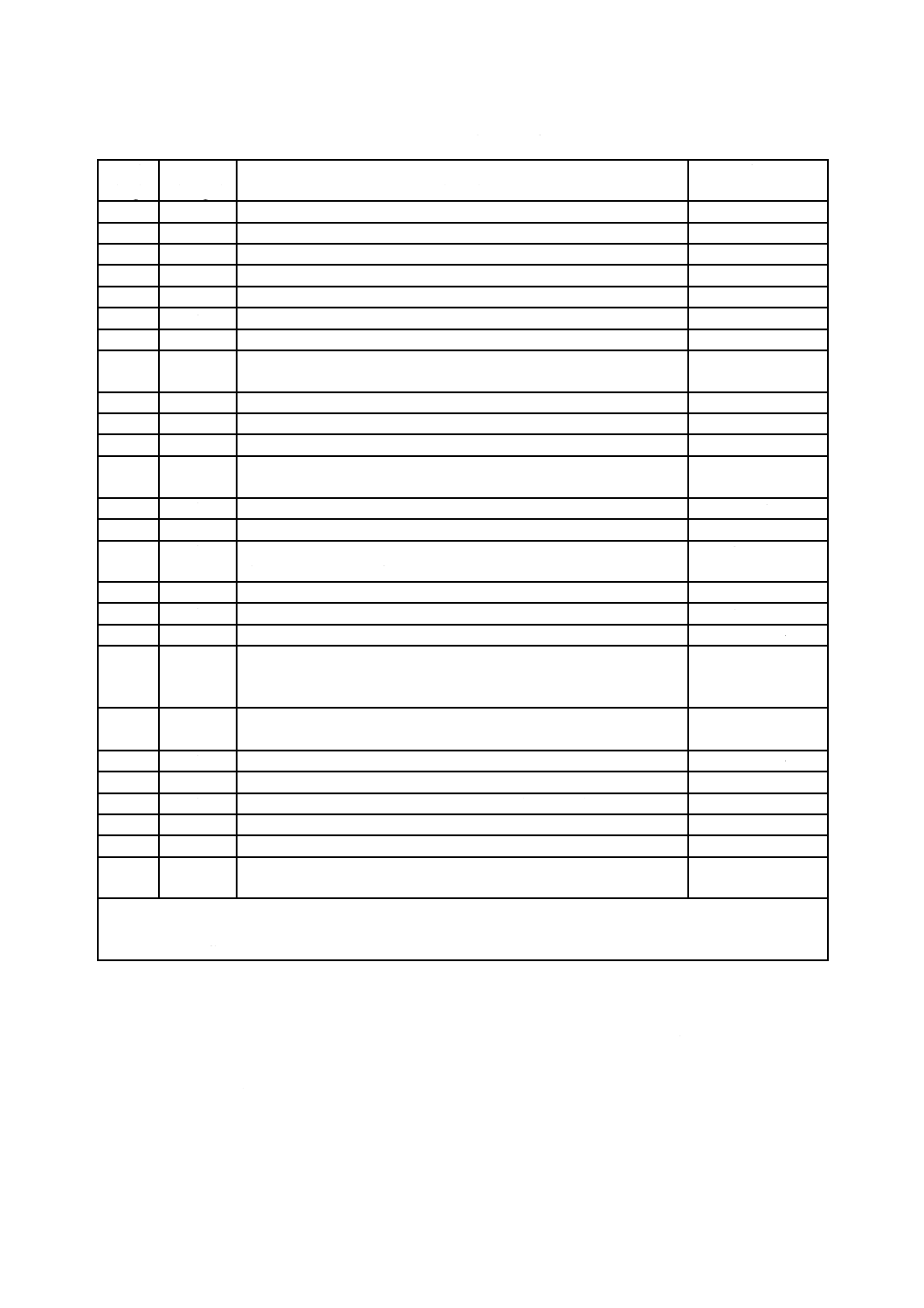

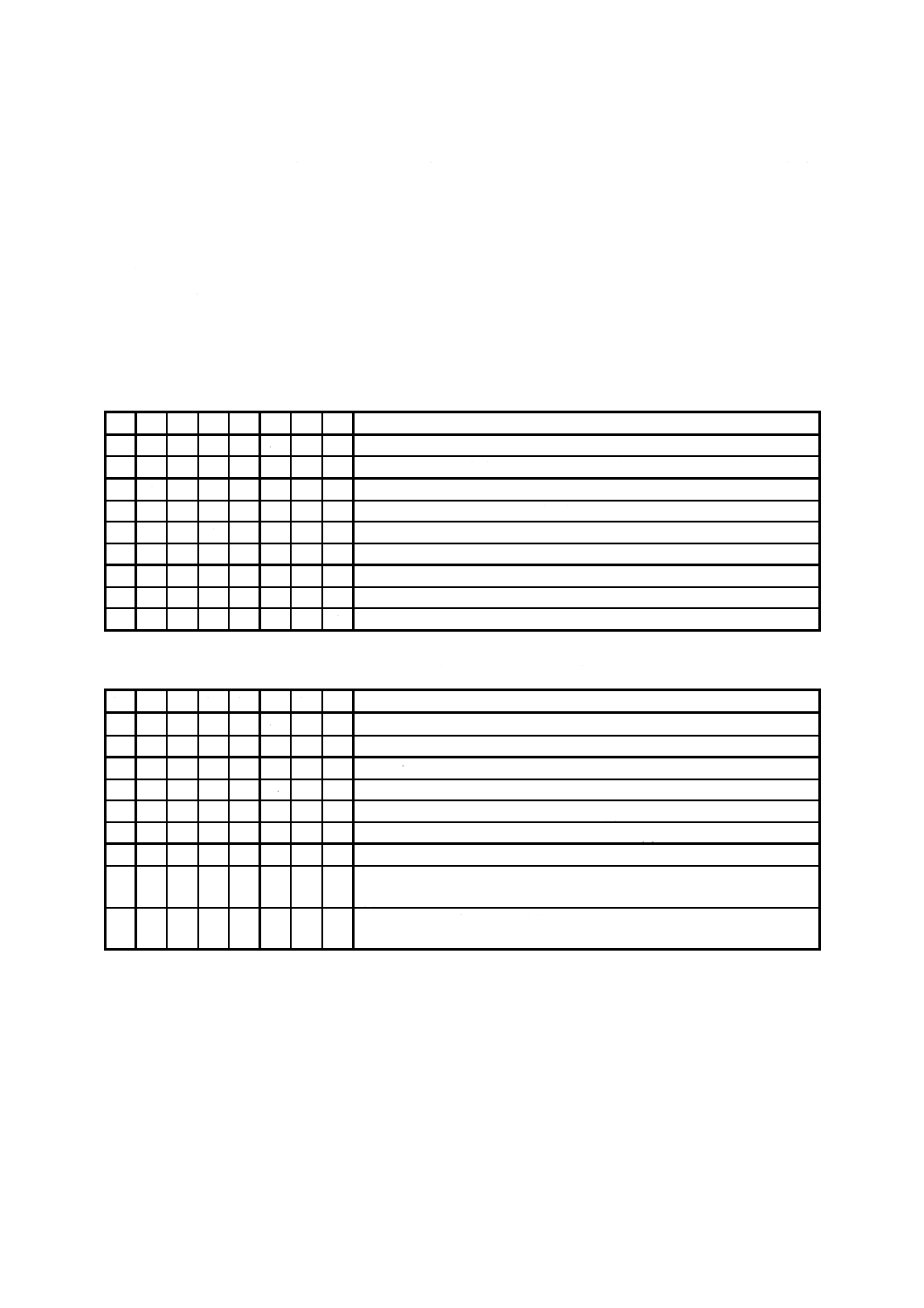

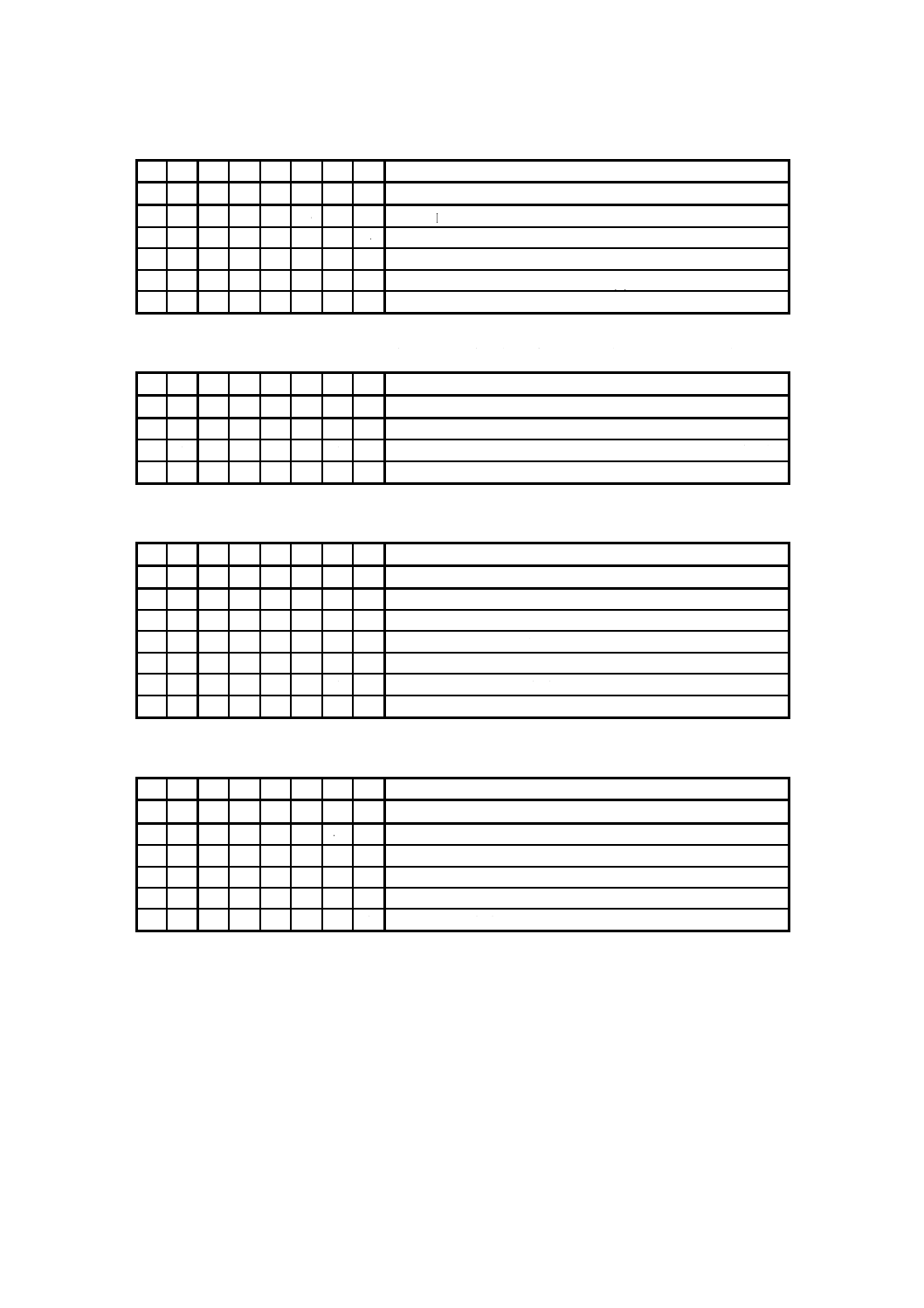

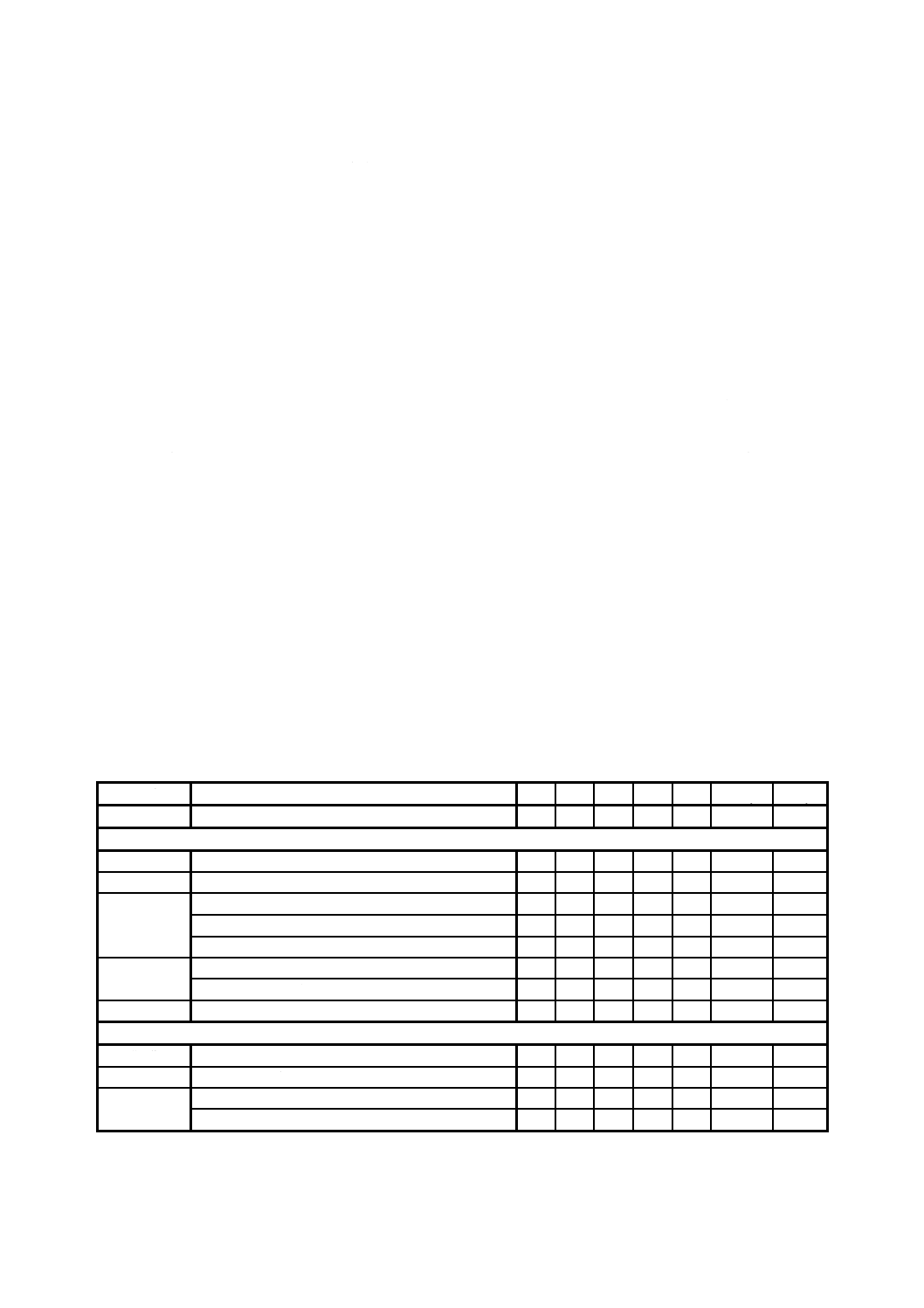

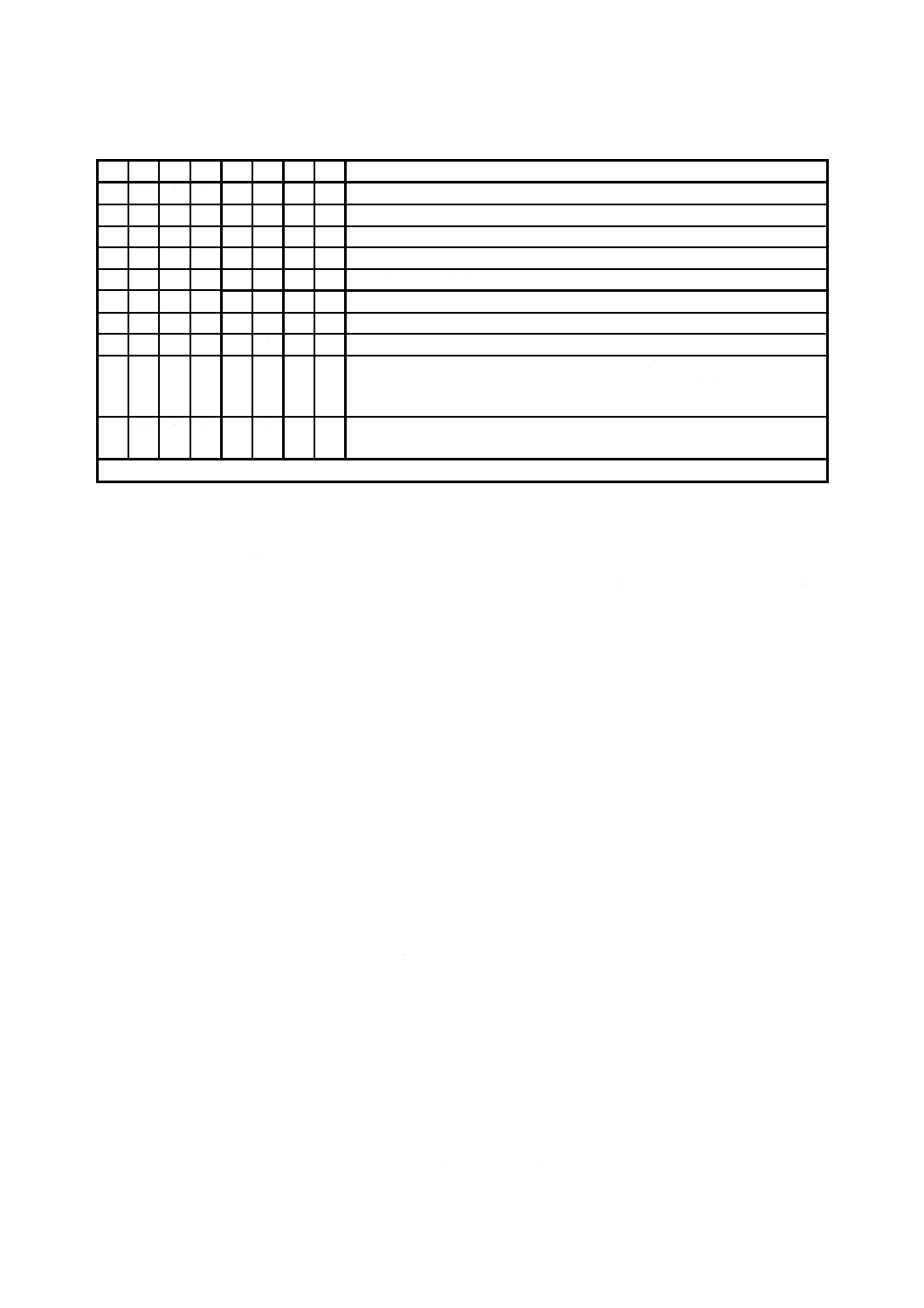

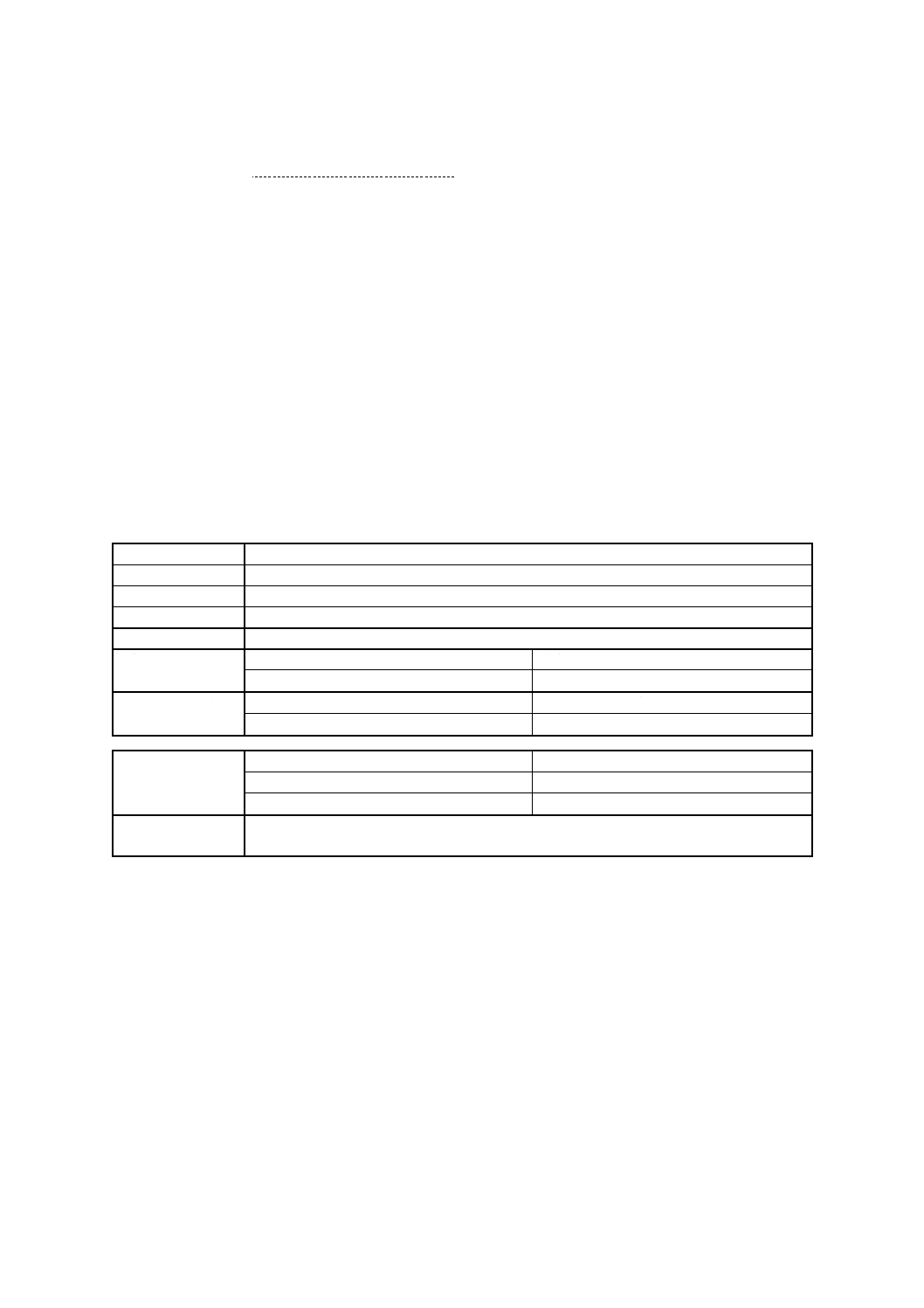

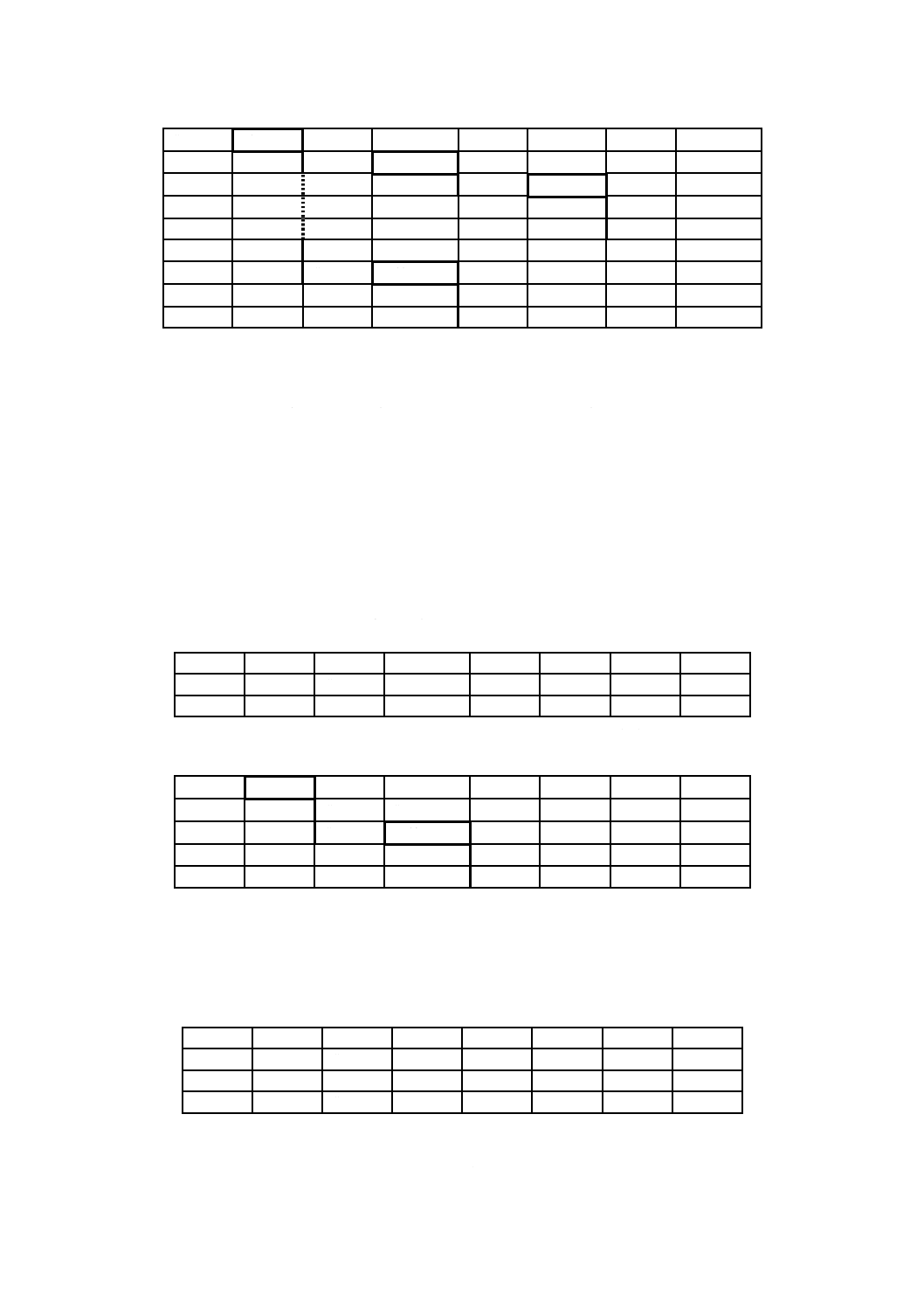

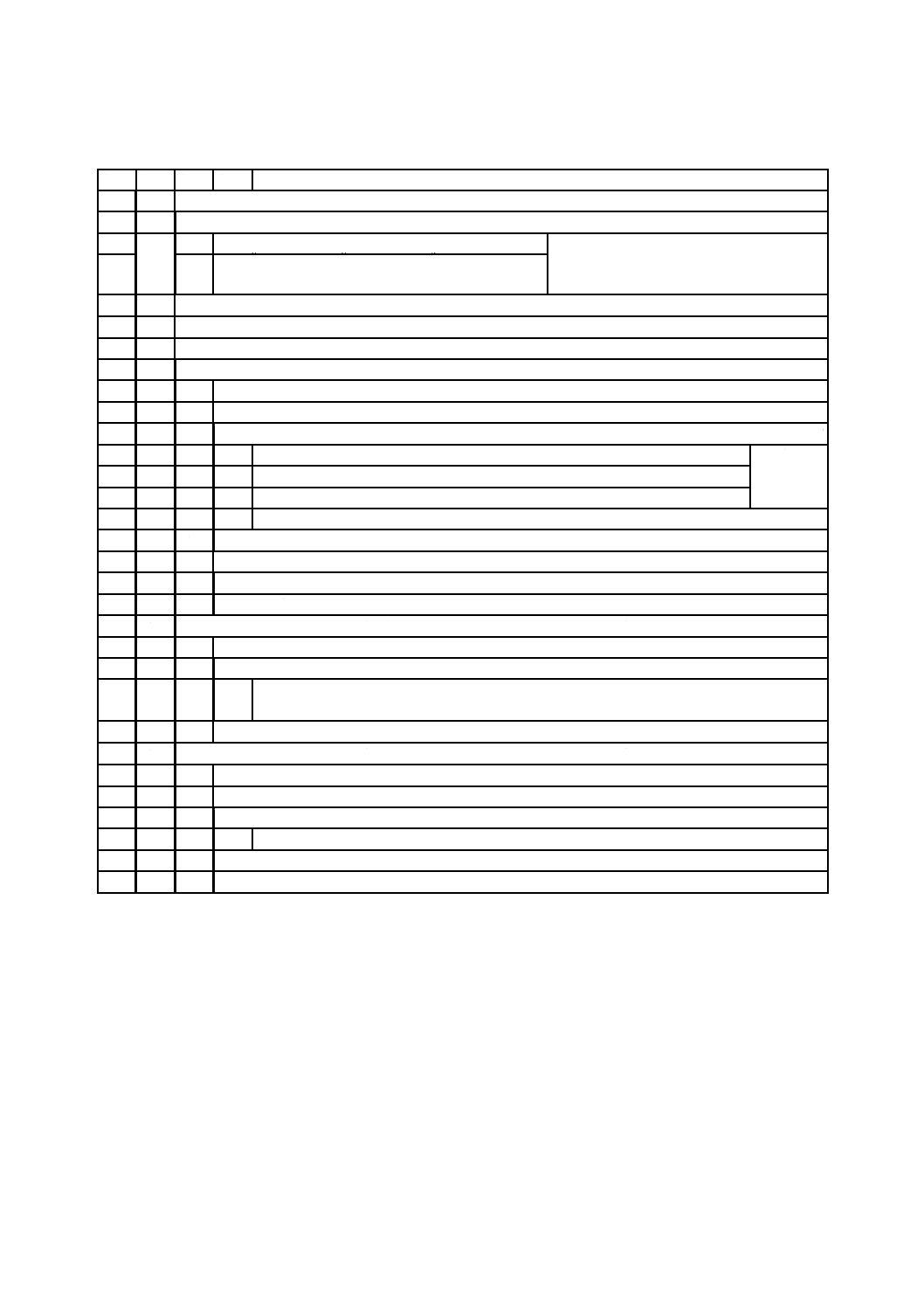

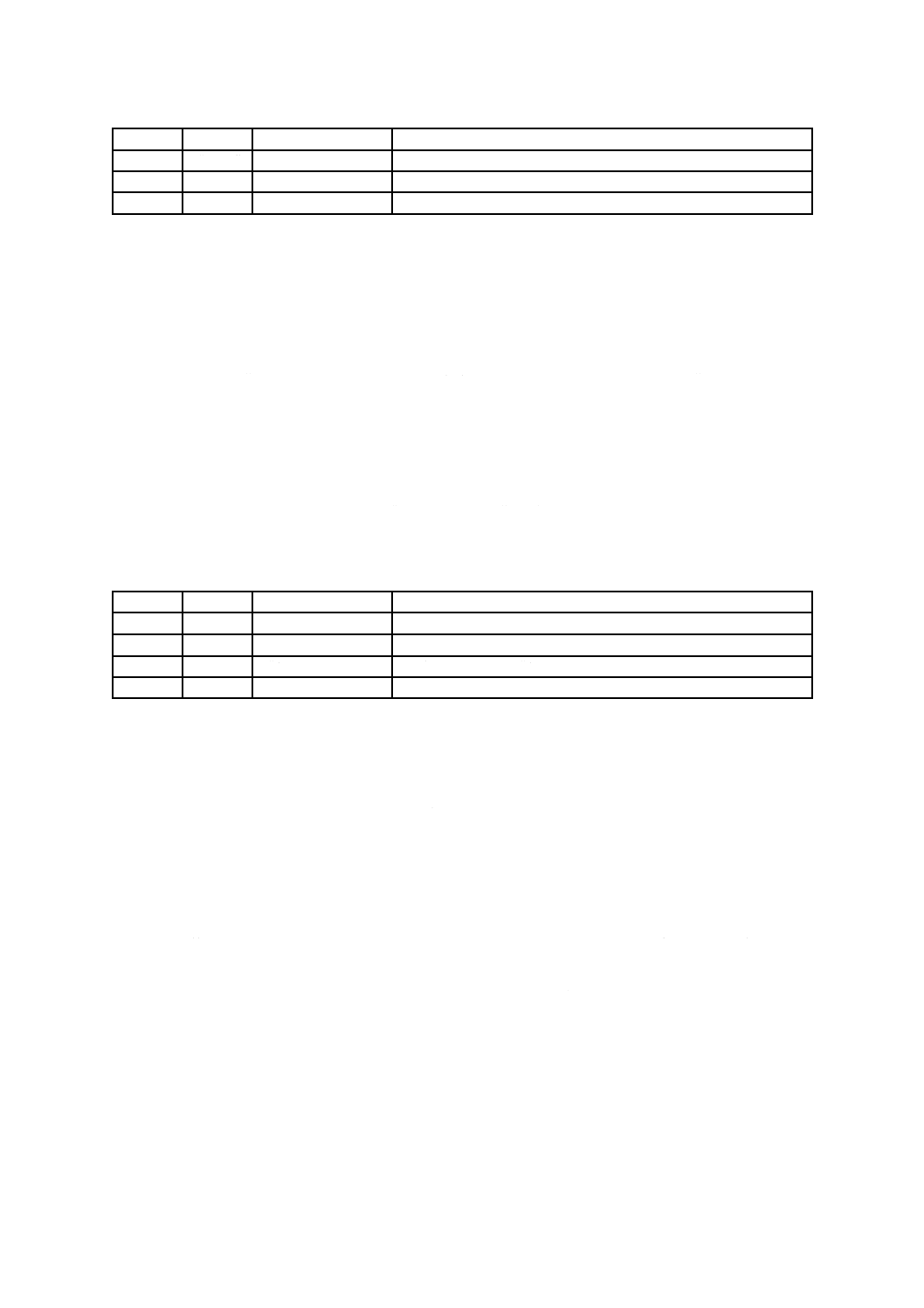

表4.1−アルファベット順のコマンド一覧

コマンド名

INS

参照先a)

ACTIVATE FILE

“44”

第9部

ACTIVATE RECORD(S)

“08”

11.3.9

APPEND RECORD

“E2”

11.3.6

APPLICATION MANAGEMENT REQUEST

“40”,“41”

第13部

CHANGE REFERENCE DATA

“24”,“25”

11.5.7

COMPARE

“33”

11.6.1

CREATE FILE

“E0”

第9部

DEACTIVATE FILE

“04”

第9部

DEACTIVATE RECORD(S)

“06”

11.3.10

DELETE DATA

“EE”

第9部

DELETE FILE

“E4”

第9部

DISABLE VERIFICATION REQUIREMENT

“26”

11.5.9

ENABLE VERIFICATION REQUIREMENT

“28”

11.5.8

ENVELOPE

“C2”,“C3”

11.7.2

ERASE BINARY

“0E”,“0F”

11.2.7

ERASE RECORD(S)

“0C”

11.3.8

EXTERNAL (/MUTUAL) AUTHENTICATE

“82”

11.5.4

GENERAL AUTHENTICATE

“86”,“87”

11.5.5

GENERATE ASYMMETRIC KEY PAIR

“46”,“47”

第8部

GET ATTRIBUTE

“34”,“35”

11.6.2

GET CHALLENGE

“84”

11.5.3

GET DATA/GET NEXT DATA

“CA”/“CC”

11.4.3

GET DATA/GET NEXT DATA

“CB”/“CD”

11.4.4

GET RESPONSE

“C0”

11.7.1

INTERNAL AUTHENTICATE

“88”

11.5.2

LOAD APPLICATION

“EA”,“EB”

第13部

MANAGE CHANNEL

“70”

11.1.2

MANAGE DATA

“CF”

第9部

MANAGE SECURITY ENVIRONMENT

“22”

11.5.11

PERFORM BIOMETRIC OPERATION

“2E”,“2F”

第8部

PERFORM SCQL OPERATION

“10”

Part 7

PERFORM SECURITY OPERATION

“2A”,“2B”

第8部

PERFORM TRANSACTION OPERATION

“12”

Part 7

PERFORM USER OPERATION

“14”

Part 7

PUT DATA

“DA”,“DB”

11.4.6

PUT NEXT DATA

“D8”,“D9”

11.4.7

READ BINARY

“B0”,“B1”

11.2.3

READ RECORD(S)

“B2”,“B3”

11.3.3

REMOVE APPLICATION

“EC”,“ED”

第13部

RESET RETRY COUNTER

“2C”,“2D”

11.5.10

SEARCH BINARY

“A0”,“A1”

11.2.6

17

X 6320-4:2017 (ISO/IEC 7816-4:2013)

表4.1−アルファベット順のコマンド一覧(続き)

コマンド名

INS

参照先a)

SEARCH RECORD

“A2”

11.3.7

SELECT

“A4”

11.1.1

SELECT DATA

“A5”

11.4.2

TERMINATE CARD USAGE

“FE”

第9部

TERMINATE DF

“E6”

第9部

TERMINATE EF

“E8”

第9部

UPDATE BINARY

“D6”,“D7”

11.2.5

UPDATE DATA

“DE”,“DF”

11.4.8

UPDATE RECORD

“DC”,“DD”

11.3.5

VERIFY

“20”,“21”

11.5.6

WRITE BINARY

“D0”,“D1”

11.2.4

WRITE RECORD

“D2”

11.3.4

− 産業間共通利用クラスで,JIS X 6320 [6] 規格群の対応国際規格であるISO/IEC 7816 [6]

規格群に定義されなかった全ての有効なINSコードは,将来利用するためにRFUとす

る。ただし,ISO/IEC 7816-7は,現時点ではJIS X 6320規格群 [6] には含まれないので,

Part 7として記す。

注a) “参照先”欄で記載する規格類は,次による。

− “X.X.X”は,この規格の細分箇条を示す(例 11.3.9)。

− “第…部”は,JIS X 6320規格群 [6] を示す(例 第9部)。

− “Part…”は,ISO/IEC 7816規格群を示す(例 Part 7)。

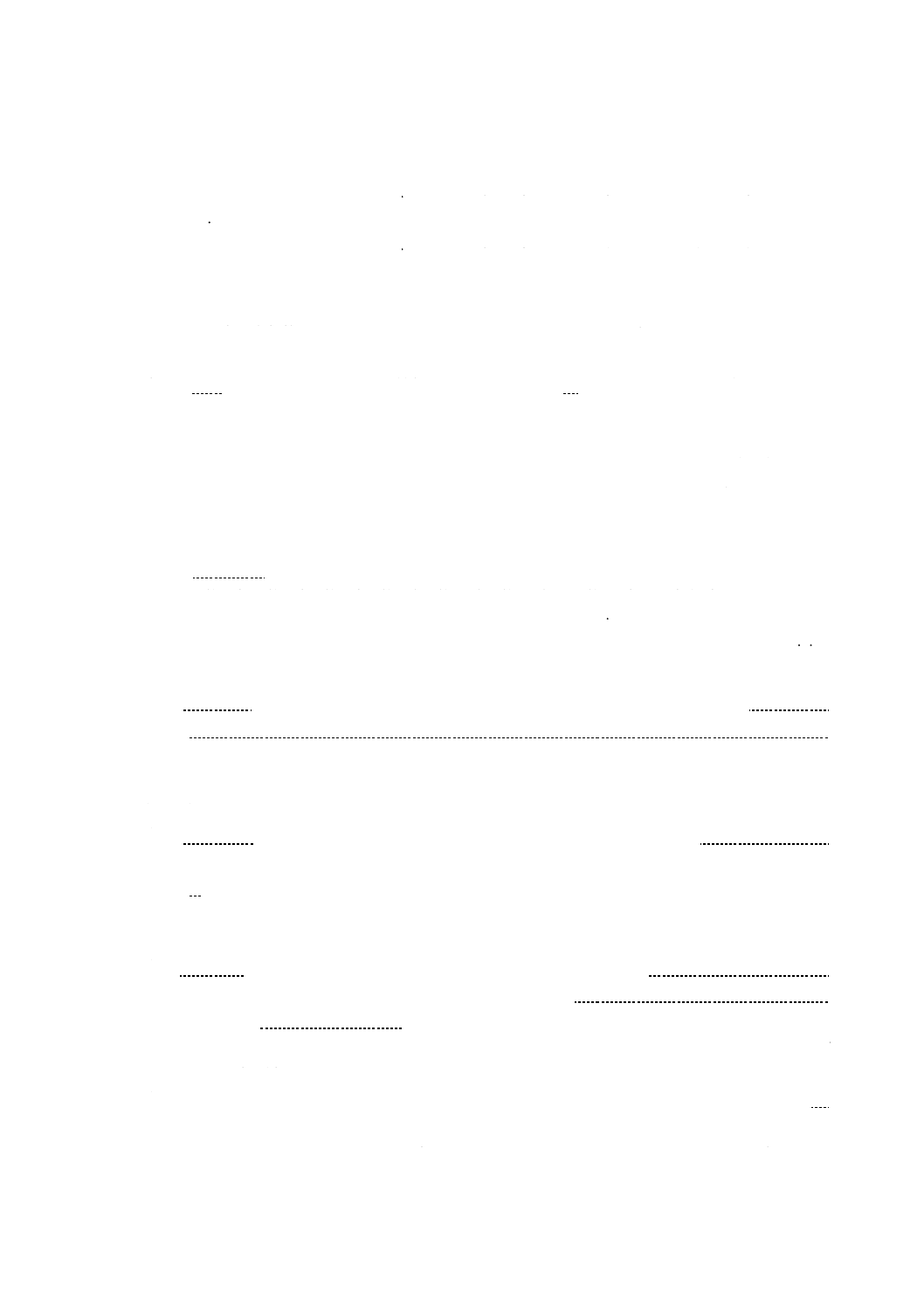

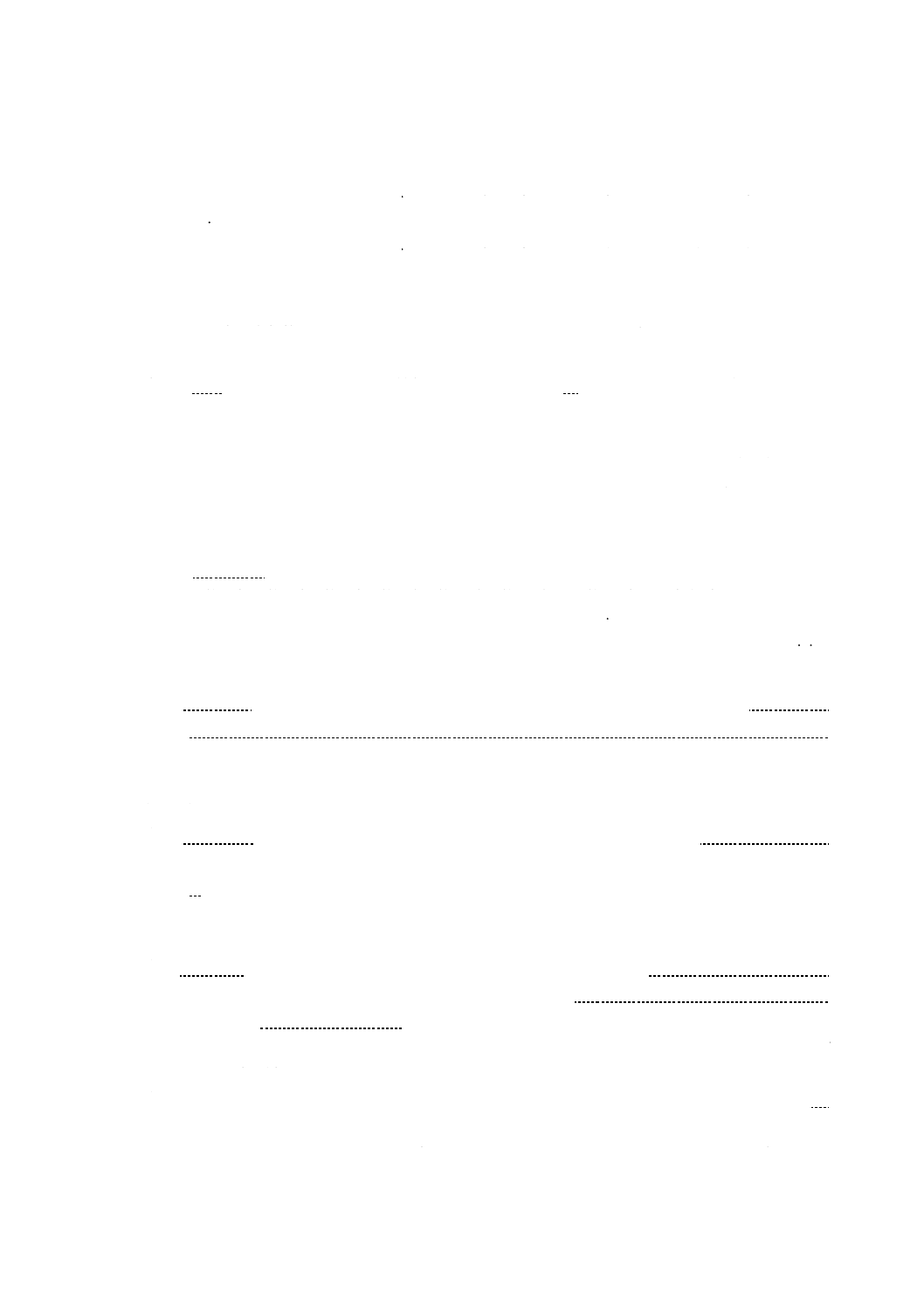

表4.2−コマンド符号順のコマンド一覧

INS

コマンド名

参照先a)

“04”

DEACTIVATE FILE

第9部

“06”

DEACTIVATE RECORD(S)

11.3.10

“08”

ACTIVATE RECORD(S)

11.3.9

“0C”

ERASE RECORD(S)

11.3.8

“0E”,“0F”

ERASE BINARY

11.2.7

“10”

PERFORM SCQL OPERATION

Part 7

“12”

PERFORM TRANSACTION OPERATION

Part 7

“14”

PERFORM USER OPERATION

Part 7

“20”,“21”

VERIFY

11.5.6

“22”

MANAGE SECURITY ENVIRONMENT

11.5.11

“24”,“25”

CHANGE REFERENCE DATA

11.5.7

“26”

DISABLE VERIFICATION REQUIREMENT

11.5.9

“28”

ENABLE VERIFICATION REQUIREMENT

11.5.8

“2A”,“2B”

PERFORM SECURITY OPERATION

第8部

“2C”,“2D”

RESET RETRY COUNTER

11.5.10

“2E”,“2F”

PERFORM BIOMETRIC OPERATION

第8部

“33”

COMPARE

11.6.1

“34”,“35”

GET ATTRIBUTE

11.6.2

“40”,“41”

APPLICATION MANAGEMENT REQUEST

第13部

“44”

ACTIVATE FILE

第9部

“46”,“47”

GENERATE ASYMMETRIC KEY PAIR

第8部

“70”

MANAGE CHANNEL

11.1.2

“82”

EXTERNAL (/MUTUAL) AUTHENTICATE

11.5.4

18

X 6320-4:2017 (ISO/IEC 7816-4:2013)

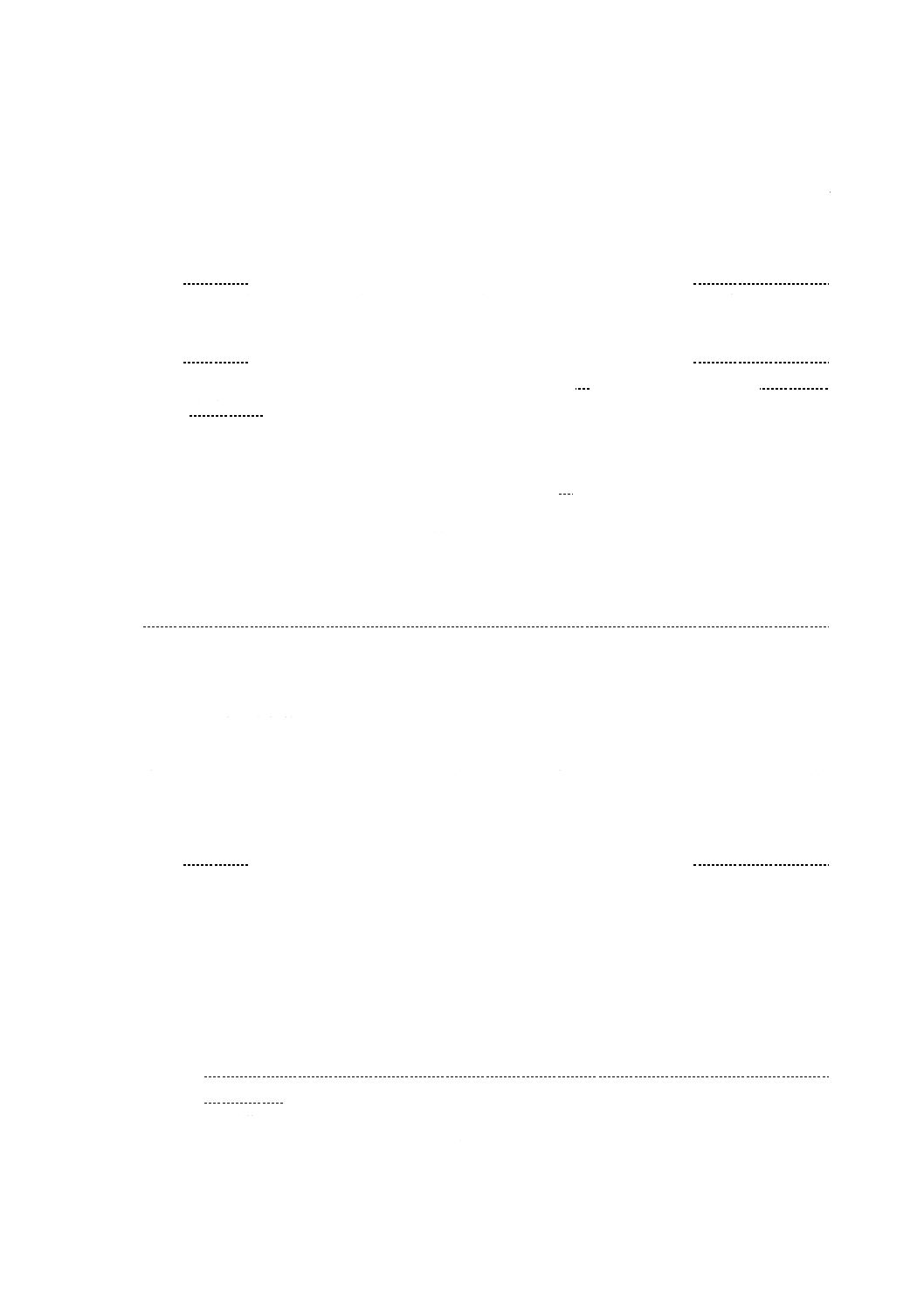

表4.2−コマンド符号順のコマンド一覧(続き)

INS

コマンド名

参照先a)

“84”

GET CHALLENGE

11.5.3

“86”,“87”

GENERAL AUTHENTICATE

11.5.5

“88”

INTERNAL AUTHENTICATE

11.5.2

“A0”,“A1”

SEARCH BINARY

11.2.6

“A2”

SEARCH RECORD

11.3.7

“A4”

SELECT

11.1.1

“A5”

SELECT DATA

11.4.2

“B0”,“B1”

READ BINARY

11.2.3

“B2”,“B3”

READ RECORD(S)

11.3.3

“C0”

GET RESPONSE

11.7.1

“C2”,“C3”

ENVELOPE

11.7.2

“CA”/“CC”

GET DATA/GET NEXT DATA

11.4.3

“CB”/“CD”

GET DATA/GET NEXT DATA

11.4.4

“CF”

MANAGE DATA

第9部

“D0”,“D1”

WRITE BINARY

11.2.4

“D2”

WRITE RECORD

11.3.4

“D6”,“D7”

UPDATE BINARY

11.2.5

“D8”,“D9”

PUT NEXT DATA

11.4.7

“DA”,“DB”

PUT DATA

11.4.6

“DC”,“DD”

UPDATE RECORD

11.3.5

“DE”,“DF”

UPDATE DATA

11.4.8

“E0”

CREATE FILE

第9部

“E2”

APPEND RECORD

11.3.6

“E4”

DELETE FILE

第9部

“E6”

TERMINATE DF

第9部

“E8”

TERMINATE EF

第9部

“EA”,“EB”

LOAD APPLICATION

第13部

“EE”

DELETE DATA

第9部

“EC”,“ED”

REMOVE APPLICATION

第13部

“FE”

TERMINATE CARD USAGE

第9部

− 産業間共通利用クラスで,JIS X 6320 [6] 規格群の対応国際規格であるISO/IEC 7816 [6]

規格群に定義されなかった全ての有効なINSコードは,将来利用するためにRFUとす

る。ただし,ISO/IEC 7816-7は,現時点ではJIS X 6320規格群 [6] には含まれないので,

Part 7として記す。

注a) “参照先”欄で記載する規格類は,次による。

− “X.X.X”は,この規格の細分箇条を示す(例 11.3.10)。

− “第…部”は,JIS X 6320規格群 [6] を示す(例 第9部)。

− “Part…”は,ISO/IEC 7816規格群を示す(例 Part 7)。

5.6

状態バイト

SW1-SW2は処理状態を示す。JIS X 6320-3の規定によって,“6XXX”及び“9XXX”と異なる全ての値

は無効とする。同じく,“60XX”となる全ての値も無効とする。

“61XX”,“62XX”,“63XX”,“64XX”,“65XX”,“66XX”,“68XX”,“69XX”,“6AXX”及び“6CXX”

の値は,共通に使用される。JIS X 6320-3の規定によって,“67XX”,“6BXX”,“6DXX”,“6EXX”,“6FXX”

及び“9XXX”の値は,“6700”,“6701”,“6702”,“6B00”,“6D00”,“6E00”,“6F00”及び“9000”の共

通に使用される値を除いて,個別に使用される。

19

X 6320-4:2017 (ISO/IEC 7816-4:2013)

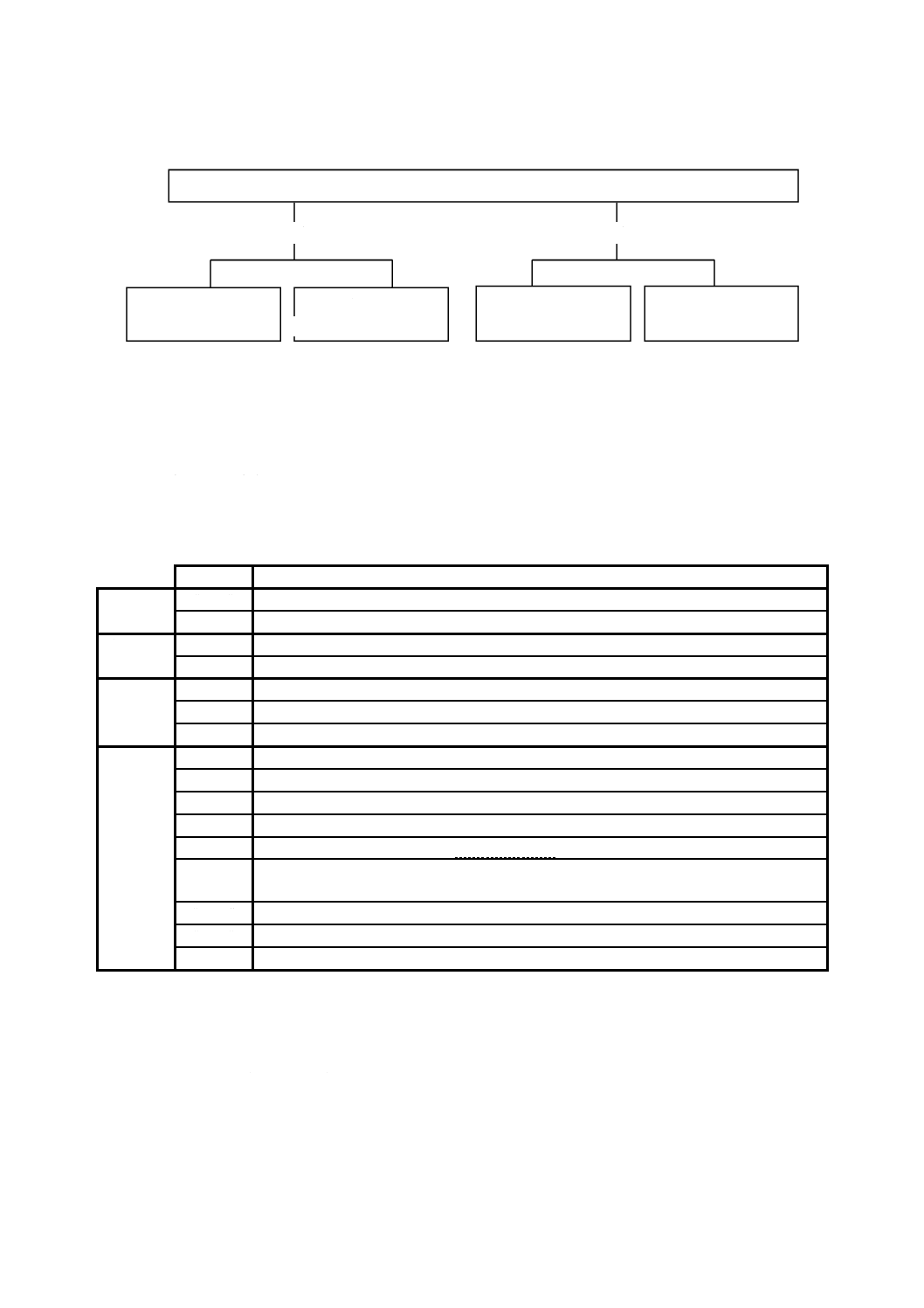

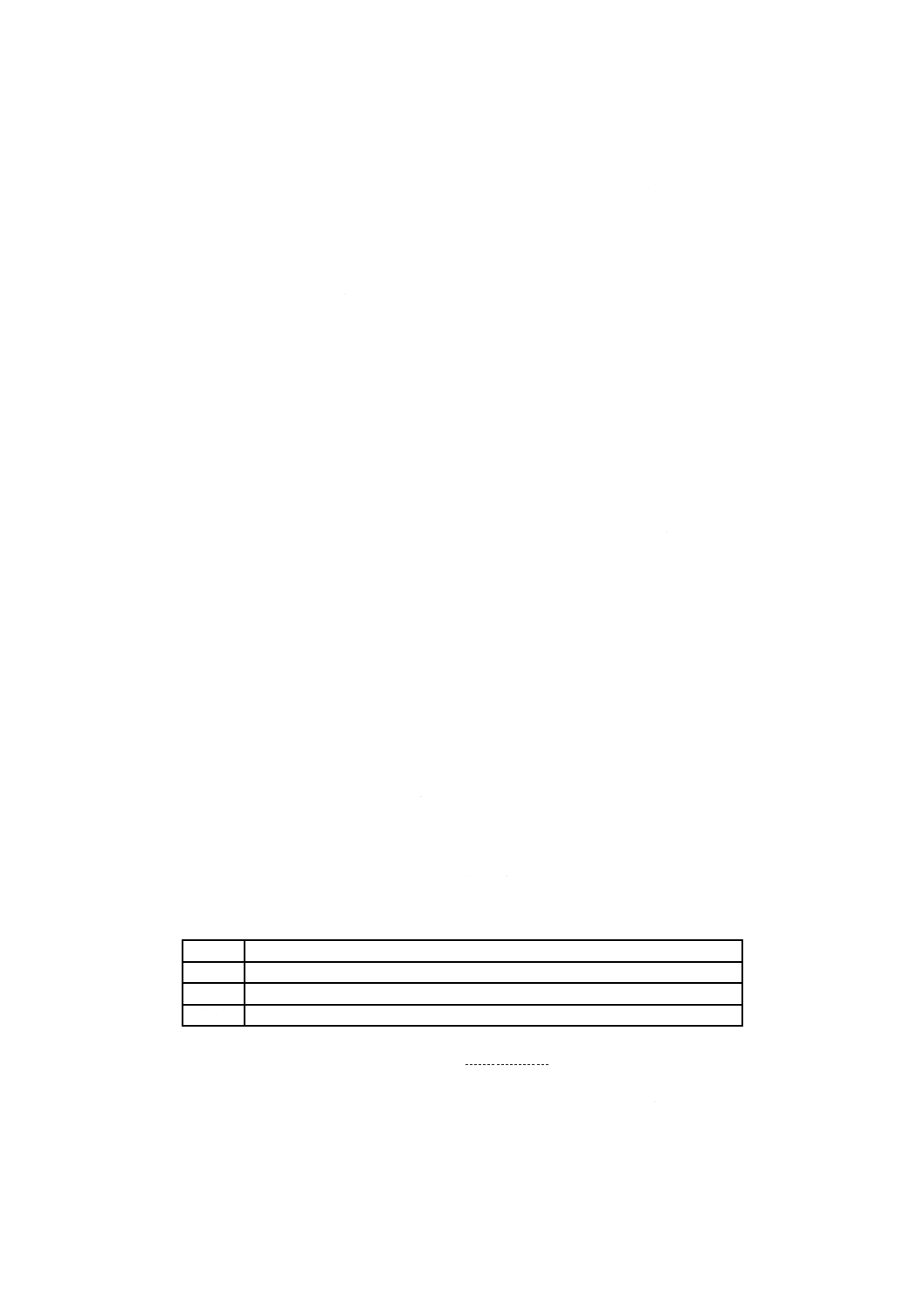

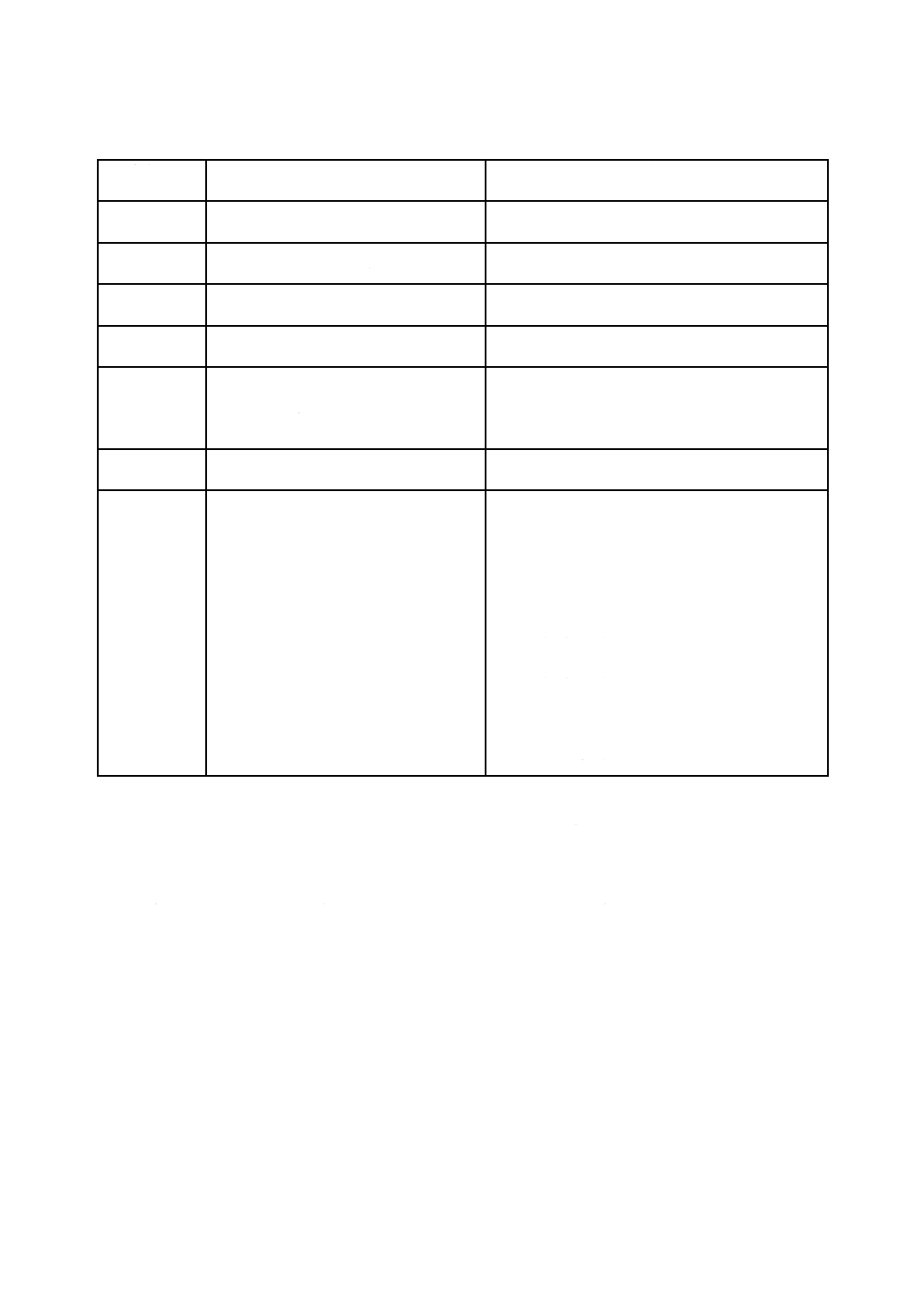

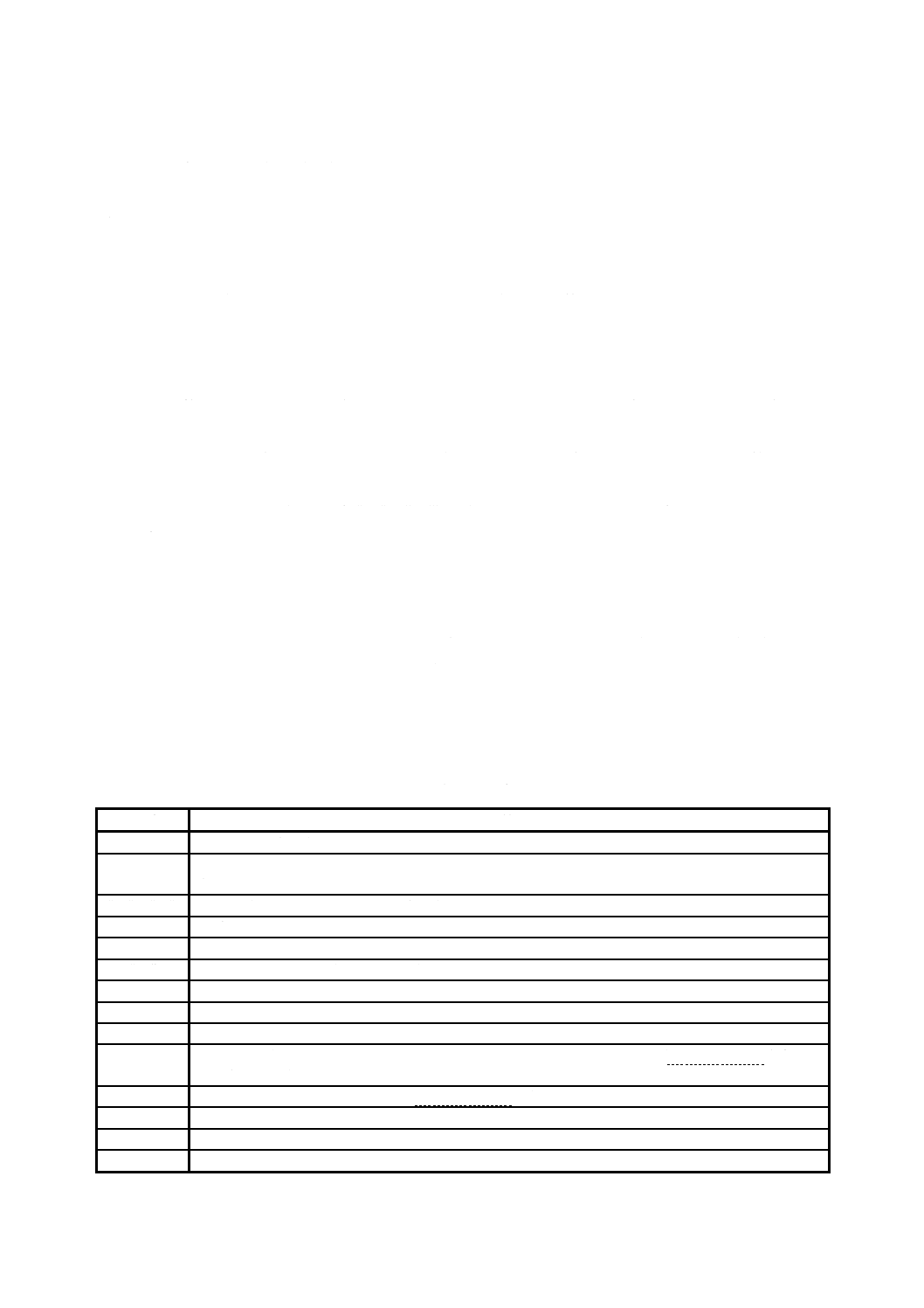

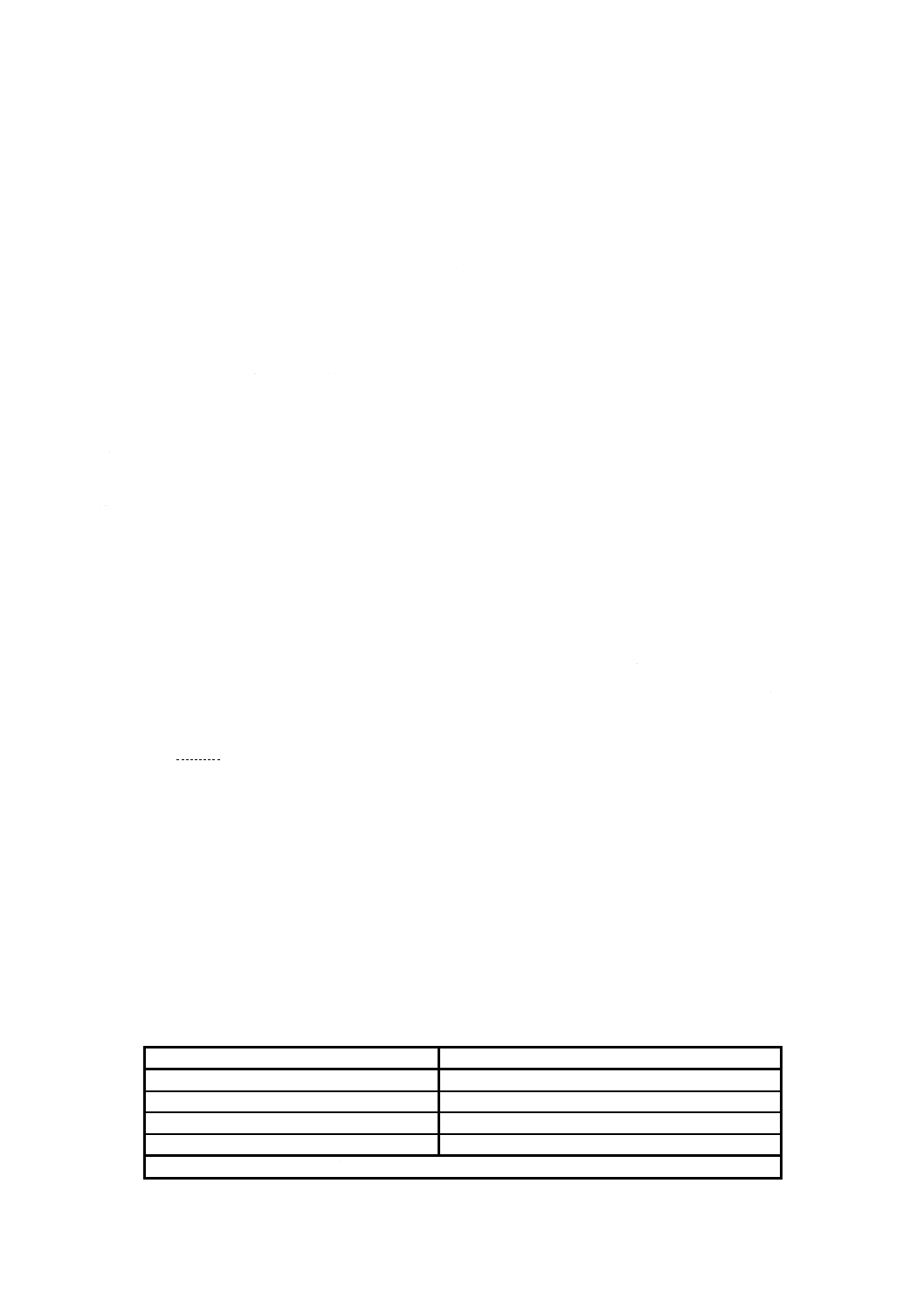

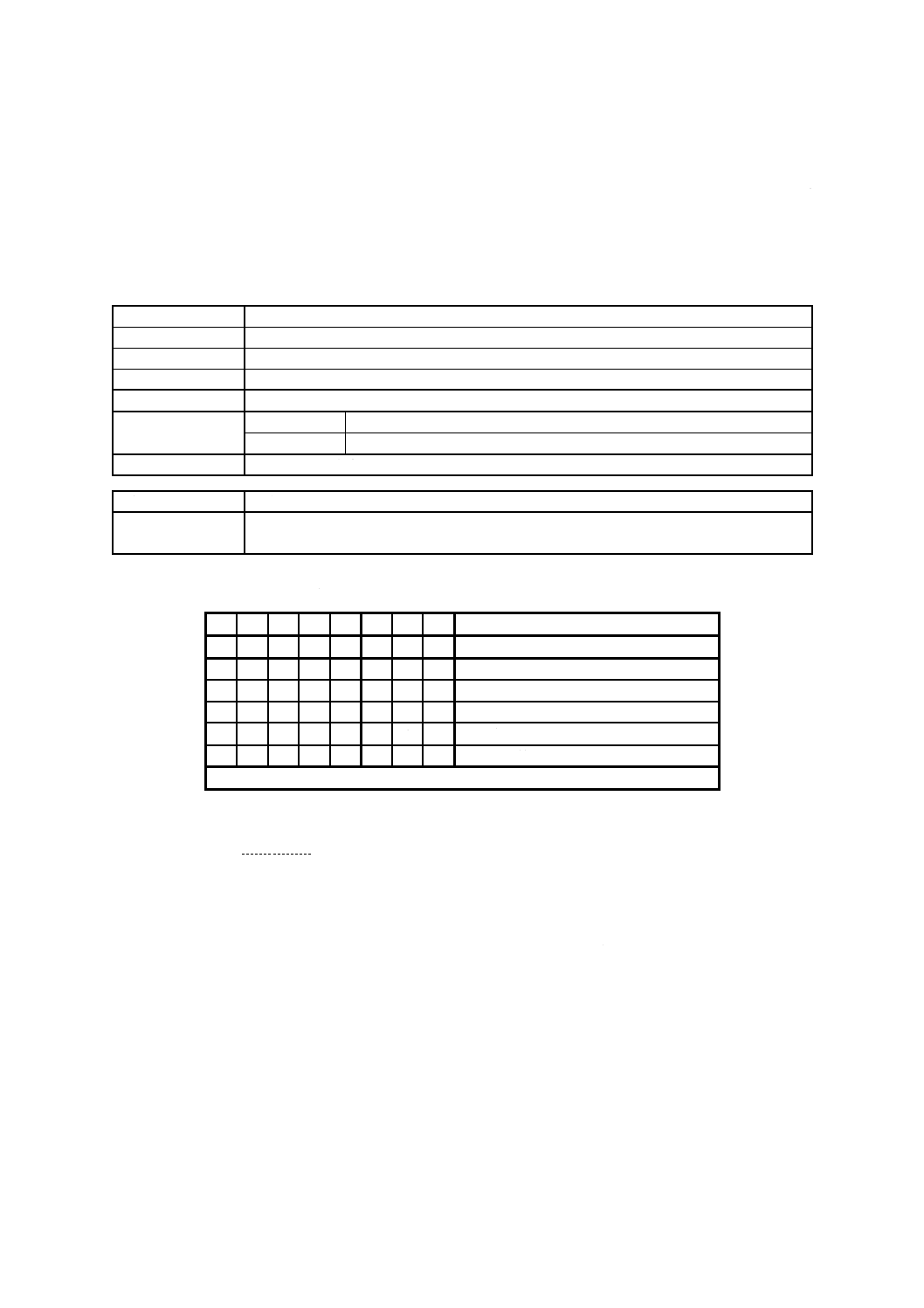

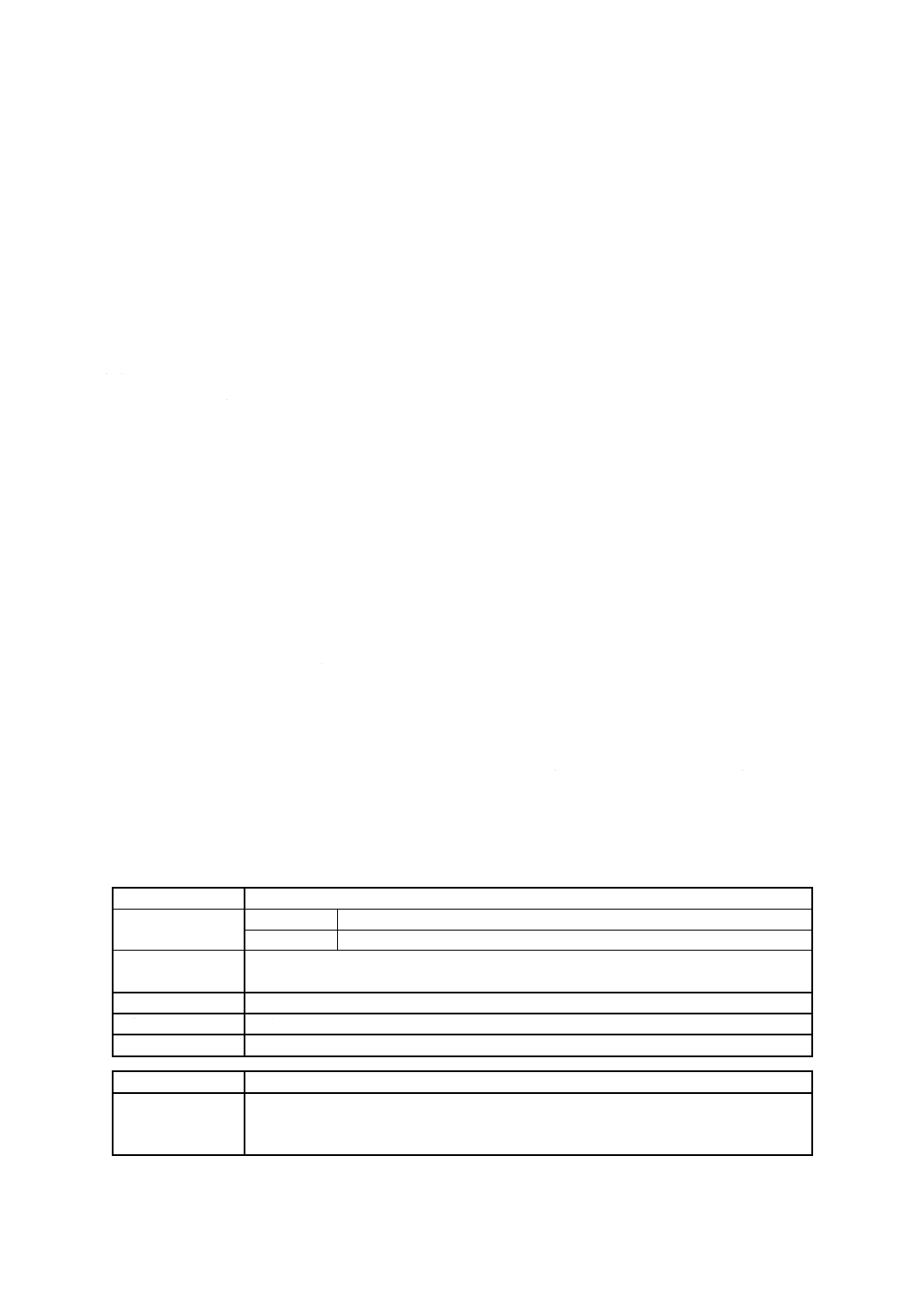

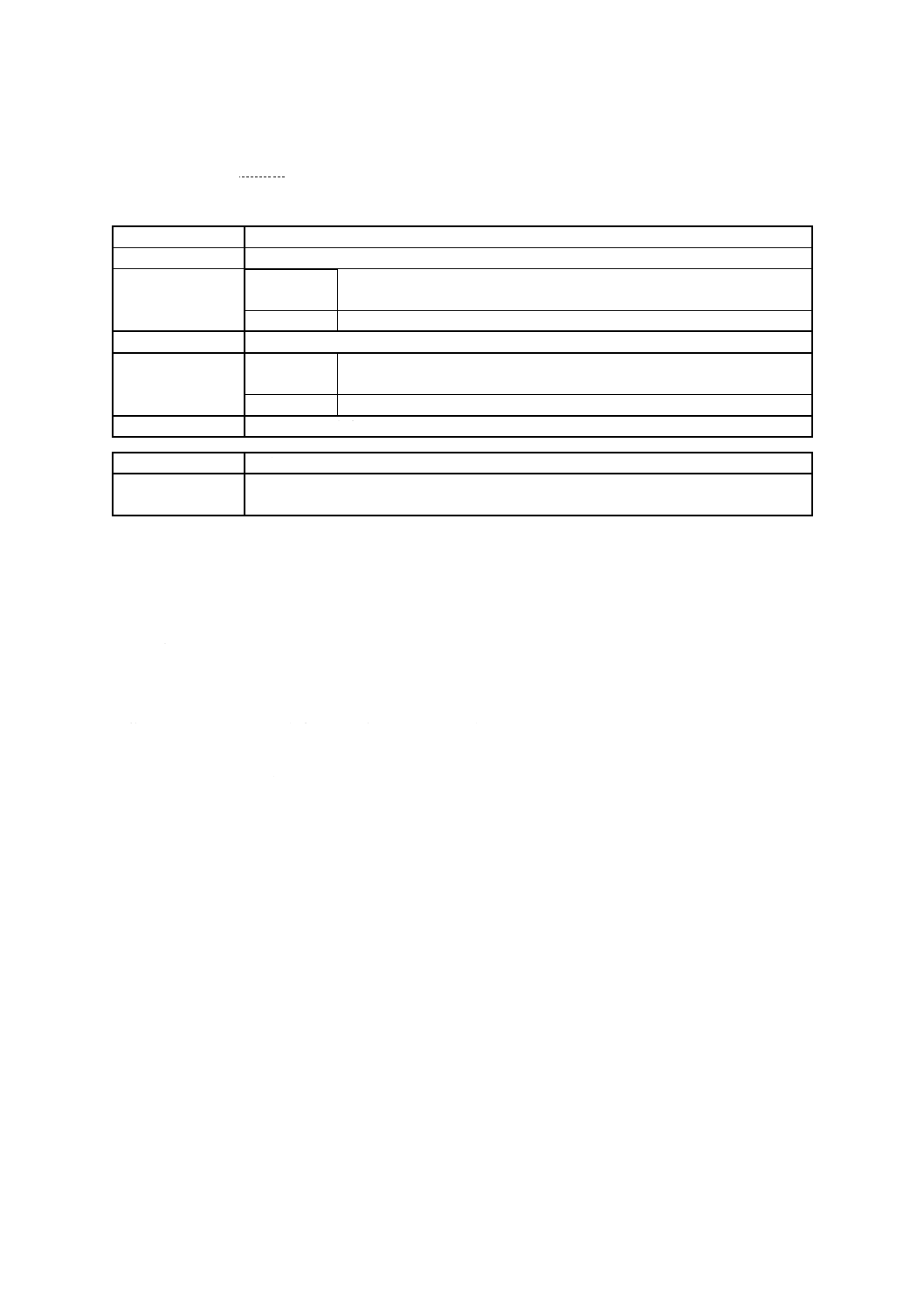

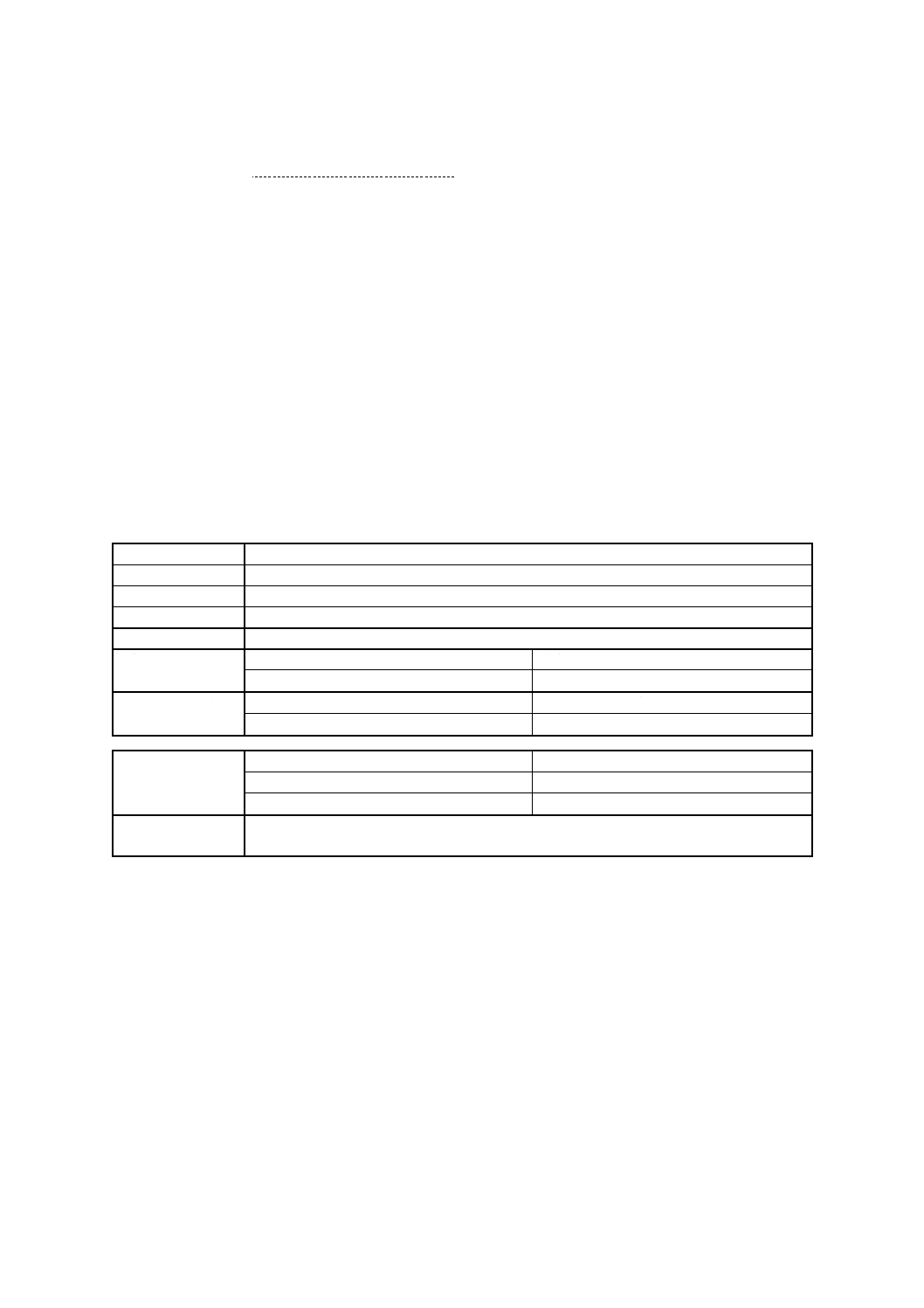

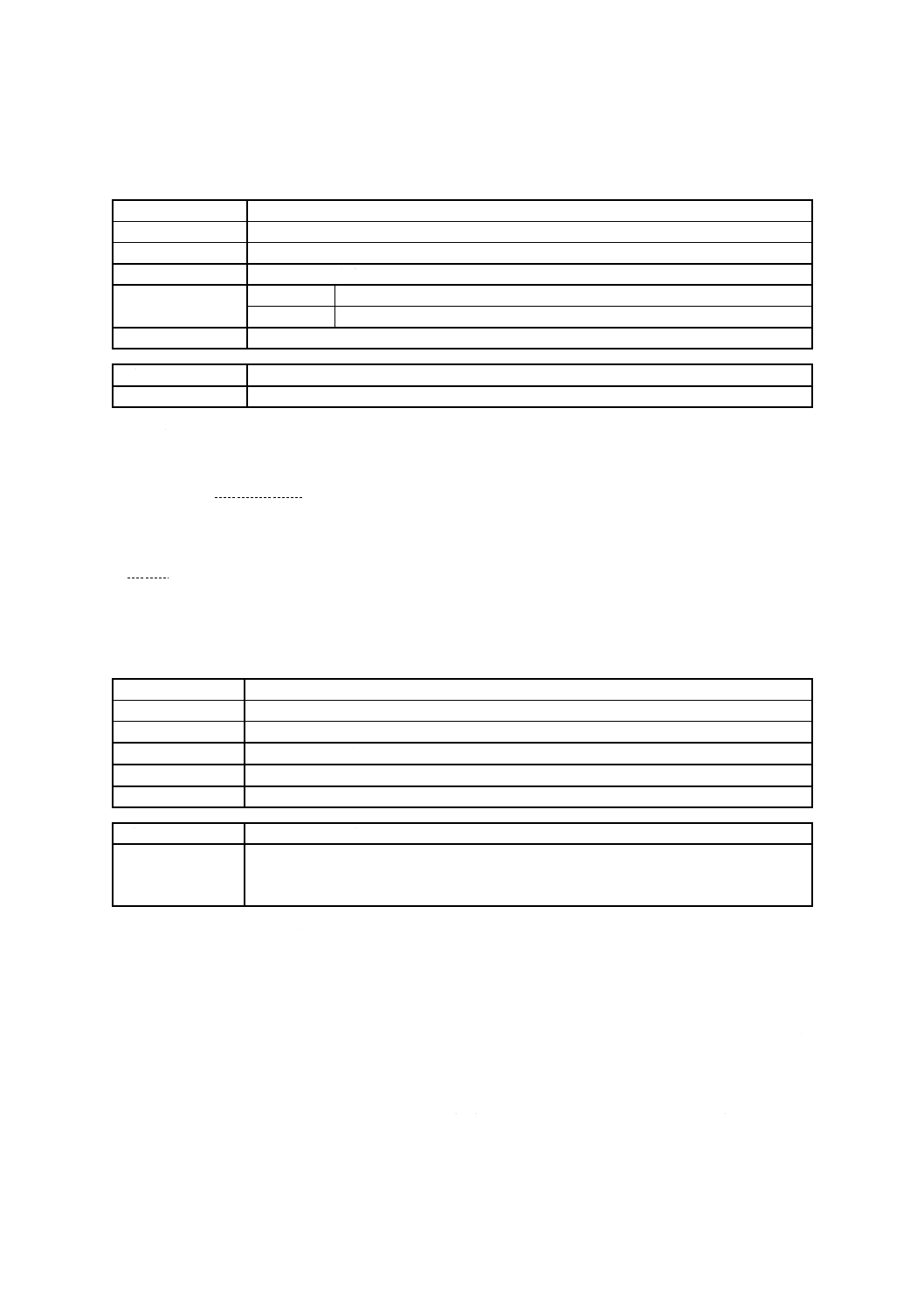

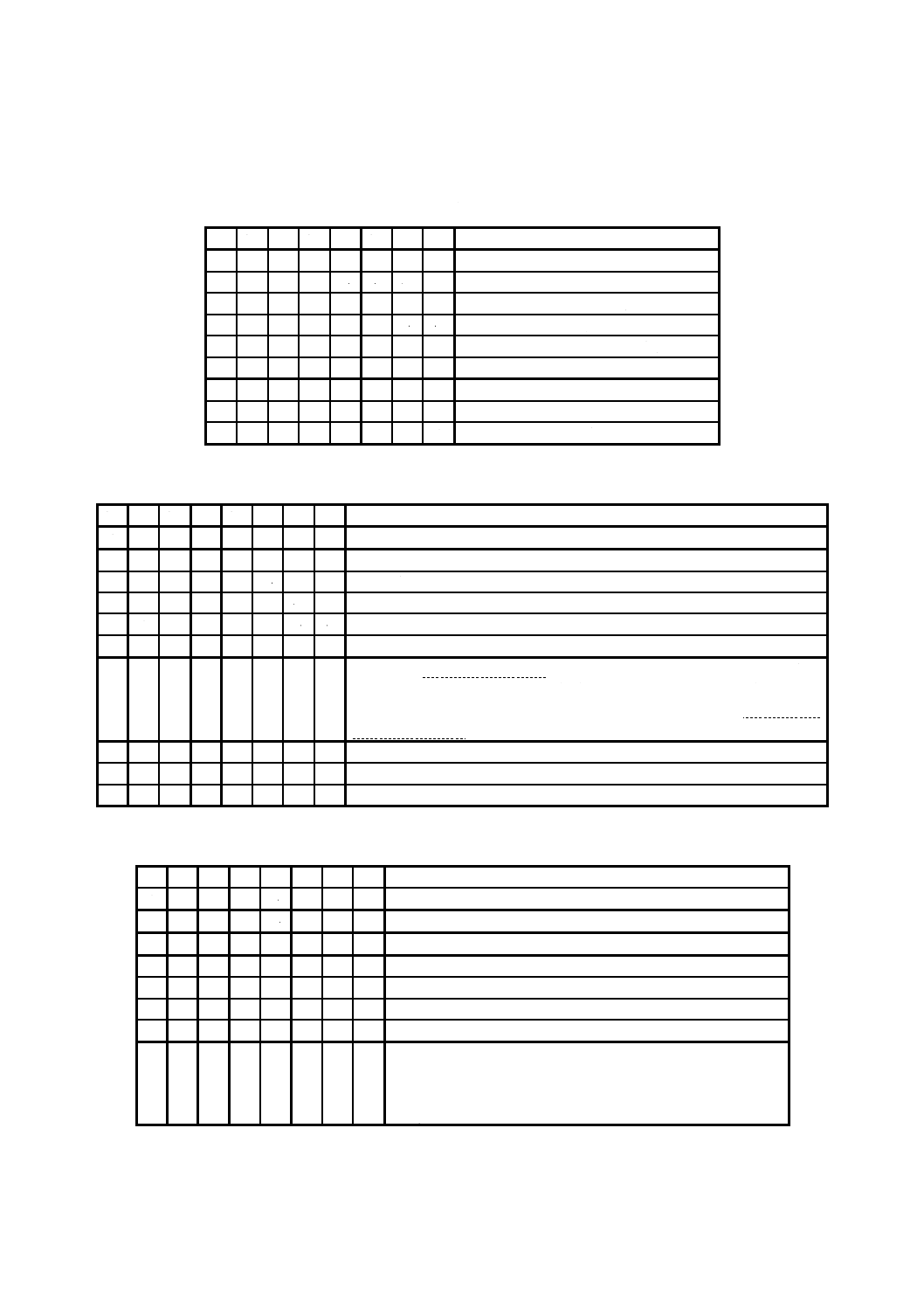

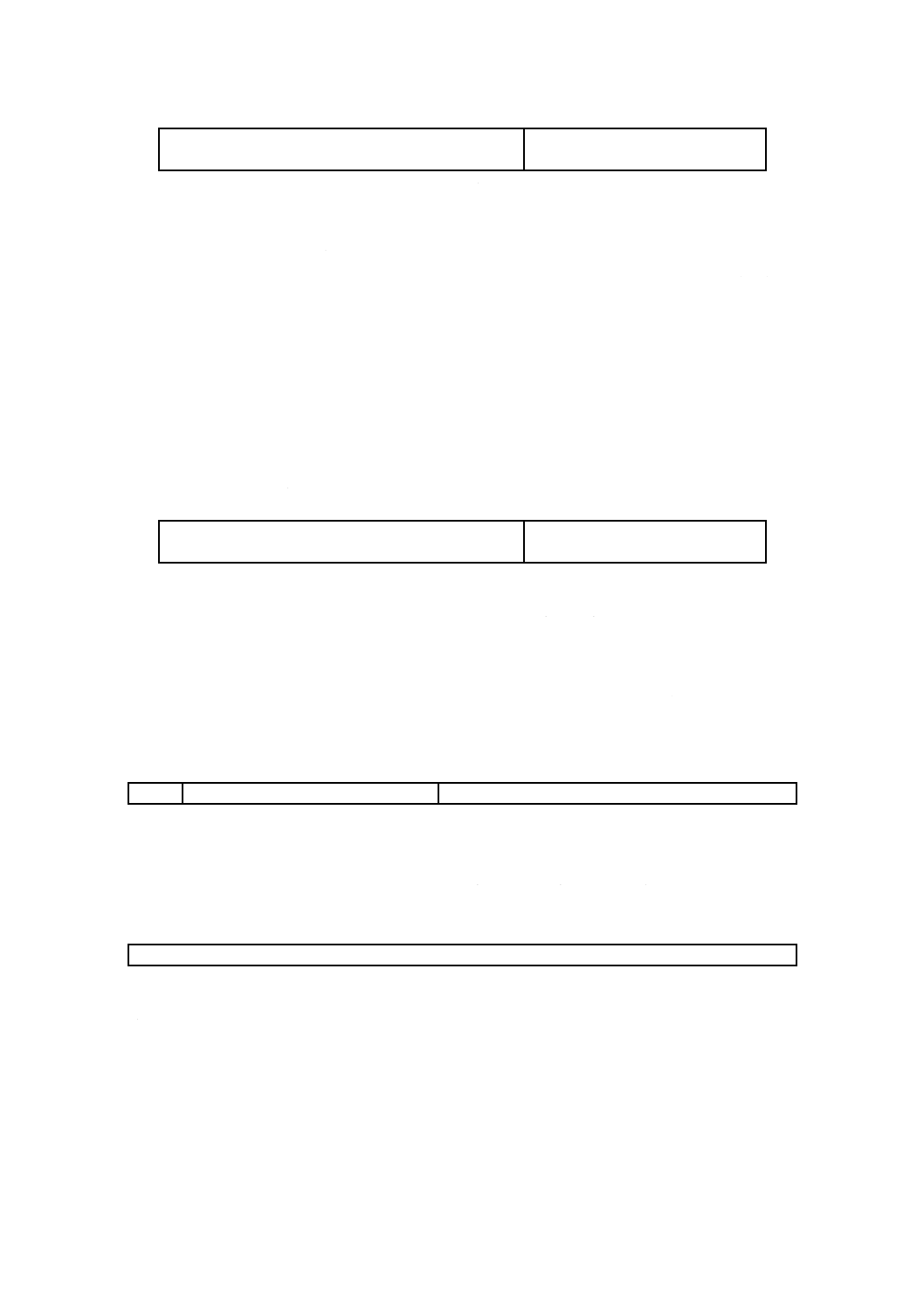

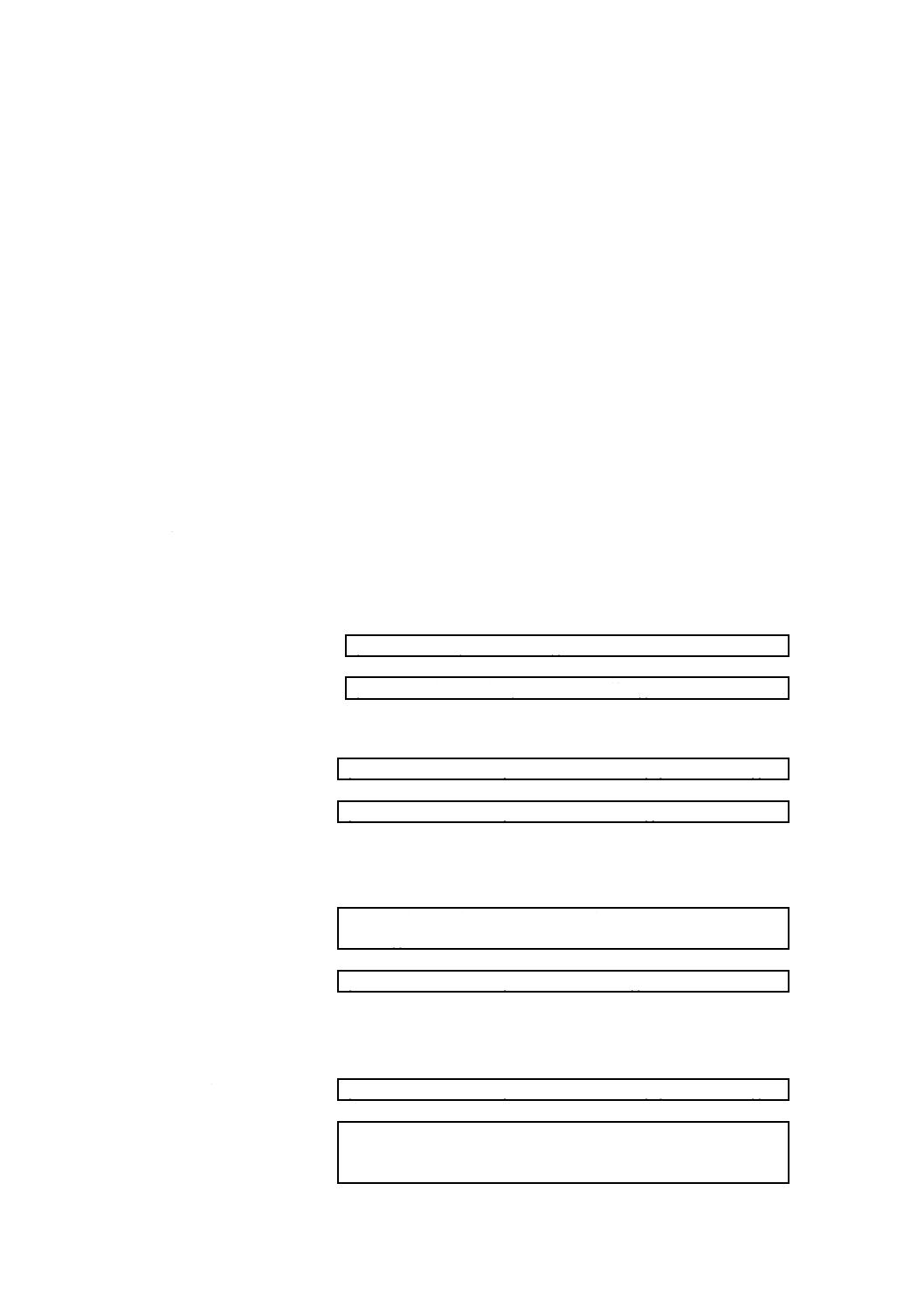

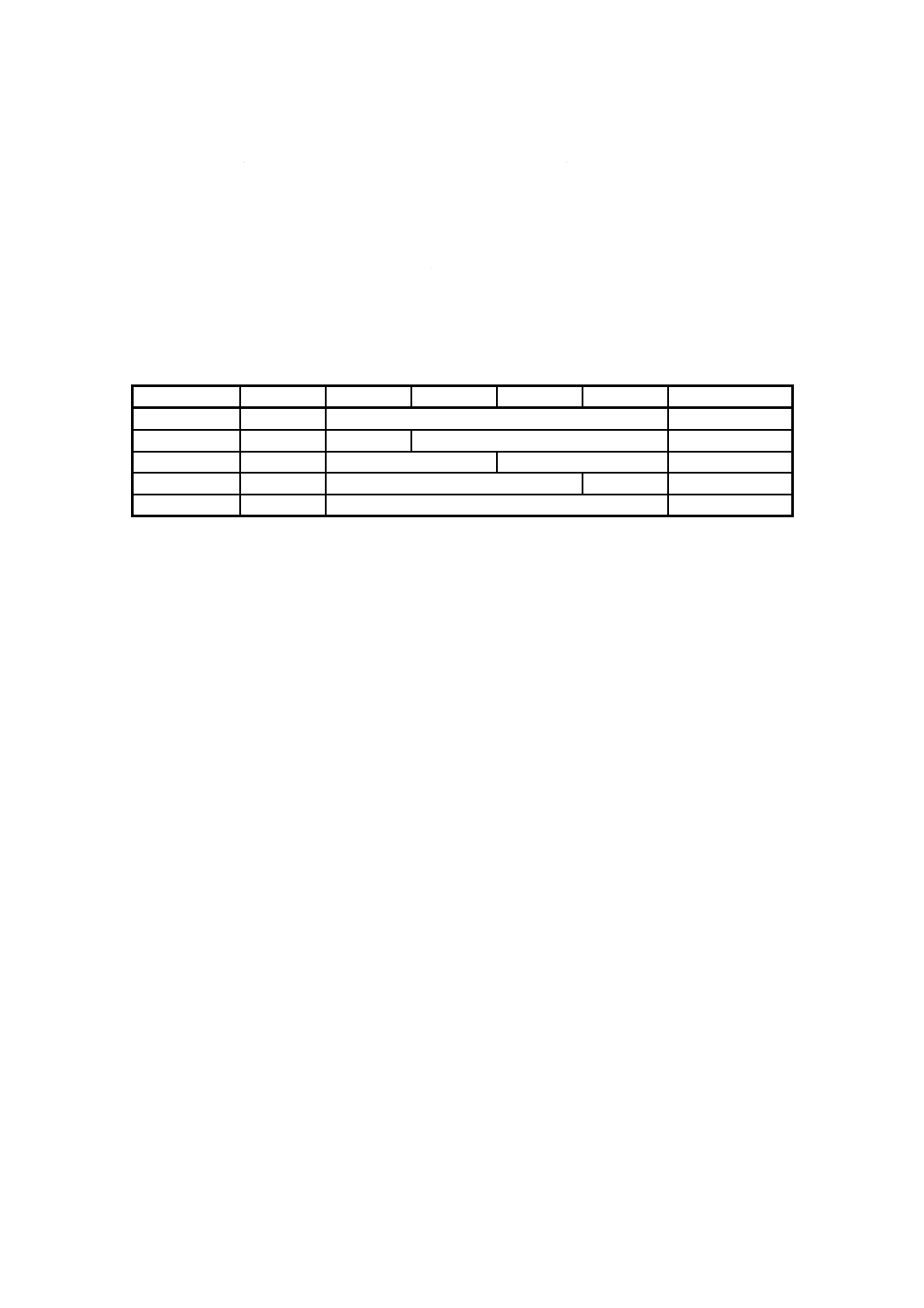

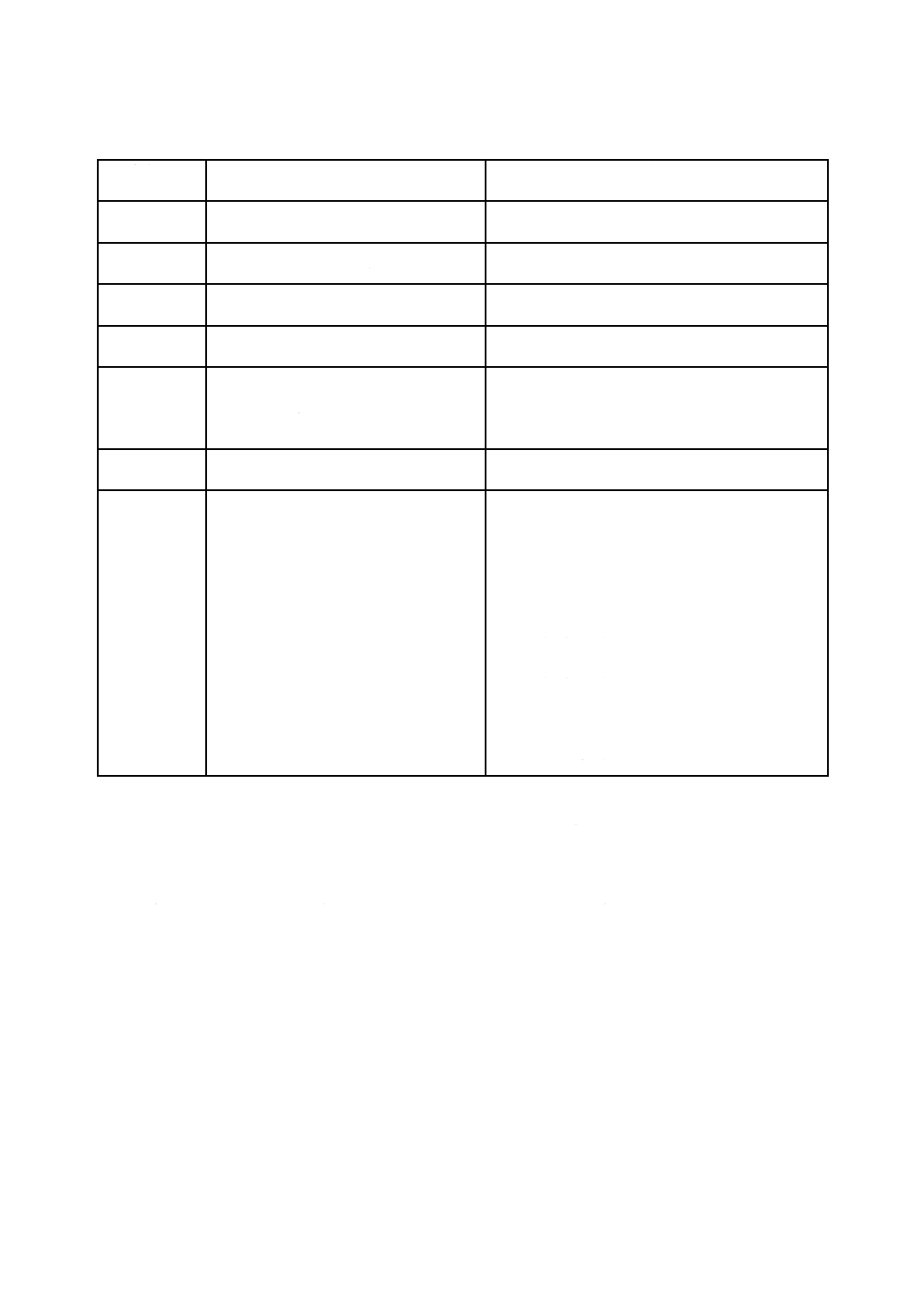

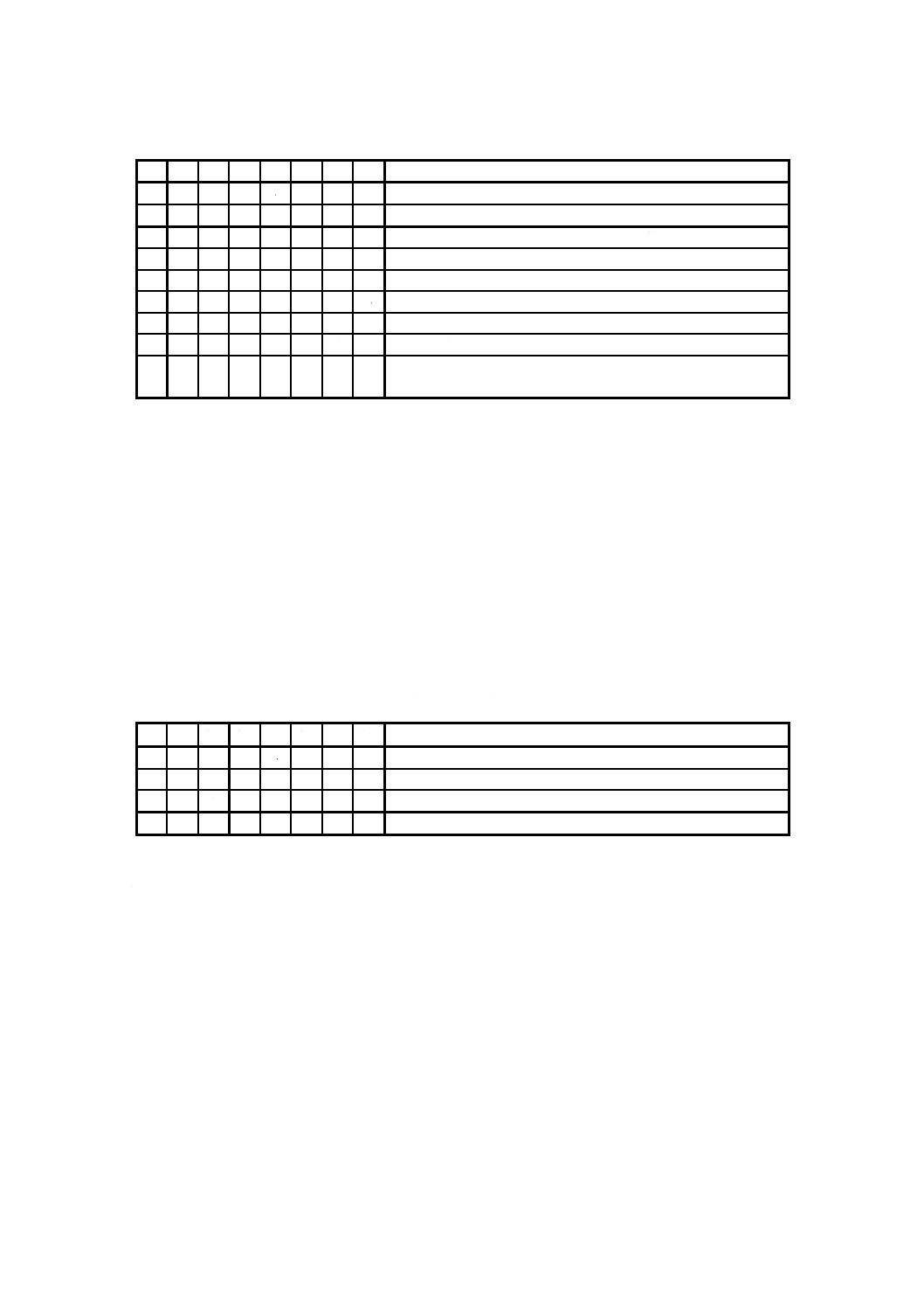

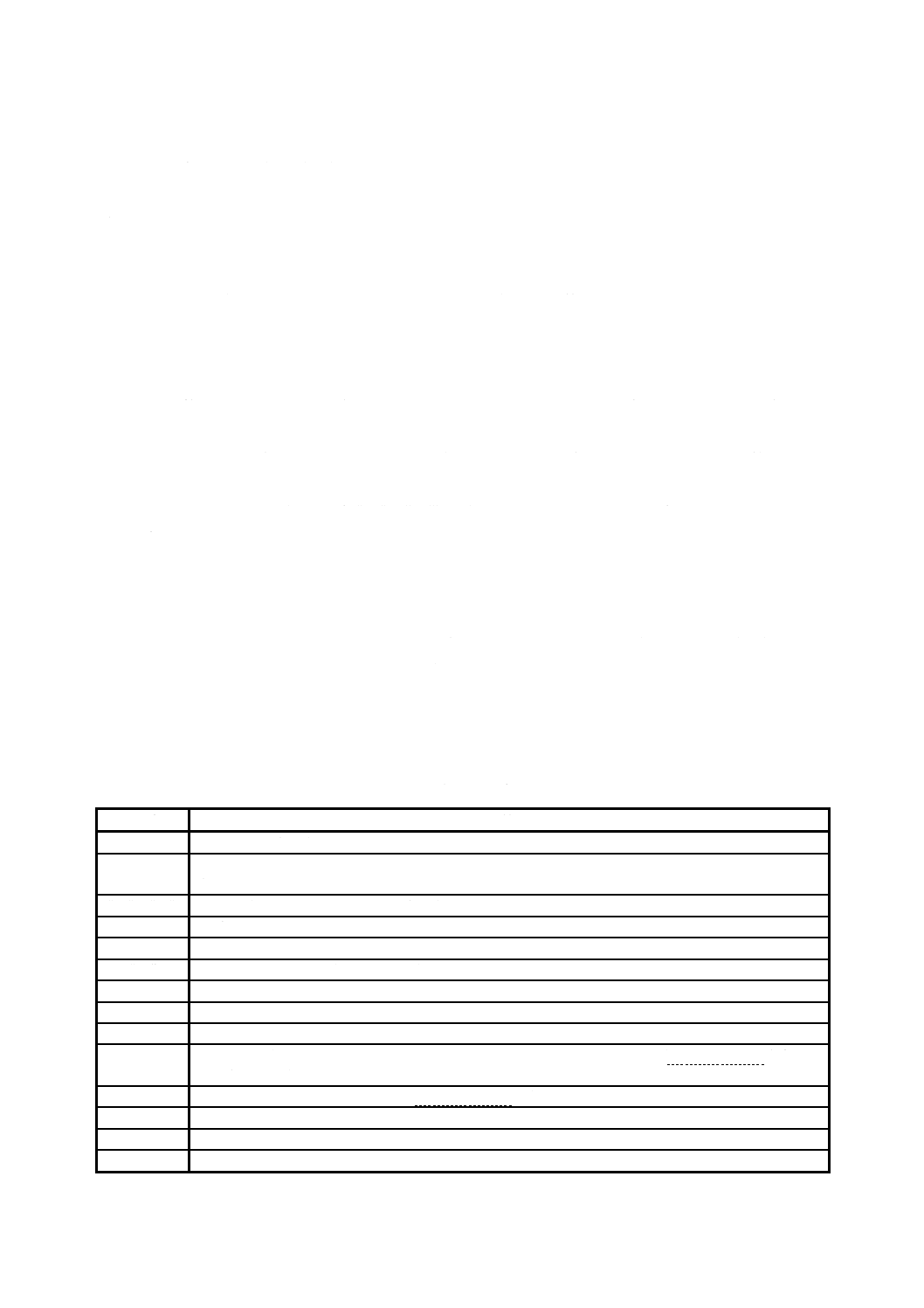

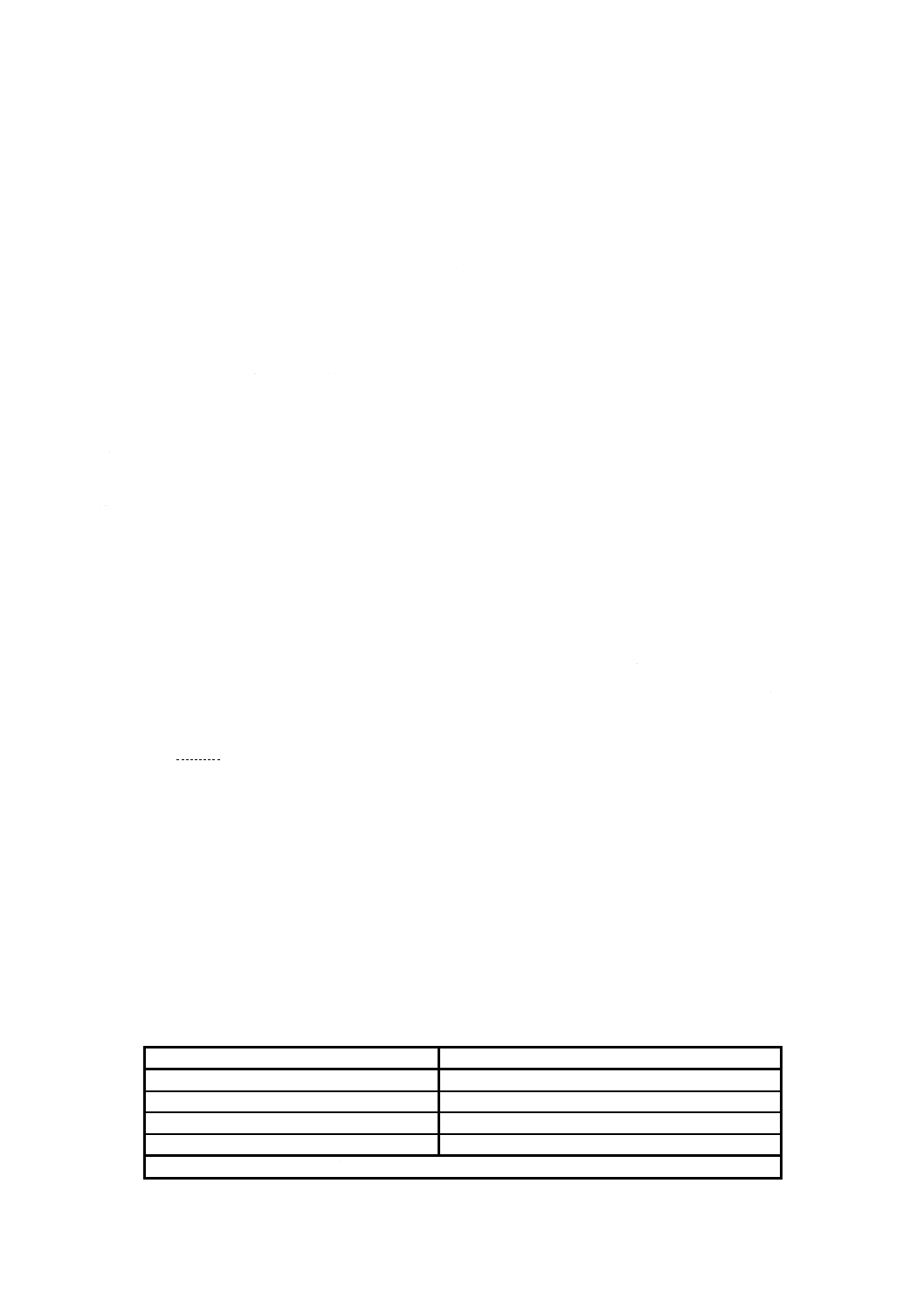

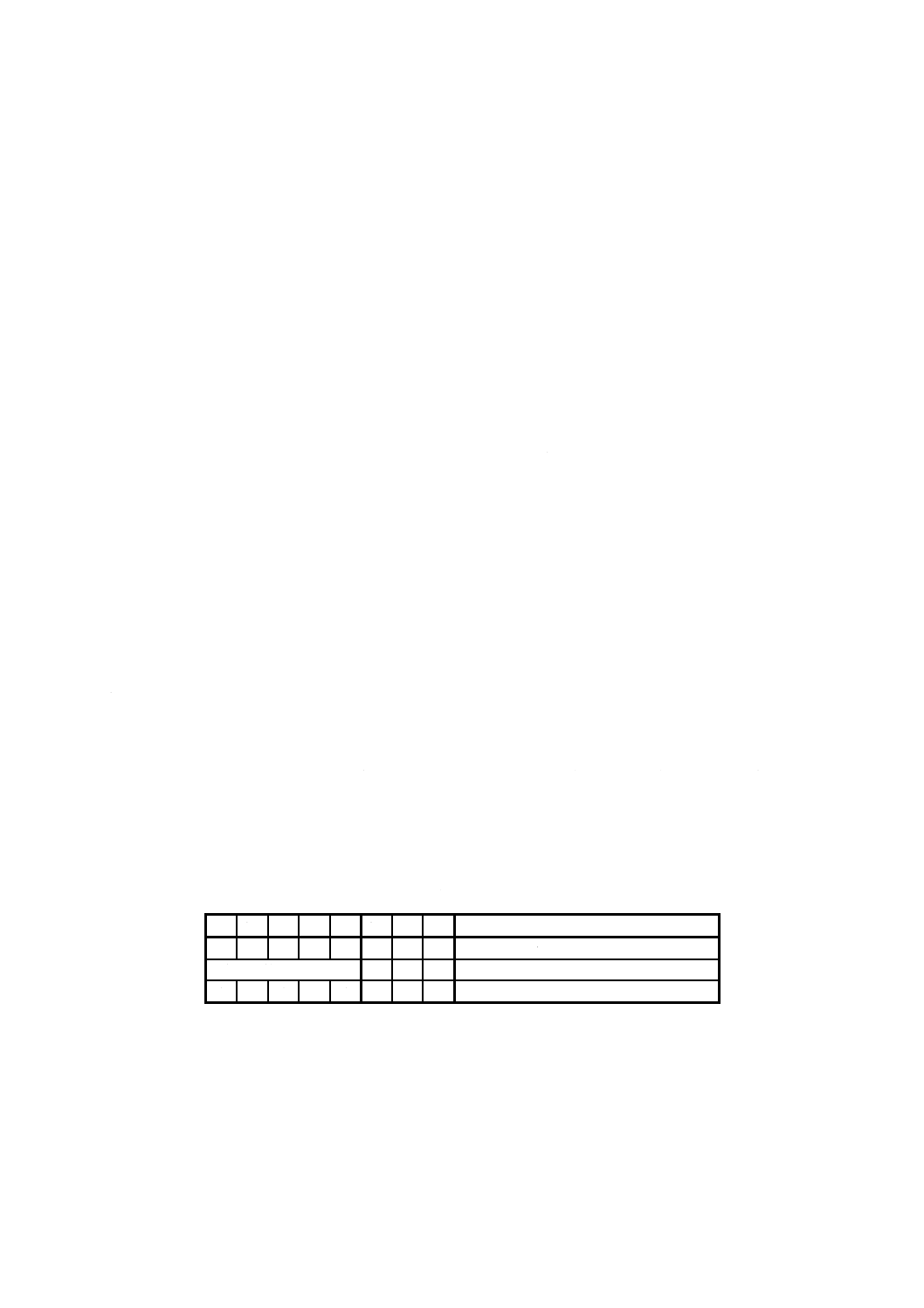

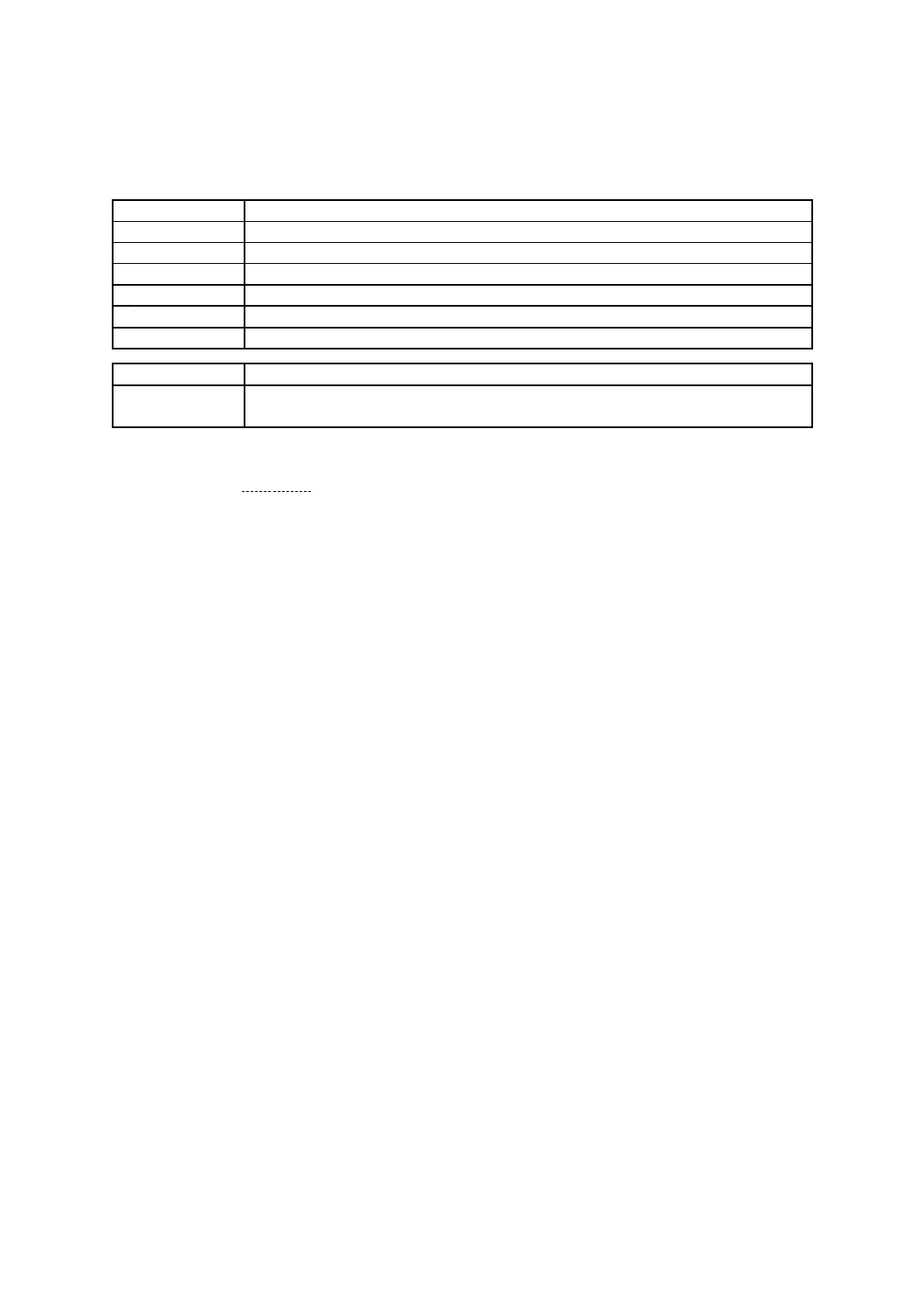

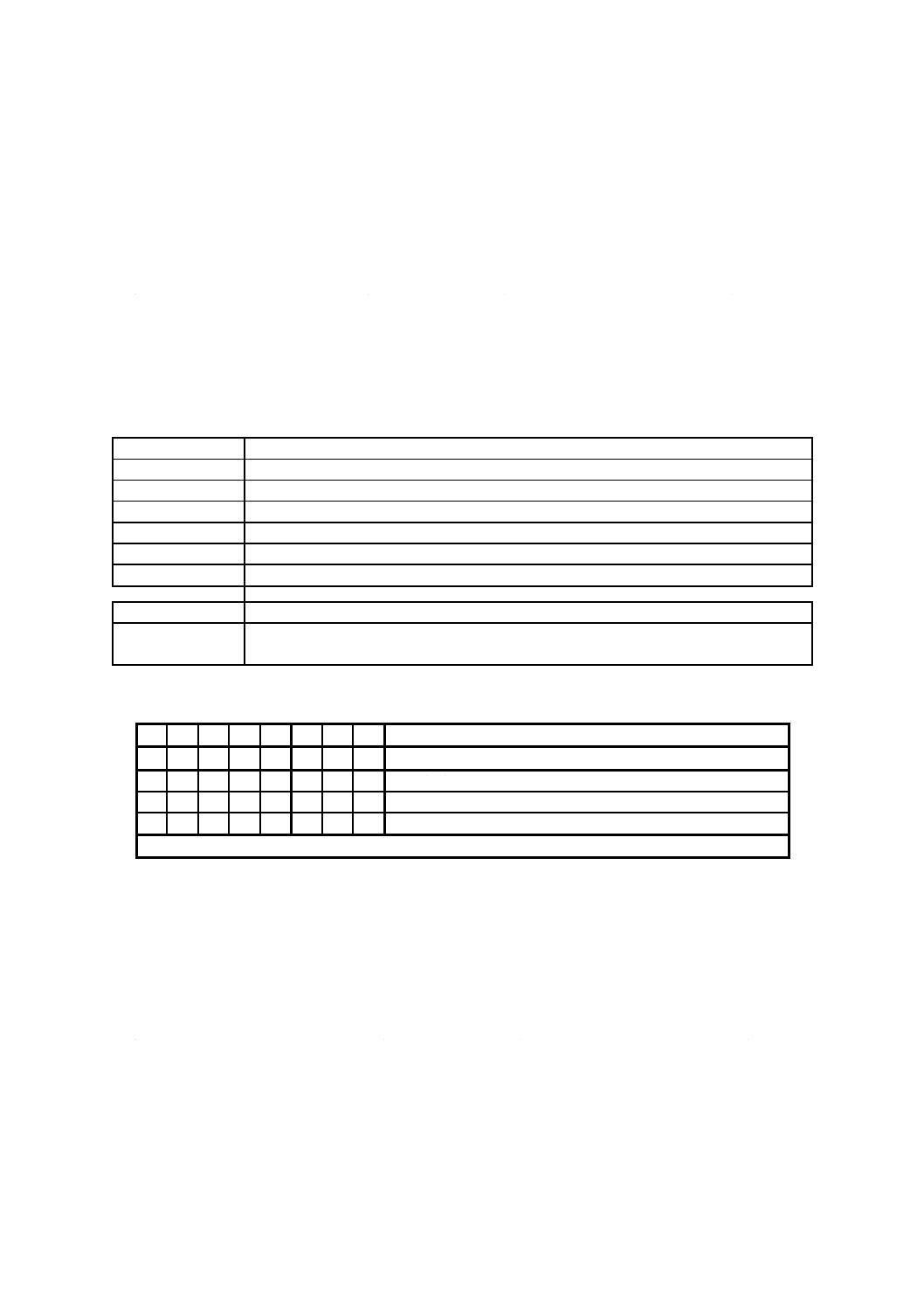

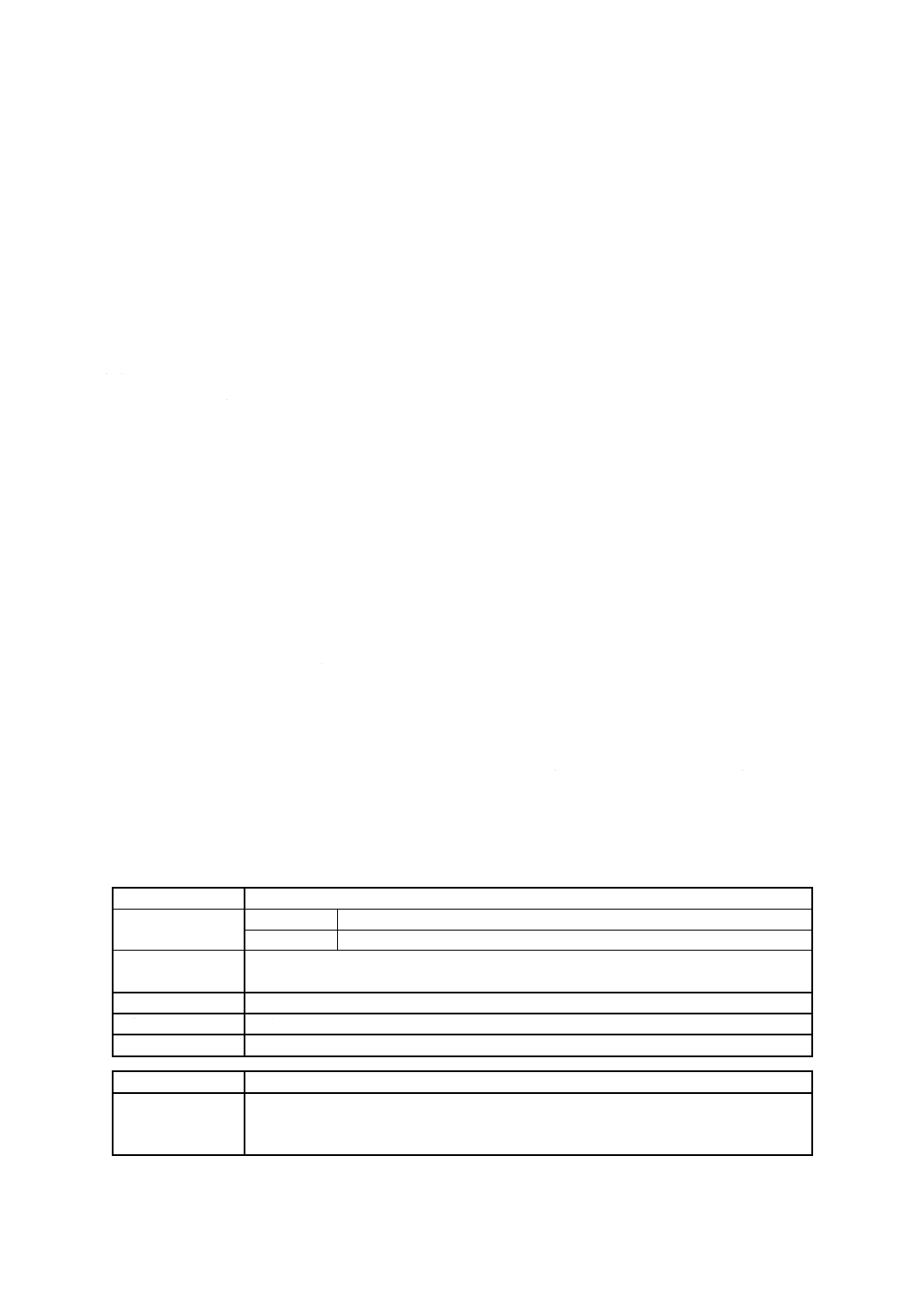

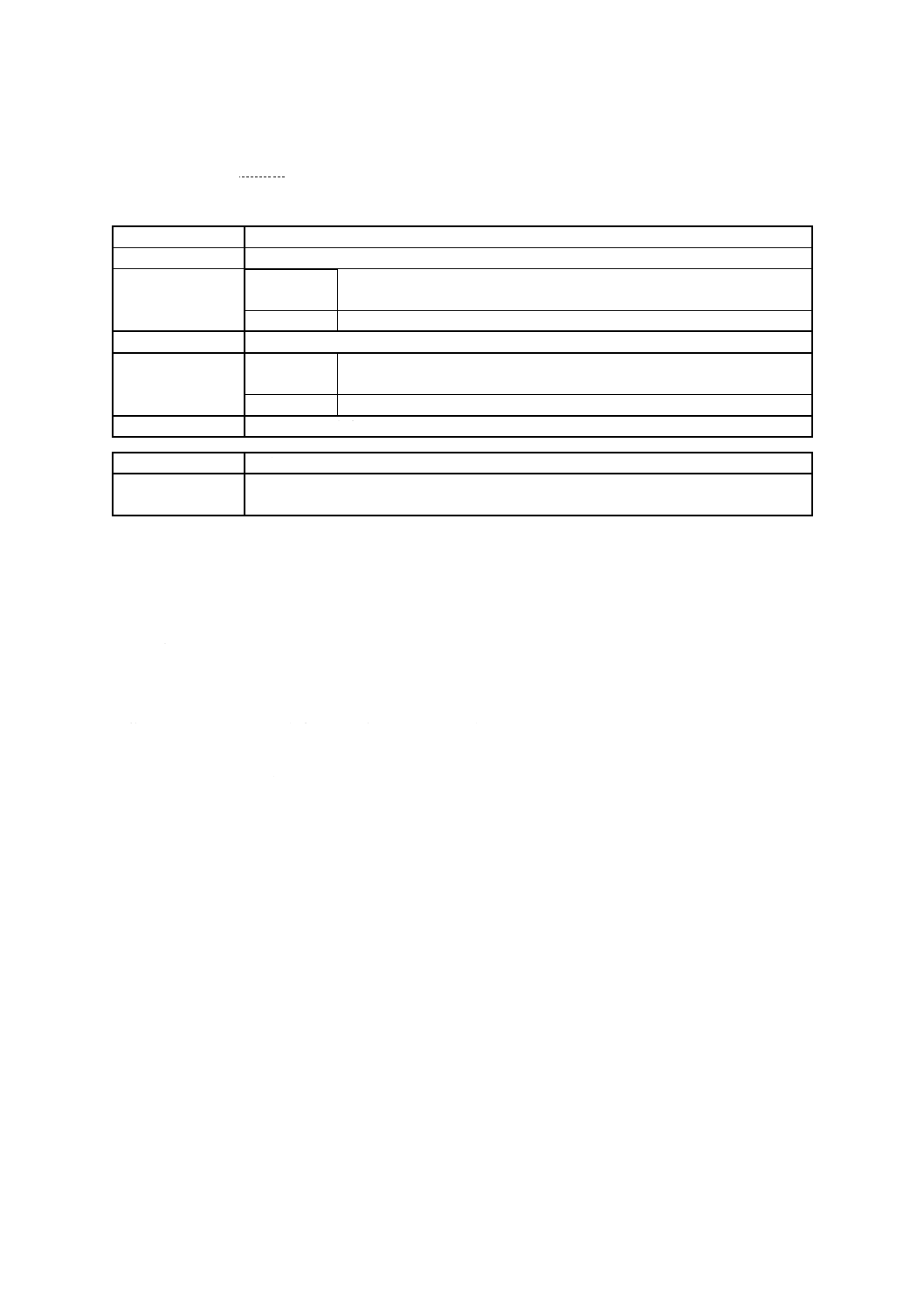

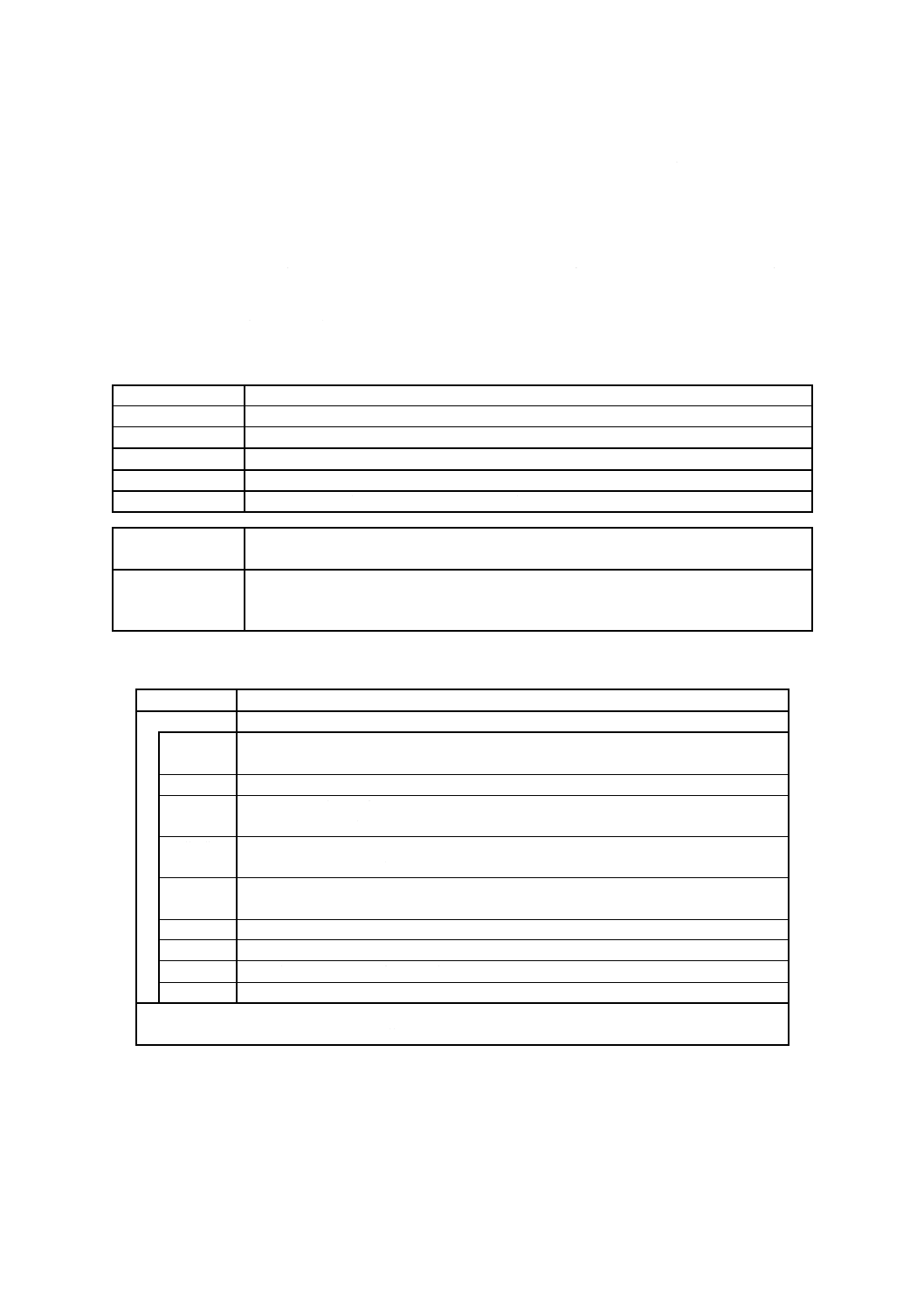

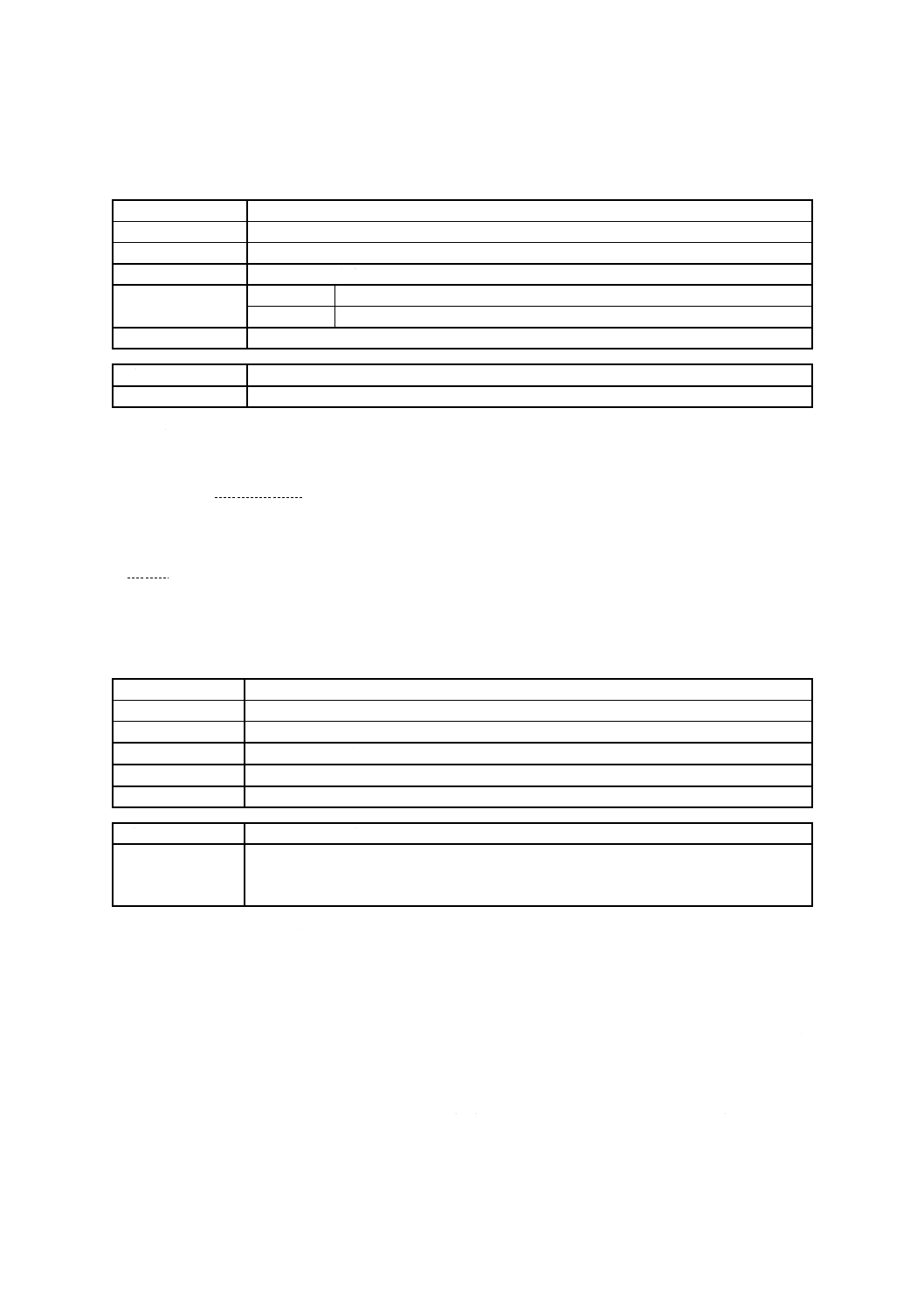

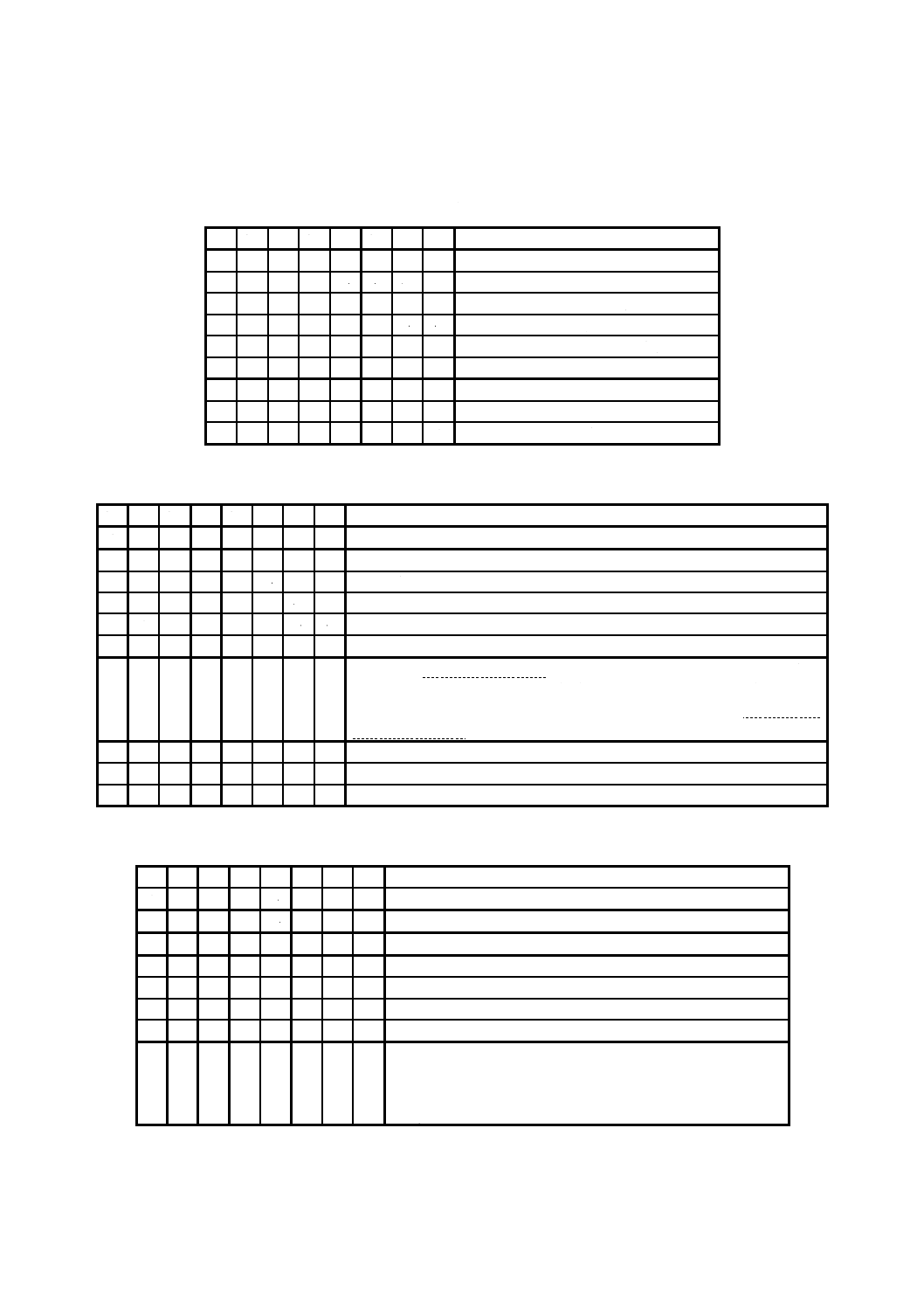

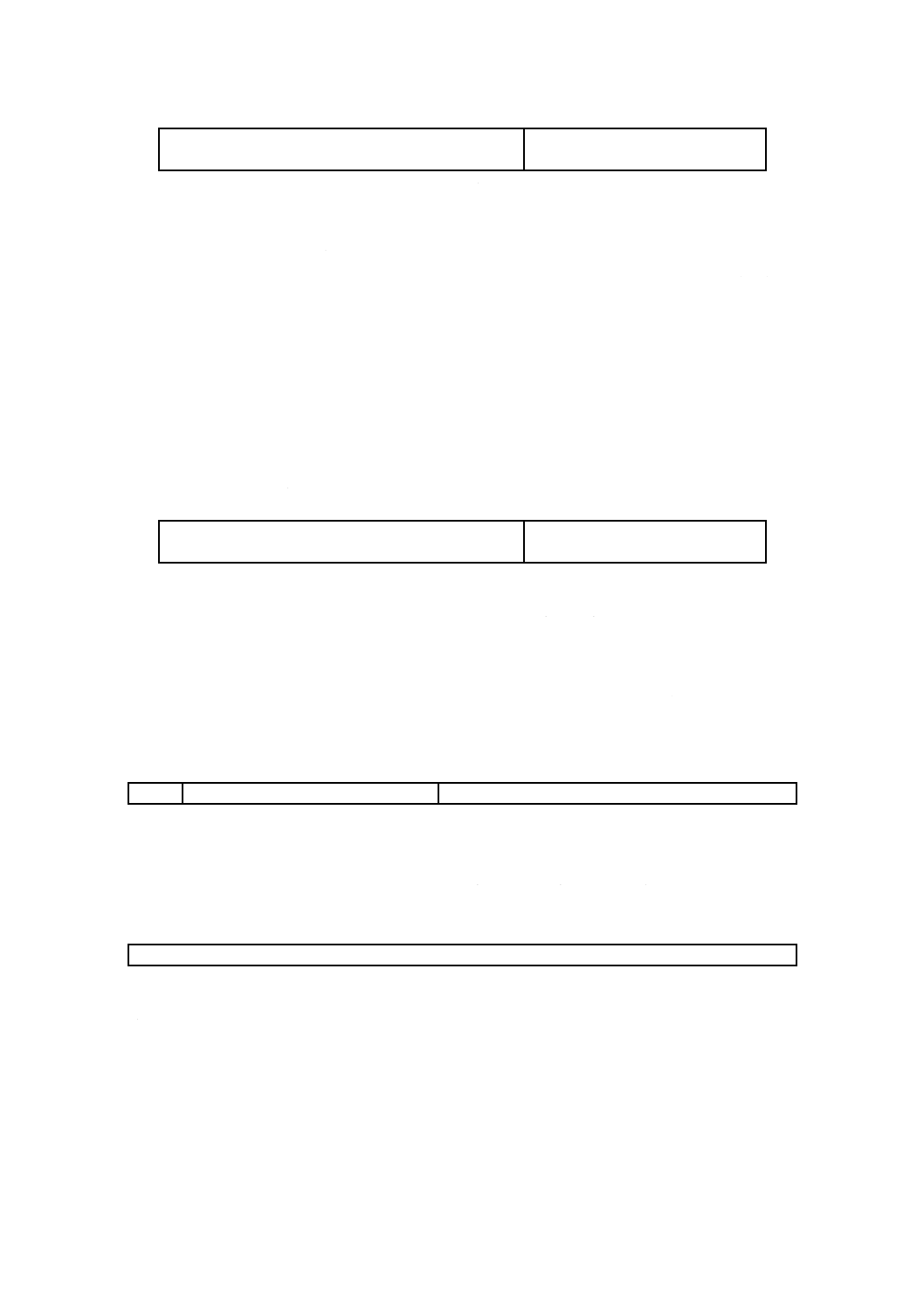

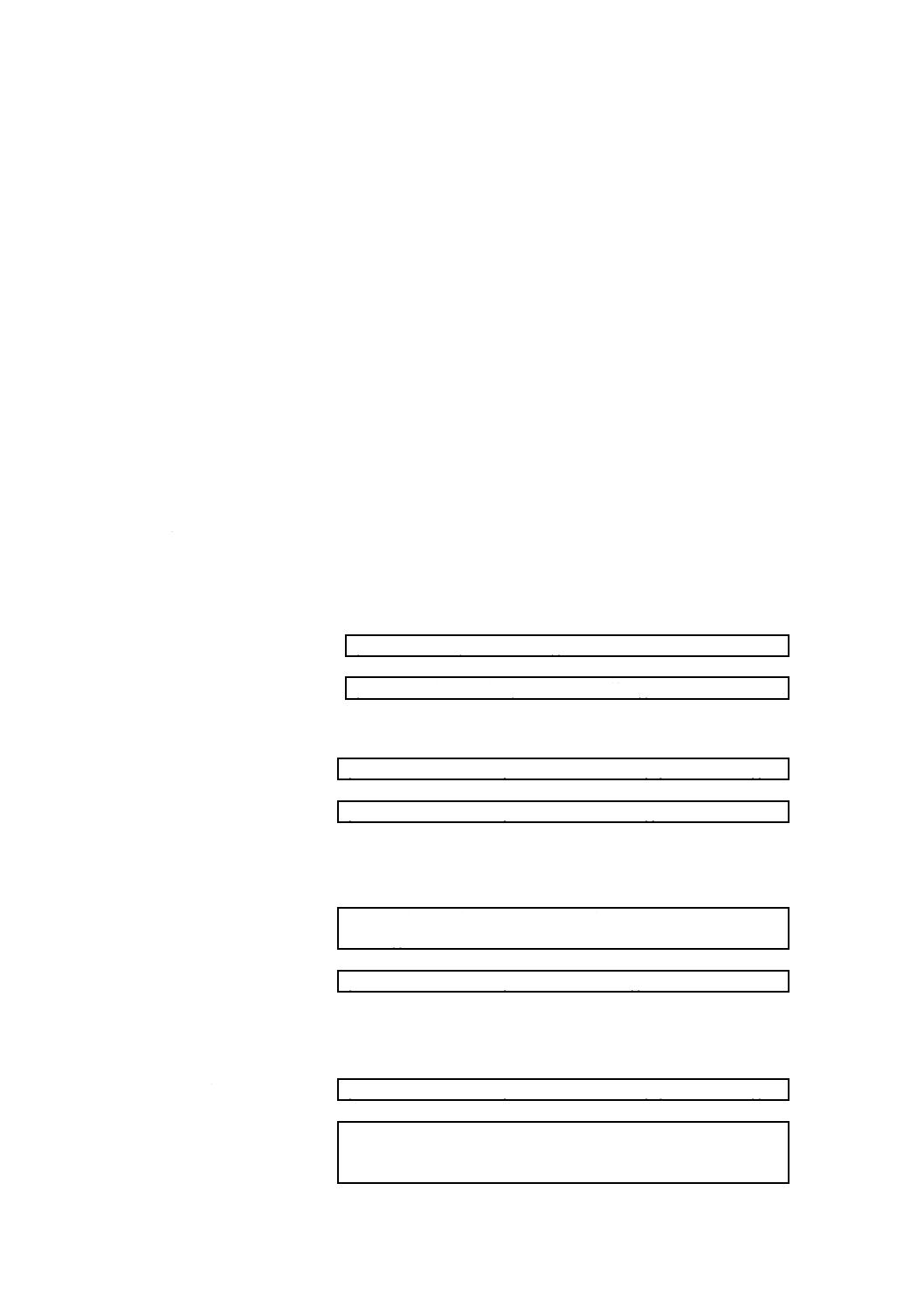

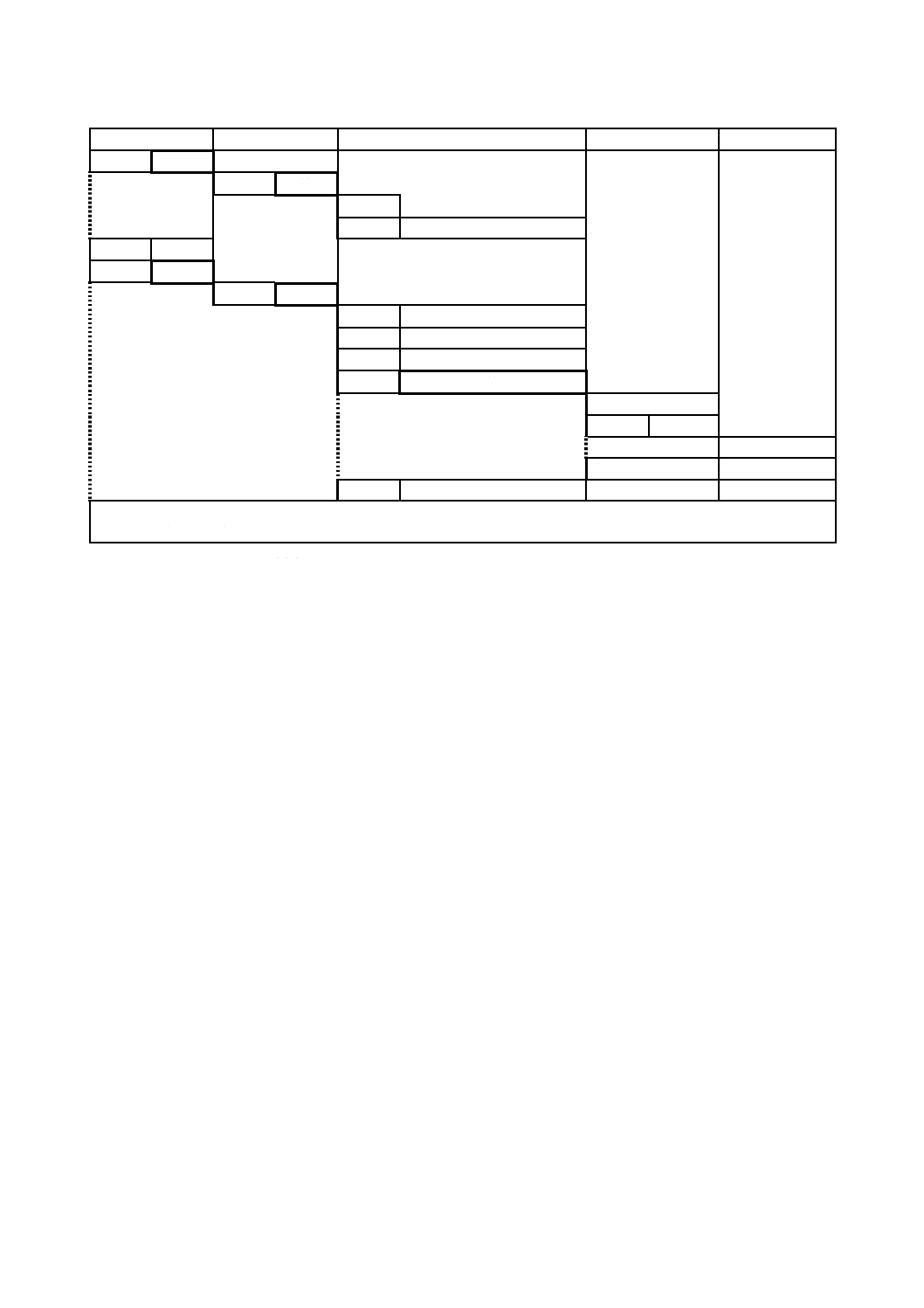

図2は,SW1-SW2に対する値“9000”及び“61XX”〜“6FXX”の構造的体系を示す。

図2−SW1-SW2の値の構造的体系

SW1-SW2の全ての産業間共通利用値は,伝送プロトコルから独立している。表5は,SW1-SW2の全て

の産業間共通利用値を記載し,それらの一般的な意味を示す。ISO/IEC JTC 1/SC 17は,JIS X 6320 [6] 規

格群の中で定義されていないSW1-SW2の全ての産業間共通利用値を将来使用するために予約する。表6

は,この規格の発行時点でJIS X 6320 [6] 規格群で使用している特定の産業間共通利用の警告及び誤り条件

を全て示している。

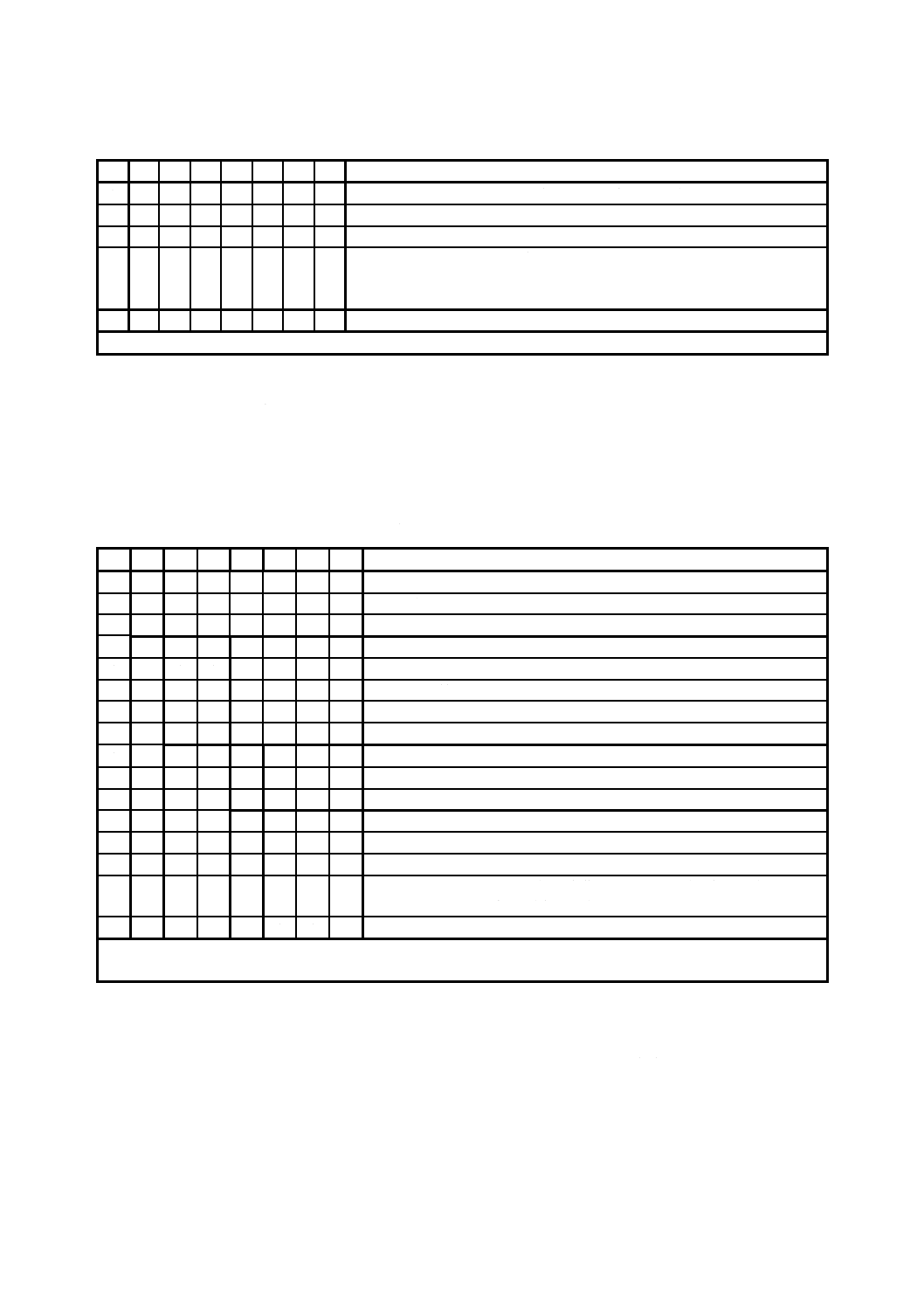

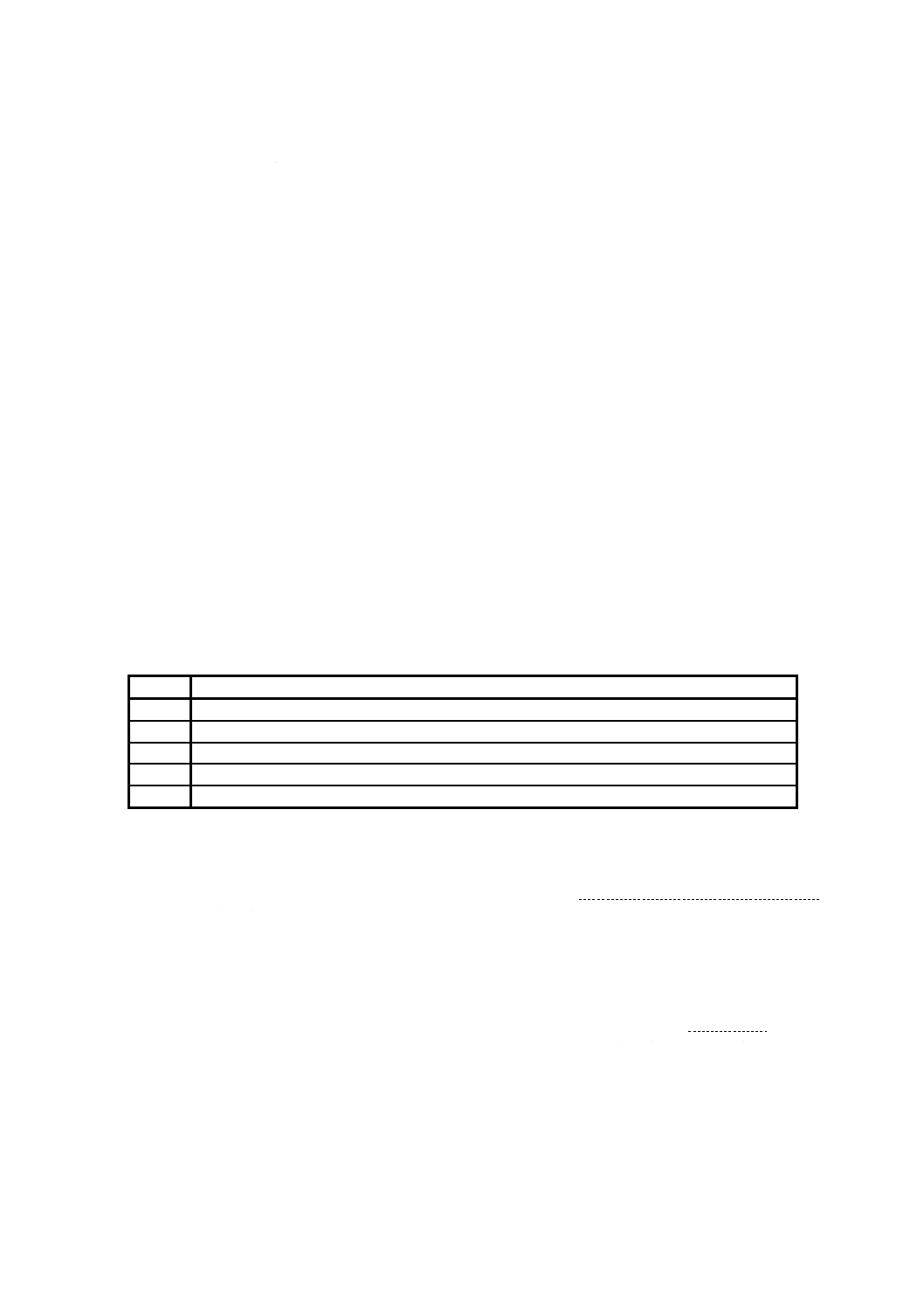

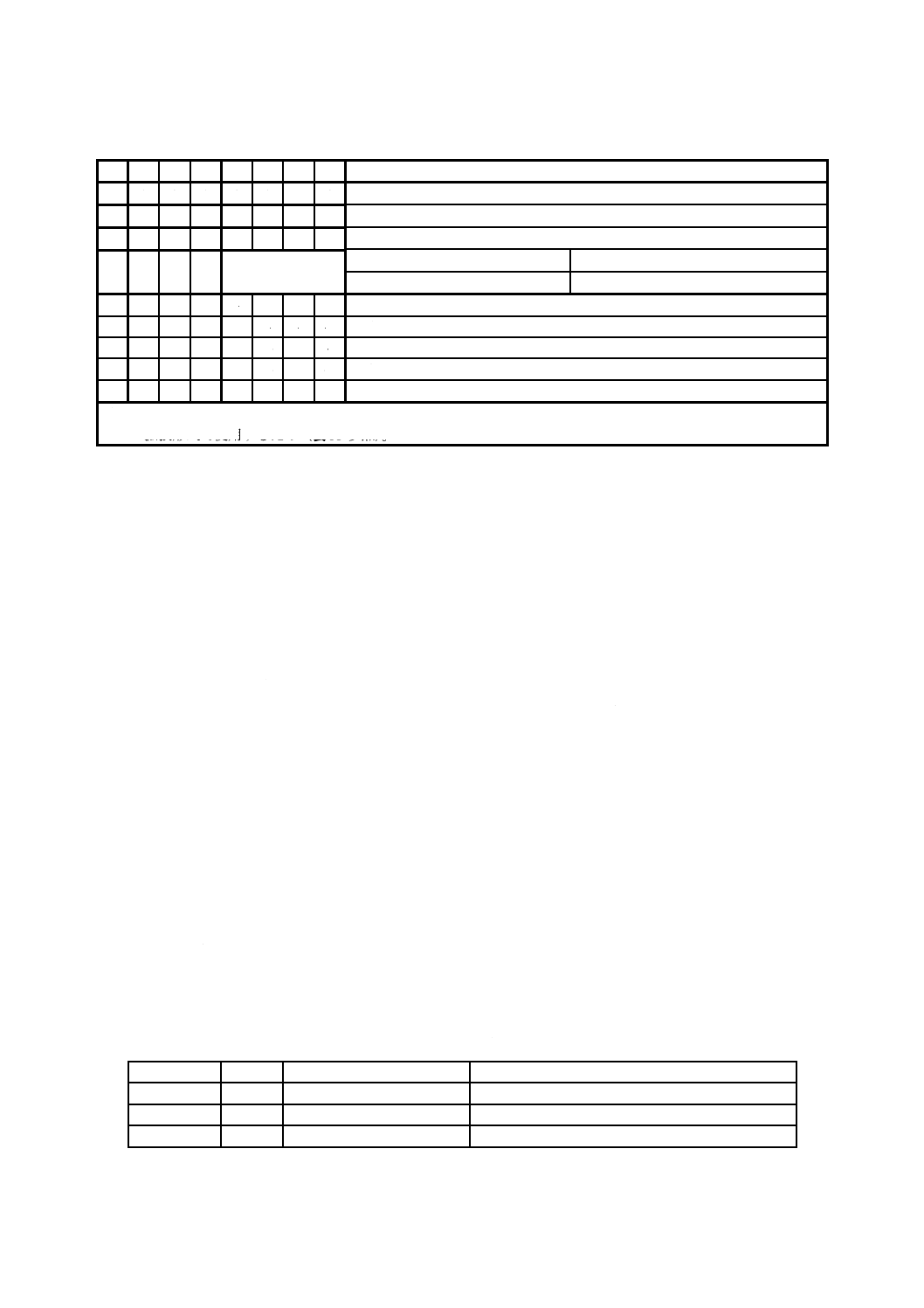

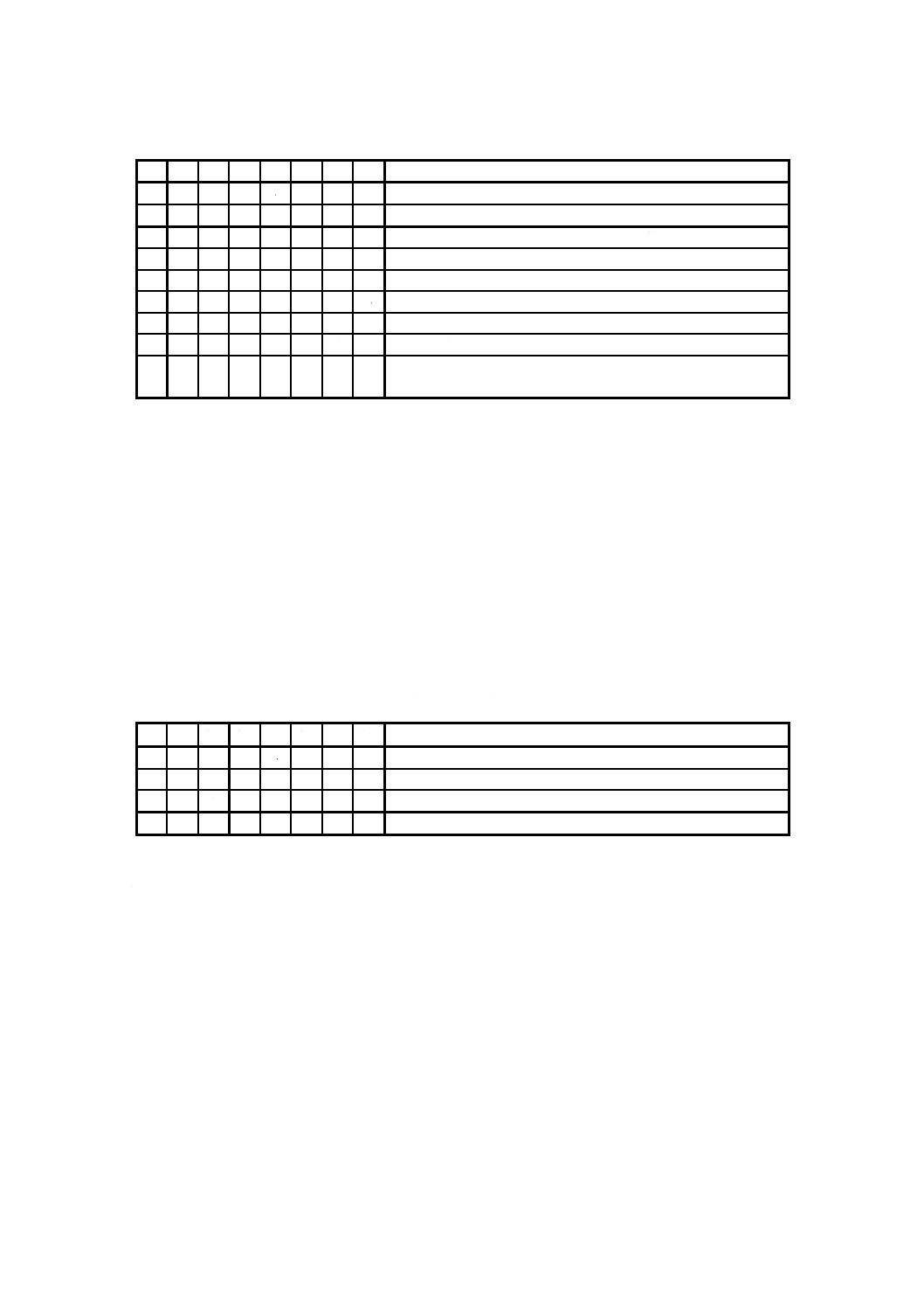

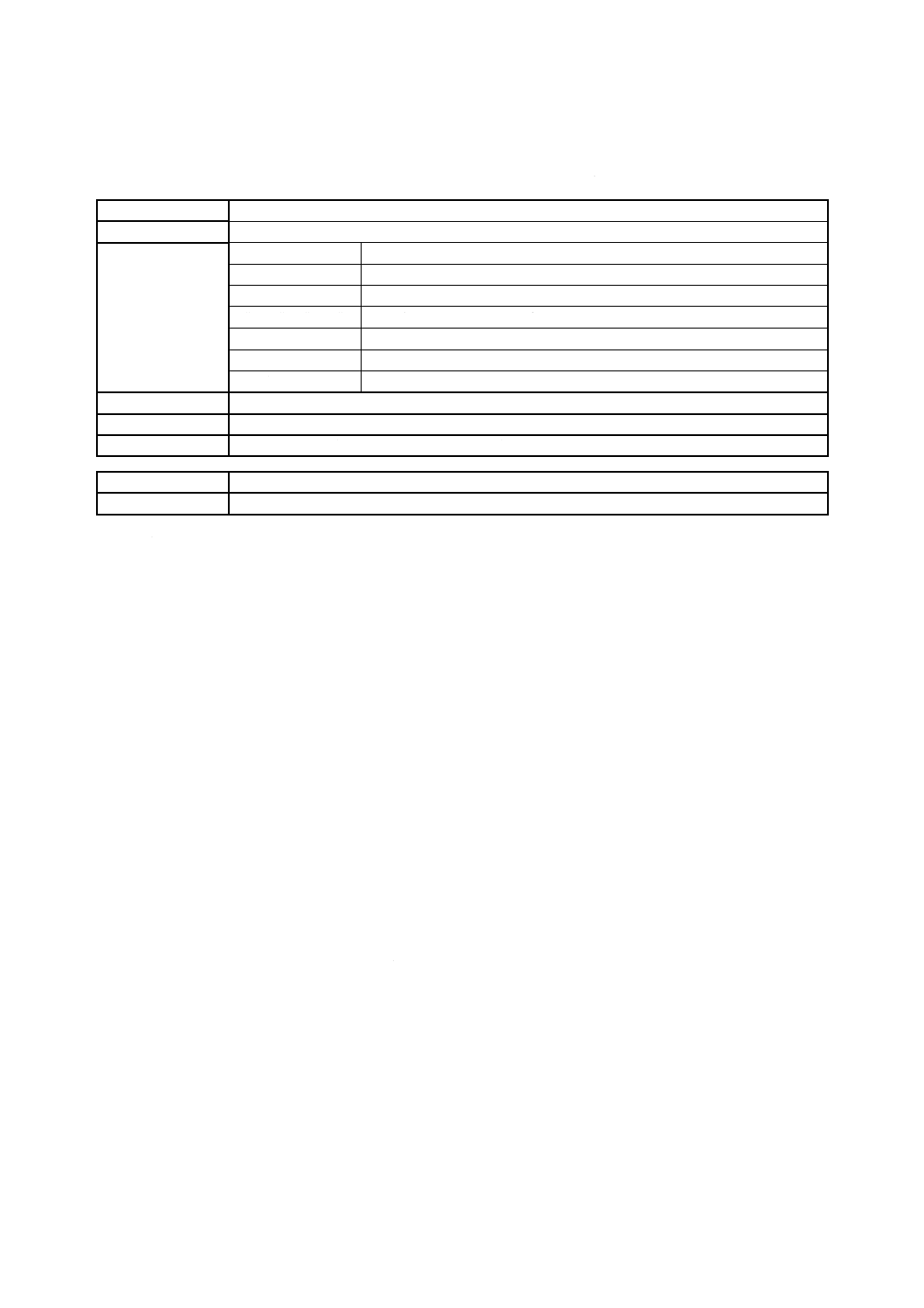

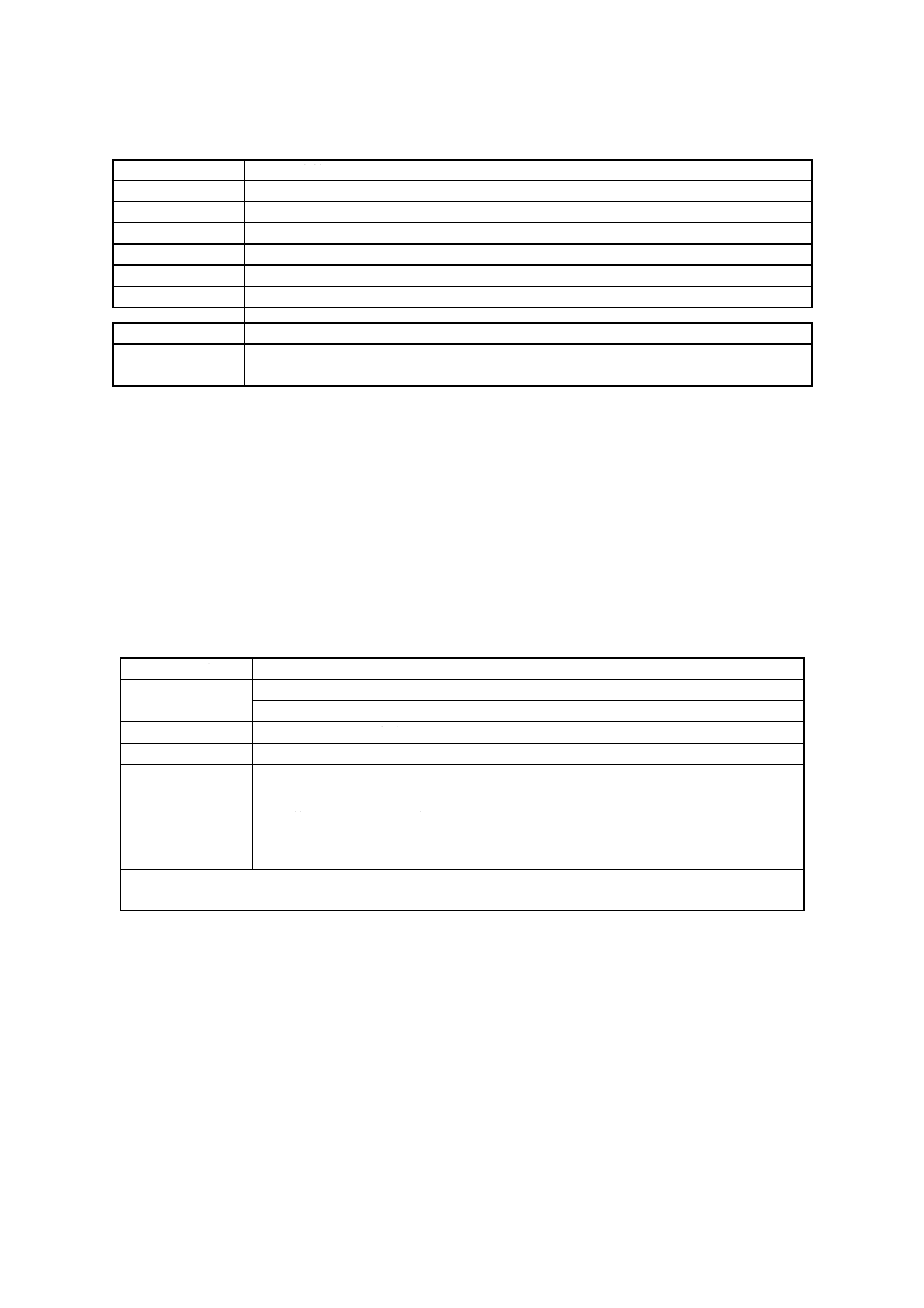

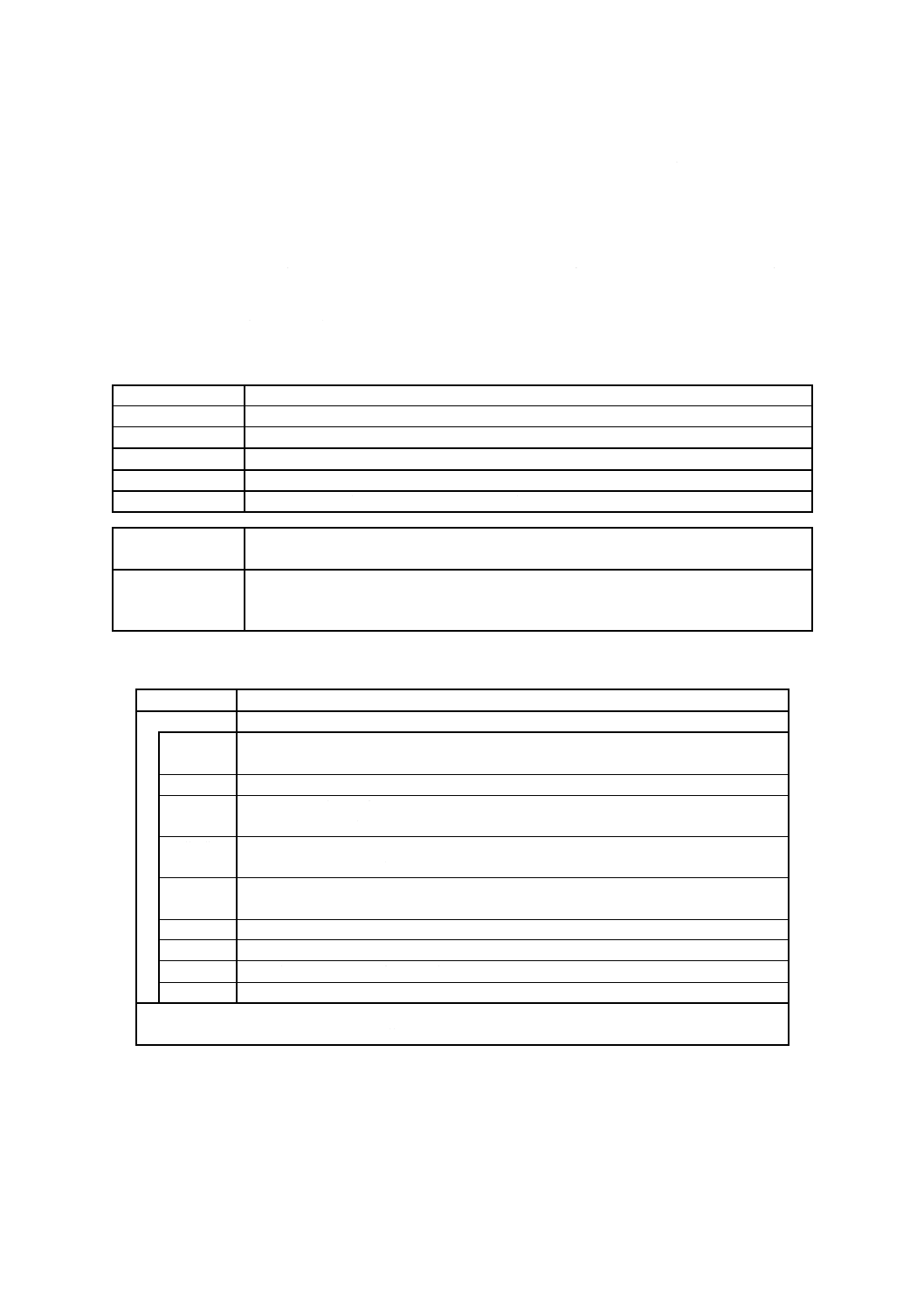

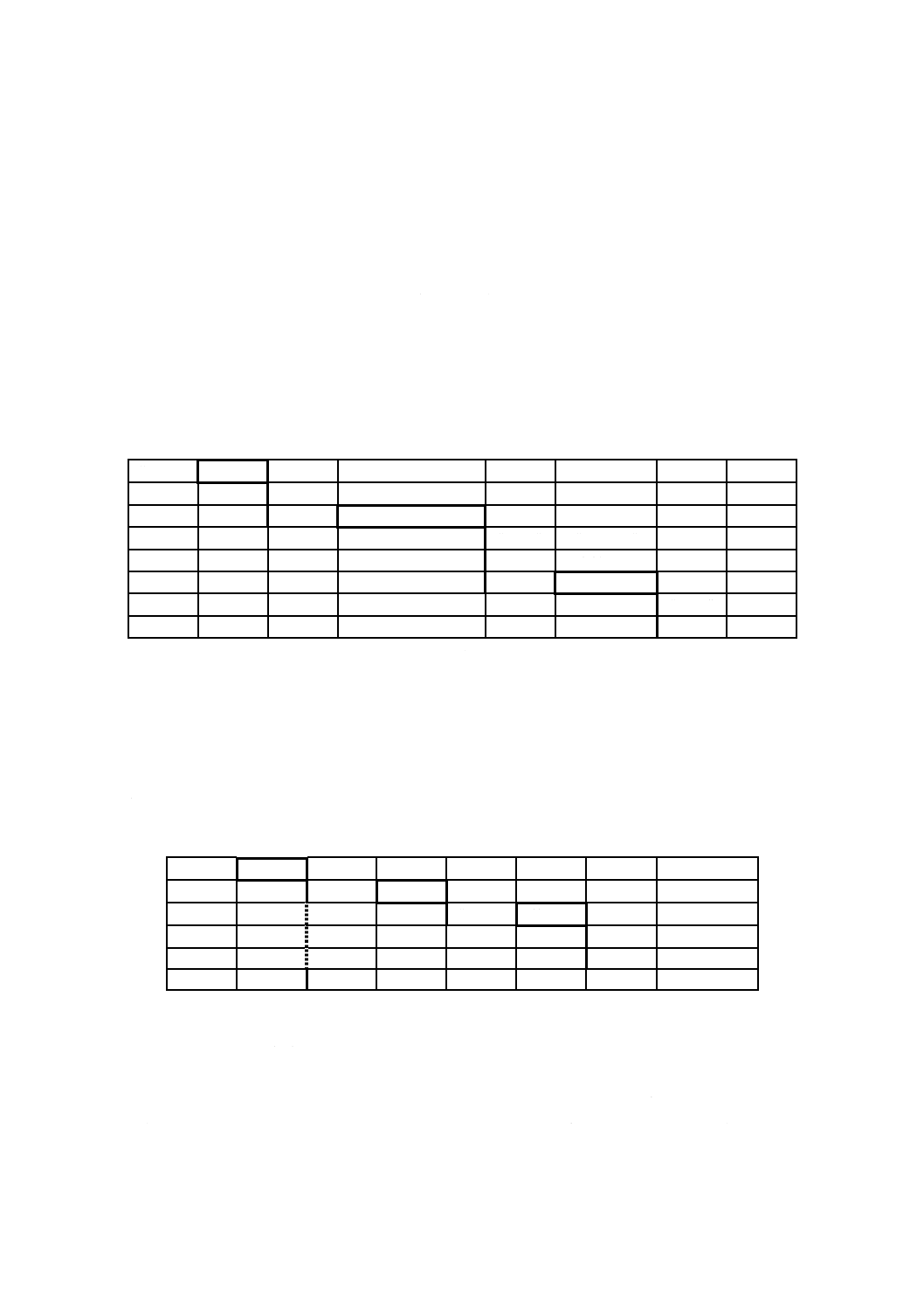

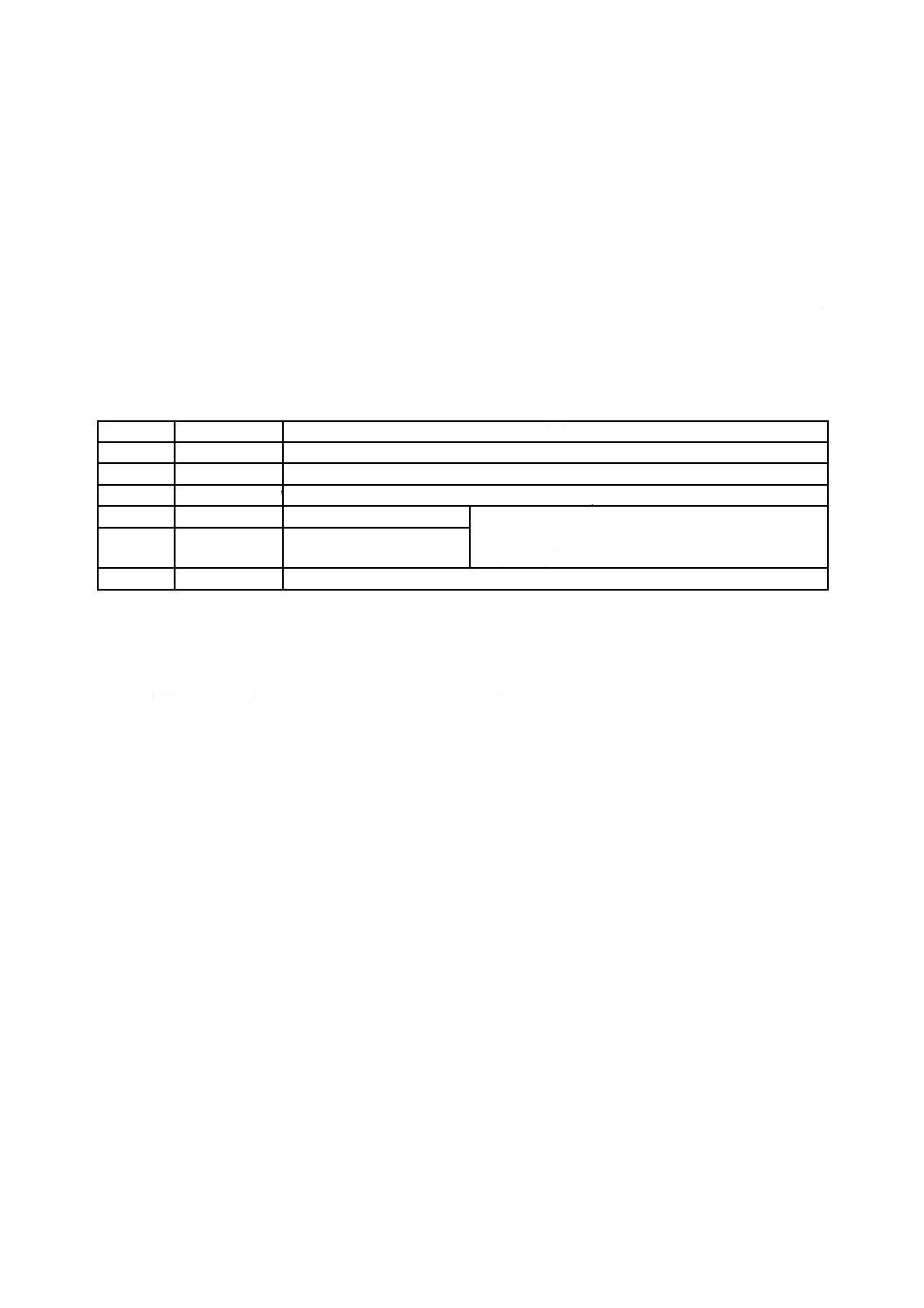

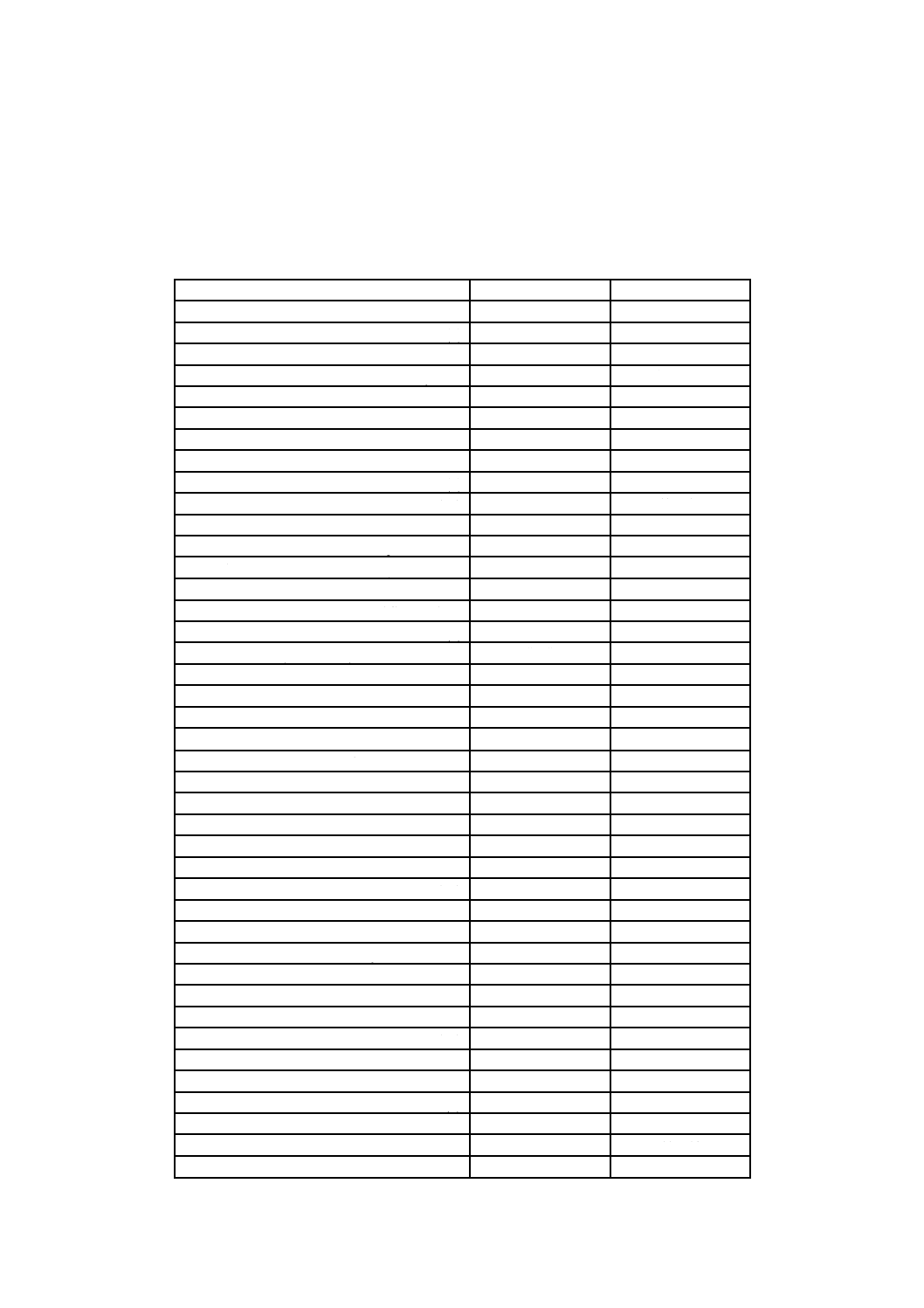

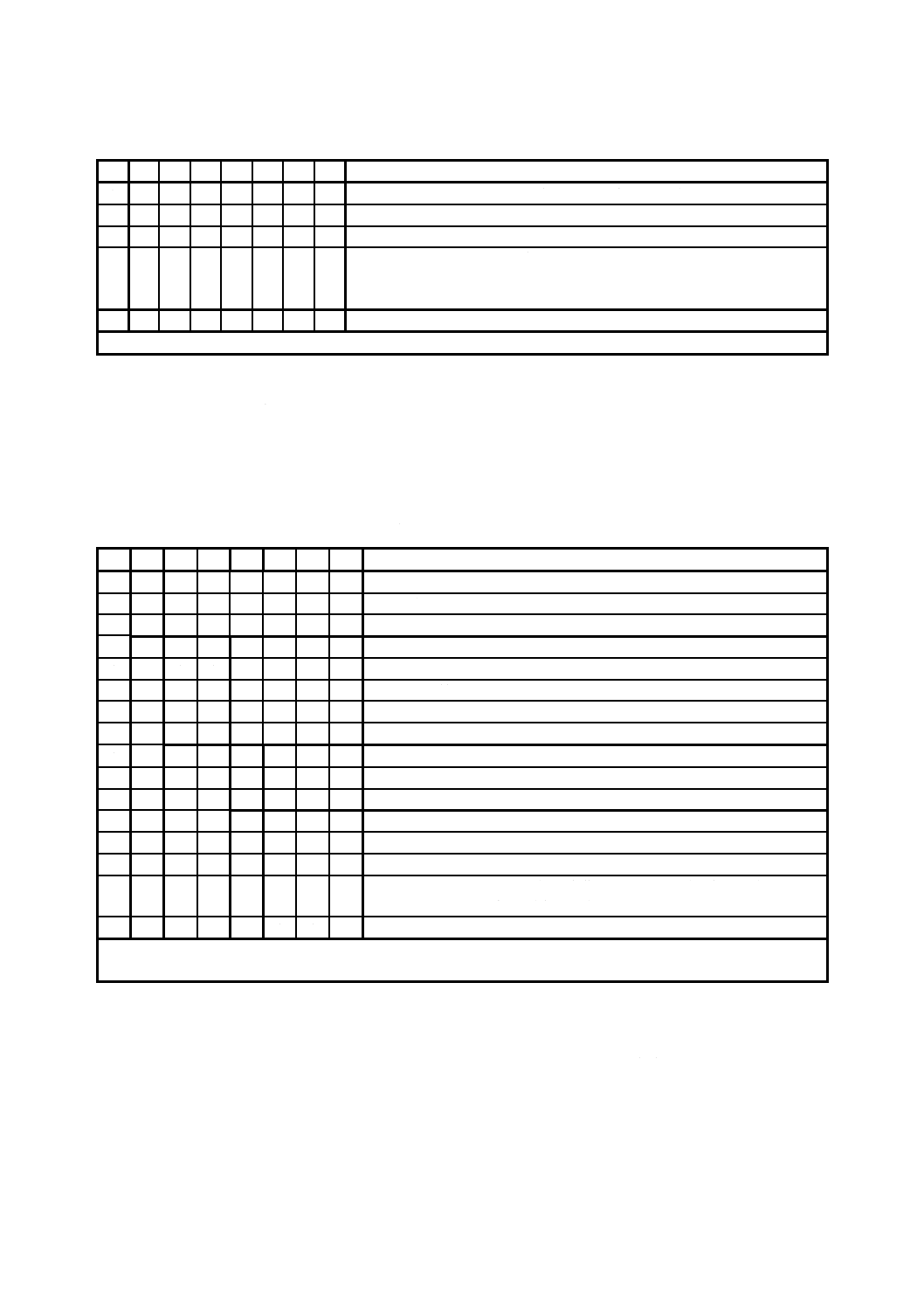

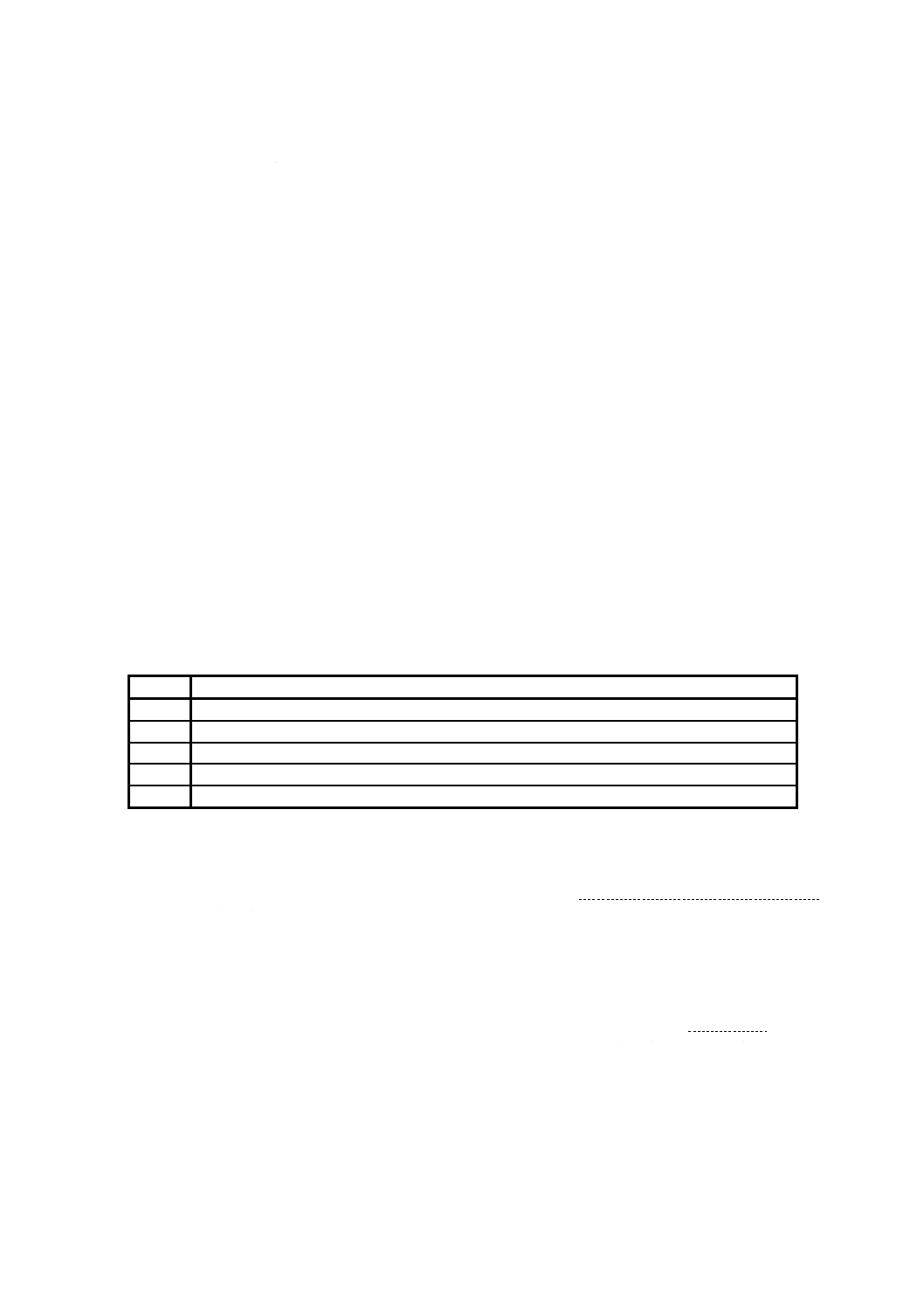

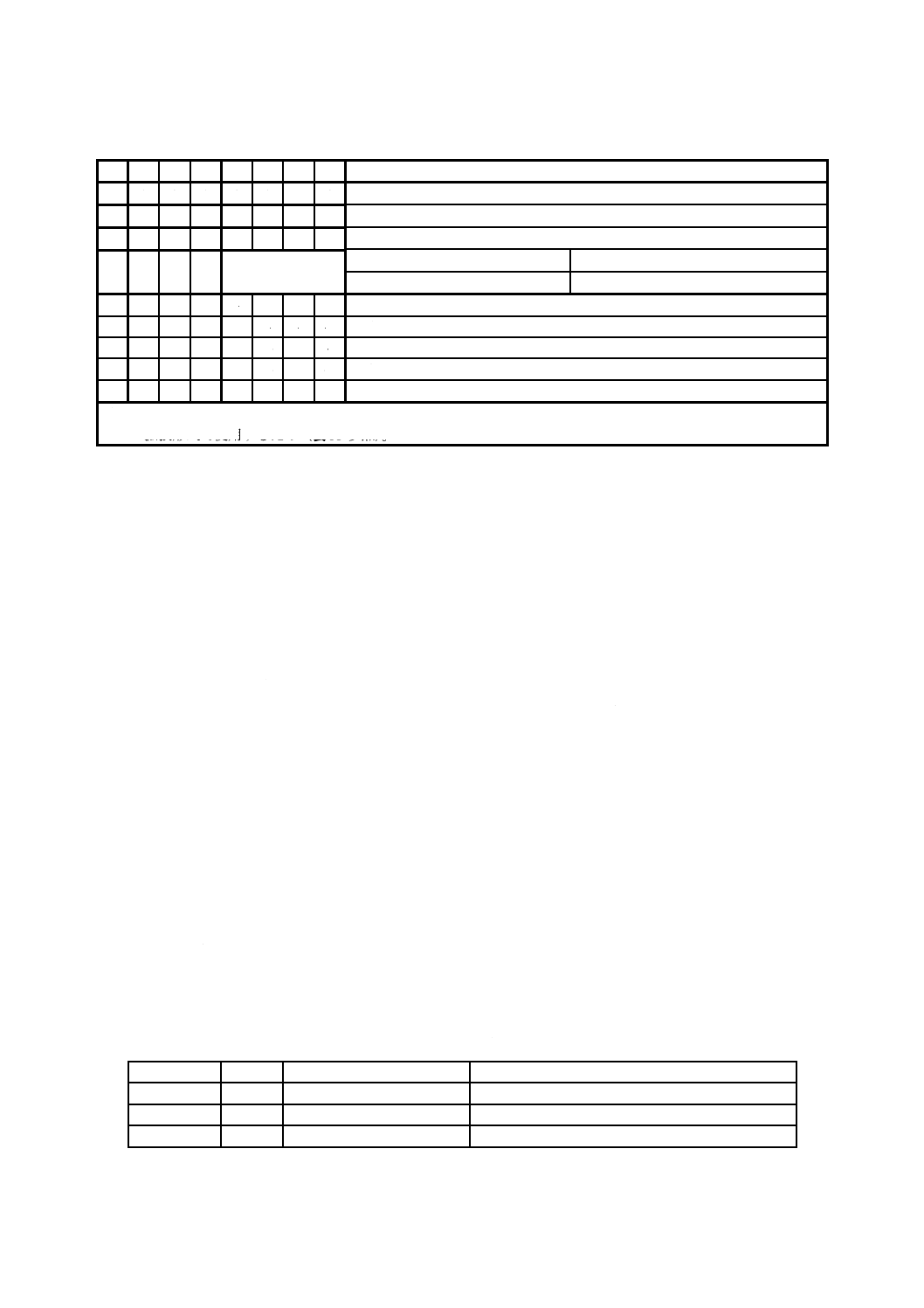

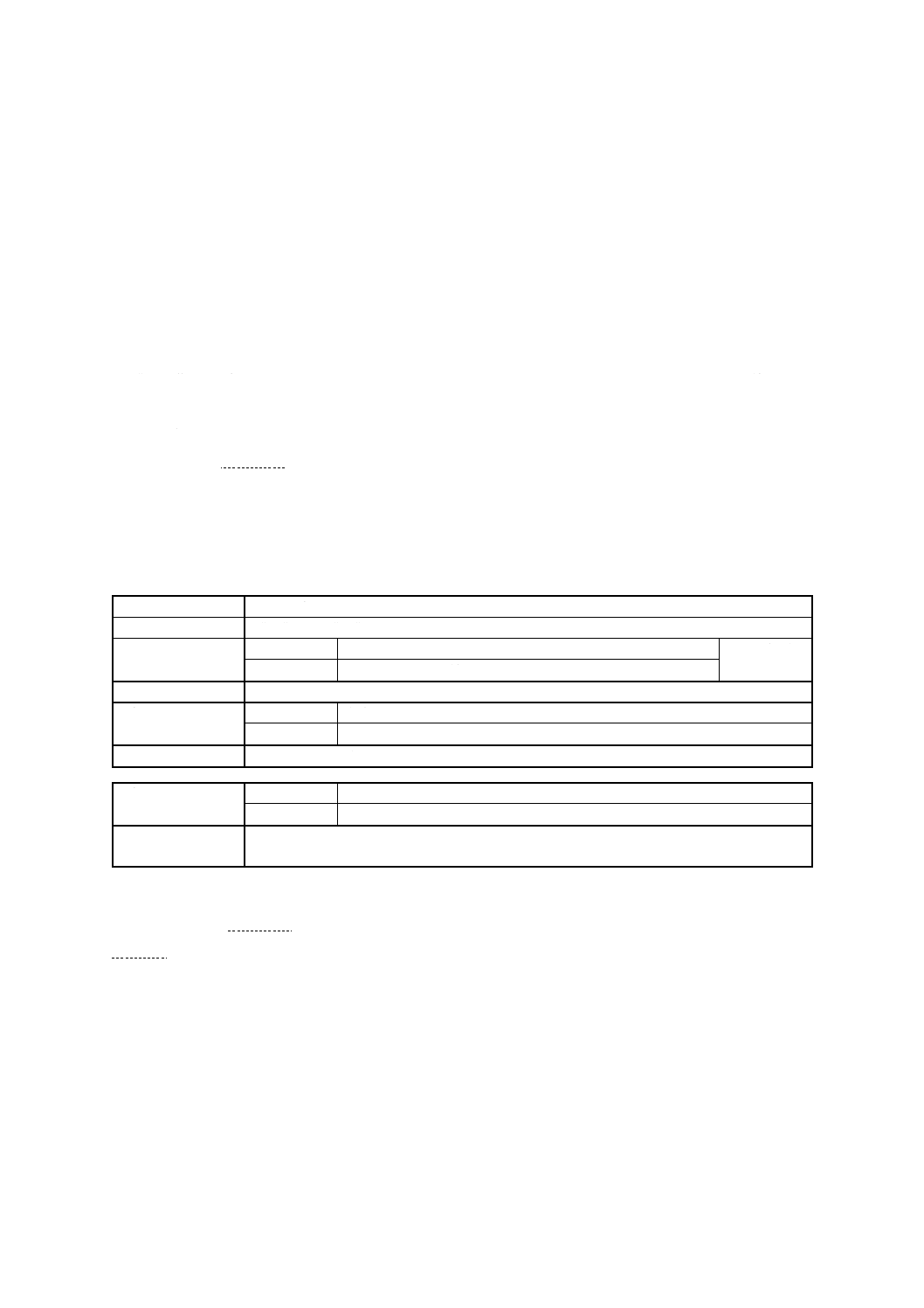

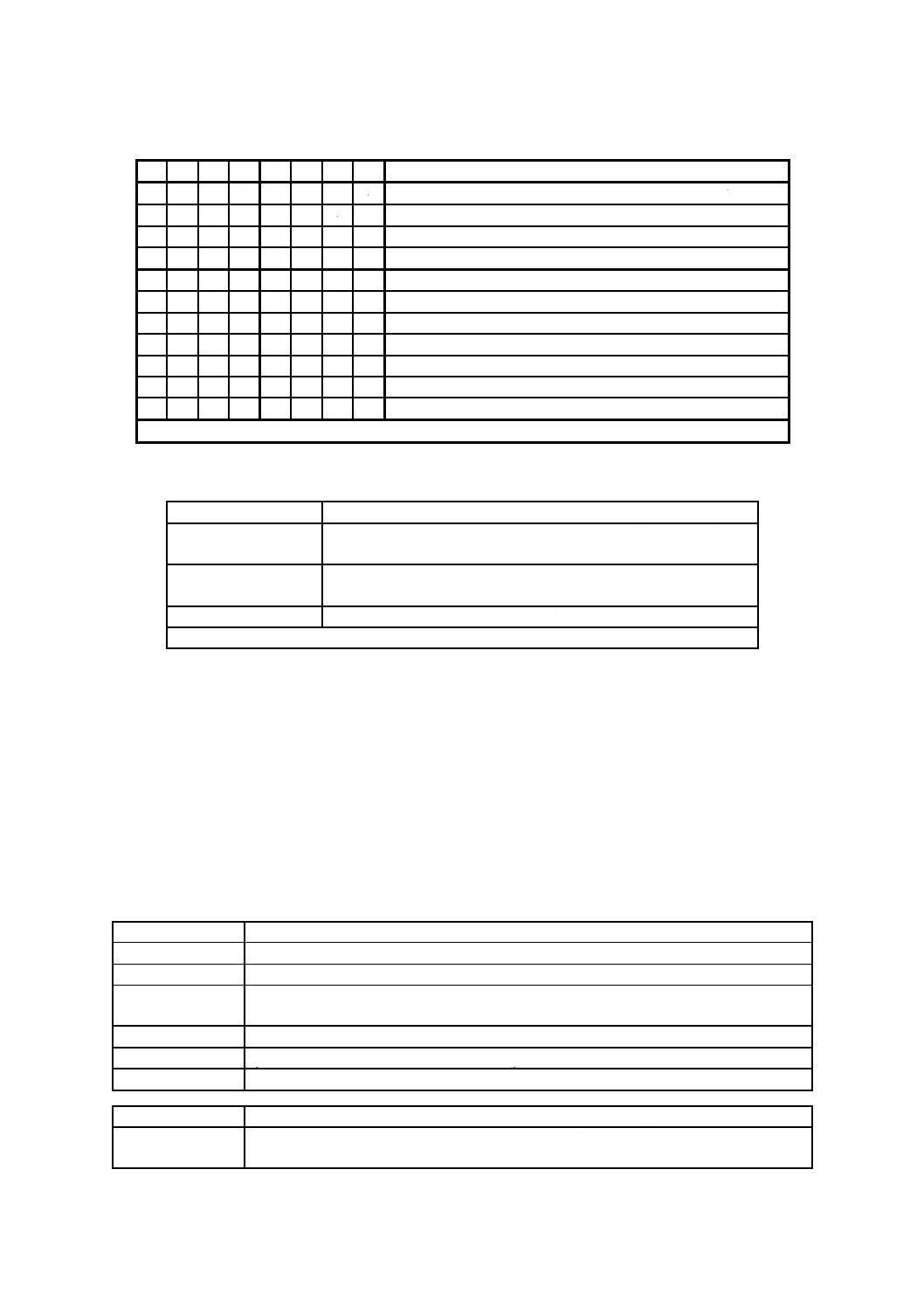

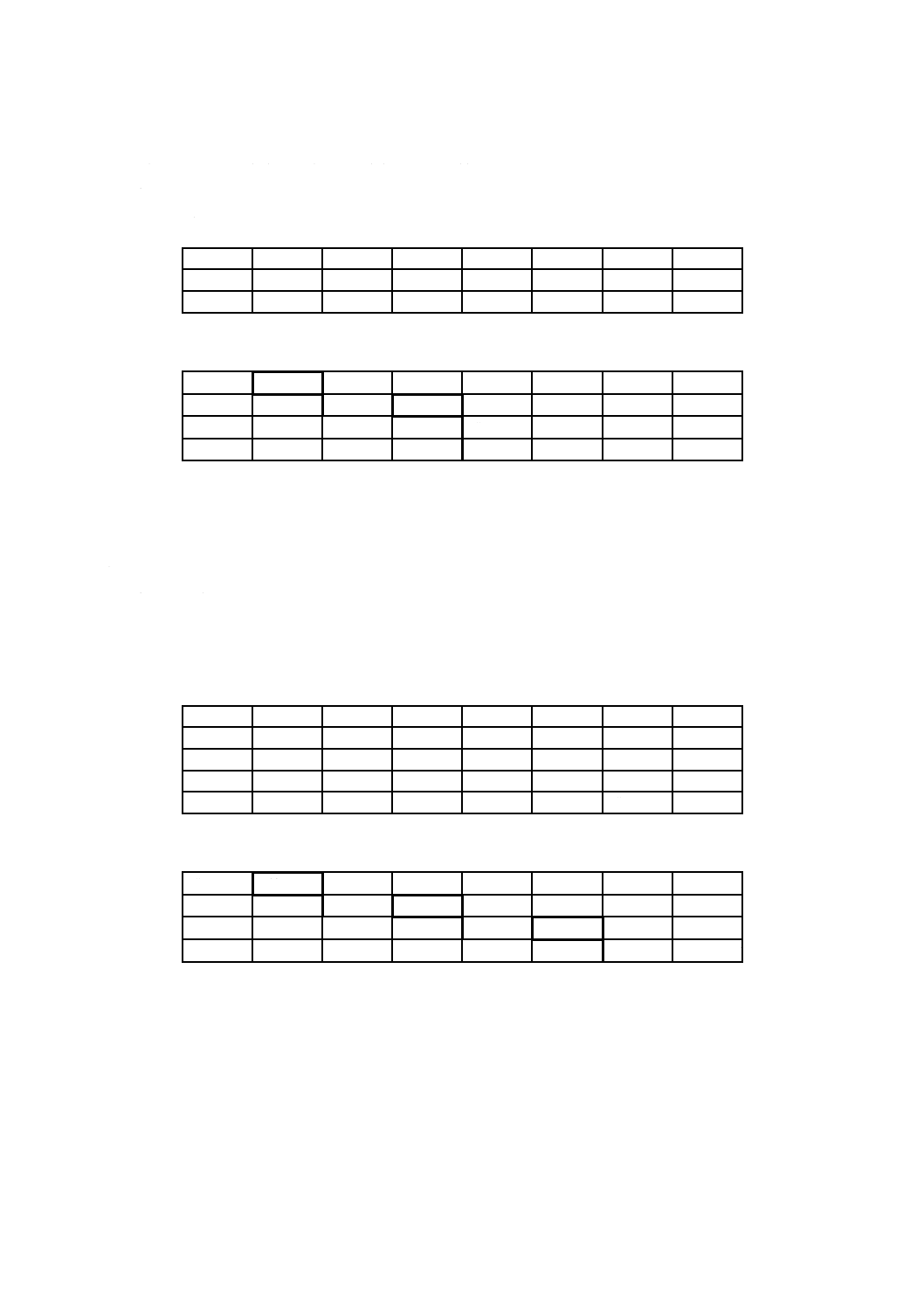

表5−SW1-SW2の産業間共通利用値の一般的な意味

SW1-SW2

意味

正常処理

“9000”

詳細情報なし。

“61XX” SW2が,有効な数のデータバイトを符号化する(この表の次の記載を参照)。

警告処理

“62XX” 不揮発性メモリの状態は変化していない(詳細情報は,SW2に示す。表6参照)。

“63XX” 不揮発性メモリの状態は変化しているかもしれない(詳細情報は,SW2に示す。表6参照)。

実行誤り

“64XX” 不揮発性メモリの状態は変化していない(詳細情報は,SW2に示す。表6参照)。

“65XX” 不揮発性メモリの状態は変化しているかもしれない(詳細情報は,SW2に示す。表6参照)。

“66XX” セキュリティ関連の誤り(SW2の詳細情報は,RFU)。

検査誤り

“67XX” 長さ誤り(詳細情報はSW2に示す。表6参照)。

“68XX” CLAで示される機能は提供しない(詳細情報は,SW2に示す。表6参照)。

“69XX” 不許可のコマンド(詳細情報は,SW2に示す。表6参照)。

“6AXX” パラメタP1-P2が,誤っている(詳細情報は,SW2に示す。表6参照)。

“6B00” パラメタP1-P2が,誤っている(11.2.2参照)。

“6CXX” Leフィールドが,誤っている。SW2は,実際の有効データバイト長さを符号化する(この

表の次の文章を参照)。

“6D00” 命令コードを提供していないか又は不正。

“6E00” クラスを提供していない。

“6F00”

詳細な診断情報なし。

SW1が“61”に設定される場合には,プロセスは完了している。他のコマンドを発行する前にGET

RESPONSEコマンドを,残りの有効バイト数を示すSW2を短縮Leフィールドの値として用いて同じCLA

で発行してもよい。“61XY”を返したC-RPが拡張長さフィールドを使用した場合,GET RESPONSEコマ

ンドは,DO“7F66”(12.7.1参照)に明記されたバッファサイズに従った拡張Leフィールドの値を使用し

てもよい。この特徴は,レスポンス連鎖に使用される(5.3.4参照)。

SW1が“6C”に設定される場合には,プロセスは中断している。他のコマンドを発行する前に同じコマ

ンドを,実際の有効データバイト数を示すSW2を短縮Leフィールドの値として用いて再発行してもよい。

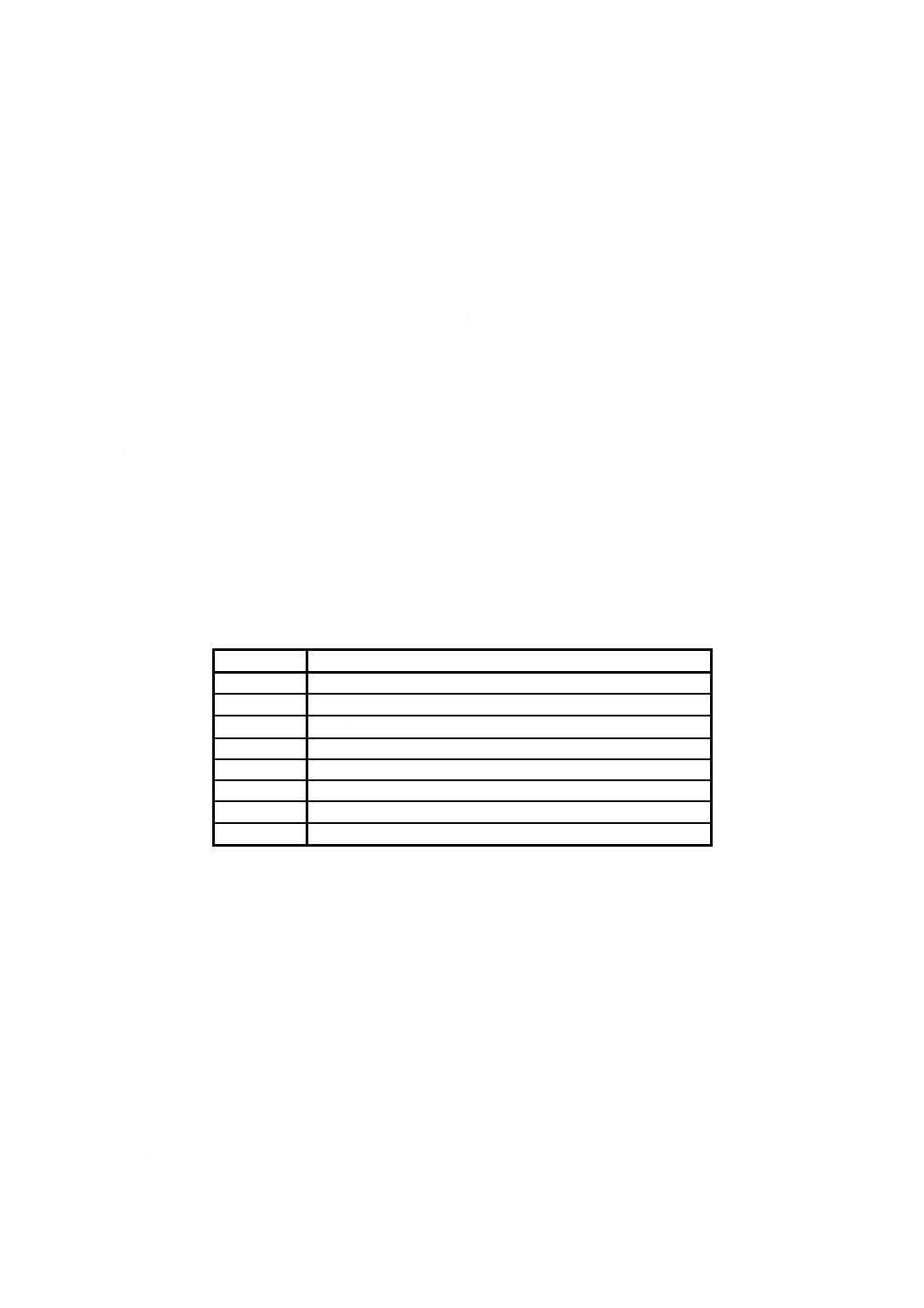

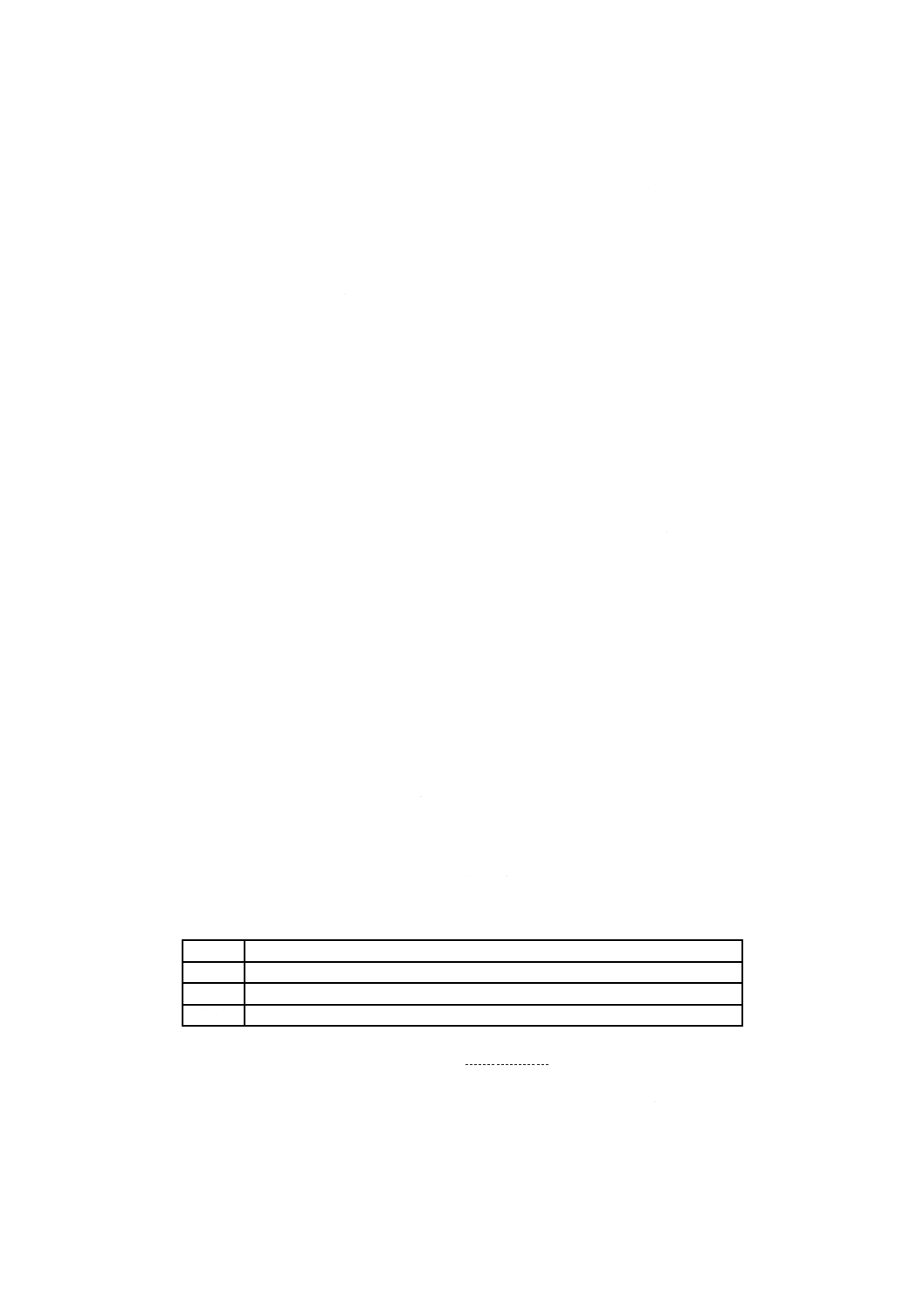

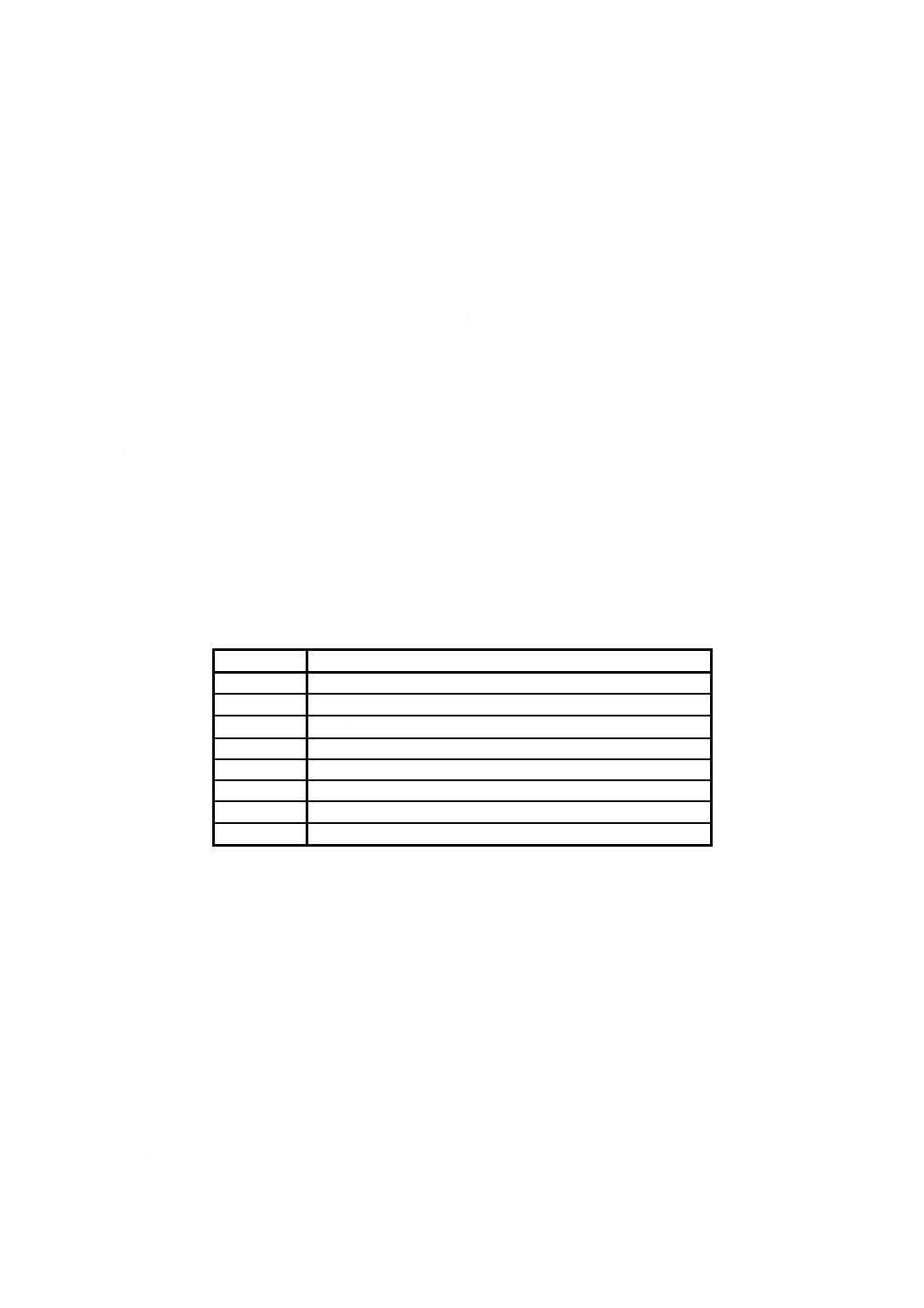

SW1-SW2

正常処理

“9000”及び“61XX”

警告処理

“62XX”及び“63XX”

実行誤り

“64XX”〜“66XX”

検査誤り

“67XX”〜“6FXX”

処理中断

処理完了

20

X 6320-4:2017 (ISO/IEC 7816-4:2013)

プロセスが“64”〜“6F”のSW1の値で中断する場合には,レスポンスデータフィールドは存在しない。

SW1が“63”又は“65”に設定される場合には,不揮発性メモリの状態は変化しているかもしれない。

SW1が“63”及び“65”を除いて“6X”に設定される場合には,不揮発性メモリの状態は変化していない。

ペイロード分割によってコマンド連鎖が使用されるとき(5.3.3参照),連鎖の最終コマンド(5.3.3参照)

でないコマンドに対するレスポンスでは,産業間共通利用の警告を禁止する(JIS X 6320-3も参照)。すな

わち,SW1は“62”及び“63”のいずれにも設定してはならない。

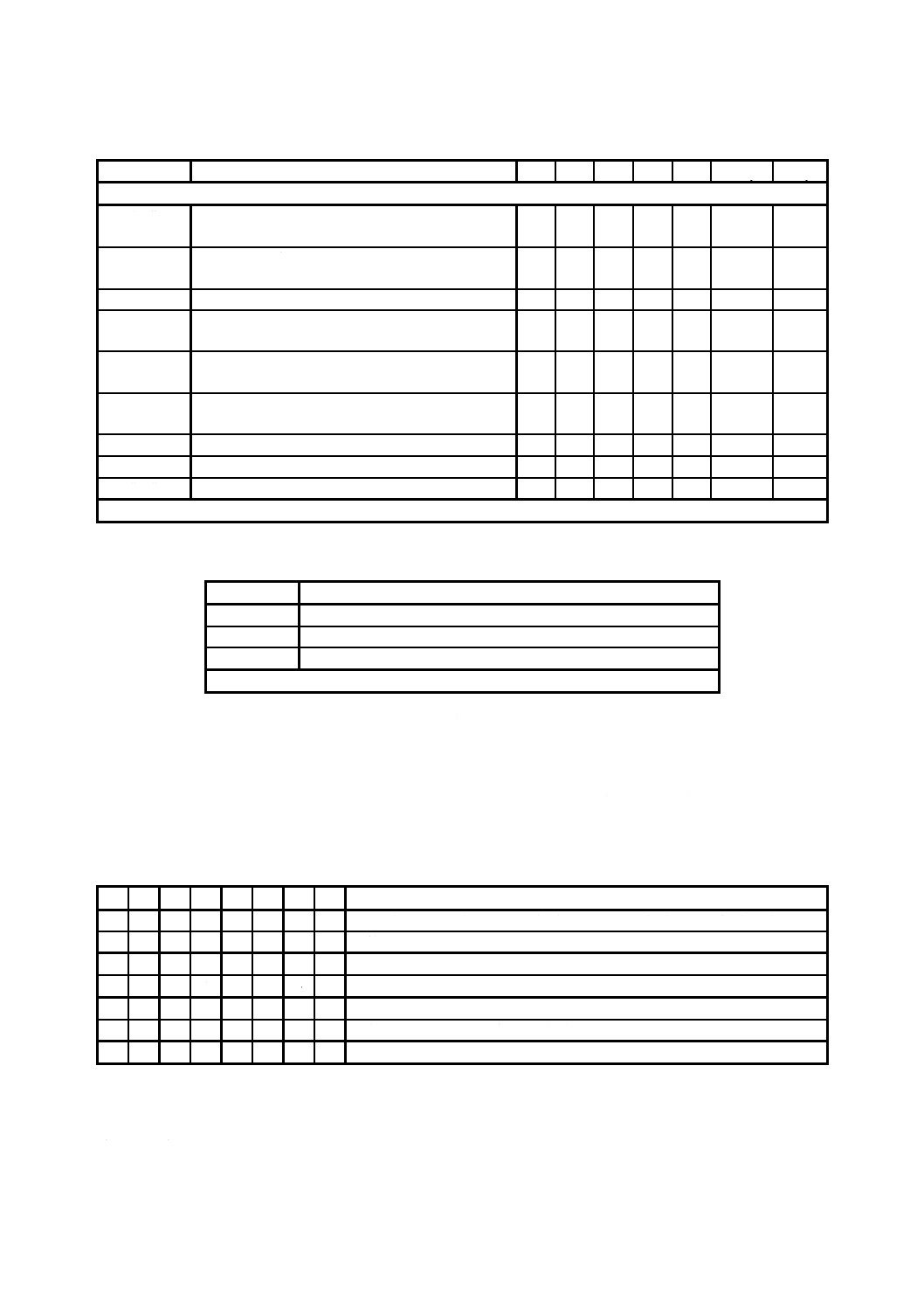

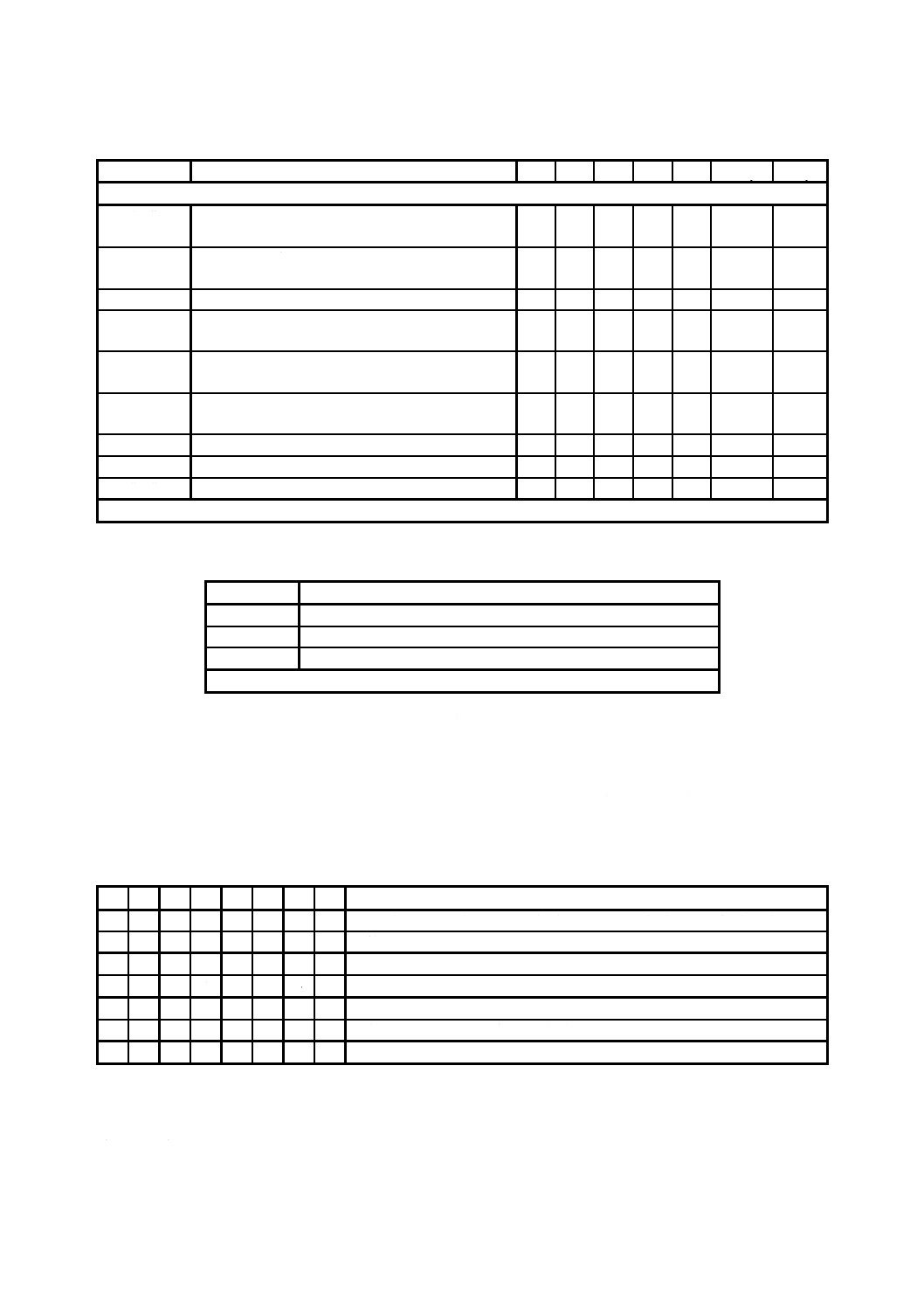

表6−産業間共通利用の警告及び誤り条件

SW1

SW2

意味

“62”

(警告)

“00”

情報なし。

“02”〜“80” カードによるトリガ(12.5.1参照)

“81”

出力データに異常がある。

“82”

Neバイトを読み出す前にファイル若しくはレコードの終端に達した,又

は検索に失敗した。

“83”

選択したファイルが,閉塞している。

“84”

ファイル又はデータ制御情報が,7.4に従った書式になっていない。

“85”

選択したファイルが,終了状態

“86”

カードのセンサから利用可能な入力データがない。

“87”

参照レコードのうち,少なくとも一つは非活性化されている。

“63”

(警告)

“00”

情報なし。

“40”

比較失敗(正確な意味は,コマンドによって異なる。)。

“81”

今回の書込みによって,ファイルが,一杯になった。

“CX”

カウンタ値が,“X”によって0〜15に符号化されている(正確な意味は,

コマンドによって異なる。)。

“64”

(誤り)

“00”

実行誤り,情報なし。

“01”

カードが,即時応答を要求。

“02”〜“80” カードによるトリガ(12.5.1参照)

“81”

論理チャネル共用アクセスが否定された。

“82”

論理チャネル開始が否定された。

“65”

(誤り)

“00”

情報なし。

“81”

メモリ誤り

“66”

(誤り)

“00”

情報なし,他の値はRFU。

“67”

(誤り)

“00”

情報なし。

“01”

コマンドAPDU形式がこの規格に対応していない(5.1参照)。

“02”

Lcの値は期待されたものではない。

“68”

(誤り)

“00”

情報なし。

“81”

指定された論理チャネルを提供していない。

“82”

セキュアメッセージング機能を提供していない。

“83”

連鎖の最終コマンドが期待されている。

“84”

コマンド連鎖を提供していない。

“69”

(誤り)

“00”

情報なし。

“81”

ファイル構造と矛盾したコマンドが,使用された。

“82”

セキュリティ状態が,満足されていない。

“83”

認証方法を受け付けない。

“84”

参照データが,使用不可能。

“85”

使用条件が,満足されていない。

“86”

カレントEFが存在しないため,コマンドの実行は許されていない。

21

X 6320-4:2017 (ISO/IEC 7816-4:2013)

表6−産業間共通利用の警告及び誤り条件(続き)

SW1

SW2

意味

“69”

(誤り)

“87”

期待されたセキュアメッセージングDOがない。

“88”

セキュアメッセージングDOが正しくない。

“6A”

(誤り)

“00”

情報なし。

“80”

コマンドデータフィールドのパラメタが正しくない。

“81”

機能を提供していない。

“82”

ファイル又はアプリケーションが,見つからない。

“83”

レコードが,見つからない。

“84”

ファイル内のメモリ領域が,足りない。

“85”

NcとTLV構造とが,矛盾している。

“86”

パラメタP1-P2が,正しくない。

“87”

NcとパラメタP1-P2とが,矛盾している。

“88”

参照データが見つからない(正確な意味は,コマンドによって異なる。)。

“89”

ファイルは,既に存在している。

“8A”

DF名は,既に存在している。

− SW2の他の値は,RFUとする。

6

データオブジェクト

ここでは,2種類のデータオブジェクトである簡易符号化TLVデータオブジェクト及びBER-TLVデー

タオブジェクトを規定する(以下,データオブジェクトをDOという。)。

6.1

簡易符号化TLVデータオブジェクト

簡易符号化TLVデータオブジェクトは,二つ又は三つの連続するフィールド(必須のタグフィールド,

必須の長さフィールド及び条件付きの値フィールド)で構成する。レコード(11.3.1参照)は簡易符号化

TLVデータオブジェクトであってもよい。

− タグフィールドは,1〜254のタグ番号を符号化する1バイトで構成する。値“00”及び“FF”は,タ

グフィールドでは無効とする。レコードが簡易符号化TLVデータオブジェクトの場合には,タグはレ

コード識別子として用いてもよい。

− 長さフィールドは,1バイト又は連続する3バイトで構成する。

− 先頭バイトが“FF”でない場合は,長さフィールドは,0〜254のNで示された数を符号化する1

バイトからなる。

− 先頭バイトが“FF”に設定される場合には,長さフィールドは,0〜65 535のNで示された数を符

号化する任意の値をとる後続2バイトで構成される。

− Nが0の場合には,値フィールドはない。すなわち,データオブジェクトは,空とする。その他の場

合(N>0)は,値フィールドは,連続するNバイトで構成する。

注記 この規格は,簡易符号化TLVデータオブジェクトのタグ値も値フィールドも定義しない。した

がって,簡易符号化TLVデータオブジェクトアドレシングを交換に使うことができない。

6.2

BER-TLVデータオブジェクト

BER-TLVデータオブジェクト(DO)は,二つ又は三つの連続するフィールド(必須のタグフィールド,

必須の長さフィールド及び条件付きの値フィールド)で構成する(ISO/IEC 8825-1のASN.1基本符号化規

則を参照)。空でないDOは,{T-L-V}と表記する。

タグフィールドは,連続する1バイト以上で構成する。クラス及び符号化を示し,タグ番号を符号化す

22

X 6320-4:2017 (ISO/IEC 7816-4:2013)

る。タグフィールドの先頭バイトで値“00”は無効とする。JIS X 6320規格群 [6] は,1,2及び3バイトの

タグフィールドを提供する。これよりも長いタグは,RFUとする。

長さフィールドは,ISO/IEC 8825-1に従って長さ(すなわち,Nで示された数)を符号化する。Nが0

の場合には,値フィールドはない。すなわち,DOは空とし,{T-“00”}と表記する。その他の場合(N>

0)は,値フィールドは,連続するNバイトで構成し,DOは{T-L-V}と表記する。

JIS X 6320規格群 [6] は,

a) DER符号化規則によって規定された“不定長(符号“80”)”を使用しない。

b) DER符号化規則(ISO/IEC 8825-1参照)に従って,長さフィールドは可能な限り短い符号化を使用す

ることを推奨する。

c) 1〜5バイトまでの長さフィールドを使用する。それ以上の長いフィールドは,RFUとする。

注記1 長さフィールドの長さを確かめるために,規定は,推奨b)(すなわち,与えられた長さの符

号化で最も短い長さフィールドを使用する。)を必須としてもよい。

注記2 この規格は,拡張ヘッダDO(8.4.5参照)の長さフィールドで特殊な意味で“80”を使用す

る。

注記3 附属書Eにタグフィールド及び長さフィールドの詳細な符号化を示す。

6.3

構造化DO対基本DO

構造化された空でないDOは,{T-L-{T1-L1-V1}…{Tn-Ln-Vn}}と表記する。このタグTは,値フィール

ドの構造を示す(附属書E参照)。この値フィールドは,テンプレートと呼ばれ,次のいずれかで構成さ

れる。

− 一つのDOで構成(構造化DOで“入れ子”にされたといわれるDO)

− 入れ子にされた数個のDO(上記の例のn個のDO)のパディング(8.1.1参照)なしの連結で構成

別段の規定[例えば,ラッパ(8.4.8参照)又はタグ付ラッパ(8.4.9参照),JIS X 6320-15,ISO/IEC 24727 [23]]

がない限り,テンプレート内のDOの順序は,この規格では定義しない。

タグの1バイト目で基本又は構造化データオブジェクトを識別する方法については,附属書Eを参照す

る。基本データオブジェクトの値フィールドの取り得る構造は,ほかのところで定義する。

7

アプリケーション及びデータの構造

7.1

利用可能な構造

ここでは,産業間共通利用クラスでコマンドを処理する場合にインタフェース上に現れるアプリケーシ

ョンとデータの構造とを規定する。ここに記載していないデータ及び構造に関する情報の実際の記憶位置

は,JIS X 6320規格群 [6] では規定しない。次に示す構造を,提供する。

− 専用ファイル(DF)

DFは,アプリケーション及び/又はファイルをまとめ,及び/又はDOを格納する。アプリケーショ

ンDFは,アプリケーションを格納するDFとする。DFは,構造のタイプが{DF,EF,DO}に属し

ている他の構造物の親であってもよい。これらの他の構造物は,DF直下に存在する。

− 基礎ファイル(EF)

EFは,データを格納する。EFは,構造のタイプが{DO,レコード,データ列}の組合せに属してい

る他の構造物の親であってもよい。これらの他の構造物は,EF直下に存在する。2種類のEFを規定

する。

− 内部EFは,カードによって解釈されるデータ(すなわち,管理と制御との目的のためにカードに

23

X 6320-4:2017 (ISO/IEC 7816-4:2013)

よって使用されるデータ)を格納する。

− 作業用EFは,カードによって解釈されないデータ(すなわち,全て外部で使用されるデータ)を

格納する。

− レコード

レコードは,データを格納する。レコードは,構造のタイプがDOの組合せに属している他の構造物

の親であってもよい。これらの他の構造物は,レコード直下に存在する。

− データ列

データ列は,データを格納する。データ列は,透過構造EFのバイト連続とする。データ列は,構造

のタイプがDOの組合せに属している他の構造物の親であってもよい。これらの他の構造物は,デー

タ列直下に存在する。

− データオブジェクト(DO)

DOは,データを格納する。DOは,構造のタイプがDOの組合せに属している他の構造物の親であっ

てもよい。これらの他の構造物は,DO直下に存在する。

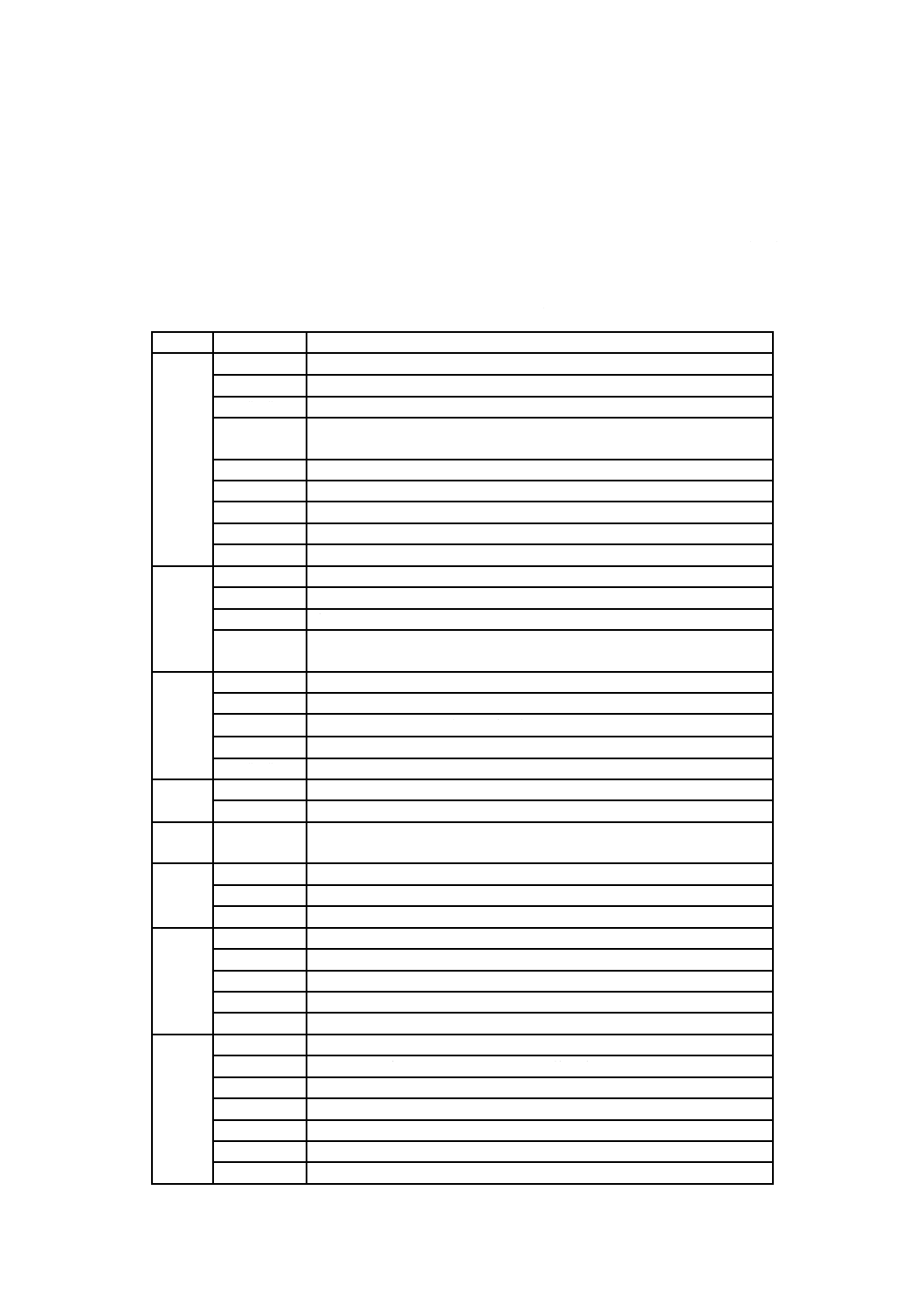

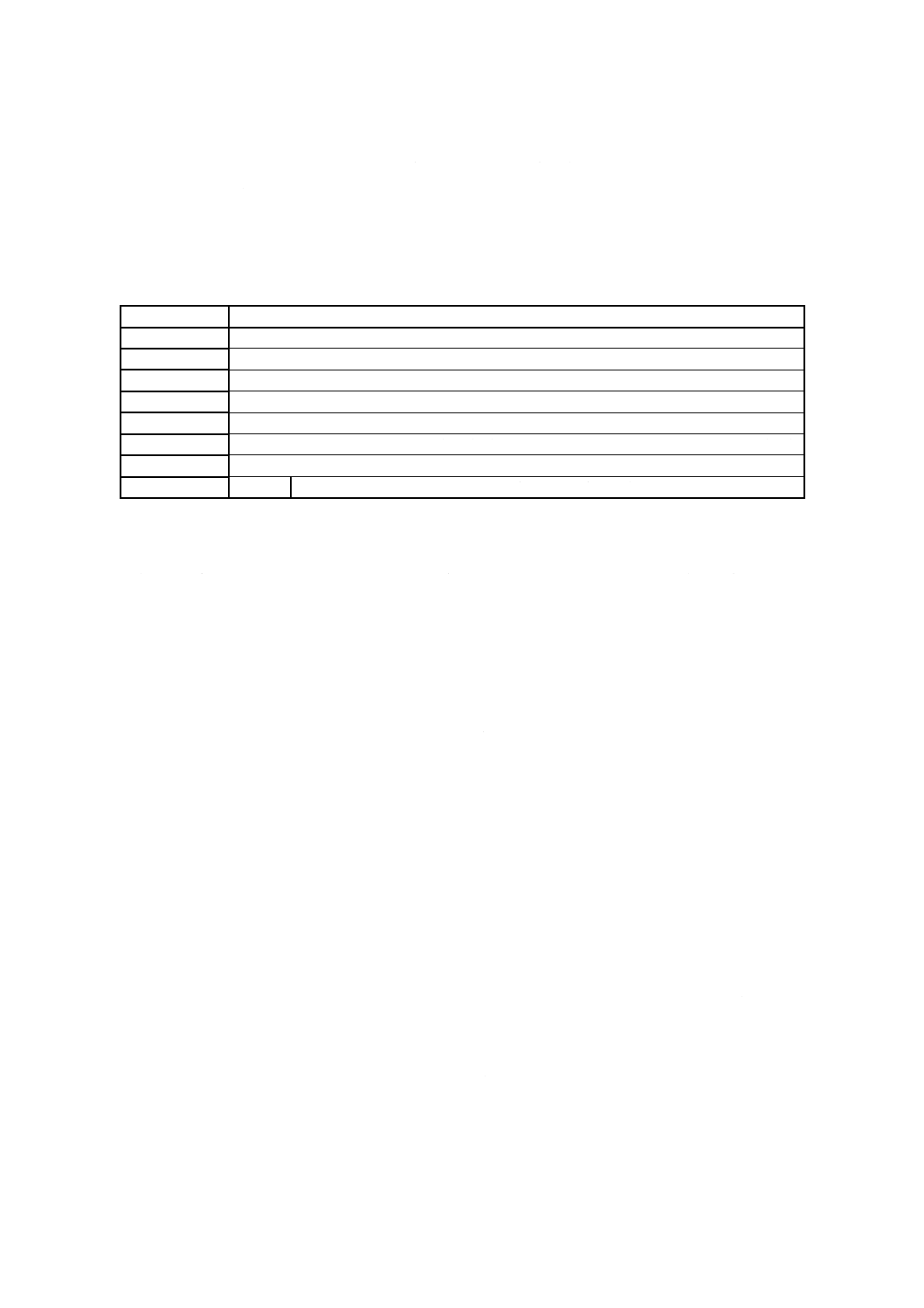

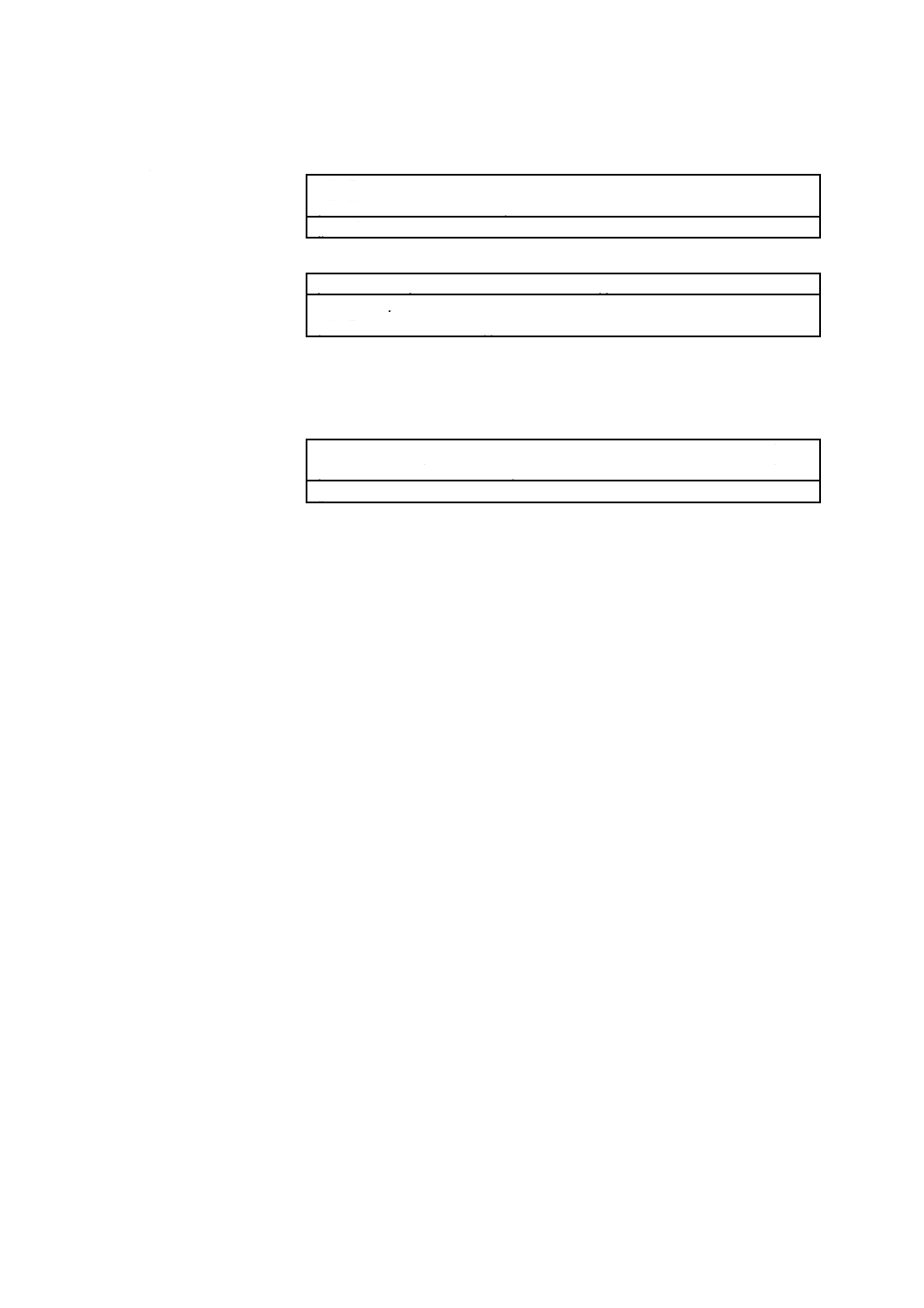

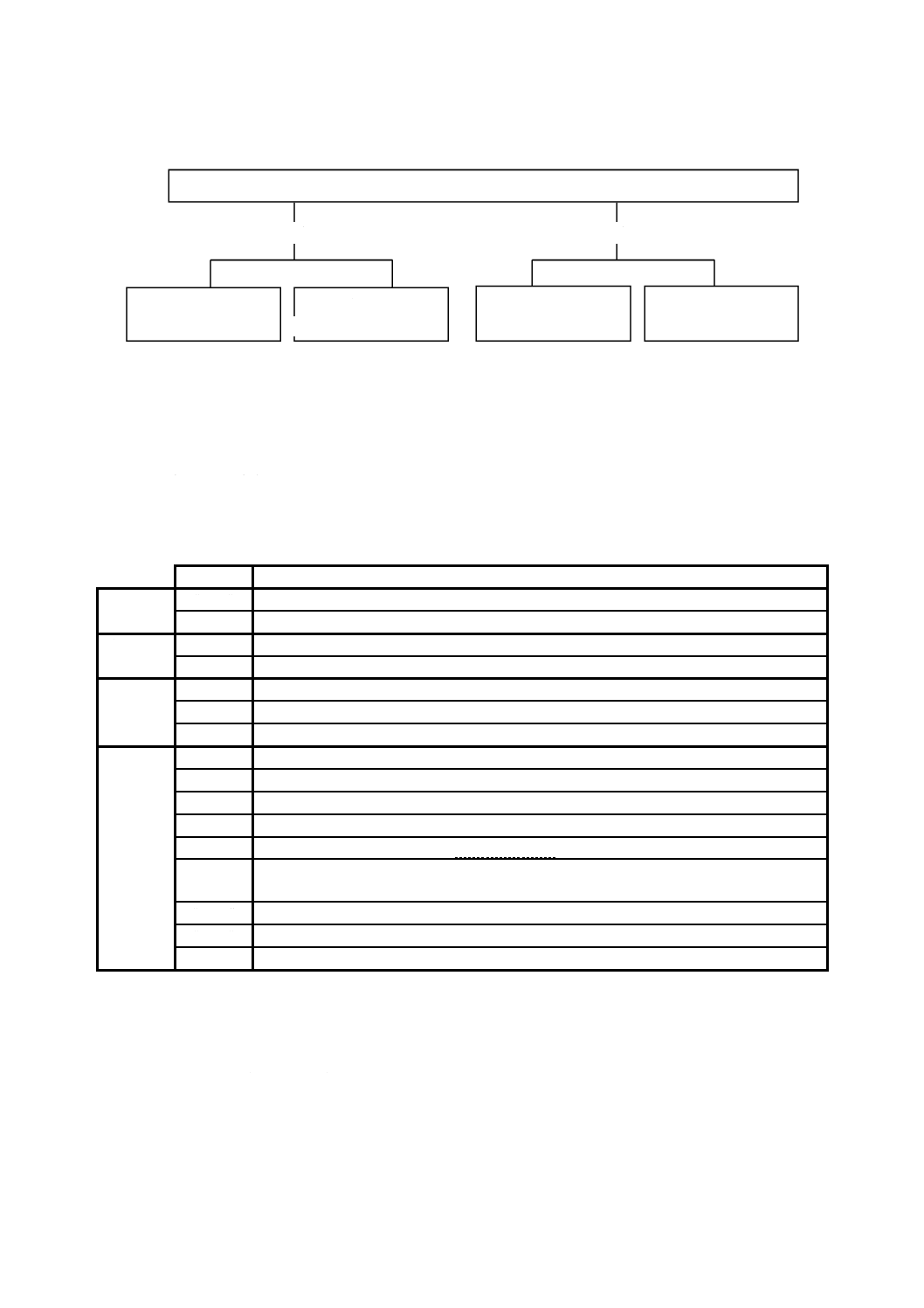

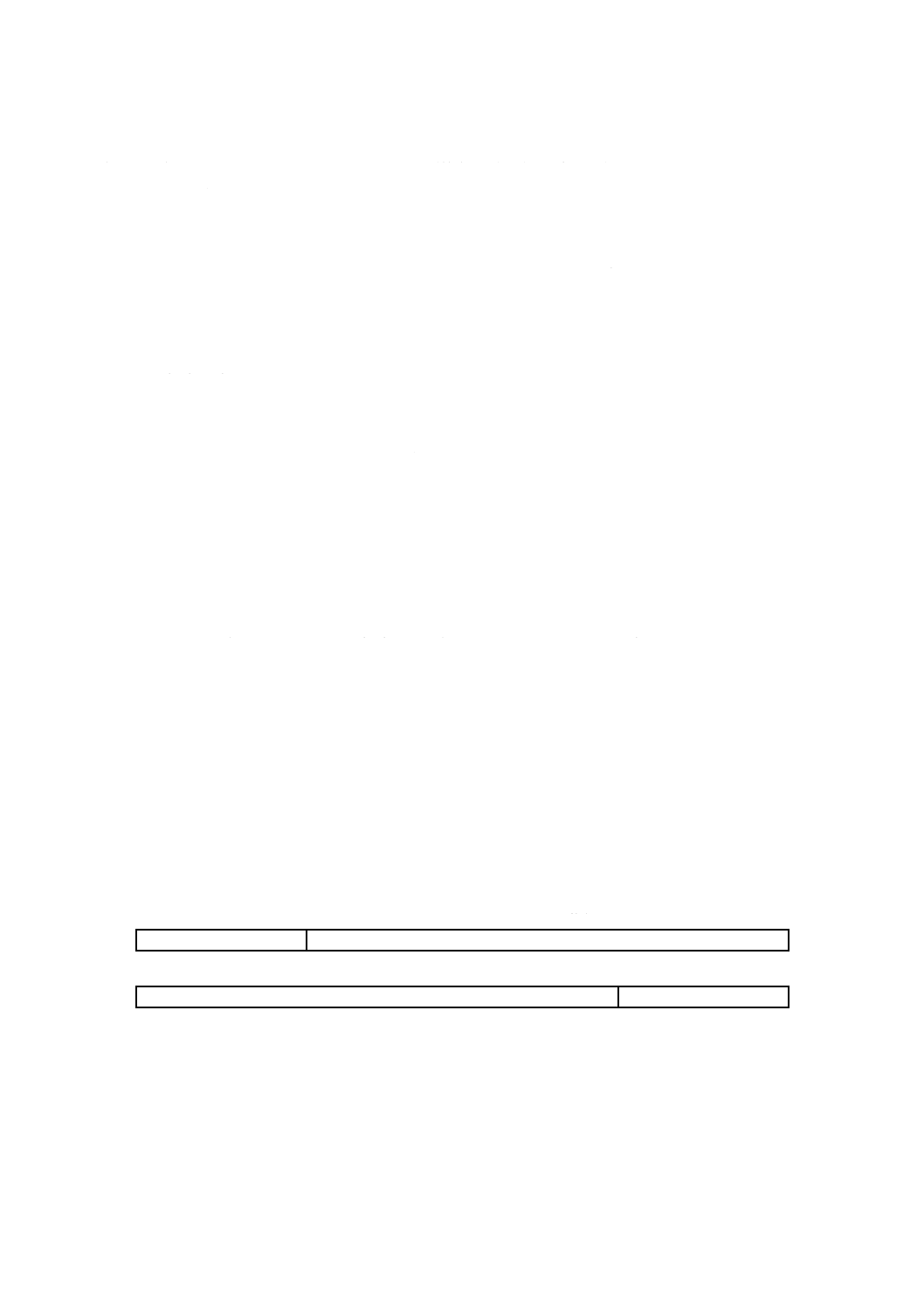

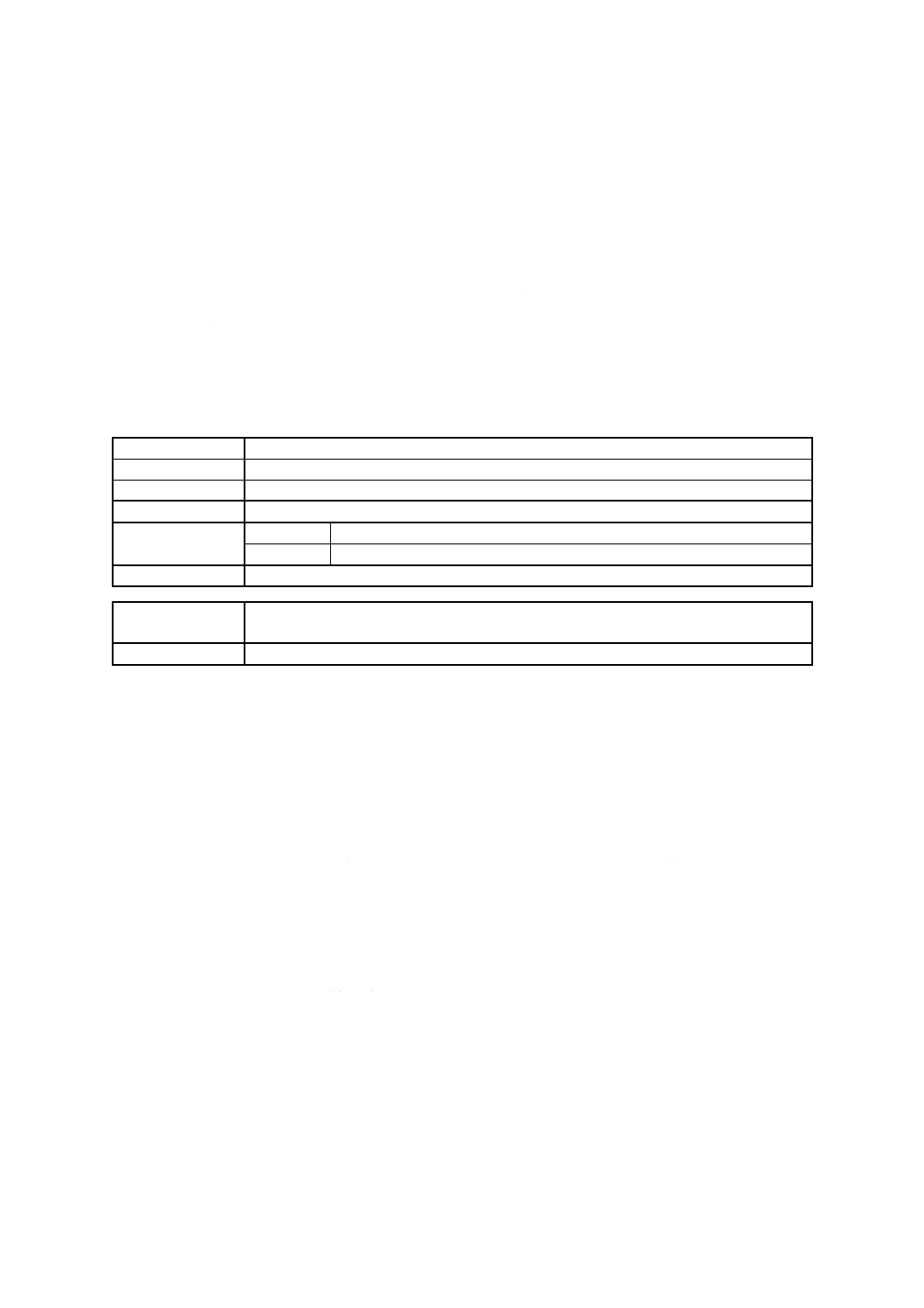

2種類の論理的な構成が存在する。

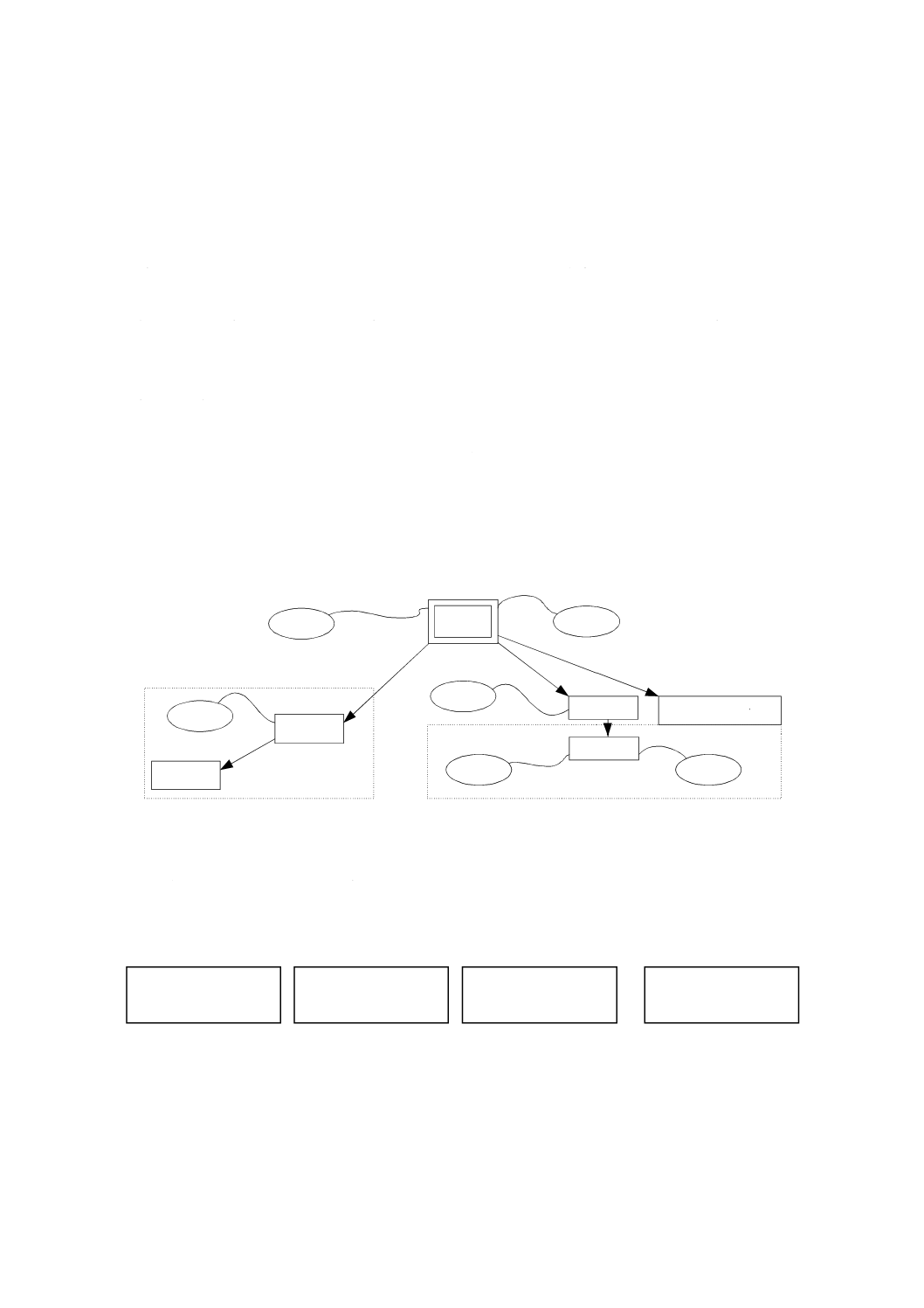

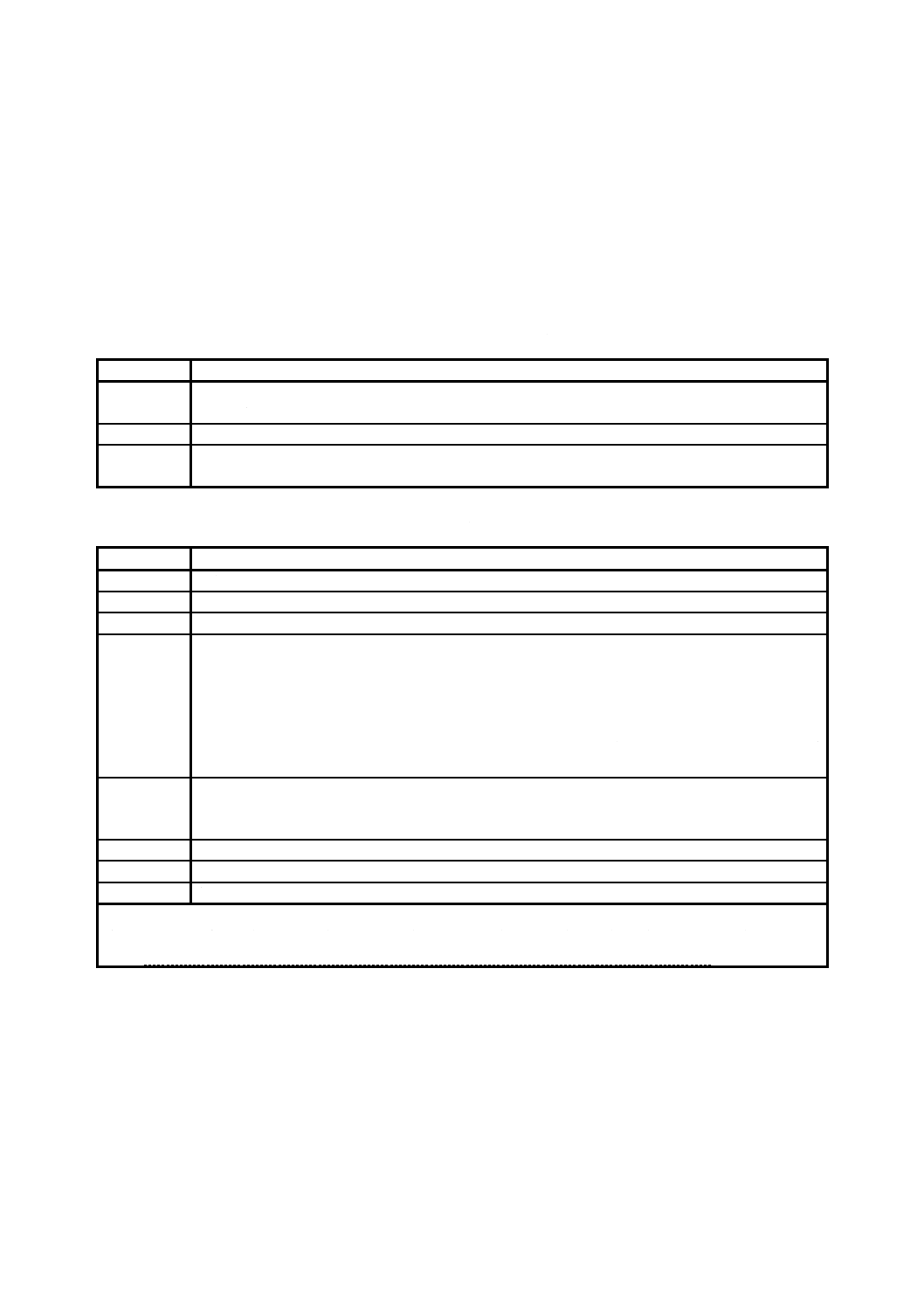

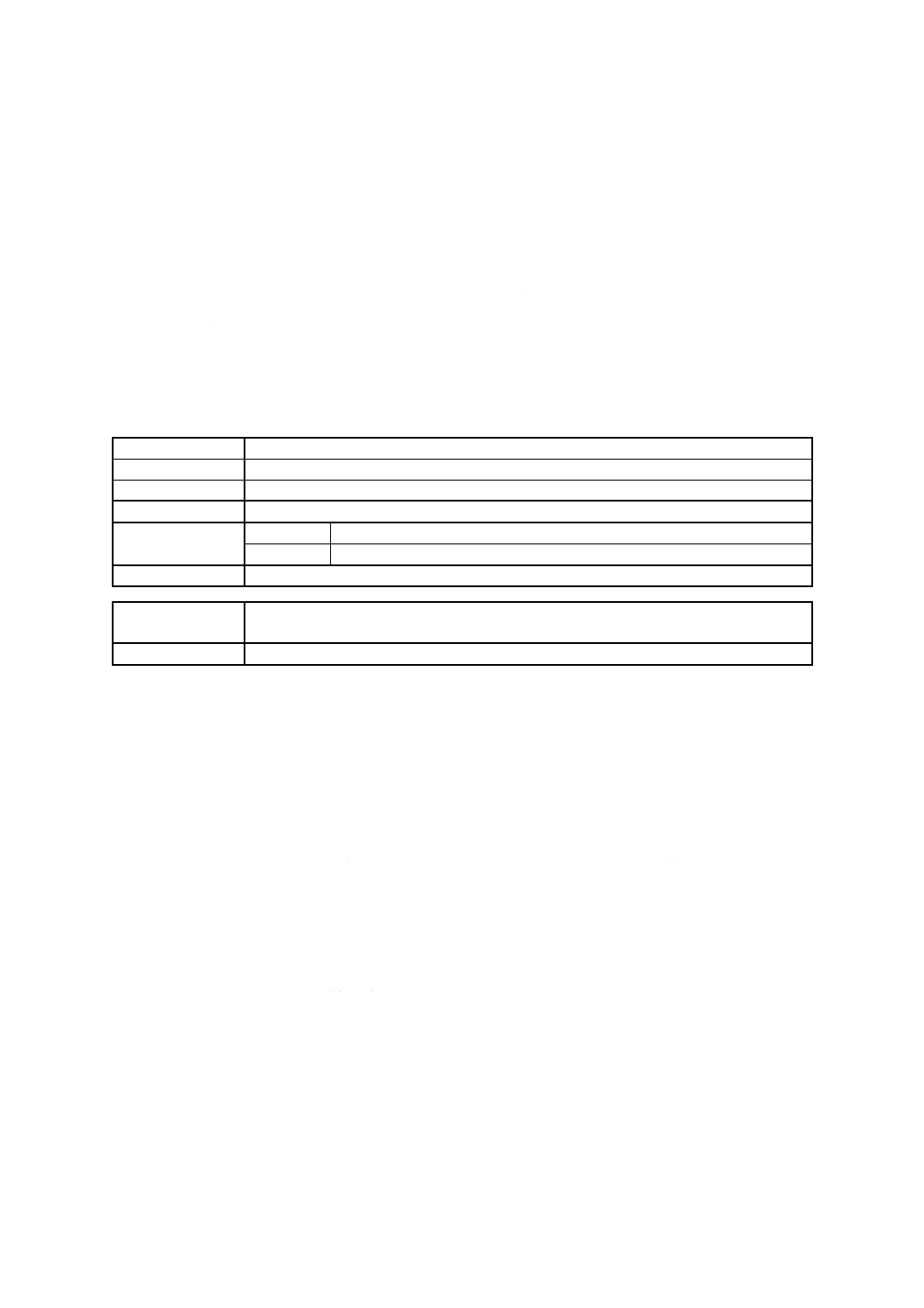

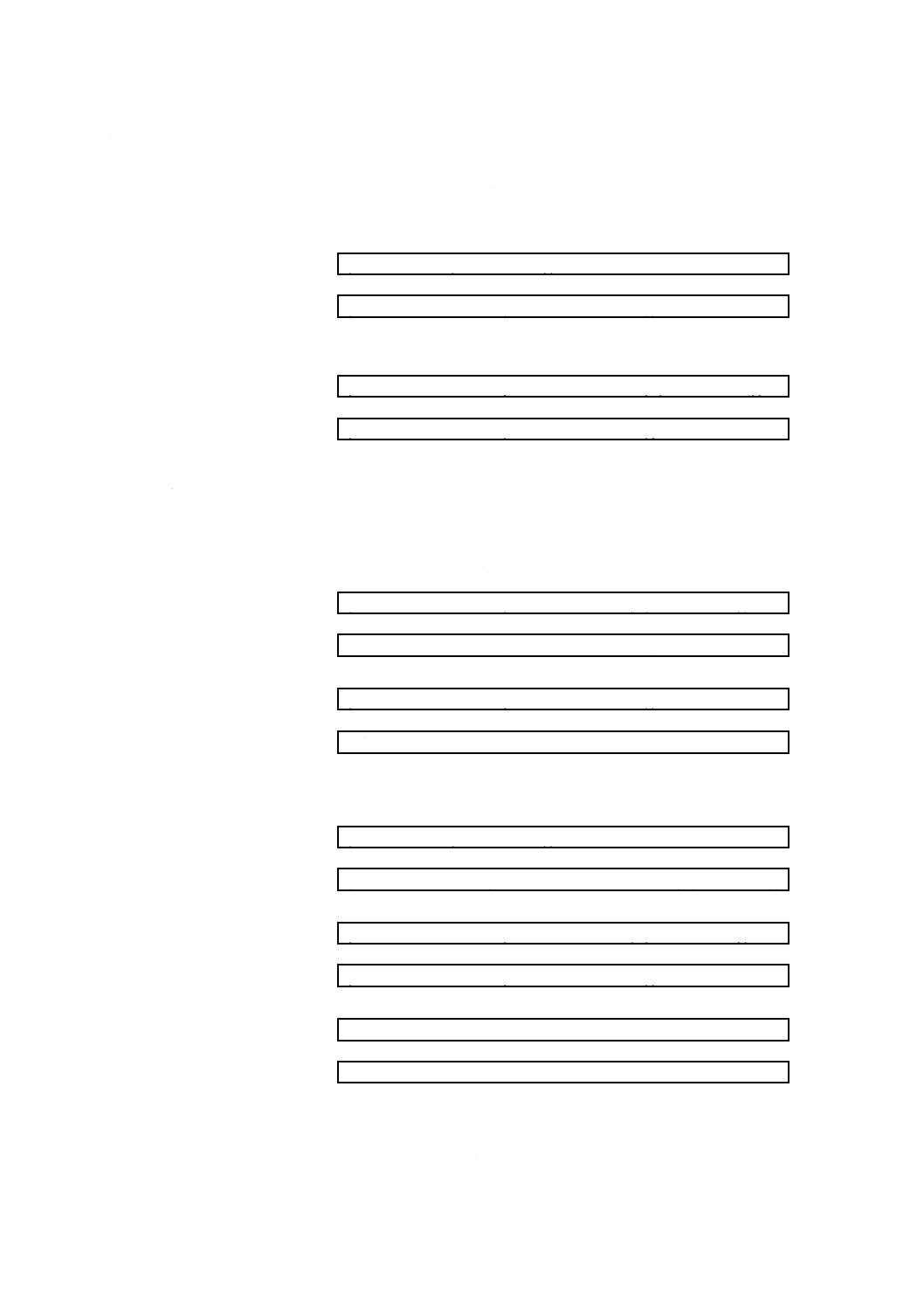

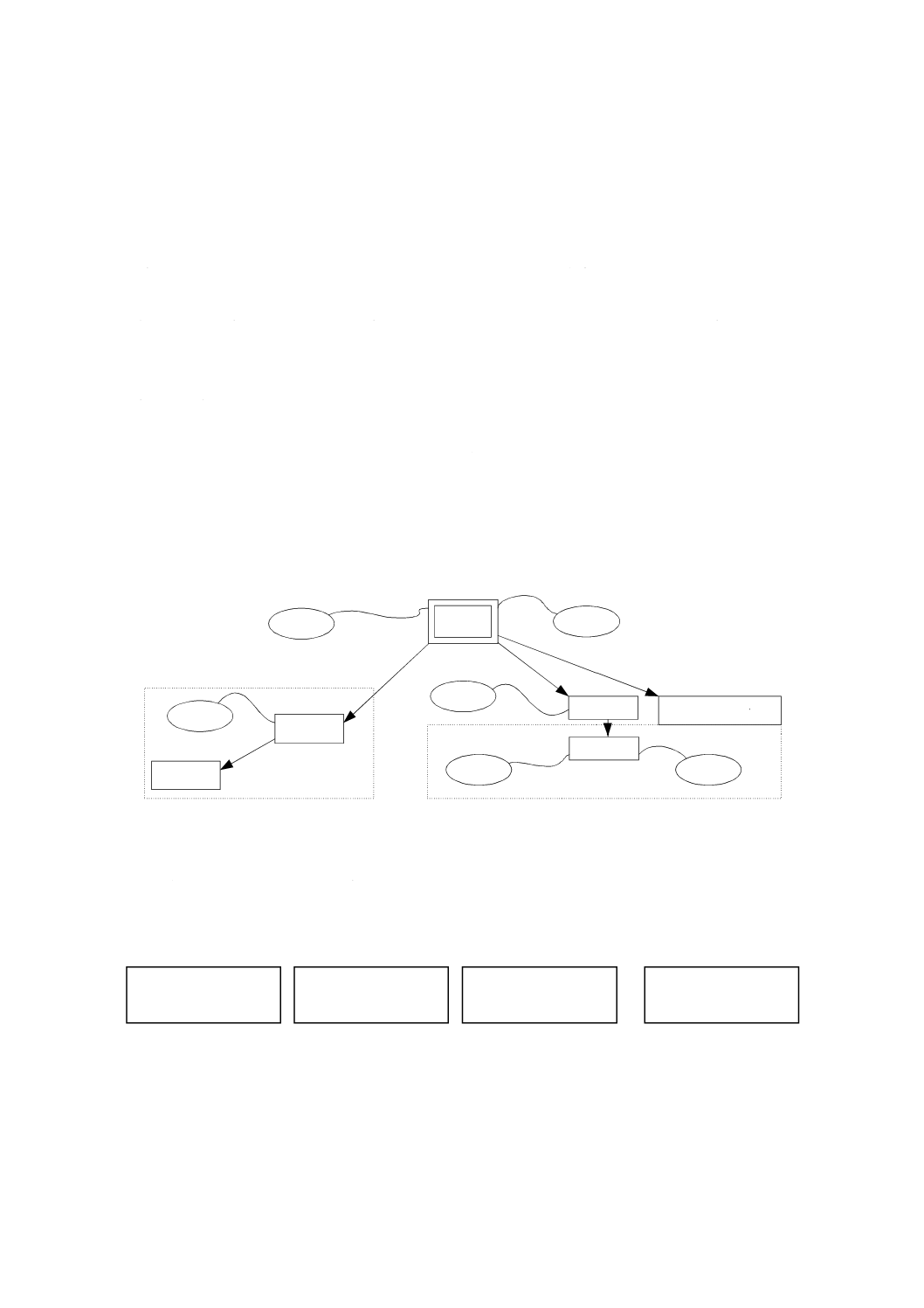

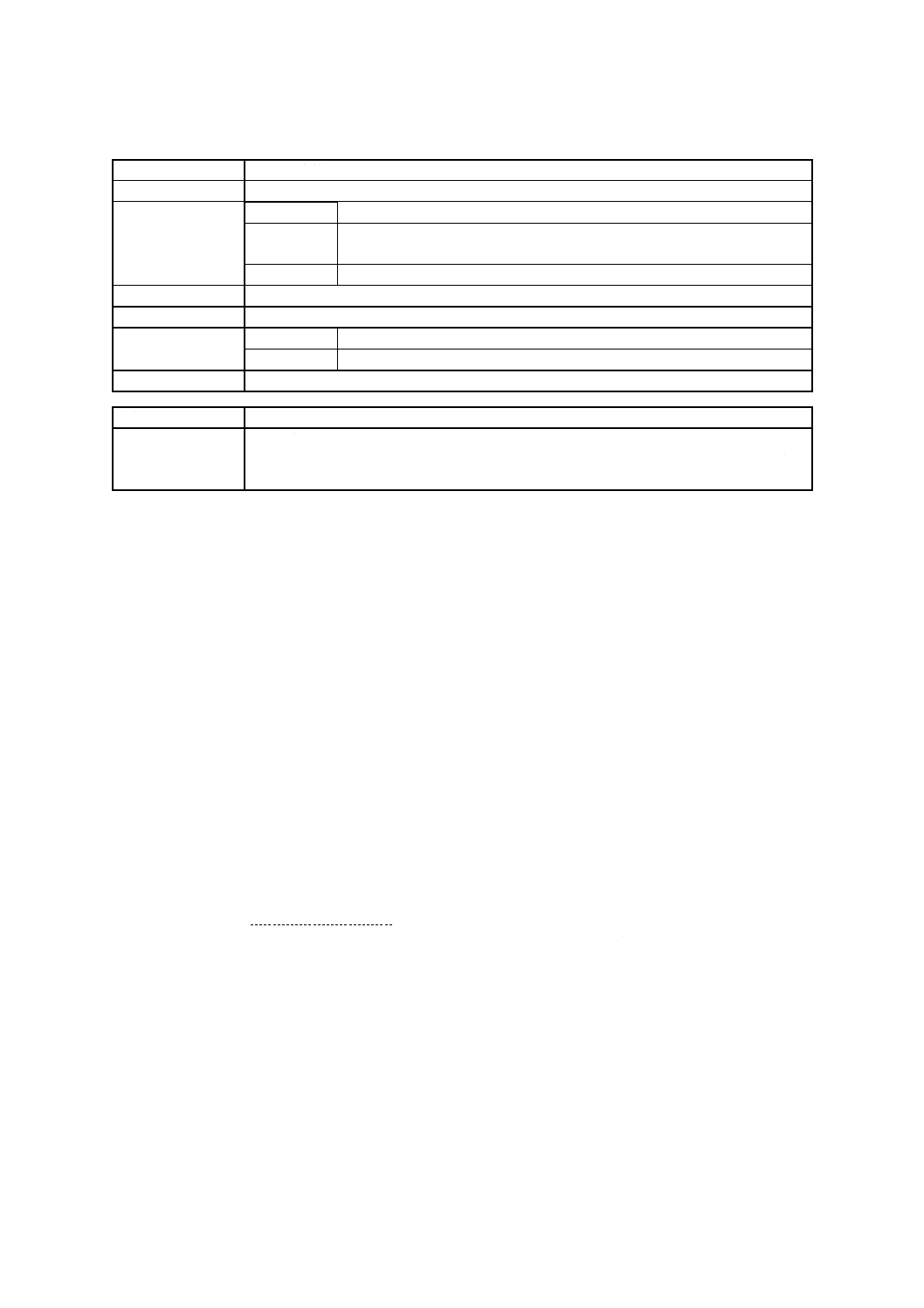

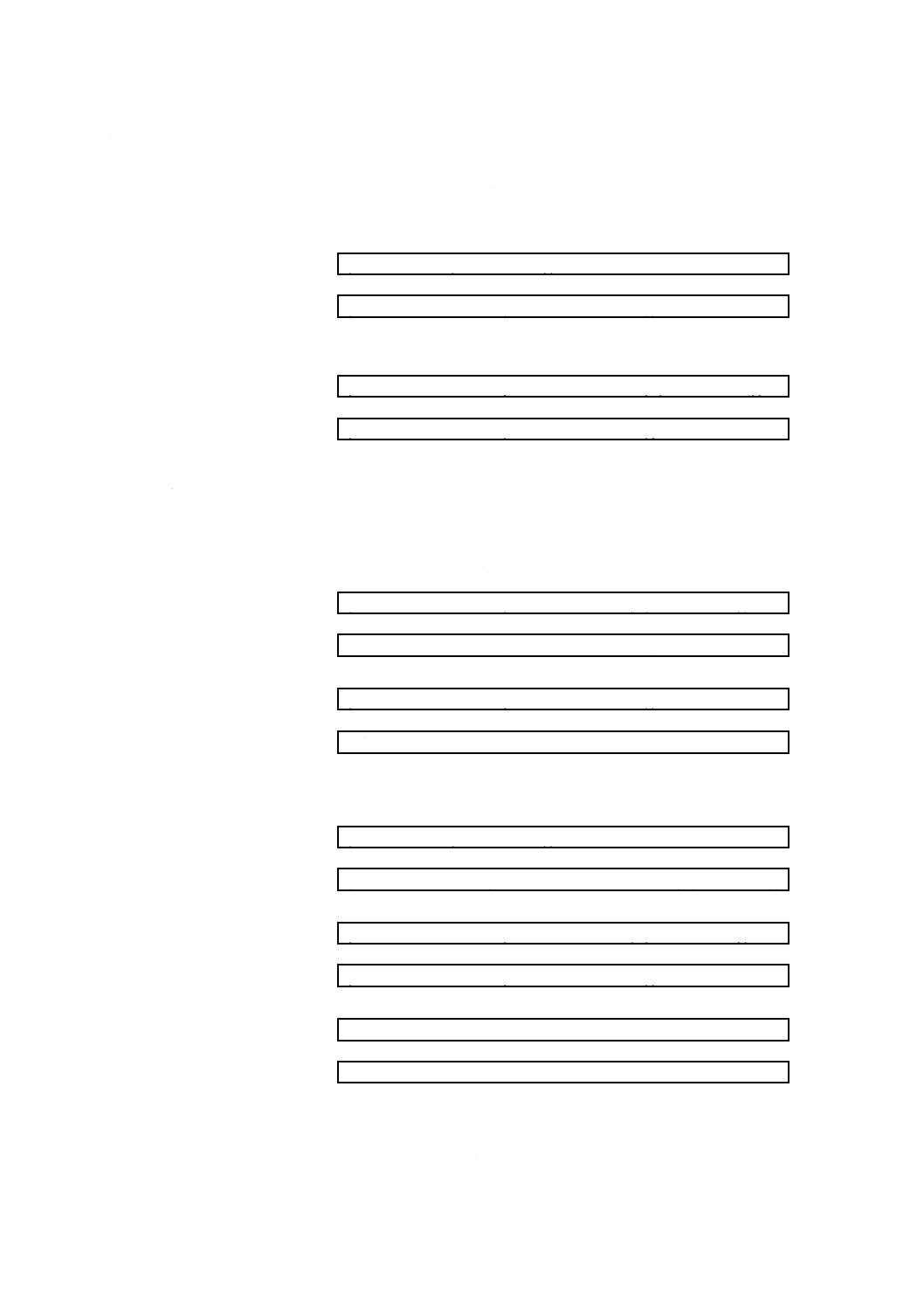

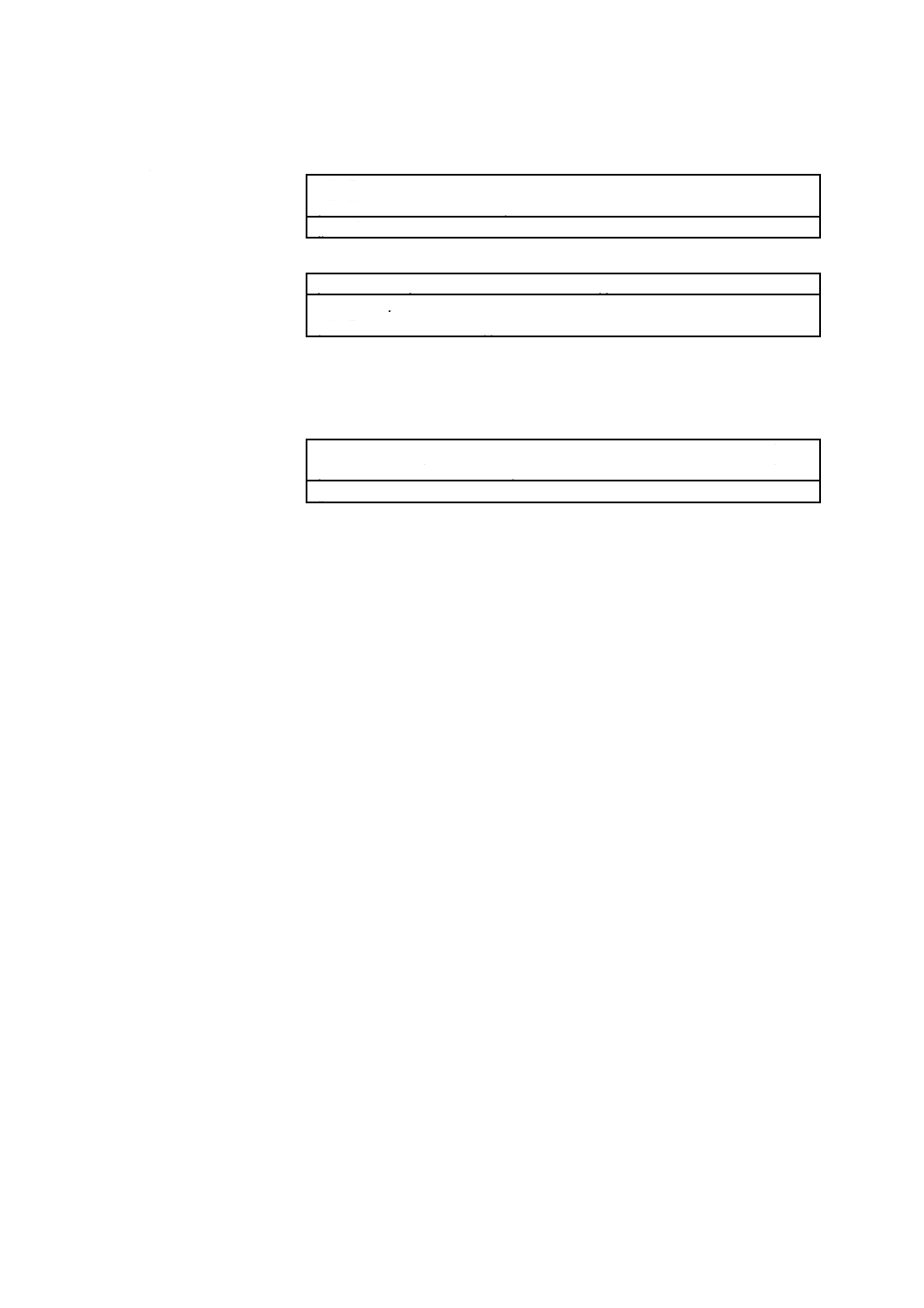

− 図3は,対応するセキュリティ機構をもつDFの階層を示す(箇条9参照)。そのようなカード構成で

は,ファイル構成の根幹となるDFが主ファイル(MF)と呼ばれる。全てのDFは,アプリケーショ

ンDFであってもよいが,その場合,自身の階層をもってもよいしもたなくてもよい。

MF

EF

EF

EF

EF

EF

EF

DF

DF

DF

DF

アプリケーションファイル

アプリケーション DF

アプリケーションファイル

図3−DFの階層構造の例

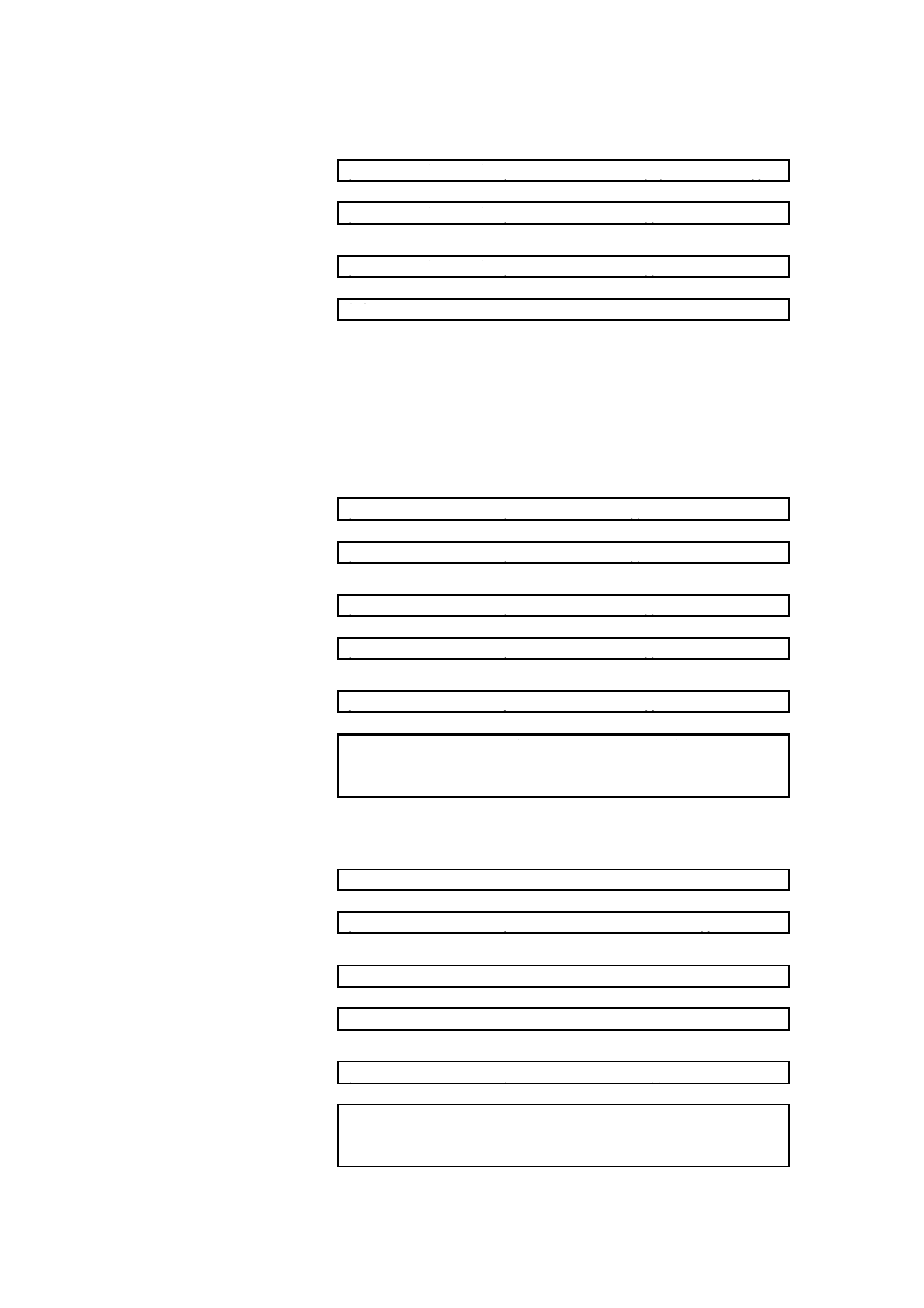

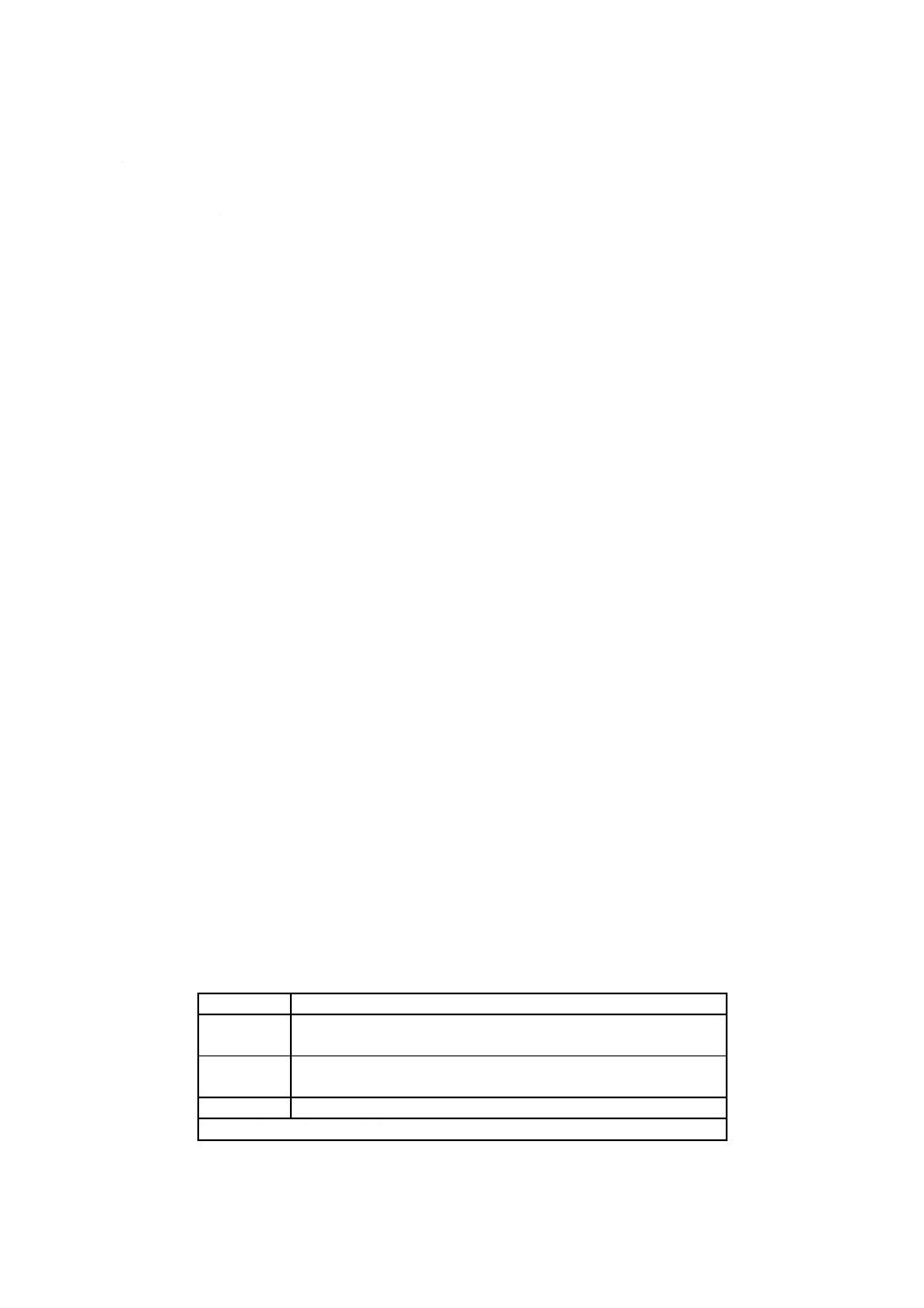

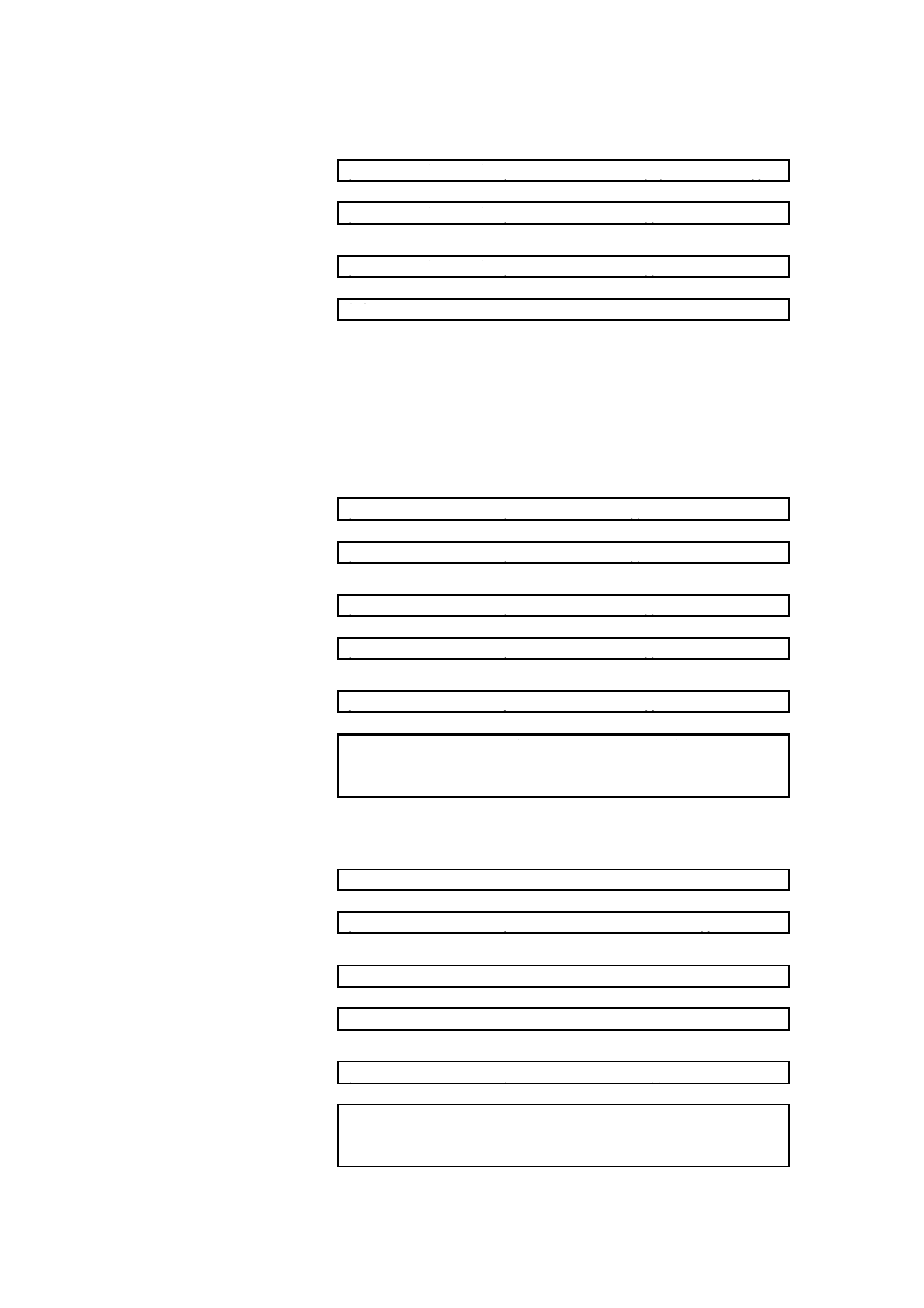

− 図4は,インタフェース上にMFが現れない並列のアプリケーションDF(すなわち,明白な階層のな

いDF)を示す。そのような構造は,カードの中で独立なアプリケーションを提供する。どのような

アプリケーションDFでも,対応するセキュリティ機構をもつアプリケーションDF自身の階層をも

っていてもよい。

図4−独立しているアプリケーションDFの例

7.2

有効領域

7.2.1

定義及び属性

論理チャネルの有効領域(VA)は,その論理チャネルで実行し成功した全ての選択の結果とする。VA

は,この規格の旧規格で既に定義されたカレントファイルの概念を広げている。VAは,DOタグ及びファ

アプリケーション

DF

アプリケーション

DF

アプリケーション

ファイル

アプリケーション

DF

24

X 6320-4:2017 (ISO/IEC 7816-4:2013)

イル識別子の問題を解決する。VAは,次によって構成する。

− curAppDF:DF又はアプリケーションDFへの参照。いつも設定する。

− curDF:DFへの参照。DFは,アプリケーションDFであってもよい。いつも設定する。

− curtEF:カレントのDFに属すEFの参照。いつも設定するというわけではない。

− curFile:ファイルへの参照。いつも設定する。その値は,curEFが設定されていない場合curDFと同

じとし,curEFが設定されている場合curEFと同じとする。

− curRecord:レコードで構成されたカレントEFに属すレコードへの参照。いつも設定するというわけ

ではない。

− curDataString:透過構造のカレントEFの一部をなすバイト連続への参照。いつも設定するというわけ

ではない。

− curConstructedDO:DOの扱いのために設定しなければならない。設定されている場合,それは構造化

DOへの参照とする。いつも設定するというわけではない。

− curPrimitiveDO:親がcurConstructedDOによって参照されている基本DOへの参照。いつも設定される

というわけではない。

− curDO:DOの扱いのために設定しなければならない。設定されている場合,それはDOへの参照とす

る。その値は,curPrimitiveDOが設定されていない場合curConstructedDOと同じとし,curPrimitiveDO

が設定されている場合curPrimitiveDOと同じとする。

注記1 curFileは,curDF及びcurEFから計算でき,逆もまた同様に計算できる。したがって,curFile

は重要でないか,又はcurDF及びcurEFは重要ではないかのいずれかである。冗長にしてい

る理由は,ある機能(例えば,ACTIVATE,DEACTIVATE)はcurFileと一緒にすると説明し

やすいし,他の機能はcurDF及びcurEFと一緒にすると説明しやすいためである。

注記2 curDOは,curConstructedDO及びcurPrimitiveDOから計算でき,逆もまた同様に計算できる。

したがって,curDOは重要でないか,又はcurConstructedDO及びcurPrimitiveDOは重要では

ないかのいずれかである。冗長にしている理由は,ある機能はcurDOと一緒にすると説明し

やすいし,他の機能はcurConstructedDO及びcurPrimitiveDOと一緒にすると説明しやすいた

めである。

注記3 カレントSEは,カレントVAに属していない。

7.2.2

VAの扱い及び使用のための基本規則

次のa)〜k)は,VAの使用方法について規則の説明をしているが,完全な記載とはなっていない。コマ

ンドについて記載している箇条で,規則を追加する。

a) 基本論理チャネルを開く物理インタフェースの活性化(5.1参照)は,curAppDF及びcurDFの値を同

じ値に設定する。すなわち,MF又は暗黙的選択によるアプリケーションのいずれかを参照する値。

b) 論理チャネルのリセットは,論理チャネルを開いた時の値と同じ値にVAをリセットする。リセット

による他の結果については,11.1.2を参照。

c) 論理チャネルを開くことは,curAppDF及びcurDFを同じ値に設定する(11.1.1及び11.1.2参照)。

d) アプリケーションDF選択は,選択されたアプリケーションDFを参照するためにcurDF及びcurAppDF

を設定する。

e) アプリケーションDFでないDFの選択は,選択されたDFを参照するためにcurDFを設定する。また,

この選択は,選択されたDFの先祖(親,親の親…)で最も近いアプリケーションDFが存在すれば

それを,又はアプリケーションDFが先祖に存在しない場合はMFのいずれかを参照するように,

25

X 6320-4:2017 (ISO/IEC 7816-4:2013)

curAppDFを設定するか,又は設定されていることを確認する。

f)

EF選択は,選択されたEFを参照するためにcurEFを設定し,選択されたEFの親を参照するために

curDFを設定する[規則e)参照]。短縮EF識別子によって参照するC-RPの副次効果としてEF選択が

生じるとき,curEFは変化してもよいが,curDFは変化しない。

g) レコード選択は,選択されたレコードをカレントレコードとして参照するためにcurRecordを設定し,

選択されたレコードの親を参照するためにcurEFを設定する[規則f)参照]。

h) 透過構造のEF内のデータ列選択は,選択されたデータ列を参照するためにcurDataStringを設定し,

選択されたデータ列の親を参照するためにcurEFを設定する[規則f)参照]。

i)

DOを含む構造の選択は,指定された構造に従って,選択されたDOを参照するためにcurConstructedDO

を設定する。選択した構造が構造化DOの場合,選択したDOを参照するためにcurConstructedDOを

設定する。指定した構造が{アプリケーションDF,DF,EF,レコード又はデータ列}の場合,構造

選択は,仮想根幹DO“7F70”をカレントの構造化DOとして参照するためにcurConstructedDOを設

定する。このDOは,上記のリスト{アプリケーションDF,DF,EF,レコード,又はデータ列}で

DOを提供する最後に遭遇した構造に関連しなければならない。

j)

基本DOの選択は,特定されたDOをカレントの基本DOとして参照するためにcurPrimitiveDOを設

定し,選択された基本DOの親を参照するためにcurConstructedDOを設定する。

k) DOの扱いのために,カレントテンプレートはcurConstructedDOによって参照されるDOの値フィー

ルドとする[規則i)参照]。

明示的な選択は,再帰によって明示的な選択を超えてVAの要素を修正してもよい。そのような暗黙の

選択には,明示的な選択と同じ結果が得られなければならない。

例 レコード中の構造化DOの選択は,curConstructedDOを明示的に設定する[規則i)]。また,この

選択は,curRecord[規則g)],curEF[規則f)],curDF[規則e)]及びcurAppDF[規則d)]を暗

黙的に設定するか,又は設定されていることを確認する。

7.3

構造選択

7.3.1

構造選択方法

構造選択によって,構造内のデータへのアクセス,及びその配下の構造(存在すれば)へのアクセスを

可能にする。構造は,物理インタフェースのリセット後,暗黙的に,すなわち,自動的に[7.2.2の規則

a)及びg)参照]選択されてもよい(5.1参照)。暗黙的に構造を選択することができない場合,次の四つの

方法の少なくとも一つによって明示的に選択される。

DF名による選択 DF名によって全てのDFは,参照できる。DF名は16バイトまでのバイト列とする。

全てのアプリケーション識別子(AID,12.2.3参照)をDF名として使用してもよい。DF名によって明白

に選択するために,例えば,アプリケーション識別子によって選択する場合には,DF名はカード内で唯

一でなければならない。

ファイル識別子による選択 ファイル識別子によって全てのファイルは,参照できる。ファイル識別子は,

2バイトで構成する。値“3F00”は,MFを参照するために使用する。値“FFFF”は,予約されている(11.4.1.2

参照)。値“3FFF”は,予約されている(次及び11.4.1参照)。値“0000”は,予約されている(11.2.2及

び11.4.1参照)。ファイル識別子によって全てのファイルを明白に選択するために,EF及びDFは,ある

DFの直下で全て異なるファイル識別子をもたなければならない。

パスによる選択 パスによって全てのファイルは,参照できる。パスは,ファイル識別子の連結とし,DF

(絶対パスではMF,相対パスではカレントDF)の識別子から始まり,目的のファイル自身の識別子で終

26

X 6320-4:2017 (ISO/IEC 7816-4:2013)

了する。この二つの識別子間で,パスは,親DFが存在する場合,連続する上位のDFの識別子から構成

する。ファイル識別子の順序は,常に親から子の方向とする。カレントDFの識別子が分からない場合に

は,値“3FFF”(予約値)はパスの初めに使用することができる。値“3F002F00”及び“3F002F01”は,

予約される(12.2.1及び12.2.2参照)。パスは,MFからの,又はカレントDFからの任意のファイルの明

白な選択を許可する(12.3参照)。

短縮EF識別子による選択 短縮EF識別子は全てのEFを参照できる。全てのビットが同一値のものを除

く5ビットで構成する。すなわち,1〜30の任意の数値である。短縮EF識別子として使用される場合,数

値0(すなわち,2進数00000)は,カレントEFを参照する。MF直下では,数値30(すなわち,2進数

11110)は,予約される(12.2.1参照)。短縮EF識別子は,パスの識別子又はEF識別子(例えば,SELECT

コマンドのEF識別子)として使用することができない。DF直下のEFの全ての短縮EF識別子は唯一で

なければならない。また,このDFに関連したFCP DO“A2”(表10参照)の中で示された全ての短縮EF

識別子は唯一でなければならない。

短縮EF識別子が提供される場合には,短縮EF識別子による選択を次の方法で示されなければならない。

− ソフトウェア機能バイト1(表117参照)が,管理情報バイト(12.1.1参照)又はEF.ATR/INFO(12.2.2

参照)に存在する場合には,短縮EF識別子はカード全体で有効とする。

− 短縮EF識別子DO“88”(10.2.3及び表10参照)が,EFのCP(ファイル制御パラメタ)に存在する

場合には,短縮EF識別子はそのEFで有効とする。

データの選択方法 構造内のデータの選択方法としては,次の三つがある。

タグによる選択 DOは,カレントテンプレートの基礎テンプレート(すなわち,カレントの構造化DO

の値フィールド)に属す場合にだけ,VAの詳細な情報なしで,一つのタグによって選択できる。

レコード番号による選択 curEFによって示されたEFがレコードを提供する場合,レコード番号でEF内

の特定のレコードを参照する。レコード番号は正の整数とする。

オフセットによる選択 curEFによって示されたEFが透過構造の場合,オフセットでEF内の参照バイト

列の始まりを示す。オフセットは,0以上の整数とする。

7.3.2

ファイル参照データ要素及びDO

この産業間共通利用DO“51”(表7参照)は,ファイルを参照する。ファイル参照データ要素は任意の

長さとする。

− 空のDOは,MFを参照。

− 長さが1の場合で,データ要素のビットb8〜b4が全て等しくなく,かつ,ビットb3〜b1が000のと

きには,ビットb8〜b4は,短縮EF識別子として1〜30の番号を符号化する。

− 長さが2の場合,データ要素は,ファイル識別子とする。

− 長さが2より大きい場合,データ要素は,パスとする。

− 長さが偶数で最初の2バイトが“3F00”の場合には,パスは,絶対パスとする。データ要素は,MF

識別子で始まる二つ以上のファイル識別子の連結とする。

− 長さが偶数で最初の2バイトが“3F00”でない場合には,パスは,相対パスとする。データ要素は,

カレントDFの識別子で始まる,二つ以上のファイル識別子の連結とする。

− 長さが奇数の場合,条件付きパスとする。データ要素は,一つ以上のSELECTコマンドでP1とし

て使用する1バイトが続く,“3F00”のない絶対パス又はカレントDFの識別子のない相対パスのい

ずれかとする(11.1.1及び12.3参照)。

27

X 6320-4:2017 (ISO/IEC 7816-4:2013)

表7にファイル参照DOを示す。

表7−ファイル参照DO“51”

タグ

長さ

値

“51”

0

MFを参照する空のデータオブジェクト

1

短縮EF識別子(ビットb8〜b4は,1〜30の番号を符号化し,ビットb3〜b1は,000に設定)

2

ファイル識別子

偶数,>2 絶対パス(先頭2バイトが“3F00”)

相対パス(先頭2バイトが“3F00”以外)

奇数,>2 条件付きパス(最後のバイトは,一つ以上のSELECTコマンドでP1として使用する。)

7.3.3

データ要素及びDOの一般参照

この産業間共通利用DO“60”(表86参照)及びDO“7F72”(表37参照)は,カードの全ての構造物を

参照する。DO“60”の値フィールドは,DOを扱う多くのCR-Pのコマンドデータフィールドで使用され

る(11.4.2参照)。これらのコマンドは,ある場合にはVAに一時的に一過性の影響を与えるし,また,他

の場合にはVAを変更する。

7.3.4

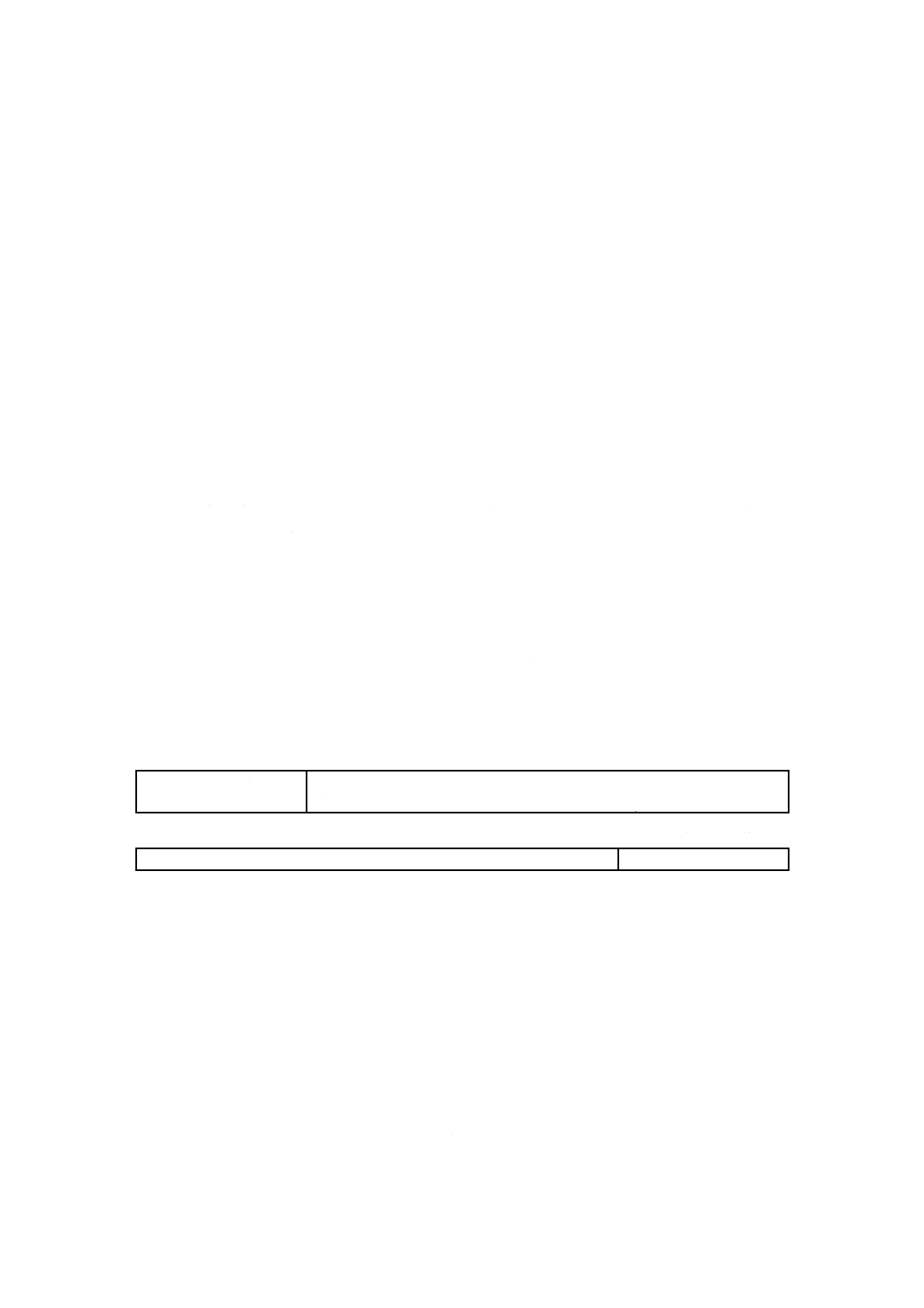

EFのデータ参照方法

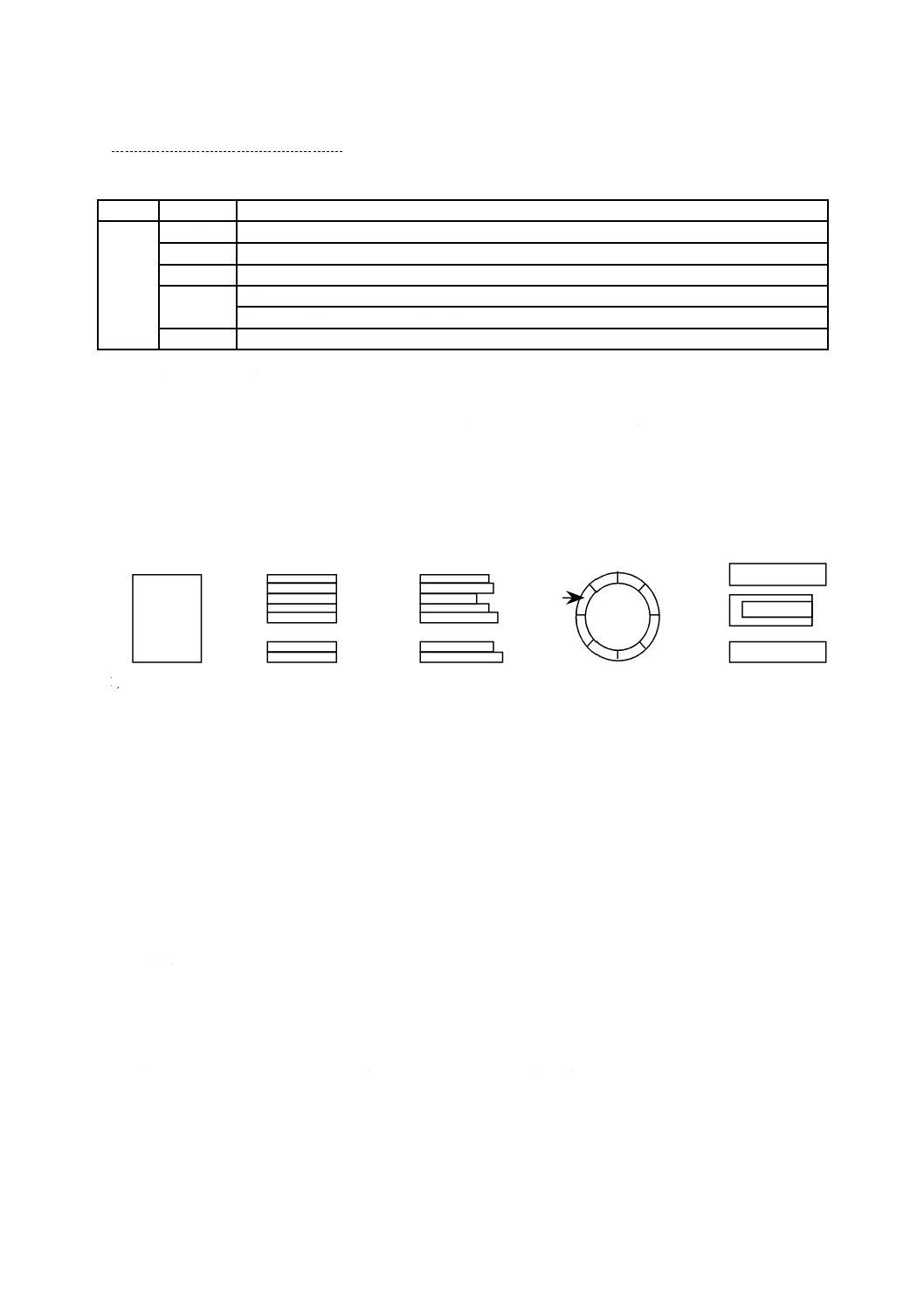

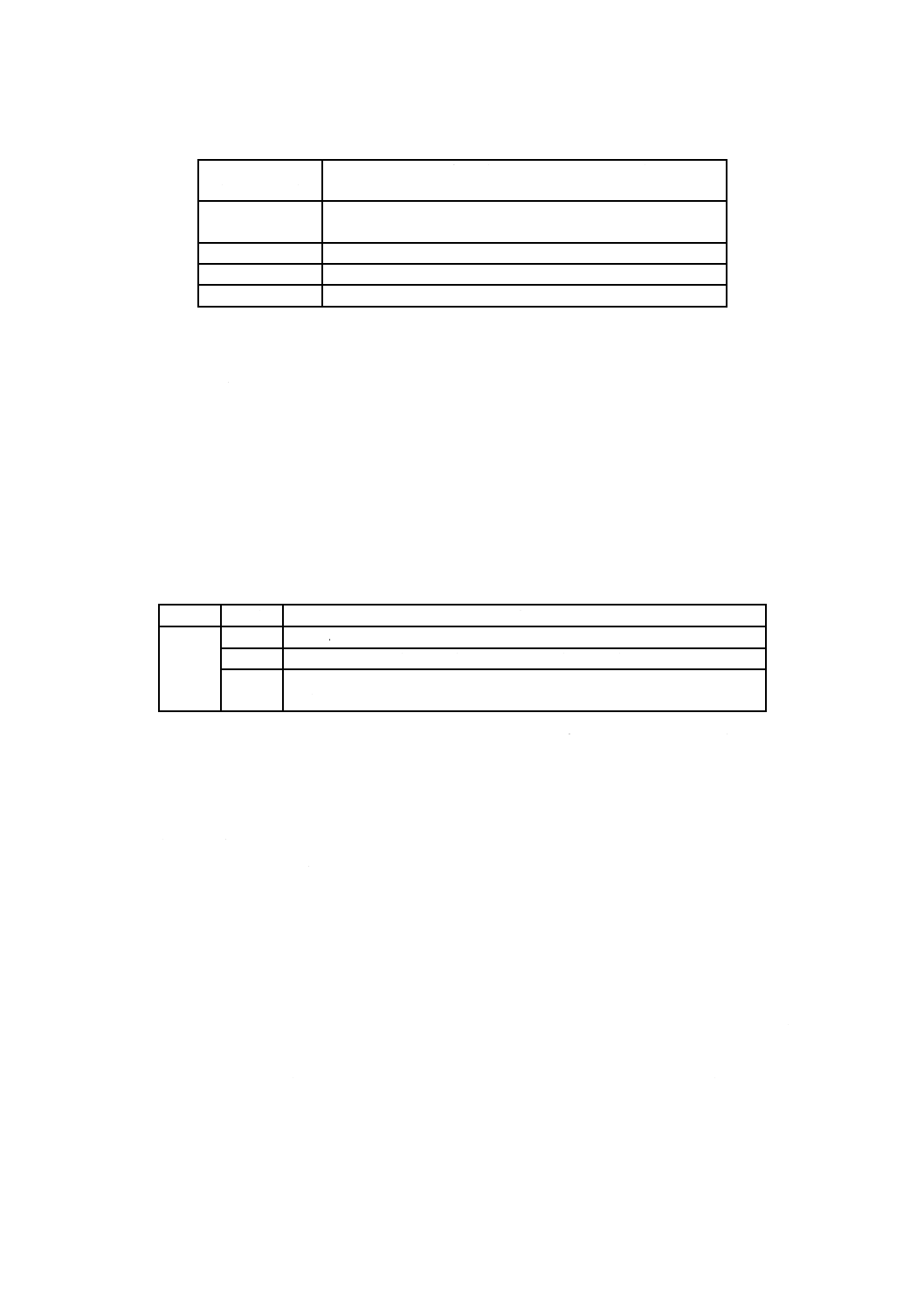

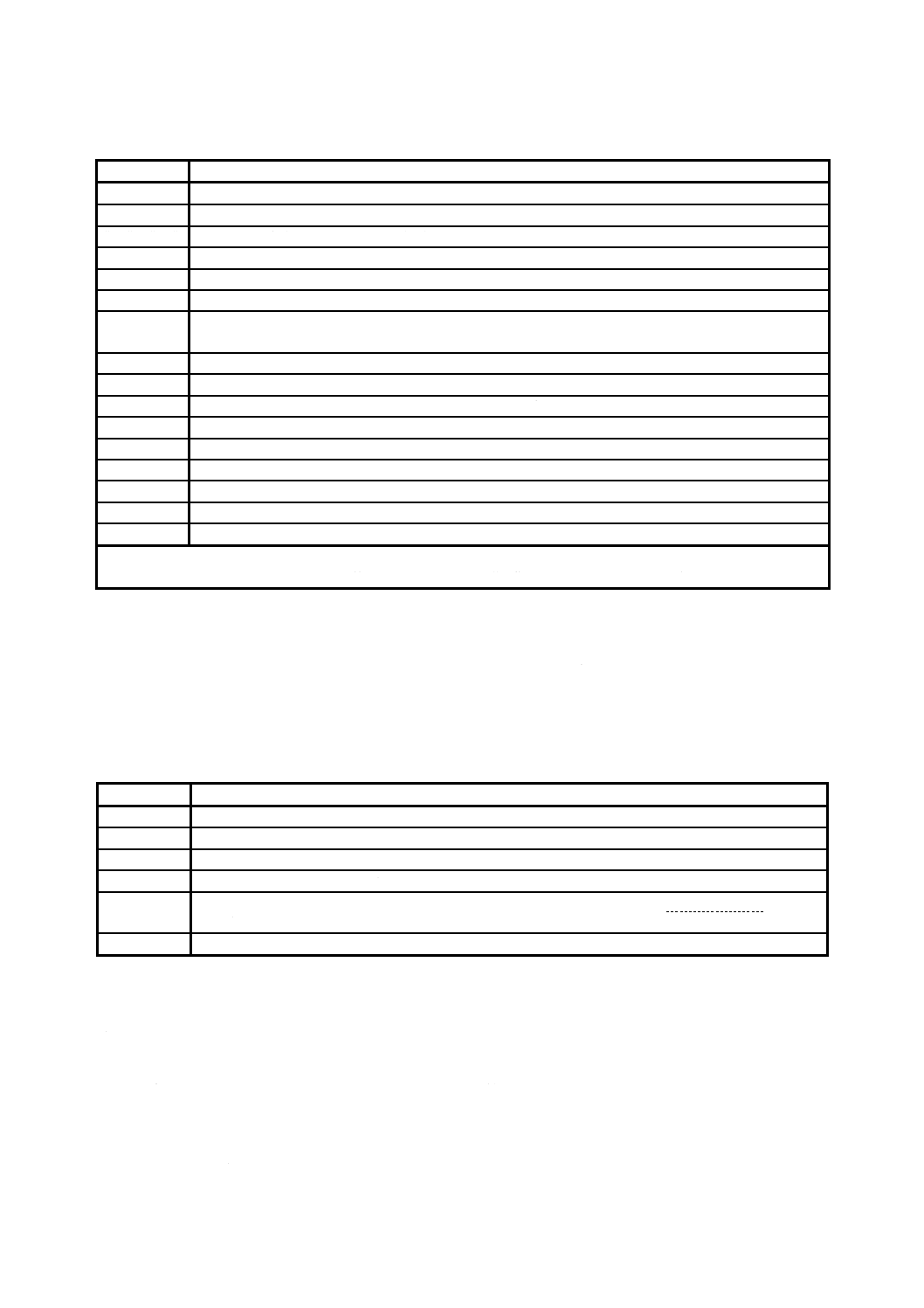

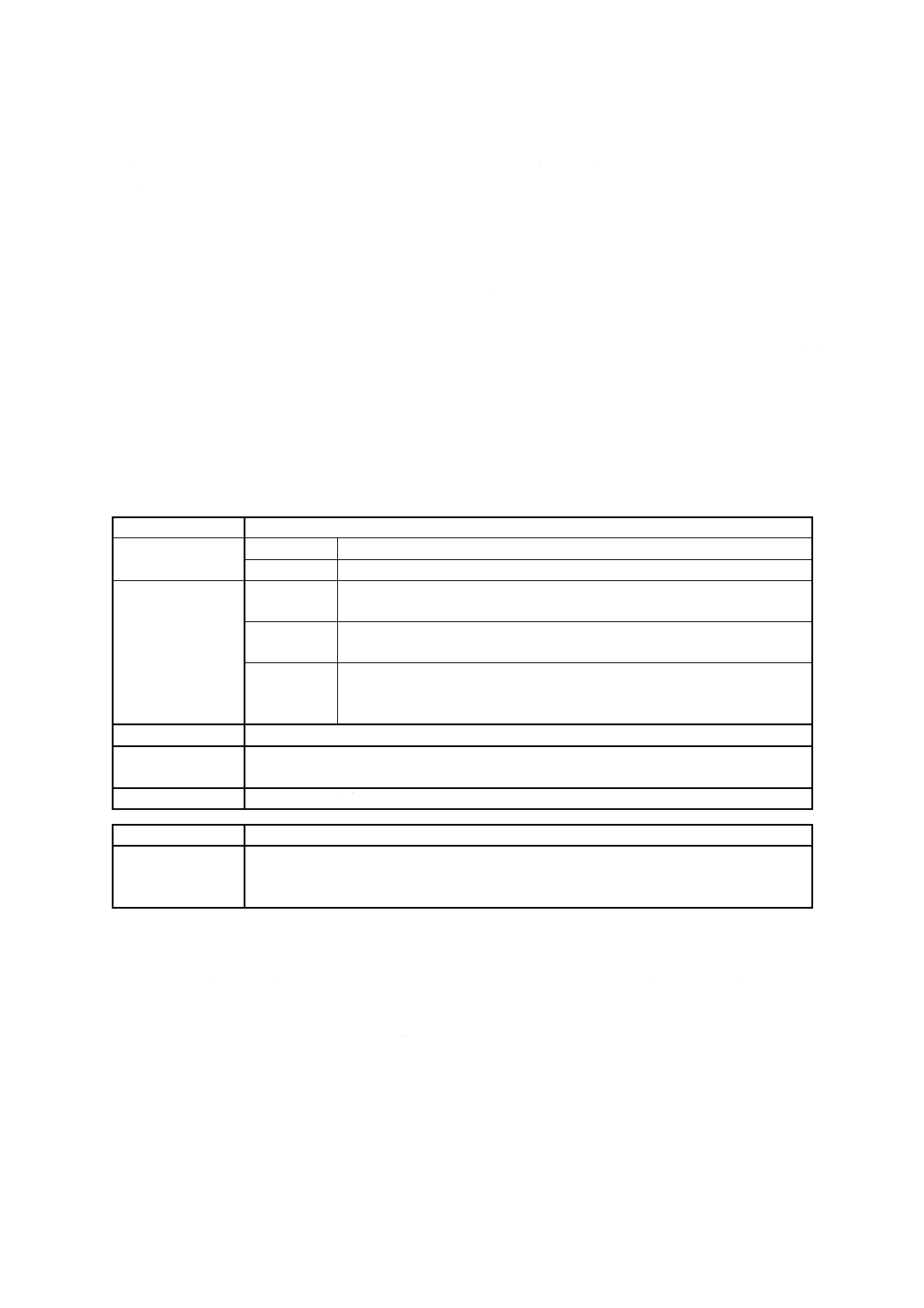

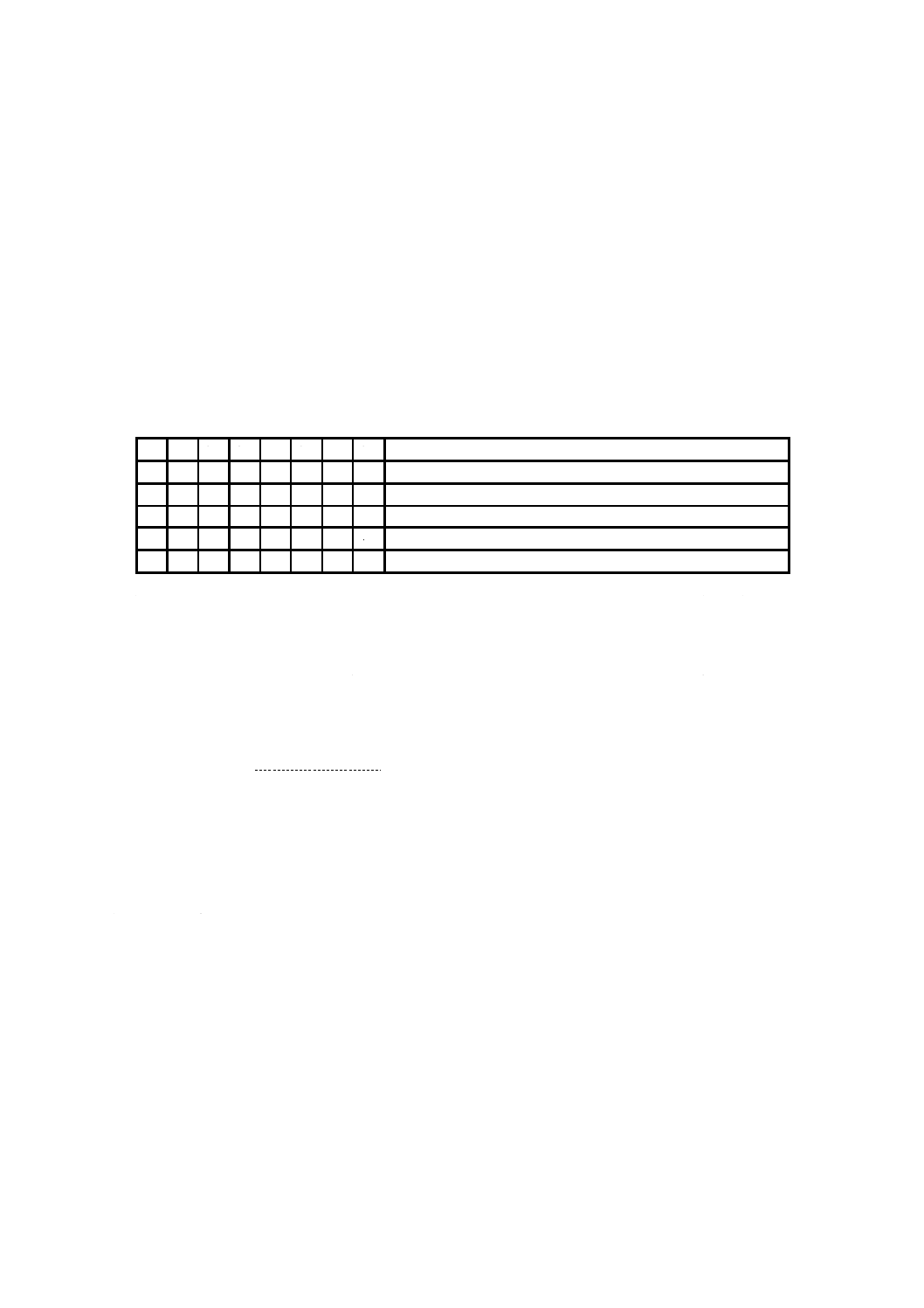

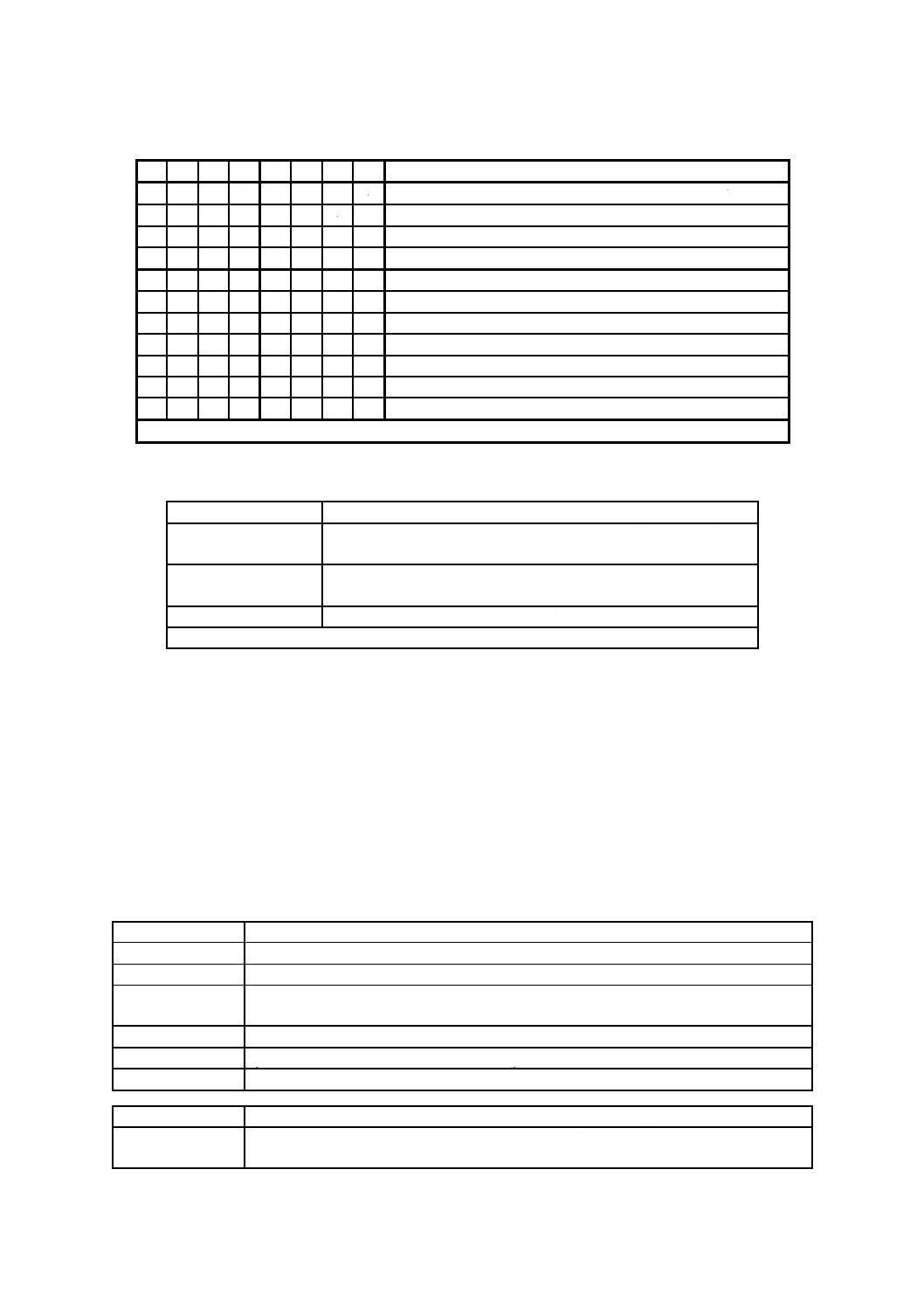

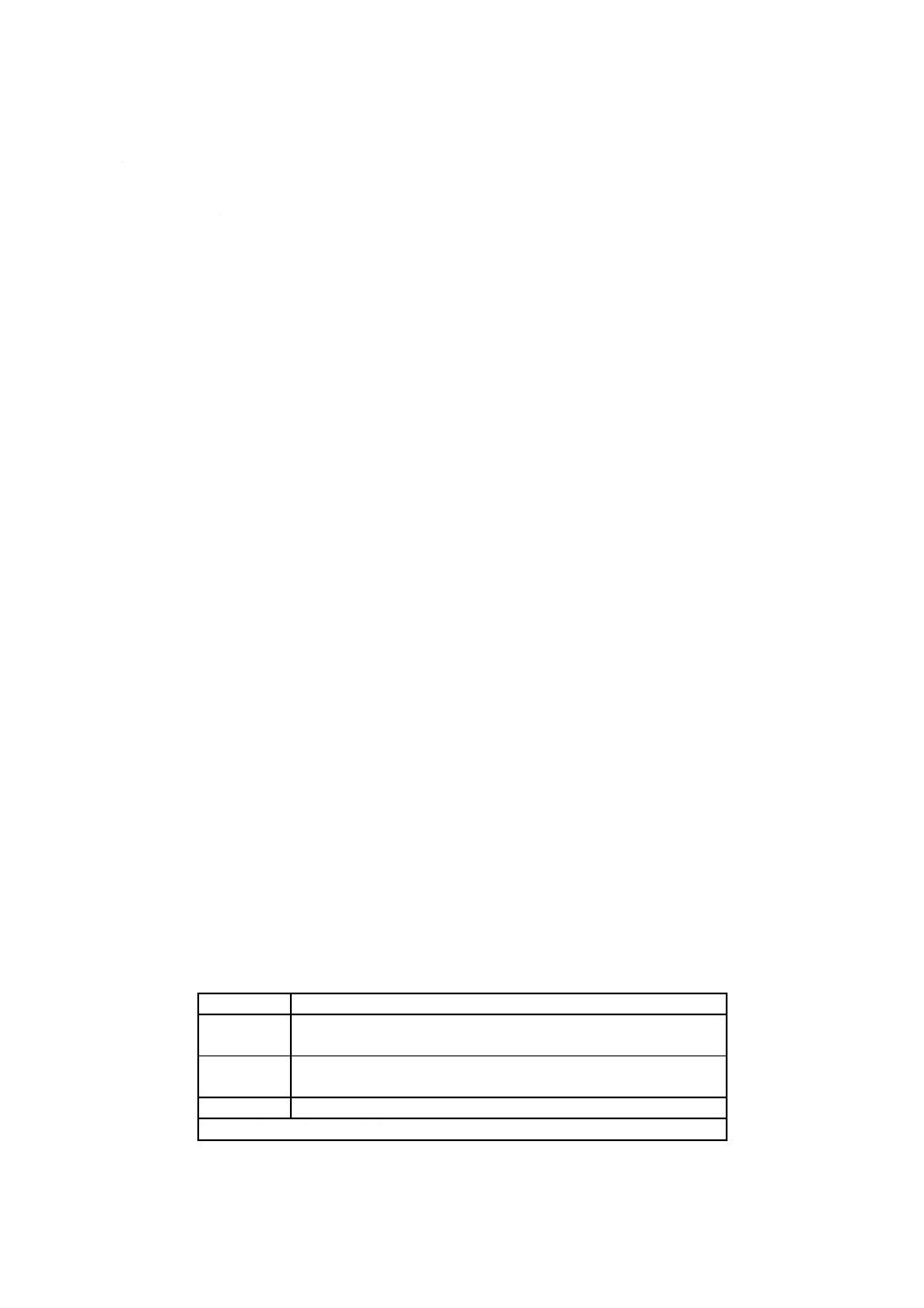

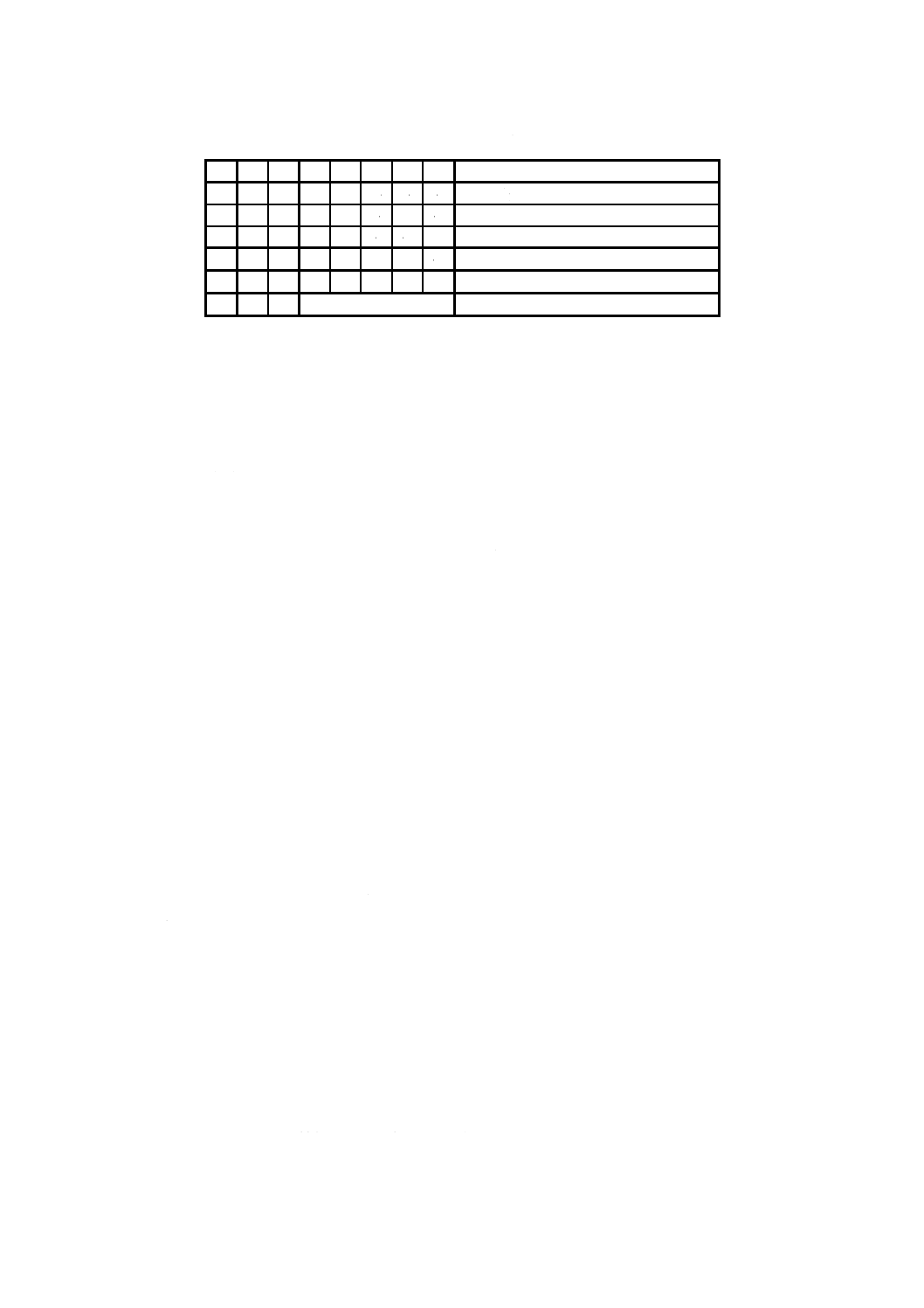

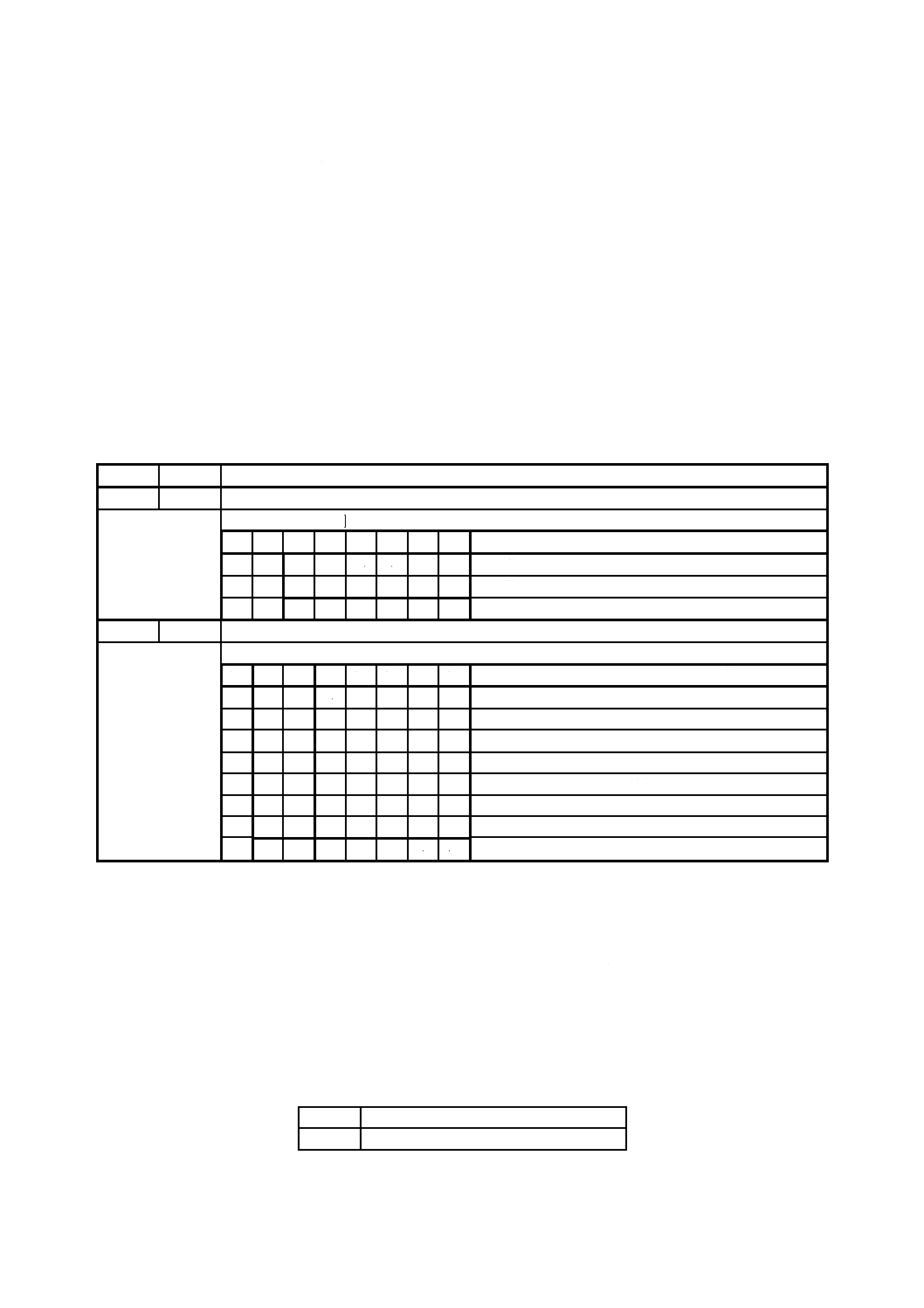

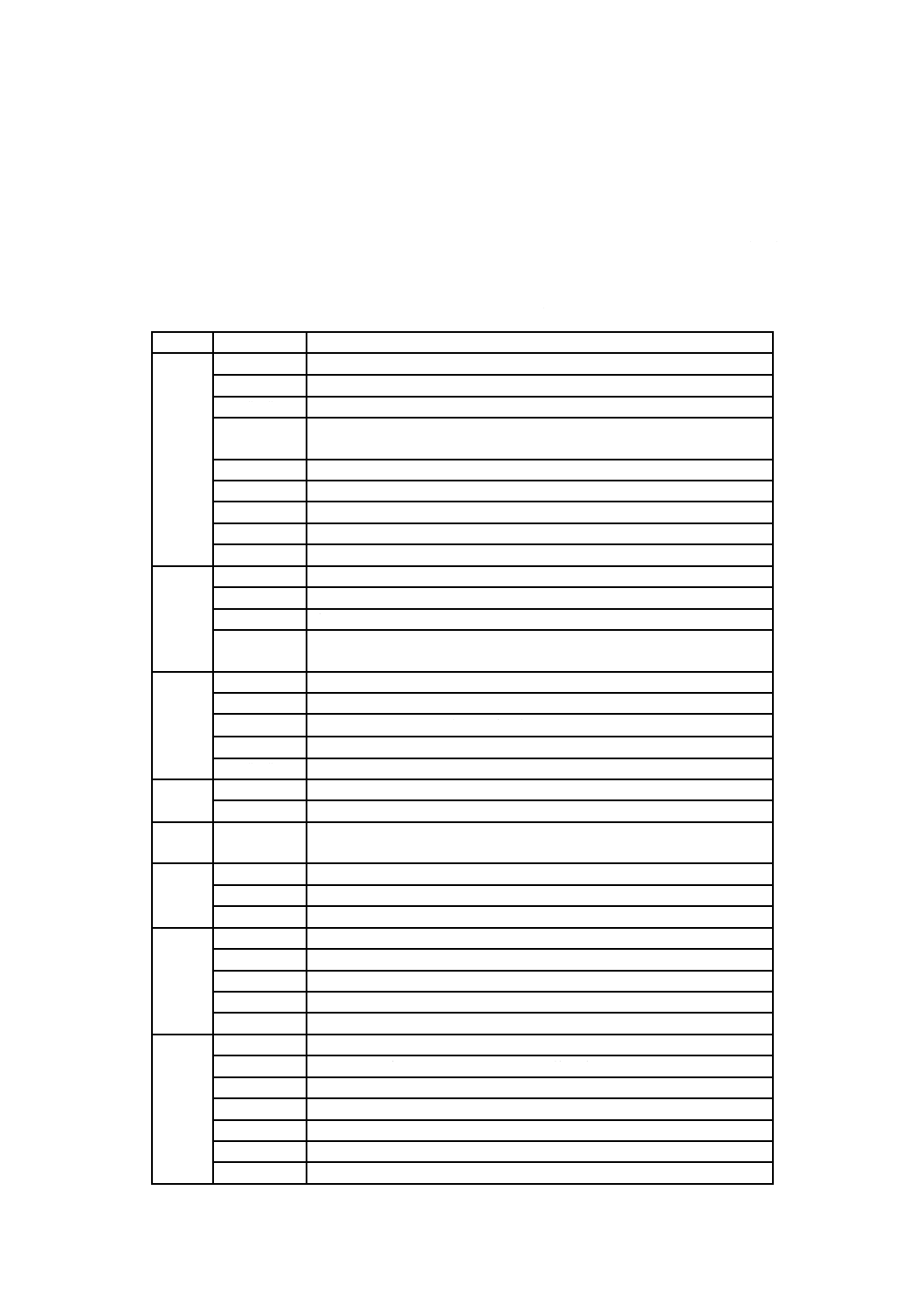

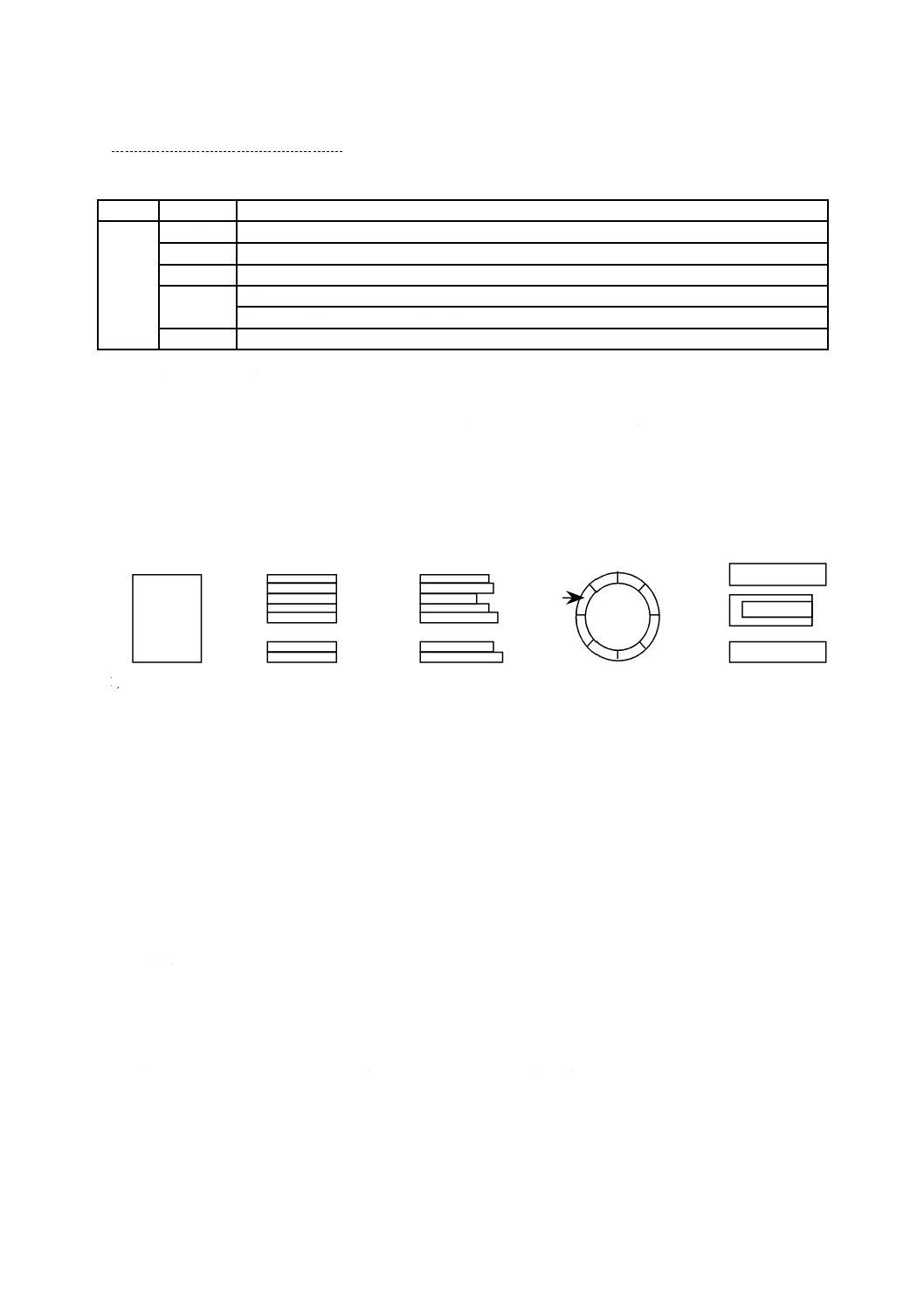

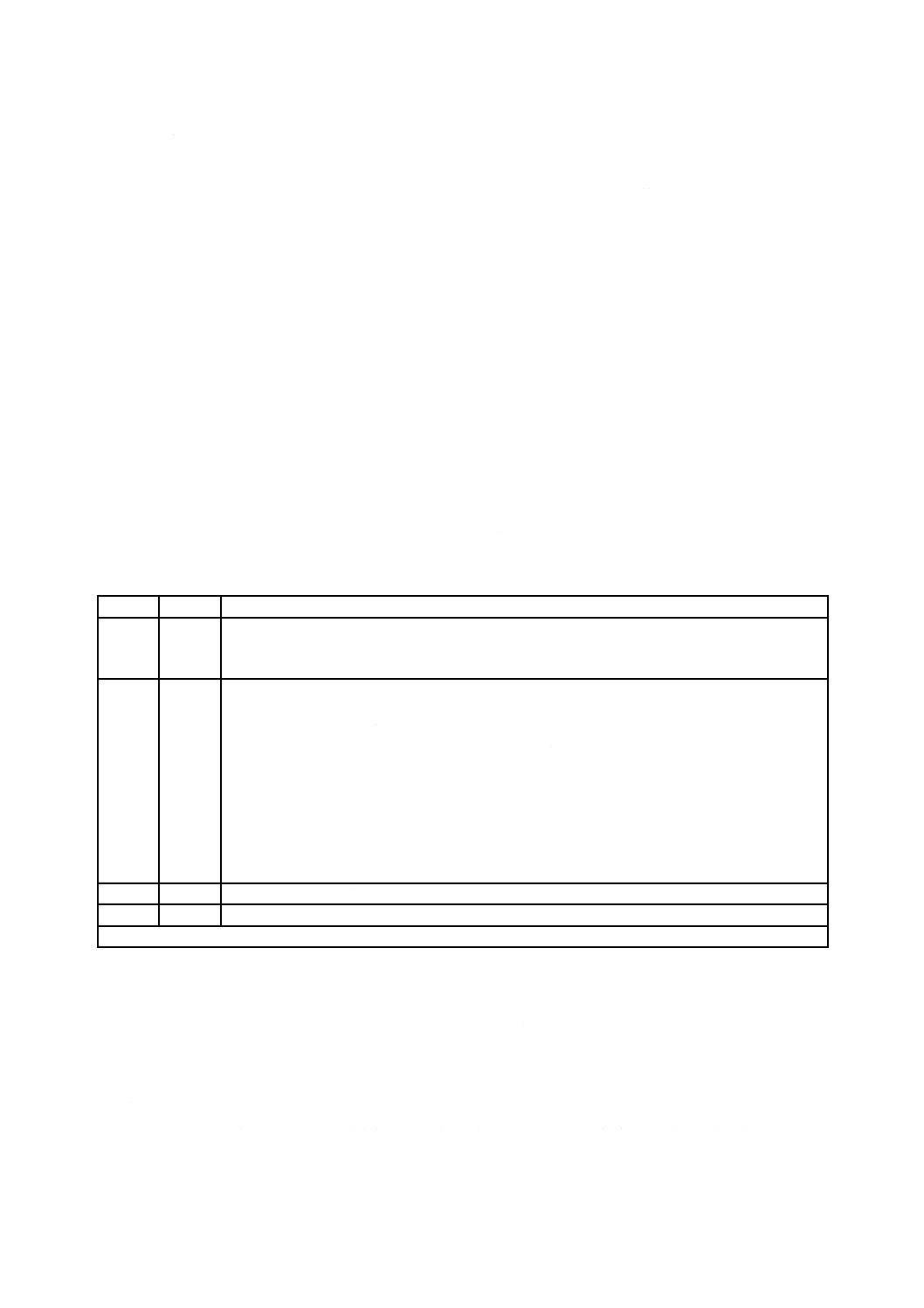

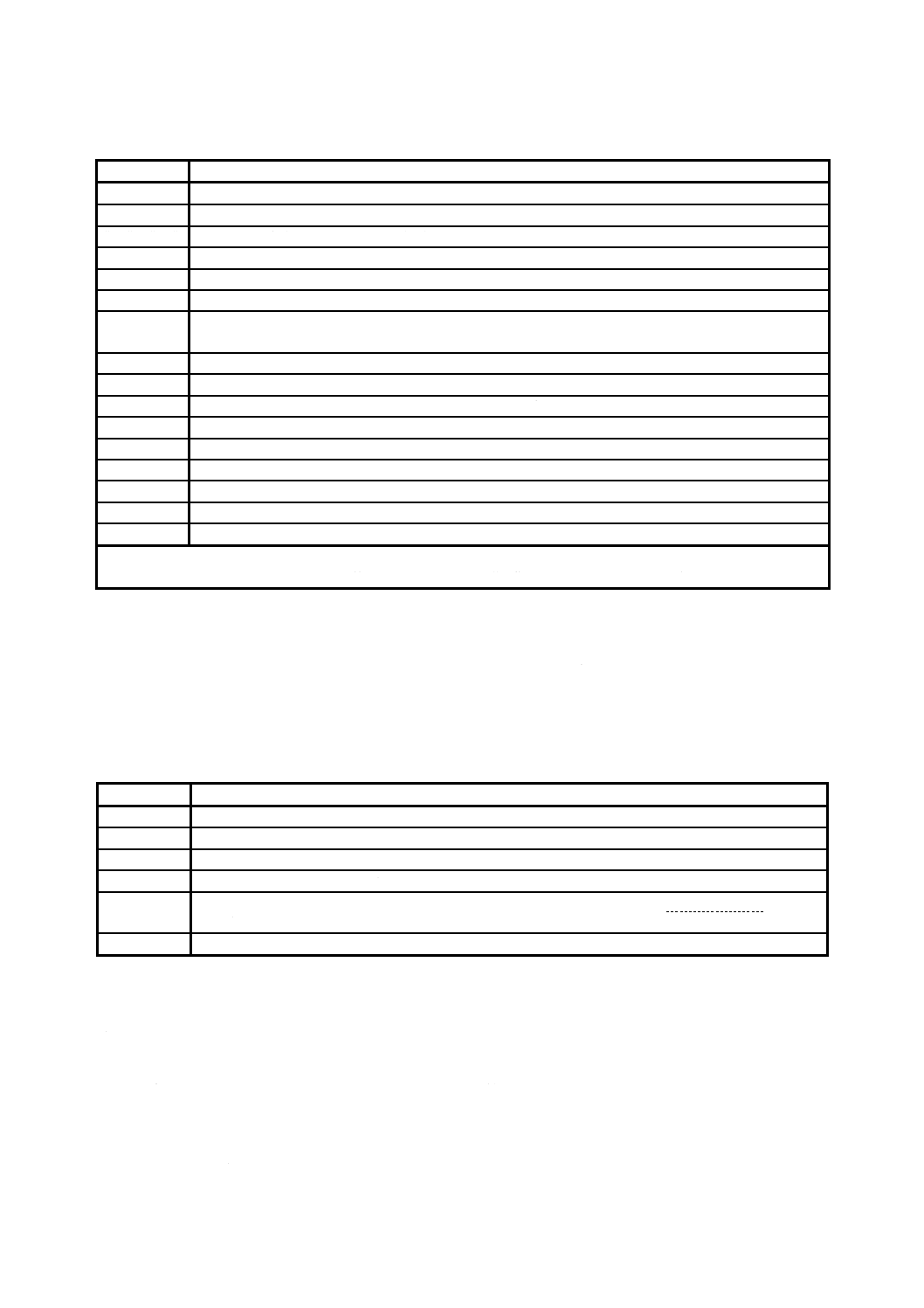

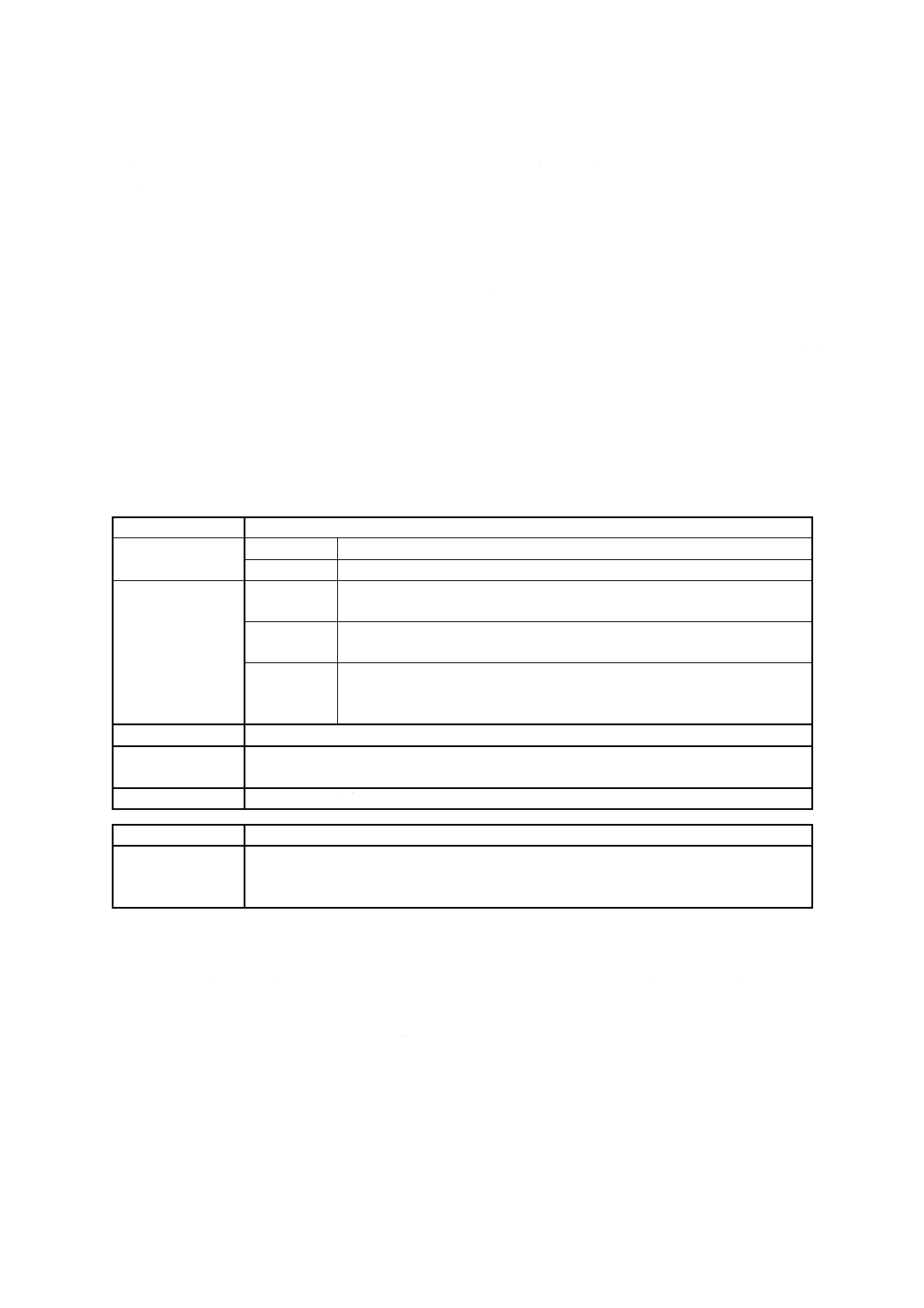

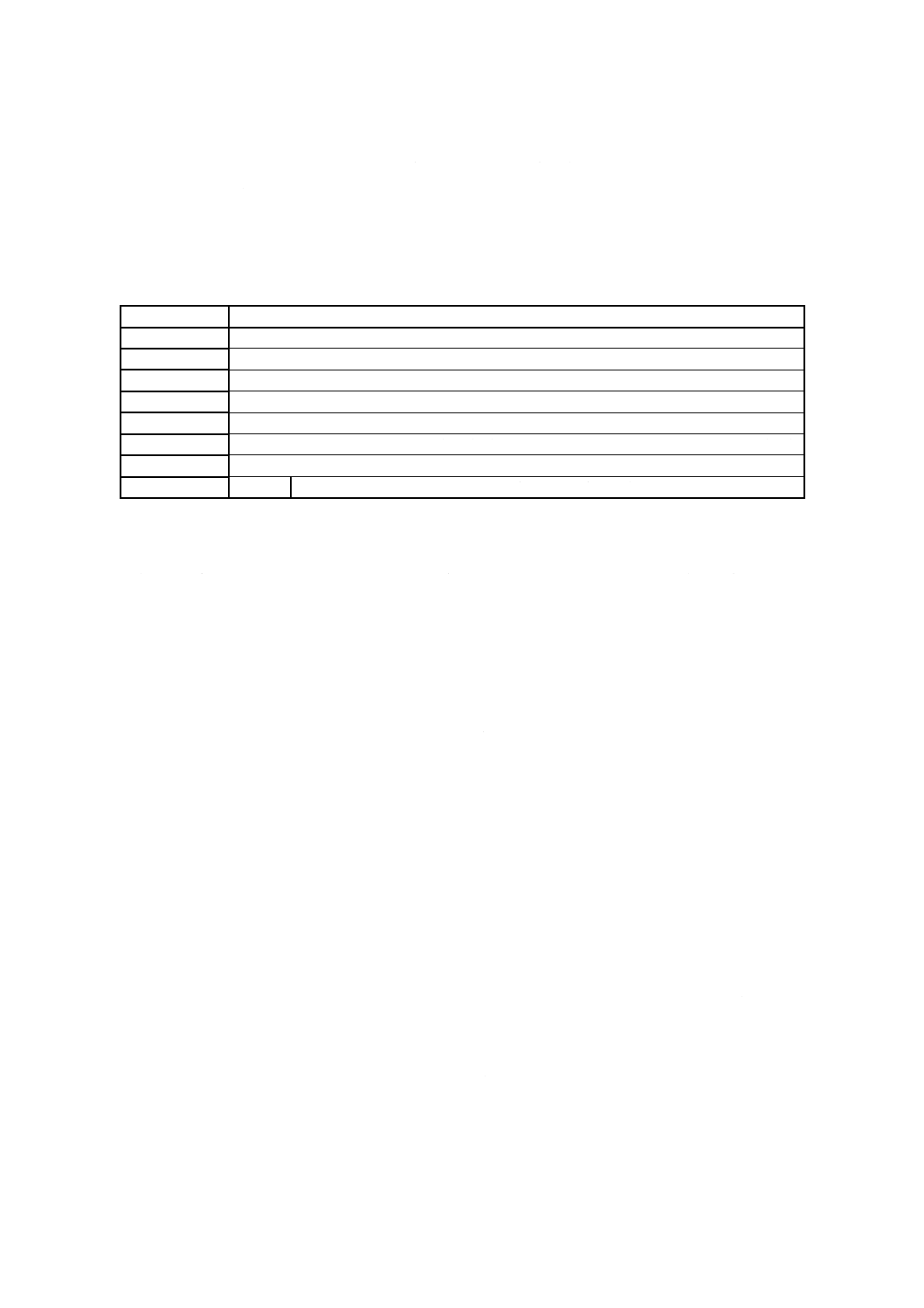

図5にEF構造を示す。

2)

3)

4)

1)

••••••

••••••

5)

1) 透過構造

2) 固定長レコード順編成構造

3) 可変長レコード順編成構造

4) 固定長レコード循環順編成構造(矢印は,最後に書いたレコードを参照)

5) TLV構造

図5−EFの構造

データ参照方法は,EF依存とする。EFは,データを参照するために次の構造の少なくとも一つを提供

しなければならない。

なお,TLV構造には,簡易符号化TLVとBER-TLVとの2種類がある。

− 透過構造 このEFは,カードのインタフェース上で,データ単位を扱うためのコマンドによってア

クセス可能な一連の番号付けされたデータ単位の並びとみなす(11.2参照)。データ単位の大きさは,

EF依存とする。

− レコード構造 このEFは,カードのインタフェース上で,レコードを扱うためのコマンドによって

アクセス可能な個々に識別可能なレコードの一連の並びとみなす(11.3参照)。レコード番号付け方法,

レコード構造が簡易符号化TLV,又はレコード構造がBER-TLVは,EF依存とする。次の三つの属性

(レコードの長さ,レコードの構成,及びレコードのLCS)を定義する。

− レコードの長さは,固定又は可変のいずれかとする。

− レコードの構成は,順編成構造又は循環順編成構造のいずれかとする。

− レコードは,レコードライフサイクルをもっていてもよい。もっているときは,レコードLCSは,少

28

X 6320-4:2017 (ISO/IEC 7816-4:2013)

なくともACTIVATED状態及びDEACTIVATED状態を区別する。レコードLCSの符号化は,このJIS

X 6320規格群 [6] の範囲外とする。EFは,レコードライフサイクル状態を全てのレコードがもってい

るか又はもっていないかのいずれかとする。レコードライフサイクルの存在は,CP(表10参照)に

よって示される。

− 簡易符号化TLV構造 このEFは,カードのインタフェース上で,データオブジェクトを扱うための

コマンドによってアクセス可能な簡易符号化TLVデータオブジェクトの集合とみなす(11.4参照)。

この構造は,BER-TLV構造を除外する。

− BER-TLV構造 このEFは,カードのインタフェース上で,DOを扱うためのコマンドによってアク

セス可能なDOの集合として見える(11.4参照)。この構造は,簡易符号化TLV構造を除外する。

DF又はアプリケーション中で,データはDOとして参照してもよく(6.2参照),同様にEF内でも参照

してもよい。EF,DF,又はアプリケーションがこの参照を提供する場合,その選択はcurConstructedDO

を設定する(7.2.2及び8.2.1参照)。

7.4

ファイル制御情報及びデータ制御情報

7.4.1

ファイル制御情報読出し

ファイル制御情報は,SELECTコマンドに対するレスポンス内から得られるバイト列(11.1.1参照)で

あり,それは,全てのファイル構造(すなわち,全てのDF及びEF)に対して存在する。

− 先頭バイトが“00”〜“BF”の場合には,バイト列はBER-TLVに符号化しなければならない。ISO/IEC

JTC 1/SC 17は,“00”〜“BF”の範囲でこの規格で未定義の値を将来使用するために予約する。

− 先頭バイトが“C0”〜“FF”の場合には,バイト列はこの規格の符号化方法ではない。

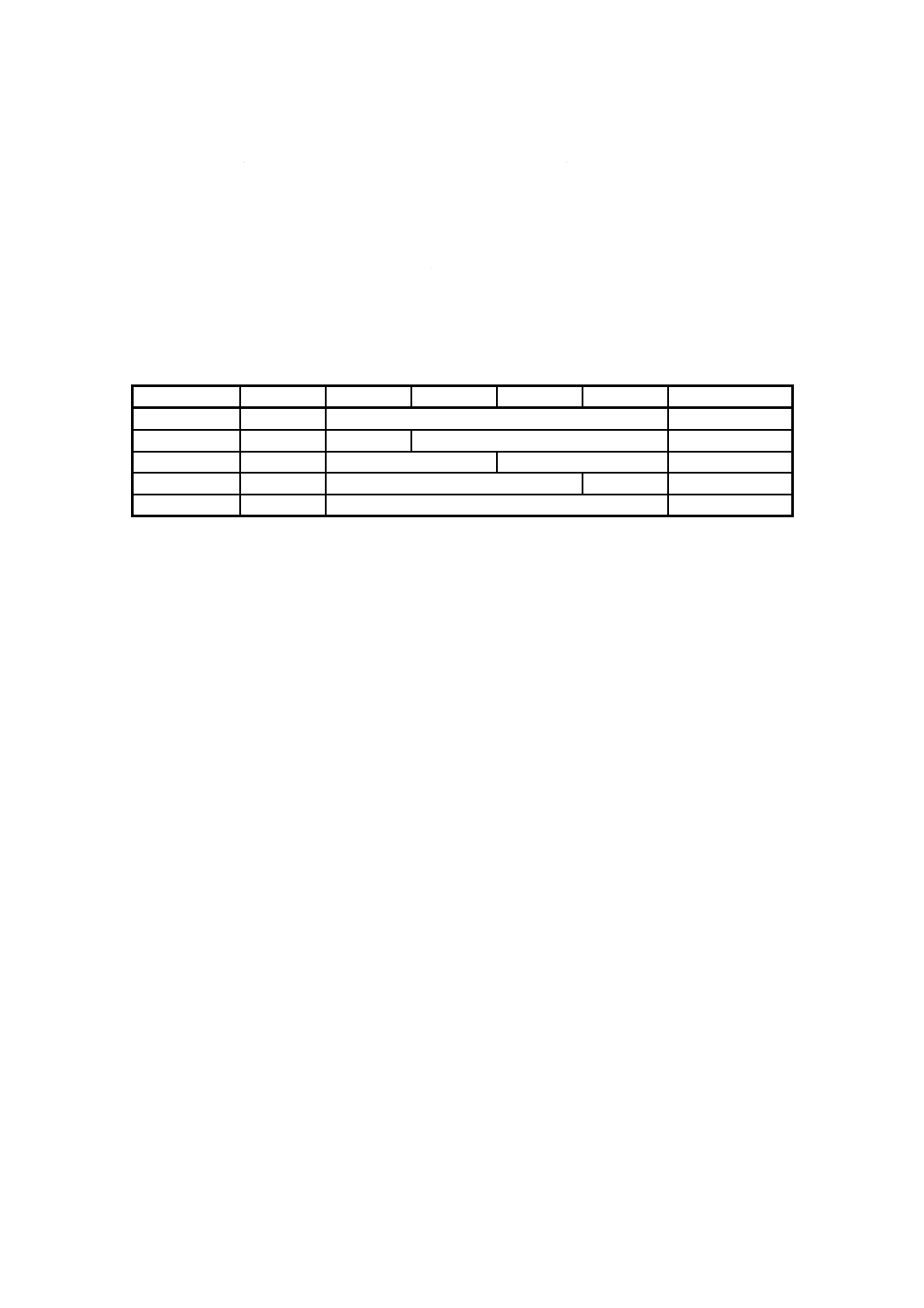

表8は,ファイル制御情報DOを入れ子にするための3種類の産業間共通利用テンプレートを示す。

− FCPテンプレートは,ファイルとしてのCP DOの集合とする。すなわち,表10に示し定義している

論理的属性,構造的属性,セキュリティ属性などのことである。FCPテンプレートの内部では,状況

依存クラスが,FCP用に予約され,タグ“85”及び“A5”は個別利用情報を参照。

− FMDテンプレートは,ファイル管理データの集合とする。すなわち,12.2.3で定義するアプリケーシ

ョン識別子などの産業間共通利用DO,12.2.4で定義するアプリケーションラベル,及びJIS X 6320-6

で定義するアプリケーション有効期限のデータの集合であり,それらは,12.2.4で定義するとおり,

アプリケーションテンプレート内で入れ子になっていてもよい。FMDテンプレートの内部では,タグ

“53”及び“73”は,自由裁量データを参照する。

− FCIテンプレートは,ファイルCP及びファイル管理データからなる集合とする。

表8−ファイル制御情報用の産業間共通利用テンプレート

タグ

値

“62” ファイル制御パラメタの集合(FCPテンプレート)

“64” ファイル管理データの集合(FMDテンプレート)

“6F” ファイル制御パラメタ及びファイル管理データの集合(FCIテンプレート)

この3種類のテンプレートは,SELECTコマンドのP2符号化の選択肢で指定したときには読み出されて

もよい(表62参照)。

− FCIが戻されるようにP2を符号化したときには,FCIタグは,レスポンスデータフィールド中のテン

プレートを導くためにあってもよい。

− CP又はFMDが戻されるようにP2を符号化したときには,それぞれに対応するタグは,テンプレー

29

X 6320-4:2017 (ISO/IEC 7816-4:2013)

トを導くために必須とする。

DFに関する制御情報の一部は,アプリケーション管理下でEF(ファイルCP中のタグ“87”によって

参照されるEF)内に付加的に存在してもよい。DFに関する制御情報の一部がこのようなEF内に存在す

る場合,ファイル制御情報には,CPタグ又はFCIタグのうちいずれか適切なタグを適用しなければなら

ない。

7.4.2

データ制御情報の読出し

定義によれば,データ制御情報は,P1を“10”若しくは“13”に設定したSELECTコマンド(11.1.1参

照),又はP2のビットb3を1に設定したSELECT DATAコマンド(11.4.2参照)に対するレスポンスの内

容として提供されるバイト列である。データ制御情報は,いかなるDOに対して存在してもよい。

表9−データ制御パラメタに対する産業間共通利用テンプレート

タグ

値フィールド

“62” データ制御パラメタの集合(一つ以上のCP DO。一つのDO“62”を含む場合がある。)

DO“62”は,CP DOを入れ子にする(表9参照)。

− CP DOは,いかなる構造(ファイル又はアプリケーションに使用されるBER-TLV構造,構造化DO)

のデータ制御情報の中にあってもよい。構造を選ぶことで,CP DOは,DO“62”のカレントテンプ

レートに属し適用される。

− CP DOは,カレント基礎テンプレート(8.2.2参照)内に存在しているとき,GET DATA又はGET NEXT

DATAの適用対象であり,GET DATA又はGET NEXT DATAによって読み出されてもよい。

− CP DOは,別のテンプレートに存在しているときには,タグ付ラッパ(8.4.9参照)によって間接的に

参照されてもよい。

7.4.3

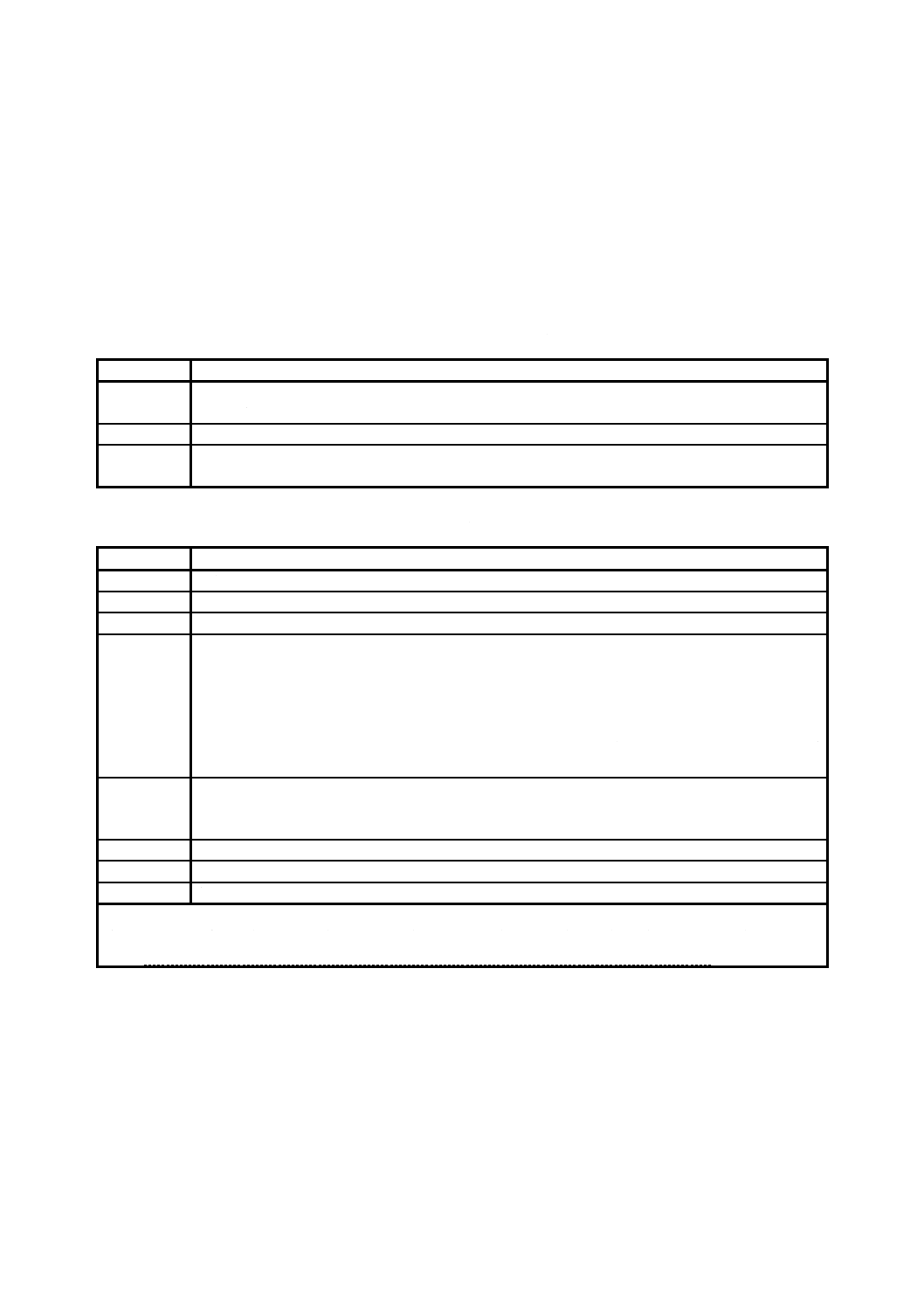

制御パラメタ

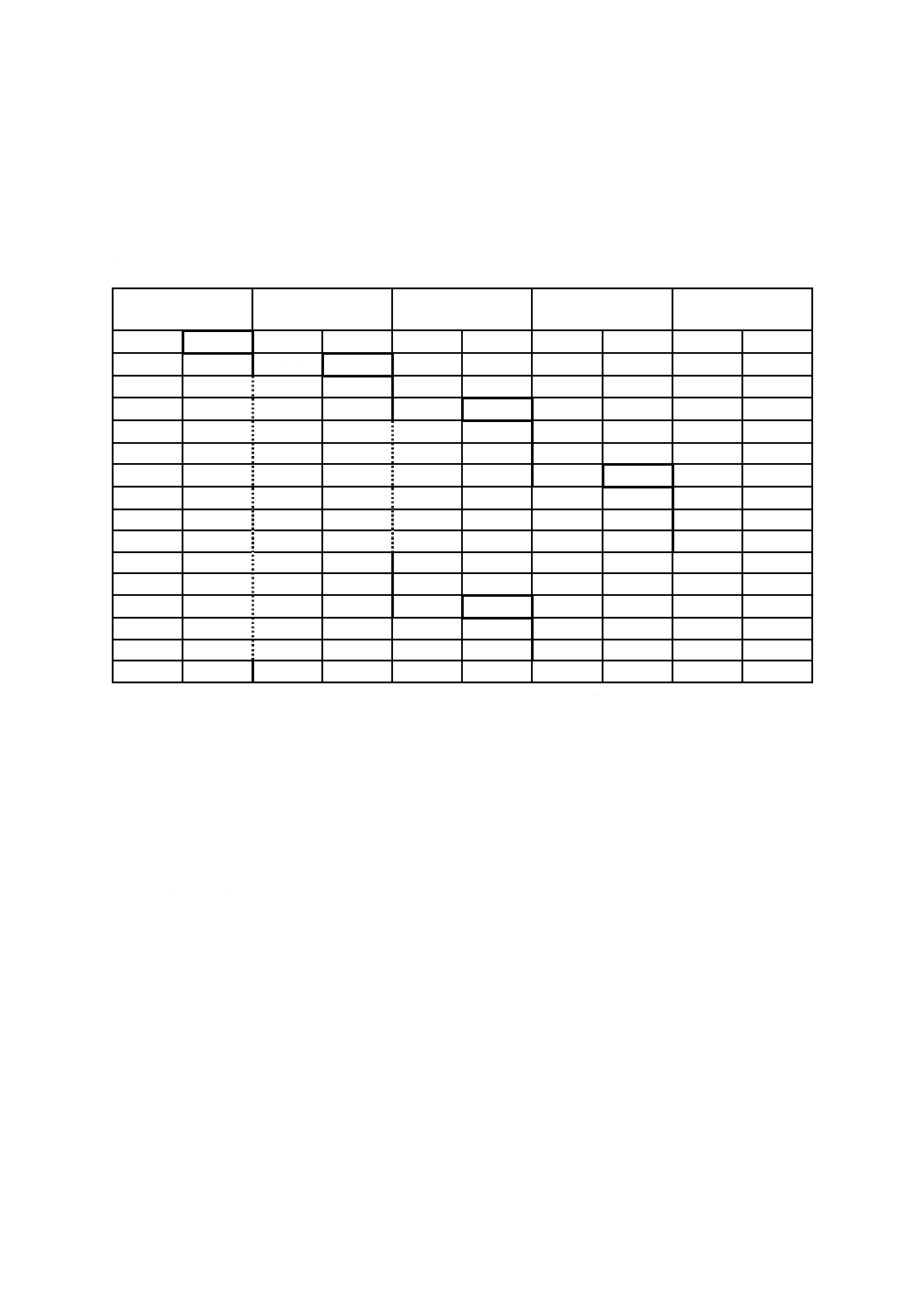

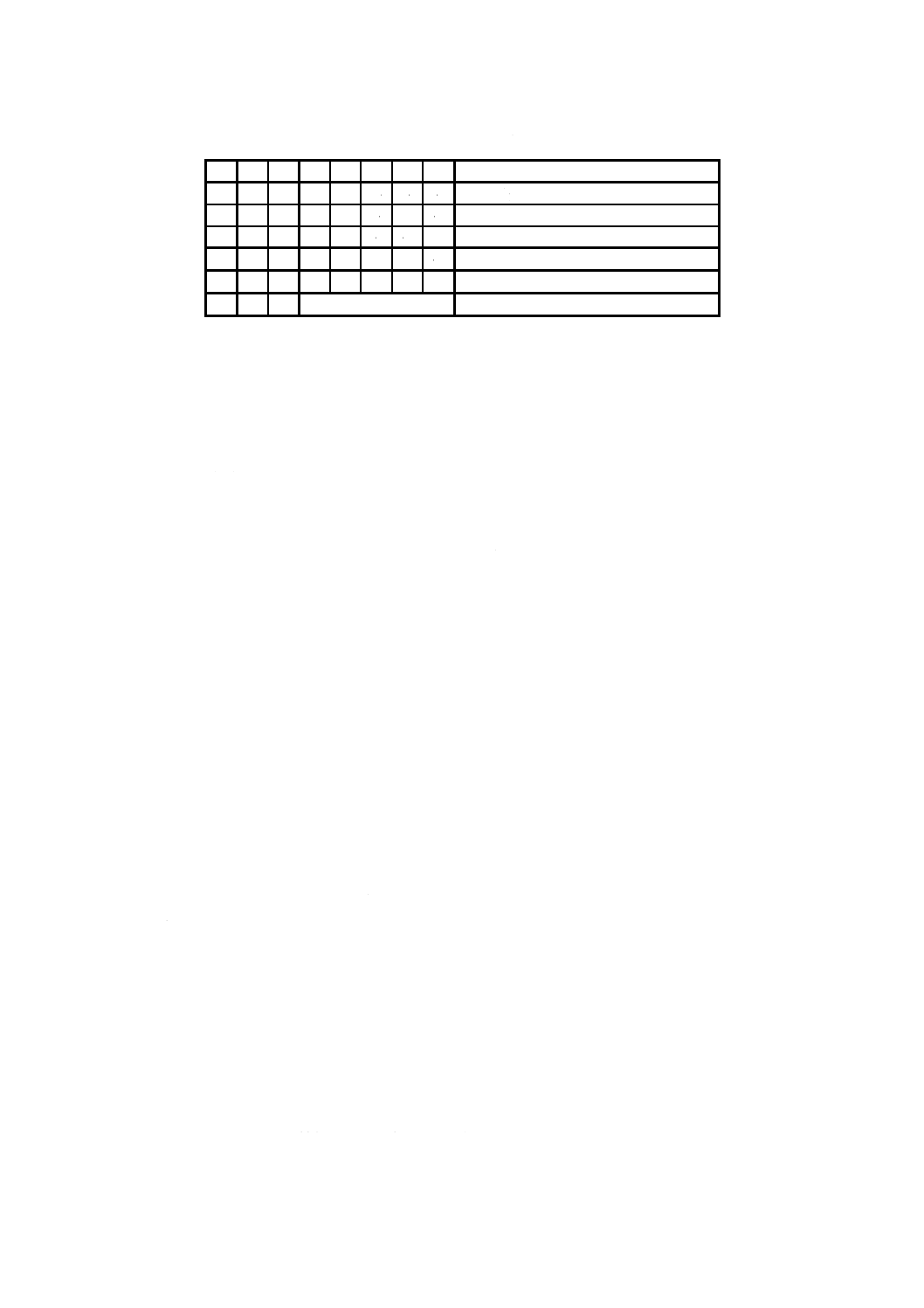

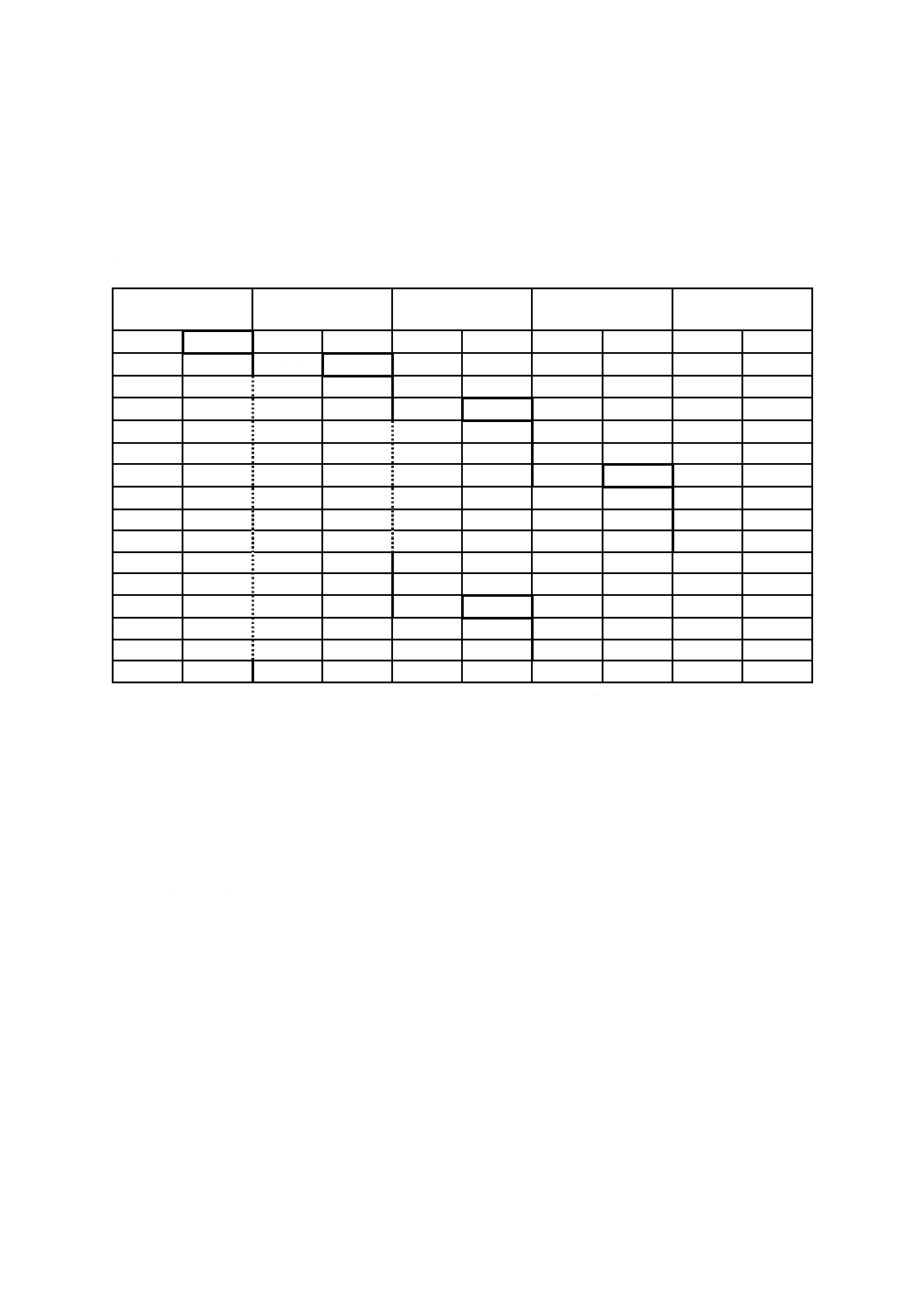

表10は,ファイル及びデータオブジェクトに対するCP DOを示し,全て状況依存クラスである。CPが

存在する場合には,表は,それが一度だけ起こることか(適用欄に“*”の表示がある。),又はそれが繰り

返される(適用欄に“*”の表示がない。)かもしれないことを示す。

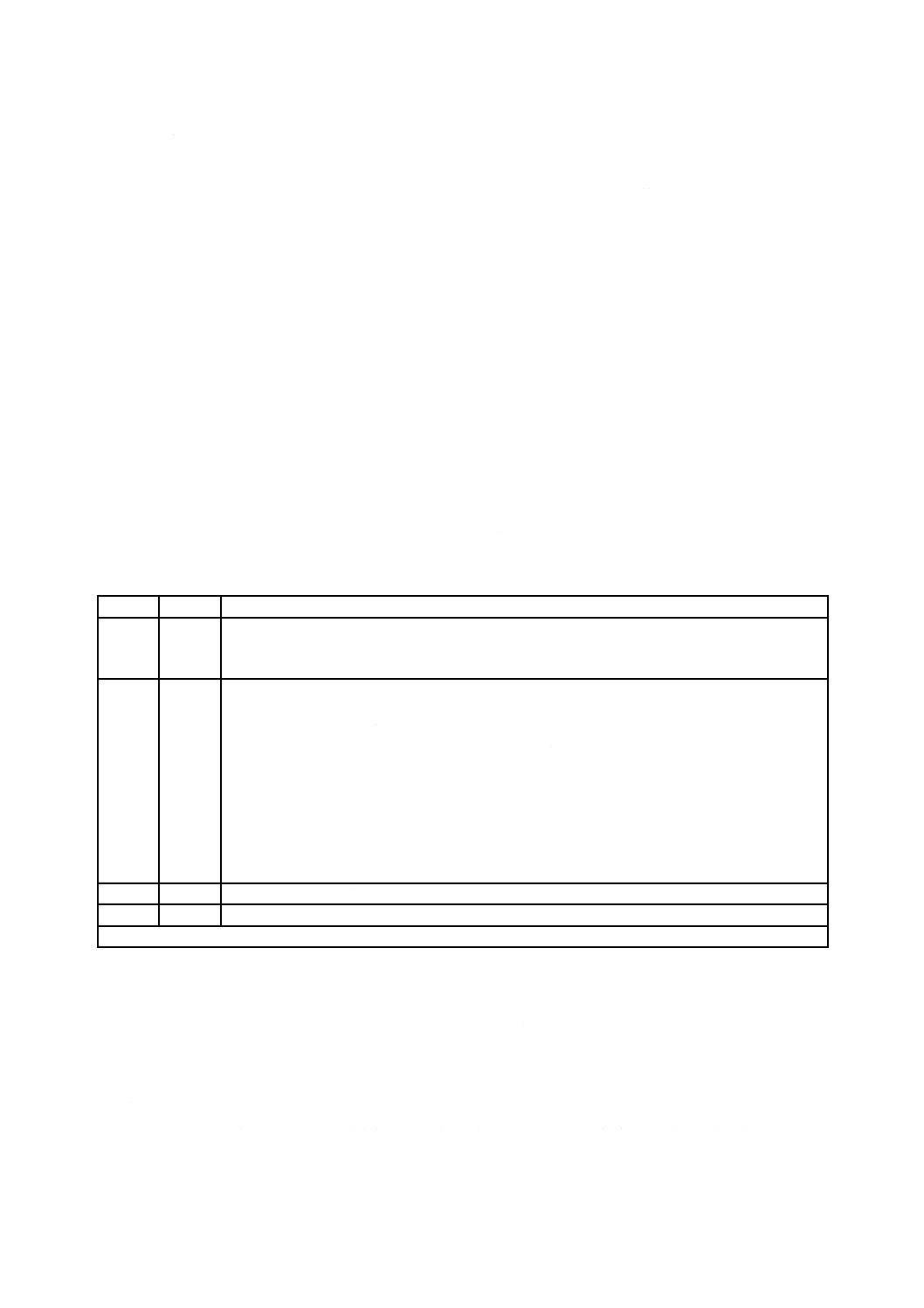

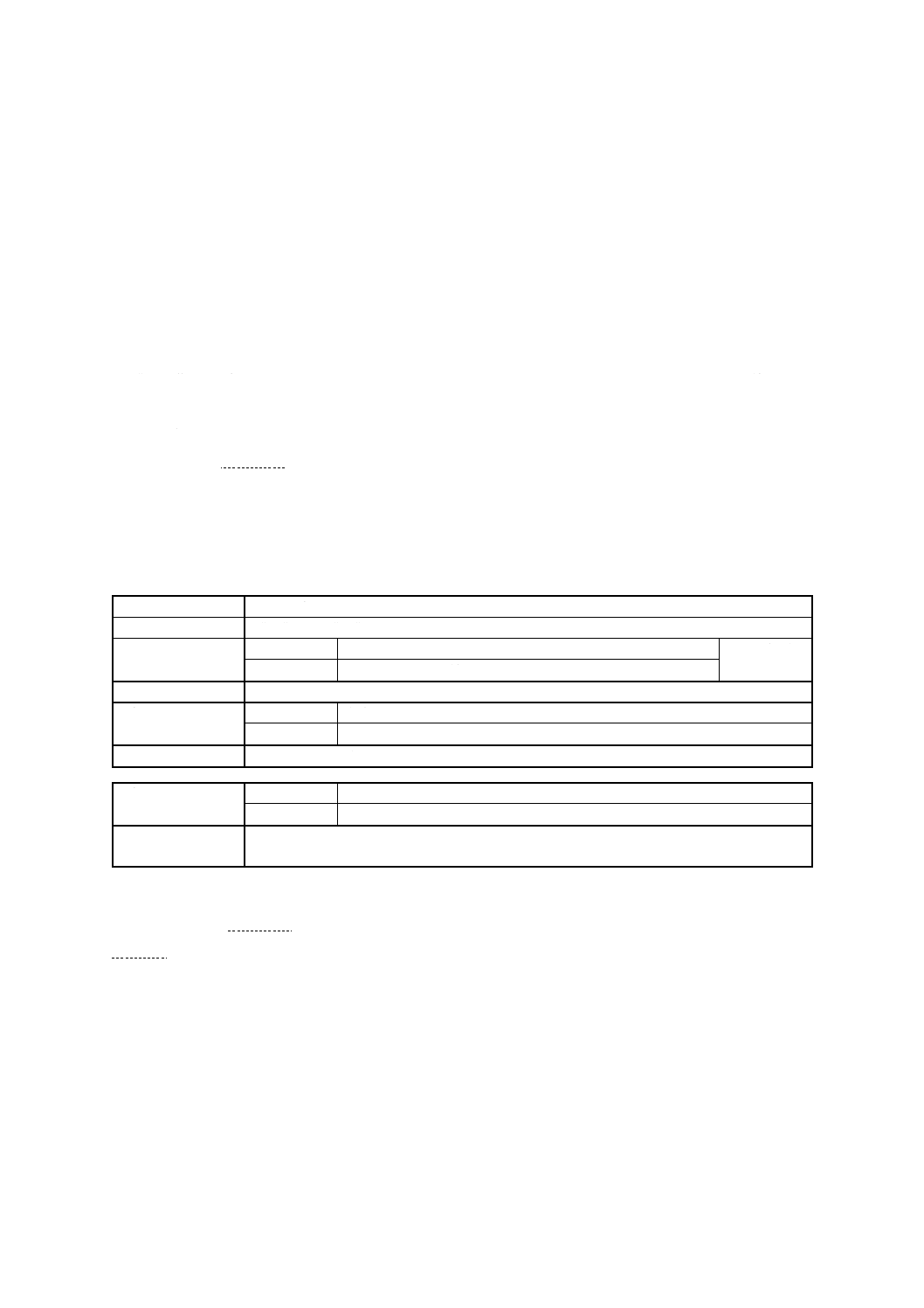

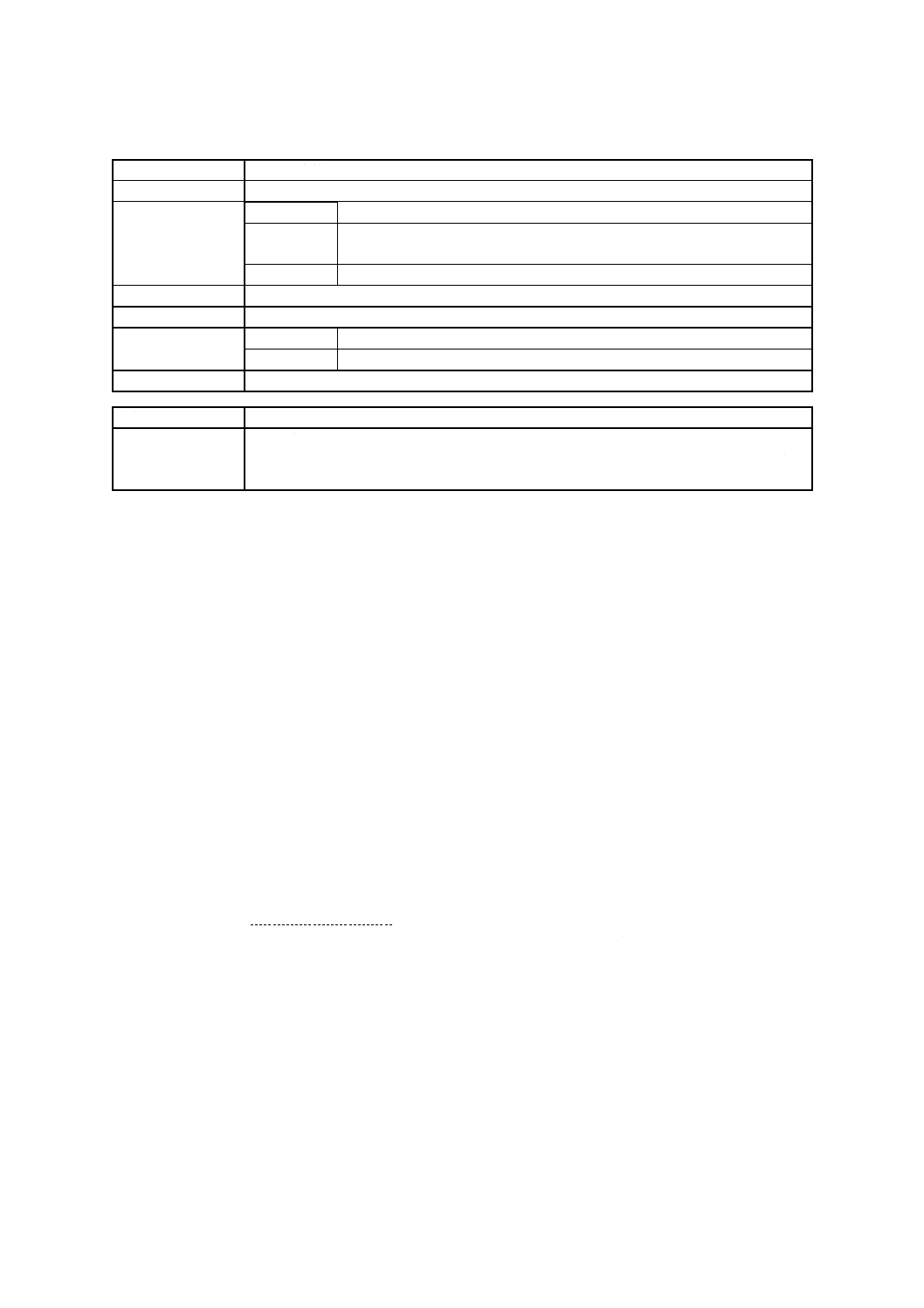

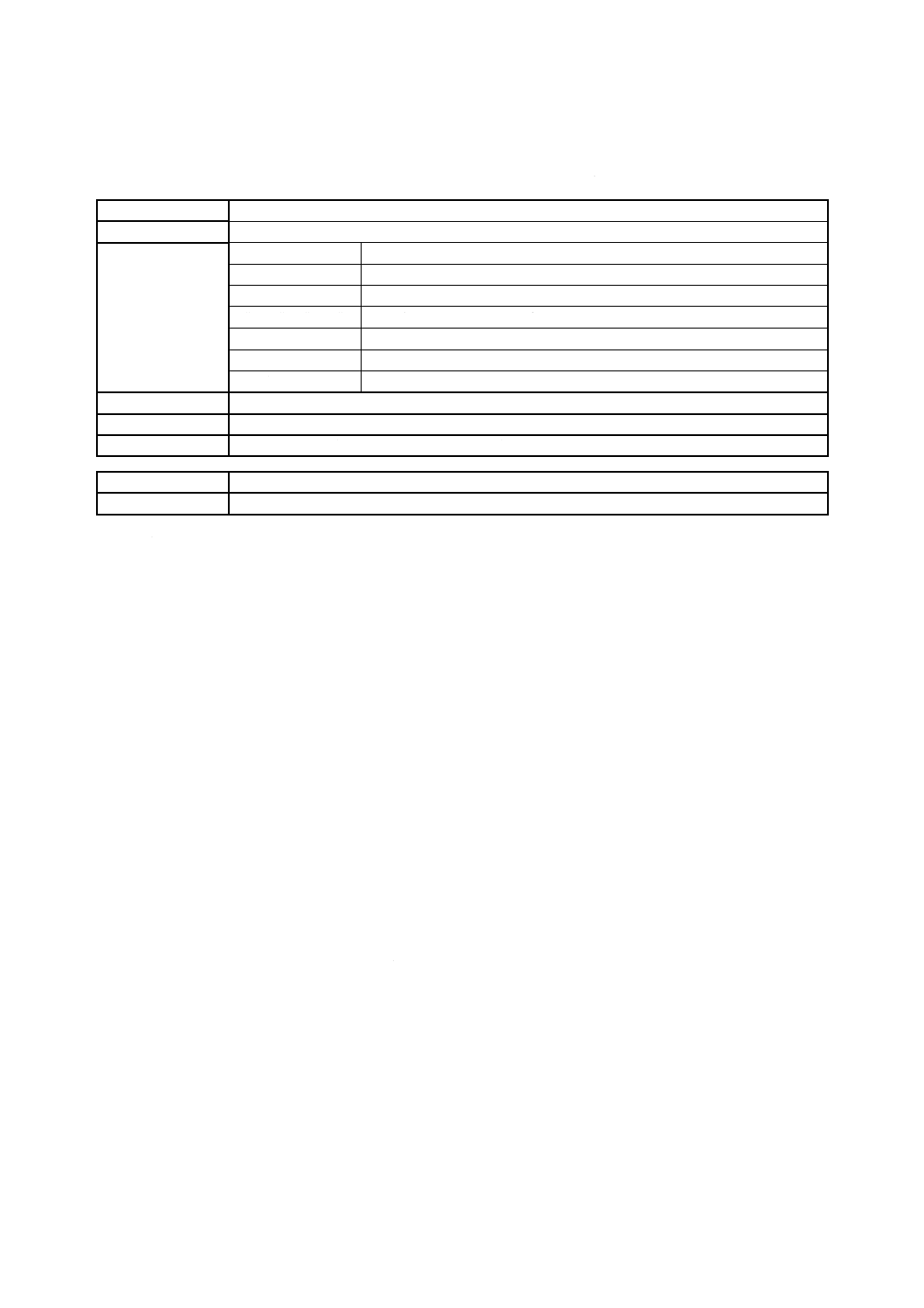

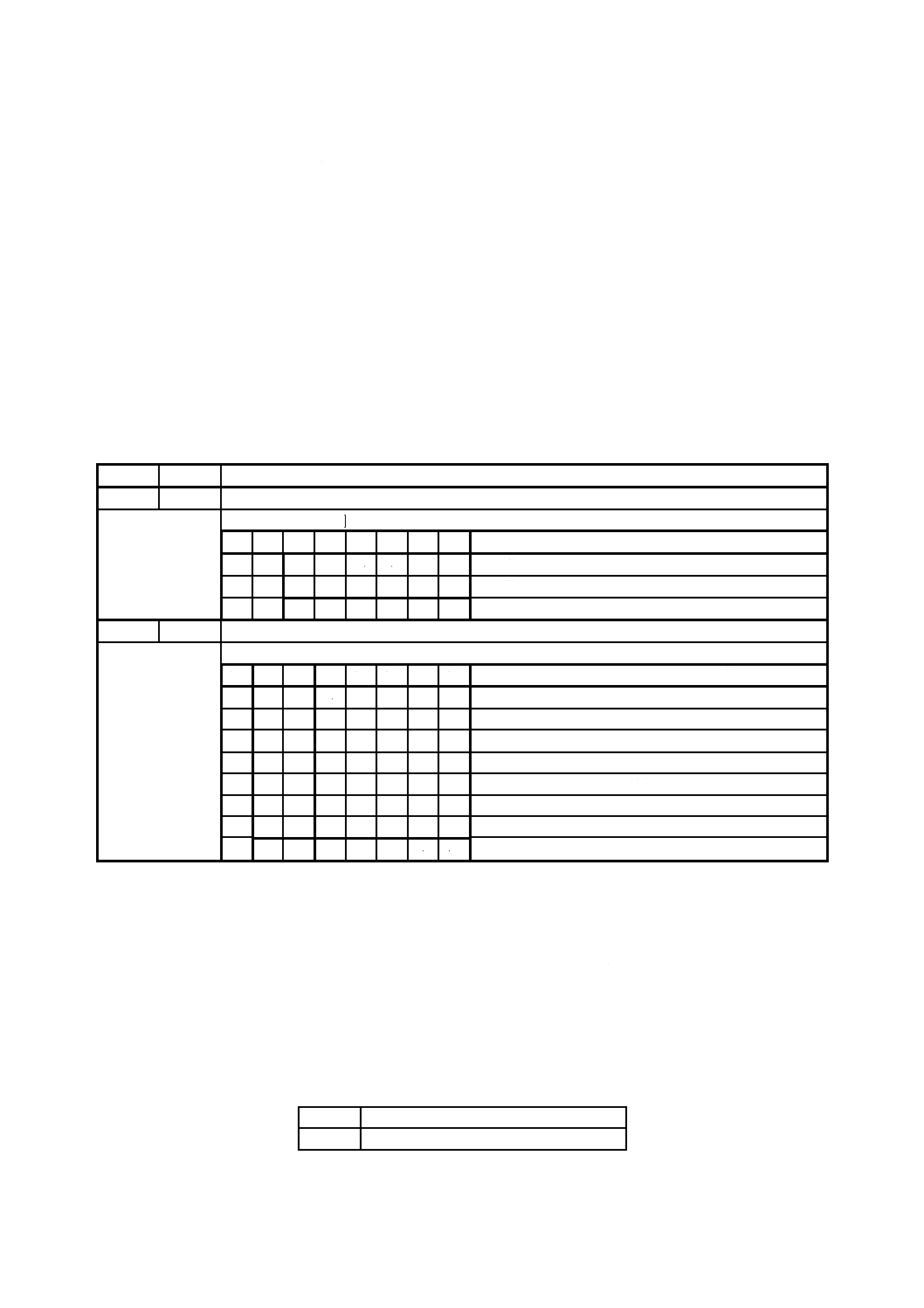

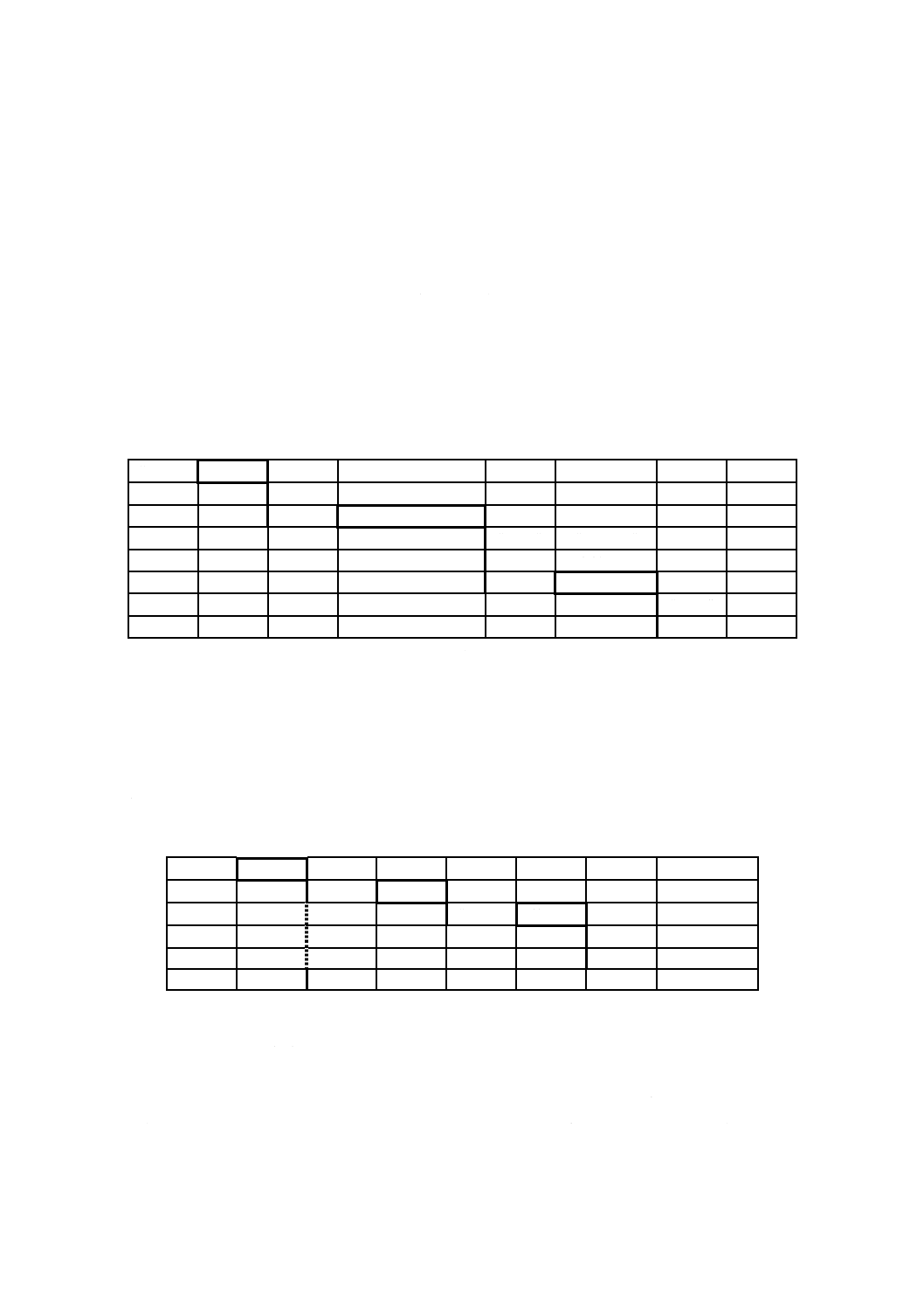

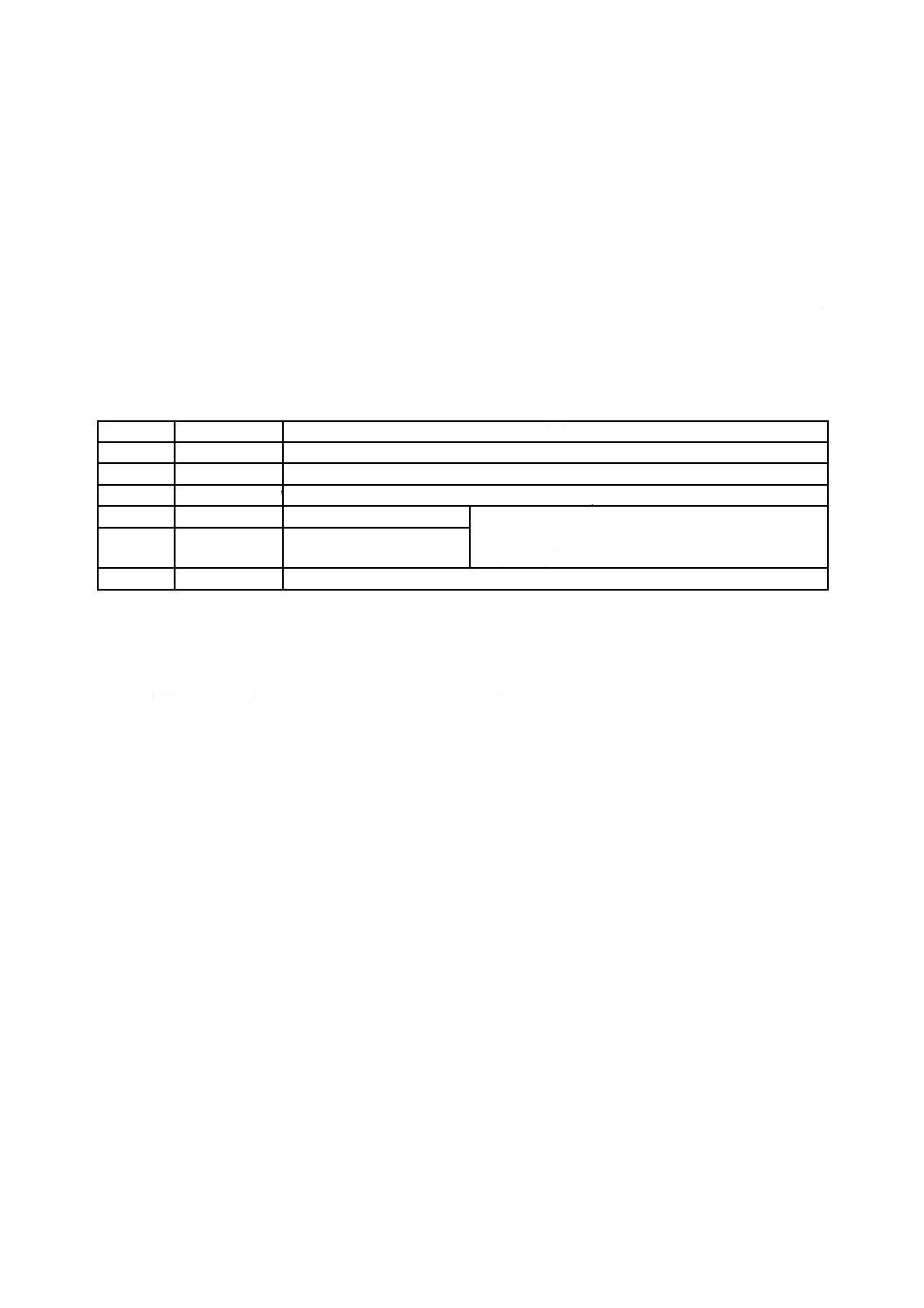

表10−ファイル制御パラメタデータオブジェクト

タグ

(Tag)

長さ

(Length)

データ要素

(Value)

適用

“80”

可変長

構造情報を除く,ファイル内のデータバイト数

全てのEF*

“81”

可変長

構造情報が存在する場合,それを含むファイル又はDO内のデータバ

イト数

ファイル*又はDO*

“82”

1

ファイル記述子バイト(7.4.5及び表11参照)

ファイル*

2

ファイル記述子バイト及びデータ符号化バイト(表118参照)

3又は4

ファイル記述子バイト,データ符号化バイト,及び1又は2バイトの

最大レコード長

レコード型EF*

5又は6

ファイル記述子バイト,データ符号化バイト,2バイトの最大レコー

ド長及び1又は2バイトのレコード数

“83”

2

ファイル識別子

ファイル*

“84”

16以下

DF名

DF

“85”

可変長

BER-TLVで符号化されない個別利用情報

ファイル

“86”

可変長

個別利用書式のセキュリティ属性

ファイル

“87”

2

ファイル制御情報の拡張を含むEFの識別子

DF*

30

X 6320-4:2017 (ISO/IEC 7816-4:2013)

表10−ファイル制御パラメタデータオブジェクト(続き)

タグ

(Tag)

長さ

(Length)

データ要素

(Value)

適用

“88”

0又は1

短縮EF識別子(7.4.4参照)

EF*

“8A”

1

ライフサイクル状態バイト(LCS,7.4.10及び表14参照)

EF*,又はDO*

“8B”

可変長

拡張形式を参照するセキュリティ属性(9.3.3及び表38参照)

ファイル*

“8C”

可変長

コンパクト形式のセキュリティ属性,SE関連付け(表30参照)

ファイル*

“8D”

2

セキュリティ環境テンプレートを含むEF識別子(10.3.3参照)

DF

“8E”

1

論理チャネルセキュリティ属性(9.3.7及び表47参照)

ファイル*又はDO*

“8F”

1

プロファイル指標子(表12参照)

レコード型EF*

“92”

1

データ記述子バイト(7.4.7参照)

DO*又はBER-TLV

構造提供EF*

“96”

可変長

JIS X 6320-11で定義

JIS X 6320-11参照

“97”

可変長

DFリスト(7.4.8参照)

DF*

“98”

可変長

インスタンス番号(2進符号化)

DO*

“99”

可変長

ファイル又はDO選択後のカレントテンプレート中のDOの番号[2

進符号化,7.2.2の規則i)参照]

ファイル*又はDO*

“9A”

可変長

DF内のEFの番号(2進符号化)

DF*

“9B”

可変長

EFリスト(7.4.8参照)

DF*

“9C”

可変長

コンパクト形式のセキュリティ属性,SPT関連付け(表30参照)。

注記 主としてDOの扱い向け。

ファイル*又はDO*

“9D”

可変長

DO“62”が適用するDOのタグ

DO

“A0”

可変長

DOのセキュリティ属性テンプレート(9.3.5参照)

ファイル*又はDO*

“A1”

可変長

個別利用書式のセキュリティ属性テンプレート

ファイル

“A2”

可変長

一つ以上のDO対からなるテンプレート。

短縮EF識別子(DO“88”)及びファイル参照(DO“51”及びL>2,

7.3.2参照)の組合せ。

ファイル又はDO

“A3”

可変長

セキュリティ属性テンプレートに依存するインタフェース及びLCS

(7.4.12参照)

ファイル又はDO

“A5”

可変長

BER-TLVで符号化した個別利用情報

ファイル

“A6”

可変長

JIS X 6320-11で定義する

JIS X 6320-11参照

“AB”

可変長

拡張形式のセキュリティ属性テンプレート(9.3.3参照)

ファイル*

“AC”

可変長

暗号機構識別子テンプレート(9.2参照)

DF

“AD”

可変長

セキュリティパラメタテンプレート(9.3.6.1参照)

DO

“AF”

可変長

アプリケーションに関連している一つ以上のDO“06”(OID)をカプ

セル化するテンプレート

DF*

表中の“*”は,DO“62”配下で,最大1回まで出現することを示す。

SELECTコマンドのレスポンス,並びにタグ“62”及び“6F”の配下において,状況依存クラスの上記以外のDO

は,ISO/IEC JTC 1/SC 17が予約している。

7.4.4

短縮EF識別子

いかなるEFのCPにあっても,タグ“88”の使用に際して次の規則を適用する。

− カードが短縮EF識別子による選択機能(7.3.1参照)を備え,タグ“88”が存在しない場合,ファイ

ル識別子(タグ“83”)の2バイト目のビットb5〜b1を短縮EF識別子として符号化する。

− タグ“88”が存在し,長さが0に設定されている場合,そのEFは短縮識別子をもっていない。

− タグ“88”が存在し,長さが1に設定され,データ要素のビットb8〜b4が全て等しくなく,ビット

b3〜b1が000に設定されている場合,ビットb8〜b4を短縮EF識別子として符号化する(1〜30の番

31

X 6320-4:2017 (ISO/IEC 7816-4:2013)

号)。

7.4.5

ファイル記述子バイト

DO“82”は,いかなるEFのCP内に存在してもよい(表10参照)。

− データ要素(Value,表10参照)の先頭バイトは,ファイル記述子バイトとする(表11参照)。

− データ要素が2バイト以上で構成されている場合,2バイト目はデータ符号化バイト(表118参照)

とする。

− データ符号化バイトがカードの中に複数ある場合,次の起点から当該ファイルまでのパス上にあって

最も当該ファイルに近い位置に存在する。

1) MFがあるときはMF。

2) MFがないときはcurAppDFで参照されるDF。

3) パス上にデータ符号化バイトがないとき,データ単位サイズを省略時値とする(表118参照)。

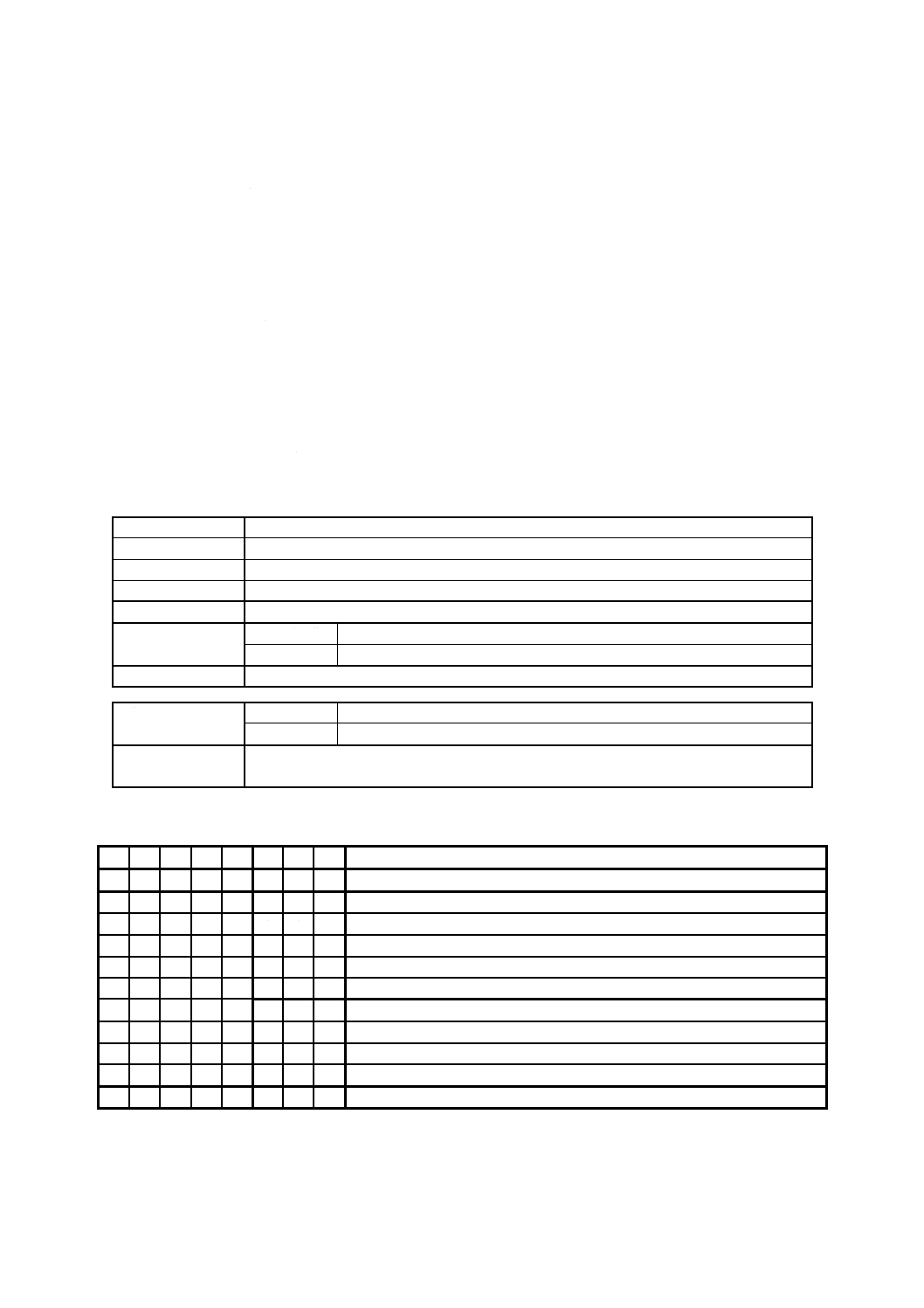

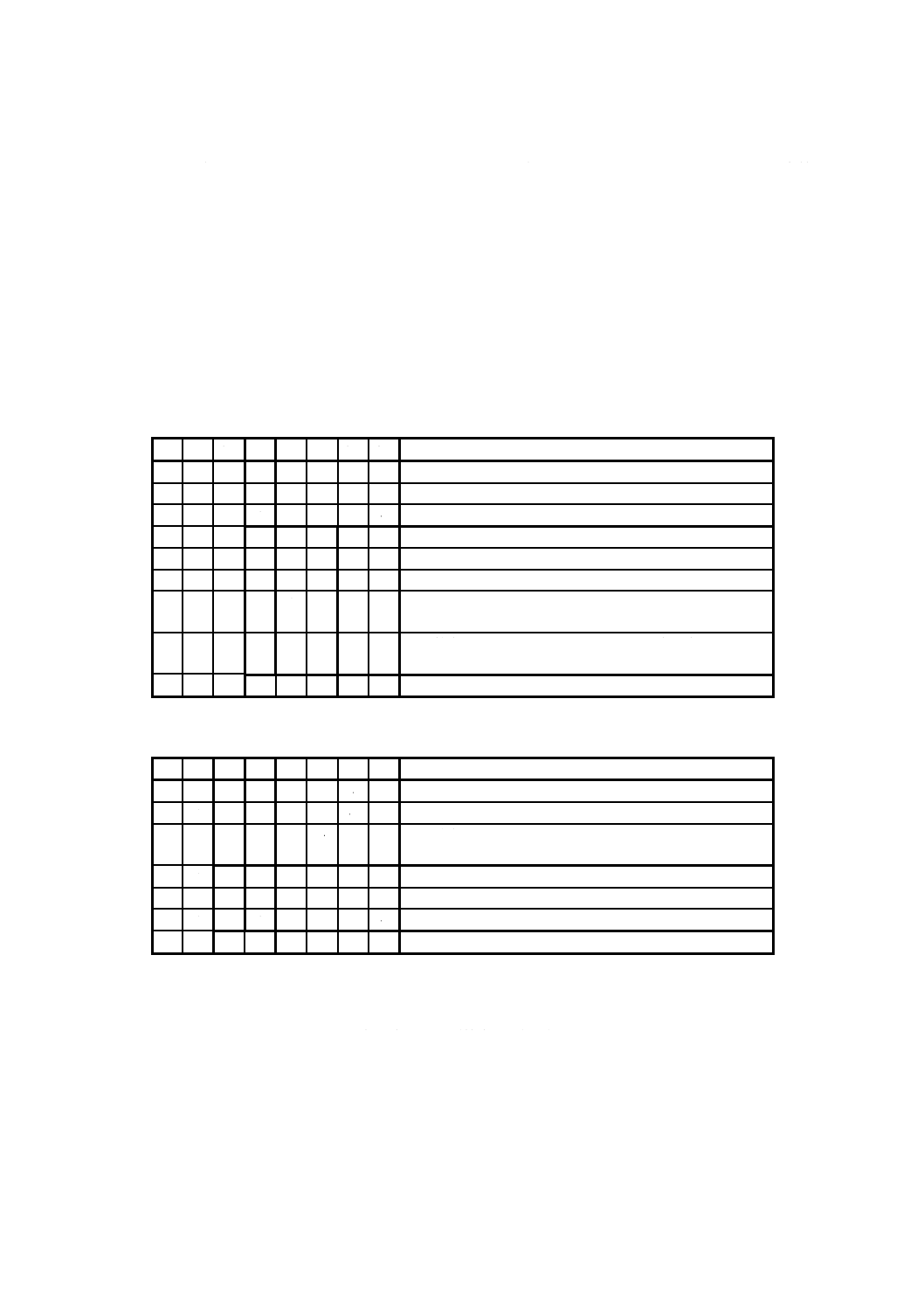

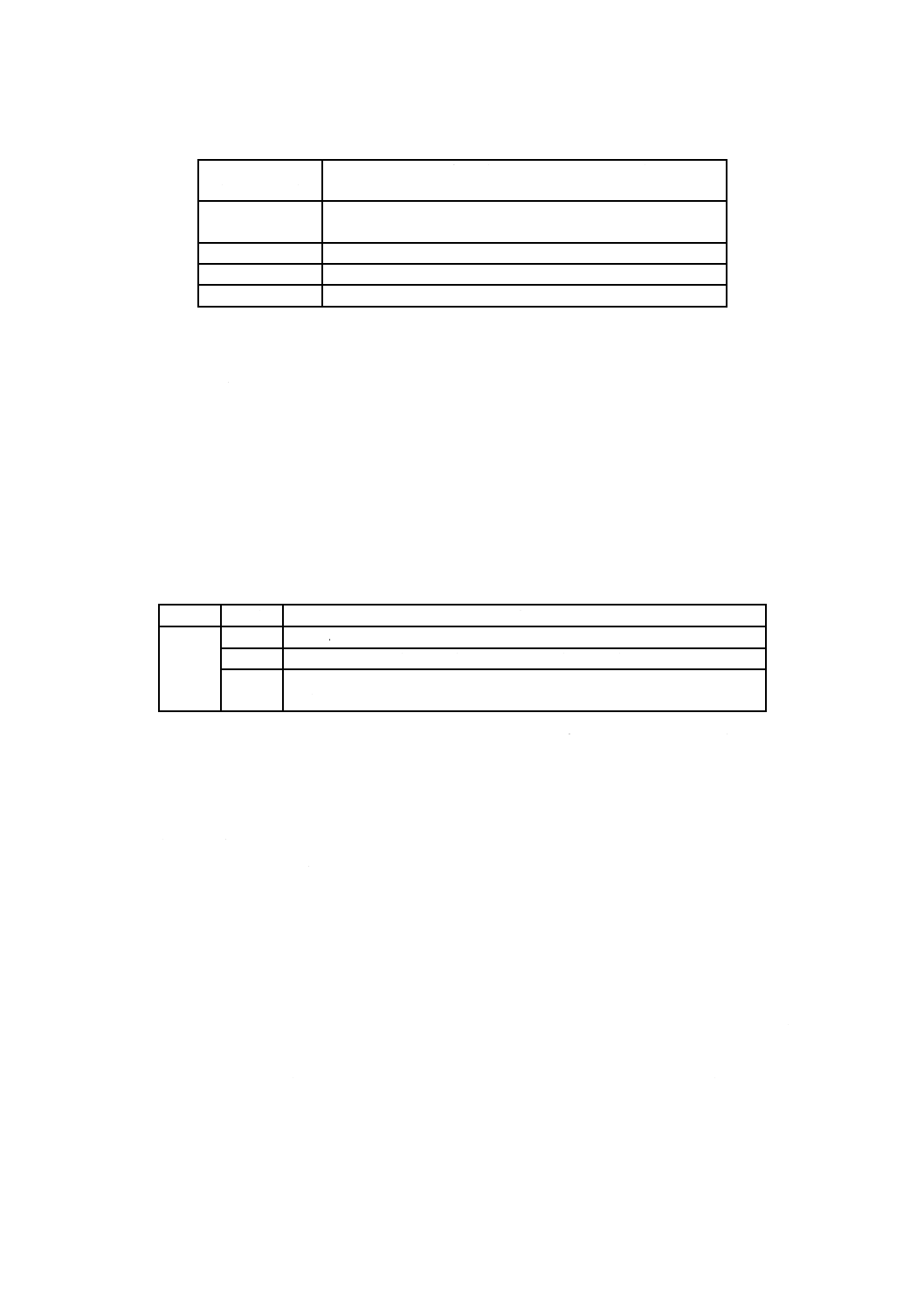

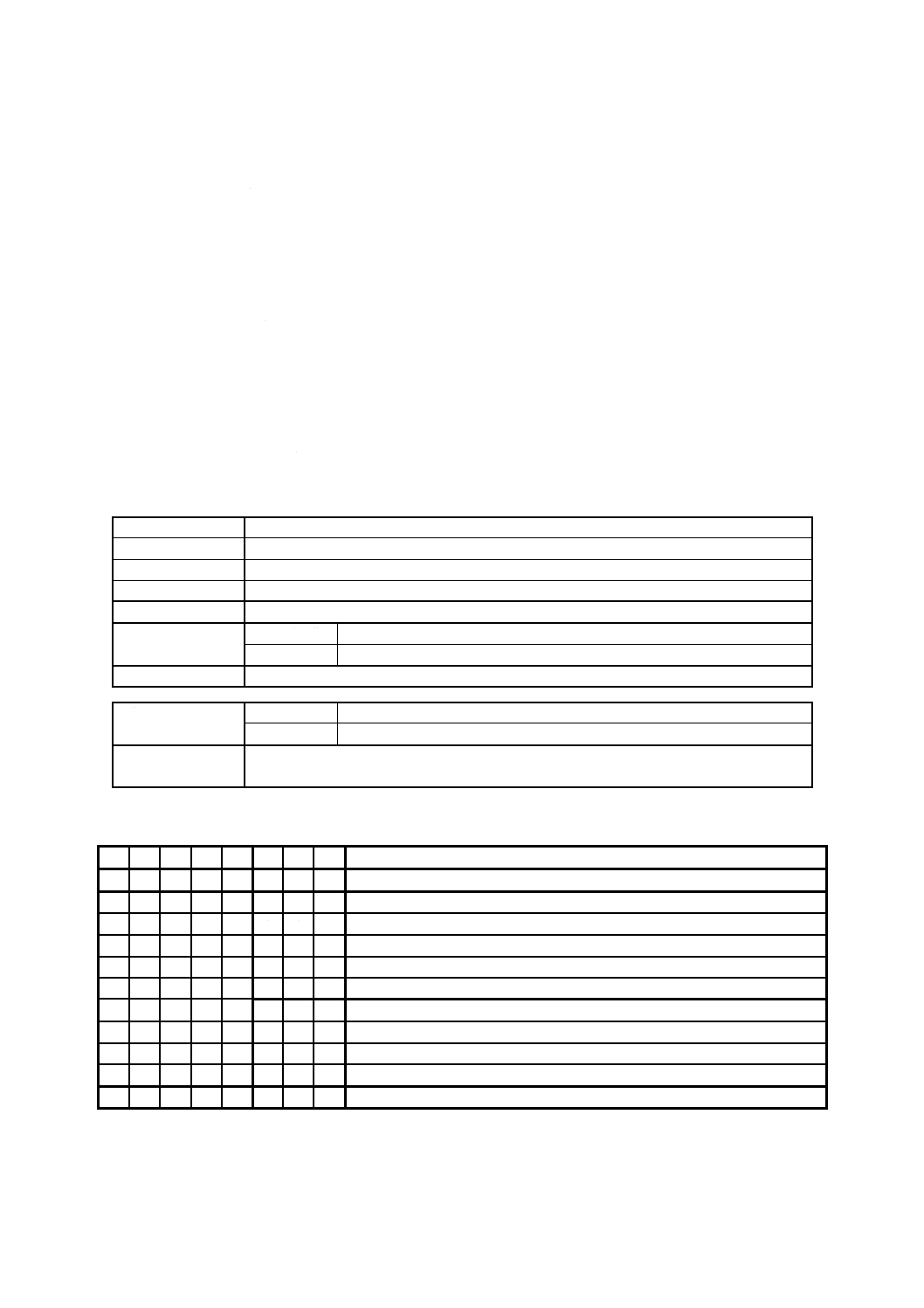

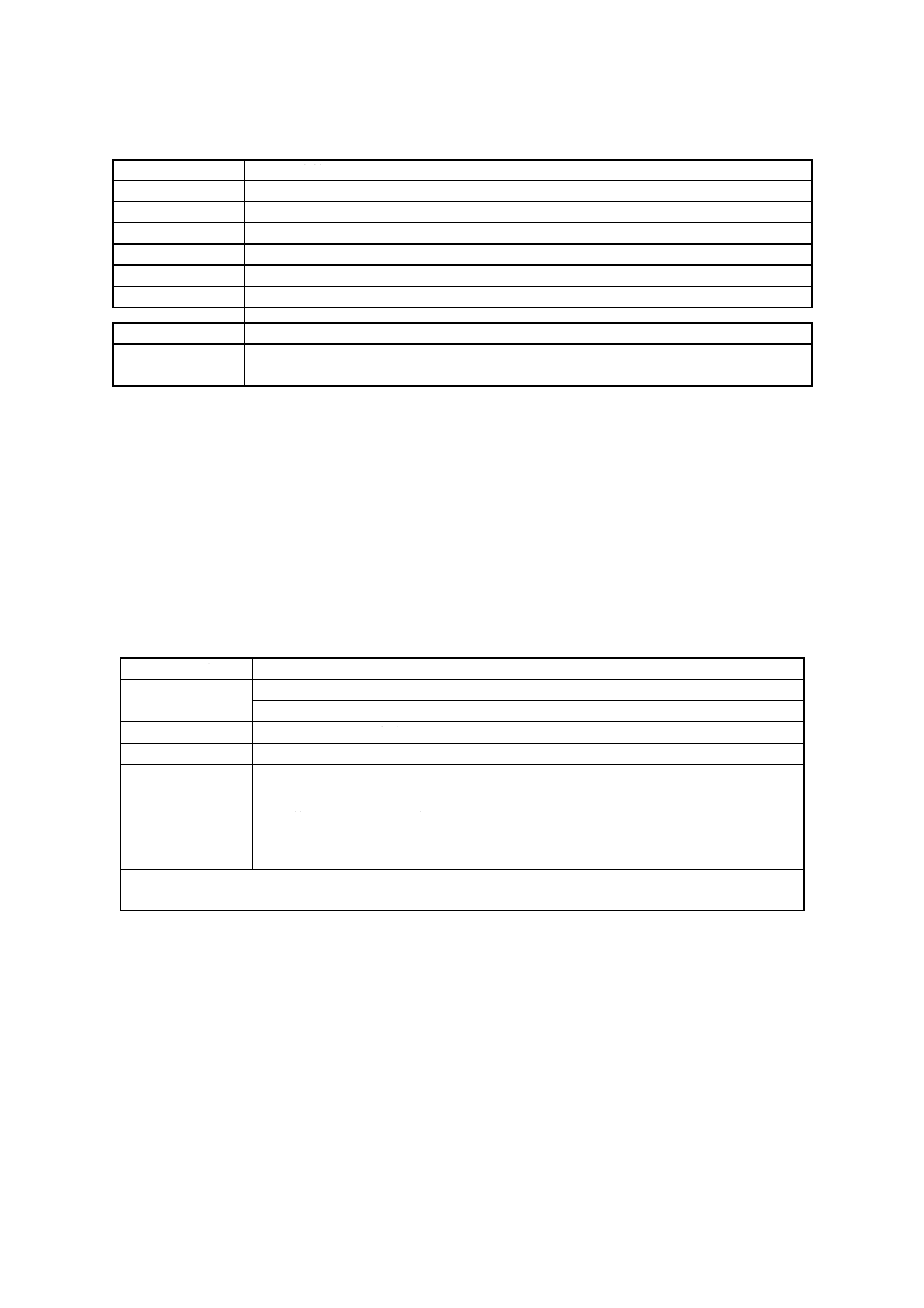

表11−ファイル記述子バイト

b8

b7

b6

b5

b4

b3

b2

b1

意味

0

x

−

−

−

−

−

−

ファイル共有情報

0

0

−

−

−

−

−

−

− 共有しないファイル

0

1

−

−

−

−

−

−

− 共有可能なファイル

0

−

1

1

1

0

0

0

DF

0

−

全てが1でない。 −

−

−

EFの種類

0

−

0

0

0

−

−

−

− カードによって解釈されないデータを保存するためのEF(作

業用EF)

0

−

0

0

1

−

−

−

− カードによって解釈されるデータを保存するためのEF(内部

EF)

0

−

他の値

−

−

−

− 個別利用EF

0

−

EF構造

0

−

全てが1でない。

0

0

0

− 情報なし。

0

−

全てが1でない。

0

0

1

− 透過構造

0

−

全てが1でない。

0

1

0

− 固定長順編成構造,追加情報なし。

0

−

全てが1でない。

0

1

1

− 固定長順編成構造,TLV構造

0

−

全てが1でない。

1

0

0

− 可変長順編成構造,追加情報なし。

0

−

全てが1でない。

1

0

1

− 可変長順編成構造,TLV構造

0

−

全てが1でない。

1

1

0

− 固定長循環順編成構造,追加情報なし。

0

−

全てが1でない。

1

1

1

− 固定長循環順編成構造,TLV構造

0

−

1

1

1

0

0

1

− BER-TLV構造

0

−

1

1

1

0

1

0

− 簡易符号化TLV構造

− 他の値は,RFUとする。

− “共有可能”とは,そのファイルが,異なる論理チャネルでの同時アクセスを提供するという意味である。

7.4.6

プロファイル指標子

次の規則は,レコードを提供する全てのEFのファイルCP中でDO“8F”を使用するために適用する。

− DO“8F”が存在する場合,値フィールドは,表12によるプロファイル指標子を含む。

− DO“8F”が存在しない場合,暗黙的にEFの全てのレコードは,変更できないACTIVATED状態にあ

る。

32

X 6320-4:2017 (ISO/IEC 7816-4:2013)

表12−プロファイル指標子の符号化

b8 b7 b6 b5 b4 b3 b2 b1

意味

0

x

x

x

x

x

x

x

ISO/IEC JTC 1/SC 17によるプロファイル指標子の符号化

0

− − − − − −

x

レコードLCS

0

− − − − − −

0

このファイルの全てのレコードは変更できないACTIVATED状態

0

− − − − − −

1

このEFの各レコードは,自身のレコードLCSをもつ。ACTIVATE RECORD,

DEACTIVATE RECORD及びACTIVATE FILEコマンドによって変更可能で

ある。

1

x

x

x

x

x

x

x

プロファイル指標子の個別利用符号化

− 他の値は,RFUとする。

7.4.7

データ記述子バイト

この産業間共通利用データ要素は,タグ“92”で参照され,DOの扱いをするために関連する情報(表

13参照)が入っているCP DOとする。この情報は,関連テンプレートのDOの全てのインスタンスに(二

つ以上の場合にも)有効とする。DOが共有不可能を宣言している場合,このDOの一つのインスタンス

だけが一つの論理チャネルでアクセス可能とする。

表13−データ記述子バイトの符号化

b8

b7

b6

b5

b4

b3

b2

b1

意味

0

x

−

−

−

−

−

− データへのアクセシビリティ

0

0

−

−

−

−

−

− − 共有不可能DO

0

1

−

−

−

−

−

− − 共有可能DO

0

−

x

x

−

−

−

− テンプレート中のDOの構造

0

−

0

0

−

−

−

− − 情報なし(省略時値)

0

−

0

1

−

−

−

− − 順編成管理(11.4.7参照)

0

−

1

0

−

−

−

− − インスタンスの周期的管理(11.4.7参照)

0

−

1

1

−

−

−

− − RFU

0

−

−

−

x

−

−

− インスタンス

0

−

−

−

0

−

−

− − タグは,テンプレート中に最大一つ存在する。

0

−

−

−

1

−

−

− − タグは,テンプレート中に二つ以上存在してもよい(省略時値)。

0

−

−

−

−

x

x

x

DOの特性

0

−

−

−

−

0

0

0

− 情報なし。

0

−

−

−

−

−

−

1

− タグリストが存在(構造化DO),又はタグリスト中に存在(基本DO)

0

−

−

−

−

−

1

− − ラッパによって拡張可能な基礎テンプレート(構造化DO),又はテ

ンプレート拡張部分(基本DO)

0

−

−

−

−

1

1

− − ラッパの自動的な解決

− 他の値は,RFUとする。

− “共有可能”は,DOが異なった論理チャネルでの同時アクセスを提供することを意味する。

7.4.8

DF及びEFリストデータ要素

DFリスト産業間共通利用データ要素は,タグ“97”で参照され,DF又はアプリケーションDFに入っ

ているDFを示すファイルCPである。それは,2バイトのファイル識別子の連結とする。

EFリスト産業間共通利用データ要素は,タグ“9B”で参照され,DF又はアプリケーションDFに入っ

ている基礎ファイルの識別子,及びそれらの短縮EF識別子が入っているファイルCPである。各ファイル

の情報は,3バイトで符号化される。最初の2バイトは,EF識別子が入る。3バイト目は,7.4.4に従って

符号化されたEFの短縮EF識別子,又は,その基礎ファイルに短縮EF識別子がない場合,“00”と符号化

33

X 6320-4:2017 (ISO/IEC 7816-4:2013)

された1バイトのいずれかとする。

7.4.9

インスタンス番号データ要素

この産業間共通利用データ要素は,タグ“98”で参照され,テンプレート中にDOのインスタンスが複

数個存在する場合にだけ,存在してもよいDO CPとする。値フィールドは,INTEGER型に対するISO/IEC

8825-1による定義によって,2進数で符号化された正の順序番号でなければならない。インスタンスの周

期的管理の付番方法は,レコード番号の管理と同じとする(11.3.6参照)。付番方法の他の情報については,

11.4.7を参照。

7.4.10 ライフサイクル状態

カード,ファイル及び他のオブジェクトは,それぞれのライフサイクルをもっている。ライフサイクル

状態(LCS)は,カード及び接続装置が,カード,カードの中のファイル及び他のオブジェクトを使用す

るための異なる論理的なセキュリティ状態を識別可能にする。

属性(JIS X 6320-9参照)としてファイル,レコード又はDOのライフサイクルの柔軟な管理を提供す

るために,ここでは,次の順でライフサイクルの主要な状態を規定する。

1) 創生状態

2) 初期化状態

3) 利用可能状態:活性化又は非活性化

4) 終了状態

LCSバイト(1バイト)は,表14によって意味付ける。

− 値“00”〜“0F”は,産業間共通利用とする。

− 値“10”〜“FF”は,個別利用とする。

省略時の状態は,利用可能状態(活性化)でなければならない。

表14−ファイル又はデータのLCSバイトの符号化

b8 b7 b6 b5 b4 b3 b2 b1

意味

0

0

0

0

0

0

0

0

情報なし。

0

0

0

0

0

0

0

1

創生状態

0

0

0

0

0

0

1

1

初期化状態

0

0

0

0

0

1

−

1

利用可能状態(活性化)

0

0

0

0

0

1

−

0

利用可能状態(非活性化)

0

0

0

0

1

1

− − 終了状態

全てが0でない。

x

x

x

x

個別利用

− 他の値は,RFUとする。

LCSバイトは,タグ“8A”によって参照され,全てのファイル又はDOのCPに存在してもよい(表10

参照)。カードのLCSバイトは,管理情報バイトに存在してもよい(12.1.1.11参照)。タグ“48”によって

参照されるカードLCSバイトは,EF.ATR/INFOに存在してもよい(12.2.2参照)。MFが存在する場合には,

カードは創生状態以降である。

注記 別段の定めがない限り,セキュリティ属性は,ファイル利用可能状態及びDOのACTIVATED

状態に対し有効とする。

7.4.11 DO“A2”を用いた短縮EF識別子による間接参照

DFのFCP中のDO“A2”配下のDO“88”は,DFがカレントの場合,入れ子になっている短縮EF識

別子が有効であることを示す。それ(DO“88”)を使用するコマンドは,そのDO“88”の後のDO“51”

34

X 6320-4:2017 (ISO/IEC 7816-4:2013)

の中で入れ子にされたパスによって参照するEFを一時的に選択しなければならない。このコマンドによ

る選択は,curDF及びcurAppDFに影響を及ぼさない[7.2.2の規則f)参照]。curEFへの影響は,短縮EF

識別子を使用したコマンドを扱うセクションに記述する(例えば,11.2.2又は11.3.2参照)。

7.4.12 セキュリティ属性テンプレートに依存するインタフェース及びライフサイクル状態

DO“A3”は,ファイル又はDOのCP中に存在してもよい。また,二つ以上のDO“A3”がそのテンプ

レートの中に存在していてもよい(表10参照)。

DO“A3”は,最大一つのDO“91”を含んでいなければならない(7.4.12.1参照)。DO“91”が存在し

ない場合,DO“A3”に入っているセキュリティ属性は,全てのインタフェースに適用する。DO“A3”に

DO“91”が存在する場合,テンプレート中の最初のDOでなければならない。

DO“A3”は,最大一つのDO“8A”を含んでいなければならない(7.4.12.2参照)。DO“8A”が存在し

ない場合,DO“A3”に入っているセキュリティ属性は,全てのライフサイクル状態に適用する。DO“A3”

にDO“8A”が存在する場合,それは次のいずれかとする。

− DO“91”が存在しない場合,テンプレート中の最初のDO

− DO“91”が存在する場合,テンプレート中の2番目のDO

DO“A3”は,DO“8B”,DO“8C”,DO“9C”,DO“A0”,DO“AB”を表10に定義する意味及び符号

化で,任意の順序で複数含んでいてもよい。

7.4.12.1 トランスポートタイプ記述子

DO“A3”配下のタグ“91”によって参照されるこのデータ要素は,同じDO“A3”に入っているセキ

ュリティ属性を適用するインタフェースを示す。表15にその符号化を示す。

表15−トランスポートタイプ記述子(DO“A3”配下のDO“91”)の符号化

b8 b7 b6 b5 b4 b3 b2 b1

意味

x

− − − − − − − 0,他の値はRFU a)

−

x

x

− − − − − 00,他の値はRFU

− − −

1

− − − − C6端子を使用した通信(JIS X 6320-3参照)

− − − −

1

− − − 近距離通信(JIS X 5211 [22] 参照)

− − − − −

1

− − USBインタフェース(ISO/IEC 7816-12参照)

− − − − − −

1

− 近接型ICカードの非接触インタフェース(JIS X 6322規格群 [18] 参照)

− − − − − − −

1

接触インタフェース(JIS X 6320-3参照)

注a) この版は,1バイトが個々のインタフェースを参照するのに十分な場合を定義する。今後,2バイト以上

が必要になってもよい。

このデータ要素のビットの設定によって,次の二つの場合がある。

− 1のとき,対応するインタフェースに対しセキュリティ属性を適用しなければならない。

− 0のとき,対応するインタフェースに対しDO“A3”は無関係とする。

7.4.12.2 ライフサイクル状態の表示

このデータ要素は,DO“A3”配下でタグ“8A”で参照され,どのライフサイクルに対し,同じDO“A3”

に含まれたセキュリティ属性を適用するかを示す。このデータ要素は1バイト以上を含み,各バイトは各々

7.4.10及び表14によって符号化し,解釈しなければならない。すなわち,各バイトは,各々,ライフサイ

クル状態を符号化し,データ要素の全てのバイトは,ライフサイクル状態の組合せを構築する。

制御パラメタテンプレート(すなわち,タグ“62”のテンプレート)中のDO“8A”で与えられるファ

イル又はDOのライフサイクルは,

35

X 6320-4:2017 (ISO/IEC 7816-4:2013)

− この組合せの要素のとき,セキュリティ属性はファイル又はDOに適用しなければならない。

− この組合せの要素でないとき,DO“A3”はファイル又はDOに無関係とする。

8

DO特有の使用法及び関連する概念

8.1

BER-TLVペイロード及びパディング

BER-TLV-符号化データフィールド又はペイロードは,BER-TLV DOを連結したもので,これらのDOの

前又は後にパディングを伴うことがある。

コマンド又はレスポンスのデータフィールド又はペイロードのBER-TLV-符号化を示すには,次の二つ

の標準の方法がある。

− CLAがセキュアメッセージングを示している(箇条10参照)。

− INSのビットb1が1に設定されている(奇数INSコード)。

偶数INSコードのコマンドは,データフィールド及びペイロードのBER-TLV-符号化を規定してもよい。

この規格は,コマンドペイロード中のDOの順序を定義していることがある(例えば,表87参照)。レ

スポンスペイロードでは,DOの順序は定義されないか,又はカード中に存在するDOの順序を継承する

かのいずれかとする。

BER-TLV長さフィールド(E.2参照)の符号化の制約から,nバイトのタグをもつDOは,例えば,全

体で(n+1+128)バイト,(n+2+256)バイト,(n+3+65 536)バイトなどの長さをもつことができな

い。また,複数のDOが送信され,最後のDOが同じ問題を引き起こす場合,全体の長さが無効となる状

況が生じるかもしれない。

これら全ての場合に,全体の長さが無効となるNeに設定したコマンドを受け取る場合,カードは,DO

を含んでいるレスポンスデータフィールド中に,コマンドによって要求された先頭のNeバイトを送り

“61XY”(“XY”は残りのバイト数を符号化)に設定されたSW1-SW2を返してもよい。その後は,レス

ポンス連鎖(5.3.4参照)を適用する。

8.1.1

パディング条件

データフィールドでパディングを行う可能性は,コマンドによって異なる。“DOの連結”は,パディン

グを除外する。パディングを行うことは,次のときに許される。

− データ単位でデータ構造を扱うとき。例えば,パディングは,データ単位を提供しているEFで,DO

の消去及び変更に対しデータ単位での提供を維持するために,READ BINARYコマンドのレスポンス

データフィールドに存在していてもよい。

− レコードでデータ構造を扱うとき。例えば,パディングは,レコードを提供しているEFで,レコー

ドの固定フォーマットを維持するために,READ RECORDコマンドのレスポンスデータフィールドに

存在していてもよい。

− 標準のC-RP(CLA<“80”)によって明示的に許容されているとき。

− C-RP(CLA>“7F”)の仕様で明示的に許容されているとき。

BER-TLV-符号化が明示的に示されている場合,データペイロードはパディングなしでBER-TLVに符号

化されなければならない。BER-TLV-符号化は,ペイロードが分割されるコマンドの個々のデータフィール

ド(通称,ペイロード分割)に適用してはならない,ペイロード分割がDOを分割するためである。パデ

ィングは,ペイロード分割では除外する。

注記 セキュアメッセージングは,ペイロード分割のBER-TLV-符号化を要求してもよい(10.1参照)。

36

X 6320-4:2017 (ISO/IEC 7816-4:2013)

8.1.2

パディング手続き

パディングがBER-TLVペイロードに許されているとき,“00”に設定されたバイトはDOの前,DOと

DOとの間,又はDOの後に存在してもよい。

データ符号化バイト(表118参照)は,管理情報バイト(12.1.1参照),EF.ATR/INFO(12.2.2参照)又

はファイルの制御情報(表10のタグ“82”参照)に存在しているとき,その値“FF”が次のいずれかで

あることを示す。

− 私的クラスの長いタグフィールドの先頭バイトに有効,構造化符号化(明示的な宣言)。

− タグフィールドの先頭バイトに対し無効(省略時値),すなわち,値“00”と同じ目的(パディング)

及び同じ条件として使用される。

8.2

カレントテンプレート及びデータオブジェクトの世代

8.2.1

カレントテンプレート及びカレントDO

curConstructedDOは,設定されている場合,値フィールドがDOの連続である構造化DOを参照する。

7.2.2の規則k)で定義しているとおり,この値フィールドは,カレントテンプレートと呼ばれる。

カレントテンプレート中のDOは,このDOのタグと一緒にVAの情報を提供しない交換用コマンドが

用いるこのDO単独のタグで直接参照できる。

この参照するDOが構造化されている場合,カレントテンプレートは,この構造化DO内に入れ子にさ

れたDOは含まない。

仮想根幹DO“7F70”は,第0世代に属し,この世代でただ一つのDOとする。curConstructedDOが第n

世代の構造化DO“XY”を参照する場合,カレントテンプレートは,DO“XY”に入れ子になっている第

(n+1)世代のDOを連結する。カレントテンプレートは,第(n+1)世代のDOに入れ子にされたDO

が存在してもそのDOは含まない。附属書Fに例を示す。

curDO(7.2.1,9番目のダッシュ参照)は,SELECTコマンド(11.1.1参照)又はSELECT DATAコマン

ド(11.4.2参照)によって設定される。DOの選択は,DOを扱うコマンドの副次効果としても発生し,関

連する箇条に(例えば,GET DATAコマンドに対しては,11.4.3及び11.4.4に)記載する。

カードは,この規格のこの版で定義した参照手法を提供するために,タグ“7F70”を解釈できることが

望ましい。

インタフェースを活性化(5.1参照)した直後,したがって,あらゆる選択の前の時点では,カレントテ

ンプレートは,暗黙的に選択されたアプリケーション又はDF(VA中のcurAppDF)による。例えば,ISO/IEC

24727-2 [24]で定義したディスカバリーメカニズムを提供する特定のDOが含まれていてもよい。

DOを扱う多くのコマンドが,一つ以上の内部の選択を行う。これらの選択は,“一時的”といわれ,“一

時的カレントファイル”又は“一時的カレントテンプレート”を設定する,同様に“一時的VA”も設定

する。複数のケースで,コマンド成功の副次効果は,それらの内部の選択を有効にし,カレントVAとし

て一時的カレントVAを設定する。

8.2.2

テンプレート拡張

テンプレート拡張は,タグ付ラッパの自動的な解決で,基礎テンプレートを拡張(附属書G又は例を参

照)することによってだけアクセス可能になるテンプレートの部分である。全てのラッパDO“63”は,

基礎テンプレートの一部である。

タグ付ラッパの自動的な解決が提供されない場合には,テンプレート拡張は空とする。間接的参照は,

ただの情報だけとする。必要な場合には,カードの外部世界は,次の二段階の手続きを実行してもよい。

− 対象の構造がカレントの構造と異なっているとき,DOが格納されている対象の構造を選択する。

37

X 6320-4:2017 (ISO/IEC 7816-4:2013)

− 次に,選択された構造の中でDOを取り扱う。

8.2.3

データオブジェクトサブツリー

構造化DOは,ツリー構造をしている。このツリー構造のサブツリーは,ツリーから入れ子にされたDO

を取り外すことによって得られる。構造化DOに関係付けられた拡張ヘッダは,DOのサブツリーを参照

する(8.4.6及び8.4.7参照)。

例 第n世代DOは,{T-L- {T1-L1-{T2-L2-V2}-{T3-L3-V3}}-{T4-L4-V4}-{T5-L5-V5}}と示されるとす

る。第(n+2)世代DO T2及び第(n+1)世代DO T4を取り除くとすると,サブツリー{T-L'-

{T1-L1'-{T3-L3-V3}}-{T5-L5-V5}}が得られる。テンプレートから取り除いたDOがサブツリーの

長さに影響を与えるので,L及びL1をL'及びL1'に変更する。

8.2.4

データオブジェクトライフサイクル

カードに格納された全てのDOは,DOライフサイクルをもっていてもよい。もっているとき,LCSは,

少なくとも二つの状態(ACTIVATED及びDEACTIVATED)を区別しなければならない。DOのLCSの符

号化及びファイルのLCSの符号化は,類似している(表14参照)。DO自身のLCS存在については,CP

テンプレートDO“62”(表10参照)に示す。

8.3

データ要素及びデータオブジェクトの識別

8.3.1

原則

カードと接続装置とのインタフェース上では,データ要素は一般にDOの値フィールド中に存在する。

データ要素は,DOのタグ配下にあるといわれる。

データ要素を表すビット数が8の倍数でない場合には,例えば,JIS X 6320-15のように,BITSTRING

universal DOを用いてもよい。そうでない場合,1バイト又はバイト列への変換方法は,各々のデータ要素

の関連で定義することが望ましい。別段の定めがない場合,最終バイトのデータを左詰にし,残りのビッ

トを1に設定する。

注記 アプリケーションは,データの長さを知っているので,実際のデータを扱う場合には,この1

を無視できる。

交換における読出し及び参照の目的のために,データ要素は,BER-TLVデータ対象のタグに関連付けら

れる。また,データ要素はこのデータオブジェクトにカプセル化されてもよい。

データ要素は,その関連するBER-TLVタグによって直接参照してもよい。そのタグが属する状況で使

用される別のデータ要素に関連付けられていてもよい。

一つ以上の実行コマンドのデータオブジェクトが,間接的にデータ要素を参照してもよい。

産業間共通利用コマンドは,テンプレート内で,したがって,アプリケーション内及びカード内でも,

同じDOの多重インスタンスを提供する。

標準又はアプリケーションは,テンプレート内,構造内,又はアプリケーション内での同じDOの多重

インスタンスを制限してもよいし,又は禁止してもよい。

8.3.2

コマンド及びレスポンスデータフィールド又はペイロードにおけるタグ解釈

普遍的クラス(先頭バイトが“01”〜“3F”,附属書E参照)のDOは,一般的な解釈が常に存在する。

アプリケーションクラス(先頭バイトが“40”〜“7F”,附属書E参照)のDOの解釈は,規格によって

定義する。省略時は,JIS X 6320規格群 [6] 及びISO/IEC JTC 1/SC 17の規格とする(8.3.3参照)。また,

このクラスのDOの解釈は常に同じであるが,DOの機能は使用されているコマンドで定義される。

状況依存クラス(先頭バイトが“80”〜“BF”,附属書E参照)のDOを解釈する方法は,次による。

− 一般に,規格によって定義された構造化DOの入れ子のDO(例えば,DO“62”に入れ子にされた

38

X 6320-4:2017 (ISO/IEC 7816-4:2013)

DO,表10参照)による。この規則は,再帰的であり,例えば,DO“62”の入れ子のDO“A0”に入

れ子にされたDOに適用される。

− CLAによる。セキュアメッセージング指示(5.4及び10.1参照)

− INSによる。コマンドは,特定の用法のために状況依存クラスのDOを定義してもよい。

− 他の場合では,これらDOの解釈はアプリケーションで定義される。

8.3.3

タグ割付け

この規格は,多くの産業間共通利用DOを規定し,そのDOのBER-TLV-符号化のためにタグを割り付

ける。将来の産業間共通利用DOの定義に加え,JIS X 6320-6は,出版時にJIS X 6320規格群 [6] で指定さ

れた組(産業間共通利用DOの名前,割り付けたタグ)に関する包括的なリストを保持する。ISO/IEC JTC

1/SC 17の規格において割り付けたタグは,次のどちらかに属する。

− アプリケーションクラス。

− 状況依存クラス。対応するDOが,規格によって割り付けたタグの構造化DOに入れ子にされてもよ

いタグのとき。

タグが別の規格によって定義されるとき,規格に責任をもつ国の機関は,タグ又は必要なタグのために

ISO/IEC JTC 1/SC 17/WG 4に助言を求めなければならないし,また,JIS X 6320-6にこれらのタグを追加

するために適切な時間内にコメントしなければならない。

以降では,附属書Aによって例示しているように,データフィールドでの産業間共通利用DOを識別す

るタグ割付け体系を規定する。必要な場合,それらのタグ割付け体系は,タグ割付けに責任を負う機関を

識別するために,表16で示される産業間共通利用DOを使用する。

表16−タグ割付け機関の産業間共通利用データオブジェクト

タグ

内容

“06” オブジェクト識別子(OID,ISO/IEC 8825-1で規定した符号化),附属書Aの例参照

“41” 国名コード(JIS X 0304 [3] で規定した符号化)及び任意選択の国データ

“42” 発行者識別番号(ISO/IEC 7812-1 [5] で規定した符号化及び登録)及び任意選択の発行者データ

“4F” アプリケーション識別子(AID,12.2.3で規定した符号化)

“5F29” 交換プロファイル

8.3.4

標準タグ割付け体系

アプリケーションクラスでは,ISO/IEC JTC 1/SC 17は,範囲0〜127及び512(10進数)以上の全ての

アプリケーションクラスタグ番号の使用を割り付けるか又は予約する(“00”〜“7F”又は“0200”以上)。

範囲128〜511(10進数)のアプリケーションクラスタグ番号は,OIDによって参照する規格若しくは仕

様によって,又はAIDで参照するアプリケーションによって割り付けてもよい。

この範囲でタグ割付け機関を識別するために,構造化DO(“78”)は使用しなければならない。このDO

は,DO“06”又はDO“4F”が後続する空のDO“80”を入れ子にしなければならない。DO“78”が,

− 初期データ列(12.1.2参照)又はEF.ATR/INFO(12.2.2参照)中に存在する場合,タグ割付け機関は,

ファイル又は構造化DO中の別のDO“78”によって無効にされる場合を除き,カード全体に有効と

する。

− EF又はDF(アプリケーションを提供する可能性もある。7.4参照)の管理データ中に,又はファイル

の選択によって処理の対象にされたテンプレート中に存在する場合,タグ割付け機関は,構造化DO

中の別のDO“78”によって無効にされる場合を除き,そのファイル及びアプリケーションで有効と

39

X 6320-4:2017 (ISO/IEC 7816-4:2013)

する。

− テンプレート中に存在する場合,タグ割付け機関は,テンプレート中の別DO“78”によって無効に

される場合を除き,テンプレートの全DO及びに構造化DOに含まれている全ての(世代にかかわり

ない)データオブジェクトに対し有効とする。

8.3.5

互換性をもつタグ割付け体系

ここでのタグ割付け体系は,産業間共通利用DO及び産業間共通利用以外のDOを使用する。

産業間共通利用以外のDOは,タグ“70”〜“72”又はタグ“74”〜“77”によって参照される産業間共通

利用DOに入れ子にしなければならない。タグ割付け機関(表16参照)を識別するためのタグ“41”,“42”

及び“4F”を除き,アプリケーションクラスタグの意味は,JIS X 6320規格群 [6] では規定しない。

産業間共通利用以外のDOが状況依存クラスのタグを使用し,上記で定義された産業間共通利用テンプ

レートに属するとき,それらの意味は,タグ割付け機関によって定義される。

タグ“65”(カード所持者に関連するデータ),“66”(カードデータ),“67”(認証データ)及び“6E”(ア

プリケーションに関連するデータ)をもつ産業間共通利用テンプレートは,状況依存クラスの使用を避け

る。

互換性をもつタグ割付け体系及び体系に責任を負うタグ割付け機関を識別するために,産業間共通利用

DO“78”は使用されてもよい。DO“78”の可能な発生及び支配は8.3.4に従う。存在する場合,その値は,