Q 27017:2016 (ISO/IEC 27017:2015)

(1)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

目 次

ページ

序文 ··································································································································· 1

1 適用範囲························································································································· 1

2 引用規格························································································································· 1

3 定義及び略語 ··················································································································· 2

3.1 用語及び定義 ················································································································ 2

3.2 略語 ···························································································································· 3

4 クラウド分野固有の概念 ···································································································· 3

4.1 概要 ···························································································································· 3

4.2 クラウドサービスにおける供給者関係················································································ 3

4.3 クラウドサービスカスタマとクラウドサービスプロバイダとの関係 ········································· 4

4.4 クラウドサービスにおける情報セキュリティリスクの管理 ····················································· 4

4.5 規格の構成 ··················································································································· 4

5 情報セキュリティのための方針群 ························································································ 5

5.1 情報セキュリティのための経営陣の方向性 ·········································································· 5

6 情報セキュリティのための組織 ··························································································· 7

6.1 内部組織 ······················································································································ 7

6.2 モバイル機器及びテレワーキング······················································································ 8

7 人的資源のセキュリティ ···································································································· 8

7.1 雇用前 ························································································································· 8

7.2 雇用期間中 ··················································································································· 9

7.3 雇用の終了及び変更 ······································································································· 9

8 資産の管理 ······················································································································ 9

8.1 資産に対する責任 ·········································································································· 9

8.2 情報分類 ····················································································································· 10

8.3 媒体の取扱い ··············································································································· 11

9 アクセス制御 ·················································································································· 11

9.1 アクセス制御に対する業務上の要求事項············································································ 11

9.2 利用者アクセスの管理 ··································································································· 11

9.3 利用者の責任 ··············································································································· 13

9.4 システム及びアプリケーションのアクセス制御 ··································································· 13

10 暗号 ···························································································································· 14

10.1 暗号による管理策 ········································································································ 14

11 物理的及び環境的セキュリティ ························································································ 16

11.1 セキュリティを保つべき領域 ························································································· 16

11.2 装置 ·························································································································· 17

Q 27017:2016 (ISO/IEC 27017:2015) 目次

(2)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

ページ

12 運用のセキュリティ ······································································································· 17

12.1 運用の手順及び責任 ····································································································· 17

12.2 マルウェアからの保護 ·································································································· 19

12.3 バックアップ ·············································································································· 19

12.4 ログ取得及び監視 ········································································································ 20

12.5 運用ソフトウェアの管理 ······························································································· 22

12.6 技術的ぜい弱性管理 ····································································································· 22

12.7 情報システムの監査に対する考慮事項 ············································································· 22

13 通信のセキュリティ ······································································································· 23

13.1 ネットワークセキュリティ管理 ······················································································ 23

13.2 情報の転送 ················································································································· 23

14 システムの取得,開発及び保守 ························································································ 24

14.1 情報システムのセキュリティ要求事項 ············································································· 24

14.2 開発及びサポートプロセスにおけるセキュリティ ······························································ 24

14.3 試験データ ················································································································· 25

15 供給者関係 ··················································································································· 25

15.1 供給者関係における情報セキュリティ ············································································· 25

15.2 供給者のサービス提供の管理 ························································································· 26

16 情報セキュリティインシデント管理 ·················································································· 27

16.1 情報セキュリティインシデントの管理及びその改善 ··························································· 27

17 事業継続マネジメントにおける情報セキュリティの側面 ······················································· 28

17.1 情報セキュリティ継続 ·································································································· 28

17.2 冗長性 ······················································································································· 29

18 順守 ···························································································································· 29

18.1 法的及び契約上の要求事項の順守 ··················································································· 29

18.2 情報セキュリティのレビュー ························································································· 30

附属書A(規定)クラウドサービス拡張管理策集 ······································································ 32

附属書B(参考)クラウドコンピューティングの情報セキュリティリスクに関する参考文献 ·············· 38

参考文献 ···························································································································· 40

Q 27017:2016 (ISO/IEC 27017:2015)

(3)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

まえがき

この規格は,工業標準化法第12条第1項の規定に基づき,一般社団法人情報処理学会(IPSJ)及び一般

財団法人日本規格協会(JSA)から,工業標準原案を具して日本工業規格を制定すべきとの申出があり,

日本工業標準調査会の審議を経て,経済産業大臣が制定した日本工業規格である。

この規格は,著作権法で保護対象となっている著作物である。

この規格の一部が,特許権,出願公開後の特許出願又は実用新案権に抵触する可能性があることに注意

を喚起する。経済産業大臣及び日本工業標準調査会は,このような特許権,出願公開後の特許出願及び実

用新案権に関わる確認について,責任はもたない。

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

日本工業規格 JIS

Q 27017:2016

(ISO/IEC 27017:2015)

情報技術−セキュリティ技術−

JIS Q 27002に基づくクラウドサービスのための

情報セキュリティ管理策の実践の規範

Information technology-Security techniques-Code of practice for

information security controls based on ISO/IEC 27002 for cloud services

序文

この規格は,2015年に第1版として発行されたISO/IEC 27017を基に,技術的内容及び構成を変更する

ことなく作成した日本工業規格である。

この規格で規定する指針は,JIS Q 27002に規定する指針に追加し,これを補うものである。

特に,この規格は,クラウドサービスカスタマ及びクラウドサービスプロバイダのための情報セキュリ

ティ管理策の実施を支援する指針を提示する。ある指針は管理策を実施するクラウドサービスカスタマの

ためのものであり,他の指針はクラウドサービスプロバイダがそれらの管理策の実施を支援するためのも

のである。適切な情報セキュリティ管理策の選択及び提示されている実施の手引の適用は,リスクアセス

メント及び法的,契約上,規制又はその他のクラウド分野固有の情報セキュリティ要求事項に依存する。

1

適用範囲

この規格は,次の事項を提供することによって,クラウドサービスの提供及び利用に適用できる情報セ

キュリティ管理策のための指針を示す。

− JIS Q 27002に定める関係する管理策への追加の実施の手引

− クラウドサービスに特に関係する追加の管理策及びその実施の手引

この規格は,管理策及び実施の手引を,クラウドサービスプロバイダ及びクラウドサービスカスタマの

双方に対して提供する。

注記 この規格の対応国際規格及びその対応の程度を表す記号を,次に示す。

ISO/IEC 27017:2015,Information technology−Security techniques−Code of practice for information

security controls based on ISO/IEC 27002 for cloud services(IDT)

なお,対応の程度を表す記号“IDT”は,ISO/IEC Guide 21-1に基づき,“一致している”こ

とを示す。

2

引用規格

次に掲げる規格は,この規格に引用されることによって,この規格の規定の一部を構成する。これらの

引用規格のうちで,西暦年を付記してあるものは,記載の年の版を適用し,その後の改正版(追補を含む。)

は適用しない。西暦年の付記がない引用規格は,その最新版(追補を含む。)を適用する。

2

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

JIS Q 27000 情報技術−セキュリティ技術−情報セキュリティマネジメントシステム−用語

注記 対応国際規格:ISO/IEC 27000,Information technology−Security techniques−Information

security management systems−Overview and vocabulary(MOD)

JIS Q 27002:2014 情報技術−セキュリティ技術−情報セキュリティ管理策の実践のための規範

注記 対応国際規格:ISO/IEC 27002:2013,Information technology−Security techniques−Code of

practice for information security controls(IDT)

JIS X 9401 情報技術−クラウドコンピューティング−概要及び用語

注記 対応国際規格:ISO/IEC 17788,Information technology−Cloud computing−Overview and

vocabulary(IDT)

ISO/IEC 17789,Information technology−Cloud computing−Reference architecture

3

定義及び略語

3.1

用語及び定義

この規格で用いる用語及び定義は,JIS Q 27000,JIS X 9401及びISO/IEC 17789によるほか,次による。

3.1.1

能力(capability)

所与の振る舞いが実行できる特質。

(ISO 19440:2007の3.1.5参照)

3.1.2

データ侵害(data breach)

転送,保存若しくはその他の方法で処理される保護されたデータの,偶発的若しくは不法な破壊,損失,

改ざん,認可されない開示又はその保護されたデータへのアクセスにつながる情報セキュリティの侵害。

(ISO/IEC 27040:2015の3.7参照)

3.1.3

セキュアマルチテナンシ(secure multi-tenancy)

データ侵害から防御するために情報セキュリティ管理策を使用し,適切なガバナンスに対するこれらの

管理策の有効性に確証を与えているマルチテナンシの形態。

注記1 セキュアマルチテナンシは,それぞれのテナントのリスクがシングルテナント環境の場合の

リスクを上回らないときに存在する。

注記2 特に強いセキュリティの求められる環境においては,テナントのアイデンティティですら秘

密とされる。

(ISO/IEC 27040:2015の3.39参照)

3.1.4

仮想マシン,VM(virtual machine)

ゲストソフトウェアの実行を支援する環境一式。

注記 仮想マシンは,仮想ハードウェア,仮想ディスク,及び関連するメタデータを全てカプセル化

したものである。仮想マシンは,ハイパーバイザと呼ばれるソフトウェア層によって,基盤と

なる物理マシンの多重利用を可能としている。

(ISO/IEC 17203:2011の3.20を変更した。)

3

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3.2

略語

この規格で用いる略語を,次に示す。

IaaS インフラストラクチャアズアサービス(Infrastructure as a Service)

PaaS プラットフォームアズアサービス(Platform as a Service)

PII

個人を特定できる情報(Personally Identifiable Information)

SaaS ソフトウェアアズアサービス(Software as a Service)

SLA サービスレベル合意書(Service Level Agreement)

4

クラウド分野固有の概念

4.1

概要

クラウドコンピューティングの利用によって,コンピューティング資源の技術的な設計,運用及びガバ

ナンスに重大な変化が生じ,それによって組織が情報セキュリティリスクを評価し低減する方法も変化し

た。この規格は,クラウドサービス固有の情報セキュリティの脅威及びリスクに対処するため,JIS Q 27002

に基づきクラウドサービス固有の追加の実施の手引を提供するとともに,追加の管理策を提供する。

この規格の読者は,管理策,実施の手引及び関連情報について,JIS Q 27002の箇条5〜箇条18を参照

することが望ましい。JIS Q 27002は汎用的に適用可能であるため,その管理策,実施の手引及び関連情報

の多くは,組織の一般的な場面及びクラウドコンピューティングの場面のいずれにも適用される。例えば,

JIS Q 27002の6.1.2(職務の分離)はクラウドサービスプロバイダであるか否かを問わず適用できる管理

策である。また,クラウドサービスカスタマにおけるクラウドサービス実務管理者とクラウドサービスユ

ーザとの分離など,クラウドサービスカスタマは,同じ管理策からクラウド環境における職務の分離の要

求事項を導き出すことができる。

JIS Q 27002の拡張として,この規格は,さらに,クラウドサービスの技術的及び運用上の特徴に伴うリ

スク(附属書B参照)を低減するための,クラウドサービス固有の管理策,実施の手引及び関連情報(4.5

参照)を提供する。クラウドサービスカスタマ及びクラウドサービスプロバイダは,JIS Q 27002及びこの

規格を,管理策及び実施の手引を選択するために参照し,必要であればその他の管理策を追加することも

できる。このプロセスは,クラウドサービスが利用又は提供される組織及び事業の状況における,情報セ

キュリティリスクアセスメント及びリスク対応の実施によって行うことができる(4.4参照)。

4.2

クラウドサービスにおける供給者関係

JIS Q 27002の箇条15(供給者関係)は,供給者関係における情報セキュリティの管理のための管理策,

実施の手引及び関連情報を提供する。クラウドサービスの提供及び利用は,クラウドサービスカスタマを

調達者,クラウドサービスプロバイダを供給者とする一種の供給者関係である。したがって,この箇条は,

クラウドサービスカスタマ及びクラウドサービスプロバイダに適用される。

クラウドサービスカスタマ及びクラウドサービスプロバイダは,さらに,サプライチェーンを形成する

ことがある。クラウドサービスプロバイダがインフラストラクチャ能力型のサービスを提供していると仮

定する。そのサービス上で,別のクラウドサービスプロバイダがアプリケーション能力型のサービスを提

供しているとする。この場合,後者のクラウドサービスプロバイダは,前者のクラウドサービスプロバイ

ダに対してはクラウドサービスカスタマであり,自身のクラウドサービスのカスタマに対してはクラウド

サービスプロバイダである。この例は,この規格を,一つの組織にクラウドサービスカスタマ及びクラウ

ドサービスプロバイダの両方の立場で適用する場合を示している。クラウドサービスカスタマ及びクラウ

ドサービスプロバイダは,クラウドサービスの設計及び実装を通してサプライチェーンを形成しているた

4

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

め,JIS Q 27002の15.1.3(ICTサプライチェーン)が適用される。

部編成の国際規格ISO/IEC 27036は,製品及びサービスの調達者及び供給者に対して,供給者関係にお

ける情報セキュリティについての詳細な手引を提供している。ISO/IEC 27036-4は,供給者関係における

クラウドサービスの情報セキュリティを直接扱っている。この規格も,クラウドサービスカスタマを調達

者,クラウドサービスプロバイダを供給者として適用可能である。

4.3

クラウドサービスカスタマとクラウドサービスプロバイダとの関係

クラウドコンピューティング環境においては,クラウドサービスカスタマデータはクラウドサービスに

よって保存され,転送され,処理される。したがって,クラウドサービスカスタマのビジネスプロセスは

クラウドサービスの情報セキュリティに依存し得る。クラウドサービスの管理が十分でない場合,クラウ

ドサービスカスタマは,情報セキュリティの実践に当たり,必要以上の注意を払わなければならない可能

性もある。

クラウドサービスカスタマは,クラウドサービスプロバイダとの供給者関係に入る前に,クラウドサー

ビスカスタマの情報セキュリティ要求事項とクラウドサービスが提供できる情報セキュリティの実施能力

との間に存在し得るかい離を考慮し,クラウドサービスを選択する必要がある。クラウドサービスカスタ

マが,一旦クラウドサービスを選択したならば,クラウドサービスカスタマの情報セキュリティ要求事項

に適合するように,クラウドサービスの利用を管理することが望ましい。この供給者関係において,クラ

ウドサービスプロバイダは,クラウドサービスカスタマがその情報セキュリティ要求事項を満たすために

必要な情報及び技術支援を提供することが望ましい。クラウドサービスプロバイダが実施している情報セ

キュリティ管理策があらかじめ設定されたもので,クラウドサービスカスタマに変更できないものであっ

た場合,クラウドサービスカスタマはリスクを低減するために,自らの追加の管理策を実施することが必

要なときがある。

4.4

クラウドサービスにおける情報セキュリティリスクの管理

クラウドサービスカスタマ及びクラウドサービスプロバイダは,いずれも,情報セキュリティリスクマ

ネジメントプロセスを備えていることが望ましい。情報セキュリティマネジメントシステムにおけるリス

クマネジメントを実施するための要求事項についてはJIS Q 27001を参照し,情報セキュリティリスクマ

ネジメントそのものの更なる指針については,ISO/IEC 27005を参照することを勧める。JIS Q 27001及び

ISO/IEC 27005はJIS Q 31000に整合性がとれており,そのJIS Q 31000はリスクマネジメントの一般的な

理解に役立つ。

情報セキュリティリスクマネジメントプロセスの一般的な適用性とは対照的に,クラウドコンピューテ

ィングには,その特性(例えば,ネットワーク,システムのスケーラビリティ及び弾力性,資源共有,セ

ルフサービスプロビジョニング,オンデマンド管理,法域を超えたサービスの提供及び管理策の実施につ

いての可視性が限られていること)に由来する,固有の,脅威及びぜい弱性を含むリスク源がある。附属

書Bに,クラウドサービスの提供及び利用における,これらのリスク源及び関連するリスクについて,情

報を提供する参考文献を示す。

この規格の箇条5〜箇条18及び附属書Aの管理策及び実施の手引は,クラウドコンピューティング固有

のリスク源及びリスクに対処するものである。

4.5

規格の構成

この規格は,JIS Q 27002に類似した形式で構成されている。この規格は,各箇条及び段落においてJIS

Q 27002の該当するテキストの適用を記載することによって,JIS Q 27002の箇条5〜箇条18を包含して

いる。

5

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

JIS Q 27002で規定する管理目的及び管理策が,追加の情報を必要とすることなく適用できる場合には,

JIS Q 27002への参照だけを示す。

JIS Q 27002の管理目的又は管理策に加えて,管理策を伴う管理目的又はJIS Q 27002の管理目的の配下

の管理策が必要な場合は,これらを“附属書A(規定)クラウドサービス拡張管理策集”に記載している。

JIS Q 27002又はこの規格の附属書Aの管理策が,管理策に関連する追加のクラウドサービス固有の実施

の手引を必要とする場合には,これを“クラウドサービスのための実施の手引”の見出しの下に示す。手

引は,次の2種類のうちのいずれかの形式で示す。

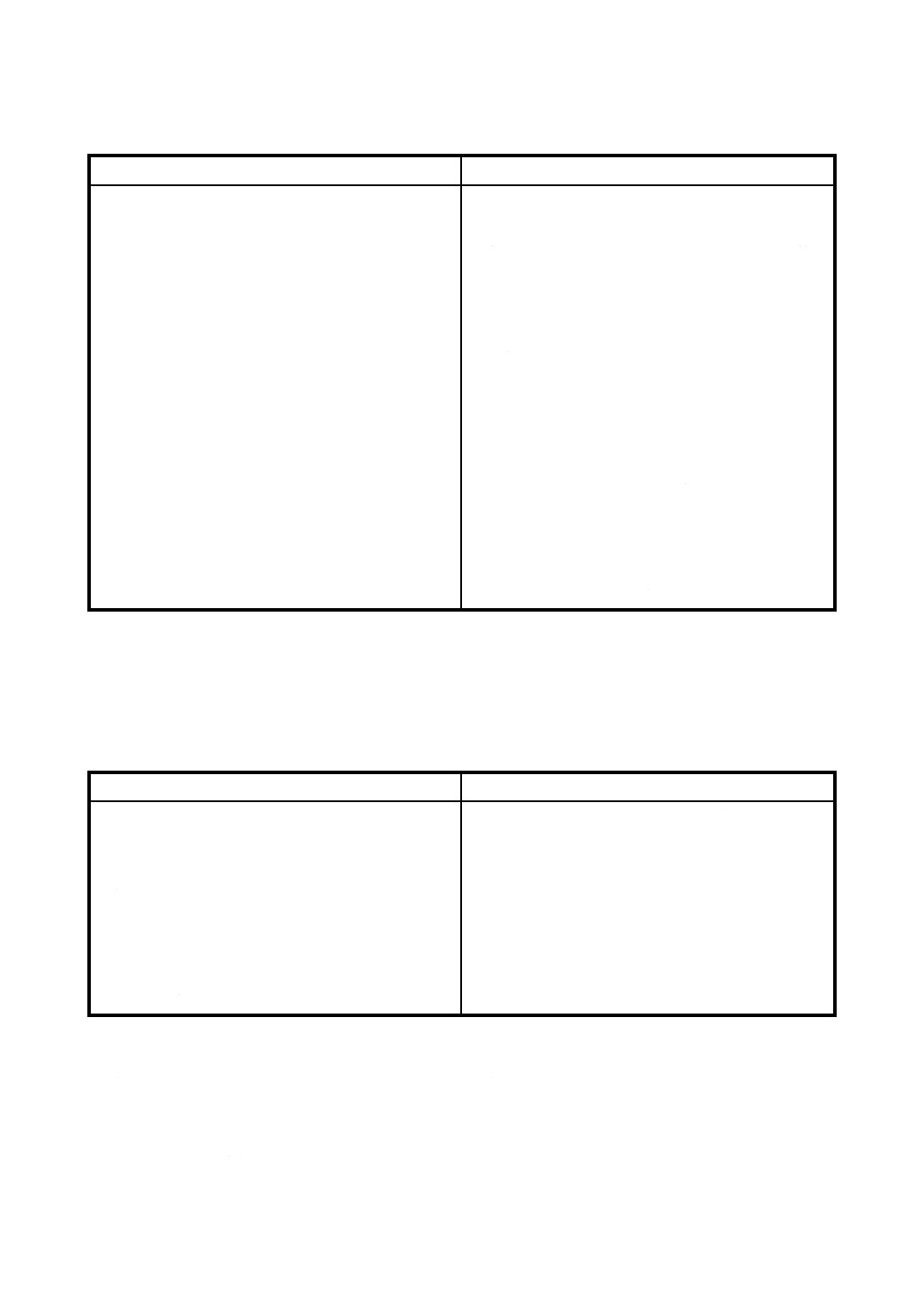

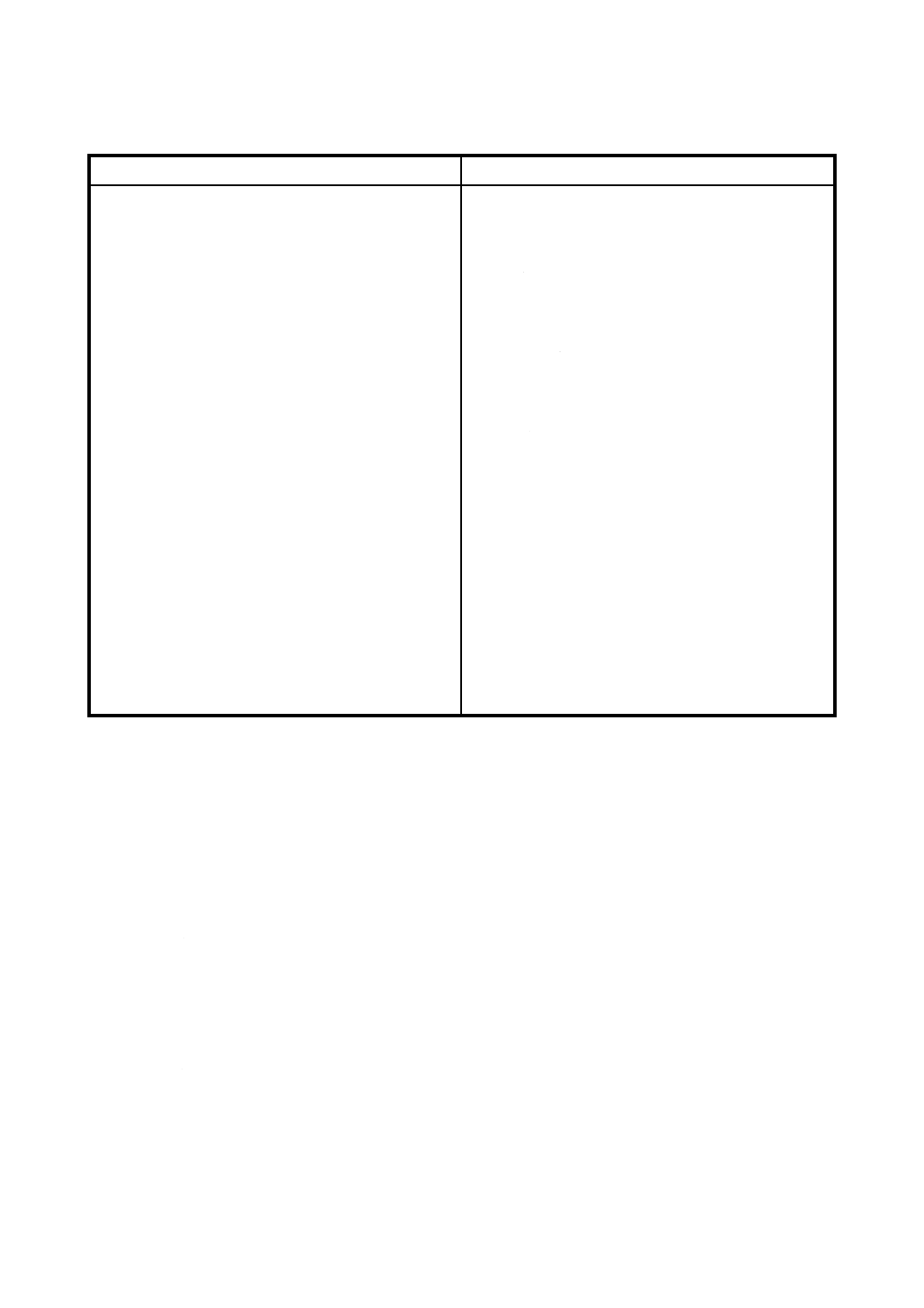

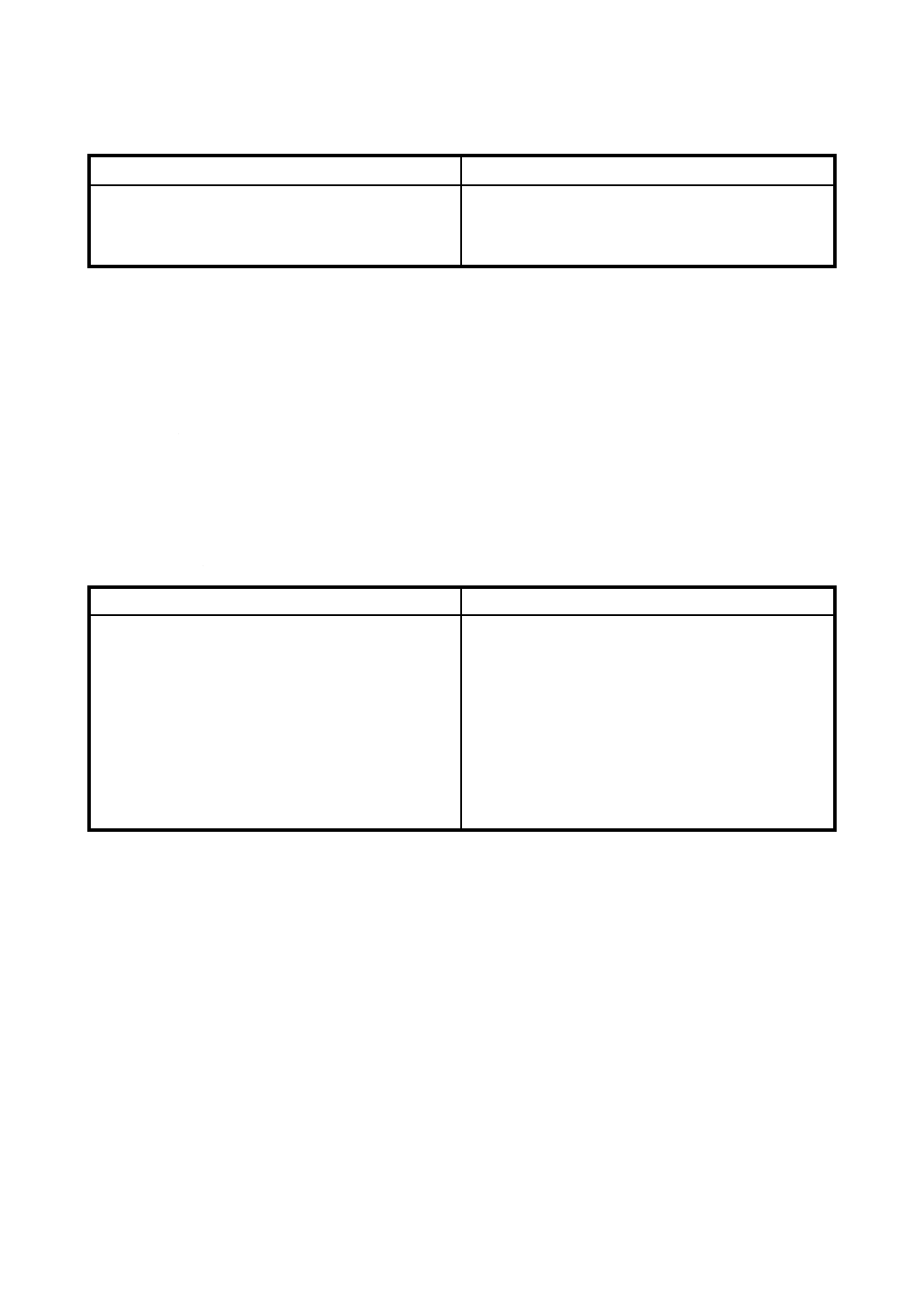

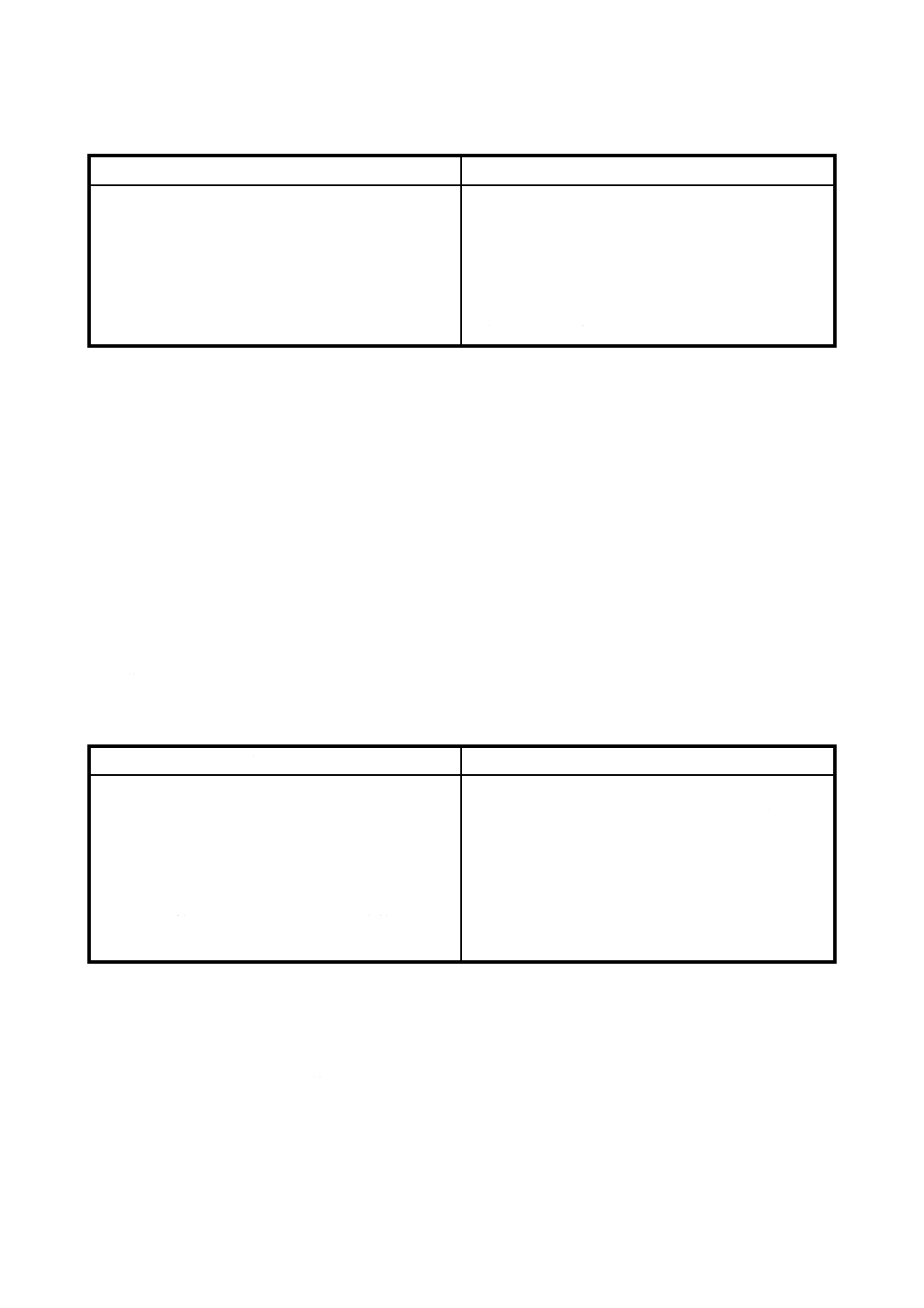

タイプ1は,クラウドサービスカスタマ及びクラウドサービスプロバイダに対し,個別の手引がある場

合に用いる。

タイプ2は,クラウドサービスカスタマ及びクラウドサービスプロバイダの両者に対し,同じ手引があ

る場合に用いる。

タイプ1

クラウドサービスカスタマ

クラウドサービスプロバイダ

タイプ2

クラウドサービスカスタマ

クラウドサービスプロバイダ

考慮が必要となり得る追加の情報は,“クラウドサービスのための関連情報”の見出しの下にこれを示

す。

5

情報セキュリティのための方針群

5.1

情報セキュリティのための経営陣の方向性

JIS Q 27002の5.1に定める管理目的を適用する。

5.1.1

情報セキュリティのための方針群

JIS Q 27002の5.1.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

6

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドコンピューティングのための情報セキ

ュリティ方針を,クラウドサービスカスタマのトピ

ック固有の方針として定義することが望ましい。ク

ラウドサービスカスタマのクラウドコンピューテ

ィングのための情報セキュリティ方針は,組織の情

報及びその他の資産に対する情報セキュリティリ

スクの受容可能なレベルと矛盾しないものとする

ことが望ましい。

クラウドコンピューティングのための情報セキ

ュリティ方針を定義する際には,クラウドサービス

カスタマは,次の事項を考慮することが望ましい。

− クラウドコンピューティング環境に保存する情

報は,クラウドサービスプロバイダによるアク

セス及び管理の対象となる可能性がある。

− 資産(例えば,アプリケーションプログラム)

は,クラウドコンピューティング環境の中に保

持される可能性がある。

− 処理は,マルチテナントの仮想化されたクラウ

ドサービス上で実行される可能性がある。

− クラウドサービスユーザ,及びクラウドサービ

スユーザがクラウドサービスを利用する状況

− クラウドサービスカスタマの,特権的アクセス

をもつクラウドサービス実務管理者

− クラウドサービスプロバイダの組織の地理的所

在地,及びクラウドサービスプロバイダが(た

とえ,一時的にでも)クラウドサービスカスタ

マデータを保存する可能性のある国

クラウドサービスプロバイダは,クラウドサービ

スの提供及び利用に取り組むため,次の事項を考慮

し,情報セキュリティ方針を拡充することが望まし

い。

− クラウドサービスの設計及び実装に適用する,

最低限の情報セキュリティ要求事項

− 認可された内部関係者からのリスク

− マルチテナンシ及びクラウドサービスカスタマ

の隔離(仮想化を含む。)

− クラウドサービスプロバイダの担当職員によ

る,クラウドサービスカスタマの資産へのアク

セス

− アクセス制御手順(例えば,クラウドサービス

への管理上のアクセスのための強い認証)

− 変更管理におけるクラウドサービスカスタマへ

の通知

− 仮想化セキュリティ

− クラウドサービスカスタマデータへのアクセス

及び保護

− クラウドサービスカスタマのアカウントのライ

フサイクル管理

− 違反の通知,並びに調査及びフォレンジック

(forensics)を支援するための情報共有指針

クラウドサービスのための関連情報

クラウドサービスカスタマのクラウドコンピューティングのための情報セキュリティ方針は,JIS Q

27002の5.1.1に定めるトピック固有の方針の一つである。組織の情報セキュリティ方針は,その組織の情

報及びビジネスプロセスを扱う。組織がクラウドサービスを利用する際には,クラウドサービスカスタマ

として,クラウドコンピューティングのための方針をもつことができる。組織の情報は,クラウドコンピ

ューティング環境に保存及び維持することができ,ビジネスプロセスは,クラウドコンピューティング環

境にて運用することができる。一般的な情報セキュリティ要求事項を最上位の情報セキュリティ方針に定

め,続いて,クラウドコンピューティングのための方針を定める。

これとは対照的に,クラウドサービスを提供するための情報セキュリティ方針は,クラウドサービスカ

スタマの情報及びビジネスプロセスを扱うが,クラウドサービスプロバイダの情報及びビジネスプロセス

7

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

は扱わない。クラウドサービスの提供のための情報セキュリティ要求事項は,クラウドサービスの利用が

見込まれる者の情報セキュリティ要求事項を満たすことが望ましい。その結果,クラウドサービスの提供

のための情報セキュリティ要求事項は,クラウドサービスプロバイダの情報及びビジネスプロセスの情報

セキュリティ要求事項と不整合が生じる可能性がある。情報セキュリティ方針の適用範囲は,組織構造又

は組織の物理的場所で定義するだけでなく,サービスの観点から定義できることも多い。

クラウドコンピューティングにおける仮想化セキュリティには,仮想インスタンスのライフサイクル管

理,仮想イメージの保存及びアクセス制御,休止状態又はオフラインの仮想インスタンスの扱い,スナッ

プショット,ハイパーバイザの保護,並びにセルフサービスポータルの利用を管理する情報セキュリティ

管理策を含む,幾つかの側面がある。

5.1.2

情報セキュリティのための方針群のレビュー

JIS Q 27002の5.1.2に定める管理策及び付随する実施の手引を適用する。

6

情報セキュリティのための組織

6.1

内部組織

JIS Q 27002の6.1に定める管理目的を適用する。

6.1.1

情報セキュリティの役割及び責任

JIS Q 27002の6.1.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

プロバイダと,情報セキュリティの役割及び責任の

適切な割当てについて合意し,割り当てられた役割

及び責任を遂行できることを確認することが望ま

しい。両当事者の情報セキュリティの役割及び責任

は,合意書に記載することが望ましい。

クラウドサービスカスタマは,クラウドサービス

プロバイダの顧客支援・顧客対応機能との関係を特

定し,管理することが望ましい。

クラウドサービスプロバイダは,そのクラウドサ

ービスカスタマ,クラウドサービスプロバイダ及び

供給者と,情報セキュリティの役割及び責任の適切

な割当てについて合意し,文書化することが望まし

い。

クラウドサービスのための関連情報

責任の割当てを当事者内及び当事者間で決定しても,なお,クラウドサービスカスタマは,サービスを

利用するという決定に責任を負う。その決定は,クラウドサービスカスタマの組織内で定められた役割及

び責任に従って行うことが望ましい。クラウドサービスプロバイダは,クラウドサービスの合意書の一部

として定める情報セキュリティに対して責任を負う。情報セキュリティの実装及び提供は,クラウドサー

ビスプロバイダの組織内で定められた役割及び責任に従って行うことが望ましい。

特に第三者に対応する際に,データの管理責任,アクセス制御,基盤の保守のような事項の,役割並び

に責任の定義及び割当てが曖昧なことによって,事業上の又は法的な紛争が起こる可能性がある。

クラウドサービスの利用中に生成又は変更される,クラウドサービスプロバイダのシステム上のデータ

及びファイルは,サービスのセキュリティを保った運用,回復及び継続にとって極めて重要であり得る。

8

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

全ての資産の管理責任,並びにバックアップ及び回復の運用のような,これらの資産に関連する運用に責

任をもつ当事者を,定義し,文書化することが望ましい。そうでなければ,クラウドサービスプロバイダ

は,クラウドサービスカスタマが当然これらの不可欠の業務を実施すると想定し,又はクラウドサービス

カスタマは,クラウドサービスプロバイダが当然これらの不可欠な業務を実施すると想定することによっ

て,データの消失が発生するリスクがある。

6.1.2

職務の分離

JIS Q 27002の6.1.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。

6.1.3

関係当局との連絡

JIS Q 27002の6.1.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

カスタマ及びクラウドサービスプロバイダが併せ

て行う操作に関連する関係当局を特定することが

望ましい。

クラウドサービスプロバイダは,クラウドサービ

スカスタマに,クラウドサービスプロバイダの組織

の地理的所在地,及びクラウドサービスプロバイダ

が,クラウドサービスカスタマデータを保存する可

能性のある国を通知することが望ましい。

クラウドサービスのための関連情報

クラウドサービスカスタマデータを保存,処理又は伝送する可能性のある地理的位置の情報は,クラウ

ドサービスカスタマが,監督官庁及び法域を決定することに役立つ。

6.1.4

専門組織との連絡

JIS Q 27002の6.1.4に定める管理策並びに付随する実施の手引及び関連情報を適用する。

6.1.5

プロジェクトマネジメントにおける情報セキュリティ

JIS Q 27002の6.1.5に定める管理策及び付随する実施の手引を適用する。

6.2

モバイル機器及びテレワーキング

JIS Q 27002の6.2に定める管理目的を適用する。

6.2.1

モバイル機器の方針

JIS Q 27002の6.2.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。

6.2.2

テレワーキング

JIS Q 27002の6.2.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。

7

人的資源のセキュリティ

7.1

雇用前

JIS Q 27002の7.1に定める管理目的を適用する。

7.1.1

選考

JIS Q 27002の7.1.1に定める管理策及び付随する実施の手引を適用する。

7.1.2

雇用条件

JIS Q 27002の7.1.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。

9

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

7.2

雇用期間中

JIS Q 27002の7.2に定める管理目的を適用する。

7.2.1

経営陣の責任

JIS Q 27002の7.2.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。

7.2.2

情報セキュリティの意識向上,教育及び訓練

JIS Q 27002の7.2.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,関連する従業員及

び契約相手を含む,クラウドサービスビジネスマネ

ージャ,クラウドサービス実務管理者,クラウドサ

ービスインテグレータ及びクラウドサービスユー

ザのための,意識向上,教育及び訓練のプログラム

に,次の事項を追加することが望ましい。

− クラウドサービスの利用のための標準及び手順

− クラウドサービスに関連する情報セキュリティ

リスク,及びそれらのリスクをどのように管理

するか

− クラウドサービスの利用に伴うシステム及びネ

ットワーク環境のリスク

− 適用法令及び規制上の考慮事項

クラウドサービスに関する情報セキュリティの

意識向上,教育及び訓練のプログラムは,経営陣及

び監督責任者(事業単位の経営陣及び監督責任者を

含む。)に提供することが望ましい。このことは,

情報セキュリティ活動の有効な協調を支援する。

クラウドサービスプロバイダは,クラウドサービ

スカスタマデータ及びクラウドサービス派生データ

を適切に取り扱うために,従業員に,意識向上,教

育及び訓練を提供し,契約相手に同様のことを実施

するよう要求することが望ましい。これらのデータ

には,クラウドサービスカスタマの機密情報,又は

クラウドサービスプロバイダによるアクセス及び利

用について,規制による制限を含む,特定の制限が

課されたデータを含む可能性がある。

7.2.3

懲戒手続

JIS Q 27002の7.2.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。

7.3

雇用の終了及び変更

JIS Q 27002の7.3に定める管理目的を適用する。

7.3.1

雇用の終了又は変更に関する責任

JIS Q 27002の7.3.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。

8

資産の管理

8.1

資産に対する責任

JIS Q 27002の8.1に定める管理目的を適用する。

8.1.1

資産目録

JIS Q 27002の8.1.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

10

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマの資産目録には,クラ

ウドコンピューティング環境に保存される情報及

び関連資産も記載することが望ましい。目録の記録

では,例えば,クラウドサービスの特定など,資産

を保持している場所を示すことが望ましい。

クラウドサービスプロバイダの資産目録では,次

のデータを明確に識別することが望ましい。

− クラウドサービスカスタマデータ

− クラウドサービス派生データ

クラウドサービスのための関連情報

クラウドサービス派生データをクラウドサービスカスタマデータに付加することで,情報管理のための

機能を提供するようなクラウドサービスがある。そのようなクラウドサービス派生データを資産として特

定し,これを資産目録に保持することは情報セキュリティの向上になり得る。

8.1.2

資産の管理責任

JIS Q 27002の8.1.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。

クラウドサービスのための関連情報

資産の管理責任は,利用しているクラウドサービスの分類によって異なる場合がある。PaaS又はIaaS

を利用している場合,アプリケーションソフトウェアはクラウドサービスカスタマに属することになる。

一方でSaaSの場合,アプリケーションソフトウェアはクラウドサービスプロバイダに属することになる。

8.1.3

資産利用の許容範囲

JIS Q 27002の8.1.3に定める管理策及び付随する実施の手引を適用する。

8.1.4

資産の返却

JIS Q 27002の8.1.4に定める管理策及び付随する実施の手引を適用する。

8.2

情報分類

JIS Q 27002の8.2に定める管理目的を適用する。

8.2.1

情報の分類

JIS Q 27002の8.2.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。

8.2.2

情報のラベル付け

JIS Q 27002の8.2.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,採用したラベル付

けの手順に従って,クラウドコンピューティング環

境に保持する情報及び関連資産にラベル付けをす

ることが望ましい。適用可能な場合には,クラウド

サービスプロバイダが提供する,ラベル付けを支援

する機能が採用できる。

クラウドサービスプロバイダは,クラウドサービ

スカスタマが情報及び関連資産を分類し,ラベル付

けするためのサービス機能を文書化し,開示するこ

とが望ましい。

8.2.3

資産の取扱い

JIS Q 27002の8.2.3に定める管理策及び付随する実施の手引を適用する。

11

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

8.3

媒体の取扱い

JIS Q 27002の8.3に定める管理目的を適用する。

8.3.1

取外し可能な媒体の管理

JIS Q 27002の8.3.1に定める管理策及び付随する実施の手引を適用する。

8.3.2

媒体の処分

JIS Q 27002の8.3.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。

8.3.3

物理的媒体の輸送

JIS Q 27002の8.3.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。

9

アクセス制御

9.1

アクセス制御に対する業務上の要求事項

JIS Q 27002の9.1に定める管理目的を適用する。

9.1.1

アクセス制御方針

JIS Q 27002の9.1.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。

9.1.2

ネットワーク及びネットワークサービスへのアクセス

JIS Q 27002の9.1.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマの,ネットワークサー

ビス利用のためのアクセス制御方針では,利用する

それぞれのクラウドサービスへの利用者アクセスの

要求事項を定めることが望ましい。

(追加の実施の手引なし)

9.2

利用者アクセスの管理

JIS Q 27002の9.2に定める管理目的を適用する。

9.2.1

利用者登録及び登録削除

JIS Q 27002の9.2.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

(追加の実施の手引なし)

クラウドサービスカスタマのクラウドサービスユ

ーザによるクラウドサービスへのアクセスを管理す

るため,クラウドサービスプロバイダは,クラウド

サービスカスタマに利用者登録・登録削除の機能及

びそれを利用するための仕様を提供することが望ま

しい。

9.2.2

利用者アクセスの提供(provisioning)

JIS Q 27002の9.2.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

12

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

(追加の実施の手引なし)

クラウドサービスプロバイダは,クラウドサービ

スカスタマのクラウドサービスユーザのアクセス権

を管理する機能及びそれを利用するための仕様を提

供することが望ましい。

クラウドサービスのための関連情報

クラウドサービスプロバイダは,第三者のアイデンティティ管理技術及びアクセス管理技術を,提供す

るクラウドサービス及び関連する管理インタフェースで利用できるように支援することが望ましい。これ

らの技術は,シングルサインオンとして提供することによって,クラウドサービスカスタマの複数のシス

テム及びクラウドサービスにまたがる統合及び利用者のアイデンティティ管理を容易にし得るものであり,

複数のクラウドサービスの利用も容易にし得る。

9.2.3

特権的アクセス権の管理

JIS Q 27002の9.2.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

実務管理者に管理権限を与える認証に,特定したリ

スクに応じ,十分に強い認証技術(例えば,多要素

認証)を用いることが望ましい。

クラウドサービスプロバイダは,クラウドサービ

スカスタマのクラウドサービス実務管理者がその役

割を行えるように,クラウドサービスカスタマが特

定するリスクに応じた,十分に強い認証技術を提供

することが望ましい。例えば,クラウドサービスプ

ロバイダは,多要素認証機能を提供し,又は第三者

の多要素認証メカニズムを利用可能とすることがで

きる。

9.2.4

利用者の秘密認証情報の管理

JIS Q 27002の9.2.4に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,パスワードなどの

秘密認証情報を割り当てるための,クラウドサービ

スプロバイダの管理手順が,クラウドサービスカス

タマの要求事項を満たすことを検証することが望

ましい。

クラウドサービスプロバイダは,秘密認証情報を

割り当てる手順,及び利用者認証手順を含む,クラ

ウドサービスカスタマの秘密認証情報の管理のため

の手順について情報を提供することが望ましい。

クラウドサービスのための関連情報

クラウドサービスカスタマは,自らの又は第三者のアイデンティティ管理技術及びアクセス管理技術を

利用することで秘密認証情報の管理を行うことが望ましい。

13

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

9.2.5

利用者アクセス権のレビュー

JIS Q 27002の9.2.5に定める管理策並びに付随する実施の手引及び関連情報を適用する。

9.2.6

アクセス権の削除又は修正

JIS Q 27002の9.2.6に定める管理策並びに付随する実施の手引及び関連情報を適用する。

9.3

利用者の責任

JIS Q 27002の9.3に定める管理目的を適用する。

9.3.1

秘密認証情報の利用

JIS Q 27002の9.3.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。

9.4

システム及びアプリケーションのアクセス制御

JIS Q 27002の9.4に定める管理目的を適用する。

9.4.1

情報へのアクセス制限

JIS Q 27002の9.4.1に定める管理策及び付随する実施の手引を適用する。次のクラウドサービス固有の

実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

における情報へのアクセスを,アクセス制御方針に

従って制限できること,及びそのような制限を実現

することを確実にすることが望ましい。これには,

クラウドサービスへのアクセス制限,クラウドサー

ビス機能へのアクセス制限,及びサービスにて保持

されるクラウドサービスカスタマデータへのアク

セス制限を含む。

クラウドサービスプロバイダは,クラウドサービ

スへのアクセス,クラウドサービス機能へのアクセ

ス,及びサービスで保持するクラウドサービスカス

タマデータへのアクセスを,クラウドサービスカス

タマが制限できるように,アクセス制御を提供する

ことが望ましい。

クラウドサービスのための関連情報

クラウドコンピューティング環境では,アクセス制御が必要となる追加の領域がある。クラウドサービ

ス又はクラウドサービスの機能の一部として,ハイパーバイザ管理機能及び管理用コンソールのような機

能及びサービスへのアクセスは,追加のアクセス制御が必要となる場合がある。

9.4.2

セキュリティに配慮したログオン手順

JIS Q 27002の9.4.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。

9.4.3

パスワード管理システム

JIS Q 27002の9.4.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。

9.4.4

特権的なユーティリティプログラムの使用

JIS Q 27002の9.4.4に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

14

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

ユーティリティプログラムの利用が許可されて

いる場合には,クラウドサービスカスタマは,クラ

ウドコンピューティング環境において利用するユ

ーティリティプログラムを特定し,クラウドサービ

スの管理策を妨げないことを確実にすることが望

ましい。

クラウドサービスプロバイダは,クラウドサービ

ス内で利用される全てのユーティリティプログラム

のための要求事項を特定することが望ましい。

クラウドサービスプロバイダは,認可された要員

だけが,通常の操作手順又はセキュリティ手順を回

避することのできるユーティリティプログラムを利

用できるように厳密に制限し,そのようなプログラ

ムの利用を定期的にレビューし,監査することを確

実にすることが望ましい。

9.4.5

プログラムソースコードへのアクセス制御

JIS Q 27002の9.4.5に定める管理策及び付随する実施の手引を適用する。

10 暗号

10.1 暗号による管理策

JIS Q 27002の10.1に定める管理目的を適用する。

10.1.1 暗号による管理策の利用方針

JIS Q 27002の10.1.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

15

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,リスク分析によっ

て必要と認められる場合には,クラウドサービスの

利用において,暗号による管理策を実施することが

望ましい。その管理策は,クラウドサービスカスタ

マ又はクラウドサービスプロバイダのいずれが供

給するものであれ,特定したリスクを低減するため

に十分な強度をもつものであることが望ましい。

クラウドサービスプロバイダが暗号を提供する

場合は,クラウドサービスカスタマは,クラウドサ

ービスプロバイダが提供する全ての情報をレビュ

ーし,その機能について次の事項を確認することが

望ましい。

− クラウドサービスカスタマの方針の要求事項を

満たす。

− クラウドサービスカスタマが利用する,その他

の全ての暗号による保護と整合性がある。

− 保存データ,並びにクラウドサービスへの転送

中のデータ,クラウドサービスからの転送中の

データ及びクラウドサービス内で転送中のデー

タに適用される。

クラウドサービスプロバイダは,クラウドサービ

スカスタマに,クラウドサービスプロバイダが処理

する情報を保護するために,暗号を利用する環境に

関する情報を提供することが望ましい。クラウドサ

ービスプロバイダは,また,クラウドサービスカス

タマ自らの暗号による保護を適用することを支援す

るためにクラウドサービスプロバイダが提供する能

力についても,クラウドサービスカスタマに情報を

提供することが望ましい。

クラウドサービスのための関連情報

法域によっては,健康データ,住民登録番号,パスポート番号,運転免許証番号などの特定の種類の情

報を保護するために,暗号を適用することが要求される場合がある。

10.1.2 鍵管理

JIS Q 27002の10.1.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

16

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,各クラウドサービ

スのための暗号鍵を特定し,鍵管理手順を実施する

ことが望ましい。

クラウドサービスプロバイダが,クラウドサービ

スカスタマが利用する鍵管理機能を提供する場合

には,クラウドサービスカスタマは,クラウドサー

ビスに関連する鍵管理手順について,次の情報を要

求することが望ましい。

− 鍵の種類

− 鍵のライフサイクル,すなわち,生成,変更又

は更新,保存,使用停止,読出し,維持及び破

壊の各段階の手順を含む鍵管理システムの仕様

− クラウドサービスカスタマに利用を推奨する鍵

管理手順

クラウドサービスカスタマは,自らの鍵管理を採

用する場合又はクラウドサービスプロバイダの鍵

管理サービスとは別のサービスを利用する場合,暗

号の運用のための暗号鍵をクラウドサービスプロ

バイダが保存し,管理することを許可しないことが

望ましい。

(追加の実施の手引なし)

11 物理的及び環境的セキュリティ

11.1 セキュリティを保つべき領域

JIS Q 27002の11.1に定める管理目的を適用する。

11.1.1 物理的セキュリティ境界

JIS Q 27002の11.1.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。

11.1.2 物理的入退管理策

JIS Q 27002の11.1.2に定める管理策及び付随する実施の手引を適用する。

11.1.3 オフィス,部屋及び施設のセキュリティ

JIS Q 27002の11.1.3に定める管理策及び付随する実施の手引を適用する。

11.1.4 外部及び環境の脅威からの保護

JIS Q 27002の11.1.4に定める管理策及び付随する実施の手引を適用する。

11.1.5 セキュリティを保つべき領域での作業

JIS Q 27002の11.1.5に定める管理策及び付随する実施の手引を適用する。

11.1.6 受渡場所

JIS Q 27002の11.1.6に定める管理策及び付随する実施の手引を適用する。

17

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

11.2 装置

JIS Q 27002の11.2に定める管理目的を適用する。

11.2.1 装置の設置及び保護

JIS Q 27002の11.2.1に定める管理策及び付随する実施の手引を適用する。

11.2.2 サポートユーティリティ

JIS Q 27002の11.2.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。

11.2.3 ケーブル配線のセキュリティ

JIS Q 27002の11.2.3に定める管理策及び付随する実施の手引を適用する。

11.2.4 装置の保守

JIS Q 27002の11.2.4に定める管理策及び付随する実施の手引を適用する。

11.2.5 資産の移動

JIS Q 27002の11.2.5に定める管理策並びに付随する実施の手引及び関連情報を適用する。

11.2.6 構外にある装置及び資産のセキュリティ

JIS Q 27002の11.2.6に定める管理策並びに付随する実施の手引及び関連情報を適用する。

11.2.7 装置のセキュリティを保った処分又は再利用

JIS Q 27002の11.2.7に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

プロバイダが,資源のセキュリティを保った処分又

は再利用のための方針及び手順をもつことの確認

を要求することが望ましい。

クラウドサービスプロバイダは,資源(例えば,

装置,データストレージ,ファイル,メモリ)のセ

キュリティを保った処分又は再利用を時機を失せず

に行うための取決めがあることを確実にすることが

望ましい。

クラウドサービスのための関連情報

セキュリティを保った処分に関する追加の情報が,ISO/IEC 27040に示されている。

11.2.8 無人状態にある利用者装置

JIS Q 27002の11.2.8に定める管理策及び付随する実施の手引を適用する。

11.2.9 クリアデスク・クリアスクリーン方針

JIS Q 27002の11.2.9に定める管理策並びに付随する実施の手引及び関連情報を適用する。

12 運用のセキュリティ

12.1 運用の手順及び責任

JIS Q 27002の12.1に定める管理目的を適用する。

12.1.1 操作手順書

JIS Q 27002の12.1.1に定める管理策及び付随する実施の手引を適用する。

12.1.2 変更管理

JIS Q 27002の12.1.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

18

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマの変更管理プロセス

は,クラウドサービスプロバイダによるあらゆる変

更の影響を考慮することが望ましい。

クラウドサービスプロバイダは,クラウドサービ

スに悪影響を与える可能性のあるクラウドサービス

の変更について,クラウドサービスカスタマに情報

を提供することが望ましい。次の事項は,クラウド

サービスカスタマが,当該変更が情報セキュリティ

に与える可能性のある影響を特定するのに役立つ。

− 変更種別

− 変更予定日及び予定時刻

− クラウドサービス及びその基礎にあるシステム

の変更についての技術的な説明

− 変更開始及び完了の通知

クラウドサービスプロバイダは,ピアクラウドサ

ービスプロバイダに依存するクラウドサービスを提

供する際には,クラウドサービスカスタマに,ピア

クラウドサービスプロバイダによって行われた変更

を通知する必要がある場合がある。

クラウドサービスのための関連情報

通知に含めるべき事項の一覧は,合意書(例えば,基本契約書又はSLA)に含めることができる。

12.1.3 容量・能力の管理

JIS Q 27002の12.1.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

で提供される合意した容量・能力が,クラウドサー

ビスカスタマの要求を満たすことを確認すること

が望ましい。

クラウドサービスカスタマは,将来のクラウドサ

ービスの性能を確実にするため,クラウドサービス

の使用を監視し,将来必要となる容量・能力を予測

することが望ましい。

クラウドサービスプロバイダは,資源不足による

情報セキュリティインシデントの発生を防ぐため,

資源全体の容量・能力を監視することが望ましい。

クラウドサービスのための関連情報

クラウドサービスには,クラウドサービスプロバイダの管理下にあって,基本契約書及び関連するSLA

の条件に基づきクラウドサービスカスタマに使用させる資源がある。このような資源には,ソフトウェア,

処理用ハードウェア,データストレージ及びネットワーク接続がある。

クラウドサービスにおける弾力性がありスケーラブルで,かつ,オンデマンドの資源割当てによって,

一般に,サービス全体の容量・能力は高まる。しかしながら,クラウドサービスカスタマは,提供される

19

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

資源に容量・能力の制限があり得ることを認識しておく必要がある。容量・能力の制約の例に,アプリケ

ーションに割り当てられるコアプロセッサの数,利用可能なストレージ容量,及び利用可能なネットワー

ク帯域幅がある。

この制約は,特定のクラウドサービス又はクラウドサービスカスタマが購入する特定のサービス内容

(subscription)によって異なり得る。クラウドサービスカスタマの要求がこの制約を超える場合,クラウ

ドサービスの変更又はサービス内容の変更が必要となる可能性がある。

クラウドサービスカスタマがクラウドサービスの容量・能力の管理を実施するために,クラウドサービ

スカスタマは,次のような関連する資源使用についての統計情報にアクセスできることが望ましい。

− 特定の期間の統計情報

− 資源使用の最大水準

12.1.4 開発環境,試験環境及び運用環境の分離

JIS Q 27002の12.1.4に定める管理策並びに付随する実施の手引及び関連情報を適用する。

12.2 マルウェアからの保護

JIS Q 27002の12.2に定める管理目的を適用する。

12.2.1 マルウェアに対する管理策

JIS Q 27002の12.2.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。

12.3 バックアップ

JIS Q 27002の12.3に定める管理目的を適用する。

12.3.1 情報のバックアップ

JIS Q 27002の12.3.1に定める管理策及び付随する実施の手引を適用する。次のクラウドサービス固有の

実施の手引も適用する。

20

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスプロバイダがクラウドサービ

スの一部としてバックアップ機能を提供する場合

は,クラウドサービスカスタマは,クラウドサービ

スプロバイダにバックアップ機能の仕様を要求す

ることが望ましい。また,クラウドサービスカスタ

マは,その仕様がバックアップに関する要求事項を

満たすことを検証することが望ましい。

クラウドサービスプロバイダがバックアップ機

能を提供しない場合は,クラウドサービスカスタマ

がバックアップ機能の導入に責任を負う。

クラウドサービスプロバイダは,クラウドサービ

スカスタマに,バックアップ機能の仕様を提供する

ことが望ましい。その仕様には,必要に応じ,次の

情報を含めることが望ましい。

− バックアップ範囲及びスケジュール

− 該当する場合には暗号を含む,バックアップ手

法及びデータ形式

− バックアップデータ保持期間

− バックアップデータの完全性を検証するための

手順

− バックアップからのデータ復旧手順及び所要時

間

− バックアップ機能の試験手順

− バックアップの保存場所

クラウドサービスプロバイダは,クラウドサービ

スカスタマにバックアップにアクセスさせるサービ

スを提供する場合には,仮想スナップショットなど

の,セキュリティを保った,他のクラウドサービス

カスタマから分離したアクセスを提供することが望

ましい。

クラウドサービスのための関連情報

クラウドコンピューティング環境におけるバックアップの取得に関する責任分担は,曖昧になりがちで

ある。IaaSの場合,バックアップ取得の責任は一般的にはクラウドサービスカスタマ側にある。しかしな

がら,クラウドサービスカスタマは,クラウドコンピューティングシステムにおいて生成される全てのク

ラウドサービスカスタマデータ(例えば,PaaSの開発機能の利用によって生成される実行可能なファイル)

のバックアップを取得することについて,自らの責任を認識していない場合がある。

注記 幾つかのレベルのバックアップ及び復旧が,追加費用のサービスとして提供される場合がある。

この場合,クラウドサービスカスタマは,バックアップ取得の対象及び時点を選ぶことができ

る。

12.4 ログ取得及び監視

JIS Q 27002の12.4に定める管理目的を適用する。

12.4.1 イベントログ取得

JIS Q 27002の12.4.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

21

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,イベントログ取得

の要求事項を定義し,クラウドサービスがその要求

事項を満たすことを検証することが望ましい。

クラウドサービスプロバイダは,クラウドサービ

スカスタマに,ログ取得機能を提供することが望ま

しい。

クラウドサービスのための関連情報

イベントログ取得に関するクラウドサービスカスタマ及びクラウドサービスプロバイダの責任は,利用

しているクラウドサービスの種類に応じて異なる。例えば,IaaSでは,クラウドサービスプロバイダのロ

グ取得の責任はクラウドコンピューティングの基盤を構成する要素に関するログ取得に限られる場合があ

り,クラウドサービスカスタマが自らの仮想マシン及びアプリケーションのイベントログ取得に責任を負

う場合がある。

12.4.2 ログ情報の保護

JIS Q 27002の12.4.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。

12.4.3 実務管理者及び運用担当者の作業ログ

JIS Q 27002の12.4.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

特権的な操作がクラウドサービスカスタマに委

譲されている場合は,その操作及び操作のパフォー

マンスについてログを取得することが望ましい。ク

ラウドサービスカスタマは,クラウドサービスプロ

バイダが提供するログ取得機能が適切かどうか,又

はクラウドサービスカスタマがログ取得機能を追

加して実装すべきかどうかを決定することが望ま

しい。

(追加の実施の手引なし)

クラウドサービスのための関連情報

クラウドサービスカスタマとクラウドサービスプロバイダとの間の責任の割当て(6.1.1を参照)は,ク

ラウドサービスに関する特権的な操作を対象としていることが望ましい。特権的な操作の誤った利用に対

する予防処置及び是正処置を支援するために,特権的な操作の利用を監視し,また,ログを取得する必要

がある。

12.4.4 クロックの同期

JIS Q 27002の12.4.4に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

22

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

プロバイダのシステムで使用するクロックの同期

について,情報を要求することが望ましい。

クラウドサービスプロバイダは,クラウドサービ

スカスタマに,クラウドサービスプロバイダのシス

テムで使用しているクロックについて,及びクラウ

ドサービスカスタマがそのクロックをクラウドサー

ビスのクロックに同期させる方法について,情報を

提供することが望ましい。

クラウドサービスのための関連情報

クラウドサービスカスタマのシステムと,クラウドサービスカスタマが利用するクラウドサービスを実

行しているクラウドサービスプロバイダのシステムとの間のクロックの同期を考慮する必要がある。この

ような同期がなされない場合,クラウドサービスカスタマのシステムにおけるイベントとクラウドサービ

スプロバイダのシステムにおけるイベントとを照合することが難しい場合がある。

12.5 運用ソフトウェアの管理

JIS Q 27002の12.5に定める管理目的を適用する。

12.5.1 運用システムに関わるソフトウェアの導入

JIS Q 27002の12.5.1に定める管理策及び付随する実施の手引を適用する。

12.6 技術的ぜい弱性管理

JIS Q 27002の12.6に定める管理目的を適用する。

12.6.1 技術的ぜい弱性の管理

JIS Q 27002の12.6.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

プロバイダに,提供を受けるクラウドサービスに影

響し得る技術的ぜい弱性の管理に関する情報を要

求することが望ましい。クラウドサービスカスタマ

は,自らが管理に責任をもつ技術的ぜい弱性を特定

し,それを管理するプロセスを明確に定義すること

が望ましい。

クラウドサービスプロバイダは,提供するクラウ

ドサービスに影響し得る技術的ぜい弱性の管理に関

する情報をクラウドサービスカスタマが利用できる

ようにすることが望ましい。

12.6.2 ソフトウェアのインストールの制限

JIS Q 27002の12.6.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。

12.7 情報システムの監査に対する考慮事項

JIS Q 27002の12.7に定める管理目的を適用する。

12.7.1 情報システムの監査に対する管理策

JIS Q 27002の12.7.1に定める管理策及び付随する実施の手引を適用する。

23

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

13 通信のセキュリティ

13.1 ネットワークセキュリティ管理

JIS Q 27002の13.1に定める管理目的を適用する。

13.1.1 ネットワーク管理策

JIS Q 27002の13.1.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。

13.1.2 ネットワークサービスのセキュリティ

JIS Q 27002の13.1.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。

13.1.3 ネットワークの分離

JIS Q 27002の13.1.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

の共有環境においてテナントの分離を実現するた

めのネットワークの分離に関する要求事項を定義

し,クラウドサービスプロバイダがその要求事項を

満たしていることを検証することが望ましい。

クラウドサービスプロバイダは,次の場合におい

てネットワークアクセスの分離を確実に実施するこ

とが望ましい。

− マルチテナント環境におけるテナント間の分離

− クラウドサービスプロバイダ内部の管理環境と

クラウドサービスカスタマのクラウドコンピュ

ーティング環境との分離

必要な場合には,クラウドサービスプロバイダは,

クラウドサービスプロバイダが実施している分離

を,クラウドサービスカスタマが検証することを助

けることが望ましい。

クラウドサービスのための関連情報

法令及び規制によって,ネットワークの分離又はネットワークトラフィックの分離が求められることが

ある。

13.2 情報の転送

JIS Q 27002の13.2に定める管理目的を適用する。

13.2.1 情報転送の方針及び手順

JIS Q 27002の13.2.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。

13.2.2 情報転送に関する合意

JIS Q 27002の13.2.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。

13.2.3 電子的メッセージ通信

JIS Q 27002の13.2.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。

13.2.4 秘密保持契約又は守秘義務契約

JIS Q 27002の13.2.4に定める管理策並びに付随する実施の手引及び関連情報を適用する。

24

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

14 システムの取得,開発及び保守

14.1 情報システムのセキュリティ要求事項

JIS Q 27002の14.1に定める管理目的を適用する。

14.1.1 情報セキュリティ要求事項の分析及び仕様化

JIS Q 27002の14.1.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

における情報セキュリティ要求事項を定め,クラウ

ドサービスプロバイダの提供するサービスがこの

要求事項を満たせるか否かを評価することが望ま

しい。

この評価のために,クラウドサービスカスタマ

は,クラウドサービスプロバイダに情報セキュリテ

ィ機能に関する情報の提供を要求することが望ま

しい。

クラウドサービスプロバイダは,クラウドサービ

スカスタマが利用する情報セキュリティ機能に関す

る情報をクラウドサービスカスタマに提供すること

が望ましい。この情報は,悪意をもつ者を利する可

能性のある情報を開示することなく,クラウドサー

ビスカスタマには役立つものであることが望まし

い。

クラウドサービスのための関連情報

守秘義務契約を結んでいるクラウドサービスカスタマ又は潜在的なクラウドサービスカスタマに提供す

るクラウドサービスに関係するため,情報セキュリティ管理策に関して,その実施の詳細については,開

示を制限するように注意することが望ましい。

14.1.2 公衆ネットワーク上のアプリケーションサービスのセキュリティの考慮

JIS Q 27002に定める14.1.2の管理策並びに付随する実施の手引及び関連情報を適用する。

14.1.3 アプリケーションサービスのトランザクションの保護

JIS Q 27002の14.1.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。

14.2 開発及びサポートプロセスにおけるセキュリティ

JIS Q 27002の14.2に定める管理目的を適用する。

14.2.1 セキュリティに配慮した開発のための方針

JIS Q 27002の14.2.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

プロバイダが適用しているセキュリティに配慮し

た開発の手順及び実践に関する情報を,クラウドサ

ービスプロバイダに要求することが望ましい。

クラウドサービスプロバイダは,開示方針に合致

する範囲で,適用しているセキュリティに配慮した

開発の手順及び実践に関する情報を提供することが

望ましい。

クラウドサービスのための関連情報

クラウドサービスプロバイダのセキュリティに配慮した開発の手順及び実践は,SaaSのクラウドサービ

スカスタマにとって不可欠なものとなりえる。

25

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

14.2.2 システムの変更管理手順

JIS Q 27002の14.2.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。

14.2.3 オペレーティングプラットフォーム変更後のアプリケーションの技術的レビュー

JIS Q 27002の14.2.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。

14.2.4 パッケージソフトウェアの変更に対する制限

JIS Q 27002の14.2.4に定める管理策及び付随する実施の手引を適用する。

14.2.5 セキュリティに配慮したシステム構築の原則

JIS Q 27002の14.2.5に定める管理策並びに付随する実施の手引及び関連情報を適用する。

14.2.6 セキュリティに配慮した開発環境

JIS Q 27002の14.2.6に定める管理策及び付随する実施の手引を適用する。

14.2.7 外部委託による開発

JIS Q 27002の14.2.7に定める管理策並びに付随する実施の手引及び関連情報を適用する。

14.2.8 システムセキュリティの試験

JIS Q 27002の14.2.8に定める管理策並びに付随する実施の手引及び関連情報を適用する。

14.2.9 システムの受入れ試験

JIS Q 27002の14.2.9に定める管理策及び付随する実施の手引を適用する。

クラウドサービスのための関連情報

クラウドコンピューティングにおいては,システムの受入れ試験の手引は,クラウドサービスカスタマ

によるクラウドサービスの利用に適用される。

14.3 試験データ

JIS Q 27002の14.3に定める管理目的を適用する。

14.3.1 試験データの保護

JIS Q 27002の14.3.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。

15 供給者関係

15.1 供給者関係における情報セキュリティ

JIS Q 27002の15.1に定める管理目的を適用する。

15.1.1 供給者関係のための情報セキュリティの方針

JIS Q 27002の15.1.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

プロバイダを供給者の一つとして,供給者関係のた

めの情報セキュリティの方針に含めることが望ま

しい。これはクラウドサービスプロバイダによるク

ラウドサービスカスタマデータへのアクセス及び

クラウドサービスカスタマデータの管理に関する

リスクの低減に役立つ。

(追加の実施の手引なし)

26

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

15.1.2 供給者との合意におけるセキュリティの取扱い

JIS Q 27002の15.1.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,サービス合意書に

記載されている,クラウドサービスに関連する情報

セキュリティの役割及び責任を確認することが望

ましい。これらには次のプロセスが含まれ得る。

− マルウェアからの保護

− バックアップ

− 暗号による管理策

− ぜい弱性管理

− インシデント管理

− 技術的順守の確認

− セキュリティ試験

− 監査

− ログ及び監査証跡を含む,証拠の収集,保守及

び保護

− サービス合意の終了時の情報の保護

− 認証及びアクセス制御

− アイデンティティ管理及びアクセス管理

クラウドサービスプロバイダは,クラウドサービ

スカスタマとの間で誤解が生じないことを確実にす

るために,合意の一部として,クラウドサービスプ

ロバイダが実施する,クラウドサービスカスタマに

関係する情報セキュリティ対策を特定することが望

ましい。

クラウドサービスプロバイダが実施する,クラウ

ドサービスカスタマに関係する情報セキュリティ対

策は,クラウドサービスカスタマが利用するクラウ

ドサービスの種類によって異なることがある。

15.1.3 ICTサプライチェーン

JIS Q 27002の15.1.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

(追加の実施の手引なし)

クラウドサービスプロバイダがピアクラウドサー

ビスプロバイダのクラウドサービスを利用する場

合,情報セキュリティ水準を自身のクラウドサービ

スカスタマに対するものと同等又はそれ以上に保つ

ことを確実にすることが望ましい。

クラウドサービスプロバイダは,サプライチェー

ンでクラウドサービスを提供する場合は,供給者に

対して情報セキュリティ目的を示し,それを達成す

るためのリスクマネジメント活動の実施を要求する

ことが望ましい。

15.2 供給者のサービス提供の管理

JIS Q 27002の15.2に定める管理目的を適用する。

27

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

15.2.1 供給者のサービス提供の監視及びレビュー

JIS Q 27002の15.2.1に定める管理策及び付随する実施の手引を適用する。

15.2.2 供給者のサービス提供の変更に対する管理

JIS Q 27002の15.2.2に定める管理策及び付随する実施の手引を適用する。

16 情報セキュリティインシデント管理

16.1 情報セキュリティインシデントの管理及びその改善

JIS Q 27002の16.1に定める管理目的を適用する。

16.1.1 責任及び手順

JIS Q 27002の16.1.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,情報セキュリティ

インシデント管理についての責任の割当てを検証

し,それがクラウドサービスカスタマの要求事項を

満たすことを確認することが望ましい。

クラウドサービスプロバイダは,クラウドサービ

スカスタマとクラウドサービスプロバイダとの間

の,情報セキュリティインシデント管理に関する責

任の割当て及び手順を,サービス仕様の一部として

定めることが望ましい。

クラウドサービスプロバイダは,クラウドサービ

スカスタマに,次のことを含む文書を提供すること

が望ましい。

− クラウドサービスプロバイダがクラウドサービ

スカスタマに報告する情報セキュリティインシ

デントの範囲

− 情報セキュリティインシデントの検出及びそれ

に伴う対応の開示レベル

− 情報セキュリティインシデントの通知を行う目

標時間

− 情報セキュリティインシデントの通知手順

− 情報セキュリティインシデントに関係する事項

の取扱いのための窓口の情報

− 特定の情報セキュリティインシデントが発生し

た場合に適用可能なあらゆる対処

16.1.2 情報セキュリティ事象の報告

JIS Q 27002の16.1.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

28

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

プロバイダに,次に示す仕組みに関する情報を要求

することが望ましい。

− クラウドサービスカスタマが,検知した情報セ

キュリティ事象をクラウドサービスプロバイダ

に報告する仕組み

− クラウドサービスプロバイダが,検知した情報

セキュリティ事象をクラウドサービスカスタマ

に報告する仕組み

− クラウドサービスカスタマが,報告を受けた情

報セキュリティ事象の状況を追跡する仕組み

クラウドサービスプロバイダは,次の仕組みを提

供することが望ましい。

− クラウドサービスカスタマが,情報セキュリテ

ィ事象をクラウドサービスプロバイダに報告す

る仕組み

− クラウドサービスプロバイダが,情報セキュリ

ティ事象をクラウドサービスカスタマに報告す

る仕組み

− クラウドサービスカスタマが,報告を受けた情

報セキュリティ事象の状況を追跡する仕組み

クラウドサービスのための関連情報

この仕組みでは,手続を規定するだけでなく,クラウドサービスカスタマ及びクラウドサービスプロバ

イダの両者の連絡先電話番号,電子メールアドレス,サービス時間などの必須の情報も提示することが望

ましい。

情報セキュリティ事象は,クラウドサービスカスタマ及びクラウドサービスプロバイダのいずれも検知

することがある。そのため,クラウドコンピューティングにおいては,事象を検知した当事者が他の当事

者にそれを直ちに報告する手続をもつことも主要な責任として加わる。

16.1.3 情報セキュリティ弱点の報告

JIS Q 27002の16.1.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。

16.1.4 情報セキュリティ事象の評価及び決定

JIS Q 27002の16.1.4に定める管理策及び付随する実施の手引を適用する。

16.1.5 情報セキュリティインシデントへの対応

JIS Q 27002の16.1.5に定める管理策並びに付随する実施の手引及び関連情報を適用する。

16.1.6 情報セキュリティインシデントからの学習

JIS Q 27002の16.1.6に定める管理策並びに付随する実施の手引及び関連情報を適用する。

16.1.7 証拠の収集

JIS Q 27002の16.1.7に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマ及びクラウドサービスプロバイダは,クラウドコンピューティング環境内で

生成される,ディジタル証拠となり得る情報及びその他の情報の提出要求に対応する手続について合意す

ることが望ましい。

17 事業継続マネジメントにおける情報セキュリティの側面

17.1 情報セキュリティ継続

29

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

JIS Q 27002の17.1に定める管理目的を適用する。

17.1.1 情報セキュリティ継続の計画

JIS Q 27002の17.1.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。

17.1.2 情報セキュリティ継続の実施

JIS Q 27002の17.1.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。

17.1.3 情報セキュリティ継続の検証,レビュー及び評価

JIS Q 27002の17.1.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。

17.2 冗長性

JIS Q 27002の17.2に定める管理目的を適用する。

17.2.1 情報処理施設の可用性

JIS Q 27002の17.2.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。

18 順守

18.1 法的及び契約上の要求事項の順守

JIS Q 27002の18.1に定める管理目的を適用する。

18.1.1 適用法令及び契約上の要求事項の特定

JIS Q 27002の18.1.1に定める管理策及び付随する実施の手引を適用する。次のクラウドサービス固有の

実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,関連する法令及び

規制には,クラウドサービスカスタマの法域のもの

に加え,クラウドサービスプロバイダの法域のもの

もあり得ることを考慮することが望ましい。

クラウドサービスカスタマは,その事業のために

必要な,関係する規制及び標準に対するクラウドサ

ービスプロバイダの順守の証拠を要求することが

望ましい。第三者の監査人が発行する証明書を,こ

の証拠とする場合がある。

クラウドサービスプロバイダは,クラウドサービ

スカスタマにクラウドサービスに適用される法域を

知らせることが望ましい。

クラウドサービスプロバイダは,関係する法的要

求事項(例えば,PII保護のための暗号化)を特定す

ることが望ましい。この情報は,また,求められた

ときに,クラウドサービスカスタマに提供すること

が望ましい。

クラウドサービスプロバイダは,適用法令及び契

約上の要求事項について,現在の順守の証拠をクラ

ウドサービスカスタマに提供することが望ましい。

クラウドサービスのための関連情報

クラウドサービスの提供及び利用に適用される法的及び規制の要求事項は,特に処理,保存及び通信の

機能が地理的に分散し,複数の法域が関係し得る場合に,これを特定することが望ましい。

法的又は契約上のいずれであれ,順守の要求事項への対応は,クラウドサービスカスタマにその責任が

ある点は重要である。順守の責任は,クラウドサービスプロバイダに移転できない。

18.1.2 知的財産権

JIS Q 27002の18.1.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

30

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスに商用ライセンスのあるソフ

トウェアをインストールすることは,そのソフトウ

ェアのライセンス条項への違反を引き起こす可能

性がある。クラウドサービスカスタマは,クラウド

サービスにライセンスソフトウェアのインストー

ルを許可する前にクラウドサービス固有のライセ

ンス要求事項を特定する手順をもつことが望まし

い。クラウドサービスが弾力性がありスケーラブル

で,ライセンス条項で認められる以上のシステム又

はプロセッサコアでソフトウェアが動作する可能

性がある場合について,特に注意を払うことが望ま

しい。

クラウドサービスプロバイダは,知的財産権の苦

情に対応するためのプロセスを確立することが望ま

しい。

18.1.3 記録の保護

JIS Q 27002の18.1.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

カスタマによるクラウドサービスの利用に関連し

て,クラウドサービスプロバイダが収集し,保存す

る記録の保護に関する情報を,クラウドサービスプ

ロバイダに要求することが望ましい。

クラウドサービスプロバイダは,クラウドサービ

スカスタマによるクラウドサービスの利用に関連し

て,クラウドサービスプロバイダが収集し,保存す

る記録の保護に関する情報を,クラウドサービスカ

スタマに提供することが望ましい。

18.1.4 プライバシー及び個人を特定できる情報(PII)の保護

JIS Q 27002の18.1.4に定める管理策並びに付随する実施の手引及び関連情報を適用する。

クラウドサービスのための関連情報

ISO/IEC 27018[Code of practice for protection of personally identifiable information (PII) in public clouds

acting as PII processors]は,この話題に追加の情報を提供する。

18.1.5 暗号化機能に対する規制

JIS Q 27002の18.1.5に定める管理策及び付随する実施の手引を適用する。次のクラウドサービス固有の

実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

の利用に適用する暗号による管理策群が,関係する

合意書,法令及び規制を順守していることを検証す

ることが望ましい。

クラウドサービスプロバイダは,適用される合意

書,法令及び規制の順守をクラウドサービスカスタ

マがレビューするために,実施している暗号による

管理策の記載を提供することが望ましい。

18.2 情報セキュリティのレビュー

31

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

JIS Q 27002の18.2に定める管理目的を適用する。

18.2.1 情報セキュリティの独立したレビュー

JIS Q 27002の18.2.1に定める管理策並びに付随する実施の手引及び関連情報を適用する。次のクラウド

サービス固有の実施の手引も適用する。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

のための情報セキュリティ管理策及び指針の実施

状況がクラウドサービスプロバイダの提示どおり

であることについて,文書化した証拠を要求するこ

とが望ましい。その証拠は,関係する標準への適合

の証明書である場合もある。

クラウドサービスプロバイダは,クラウドサービ

スプロバイダが主張する情報セキュリティ管理策の

実施を立証するために,クラウドサービスカスタマ

に文書化した証拠を提供することが望ましい。

個別のクラウドサービスカスタマの監査が現実的

でない場合,又は情報セキュリティへのリスクを増

加させ得る場合,クラウドサービスプロバイダは,

情報セキュリティがクラウドサービスプロバイダの

方針及び手順に従って実施され,運用されているこ

との独立した証拠を提供することが望ましい。この

証拠は,契約の前に,クラウドサービスの利用が見

込まれる者に利用できるようにしておくことが望ま

しい。クラウドサービスプロバイダが選択した独立

した監査は,それが十分な透明性が確保されている

ことを条件として,クラウドサービスカスタマがも

つクラウドサービスプロバイダの運用に対するレビ

ューへの関心を満たすものであることが一般に望ま

しい。独立した監査が現実的でないとき,クラウド

サービスプロバイダは,自己評価を行い,クラウド

サービスカスタマにそのプロセス及び結果を開示す

ることが望ましい。

18.2.2 情報セキュリティのための方針群及び標準の順守

JIS Q 27002の18.2.2に定める管理策並びに付随する実施の手引及び関連情報を適用する。

18.2.3 技術的順守のレビュー

JIS Q 27002の18.2.3に定める管理策並びに付随する実施の手引及び関連情報を適用する。

32

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

附属書A

(規定)

クラウドサービス拡張管理策集

この附属書は,クラウドサービスのための拡張管理策集として,追加の管理目的,管理策及び実施の手

引を記載している。管理策の管理目的がJIS Q 27002と同じ場合は管理目的の再載を省略した。

JIS Q 27001に適合するISMSにおいてこれらの管理策を実施しようとする組織は,この附属書に記載さ

れている管理策を加えて,そのSOA(適用宣言書)を拡張する。

CLD.6.3 クラウドサービスカスタマとクラウドサービスプロバイダとの関係

目的 情報セキュリティマネジメントに関してクラウドサービスカスタマとクラウドサービスプロバイ

ダとの間で共有し分担する役割及び責任について,両者間の関係を明確にするため。

CLD.6.3.1 クラウドコンピューティング環境における役割及び責任の共有及び分担

管理策

クラウドサービスの利用に関して共有し分担する情報セキュリティの役割を遂行する責任は,クラウド

サービスカスタマ及びクラウドサービスプロバイダのそれぞれにおいて特定の関係者に割り当て,文書化

し,伝達し,実施することが望ましい。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

の利用に合わせて方針及び手順を定義又は追加し,

クラウドサービスユーザにクラウドサービスの利

用における自らの役割及び責任を意識させること

が望ましい。

クラウドサービスプロバイダは,自らの情報セキ

ュリティの能力,役割及び責任を文書化し伝達する

ことが望ましい。さらに,クラウドサービスプロバ

イダは,クラウドサービスの利用の一部としてクラ

ウドサービスカスタマが実施及び管理することが必

要となる情報セキュリティの役割及び責任を,文書

化し伝達することが望ましい。

クラウドサービスのための関連情報

クラウドコンピューティングでは,役割及び責任は,典型的にはクラウドサービスカスタマの従業員と

クラウドサービスプロバイダの従業員とに分けられる。役割及び責任の割当てにおいては,クラウドサー

ビスプロバイダが管理者となるクラウドサービスカスタマデータ及びアプリケーションを考慮することが

望ましい。

CLD.8.1 資産に対する責任

JIS Q 27002の8.1に定める管理目的を適用する。

CLD.8.1.5 クラウドサービスカスタマの資産の除去

管理策

クラウドサービスプロバイダの施設にあるクラウドサービスカスタマの資産は,クラウドサービスの合

意の終了時に,時機を失せずに除去されるか又は必要な場合には返却されることが望ましい。

33

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,その資産の返却及

び除去,並びにこれらの資産の全ての複製のクラウ

ドサービスプロバイダのシステムからの削除の記

述を含む,サービスプロセスの終了に関する文書化

した説明を要求することが望ましい。

この説明では,全ての資産を一覧にし,サービス

終了が時機を失することなく行われるよう,サービ

ス終了のスケジュールを文書化することが望まし

い。

クラウドサービスプロバイダは,クラウドサービ

ス利用のための合意の終了時における,クラウドサ

ービスカスタマの全ての資産の返却及び除去の取決

めについて,情報を提供することが望ましい。

資産の返却及び除去についての取決めは,合意文

書の中に記載し,時機を失せずに実施することが望

ましい。その取決めでは,返却及び除去する資産を

特定することが望ましい。

CLD.9.5 共有する仮想環境におけるクラウドサービスカスタマデータのアクセス制御

目的 クラウドコンピューティングにおける共有する仮想環境利用時の情報セキュリティリスクを低減

するため。

CLD.9.5.1 仮想コンピューティング環境における分離

管理策

クラウドサービス上で稼動するクラウドサービスカスタマの仮想環境は,他のクラウドサービスカスタ

マ及び認可されていない者から保護することが望ましい。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

(追加の実施の手引なし)

クラウドサービスプロバイダは,クラウドサービ

スカスタマデータ,仮想化されたアプリケーション,

オペレーティングシステム,ストレージ及びネット

ワークの適切な論理的分離を実施することが望まし

い。目的は次のとおりである。

− マルチテナント環境においてクラウドサービス

カスタマが使用する資源の分離

− クラウドサービスカスタマが使用する資源から

のクラウドサービスプロバイダの内部管理の分

離

マルチテナンシのクラウドサービスでは,クラウ

ドサービスプロバイダは,異なるテナントが使用す

る資源の適切な分離を確実にするために情報セキュ

リティ管理策を実施することが望ましい。

クラウドサービスプロバイダは,提供するクラウ

ドサービス内でクラウドサービスカスタマの所有す

るソフトウェアを実行することに伴うリスクを考慮

することが望ましい。

34

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための関連情報

論理的分離の実装は,仮想化に適用する技術に依存する。

− ソフトウェア仮想化機能が仮想環境(例えば,仮想オペレーティングシステム)を提供する場合は,

ネットワーク及びストレージ構成を仮想化することができる。また,ソフトウェア仮想化環境でのク

ラウドサービスカスタマの分離は,ソフトウェアの分離機能を用いて設計し実装することができる。

− クラウドサービスカスタマの情報がクラウドサービスの“メタデータテーブル”とともに物理的共有

ストレージ領域に保存されている場合は,他のクラウドサービスカスタマとの情報の分離は“メタデ

ータテーブル”によるアクセス制御を用いて実施することができる。

ISO/IEC 27040(Information technology−Security techniques−Storage security)に記載されている,セキュ

アマルチテナンシ及び関連する手引は,クラウドコンピューティング環境に適用することができる。

CLD.9.5.2 仮想マシンの要塞化

管理策

クラウドコンピューティング環境の仮想マシンは,事業上のニーズを満たすために要塞化することが望

ましい。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマ及びクラウドサービスプロバイダは,仮想マシンを設定する際には,適切な

側面からの要塞化(例えば,必要なポート,プロトコル及びサービスだけを有効とする。)及び利用する

各仮想マシンへの適切な技術手段(例えば,マルウェア対策,ログ取得)の実施を確実にすることが望ま

しい。

CLD.12.1

運用の手順及び責任

JIS Q 27002の12.1に定める管理目的を適用する。

CLD.12.1.5 実務管理者の運用のセキュリティ

管理策

クラウドコンピューティング環境の管理操作のための手順は,これを定義し,文書化し,監視すること

が望ましい。

35

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,一つの失敗がクラ

ウドコンピューティング環境における資産に回復

不能な損害を与えるような重要な操作の手順を文

書化することが望ましい。

重要な操作の例には次のものがある。

− サーバ,ネットワーク,ストレージなどの仮想

化されたデバイスのインストール,変更及び削

除

− クラウドサービス利用の終了手順

− バックアップ及び復旧

この文書では,監督者がこれらの操作を監視すべ

きことを明記することが望ましい。

クラウドサービスプロバイダは,要求するクラウ

ドサービスカスタマに,重要な操作及び手順を文書

化して提供することが望ましい。

クラウドサービスのための関連情報

クラウドコンピューティングには,迅速な提供及び管理並びにオンデマンドセルフサービスという利点

がある。これらの操作は,多くの場合,クラウドサービスカスタマ及びクラウドサービスプロバイダの実

務管理者が行う。これらの重要な操作への人間の介入は重大な情報セキュリティインシデントを引き起こ

す可能性があるため,操作を保護するための仕組みの導入を検討することが望ましく,必要に応じてこれ

を定義し実施することが望ましい。重大なインシデントの例としては,多数の仮想サーバの消去若しくは

シャットダウン,又は仮想資産の破壊が含まれる。

CLD.12.4

ログ取得及び監視

JIS Q 27002の12.4に定める管理目的を適用する。

CLD.12.4.5 クラウドサービスの監視

管理策

クラウドサービスカスタマは,クラウドサービスカスタマが利用するクラウドサービスの操作の特定の

側面を監視する能力をもつことが望ましい。

36

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

クラウドサービスカスタマは,クラウドサービス

プロバイダに,各クラウドサービスで利用可能なサ

ービス監視機能に関する情報を要求することが望

ましい。

クラウドサービスプロバイダは,クラウドサービ

スカスタマが,自らに関係するクラウドサービスの

操作の特定の側面を監視できるようにする機能を提

供することが望ましい。例えば,クラウドサービス

が,他者を攻撃する基盤として利用されていないか,

機微なデータがクラウドサービスから漏えいしてい

ないかを監視し検出する。適切なアクセス制御によ

って,監視機能の利用のセキュリティを保つことが

望ましい。この機能は,当該クラウドサービスカス

タマのクラウドサービスインスタンスに関する情報

へのアクセスだけを許可することが望ましい。

クラウドサービスプロバイダは,クラウドサービ

スカスタマにサービス監視機能の文書を提供するこ

とが望ましい。

監視は,12.4.1に記載されたイベントログと矛盾

しないデータを提供し,かつ,SLAの条項の適用を

支援することが望ましい。

CLD.13.1

ネットワークセキュリティ管理

JIS Q 27002の13.1に定める管理目的を適用する。

CLD.13.1.4 仮想及び物理ネットワークのセキュリティ管理の整合

管理策

仮想ネットワークを設定する際には,クラウドサービスプロバイダのネットワークセキュリティ方針に

基づいて,仮想ネットワークと物理ネットワークとの間の設定の整合性を検証することが望ましい。

クラウドサービスのための実施の手引

クラウドサービスカスタマ

クラウドサービスプロバイダ

(追加の実施の手引なし)

クラウドサービスプロバイダは,物理ネットワー

クの情報セキュリティ方針と整合の取れた,仮想ネ

ットワークを設定するための情報セキュリティ方針

を定義し文書化することが望ましい。クラウドサー

ビスプロバイダは,設定作成に使用する手段によら

ず,仮想ネットワークの設定が情報セキュリティ方

針に適合することを確実にすることが望ましい。

クラウドサービスのための関連情報

仮想化技術を基にして設定されたクラウドコンピューティング環境では,仮想ネットワークは物理ネッ

トワーク上の仮想基盤上に設定される。このような環境では,ネットワーク方針の矛盾は,システムの停

止又はアクセス制御の欠陥の原因になり得る。

37

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

注記 クラウドサービスの種類によって,仮想ネットワークを設定する責任は,クラウドサービスカ

スタマとクラウドサービスプロバイダとの間で変わることがある。

38

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

附属書B

(参考)

クラウドコンピューティングの情報セキュリティリスクに関する参考文献

この規格で提供する情報セキュリティ管理策の適切な利用は,組織の情報セキュリティリスクアセスメ

ント及び対応に依存する。これらは重要な主題であるが,この規格は情報セキュリティリスクアセスメン

ト及び対応の取組みに焦点を当てたものではない。次のリストは,クラウドサービスの提供及び利用にお

けるリスク源及びリスクの説明を含む参考文献のリストである。リスク源及びリスクはサービスの種類及

び性質並びにクラウドコンピューティングの新技術に応じて変化することに留意することが望ましい。こ

の規格の利用者は,必要に応じ,各文献の最新版を参照することが望ましい。

Recommendation ITU-T X.1601 (2014),Security framework for cloud computing.

Australian Government Information Management Office 2013,Summary of Checkpoints in: Privacy and Cloud

Computing for Australian Government Agencies, Better Practice Guide, Version 1.1, February, pg. 8.

http://www.finance.gov.au/files/2013/02/privacy-and-cloud-computing-for-australian-government-agencies-v1.1.pdf

Australian Government Cyber Security Centre 2015,Cloud Computing Security for Tenants−April.

http://www.asd.gov.au/publications/protect/Cloud̲Computing̲Security̲for̲Tenants.pdf

Australian Government Cyber Security Centre 2015, Cloud Computing Security for Cloud Service Providers−April.

http://www.asd.gov.au/publications/protect/Cloud̲Computing̲Security̲for̲Cloud̲Service̲Providers.pdf

Cloud Security Alliance 2014, Cloud Controls Matrix−January.

ENISA 2009,Cloud Computing Security Risk Assessment−November.

ENISA 2009,Cloud Computing Information Assurance Framework−November.

Hong Kong OGCIO 2013,Security & Privacy Checklist for Cloud Service Providers in Handling Personal

Identifiable Information in Cloud Platforms−April.

Hong Kong OGCIO 2013,Security Checklists for Cloud Service Consumers−January.

ISACA 2012,Security Considerations for Cloud Computing−July.

NIST, SP 800-144 2011,Guidelines on Security and Privacy in Public Cloud Computing−December.

NIST, SP 800-146 2012,Cloud Computing Synopsis and Recommendations−May.

SPRING Singapore 2012,Annex A: Virtualisation Security Risk Assessment of Singapore Technical Reference

30:2012 Technical Reference for virtualisation security for servers−March.

39

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

SPRING Singapore 2012,Annex A: Checklist of security and service level considerations when reviewing SaaS of

Singapore Technical Reference 31:2012 Technical Reference for security and service level guidelines for the usage of

public cloud computing services−March.

SPRING Singapore 2013,Annex A: Cloud Service Provider Disclosure of Singapore Standard SS 584:2013

Specification for Multi-Tiered Cloud Computing Security−August.

SPRING Singapore 2012,Annex B: Checklist of security and service level considerations when reviewing IaaS of

Singapore Technical Reference 31:2012 Technical Reference for security and service level guidelines for the usage of

public cloud computing services−March.

SPRING Singapore 2013,Singapore Standard SS 584:2013 Specification for Multi-Tiered Cloud Computing Security

−August.

SPRING Singapore 2012,Singapore Technical Reference 30:2012 Technical Reference for virtualisation security for

servers−March.

SPRING Singapore 2012,Singapore Technical Reference 31:2012 Technical Reference for security and service level

guidelines for the usage of public cloud computing services−March.

US Government FedRAMP PMO 2014,FedRAMP Security Controls Baseline Version 2.0−June.

40

Q 27017:2016 (ISO/IEC 27017:2015)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

参考文献

[1] Recommendation ITU-T X.805 (2003),Security architecture for systems providing end-to-end communications.

[2] ISO/IEC 17203:2011,Information technology−Open Virtualization Format (OVF) specification

[3] JIS Q 27001 情報技術−セキュリティ技術−情報セキュリティマネジメントシステム−要求事項

注記 対応国際規格:ISO/IEC 27001,Information technology−Security techniques−Information

security management systems−Requirements

[4] ISO/IEC 27005:2011,Information technology−Security techniques−Information security risk management

[5] ISO/IEC 27018:2014,Information technology−Security techniques−Code of practice for protection of

personally identifiable information (PII) in public clouds acting as PII processors

[6] ISO/IEC 27036-1:2014,Information technology−Security techniques−Information security for supplier

relationships−Part 1: Overview and concepts

[7] ISO/IEC 27036-2:2014,Information technology−Security techniques−Information security for supplier

relationships−Part 2: Requirements

[8] ISO/IEC 27036-3:2013,Information technology−Security techniques−Information security for supplier

relationships−Part 3: Guidelines for information and communication technology supply chain security

[9] ISO/IEC CD 27036-4,Information technology−Security techniques−Information security for supplier

relationships−Part 4: Guidelines for security of cloud services−(Under development)

[10] ISO/IEC 27040:2015,Information technology−Security techniques−Storage security

[11] ISO 19440:2007,Enterprise integration−Constructs for enterprise modelling

[12] JIS Q 31000:2010 リスクマネジメント−原則及び指針

注記 対応国際規格:ISO 31000:2009,Risk management−Principles and guidelines

[13] NIST, SP 800-145 2011,The NIST Definition of Cloud Computing.

[14] NIST 2009,Effectively and Securely Using the Cloud Computing Paradigm.

[15] ENISA 2009,Cloud Computing Benefits, risks and recommendations for information security.

[16] Cloud Security Alliance,Security Guidance for Critical Areas of Focus in Cloud Computing V3.0.

[17] Cloud Security Alliance,Top Threats to Cloud Computing V1.0.

[18] Cloud Security Alliance,Domain 12: Guidance for Identity & Access Management V2.1.

[19] ISACA,Cloud Computing: Business Benefits With Security, Governance and Assurance Perspectives.

[20] ISACA,Cloud Computing Management Audit/Assurance Program.