Q 27001:2014 (ISO/IEC 27001:2013)

(1)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

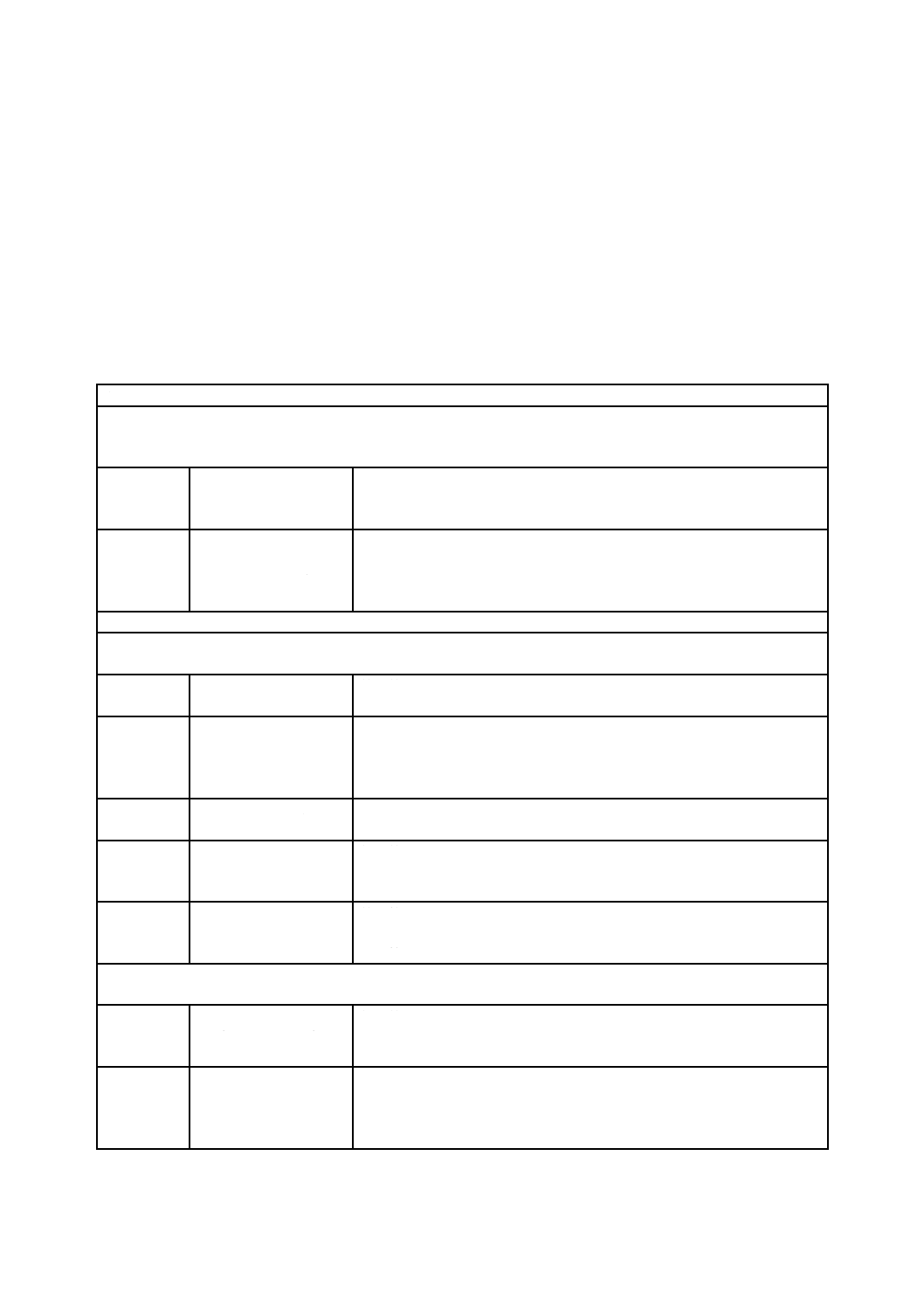

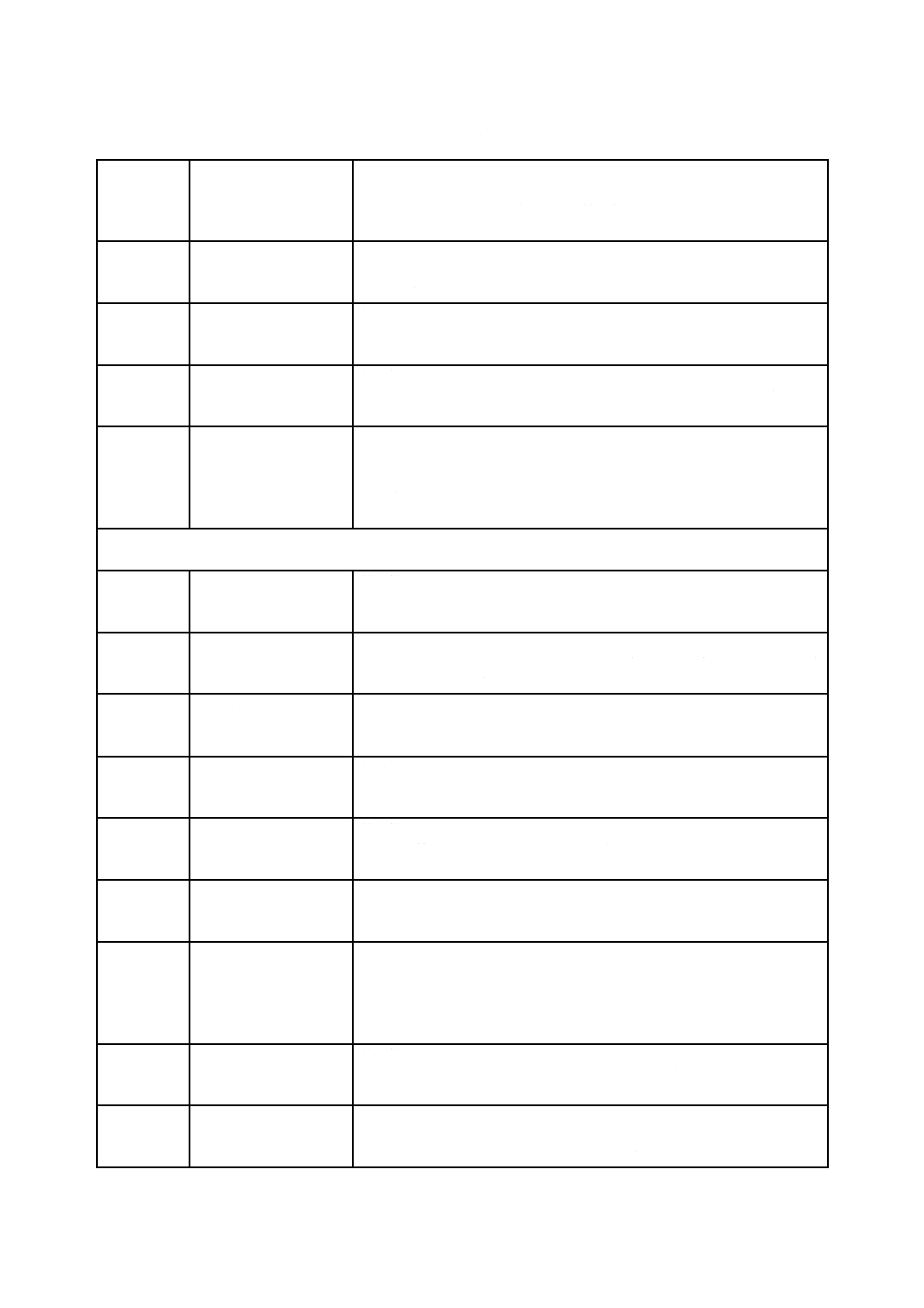

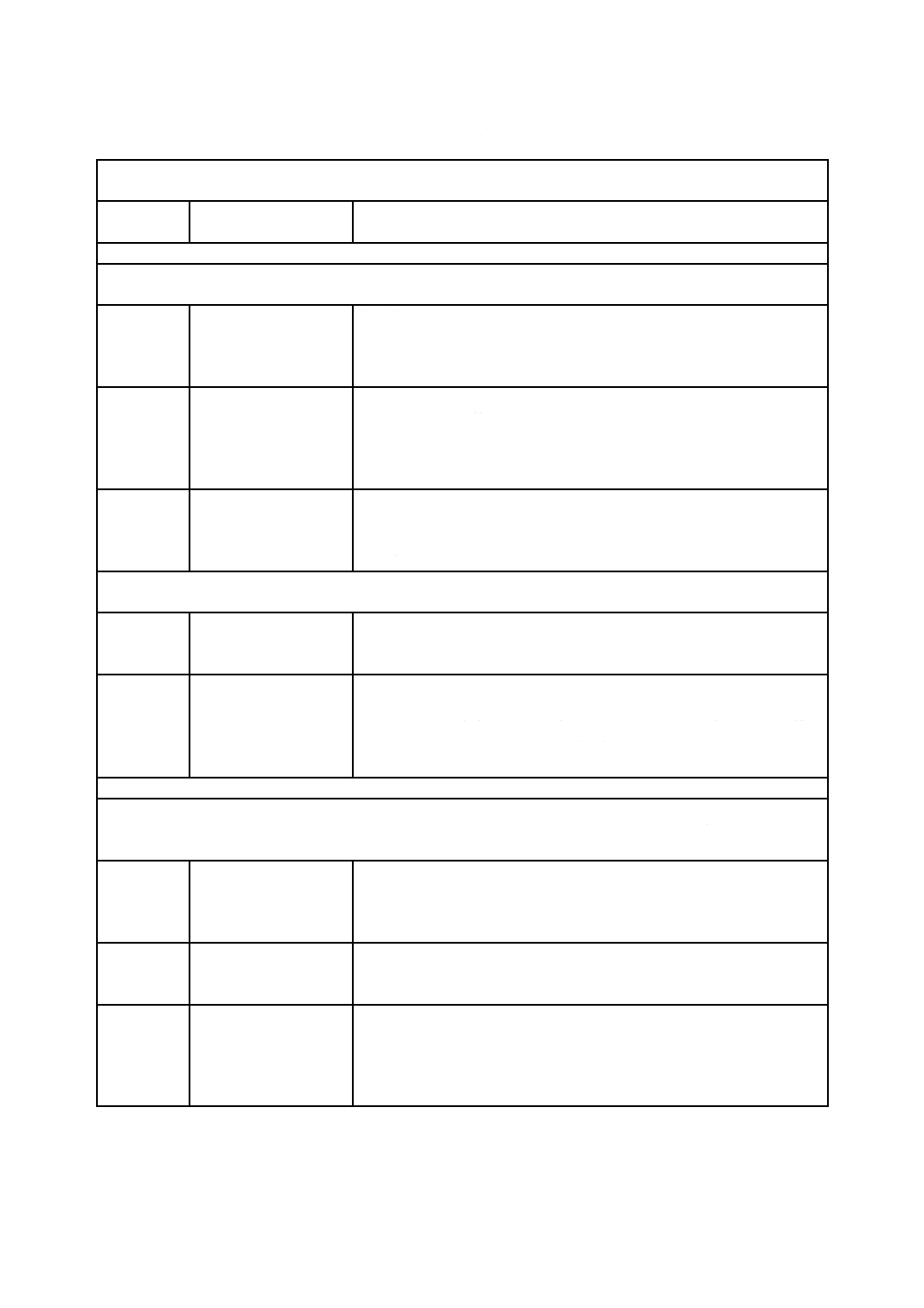

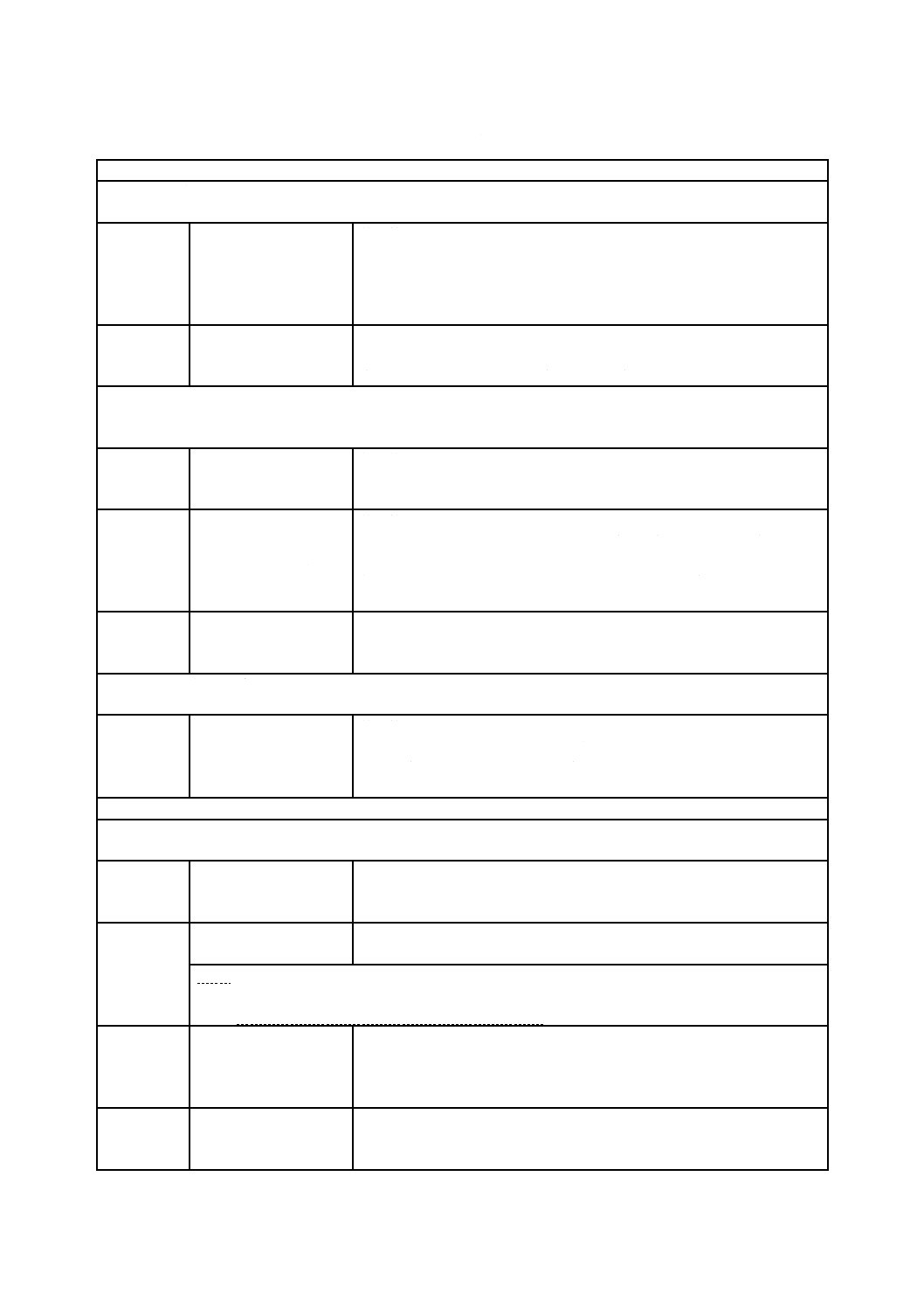

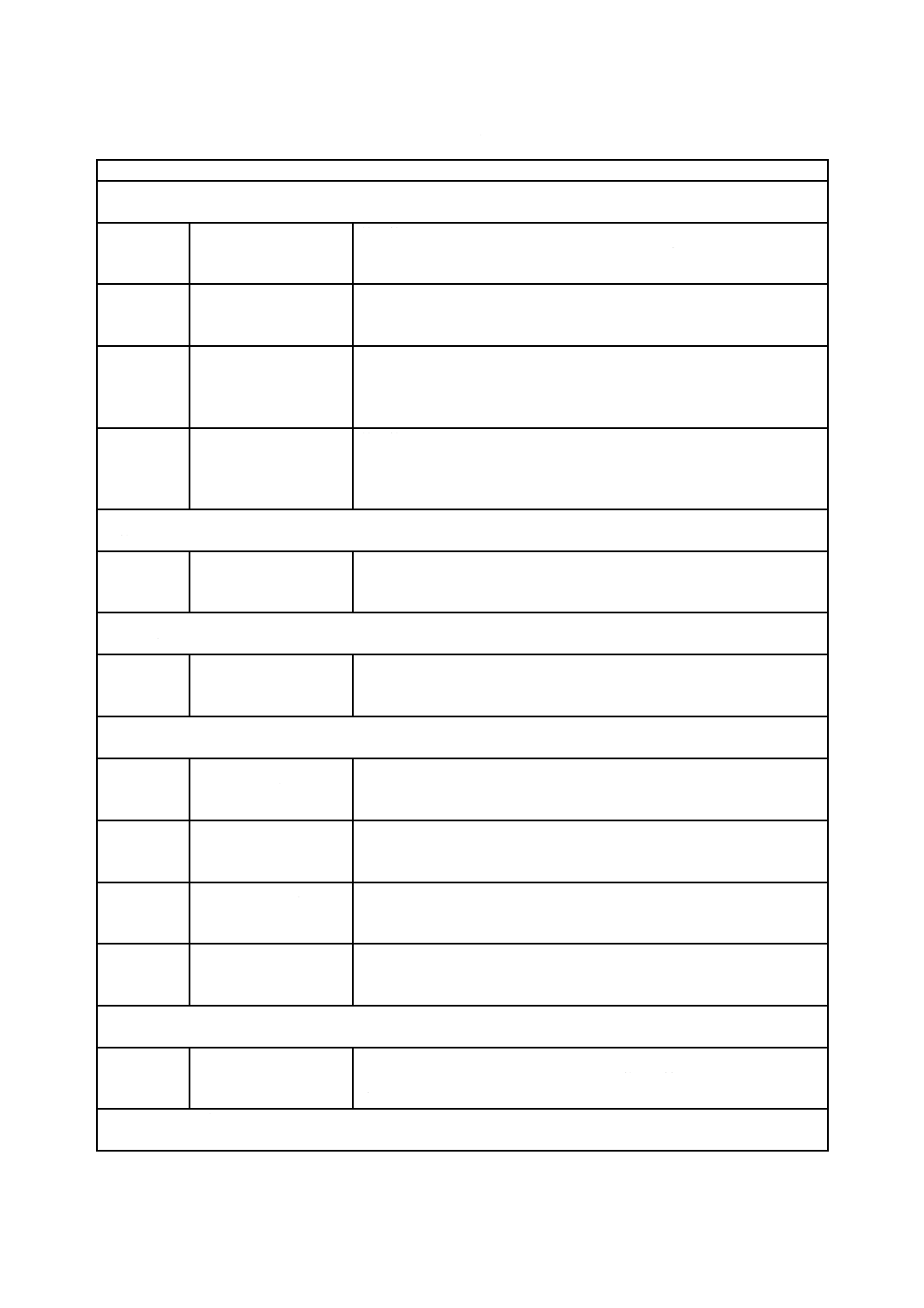

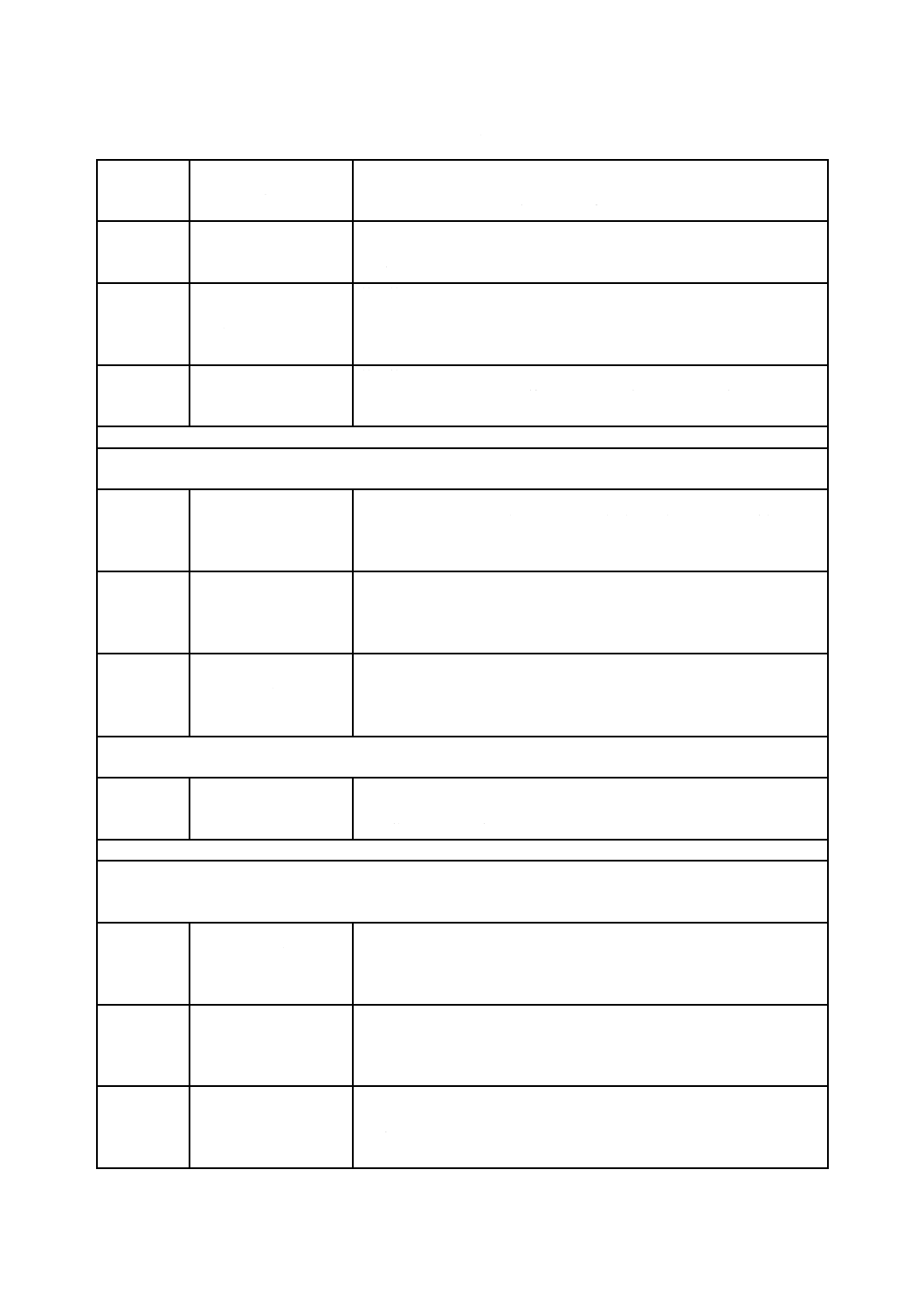

目 次

ページ

0 序文······························································································································· 1

0.1 概要 ···························································································································· 1

0.2 他のマネジメントシステム規格との両立性 ·········································································· 1

1 適用範囲························································································································· 2

2 引用規格························································································································· 2

3 用語及び定義 ··················································································································· 2

4 組織の状況 ······················································································································ 2

4.1 組織及びその状況の理解 ································································································· 2

4.2 利害関係者のニーズ及び期待の理解··················································································· 2

4.3 情報セキュリティマネジメントシステムの適用範囲の決定 ····················································· 2

4.4 情報セキュリティマネジメントシステム············································································· 3

5 リーダーシップ ················································································································ 3

5.1 リーダーシップ及びコミットメント··················································································· 3

5.2 方針 ···························································································································· 3

5.3 組織の役割,責任及び権限 ······························································································ 3

6 計画······························································································································· 4

6.1 リスク及び機会に対処する活動 ························································································ 4

6.2 情報セキュリティ目的及びそれを達成するための計画策定 ····················································· 5

7 支援······························································································································· 6

7.1 資源 ···························································································································· 6

7.2 力量 ···························································································································· 6

7.3 認識 ···························································································································· 6

7.4 コミュニケーション ······································································································· 6

7.5 文書化した情報 ············································································································· 6

8 運用······························································································································· 7

8.1 運用の計画及び管理 ······································································································· 7

8.2 情報セキュリティリスクアセスメント················································································ 7

8.3 情報セキュリティリスク対応 ··························································································· 7

9 パフォーマンス評価 ·········································································································· 8

9.1 監視,測定,分析及び評価 ······························································································ 8

9.2 内部監査 ······················································································································ 8

9.3 マネジメントレビュー ···································································································· 8

10 改善 ····························································································································· 9

10.1 不適合及び是正処置 ······································································································ 9

10.2 継続的改善 ·················································································································· 9

Q 27001:2014 (ISO/IEC 27001:2013) 目次

(2)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

ページ

附属書A(規定)管理目的及び管理策 ····················································································· 10

参考文献 ···························································································································· 21

Q 27001:2014 (ISO/IEC 27001:2013)

(3)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

まえがき

この規格は,工業標準化法第14条によって準用する第12条第1項の規定に基づき,一般財団法人日本

規格協会(JSA)から,工業標準原案を具して日本工業規格を改正すべきとの申出があり,日本工業標準

調査会の審議を経て,経済産業大臣が改正した日本工業規格である。これによって,JIS Q 27001:2006は

改正され,この規格に置き換えられた。

この規格は,著作権法で保護対象となっている著作物である。

この規格の一部が,特許権,出願公開後の特許出願又は実用新案権に抵触する可能性があることに注意

を喚起する。経済産業大臣及び日本工業標準調査会は,このような特許権,出願公開後の特許出願及び実

用新案権に関わる確認について,責任はもたない。

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

日本工業規格 JIS

Q 27001:2014

(ISO/IEC 27001:2013)

情報技術−セキュリティ技術−

情報セキュリティマネジメントシステム−要求事項

Information technology-Security techniques-

Information security management systems-Requirements

0

序文

この規格は,2013年に第2版として発行されたISO/IEC 27001を基に,技術的内容及び構成を変更する

ことなく作成した日本工業規格である。

なお,この規格で点線の下線を施してある参考事項は,対応国際規格にはない事項である。

0.1

概要

この規格は,情報セキュリティマネジメントシステム(以下,ISMSという。)を確立し,実施し,維持

し,継続的に改善するための要求事項を提供するために作成された。ISMSの採用は,組織の戦略的決定

である。組織のISMSの確立及び実施は,その組織のニーズ及び目的,セキュリティ要求事項,組織が用

いているプロセス,並びに組織の規模及び構造によって影響を受ける。影響をもたらすこれらの要因全て

は,時間とともに変化することが見込まれる。

ISMSは,リスクマネジメントプロセスを適用することによって情報の機密性,完全性及び可用性を維

持し,かつ,リスクを適切に管理しているという信頼を利害関係者に与える。

ISMSを,組織のプロセス及びマネジメント構造(management structure)全体の一部とし,かつ,その中

に組み込むこと,並びにプロセス,情報システム及び管理策を設計する上で情報セキュリティを考慮する

ことは,重要である。ISMSの導入は,その組織のニーズに合わせた規模で行うことが期待される。

この規格は,組織自身の情報セキュリティ要求事項を満たす組織の能力を,組織の内部で評価するため

にも,また,外部関係者が評価するためにも用いることができる。

この規格で示す要求事項の順序は,重要性を反映するものでもなく,実施する順序を示すものでもない。

本文中の細別符号[例えば,a),b),又は1),2)]は,参照目的のためだけに付記されている。

ISO/IEC 270001)は,ISMSファミリ規格(ISO/IEC 27003[2],ISO/IEC 27004[3]及びISO/IEC 27005[4]を含

む。)を参照しながら,ISMSの概要について記載し,用語及び定義について規定している。

注1) ISMSファミリ規格の用語及び定義については,JIS Q 27000が制定されている。

0.2

他のマネジメントシステム規格との両立性

この規格は,ISO/IEC専門業務用指針 第1部 統合版ISO補足指針の附属書SLに規定する上位構造

(HLS),共通の細分箇条題名,共通テキスト並びに共通の用語及び中核となる定義を適用しており,附属

書SLを採用した他のマネジメントシステム規格との両立性が保たれている。

附属書SLに規定するこの共通の取組みは,二つ以上のマネジメントシステム規格の要求事項を満たす

2

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

一つのマネジメントシステムを運用することを選択する組織にとって有用となる。

1

適用範囲

この規格は,組織の状況の下で,ISMSを確立し,実施し,維持し,継続的に改善するための要求事項

について規定する。この規格は,組織のニーズに応じて調整した情報セキュリティのリスクアセスメント

及びリスク対応を行うための要求事項についても規定する。この規格が規定する要求事項は,汎用的であ

り,形態,規模又は性質を問わず,全ての組織に適用できることを意図している。組織がこの規格への適

合を宣言する場合には,箇条4〜箇条10に規定するいかなる要求事項の除外も認められない。

注記 この規格の対応国際規格及びその対応の程度を表す記号を,次に示す。

ISO/IEC 27001:2013,Information technology−Security techniques−Information security

management systems−Requirements(IDT)

なお,対応の程度を表す記号“IDT”は,ISO/IEC Guide 21-1に基づき,“一致している”こ

とを示す。

2

引用規格

次に掲げる規格は,この規格に引用されることによって,この規格の規定の一部を構成する。この引用

規格は,その最新版(追補を含む。)を適用する。

JIS Q 27000 情報技術−セキュリティ技術−情報セキュリティマネジメントシステム−用語

注記 対応国際規格:ISO/IEC 27000,Information technology−Security techniques−Information

security management systems−Overview and vocabulary(MOD)

3

用語及び定義

この規格で用いる主な用語及び定義は,JIS Q 27000による。

4

組織の状況

4.1

組織及びその状況の理解

組織は,組織の目的に関連し,かつ,そのISMSの意図した成果を達成する組織の能力に影響を与える,

外部及び内部の課題を決定しなければならない。

注記 これらの課題の決定とは,JIS Q 31000:2010[5]の5.3に記載されている組織の外部状況及び内部

状況の確定のことをいう。

4.2

利害関係者のニーズ及び期待の理解

組織は,次の事項を決定しなければならない。

a) ISMSに関連する利害関係者

b) その利害関係者の,情報セキュリティに関連する要求事項

注記 利害関係者の要求事項には,法的及び規制の要求事項並びに契約上の義務を含めてもよい。

4.3

情報セキュリティマネジメントシステムの適用範囲の決定

組織は,ISMSの適用範囲を定めるために,その境界及び適用可能性を決定しなければならない。

この適用範囲を決定するとき,組織は,次の事項を考慮しなければならない。

a) 4.1に規定する外部及び内部の課題

b) 4.2に規定する要求事項

3

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

c) 組織が実施する活動と他の組織が実施する活動との間のインタフェース及び依存関係

ISMSの適用範囲は,文書化した情報として利用可能な状態にしておかなければならない。

4.4

情報セキュリティマネジメントシステム

組織は,この規格の要求事項に従って,ISMSを確立し,実施し,維持し,かつ,継続的に改善しなけ

ればならない。

5

リーダーシップ

5.1

リーダーシップ及びコミットメント

トップマネジメントは,次に示す事項によって,ISMSに関するリーダーシップ及びコミットメントを

実証しなければならない。

a) 情報セキュリティ方針及び情報セキュリティ目的を確立し,それらが組織の戦略的な方向性と両立す

ることを確実にする。

b) 組織のプロセスへのISMS要求事項の統合を確実にする。

c) ISMSに必要な資源が利用可能であることを確実にする。

d) 有効な情報セキュリティマネジメント及びISMS要求事項への適合の重要性を伝達する。

e) ISMSがその意図した成果を達成することを確実にする。

f)

ISMSの有効性に寄与するよう人々を指揮し,支援する。

g) 継続的改善を促進する。

h) その他の関連する管理層がその責任の領域においてリーダーシップを実証するよう,管理層の役割を

支援する。

5.2

方針

トップマネジメントは,次の事項を満たす情報セキュリティ方針を確立しなければならない。

a) 組織の目的に対して適切である。

b) 情報セキュリティ目的(6.2参照)を含むか,又は情報セキュリティ目的の設定のための枠組みを示す。

c) 情報セキュリティに関連する適用される要求事項を満たすことへのコミットメントを含む。

d) ISMSの継続的改善へのコミットメントを含む。

情報セキュリティ方針は,次に示す事項を満たさなければならない。

e) 文書化した情報として利用可能である。

f)

組織内に伝達する。

g) 必要に応じて,利害関係者が入手可能である。

5.3

組織の役割,責任及び権限

トップマネジメントは,情報セキュリティに関連する役割に対して,責任及び権限を割り当て,伝達す

ることを確実にしなければならない。

トップマネジメントは,次の事項に対して,責任及び権限を割り当てなければならない。

a) ISMSが,この規格の要求事項に適合することを確実にする。

b) ISMSのパフォーマンスをトップマネジメントに報告する。

注記 トップマネジメントは,ISMSのパフォーマンスを組織内に報告する責任及び権限を割り当て

てもよい。

4

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

6

計画

6.1

リスク及び機会に対処する活動

6.1.1

一般

ISMSの計画を策定するとき,組織は,4.1に規定する課題及び4.2に規定する要求事項を考慮し,次の

事項のために対処する必要があるリスク及び機会を決定しなければならない。

a) ISMSが,その意図した成果を達成できることを確実にする。

b) 望ましくない影響を防止又は低減する。

c) 継続的改善を達成する。

組織は,次の事項を計画しなければならない。

d) 上記によって決定したリスク及び機会に対処する活動

e) 次の事項を行う方法

1) その活動のISMSプロセスへの統合及び実施

2) その活動の有効性の評価

6.1.2

情報セキュリティリスクアセスメント

組織は,次の事項を行う情報セキュリティリスクアセスメントのプロセスを定め,適用しなければなら

ない。

a) 次を含む情報セキュリティのリスク基準を確立し,維持する。

1) リスク受容基準

2) 情報セキュリティリスクアセスメントを実施するための基準

b) 繰り返し実施した情報セキュリティリスクアセスメントが,一貫性及び妥当性があり,かつ,比較可

能な結果を生み出すことを確実にする。

c) 次によって情報セキュリティリスクを特定する。

1) ISMSの適用範囲内における情報の機密性,完全性及び可用性の喪失に伴うリスクを特定するため

に,情報セキュリティリスクアセスメントのプロセスを適用する。

2) これらのリスク所有者を特定する。

d) 次によって情報セキュリティリスクを分析する。

1) 6.1.2 c) 1) で特定されたリスクが実際に生じた場合に起こり得る結果についてアセスメントを行

う。

2) 6.1.2 c) 1) で特定されたリスクの現実的な起こりやすさについてアセスメントを行う。

3) リスクレベルを決定する。

e) 次によって情報セキュリティリスクを評価する。

1) リスク分析の結果と6.1.2 a) で確立したリスク基準とを比較する。

2) リスク対応のために,分析したリスクの優先順位付けを行う。

組織は,情報セキュリティリスクアセスメントのプロセスについての文書化した情報を保持しなければ

ならない。

6.1.3

情報セキュリティリスク対応

組織は,次の事項を行うために,情報セキュリティリスク対応のプロセスを定め,適用しなければなら

ない。

5

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

a) リスクアセスメントの結果を考慮して,適切な情報セキュリティリスク対応の選択肢を選定する。

b) 選定した情報セキュリティリスク対応の選択肢の実施に必要な全ての管理策を決定する。

注記 組織は,必要な管理策を設計するか,又は任意の情報源の中から管理策を特定することができ

る。

c) 6.1.3 b) で決定した管理策を附属書Aに示す管理策と比較し,必要な管理策が見落とされていないこ

とを検証する。

注記1 附属書Aは,管理目的及び管理策の包括的なリストである。この規格の利用者は,必要な管

理策の見落としがないことを確実にするために,附属書Aを参照することが求められている。

注記2 管理目的は,選択した管理策に暗に含まれている。附属書Aに規定した管理目的及び管理策

は,全てを網羅してはいないため,追加の管理目的及び管理策が必要となる場合がある。

d) 次を含む適用宣言書を作成する。

− 必要な管理策[6.1.3のb) 及びc) 参照]及びそれらの管理策を含めた理由

− それらの管理策を実施しているか否か

− 附属書Aに規定する管理策を除外した理由

e) 情報セキュリティリスク対応計画を策定する。

f)

情報セキュリティリスク対応計画及び残留している情報セキュリティリスクの受容について,リスク

所有者の承認を得る。

組織は,情報セキュリティリスク対応のプロセスについての文書化した情報を保持しなければならない。

注記 この規格の情報セキュリティリスクアセスメント及びリスク対応のプロセスは,JIS Q 31000[5]

に規定する原則及び一般的な指針と整合している。

6.2

情報セキュリティ目的及びそれを達成するための計画策定

組織は,関連する部門及び階層において,情報セキュリティ目的を確立しなければならない。

情報セキュリティ目的は,次の事項を満たさなければならない。

a) 情報セキュリティ方針と整合している。

b) (実行可能な場合)測定可能である。

c) 適用される情報セキュリティ要求事項,並びにリスクアセスメント及びリスク対応の結果を考慮に入

れる。

d) 伝達する。

e) 必要に応じて,更新する。

組織は,情報セキュリティ目的に関する文書化した情報を保持しなければならない。

組織は,情報セキュリティ目的をどのように達成するかについて計画するとき,次の事項を決定しなけ

ればならない。

f)

実施事項

g) 必要な資源

h) 責任者

i)

達成期限

j)

結果の評価方法

6

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

7

支援

7.1

資源

組織は,ISMSの確立,実施,維持及び継続的改善に必要な資源を決定し,提供しなければならない。

7.2

力量

組織は,次の事項を行わなければならない。

a) 組織の情報セキュリティパフォーマンスに影響を与える業務をその管理下で行う人(又は人々)に必

要な力量を決定する。

b) 適切な教育,訓練又は経験に基づいて,それらの人々が力量を備えていることを確実にする。

c) 該当する場合には,必ず,必要な力量を身につけるための処置をとり,とった処置の有効性を評価す

る。

d) 力量の証拠として,適切な文書化した情報を保持する。

注記 適用される処置には,例えば,現在雇用している人々に対する,教育訓練の提供,指導の実施,

配置転換の実施などがあり,また,力量を備えた人々の雇用,そうした人々との契約締結など

もある。

7.3

認識

組織の管理下で働く人々は,次の事項に関して認識をもたなければならない。

a) 情報セキュリティ方針

b) 情報セキュリティパフォーマンスの向上によって得られる便益を含む,ISMSの有効性に対する自ら

の貢献

c) ISMS要求事項に適合しないことの意味

7.4

コミュニケーション

組織は,次の事項を含め,ISMSに関連する内部及び外部のコミュニケーションを実施する必要性を決

定しなければならない。

a) コミュニケーションの内容(何を伝達するか。)

b) コミュニケーションの実施時期

c) コミュニケーションの対象者

d) コミュニケーションの実施者

e) コミュニケーションの実施プロセス

7.5

文書化した情報

7.5.1

一般

組織のISMSは,次の事項を含まなければならない。

a) この規格が要求する文書化した情報

b) ISMSの有効性のために必要であると組織が決定した,文書化した情報

注記 ISMSのための文書化した情報の程度は,次のような理由によって,それぞれの組織で異なる

場合がある。

1) 組織の規模,並びに活動,プロセス,製品及びサービスの種類

2) プロセス及びその相互作用の複雑さ

3) 人々の力量

7.5.2

作成及び更新

文書化した情報を作成及び更新する際,組織は,次の事項を確実にしなければならない。

7

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

a) 適切な識別及び記述(例えば,タイトル,日付,作成者,参照番号)

b) 適切な形式(例えば,言語,ソフトウェアの版,図表)及び媒体(例えば,紙,電子媒体)

c) 適切性及び妥当性に関する,適切なレビュー及び承認

7.5.3

文書化した情報の管理

ISMS及びこの規格で要求されている文書化した情報は,次の事項を確実にするために,管理しなけれ

ばならない。

a) 文書化した情報が,必要なときに,必要なところで,入手可能かつ利用に適した状態である。

b) 文書化した情報が十分に保護されている(例えば,機密性の喪失,不適切な使用及び完全性の喪失か

らの保護)。

文書化した情報の管理に当たって,組織は,該当する場合には,必ず,次の行動に取り組まなければな

らない。

c) 配付,アクセス,検索及び利用

d) 読みやすさが保たれることを含む,保管及び保存

e) 変更の管理(例えば,版の管理)

f)

保持及び廃棄

ISMSの計画及び運用のために組織が必要と決定した外部からの文書化した情報は,必要に応じて,特

定し,管理しなければならない。

注記 アクセスとは,文書化した情報の閲覧だけの許可に関する決定,文書化した情報の閲覧及び変

更の許可及び権限に関する決定,などを意味する。

8

運用

8.1

運用の計画及び管理

組織は,情報セキュリティ要求事項を満たすため,及び6.1で決定した活動を実施するために必要なプ

ロセスを計画し,実施し,かつ管理しなければならない。また,組織は,6.2で決定した情報セキュリティ

目的を達成するための計画を実施しなければならない。

組織は,プロセスが計画通りに実施されたという確信をもつために必要な程度の,文書化した情報を保

持しなければならない。

組織は,計画した変更を管理し,意図しない変更によって生じた結果をレビューし,必要に応じて,有

害な影響を軽減する処置をとらなければならない。

組織は,外部委託したプロセスが決定され,かつ,管理されていることを確実にしなければならない。

8.2

情報セキュリティリスクアセスメント

組織は,あらかじめ定めた間隔で,又は重大な変更が提案されたか若しくは重大な変化が生じた場合に,

6.1.2 a) で確立した基準を考慮して,情報セキュリティリスクアセスメントを実施しなければならない。

組織は,情報セキュリティリスクアセスメント結果の文書化した情報を保持しなければならない。

8.3

情報セキュリティリスク対応

組織は,情報セキュリティリスク対応計画を実施しなければならない。

組織は,情報セキュリティリスク対応結果の文書化した情報を保持しなければならない。

8

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

9

パフォーマンス評価

9.1

監視,測定,分析及び評価

組織は,情報セキュリティパフォーマンス及びISMSの有効性を評価しなければならない。

組織は,次の事項を決定しなければならない。

a) 必要とされる監視及び測定の対象。これには,情報セキュリティプロセス及び管理策を含む。

b) 該当する場合には,必ず,妥当な結果を確実にするための,監視,測定,分析及び評価の方法

注記 選定した方法は,妥当と考えられる,比較可能で再現可能な結果を生み出すことが望ましい。

c) 監視及び測定の実施時期

d) 監視及び測定の実施者

e) 監視及び測定の結果の,分析及び評価の時期

f)

監視及び測定の結果の,分析及び評価の実施者

組織は,監視及び測定の結果の証拠として,適切な文書化した情報を保持しなければならない。

9.2

内部監査

組織は,ISMSが次の状況にあるか否かに関する情報を提供するために,あらかじめ定めた間隔で内部

監査を実施しなければならない。

a) 次の事項に適合している。

1) ISMSに関して,組織自体が規定した要求事項

2) この規格の要求事項

b) 有効に実施され,維持されている。

組織は,次に示す事項を行わなければならない。

c) 頻度,方法,責任及び計画に関する要求事項及び報告を含む,監査プログラムの計画,確立,実施及

び維持。監査プログラムは,関連するプロセスの重要性及び前回までの監査の結果を考慮に入れなけ

ればならない。

d) 各監査について,監査基準及び監査範囲を明確にする。

e) 監査プロセスの客観性及び公平性を確保する監査員を選定し,監査を実施する。

f)

監査の結果を関連する管理層に報告することを確実にする。

g) 監査プログラム及び監査結果の証拠として,文書化した情報を保持する。

9.3

マネジメントレビュー

トップマネジメントは,組織のISMSが,引き続き,適切,妥当かつ有効であることを確実にするため

に,あらかじめ定めた間隔で,ISMSをレビューしなければならない。

マネジメントレビューは,次の事項を考慮しなければならない。

a) 前回までのマネジメントレビューの結果とった処置の状況

b) ISMSに関連する外部及び内部の課題の変化

c) 次に示す傾向を含めた,情報セキュリティパフォーマンスに関するフィードバック

1) 不適合及び是正処置

2) 監視及び測定の結果

3) 監査結果

4) 情報セキュリティ目的の達成

9

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

d) 利害関係者からのフィードバック

e) リスクアセスメントの結果及びリスク対応計画の状況

f)

継続的改善の機会

マネジメントレビューからのアウトプットには,継続的改善の機会,及びISMSのあらゆる変更の必要

性に関する決定を含めなければならない。

組織は,マネジメントレビューの結果の証拠として,文書化した情報を保持しなければならない。

10

改善

10.1 不適合及び是正処置

不適合が発生した場合,組織は,次の事項を行わなければならない。

a) その不適合に対処し,該当する場合には,必ず,次の事項を行う。

1) その不適合を管理し,修正するための処置をとる。

2) その不適合によって起こった結果に対処する。

b) その不適合が再発又は他のところで発生しないようにするため,次の事項によって,その不適合の原

因を除去するための処置をとる必要性を評価する。

1) その不適合をレビューする。

2) その不適合の原因を明確にする。

3) 類似の不適合の有無,又はそれが発生する可能性を明確にする。

c) 必要な処置を実施する。

d) とった全ての是正処置の有効性をレビューする。

e) 必要な場合には,ISMSの変更を行う。

是正処置は,検出された不適合のもつ影響に応じたものでなければならない。

組織は,次に示す事項の証拠として,文書化した情報を保持しなければならない。

f)

不適合の性質及びとった処置

g) 是正処置の結果

10.2 継続的改善

組織は,ISMSの適切性,妥当性及び有効性を継続的に改善しなければならない。

10

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

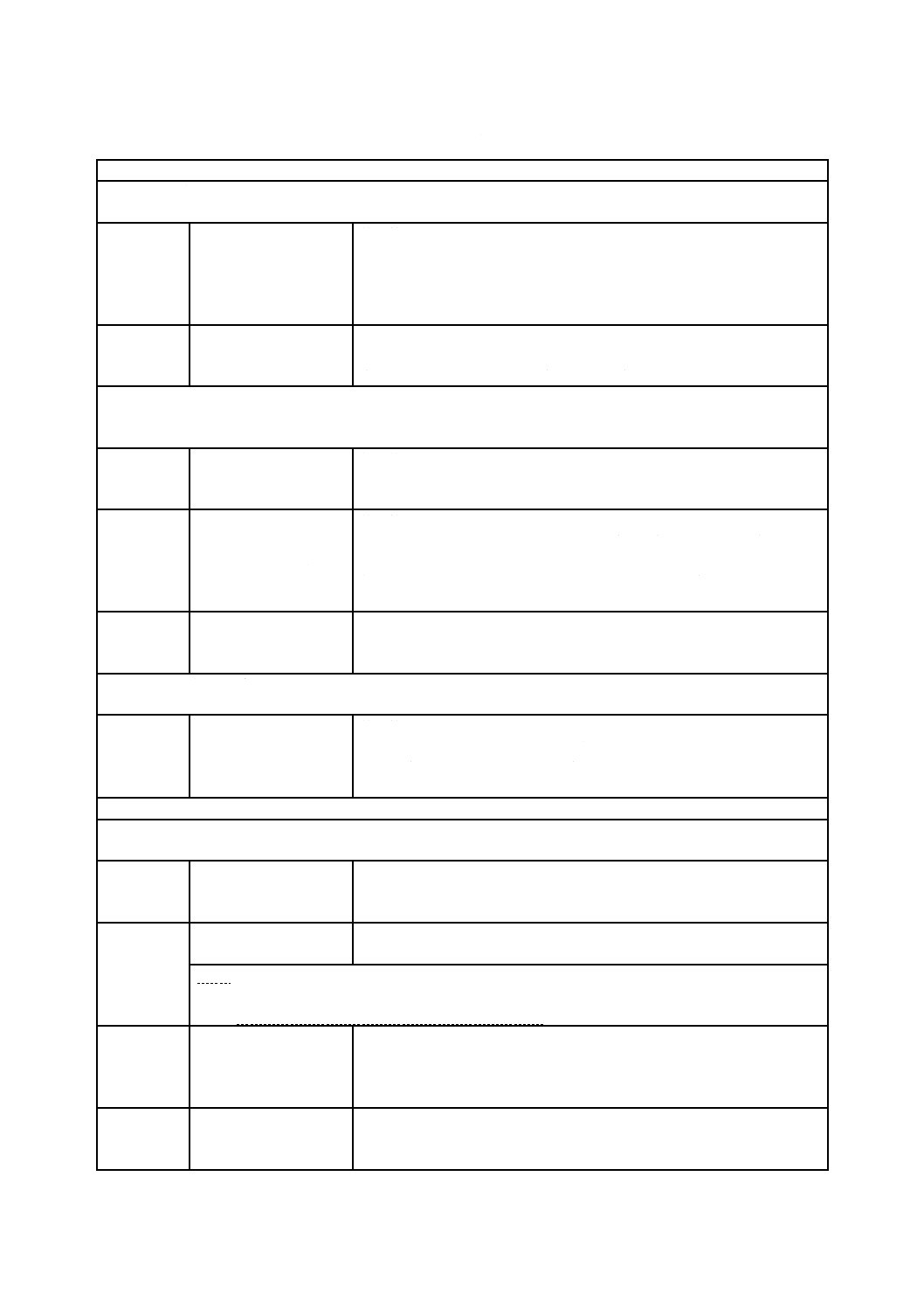

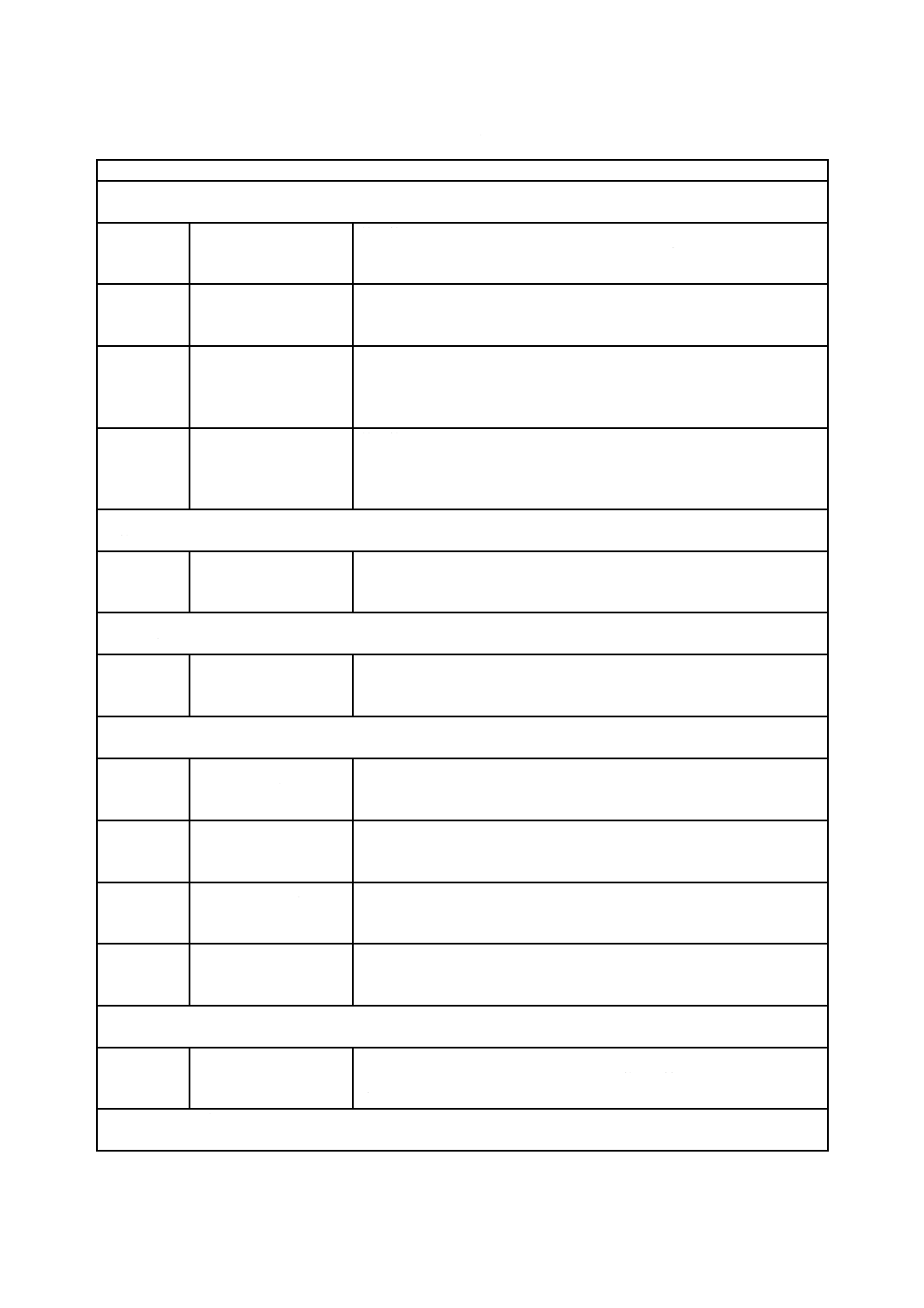

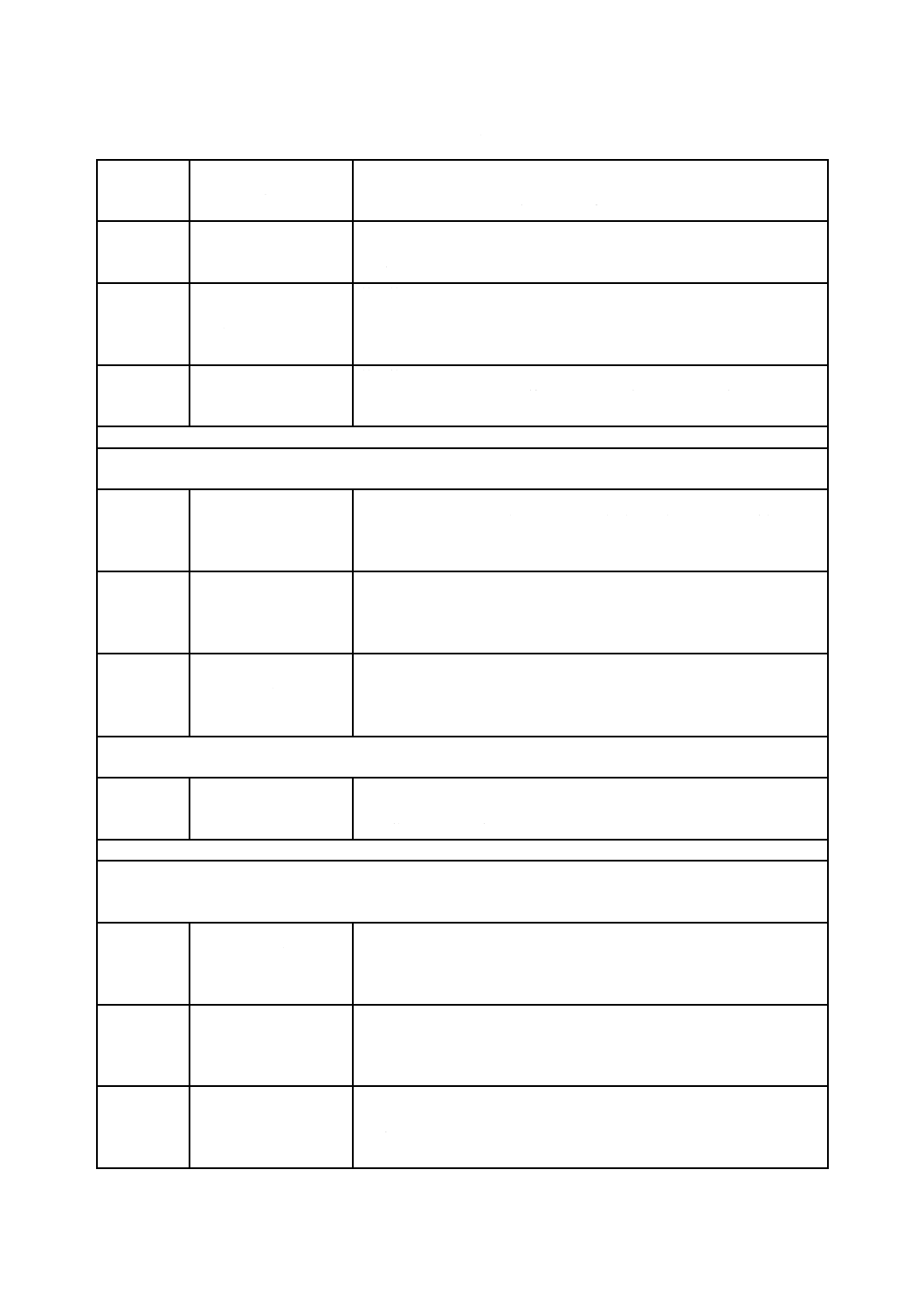

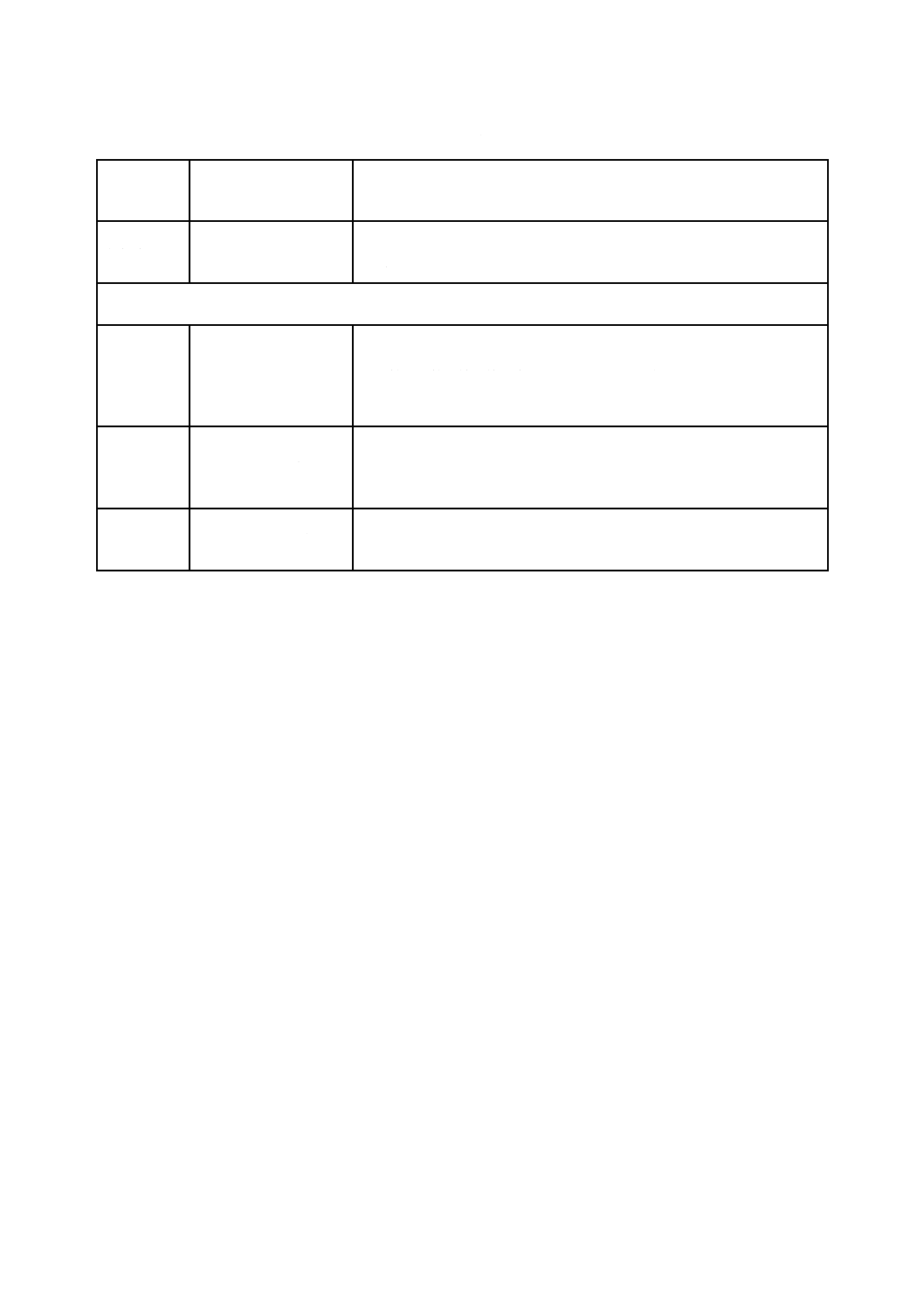

附属書A

(規定)

管理目的及び管理策

表A.1に規定した管理目的及び管理策は,JIS Q 27002:2014[1]の箇条5〜箇条18に規定したものをそのま

ま取り入れており,両者の整合が保たれている。また,これらの管理目的及び管理策は,この規格の6.1.3

において用いる。

表A.1−管理目的及び管理策

A.5 情報セキュリティのための方針群

A.5.1 情報セキュリティのための経営陣の方向性

目的 情報セキュリティのための経営陣の方向性及び支持を,事業上の要求事項並びに関連する法令及び規制に従

って提示するため。

A.5.1.1

情報セキュリティのた

めの方針群

管理策

情報セキュリティのための方針群は,これを定義し,管理層が承認し,

発行し,従業員及び関連する外部関係者に通知しなければならない。

A.5.1.2

情報セキュリティのた

めの方針群のレビュー

管理策

情報セキュリティのための方針群は,あらかじめ定めた間隔で,又は重

大な変化が発生した場合に,それが引き続き適切,妥当かつ有効であるこ

とを確実にするためにレビューしなければならない。

A.6 情報セキュリティのための組織

A.6.1 内部組織

目的 組織内で情報セキュリティの実施及び運用に着手し,これを統制するための管理上の枠組みを確立するため。

A.6.1.1

情報セキュリティの役

割及び責任

管理策

全ての情報セキュリティの責任を定め,割り当てなければならない。

A.6.1.2

職務の分離

管理策

相反する職務及び責任範囲は,組織の資産に対する,認可されていない

若しくは意図しない変更又は不正使用の危険性を低減するために,分離し

なければならない。

A.6.1.3

関係当局との連絡

管理策

関係当局との適切な連絡体制を維持しなければならない。

A.6.1.4

専門組織との連絡

管理策

情報セキュリティに関する研究会又は会議,及び情報セキュリティの専

門家による協会・団体との適切な連絡体制を維持しなければならない。

A.6.1.5

プロジェクトマネジメ

ントにおける情報セキ

ュリティ

管理策

プロジェクトの種類にかかわらず,プロジェクトマネジメントにおいて

は,情報セキュリティに取り組まなければならない。

A.6.2 モバイル機器及びテレワーキング

目的 モバイル機器の利用及びテレワーキングに関するセキュリティを確実にするため。

A.6.2.1

モバイル機器の方針

管理策

モバイル機器を用いることによって生じるリスクを管理するために,方

針及びその方針を支援するセキュリティ対策を採用しなければならない。

A.6.2.2

テレワーキング

管理策

テレワーキングの場所でアクセス,処理及び保存される情報を保護する

ために,方針及びその方針を支援するセキュリティ対策を実施しなければ

ならない。

11

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

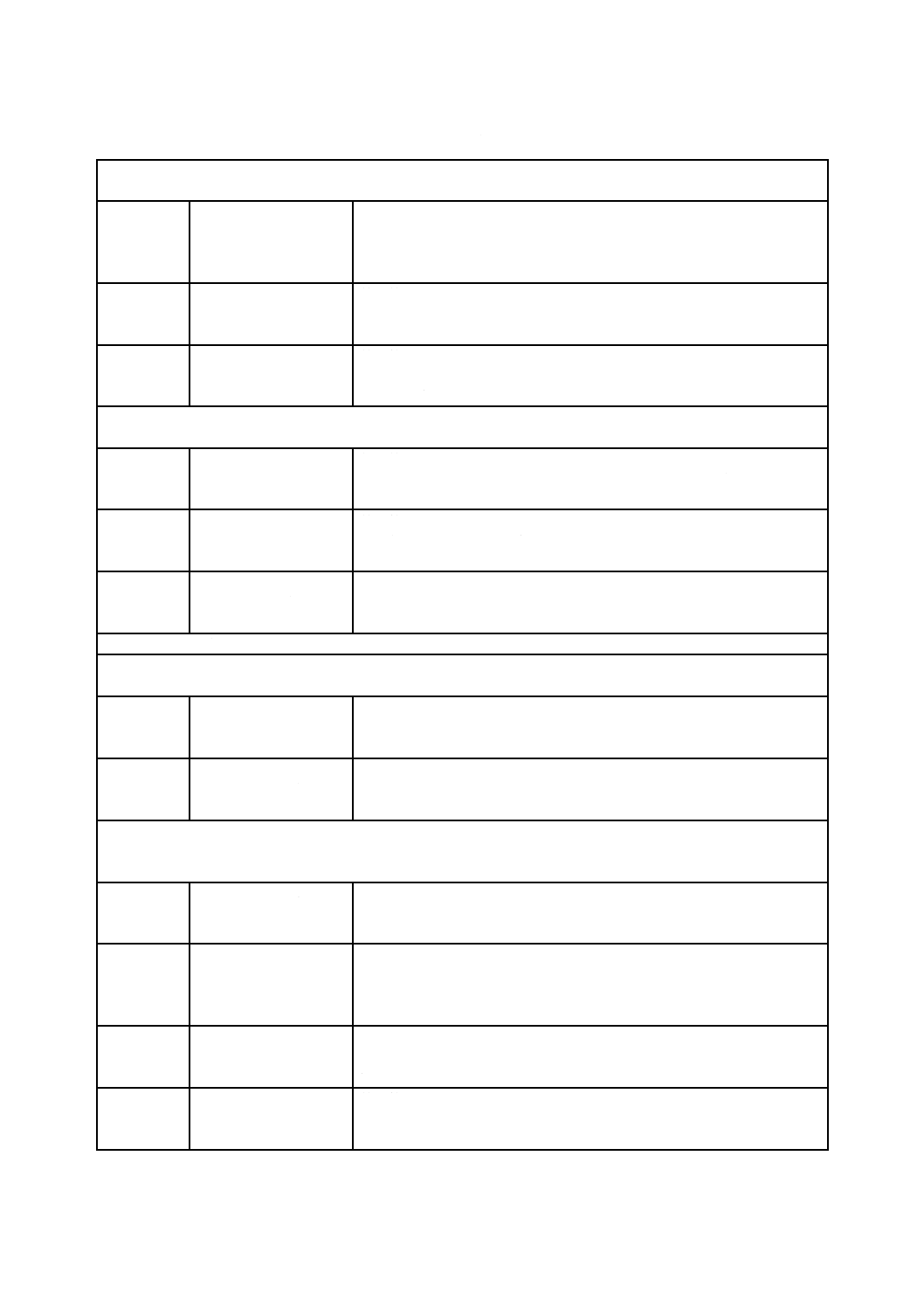

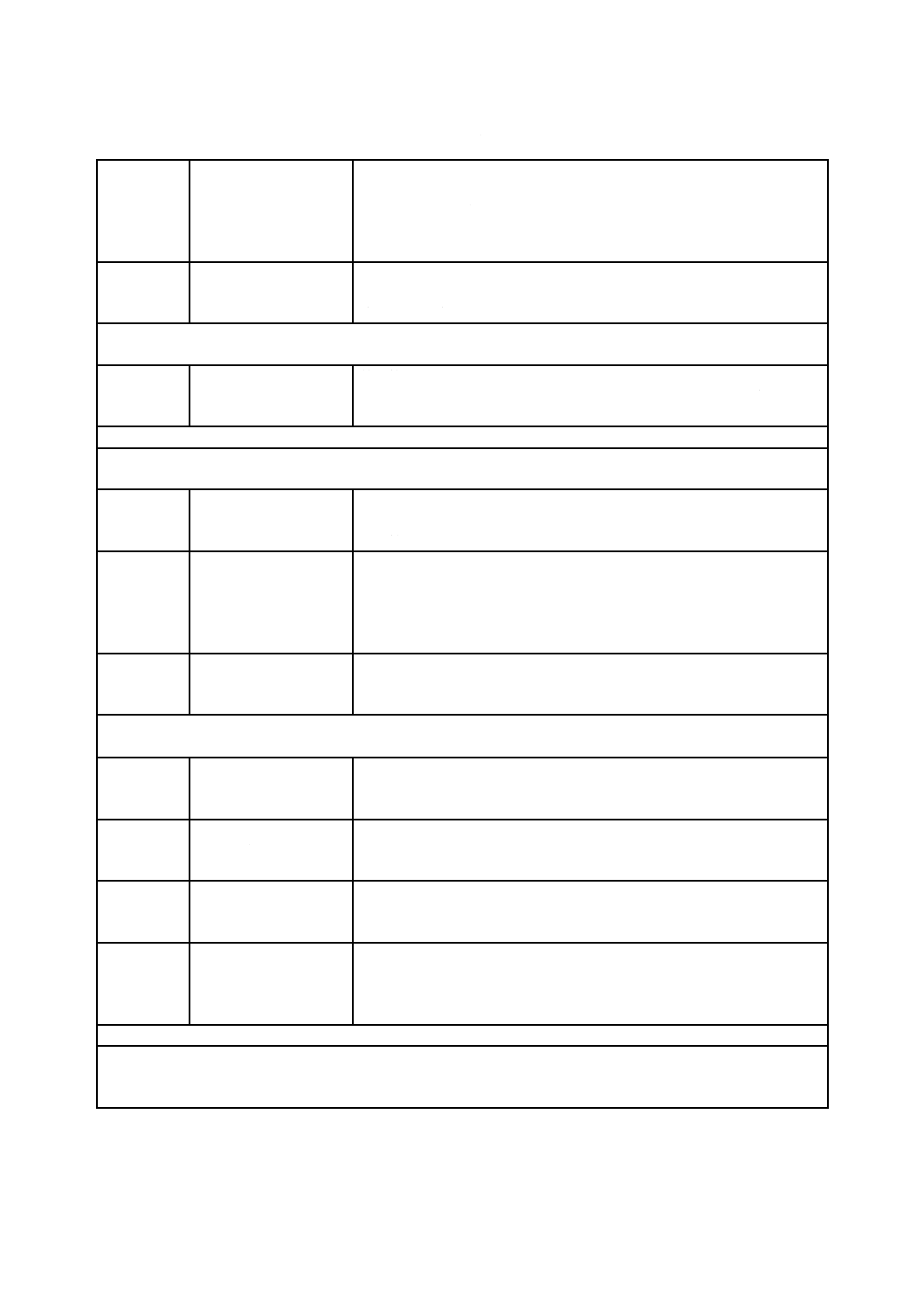

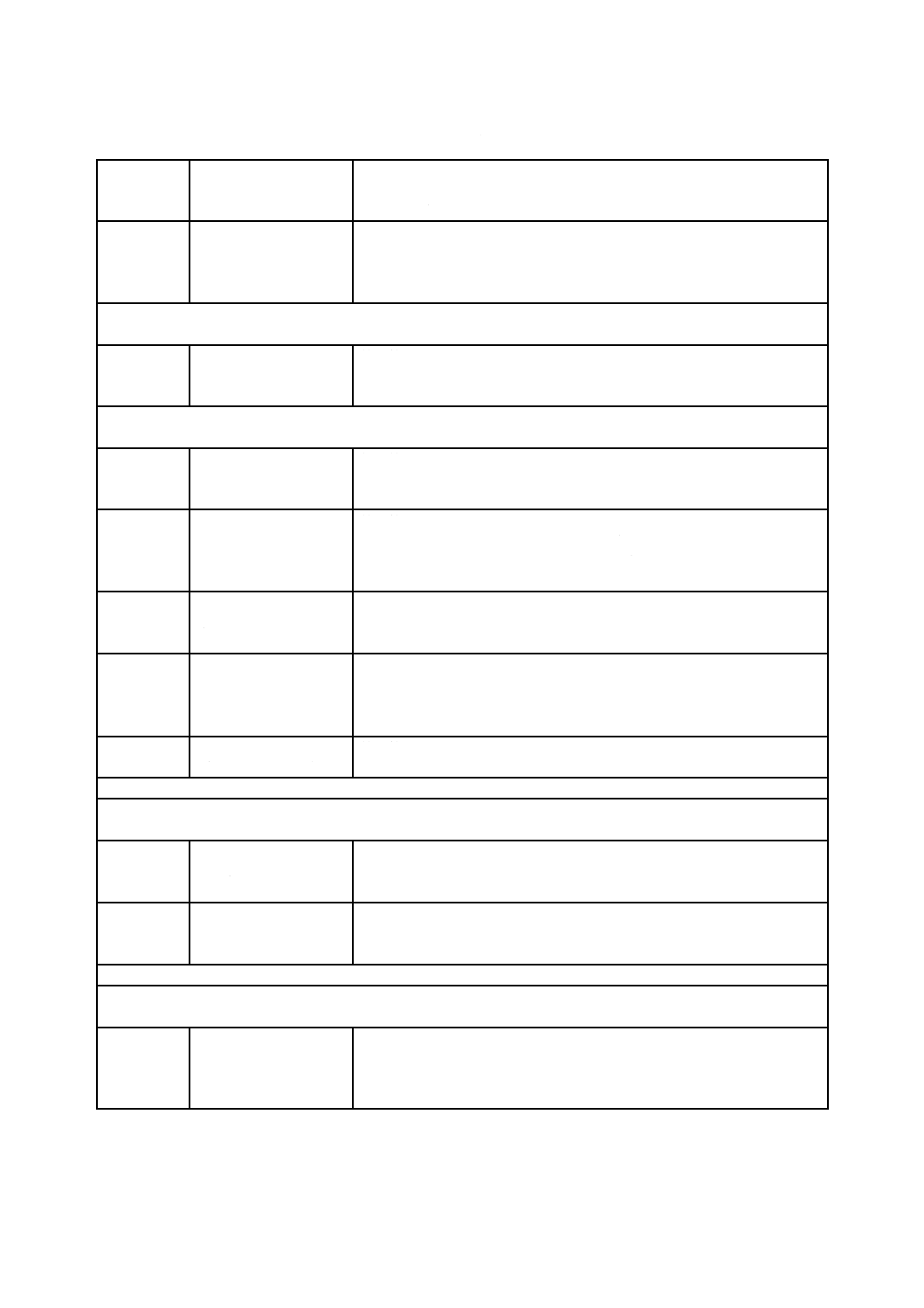

表A.1−管理目的及び管理策(続き)

A.7 人的資源のセキュリティ

A.7.1 雇用前

目的 従業員及び契約相手がその責任を理解し,求められている役割にふさわしいことを確実にするため。

A.7.1.1

選考

管理策

全ての従業員候補者についての経歴などの確認は,関連する法令,規制

及び倫理に従って行わなければならない。また,この確認は,事業上の要

求事項,アクセスされる情報の分類及び認識されたリスクに応じて行わな

ければならない。

A.7.1.2

雇用条件

管理策

従業員及び契約相手との雇用契約書には,情報セキュリティに関する各

自の責任及び組織の責任を記載しなければならない。

A.7.2 雇用期間中

目的 従業員及び契約相手が,情報セキュリティの責任を認識し,かつ,その責任を遂行することを確実にするた

め。

A.7.2.1

経営陣の責任

管理策

経営陣は,組織の確立された方針及び手順に従った情報セキュリティの

適用を,全ての従業員及び契約相手に要求しなければならない。

A.7.2.2

情報セキュリティの意

識向上,教育及び訓練

管理策

組織の全ての従業員,及び関係する場合には契約相手は,職務に関連す

る組織の方針及び手順についての,適切な,意識向上のための教育及び訓

練を受けなければならず,また,定めに従ってその更新を受けなければな

らない。

A.7.2.3

懲戒手続

管理策

情報セキュリティ違反を犯した従業員に対して処置をとるための,正式

かつ周知された懲戒手続を備えなければならない。

A.7.3 雇用の終了及び変更

目的 雇用の終了又は変更のプロセスの一部として,組織の利益を保護するため。

A.7.3.1

雇用の終了又は変更に

関する責任

管理策

雇用の終了又は変更の後もなお有効な情報セキュリティに関する責任

及び義務を定め,その従業員又は契約相手に伝達し,かつ,遂行させなけ

ればならない。

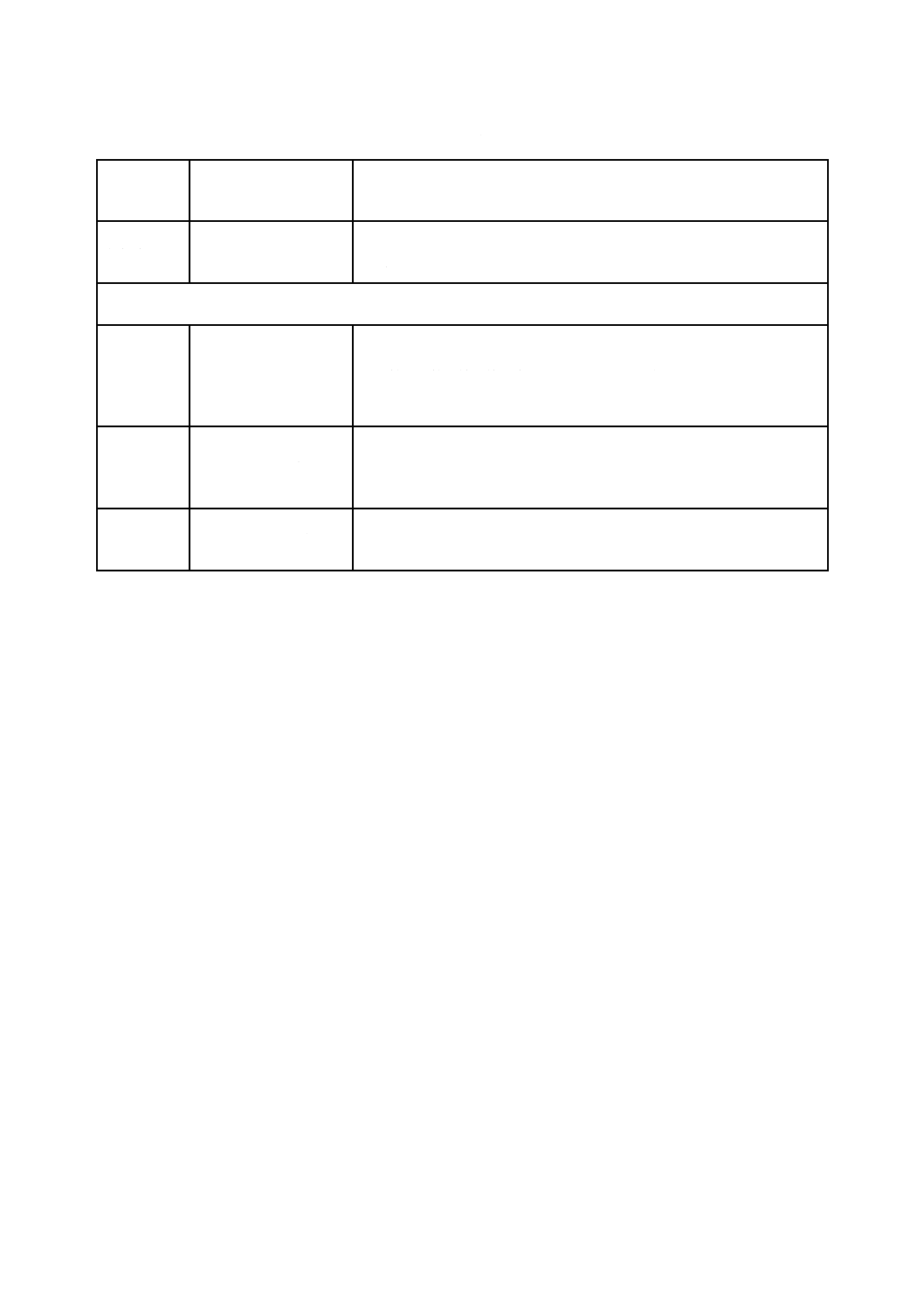

A.8 資産の管理

A.8.1 資産に対する責任

目的 組織の資産を特定し,適切な保護の責任を定めるため。

A.8.1.1

資産目録

管理策

情報及び情報処理施設に関連する資産を特定しなければならない。ま

た,これらの資産の目録を,作成し,維持しなければならない。

A.8.1.2

資産の管理責任a)

管理策

目録の中で維持される資産は,管理されなければならない。

注a) 6.1.2及び6.1.3では,情報セキュリティのリスクを運用管理することについて,責任及び権限

をもつ人又は主体をリスク所有者としている。情報セキュリティにおいて,多くの場合,資産

の管理責任を負う者は,リスク所有者でもある。

A.8.1.3

資産利用の許容範囲

管理策

情報の利用の許容範囲,並びに情報及び情報処理施設と関連する資産の

利用の許容範囲に関する規則は,明確にし,文書化し,実施しなければな

らない。

A.8.1.4

資産の返却

管理策

全ての従業員及び外部の利用者は,雇用,契約又は合意の終了時に,自

らが所持する組織の資産の全てを返却しなければならない。

12

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

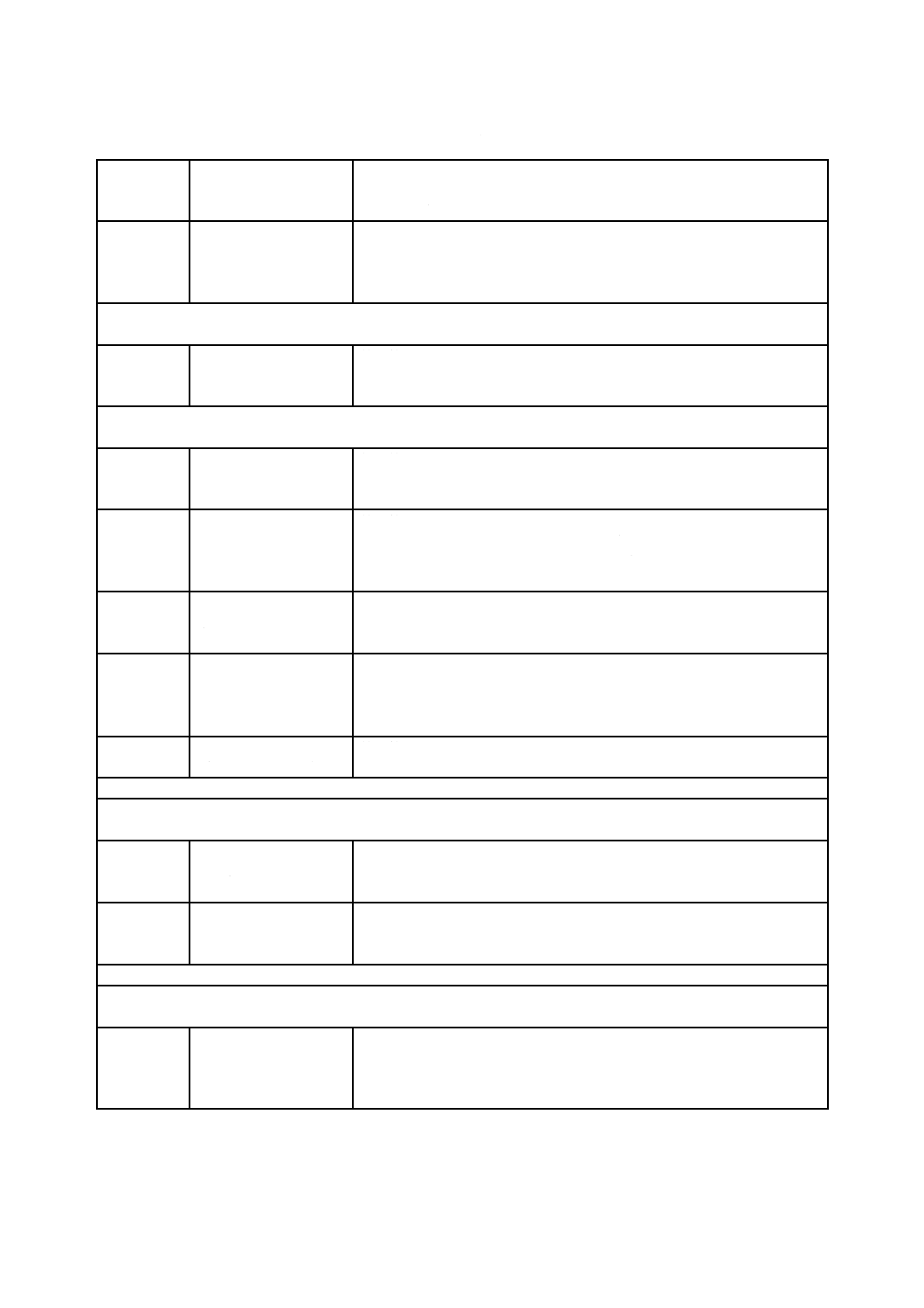

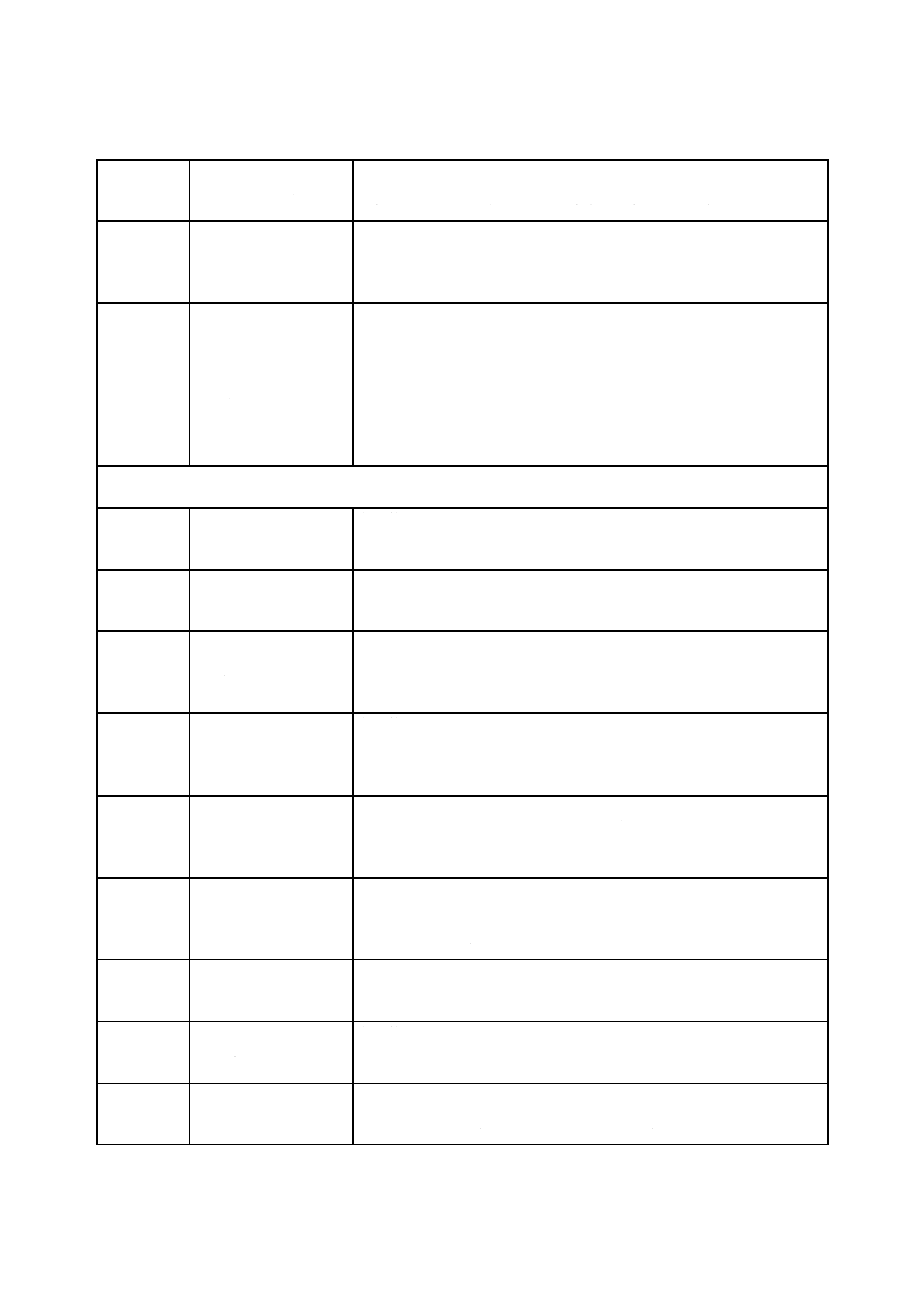

表A.1−管理目的及び管理策(続き)

A.8.2 情報分類

目的 組織に対する情報の重要性に応じて,情報の適切なレベルでの保護を確実にするため。

A.8.2.1

情報の分類

管理策

情報は,法的要求事項,価値,重要性,及び認可されていない開示又は

変更に対して取扱いに慎重を要する度合いの観点から,分類しなければな

らない。

A.8.2.2

情報のラベル付け

管理策

情報のラベル付けに関する適切な一連の手順は,組織が採用した情報分

類体系に従って策定し,実施しなければならない。

A.8.2.3

資産の取扱い

管理策

資産の取扱いに関する手順は,組織が採用した情報分類体系に従って策

定し,実施しなければならない。

A.8.3 媒体の取扱い

目的 媒体に保存された情報の認可されていない開示,変更,除去又は破壊を防止するため。

A.8.3.1

取外し可能な媒体の管

理

管理策

組織が採用した分類体系に従って,取外し可能な媒体の管理のための手

順を実施しなければならない。

A.8.3.2

媒体の処分

管理策

媒体が不要になった場合は,正式な手順を用いて,セキュリティを保っ

て処分しなければならない。

A.8.3.3

物理的媒体の輸送

管理策

情報を格納した媒体は,輸送の途中における,認可されていないアクセ

ス,不正使用又は破損から保護しなければならない。

A.9 アクセス制御

A.9.1 アクセス制御に対する業務上の要求事項

目的 情報及び情報処理施設へのアクセスを制限するため。

A.9.1.1

アクセス制御方針

管理策

アクセス制御方針は,業務及び情報セキュリティの要求事項に基づいて

確立し,文書化し,レビューしなければならない。

A.9.1.2

ネットワーク及びネッ

トワークサービスへの

アクセス

管理策

利用することを特別に認可したネットワーク及びネットワークサービ

スへのアクセスだけを,利用者に提供しなければならない。

A.9.2 利用者アクセスの管理

目的 システム及びサービスへの,認可された利用者のアクセスを確実にし,認可されていないアクセスを防止す

るため。

A.9.2.1

利用者登録及び登録削

除

管理策

アクセス権の割当てを可能にするために,利用者の登録及び登録削除に

ついての正式なプロセスを実施しなければならない。

A.9.2.2

利用者アクセスの提供

(provisioning)

管理策

全ての種類の利用者について,全てのシステム及びサービスへのアクセ

ス権を割り当てる又は無効化するために,利用者アクセスの提供について

の正式なプロセスを実施しなければならない。

A.9.2.3

特権的アクセス権の管

理

管理策

特権的アクセス権の割当て及び利用は,制限し,管理しなければならな

い。

A.9.2.4

利用者の秘密認証情報

の管理

管理策

秘密認証情報の割当ては,正式な管理プロセスによって管理しなければ

ならない。

13

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

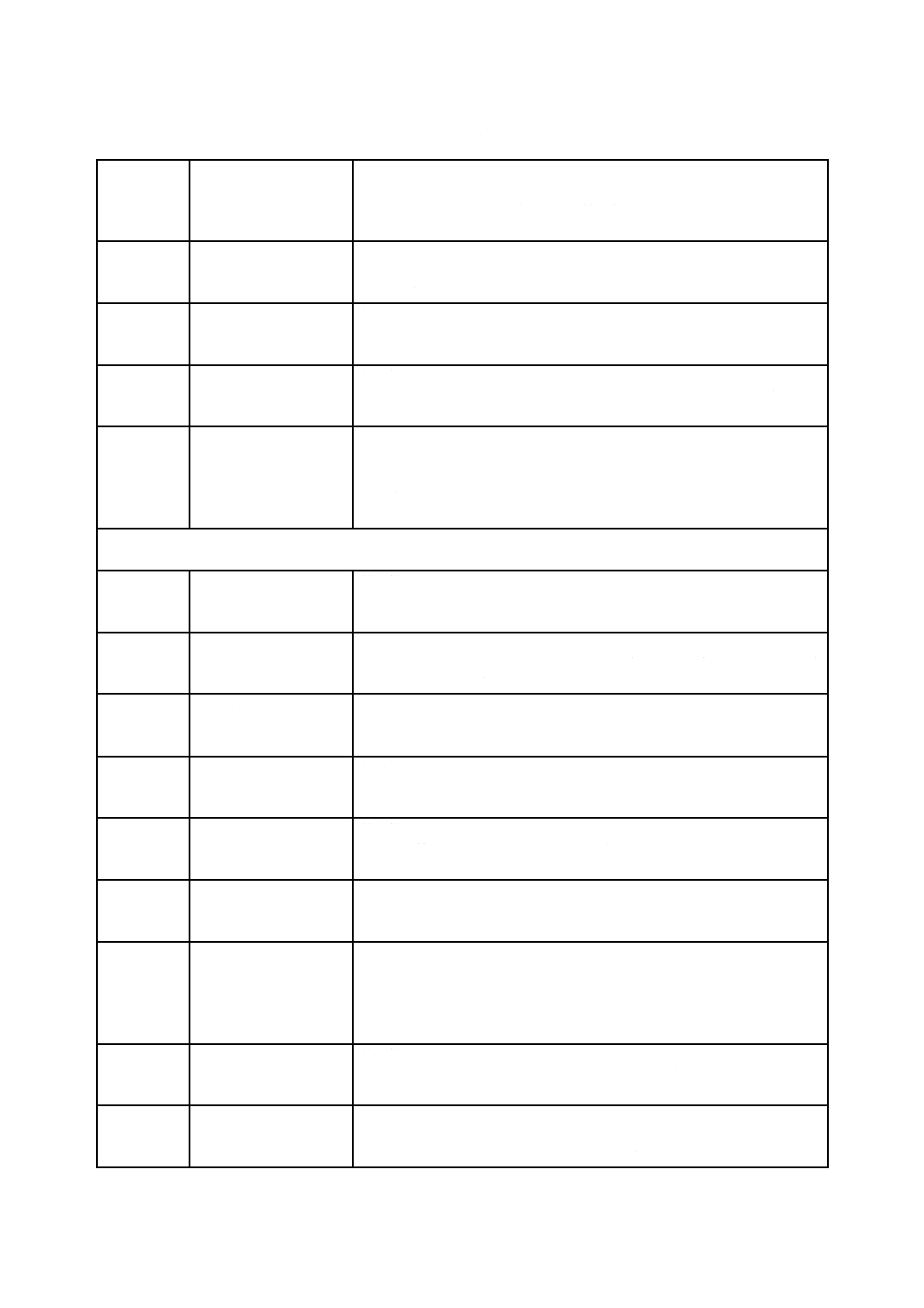

表A.1−管理目的及び管理策(続き)

A.9.2.5

利用者アクセス権のレ

ビュー

管理策

資産の管理責任者は,利用者のアクセス権を定められた間隔でレビュー

しなければならない。

A.9.2.6

アクセス権の削除又は

修正

管理策

全ての従業員及び外部の利用者の情報及び情報処理施設に対するアク

セス権は,雇用,契約又は合意の終了時に削除しなければならず,また,

変更に合わせて修正しなければならない。

A.9.3 利用者の責任

目的 利用者に対して,自らの秘密認証情報を保護する責任をもたせるため。

A.9.3.1

秘密認証情報の利用

管理策

秘密認証情報の利用時に,組織の慣行に従うことを,利用者に要求しな

ければならない。

A.9.4 システム及びアプリケーションのアクセス制御

目的 システム及びアプリケーションへの,認可されていないアクセスを防止するため。

A.9.4.1

情報へのアクセス制限

管理策

情報及びアプリケーションシステム機能へのアクセスは,アクセス制御

方針に従って,制限しなければならない。

A.9.4.2

セキュリティに配慮し

たログオン手順

管理策

アクセス制御方針で求められている場合には,システム及びアプリケー

ションへのアクセスは,セキュリティに配慮したログオン手順によって制

御しなければならない。

A.9.4.3

パスワード管理システ

ム

管理策

パスワード管理システムは,対話式でなければならず,また,良質なパ

スワードを確実とするものでなければならない。

A.9.4.4

特権的なユーティリテ

ィプログラムの使用

管理策

システム及びアプリケーションによる制御を無効にすることのできる

ユーティリティプログラムの使用は,制限し,厳しく管理しなければなら

ない。

A.9.4.5

プログラムソースコー

ドへのアクセス制御

管理策

プログラムソースコードへのアクセスは,制限しなければならない。

A.10 暗号

A.10.1 暗号による管理策

目的 情報の機密性,真正性及び/又は完全性を保護するために,暗号の適切かつ有効な利用を確実にするため。

A.10.1.1

暗号による管理策の利

用方針

管理策

情報を保護するための暗号による管理策の利用に関する方針は,策定

し,実施しなければならない。

A.10.1.2

鍵管理

管理策

暗号鍵の利用,保護及び有効期間(lifetime)に関する方針を策定し,そ

のライフサイクル全体にわたって実施しなければならない。

A.11 物理的及び環境的セキュリティ

A.11.1 セキュリティを保つべき領域

目的 組織の情報及び情報処理施設に対する認可されていない物理的アクセス,損傷及び妨害を防止するため。

A.11.1.1

物理的セキュリティ境

界

管理策

取扱いに慎重を要する又は重要な情報及び情報処理施設のある領域を

保護するために,物理的セキュリティ境界を定め,かつ,用いなければな

らない。

14

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

表A.1−管理目的及び管理策(続き)

A.11.1.2

物理的入退管理策

管理策

セキュリティを保つべき領域は,認可された者だけにアクセスを許すこ

とを確実にするために,適切な入退管理策によって保護しなければならな

い。

A.11.1.3

オフィス,部屋及び施設

のセキュリティ

管理策

オフィス,部屋及び施設に対する物理的セキュリティを設計し,適用し

なければならない。

A.11.1.4

外部及び環境の脅威か

らの保護

管理策

自然災害,悪意のある攻撃又は事故に対する物理的な保護を設計し,適

用しなければならない。

A.11.1.5

セキュリティを保つべ

き領域での作業

管理策

セキュリティを保つべき領域での作業に関する手順を設計し,適用しな

ければならない。

A.11.1.6

受渡場所

管理策

荷物の受渡場所などの立寄り場所,及び認可されていない者が施設に立

ち入ることもあるその他の場所は,管理しなければならない。また,可能

な場合には,認可されていないアクセスを避けるために,それらの場所を

情報処理施設から離さなければならない。

A.11.2 装置

目的 資産の損失,損傷,盗難又は劣化,及び組織の業務に対する妨害を防止するため。

A.11.2.1

装置の設置及び保護

管理策

装置は,環境上の脅威及び災害からのリスク並びに認可されていないア

クセスの機会を低減するように設置し,保護しなければならない。

A.11.2.2

サポートユーティリテ

ィ

管理策

装置は,サポートユーティリティの不具合による,停電,その他の故障

から保護しなければならない。

A.11.2.3

ケーブル配線のセキュ

リティ

管理策

データを伝送する又は情報サービスをサポートする通信ケーブル及び

電源ケーブルの配線は,傍受,妨害又は損傷から保護しなければならない。

A.11.2.4

装置の保守

管理策

装置は,可用性及び完全性を継続的に維持することを確実にするため

に,正しく保守しなければならない。

A.11.2.5

資産の移動

管理策

装置,情報又はソフトウェアは,事前の認可なしでは,構外に持ち出し

てはならない。

A.11.2.6

構外にある装置及び資

産のセキュリティ

管理策

構外にある資産に対しては,構外での作業に伴った,構内での作業とは

異なるリスクを考慮に入れて,セキュリティを適用しなければならない。

A.11.2.7

装置のセキュリティを

保った処分又は再利用

管理策

記憶媒体を内蔵した全ての装置は,処分又は再利用する前に,全ての取

扱いに慎重を要するデータ及びライセンス供与されたソフトウェアを消

去していること,又はセキュリティを保って上書きしていることを確実に

するために,検証しなければならない。

A.11.2.8

無人状態にある利用者

装置

管理策

利用者は,無人状態にある装置が適切な保護対策を備えていることを確

実にしなければならない。

A.11.2.9

クリアデスク・クリアス

クリーン方針

管理策

書類及び取外し可能な記憶媒体に対するクリアデスク方針,並びに情報

処理設備に対するクリアスクリーン方針を適用しなければならない。

15

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

表A.1−管理目的及び管理策(続き)

A.12 運用のセキュリティ

A.12.1 運用の手順及び責任

目的 情報処理設備の正確かつセキュリティを保った運用を確実にするため。

A.12.1.1

操作手順書

管理策

操作手順は,文書化し,必要とする全ての利用者に対して利用可能にし

なければならない。

A.12.1.2

変更管理

管理策

情報セキュリティに影響を与える,組織,業務プロセス,情報処理設備

及びシステムの変更は,管理しなければならない。

A.12.1.3

容量・能力の管理

管理策

要求されたシステム性能を満たすことを確実にするために,資源の利用

を監視・調整しなければならず,また,将来必要とする容量・能力を予測

しなければならない。

A.12.1.4

開発環境,試験環境及び

運用環境の分離

管理策

開発環境,試験環境及び運用環境は,運用環境への認可されていないア

クセス又は変更によるリスクを低減するために,分離しなければならな

い。

A.12.2 マルウェアからの保護

目的 情報及び情報処理施設がマルウェアから保護されることを確実にするため。

A.12.2.1

マルウェアに対する管

理策

管理策

マルウェアから保護するために,利用者に適切に認識させることと併せ

て,検出,予防及び回復のための管理策を実施しなければならない。

A.12.3 バックアップ

目的 データの消失から保護するため。

A.12.3.1

情報のバックアップ

管理策

情報,ソフトウェア及びシステムイメージのバックアップは,合意され

たバックアップ方針に従って定期的に取得し,検査しなければならない。

A.12.4 ログ取得及び監視

目的 イベントを記録し,証拠を作成するため。

A.12.4.1

イベントログ取得

管理策

利用者の活動,例外処理,過失及び情報セキュリティ事象を記録したイ

ベントログを取得し,保持し,定期的にレビューしなければならない。

A.12.4.2

ログ情報の保護

管理策

ログ機能及びログ情報は,改ざん及び認可されていないアクセスから保

護しなければならない。

A.12.4.3

実務管理者及び運用担

当者の作業ログ

管理策

システムの実務管理者及び運用担当者の作業は,記録し,そのログを保

護し,定期的にレビューしなければならない。

A.12.4.4

クロックの同期

管理策

組織又はセキュリティ領域内の関連する全ての情報処理システムのク

ロックは,単一の参照時刻源と同期させなければならない。

A.12.5 運用ソフトウェアの管理

目的 運用システムの完全性を確実にするため。

A.12.5.1

運用システムに関わる

ソフトウェアの導入

管理策

運用システムに関わるソフトウェアの導入を管理するための手順を実

施しなければならない。

A.12.6 技術的ぜい弱性管理

目的 技術的ぜい弱性の悪用を防止するため。

16

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

表A.1−管理目的及び管理策(続き)

A.12.6.1

技術的ぜい弱性の管理

管理策

利用中の情報システムの技術的ぜい弱性に関する情報は,時機を失せず

に獲得しなければならない。また,そのようなぜい弱性に組織がさらされ

ている状況を評価しなければならない。さらに,それらと関連するリスク

に対処するために,適切な手段をとらなければならない。

A.12.6.2

ソフトウェアのインス

トールの制限

管理策

利用者によるソフトウェアのインストールを管理する規則を確立し,実

施しなければならない。

A.12.7 情報システムの監査に対する考慮事項

目的 運用システムに対する監査活動の影響を最小限にするため。

A.12.7.1

情報システムの監査に

対する管理策

管理策

運用システムの検証を伴う監査要求事項及び監査活動は,業務プロセス

の中断を最小限に抑えるために,慎重に計画し,合意しなければならない。

A.13 通信のセキュリティ

A.13.1 ネットワークセキュリティ管理

目的 ネットワークにおける情報の保護,及びネットワークを支える情報処理施設の保護を確実にするため。

A.13.1.1

ネットワーク管理策

管理策

システム及びアプリケーション内の情報を保護するために,ネットワー

クを管理し,制御しなければならない。

A.13.1.2

ネットワークサービス

のセキュリティ

管理策

組織が自ら提供するか外部委託しているかを問わず,全てのネットワー

クサービスについて,セキュリティ機能,サービスレベル及び管理上の要

求事項を特定しなければならず,また,ネットワークサービス合意書にも

これらを盛り込まなければならない。

A.13.1.3

ネットワークの分離

管理策

情報サービス,利用者及び情報システムは,ネットワーク上で,グルー

プごとに分離しなければならない。

A.13.2 情報の転送

目的 組織の内部及び外部に転送した情報のセキュリティを維持するため。

A.13.2.1

情報転送の方針及び手

順

管理策

あらゆる形式の通信設備を利用した情報転送を保護するために,正式な

転送方針,手順及び管理策を備えなければならない。

A.13.2.2

情報転送に関する合意

管理策

合意では,組織と外部関係者との間の業務情報のセキュリティを保った

転送について,取り扱わなければならない。

A.13.2.3

電子的メッセージ通信

管理策

電子的メッセージ通信に含まれた情報は,適切に保護しなければならな

い。

A.13.2.4

秘密保持契約又は守秘

義務契約

管理策

情報保護に対する組織の要件を反映する秘密保持契約又は守秘義務契

約のための要求事項は,特定し,定めに従ってレビューし,文書化しなけ

ればならない。

A.14 システムの取得,開発及び保守

A.14.1 情報システムのセキュリティ要求事項

目的 ライフサイクル全体にわたって,情報セキュリティが情報システムに欠くことのできない部分であることを

確実にするため。これには,公衆ネットワークを介してサービスを提供する情報システムのための要求事項も含む。

17

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

表A.1−管理目的及び管理策(続き)

A.14.1.1

情報セキュリティ要求

事項の分析及び仕様化

管理策

情報セキュリティに関連する要求事項は,新しい情報システム又は既存

の情報システムの改善に関する要求事項に含めなければならない。

A.14.1.2

公衆ネットワーク上の

アプリケーションサー

ビスのセキュリティの

考慮

管理策

公衆ネットワークを経由するアプリケーションサービスに含まれる情

報は,不正行為,契約紛争,並びに認可されていない開示及び変更から保

護しなければならない。

A.14.1.3

アプリケーションサー

ビスのトランザクショ

ンの保護

管理策

アプリケーションサービスのトランザクションに含まれる情報は,次の

事項を未然に防止するために,保護しなければならない。

− 不完全な通信

− 誤った通信経路設定

− 認可されていないメッセージの変更

− 認可されていない開示

− 認可されていないメッセージの複製又は再生

A.14.2 開発及びサポートプロセスにおけるセキュリティ

目的 情報システムの開発サイクルの中で情報セキュリティを設計し,実施することを確実にするため。

A.14.2.1

セキュリティに配慮し

た開発のための方針

管理策

ソフトウェア及びシステムの開発のための規則は,組織内において確立

し,開発に対して適用しなければならない。

A.14.2.2

システムの変更管理手

順

管理策

開発のライフサイクルにおけるシステムの変更は,正式な変更管理手順

を用いて管理しなければならない。

A.14.2.3

オペレーティングプラ

ットフォーム変更後の

アプリケーションの技

術的レビュー

管理策

オペレーティングプラットフォームを変更するときは,組織の運用又は

セキュリティに悪影響がないことを確実にするために,重要なアプリケー

ションをレビューし,試験しなければならない。

A.14.2.4

パッケージソフトウェ

アの変更に対する制限

管理策

パッケージソフトウェアの変更は,抑止しなければならず,必要な変更

だけに限らなければならない。また,全ての変更は,厳重に管理しなけれ

ばならない。

A.14.2.5

セキュリティに配慮し

たシステム構築の原則

管理策

セキュリティに配慮したシステムを構築するための原則を確立し,文書

化し,維持し,全ての情報システムの実装に対して適用しなければならな

い。

A.14.2.6

セキュリティに配慮し

た開発環境

管理策

組織は,全てのシステム開発ライフサイクルを含む,システムの開発及

び統合の取組みのためのセキュリティに配慮した開発環境を確立し,適切

に保護しなければならない。

A.14.2.7

外部委託による開発

管理策

組織は,外部委託したシステム開発活動を監督し,監視しなければなら

ない。

A.14.2.8

システムセキュリティ

の試験

管理策

セキュリティ機能(functionality)の試験は,開発期間中に実施しなけれ

ばならない。

A.14.2.9

システムの受入れ試験

管理策

新しい情報システム,及びその改訂版・更新版のために,受入れ試験の

プログラム及び関連する基準を確立しなければならない。

18

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

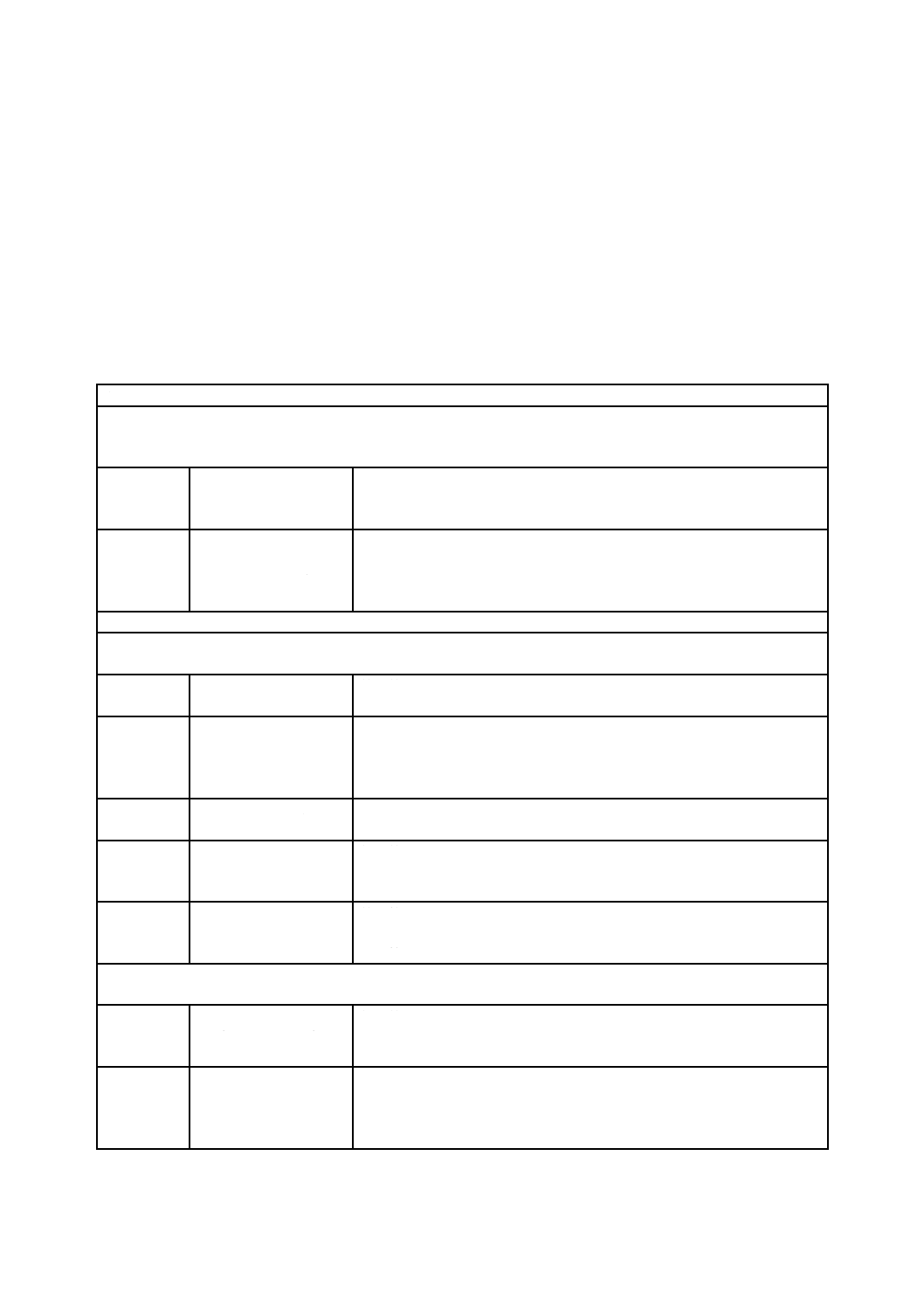

表A.1−管理目的及び管理策(続き)

A.14.3 試験データ

目的 試験に用いるデータの保護を確実にするため。

A.14.3.1

試験データの保護

管理策

試験データは,注意深く選定し,保護し,管理しなければならない。

A.15 供給者関係

A.15.1 供給者関係における情報セキュリティ

目的 供給者がアクセスできる組織の資産の保護を確実にするため。

A.15.1.1

供給者関係のための情

報セキュリティの方針

管理策

組織の資産に対する供給者のアクセスに関連するリスクを軽減するた

めの情報セキュリティ要求事項について,供給者と合意し,文書化しなけ

ればならない。

A.15.1.2

供給者との合意におけ

るセキュリティの取扱

い

管理策

関連する全ての情報セキュリティ要求事項を確立しなければならず,ま

た,組織の情報に対して,アクセス,処理,保存若しくは通信を行う,又

は組織の情報のためのIT基盤を提供する可能性のあるそれぞれの供給者

と,この要求事項について合意しなければならない。

A.15.1.3

ICTサプライチェーン

管理策

供給者との合意には,情報通信技術(ICT)サービス及び製品のサプラ

イチェーンに関連する情報セキュリティリスクに対処するための要求事

項を含めなければならない。

A.15.2 供給者のサービス提供の管理

目的 供給者との合意に沿って,情報セキュリティ及びサービス提供について合意したレベルを維持するため。

A.15.2.1

供給者のサービス提供

の監視及びレビュー

管理策

組織は,供給者のサービス提供を定常的に監視し,レビューし,監査し

なければならない。

A.15.2.2

供給者のサービス提供

の変更に対する管理

管理策

関連する業務情報,業務システム及び業務プロセスの重要性,並びにリ

スクの再評価を考慮して,供給者によるサービス提供の変更(現行の情報

セキュリティの方針群,手順及び管理策の保守及び改善を含む。)を管理

しなければならない。

A.16 情報セキュリティインシデント管理

A.16.1 情報セキュリティインシデントの管理及びその改善

目的 セキュリティ事象及びセキュリティ弱点に関する伝達を含む,情報セキュリティインシデントの管理のため

の,一貫性のある効果的な取組みを確実にするため。

A.16.1.1

責任及び手順

管理策

情報セキュリティインシデントに対する迅速,効果的かつ順序だった対

応を確実にするために,管理層の責任及び手順を確立しなければならな

い。

A.16.1.2

情報セキュリティ事象

の報告

管理策

情報セキュリティ事象は,適切な管理者への連絡経路を通して,できる

だけ速やかに報告しなければならない。

A.16.1.3

情報セキュリティ弱点

の報告

管理策

組織の情報システム及びサービスを利用する従業員及び契約相手に,シ

ステム又はサービスの中で発見した又は疑いをもった情報セキュリティ

弱点は,どのようなものでも記録し,報告するように要求しなければなら

ない。

19

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

表A.1−管理目的及び管理策(続き)

A.16.1.4

情報セキュリティ事象

の評価及び決定

管理策

情報セキュリティ事象は,これを評価し,情報セキュリティインシデン

トに分類するか否かを決定しなければならない。

A.16.1.5

情報セキュリティイン

シデントへの対応

管理策

情報セキュリティインシデントは,文書化した手順に従って対応しなけ

ればならない。

A.16.1.6

情報セキュリティイン

シデントからの学習

管理策

情報セキュリティインシデントの分析及び解決から得られた知識は,イ

ンシデントが将来起こる可能性又はその影響を低減するために用いなけ

ればならない。

A.16.1.7

証拠の収集

管理策

組織は,証拠となり得る情報の特定,収集,取得及び保存のための手順

を定め,適用しなければならない。

A.17 事業継続マネジメントにおける情報セキュリティの側面

A.17.1 情報セキュリティ継続

目的 情報セキュリティ継続を組織の事業継続マネジメントシステムに組み込まなければならない。

A.17.1.1

情報セキュリティ継続

の計画

管理策

組織は,困難な状況(adverse situation)(例えば,危機又は災害)におけ

る,情報セキュリティ及び情報セキュリティマネジメントの継続のための

要求事項を決定しなければならない。

A.17.1.2

情報セキュリティ継続

の実施

管理策

組織は,困難な状況の下で情報セキュリティ継続に対する要求レベルを

確実にするための,プロセス,手順及び管理策を確立し,文書化し,実施

し,維持しなければならない。

A.17.1.3

情報セキュリティ継続

の検証,レビュー及び評

価

管理策

確立及び実施した情報セキュリティ継続のための管理策が,困難な状況

の下で妥当かつ有効であることを確実にするために,組織は,定められた

間隔でこれらの管理策を検証しなければならない。

A.17.2 冗長性

目的 情報処理施設の可用性を確実にするため。

A.17.2.1

情報処理施設の可用性

管理策

情報処理施設は,可用性の要求事項を満たすのに十分な冗長性をもっ

て,導入しなければならない。

A.18 順守

A.18.1 法的及び契約上の要求事項の順守

目的 情報セキュリティに関連する法的,規制又は契約上の義務に対する違反,及びセキュリティ上のあらゆる要

求事項に対する違反を避けるため。

A.18.1.1

適用法令及び契約上の

要求事項の特定

管理策

各情報システム及び組織について,全ての関連する法令,規制及び契約

上の要求事項,並びにこれらの要求事項を満たすための組織の取組みを,

明確に特定し,文書化し,また,最新に保たなければならない。

A.18.1.2

知的財産権

管理策

知的財産権及び権利関係のあるソフトウェア製品の利用に関連する,法

令,規制及び契約上の要求事項の順守を確実にするための適切な手順を実

施しなければならない。

A.18.1.3

記録の保護

管理策

記録は,法令,規制,契約及び事業上の要求事項に従って,消失,破壊,

改ざん,認可されていないアクセス及び不正な流出から保護しなければな

らない。

20

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

表A.1−管理目的及び管理策(続き)

A.18.1.4

プライバシー及び個人

を特定できる情報(PII)

の保護

管理策

プライバシー及びPIIの保護は,関連する法令及び規制が適用される場

合には,その要求に従って確実にしなければならない。

A.18.1.5

暗号化機能に対する規

制

管理策

暗号化機能は,関連する全ての協定,法令及び規制を順守して用いなけ

ればならない。

A.18.2 情報セキュリティのレビュー

目的 組織の方針及び手順に従って情報セキュリティが実施され,運用されることを確実にするため。

A.18.2.1

情報セキュリティの独

立したレビュー

管理策

情報セキュリティ及びその実施の管理(例えば,情報セキュリティのた

めの管理目的,管理策,方針,プロセス,手順)に対する組織の取組みに

ついて,あらかじめ定めた間隔で,又は重大な変化が生じた場合に,独立

したレビューを実施しなければならない。

A.18.2.2

情報セキュリティのた

めの方針群及び標準の

順守

管理策

管理者は,自分の責任の範囲内における情報処理及び手順が,適切な情

報セキュリティのための方針群,標準類,及び他の全てのセキュリティ要

求事項を順守していることを定期的にレビューしなければならない。

A.18.2.3

技術的順守のレビュー

管理策

情報システムを,組織の情報セキュリティのための方針群及び標準の順

守に関して,定めに従ってレビューしなければならない。

21

Q 27001:2014 (ISO/IEC 27001:2013)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

参考文献

[1] JIS Q 27002:2014 情報技術−セキュリティ技術−情報セキュリティ管理策の実践のための規範

注記 対応国際規格:ISO/IEC 27002:2013,Information technology−Security techniques−Code of

practice for information security controls(IDT)

[2] ISO/IEC 27003:2010,Information technology−Security techniques−Information security management

system implementation guidance

[3] ISO/IEC 27004:2009,Information technology−Security techniques−Information security management−

Measurement

[4] ISO/IEC 27005:2011,Information technology−Security techniques−Information security risk management

[5] JIS Q 31000:2010 リスクマネジメント−原則及び指針

注記 対応国際規格:ISO 31000:2009,Risk management−Principles and guidelines(IDT)

[6] ISO/IEC専門業務用指針 第1部 統合版ISO補足指針−ISO専用手順,2012