Q 27000:2019

(1)

目 次

ページ

0 序文······························································································································· 1

0.1 概要 ···························································································································· 1

0.2 この規格の目的 ············································································································· 1

0.3 この規格の内容 ············································································································· 1

1 適用範囲························································································································· 2

2 引用規格························································································································· 2

3 用語及び定義 ··················································································································· 2

参考文献 ···························································································································· 13

附属書JA(参考)JISと対応国際規格との対比表 ······································································ 15

Q 27000:2019

(2)

まえがき

この規格は,工業標準化法第14条によって準用する第12条第1項の規定に基づき,一般財団法人日本

規格協会(JSA)から,工業標準原案を具して日本工業規格を改正すべきとの申出があり,日本工業標準

調査会の審議を経て,経済産業大臣が改正した日本工業規格である。これによって,JIS Q 27000:2014は

改正され,この規格に置き換えられた。

この規格は,著作権法で保護対象となっている著作物である。

この規格の一部が,特許権,出願公開後の特許出願又は実用新案権に抵触する可能性があることに注意

を喚起する。経済産業大臣及び日本工業標準調査会は,このような特許権,出願公開後の特許出願及び実

用新案権に関わる確認について,責任はもたない。

日本工業規格 JIS

Q 27000:2019

情報技術−セキュリティ技術−情報セキュリティ

マネジメントシステム−用語

Information technology-Security techniques-Information security

management systems-Overview and vocabulary

0

序文

この規格は,2018年に第5版として発行されたISO/IEC 27000を基とし,箇条3の用語及び定義につい

ては技術的内容及び構成を変更することなく作成し,情報セキュリティマネジメントシステム(以下,ISMS

という。)の概要などを示した箇条4以降を削除して編集した日本工業規格である。

なお,この規格で点線の下線を施してある参考事項は,対応国際規格にはない事項である。変更の一覧

表にその説明を付けて,附属書JAに示す。

0.1 概要

マネジメントシステム規格は,マネジメントシステムの導入及び運用において従うモデルを提供する。

このモデルは,当該分野の専門家が国際的に最新のものとして合意した特性を取り入れている。ISO/IEC

JTC1(情報技術)/SC 27(セキュリティ技術)には,情報セキュリティのためのマネジメントシステム規

格の開発を担当する作業グループがあり,それらの規格は,ISMSファミリ規格とも呼ばれる。

ISMSファミリ規格を用いることによって,組織は,財務情報,知的財産,従業員情報,及び顧客又は

第三者から委託された情報を含む,情報資産のセキュリティを管理するための枠組みを策定し,実施する

ことができる。また,これらの規格は,情報の保護に適用した,組織のISMSについて独立した評価のた

めの準備に用いることもできる。

0.2 この規格の目的

ISMSファミリ規格には,次の規格が含まれる。

a) ISMS及びISMSを認証する機関に対する要求事項を規定する規格

b) ISMSを確立し,実施し,維持し,改善するためのプロセス全体に関する直接的な支援,詳細な手引

及び/又は解釈を提供する規格

c) ISMSに関する分野固有の指針を取り扱う規格

d) ISMSに関する適合性評価を取り扱う規格

0.3 この規格の内容

この規格では,次のような表現形式を用いる。

− “〜しなければならない(shall)”は,要求事項を示す。

− “〜することが望ましい(should)”は,推奨を示す。

2

Q 27000:2019

− “〜してもよい(may)”は,許容を示す。

− “〜することができる”,“〜できる”,“〜し得る”など(can)は,可能性又は実現能力を示す。

“注記”に記載している情報は,関連する要求事項の内容を理解するための,又は明確にするための手

引である。箇条3に記載している“注記”は,用語上のデータを補足し,用語の使用に関連する規定を含

むことがある追加情報を提供する。

1

適用範囲

この規格は,ISMSファミリ規格で共通して用いている用語及び定義について規定する。この規格は,

あらゆる形態及び規模の組織(例えば,営利企業,政府機関,非営利団体)に適用できる。

この規格で対象とする用語及び定義は,次のとおりである。

− ISMSファミリ規格で共通して用いている用語及び定義を対象とする。

− ISMSファミリ規格内で適用している全ての用語及び定義を対象としてはいない。

− ISMSファミリ規格において,新しい用語を定義することを制限するものではない。

注記1 対応国際規格では,ISMSの概要に関する記載も含めて規定しているが,JISでは,これに該

当する箇条を削除したため,標題及び適用範囲からISMSの概要に関する記載を削除した。

注記2 この規格の対応国際規格及びその対応の程度を表す記号を,次に示す。

ISO/IEC 27000:2018,Information technology−Security techniques−Information security

management systems−Overview and vocabulary(MOD)

なお,対応の程度を表す記号“MOD”は,ISO/IEC Guide 21-1に基づき,“修正している”

ことを示す。

2

引用規格

この規格に引用規格はない。

3

用語及び定義

ISO及びIECは,次のURLにおいて,標準化に用いる用語上データベースを維持する。

− ISO Online browsing platform:https://www.iso.org/obp

− IEC Electropedia:https://www.electropedia.org/

3.1

アクセス制御(access control)

資産へのアクセスが,事業上及びセキュリティ要求事項(3.56)に基づいて認可及び制限されることを

確実にする手段。

3.2

攻撃(attack)

資産の破壊,暴露,改ざん,無効化,盗用,又は認可されていないアクセス若しくは使用の試み。

3.3

監査(audit)

監査基準が満たされている程度を判定するために,監査証拠を収集し,それを客観的に評価するための,

体系的で,独立し,文書化したプロセス(3.54)。

注記1 監査は,内部監査(第一者)若しくは外部監査(第二者・第三者)のいずれでも,又は複合

3

Q 27000:2019

監査(複数の分野の組合せ)でもあり得る。

注記2 内部監査は,その組織自体が行うか又はその組織の代理で外部関係者が行う。

注記3 “監査証拠”及び“監査基準”は,JIS Q 19011に定義されている。

3.4

監査範囲(audit scope)

監査(3.3)の及ぶ領域及び境界。

(JIS Q 19011:2012の3.14を変更。注記を削除した。)

3.5

認証(authentication)

エンティティの主張する特性が正しいという保証の提供。

注記 エンティティは,“実体”,“主体”などともいう。情報セキュリティの文脈においては,情報を

使用する組織及び人,情報を扱う設備,ソフトウェア及び物理的媒体などを意味する。

3.6

真正性(authenticity)

エンティティは,それが主張するとおりのものであるという特性。

3.7

可用性(availability)

認可されたエンティティが要求したときに,アクセス及び使用が可能である特性。

3.8

基本測定量(base measure)

単一の属性とそれを定量化するための方法とで定義した測定量(3.42)。

注記 基本測定量は,他の測定量と機能的に独立した測定量をいう。

(ISO/IEC/IEEE 15939:2017の3.3を変更。注記2を削除した。)

3.9

力量(competence)

意図した結果を達成するために,知識及び技能を適用する能力。

3.10

機密性(confidentiality)

認可されていない個人,エンティティ又はプロセス(3.54)に対して,情報を使用させず,また,開示

しない特性。

3.11

適合(conformity)

要求事項(3.56)を満たしていること。

3.12

結果(consequence)

目的(3.49)に影響を与える事象(3.21)の結末(outcome)。

注記1 一つの事象が,様々な結果につながることがある。

注記2 結果は,確かなことも不確かなこともある。情報セキュリティの文脈において,結果は,通

常,好ましくないものである。

注記3 結果は,定性的にも定量的にも表現されることがある。

4

Q 27000:2019

注記4 初期の結果が,連鎖によって,段階的に増大することがある。

(JIS Q 0073:2010の3.6.1.3を変更。注記2の“不確かなこともあり,目的に対し…”以降を変更した。)

3.13

継続的改善(continual improvement)

パフォーマンス(3.52)を向上するために繰り返し行われる活動。

3.14

管理策(control)

リスク(3.61)を修正(modifying)する対策。

注記1 管理策には,リスク(3.61)を修正するためのあらゆるプロセス(3.54),方針(3.53),仕掛

け,実務及びその他の処置を含む。

注記2 管理策が,常に意図又は想定した修正効果を発揮するとは限らない。

(JIS Q 0073:2010の3.8.1.1参照)

3.15

管理目的(control objective)

管理策(3.14)を実施した結果として,達成することを求められる事項を記載したもの。

3.16

修正(correction)

検出された不適合(3.47)を除去するための処置。

3.17

是正処置(corrective action)

不適合(3.47)の原因を除去し,再発を防止するための処置。

3.18

導出測定量(derived measure)

複数の基本測定量(3.8)の値の関数として定義した測定量(3.42)。

(ISO/IEC/IEEE 15939:2017の3.8を変更。注記1を削除した。)

3.19

文書化した情報(documented information)

組織(3.50)が管理し,維持するよう要求されている情報,及びそれが含まれている媒体。

注記1 文書化した情報は,あらゆる形式及び媒体の形をとることができ,あらゆる情報源から得る

ことができる。

注記2 文書化した情報には,次に示すものがあり得る。

− 関連するプロセス(3.54)を含むマネジメントシステム(3.41)

− 組織(3.50)の運用のために作成された情報(文書類)

− 達成された結果の証拠(記録)

3.20

有効性(effectiveness)

計画した活動を実行し,計画した結果を達成した程度。

3.21

事象(event)

ある一連の周辺状況の出現又は変化。

5

Q 27000:2019

注記1 事象は,発生が一度以上であることがあり,幾つかの原因をもつことがある。

注記2 事象は,何かが起こらないことを含むことがある。

注記3 事象は,“事態(incident)”又は“事故(accident)”と呼ばれることがある。

なお,“事態”は,“インシデント”とも表現される。

(JIS Q 0073:2010の3.5.1.3を変更。注記4を削除した。)

3.22

外部状況(external context)

組織が自らの目的(3.49)を達成しようとする場合の外部環境。

注記 外部状況には,次の事項を含むことがある。

− 国際,国内,地方又は近隣地域を問わず,文化,社会,政治,法律,規制,金融,技術,経

済,自然及び競争の環境

− 組織(3.50)の目的に影響を与える主要な原動力及び傾向

− 外部ステークホルダー(3.37)との関係並びに外部ステークホルダーの認知及び価値観

(JIS Q 0073:2010の3.3.1.1参照)

3.23

情報セキュリティガバナンス(governance of information security)

組織(3.50)の情報セキュリティ(3.28)活動を指導し,管理するシステム。

注記 これは,JIS Q 27014:2015における用語及び定義である。

3.24

経営陣(governing body)

組織(3.50)のパフォーマンス(3.52)及び適合性について説明責任を負う個人又はグループ。

注記1 経営陣は,法域によっては,取締役会でもあり得る。

注記2 これは,JIS Q 27014:2015における用語及び定義である。

3.25

指標(indicator)

見積り又は評価を示す測定量(3.42)。

3.26

情報ニーズ(information need)

目的(3.49),目標,リスク及び問題点を管理するために必要となる見解。

(ISO/IEC/IEEE 15939:2017の3.12参照)

3.27

情報処理施設,情報処理設備(information processing facilities)

あらゆる情報処理のシステム,サービス若しくは基盤,又はこれらを収納する物理的場所。

3.28

情報セキュリティ(information security)

情報の機密性(3.10),完全性(3.36)及び可用性(3.7)を維持すること。

注記 さらに,真正性(3.6),責任追跡性,否認防止(3.48),信頼性(3.55)などの特性を維持する

ことを含めることもある。

6

Q 27000:2019

3.29

情報セキュリティ継続(information security continuity)

継続した情報セキュリティ(3.28)の運用を確実にするためのプロセス(3.54)及び手順。

3.30

情報セキュリティ事象(information security event)

情報セキュリティ(3.28)方針(3.53)への違反若しくは管理策(3.14)の不具合の可能性,又はセキュ

リティに関係し得る未知の状況を示す,システム,サービス若しくはネットワークの状態に関連する事象。

3.31

情報セキュリティインシデント(information security incident)

望まない単独若しくは一連の情報セキュリティ事象(3.30),又は予期しない単独若しくは一連の情報セ

キュリティ事象であって,事業運営を危うくする確率及び情報セキュリティ(3.28)を脅かす確率が高い

もの。

3.32

情報セキュリティインシデント管理(information security incident management)

情報セキュリティインシデント(3.31)を検出し,報告し,評価し,応対し,対処し,更にそこから学

習するための一連のプロセス(3.54)。

3.33

ISMS専門家[information security management system (ISMS) professional]

一つ又は複数のセキュリティマネジメントシステムプロセス(3.54)を確立し,実施し,維持し,継続

的に改善する人。

3.34

情報共有コミュニティ(information sharing community)

情報を共有することに合意した組織(3.50)のグループ。

注記 組織は,個人であることもある。

3.35

情報システム(information system)

アプリケーション,サービス,IT資産,又は情報を取り扱う他の構成要素等の組合せ。

3.36

完全性(integrity)

正確さ及び完全さの特性。

3.37

利害関係者(interested party)(推奨用語)

ステークホルダー(stakeholder)(許容用語)

ある決定事項若しくは活動に影響を与え得るか,その影響を受け得るか,又はその影響を受けると認識

している,個人又は組織(3.50)。

3.38

内部状況(internal context)

組織(3.50)が自らの目的を達成しようとする場合の内部環境。

注記 内部状況には,次の事項を含むことがある。

− 統治,組織体制,役割及びアカウンタビリティ

7

Q 27000:2019

− 方針(3.53),目的(3.49)及びこれらを達成するために策定された戦略

− 資源及び知識としてみた場合の能力[例えば,資本,時間,人員,プロセス(3.54),システ

ム及び技術]

− 情報システム(3.35),情報の流れ及び意思決定プロセス(公式及び非公式の両方を含む。)

− 内部ステークホルダー(3.37)との関係並びに内部ステークホルダーの認知及び価値観

− 組織の文化

− 組織が採択した規格,指針及びモデル

− 契約関係の形態及び範囲

(JIS Q 0073:2010の3.3.1.2参照)

3.39

リスクレベル(level of risk)

結果(3.12)とその起こりやすさ(3.40)の組合せとして表現される,リスク(3.61)の大きさ。

(JIS Q 0073:2010の3.6.1.8を変更)

3.40

起こりやすさ(likelihood)

何かが起こる可能性。

(JIS Q 0073:2010の3.6.1.1を変更。注記を削除した。)

3.41

マネジメントシステム(management system)

方針(3.53),目的(3.49)及びその目的を達成するためのプロセス(3.54)を確立するための,相互に

関連する又は相互に作用する,組織(3.50)の一連の要素。

注記1 一つのマネジメントシステムは,単一又は複数の分野を取り扱うことができる。

注記2 システムの要素には,組織の構造,役割及び責任,計画及び運用が含まれる。

注記3 マネジメントシステムの適用範囲としては,組織全体,組織内の固有で特定された機能,組

織内の固有で特定された部門,複数の組織の集まりを横断する一つ又は複数の機能,などが

あり得る。

3.42

測定量(measure)

測定(3.43)の結果として値が割り当てられる変数。

(ISO/IEC/IEEE 15939:2017の3.15を変更。注記1を削除した。)

3.43

測定(measurement)

値を決定するプロセス(3.54)。

3.44

測定の関数(measurement function)

複数の基本測定量(3.8)を結合するために遂行するアルゴリズム又は計算。

(ISO/IEC/IEEE 15939:2017の3.20参照)

3.45

測定方法(measurement method)

特定の尺度に関して属性を定量化するために使う一連の操作の論理的な順序を一般的に記述したもの。

8

Q 27000:2019

注記 測定方法の類型は,属性を定量化するために使う操作の性質による。これには,次の二つの類

型がある。

− 主観的 人間の判断を含んだ定量化

− 客観的 数値的な規則に基づいた定量化

(ISO/IEC/IEEE 15939:2017の3.21を変更。注記2を削除した。)

3.46

監視(monitoring)

システム,プロセス(3.54)又は活動の状況を明確にすること。

注記 状況を明確にするために,点検,監督又は注意深い観察が必要な場合もある。

3.47

不適合(non-conformity)

要求事項(3.56)を満たしていないこと。

3.48

否認防止(non-repudiation)

主張された事象(3.21)又は処置の発生,及びそれらを引き起こしたエンティティを証明する能力。

3.49

目的(objective)

達成する結果。

注記1 目的は,戦略的,戦術的又は運用的であり得る。

注記2 目的は,様々な領域[例えば,財務,安全衛生,環境の到達点(goal)]に関連し得るもので

あり,様々な階層[例えば,戦略的レベル,組織全体,プロジェクト単位,製品ごと,プロ

セス(3.54)ごと]で適用できる。

注記3 目的は,例えば,意図する成果,目的(purpose),運用基準など,別の形で表現することも

できる。また,情報セキュリティ目的という表現の仕方もあり,さらに,同じような意味を

もつ別の言葉[例えば,狙い(aim),到達点(goal),目標(target)]で表すこともできる。

注記4 ISMSの場合,組織は,特定の結果を達成するため,情報セキュリティ方針と整合のとれた

情報セキュリティ目的を設定する。

3.50

組織(organization)

自らの目的(3.49)を達成するため,責任,権限及び相互関係を伴う独自の機能をもつ,個人又は人々

の集まり。

注記 組織という概念には,法人か否か,公的か私的かを問わず,自営業者,会社,法人,事務所,

企業,当局,共同経営会社,非営利団体若しくは協会,又はこれらの一部若しくは組合せが含

まれる。ただし,これらに限定されるものではない。

3.51

外部委託する(outsource)

ある組織の機能又はプロセス(3.54)の一部を外部の組織(3.50)が実施するという取決めを行う。

注記 外部委託した機能又はプロセスは,マネジメントシステムの適用範囲内にあるが,外部の組織

は,マネジメントシステム(3.41)の適用範囲の外にある。

9

Q 27000:2019

3.52

パフォーマンス(performance)

測定可能な結果。

注記1 パフォーマンスは,定量的又は定性的な所見のいずれにも関連し得る。

注記2 パフォーマンスは,活動,プロセス(3.54),製品(サービスを含む。),システム又は組織(3.50)

の運営管理に関連し得る。

3.53

方針(policy)

トップマネジメント(3.75)によって正式に表明された組織(3.50)の意図及び方向付け。

3.54

プロセス(process)

インプットをアウトプットに変換する,相互に関連する又は相互に作用する一連の活動。

3.55

信頼性(reliability)

意図する行動と結果とが一貫しているという特性。

3.56

要求事項(requirement)

明示されている,通常暗黙のうちに了解されている又は義務として要求されている,ニーズ又は期待。

注記1 “通常暗黙のうちに了解されている”とは,対象となるニーズ又は期待が暗黙のうちに了解

されていることが,組織及び利害関係者にとって,慣習又は慣行であることを意味する。

注記2 規定要求事項とは,例えば,文書化した情報の中で明示されている要求事項をいう。

3.57

残留リスク(residual risk)

リスク対応(3.72)後に残っているリスク(3.61)。

注記1 残留リスクには,特定されていないリスクが含まれ得る。

注記2 残留リスクは,“保有リスク”ともいう。

3.58

レビュー(review)

確定された目的(3.49)を達成するため,対象となる事柄の適切性,妥当性及び有効性(3.20)を決定す

るために実行される活動。

(JIS Q 0073:2010の3.8.2.2を変更。注記を削除した。)

3.59

レビュー対象物(review object)

レビュー(3.58)される特定のもの。

3.60

レビュー目的(review objective)

レビュー(3.58)の結果として何を達成するのかを説明したもの。

3.61

リスク(risk)

目的(3.49)に対する不確かさの影響。

10

Q 27000:2019

注記1 影響とは,期待されていることから,好ましい方向又は好ましくない方向にかい(乖)離す

ることをいう。

注記2 不確かさとは,事象,その結果又はその起こりやすさに関する,情報,理解又は知識に,た

とえ部分的にでも不備がある状態をいう。

注記3 リスクは,起こり得る“事象”(JIS Q 0073:2010の3.5.1.3の定義を参照),“結果”(JIS Q

0073:2010の3.6.1.3の定義を参照),又はこれらの組合せについて述べることによって,その

特徴を示すことが多い。

注記4 リスクは,ある“事象”(その周辺状況の変化を含む。)の結果とその発生の“起こりやすさ”

(JIS Q 0073:2010の3.6.1.1の定義を参照)との組合せとして表現されることが多い。

注記5 ISMSの文脈においては,情報セキュリティリスクは,情報セキュリティ目的に対する不確

かさの影響として表現することがある。

注記6 情報セキュリティリスクは,脅威が情報資産のぜい弱性又は情報資産グループのぜい弱性に

付け込み,その結果,組織に損害を与える可能性に伴って生じる。

3.62

リスク受容(risk acceptance)

ある特定のリスク(3.61)をとるという情報に基づいた意思決定。

注記1 リスク対応(3.72)を実施せずにリスク受容となることも,又はリスク対応プロセス(3.54)

中にリスク受容となることもある。

注記2 受容されたリスクは,監視(3.46)及びレビュー(3.58)の対象となる。

(JIS Q 0073:2010の3.7.1.6参照)

3.63

リスク分析(risk analysis)

リスク(3.61)の特質を理解し,リスクレベル(3.39)を決定するプロセス(3.54)。

注記1 リスク分析は,リスク評価(3.67)及びリスク対応(3.72)に関する意思決定の基礎を提供す

る。

注記2 リスク分析は,リスクの算定を含む。

(JIS Q 0073:2010の3.6.1参照)

3.64

リスクアセスメント(risk assessment)

リスク特定(3.68),リスク分析(3.63)及びリスク評価(3.67)のプロセス(3.54)全体。

(JIS Q 0073:2010の3.4.1参照)

3.65

リスクコミュニケーション及び協議(risk communication and consultation)

リスク(3.61)の運用管理について,情報の提供,共有又は取得,及びステークホルダー(3.37)との対

話を行うために,組織が継続的に及び繰り返し行う一連のプロセス(3.54)。

注記1 情報は,リスクの存在,特質,形態,起こりやすさ(3.40),重大性,評価,受容可能性及び

対応に関係することがある。

注記2 協議とは,ある事柄に関する意思決定又は方向性の決定に先立って,組織(3.50)とそのス

テークホルダーとの間で行われる,その事柄についての情報に基づいたコミュニケーション

の双方向プロセスである。協議とは,次のようなものである。

11

Q 27000:2019

− 権力によってではなく,影響力によって,意思決定に影響を与えるプロセスである。

− 共同で意思決定を行うことではなく,意思決定に対するインプットとなる。

3.66

リスク基準(risk criteria)

リスク(3.61)の重大性を評価するための目安とする条件。

注記1 リスク基準は,組織の目的,外部状況(3.22)及び内部状況(3.38)に基づいたものである。

注記2 リスク基準は,規格,法律,方針(3.53)及びその他の要求事項(3.56)から導き出されるこ

とがある。

(JIS Q 0073:2010の3.3.1.3参照)

3.67

リスク評価(risk evaluation)

リスク(3.61)及び/又はその大きさが受容可能か又は許容可能かを決定するために,リスク分析(3.63)

の結果をリスク基準(3.66)と比較するプロセス(3.54)。

注記 リスク評価は,リスク対応(3.72)に関する意志決定を手助けする。

(JIS Q 0073:2010の3.7.1参照)

3.68

リスク特定(risk identification)

リスク(3.61)を発見,認識及び記述するプロセス(3.54)。

注記1 リスク特定には,リスク源,事象(3.21),それらの原因及び起こり得る結果(3.12)の特定

が含まれる。

注記2 リスク特定には,過去のデータ,理論的分析,情報に基づいた意見,専門家の意見及びステ

ークホルダー(3.37)のニーズを含むことがある。

(JIS Q 0073:2010の3.5.1参照)

3.69

リスクマネジメント(risk management)

リスク(3.61)について,組織(3.50)を指揮統制するための調整された活動。

(JIS Q 0073:2010の2.1参照)

3.70

リスクマネジメントプロセス(risk management process)

コミュニケーション,協議及び組織の状況の確定の活動,並びにリスク(3.61)の特定,分析,評価,

対応,監視及びレビューの活動に対する,運用管理方針(3.53),手順及び実務の体系的な適用。

注記 ISO/IEC 27005においては,リスクマネジメント全体を示すために“プロセス”(3.54)という

用語を用いている。リスクマネジメント(3.69)プロセス内の要素は,“活動(activities)”と呼

ばれる。

(JIS Q 0073:2010の3.1を変更。注記を追加した。)

3.71

リスク所有者(risk owner)

リスク(3.61)を運用管理することについて,アカウンタビリティ及び権限をもつ人又は主体。

(JIS Q 0073:2010の3.5.1.5参照)

12

Q 27000:2019

3.72

リスク対応(risk treatment)

リスク(3.61)を修正するプロセス(3.54)。

注記1 リスク対応には,次の事項を含むことがある。

− リスクを生じさせる活動を,開始又は継続しないと決定することによって,リスクを回避

すること

− ある機会を追求するために,リスクをとる又は増加させること

− リスク源を除去すること

− 起こりやすさ(3.40)を変えること

− 結果(3.12)を変えること

− 一つ以上の他者とリスクを共有すること(契約及びリスクファイナンシングを含む。)

− 情報に基づいた選択によって,リスクを保有すること

注記2 好ましくない結果に対処するリスク対応は,“リスク軽減”,“リスク排除”,“リスク予防”及

び“リスク低減”と呼ばれることがある。

注記3 リスク対応が,新たなリスクを生み出したり,又は既存のリスクを修正したりすることがあ

る。

(JIS Q 0073:2010の3.8.1を変更。注記1の“意思決定”を“選択”に置き換えた。)

3.73

セキュリティ実施標準(security implementation standard)

セキュリティを実現するための認可された方法を規定した文書。

3.74

脅威(threat)

システム又は組織(3.50)に損害を与える可能性がある,望ましくないインシデントの潜在的な原因。

3.75

トップマネジメント(top management)

最高位で組織(3.50)を指揮し,管理する個人又は人々の集まり。

注記1 トップマネジメントは,組織内で,権限を委譲し,資源を提供する力をもっている。

注記2 マネジメントシステム(3.41)の適用範囲が組織の一部だけの場合,トップマネジメントと

は,組織内のその一部を指揮し,管理する人をいう。

注記3 トップマネジメントは,ときに業務執行幹部(executive management)と呼ばれることもあり,

最高経営責任者,最高財務責任者,最高情報責任者及び類似の役職が含まれることがある。

3.76

信頼できる情報コミュニケーションエンティティ(trusted information communication entity)

情報共有コミュニティ(3.34)内での情報交換を支援する,自立した組織(3.50)。

3.77

ぜい弱性(vulnerability)

一つ以上の脅威(3.74)によって付け込まれる可能性のある,資産又は管理策(3.14)の弱点。

13

Q 27000:2019

参考文献

[1] JIS Q 9000:2015 品質マネジメントシステム−基本及び用語

注記 対応国際規格:ISO 9000:2015,Quality management systems−Fundamentals and vocabulary(IDT)

[2] ISO/IEC/IEEE 15939:2017,Systems and software engineering−Measurement process

[3] JIS Q 17021 適合性評価−マネジメントシステムの審査及び認証を行う機関に対する要求事項

注記 対応国際規格:ISO/IEC 17021,Conformity assessment−Requirements for bodies providing audit

and certification of management systems(IDT)

[4] JIS Q 19011:2012 マネジメントシステム監査のための指針

注記 対応国際規格:ISO 19011:2011,Guidelines for auditing management systems(IDT)

[5] JIS Q 20000-1:2012 情報技術−サービスマネジメント−第1部:サービスマネジメントシステム要求

事項

注記 対応国際規格:ISO/IEC 20000-1:2011,Information technology−Service management−Part 1:

Service management system requirements(IDT)

[6] JIS Q 27001 情報技術−セキュリティ技術−情報セキュリティマネジメントシステム−要求事項

注記 対応国際規格:ISO/IEC 27001,Information technology−Security techniques−Information

security management systems−Requirements(IDT)

[7] JIS Q 27002 情報技術−セキュリティ技術−情報セキュリティ管理策の実践のための規範

注記 対応国際規格:ISO/IEC 27002,Information technology−Security techniques−Code of practice for

information security controls(IDT)

[8] ISO/IEC 27003,Information technology−Security techniques−Information security management systems−

Guidance

[9] ISO/IEC 27004,Information technology−Security techniques−Information security management−

Monitoring, measurement, analysis and evaluation

[10] ISO/IEC 27005,Information technology−Security techniques−Information security risk management

[11] JIS Q 27006 情報技術−セキュリティ技術−情報セキュリティマネジメントシステムの審査及び認

証を行う機関に対する要求事項

注記 対応国際規格:ISO/IEC 27006,Information technology−Security techniques−Requirements for

bodies providing audit and certification of information security management systems(IDT)

[12] ISO/IEC 27007,Information technology−Security techniques−Guidelines for information security

management systems auditing

[13] ISO/IEC TR 27008,Information technology−Security techniques−Guidelines for auditors on information

security controls

[14] ISO/IEC 27009,Information technology−Security techniques−Sector-specific application of ISO/IEC 27001

−Requirements

[15] ISO/IEC 27010,Information technology−Security techniques−Information security management for

inter-sector and inter-organizational communications

[16] ISO/IEC 27011,Information technology−Security techniques−Code of practice for information security

controls based on ISO/IEC 27002 for telecommunications organizations

14

Q 27000:2019

[17] ISO/IEC 27013 Information technology−Security techniques−Guidance on the integrated implementation

of ISO/IEC 27001 and ISO/IEC 20000-1

[18] JIS Q 27014 情報技術−セキュリティ技術−情報セキュリティガバナンス

注記 対応国際規格:ISO/IEC 27014,Information technology−Security techniques−Governance of

information security(IDT)

[19] ISO/IEC TR 27016,Information technology−Security techniques−Information security management−

Organizational economics

[20] JIS Q 27017 情報技術−セキュリティ技術−JIS Q 27002に基づくクラウドサービスのための情報セ

キュリティ管理策の実践の規範

注記 対応国際規格:ISO/IEC 27017,Information technology−Security techniques−Code of practice for

information security controls based on ISO/IEC 27002 for cloud services(IDT)

[21] ISO/IEC 27018,Information technology−Security techniques−Code of practice for protection of personally

identifiable information (PII) in public clouds acting as PII processors

[22] ISO/IEC 27019,Information technology−Security techniques−Information security controls for the energy

utility industry

[23] ISO/IEC 27021,Information technology−Security techniques−Competence requirements for information

security management systems professionals

[24] ISO 27799,Health informatics−Information security management in health using ISO/IEC 27002

[25] JIS Q 0073:2010 リスクマネジメント−用語

注記 対応国際規格:ISO Guide 73:2009,Risk management−Vocabulary(IDT)

15

Q 27000:2019

附属書JA

(参考)

JISと対応国際規格との対比表

JIS Q 27000:2019 情報技術−セキュリティ技術−情報セキュリティマネジメン

トシステム−用語

ISO/IEC 27000:2018,Information technology−Security techniques−Information

security management systems−Overview and vocabulary

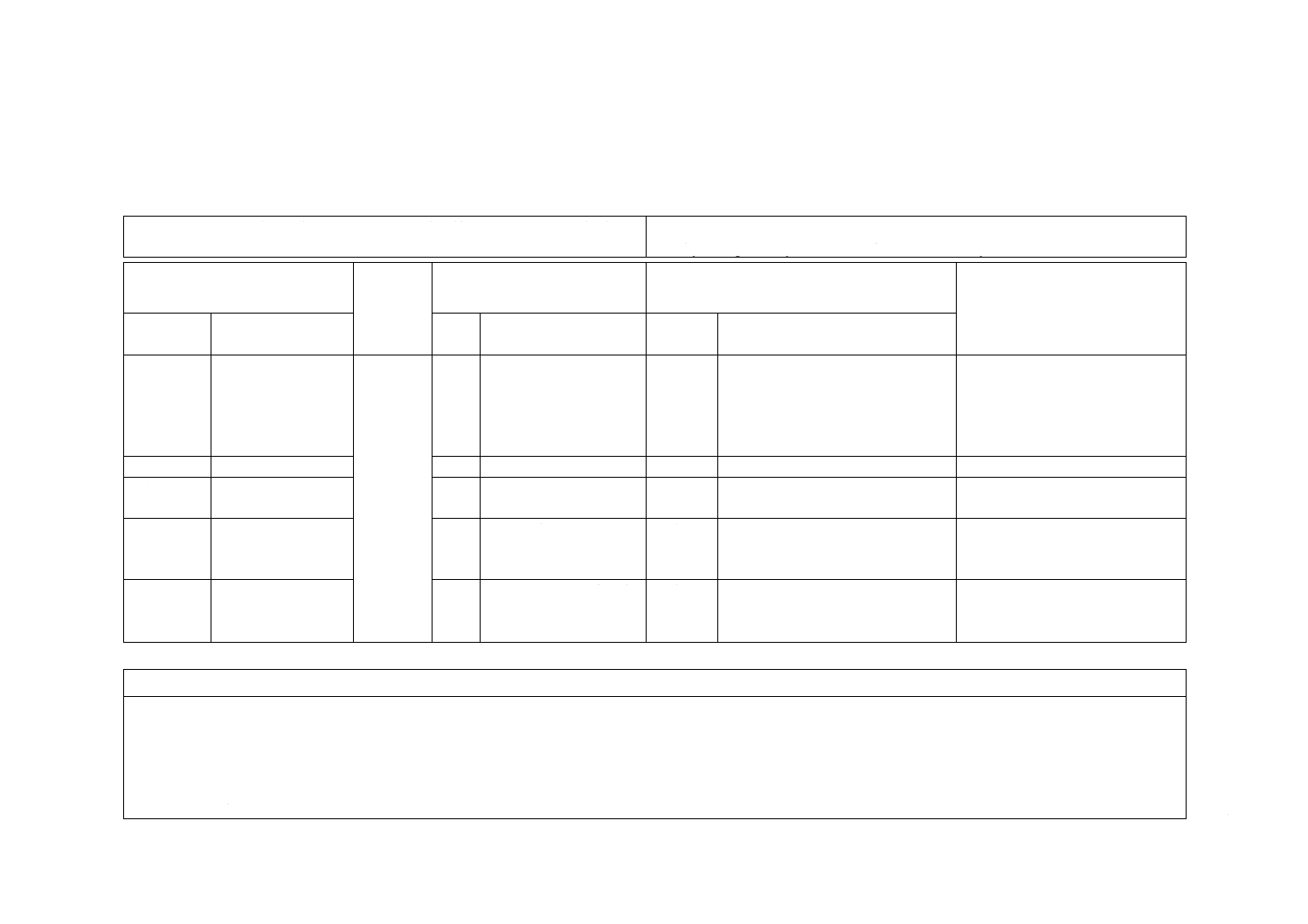

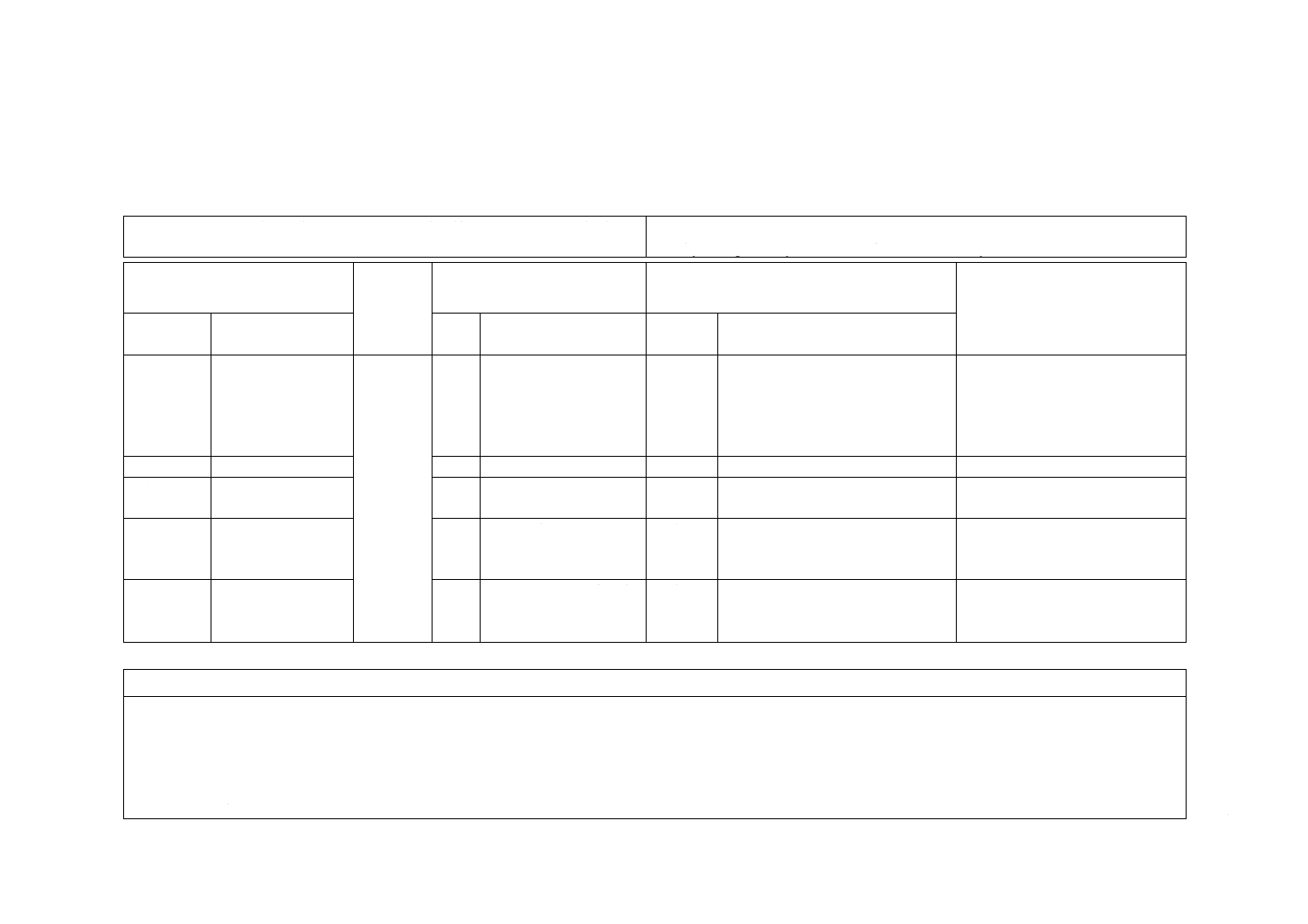

(I)JISの規定

(II)国際

規格番号

(III)国際規格の規定

(IV)JISと国際規格との技術的差異の箇条ごと

の評価及びその内容

(V)JISと国際規格との技術的差

異の理由及び今後の対策

箇条番号

及び題名

内容

箇条

番号

内容

箇条ごと

の評価

技術的差異の内容

1 適用範囲 ISMSファミリ規格

の用語及び定義

1

ISMSの概要並びに

ISMSファミリ規格の用

語及び定義

変更

JISでは,ISMSの概要に関する記

載を削除した。

ISMS及びISMSファミリ規格の概

要に該当する対応国際規格の箇条

4及び箇条5は,参考情報を提供

するものでJISとして規定する必

要性が認められず,削除したため。

2 引用規格

3 用語及び

定義

3

一致

−

−

4

ISMSの概要

削除

−

この箇条の内容は,参考情報を提

供するものでJISとして規定する

必要性が認められないため。

−

−

5

ISMSファミリ規格の概

要

削除

−

この箇条の内容は,参考情報を提

供するものでJISとして規定する

必要性が認められないため。

JISと国際規格との対応の程度の全体評価:ISO/IEC 27000:2018,MOD

注記1 箇条ごとの評価欄の用語の意味は,次による。

− 一致 ················ 技術的差異がない。

− 削除 ················ 国際規格の規定項目又は規定内容を削除している。

− 変更 ················ 国際規格の規定内容を変更している。

注記2 JISと国際規格との対応の程度の全体評価欄の記号の意味は,次による。

− MOD ··············· 国際規格を修正している。

2

Q

2

7

0

0

0

:

2

0

1

9