C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

(1)

目 次

ページ

序文 ··································································································································· 1

1 適用範囲························································································································· 3

2 引用規格························································································································· 7

3 用語の定義及び略語 ·········································································································· 8

3.1 用語 ···························································································································· 8

3.2 用語の定義 ··················································································································· 8

3.3 略語 ··························································································································· 29

4 この規格への適合 ············································································································ 30

5 機能安全の管理 ··············································································································· 30

5.1 目的 ··························································································································· 30

5.2 要求事項 ····················································································································· 30

6 安全ライフサイクル要求事項 ····························································································· 34

6.1 目的 ··························································································································· 34

6.2 要求事項 ····················································································································· 35

6.3 アプリケーションプログラムSIS安全ライフサイクル要求事項 ·············································· 37

7 適合確認························································································································ 40

7.1 目的 ··························································································································· 40

7.2 要求事項 ····················································································································· 41

8 プロセス潜在危険及びリスク評価(H&RA) ········································································ 42

8.1 目的 ··························································································································· 42

8.2 要求事項 ····················································································································· 42

9 安全機能の防護層への割当て ····························································································· 43

9.1 目的 ··························································································································· 43

9.2 割当て作業工程における要求事項····················································································· 44

9.3 防護層としての基本プロセス制御システム(BPCS)に対する要求事項 ··································· 46

9.4 共通原因故障,共通モード故障,及び従属故障防止のための要求事項 ····································· 48

10 SIS安全要求仕様(SRS) ······························································································· 48

10.1 目的 ·························································································································· 48

10.2 一般要求事項 ·············································································································· 48

10.3 SIS安全要求事項 ········································································································· 48

11 SIS設計及びエンジニアリング ························································································· 51

11.1 目的 ·························································································································· 51

11.2 一般要求事項 ·············································································································· 51

11.3 故障検出時のシステム挙動に対する要求事項 ···································································· 52

11.4 ハードウェアフォールトトレランス ················································································ 53

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017) 目次

(2)

ページ

11.5 機器の選定に対する要求事項 ························································································· 54

11.6 フィールド機器 ··········································································································· 57

11.7 インタフェース ··········································································································· 57

11.8 保全又はテスト設計に対する要求事項 ············································································· 59

11.9 ランダム故障の定量化 ·································································································· 59

12 SISアプリケーションプログラムの開発 ············································································· 61

12.1 目的 ·························································································································· 61

12.2 一般要求事項 ·············································································································· 61

12.3 アプリケーションプログラムの設計 ················································································ 62

12.4 アプリケーションプログラム作成 ··················································································· 64

12.5 アプリケーションプログラムの適合確認(レビュー及びテスト)に対する要求事項 ················· 65

12.6 アプリケーションプログラム開発手法及びツールに対する要求事項 ······································ 66

13 立会試験(FAT) ··········································································································· 66

13.1 目的 ·························································································································· 66

13.2 推奨事項 ···················································································································· 66

14 SISの設置及び引渡し ····································································································· 68

14.1 目的 ·························································································································· 68

14.2 要求事項 ···················································································································· 68

15 SIS安全妥当性確認 ········································································································ 69

15.1 目的 ·························································································································· 69

15.2 要求事項 ···················································································································· 69

16 SISの運用及び保全 ········································································································ 71

16.1 目的 ·························································································································· 71

16.2 要求事項 ···················································································································· 71

16.3 プルーフテスト及び検査 ······························································································· 74

17 SISの部分改修 ·············································································································· 75

17.1 目的 ·························································································································· 75

17.2 要求事項 ···················································································································· 75

18 SISの使用終了 ·············································································································· 76

18.1 目的 ·························································································································· 76

18.2 要求事項 ···················································································································· 76

19 情報及び文書に対する要求事項 ························································································ 76

19.1 目的 ·························································································································· 76

19.2 要求事項 ···················································································································· 76

参考文献 ···························································································································· 78

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

(3)

まえがき

この規格は,産業標準化法第16条において準用する同法第12条第1項の規定に基づき,一般社団法人

日本電気計測器工業会(JEMIMA)及び一般財団法人日本規格協会(JSA)から,産業標準原案を添えて日

本産業規格を改正すべきとの申出があり,日本産業標準調査会の審議を経て,経済産業大臣が改正した日

本産業規格である。これによって,JIS C 0511-1:2008は改正され,この規格に置き換えられた。

この規格は,著作権法で保護対象となっている著作物である。

この規格の一部が,特許権,出願公開後の特許出願又は実用新案権に抵触する可能性があることに注意

を喚起する。経済産業大臣及び日本産業標準調査会は,このような特許権,出願公開後の特許出願及び実

用新案権に関わる確認について,責任はもたない。

JIS C 0511の規格群には,次に示す部編成がある。

JIS C 0511-1 第1部:フレームワーク,定義,システム,ハードウェア及びアプリケーションプログ

ラミングの要求事項

JIS C 0511-2 第2部:JIS C 0511-1の適用指針

JIS C 0511-3 第3部:安全度水準の決定指針

日本産業規格 JIS

C 0511-1:2019

(IEC 61511-1:2016,Amd.1:2017)

機能安全−プロセス産業分野の安全計装システム−

第1部:フレームワーク,定義,システム,

ハードウェア及びアプリケーション

プログラミングの要求事項

Functional safety-

Safety instrumented systems for the process industry sector-

Part 1: Framework, definitions, system,

hardware and application programming requirements

序文

この規格は,2016年に第2版として発行されたIEC 61511-1,Technical Corrigendum 1:2016及びAmendment

1:2017を基に,技術的内容及び構成を変更することなく作成した日本産業規格である。ただし,正誤票

(corrigendum)及び追補(amendment)については,編集し,一体とした。

なお,この規格で点線の下線を施してある参考事項は,対応国際規格にはない事項である。

プロセス産業分野では,安全計装機能(SIF,Safety Instrumented Function。以下,SIFという。)を実行

するために,安全計装システム(SIS,Safety Instrumented System。以下,SISという。)を長年に渡って使

用してきている。SIFのために,計装を効果的に使用するには,その計装がある一定の最低基準及び性能

水準を達成することが不可欠である。

この規格群は,プロセス産業分野のSISの応用を扱う。また,この規格群はSISの仕様を導き出すため

に実施する,プロセスの潜在危険及びリスク評価(H&RA,Hazard and Risk Assessment。以下,H&RAと

いう。)も扱う。SIS以外の安全システムの寄与は,SISに対する性能要求に関連する場合だけ考慮する。

SISは,センサから操作端までの各SIFを実行するために必要な全ての機器を含む。

この規格群には,その適用の基礎となる,SIS安全ライフサイクル及び安全度水準(SIL,Safety Integrity

Level。以下,SILという。)という二つの概念がある。

この規格群は,電気・電子・プログラマブル電子技術を利用しているSISを扱う。その他の技術をロジ

ックソルバに使用する場合でも,機能安全要件を満足するためにこの規格群の基本原則を適用することが

望ましい。また,この規格群は使用される技術にかかわらずSISのセンサ及び操作端を扱う。この規格群

は,JIS C 0508規格群のフレームワーク内におけるプロセス産業分野に特化している。

この規格群は,最低限の原則を満たすために,SIS安全ライフサイクル活動の方法論を定めている。こ

の方法論は,合理的かつ一貫性のある技術的方策を使用するために採用した。

多くの場合,本質的な安全プロセス設計によって安全を達成するのが最善である。しかし,そのような

2

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

設計が不可能又は現実的でない場合がある。この場合には必要に応じて,残留リスクに対処するために,

一つ以上の保護システムと組み合わせてもよい。保護システムは,異種の技術(化学,機械,油圧,空気

圧,電気,電子又はプログラマブル電子)によることができる。この方法論の利用を容易にするために,

この規格群の内容を次に示す。

− 全安全要求事項を特定するために実施するH&RAを扱う。

− 安全要求事項のSISへの割付けを扱う。

− 機能安全を達成するための,全ての計装的手段に適用可能なフレームワーク内で使用する。

− 機能安全を達成するための全ての手法に適用できる安全管理のようなある特定の作業の実施について

詳述する。

プロセス産業分野のSISについて,この規格群の内容を次に示す。

− 概念設計,設計,実現,運転及び保全並びに廃却に至るまでの,SIS安全ライフサイクルの全てのフ

ェーズを扱う。

− プロセス産業分野の,既存又は新規の我が国固有の規格を,国際整合したこの規格群に調和させるこ

とができる。

この規格群は,プロセス産業分野の根底にある原則,用語及び情報の一貫性を高水準に保つことを意図

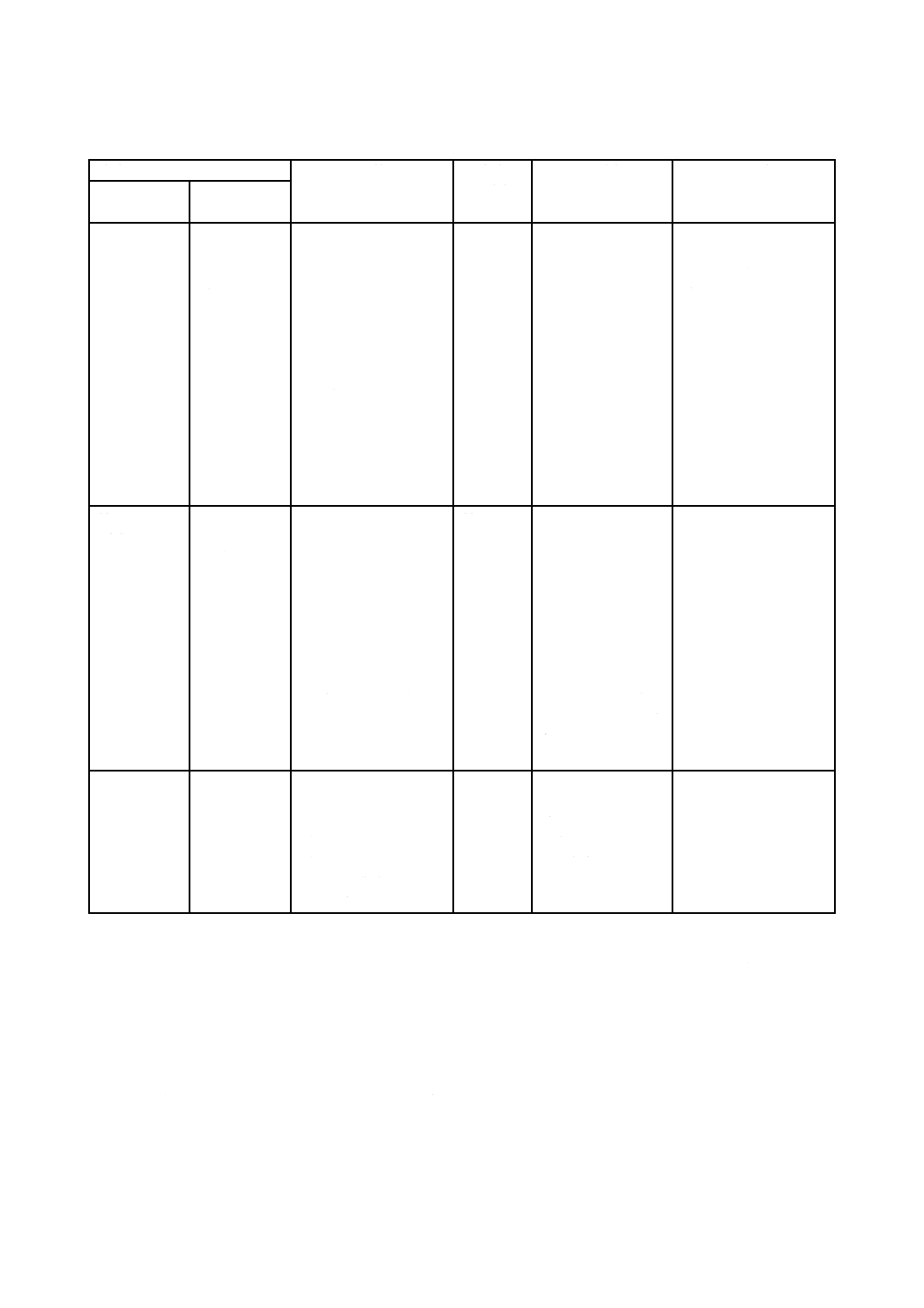

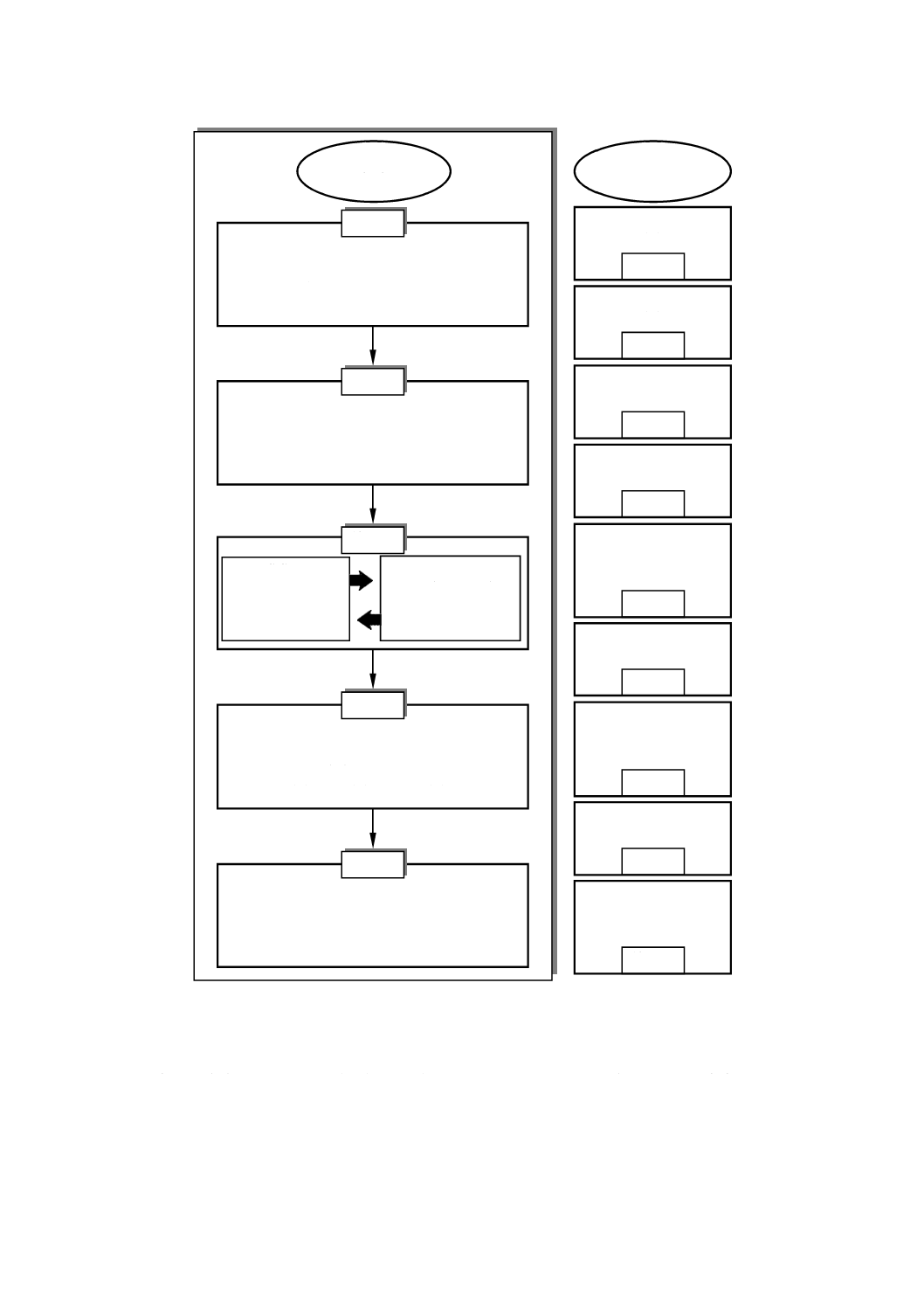

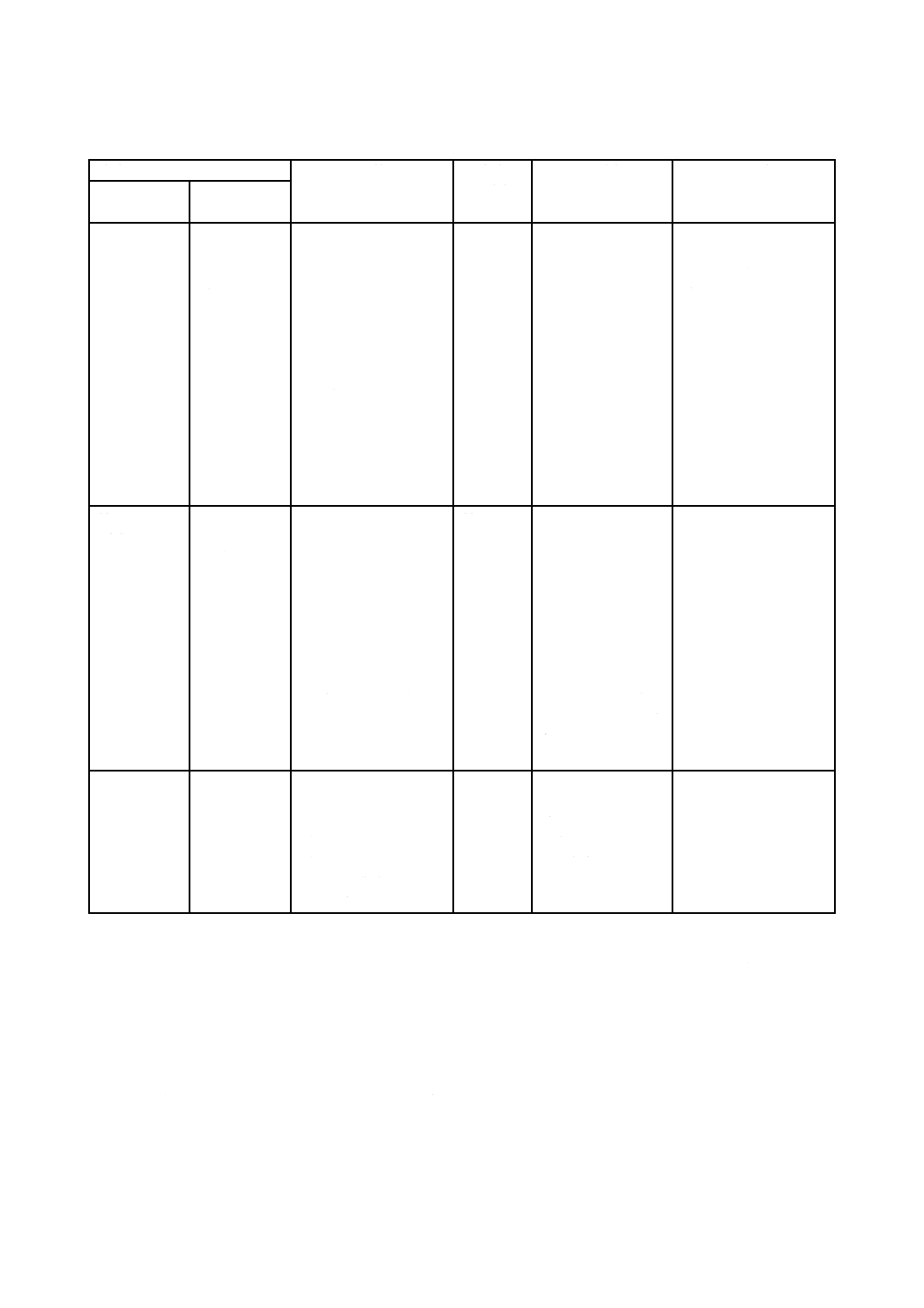

している。この一貫性は,安全性及び経済性の両面で利益をもたらすはずである。図1にこの規格群のフ

レームワークの全体を示す。

規制当局(例えば,国,地方自治体など)によるプロセス安全設計,プロセス安全管理又は他の規制が

ある場合,この規格の規定よりもそれらが優先する。

3

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

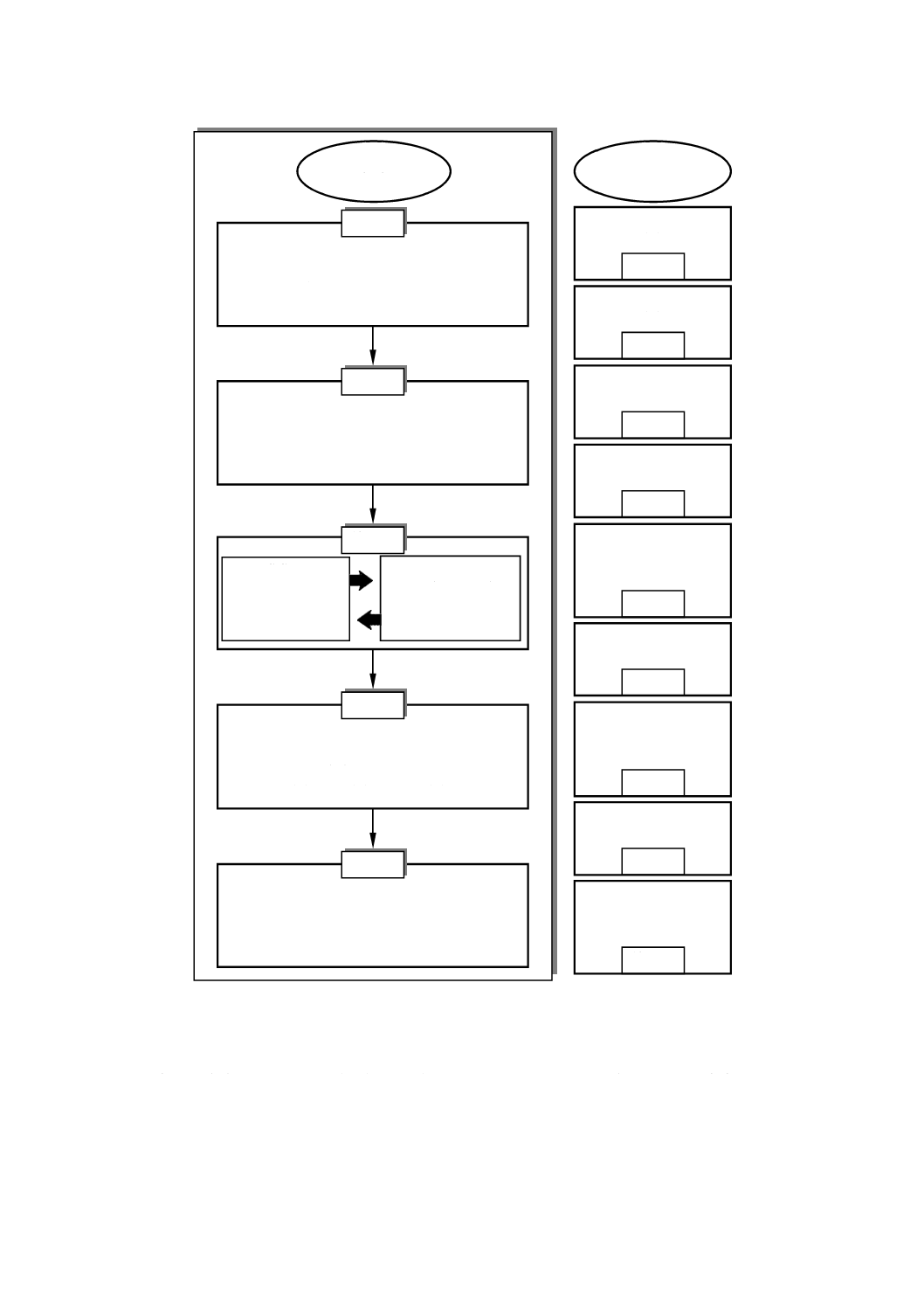

図1−この規格群の全体フレームワーク

1

適用範囲

この規格は,安全計装システム(SIS)の仕様,設計,設置,運用及び保全に関する要求事項について規

定する。この規格によって,プロセスの安全状態の達成又は維持を確実にすることができる。この規格は,

JIS C 0508規格群をプロセス産業分野に適用するために開発された。

この規格は,主に次の事項を規定する。

技術的

要求事項

補足説明部分

全安全要求事項の作成

(概念,適用範囲の定義,

潜在危険及びリスク評価)

箇条8

第1部

安全要求事項のSIFへの割当て,

及び安全要求仕様(SRS)の作成

箇条9及び箇条10

第1部

SISの立会試験(FAT),

設置,引渡し及び

安全妥当性確認

箇条13,箇条14及び箇条15

第1部

SISの運用及び

保全,部分改修,

使用終了又は廃棄

箇条16,箇条17及び箇条18

第1部

第1部

SISの

設計フェーズ

箇条11

SISアプリケーション

プログラミングの

設計フェーズ

箇条12

要求SIL決定に関する

適用指針

第3部

第1部の適用に

関する適用指針

第2部

情報及び文書に

対する要求事項

箇条19

第1部

適合確認

箇条7

第1部

安全ライフサイクル

要求事項

箇条6

第1部

機能安全の管理

箇条5

第1部

この規格への適合

箇条4

第1部

用語の定義及び略語

箇条3

第1部

引用規格

箇条2

第1部

4

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

a) 機能安全を達成するための要求事項を規定するが,それらの要求事項を実行する責任者が誰であるか

(例えば,設計者,供給者,会社の所有者若しくは経営者又は請負者)は規定しない。安全計画,プ

ロジェクト計画及び管理並びに国内規則によって,責任は異なる組織に割り当てられる。

b) JIS C 0508規格群,又はこの規格の11.5の要求事項を満足している機器を,プロセス産業分野のシス

テムの中に組み込む場合にこの規格を適用する。しかし,機器がプロセス産業分野でSISの中に使用

するのに適していると製造業者が主張するためには,この規格は適用しない(JIS C 0508-2及びJIS C

0508-3参照)。

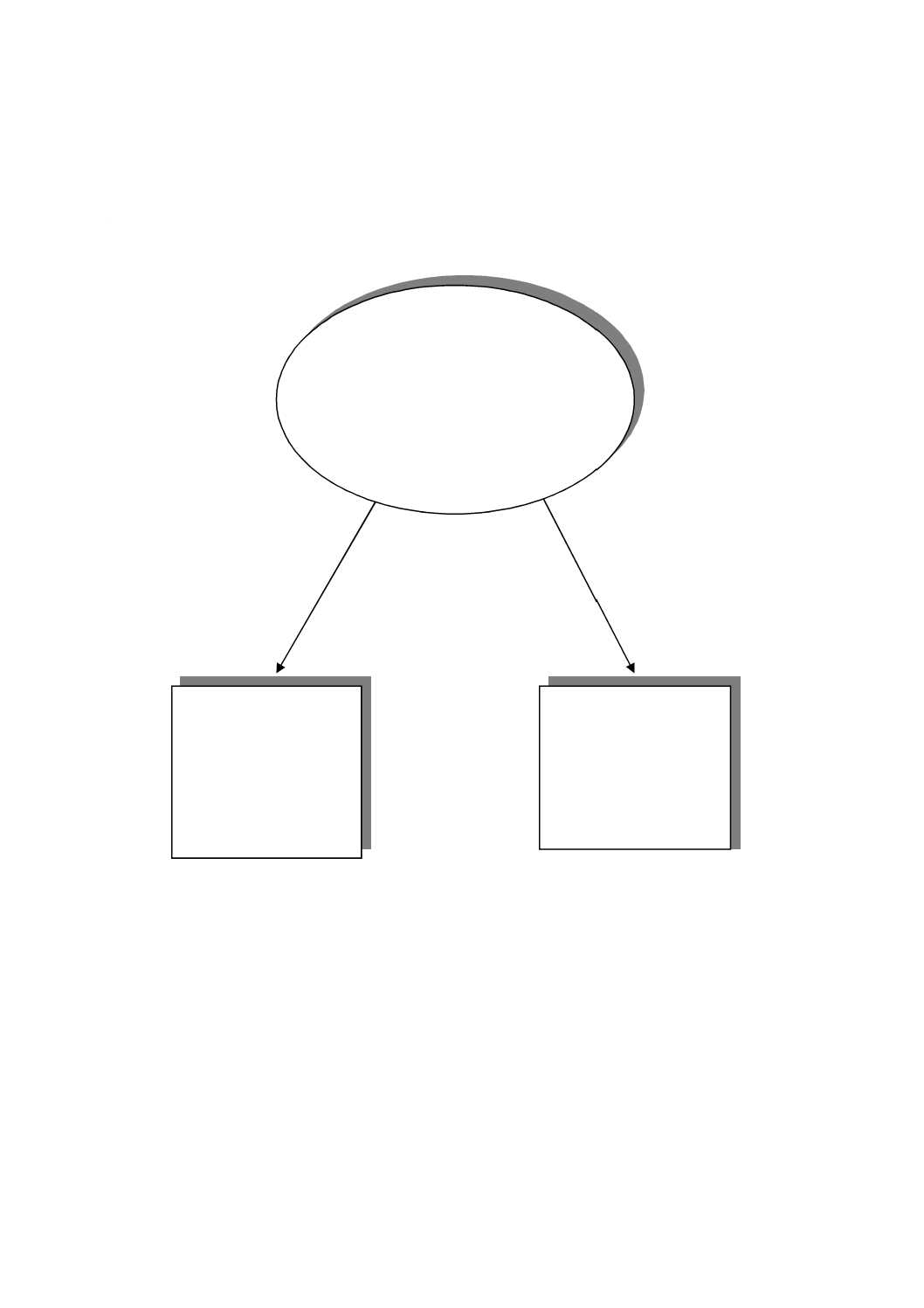

c) この規格とJIS C 0508規格群との関係を定義する(図2及び図3参照)。

d) 制約可変言語をもつシステムのためのアプリケーションプログラムを作成する場合又は固定プログラ

ム言語の機器を使用する場合に,この規格を適用する。しかし,組込みソフトウェア(システムソフ

トウェア)を開発するか又は完全可変言語(JIS C 0508-3参照)を使用する製造業者,SIS設計者,シ

ステムインテグレータ及びユーザに対しては,この規格は適用しない。

e) 石油及びガス,化学,製紙,製薬,食品,原子力発電を除く発電事業者などのプロセス産業分野にこ

の規格を広く適用する。

注記1 プロセス産業分野のアプリケーションで,更なる要求事項を求めることがある。

f)

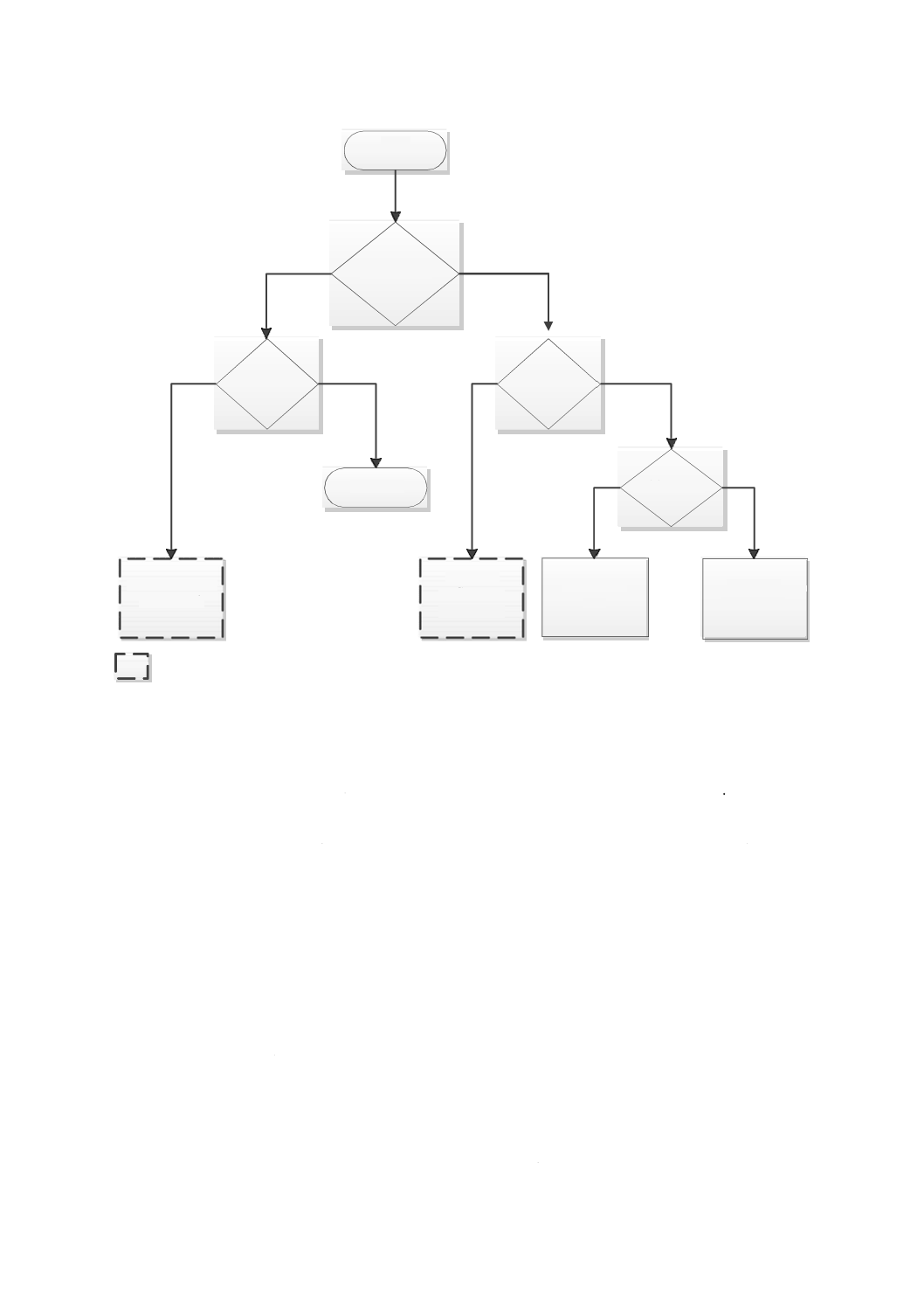

SIFとその他の計装機能との関係を概説する(図4参照)。

g) 他手段によって達成するリスク軽減を考慮して,SIFに対する機能要求事項及びSIL要求の特定を行

う。

h) システムアーキテクチャ及びハードウェア構成,アプリケーションプログラム,並びにシステムイン

テグレーションに関するライフサイクルでの要求事項を規定する。

i)

SISのユーザ及びシステムインテグレータのアプリケーションプログラムに関する要求事項を規定す

る。

j)

従業員の保護,市民の保護又は環境の保護のために,一つ以上のSIFを用いて機能安全を達成する場

合にこの規格を適用する。

k) 例えば,資産保護などの,安全目的ではないアプリケーションにこの規格を適用してもよい。

l)

機能安全を達成するための計画全体の一部として,SIFを実現するための要求事項を規定する。

m) SISの安全ライフサイクル(図7参照)を使用し,SISに関する機能要求事項及び安全度要求事項を決

定するために必要な作業項目を規定する。

n) 安全要求事項及びそれぞれのSIFのSILを定義するために,H&RAを行うことを規定する。

注記2 図9にリスク軽減手法の概要を示す。

o) それぞれのSILに対して,作動要求モードにおける作動要求時の機能失敗平均確率,及び作動要求モ

ード又は連続モードにおける平均危険側故障頻度の数値目標を設定する。

p) ハードウェアフォールトトレランスに対する最小限の要求事項を規定する。

q) 定められたSILを達成するために必要な技法及び手段を規定する。

r) この規格に従って実現するSIFに対して,達成可能な,最高水準の機能安全性能である安全度水準

(SIL4)を規定する。

s)

最低水準の機能安全性能である安全度水準(SIL1)を規定し,これよりも下の水準ではこの規格を適

用しない。

t)

SILを設定するためのフレームワークを提示するが,具体的なアプリケーションが要求するSILは規

定しない(これは特定のアプリケーションに対する知識及び全体のリスク軽減目標に基づき設定す

5

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

る。)。

u) センサから操作端までのSISの全ての要素の要求事項を規定する。

v) SISの安全ライフサイクル内で必要となる情報を定義する。

w) SISの設計に当たっては,人的要因を考慮することを規定する。

x) オペレータ個人及び保全員個人に対する直接的な要求事項については言及しない。

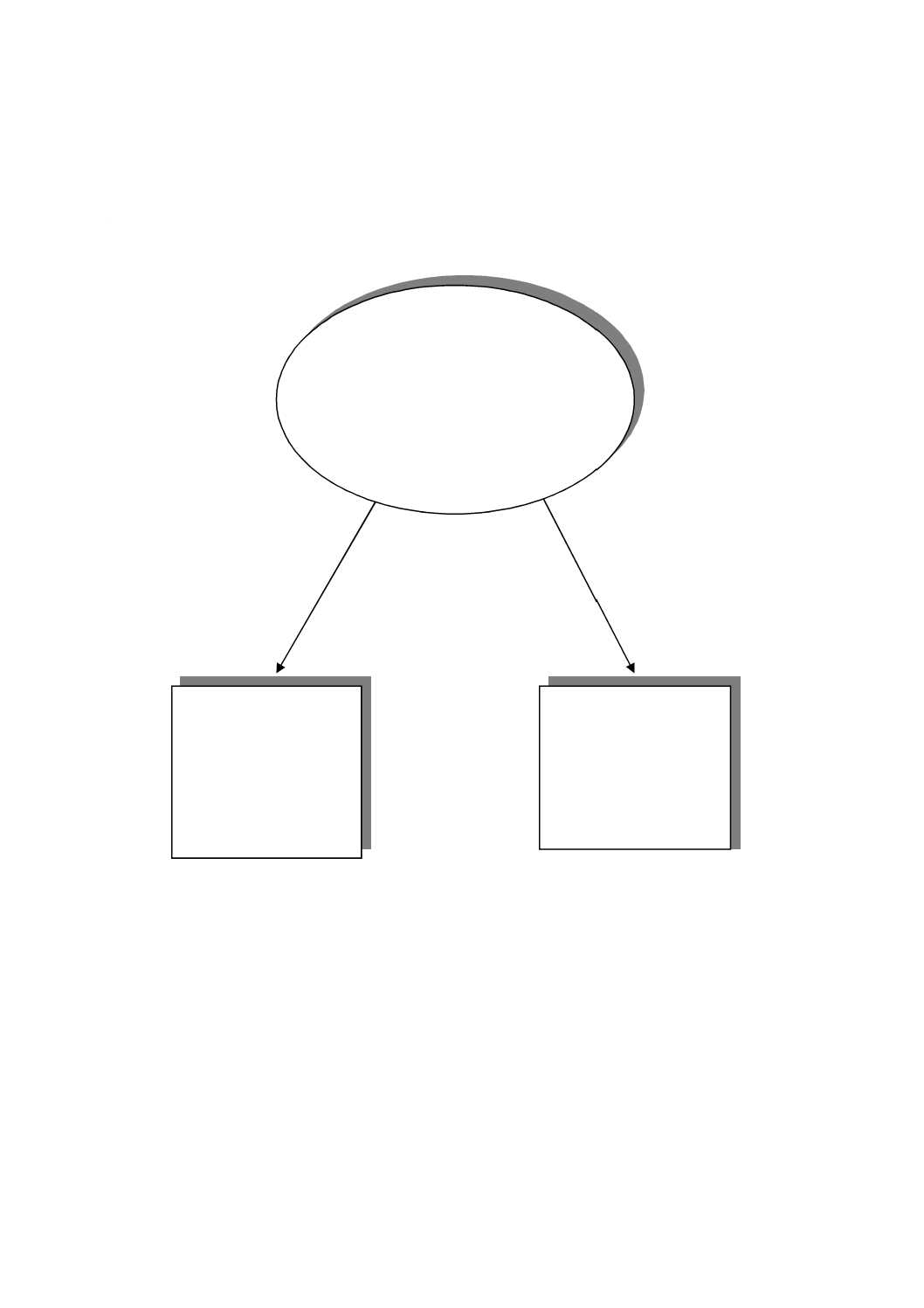

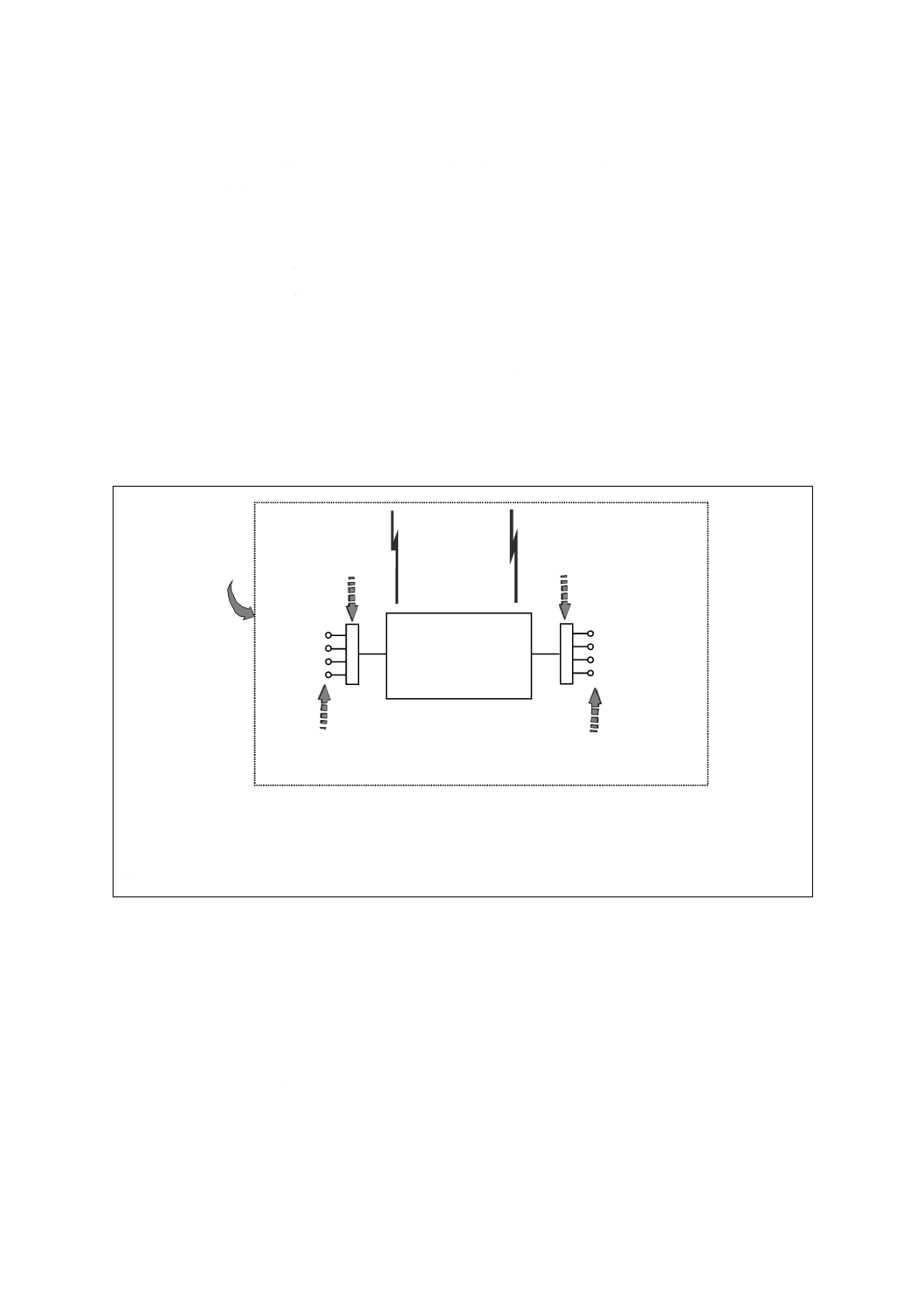

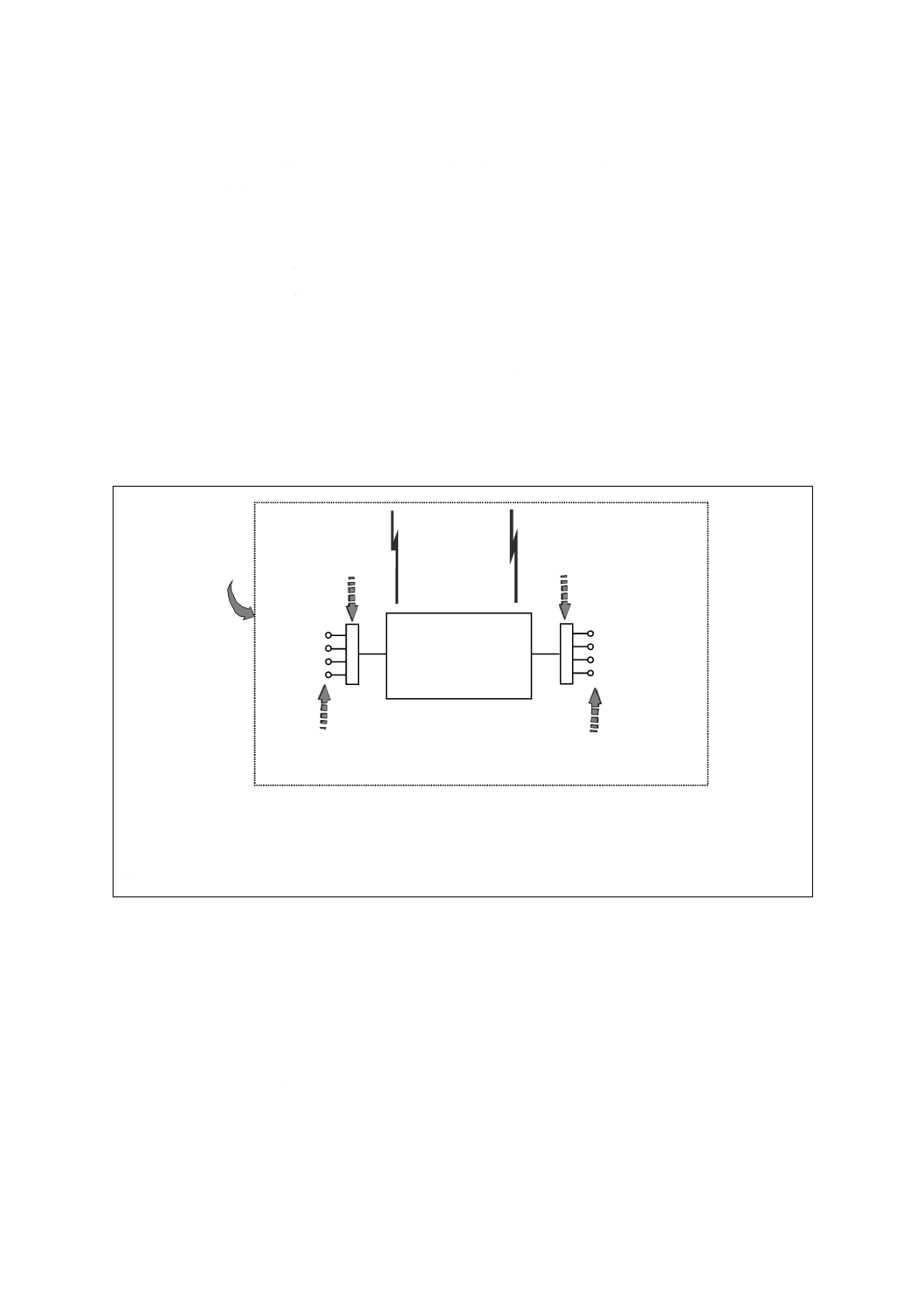

図2−JIS C 0511規格群とJIS C 0508規格群との関係

注記3 この規格群で指示がある場合にはSIS設計者,インテグレータ及びユーザもJIS C 0508規格

群を使用する。

機器の製造業者

及び供給者

JIS C 0508規格群

プロセス産業分野

SIS規格群

SIS設計者,

インテグレータ

及びユーザ

JIS C 0511規格群

6

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

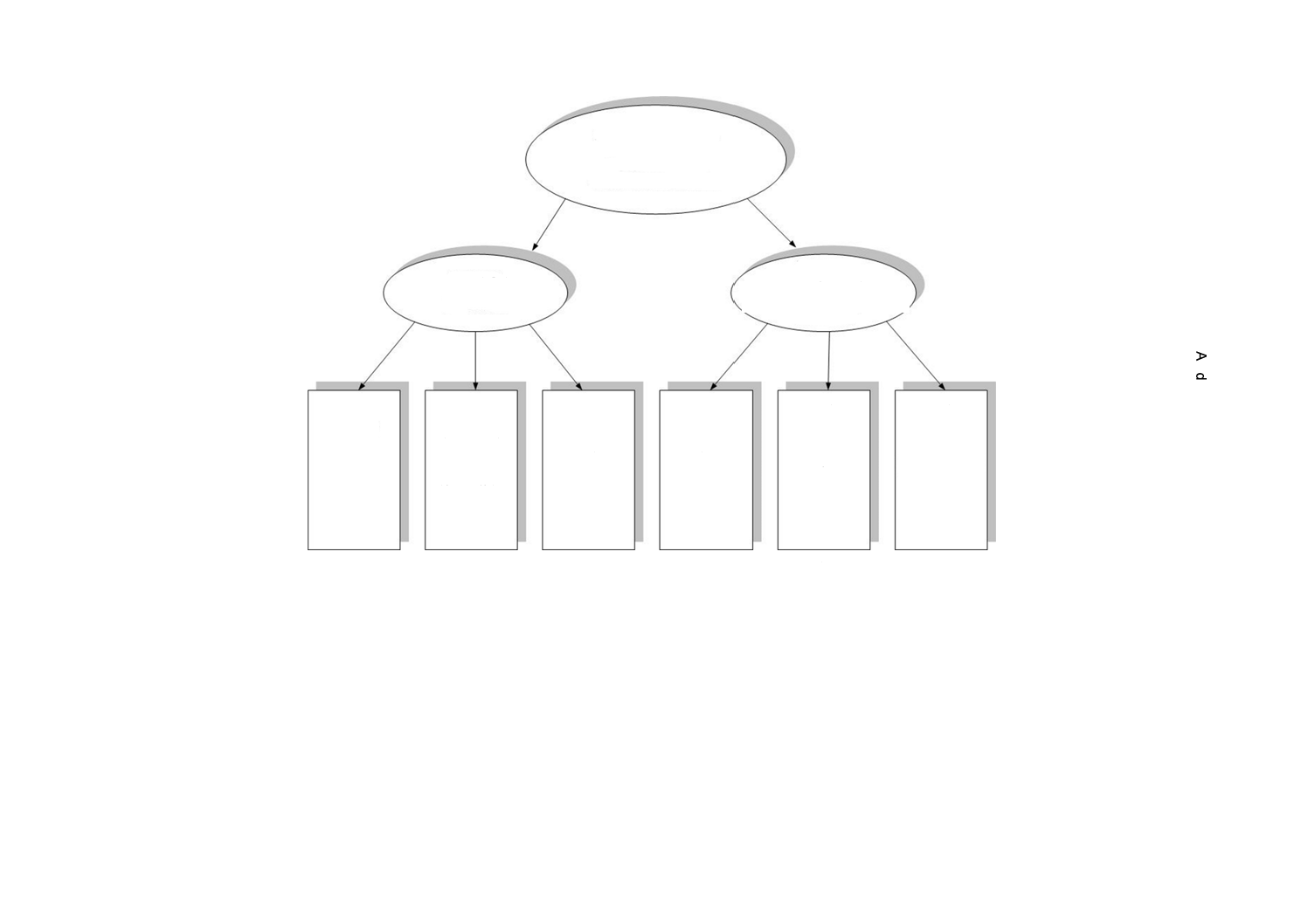

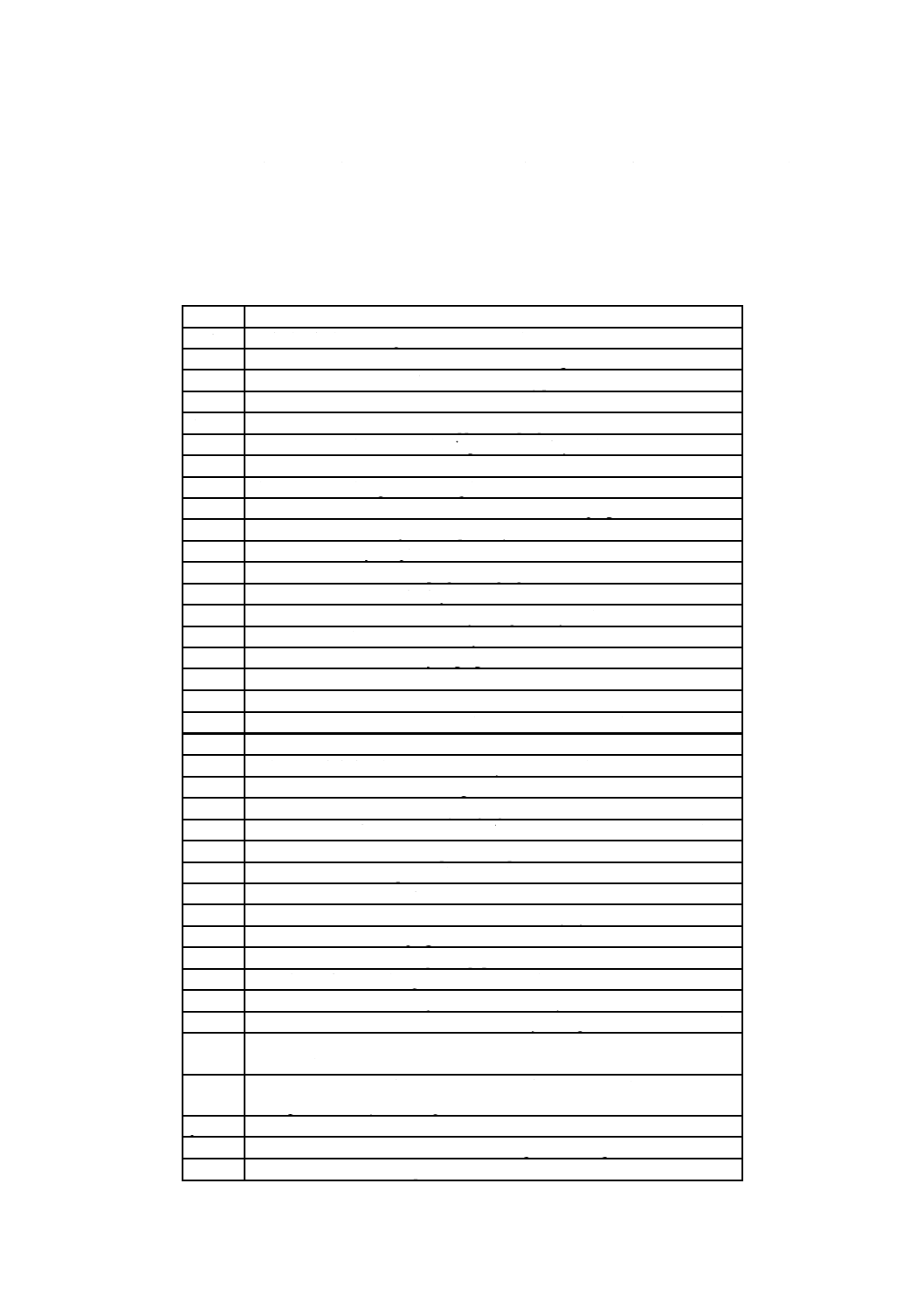

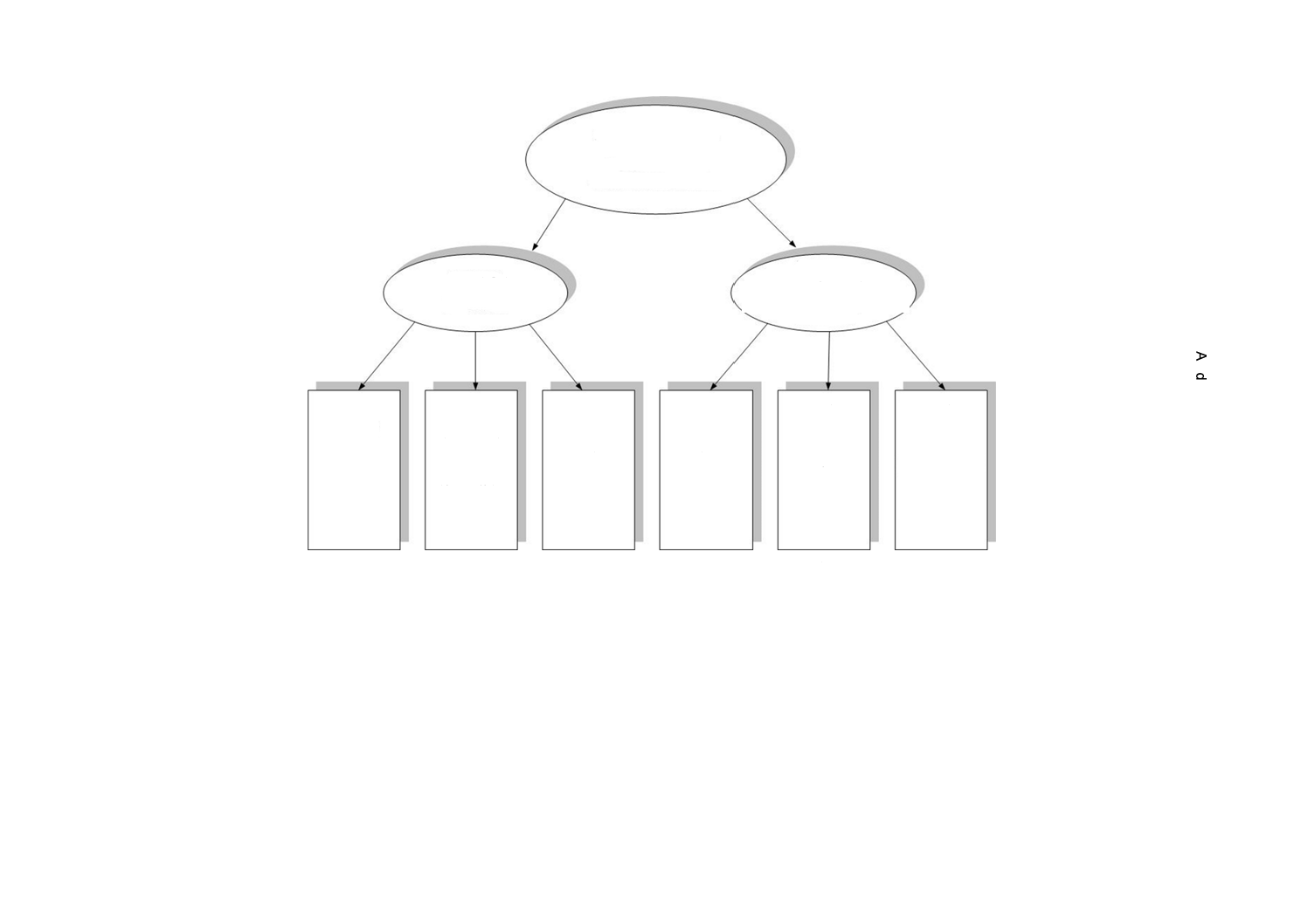

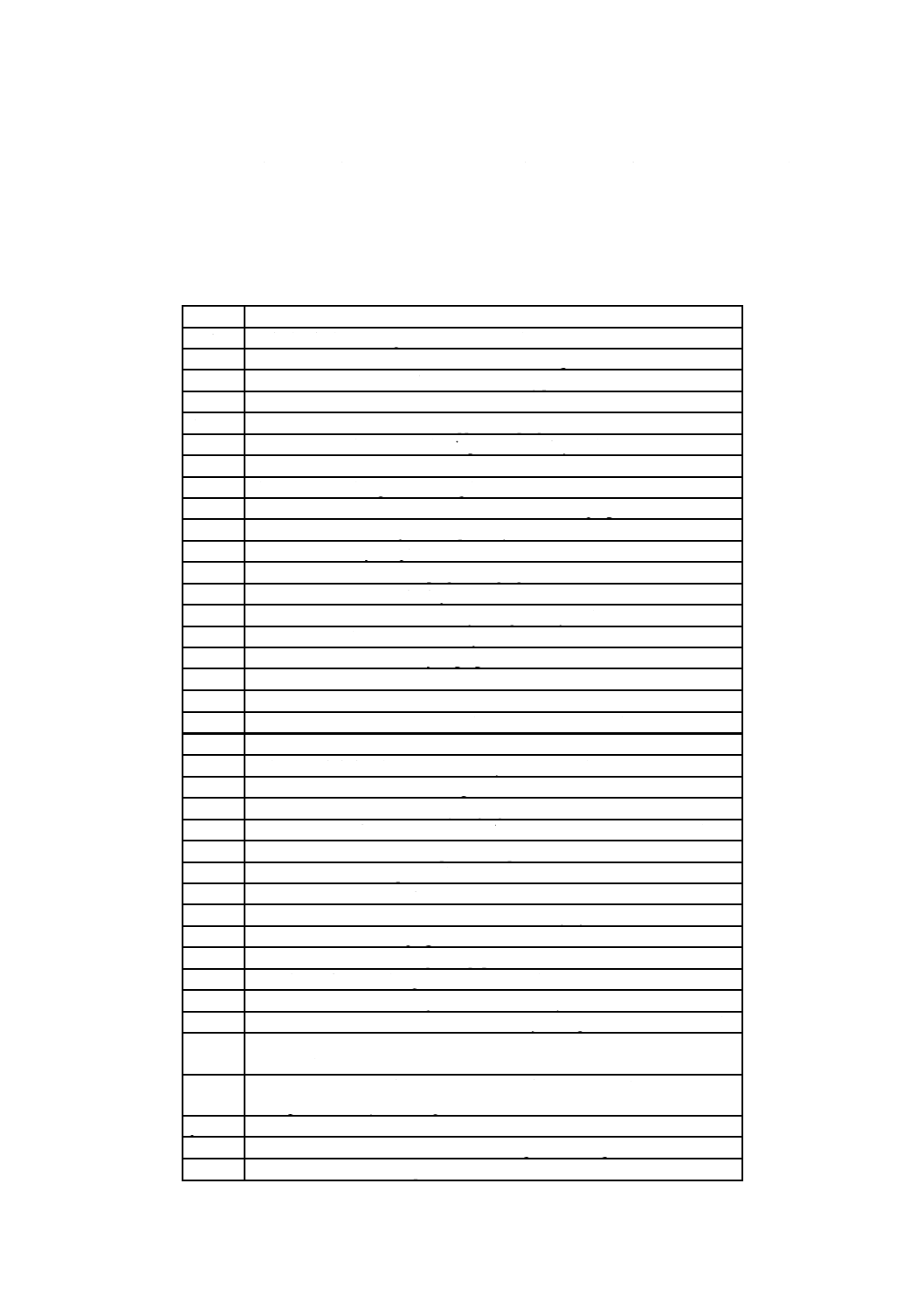

図3−この規格とJIS C 0508規格群との関係の詳細

注記4 7.2.2及びIEC 61511-2:2016のA.7.2.2に,機械安全,燃焼安全などの他の規格に適合する複数のサブシステムのインテグレーションの扱

いに関する手引を示す。

プロセス産業分野

SIS規格群

プロセス産業分野

ハードウェア

プロセス産業分野

ソフトウェア及び

アプリケーションプログラム

ハードウェア

機器の

新規開発

経験のある

使用

(Prior Use)

の

ハードウェア

機器の使用

JIS C 0508

規格群に従い

開発及び評価

した

ハードウェア

機器の使用

組込み

(システム)

ソフトウェア

の開発

完全可変言語

を使用した

アプリ

ケーション

プログラムの

開発

制約可変言語

又は固定プロ

グラム言語を

使用したアプ

リケーション

プログラムの

開発

JIS C 0508の

規格群に従う

この規格に従う

JIS C 0508-3

に従う

この規格に従う

この規格に従う

JIS C 0508-3

に従う

6

C

0

5

11

-1

:

2

0

1

9

(I

E

C

6

1

5

11

-1

:

2

0

1

6

,

A

m

d

.1

:

2

0

1

7

)

7

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

この規格では,実行する作業は規定するが,要求事項の詳細な記載はしない。

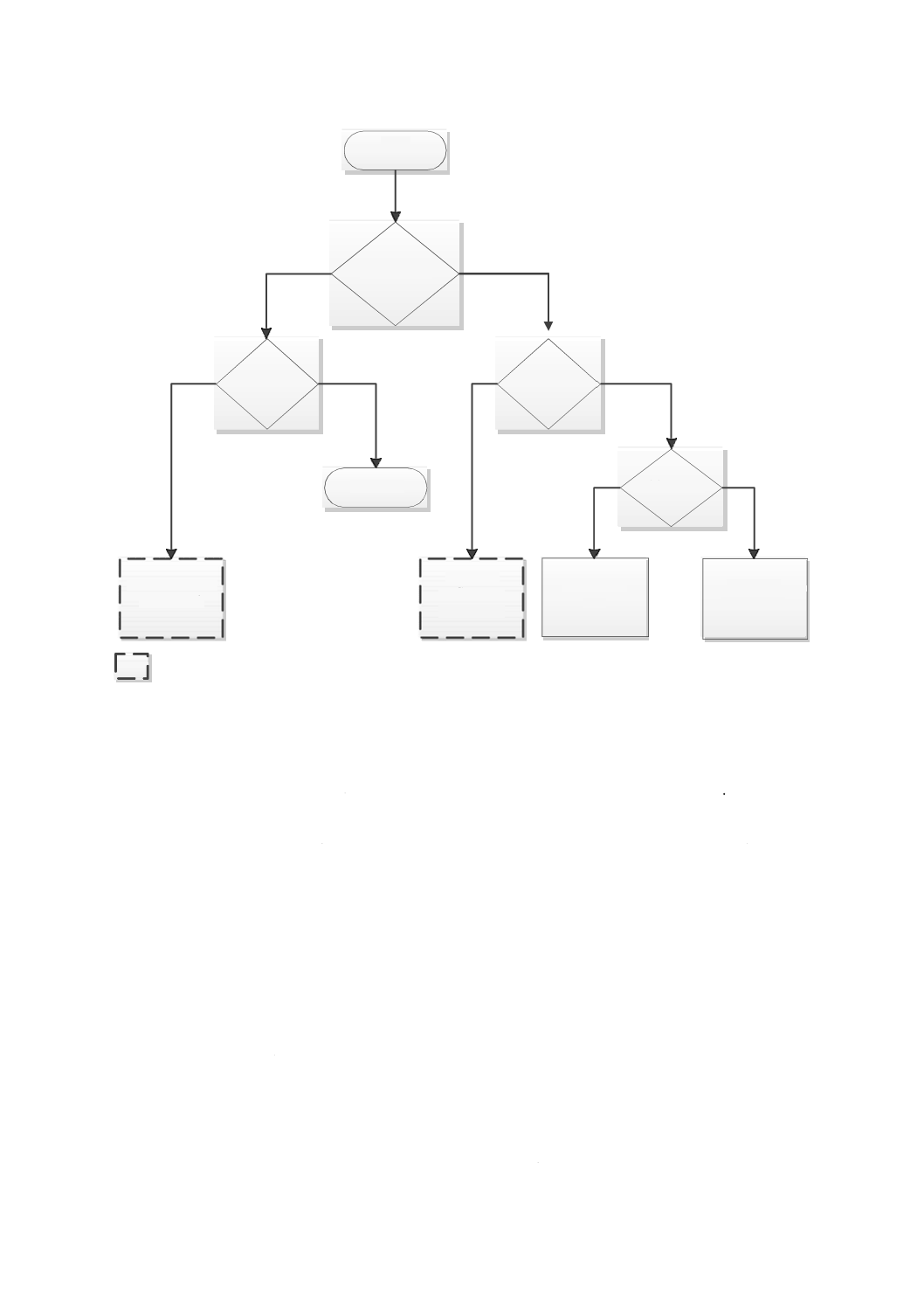

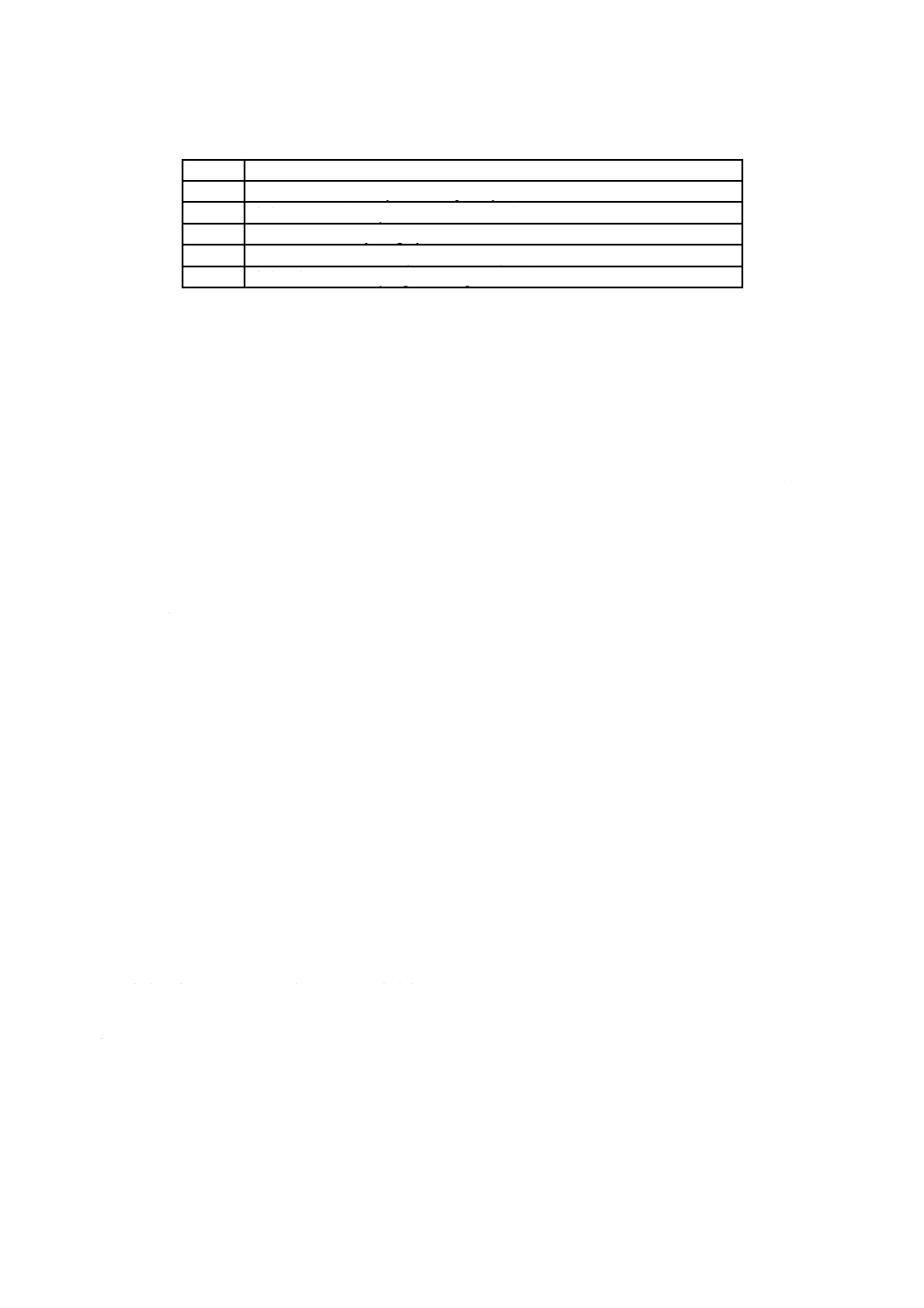

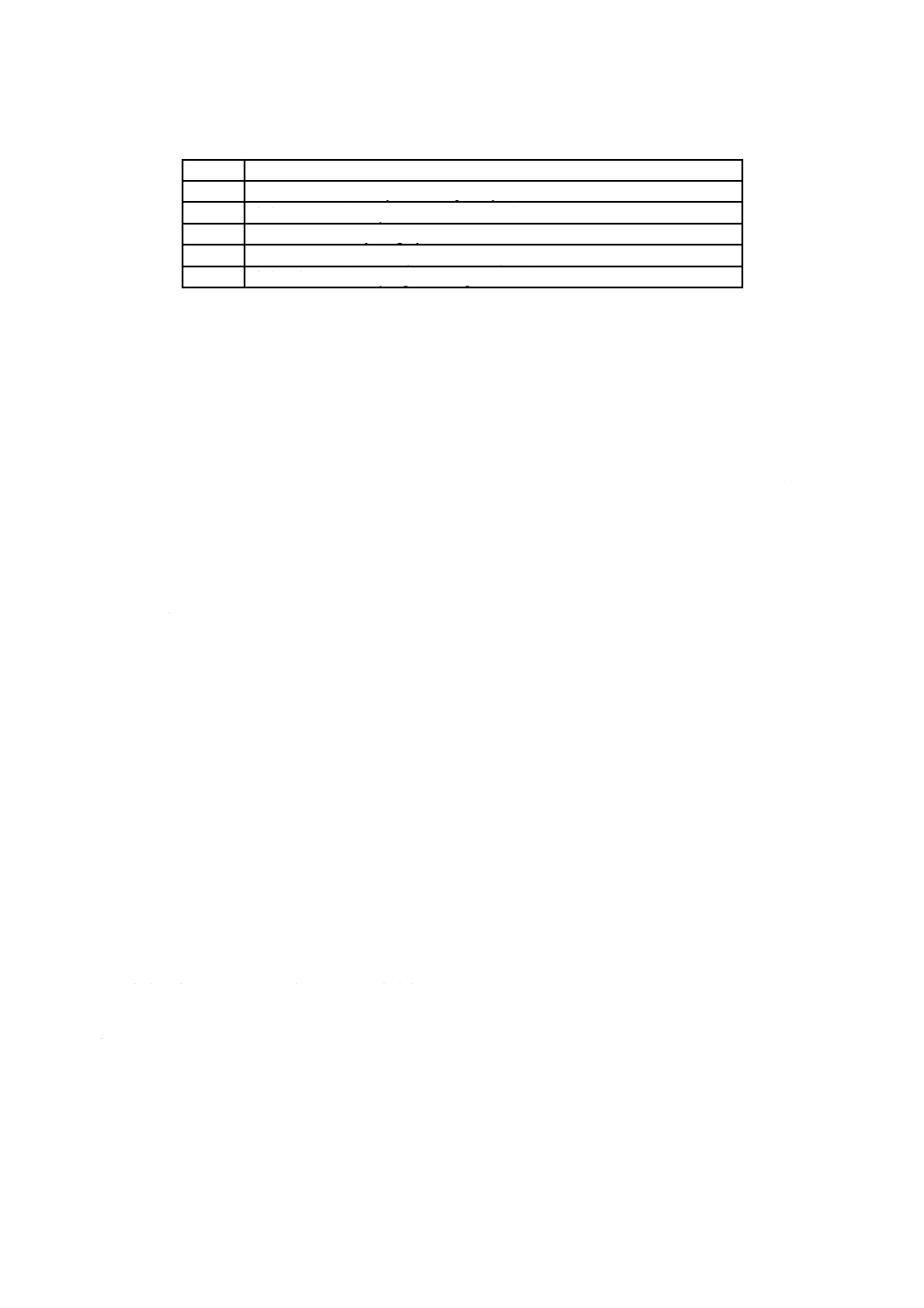

図4−SIFと他機能との関係

注記5 この規格の対応国際規格及びその対応の程度を表す記号を,次に示す。

IEC 61511-1:2016,Functional safety−Safety instrumented systems for the process industry sector

−Part 1:Framework, definitions, system, hardware and application programming requirements

及びAmendment 1:2017(IDT)

なお,対応の程度を表す記号“IDT”は,ISO/IEC Guide 21-1に基づき,“一致している”

ことを示す。

2

引用規格

次に掲げる規格は,この規格に引用されることによって,この規格の規定の一部を構成する。これらの

引用規格のうちで,西暦年を付記してあるものは,記載の年の版を適用し,その後の改正版(追補を含む。)

は適用しない。西暦年の付記がない引用規格は,その最新版(追補を含む。)を適用する。

JIS C 0508(規格群) 電気・電子・プログラマブル電子安全関連系の機能安全

注記 対応国際規格:IEC 61508 (all parts),Functional safety of electrical/electronic/programmable

electronic safety-related systems

JIS C 0508-1:2012 電気・電子・プログラマブル電子安全関連系の機能安全−第1部:一般要求事項

注記 対応国際規格:IEC 61508-1:2010,Functional safety of electrical/electronic/programmable

electronic safety-related systems−Part 1: General requirements

開始

運用モード?

No

Yes

Yes

No

No

Yes

連続

作動要求

他の手段による

リスク軽減

他の計装

手段による

リスク軽減

関係なし

連続モード

SIF

作動要求

モードSIF

計装機能か?

安全機能か?

SIFか?

8

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

JIS C 0508-2:2014 電気・電子・プログラマブル電子安全関連系の機能安全−第2部:電気・電子・

プログラマブル電子安全関連系に対する要求事項

注記 対応国際規格:IEC 61508-2:2010,Functional safety of electrical/electronic/programmable

electronic safety-related systems−Part 2: Requirements for electrical/electronic/programmable

electronic safety-related systems

JIS C 0508-3:2014 電気・電子・プログラマブル電子安全関連系の機能安全−第3部:ソフトウェア

要求事項

注記 対応国際規格:IEC 61508-3:2010,Functional safety of electrical/electronic/programmable

electronic safety-related systems−Part 3: Software requirements

JIS C 0508-4:2012 電気・電子・プログラマブル電子安全関連系の機能安全−第4部:用語の定義及

び略語

注記 対応国際規格:IEC 61508-4:2010,Functional safety of electrical/electronic/programmable

electronic safety-related systems−Part 4: Definitions and abbreviations

3

用語の定義及び略語

3.1

用語

用語を,3.2に示す。

3.2

用語の定義

この規格で用いる主な用語の定義は,次による。

次の定義で,同じ用語でもJIS C 0508-4の定義と異なる場合がある。これは,その用語がプロセス産業

分野の専門用語であることが理由の一つである。他の理由として,用語の定義に関連する他の規格(IEC

60050,International Electrotechnical Vocabulary,JIS Z 8051:2015)との整合性を図ったことも挙げられる。

しかし,特に断りがない限り,JIS C 0508-4の定義と技術的意味の相違はない。

3.2.1

アーキテクチャ(architecture),構成,コンフィギュレーション(configuration)

システムにおける,ハードウェア及びソフトウェアの特定の構成(コンフィギュレーション)。

注記 この規格群では,例えば,SISサブシステムの配置構成,SISサブシステムの内部構成,又は

SISアプリケーションプログラムの内部構成のことを指す。

3.2.2

資産保護(asset protection)

資産に対する損失を防止するためにシステムに割り当てられる機能。

3.2.3

基本プロセス制御システム(basic process control system,BPCS)

プロセス,それに関係した装置,他のプログラマブルシステム及び/又はオペレータからの入力信号に

応答し,プロセス及び関連した装置が望ましい方法で作動する出力信号を発生するが,いかなるSIFも実

行しないシステム。

注記1 BPCSはプロセスが望ましい方法で作動するための全ての必要な機器を含む。

注記2 一般的にBPCSは,プロセス制御,監視,アラームなどの複数の機能を実装する。

注記3 我が国では一般的に分散型制御システム(DCS)と呼ばれている。

9

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

3.2.4

バイパス(bypass)

SISの機能の全て又は一部の実行を停止する行為又は設備。

注記1 バイパス行為の例としては次のものがある。

− トリップ回路への入力信号は遮断するが,その入力値及びアラームはオペレータに知ら

せる。

− 操作端が作動しないように,操作端へのトリップ回路からの出力を通常運転状態に保持

する。

− 操作端周りに,物理的なバイパスラインを設置する。

− エンジニアリングツールを用いて,あらかじめ選択した入力(例えば,ON又はOFF入

力)又は手動入力を,強制的に設定する(例えば,アプリケーションプログラム内で)。

注記2 バイパス処理に関しては,オーバライド(override),ディフィート(defeat),無効(disable),

強制設定(force),禁止(inhibit),ミュート(muting)などの他の用語も用いる。

3.2.5

チャネル(channel)

相互に独立して特定の機能を履行する機器又は機器群。

注記1 一つのチャネル内の機器群には,入出力機器,ロジックソルバ,センサ,操作端を含むこと

がある。

注記2 二重化チャネル(2チャネル)構成とは,同一機能をそれぞれが独立して実行する二つのチ

ャネルをもつ構成のことである。チャネルは同種又は異種いずれでもよい。

注記3 この用語は,システム全体,又はシステムの一部(例えば,センサ又は操作端)のいずれを

表現するのにも使用することができる。

注記4 チャネルは,SISハードウェアのアーキテクチャ上の特徴を表し,その特徴はハードウェア

フォールトトレランスの要求を満足するために使用されることがある。

3.2.6

共通原因(common cause)

3.2.6.1

共通原因故障(common cause failures)

単一の事象に起因して異なる機器に同時に起こる故障で,それらの機器の故障はお互いの故障に起因し

ない故障。

注記1 共通原因に起因する全ての故障が必ずしも正確に同時に起こる必要はなく,そのことでSIF

が全く機能しなくなる前に共通原因の発生を検出する時間に猶予がある場合がある。

注記2 共通原因故障が共通モード故障を引き起こすこともある。

注記3 共通原因故障の可能性によって,システム冗長化の効果,又はフォールトトレランスの効果

が減少する(すなわち,複数チャネルのシステムにおける二つ又はそれ以上のチャネルの故

障確率が増大する。)。

注記4 共通原因故障は従属故障である。これらはシステム外部の事象(例えば,温度,湿度,過電

圧,火事,及び腐食),決定論的原因フォールト(例えば,設計,組付,又は設置のミス,バ

グ),又はヒューマンエラー(例えば,誤使用)などに起因する場合がある。

注記5 補足として,ここでの定義に従えば,共通原因故障(common cause failure:単数形)は,同

10

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

時に起こる故障群(concurrent failures:複数形)の中の一つの故障のことをいう。

3.2.6.2

共通モード故障(common mode failures)

同じ故障モードをもつ異なる機器に同時に起こる故障(すなわち,同一のフォールト)。

注記1 共通モード故障の原因は異なる場合がある。

注記2 共通モード故障は共通原因故障の結果であることがある(3.2.6.1参照)。

注記3 共通モード故障の可能性によって,システム冗長化の有効性及びフォールトトレランスの有

効性が減少する(例えば,複数チャネルシステムにおいて,複数のチャネルが故障確率が増

加する。)。

注記4 補足として,ここでの定義に従えば,共通モード故障(common mode failure:単数形)は,

同時に起こる故障群(concurrent failures:複数形)の中の一つの故障のことをいう。

3.2.7

補償措置(compensating measure)

保全期間中又はプラント運転期間中に,SISの性能が低下することが分かっている場合のリスクに対処

するために,あらかじめ計画及び文書化した手法を一時的に実施すること。

3.2.8

コンポーネント(component)

特定の機能を実行するシステム,SISサブシステム又は機器の部分の一つ。

注記 コンポーネントには,ソフトウェアを含むこともある。

3.2.9

構成管理(configuration management)

進化するシステムの変更を管理するために,変更で影響を受けるコンポーネント及びそれらの配置を特

定し,ライフサイクル全般にわたり,システムの継続性及び変更時のトレーサビリティを維持する規律。

3.2.9.1

保守的アプローチ(conservative approach)

分析及び計算実施の慎重な進め方。

注記 安全分野では,モデル,入力データ,及び計算方法などについては,分析,仮定,又は計算を

行わなければならない度に,悲観的な結果になることが確かなように選別していくことがある。

3.2.10

制御系(control system)

プロセス及び/又はオペレータからの入力信号に応答し,プロセスを望むように操作するために出力信

号を発生するシステム。

注記 制御系はセンサ及び操作端を含み,BPCS若しくはSISのいずれか,又はその両方の組合せの

場合がある。

3.2.11

危険側故障(dangerous failure)

実装した安全作動を妨害,又は実行不能にする故障。

注記1 ある故障が“危険”であるとは,実装したSIFに対してだけのことである。

注記2 フォールトトレランスである場合,危険側故障は次のいずれかの状態を引き起こすことがあ

る。

11

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

− 縮退状態のSIF:安全作動は可能だが,PFD又はPFHが高い状態。

− 実行不能状態のSIF:安全作動は完全に不能状態,又は危険事象が起きてしまった状態。

注記3 フォールトトレランスがない場合,全ての危険側故障はSIFを実行不能状態にする。

3.2.12

従属故障(dependent failure)

故障の確率が,その原因となる個々の事象の非条件付き確率の単純な積として表せない故障。

注記1 二つの事象A及びBが従属するのは,事象A及びBが発生する確率であるP(AかつB)が,

P(A)×P(B)より大きい場合である。

注記2 防護層間の従属故障の検討事例は,9.4.2及びIEC 61511-3:2016のAnnex Jを参照。

注記3 従属故障は,共通原因故障を含む。

3.2.13

検出された(detected),現れた(revealed),顕在的な(overt)

ハードウェア及びソフトウェアの故障若しくはフォールト状態に関し,それら自身で通知する,又は通

常運転若しくは専用の検出方法でそれらを発見することによって,それらが隠れていない状態。

注記1 これらの用語の使い分けを次に示す。

− 顕在的な(overt)は,状態変化などで故障発生が分かる故障又はフォールトに対して使

用する。このような故障の修理は,故障が発生してから直ちに行える。

− 検出された(detected)は,発生したときには自身で通知せず,何らかの手段(例えば,

診断テスト,プルーフテスト,現物検査又は手動テストなどのオペレータによる介入)

で検出するまでは隠れたままになる故障又はフォールトに対して使用する。このような

故障の修理は,現れた(revealed)後にだけ行える。この規格でのこの用語の規定する使

い方については注記2を参照。

− 現れた(revealed)は,顕在的な(overt)又は検出された(detected)結果として明らか

になった故障又はフォールトに対して使用する。

注記2 この規格では,文中で他の意味を示唆しない限りは,“検出された危険側故障(又はフォール

ト)”とは,診断テストで検出した危険側故障(又はフォールト)のことを指す。

注記3 検出が非常に早い場合(例えば,診断テストによる),検出された(detected)故障(又はフ

ォールト)は顕在的な(overt)故障(又はフォールト)と考えることができる。検出があま

り早くない場合(例えば,プルーフテストによる),SILを検討する際に,検出された(detected)

故障(又はフォールト)は顕在的な(overt)故障(又はフォールト)と考えることはできな

い。

注記4 現れた(revealed)危険側故障は,プロセスの安全を維持するために十分な時間で自動又は手

動を問わず有効な手段を取るならば,その場合だけ安全側故障として扱える。

3.2.14

機器(device)

特定の機能を実行できる,ソフトウェアを伴う又は伴わないハードウェア。

注記 例えば,センサ,ロジックソルバ,操作端,オペレータインタフェース,及びフィールド配線

3.2.14.1

フィールド機器(field device)

プロセスに直接接続する,又はプロセスの近傍に設置するSIS又はBPCSの機器。

12

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

注記 例えば,センサ,操作端,及び手動スイッチ

3.2.15

診断(diagnostics)

フォールトを明らかにするための,プロセスセーフティタイムと比較して短い時間間隔の自動テスト。

3.2.15.1

診断カバー率,DC(diagnostic coverage)

診断で検出する危険側故障率の割合。診断カバー率は,プルーフテストが検出するフォールトを含まな

い。

注記1 診断カバー率は,主にSIS機器又はSISサブシステムに適用する。すなわち,主にセンサ,

操作端,又はロジックソルバに対して診断カバー率を算出する。

注記2 安全向けのアプリケーションでは,診断カバー率は主にSIS機器又はSISサブシステムの危

険側故障に適用する。例えば,機器の危険側故障の診断カバー率は,DC=λDD/λDT(λDD:検

出された危険側故障率,λDT:全危険側故障率)となる。内部で冗長化しているSISサブシス

テムのDCは時間依存であり,DC(t)=λDD(t)/λDT(t)となる。

注記3 診断カバー率(DC)及び全危険側故障率(λDT)を与えた場合,検出された危険側故障率(λDD)

及び検出されない危険側故障率(λDU)は次のようになる。

λDD=DC×λDT

λDU=(1−DC)×λDT

3.2.16

多様性(diversity)

要求する機能を実行するために異なる手段をとること。

注記 多様性は,異なる物理的手段,異なるプログラミング技法,又は異なる設計のアプローチによ

る場合がある。

3.2.17

エラー,誤差(error)

計算,監視若しくは測定した値又は状態,及び,真値,規定値若しくは理論的に正しい値又は状態との

不一致。

注記 この定義は,IEC 60050-192:2015,192-03-02から引用している。

3.2.18

故障,機能失敗(failure)

要求に応じて実行する能力の喪失。

注記1 機器の故障は,その機器がフォールト状態になる事象である。

注記2 隠れたフォールトが能力の喪失に起因する場合,ある特定の環境条件に遭遇したときにその

故障が起きる。

注記3 要求する機能の性質上,必ず禁止する必要のある特定の挙動があり,その挙動を禁止するた

めに幾つかの機能を規定する場合もある。そのような挙動が起きれば故障である。

注記4 故障はランダム又は決定論的のいずれかである(3.2.59及び3.2.81を参照)。

注記5 この定義は,IEC 60050-192:2015,192-03-01から引用し,注記は修正している。

3.2.18.1

故障モード(failure mode)

13

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

故障の起こり方。

注記1 故障モードは故障が発生したときの喪失機能又は遷移状態によって定義することがある。

注記2 この定義は,IEC 60050-192:2015,192-03-17から引用している。

3.2.19

フォールト(fault)

内部状態が原因で,要求に従って実行することができない状態。

注記1 アイテム自身の故障の結果,又は仕様,設計,製造若しくは保全などのライフサイクルにお

ける,より初期の段階での不備による故障の結果,アイテムのフォールトが生じる。

注記2 ある特定の環境条件がそろったときに,機器のフォールトが故障を引き起こす。

注記3 この定義は,IEC 60050-192:2015,192-04-01から引用し,注記は修正又は削除している。

3.2.20

フォールトアボイダンス(fault avoidance)

SISの安全ライフサイクルの任意のフェーズにおける,フォールト発生の回避を目的とした技法及び手

順の使用。

3.2.20.1

フォールト除外(fault exclusion)

起こりそうにない故障モードによるフォールトを,より詳細な検討から外すこと。

注記1 フォールト除外に関する詳細は,JIS B 9705-1:2011及びISO 13849-2を参照。これらの規格

によれば,フォールト除外は次を基にして行うことがある。

− あるフォールトに関して技術的に起こり得ないこと。

− 検討するアプリケーションとは関係なく,広く受容する技術的経験則。

− そのアプリケーション及び規定した潜在危険に関連する技術的要求事項。

注記2 検討している安全機能に対する目標機能失敗尺度と比較して,安全機能を実行する機器で特

定した故障モードの危険側故障率が非常に低いときには,それらの故障モードは除外できる

場合がある。すなわち,フォールト除外を要求する全ての直列接続の機器の危険側故障率の

和は,一般的に目標機能失敗尺度の1 %を超えることはできない。

3.2.21

フォールトトレランス(fault tolerance)

フォールト又はエラーが存在しても,要求する機能の実行を継続する機能の能力。

3.2.22

操作端(final element)

安全な状態の達成又は維持に必要な物理的作動を実行するBPCS又はSISの部分。

注記 操作端の例は,附属部品(バルブを作動する電磁弁及びアクチュエータなど)を含むバルブ,

スイッチギア及びモータである。

3.2.23

機能安全(functional safety)

SIS及びその他の防護層との機能の正しい遂行によるプロセス及びBPCSに関連する全体の安全の一部。

3.2.24

機能安全評価,FSA(functional safety assessment)

一つ以上のSIS及び/又はその他の防護層が達成する機能安全を判定するための証拠に基づく調査。

14

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

3.2.25

機能安全監査(functional safety audit)

機能安全要求事項で規定した処理手順が,計画した取決めに従っており,効果的に実施され,かつ,規

定した目標を達成するのに適切であるかを判定するための,系統的及び独立したレビュー。

注記 機能安全監査は,FSAの一部として実施することがある。

3.2.26

ハードウェア安全度(hardware safety integrity)

危険側の故障モードのうち,ランダムハードウェア故障に関するSISの安全度の一部。

注記1 これに関連する二つの機能失敗尺度は,平均危険側故障頻度,及び作動要求時の機能失敗平

均確率である。

注記2 3.2.82を参照。

注記3 この定義は,プロセス産業分野での用法の相違を勘案して,JIS C 0508-4の定義とは異なる

ものとした。

3.2.27

危害(harm)

人への傷害若しくは健康障害,又は財産及び環境への損害。

注記 この定義は,JIS Z 8051の3.1(危害)から引用した。

3.2.27.1

危害事象(harmful event)

危害を起こした危険事象(hazardous event)。

注記 危険事象が危害をもたらすかどうかは,人,所有物,又は環境が危険状態にさらされるかどう

かに依存し,人への危害の場合,危険事象が発生した後にそのような状況下の人が,危害から

逃れることができるかどうかによる。危害を起こした危険事象のことを危害事象と呼ぶ。

3.2.28

潜在危険(hazard)

危害の潜在的な源。

注記1 この用語は,短時間で起きる人への危険(例えば,火災及び爆発)のほか,人の健康に長期

的な影響を与える危険(例えば,有毒物質又は放射線の放出)も含んでいる。

注記2 この定義は,JIS Z 8051の3.2(ハザード)から引用して修正し,注記を加えた。

3.2.28.1

危険事象(hazardous event)

危害を引き起こす可能性がある事象。

注記1 危険事象が危害を起こすかどうかは,人,所有物,又は環境が危険状態にさらされるかどう

かに依存し,人への危害の場合,危険事象が発生した後にそのような状況下の人が,危害か

ら逃れることができるかどうかによる。

注記2 この定義は,JIS Z 8051の3.3(危険事象)から引用して修正した。

3.2.28.2

危険状態(hazardous situation)

人,所有物又は環境が,一つ又は複数の潜在危険にさらされている状況。

注記 この定義は,JIS Z 8051の3.4(危険状態)から引用した。

15

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

3.2.29

ヒューマンエラー(human error)

故意か偶然かを問わず,不適切な結果を生む行為又は不作為。

注記1 例えば,間違える,うっかりする,やり損なうなど。

注記2 悪意のある行為はヒューマンエラーから除く。

3.2.30

影響解析(impact analysis)

機能又はコンポーネントの変更が,自システム内又は他システム内の他の機能群又はコンポーネント群

に及ぼす影響を判定する作業。

3.2.31

独立した組織(independent organization)

FSA又は妥当性確認の対象となるSIS安全ライフサイクルの特定のフェーズで行う活動に責務をもつ組

織とは,管理及びその他のリソースによって分離して別個である組織。

3.2.32

独立した人員(independent person)

FSA又は妥当性確認の対象となるSIS安全ライフサイクルの特定のフェーズで行う活動に直接には携わ

っておらず,それらの活動に対して直接的な責任をもたない人員。

3.2.33

入力機能(input function)

ロジックソルバに入力情報を与えるため,プロセスとその関連装置とを監視する機能。

注記 入力機能は,手動機能であってもよい。

3.2.34

計装(instrument)

作動を実行するために使用する装置器械[代表的には,計装システム(instrumented system)にみること

ができる。]。

3.2.34.1

計装システム(instrumented system)

センサ(例えば,圧力計,流量計及び温度計),ロジックソルバ(例えば,プログラマブルコントローラ,

分散型制御システム,オン/オフコントローラ),及び操作端(例えば,調節弁,モータ制御回路)で構成

するシステム。

注記 計装システムは,制御,監視,アラーム発報及び保護機能を含む計装機能を実行する。計装シ

ステムは,SIS(3.2.67参照)又はBPCS(3.2.3参照)になることがある。

3.2.35

論理機能(logic function)

(一つ以上の入力機能による)入力情報を(一つ以上の出力機能によって使用する)出力情報に変換す

る機能。

注記1 論理機能は,一つ以上の入力機能を一つ以上の出力機能に変換する。

注記2 詳細については,IEC 61131-3:2013及びIEC 60617-12:1997参照。

3.2.36

ロジックソルバ(logic solver)

16

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

一つ以上の論理機能を実行するBPCS又はSISの部分。

注記1 この規格ではロジックソルバに対して次の用語を使用する。

− 電気機械技術用の電気式論理系

− 電子技術用の電子式論理系

− プログラマブル電子系用のPE式論理系

注記2 例えば,電気系,電子系,プログラマブル電子系,空気圧系及び液圧系がある。センサ及び

操作端はロジックソルバの一部ではない。

3.2.36.1

安全構成形PEロジックソルバ(safety configured PE logic solver)

安全向けアプリケーションに使用するために特別に構成した,汎用の工業用PEロジックソルバ。

注記 詳細は,11.5参照。

3.2.37

保全・エンジニアリングインタフェース(maintenance/engineering interface)

SISの保全又は部分改修を適切に行えるように提供されるハードウェア及びソフトウェア。

注記 保全・エンジニアリングインタフェースには,指示書及び診断書(ソフトウェアでもよい),並

びに適切な通信プロトコルをもったプログラム用端末,診断ツール,指示計,バイパス機器,

テスト機器及び校正機器を含むことがある。

3.2.37.1

平均修理時間,MRT(mean repair time)

修理にかかる総時間の期待値。

注記 MRTは,MTTRの定義で示す時間のうち,(b),(c)及び(d)を含んだものである(3.2.37.2を参照)。

3.2.37.2

平均修復時間,MTTR(mean time to restoration)

修復が完了するまでの時間の期待値。

MTTRは次を含む。

− 故障を検出する時間(a)

− 修理を開始するまでに費やす時間(b)

− 修理を実施する時間(c)

− コンポーネントが運転に復帰するまでの時間(d)

(b)の開始時刻は(a)の終了時刻であり,(c)の開始時刻は(b)の終了時刻である。また,(d)の開始時刻は(c)

の終了時刻である。

3.2.37.3

最大許容修理時間,MPRT(maximum permitted repair time)

フォールトを検出した後に修理に費やせる最大期間。

注記1 MRTをMPRTとして扱ってもよいが,MPRTはMRTと無関係に設定されることがある。

− MRTよりも短いMPRTは,危険事象の発生確率を小さくするために選択することがあ

る。

− MRTよりも長いMPRTは,危険事象の発生確率が大きくてもよいときに選択することが

ある。

注記2 MPRTを設定した場合,ランダムハードウェア故障確率の計算のために,MPRTをMRTとし

17

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

て使用することができる。

3.2.38

緩和(mitigation)

危険事象の結果を軽減させる措置。

注記 例えば,火災又はガス漏れ検出時の,非常減圧措置又は通風ダンパ閉止措置。火災検知時の,

放水起動。

3.2.39

(SIFの)運用モード[mode of operation (of a SIF)]

低頻度モード(低頻度作動要求モードともいう。),高頻度モード(高頻度作動要求モードともいう。)又

は連続モードのいずれかであるSIFの運用方法。

a) 低頻度作動要求モード:規定した安全な状態にプロセスを移行するために,作動要求だけによってSIF

を実行する運用モードで,作動要求の頻度が年1回を超えない運用。

b) 高頻度作動要求モード:規定した安全な状態にプロセスを移行するために,作動要求だけによってSIF

を実行する運用モードで,作動要求の頻度が年1回を超える運用。

c) 連続モード:通常運転下で,プロセスを安全な状態に保持している運用モード。

3.2.39.1

作動要求モードのSIF(demand mode SIF)

低頻度作動要求モード[3.2.39 a)]又は高頻度作動要求モード[3.2.39 b)]で運用するSIF。

注記1 SIFの危険側故障が発生したとき,次の場合でだけ危険事象が発生することがある。

− 自己診断によって故障が検出できず,次のプルーフテスト前に作動要求がある場合。

− 自己診断によって故障を検出したが,関連するプロセス及びそのプロセス下の装置が,

作動要求がある前に安全な状態に移行していない場合。

注記2 高頻度作動要求モードにおいては通常の場合,連続モードの判定基準を用いることが適切で

ある。

注記3 作動要求モードで運用するSIFのSILを表4及び表5に示す。

3.2.39.2

連続モードのSIF(continuous mode SIF)

連続モード[3.2.39 c)]で運用するSIF。

注記1 SIFの危険側故障が発生したとき,プロセスセーフティタイム以内に防護措置をとらなけれ

ば,更に故障が発生しなくても危険事象が発生する。

注記2 連続モードは,機能安全を維持するために連続制御を行うSIFを含む。

注記3 連続モードで運用するSIFのSILを表5に示す。

3.2.40

モジュール(module)

規定した機能を実行する,SISアプリケーションプログラム(プログラムの内部又はプログラム群であ

ることがある)の自己完結した部分(例えば,操作端の起動/停止/テストシーケンス,SIF内のアプリ

ケーション特定シーケンス)。

注記1 IEC 61131-3:2013では,ソフトウェアモジュールは,一つの機能又はファンクションブロッ

クのことである。

注記2 多くのモジュールはアプリケーションプログラムの中で,繰り返し使用する。

18

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

3.2.41

MooN(M out of N)

“N”個の独立したチャネルを装備し,“M”個のチャネルがあればSIFが実行できるように構成したSIS

又はその一部。

3.2.42

必要なリスク軽減(necessary risk reduction)

許容リスクを超えないように,SIS及び/又はその他の防護層で達成するリスク軽減。

3.2.43

非プログラマブルシステム,(NP)system(non-programmable system)

コンピュータ技術に基づかないシステム[すなわち,プログラマブル電子(PE)又はソフトウェアに基

づかないシステム]。

注記 例えば,ハードワイヤリングによる電気的若しくは電子的,機械的,油圧的又は空気的システ

ム。

3.2.44

動作環境(operating environment)

機器の機能性及び安全度に潜在的に影響する,設置に固有の条件で,次がある。

− 外部環境。例えば,寒冷地対策,危険区域分類。

− プロセス運転条件。例えば,温度,圧力及び振動の作動限界条件。

− プロセス組成。例えば,固形成分,塩分,腐食成分。

− プロセスインタフェース

− プラント全体の保全及び運転管理システムの統合性。

− 通信の処理能力。例えば,電磁干渉。

− ユーティリティの品質。例えば,電源,空気源,油圧源。

注記 プロセスのアプリケーションによっては,重大事故事象から安全機能を守るために必要となる

特別な動作環境を要求として設けることがある。例えば,装置に対する特殊仕様のきょう(筐)

体,パージ処理,又は防火対策の要求。

3.2.45

(プロセス)運転モード(process operating mode)

プロセス運転においてあらかじめ想定したいずれかの状態で次を含む。緊急停止後のスタートアップ,

及び通常のスタートアップ,運転及び停止,一時的な運転並びに緊急時の運転及び停止。

3.2.46

オペレータインタフェース(operator interface)

情報をオペレータとSISとの間で伝達する手段(例えば,表示インタフェース,表示灯,押しボタン,

警笛及び警報)。

注記 オペレータインタフェースは,ヒューマンマシンインタフェース(HMI)と呼ばれることがあ

る。

3.2.47

出力機能(output function)

論理機能からの出力情報に従って,プロセス及び関連装置を制御する機能。

19

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

3.2.48

性能(performance)

仕様及びこの規格と照合した,定めた作動及びタスクの達成度。

3.2.49

フェーズ(phase)

この規格で規定する作業を行う,SIS安全ライフサイクル内の期間。

3.2.50

予防(prevention)

危険事象発生のゆう(尤)度(確からしさ)を軽減させる措置。

3.2.51

経験のある使用(prior use)

類似の作動環境での過去の運用経験に基づき,ある機器がSISでの使用に適していて,かつ,要求した

機能及び安全度要求を満足していることを文書によって示すユーザによる評価。

注記1 あるSIS機器を“経験のある使用(prior use)”とみなすために,ユーザはその機器が類似の

作動環境で満足する性能を達成したことを文書によって立証できる。計画した設計,検査,

テスト,保全,及び運転上の実践が十分であることの高い確証を得るためには,装置が動作

環境下でどのように稼働するのかを理解することが必要である。

注記2 実績による使用(proven in use)は,機器に対する製造業者の設計基準(例えば,温度限界,

振動限界,腐食限界,及び望ましい保全支援)に基づくものである。“経験のある使用(prior

use)”は,プロセス産業分野のアプリケーション特有の動作環境に設置された機器の性能を

論じるもので,製造業者の設計基準とは異なることが多い。

3.2.52

プロセスリスク(process risk)

(BPCSの作動不良を含む)異常な事象が引き起こすプロセスの状態から生じるリスク。

注記1 ここでいうリスクとは,必要なリスク軽減を行うためにSISを使用する特定の危険事象に関

連しているリスク(すなわち,機能安全に関連しているリスク)のことである。

注記2 プロセスリスクの分析は,IEC 61511-3:2016で論じている。プロセスリスクを決定する主な

目的は,防護層を考慮しない場合でのリスクの基準点を設定することである。

注記3 このリスクの評価には,関連したヒューマンファクタの問題を含めることができる。

注記4 この用語は,JIS C 0508-4の“EUCリスク(EUC risk)”と同等である。

3.2.52.1

プロセスセーフティタイム(process safety time)

SIFが作動しない場合,プロセス又はBPCSにおいて危険事象を引き起こす可能性がある異常が発生し

てから,危険事象が発生するまでの時間間隔。

注記 これはプロセスとしての特性である。一般に,SIFは,あらゆるプロセスの応答遅れ(例えば,

容器の冷却)を考慮して,危険事象の発生を防止するのに十分早い時間内で異常検知及び作動

を完了する。

3.2.53

プログラマブル電子,PE(programmable electronics)

ハードウェア,ソフトウェア並びに入力及び/又は出力ユニットによって構成する,コンピュータ技術

20

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

に基づいたアイテム。

注記 この用語は,1個以上の中央処理装置(CPU)及びそれに関連するメモリを伴うマイクロ電子

機器を包含している。プロセス産業分野でのプログラマブル電子の事例を次に示す。

− スマートセンサ及び操作端

− 次を含む,プログラマブル電子ロジックソルバ

− プログラマブルコントローラ

− プログラマブルロジックコントローラ

− ループコントローラ

3.2.54

プログラマブル電子系,PES(programmable electronic system)

電源,センサ及び他の入力機器,データハイウェイ及び他の通信系統,アクチュエータ,他の出力機器

などの全てのシステム機器を含む,一つ以上のプログラマブル電子機器を用いた制御,防護又は監視のた

めのシステム(図5参照)。

注記 プログラマブル電子機器は中央に位置するように示されているが,PES中の数箇所にあることも可能。

図5−プログラマブル電子系(PES):構成及び用語

3.2.55

プログラミング(programming),コーディング(coding)

問題の解決又はデータの処理を行うために,命令の集合体を設計,作成及びテストする工程。

注記 この規格群においては,プログラミングは,通常,PEに関連付く。

3.2.56

プルーフテスト(proof test)

必要であれば修理によってシステムを新品同様の状態,又はできるだけ新品同様に近い状態に復旧でき

るように,SIS内の危険側の隠れたフォールトを検出するために実行する定期的なテスト。

プログラマブル

電子機器(PE)

(注記参照)

PESの範囲

入力インタフェース

(例 A-Dコンバータ)

通信

出力インタフェース

(例 D-Aコンバータ)

入力機器

(例 センサ)

出力機器・操作端

(例 アクチュエータ)

基本的なPES構成

21

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

3.2.57

防護層(protection layer)

制御,予防又は緩和によってリスクを軽減する何らかの独立した機構。

注記 これは,危険な化学物質を貯蔵する容器の大きさを制限するなどのプロセス工学的仕組み,SIS

若しくは安全弁のような機械的仕組み,SIS又は差し迫った潜在危険に対する緊急対応計画の

ような管理的手段があり得る。これらの対応措置は,自動的又は人によって開始するものがあ

る(図9参照)。

3.2.58

品質(quality)

明示した要求及び含意した要求を満たす能力に関連するエンティティの特性の総体。

注記 詳細はJIS Q 9000を参照。

3.2.59

ランダムハードウェア故障(random hardware failure)

ハードウェア内で起こり得る一つ以上の劣化メカニズムの結果によって,ランダムな時刻に生じる故障。

注記1 様々な部品には異なる確率で起こる多くの劣化メカニズムがあり,かつ,部品の運用後それ

らの劣化メカニズムに従って,製造上の許容誤差によって異なる時刻で故障が発生するので,

多くの部品から構成される装置全体の故障は,予測可能な確率ではあるが予測不可能な時刻

(すなわち,ランダムな時刻)に発生する。

注記2 ランダムハードウェア故障と決定論的原因故障の二つの大きな相違を次に示す。

− ランダムハードウェア故障は,そのシステム自体だけが関係するのに対して,決定論的

原因故障は,そのシステム自体(のフォールト)及び“ある特定の条件”(3.2.81参照)

の両方が関係する。その結果,ランダムハードウェア故障を特徴付けるのが,単一の信

頼性パラメータ(すなわち,故障率)であるのに対して,決定論的原因故障を特徴付け

るのは,二つの信頼性パラメータ(すなわち,“元から存在する”フォールトの確率,及

び“ある特定の条件”の潜在危険率)である。

− ランダムハードウェア故障はなくすことはできないが,決定論的原因故障は発見後にな

くすことができる。

このことは,ランダムハードウェア故障の信頼性パラメータは,フィールドからのフィー

ドバックによって推定できるが,決定論的原因故障は,同様の方法によって推定することが

非常に難しいことを示唆している。一般に,決定論的原因故障に対しては,定性的アプロー

チが望まれる。

注記3 この定義は,JIS C 0508-4の3.6.5から引用して修正し,注記は変更した。

3.2.60

冗長性(redundancy)

要求した機能を実行するため,又は情報を表すための,二つ以上の手段の存在。

注記1 例えば,二重化した機器の使用,及びパリティビットの追加。

注記2 冗長性は,一義的には,信頼性又はアベイラビリティを向上するために用いる。

注記3 この定義は,JIS C 0508-4の3.4.6から引用した。

3.2.61

リスク(risk)

22

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

危害の発生確率及びその危害の度合いの組合せ。

注記1 発生確率には,危険状態へのばく露,危険事象の発生,及び危害を回避又は制限できる可能

性を含む。

注記2 この定義は,JIS Z 8051の3.9(リスク)から引用した。

3.2.62

安全側故障(safe failure)

所定の安全作動を促す故障。

注記1 所定の安全機能の観点からだけで,故障は“安全側”である。

注記2 フォールトトレランスである場合,安全側故障は次のいずれかの状態を引き起こすことがあ

る。

− 安全作動は可能で,要求実行がより高い成功確率,又は危険事象発生がより低い頻度で

ある状態。

− 誤作動によって安全作動を実行する状態。

注記3 フォールトトレランスがない場合,安全側故障はプロセス状態に無関係に安全作動を起動す

る。これを誤作動トリップという。

注記4 誤作動トリップは所定の安全機能の観点からは安全かもしれないが,他の安全機能の観点か

らは危険の可能性がある。

注記5 誤作動トリップは,プロセス設備の稼働率に不利益な影響を与える可能性がある。

3.2.63

安全な状態(safe state)

安全を達成しているときのプロセスの状態。

注記1 ほかよりは安全な状態であり危険な状態から最終的に安全な状態に移行中,又は表面上の安

全な状態から危険な状態に移行中など,プロセスは多くの中間的な状態を通過しなければな

らない可能性がある。

注記2 状況によっては,安全な状態はプロセスを連続的に制御するときだけ存在する。そのような

連続制御は短期間又は無期限いずれの場合もあり得る。

注記3 ある安全機能にとって安全な状態は,他の安全機能が寄与している危険事象の発生確率を上

げていることもある。この場合,最初の安全機能の最大許容できる誤作動トリップ頻度の平

均値(10.3.2参照)をもう一方の安全機能が寄与しているリスクの潜在的増加分とみなすこ

とができる。

注記4 この用語は,プロセス産業分野の用語との相違を考慮しており,JIS C 0508-4での定義とは

異なっている。

3.2.64

安全(safety)

許容不可能なリスクがないこと。

注記1 JIS Z 8051では,受容可能なリスク(acceptable risk)と許容可能なリスク(tolerable risk)は

同義語の場合がある。

注記2 この定義は,JIS Z 8051の3.14(安全)から引用して修正し,注記を加えた。

3.2.65

安全機能(safety function)

23

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

特定の危険事象に関し,プロセスの安全な状態を達成又は維持する目的で,一つ以上の防護層が実行す

る機能。

3.2.66

安全計装機能,SIF(safety instrumented function)

SISが実行する安全機能。

注記 SIFは,同じリスクの軽減に関与する他の防護層との関係で決定された要求SILを達成するた

めに設計する。

3.2.67

安全計装システム,SIS(safety instrumented system)

一つ以上のSIFを実行するために使用する計装システム。

注記1 SISはセンサ(群),ロジックソルバ(群)及び操作端(群)を任意に組み合わせて構成する

(例えば,図6参照)。SISは,通信及び補助装置(例えば,ケーブル,配管,電源,導圧管,

ヒートトレース)も含む。

注記2 SISはソフトウェアを含む場合がある。

注記3 SISはSIFの一部として人の作動を含む場合がある(ISA TR 84.00.04:2015,第1部参照)。

図6−三つのSISサブシステムからなるSISアーキテクチャ群の例

3.2.68

安全度(safety integrity)

必要とするSIFを,要求どおりに,かつ,要求するときに実行するためのSISの能力。

注記1 この定義は,必要とするSIFに関係するSISのディペンダビリティと同義である。安全の概

念というよりはむしろ効率の概念として頻出するディペンダビリティは,誤解を避けるため

ここでは使用しない。

注記2 能力には,機能の応答性(例えば,規定の時間内に特定の弁を閉止する。),及びSISが要求

どおりに作動する確からしさの両方を含む。

注記3 安全度の決定には,不安全な状態に導く,ランダムハードウェア故障と決定論的原因故障の

両者の,全ての原因を含めることがある(例えば,ハードウェア故障,ソフトウェアが誘発

する故障,及び電気的干渉による故障)。これらの種類の故障の幾つか,特にランダムハード

ウェア故障は,平均危険側故障頻度又は作動要求時の機能失敗確率のような尺度を用いて定

量化されることがある。しかし,安全度は,正確には定量化できない多くの決定論的要因に

も依存し,多くの場合ライフサイクルを通じて定性的に検討する。決定論的原因故障がSIS

の危険側故障になる確からしさは,ハードウェアフォールトトレランス(11.4参照)又は他

の技法及び手段を通じて軽減する。

注記4 安全度はハードウェア安全度(3.2.26参照)及び決定論的安全度(3.2.82参照)からなるが,

ハードウェア原因及び決定論的原因の相互作用に関連して生じる複雑な故障も考慮すること

24

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

ができる。

3.2.69

安全度水準,SIL(safety integrity level)

SISによって達成すべき安全度要求を指定するためにSIFに割り当てる離散的(1〜4)な水準。

注記1 SILが高くなるほど,想定するPFDavg又は危険事象を引き起こす平均危険側故障頻度は小さ

くなる。

注記2 目標機能失敗尺度及びSILの関係を表4及び表5に示す。

注記3 SIL 4が安全度の最高水準,SIL 1が最低水準となる。

注記4 この定義は,プロセス産業分野の用語の相違を反映して,JIS C 0508-4の定義とは異なって

いる。

3.2.69.1

安全度要求(safety integrity requirements)

SISで実現するSIFが定めたSILを得るために,SISが満たすべきこの規格の要求事項の集合。

注記 安全度要求は,関連するSILが高いほど厳しいものになる。

3.2.70

SIS安全ライフサイクル(SIS safety life-cycle)

プロジェクトの概念フェーズから始まり,全てのSIFの使用終了に至る期間中に生じる,SIFの実現に

必要な活動。

注記1 用語の“機能安全ライフサイクル(functional safety life-cycle)”が厳密にいえばより正確であ

るが,形容詞の“機能の(functional)”は,この規格の文脈上不要と考える。

注記2 この規格で使用するSIS安全ライフサイクルモデルを図7に示す。

3.2.71

安全マニュアル(safety manual)

機能安全マニュアル(functional safety manual)

SIS機器,サブシステム,又はシステムをいかにすれば機能安全を達成できるかを定義した情報。

注記1 安全マニュアルは,コーザからの情報提供とともに,製造業者からの情報を含んでもよい。

注記2 JIS C 0508規格群に適合した機器については,製造業者からの情報が安全マニュアルになる。

注記3 安全マニュアルは,総括的な独立した文書であるか,又は複数の文書群になることがある。

注記4 この定義は,プロセス産業分野の定義との相違を考慮しており,JIS C 0508-4での定義とは

異なっている。

3.2.72

安全要求仕様,SRS(safety requirements specification)

SIF群に対する機能的な要求事項,及びそれらに関連するSILを含む仕様。

注記 この定義は,JIS C 0508-4の3.5.11(E/E/PE系安全要求仕様)から引用して修正し,この規格

の用語との整合性を図った。

3.2.73

センサ(sensor)

プロセスの状態を計測又は検出する,BPCS又はSISの一部。

注記 例えば,発信器,変換器,プロセススイッチ及び位置決めスイッチ。

25

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

3.2.74

ソフトウェア(software)

データ処理システムの運用のためのプログラム,手順,データ,規則及びそれらの関連文書。

注記1 ソフトウェアは,それを記録する媒体が何であるかは無関係である。

注記2 ソフトウェア種類の例は,3.2.75及び3.2.76を参照。

3.2.75

アプリケーションプログラミング言語(application programming languages)

3.2.75.1

固定プログラム言語,FPL(fixed program language)

事前に定義した固定パラメータ群をユーザが調整することだけに限定している言語。

注記 FPLを応用した機器の一般的な例には,スマートセンサ(制御アルゴリズムをもたない圧力発

信器),スマート操作端(制御アルゴリズムをもたない弁),シーケンス・オブ・イベント記録

装置,専用のスマート警報器のポイント設定がある。FPLの使用は,“機器設定”と呼ばれる。

3.2.75.2

制約可変言語,LVL(limited variability language)

商業用かつ工業用で,適用範囲を関連する安全マニュアルで定義したアプリケーションに制限している

プログラマブル電子制御装置のためのプログラム言語。この言語の表記法は,テキスト形式,グラフィッ

ク形式又は両形式の特徴を兼ね備えたものであってもよい。

注記1 この種の言語は,プロセス産業分野のユーザが容易に理解できるように設計されており,SRS

を実現するための,事前に定義したアプリケーション特有のライブラリ化した機能を統合す

る能力を提供する。LVLは,アプリケーションを作り込むのに必要な機能に対して,密接な

機能上の整合性を提供する。

注記2 この規格では,機能安全を達成するために必要な制約条件は,安全マニュアル,アプリケー

ションプログラマがプロセスの制御アルゴリズムを定義するために必要な機能に対する言語

の表記方法の精密さ並びにロジックソルバの供給者がロジックソルバプログラム,ロジック

ソルバの開発環境に組み込んだコンパイル時及び実働時に行うチェックとの組合せによって

達成すると仮定している。認証レポート及び安全マニュアルで特定する制約条件は,JIS C

0508-3の関係する要求事項を満足することを確かにすることができる。

注記3 この規格群が“アプリケーションプログラム”と記載する場合は,LVLが最も一般的に使用

される言語である。

3.2.75.3

完全可変言語,FVL(full variability language)

コンピュータプログラマに対し分かりやすく設計されており,かつ,広範囲で多様な機能及びアプリケ

ーションを実現する能力を提供する言語。

注記1 FVLを使用するシステムの典型的な例は,汎用コンピュータである。

注記2 プロセス産業分野において,組込みソフトウェアにFVLの適用例はあるが,アプリケーショ

ンプログラミングにはほとんど見られない。

注記3 FVLの例は,Ada,C,Pascal,インストラクションリスト,アセンブラ言語,C++,Java及

びSQLである。

26

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

3.2.76

ソフトウェア及びプログラム種類(software & program types)

3.2.76.1

アプリケーションプログラム(application program)

SISの機能要求事項を満足するために必要な入力,出力,及び判断を制御する,一般的には論理シーケ

ンス,許可,制限及び表現を含むユーザアプリケーション固有のプログラム。

3.2.76.2

組込みソフトウェア(embedded software)

製造業者が供給するシステムの一部であり,かつ,エンドユーザによって変更ができないソフトウェア。

注記 組込みソフトウェアは,ファームウェア又はシステムソフトウェアとも呼ばれる。3.2.75.3の完

全可変言語を参照。

3.2.76.3

ユーティリティソフトウェア(utility software)

アプリケーションプログラムの作成,修正及び文書化のためのソフトウェアツール。

注記 これらのソフトウェアツールは,SISの運転には必要ない。

3.2.77

アプリケーションプログラムライフサイクル(application program life-cycle)

アプリケーションプログラムを構想する時点から,アプリケーションプログラムを永久に廃止する時点

までの期間中に生じる活動。

注記1 アプリケーションプログラムライフサイクルは,通常,要求フェーズ,開発フェーズ,テス

トフェーズ,統合フェーズ,設置フェーズ及び部分改修フェーズを含む。

注記2 アプリケーションプログラムを含むソフトウェアは現状維持するというのではなく,むしろ

部分改修していくものである。

3.2.78

SISサブシステム(SIS subsystem)

SISの独立した部分で,この部分の危険側故障を起こさないことが,SISの危険側故障を起こさないこと

になるもの。

注記1 図6に三つのSISサブシステムで構成するSISを示す。

注記2 カットセットアプローチ(IEC 61025参照)の観点からは,SISサブシステムのミニマルカッ

トセットは,全体のSISのミニマルカットセットでもある。したがって,SISの中で実現す

るSIFは,このSISの中のSISサブシステム上では完全に従属的である(すなわち,SISサブ

システムが故障したときには,関連するSIFも故障する。)。

3.2.79

システム(system)

仕様に従って互いに作用する機器の集合体。

注記1 人もシステムの一部になることがある。

注記2 この定義は,プロセス産業分野の用語の相違を反映しており,JIS C 0508-4での定義とは異

なっている。

3.2.80

決定論的対応能力(systematic capability)

27

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

機器をその安全マニュアルに規定した指示に従って適用しているとき,規定した安全機能に関して,そ

の機器の決定論的安全度が規定した要求事項を満足することを示す信頼の尺度(SC1からSC4の段階で示

す)。

注記1 決定論的対応能力は,JIS C 0508-2及びJIS C 0508-3における決定論的原因フォールトの回

避及び抑制のための要求事項を参照して決定する。

注記2 決定論的原因故障のメカニズムは,機器の性質に依存する。ハードウェアだけで構成する機

器の場合は,ハードウェア故障のメカニズムだけを考慮する。ハードウェア及びソフトウェ

アで構成する機器の場合は,ハードウェア故障のメカニズム,及びソフトウェア故障のメカ

ニズムの間の相互作用を考慮する必要がある。

注記3 機器に対してSC Nの決定論的対応能力があるとは,その機器をその安全マニュアルに規定

した指示にのっとり適用しているとき,その機器がSC Nの決定論的安全度を満足している

ということである。

3.2.81

決定論的原因故障(systematic failure)

特定の条件下で一貫して発生し,かつ,設計,製造工程,操作手順,文書又はその他の関連する要因の

修正によってフォールトを取り除く以外に故障をなくすことができない,元から存在するフォールトに関

連する故障。

注記1 ソフトウェアの決定論的原因故障の原因は,“バグ”として知られている。

注記2 部分改修を伴わない事後保全では,特定の条件下での故障に関連する故障原因は通常なくな

らない。

注記3 同じ条件を恣意的に適用することによって,決定論的原因故障は再現する。ただし,再現可

能な故障が全て決定論的というわけではない。

注記4 決定論的原因故障を引き起こすフォールトの例としては,次に起因するヒューマンエラーを

含む。

− 安全要求仕様(SRS)

− ハードウェアの設計,製造,設置,運転,又は保全

− ソフトウェアの設計,又は実現(アプリケーションプログラムを含む。)

注記5 同様の方法で設計,設置,運転,実現,又は保全する類似の機器は,同様のフォールトを含

む可能性がある。したがって,それらの機器は,特定の条件が起きたときに,共通原因故障

を起こしやすい。

3.2.82

決定論的安全度(systematic safety integrity)

危険側故障モードのうち,決定論的原因故障に関するSISの安全度の一部。

注記1 ハードウェア安全度とは異なり,決定論的安全度は,通常,定量化することができない。

注記2 3.2.26も参照。

3.2.83

目標機能失敗尺度(target failure measure)

SIFに要求される性能で,作動要求モード運用における作動要求時の機能失敗平均確率,又は連続モー

ドにおける平均危険側故障頻度のいずれかで規定する。

注記 目標機能失敗尺度とSILとの関係を,表4及び表5に示す。

28

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

3.2.84

許容リスク(tolerable risk)

現在の社会の価値観に基づいて,与えられた状況下で受け入れられるリスクのレベル。

注記1 IEC 61511-3:2016のAnnex Aを参照。

注記2 この定義は,JIS Z 8051の3.15(許容可能なリスク)から引用した。

3.2.85

検出されない(undetected)

現れない(unrevealed)

隠された(covert)

検出されることのない,現れることのない,顕在化することのない状態。

注記 この規格では,文中で他の意味を示唆しない限りは,“検出されない危険側故障(又はフォール

ト)”とは,自己診断テストで検出できない危険側故障(又はフォールト)のことを指す。

3.2.86

妥当性確認(validation)

仕様上に定めた使用法に関する特定の要求事項が満足されていることのレビュー,及び客観的な証拠の

提供による確認。

注記 この規格では,設置後のSIF及びSISが全ての観点でSRSを満足していることを実証すること

を意味する。

3.2.87

適合確認(verification)

要求事項が満足されていることを調査して客観的証拠を提示することによって確認する作業。

注記1 この規格では,規定した引継ぎ事項に対して,引渡し事項が,規定したフェーズで設定した

目的及び要求事項を全ての観点で満足していることを,分析及び/又はテストによって,関

連するSIS安全ライフサイクルの各フェーズに対して実証する作業のことである。

注記2 適合確認作業の例には,次のようなものがある。

− フェーズへの引継ぎ事項を考慮して,引渡し事項(安全ライフサイクルの全てのフェー

ズからの文書)がそのフェーズの目的及び要求事項に合致していることを確証するため

のレビュー。

− 設計レビュー。

− 仕様どおりに機能することを確証するために,設計した製品に行うテスト。

− 全ての部分が定められたように協調して作動することを確認するために,システムの異

なる部分を段階的に結合したところで実施,及び環境テストを実施する統合テスト。

3.2.88

ウォッチドッグ(watchdog)

プログラマブル電子(PE)機器の正常な作動を監視し,かつ,異常な作動を検知したときに対処するた

めの,自己診断及び出力機器(典型的な例ではスイッチ)を組み合わせたもの。

注記1 ウォッチドッグは,ソフトウェアで制御する出力機器による,外部機器(ハードウェア電子

のウォッチドッグタイマ)の規則的なリセットによって,ソフトウェアシステムが正常に作

動していることを確認する。

注記2 ウォッチドッグは,危険側故障を検出したときに,危険事象を考慮してプロセスを安全状態

29

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

に導く又は安全状態を維持するために,安全出力群を非励磁にするように使用できる。ウォ

ッチドッグは,PEロジックソルバのオンライン診断カバー率を高めるために使用する(3.2.13

及び3.2.15を参照)。

3.3

略語

この規格で使用する略語を表1に示す。また,プロセス産業分野の機能安全に関わる共通の略語も示す。

表1−この規格で使用する略語

略語

用語

AC/DC

交流/直流(Alternating current/direct current)

AIChE

米国化学工学会(American Institute of Chemical Engineers)

ALARP 合理的に可能な限り低く(As low as reasonably practicable)

ANSI

米国国家規格協会(American National Standards Institute)

AP

アプリケーションプログラム(Application program)

BPCS

基本プロセス制御システム(Basic process control system)

CCPS

化学プロセス安全センター [Centre for Chemical Process Safety (AIChE)]

DC

診断カバー率 (Diagnostic coverage)

E/E/PE

電気・電子・プログラマブル電子の(Electrical/electronic/programmable electronic)

EMC

電磁両立性(Electro magnetic compatibility)

FAT

立会試験 (Factory acceptance test)

FPL

固定プログラム言語(Fixed program language)

FSA

機能安全評価(Functional safety assessment)

FSMS

機能安全管理体系(Functional safety management system)

FTA

フォールトの木解析(Fault tree analysis)

FVL

完全可変言語(Full variability language)

HFT

ハードウェアフォールトトレランス(Hardware fault tolerance)

H&RA

潜在危険及びリスク評価(Hazard & risk assessment)

HMI

ヒューマンマシンインタフェース(Human machine interface)

IEC

国際電気標準会議(International Electrotechnical Commission)

ISA

国際計測制御学会 (International Society of Automation)

ISO

国際標準化機構 (International Organization for Standardization)

LVL

制約可変言語(Limited variability language)

MooN

M out of N チャネルアーキテクチャ(“M” out of “N” channel architecture)

MPRT

最大許容修理時間(Maximum permitted repair time)

MRT

平均修理時間(Mean repair time)

MTTR

平均修復時間(Mean time to restoration)

NFPA

全米防火協会[National Fire Protection Association (US)]

NP

非プログラマブル(Non-programmable)

OEM

相手先商標による製造(Original Equipment Manufacturer)

PE

プログラマブル電子(Programmable electronics)

PES

プログラマブル電子系(Programmable electronic system)

PFD

作動要求時の危険側機能失敗確率(Probability of dangerous failure on demand)

PFDavg

作動要求時の危険側機能失敗平均確率(Average probability of dangerous failure

on demand)

PFH

1時間当たりの故障頻度(平均危険側故障頻度)[Probability (average frequency

of dangerous failures) of failure per hour]

pl

複数形(Plural)

PLC

プログラマブルロジックコントローラ(Programmable logic controller)

SAT

現地受入テスト(Site acceptance test)

30

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

表1−この規格で使用する略語(続き)

略語

用語

SC

決定論的対応能力(Systematic capability)

SIF

安全計装機能(Safety instrumented function)

SIL

安全度水準(Safety integrity level)

SIS

安全計装システム(Safety instrumented system)

SRS

安全要求仕様(Safety requirement specification)

4

この規格への適合

この規格に適合するためには,規定した基準に照らし合わせて,箇条5から箇条19に規定する各々の要

求事項を満足していること,及び箇条の目的を満たしているということを示さなければならない。

5

機能安全の管理

5.1

目的

この箇条の要求事項の目的は,機能安全の目的が満たされていることを確実にするために必要な管理作

業を特定することである。

注記 この箇条は,SISの機能安全の達成及び維持管理だけを目的とし,職場における安全の達成に

必要な一般的な安全衛生対策とは異なり,別物である。

5.2

要求事項

5.2.1

一般

機能安全の達成のための方針及び戦略は,達成度を査定する手法とともに特定され,かつ,組織内で情

報展開しなければならない。

5.2.2

組織及びリソース

5.2.2.1

各SIS安全ライフサイクルフェーズを実行及びレビューする責務のある人員,部局,組織,又は

その他の責任主体を明確にし,割り当てた責任を告知しなければならない。

5.2.2.2

SIS安全ライフサイクル活動に携わる人員,部局又は組織は,実行責任がある作業を遂行するの

に必要な力量をもたなければならない。

SIS安全ライフサイクル活動に携わる人員,部局,組織又はその他の責任主体の力量を考慮するときに

は,次の事項を検討し文書化しなければならない。

a) プロセスアプリケーションに適したエンジニアリング上の知識,訓練及び経験

b) 使用する適用可能な技術(例えば,電気,電子又はプログラマブル電子の技術)に適したエンジニア

リング上の知識,訓練及び経験

c) センサ及び操作端に対する適切なエンジニアリング上の知識,訓練及び経験

d) 安全工学の知識(例えば,プロセス安全解析)

e) 法的及び規制上の機能安全要求事項の知識

f)

SIS安全ライフサイクル作業の役割に適した,十分なマネジメント能力及びリーダーシップ能力

g) ある事象に関して起こり得る結果に対する理解

h) SIFのSIL

i)

アプリケーション及び技術の新規性及び複雑度

5.2.2.3

SISライフサイクルに携わる人員の力量管理を行うための手順を構築しなければならない。実行

31

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

する作業に対し,及び役割内での人員の変更に対して,個人の力量を文書化するために定期的な評価を実

施しなければならない。

5.2.3

リスク査定及びリスク管理

箇条8で規定するとおり,潜在危険を同定し,リスクを査定し,必要なリスク軽減を決定しなければな

らない。

注記 経済的理由から,潜在的な資本損失も考慮するのがよい場合がある。

5.2.4

安全計画

作業の実行に責任をもつ人員,部局,組織,又はその他の責任主体の実行が必要な作業を定義するため

に,安全計画を作成しなければならない。この計画は,SIS安全ライフサイクル全体を通じて,必要に応

じ更新していかなければならず(箇条6参照),個人又は組織がSIS安全ライフサイクルの中で担う役割に

対応する詳細な作業水準まで作成していかなければならない。

注記 安全計画には次の体裁で編集することができる。

− “SIS安全ライフサイクル計画”という名称の品質計画の1項目

− “SIS安全ライフサイクル計画”という名称の独立した文書

− 社内手順書又は作業規範を含むような複数の文書群

5.2.5

実施及び監視

5.2.5.1

次の作業から得るSISに関係する勧告に対し,迅速な対応と十分な問題解決を確実にするための

手順を実施しなければならない。

a) 潜在危険分析及びリスク評価

b) 確認作業

c) 適合確認作業

d) 妥当性確認作業

e) 機能安全評価(FSA)

f)

機能安全監査

g) インシデント後,及び事故後の作業

5.2.5.2

SIS安全ライフサイクルの一つ以上のフェーズに対して全体的に責任をもつ組織に対して,製品

又は役務を提供するいかなる供給者も,その組織が規定した製品又は役務を提供し,かつ,品質管理体制

をもたなければならない。また,品質管理体制の適性を実証するための手順を整備しなければならない。

供給者が製品又は役務に対して機能安全に関する主張を行い,組織がこの規格の要求事項に適合するこ

とを実証するためにそれらの主張を利用するならば,供給者は機能安全管理体制をもたなければならない。

また,機能安全管理体制の適性を実証するための手順を整備しなければならない。

機能安全管理体制は,JIS C 0508-1の箇条6に規定する要求事項,又はJIS C 0508規格群から派生する

機能安全に関する主張を行う規格の機能安全管理に関する要求事項を満たさなければならない。

5.2.5.3

安全要求事項に対するSISの性能を査定するために,次の項目を含む手順を実施しなければなら

ない。

a) 安全性を脅かし得る決定論的原因故障の特定及び防止

b) SISの信頼性パラメータが設計時に想定したものと合致しているかについての監視及び評価

c) 故障率が設計時に想定した値よりも大きい場合に取るべき是正措置の定義

d) 実運転におけるSIFの作動要求率と,SIL要求事項を決定したときのリスク評価時の想定との比較

5.2.5.4

この規格の発行以前の規則,規格,又は規範にのっとり設計し,建設した既存のSISについては,

32

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

その既存のSISが制御対象とする装置に対して,安全に配慮した設計,保全,検査,テスト及び運転が行

われていることをユーザが判定しなければならない。

5.2.6

評価,監査及び改正

5.2.6.1

機能安全評価(FSA)

5.2.6.1.1

SISの各SIFが達成する機能安全及び安全度についての判定が可能になるように,FSAのため

の手順を定め,実施しなければならない。この手順には,特定のアプリケーションの技術,アプリケーシ

ョン知識,及び運用に精通したFSAチームの設立を要件としなければならない。

5.2.6.1.2

FSAチームの構成員には,(段階1,2及び3の場合)そのプロジェクトの設計チームに参加し

ていないか,又は(段階4及び5の場合)SISの運用及び保全に携わっていない少なくとも1名の適正な

能力をもつ熟練者が参加しなければならない。

5.2.6.1.3

FSAを計画する場合,次の項目について検討しなければならない。

− FSAの範囲

− FSAに誰が参加するか

− FSAチームの技量,責任及び権限

− FSA作業の結果得られる情報

− FSAに関与する安全関連団体

− FSA作業の完了までに必要なリソース

− FSAチームの独立性の水準

− 部分改修後のFSAに対する妥当性確認の再実施の手法

注記 FSAチームが大きい場合,プロジェクトチームから独立した適正な能力をもつ熟練者を2名以

上投入することを検討することができる。

5.2.6.1.4

FSAチームは,以前のFSAがカバーした段階以降からこのFSA段階の直前までの,SIS安全ラ

イフサイクルの全てのフェーズで実施された作業内容についてレビューしなければならない。以前にFSA

を実施している場合には,FSAチームは以前の評価の結論及び勧告事項を考慮しなければならない。FSA

作業を実施するSIS安全ライフサイクルの段階は,安全計画作成時に定めなければならない。

注記1 部分改修後及び運用中定期的に,新しい潜在危険を同定した場合には,追加のFSA作業を実

施することができる。

注記2 次の段階で,FSA作業を実施するよう検討することができる(図7参照)。

− 段階1 H&RAを実施した後,必要な防護層を特定し,かつ,SRSを作成したとき。

− 段階2 SISを設計した後。

− 段階3 SISの設置後,引渡し前で,最終の妥当性確認が完了して,運用及び保全手順の

作成が完了したとき。

− 段階4 運用及び保全の経験を経た後。

− 段階5 SISの使用終了前で,部分改修後。

注記3 FSA作業の回数,規模及び範囲は,個別の状況に依存することがある。これを決定するため

の要素の例として,次のような事項がある。

− プロジェクトの規模

− 複雑さの程度

− SIL

− プロジェクトの実施期間

33

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

− 故障発生時の結果

− 設計する機能の標準化の程度

− 安全規制上の要求事項

− 類似設計の先行実績

− 次の関連要素の検討事項

・ 運転時間

・ 運転時の変更回数及び範囲

・ プルーフテストの頻度

5.2.6.1.5

潜在危険が顕在化する前に,FSAチームはFSAを実施し,次の事項を確認しなければならない。

a) H&RAが行われている(8.1を参照)。

b) H&RAから得た,SISに対する勧告を実施している,又は問題解決している。

c) プロジェクトの設計変更手順を整備し,適切に実施している。

d) あらゆるFSAで得た勧告について問題解決している。

e) SRSに従ってSISを設計製作,設置しており,SRSとの相違を特定し問題解決している。

f)

SISに関係した保安,運用,保全,及び緊急時の手順を整備している。

g) SIS妥当性確認の計画が適切で,妥当性確認作業が完了している。

h) 人員の訓練が完了し,SISに関する適切な情報を保全員及びオペレータに提供している。

i)

更なるFSAを実施するための計画又は戦略を整備している。

5.2.6.1.6

SIS安全ライフサイクル作業のいずれかで,設計,開発,及び生産ツールを使用する場合は,

それらのツール自身を評価の対象として,SISに対していかなる悪影響も与えないことを実証するか,ツ

ールの出力を適合確認手順で確認しなければならない。

注記1 これらのツールでどの程度までが評価の対象になるのかは,達成するリスクレベルに対する

ツールの影響度に依存する。

注記2 開発及び生産ツールの例には,模擬及びモデリングツール,測定装置,テスト装置,保全作

業に使用する装置,及び構成管理用ツールを含む。

注記3 ツールの品質保証には,これだけに限定しないが,校正基準のトレーサビリティ,運用履歴,

及び欠陥リストを含む。

5.2.6.1.7

FSAの結果は,評価からの勧告とともに利用可能でなければならない。

5.2.6.1.8

全ての関連情報は,FSAチームの要求に応じて,そのチームが利用可能な状態にしなければな

らない。

5.2.6.1.9

部分改修時にFSAを実施する場合には,その評価では提案した部分改修で実施した影響解析結

果を考慮し,部分改修作業がこの規格の要求事項に従っていることを確認しなければならない。

注記 SISの部分改修に関連する安全ライフサイクル(FSAを含む。)の要求事項を17.2.3に示す。

5.2.6.1.10 保全及び運用を設計時に考えた仮定に従って実施していること,並びにこの規格の安全管理に

対する要求事項及び適合確認事項を満足していることを確実にするために,FSAは運用及び保全フェーズ

中にも定期的に実施しなければならない。

5.2.6.2

機能安全監査及び改正

5.2.6.2.1

監査の目的は,機能安全管理体系(FSMS)を整備更新し,かつ,それに従っているかを判定す

るために,文書情報及び記録をレビューすることである。相違が認められた場合には,是正措置の実施を

勧告する。

34

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

5.2.6.2.2

全ての安全ライフサイクル作業から必要とされた手順は,全て安全監査の対象でなければなら

ない。

5.2.6.2.3

機能安全監査は,監査対象となるSISの作業に従事しない独立した人員で実施しなければなら

ない。監査に当たっては,次に規定するものを含む要求事項に従っているかどうかをレビューするための

手順を定め実行しなければならない。

a) 機能安全監査業務の頻度

b) 作業を実施する人員,部局,組織,又はその他の責任主体と,機能安全監査業務実施者との間の独立

性の程度

c) 記録及びフォローアップ作業

5.2.6.2.4

同種(すなわち,同じ部品,ある構成要素の複製品,又は既存のSISの部分改修が不要な承認

済み代用品)の交換を除き,SISへの変更を開始,文書化,レビュー,実現,及び承認に関する変更管理

手順を整備しなければならない。

5.2.6.2.5

変更修正(例えば,BPCSの再設計,ある区域における人員配置の変更)の管理手順を整備し,

SISに対する要求事項に影響を与える変更修正を特定しなければならない。

5.2.7

SIS構成管理

5.2.7.1

SIS構成管理手順は,SIS安全ライフサイクルフェーズの期間中いつでも利用可能でなければなら

ない。

注記 手順には次の事項を記載することがあり得る。

− 正規の構成管理を行うべき段階

− SIS又はSISサブシステム(例えば,機器,アプリケーションプログラム)の全てのコン

ポーネントを一義的に特定するために使用する手順

− 認定していない機器を使用することを防止するための手順

5.2.7.2

アプリケーションプログラムを開発及び実行するために使用する,SISソフトウェア,ハードウ

ェア,及び手順は,構成管理の対象とし,改正管理下で維持管理しなければならない。

注記 SISソフトウェアは,アプリケーションプログラム(ロジックソルバ内の),組込みソフトウェ

ア(センサ,ロジックソルバ,操作端内の),及びユーティリティソフトウェア(ツール)を含

む。

6

安全ライフサイクル要求事項

6.1

目的

この箇条の目的を次に示す。

a) フェーズを定義してSIS安全ライフサイクル作業の要求事項を確立する。

b) SIS安全ライフサイクルの中に技術的作業を定義して組み込む。

c) SISが安全要求事項を満たしていることを明確にする,適切な計画が存在する(又は作成している)

ことを確実にする。

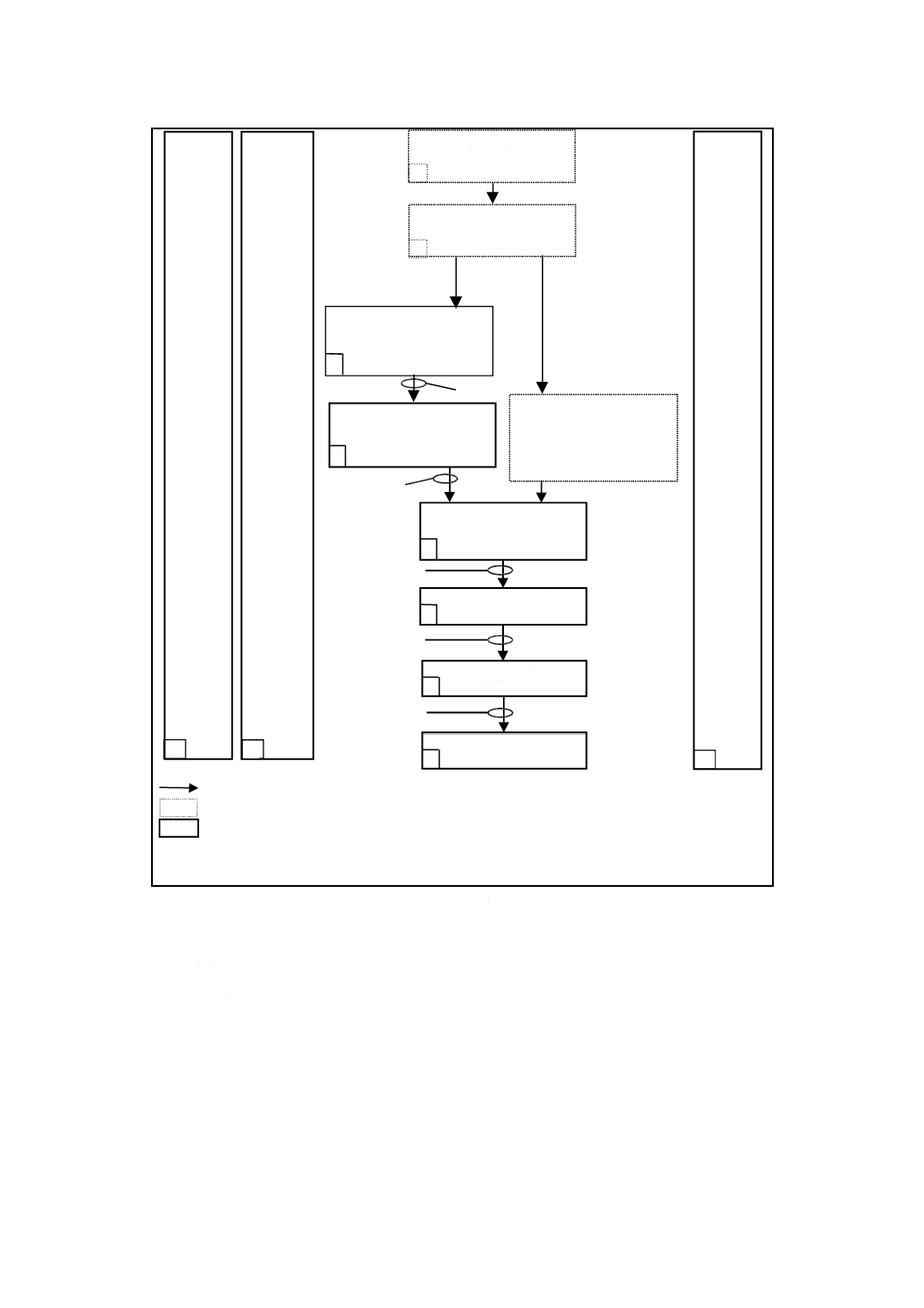

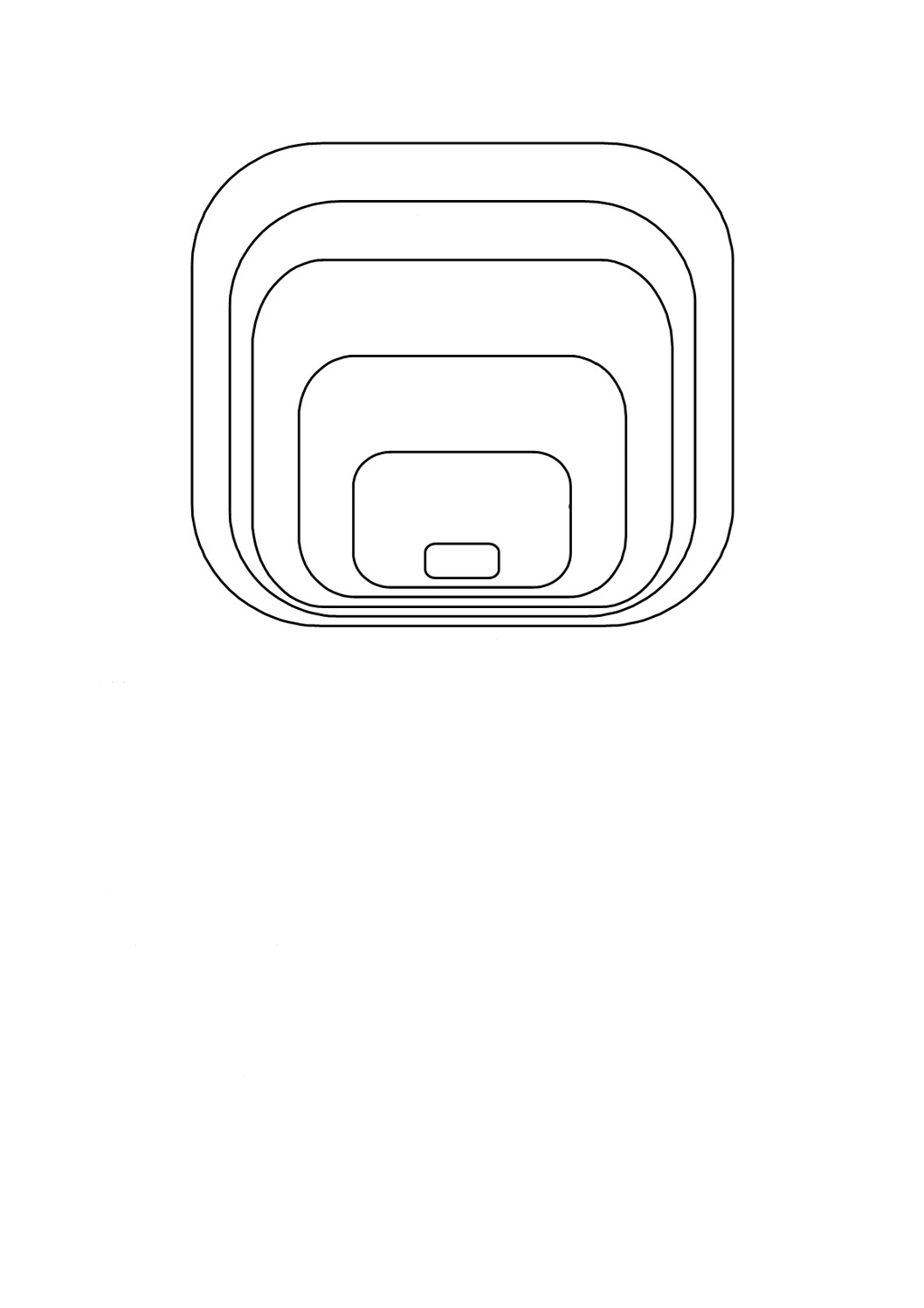

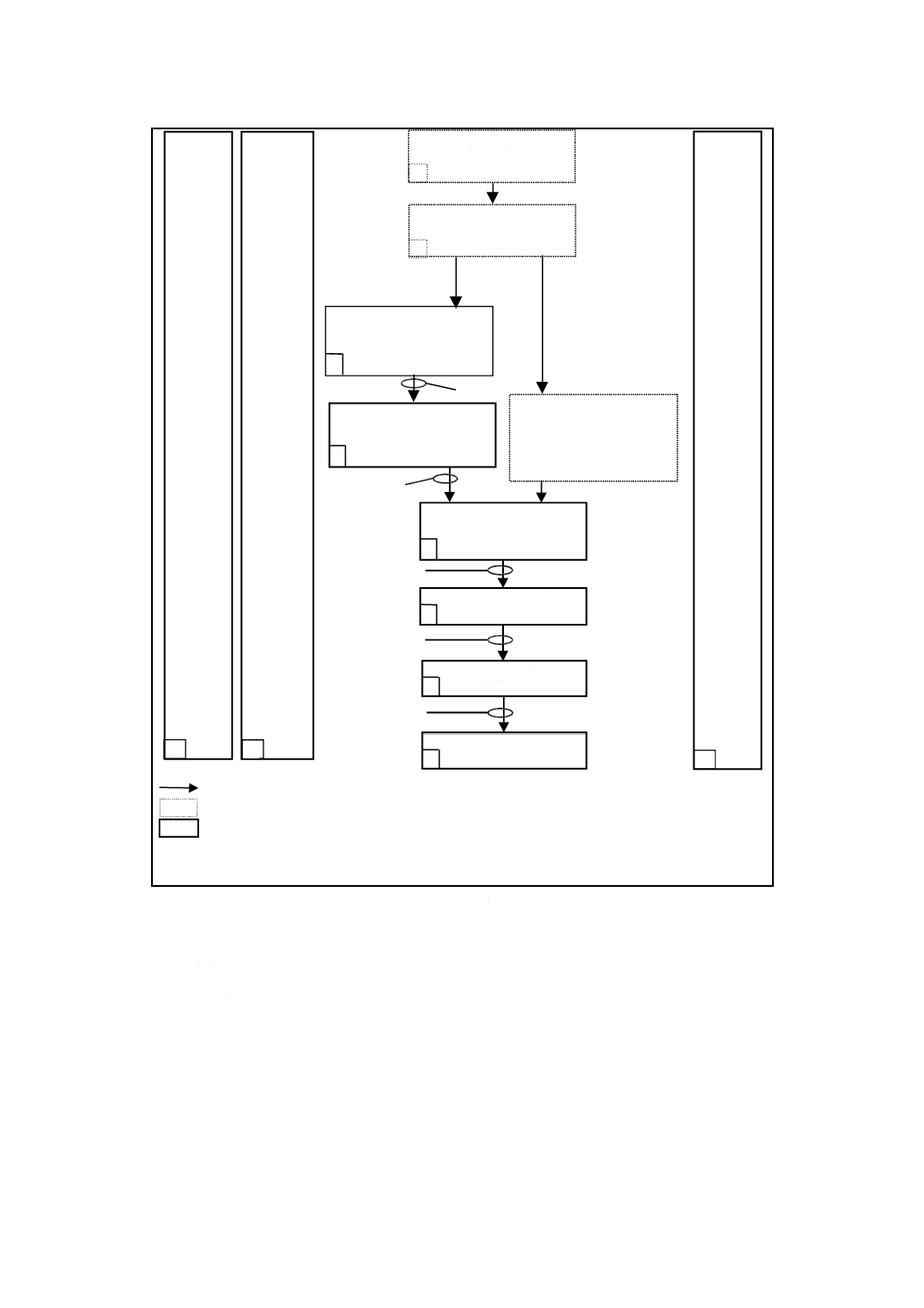

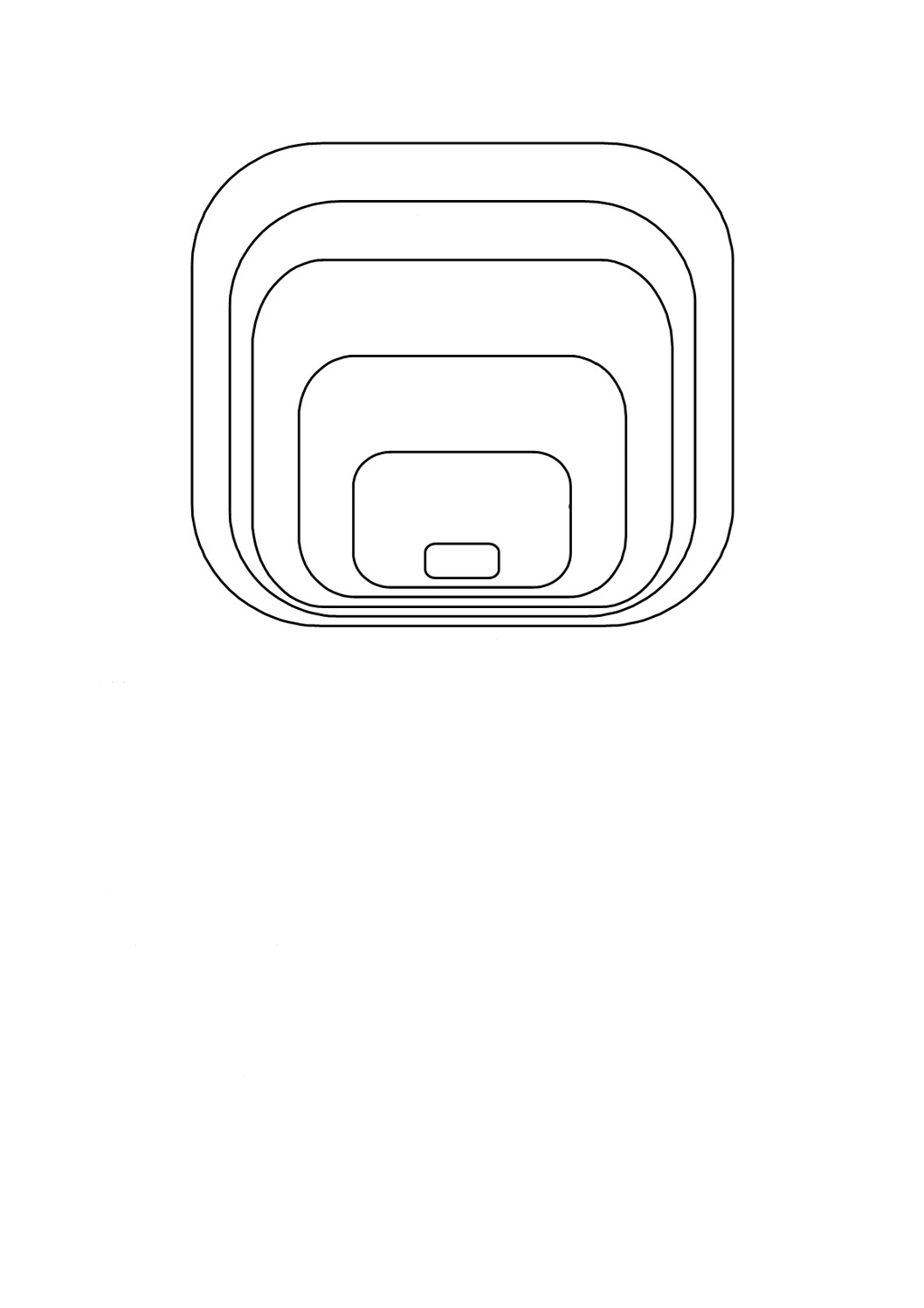

注記1 この規格の全体的なアプローチを図7に示す。このアプローチは例示用で,初期の概念から

使用終了までの典型的なSIS安全ライフサイクル作業を示すことだけを意図したものである

ことを強調したい。

35

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

情報の基本的な流れ

この規格では詳細な要求事項はない。

この規格で要求事項を与える。

注記1 段階1〜5は5.2.6.1.4で定義する。

注記2 特に断りがない限り,全ての参照先はこの規格である。

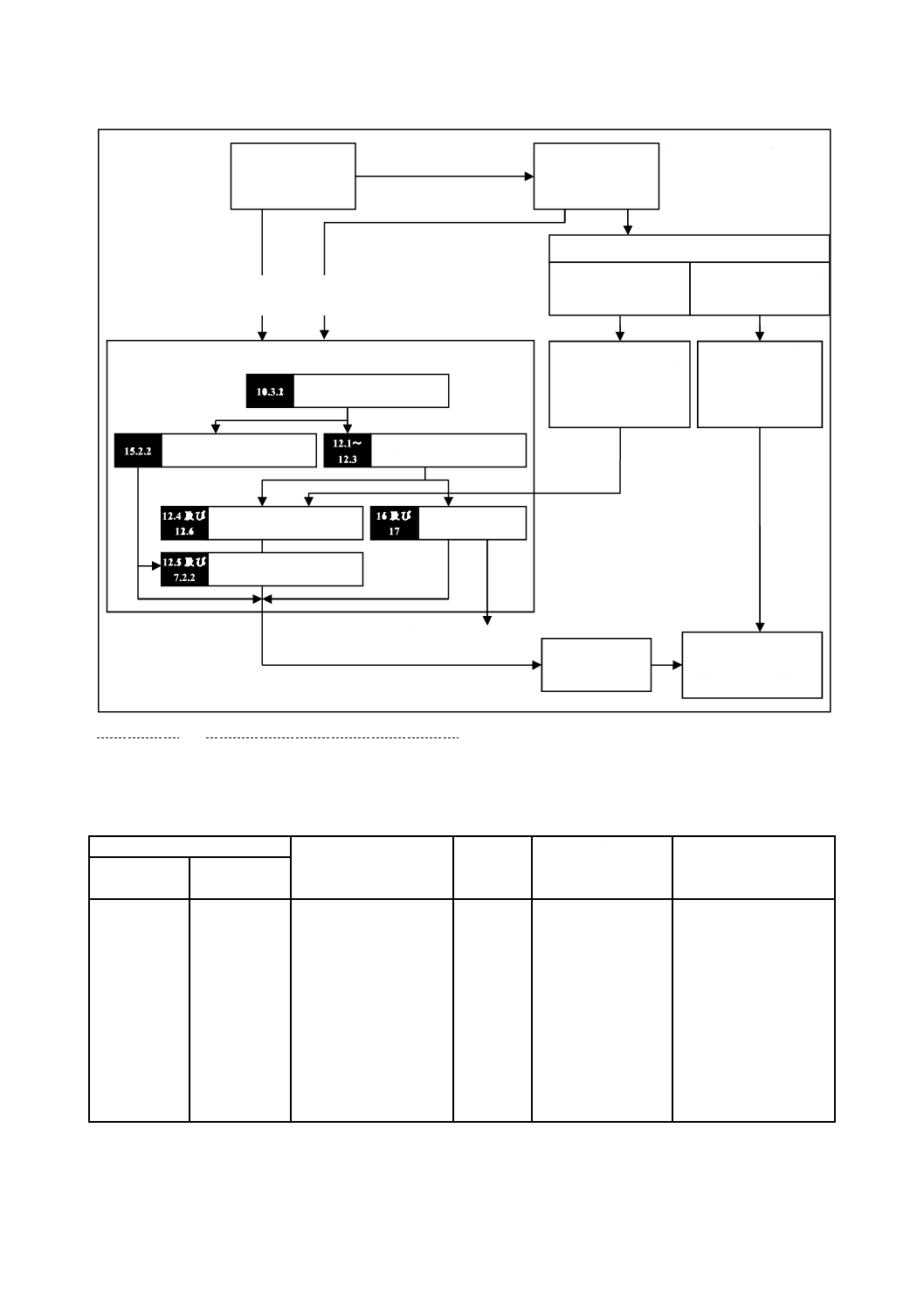

図7−SIS安全ライフサイクルフェーズ及び機能安全評価(FSA)段階

注記2 図7の情報の流れは,インシデント及び故障の原因究明並びにエンジニアリング上の仮定の

適合確認を行うために,運用及び保全フェーズからそれより以前のライフサイクル段階に戻

ってもよい。

6.2

要求事項

6.2.1

この規格群の要求事項を取り入れたSIS安全ライフサイクルは,安全計画中に定義しなければなら

ない。安全ライフサイクルは,アプリケーションプログラミングも扱わなければならない(6.3.1参照)。

6.2.2

SIS安全ライフサイクルの各フェーズは,そのフェーズへの引継ぎ事項(入力),そのフェーズか

らの引渡し事項(出力),及び適合確認作業の観点から定義しなければならない(表2参照)。

機能安全

の管理並

びに機能

安全評価

(FSA)

及び監査

箇条5

安全ライ

フサイク

ルの構成

及び計画

6.2

適合確認

箇条7

及び12.5

リスク軽減の他の手段の

設計及び開発

箇条9

潜在危険及びリスク評価

(H&RA)

箇条8

防護層への

安全機能の割当て

箇条9

1

2

SISに対する

安全要求仕様(SRS)

箇条10

3

段階1

SISの設計

及びエンジニアリング

箇条11,箇条12

及び箇条13

4

10

11

SISの設置,引渡し及び

妥当性確認

箇条14及び箇条15

5

段階2

段階3

段階4

段階5

SIS運用及び保全

箇条16

6

7

8

SIS部分改修

箇条17

使用終了

箇条18

9

36

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

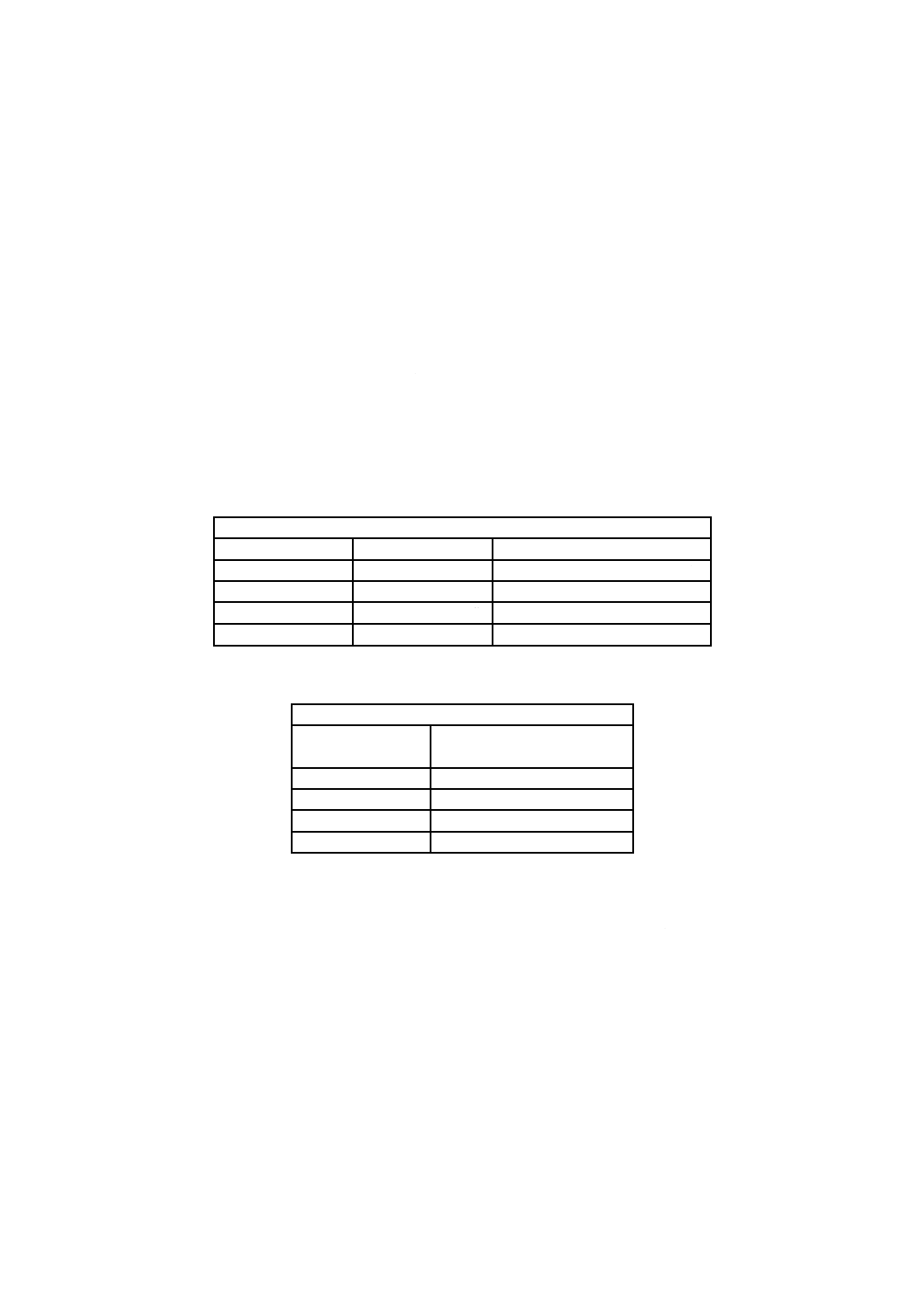

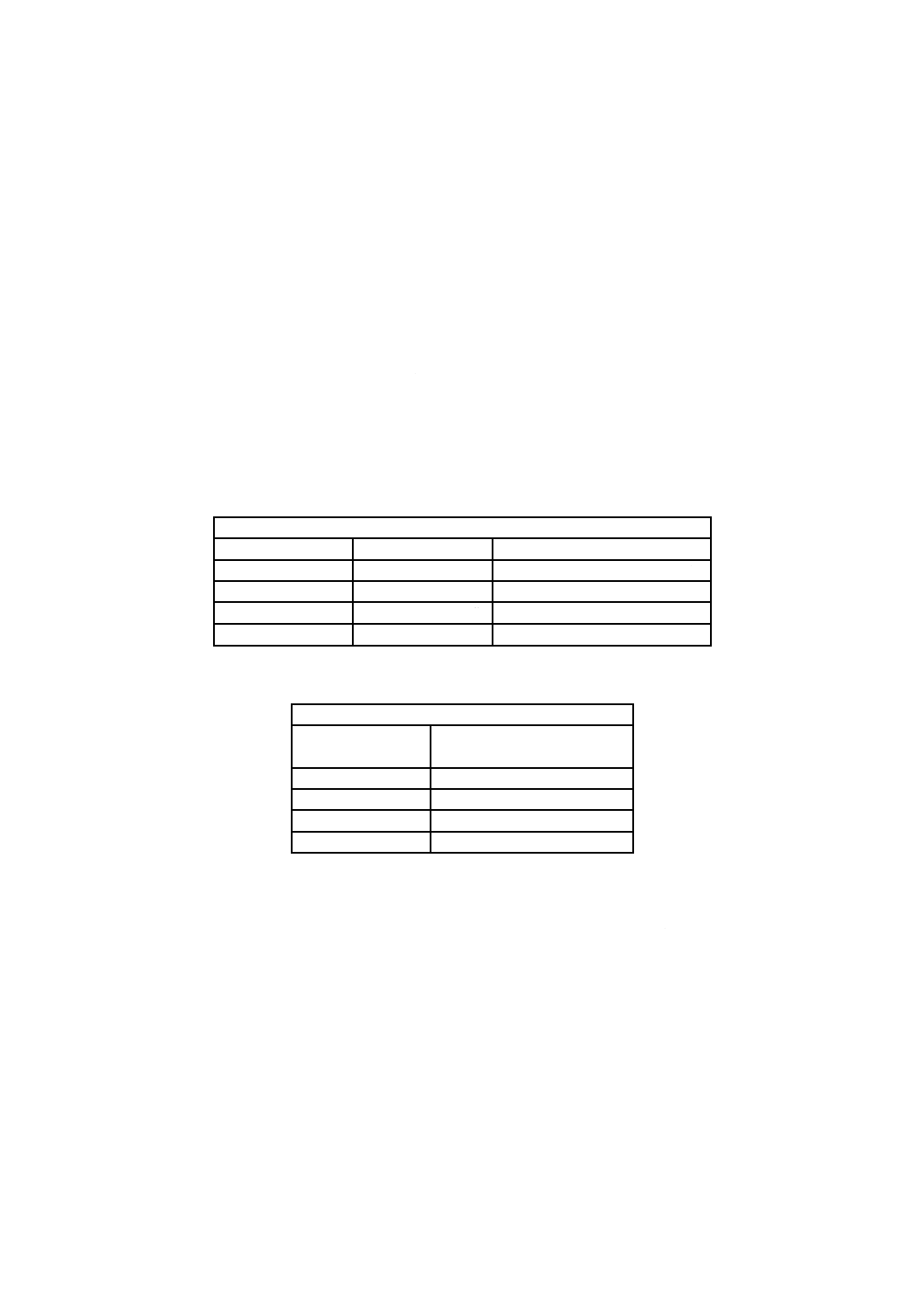

表2−SIS安全ライフサイクル一覧

安全ライフサイクル

フェーズ又は作業

目的

要求事項

の箇条

引継ぎ事項

引渡し事項

図7の

ボック

ス番号

標題

1

潜在危険及び

リスク評価

(H&RA)

プロセス及び関連装置の潜

在危険及び危険事象,危険事

象につながる事象連鎖,危険

事象に関連するプロセスリ

スク,リスク軽減の要求事項

及び必要なリスク軽減を実

現するために要求する安全

機能を決定するため。

箇条8

プロセス設計,レイ

アウト,人員の配置

及び安全目標。

潜在危険,要求する安全

機能(群)及び関連する

リスク軽減についての

説明。

2

防護層への安

全機能の割当

て

防護層への安全機能の割当

て,及び各SIFに対する関連

するSILの割当てのため。

箇条9

必要なSIF及び関連

する安全度要求事

項の説明。

安全要求事項の割当て

の説明。

3

SISに対する安

全要求仕様

(SRS)

要求する機能安全を達成す

るために,必要なSIF及びそ

れに関連する安全度の観点

から,各SISに対する要求事

項を規定するため。

箇条10

安全要求事項の割

当ての説明。

SISに対する安全要求事

項,及びアプリケーショ

ンプログラムに対する

安全要求事項。

4

SISの設計及び

エンジニアリ

ング

SIFに対する要求事項及び関

連する安全度を満たすSISを

設計するため。

箇条11,

箇条12,

箇条13

SISに対する安全要

求事項。

アプリケーション

プログラムに対す

る安全要求事項。

SISに対する安全要求事

項に合致したSISハー

ドウェア及びアプリケ

ーションプログラムの

設計,及びSISの統合テ

スト計画。

5

SISの設置,引

渡し及び妥当

性確認

SISの統合及びテストを行う

ため。

要求するSIF及びそれに関連

する安全度の観点から,SIS

が安全要求事項のあらゆる

点を満たしていることの妥

当性確認を行うため。

箇条14,

箇条15

SIS設計。

SIS統合テスト計画。

SIS安全要求事項。

SIS安全妥当性確認

計画。

SIS安全要求事項に合致

して,十分に機能してい

るSIS。

SIS統合テスト結果。

設置,引渡し,及び妥当

性確認作業の結果。

6

SIS運用及び保

全

SISの機能安全が運用及び保

全中に保持されていること

を確実にするため。

箇条16

SIS安全要求事項。

SIS設計。

SIS運用及び保全計

画。

運用及び保全作業の結

果。

7

SIS部分改修

要求するSILを達成し,かつ,

保持できていることを確実

なものにしながら,SISに対

して修正,拡張又は最適化を

行うため。

箇条17

改正したSIS安全要

求事項。

SISの部分改修結果。

37

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

表2−SIS安全ライフサイクル一覧(続き)

安全ライフサイクル

フェーズ又は作業

目的

要求事項

の箇条

引継ぎ事項

引渡し事項

図7の

ボック

ス番号

標題

8

使用終了

適切な部門による適切なレ

ビュー及び適切な実施許可

を確実なものにする並びに

SIFが適切に残っていること

を確実なものにするため。

箇条18

完成した安全要求

事項及びプロセス

情報。

運用を休止したSIF。

9

SIS適合確認

対象とするフェーズに引継

ぎ事項として与えられた成

果物及び規格群に関して,正

しさ及び一貫性を確実にす

るために,そのフェーズの引

渡し事項をテスト及び査定

するため。

箇条7

及び12.5

各フェーズに対す

るSISの適合確認計

画。

各フェーズに対するSIS

の適合確認結果。

10

機能安全の管

理並びに機能

安全評価(FSA)

及び監査

SISによって達成する機能安

全を調査し判定するため。

箇条5

SISのFSA計画。

SIS安全要求事項。

SISのFSA結果。

11

安全ライフサ

イクルの構成

及び計画

ライフサイクル段階を完遂

する方法を構築するため。

6.2

該当事項なし。

安全計画。

6.2.3

SIS安全ライフサイクルの全フェーズにおいて,次の事項を達成するために,作業内容,判定基準,

技法,手段,手順並びに責任部署及び責任者を定義する安全計画を立案しなければならない。

a) 関連する全てのプロセスモードで,SIS安全要求事項を達成していることを確実にする。これは機能

及び安全度に対する両要求事項を含む。

b) SISを適切に設置し,引渡したことを確実にする。

c) 設置後のSIFの安全度を確実にする。

d) 運用中の安全度を維持する(例えば,プルーフテスト実施,故障分析)。

e) SISの保全作業中のプロセスの潜在危険を管理する。

6.2.4

安全ライフサイクルのいかなる段階においても,その段階以前のフェーズに関係する変更を要求す

る場合には,そのSIS安全ライフサイクルフェーズ及びそれに続くフェーズを再調査し,必要に応じて改

め,再度適合確認を実施しなければならない。

6.3

アプリケーションプログラムSIS安全ライフサイクル要求事項

6.3.1

アプリケーションプログラム安全ライフサイクル(図8参照)の各フェーズは,そのフェーズの基

本的な作業,目的,及び要求する引継ぎ事項及び引渡し事項並びに適合確認に対する要求事項を定めなけ

ればならない(表3参照)。

38

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

注a) 原文は図8と記載しているが,図7の誤りである。

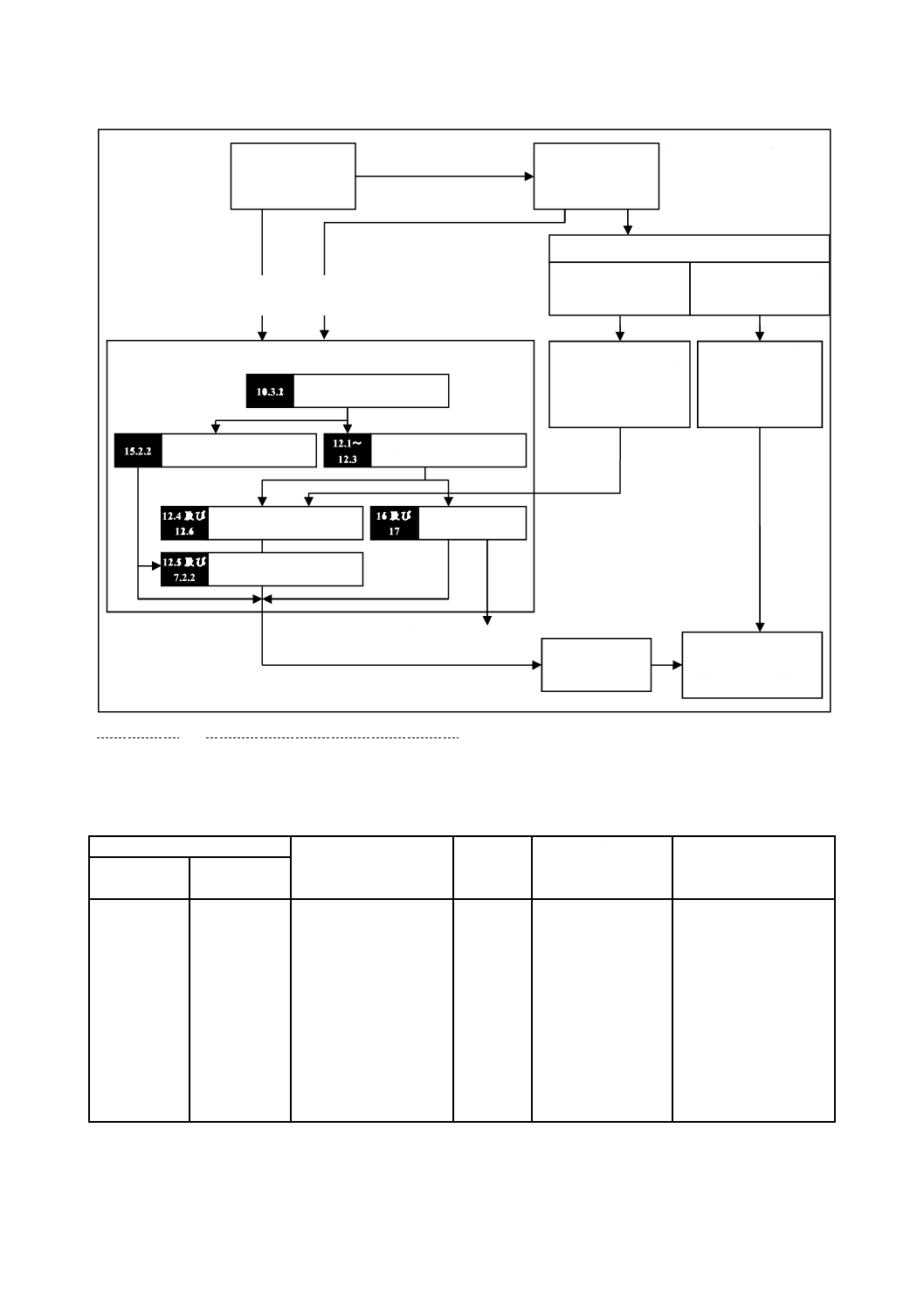

図8−アプリケーションプログラム安全ライフサイクル及びSIS安全ライフサイクルとの関係

表3−アプリケーションプログラム安全ライフサイクル一覧

安全ライフサイクルフェーズ

目的

要求事項

の箇条

引継ぎ事項

引渡し事項

図8の

箇条番号

標題

10.3.2

アプリケーシ

ョンプログラ

ム安全要求事

項

要求するSIFを実現す

るために必要な各SIS

に対するアプリケーシ

ョンプログラム安全要

求事項を規定するため。

そのSISに割り当てる

各SIFのためのアプリ

ケーションプログラム

に対する要求事項を規

定するため。

10.3

11.5

SIS安全要求事項。

選定したSISの安全

マニュアル。

SISアーキテクチ

ャ。

SISアプリケーションプ

ログラム安全要求仕様

(SRS)。

適合確認の情報。

アプリケーションプログラム安全ライフサイクル

SISサブシステム

アーキテクチャ

例:センサ,ロジ

ックソルバ(群),

操作端

ハードウェア安全要求事項

プログラマブル

電子ハードウェア

非プログラマブル

ハードウェア

組込みソフトウェ

ア及びツールを含

むプログラマブル

電子装置の選択

非プログラマブル

ハードウェア設計

及び開発

SIS統合テスト

箇条13

SIS設置及び

妥当性確認

箇条14及び箇条15

SIS安全要求仕様

(SRS)

箇条10

アプリケーションプログラム

安全要求事項

10.3.2

アプリケーションプログラム

安全妥当性確認計画

15.2.2

アプリケーションプログラム

設計

12.1〜

12.3

運用及び部分改修

手順

16及び

17

アプリケーションプログラム

実現手法及びツール

12.4及び

12.6

図7のボックス6及び7へ

アプリケーションプログラム

(レビュー及びテスト)

12.5及び

7.2.2

図7 a)のボックス4:SISの設計及び

エンジニアリング

39

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

表3−アプリケーションプログラム安全ライフサイクル一覧(続き)

安全ライフサイクルフェーズ

目的

要求事項

の箇条

引継ぎ事項

引渡し事項

図8の

箇条番号

標題

15.2.2

アプリケーシ

ョンプログラ

ム安全妥当性

確認計画

アプリケーションプロ

グラムの妥当性を確認

するための計画を作成

するため。

15.2.2

15.2.5

SISアプリケーショ

ンプログラム安全

要求事項。

SIS安全妥当性確認計

画。

適合確認の情報。

12.1〜

12.3

アプリケーシ

ョンプログラ

ム開発

アーキテクチャの設計。

アプリケーションプロ

グラムの安全性に対し

て規定した要求事項を

満たすアプリケーショ

ンプログラムのアーキ

テクチャを構築するた

め。

SISのハードウェアアー

キテクチャが課す,アプ

リケーションプログラ

ムに対する要求事項を

レビューし,かつ,査定

するため。

アプリケーションプロ

グラムの開発手順を規

定するため。

12.1

(10.3及び

12.2も)

SISアプリケーショ

ンプログラム安全

要求事項。

SISハードウェアア

ーキテクチャ設計

の制約条件。

アーキテクチャ設計の

説明。

例えば,関連プロセスサ

ブシステム及びSILに

よるアプリケーション

プログラムの分割。

例えば,ポンプ又は弁の

作動制御のような共通

のアプリケーションプ

ログラムモジュールの

識別。

アプリケーションプロ

グラムアーキテクチャ,

及びサブシステムとの

統合テストの要求事項。

適合確認情報。

アプリケーシ

ョンプログラ

ム設計

アプリケーションプロ

グラム設計を実施する

ため。

アプリケーションプロ

グラムの安全ライフサ

イクル全体にわたって

の,適切な構成,ライブ

ラリ,管理並びにシミュ

レーション用及びテス

ト用のツールを特定す

るため。

12.3

SISアプリケーショ

ンプログラム安全

要求事項。

アーキテクチャ設

計の説明。

SISの取扱説明書。

選定したSISロジッ

クソルバの安全マ

ニュアル。

アプリケーションプロ

グラムの設計。

プログラミング時に使

用する手順。

使用する(製造業者の)

標準ライブラリ機能の

説明。

適合確認情報。

40

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

表3−アプリケーションプログラム安全ライフサイクル一覧(続き)

安全ライフサイクルフェーズ

目的

要求事項

の箇条

引継ぎ事項

引渡し事項

図8の

箇条番号

標題

12.4

12.6

アプリケーシ

ョンプログラ

ム実現手法及

びツール

アプリケーション開発

及びアプリケーション

モジュール開発。

アプリケーションの安

全性に対して規定した

要求事項を満たすアプ

リケーションプログラ

ムを実現するため。

適切な支援ツール及び

プログラミング言語を

使用するため。

12.4

12.3.4

12.6

設計内容の記載。

アプリケーション

プログラムで使用

するために選択し

たロジックソルバ

の取扱説明書及び

手順書の一覧表。

アプリケーションプロ

グラム(例えば,ファン

クションブロック図,ラ

ダーロジック)。

アプリケーションプロ

グラムのシミュレーシ

ョン及び統合テスト。

特定用途向けアプリケ

ーションプログラム安

全要求事項。

適合確認情報。

12.5

7.2.2

アプリケーシ

ョンプログラ

ム(レビュー

及びテスト)

アプリケーションプロ

グラムの安全性に対す

る要求事項を達成して

いることを適合確認す

るため。

全てのSISアプリケー

ションプログラムが意

図した機能を実行し,か

つ,意図しない機能を行

わないように正しく協

調していることを示す

ため。

12.5

7.2.2

アプリケーション

プログラムのシミ

ュレーション及び

統合テストに対す

る要求事項(構造化

テスト)。

アプリケーション

プログラムアーキ

テクチャの統合テ

ストに対する要求

事項。

アプリケーションプロ

グラムのテスト結果。

適合確認及びテストし

たアプリケーションプ

ログラムシステム。

適合確認情報。

箇条13

SIS統合テス

ト

対象ロジックソルバに

アプリケーションプロ

グラムを統合するため

(フィールド機器及び

/又はシミュレータの

サンプル集合とのやり

とりを含む。)。

箇条13

アプリケーション

プログラム及びロ

ジックソルバとの

統合テストに対す

る要求事項。

アプリケーションプロ

グラム及びロジックソ

ルバとの統合テスト結

果。

6.3.2

手法,技法及びツールは,12.6.2に従ってライフサイクルの各フェーズに適用しなければならない。

6.3.3

安全計画を実行したSIS安全ライフサイクルの各フェーズでは,適合性を確認し(箇条7参照),

その結果は箇条19で示すような形で利用可能でなければならない。

7

適合確認

7.1

目的

この箇条の目的は,要求する引渡し事項が,該当フェーズ(図7)に対して定義された要求事項を適合

確認計画によって特定されたとおり満足していることを,レビュー,分析,及び/又はテストによって実

証することである。

41

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

7.2

要求事項

7.2.1

適合確認計画は,SIS安全ライフサイクルを通じて実施しなければならず,安全ライフサイクルの

該当するフェーズ(図7)に対して,アプリケーションプログラムを含む,要求する全ての作業を定めな

ければならない。適合確認計画は,次の事項を検討し,この規格群に適合しなければならない。

a) 適合確認作業

b) 提示された勧告の実施及び解決を含む適合確認のために使用する手順,手段及び技法

c) 適合確認作業の実施時期

d) 独立性の水準を含む,これらの作業に責任をもつ人員,部局及び組織

e) 適合確認すべき事項の特定

f)

適合確認を実施する対象となる情報の特定

g) 対象フェーズの要求事項に対する引渡し事項の適切性

h) データの正確性

i)

不適合事項の取扱方法

j)

ツール及びツールを支援する分析

k) SIS実現の完成度,及び要求事項に関するトレーサビリティ

l)

文書の読みやすさ,及び監査のしやすさ

m) 設計のテストのしやすさ

7.2.2

適合確認にテストを含む場合に,適合確認計画は次の事項を扱わなければならない。

a) 他の規格に適合しなければならないサブシステム(機械,又はバーナなど)との統合を含む,アプリ

ケーションプログラム,ハードウェア,及びフィールド機器との統合に対する戦略。

b) テスト範囲(テスト装置,及び,どのような種類のテストなのかについての記載をして,範囲に含む

ハードウェア,アプリケーションプログラム,及びプログラミング機器も記載する。)。

c) テストケース及びテストデータ(これらは通常,特定のシナリオで関連したデータを伴う。)。

d) 実施するテストの種類。

e) テスト環境(ツール,ハードウェア,全てのソフトウェア,及び要求する構成を含む。)。

f)

テスト結果を査定する場合の,テストの判定基準(例えば,合否判定基準)。

g) テスト中の不適合における是正措置の手順。

h) 具体的な設置場所(例えば,工場,又は現場)。

i)

外部機能への従属性。

j)

人員の適性。

k) 変更管理。

l)

不適合事項の取扱い。

7.2.3

安全機能に統合する非安全機能は,安全機能と干渉しないことを適合確認しなければならない。

7.2.4

適合確認は,適合確認計画に従って実施しなければならない。

7.2.5

テスト中には,いかなる部分改修でも,影響のある全てのコンポーネント及び必要な適合確認の再

実施を決定するための影響解析を実施しなければならない。

7.2.6

テストの目的及び判定基準を満足したかどうかを含む,適合確認過程の結果が利用可能でなければ

ならない(箇条19参照)。

注記1 適合確認過程に対する技法及び手段の選択,及び独立性の程度は,複雑さの程度,設計の新

規性,技術の新規性,及び要求するSILを含む,幾つかの要因に依存する。

42

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

注記2 適合確認作業の例には,設計レビュー並びにソフトウェア適合確認ツール及びコンピュータ

ベースの設計解析ツールを含む,ツール及び技法を使用しての作業がある。

8

プロセス潜在危険及びリスク評価(H&RA)

8.1

目的

この箇条の要求事項の目的は,次の事項を決定することである。

a) プロセス及びそれに関連する装置の潜在危険及び危険事象

b) 危険事象に至るまでの事象の流れ

c) 危険事象に関連するプロセスリスク

d) リスク軽減のためのあらゆる要求事項

e) 必要なリスク軽減を達成するために要求する安全機能

f)

SIFに該当する安全機能があるか。

注記1 箇条8は,計装エンジニアだけでなく,プロセスエンジニア,潜在危険及びリスクの専門家,

安全管理者も対象としている。その目的は,SIFの決定には多方面の知識によるアプローチ

が通常は必要であることを認識してもらうためである。

注記2 合理的に実行可能な場合には,本質安全になるように設計することができる。本質安全設計

ができないときには,その他の防護層(図9参照)が必要となることがある。アプリケーシ

ョンによっては,工業規格が特定の防護層の使用を規定することがある。

注記3 リスク軽減は,複数の防護層を使用して成し遂げることができる(箇条9を参照)。

8.2

要求事項

8.2.1

H&RAは,プロセスで取り扱う物質,プロセス及び装置に対して行わなければならない。この評

価によって次に示す結果を得なければならない。

a) 同定した各危険事象,及びその事象に寄与する要因の説明

b) 各危険事象の発生ゆう(尤)度及び結果の説明

c) 通常運転,スタートアップ,シャットダウン,保全,プロセス変動,緊急停止などのプロセス運転モ

ードに関する検討結果

d) 要求する機能安全を達成するために必要な,追加のリスク軽減に関する決定事項

e) 潜在危険及びリスクを軽減又は除去するためにとる対策に関する情報の説明又は参照文書

f)

防護層の作動要求率及び初期発生源の危険側故障の平均頻度を含むリスク分析の中で置いた仮定,並

びに運用上の制約事項又は人的介入に対する評価の詳細説明

g) SIF(群)に適用する安全機能(群)の特定

注記1 安全度要求事項を決定する場合,作動要求を行うシステムとそれらの作動要求に応答するよ

うに設計した防護層(群)の間の共通原因の影響を考慮することがある。この例としては,

BPCSの故障によって作動要求が生じ,防護層内で使用する装置がBPCSで使用している装

置と類似又は同一のものである場合がある。このような場合,BPCSの装置の故障が引き起

こす作動要求は,共通原因が防護層内の類似の装置を機能不全に既にしてしまっていたなら

ば,効果的に応答しないことがある。最初の潜在危険同定及びリスク分析では,このような

早い段階では防護層の設計が必ずしも完了していないため,共通原因による問題が認識でき

ないことがある。このような場合には,SISと他の防護層の設計が完了した時点で,安全度

に対する要求事項及びSIFを再検討する必要となる場合がある。プロセス及び防護層の全体

43

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

設計が要求事項を満足しているかどうかを判定する場合は,共通原因故障を検討することに

なる。

注記2 SIFに要求するSILを確立するために使用することができる技法の例をIEC 61511-3:2016に

示す。

8.2.2

初期発生源としてのBPCSの危険側故障の平均頻度は,単位時間当たり10−5未満であると仮定し

てはならない。

8.2.3

H&RAは,上記の項目(プロセスで取り扱う物質,プロセス及び装置)間の関係が明確で,かつ,

トレースが可能なように記録しなければならない。

注記1 上記の要求事項は,安全度要求事項を数値として割り当てることを義務付けるものではない。

定性的又は半定量的アプローチ(IEC 61511-3:2016のAnnex C,Annex D及びAnnex E参照)

も使用することができる。

注記2 安全度要求事項はアプリケーション及び国の法律上の要求事項によって変わる。多くの国々

で受け入れている原理は,負担するコストが達成する安全度の改善度合いと不均衡にならな

い限りは,追加のリスク軽減対策を適用することがあるということである。

8.2.4

SISに関するセキュリティ上のぜい(脆)弱性を同定するために,セキュリティに対するリスク評

価を実施しなければならない。この評価によって次の結果を得る。

a) この評価の対象とする機器の説明(例えば,SIS,BPCS又はSISに接続する他機器)。

b) ぜい(脆)弱性につけ込まれてセキュリティ問題になり得ると同定した脅威の説明(ハードウェア,

アプリケーションプログラム及び関連するソフトウェアへの意図的な攻撃,また,同様に,ヒューマ

ンエラーに起因する過失による事象を含む。)。

c) セキュリティ事象に起因して起こり得る結果,及びそれらの事象が起こる発生ゆう(尤)度の説明。

d) 設計,実現,引渡し,運用,保全などの種々のフェーズに関する検討。

e) 追加するリスク軽減に対する要求事項の決定。

f)

脅威を軽減又は取り除くために取る手段に関する説明,又はそれに関する情報を記載した参照文書。

注記1 SISのセキュリティに関する手引は,ISA TR 84.00.09,JIS Q 27001:2014,及びIEC

62443-2-1:2010を参照。

注記2 セキュリティリスクの評価に必要な境界条件の情報及び調整は通常,供給者ではなく,設備

の所有者及び/又は運用会社にある。このような場合には,8.2.4に適合する義務は設備の所

有者及び/又は運用会社にあることがある。

注記3 SISのセキュリティリスクの評価は,プロセスオートメーション全体のセキュリティリスク

の評価に含めることができる。

注記4 SISのセキュリティリスクの評価は,単一のSIFに特化したものから,社内の全てのSISに

対するものまで範囲を広げることができる。

9

安全機能の防護層への割当て

9.1

目的

この箇条の要求事項の目的は,次のとおりである。

a) 安全機能を防護層に割り当てる。

b) 要求するSIFを決定する。

c) 各SIFに対して,関連する安全度要求事項を決定する。

44

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

注記1 割当て作業工程では他の工業規格又は業界規定も考慮できる。

注記2 各SIFに対する安全度の要求事項には,関連するリスク軽減,PFD,PFH,又はSILを含む

ことがある。

9.2

割当て作業工程における要求事項

9.2.1

割当て作業工程では,次の結果を得なければならない。

a) 必要なリスク軽減を達成するために要求される安全機能の,特定の防護層に対する割当て

b) 各SIFに対するリスク軽減又は平均危険側故障頻度の割当て

注記 法的要求事項又は他の業界規定が割当て作業工程に影響することがある。

9.2.2

要求SILはSIFが定める要求PFD又はPFHを考慮して導き出さなければならない。

注記 詳細な手引はIEC 61511-3:2016を参照。

9.2.3

作動要求モードで運用する各SIFに対して,要求SILは表4又は表5のいずれかに従って規定しな

ければならない。

9.2.4

連続モードで運用する各SIFに対して,要求SILは表5に従って規定しなければならない。

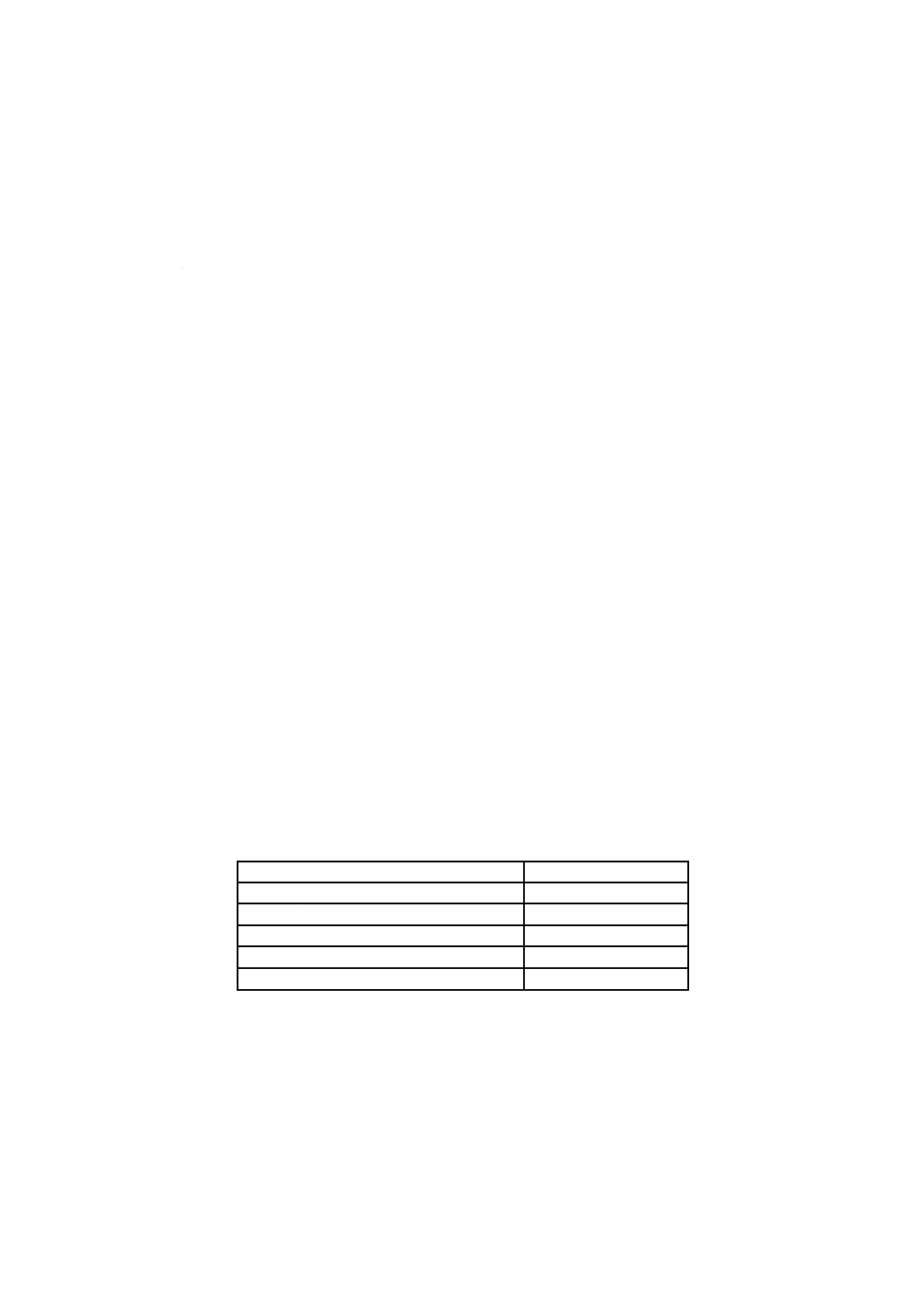

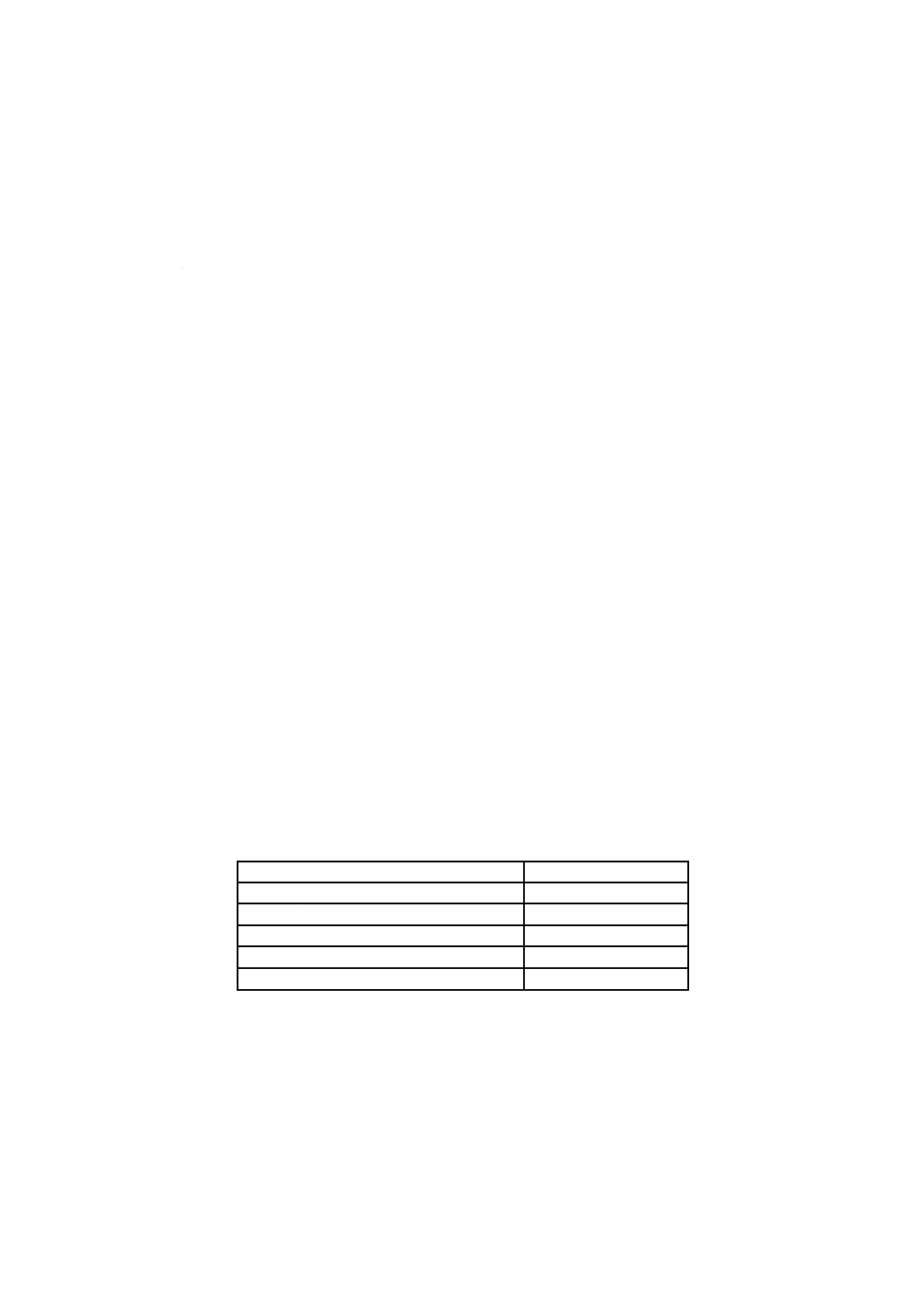

表4−安全度要求事項:PFDavg

作動要求モード運用

安全度水準(SIL)

PFDavg

要求リスク軽減

4

10−5以上10−4未満

10000を超えて 100000以下

3

10−4以上10−3未満

1000を超えて

10000以下

2

10−3以上10−2未満

100を超えて

1000以下

1

10−2以上10−1未満

10を超えて

100以下

表5−安全度要求事項:SIFの平均危険側故障頻度

連続モード又は作動要求モード運用

安全度水準(SIL)

平均危険側故障頻度

(単位時間当たりの故障)

4

10−9以上10−8未満

3

10−8以上10−7未満

2

10−7以上10−6未満

1

10−6以上10−5未満

注記1 運用モードの詳細な説明は3.2.39に示す。

注記2 代替の設計及び解決策を比較するための客観的な尺度を提供するために,SILは数値で定義

する。しかし,現状の知識水準では,故障に関する決定論的原因の多くは定性的にしか評価

できないことが分かっている。

注記3 連続モード又は作動要求モードのSIFに対し要求する平均危険側故障頻度は,他の防護層に

よるリスク軽減,連続モード又は作動要求モードのSIFの故障に起因するリスク,及びそれ

と同じリスクを引き起こす他の機器の故障も考慮して決定する。

9.2.5

割当て作業工程の結果,単一SIS,複数SIS,又はBPCS防護層と連結するSISに対するリスク軽

減要求が10 000を超える,又は10−8/時間より小さい平均危険側故障頻度の場合には,これらの要求を回

避できるよう,いずれかのリスクパラメータの変更ができないかを判定するために,適用の再考を行わな

ければならない(例えば,プロセス,他の防護層)。

レビューは次の可否について検討しなければならない。

45

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

a) 潜在危険を根源から除去又は低減するために,プロセス又は容器若しくは配管の取り回しの変更がで

きないか。

b) 計装によらない追加の安全関連系又は他のリスク軽減手段を導入することができないか。

c) 結果の過酷さを低減できないか。例えば,危険物質量の低減。

d) 規定する結果の発生ゆう(尤)度を低減できないか。例えば,危険事象の初期発生源の確からしさの

低減。

注記 リスク軽減が10 000を超える,又は10−8/時間より小さい平均危険側故障頻度の要求事項を,

単一のSISの使用で要求するような適用は避ける必要がある。なぜならば,そのような高い水

準の性能を,SIS安全ライフサイクルを通じて達成及び維持し続けることが困難だからである。

リスク軽減要求が10 000を超える,又は10−8/時間より小さい平均危険側故障頻度の要求は,

立会試験(FAT),プルーフテスト,適合確認作業,及び妥当性確認作業の全てにおいて,高い

水準の力量,及び高い水準のカバー率を要求することがある。

9.2.6

適用を更に検討した後に,それでもリスク軽減要求が10 000を超える,又は10−8/時間より小さ

い平均危険側故障頻度であることを確認した場合には,より低いリスク軽減要求をもつ複数の防護層(例

えば,SIS又はBPCS)を用いて,安全度要求を達成するための検討を行うことが望ましい。リスク軽減を

複数の防護層に割り当てるときには,それらの防護層は互いに独立でなければならない,又は独立性の欠

如を評価して,かつ,リスク軽減要求と比較して十分に低いことを示さなければならない。この評価では

次の要因を検討しなければならない。

a) SIS及び作動要求原因との共通原因故障

注記1 故障が作動要求を引き起こす全ての機器並びにリスク軽減のために使用するBPCS防護層

及び/又はSISの全ての機器の多様性を検討することによって,共通原因の範囲を評価す

ることができる。

注記2 SIS及び作動要求原因の間の共通原因の例としては,センサのフォールト又は故障による

プロセス制御の喪失が作動要求を引き起こす場合に,SISのセンサが制御で使用している

センサと,同じ種類のものを使用していることがある。

b) リスク軽減を行う他の防護層との共通原因故障

注記3 リスク軽減要求を達成するために使用するBPCS防護層及び/又はSISの全ての機器の多

様性を検討することによって,共通原因の範囲を評価することができる。

注記4 リスク軽減を行うSIS間の共通原因の例としては,異なる計測手法の機器,及び異なる論

理回路手法によるロジックソルバを備える,区分及び独立した二つのSISを使用している

が,操作端の機器が類似の種類の二つの遮断弁,又は両方のSISから操作する一つの遮断

弁であることがある。

c) 共通の操作,保全,検査若しくはテスト作業,又は共通のプルーフテスト手順及びプルーフテスト時

期に起因する何らかの従属性

注記5 たとえ,防護層が多様性をもっているとしても,プルーフテストを同時に行えば達成する

全体のリスク軽減は減少する。このことは危険事象に対する必要なリスク軽減の達成を妨

害する重大な要素になることがある。

注記6 高水準なリスク軽減が必要でプルーフテストは注記5を参考に同時に実施しない場合に

は,リスクを減らすために,たとえ,複数の独立した防護層を使用したとしても,通常は

共通原因故障が支配的な要因となる。同じ危険事象に対してリスク軽減を行う防護層内及

46

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

び防護層間の従属性は,評価して従属性が十分に低いことを示すことができる。

9.2.7

リスク軽減要求が10 000を超えるか,又は10−8/時間より小さい平均危険側故障頻度の要求を実

現する場合,それらを単一SIS,複数SIS,又はBPCS防護層と連結するSISに割り当てているかにかかわ

らず,安全度要求を達成していることを確認するために,定量的方法論を用いて更にリスク評価を実施し

なければならない。方法論はSISと次の事項間との従属性及び共通原因故障を考慮しなければならない。

a) 防護層内の故障がその防護層で作動要求となる他の防護層

b) 危険事象の発生ゆう(尤)度を低減する他のSIS

c) 危険事象の発生ゆう(尤)度を低減する他のリスク軽減手段(例えば,安全アラーム)

9.2.8

一つの危険事象に対して要求するリスク軽減を,単一SISの中で複数SIFに割り当てている場合に

は,そのSISはリスク軽減に関する要求事項の全てを満足しなければならない。

9.2.9

割当て過程の結果は,例えば,取るべき措置,設定値,応答時間,応答遅れ,フォールト処置,弁

閉止に対する要求事項などのプロセスの機能的必要性の観点,及びリスク軽減要求事項の観点から,SIF

を記録しなければならない。

注記 この説明書は明確に論理的な様式で記載し,プロセス要求仕様書又は安全説明書と称されるこ

ともある。この説明書で,割当て過程における意図及びアプローチを明確にすることができる。

プロセス要求仕様書は,箇条10に示すSRSに対する引継ぎ事項として使用し,SIS及びその機

器の仕様を確実に適切なものにするために十分に詳細に記載することがある。例えば,説明書

にはセンサの設定値,作動を完了させなければならない時間であるプロセスセーフティタイム,

及び弁閉止に対する要求事項を含むことがある。

9.3

防護層としての基本プロセス制御システム(BPCS)に対する要求事項

9.3.1

BPCSは,図9に示すように,防護層として扱ってもよい。

47

C 0511-1:2019 (IEC 61511-1:2016,Amd.1:2017)

図9−典型的な防護層及びリスク軽減手段

9.3.2